基于自动特征提取的大规模网络蠕虫检测

基于异常检测算法的网络入侵检测研究

基于异常检测算法的网络入侵检测研究一、引言现代社会处处皆是网络,人们的日常生活、工作、学习等均离不开网络。

然而网络的存在也给人类带来了新的安全威胁,网络入侵就是其中之一。

网络入侵可以导致重要数据泄露,网络系统崩溃等问题,给个人和企业带来巨大的经济和社会影响。

因此,研究网络入侵检测的方法是当今信息安全领域的一个重要课题。

在网络入侵检测中,基于异常检测算法的方法得到了越来越广泛的应用。

本文将介绍网络入侵检测的背景、原理和应用,并对现有的一些方法进行总结和比较,同时对未来的发展方向提出一些看法。

二、网络入侵检测的背景网络入侵检测始于20世纪90年代初。

从那时起,网络的快速发展和广泛应用使得网络安全问题日益突出。

早期的网络入侵检测技术主要基于特征检测(signature-based)的方法。

该方法通过检测传入和传出网络流量中的已知网络攻击特征来发现并阻止攻击。

传统的特征检测方法在一定程度上可以检测已知攻击,但无法对未知攻击进行检测,因此易受到零日漏洞攻击的影响。

为了解决这些问题,基于异常检测的方法应运而生。

相比于传统的特征检测方法,基于异常检测的方法能够检测未知的攻击类型,增强了网络的安全性。

三、基于异常检测算法原理基于异常检测的入侵检测方法是一种统计学方法,主要思路是将系统中的恶意行为视为异常行为。

该方法通过建立系统模型来识别异常行为,该模型可以建立在单个主机或整个网络上。

通常,异常检测方法基于以下几个方面的特征来检测入侵:1. 网络流量网络流量是指在网络上的数据传输过程中的数据量,这一维度所关注的是入侵针对的是网络上的传输数据。

例如,窃听、数据篡改等等网络入侵行为都会影响到网络流量,因此检测网络流量异常就可以发现入侵。

2. 网络拓扑网络拓扑是指网络的物理或逻辑结构,包括网络设备之间的连接和交互方式。

该检测维度主要关注内部入侵,例如多不在同一子网中的主机之间进行通信,这种交流是少有的,也不符合网络拓扑的正常流量规律。

网络蠕虫检测系统的设计和实现

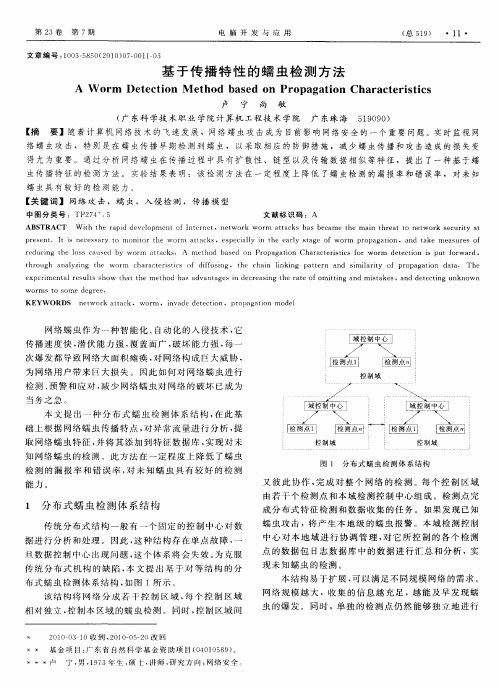

网络蠕虫检测系统的设计和实现钱旭顾巍陈凌晖丁晓峰(北京文献服务处北京100036)【摘要】设计一种面向实际应用的网络蠕虫检测系统,并初步实现原型系统。

该系统采用分布式架构,主要针对局域网内的未知蠕虫进行实时监控,通过分析网络数据流量,提取蠕虫传播过程中的普遍特征,预测未知蠕虫在网内大规模爆发的趋势。

该蠕虫检测系统可作为网络安全体系的重要组成部分,保障本地网络系统的稳定、安全运行。

【关键词】网络蠕虫分布式架构异常检测【分类号】TP309. 5D esign and Applica tion of Network W orm D etection SystemQ ian Xu Gu W e i Chen L inghu i D ing X iaofeng(B eijing Docum ent Service, B eijing 100036, China)【Abstract】The app lication system fo r netwo rk wo rm detecting is designed, as well the p rototype is constructed. The distributed structure is adop t ed to monitor the unknown wo r m s at real - tim e, analyse the network stream ,bring up the signature of wo r m sp reading to identify that the unknown wo r m s erup t in local network. The wo r m detection system could be app lied as a significant aspect of network security architecture to secure the local network system.【Keywords】Netwo rk wo rm D istributed structure Anom aly detection1 引言随着网络蠕虫技术的发展, 网络蠕虫可能成为今后网络系统面临的最大安全威胁之一。

基于传播特性的蠕虫检测方法

( 东科 学技 术职 业 学院计 算机 工 程技 术 学院 广 东珠 海 5 9 9 ) 广 1 0 0

【 摘 要 】随 着 计 算 机 网 络 技 术 的 飞 速 发 展 ,网络 蠕 虫 攻 击 成 为 目前 影 响 网络 安 全 的 一 个 重 要 问 题 。实 时 监 视 网

传 播速 度快 , 潜伏 能 力强 , 覆盖 面广 , 坏能 力强 , 破 每一

次爆发 都导 致 网络大 面积 瘫痪 , 网络 构成 巨大 威胁 , 对

为网络 用户 带来 巨大 损失 。因此如 何对 网络 蠕虫 进 行

检 测 、 警 和 应 对 , 少 网 络 蠕 虫 对 网 络 的 破 坏 已 成 为 预 减 当务之 急 。

r du i t e l s c s d y e cng h o s au e b wor ] ata ks A e h b s d i n tc . m t od a e Ol Pr pa ton Cha a t rs is o wor t c i s o ga i r c e itc f r m de e ton i put o wa d, f r r t r gh n yzn t w o m c r c ers is h ou a al i g he r ha a t itc of dif i fusng, t c i he han l i nki g n pa t r a sm ia iy f r pa ton te n nd i l rt o p o ga i da a. The t

络蠕 虫攻 击 ,特 别是 在蠕 虫传 播 早期检 测 到蠕 虫 , 以采 取相 应 的防御 措施 ,减少 蠕 虫传播 和 攻击造 成 的损 失变 得 尢 为重 要。通 过分 析 网络蠕 虫在 传播 过 程 中具有 扩散 性 、链 型 以及传 输 数据 相似 等特征 ,提 出 了一种 基于蠕 虫传播 特 征 的检 测 方法 。实验 结 果表 明 :该 检 测方 法在 一定 程度 上 降低 了蠕 虫检 测 的漏报 率和 错误 率 ,对未 知

基于机器学习的恶意软件检测技术研究

基于机器学习的恶意软件检测技术研究随着网络技术的快速发展,恶意软件的数量和复杂度也在不断增加,给计算机系统的安全带来了巨大挑战。

为了有效地保护计算机系统免受恶意软件的侵害,基于机器学习的恶意软件检测技术应运而生。

本文将从恶意软件的定义、机器学习的概念和恶意软件检测的基本原理入手,详细介绍基于机器学习的恶意软件检测技术的研究现状和方法。

一、恶意软件的定义与分类恶意软件(Malware)是指编写出来用于对计算机系统、移动设备或网络的性能、安全性、稳定性和可用性进行破坏、破解或非法占用的软件。

根据恶意软件的行为特征和传播方式,可以将其分为病毒、蠕虫、木马、广告软件、间谍软件、恶意程序包等多个种类。

二、机器学习的概念机器学习(Machine Learning)是一种人工智能的分支,通过让计算机利用数据和经验进行自我学习和优化,从而实现对特定任务的自动化处理。

机器学习主要分为监督学习、无监督学习和强化学习三种类型。

在恶意软件检测领域,通常采用监督学习方法进行研究。

三、基于机器学习的恶意软件检测技术的原理基于机器学习的恶意软件检测技术的基本原理是通过对大量已知的恶意软件样本和良性软件样本进行特征提取、特征选择和分类模型训练,从而使计算机系统能够自动识别并检测出未知的恶意软件。

具体步骤如下:1. 特征提取:选择合适的恶意软件特征进行提取,常见的特征包括静态特征(如文件属性、API调用序列等)和动态特征(如系统调用、网络流量等)。

2. 特征选择:从提取的特征中选择对恶意软件检测有较大贡献的特征,去除冗余和噪声特征,提高模型的有效性和性能。

3. 模型训练:使用已经标记好的恶意软件样本和良性软件样本,使用监督学习算法训练出恶意软件检测的分类模型,如支持向量机、决策树和神经网络等。

4. 模型评估:使用测试集评估训练好的分类模型的性能,包括准确率、召回率、精确率等指标,确保模型能够有效地识别和检测恶意软件。

四、基于机器学习的恶意软件检测技术的研究现状当前,基于机器学习的恶意软件检测技术已经取得了一定的研究进展。

基于特征提取的网络异常数据流检测方法

收稿日期 :2023-06-13 作者简介 :覃岩岩(1989—),女,壮族,广西南宁人,本科,工程师,研究方向 :网络安全。

91

第 42 卷

数字技术与应用

断网络数据流是否为异常。

互信息,而忽略特征的冗余问题。α 取值接近 1 的值时,

2 基于特征提取的网络数据流异常检测模型设计

低数据的维度,同时也降低了分类的复杂度。可以观察 异常数据流检测方法的检测性能优于 KNN 和 SVM 四分

出采用提出的算法在 R2L&U2R 和 Probe 的检测率比使 类算法。

用全部特征的检测率优异,可以提高网络数据流异常的 检测率。但是各个类别的误报率仍旧很高。两种特征的 评估准则融合方法中,虽然在网络流量异常检测数据中

过程中过拟合的情况,也提升了模型的泛化能力。

依次设置选择特征个数多次运行实验程序,从 1 到 41,

网络数据流异常检测的难点在于如何解决海量数据 每次增加 1,将选择了一定特征的数据,用于 SVM 分类

检测的花费时间长及检测的误报率高的问题,庞大数量 器中,通过 SVM 分类器的准确性判断最优特征数量,并

即特征提取过程中为冗余特征分配了更大的权重。以往

特征提取来源于机器学习、模式识别中的一个非常 的研究中,建议 α 值取值在 [0.3,1] 的范围内,本次实

重要的技术点。特征提取的目的就是利用对原矢量的映射 验中采用的值为 α=0.5。MPBFS 算法另一个参数是所要选

和变换,从原特征集合中构造出一个无冗余的新的特征集 择的最优特征子集中的特征个数。将上一节实验生成的高

数据的异常检测,得出检测结果。

验结果如表 1 所示。通过表 1 可以看出该模型有效提高

本文要解决的首要问题是降低网络异常检测中对正常 了对于 R2L&U2R 类型的网络流量的检测率和精确率。

基于特征抽取的网络异常流量检测方法与实例分析

基于特征抽取的网络异常流量检测方法与实例分析随着互联网的迅猛发展,网络安全问题日益凸显。

网络异常流量是指在网络中出现的与正常通信行为不符的数据流,可能是由于网络攻击、设备故障或异常行为引起的。

为了及时发现和阻止网络攻击,网络异常流量检测成为了网络安全领域的重要研究方向之一。

特征抽取是网络异常流量检测的核心技术之一。

通过对网络流量数据的分析和处理,可以提取出一系列特征,这些特征可以反映网络流量的不同方面,如流量大小、流量分布、协议类型等。

基于这些特征,可以建立起一套有效的网络异常流量检测模型。

在特征抽取的过程中,有几个关键的步骤需要注意。

首先是数据获取和预处理。

网络流量数据量庞大,因此需要选择合适的数据源,并对数据进行预处理,如去除冗余信息、进行数据清洗等。

其次是特征选择和提取。

特征选择是指从海量的特征中选择出对异常流量检测有意义的特征,可以采用统计学方法或机器学习算法进行特征选择。

特征提取是指从原始数据中提取出所选特征的数值表示。

最后是特征表示和模型构建。

通过对特征进行合适的表示,可以建立起网络异常流量检测模型,可以采用传统的机器学习方法,如支持向量机、决策树等,也可以使用深度学习方法,如卷积神经网络、循环神经网络等。

下面以一个实例来说明基于特征抽取的网络异常流量检测方法。

假设我们有一份网络流量数据集,其中包含了正常流量和异常流量的样本。

首先,我们从数据集中选择出一些有意义的特征,如流量大小、流量分布、协议类型等。

然后,我们对这些特征进行数值化处理,可以采用标准化、离散化等方法。

接下来,我们可以使用机器学习算法构建网络异常流量检测模型。

以支持向量机为例,我们可以使用训练集对模型进行训练,然后使用测试集对模型进行评估。

最后,我们可以根据评估结果对模型进行调优,以提高检测的准确性和效率。

除了特征抽取外,还有其他一些方法可以用于网络异常流量检测。

例如,基于行为分析的方法可以通过分析网络中的异常行为模式来检测异常流量;基于规则的方法可以通过事先定义的规则来检测异常流量。

网络蠕虫的检测与抑制办法

网络蠕虫的检测与抑制办法[摘要]:网络病毒的传播方式使得它们的寄生空间不再局限于孤立的计算机,而是漫布于整个的网络,因此病毒的查杀、清除及其防治措施不得不考虑整体网络的层面。

[关键词]:蠕虫检测抑制中图分类号:s941.52 文献标识码:s 文章编号:1009-914x(2012)26-0303-01随着计算机技术的不断发展,计算机病毒己从早期借助软盘、利用人机交互进行传播的文件型病毒、宏病毒发展到了现在借助网络、利用操作系统或软件的漏洞进行自我复制和自动传播的蠕虫、木马阶段。

近年来,网络病毒的泛滥也说明了网络整体防御的必要性。

如蠕虫和木马的防治问题,当某一蠕虫传播时,仅仅查杀网络中一个节点(一台计算机)中的蠕虫是毫无用处的,只要一个被感染节点清除不了,那么其他节点还会被感染。

木马的防治更是如此,仅仅清除被攻击端的木马也没有太大的用处,远程的控制端才是木马的根源。

所以网络病毒的防御有其特殊性,必须考虑网络整体。

各种层出不穷的蠕虫始终威胁着internet的安全,精心编写的蠕虫能够在几分钟内传遍internet,严重影响人们的正常生活。

目前,病毒检测和防御主要针对其内容特征进行匹配,而特征码的获得又主要依靠人工进行代码分析。

这种方法可以有效识别和阻止慢速传播的早期文件型病毒,但无法高效识别和阻止在数小时甚至数分钟内就能在全球范围内传播的蠕虫。

因此,在未知蠕虫传播的早期进行检测预警,快速生成其特征,并支持后续的自动防御,就成为亟待解决的问题。

因为蠕虫不必寄生在某一个程序之上,所以与其说蠕虫感染了一个文件,不如说蠕虫感染了一个系统或一个网络。

所以检测蠕虫,更应该从网络的层面和蠕虫的特有传播特点来进行检测。

很多蠕虫传播是依靠选择性随机扫描方式,如code red蠕虫,大范围的随机扫描往往是蠕虫爆发时的征兆,因此收集这些扫描活动就能在一定程度上发现蠕虫。

外国研究人员通过统计对未用地址进行的扫描来分析是否有蠕虫活动。

多态蠕虫特征码自动提取算法

设定@=( f o , , , . . … ) 为关键词库 P A D s 的特

征形式, 为正常流 字节频率分布列 向量,在特征 中

只 占一位, ( , , . . … ) 为宽度为 W的攻击特 征频率 分布列向量 . 下面介绍 P A DS特征如何区分蠕 虫流与 正常流.

CHEN Xu e . Li n

( De p a r t me n t o f Ma t h e ma t i c s a n d C o m p u t e r S c i e n c e , Mi a n y a n g No r ma l U n i v e r s i t y , Mi ny a a n g 6 2 1 0 0 0 , C h i n a )

P ADS 继 承 了误 用 检测 和异 常 检测 的优 点,提 出 的蠕 虫特 征 为 二 维特 征矩 阵【 4 J .该特 征相 对 于 固 定字 符特 征 来说 具 有很 高 灵活 性,其 每位 的特 征 为

可能 出现字符 的概 率分布 ;对 比于 P A YL ,具有 更高

征有基于模式特征 、基于语义特征、基于漏洞特征等. 基 于模式 的特 征,即生成 的特征 是连 续或非连 续的子

w o r ms . I t p r o p o s e s a n e w s i g n a t u r e g e n e r a t i o n a p p r o a c h f o r p o l y mo r p h i c w o r ms - MS — P A DS( m u l t i p l e s e p a r a t e d s t r i n g

s i na g t u r e s o f p ol y mo r p h i c WO m S r wi t h l o w f a l s e - po s i t i v e r a t e nd a h i g h d e t e c t i o n p r e c i s i o n r a t e . Ke y wo r ds : p o l y mo r p hi c wo m s r ;s i na g t u r e g e n e r a t i o n ; c o n t e n t - s i ri n g

基于AOI方法的未知蠕虫特征自动发现算法研究

c u teslse . Th rdt n l in t r ae DS fi Od tc e wom u h b e c ft ea it O d t t o n ls s s o eta io a g a u eh s 1 al t ee tn w r d et ea s n eo h bl y t ee i s d s i c c aa trsi o n n wn WO TS Cu rn l wo m nt r g m il e e d n a t iila ay i o h a t r h rce it fu k o n I c . re t y, r mo i i ny d p n so ri c n lss n t e c pu e o n a f a d

摘 要 近 年 来 频 繁 爆 发 的 大规 模 网络 蠕 虫 对 Itrc 的 整 体 安 全 构 成 了 巨大 的 威 胁 , 的 变 种 仍 在 不 断 出现 。 由 ne t a 新

于无法事先得 到未知蠕 虫的特征 , 传统的基 于特征的入侵检 测机制 已经失效 。 目前蠕 虫监测 的一般做 法是在 侦测到

维普资讯

计算机科学 2 0 Vo 3 N . 0 6 1 30 7 .

基 于 AOI 法 的 未知 蠕 虫 特 征 自动 发 现 算 法 研 究 ) 方

顾 荣杰 晏 蒲柳 邹 涛 杨剑 峰

( 汉大 学 电子 信息 学 院通信 工 程 系 武 汉 4 0 7 ) ( 京 系统工 程研 究院 北京 1 0 0 ) 武 3 0 2 北 0 1 1

(c o l fEeto i Ifr t nW u a i ri , u a 3 0 2 ( e igIsi e o ytm n ier g eig 10 0 ) S h o lcrnc nomai , h nUnv s y W h n40 7 ) o o e t B in n tu t fS se E gnei ,B in 0 1 1 j t n j

改进的蠕虫特征自动提取模型及算法设计

中 图 分 类 号 :P 9 . T 33 8 0 文 献标 识 码 : A

I pr v d Aut m a i e e a i n M o e fW o m g t r s m o e o tcG n r to d l r Si na u e o

W ANG n KAN G o g l Yi g, S n —i n

(co l fnomainSi c n n ier g C nrS uhUnv rt, agh 10 3 Chn) Sh o fr t ce eadE gnei , e t o t iesy Chn sa4 08 , ia oI o n n l i

Abs r c : i p p r pr snt n t a t Ths a e e e s a w O lI i n t e a oma c ge rto rT sg aurs ut i t ne a n m o l s d n e ue c Mi r nL t s s ni e i de bae o s q n e gne i u e u f d i

s q n e ai m e lortm o ge e ae e ue c lgn ntag ih t n rt wor l s aur .F o paa ve a lss oft i aur g nea on ns i t e or c m rt nay i he sg t e e r t m o l h s n g i n i de,t i pa r us t p pe e WO opu a i s f ag it m s-Ap c e ’ lr k nd o lor h - a h Kna ke ag it a H a a lort ur t c pt r t e i n t r of c r lor h m nd ms ag ih - o a u e h sg a e u Apa he n a k r n T S G w or ̄ vr . Ac o d ng o h e x rm e t eul t sg a r g ne a on c —K c e a d I n ius c r i t t e pei n r s g he in t e e rt m od l h c u i e w i h ae r pr po e n hs pa eri u ro o t e ote wo ind f tc no o y. o s d i t i p s s pe r t h r t k s o e h l g i h Ke y wor s d :w o m ; ina r e e a on; e r sg t e g n r t u i sque c im e ;cu tr n ea g nt l se l

基于机器学习的病毒分析与检测研究

基于机器学习的病毒分析与检测研究一、引言随着互联网的普及和应用程序的蓬勃发展,计算机病毒已成为当今互联网时代的最大安全隐患之一。

传统的病毒检测方法已经难以满足当今病毒快速变异、智能化的特点,因此病毒分析与检测技术的研究已成为计算机安全领域的热点问题。

机器学习作为一种新兴的数据挖掘技术,因其能够自动学习和适应数据的特点,被广泛应用于病毒分析与检测领域。

本文将介绍基于机器学习的病毒分析与检测研究。

二、病毒的定义计算机病毒是指可在计算机环境中自我复制并具有破坏性的程序或代码,为了将其传播给更多的计算机,它会利用计算机网络、存储媒体和文件等途径对其他计算机进行感染。

三、病毒的分类病毒可以按照攻击途径、实施方式以及破坏方式等多个方面进行分类,其中按照攻击途径分类可分为:1.网络蠕虫病毒:利用网络漏洞进行攻击和传播;2.邮件病毒:利用电子邮件进行传播;3.文件病毒:侵入宿主文件,并随文件的使用或复制进行传播;4.引导扇区病毒:侵入到磁盘引导扇区中,它在计算机启动时自我启动并传播到其他硬盘的引导扇区中进行攻击;5.宏病毒:利用软件自带的宏功能进行攻击,并在文档中进行传播。

四、传统病毒检测方法传统的病毒检测方法主要包括签名识别法、启发式扫描法和行为特征分析法。

其中,签名识别法是最常见的一种病毒检测方法,它基于病毒的固定特征来进行识别。

但由于病毒易于变异,这种方法的实时性和准确性较差。

启发式扫描法通过对可疑文件进行特征分析和检测,并根据特征进行判断,但该方法易被病毒规避。

行为特征分析法是通过分析病毒运行时的行为,来判断是否为病毒,但此种方法的实时性和准确性都差一些。

五、机器学习在病毒检测中的应用基于机器学习的病毒检测算法主要有基于特征提取的检测方法、基于机器学习的检测方法和深度学习方法。

1.基于特征提取的检测方法该方法主要是通过特征提取和特征工程来实现病毒检测,特征提取技术包括病毒文件的元数据、文件特征、系统调用特征等。

蠕虫特征检测技术的研究

键 点收集信息并对其进行 分析 , 中发现 网络或系统 中是 从 否有违反安全策略 的行为 和被攻击 的迹象 。进行人侵 检测 的软件 与硬 件 的组合 便 是入侵 检测 系统 (nrs nDe c It i t - uo e t nS s m, i yt 简称 I ) o e DS 。入侵 检测 系统可 以将得 到的数据 进行分析 , 并得 出有 用 的结 果。一个 合格 的人侵 检测系统 能大大简化管理 员的工作 , 保证 网络安全运行 。 作 为一 种主动防御技 术 , 分布式 蠕虫检测 系统要完成 两项任务 : 异常检测 和特征码提 取。对 于前者 , 采用基 于多 特征相似 度的异 常检测方法 ; 于后 者 , 对 采用基于公共 特征 集合的特征 无论是已知的还是未 知 的网络蠕虫爆 发时 , 总会 引起

网络流量分布的异常。利用这种异常, 可以检测到蠕虫的

人侵并产生相应的报警信号 。该方法在分析 了正常网络流 量分布和蠕虫行 为特征 的基础上 , 用多个特征 的高频统 利 计结果分别计算 相似度 , 然后将 它们 复合成一个相似度值 , 通过相似度曲线 变化趋势 的分析 , 最终发现异常 。 ( ) 一 特征选取 若只根据网络上数据 包 的 目的 这 个单一 特征进行 检测 , 会存在单 点 失效 问题 , 也就 是 说如果 所 利用 的特征 ( 唯一特征 ) 没有 出现异 常 , 或者 产生的异常 没有 达到预先 设置的异 常条件 时就会产生漏报 。为 了避免这种单点 失效 问题 , 应选取多个特征加 权 的方 法综合 考虑在蠕虫爆 发 的 时候这些 特征 的变化 。 蠕虫爆 发的时候 往往是利用某个存在漏洞的端 口来 实

一

、

现攻击 和传播 的。当蠕虫爆发时 , 网络上 某个 端 口的流量 必然激增 , 而破 坏原有的总流量在端 口上 的分布。其 次 , 从 蠕虫产生的扫描包一般采 用 固定 的大小 , 另外 蠕虫本 身也 是一段程序 , 它本 身也有 大小。当蠕虫 发扫描包 或者 进行 自身传播时 , 网络上某 个固定大小 的包 的数量 必然增 加 , 从 而导致 总流量 在 包 尺寸 上 分 布 的变 化。此 外 , 在现 行 的 TPI C /P协议栈 中 , 要想利 用端 口通信 必然 要利 用 T P协 C 议或者是 U DP协议 。当蠕虫爆发时 , 蠕虫产生的扫描流量 将导致 T P和 U P协议 流量 的增加 , 致协议 相似 度 曲 C D 导 线变化异常 , 更重要 的一方面就 是当蠕虫 爆发前 必然先 选 择要攻击的 目标 主机 , 而蠕虫扫描 时选择 攻击对 象最有 效 的方法就是随机扫描 , 这对 于蠕 虫程序 来说可 以带来 很快 的扫描速度。但是随机产 生的 会 导致很 多主 机是 不可 达的 , 这样 网络上 必然 产生很多 I MP包 ( C 主机不可达而产 生的错误包 ) 这在很 大 程度上 会破 坏流 量在 网络 协议 上 , 的分布。所 以应 选择端 口、 包尺寸 、 网络协议 这些特征。 ( ) 二 相似度 所谓相似度 , 是指相邻 时刻高频统计结果 的相似程 度。 概率统计中的相关系数是一个很好的刻画两个随机变量分 布相似程度的工 具 。n维 随 机变 量 x与 y的 相关 系数 如 下:

蠕虫病毒检测与防范

目录摘要 (2)Abstract (3)第一章蠕虫病毒概述及发展历史 (4)1.1蠕虫病毒概述及发展历史 (4)1.2网络蠕虫研究分析 (5)第二章蠕虫病毒原理 (7)2.1蠕虫病毒攻击原理 (7)2.2蠕虫病毒与一般病毒的异同 (8)第三章蠕虫病毒实例 (10)3.1蠕虫病毒造成的破坏 (10)3.2蠕虫病毒实例 (10)第四章蠕虫病毒的防范 (14)4.1蠕虫的特点及发展趋势 (14)4.2如何对蠕虫病毒攻击进行防范 (14)结束语 (16)致谢 (17)参考文献 (17)摘要随着互联网应用的深入,网络蠕虫对计算机系统安全和网络安全的威胁日益加剧。

特别是在网络环境下,多样化的传播途径和复杂的应用环境使蠕虫的发生频率增加,传播速度更快,覆盖面也更广。

蠕虫病毒侵入计算机网络,可以导致计算机网络的效率急剧下降,系统资源遭到严重破坏,短时间内造成网络系统的瘫痪。

为了将蠕虫病毒对计算机及网络设备、社会经济造成的损失降低到最低限度,提高网络的安全性能,减少不必要的经济损失,保障用户的个人资料及隐私安全,我们将对蠕虫病毒进行检测与防范。

本文主要针对蠕虫病毒的原理与传播、检测与防范等进行研究。

阐述网络安全现状、蠕虫病毒背景及发展历史等,通过蠕虫病毒的原理与传统病毒的区别,功能、工作机制等,对蠕虫病毒对网络安全的威胁,检测与防范做出了相对的研究。

关键词:网络安全;病毒原理;检测;防范AbstractAs the Internet application deeply, network worms to computer system security and network security threats aggravating. Especially in the network environment, diversified transmission way and complicated application environment makes worms the frequency increases, spread faster, coverage is more widely. Worm virus invades computer network, can cause the efficiency of computer network has dropped sharply system resources damaged caused inside short time network system of paralysis. In order to worm virus of computer and network equipment, social economic damage reduced to the minimum, improve the network safety performance and reduce unnecessary economic losses, protect a user's personal data and privacy and security, we will detect worm virus prevention.This article mainly aims at of worm virus principle and propagation, detection and prevention must be studied. Expounds the network security situation, worms background and development history, etc., through the principle of worm virus with traditional viruses distinction, function, working mechanism of worm virus of network security threats, detection and prevention made relative research.Keywords: network security; virus principle; detection; prevent第一章蠕虫病毒概述及发展历史1.1蠕虫病毒概述及发展历史凡能够引起计算机故障,破坏计算机数据的程序统称为计算机病毒。

基于Transformer的网络入侵检测系统

基于Transformer的网络入侵检测系统正文:随着互联网的发展和普及,网络安全问题日益突出,各种网络入侵事件层出不穷,给个人、企业甚至国家的信息安全带来严重威胁。

为了及时发现和防范网络入侵行为,网络入侵检测系统应运而生。

基于Transformer的网络入侵检测系统是一种新型的网络安全技术,具有较高的检测准确率和效率,能够有效应对不断变化的网络攻击手段。

一、Transformer模型简介Transformer是一种基于自注意力机制的模型,由Google公司于2017年提出,主要用于自然语言处理任务。

与传统的循环神经网络(RNN)和卷积神经网络(CNN)相比,Transformer模型在处理长距离依赖性和并行计算方面具有明显优势,被广泛应用于机器翻译、文本生成等领域。

二、基于Transformer的网络入侵检测系统框架基于Transformer的网络入侵检测系统主要包括以下几个关键组件:输入编码器、自注意力模块、输出层等。

输入编码器用于将原始网络流量数据表示为向量形式,自注意力模块可以学习数据之间的依赖关系,输出层则通过softmax函数将网络流量数据进行分类,实现对入侵行为的检测。

三、系统工作流程1. 数据预处理:首先对原始网络流量数据进行预处理,包括数据清洗、特征提取等操作,将数据转换为Transformer模型可以接受的输入形式。

2. 输入编码器:将预处理后的网络流量数据通过编码器转换为向量表示,以便后续处理。

3. 自注意力模块:利用Transformer的自注意力机制学习数据之间的依赖关系,捕捉数据特征之间的复杂关联。

4. 输出层:通过softmax函数将经过自注意力模块处理后的数据进行分类,判断网络流量数据是否属于正常流量还是异常流量,从而实现网络入侵检测。

四、系统优势1. 高效性:Transformer模型具有较高的并行计算能力,可以快速处理大规模网络流量数据,提高检测效率。

2. 精准性:基于自注意力机制的Transformer模型能够准确捕捉网络流量数据之间的关联特征,对于复杂的网络入侵行为具有较高的识别准确率。

网络蠕虫的扫描方法分析

网络蠕虫的扫描方法分析【摘要】对网络上计算机系统的扫描是网络蠕虫传播的第一步,网络蠕虫扫描算法是研究蠕虫传播特性的一个基础环节。

通过对常见的网络蠕虫扫描算法的研究,将其进行了分类,并对每一种扫描方法的基本原理及特点进行了分析。

【关键词】网络蠕虫;扫描;传播随着网络的普及化程度越来越高,网络安全问题也受到了广泛的关注。

网络蠕虫是影响网络安全的一个重要因素,扫描主机漏洞是蠕虫传播的前提,影响蠕虫传播的主要因素是如何能快速找到新的目标主机,所以扫描方法的性能直接决定着蠕虫传播的速度。

假设计算机系统在整个地址空间均匀分布,按照蠕虫对目标地址空间的选择方式进行分类,网络蠕虫的扫描算法可以分为随机扫描法、基于目标列表的扫描法、路由扫描法、分而治之扫描法以及被动扫描法等。

1.随机扫描法随机扫描法是指网络蠕虫在寻找攻击目标时事先不知道网络上哪些计算机系统有漏洞,随机地在网络上选择计算机进行扫描并寻找漏洞。

CodeRed蠕虫[1]和Slammer蠕虫[2]都是采用随机扫描的方法,一般情况下,随机扫描由于扫描地址空间大,传播速度较慢。

2.基于目标列表的扫描法基于目标列表的扫描法是指网络蠕虫在传播之前事先将网络上存在漏洞的计算机系统搜索出来组成目标列表,在传播时先将网络蠕虫传播至目标列表中的计算机系统,然后目标列表中的计算机再利用随机扫描法扫描网络上的其他计算机。

由于已经有了传播目标列表,采用该扫描方法要比采用随机扫描的蠕虫传播的速度快得多。

Staniford等人在文献[3]中介绍了一种基于目标列表的扫描算法,理想化蠕虫Falsh[4]就是一种基于IPV4 地址空间列表的快速扫描蠕虫。

3.路由扫描法Zou等人在文献[5]中介绍了一种“路由蠕虫”,它采用BGP路由表中的地址来减小要扫描的地址空间。

若采用路由扫描法,其探测地址空间将比随机扫描减小,会极大地提高蠕虫的传播速度。

路由扫描法的不足是网络蠕虫传播时必须携带一个路由IP地址库,从而导致蠕虫代码量大。

网络蠕虫病毒检测技术研究与应用

网络蠕虫病毒检测技术研究与应用随着互联网的普及和发展,各种网络蠕虫病毒也在不断涌现。

这些病毒可以在网络中迅速传播并感染大量计算机,给个人信息和数据的安全带来极大的威胁。

因此,开发和应用网络蠕虫病毒检测技术已成为计算机安全领域中的重要研究方向之一。

一、病毒检测技术的发展目前,根据对病毒检测技术的研究和应用,病毒检测技术可以分为传统的基于特征的病毒检测技术和基于机器学习的病毒检测技术两大类。

传统的基于特征的病毒检测技术主要是通过对病毒的特征进行分析和提取,然后与已知的病毒进行匹配,识别和检测病毒。

这种技术可以简单快捷地找到已知病毒,但对于未知病毒的识别能力较弱,无法有效应对未知的病毒攻击。

基于机器学习的病毒检测技术则是通过对已知的病毒样本进行学习,建立病毒检测模型,将模型应用到未知样本的分类和识别中。

相比传统的病毒检测技术,基于机器学习的病毒检测技术可以更快速准确地识别未知的病毒,且可持续性更强。

二、病毒检测技术的应用随着互联网的高速发展,各种在线服务的使用也成为了现代社会的主流。

尤其是在金融、电子商务、医疗等行业,不少信息处理都是通过互联网实现。

这些行业的信息数据一旦泄露或遭受病毒攻击,就可能造成极大的损失。

因此,网络蠕虫病毒的检测技术可以应用到各行各业的信息安全保护中。

例如,在金融领域,病毒攻击可能导致用户的账户信息被盗取或其金融交易遭到干扰。

因此,金融机构可以使用病毒检测技术来保障客户信息的安全,防范金融欺诈等不法行为。

在企业信息安全领域,病毒检测技术可以帮助企业及时发现病毒攻击,并及时做出应对措施。

通过定期巡检,及时检测病毒,企业可以降低病毒攻击对其业务造成的损失。

三、病毒检测技术面临的挑战网络蠕虫病毒检测技术的研究与应用,不仅可以协助用户有效地检测和清除病毒威胁,也有助于提高计算机网络的安全性。

但随着网络蠕虫病毒技术的不断变化和升级,检测技术面临着不小的挑战。

首先,病毒检测技术需要不断更新。

基于数据挖掘的网络恶意代码检测与清除策略

基于数据挖掘的网络恶意代码检测与清除策略网络恶意代码是指通过网络传播的一种恶意软件,也被称为网络病毒、网络蠕虫等。

网络恶意代码往往会对用户的计算机系统造成严重威胁,包括盗取个人信息、破坏系统安全、传播垃圾广告等。

针对这一问题,基于数据挖掘的网络恶意代码检测与清除策略能够有效地帮助用户识别恶意代码,并采取相应措施进行清除。

在当前互联网环境下,网络恶意代码的数量呈现爆炸式增长,常规的防护手段往往无法及时应对。

因此,传统的基于特征工程的恶意代码检测方法逐渐显现出了一些弊端,如无法实时更新、易受到新型恶意代码的绕过等。

而基于数据挖掘的网络恶意代码检测策略则通过对大量样本数据的分析和学习,能够自动地提取恶意代码的特征,并作出相应的判别标志。

首先,基于数据挖掘的网络恶意代码检测与清除策略需要有可信的数据集作为基础。

数据集中应该包含已知的恶意代码的样本,这些样本经过专家验证,可用于训练模型。

此外,还需包括许多正常的样本,用于建立一个全面的数据分布模型,以区分恶意代码和正常代码。

通过分析恶意代码的特征和行为,利用数据挖掘技术构建有效的模型,如决策树、支持向量机、神经网络等,来进行恶意代码的检测和分类。

其次,对于特征提取的工作,可以利用数据挖掘的技术进行自动化处理,避免传统特征工程工作中人为挖掘特征的局限性和不完整性。

这里可以采用的方法包括基于底层二进制代码的静态分析、基于网络数据包的动态分析、基于统计的行为分析等。

这些方法可以从不同维度对恶意代码进行全面分析,提取恶意代码的特征,为分类算法提供有效的数据。

常用的特征提取方法包括静态特征和动态特征。

静态特征主要是基于分析恶意代码的二进制代码,可以提取如API调用、字符串特征、指令序列等;动态特征则是基于恶意代码的运行行为,在虚拟环境中对恶意代码进行行为监控,并提取如文件写入、网络传输等行为特征。

通过组合静态特征和动态特征,可以提高恶意代码检测的准确率和可靠性。

在利用数据挖掘进行恶意代码检测时,还可以使用强化学习的方法来提高系统的自主决策能力。

大规模网络数据集的传播模型分析和病毒检测

大规模网络数据集的传播模型分析和病毒检测随着互联网的快速发展和普及,大规模网络数据集的传播模型分析和病毒检测成为了当前研究的热点之一。

随着社交媒体、在线新闻、电子商务等互联网应用的普及,人们在网络上交流、分享信息和进行商务活动等活动越来越频繁。

然而,这些活动也为恶意传播行为提供了机会。

因此,对大规模网络数据集进行传播模型分析和病毒检测成为了保障网络安全的重要手段。

在大规模网络数据集中,信息的传播可以被看作是一种流行现象。

这种现象可以用流行学中的“流行”概念来描述。

在社会学中,“流行”是指一种信息或行为在人群中迅速扩散并被广泛接受或采纳的过程。

在互联网上,“流行”可以是指一篇新闻文章、一段视频、一个梗或一个广告等信息迅速在社交媒体平台上传播并被用户广泛转发或分享。

对于大规模网络数据集中信息传播过程进行建模是分析传播机制和预测传播趋势的关键。

常见的传播模型包括独立级联模型、线性阈值模型和非线性阈值模型等。

独立级联模型假设每个节点独立地决定是否接受信息并将其传播给其邻居节点。

线性阈值模型假设每个节点有一个固定的阈值,只有当其邻居节点中接受信息的比例超过该阈值时,该节点才会接受并传播信息。

非线性阈值模型则考虑了节点对信息接受的非线性响应。

研究者们通过对大规模网络数据集中信息传播过程进行建模和实证分析,可以揭示出一些有趣的规律和结论。

例如,许多研究表明,在大规模网络数据集中,信息往往会以指数级增长的速度进行扩散,这与流行学中描述流行现象扩散速度的指数增长规律一致。

此外,一些研究还发现,在网络中存在着“超级传播者”,他们能够将信息迅速传播给大量用户,并在网络上引发广泛关注。

除了分析大规模网络数据集中信息传播过程外,研究者们还致力于开发有效的病毒检测方法。

病毒检测是指通过对网络数据集中的信息进行分析和监测,及时发现和阻止恶意传播行为。

传统的病毒检测方法主要是基于特征工程,通过提取恶意信息的特征进行分类和识别。

基于N-gram特征的网络恶意代码分析方法

基于N-gram特征的网络恶意代码分析方法网络恶意代码是指通过网络传播的恶意软件,如病毒、蠕虫、木马等。

为了对网络恶意代码进行分析和检测,可以使用N-gram特征进行特征提取和预测。

N-gram是一种将文本划分为连续的N个字母或词语的方法,常用于文本分析、自然语言处理和机器学习等领域。

基于N-gram特征的网络恶意代码分析方法将网络恶意代码看作一段文本,利用N-gram特征提取方法将其表示成一个向量。

具体步骤如下:1. 数据收集:收集网络恶意代码样本,并进行分类和标注,例如恶意软件家族、类型等。

2. 特征提取:将网络恶意代码样本转化成可用的特征向量。

首先将代码样本进行预处理,如去除空格、注释、调整代码格式等。

然后利用N-gram方法将代码划分成连续的N 个字符或词语,并统计每个N-gram出现的频次,构建特征向量。

3. 特征选择:由于N-gram特征向量维度较大,可能存在冗余或无用的特征,因此需要进行特征选择。

常用的方法有信息增益、卡方检验、互信息等。

4. 分类模型训练:利用已标注的网络恶意代码样本和选取的特征,使用机器学习算法(如支持向量机、决策树、朴素贝叶斯等)进行模型训练。

5. 恶意代码检测:将网络恶意代码样本输入已训练好的分类模型,进行恶意代码检测和分类。

对于新的网络恶意代码,可以提取其N-gram特征,并利用已训练好的模型进行预测。

基于N-gram特征的网络恶意代码分析方法的优点是可以对代码样本进行全面的特征提取,并能够捕捉到代码的结构和语义信息。

N-gram方法无需依赖特定的语法或语义规则,具有较强的普适性和灵活性。

N-gram特征提取会导致特征向量维度较高,可能出现维度灾难和计算复杂度较大的问题。

在实际应用中需要进行特征选择和优化,以提高模型的效果和性能。

基于N-gram特征的网络恶意代码分析方法可以有效地对网络恶意代码进行特征提取和分类,对于网络安全和恶意软件防御具有重要意义。

未来可以结合其他特征提取方法和深度学习等技术,进一步提高网络恶意代码分析的准确率和效果。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2006年6月Journal on Communications June 2006 第27卷第6期通信学报V ol.27No.6基于自动特征提取的大规模网络蠕虫检测王平, 方滨兴, 云晓春(哈尔滨工业大学国家计算机信息内容安全重点实验室, 黑龙江哈尔滨 150001)摘要:蠕虫由于传播速度很快在网络中造成了严重的危害,对蠕虫进行自动的快速检测成了一项必需的研究。

研究了在大规模网络中,利用流量异常发现模块从网络中发现异常数据集,然后自动进行特征提取,进而将特征更新到特征检测的特征库中进行特征检测的方法,实现对未知蠕虫的检测。

本系统能够快速地发现新的疫情,作为蠕虫的自动防御的基础。

关键词:计算机网络;蠕虫;特征检测;异常发现;特征提取中图分类号:TP309+.5 文献标识码:B 文章编号:1000-436X(2006)06-0087-07Large scale network worm detection usingautomatic signature extractionWANG Ping, FANG Bin-xing, YUN Xiao-chun(National Computer Information Content Security Key Laboratory, Harbin Institute of Technology, Harbin 150001, China)Abstract: Worms had done serious harm to the computer networks due to their propagating speeds. The research was necessary to detect worms quickly and automatically. In large scale networks, flux based anomaly found module was used to screen out anomalous network data set, and automatic signature extraction was processed in succession, then its signa-ture was updated to the signature database of the signature based detection module, thus, the approach to detect unknown worms was realized. Novel epidemic can be found effectively, and the whole system is the fundament of worm automatic defense.Key words: computer network; worm; signature detection; anomaly find; signature extraction1引言随着计算机技术的发展和互联网的扩大,给整个社会带来了日新月异的变化,促进了整个社会的进化。

然而,随着网络的普及和规模的不断扩大,恶意代码[1] (malicious code)流行日趋泛滥,蠕虫作为当前恶意代码中广为传播的一类,构成了目前对Internet最大的威胁。

蠕虫的传播速度非常快,例如Worm.Slammer在5min内,就在全球几十个国家流行开来[2]。

蠕虫的泛滥及其传播手段的改进,留给对蠕虫的预警时间越来越短,因此,构架快速的蠕虫检测平台已经是当务之急,这对于减少蠕虫对网络的破坏,并将其最小化,有着很大的现实意义。

蠕虫的响应自动化,是蠕虫防御的必然趋势[1]。

入侵检测系统包括2种技术手段[3,4],即误用检测与异常检测。

误用检测是将已知的攻击方法与技术的特征提取出来,通过建立相应的特征知识库,将实时收集到的数据与特征知识库中各种预先设定的特征相比较,如果检测到符合攻击特征,则判断存在入侵。

异常检测则是对收集到的数据进行收稿日期:2005-01-31;修回日期:2006-04-29基金项目:国家高技术研究发展计划(“863”计划)基金资助项目(2001AA147010B)Foundation Item: The National High Technology Research and Development Program of China (863 Program) (2001AA147010B)·88·通信学报第27卷分析,它首先假定所有的攻击行为与正常行为不同,当发现与正常行为有不同时,则判断存在攻击。

误用检测的优点在于准确性高,但对特征库中没有的攻击无法检测;异常检测能够发现新出现的攻击,但误判的情况较多。

目前对恶意代码的防治通常使用误用检测。

然而随着人们对系统机理、网络的了解越来越深入,编制更加复杂的恶意代码已经越来越容易,使得网络上新的恶意代码越来越多,因此,传统的基于特征的误用检测的方法很难应对这样的局面。

本文综合了误用检测和异常检测各自的特性,通过将两者结合在一起,来研究大规模网络环境下蠕虫的快速发现与检测的方法。

本文使用异常检测的方法来发现通过网络传播的未知的蠕虫存在的可能性,然后利用相关的网络信息进行特征提取和分析,以最后加以确认。

同时,在明确了属于新的蠕虫之后,将新蠕虫的特征信息更新到误用检测模块中。

这样就实现了通过从异常检测中发现问题,再更新到误用检测手段的转化机制。

由此,利用误用检测与异常检测相结合的手段,可以实现对大规模网络环境下的蠕虫进行快速而准确的检测。

2 相关工作为了进行基于误用检测与异常检测相结合的蠕虫自动防御工作的研究,首先需要对误用检测技术与异常检测技术相互独立地进行研究。

关于误用检测技术,开发了基于误用检测的恶意代码检测系统(VDS, virus detection system),它能够检测包括病毒、木马、蠕虫在内的近2万多种恶意代码,目前系统正运行在黑龙江网通、铁通,以及哈尔滨工业大学教育网出口等节点。

关于异常检测技术,研究的基于流量的异常检测系统,能够及时发现网络流量中的异常,并指出异常流量的性质。

2.1关于误用检测技术的研究误用检测(misused detection)又称特征检测(signature based detection)。

误用检测对已知的攻击或入侵方式做出确定性的描述,以形成相应的事件模式。

当被审计的事件与已知的入侵事件模式相匹配时,即报警。

目前基于报文特征描述的模式匹配应用较为广泛,该方法预报检测的准确率较高,但对于无经验知识的入侵与攻击行为无能为力。

通过获得网络上流行的各种各样已知蠕虫的特征码,以形成用于检测的特征库,从而可以通过误用检测模块对这些已知蠕虫进行极为准确的检测,如Nimda、CodeRed等。

蠕虫的误用检测机理:位于子网出入口处的探针可以将整个子网的数据报文捕获,通过特定的协议栈[5]可以正确地还原出子网中每一台主机发送、接受的数据。

首先将捕获的数据报文,使用libnids 在包级进行协议还原,以得到其内容,进行针对蠕虫的特征检测。

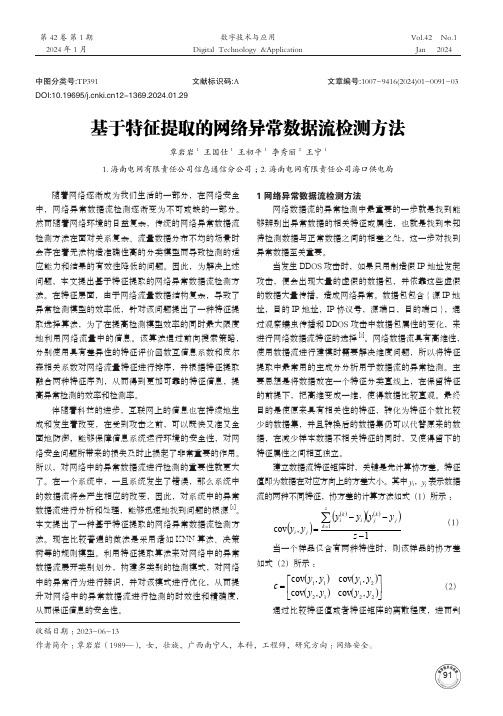

误用检测模块的框图组成如图1所示,数据流从网络接口进入,经过协议还原,进行特征检测,如果发现已知的蠕虫或恶意代码,则进行规定的响应动作。

图1 误用检测模块各功能模块的简述如下:1) 网络接口:通过旁路监听,获得需要检测的网络数据。

2) 协议还原:将从网卡得到的数据,依据各种协议进行还原。

3) 特征检测:根据特征库中的内容,分析捕获平台获取的数据,如果在数据中发现与已知特征相匹配,则通知响应模块,进行相应的响应动作。

4) 响应模块:接受引擎产生的分析结果,如果检测到蠕虫,则进行告警、日志、遏制等动作。

并将结果写入数据库中,通过Web方式发布。

在这个模型中,特征库为预先录入的,针对已知蠕虫进行检测,在本文后续章节中,我们通过异常发现,继而提取特征的手段,来将新的蠕虫特征添加到特征库中。

基于误用检测的大规模网络下的蠕虫检测,已经在VDS中实现,并在文献[6]中详述。

2.2异常发现模型随着新蠕虫的不断出现,使得误用检测系统无法检测这些特征库中没有的蠕虫。

因此,需要利用异常发现模块,对网络数据进行分析,以尝试从中发现蠕虫的存在。

就异常检测技术来说,统计方法是最简单可行的方法。

使用基于统计的方法来进行流量的异常发现。

如果发现了异常的流量,则试图判断是否有新的蠕虫出现,并力图获取新蠕虫的特征。

统计分析第6期 王平等:基于自动特征提取的大规模网络蠕虫检测 ·89·方法首先需要创建一个统计描述,归纳出一些测量属性(如:源地址、目的地址和目的端口的计数等),并记录正常时的这些属性的值。

统计方法的置信区间的宽度取决于用户设置置信度的情况,不需要以前关于异常活动的知识。

从观测值中直接监视统计异常的情况,而置信区间在绝对宽度不变的前提下,将会随着测量数据的不断到达,围绕着测量均值而进行自动调整。

模型假设:已经获得测量属性X {x 1, … x n },则根据它们可得 sum 1ni i X x ==∑(1)sum E /X X n = (2)σ== (3)置信区间由标准方差和参数d 决定,其中参数d 可以根据置信度的要求进行选择:[]E *,E *X d X d σσ−+ (4)根据Chebyshev 不等式2D (E )X P X X εε−≥≤ (5) 落在这个区间外的概率最大为1/d 2,置信度为1−1/d 2。

选取d =4,则误报的最大可能为0.062 5。

如果新的观测值x n +1不落在置信区间内,被认为是异常。

通过对网络上的传输流量进行测量,如果某项测量属性不在置信区间内时,我们就认为有异常行为发生,同时测量属性的组合也就指出了异常的性质,也就是异常网络数据流所具有的共性,这同时,也对异常数据进行了聚类。

例如:可以发现这样的异常:标志位为echo-request ,且IP 包长度为92的ICMP 报文流量异常。

下面对过滤器进行定义。

定义1 属性(property):属性P ,即数据包的某部分特征,例如,TCP 连接的端口、ICMP 报文的标志。

属性P 为预定义的一组宏,包含了感兴趣的所有TCP/IP 协议栈的各种数据段。

例如:TCP 连接端口:TcpPort ;ICMP 报文的类型:type ,等等。

定义2 匹配(match)条件:属性P 与其某一具体值之间的逻辑关系构成匹配条件M 。

例如:TCP连接的端口等于80,即构成匹配条件m = {TcpPort= 80}。