ISA2006+GFI WebMonitor

ISA防火墙客户端安装

详解ISA2006防火墙三种客户端代理与配置 2009年03月02日来源:blog.51cto 作者:张宏伟收藏本文微软在ISA中提供了防火墙客户端代理。

用户只要安装防火墙客户端软件,就能通过ISA的防火墙客户端代理访问外网了。

那该怎么安装防火墙客户端软件呢?这个软件在ISA2006安装光盘的Client目录下,我们在ISA服务器上打开ISA2006安装光盘,如下图所示。

然后将“Client”文件夹复制到客户机TIANJIN上。

复制完成后,我们打开“Client”文件夹,运行文件夹下的“setup.exe”程序。

出现防火墙客户端安装向导后,点击下一步选择防火墙客户端安装路径指定ISA服务器。

计算机名或IP地址都可以。

这里输入ISA服务器的IP地址172.18.81.47点击安装开始安装防火墙客户端。

Ok!安装速度很快,几秒钟后防火墙客户端安装成功。

安装结束后,我们来测试一下客户机和服务器之间的通讯状况如何?双击客户机桌面右下角的防火墙客户端图标在程序界面中切换到“设置”标签,如下图所示,点击“测试服务器”。

如果测试结果如下图所示,那就代表防火墙客户端和服务器之间的通讯是正常。

注意:如果显示的是“解析名称服务器失败”那么就不能再进行下一步了。

应该先排除现有的问题。

主要检查IP地址、服务器名称和ISA服务器配置的访问规则。

当然其他的问题也不能例外。

客户机与ISA服务器的通讯很正常,下面再来在客户端上访问一下互联网。

看能不能访问到。

Ok!没问题成功的访问到了51cto网页。

虽然ISA的三种客户端都能提供访问互联网的功能;但是我更喜欢SNAT 客户端,因为使用这种方法只需要配好DHCP就可以,不需要对客户机再做任何设置,另外,web代理只允许用户使用浏览器访问互联网,而防火墙客户端和SNAT则没有功能方面的限制。

但是Web代理和防火墙代理都有DNS 转发功能,而SNAT代理却则不存在DNS转发功能。

总之来说还是SNAT客户端简单而且方便。

ISA2006淹没设置

[原创]优化配置ISA2006淹没缓解2007-08-17 08:36随着恶意黑客的盛行,ISA服务器抵御攻击的能力是保护您的网络的关键所在。

默认淹没缓解功能通过阻止尝试的攻击和向您发出警报通知可疑的行为来帮助保护您的网络。

ISA2006可以帮助您缓解病毒发作以及后续的连接淹没,这是企业普遍存在的问题。

ISA2006服务器淹没缓解特性包括各种功能,您可以进行配置和监视以帮助确保您的网络免受恶意攻击。

淹没缓解的默认配置设置帮助确保 ISA 服务器即使在遭受淹没攻击的情况下也可以正常运行。

这是通过 ISA 服务器对通讯进行分类并对不同类型的通讯提供不同的服务级别来实现的。

被视为恶意(具有造成淹没攻击的意图)的通讯可能遭到拒绝,而 ISA 服务器将继续为所有其他通讯提供服务。

ISA2006服务器能够识别并阻止生成过多通讯的客户端,防止 ISA 服务器受到持续的连接拒绝造成的潜在性能影响。

该连接拒绝可能是淹没引起的。

ISA 服务器淹没缓解有助于您识别和处理淹没情形。

特别是,ISA 服务器可以帮助识别生成过多通讯以及可能受蠕虫、病毒或间谍软件感染的客户端。

在ISA2006中,点配置-常规-配置淹没缓解设置,在“淹没缓解”选项卡有具体设置。

ISA 的默认值一般而言是合理的,但如果你为强化内网的安全性,同时你又在内网自己的电脑上运行迅雷等消耗大量连接的程序,建议将更改如下:1、缓解淹没攻击和蠕虫传播说明:指定启用 ISA 服务器淹没缓解机制。

肯定要启用,否则下面就没法配置了。

2、每个IP地址每分钟的最大TCP连接请求数说明:ISA 服务器缓解 IP 地址发送大量 TCP 连接请求时出现的淹没攻击。

ISA 服务器也防止受感染的主机扫描容易受到攻击主机的网络时出现的蠕虫传播。

默认值600,建议改为200;自定义限制:60003、每个IP地址的最大TCP并行连接数说明:ISA 服务器缓解在攻击主机与 ISA 服务器或其他服务器之间保持大量的 TCP 连接时出现的 TCP 淹没攻击。

GFI软件列表

u GFI软件列表l GFI MailEssentialsn中文名称:反垃圾邮件服务器n GFI MailEssentials for Exchange/SMTP提供了服务器级的反垃圾邮件,诈骗保护和邮件管理功能。

提供快速的安装并通过贝叶斯分析和其他方法提供高度的垃圾邮件检测率。

GFI MailEssentials还为邮件服务器增加了邮件管理的特性:拒绝垃圾邮件,邮件存档和监控,Internet邮件报告,服务器列表,基于服务器的自动回复,以及POP3下载等功能。

n安装文件名:mailessentials.exe(主程序)n安装需求:IIS5.0以上,Exchange2000/2003/2007(sp1),Microsoft Message Queueing Services n系统环境:Win2000/2003/2008-Pro,Server or Advanced Server or WinXP Pro(sp1 or higher)l GFI MailSecurityn中文名称:邮件杀毒服务器n GFI MailSecurity的主要功能包括多重病毒引擎用于保障更高的侦测率和对新病毒作出快速响应;email内容和附件检查来检测危险的附件和内容;浏览屏蔽来保护当前和未来的基于浏览操作的病毒(e.g., Nimda, Bugbear);HTML过滤器来禁止脚本;木马和可执行的扫描器来侦测恶意程序等等。

n安装文件名:mailsecurity.exe(主程序)、mailsecurity_rp.exe (报告插件)、reportcenter.exe(报告平台) n安装需求:Microsoft .NET Framework 2.0、MSMQ、IIS5.0、Microsoft Data Access Components 2.8 n系统环境:Win2000 Server/Advanced Server (SP3 or higher) or Win2003/2008 Server/Advanced Server or WinXPl GFI WebMonitorn中文名称:上网行为管理和网页防病毒n GFI WebMonitor是一个为Microsoft ISA Server提供的工具,它能实时监控用户访问的站点和下载的文件。

ISA2006

ISA2006的安装1、安装ISA Server 2006 的机器应该至少有两个网卡,一个为外部接口,一个为内部接口。

所以你可以安装多个内部接口以支持多个内部网络,Firewall Access policy 控制所有网络间的数据传输。

2、下图为一个测试网络,ISA Server 作为一个边缘防火墙(Edge Firewall):3、ISA2006的安装。

(环境Windows Server 2003 R2 +AD +DNS)第一步:运行ISA2006安装程式,如图,点击“安装ISA Server 2006”第二步:出现ISA Server 2006安装向导,点击“下一步”第三步:接受软件许可条款,点击“下一步”:第四步:选择“同时安装IAS Server服务和配置存储服务器”,点击下一步第五步:组件选择,点击“下一步”,如图所示:第六步:选择“创建新的ISA服务器企业”,点击“下一步”:第七步:出现一个警告画面,不会理会,点击“下一步”,出现如图所示:第八步:添加指定要包括在ISA服务器内部网络中的地址范围,点击“添加”出现下图,点击“添加适配器”,选择网卡连接内部网络的那块,点击“确定”,如下图第十步:完成以上步骤后,ISA开始安装,如下图第十一步:出现下图,安装完毕。

实验二、使用ISA2006代理上网实现安全策略二、平台搭建:1、使用VPC建立2台Wisndows Server 2003 R2 ,一台做ISA Server ,一台做Client加入AD做测试用。

2、将ISA Server 2003 安装好AD和DNS, 域名为:,主机名为:3、按拓扑图中的IP,配置好设备的IP地址,注意在使用VPC的时候,在配置网卡的使用,一定要注意IP地址不要配反,不然实验无法实现(注意:VPC网卡分:Internal network adapters,External network adapters)4、安装ISA Server 2006.三、需求分析:1、公司以前只有一个网段192.168.23.0/23,有一台DNS服务器,IP:192.168.23.1。

ISA 2006

31

协议:

协议类型:TCP、UDP、ICMP或IP 方向:UDP包括“发送”、“接收”、“发送接收”或 “接收发送”。TCP包括“入站”和“出站”。ICMP和 IP包括“发送”和“发送接收” 端口范围:TCP和UDP的端口范围是1到65535之间 协议号:IP级别的协议是0到254之间的数

25

本地主机网络 内部网络

外部网络

Internet ISA防火墙

26

为方便设置防火墙策略,ISA为用户提供5个预定

义的网络模板 边缘防火墙:

公司ISA Server有两个网络连接,一个连接内部网络,另 一个连接外部网络

27

3向外围网络:

ISA Server连接内部网络、外部网络和外围网络的网络拓 扑。外围网络即DMZ区域

5

代理型防火墙:主要工作在OSI的应用层。代理

服务在确认客户端连接请求有效后接管连接,代 为向服务器发出连接请求 代理型防火墙可以允许或拒绝特定的应用程序或 服务,还可以实施数据流监控、过滤、记录和报 告功能

Internet

ISA防火墙 局域网

6

代理服务器通常具有高速缓存功能

代理型防火墙的最大缺点是速度较慢

Internet

ISA防火墙

18

ISA硬件要求:

对象

CPU

要求

至少733MHz以上,推荐2.0GHz以上

内存

硬件空间 操作系统 网络适配器

至少512MB,推荐2GB

至少150MB,如果使用缓存模式,需要NTFS分区 Windows 2000 Server或Windows Server 2003 必须为连接到 ISA Server 2006的每个网络单独准备一 个适配器,如果只有一个单适配器会自动作为缓存模式

ISA2006升级安装手册

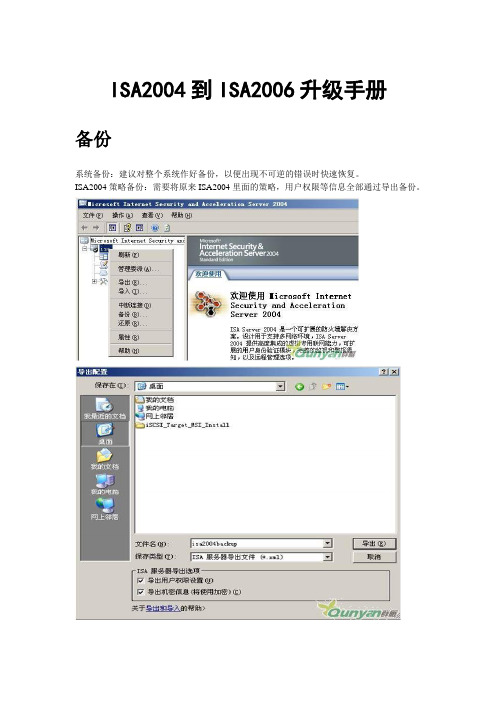

ISA2004到ISA2006升级手册

备份

系统备份:建议对整个系统作好备份,以便出现不可逆的错误时快速恢复。

ISA2004策略备份:需要将原来ISA2004里面的策略,用户权限等信息全部通过导出备份。

一定要在ISA级别进行导出,这个时候才可以,并且一定要选择“导出用户权限和导出机密信息”,否则将无法将这些策略倒入到ISA2006。

同时一定要记住你设置的密码,在恢复时会用到这个密码。

卸载组件

由于当前Build的ISA Server 2006 中并没有防火墙客户端安装共享和SMTP消息筛选器这两个组件,因此在进行升级之前,必须保证当前的ISA Server 2004 服务器上没有安装这两个组件,如果已经安装,则需要先卸载这两个组件,然后再进行升级。

选择更改删除ISA 2004,进入ISA2004安装向导

继续下一步

选择修改,然后进入下一步

将防火墙客户端安装共享组件勾选掉后,进入下一步

现在就完成了组件的卸载工作。

升级ISA

运行ISA2006的安装程序,选择安装ISA2006

ISA2006安装会检测到ISA2004并准备进行升级安装

选择接受协议内容进入下一步

输入安装信息及序列号,进入下一步

安装向导提示相关信息后继续安装

ISA2004到ISA2006服务应用升级完成

恢复ISA2004中的策略将备份中导出的ISA2004的策略导入到ISA2006中。

选择当时导出的文件进行导入

输入备份时设置的密码。

GFI产品介绍

Internet

EmailEssentials

Microsoft Exchange Server

Deployment Option 2: On a separate machine Other Scenario

Users

Firewall

Symantec Mail Security - EXCHANGE

Trend Micro ScanMail

Sybari Antigen

McAffee Groupshield

5 Norman, BitDefender

是 是 是 是 是 是

1

Symantec 是 否 是 否 否 否

1

Trendmicro 是 否 是 否 否 否

内容安全,网络安全和通信解决方案

大纲

公司简介

内容安全解决方案

> GFI MailSecurity for Exchange/SMTP > GFI MailEssentials for Exchange/SMTP > GFI WebMonitor for ISA Server

网络安全解决方案

> GFI EventsManager > GFI LANguard Network Security Scanner > GFI EndPointSecurity > GFI Network Server Monitor

Deployment Option 2: On a separate machine

Allows you to keep your corporate mail server behind the firewall. GFI MailEssentials will act as a smart host/mail relay server in the perimeter network (also known as DMZ, demilitarized zone, and screened subnet).

网络工程师职位描述

5、技术支持工程师 职位描述 /要求:

职位描述

(1)具有计算机专业的技术背景,熟悉思科、华为及

JUNIPER 等主流网络产品技术,持

H3CSE 、CCNP 证书者优先; (2)熟悉调试交换机、路由器、防火墙等产品,能编写技术方案。

(3)熟悉综合布线系统及方案编写。

(4)具备良好的团队精神和沟通能力。

岗位职责: 1. 调试解决并维护公司网络,保证网络系统正常运行; 2. 负责公司网络的安全监控和日常管理; 3. 服务器维护及管理; 4. IT 部门其他相关工作的执掌。

职位描述 /要求:

职位描述: 1、 负责客户网络平台搭建、给客户做软、硬件的技术支持; 2、 负责用户培训、安装网络系统以及与用户的联络; 3、 从技术角度辅助销售工作的进行; 4、 负责系统集成项目网络建设和维护工作;

4、网管工程师( IT )Network Engineer 职位描述 /要求:

职位描述:

1、按照公司及信息管理部有关制度及规定,制定公司

IT 资产设备管理制度。

2、负责公司日常 IT 设备的选型、请购、调拨、领用、借用、安装以及维护管理工作。

3、负责对公司通讯及网络系统的运行进行监控,记录网络及通讯管理日志,提出修正的意 见和建议。

1. 大专以上学历,计算机或相关专业毕业;

2. 二年以上网络工程的实施及管理经验(设备调试,故障排除,方案设计)

;

3. 具备 CCVP ,熟悉 Microsoft Office , Visio ;

4. 具备良好的表达及沟通能力,责任心,主动性,团队精神及良好的学习能力; 5. 具备良好的服务意识,具备分析和独立解决问题的能力; 6. 具有银行网络业务、政府行业网络项目实施经验者优先。

ISA server 2006简介

背对背外围防火墙(Back-to-Back Perimeter Firewall)

背对背外围防火墙(Back-to-Back Perimeter Firewall)

• 背对背外围防火墙,其中前端防火墙 (front-end firewall)连接因特网与DMZ,而后 端防火墙(back-end firewall)连接DMZ与内 部网络,我们可以将要开放给外部用户访问 的资源放到DMZ区域(例如:Web服务器),经 过前端防火墙做适当过滤 、保护,而内部网 络不但会受前端防火墙保护,更受到第二 层防火墙保护,因此更加安全,当然我们 可能需要在前端和后端防火墙都开放内部 用户可访问外资源,这是最安全的架构。

防火墙种类设置

• 1边缘防火墙(Edge Firewall) • 2 3向外围防火墙(3-Leg Perimeter Firewall) • 3背对背外围防火墙(Back-to-Back Perimeter Firewall) • 4单一网络适配器(网卡)

边缘防火墙

边缘防火墙

• 边缘防火墙有两个网络接口(网卡),一 个对外(因特网),一个对内(内部局域网),防火 墙介于内部网与外部网之间,这种架构能保 护内部网络的安全,避免外来入侵者访问内 部网络资源,也可以让内部用户访问外部资 源,最容易架设的防火墙

远程访问VPN连接(Remote access VPN connection)

端对端VPN连接(site-to-site VPN connection)

ISA sever的多重网络支持(multinetworking)

ISA sever已经内建的网络

1.内部网络(internal network) 一般来说,它就是指内部的局域网 2.外部网络(External network) 除了已经定义的网络(例如内部网络、边界网络、VPN 客户端等)之外,其他所有的网络都隶属于外部网络 3.边界网络(Perimeter network) 也就是DMZ 、屏障子网络(screened subnet) 4.VPN客户端(VPN-Clients) VPN客户端连接到ISA server(VPN服务器)后,它们会 被归纳到这个被称为VPN客户端网络 5.隔离的VPN客户端(Quarantied VPN Clients)

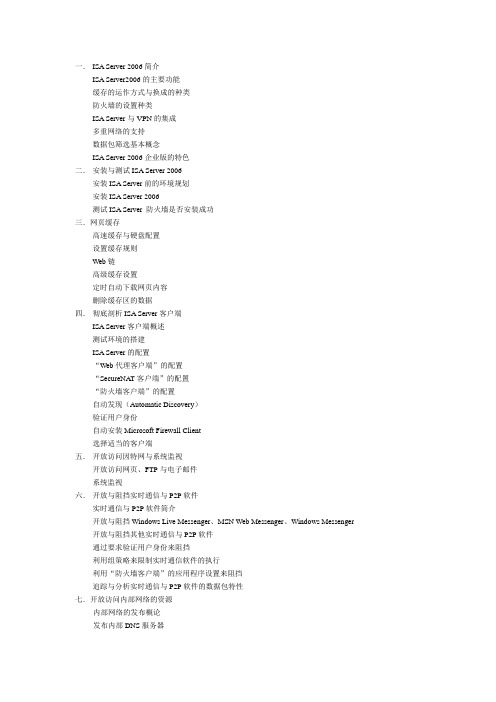

ISA Server 2006简介

一.ISA Server 2006简介ISA Server2006的主要功能缓存的运作方式与换成的种类防火墙的设置种类ISA Server与VPN的集成多重网络的支持数据包筛选基本概念ISA Server 2006企业版的特色二.安装与测试ISA Server 2006安装ISA Server前的环境规划安装ISA Server 2006测试ISA Server 防火墙是否安装成功三.网页缓存高速缓存与硬盘配置设置缓存规则Web链高级缓存设置定时自动下载网页内容删除缓存区的数据四.彻底剖析ISA Server客户端ISA Server客户端概述测试环境的搭建ISA Server的配置“Web代理客户端”的配置“SecureNAT客户端”的配置“防火墙客户端”的配置自动发现(Automatic Discovery)验证用户身份自动安装Microsoft Firewall Client选择适当的客户端五.开放访问因特网与系统监视开放访问网页、FTP与电子邮件系统监视六.开放与阻挡实时通信与P2P软件实时通信与P2P软件简介开放与阻挡Windows Live Messenger、MSN Web Messenger、Windows Messenger 开放与阻挡其他实时通信与P2P软件通过要求验证用户身份来阻挡利用组策略来限制实时通信软件的执行利用“防火墙客户端”的应用程序设置来阻挡追踪与分析实时通信与P2P软件的数据包特性七.开放访问内部网络的资源内部网络的发布概论发布内部DNS服务器发布内部网站与网站服务器场发布内部SSL网站与SSL网站服务器场发布内部邮件服务器发布内部SMTP Relay发布Exchange SSL OWA网站八.开放访问三向防火墙的DMZ资源建立DMZ网络与配置网络规则发布DMZ内的DNS服务器发布DMZ内的网站与网站服务器场发布DMZ内的SSL网站与网站服务器场发布DMZ内的SMTP Relay九.开放前后端防火墙之间的DMZ资源建立Back-to-Back防火墙测试环境发布Back-to-Back防火墙的DMZ SMTP Relay 十.架设ISA Server虚拟专用网络(VPN)VPN基本概念启用ISA Server VPN服务器启用L2TP/IPSec VPN服务器隔离的VPN客户端Back-to-Back防火墙+VPN服务器建立L2TP/IPSec与PPTP的站对站VPN建立IPSec隧道模式的站对站VPN站对站VPN+VPN客户端访问Back-to-Back防火墙+站对站VPN十一.入侵检测ISA Server支持的入侵检测项目启用入侵检测与警报设置十二.远程管理ISA Server远程管理—利用“远程桌面连接”远程管理—利用“ISA Server管理控制台”十三.CARP与NLB的构建CARP与NLB基本概念NLB构建实例演示CARP构建实例演示ISA Server隶属于工作组的环境构建。

防火墙精灵之ISA2006

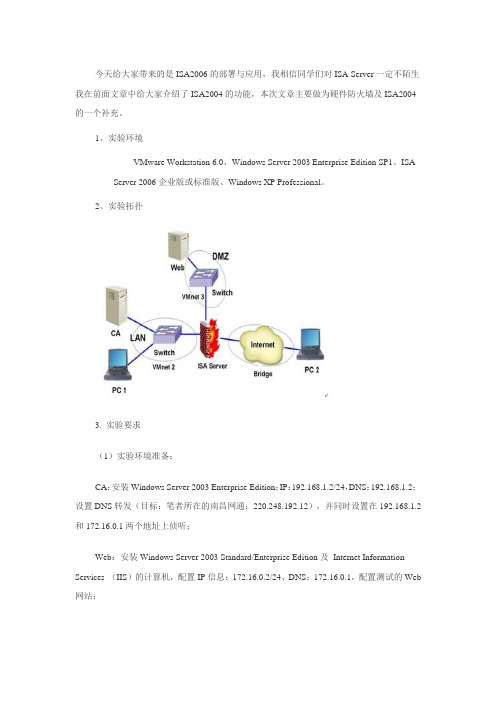

今天给大家带来的是ISA2006的部署与应用,我相信同学们对ISA Server一定不陌生我在前面文章中给大家介绍了ISA2004的功能,本次文章主要做为硬件防火墙及ISA2004的一个补充。

1、实验环境VMware Workstation 6.0、Windows Server 2003 Enterprise Edition SP1、ISA Server 2006企业版或标准版、Windows XP Professional。

2、实验拓扑3. 实验要求(1)实验环境准备:CA:安装Windows Server 2003 Enterprise Edition;IP:192.168.1.2/24,DNS:192.168.1.2;设置DNS转发(目标:笔者所在的南昌网通:220.248.192.12),并同时设置在192.168.1.2和172.16.0.1两个地址上侦听;Web:安装Windows Server 2003 Standard/Enterprise Edition及Internet Information Services (IIS)的计算机,配置IP信息:172.16.0.2/24、DNS:172.16.0.1,配置测试的Web 网站;ISA Server:ISA Server是一台安装Windows Server 2003 Enterprise Edition SP1的计算机(ISA Server 2006是以Server 2003 Enterprise Edition SP1为平台开发的,因此安装ISA Server 2006要求Server 2003必须有SP1补丁;最新的Server 2003 SP2和ISA Server 2006存在兼容性上的问题,因此不建议初学者使用,对此感兴趣同学请参见微软发布的相关更新:KB939455);要求本机有三个网卡,分别处于不同的网络:l LAN接口:VMnet 2,IP:192.168.1.1/24,DNS:192.168.1.2;l DMZ接口:VMnet 3,IP:172.16.1.1/24;l Internet接口:Bridge,IP:192.168.8.133/24,DG:192.168.8.1(模拟Internet);l 一定要注意ISA Server网关的配置,ISA Server只能有一个网关!PC1:PC1是一部运行Windows XP Professional的计算机,模拟内网客户端,实验中可以省略,用CA来取代;PC2:PC2是一部运行Windows XP Professional的计算机,模拟Internet上的计算机,IP:192.168.8.100/24、DG:192.168.8.133,(实验中可用物理机来取代);(2)实验步骤:本试验环境复杂,可逐步配置,逐步试验:实验一ISA Server 2006的安装与实验环境(3向外围网络)的搭建l ISA Server 2006的安装,安装ISA Server 2006的标准版解压安装ISA Server 2006,在弹出的如图2的画面中,选择“安装ISA Server 2006”,按照提示,默认安装即可;若是ISA Server 2006企业版,则会弹出如图3的画面,在这里我们选择“同时安装ISA Server服务和配置存储服务器”。

ISA网站过滤

首先准备的软件ISA 2006+SP1、Bandwidth Splitter for ISA Server 2004/2006 v1.21、GFI Web Monitor 4,好了,三个软件都准备好了,以俺的配置为例,系统为Win2003 Server R2 SP2,Q8200四核CPU、2G内存,双网卡,装好Win2003后安装ISA2006,再安装ISA2006SP1,好,先到这,先介绍一下Bandwidth Splitter和GFI Web Monitor是什么东西吧,Bandwidth Splitter for ISA Server 2004/2006 v1.21可用于ISA 2004和ISA 2006的版本中限制流量,说明如下:1、可以定制(分配或限制)内部网络中的单个用户和主机,或是用户组、主机组(AD环境中)对INTERNET连接和带宽2、可以启用通往INTERNET的流量(总量)限制3、实时监控连接状态以及流量使用情况GFI WebMonitor可以实时HTTP/FTP监视,防病毒和访问控制。

GFI WebMonitor是一个为Microsoft ISA Server提供的工具,它能实时监控用户访问的站点和下载的文件。

此外,它还能禁止访问成人站点。

安装在ISA Server 2000和2004通过3个防病毒引擎确保下载无病毒!不但确保高效地使用互联网,还保护用户免受成人网站干扰允许你监控和阻止用户正在浏览的网站和正在下载的文件–实时!2006年访问控制读者选择奖,等等*功能特性*使用多个防病毒引擎(Norman Virus Control,BitDefender 和Kaspersky)检查所有用户FTP/HTT下载内容真实文件类型签名检查简明的互联网行为浏览显示URL和用户浏览历史*产品利益*实时监控网页访问和FTP下载集成3个防病毒引擎来保障所有的用户下载的内容都不含病毒使你能检查阻断带宽的通讯并在其发生时进行阻止提供网站分级支持知道这两个东西的作用就进入下一步了,先安装好Bandwidth Splitter for ISA Server 2004/2006 v1.21,安装过程比较简单,一路点击下一步即可,不过安装过程中需要重启ISA Server 防火墙服务,因此你最好选择一个适当的时机进行安装。

ISA2006

ISA Server的防火墙策略

网络规则

网络规则定义并描述网络拓扑。网络规则确定两个网络之间是否存在连接,以及 定义如何进行连接。网络连接的方式有:

网络地址转换 (NAT):当指定这种类型的连接时,ISA 服务器将用它自己的 IP 地 址替换源网络中的客户端的 IP 地址。 当定义内部网络与外部网络之间的关系时, 可以使用 NAT 网络规则。 路由:当指定这种类型的连接时,来自源网络的客户端请求将被直接转发到目标 网络。源客户端地址包含在请求中。当发布位于 DMZ 网络中的服务器时,可以 使用路由网络规则。

门户Web 服务器 外出人员

邮件 服务器

内网Web 服务器

DMZ区

VPN Internet

Internal Network

SharePoint

总部 ISA 2006 服务器 Active Directory

分部

管理员

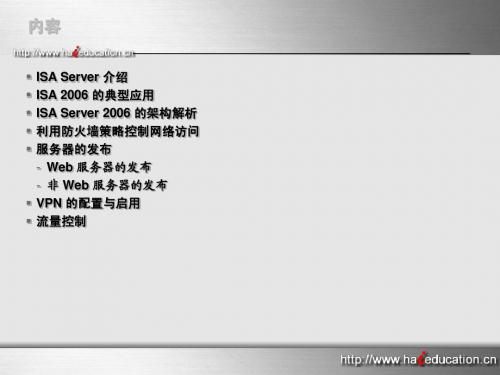

内容

ISA Server 介绍 ISA 2006 的典型应用 ISA Server 2006 的架构解析 利用防火墙策略控制网络访问 服务器的发布 - Web 服务器的发布 - 非 Web 服务器的发布 VPN 的配置与启用 流量控制

外部防御与控制 内部防御与控制 采取缓解与控制措施 日志与报警

通过TCP连接检测防御外部强洪水式(DDOS/SYN/CC)攻击 利用防火墙策略阻隔非法入站请求

通过TCP连接检测防御内部蠕虫病毒攻击 利用防火墙策略阻隔非法出站请求

自动阻塞非法数据流并查询攻击者DNS名或IP 全面自动化的警报发出和日志记录

ISA Server 介绍 ISA 2006 的典型应用 ISA Server 2006 的架构解析 利用防火墙策略控制网络访问 服务器的发布 - Web 服务器的发布 - 非 Web 服务器的发布 VPN 的配置与启用 流量控制

ISA2006标准版服务器的安装配置

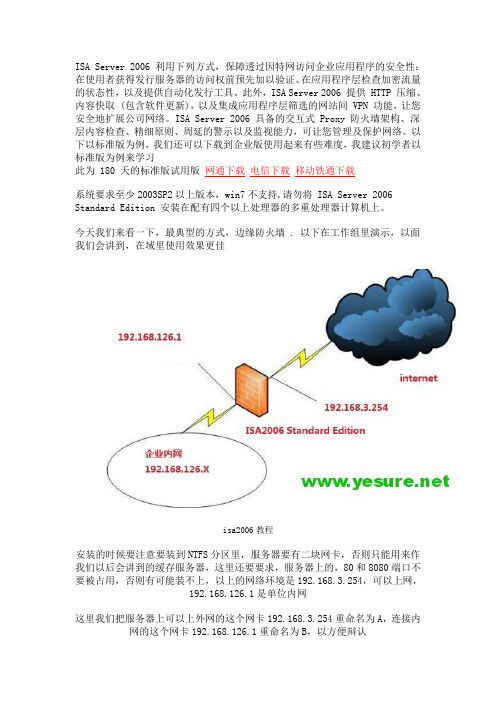

ISA Server 2006 利用下列方式,保障透过因特网访问企业应用程序的安全性:在使用者获得发行服务器的访问权前预先加以验证、在应用程序层检查加密流量的状态性,以及提供自动化发行工具。

此外,ISA Server 2006 提供 HTTP 压缩、内容快取 (包含软件更新),以及集成应用程序层筛选的网站间 VPN 功能,让您安全地扩展公司网络。

ISA Server 2006 具备的交互式 Proxy 防火墙架构、深层内容检查、精细原则、周延的警示以及监视能力,可让您管理及保护网络。

以下以标准版为例,我们还可以下载到企业版使用起来有些难度,我建议初学者以标准版为例来学习此为 180 天的标准版试用版网通下载电信下载移动铁通下载系统要求至少2003SP2以上版本,win7不支持,请勿将 ISA Server 2006 Standard Edition 安装在配有四个以上处理器的多重处理器计算机上。

今天我们来看一下,最典型的方式,边缘防火墙 . 以下在工作组里演示,以面我们会讲到,在域里使用效果更佳isa2006教程安装的时候要注意要装到NTFS分区里,服务器要有二块网卡,否则只能用来作我们以后会讲到的缓存服务器,这里还要要求,服务器上的,80和8080端口不要被占用,否则有可能装不上,以上的网络环境是192.168.3.254,可以上网,192.168.126.1是单位内网这里我们把服务器上可以上外网的这个网卡192.168.3.254重命名为A,连接内网的这个网卡192.168.126.1重命名为B,以方便辩认ISA2006标准版服务器的安装配置ISA2006标准版服务器的安装配置ISA2006标准版服务器的安装配置ISA2006标准版服务器的安装配置ISA2006标准版服务器的安装配置ISA2006标准版服务器的安装配置ISA2006标准版服务器的安装配置ISA2006标准版服务器的安装配置OK。

ISA2006

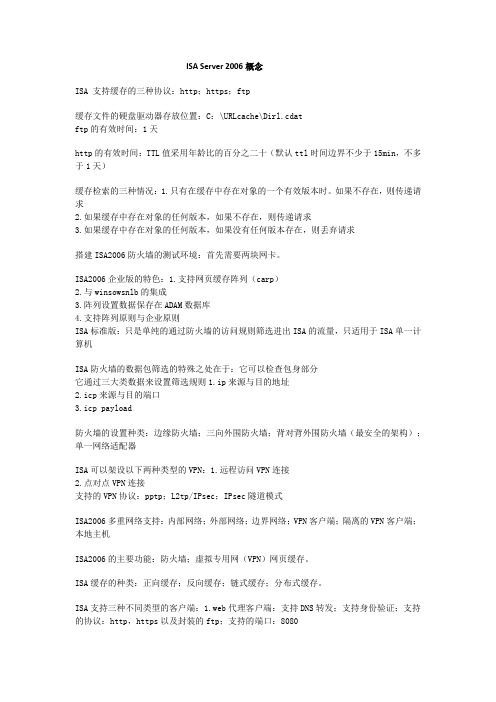

ISA Server 2006概念ISA 支持缓存的三种协议:http;https;ftp缓存文件的硬盘驱动器存放位置:C:\URLcache\Dirl.cdatftp的有效时间:1天http的有效时间:TTL值采用年龄比的百分之二十(默认ttl时间边界不少于15min,不多于1天)缓存检索的三种情况:1.只有在缓存中存在对象的一个有效版本时。

如果不存在,则传递请求2.如果缓存中存在对象的任何版本,如果不存在,则传递请求3.如果缓存中存在对象的任何版本,如果没有任何版本存在,则丢弃请求搭建ISA2006防火墙的测试环境:首先需要两块网卡。

ISA2006企业版的特色:1.支持网页缓存阵列(carp)2.与winsowsnlb的集成3.阵列设置数据保存在ADAM数据库4.支持阵列原则与企业原则ISA标准版:只是单纯的通过防火墙的访问规则筛选进出ISA的流量,只适用于ISA单一计算机ISA防火墙的数据包筛选的特殊之处在于:它可以检查包身部分它通过三大类数据来设置筛选规则1.ip来源与目的地址2.icp来源与目的端口3.icp payload防火墙的设置种类:边缘防火墙;三向外围防火墙;背对背外围防火墙(最安全的架构);单一网络适配器ISA可以架设以下两种类型的VPN:1.远程访问VPN连接2.点对点VPN连接支持的VPN协议:pptp;L2tp/IPsec;IPsec隧道模式ISA2006多重网络支持:内部网络;外部网络;边界网络;VPN客户端;隔离的VPN客户端;本地主机ISA2006的主要功能:防火墙;虚拟专用网(VPN)网页缓存。

ISA缓存的种类:正向缓存;反向缓存;链式缓存;分布式缓存。

ISA支持三种不同类型的客户端:1.web代理客户端:支持DNS转发;支持身份验证;支持的协议:http,https以及封装的ftp;支持的端口:80802.高级防火墙客户端:支持DNS转发;支持身份验证;支持的协议:winsock(tcp,udp);支持的端口:17453.securenat客户端:不支持DNS转发;不支持身份验证;支持的协议:所有协议ISA的自动发现:wpad.dat:适用于web代理客户端wspad.dat:适用于高级防火墙客户端ISA提供的web代理客户端的三种基本验证方法:1.基本验证:大部分浏览器都支持基本身份验证,但是用户传递的帐户和密码不会被加密,容易外泄,所以使用基本验证要搭配相应的安全措施,例如:ssl。

基于虚拟机和ISA2006的网络部署应用

( 上接 第 4 6页 )

通过上面的基本网络配置,网络互联已没有问题,但在实际 使用中不同企业的安全策略又有所不同。本文仅列举 3个典型策 略做简单配置,销售部与研发部有着不同的访问权限,所 以我们 需要添加三条防火墙策略。在添加策略过程中还需要根据不同的 对象在网络实体中添加地址范围和计算机 然后添加三条防火墙 策略:l允许内部网络访 问 Itr e 。2 允许研发部访问文件服 _ nen t . 务器。3允许销售部访问 W b . e 服务器 。这里不在详细叙述添加策 略过程 ,需要注意的是添加完成后必须应用后才能生效 ,而且注 意最后一条默认策略拒绝所有通讯 。 五、结束语 通过上述的网络配置, 我们完成了企业的整体网络架构配置 , 已经能够完成基本需求 ,各个部 门均可以按照策略访问服务器与 外网,总共使用的硬件也仅仅是一台性能比较好的服务器,使用 虚拟机和 ia svr结合的方式实现了路由和防火墙的功能,而 s ee 且可 以方便的进行扩展,能有效地帮助企业组织管理内部的互联

询查询运算的性能有着很大的影响, 直接关系着路径查询的效率。 因此 ,对于结构连接的优化至关重要。对结构连接 的优化,我们 应该从两方面进行:一是优化结构连接的计算方法;二是对结构 连接 的顺序选择进行优化 这也是关于结构连接优化的方向。

四 、结 束语 余节点和谓词进行删除。 2 对被 查询 路径 中 的固有 冗余 进行 删 除 。从这 方面进 行优 化 . 针对 XL查询优化而言,X L路径表达式的查询优化在其中 M M 有两种策略:一是,补路径策略,二是缩短路径策略。补路径策 占据举 足轻 重 的地 位 。因此 , 我们 在对 XL查询 优化 技术 研究 时 , M 略也就是相对于等价元素之间的路径互补,利用补路径替换原来 要注重其中路径表达式、路径查询方式及结构连接的优化研究。

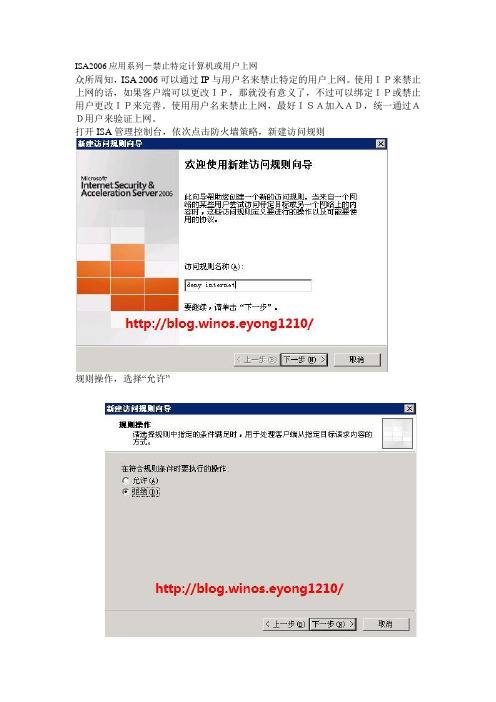

ISA2006应用系列-禁止特定计算机或用户上网

ISA2006应用系列-禁止特定计算机或用户上网

众所周知,ISA 2006可以通过IP与用户名来禁止特定的用户上网。

使用IP来禁止上网的话,如果客户端可以更改IP,那就没有意义了,不过可以绑定IP或禁止用户更改IP来完善。

使用用户名来禁止上网,最好ISA加入AD,统一通过AD用户来验证上网。

打开ISA管理控制台,依次点击防火墙策略,新建访问规则

规则操作,选择“允许”

在协议页面,选择"HTTP和HTTPS"协议

此规则应用于来自这些源的通讯,新建一个计算机(你要禁止的计算机),同样可以通过IP网段来禁止

5.JPG (19.51 KB)

6.JPG (26.3 KB)

访问规则目标,选择外部网络用户集,所有用户

8.JPG (27.29 KB)

如要通过集成的AD用户来禁止上网,可以在此处添加用户

10.JPG (32.33 KB)

11.JPG (30.16 KB)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ISA2006+GFI WebMonitor

首先准备的软件ISA 2006+SP1、Bandwidth Splitter for ISA Server 2004/2006 v1.21、GFI Web Monitor 4,好了,三个软件都准备好了,以俺的配置为例,系统为Win2003 Server R2 SP2,Q8200四核CPU、2G内存,双网卡,装好Win2003后安装ISA2006,再安装ISA2006SP1,好,先到这,先介绍一下Bandwidth Splitter和GFI Web Monitor是什么东西吧,Bandwidth Splitter for ISA Server 2004/2006 v1.21可用于ISA 2004和ISA 2006的版本中限制流量,说明如下:1、可以定制(分配或限制)内部网络中的单个用户和主机,或是用户组、主机组(AD环境中)对INTERNET连接和带宽

2、可以启用通往INTERNET的流量(总量)限制

3、实时监控连接状态以及流量使用情况

GFI WebMonitor可以实时HTTP/FTP监视,防病毒和访问控制。

GFI WebMonitor 是一个为Microsoft ISA Server

提供的工具,它能实时监控用户访问的站点和下载的文件。

此外,它还能禁止访问成人站点。

*为何选用**GFI WebMonitor*

>安装在ISA Server 2000和2004

>通过3个防病毒引擎确保下载无病毒!

>不但确保高效地使用互联网,还保护用户免受成人网站干扰

>允许你监控和阻止用户正在浏览的网站和正在下载的文件–实时!

>2006年访问控制读者选择奖,等等

*功能特性*

>使用多个防病毒引擎( Norman Virus Control,BitDefender 和Kaspersky)检查所有用户FTP/HTT下载内容

>真实文件类型签名检查

>简明的互联网行为浏览

>显示URL和用户浏览历史

*产品利益*

>实时监控网页访问和FTP下载

>集成3个防病毒引擎来保障所有的用户下载的内容都不含病毒

>使你能检查阻断带宽的通讯并在其发生时进行阻止

> 提供网站分级支持

知道这两个东西的作用就进入下一步了,先安装好Bandwidth Splitter for ISA Server 2004/2006 v1.21,安装过程比较简单,一路点击下一步即可,不过安装过程中需要重启ISA Server 防火墙服务,因此你最好选择一个适当的时机进行安装。

具体的设置网上很多资料,如“带宽管理软件Bandwidth Splitter 使用指南”,我不再多说了,帖几个我的图吧,以图作说明:

没有使用Bandwidth Splitter 前,只要网络有在线看电影,可BT等P2P软件在运行,路由器的CPU就会到90%以上,经常会出现100%的现像,用了Bandwidth Splitter for ISA Server 2004/2006 v1.21一段时间后,网络稳定性比原来好多了,一般正常的使用线程都会在100以下,设置100可以足够内网在线看电影了,又不会影响路由器的性能,路由器的使用率一般都在30%以下。

如果使用讯雷、BT等软件100就不够用了,超出100线程,再打开同网页就会显示下图:

当然也是俺经过汉化了错误提示页面了,只要修改一下ConnLimit.htm文件就行了,要是100线程还不够用,设置到150应该都会够了。

接下来再安装GFI Web Monitor 4,运行安装程序进行安装,在欢迎使用GFI WebMonitor for ISA Server安装向导页,点击下一步;

在检查最新的版本页,你可以选择不检查新版本,然后点击下一步;

在许可协议页,选择我接受协议,然后点击下一步;

在WebMonitor配置-访问权限页,配置你允许访问WebMonitor的IP地址或

者用户,在安装时,默认情况下只会允许本机访问WebMonitor的管理界面,你同样可以允许某个用户访问WebMonitor的管理界面,但是必须通过

DOMAIN\Username的形式输入,在不同的项之间用“;”间隔,在此我接受默认的值,只是删除了本机的外部IP地址,点击下一步继续;

在用户信息页,输入你的信息及License Key,点击下一步;

在服务登录信息页,输入运行WebMonitor服务的账号。

WebMonitor必须运行在具有管理权限的账户之下(系统帐号如administrator),并且此账户必须具有作为服务登录的权限,输入账户和密码后点击下一步;

在邮件设置页,配置可以用于发送邮件的账户信息,你可以配置WebMonitor在发生部分事件(例如防病毒组件更新失败)时发送邮件来通知你,如果你没有使用,可以全部清空,然后点击下一步;

在目标目录页,选择WebMonitor程序安装的目标文件夹,然后点击下一步;

在准备安装GFI WebMonitor for ISA Server页,点击下一步;

在安装过程中,ISA防火墙会自动重启ISA防火墙服务;

重启完成后在已经成功安装GFI WebMonitor for ISA Server页,点击完成,此时,WebMonitor就安装好了,你现在可以在ISA防火墙管理控制台配置节点的插件中发现WebMonitor。

WebMonitor的管理是基于Web界面的,它是绑定在某个虚拟IP地址上,当你通过安装有WebMonitor的ISA防火墙的Web代理访问此虚拟IP地址时,就会进入WebMonitor的管理界面。

当然WebMonitor也允许你通过域名来进行访问,但是WebMonitor中只是指定了你可以访问其管理界面的域名,你还需要通过其他方式例如DNS解析来将此域名解析到WebMonitor中所绑定的虚拟IP上。

在默认情况下,WebMonitor所绑定的域名是monitor.isa,所绑定的虚拟IP是

1.1.1.1。

你还需要配置你的dns解析或者修改hosts文件,将monitor.isa这个域名解析到1.1.1.1,然后通过安装有WebMonitor的ISA的Web代理服务来访问此域名,这样才能通过域名来访问WebMonitor的管理界面,这里提一下,如是通过ISA做为代理上网,内网的用户可以直接访问1.1.1.1这个地址来进入WebMonitor的管理,但必须要有权限,默认只有ISA本机的IP可以访问,你可以通过ISA本机的WebMonitor的管理增加你的IP地址或用户即可进入管理介面。

你也可以通过修改WebMonitor安装目录下的DownloadingPage.html

来修改WebMonitor管理Web界面所绑定的IP和域名,如下图所示,修改后记得重启ISA防火墙服务,这样你的修改才会生效。

在本机的浏览器中访问WebMonitor的Web管理地址,你就可以进入WebMonitor 的管理界面了,如下图所示,首先仪表板(Dashboard)可以看到总体的使用情况:

在监控部分中,你可以在活动连接节点中看到当前用户的Web会话情况,你可以点击红叉按钮来断开客户的连接,如图:

还可以看到活动连接,过去的连接,根据站点和用户的一些排名以及日志,可以配置web过滤策略如下图:

根据站点的流量排名:

根据客户端的流量排名:

Web安全可是GFI Web monitor的重头戏,设置下载控制策略:

设置病毒过滤策略:

进一步设置某一项策略,选择是否显示下载状态(这个在下面的测试部分会看到效果),选择过滤使用的病毒引擎,选择对病毒的动作。

设置该策略应用到哪些用户、IP地址、和组

设置好病毒引擎,是否都启用三个病毒引擎

设置好后更新三个病毒库到最新日期,现在来在用户端测试一下下载一个病毒文件:

在过滤策略中选上显示下载状态,通过http下载文件的时候就会出现这个状态栏,而且通过http下载文件的时候不能用迅雷下载工具下载,只能点击链接,使用IE下载,下面的用户可能会因此而抱怨吧,哈哈~~~,不过,为了安全,只能这样了。

下载完成后服务器自动扫描病毒:

我把上面的都汉化了(把DownloadingPage.html文件的相关文字改掉就行了),方便不懂E文的用户都能看懂,看到了吧,测试的病毒还算比较新,BitDefender 无法查出,病毒库是2009-4-13日的,不过至少下面两个检测到了,至少内网以后会少很多病毒了。

不过好像给俺的感觉就是启用卡巴病毒引擎比较占用内存开三个病毒引擎内存使用到了1.3G:

OK,测试也测试完了,总体感觉GFI Web Monitor 4确实是不错的,我的服务器2GB内存性能上可能还不行,估计增加到4G可8G应该差不多可以完全启用三个病毒引擎了。

到此,全部的ISA2006服务器就完全配置好了,内网速度也稳定多了,病毒几乎没有了,现在可以把系统ghost一下了,就算坏了,还原就OK了,不用再重装系统这么麻烦,太强了,哈哈哈……。