802.1X认证+DHCP+ACS Server+Windows XP

802.1x认证配置

扑一公司为了安全,实行802.1x 认证一公司为了安全,实行802.1x 认证1.在sw1上sw2之间使用trunk链路,使用VTP配置VLAN 102.启用三层交换机实现vlan间通行都在sw1上配置SW1(config)#int vlan 1SW1(config-if)#ip add 192.168.1.254 255.255.255.0SW1(config-if)#no shSW1(config-if)#int vlan 10SW1(config-if)#ip ad 10.254 255.255.255.03.在ACS服务器上配置DHCP服务器,让客户端能够自动获取IP地址.(此处要搭建dhcp服务)SW1(config)#int vlan 10SW1(config-if)#ip helper-address 192.168.1.100然后再sw2上配置vlan1的ip是4在客户机上测试通行能ping通ACS服务器然后查看自动获取到的ip地址4在安装ACS之前先安装4搭建ACS安装cisco ACS软件四个复选框各个意思是终端用户能够连接到AAA接入设备安装ACS的windows服务器能够ping通AAA接入设备AAA接入设备(sw2)运行的ios最顶版本是11.1使用的浏览器版本最低是IEv6.0SPI或Netscape v8.05安装完成后桌面有双击此图标6注意在此想要运行此软件需要关闭以下功能在添加删除程序中的》添加windows组件中把ie浏览器的勾去掉。

才能运行上面的ACS软件8在network configuration 中添加AAAclients客户端单击add entry 配置sw2然后配置sw2的vlan1的ip地址和共享密钥为cisco8.1在RADIUS KEY WRAP 中选择下面的8.2在authenticate using中选择RADIUS(IETF)8.3然后点击中的按钮确定和应用9配置AAA server9.1配置服务器端ip地址和共享密钥选择服务器类型然后点击中间的确认和应用10配置添加用户在user setup中输入用户名点击Add/edit出现下面对话框11输入密码和用户属于哪个组12配置RADIUS的属性12.1然后现则64 65 8113然后再groups setup 中选择组的然后点击Edit settings14然后选择下面的默认选择也就是这些15然后再在下面按线面步骤选择完成后选择中间的确定并应用64代表认证发起者使用的隧道协议。

802.1x重认证原理

802.1x重认证原理标题:802.1x重认证原理详解一、引言随着科技的发展和网络安全的日益重要,802.1x协议作为一种可扩展的身份验证协议,被广泛应用于无线网络接入控制。

它能有效防止未经授权的设备访问网络资源,保护网络的安全性。

本文将详细介绍802.1x重认证原理。

二、802.1x协议概述802.1x是一种基于端口的网络接入控制协议,由IEEE(电气电子工程师学会)制定。

它定义了用户接入网络时的身份认证过程,包括用户身份的鉴别、授权和计费等功能。

在802.1x协议中,主要涉及到三个角色:客户端、认证服务器和交换机。

三、802.1x重认证原理802.1x重认证是指当用户已经通过认证后,由于某些原因需要重新进行认证的过程。

这个过程中,客户端会发送一个EAP-Request/Identity给认证服务器,认证服务器接收到请求后,会发送一个EAP-Response/Identity给客户端,然后客户端根据接收到的信息判断是否需要重新认证。

重认证的主要原因是保持用户的在线状态,防止用户的非法使用。

例如,如果用户的账号密码发生了改变,或者用户的权限发生了变化,就需要重新进行认证。

此外,如果用户的设备更换或者移动到另一个位置,也需要重新进行认证。

四、802.1x重认证流程1. 客户端发起重认证请求:客户端向交换机发送一个EAP-Request/Identity消息,表示需要进行重认证。

2. 交换机转发请求:交换机接收到请求后,将其转发给认证服务器。

3. 认证服务器响应:认证服务器接收到请求后,会发送一个EAP-Response/Identity消息给交换机,表明接受重认证请求。

4. 交换机转发响应:交换机接收到响应后,将其转发给客户端。

5. 客户端进行重认证:客户端接收到响应后,会进行重新认证,包括输入新的账号密码等信息。

6. 认证服务器验证:认证服务器接收到客户端的新信息后,会进行验证。

7. 交换机控制端口状态:如果验证成功,交换机会打开相应的端口,允许客户端访问网络;如果验证失败,交换机会关闭相应的端口,阻止客户端访问网络。

802.1x 认证流程

802.1x 认证流程下载温馨提示:该文档是我店铺精心编制而成,希望大家下载以后,能够帮助大家解决实际的问题。

文档下载后可定制随意修改,请根据实际需要进行相应的调整和使用,谢谢!并且,本店铺为大家提供各种各样类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,如想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by theeditor. I hope that after you download them,they can help yousolve practical problems. The document can be customized andmodified after downloading,please adjust and use it according toactual needs, thank you!In addition, our shop provides you with various types ofpractical materials,such as educational essays, diaryappreciation,sentence excerpts,ancient poems,classic articles,topic composition,work summary,word parsing,copy excerpts,other materials and so on,want to know different data formats andwriting methods,please pay attention!802.1x 认证是一种基于端口的网络访问控制技术,用于对连接到网络的设备进行身份验证和授权。

无线上网通过802.1X认证配置教程

WinXP系统无线AP配置教程

目前无线AP广播两个SSID,一个为cisco(需要域帐号验证登陆),一个为cheari_cus (只需要密码即可登陆,但是不能访问内网中服务器,仅限于访问使用)

一、以下配置过程为使用域帐号登陆情况下进行。

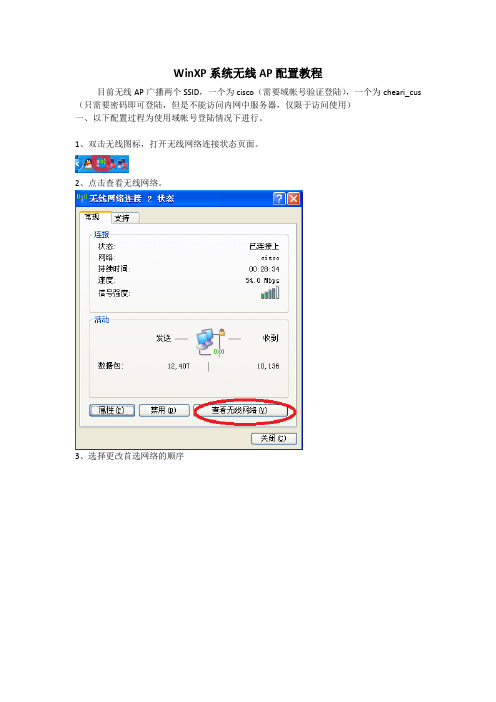

1、双击无线图标,打开无线网络连接状态页面。

2、点击查看无线网络。

3、选择更改首选网络的顺序

4、选择添加

5、网络名输入:cisco(网络名为实际广播SSID,可在无线网络连接属性里查看)

6、选择验证选项卡

7、勾选启用此网络的IEEE802.1X验证选项,EAP类型选择受保护的EAP(PEAP),点击属性。

8、去掉验证服务器证书复选框。

确定。

9、在使用域帐户登录系统后,即可使用无线连接。

二、如果是非域帐号登陆情况下在第8步配置时,选择身份验证方法后的配置按钮,去掉当连接时下面的复选框,连接时弹出的的窗口中输入授权的帐号及密码即可(一般为域帐号)。

在连接无线时输入域帐号及密码(登录域为空),并勾选保存用户名和密码为将来使用。

确定后即可使用无线网络。

802.1X无线客户端设置(Win_7__XP)

802.1X 无线客户端设置

Windows XP

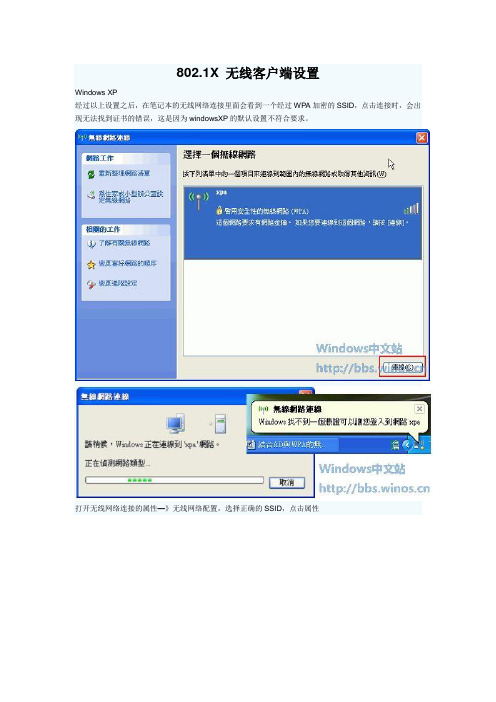

经过以上设置之后,在笔记本的无线网络连接里面会看到一个经过WPA加密的SSID,点击连接时,会出现无法找到证书的错误,这是因为windowsXP的默认设置不符合要求。

打开无线网络连接的属性—》无线网络配置,选择正确的SSID,点击属性

网络验证选择WPA,数据加密TKIP

点击“验证”选项卡,选择EAP类型为“受保护的EAP(PEAP),点击属性

勾掉“验证服务器证书“选项,选择”安全密码(EAP-MSCHAP v2),点击配置

勾掉“自动使用windows登录名和密码”

完成以上配置之后,就可以正常连接到IAS服务器,提示输入用户名密码

如果客户端是域成员,可以通过组策略完成以上客户端的配置。

Windows 7

打开网络连接,选择管理无线网络

删除已有的无线网络

然后添加一个无线网络,安全类型选择WPA2+企业,加密类型AES

点击下一步,然后选择更改连接设置

选择安全,点击高级设置

选择指定身份验证模式,下拉框选中用户身份验证,然后点击确定

去掉每当登录时记住此连接的凭据:做实验时方便

然后点击设置

去掉图中的两个勾,然后点击配置

去掉图中的勾

到此设置完成,可以去连接了,然后就可以输入用户名和密码了。

应用windows系统自带软件通过DHCP触发实现802.1x认证的配置

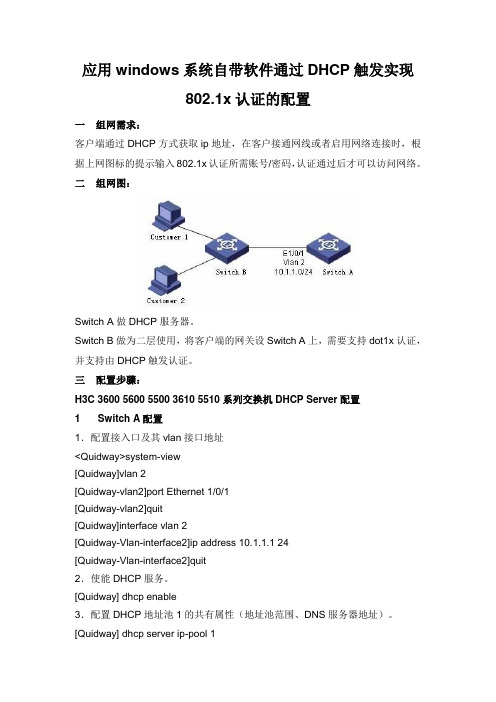

应用windows系统自带软件通过DHCP触发实现802.1x认证的配置一组网需求:客户端通过DHCP方式获取ip地址,在客户接通网线或者启用网络连接时,根据上网图标的提示输入802.1x认证所需账号/密码,认证通过后才可以访问网络。

二组网图:Switch A做DHCP服务器。

Switch B做为二层使用,将客户端的网关设Switch A上,需要支持dot1x认证,并支持由DHCP触发认证。

三配置步骤:H3C 3600 5600 5500 3610 5510系列交换机DHCP Server配置1Switch A配置1.配置接入口及其vlan接口地址<Quidway>system-view [Quidway]vlan 2[Quidway-vlan2]port Ethernet 1/0/1[Quidway-vlan2]quit[Quidway]interface vlan 2[Quidway-Vlan-interface2]ip address 10.1.1.1 24[Quidway-Vlan-interface2]quit2.使能DHCP服务。

[Quidway] dhcp enable3.配置DHCP地址池1的共有属性(地址池范围、DNS服务器地址)。

[Quidway] dhcp server ip-pool 1[Quidway-dhcp-pool-1] network 10.1.1.0 mask 255.255.255.0[Quidway-dhcp-pool-1] dns-list 10.1.1.1[Quidway-dhcp-pool-1] quitH3C3100 5100 3600 5600系列交换机dot1x配置2 Switch B配置1.开启全局802.1x特性。

<Quidway> system-view[Quidway] dot1x2.允许DHCP触发认证[Quidway] dot1x dhcp-launch3.开启指定端口Ethernet 1/0/1的802.1x特性。

交换机安全 802.1X、port-security、DHCP SNOOP、DAI、VACL、SPAN RSPAN(总结)

交换机安全802.1X、port-security、DHCP SNOOP、DAI、VACL、SPAN RSPAN(总结)常用的方式:1、802.1X,端口认证,dot1x,也称为IBNS(注:IBNS 包括port-security):基于身份的网络安全;很多名字,有些烦当流量来到某个端口,需要和ACS交互,认证之后得到授权,才可以访问网络,前提是CLIENT必须支持802.1X方式,如安装某个软件Extensible Authentication Protocol OverLan(EAPOL) 使用这个协议来传递认证授权信息示例配置:Router#configure terminalRouter(config)#aaa new-modelRouter(config)#aaa authentication dot1x default group radiusSwitch(config)#radius-server host 10.200.200.1 auth-port 1633 key radkeyRouter(config)#dot1x system-auth-control 起用DOT1X功能Router(config)#interface fa0/0Router(config-if)#dot1x port-control autoAUTO是常用的方式,正常的通过认证和授权过程强制授权方式:不通过认证,总是可用状态强制不授权方式:实质上类似关闭了该接口,总是不可用可选配置:Switch(config)#interface fa0/3Switch(config-if)#dot1x reauthenticationSwitch(config-if)#dot1x timeout reauth-period 72002小时后重新认证Switch#dot1x re-authenticate interface fa0/3现在重新认证,注意:如果会话已经建立,此方式不断开会话Switch#dot1x initialize interface fa0/3初始化认证,此时断开会话Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout quiet-period 4545秒之后才能发起下一次认证请求Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout tx-period 90 默认是30SSwitch(config-if)#dot1x max-req count 4客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S 发一次,共4次Switch#configure terminalSwitch(config)#interface fastethernet0/3Switch(config-if)#dot1x port-control autoSwitch(config-if)#dot1x host-mode multi-host默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络;当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口Switch#configure terminalSwitch(config)#dot1x guest-vlan supplicantSwitch(config)#interface fa0/3Switch(config-if)#dot1x guest-vlan 2未得到授权的进入VLAN2,提供了灵活性注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2、VLAN2信息不会被VTP传递出去Switch(config)#interface fa0/3Switch(config-if)#dot1x default回到默认设置show dot1x [all] | [interface interface-id] | [statistics interface interface-id] [{ | begin | exclude | include} expression]Switch#sho dot1x allDot1x Info for interface FastEthernet0/3----------------------------------------------------Supplicant MAC 0040.4513.075bAuthSM State = AUTHENTICATEDBendSM State = IDLEPortStatus = AUTHORIZEDMaxReq = 2HostMode = SinglePort Control = AutoQuietPeriod = 60 SecondsRe-authentication = EnabledReAuthPeriod = 120 SecondsServerTimeout = 30 SecondsSuppTimeout = 30 SecondsTxPeriod = 30 SecondsGuest-Vlan = 0debug dot1x {errors | events | packets | registry | state-machine | all}2、端口安全,解决CAM表溢出攻击(有种MACOF的工具,每分钟可以产生155000个MAC地址,去轰击CAM表,从而使合法主机的要求都必须被FLOOD)示例配置:Switch#configure terminalSwitch(config)#interface fastethernet0/0Switch(config-if)#switchport mode accessSwitch(config-if)#switchport port-securitySwitch(config-if)#switchport port-security maximum 20 这里默认是1Switch(config-if)#switchport port-security mac-address sticky保存学习到的地址到RUN CONFIG文件中,避免手动配置的麻烦,并省去动态学习所消耗的资源switchport port-security violation {protect | restrict | shutdown}三个参数解释:保护:当达到某个设定的MAC数量,后来的未知MAC 不再解析,直接丢弃,且不产生通知限制:当达到某个设定的MAC数量,后来的未知MAC 不再解析,直接丢弃,产生通知,如SNMP TRAP、SYSLOG信息,并增加违反记数;这里有个问题,恶意攻击会产生大量的类似信息,给网络带来不利。

802.1x认证

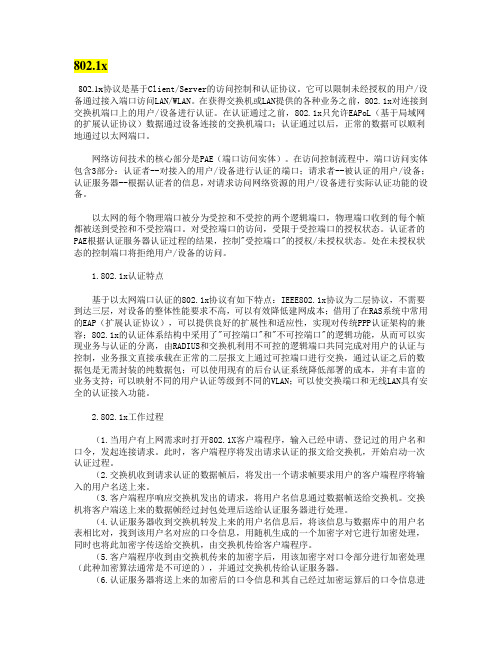

802.1x802.1x协议是基于Client/Server的访问控制和认证协议。

它可以限制未经授权的用户/设备通过接入端口访问LAN/WLAN。

在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。

在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

网络访问技术的核心部分是PAE(端口访问实体)。

在访问控制流程中,端口访问实体包含3部分:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。

对受控端口的访问,受限于受控端口的授权状态。

认证者的PAE根据认证服务器认证过程的结果,控制"受控端口"的授权/未授权状态。

处在未授权状态的控制端口将拒绝用户/设备的访问。

1.802.1x认证特点基于以太网端口认证的802.1x协议有如下特点:IEEE802.1x协议为二层协议,不需要到达三层,对设备的整体性能要求不高,可以有效降低建网成本;借用了在RAS系统中常用的EAP(扩展认证协议),可以提供良好的扩展性和适应性,实现对传统PPP认证架构的兼容;802.1x的认证体系结构中采用了"可控端口"和"不可控端口"的逻辑功能,从而可以实现业务与认证的分离,由RADIUS和交换机利用不可控的逻辑端口共同完成对用户的认证与控制,业务报文直接承载在正常的二层报文上通过可控端口进行交换,通过认证之后的数据包是无需封装的纯数据包;可以使用现有的后台认证系统降低部署的成本,并有丰富的业务支持;可以映射不同的用户认证等级到不同的VLAN;可以使交换端口和无线LAN具有安全的认证接入功能。

ACS教程

802.1X认证+DHCP+ACS Server+Windows XP2009年04月27日星期一 19:26802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

实验所需要的用到设备:认证设备:cisco 3550 交换机一台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。

好了,下面动手干活。

实验过程:Cisco 3550配置由于cisco 交换机默认生成树都已经运行,开启生成树的目的为了防止网络发生环路,但是根据portfast 的特性,如果交换机的某个接口连接的是路由器或者交换机,就可以启用portfast来加快接口的相应时间,跳过生成树的收敛。

并且如果要在接口启用802.1x认证,接口要是access模式*********************************配置过程**********************************sw3550(config)#int f0/1sw3550(config-if)#switchport mode access//配置f0/1接口永久为接入模式sw3550(config-if)#spanning-tree portfast//启用portfast特性(注意下面的警告提示哦)%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, concentrators, switches, bridges, etc… to thisinterface when portfast is enabled, can cause temporary bridging loops.Use with CAUTION%Portfast has been configured on FastEthernet0/2 but will onlyhave effect when the interface is in a non-trunking mode.sw3550(config)#int f0/3sw3550(config-if)#switchport mode accesssw3550(config-if)#spanning-tree portfast%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, concentrators, switches, bridges, etc… to thisinterface when portfast is enabled, can cause temporary bridging loops.Use with CAUTION%Portfast has been configured on FastEthernet0/2 but will onlyhave effect when the interface is in a non-trunking mode.sw3550(config-if)#exitsw3550(config)#int vlan 1sw3550(config-if)#ip add 172.16.0.101 255.255.0.0//默认的所有的交换机上的所有接口都在vlan 1,给VLAN1配置IP地址,目的是与AAA服务器,172.16.0.103相互ping通,sw3550(config-if)#no shutdown00:05:08: %LINK-3-UPDOWN: Interface Vlan1, changed state to up00:05:09: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to upsw3550(config)#aaa new-model//全局开启AAA,(AAA默认是关闭的)sw3550(config)#aaa authentication login default group radius local//配置登陆验证方式优先用radius,当radius不能提供认证服务,则采用本地认证,认证调用的名称按默认名称defaultsw3550(config)#radius-server host 172.16.0.103 key server03//指定radius Server的IP地址为172.16.0.103,Radius Server与交换机认证的密钥为server03(这里的server03,是我安装ACS 4.0,在安装过程最后一步定义的密码)sw3550(config)#aaa authentication dot1x default group radius local//802.1x认证由radius 服务器来完成,当radius不能认证时,由本地认证,这样配置的目的为了备份。

基于动态VLAN方式下的802.1x域用户认证

基于动态VLAN方式下的802.1x域用户认证一、基本原理802.1x认证系统由三个部分组成:1、Supplicant 客户端,即802.1x客户端软件。

Windows XPsp2/sp3,Windows Server 2003均内置。

2、Authenticator即支持802.1x的交换机、AP、RP。

3、认证服务器,接受从交换机/AP/RP转发来的用户认证请求,并确认用户的合法性,下发与用户相关的策略至交换机/AP/RP,打开/关闭相应的物理端口或者接受/拒绝关联,确保用户接入的安全性。

企业网中,在Windows域管理情况下,为了实现单点登录(Single Sign-on),即域用户认证与802.1x认证统一为同一域用户认证。

在客户端计算机上,域用户认证与802.1x认证并行执行,逻辑上应该为802.1x先认证再作域用户认证便于域登录,然而新用户不完成域用户认证就不能进入客户端桌面启用802.1x认证,为此,先在未启用802.1x的端口/SSID接入客户端计算机,让该计算机注册到相应的域中,再将计算机接入到认证端口/SSID,在认证服务器(IAS)配置计算机认证策略,设置一个特殊的VLAN,在用户未登录时,计算机处于合法认证并可访问域服务器,用户登录后开始开始执行域服务器下发的组策略(GPO),执行RunLogon.vbs 脚本,实现与用户相关的802.1x认证和域认证,获得与用户相应的VLAN 和IP地址。

计算机进入本地用户登录,则开始新的认证50s后失败,交换机关闭端口(AP/RP拒绝认证SSID建立关联),本地用户不能接入到网络。

PC机认证流程图:二、实验环境1、拓扑图2、设计VLAN3、服务器OS:Windows 2003 enterprise域服务器procurve1.demoDHCP/IAS/DNS4、交换机、AP420、RP230支持802.1x和动态VLAN下发,并在三层交换机上作DHCP relay5、客户机Windows XP sp2/sp3三、配置过程1、交换机/AP配置HP5308的配置:; J4819A Configuration Editor; Created on release #E.10.71hostname "5308"time timezone 480module 2 type J4821Bmodule 3 type J4820Bmodule 4 type J4820Bmodule 1 type J9001Amodule 6 type J8161Ainterface ADPno lacpexitinterface AUPno lacpexitsntp server 10.1.10.10ip routingtimesync sntpsntp unicastlogging 10.1.10.10snmp-server community "public" Unrestrictedvlan 1name "DEFAULT_VLAN"untagged B2-B4,C1-C24,D1-D24,F1-F24ip address 10.1.1.1 255.255.255.0tagged AUPno untagged ADP,B1exitlldp auto-provision radio-ports auto-vlan 2100 auto vlan 2100name "VLAN2100"ip address 10.1.21.1 255.255.255.0tagged ADPexitvlan 10name "VLAN10"untagged B1ip address 10.1.10.1 255.255.255.0ip helper-address 10.1.10.10tagged AUP,B2,C1exitvlan 20name "VLAN20"ip address 10.1.20.1 255.255.255.0ip helper-address 10.1.10.10tagged AUP,B2,C1exitvlan 30name "VLAN30"ip address 10.1.30.1 255.255.255.0ip helper-address 10.1.10.10tagged AUP,B2,C1exitvlan 40name "VLAN40"ip address 10.1.40.1 255.255.255.0ip helper-address 10.1.10.10tagged AUP ,B2,C1exit; Encoded configuration data follows.; Modifying this data makes the configuration unusable for restores.wireless-services A config "02f0JkVemXFZTFYy07RLb6qJUk1BR0lDAGYwNmM" wireless-services A config "0MGJhNzVmODkxNDZiNmUyNmM1YjhkMjhlMDEyAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAABAAAAAAAAAAoBAQr///8AAAAAAAAAAAAKAQE" wireless-services A config "BAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA"wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA" wireless-services A config "QAAAAAAAAAAAAAA"; End of configuration data.HP2626的配置:; J4900B Configuration Editor; Created on release #H.10.50hostname "ProCurve Switch 2626"time timezone 480interface 1no lacpexitinterface 2no lacpexitip default-gateway 10.1.1.1sntp server 10.1.10.10timesync sntpsntp unicastlogging 10.1.10.10snmp-server community "public" Unrestrictedvlan 1name "DEFAULT_VLAN"untagged 1-2,4-26ip address 10.1.1.2 255.255.255.0no untagged 3exitvlan 10name "VLAN10"tagged 26exitvlan 20name "VLAN20"tagged 26exitvlan 30name "VLAN30"tagged 26exitvlan 40name "VLAN40"untagged 3tagged 26exitaaa authentication port-access eap-radiusradius-server host 10.1.10.10aaa port-access authenticator 1-2aaa port-access authenticator activeaaa port-access 1-2AP420的配置:Serial Number : TW601QB0D6System Up time : 0 days, 5 hours, 29 minutes, 7 seconds System Name : Enterprise APSystem Location :System Contact : ContactSystem Country Code : CN - CHINAMAC Address : 00-16-35-9D-0B-10IP Address : 10.1.1.42Subnet Mask : 255.255.255.0Default Gateway : 10.1.1.1VLAN State : ENABLED(Dynamic VLAN ID) Management VLAN ID(AP): 1 (U)IAPP State : ENABLEDDHCP Client : DISABLEDHTTP Server : ENABLEDHTTP Server Port : 80HTTPS Server : DISABLEDHTTPS Server Port : 443Slot Status : 802.11gRadio Status : EnabledSoftware Version : v2.2.3SSH Server : DISABLEDSSH Server Port : 22Telnet Server : ENABLEDMax Telnet Session : 4AP420高级设置:Wireless service module的配置:!! configuration of ProCurveWLANModule Wireless Services version WS.02.27!version 1.0!username manager password 1 7cf5ddcd54d4926deca3230083a01a31a8825e73 username manager privilege superuserusername operator password 1 fe96dd39756ac41b74283a9292652d366d73931f!!!country-code cnsnmp-server sysname Wireless Servicessnmp-server manager v2snmp-server manager v3snmp-server user manager v3 encrypted auth md5 0x9b92d2a3ae947f57272d4cf83802bcd7 snmp-server user operator v3 encrypted auth md5 0xfb2392a14cf80787b878006ab968a29b snmp-server user snmptrap v3 encrypted auth md5 0xa72a8a009babd9349ea626c2840aad46 fallback enableip web-managementip http secure-trustpoint default-trustpointip secure-web-management!wirelesswlan 1 enablewlan 1 ssid openwlan 1 vlan 40no wlan 1 radius dynamic-vlan-assignment enablewlan 2 enablewlan 2 ssid testwlan 2 encryption-type tkipwlan 2 authentication-type eap!! configuration of ProCurveWLANModule Wireless Services version WS.02.27!version 1.0!username manager password 1 7cf5ddcd54d4926deca3230083a01a31a8825e73 username manager privilege superuserusername operator password 1 fe96dd39756ac41b74283a9292652d366d73931f!!!country-code cnsnmp-server sysname Wireless Servicessnmp-server manager v2snmp-server manager v3snmp-server user manager v3 encrypted auth md5 0x9b92d2a3ae947f57272d4cf83802bcd7snmp-server user operator v3 encrypted auth md5 0xfb2392a14cf80787b878006ab968a29bsnmp-server user snmptrap v3 encrypted auth md5 0xa72a8a009babd9349ea626c2840aad46 fallback enableip web-managementip http secure-trustpoint default-trustpointip secure-web-management!wirelesswlan 1 enablewlan 1 ssid openwlan 1 vlan 40no wlan 1 radius dynamic-vlan-assignment enablewlan 2 enablewlan 2 ssid testwlan 2 encryption-type tkipwlan 2 authentication-type eapWireless Service Module的高级设置:创立两个SSID:open和test。

802.1X无线客户端设置(Win+7++XP)

802.1X 无线客户端设置

802.1X 无线客户端设置

802.1X 无线客户端设置

802.1X 无线客户端设置

802.1X 无线客户端设置

Windows XP

经过以上设置之后,在笔记本的无线网络连接里面会看到一个经过WPA加密的SSID,点击连接时,会出现无法找到证书的错误,这是因为windowsXP的默认设置不符合要求。

打开无线网络连接的属性—》无线网络配置,选择正确的SSID,点击属性

网络验证选择WPA,数据加密TKIP

点击“验证”选项卡,选择EAP类型为“受保护的EAP(PEAP),点击属性

勾掉“验证服务器证书“选项,选择”安全密码(EAP-MSCHAP v2),点击配置

勾掉“自动使用windows登录名和密码”

完成以上配置之后,就可以正常连接到IAS服务器,提示输入用户名密码

如果客户端是域成员,可以通过组策略完成以上客户端的配置。

Windows 7

打开网络连接,选择管理无线网络

删除已有的无线网络

然后添加一个无线网络,安全类型选择WPA2+企业,加密类型AES

点击下一步,然后选择更改连接设置

选择安全,点击高级设置

选择指定身份验证模式,下拉框选中用户身份验证,然后点击确定

去掉每当登录时记住此连接的凭据:做实验时方便

然后点击设置

去掉图中的两个勾,然后点击配置

去掉图中的勾

到此设置完成,可以去连接了,然后就可以输入用户名和密码了。

Windows域与8021X协议统一认证解决方案

Windows域与802 1X协议统一认证解决方案随着局域网的迅速发展,办公用户的网络安全问题日益突出。

目前,各企业面临的安全威胁之一就是外围设备非法接入到内部网络后的破坏性攻击行为。

在许多企业的IT 管理过程中,往往注重对来自因特网的外部威胁防御,忽略了来自内部的非法访问威胁。

这种威胁在大中型企业的IT 环境中影响尤其明显。

因此,建立内部网络接入防御体系势在必行。

很多企事业单位已经建立了基于Windows域的信息管理系统,通过Windows域管理用户访问权限和应用执行权限。

然而,基于Windows的权限控制只能作用到应用层,而无法实现对用户的物理访问权限的控制,比如对网络接入权限的控制,非法用户可随意接入用户网络,这就给企业网的网络和应用安全带来很多隐患。

为了更加有效地控制和管理网络资源,提高网络接入的安全性,很多政府和企业网络的管理者希望通过802.1x认证实现对接入用户的身份识别和权限控制。

通过802.1x 协议和活动目录技术相结合的方案,来实现设备接入的合法验证和管理。

只有通过了内部域用户验证的计算机才能正常进行网络通讯,否则其接入端口数据将被阻隔。

下面我们就来看一下Windows域与802.1X协议统一认证解决方案的实现过程。

【实验拓扑】实验环境说明:本实验需要用到Windows 2003 Server,并且在Windows 2003 Server安装DNS、AD、DHCP、CA、IAS等组件,并且要求交换机支持802.1X协议与Guest VLAN功能。

本文详细地记录了配置Windows 2003 Server和交换机每一个步骤的实现过程,并力求层次清晰。

但还是希望没有接触过Windows 2003 Server的读者了解Windows 2003 ServerDNS、 AD、DHCP、CA和IAS的相关知识,请参考相关书籍和网站。

拓扑说明:Windows 2003 Server IP:192.168.0.254交换机IP:192.168.0.250路由器LAN接口IP:192.168.0.1橘红色端口所属的VLAN为Guest VLAN,名称为V10, VID为10蓝色端口所属的VLAN名称为V20, VID为20绿色端口为需要进行802.1X认证的端口测试计算机的IP为从Windows 2003 Server 自动获取根据上面的拓扑环境,测试PC通过了windows域的认证以后,自动在交换机端口上进行802.1X认证,认证通过以后,PC被交换机自动分配到了V20里面,从而可以接入到互联网中。

无线802.1x认证客户端配置方法(xpwin7)

Windows xp客户端802.1x认证配置:1、右键网上邻居->属性:2、点击无线网络->右键->属性:3、点击无线网络配置:4、在首选网络中选中采用802.1x认证的ssid:wlan_test_wpa2网络身份验证:WPA2数据加密:AES5、选择验证标签:EAP类型:受保护的EAP(PEAP) 点击属性:勾掉验证服务器证书和启用快速重新连接点击配置:勾掉自动使用windows登陆名和密码连续点击确定,关闭无线网络属性窗口。

6、重新连接niding1 ssid 会弹出如下提示消息:点击该消息会弹出如下登陆框:输入用户名密码,即可完成认证。

Windows 7 802.1x认证配置:1、右键网上邻居->属性->选择管理无线网络:2、点击添加:3、选择手动创建网络配置文件:4、输入无线网络信息:网络名:niding1(需要802.1x接入认证的ssid)安全类型:WPA2-企业加密类型:AES点击下一步:4、选择更改连接设置:6、选择安全标签:安全类型:WPA2-企业加密类型:AES网络身份验证方法:Microsoft:受保护的EAP(PEAP)7、点击设置:勾掉验证服务证书勾掉启用快速重新连接8、选择身份验证方法:安全密码(EAP-MSCHAP V2);点击配置勾掉自动使用windows登录名和密码9、连续两次点击确定,回到无线网络属性,点击高级属性:10、选择802.1x设置:勾上指定身份验证模式选择用户身份验证10、连续点击确定,关闭配置框,重新连接该ssid,会弹出如下网络身份验证框,输入用户名,密码,即完成认证。

浅谈802.1X在WinXP下是如何工作的

浅谈802.1X在WinXP下是如何工作的导读:802.1X协议是基于Client/Server的访问控制和认证协议。

由于环境问题致使它在安全性问题上一直是讨论的焦点,当然802.1X也有它自身的优点,许多研究网络的朋友都会对802.1X产生兴趣,那么802.1X在WinXP下是如何工作的呢?如果你还不知道的话,那么下面这篇教程就能为你解答。

推荐:最新WinXP系统WinXP系统下802.1X是如何工作的?回答这个问题我们首先要知道802.1X实施基于端口的访问控制。

在WLAN 中,端口就是访问点(AP)和工作站之间的连接。

在802.1x中拥有两种类型的端口:非控制的和控制的。

您现在正在使用的可能就是非控制端口:它允许设备连接到端口,与其他任何网络设备进行通讯。

相反,控制端口限制了连接设备所能够通讯的网络地址。

您可能已经能够了解到接下来是什么情况了:802.1X允许所有的客户端连接到控制端口,但是这些端口仅将流量发送给身份验证服务器。

在客户端通过身份验证以后,才被允许开始使用非控制端口。

802.1x的奥秘在于非控制和控制端口是并存于同一个物理网络端口上的逻辑设备。

针对身份验证,802.1X进一步为网络设备定义了两种角色:申请者(supplicant) 和认证者(authenticator)。

申请者是一个请求访问网络资源的设备(例如配备了802.11b网卡的膝上型计算机)。

认证者是对申请者进行身份验证的设备,由它来决定是否授予申请者访问权限。

无线AP 可以作为认证者;但是使用行业标准的远程身份验证拨入用户服务(RADIUS) 协议更灵活一些。

这个协议包含在WinXP 中;通过RADIUS,AP 接收身份验证请求,并将请求转发给RADIUS 服务器,由这台服务器来根据Active Directory 对用户进行身份验证。

802.1X在身份验证时并不使用有线等效隐私(Wired Equivalent Privacy,WEP);作为替代,它使用行业标准的可扩展身份验证协议(Extensible Authentication Protocol,EAP)或更新的版本。

WindowsXP系统中如何部署802.1X

WindowsXP系统中如何部署802.1X802.11 WLAN 协议并不是非常安全,而且您也做不了什么。

但幸运的是,IEEE(以及Microsoft、Cisco和其他行业的公司)发现了802.11的缺陷;其结果是,IEEE 802.1x标准为无线局域网(WLAN)和普通局域网提供了一套坚固得多的身份验证和安全性机制。

您可以使用Windows 2000或Windows Server 2003域控制器和Windows XP客户端的组合,来部署802.1x。

802.1x是如何工作的802.1x实施基于端口的访问控制。

在WLAN中,端口就是访问点(AP)和工作站之间的连接。

在802.1x中拥有两种类型的端口:非控制的和控制的。

您现在正在使用的可能就是非控制端口:它允许设备连接到端口,与其他任何网络设备进行通讯。

相反,控制端口限制了连接设备所能够通讯的网络地址。

您可能已经能够了解到接下来是什么情况了:802.1x允许所有的客户端连接到控制端口,但是这些端口仅将流量发送给身份验证服务器。

在客户端通过身份验证以后,才被允许开始使用非控制端口。

802.1x的奥秘在于非控制和控制端口是并存于同一个物理网络端口上的逻辑设备。

针对身份验证,802.1x进一步为网络设备定义了两种角色:申请者(supplicant) 和认证者(authenticator)。

申请者是一个请求访问网络资源的设备(例如配备了802.11b网卡的膝上型计算机)。

认证者是对申请者进行身份验证的设备,由它来决定是否授予申请者访问权限。

无线AP 可以作为认证者;但是使用行业标准的远程身份验证拨入用户服务(RADIUS) 协议更灵活一些。

这个协议包含在Windows 2000 中;通过RADIUS,AP 接收身份验证请求,并将请求转发给RADIUS 服务器,由这台服务器来根据Active Directory 对用户进行身份验证。

802.1x 在身份验证时并不使用有线等效隐私(Wired Equivalent Privacy,WEP);作为替代,它使用行业标准的可扩展身份验证协议(Extensible Authentication Protocol,EAP)或更新的版本。

无线网络如何使用802.1X认证连接

无线网络如何使用802.1X认证连接

一、WINDOWS 7 系统如何连接无线网络

第一步:

点击网络,点击“打开网络和共享中心”

第二步:点击“管理无线网络”

第三步:点击“添加”

第四步:点击“手动创建网络配置文件”

第五步:

在网络名中输入:bjyc_user;

安全类型选择:WPA2-企业

勾选:即使网络未进行广播也连接点击下一步

第六步:点击“更改连接设置”

第七步:选择“安全”,点击设置

第八步:取消“验证服务器证书”,点击“配置”

第九步:取消“自动使用windows登录名和密码”

第十步:连续点击两个确定返回到下面界面,选择“高级设置”

第十一步:勾选“指定身份验证模式”,再点击确定

第十二步:点击“关闭”结束对网络的配置

第十三步:在连接网络里选择网络名为bjyc_user的无线网,点击“连接”

第十四步:在弹出的网络身份验证中输入自己的用户名及密码点击确定完成连接

二、WINDOWS XP系统如何连接无线网络第一步:点击电脑右下角的无线网络

第二步:在打开的无线网络中选择“更改高级设置”

第三步:选择“无线网络配置”,点击“添加”

第四步:在网络名中输入bjyc_user, 网络什么验证选择“WPA2”

第五步:点击“验证”选项卡

EAP类型选择“受保护的EAP(PEAP)”点击“属性”

第六步:取消“验证服务器证书”

点击“配置”

第七步:取消“自动使用Windows登录名和密码”

勾选完成后连续点击确定结束网络配置

第八步:点击右下角弹出的菜单上,如果没有请稍等

第九步:输入用户名密码完成连接。

联想电脑 如何在xp/vista/win7的系统环境下开启802.1x网络认证?

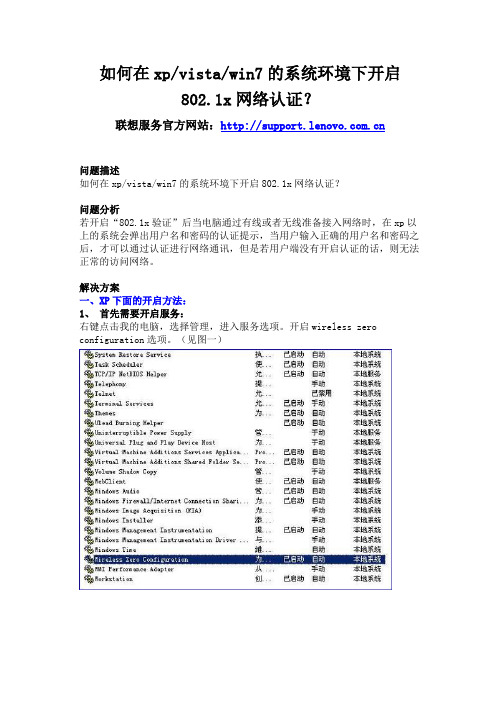

如何在xp/vista/win7的系统环境下开启802.1x网络认证?联想服务官方网站:问题描述如何在xp/vista/win7的系统环境下开启802.1x网络认证?问题分析若开启“802.1x验证”后当电脑通过有线或者无线准备接入网络时,在xp以上的系统会弹出用户名和密码的认证提示,当用户输入正确的用户名和密码之后,才可以通过认证进行网络通讯,但是若用户端没有开启认证的话,则无法正常的访问网络。

解决方案一、XP下面的开启方法:1、首先需要开启服务:右键点击我的电脑,选择管理,进入服务选项。

开启wireless zero configuration选项。

(见图一)2、勾选验证:网络连接里面有的本地连接和无线网络中分别把支持 802.1x的相关选项勾选。

开启有线,右键单击本地链接,属性,在验证栏开启服务。

(图二)开启无线,单击无线网络,属性,在无线网络配置里面选择要配置的无线连接,选择属性(图三)。

在验证选项卡下,选择打开802.1x协议支持。

(图四)二、Vista,Windows7下开启方法:1、首先需要开启服务:计算机-右键管理-服务选项。

分别打开wired autoconfig和wlan autoconfig 即可。

(图五)2、勾选验证:开启有线,右键单击网络 -属性-更改适配器设置,右键单击本地连接,属性,身份验证,勾选802.1x认证。

(图六)开启无线,右键单击网络-属性-管理无线网络,右键单击无线网络的ssid名称,属性,在安全选项的安全类型,选择802.1x。

(图七)备注802.1x的协议介绍:802.1x 协议起源于802.11协议,后者是IEEE的无线局域网协议,制订802.1x 协议的初衷是为了解决无线局域网用户的接入认证问题。

802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口(比如说机器上的有线网卡端口或者是无线端口),也可以是一个逻辑端口(如VLAN)。

新的宽带认证方式——IEEE802.1x协议网络知识-电脑资料

新的宽带认证方式——IEEE802.1x协议网络知识-电脑资料随着宽带以太网建设规模的迅速扩大,网络上原有的认证系统已经不能很好地适应用户数量急剧增加和宽带业务多样性的要求,。

IEEE 802.1x协议对认证方式和认证体系结构进行了优化,解决了传统PPPoE和Web/Portal认证方式带来的问题,更适合在宽带以太网中的使用随着宽带以太网建设规模的迅速扩大,网络上原有的认证系统已经不能很好地适应用户数量急剧增加和宽带业务多样性的要求。

IEEE 802.1x协议对认证方式和认证体系结构进行了优化,解决了传统PPPoE和Web/Portal认证方式带来的问题,更适合在宽带以太网中的使用。

什么是IEEE 802.1x协议IEEE 802.1x 称为基于端口的访问控制协议(Port work a clearcase/" target="_blank" >ccess control protocol)。

IEEE 802.1x协议的体系结构包括三个重要的部分:Supplic ant System客户端、Authenticator System认证系统、Authentication Server System认证服务器。

客户端系统一般为一个用户终端系统,该终端系统通常要安装一个客户端软件,用户通过启动这个客户端软件发起IEEE 802.1x协议的认证过程。

为支持基于端口的接入控制,客户端系统需支持EAPOL (Extensible Authentication Protocol Over LAN)协议。

认证系统通常为支持IEEE 802.1x协议的网络设备。

该设备对应于不同用户的端口(可以是物理端口,也可以是用户设备的MAC地址、VLAN、IP等)有两个逻辑端口:受控(controlled Port)端口和不受控端口(uncontrolled Port)。

不受控端口始终处于双向连通状态,主要用来传递 EAPOL 协议帧,可保证客户端始终可以发出或接受认证。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

802.1X认证+DHCP+ACS Server+Windows XP802.1x简介:802.1x协议起源于802.11协议,802.11是IEEE的无线局域网协议,制订802.1x协议的初衷是为了解决无线局域网用户的接入认证问题。

IEEE802 LAN协议定义的局域网并不提供接入认证,只要用户能接入局域网控制设备(如LAN Switch),就可以访问局域网中的设备或资源。

这在早期企业网有线LAN应用环境下并不存在明显的安全隐患。

随着移动办公及驻地网运营等应用的大规模发展,服务提供者需要对用户的接入进行控制和配置。

尤其是WLAN的应用和LAN接入在电信网上大规模开展,有必要对端口加以控制以实现用户级的接入控制,802.lx就是IEEE为了解决基于端口的接入控制(Port-Based Network Access Contro1)而定义的一个标准。

二、802.1x认证体系802.1x是一种基于端口的认证协议,是一种对用户进行认证的方法和策略。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于无线局域网来说,一个端口就是一个信道。

802.1x认证的最终目的就是确定一个端口是否可用。

对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

实验所需要的用到设备:认证设备:cisco 3550 交换机一台认证服务器:Cisco ACS 4.0认证客户端环境:Windows xp sp3实验拓扑:实验拓扑简单描述:在cisco 3550上配置802.1X认证,认证请求通过AAA server,AAA server IP地址为:172.16.0.103,认证客户端为一台windows xp ,当接入到3550交换机上实施802.1X认证,只有认证通过之后方可以进入网络,获得IP地址。

实验目的:通过本实验,你可以掌握在cisco 交换机如何来配置AAA(认证,授权,授权),以及如何配置802.1X,掌握 cisco ACS的调试,以及如何在windows xp 启用认证,如何在cisco 三层交换机上配置DHCP等。

好了,下面动手干活。

实验过程:Cisco 3550配置由于cisco 交换机默认生成树都已经运行,开启生成树的目的为了防止网络发生环路,但是根据portfast的特性,如果交换机的某个接口连接的是路由器或者交换机,就可以启用portfast来加快接口的相应时间,跳过生成树的收敛。

并且如果要在接口启用802.1x认证,接口要是access模式*********************************配置过程********************************** sw3550(config)#int f0/1sw3550(config-if)#switchport mode access//配置f0/1接口永久为接入模式sw3550(config-if)#spanning-tree portfast//启用portfast特性(注意下面的警告提示哦)%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, concentrators, switches, bridges, etc... to this interface when portfast is enabled, can cause temporary bridging loops. Use with CAUTION%Portfast has been configured on FastEthernet0/2 but will onlyhave effect when the interface is in a non-trunking mode.sw3550(config)#int f0/3sw3550(config-if)#switchport mode accesssw3550(config-if)#spanning-tree portfast%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, concentrators, switches, bridges, etc... to this interface when portfast is enabled, can cause temporary bridging loops. Use with CAUTION%Portfast has been configured on FastEthernet0/2 but will onlyhave effect when the interface is in a non-trunking mode.sw3550(config-if)#exitsw3550(config)#int vlan 1sw3550(config-if)#ip add 172.16.0.101 255.255.0.0//默认的所有的交换机上的所有接口都在vlan 1,给VLAN1配置IP地址,目的是与AAA服务器,172.16.0.103相互ping通,sw3550(config-if)#no shutdown00:05:08: %LINK-3-UPDOWN: Interface Vlan1, changed state to up00:05:09: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to upsw3550(config)#aaa new-model//全局开启AAA,(AAA默认是关闭的)sw3550(config)#aaa authentication login default group radius local//配置登陆验证方式优先用radius,当radius不能提供认证服务,则采用本地认证,认证调用的名称按默认名称defaultsw3550(config)#radius-server host 172.16.0.103 key server03//指定radius Server的IP地址为172.16.0.103,Radius Server与交换机认证的密钥为server03(这里的server03,是我安装ACS 4.0,在安装过程最后一步定义的密码)sw3550(config)#aaa authentication dot1x default group radius local//802.1x认证由radius 服务器来完成,当radius不能认证时,由本地认证,这样配置的目的为了备份。

如果说radius server服务器“挂了“,还可以用本地认证。

sw3550(config)#aaa authorization network default group radius local//当认证通过之后,授权用户能接入网络,授权也由radius来完成sw3550(config)#dot1x system-auth-control全局下开启dot.1x认证功能,然后还需要到具体某个接口下制定认证的方式sw3550(config-if)#int f0/3sw3550(config-if)#switchport mode accesssw3550(config-if)#dot1x port-control auto//当接口下发现有设备接入时,自动进行认证AUTO是常用的方式,正常的通过认证和授权过程sw3550(config-if)#dot1x reauthentication//当认证失败,重新认证,直到认证通过这里还有一些可选的配置,分享给大家,大家在工程中,可以根据自己的实际情况来调整配置,我的这次试验正常的配置命令都是用黑色来表示。

请大家注意可选配置:Switch(config)#interface fa0/3Switch(config-if)#dot1x reauthenticationSwitch(config-if)#dot1x timeout reauth-period 72002小时后重新认证Switch#dot1x re-authenticate interface fa0/3现在重新认证,注意:如果会话已经建立,此方式不断开会话Switch#dot1x initialize interface fa0/3初始化认证,此时断开会话Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout quiet-period 4545秒之后才能发起下一次认证请求Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout tx-period 90 默认是30SSwitch(config-if)#dot1x max-req count 4客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S发一次,共4次Switch#configure terminalSwitch(config)#interface fastethernet0/3Switch(config-if)#dot1x port-control autoSwitch(config-if)#dot1x host-mode multi-host默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络;当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口Switch#configure terminalSwitch(config)#dot1x guest-vlan supplicantSwitch(config)#interface fa0/3Switch(config-if)#dot1x guest-vlan 2未得到授权的进入VLAN2,提供了灵活性注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2、VLAN2信息不会被VTP 传递出去Switch(config)#interface fa0/3Switch(config-if)#dot1x default回到默认设置在cisco的三层交换机上可以配置DHCP,通过DHCP功能,可以给客户端分配IP地址,子网掩码,网关,DNS,域名,租期,wins等sw3550(config)#ip dhcp pool DHCP//定义地址池的名称为DHCP,这里可以随便定义sw3550(dhcp-config)#network 172.16.0.0 /16//定义要分配给客户端的网段和掩码sw3550(dhcp-config)#default-router 172.16.0.1//定义分配给客户端的网关sw3550(dhcp-config)#dns-server 218.30.19.40 61.134.1.4//定义DNS地址,可以设置多个DNSsw3550(dhcp-config)#doamin-name [url][/url]//定义域名为[url][/url]sw3550(dhcp-config)#lease 2//定义租期为2天sw3550(config)#ip dhcp excluded-address 172.16.0.1 172.16.0.150//定义不通过DHCP分配的IP地址,也就是排除的地址范围172.16.0.1-172.16.0.150。