ASA防火墙IOS恢复

Cisco ASA 防火墙密码恢复

2,密码恢复程序

首先,我们打开PC机的超级终端,然后启动ASA后迅速按ESC或CTRL+BREAK键进入Rommon状态。

You can press the Esc (Escape) key after "Use BREAK or ESC to interrupt boot" is shown. This will take you into ROMMON mode, as follows:

rommon #0>

然后我们打入命令confreg,进行配置寄存器值的修改,有两种方法,一种是通过输入ConfReg命令一步一步回答菜单如下:

rommon #1> confreg

Current Configuration Register: 0x00000011

Configuration Summary:

这里将0X11启动模式转变到0X41模式.

第二种方法就是直接使用命令ConfReg 0x41修改配置寄存器的值。如下:

rommon #1> confreg 0x41

Update Config Register (0x41) in NVRAM...

修改后,就可以重启

rommon #2> boot

启动成功进入ASA以后,enable密码为空.

提示两点:

1、恢复的时候会清除所有配置

2、需要保存配置文件,并有一种方式从Monitor Mode command line得到恢复的IMAGES

密码恢复过程:建立物理CONSOLE连接和带外管理接口连接(Management口),RELOAD设备

press the Esc (Escape) key after "Use BREAK or ESC to interrupt boot" is shown

ASA5505故障的解决方案

ASA5505故障的解决方案故障解决方案:ASA5505是思科公司推出的一款网络防火墙设备,能够提供网络安全防护功能。

然而,在使用ASA5505的过程中,可能会遇到各种故障问题。

本文将详细介绍一些常见的ASA5505故障,并给出相应的解决方案。

1. 无法启动若ASA5505无法启动,首先应检查电源是否正常连接,是否有电流输出。

若电源正常,则需检查设备的固件是否出现问题。

可以尝试重新烧写固件或者恢复出厂设置。

如果问题仍然存在,建议联系思科公司的技术支持人员进行进一步的故障排查。

2. 网络连接问题在使用ASA5505时,有时会遇到网络连接不稳定或无法连接的问题。

这可能是由于网络设置错误、物理连接故障或者配置问题导致。

解决这类问题的方法包括重新配置网络参数、检查物理连接状态、检查防火墙策略是否设置正确等。

3. VPN连接问题ASA5505支持VPN功能,用于建立安全的远程连接。

当VPN连接无法建立或者连接不稳定时,可以检查以下方面:VPN配置是否正确、证书是否有效、网络设备是否支持VPN等。

根据具体情况进行调试和排查,可以解决大部分的VPN连接问题。

4. 防火墙策略配置问题ASA5505的防火墙策略配置对网络安全起到重要作用。

如果配置不正确,可能导致无法访问部分网络资源或者出现网络延迟等问题。

在遇到防火墙策略配置问题时,可以仔细检查配置参数,确保规则设置正确,并根据需要进行优化和调整。

5. 性能瓶颈问题有时候,ASA5505可能会遇到性能瓶颈,导致网络传输速度较慢或者响应迟缓。

这可能是由于流量过大、硬件损坏或者配置不当等原因导致。

解决此类问题可以通过优化配置、增加硬件资源、升级固件等方式来提高性能。

综上所述,ASA5505在使用过程中可能会遇到各种故障问题,但大多数故障都可以通过仔细排查和合理调整来解决。

对于那些无法解决的问题,可以联系思科公司的技术支持人员获得进一步的帮助。

通过合理的故障排除和解决方案的应用,可以确保ASA5505设备的正常运行,提供稳定而安全的网络环境。

如何备份和恢复网络防火墙的配置?(二)

网络防火墙作为一种关键的安全设备,用于保护企业和个人网络免受黑客、病毒和恶意软件的攻击。

在设置完善的网络防火墙后,备份和恢复其配置变得至关重要。

正如常言道,备份是最好的保险。

本文将介绍如何备份和恢复网络防火墙的配置,以确保网络安全。

一、备份网络防火墙配置备份网络防火墙配置是一项重要的任务,它可以帮助我们在设备配置丢失或受损时快速恢复正常状态。

下面是一些常用的备份网络防火墙配置的方法:1. 命令行备份:通过登录到防火墙的命令行界面,使用适当的命令来导出配置文件。

例如,对于Cisco ASA防火墙,可以使用"write memory"命令将配置保存到设备内存中,然后使用"copy running-config tftp"命令将配置文件复制到TFTP服务器上。

2. Web界面备份:某些网络防火墙提供Web界面,可以通过浏览器访问并备份配置。

登录到Web界面后,通常可以在管理或设置选项中找到备份配置的功能。

通过点击相应的按钮或链接,将配置文件下载到本地计算机。

3. 自动备份:一些网络防火墙支持自动备份配置的功能。

通过设置定期自动备份的时间和目标位置,可以确保在发生故障或配置丢失时始终有最新的备份文件可用。

无论使用哪种方法进行备份,都应该保存备份文件的副本,以防止原始文件丢失或损坏。

最好将备份文件存储在离线和安全的地方,例如外部硬盘或云存储服务。

二、恢复网络防火墙配置当网络防火墙的配置丢失或受损时,需要恢复备份的配置。

以下是一些建议的步骤:1. 确认备份文件的完整性:在开始恢复之前,首先检查备份文件的完整性。

确保备份文件没有受到任何损坏或篡改。

2. 连接到网络防火墙:通过命令行界面或Web界面连接到防火墙。

如果设备配置已丢失,您可能需要使用默认凭据登录。

3. 导入备份文件:使用适当的命令或选项导入备份文件。

对于命令行界面,可以使用"copy tftp running-config"命令从TFTP服务器导入配置文件。

ASA防火墙疑难杂症与Cisco ASA 防火墙配置

ASA防火墙疑难杂症解答ASA防火墙疑难杂症解答1...............................内部网络不能ping通internet2........................内部网络不能使用pptp拨入vpn服务器3....................内部网络不能通过被动Mode访问ftp服务器4.................................内部网络不能进行ipsec NAT5...................................内网不能访问DMZ区服务器6................................内网用户不能ping web服务器1. 内部网络不能ping通internet对于ASA5510,只要策略允许,则是可以Ping通的,对于ASA550,部分IOS可以ping,如果所以流量都允许还是不能Ping的话,则需要做inspect,对icmp协议进行检查即可2. 内部网络不能使用pptp拨入vpn服务器因pptp需要连接TCP 1723端口,同时还需要GRE协议,如果防火墙是linux的Iptables,则需要加载:modprobe ip_nat_pptp modprobe ip_conntrack_proto_gre如果防火墙是ASA,则需要inspect pptp。

3. 内部网络不能通过被动Mode访问ftp服务器同样需要inspect ftp,有些还需要检查相关参数policy-map type inspect ftp ftpaccessparametersmatch request-command appe cdup help get rnfr rnto put stou sitedele mkd rmd4. 内部网络不能进行ipsec NAT这种情况不多用,如查进行ipsect :IPSec Pass Through5. 内网不能访问DMZ区服务器增加NAT规则,即DMZ到内网的规则6. 内网用户不能ping web服务器如果内网中有一台web服务器,且已经配置了NAT,使用internet用户可以通过外部IP访问这台web服务器。

SCOASA防火墙IOS恢复与升级简明教程!

1.从tftp上的ios启动防火墙防火墙启动后,按“ESC”键进入监控模式rommon #2> ADDRESS=192.168.1.116rommon #3> GATEWAY=192.168.1.1rommon #4> IMAGE=asa803-k8.binrommon #5> SERVER=192.168.1.1rommon #6> syncrommon #7> ping 192.168.1.1Link is UPSending 20, 100-byte ICMP Echoes to 192.168.1.1, timeout is 4 seconds:!!!!!!!!!!!!!!!!!!!!Success rate is 95 percent (20/20)rommon #8> tftpdnldtftp asa803-k8.bin@192.168.1.1 via 192.168.1.1!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!这就表明第一步成功了,等待从tftp进入防火墙吧。

2.把IOS从tftp考进防火墙此时IOS也没有装入ASA,而是从tftp引导启动设备。

这一点当设备启动完毕后可以用show version命令看到:System image file is "tftp://192.168.1.1/asa803-k8.bin"启动完毕后需要将tftp server连接到除带外管理接口以外的其它接口,然后再升级IOS注意:配置IP地址。

命令很简单不用说了但就是这接口需要注意一下必须配置成inside口才能让你升级的,我在管理接口下折腾了半天都没搞好,换了口就OK了。

Asa#conf tAsa(config)#int e0/0Asa(config-if)#nameif insideAsa(config-if)#ip add 192.168.1.116 255.255.255.0Asa(config-if)#no shAsa#ping 192.168.1.1通后就可以升级ios了Asa5510#copy tftp:flash:Tftp server IP address:192.168.1.1Source file name:asa803-k8.binDestination file name:asa803-k8.binAsa5510#copy tftp:flash:Tftp server IP address:192.168.1.1Source file name:asdm-608.binDestination file name:asdm-608.bin到这一步并没有结束,此时还需要进行boot system的设置使用命令Asa(config)#boot system disk0:/asa808-k8.binAsa(config)#asdm image disk0:/asdm-608.binAsa(config)#wr然后reload一下就可以了重启之后在dir查看一下,基本上就大功告成了。

cisco防火墙备份与恢复

按照以下步骤备份防火墙配置到TFTP服务器:1、指定TFTP服务器IP地址;路径和配置文件名12、使用 write net 命令进行备份例子:PIX#tftp-server 10.1.1.2 /pixfirewall/config/new_configPIX#write net :TFTP write '/pixfirewall/config/new_config' at 10.1.1.2 on interface 1 [OK]注: 也可以直接执行这个命令 write net10.1.1.12:/pixfirewall/config/new_config 将配置文件写到TFTP服务器上。

通过TFTP恢复防火墙配置:按照如下步骤操作:1、指定TFTP服务器IP地址;路径和配置文件名2、使用 config net 命令进行恢复例子:<PIX#tftp-server 10.1.1.2 /pixfirewall/config/new_configPIX#config net :[[OK}注:你也可以直接这样: config net10.1.1.12:/pixfirewall/config/new_config 从TFTP服务器上读配置文件一、针对硬件防火墙我们该备份哪些数据:硬件防火墙就是一个划分了安全级别和安全区域并结合强大的过滤策略,访问控制列表,路由策略等功能于一身的路由交换设备,他在本质上和路由交换设备没有太大区别。

所以在备份数据时也可以参考路由交换设备。

一般来说我们需要备份的主要有以下两部分(1)硬件防火墙的网络操作系统:每台硬件防火墙的核心都有一个网络操作系统,Cisco公司称之为IOS,而华为公司将其命名为VRP。

这个网络操作系统负责引导防火墙和提供接口命令。

大部分情况黑客都不会针对这个核心系统进行攻击,因为一旦这个设备受损则防火墙无法正常运转,黑客也失去了和企业网络连接的机会。

cisco-asa 防火墙 配置

cisco-asa 防火墙配置hostname CD-ASA5520 //给防火墙命名domain-namedefault.domain.invalid //定义工作域enable password 9jNfZuG3TC5tCVH0 encrypted // 进入特权模式的密码names dns-guard!interface GigabitEthernet0/0 //内网接口:duplex full //接口作工模式:全双工,半双,自适应nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别 0~100 值越大越安全ip address192.168.1.1 255.255.255.0 //设置本端口的IP地址!interface GigabitEthernet0/1 //外网接口nameif outside //为外部端口命名:外部接口outside security-level 0 ip address 202.98.131.122 255.255.255.0 //IP地址配置!interface GigabitEthernet0/2 nameif dmz security-level 50 ip address 192.168.2.1 255.255.255.0!interface GigabitEthernet0/3 shutdown no nameif no security-level no ip address!interface Management0/0 //防火墙管理地址shutdown no nameif no security-level no ip address!passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive clock timezone CST 8 dns server-group DefaultDNS domain-name default.domain.invalid access-list outside_permit extended permit tcp any interface outside eq 3389 //访问控制列表access-list outside_permit extended permit tcp any interface outside range 30000 30010 //允许外部任何用户可以访问outside 接口的30000-30010的端口。

CISCO ASA防火墙 ASDM 安装和配置

CISCO ASA防火墙ASDM安装和配置准备一条串口线一边接台式机或笔记本一边接防火墙的CONSOLE 接口,通过开始——>程序——> 附件——>通讯——>超级终端输入一个连接名,比如“ASA”,单击确定。

选择连接时使用的COM口,单击确定。

点击还原为默认值。

点击确定以后就可能用串口来配置防火墙了。

在用ASDM图形管理界面之前须在串口下输入一些命令开启ASDM。

在串口下输入以下命令:CiscoASA>CiscoASA> enPassword:CiscoASA# conf t 进入全局模式CiscoASA(config)# username cisco password cisco 新建一个用户和密码CiscoASA(config)# interface e0 进入接口CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0 添加IP地址CiscoASA(config-if)# nameif inside 给接口设个名字CiscoASA(config-if)# no shutdown 激活接口CiscoASA(config)#q 退出接口CiscoASA(config)# http server enable 开启HTTP服务CiscoASA(config)# http 192.168.1.0 255.255.255.0 inside 在接口设置可管理的IP地址CiscoASA(config)# show run 查看一下配置CiscoASA(config)# wr m 保存经过以上配置就可以用ASDM配置防火墙了。

首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP地址,本例中设为192.168.1.0 段的IP打开浏览器在地址栏中输入管理口的IP地址: https://192.168.1.1/admin弹出一下安全证书对话框,单击“是”输入用户名和密码,然后点击“确定”。

思科ASA防火墙精华配置总结

思科防⽕墙 PIX ASA 配置总结⼀(基础): 思科防⽕墙已经从PIX发展到ASA了,IOS也已经从早期的6.0发展到7.2。

但总体的配置思路并没有多少变化。

只是更加⼈性化,更加容易配置和管理了。

下⾯是我⼯作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

⼀:6个基本命令: nameif、 interface、 ip address 、nat、 global、 route。

⼆:基本配置步骤: step1: 命名接⼝名字 nameif ethernet0 outside security0 nameif ethernet1 inside security100 nameif ethernet2 dmz security50 **7版本的配置是先进⼊接⼝再命名。

step2:配置接⼝速率 interface ethernet0 10full auto interface ethernet1 10full auto interface ethernet2 10full step3:配置接⼝地址 ip address outside 218.106.185.82 ip address inside 192.168.100.1 255.255.255.0 ip address dmz 192.168.200.1 255.255.255.0 step4:地址转换(必须) * 安全⾼的区域访问安全低的区域(即内部到外部)需NAT和global; nat(inside) 1 192.168.1.1 255.255.255.0 global(outside) 1 222.240.254.193 255.255.255.248 *** nat (inside) 0 192.168.1.1 255.255.255.255 表⽰192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映射到公地址(外访问内)则需要static和conduit或者acl. static (inside, outside) 222.240.254.194 192.168.1.240 static (inside, outside) 222.240.254.194 192.168.1.240 10000 10 后⾯的10000为限制连接数,10为限制的半开连接数。

工业路由器与Cisco ASA防火墙构建IPSec VPN配置指导

工业路由器与Cisco ASA防火墙构建IPSec VPN 配置指导1.概述本文档主要讲述了关于东用科技路由器与中心端Cisco ASA/PIX防火墙构建LAN-to-LAN VPN的方法。

ORB全系列产品均支持VPN功能,并与众多国际主流中心端设备厂商产品兼容。

建立起LAN-to-LAN VPN之后便可以实现下位机—路由器LAN 端与上位机—中心端设备LAN进行双向通信。

2.网络拓扑2.1网络拓扑1接入端1的LAN端IP地址为192.168.2.0/24网段且不与接入端2LAN重复2接入端的设备ORB系列路由器均支持IPSec VPN3东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址4接入端2的LAN端IP地址为192.168.3.0/24网段且不与接入端1LAN重复5接入端的设备ORB系列路由器均支持IPSec VPN6东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址7中心端设备必须采用固定IP地址。

地址为173.17.99.100/248中心端设备可以采用cisco,juniper,华为,H3C等国际知名厂商支持IPSec的设备9中心端LAN端IP地址为172.16.1.0/24且不与建立通道的任何LAN重复2.2网络拓扑说明中心端设备为Cisco ASA/PIX防火墙,IOS版本8.0;外部IP地址173.17.99.100,掩码255.255.255.0;内部IP地址172.16.1.1,掩码255.255.255.0接入端1设备为东用科技路由器;外部IP地址193.169.99.100,掩码255.255.255.0;内部IP地址192.168.2.1,掩码255.255.255.0接入端2设备为东用科技路由器;外部IP地址193.169.99.101,掩码255.255.255.0;内部IP地址192.168.3.1,掩码255.255.255.03.配置指导3.1中心端Cisco ASA/PIX基本配置Ciscoasa&pix#configure terminal//进入配置模式Ciscoasa&pix(config)#interface ethernet0/1//进入内部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif inside//为内部接口关联一个inside的名称Ciscoasa&pix(config-if)#ip address172.16.1.1255.255.255.0//为内部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出内部接口的配置模式Ciscoasa&pix(config)#interface ethernet0/0//进入外部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif outside//为外部接口关联一个outside的名称Ciscoasa&pix(config-if)#ip address173.17.99.100255.255.255.0//为外部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出外部接口的配置模式Ciscoasa&pix(config)#route outside0.0.0.00.0.0.0173.17.99.1//配置静态默认路由,173.17.99.1为外部接口的网关地址,该地址一般为ISP提供Ciscoasa&pix(config)#access-list permiticmp extended permit icmp any any//创建访问控制列表允许所有icmp报文,此条访问控制列表的目的是为了测试或排障时使用ping命令(防火墙默认是禁止任何ICMP包通过的)Ciscoasa&pix(config)#access-group permiticmp in interface outside//将访问控制列表应用到外部接口Ciscoasa&pix(config)#access-list nonat extended permit ip172.16.1.0255.255.255.0 192.168.2.0255.255.255.0//创建访问控制列表允许172.16.1.0/24网络到192.168.2.0/24网络,此条访问控制列表的目的是对172.16.1.0/24网络到192.168.2.0/24网络的数据包IP字段不进行地址转换(PAT),172.16.1.0/24是中心端内部网络,192.168.2.0/24是远端内部网络Ciscoasa&pix(config)#global(outside)1interface//在外部接口(outside)上启用PAT Ciscoasa&pix(config)#nat(inside)0access-list nonat//对从内部接口进入的且匹配nonat访问控制列表的数据包IP字段不进行地址转换(PAT),序列号0代表不转换Ciscoasa&pix(config)#nat(inside)1172.16.1.0255.255.255.0//对从内部接口进入的源地址为172.16.1.0/24的数据包IP字段进行地址转换(PAT)。

ASA系列防火墙升级全过程详解

//显示文件目录

copy disk0:/asa707-k8.bin tftp://192.168.1.149/ asa707-k8.bin

//再次显示目录,检查文件是否拷贝成功

asa(config)# no boot system disk0:/asa707-k8.bin

//取消原来的启动文件关联

asa(config)# dir

asa(config)# boot system disk0:/asa803-k8.bin

//保存配置

asa# reload

//重新启动路由器之前新的IOS不会生效

//由于新的IOS文件在重新启动前并未生效,所以会提示新的ASDM镜像在设置关联的时候会提示无效。

asa(config)# exiห้องสมุดไป่ตู้

asa# wr

//将新的IOS文件从TFTP服务器上拷贝到ASA中

copy tftp://192.168.1.149/asdm-603.bin disk0:/asdm-603.bin

//将新的IOS文件从TFTP服务器上拷贝到ASA中

asa(config)# dir

//将原有IOS文件备份到TFTP服务器上

copy disk0:/asdm507.bin tftp://192.168.1.149/asdm507.bin

//将原有asdm文件备份到TFTP服务器上

copy tftp://192.168.1.149/asa803-k8.bin disk0:/asa803-k8.bin

asa(config)# asdm image disk0:/asdm-603.bin

ASA防火墻、交换机IOS升级SOP

1ASA防火墙升级思科防火墙ASA软件版本的升降级的操作步骤类似。

为了保证配置文件在升级过程中的正确性,在升级ASA软件主版本的时候,需要按版本顺序升级。

如需要从7.0版本升级到8.2版本的时候,需要先从7.0版本到7.1,然后从7.1到7.2,最后从7.2升到8.2(特别说明:8.1版本只适用于ASA5580。

)。

如升级到8.3及以后版本,配置文件会有所改变,详情请参考思科官方文檔。

一、备份原有IOS和ASDM文件以及配置文件Show versionShow asdmShow inventoryShow cpuShow memoryShow moduledir //显示文件目录copy disk0:/ old asa file.bin tftp: //将原有IOS文件备份到TFTP服务器上copy disk0:/ old asa file.bin tftp: //将原有asdm文件备份到TFTP服务器上二、软件升级1.显示文件目录dir2.将新的IOS文件从TFTP服务器拷贝到ASA中Copy tftp: disk0: //指定TFTP服务器中的镜像名3.将新的asdm文件从TFTP服务器拷贝到ASA中Copy tftp: disk0: //指定TFTP服务器中的镜像名4.再次显示文件目录,检查是否拷贝成功。

dir5.修改启动文件关联no boot system disk0:/old asa file.bin //取消原来的启动文件关联boot system disk0:/new asa file.binasdm image disk0:/new asdm file.bin //设置IOS文件及ASDM文件的关联Device Manager image set, but not a valid image file disk0:/asdm-603.bin //由于新的IOS文件在重新启动前并未生效,所以会提示新的ASDM镜像在设置关联的时候会提示无效。

gns3 asa防火墙怎么样设置

gns3 asa防火墙怎么样设置gns3 asa 防火墙设置方法一:模拟支持不太完美保存会出错是正常的执行下列 cli报错正常 gns3重启asa 看看配置boot config disk0:/.private/startup-configcopy running-config disk0:/.private/startup-configwrgns3 asa 防火墙设置方法二:第一步:管理接口配置ip地址,即为其配置命令:1、命令语句:#interface management0/0 //进入管理接口2、命令语句:# nameif guanli //接口名3、命令语句:#ip address 192.168.1.1 255.255.255.0 //ip 地址第二步:安全级别等参数命令语句:# security-level 100 //安全级别通过以上两步参数设置,即可成功添加防火墙设备。

gns3 asa 防火墙设置方法三:web服务器置于防火墙之内:将web服务器放在防火墙内部的好处是它得到了很好的安全保护,不容易被黑客所入侵,但缺点是,不容易被外界所应用。

举个例子,如果web服务器是对外宣传自己的,那么这样配置显然是不合理的,这样客户就不能很好的去访问web服务器,所以具体情况还要具体的分析。

web服务器置于防火墙之外:这个的好处是解决了上述所说的这个问题。

这样配置的好处是内部网被很好的保护,就算是黑客入侵了web服务器,内部网络还是安全的。

缺点就是这种配置对web服务器起不到任何防护作用。

web服务器置于防火墙之上:一些管理者为了提高web服务器的安全性能,将防火墙加在web服务器上,以增强web服务器的安全性能,这样做的缺点就是,一旦web服务器出现问题,整个组织网络就暴露在危险之中了。

所有的防火墙配置都要根据实际情况来操作,不能一概而论,也可以综合多种情况出一个合理的规划。

看了“gns3 asa 防火墙怎么样设置”文章的。

ciscoASA防火墙配置

ciscoASA防火墙配置思科cisco依靠自身的技术和对网络经济模式的深刻理解,成为了网络应用的成功实践者之一,那么你知道cisco ASA防火墙配置吗?下面是店铺整理的一些关于cisco ASA防火墙配置的相关资料,供你参考。

cisco ASA防火墙配置的方法:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

CISCO_ASA防火墙ASDM安装和配置

CISCO ASA防火墙ASDM安装和配置准备工作:准备一条串口线一边接台式机或笔记本一边接防火墙的CONSOLE 接口,通过开始——>程序——> 附件——>通讯——>超级终端输入一个连接名,比如“ASA”,单击确定。

选择连接时使用的COM口,单击确定。

点击还原为默认值。

点击确定以后就可能用串口来配置防火墙了。

在用ASDM图形管理界面之前须在串口下输入一些命令开启ASDM。

在串口下输入以下命令:ciscoasa>ciscoasa> enPassword:ciscoasa# conf t 进入全局模式ciscoasa(config)# webvpn 进入WEBVPN模式ciscoasa(config-webvpn)# username cisco password cisco 新建一个用户和密码ciscoasa(config)# int m 0/0 进入管理口ciscoasa(config-if)# ip address 192.168.1.1 255.255.255.0添加IP地址ciscoasa(config-if)# nameif guanli 给管理口设个名字ciscoasa(config-if)# no shutdown 激活接口ciscoasa(config)#q 退出管理接口ciscoasa(config)# http server enable 开启HTTP服务ciscoasa(config)# http 192.168.1.0 255.255.255.0 guanli 在管理口设置可管理的IP地址ciscoasa(config)# show run 查看一下配置ciscoasa(config)# wr m 保存经过以上配置就可以用ASDM配置防火墙了。

首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP 地址,本例中设为192.168.1.0 段的IP打开浏览器在地址栏中输入管理口的IP地址:[url]https://192.168.1.1/admin[/url]弹出一下安全证书对话框,单击“是”输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“确定”。

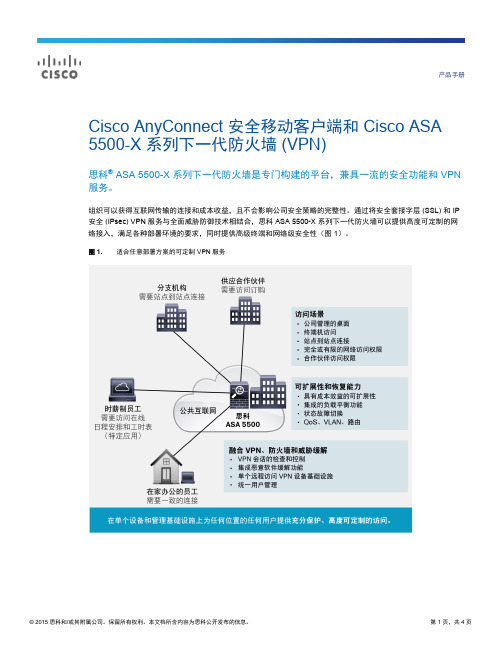

思科ASA 5500-X系列下一代防火墙和AnyConnect安全移动客户端产品手册说明书

产品手册Cisco AnyConnect 安全移动客户端和 Cisco ASA 5500-X 系列下一代防火墙 (VPN)思科® ASA 5500-X 系列下一代防火墙是专门构建的平台,兼具一流的安全功能和 VPN 服务。

组织可以获得互联网传输的连接和成本收益,且不会影响公司安全策略的完整性。

通过将安全套接字层 (SSL) 和 IP 安全 (IPsec) VPN 服务与全面威胁防御技术相结合,思科 ASA 5500-X 系列下一代防火墙可以提供高度可定制的网络接入,满足各种部署环境的要求,同时提供高级终端和网络级安全性(图 1)。

图 1.适合任意部署方案的可定制 VPN 服务AnyConnect 与思科 ASA 5500-X 系列自适应安全设备自适应安全设备可以为任意连接场景提供灵活的技术,每台设备最多可扩展至支持 10,000 个并发用户。

它通过以下方面提供易于管理的全隧道网络接入:●SSL(DTLS 和 TLS)●IPsec VPN 客户端技术●针对统一合规性和思科 Web 安全设备进行了优化的 AnyConnect®安全移动客户端●高级无客户端 SSL VPN 功能●网络感知站点到站点 VPN 连接此解决方案为移动用户、远程站点、承包商和业务合作伙伴提供高度安全的公共网络连接。

无需辅助设备即可轻松扩展 VPN 和保证其安全,从而降低 VPN 部署和运营相关的成本。

AnyConnect 安全移动客户端的优点包括:●SSL(TLS 和 DTLS)和基于 IPsec 的全网络访问:全网络访问可以为几乎所有的应用或网络资源提供网络层远程用户连接,而且通常用于将访问扩展至被管理的计算机,例如属于公司的笔记本电脑。

通过AnyConnect 安全移动客户端、Microsoft 第 2 层隧道协议 (L2TP) IPsec VPN 客户端、Apple iOS 和 Mac OS X 内置 IPsec VPN 客户端和各种支持 IPsec IKEv2 的第三方远程访问 VPN 客户端,均可获得连接。

如何备份和恢复网络防火墙的配置?(六)

如何备份和恢复网络防火墙的配置在网络安全中,防火墙被广泛应用于保护企业网络免受恶意攻击和未经授权的访问。

防火墙的配置是保障网络安全的重要组成部分,因此备份和恢复防火墙配置显得尤为重要。

本文将介绍如何进行网络防火墙配置的备份和恢复,以确保网络的安全性和可恢复性。

一、备份防火墙配置网络防火墙的配置备份是网络管理中的一项基本操作。

备份的目的是在配置丢失或配置变更引起的故障时,能够快速恢复网络服务。

下面是一些备份防火墙配置的方法:1. 命令行备份大多数防火墙厂商提供了命令行接口来备份和恢复配置。

管理员可以通过命令行界面使用特定的命令来导出防火墙配置文件,并将其保存在安全的地方。

通常,备份文件是一个文本文件,可以通过FTP、TFTP或SCP等协议进行传输。

2. GUI备份除了命令行备份之外,一些防火墙还支持图形用户界面(GUI)备份。

管理员可以通过GUI界面轻松备份防火墙配置。

通常,界面上会提供备份选项,管理员只需点击相应按钮即可完成备份配置。

3. 第三方备份工具此外,还有一些第三方备份工具可以用于备份防火墙配置。

这些工具可能提供更多的备份选项和功能,例如定时备份、自动备份和备份导出等。

管理员可以根据实际情况选择适合自己的备份工具。

二、恢复防火墙配置当防火墙配置丢失或发生故障时,需要恢复配置以使网络服务得以正常运行。

以下是一些常见的防火墙配置恢复方法:1. 命令行恢复如果之前通过命令行备份了防火墙配置,可以使用相应的命令行命令来恢复配置。

管理员需要登录到防火墙,并执行相应的命令将备份文件导入到防火墙中。

2. GUI恢复对于支持GUI备份的防火墙,可以通过相应的GUI界面来恢复防火墙配置。

管理员只需点击相应按钮,选择之前的备份文件,然后点击恢复按钮即可。

3. 第三方恢复工具除了命令行和GUI恢复之外,一些第三方恢复工具也可以帮助管理员恢复防火墙配置。

这些工具可能提供更多的恢复选项和功能,并且通常会有更友好的用户界面。

ASA防火墙设置SSLVPN

SSL VPN :在做实验之前让咱们先来明白一下现在市场上VPN 产品许多,并且技术各异,就比方传统的IPSec VPN来讲,SSL能让公司完成更多远程用户在不一样地点接入,完成更多网络资源访问,且对客户端装备要求低,因而降低了配置和运转支撑本钱。

许多企业用户采用SSL VPN作为远程平安接入技术,首要看重的是其接入控制功用。

SSL VPN 提供加强的远程平安接入功用。

IPSec VPN 议决在两站点间树立隧道提供直接〔非代理方式〕接入,完成对整个网络的透明访问;一旦隧道树立,用户PC 就好似物理地处于企业LAN 中。

这带来许多平安风险,尤其是在接入用户权限过大的情况下。

SSLVPN 提供平安、可代理衔接,只需经认证的用户才干对资源执行访问,这就平安多了。

SSLVPN 能对加密隧道执行细分,从而使得终端用户能够同时接入Internet 和访问内部企业网资源,也就是说它具有可控功用。

另外,SSLVPN 还能细化接入控制功用,易于将不一样访问权限赋予不一样用户,完成伸缩性访问;这种准确的接入控制功用对远程接入IPSec VPN 来说几乎是不能够完成的。

SSL VPN 根本上不受接入位置限定,能够从众多Internet 接入装备、任何远程位置访问网络资源。

SSLVPN 通讯基于规* TCP/UDP 协议传输,因而能遍历一切NAT装备、基于代理的防火墙和形态检测防火墙。

这使得用户能够从任何地点接入,无论是处于其他公司网络中基于代理的防火墙之后,或是宽带衔接中。

IPSec VPN 在稍庞杂的网络构造中难于完成,由于它很难完成防火墙和NAT遍历,没力处理IP地址冲突。

另外,SSLVPN能完成从可维护企业装备或非维护装备接入,如家用PC或公共Internet 接入场所,而IPSec VPN 客户端只好从可维护或固定装备接入。

随着远程接入需求的不时增长,远程接入IPSec VPN 在访问控制方面遭到极大挑衅,并且维护和运转支撑本钱较高,它是完成点对点衔接的最好处理方案,但要完成恣意位置的远程平安接入,SSLVPN 要理想得多。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ASA5500系列防火墙恢复IOS全过程

擦除防火墙配置的命令是write erase而不是erase flash

当ASA5510的flash被erase后,如何将新的IOS拷贝到5510内呢?如下: 1、当flash 被erase后设备会因为找不到启动文件而不断地重启

Launching BootLoader...

Default configuration file contains 1 entry.

Searching / for images to boot.

No images in /

Error 15: File not found

2、进入监控模式,恢复设备系统使其可以正常启动。

如何进入监控模式?如果大

家仔细观察能够发现,在设备启动时会有提示按某个键进入监控模式。

如下: Use BREAK or ESC to interrupt boot. Use SPACE to begin boot immediately. 按“ESC”键进入监控模式。

3、监控模式下的显示和交换机路由器没有什么区别。

命令格式也大同小异只要大

家变通一下就不难恢复。

rommon #1>

在监控模式下可以用“?”或“help”获得命令帮助,下面是用“?”或“help”后提示的恢复命令。

Variables: Use "sync" to store in NVRAM ADDRESS= <addr> local IP address CONFIG= <name> config file path/name GATEW AY= <addr> gateway IP address IMAGE= <nam e> image file path/name LINKTIMEOUT= <num> Link UP timeout (seconds) PKTTIMEOUT= <num> packet timeout (seconds) PORT= <name> ethernet interface port

RETRY= <num> Packet Retry Count (Ping/TFTP) SERVER= <addr> server IP address VLAN= <num> enable/disable DOT1Q tagging on the selected port 4、升级IOS需要对ASA进行一些简单的设置,如设置ASA5510设备的地址、设置

tftp服务器的地址、设置IOS软件的文件名、sync保存、用ping命令测试与tftpserver的连通性、最后执行命令tftpdnld,软件开始装入。

注意:在监控模式下我们需要将电脑和ASA5510的带外管理接口相连,IP地址也是为带外管理接口设置的。

rommon #2> ADDRESS=192.168.1.116 rommon #3> GATEW AY=192.168.1.1 rommon #4> IM AGE=asa803-k8.bin rommon #5> SERVER=192.168.1.1 rommon #6> rommon #6> sync

Updating NVRAM Parameters...

rommon #7> ping 192.168.1.1 Link is UP

Sending 20, 100-byte ICMP Echoes to 192.168.1.1, timeout is 4 seconds: ?!!!!!!!!!!!!!!!!!!! Success rate is 95 percent (19/20)

5、执行tftpdnld命令,执行后显示如下

rommon #8> tftpdnld ROMMON Variable Settings: ADDRESS=192.168.1.116 SERVER=192. 168.1.1 GATEW AY=192.168.1.1 PORT=Management0/0 VLAN=untagged IMAGE=asa803 -k8.bin CONFIG=

LINKTIMEOUT=20 PKTTIMEOUT=4 RETRY=20

tftp asa803-k8.bin@192.168.1.1 via 192.168.1.1 !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

此时IOS也没有装入5510,而是从tftp引导启动设备。

这一点当设备启动完毕后可以用show version命令看到:

System image file is "tftp://192.168.1.1/asa803-k8.bin"

启动完毕后需要将tftp server连接到除带外管理接口以外的其它接口,然后再升级IOS

注意:配置IP地址。

Asa5510#copy tftp: flash: Tftp server IP address Source file name: Destination file name:

此时5510的ios已经copy到flash了,即便是重启也不会丢失。

6、 ios恢复以后呢还需要将图形界面管理软件拷贝到5510,和copy IOS的命令

是一样的。

注意:不同版本的IOS需要不得的ASDM软件支持,具体什么型号的IOS需要什么型号的ASDM请大家在下在ASDM。