关于Cisco路由器日志的记录和保存

Cisco路由器配置命令

Cisco路由器配置命令Cisco路由器配置命令大全为方便考生复习思科路由器的配置,yjbys店铺为大家分享思科路由器配置命令如下,仅供参考!1. switch配置命令(1)模式转换命令用户模式----特权模式, 使用命令"enable"特权模式----全局配置模式, 使用命令"config t"全局配置模式----接口模式, 使用命令"interface+接口类型+接口号"全局配置模式----线控模式, 使用命令"line+接口类型+接口号"注:用户模式:查看初始化的信息.特权模式:查看所有信息、调试、保存配置信息全局模式:配置所有信息、针对整个路由器或交换机的所有接口接口模式:针对某一个接口的配置线控模式:对路由器进行控制的接口配置(2)配置命令show running config 显示所有的配置show versin 显示版本号和寄存器值shut down 关闭接口no shutdown 打开接口ip add +ip地址配置IP地址secondary+IP地址为接口配置第二个IP地址show interface+接口类型+接口号查看接口管理性show controllers interface 查看接口是否有DCE电缆show history 查看历史记录show terminal 查看终端记录大小hostname+主机名配置路由器或交换机的标识config memory 修改保存在NVRAM中的启动配置exec timeout 0 0 设置控制台会话超时为0service password-encryptin 手工加密所有密码enable password +密码配置明文密码ena sec +密码配置密文密码line vty 0 4/15 进入telnet接口password +密码配置telnet密码line aux 0 进入AUX接口password +密码配置密码line con 0 进入CON接口password +密码配置密码bandwidth+数字配置带宽no ip address 删除已配置的IP地址show startup config 查看NVRAM中的配置信息copy run-config atartup config 保存信息到NVRAM write 保存信息到NVRAMerase startup-config 清除NVRAM中的配置信息show ip interface brief 查看接口的谪要信息banner motd # +信息 + # 配置路由器或交换机的描素信息description+信息配置接口听描素信息vlan database 进入VLAN数据库模式vlan +vlan号+ 名称创建VLANswitchport access vlan +vlan号为VLAN为配接口interface vlan +vlan号进入VLAN接口模式ip add +ip地址为VLAN配置管理IP地址vtp+service/tracsparent/client 配置SW的VTP工作模式vtp +domain+域名配置SW的VTP域名vtp +password +密码配置SW的密码switchport mode trunk 启用中继no vlan +vlan号删除VLANshow spamming-tree vlan +vlan号查看VLA怕生成树议2. 路由器配置命令ip route+非直连网段+子网掩码+下一跳地址配置静态/默认路由show ip route 查看路由表show protocols 显示出所有的被动路由协议和接口上哪些协议被设置show ip protocols 显示了被配置在路由器上的路由选择协议, 同时给出了在路由选择协议中使用的定时器等信息router rip 激活RIP协议路由器的几个基本命令:Router>enable 进入特权模式Router#disable 从特权模式返回到用户模式Router#configure terminal 进入到全局配置模式Router(config)#interface ethernet 1 进入到路由器编号为1的以太网口exit 返回上层模式end 直接返回到特权模式========================================================注意:1、CISCO CATALYST(交换机),如果在初始化时没有发现“用户配置”文件,就会自动载入Default Settings(默认配置)文件,进行交换机初始化,以确保交换机正常工作。

思科路由器怎么配置限速和记录登录失败的尝试次数的方法

思科路由器怎么配置限速和记录登录失败的尝试次数的方法今天,小编就给大家介绍下思科路由器怎么配置限速和记录登录失败的尝试次数的方法。

思科路由器怎么配置限速?在路由器设置ACL(访问控制列表)将该服务所用的端口封掉,从而阻止该服务的正常运行。

对BT软件,我们可以尝试封它的端口。

一般情况下,BT软件使用的是6880-6890端口,在公司的核心思科路由器上使用以下命令将6880-6890端口全部封锁。

路由器设置限速:access-list130remarkbtaccess-list130permittcpanyanyrange68816890access-list130permittcpanyrange68816890anyrate-limitinputaccess-group13071200080008000conform-actiontransmitexceed-actiondroprate-limitoutputaccess-group13071200080008000conform-actiontransmitexceed-actiondrop路由器设置禁止下载:access-list130denytcpanyanyrange68816890access-list130denytcpanyrange68816890anyipaccess-group130in/out不过现在的bt软件,再封锁后会自动改端口,一些软件还是用到8000、8080、2070等端口,限制这些端口这样网络不正常!第二种方法是使用:NVAR(Network-BasedApplicationRecognition,网络应用识别)。

NBAR(Network-BasedApplicationRecognition)的意思是网络应用识别。

NBAR是一种动态能在四到七层寻找协议的技术,它不但能做到普通ACL能做到那样控制静态的、简单的网络应用协议TCP/UDP的端口号。

(完整版)关于Cisco路由器日志的记录和保存

关于Cisco路由器日志的记录和保存关于Cisco路由器日志的记录和存储,我们分下面几步进行讨论。

首先是为线路显示日志的记录信息,然后是将日志信息保存到log服务器,最后将日志信息发送到SNMP管理终端。

配置日志信息地发送选项日志信息通常是指Cisco IOS中,系统所产生的报警信息。

其中每一条信息都分配了一个警告的级别,并携带一些说明问题或时间严重性的描述信息。

默认情况下,Cisco IOS只发送日志信息到Console接口;但是日志信息发送到Console接口有时候并不方便我们储存,管理,分析日志信息,更多情况下我们选择将日志发送至路由器缓存、Cisco路由器日志服务器或者是SNMP管理终端上去。

在Cisco IOS中,日志的消息将会以如下的方式被发送到日志存储区域:%LINK-5-CHANGED: Interface Ethemet0/0, changed state to administratively down,如果为日志信息启用了时间戳和序号等附加选项,则日志信息的显示如下:000011: Feb 03 14:03:13.011:%SYS-5-CONFIGJ: Configured from console by console,Cisco IOS规定,Cisco路由器日志信息分为7个级别,每个级别都和一个严重等级相关联,级别0为最高,级别7为最低。

使用logging命令后的参数,可以设置所记录的日志等级。

1. 为线路显示日志记录信息在为线路配置显示日志信息的时候,我们需要完成两个任务:1.打开日志记录功能。

2.控制日志信息在线路上的显示。

默认情况下,日志信息记录只在Cisco IOS设备的Console线路上打开,希望在别的线路或者存储区域上记录日志信息,必须配置相应的属性:使用logging on命令,可以为打开日志信息并可设置将日志信息记录到其他已配置的存储区域,如Cisco路由器日志服务器和Cisco IOS设备内部缓存。

网络设备的日志管理

网络设备的日志管理在一个完整的信息系统里面,日志系统是一个非常重要的功能组成部分。

查看交换机、路由器和其他网络设备的日志,可以帮助网管员迅速了解和诊断问题。

一些网管员认为日志管理是信息安全管理的内容,和系统管理关系不大,这绝对是错误的。

很多硬件设备的操作系统也具有独立的日志功能,本文以校园网中常见的Cisco设备为代表,着重介绍在网络设备日志管理中最基本的日志记录的方法与功能。

日志消息通常是指Cisco IOS中的系统错误消息。

其中每条错误信息都被分配了一个严重级别,并伴随一些指示性问题或事件的描述信息。

Cisco IOS发送日志消息(包括debug命令的输出)到日志记录过程。

默认情况下,只发送到控制台接口,但也可以将日志记录到路由器内部缓存;在实际的管理工作中,我们一般将日志发送到终端线路,如辅助和VTY线路、系统日志服务器和SNMP管理数据库。

了解日志消息的格式在Cisco IOS设备中,日志消息采用如下格式:%--:下面是一个简单的例子:这个消息经常出现在Catalyst 4000交换机上(北京地区很多区县都配备此型号交换机),假设日志消息已经启用了时间戳和序列号,对于日志消息,将看到以下信息,首先是序列号,紧接着是时间戳,然后才是真正的消息:%SYS-4-P2_WARN: 1/Invalid traffic from multicast source address 81:00:01:00:00:00 on port 2/1这种日志连续出现,我们通查阅CISCO在线文档,或者利用“错误信息解码器工具”分析就可判断出,当交换机收到信息包带有组播MAC地址作为源MAC时,“无效的数据流从组播源地址”系统日志消息生成。

在MAC 地址作为源MAC地址时,帧不是符合标准的工作情况。

然而,交换机仍然转发从组播MAC地址发出的数据流。

解决方法是设法识别产生帧带有组播源MAC地址的终端站。

一般来说,共享组播MAC 地址的这个帧从数据流生成器(例如SmartBits)或第三方设备被传输(例如负载平衡防火墙或服务器产品)。

如何利用路由器进行日志监控和备份

如何利用路由器进行日志监控和备份路由器是现代网络的核心设备,不仅仅能够提供网络接入,还可以帮助用户进行网络安全管理、流量控制以及日志监控等操作。

日志监控和备份是现代网络管理的重要组成部分,本文将介绍如何利用路由器进行日志监控和备份。

一、路由器日志监控路由器可以记录网络上所有数据包的交换记录,这些记录被称为日志。

日志不仅可以用于问题跟踪和网络安全,还可以为网络维护人员提供关于网络使用情况的详细信息。

日志记录的内容包括但不限于以下几个方面:1. 路由器运行状态日志:记录路由器启动/关闭、CPU使用率、内存使用率、端口状态等信息;2. 系统日志:记录路由器的各种系统事件和错误信息,例如软件崩溃、硬件故障、接口重启等;3. 网络设备日志:记录与路由器相连的设备启动/关闭、端口状态变化、链路状态变化等信息;4. 网络攻击日志:记录网络攻击事件,包括黑客攻击、病毒攻击、拒绝服务攻击等。

路由器日志可以通过以下几种方式进行监控:1. 命令行方式:管理员通过命令行终端登录路由器,输入合适的命令查看日志记录;2. 网络管理系统:路由器可以与网络管理系统集成,管理员可以通过网络管理系统查看路由器日志;3. 网络流量分析器:网络流量分析器可以抓取网络上所有数据包,通过分析数据包,可以获取路由器日志信息。

二、路由器日志备份日志备份可以保证日志记录安全可靠,以便在需要时进行日志审计和问题追踪。

以下是几种常用的日志备份方法:1. 将日志备份到本地:管理员可以将路由器日志备份到本地计算机或者其他存储设备,例如USB存储设备;2. 将日志备份到远程服务器:管理员可以将路由器日志备份到远程服务器,例如FTP服务器、SFTP服务器或者SSH服务器等;3. 将日志备份到云端存储:管理员可以将路由器日志备份到云端存储,例如Google Drive、Microsoft OneDrive、Dropbox等。

管理员可以通过以下几种方式进行路由器日志备份:1. 命令行备份:管理员通过命令行方式将路由器日志备份到指定的存储设备;2. 网络备份:管理员通过网络管理系统将路由器日志备份到远程服务器;3. 自动备份:管理员可以设置路由器定期进行日志备份,以保证日志记录的完整性和可用性。

怎么设置Cisco路由器的备份配置

怎么设置Cisco路由器的备份配置cisco公司制造的路由器、交换机和其他设备承载了全球80%的互联网通信,成为了网络应用的成功实践者之一,那么你知道怎么设置Cisco路由器的备份配置吗?下面是店铺整理的一些关于怎么设置Cisco路由器的备份配置的相关资料,供你参考。

设置Cisco路由器的备份配置的方法:对于某些企业或组织的某些关键业务数据的网络传输,要求网络设备高度的可靠性,而且需要维护方便。

Cisco路由器的备份技术有多种。

这里介绍一下路由器自身的备份技术及线路备份技术。

一般来说,路由器是建立局域网与广域网连接的桥梁。

所谓的路由器自身的备份技术是为了解决路由器由于自身硬件(如内存、CPU)或软件IOS的某种故障或局域端口的故障,所连接局域设备的端口或线路的故障所导致的网络瘫痪的问题。

路由器的备份要求至少有一台与正在工作的主路由器功能相同的路由器,在主路由器瘫痪的情况下,以某种方式代替主路由器,为局域网用户提供路由服务。

对于局域网的计算机,在主路由器瘫痪的情况下,如何找到备份路由器,主要有以下集中办法:·proxy ARP·IRDP·动态路由·HSRP·Proxy ARP支持Proxy ARP 的计算机无论与本网段的计算机还是不同网段的计算机进入通讯都发送ARP广播以寻找与目的地址相对应的MAC地址,这时,知道目的地址的路由器会响应ARP的请求,并将自己的MAC地址广播给源计算机,然后源计算机就将IP数据包发给该路由器,并由路由器最终将数据包发送到目的。

在主路由器瘫痪情况下,计算机再进行通讯时,它将继续发送Proxy ARP广播,备份路由器响应该请求,并进行数据传输。

缺点:如果主路由器正在传输数据时瘫痪,正在通信的计算机在未发送另外的Proxy ARP请求之前.根本就无法知道主路由器已瘫痪,会继续向该路由器发包,导致传输中断,正在通信的计算机只有在另外发送Proxy ARP请求或重新启动之后才能找到备份路由器以进行传输。

配置思科路由器日志

syslog可以简单地被称为记录网络设备活动的一个管家。

它记录了网络设备路由器所发生的所有事情。

Syslog可以划分等级,那些事情属于哪个等级,应该不应该产生警告消息。

syslog的熟练使用对增强网络管理是非常有效的。

试验拓扑

syslog的试验拓扑如下图16-4所示:每台路由器都以串行点对点的模式连接,路由器的以太网接口都连接在一台交换机上,彼此可以互相访问。

根据这个试验,只需要使用其中一台设备R1。

图16- 4 syslog基本试验拓扑图

试验过程

基本试验过程将在R1上来实施,配置R1的以太网接口地址为

199.99.1.1/24,保证跟日志服务器在同一网段中,并且从日志服务器可以成功的访问到R1。

接口基本配置

从日志服务器上测试到R1的连接连通性,日志服务器接口地址为

199.99.1.254/24。

如图16-5显示测试成功。

当前位置:Cisco技术 > 技术专题 > 网络管理 > 利用日志服务管理Cisco网

络设备

利用日志服务管理Cisco网络设备

时间:2009-12-09 09:40来源: 作者:亚威讲师——冯旭辉点击: 275次

图16- 2 日志服务器测试连接图路由器的syslog配置

试验结果分析

利用show命令查看路由器上日志服务的状态,并且从日志服务器上接收日志信息。

查看日志服务器上的日志结果,如图图16- 3所示。

图16- 4 log日志服务器抓包图。

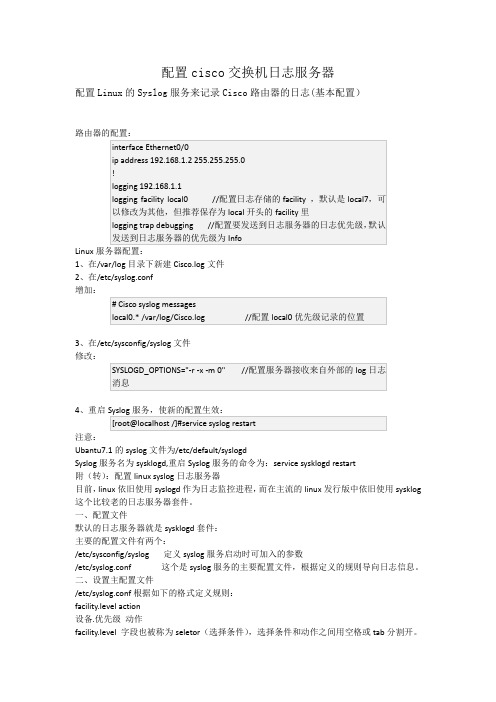

配置cisco交换机日志服务器

配置cisco交换机日志服务器配置Linux的Syslog服务来记录Cisco路由器的日志(基本配置)路由器的配置:interface Ethernet0/0ip address 192.168.1.2 255.255.255.0!logging 192.168.1.1logging facility local0 //配置日志存储的facility ,默认是local7,可以修改为其他,但推荐保存为local开头的facility里logging trap debugging //配置要发送到日志服务器的日志优先级,默认发送到日志服务器的优先级为InfoLinux服务器配置:1、在/var/log目录下新建Cisco.log文件2、在/etc/syslog.conf增加:3、在/etc/sysconfig/syslog文件修改:4、重启注意:Ubantu7.1的syslog文件为/etc/default/syslogdSyslog服务名为sysklogd,重启Syslog服务的命令为:service sysklogd restart附(转):配置linux syslog日志服务器目前,linux依旧使用syslogd作为日志监控进程,而在主流的linux发行版中依旧使用sysklog 这个比较老的日志服务器套件。

一、配置文件默认的日志服务器就是sysklogd套件:主要的配置文件有两个:/etc/sysconfig/syslog 定义syslog服务启动时可加入的参数/etc/syslog.conf 这个是syslog服务的主要配置文件,根据定义的规则导向日志信息。

二、设置主配置文件/etc/syslog.conf根据如下的格式定义规则:facility.level action设备.优先级动作facility.level 字段也被称为seletor(选择条件),选择条件和动作之间用空格或tab分割开。

cisco设备上启用日志及syslog服务器配置

cisco设备上启用日志及syslog服务器配置cisco设备上启用日志及syslog服务器配置使用syslog记录Cisco设备日志以下配置描述了如何将Cisco设备的日志发往syslog服务器device#conf tdevice(config)#logging ondevice(config)#logging a.b.c.d //日志服务器的IP地址device(config)#logging facility local1//facility标识, RFC3164 规定的本地设备标识为local0 - local7 device(config)#logging trap errors //日志记录级别,可用"?"查看详细内容device(config)#logging source-interface e0 //日志发出用的源IP地址device(config)#service timestamps log datetime localtime//日志记录的时间戳设置,可根据需要具体配置检验device#sh logging个人实验配置实验环境:syslog服务器:winxp (kiwi syslog) or linuxas4 (syslog) ipaddr:192.168.1.1router:cisco3640(dynamips 模拟)router(3640)配置:r1(config)#logging on#打开日志服务r1(config)#logging host 192.168.1.1#定义日志服务器地址r1(config)#service timestamps debug datetime localtime show-timezone msecr1(config)#service timestamps log datetime localtime show-timezone msec #以上2行定义时间戮r1(config)#logging facility local7#定义facility级别,默认为7r1(config)#logging trap 7#定义severity级别,(0-7),如7则=0-7全部启用syslog(windows kiwisyslog)配置kiwi syslog版本为8.2.8,因是免费版本故不支持多台设备分别记录.安装后既可,基本不用配置. syslog(linuxas4 syslog)配置明天做,缓缓网上资料配置vi /etc/sysconfig/syslog把SYSLOGD_OPTIONS="-m 0"修改为SYSLOGD_OPTIONS="-r -m 0" //-r 从远端主机写入-m 0 sables 'MARK' messagesvi /etc/syslog.conf加入下列内容把设备号为local4(PIX的默认设备号)的所有的日志记录到/var/log/router.log中#Save pix messages all to router.loglocal4.* /var/log/router.log把设备号为local5(在S8016中用info-center loghost host-ip-addr facility local-number指定)的所有的日志记录到/var/log/router.log中#Save S8016 messages all to S8016.loglocal5.* /var/log/S8016.log生成空的日志文件touch /var/log/router.logtouch /var/log/S8016.log然后重启syslog,就ok了/etc/rc.d/init.d/syslog restart别忘了设置防火墙规则,仅允许你的设备发送到udp/514(默认的UDP端口为514,默认的tcp端口为146为了避免日志过大,配置日志轮循(man logrotate 查看详细的帮助信息)vi /etc/logrotate.conf增加下列内容# system-specific logs may be also be configured here./var/log/router.log (rotate 2}/var/log/S8016.log {weekly //每周轮循rotate 4 //轮循4次}配置crontab进行日志备份,如按照日期进行备份.如网络设备很多,可把同类的设备配置为相同的设备号例:more switch.log | grep X.X.X.X //查看某一设备的日志审核和记录系统的事件是非常重要的。

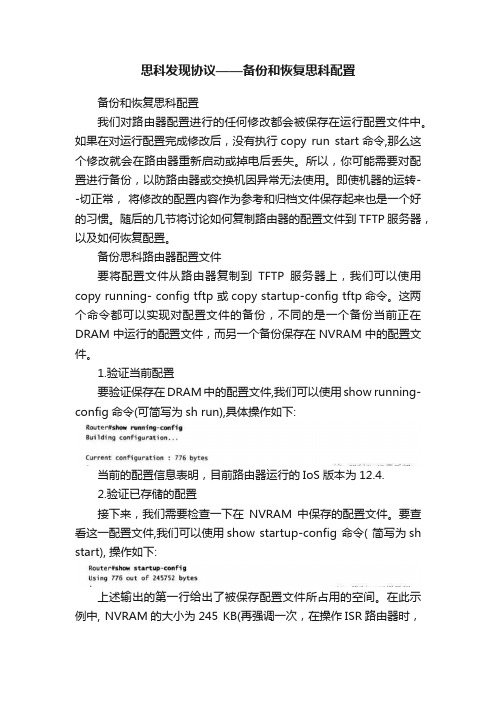

思科发现协议——备份和恢复思科配置

思科发现协议——备份和恢复思科配置备份和恢复思科配置我们对路由器配置进行的任何修改都会被保存在运行配置文件中。

如果在对运行配置完成修改后,没有执行copy run start命令,那么这个修改就会在路由器重新启动或掉电后丢失。

所以,你可能需要对配置进行备份,以防路由器或交换机因异常无法使用。

即使机器的运转- -切正常,将修改的配置内容作为参考和归档文件保存起来也是一个好的习惯。

随后的几节将讨论如何复制路由器的配置文件到TFTP服务器,以及如何恢复配置。

备份思科路由器配置文件要将配置文件从路由器复制到TFTP服务器上,我们可以使用copy running- config tftp 或copy startup-config tftp命令。

这两个命令都可以实现对配置文件的备份,不同的是一个备份当前正在DRAM中运行的配置文件,而另一个备份保存在NVRAM中的配置文件。

1.验证当前配置要验证保存在DRAM中的配置文件,我们可以使用show running- config命令(可简写为sh run),具体操作如下:当前的配置信息表明,目前路由器运行的IoS版本为12.4.2.验证已存储的配置接下来,我们需要检查一下在NVRAM中保存的配置文件。

要查看这一配置文件,我们可以使用show startup-config 命令( 简写为sh start), 操作如下:上述输出的第一行给出了被保存配置文件所占用的空间。

在此示例中, NVRAM的大小为245 KB(再强调一次,在操作ISR路由器时,我们应该使用show version命令,这样更容易查看内存),而配置文件只占用了776 B。

如果不能确保上述两个配置文件的内容是相同的并且运行配置文件是你想使用的,这时可以使用copy running-config startup-config命令,以确保两个文件的内容是相同的。

3.复制当前配置到NVRAM通过将运行配置备份到NVRAM中,我们就可确保路由器重启时总是按照当前的运行配置文件进行配置,具体的操作如下所示。

routeros 日志规则

routeros 日志规则

RouterOS 日志规则是指在 MikroTik RouterOS 路由器操作系统中设置日志记录

的规则。

通过配置日志规则,可以收集并记录路由器上发生的重要事件和活动,便于系统管理员进行故障排查、网络监控和安全审计等工作。

下面是一些常见的RouterOS 日志规则:

1. 配置日志级别:可以指定日志级别,例如 debug、info、warning 或 error。

根

据具体需求选择适当的日志级别,以避免日志记录过于冗长或丢失重要事件。

2. 按规则记录:可以根据具体的规则配置,只记录符合特定条件的事件。

比如,可以配置日志规则只记录来自某个 IP 地址的流量,或者只记录特定端口的连接尝

试等信息。

3. 定制化日志规则:可以根据具体需求定制化日志规则,以满足特定的监控和

审计要求。

例如,可以配置日志规则记录所有的管理员登录,或者记录防火墙的拦截规则等。

4. 发送日志至远程服务器:可以将日志发送至远程服务器,以实现集中式的日

志管理和存储。

这样可以节省路由器的存储空间,并方便管理员对日志进行分析和查看。

5. 设置日志周期:可以设置日志的存储周期,例如每天、每周或每月定期清除

旧的日志。

这样可以避免日志过于庞大,影响系统性能和存储空间。

需要注意的是,在配置 RouterOS 日志规则时应根据实际需求和网络环境来进

行适当的调整。

合理的日志记录规则可以提高系统安全性和问题排查的效率,同时避免不必要的日志记录和存储压力。

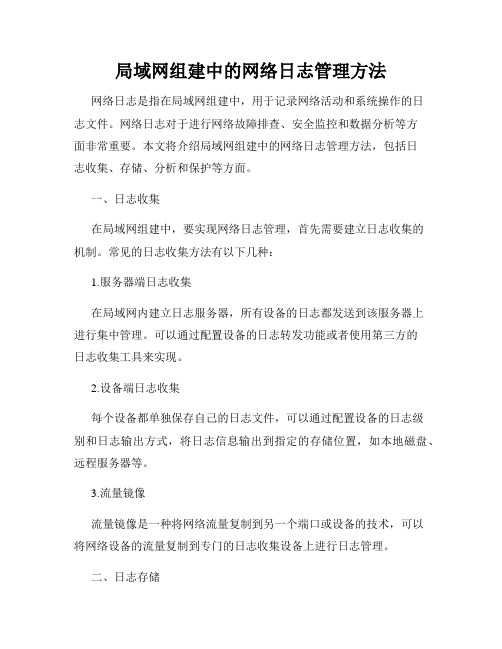

局域网组建中的网络日志管理方法

局域网组建中的网络日志管理方法网络日志是指在局域网组建中,用于记录网络活动和系统操作的日志文件。

网络日志对于进行网络故障排查、安全监控和数据分析等方面非常重要。

本文将介绍局域网组建中的网络日志管理方法,包括日志收集、存储、分析和保护等方面。

一、日志收集在局域网组建中,要实现网络日志管理,首先需要建立日志收集的机制。

常见的日志收集方法有以下几种:1.服务器端日志收集在局域网内建立日志服务器,所有设备的日志都发送到该服务器上进行集中管理。

可以通过配置设备的日志转发功能或者使用第三方的日志收集工具来实现。

2.设备端日志收集每个设备都单独保存自己的日志文件,可以通过配置设备的日志级别和日志输出方式,将日志信息输出到指定的存储位置,如本地磁盘、远程服务器等。

3.流量镜像流量镜像是一种将网络流量复制到另一个端口或设备的技术,可以将网络设备的流量复制到专门的日志收集设备上进行日志管理。

二、日志存储日志的存储管理对于网络日志管理至关重要。

以下是几种常见的日志存储方法:1.本地存储在每个设备上设定日志的最大空间和保存时间,当达到设定阈值时,自动覆盖旧的日志文件。

这种存储方式适合于一些资源有限的设备。

2.远程存储将所有的日志文件发送到集中的远程存储服务器,可以使用文件传输协议(如FTP、SCP)或网络文件系统(如NFS、CIFS)来实现。

远程存储可以将日志文件集中管理,方便对日志进行存档和备份。

3.云存储将日志文件存储在云平台上,可以使用云存储服务商提供的API或工具,将日志文件上传到云存储空间。

云存储具有高可用性和可扩展性,适用于大规模的网络环境。

三、日志分析网络日志的分析可以帮助管理员监控网络的运行状态和安全事件,以下是几种常用的日志分析方法:1.日志过滤通过设置过滤规则,选择性地提取关键的日志信息进行分析。

可以根据关键字、日志级别、时间范围等信息进行过滤,减少无关日志的干扰。

2.日志聚合将多个设备的日志汇总到一起,形成统一的日志视图。

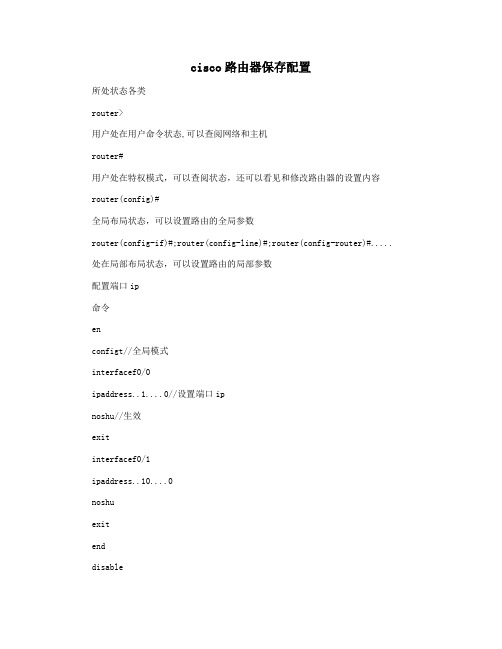

cisco路由器保存配置

cisco路由器保存配置所处状态各类router>用户处在用户命令状态,可以查阅网络和主机router#用户处在特权模式,可以查阅状态,还可以看见和修改路由器的设置内容router(config)#全局布局状态,可以设置路由的全局参数router(config-if)#;router(config-line)#;router(config-router)#.....处在局部布局状态,可以设置路由的局部参数配置端口ip命令enconfigt//全局模式interfacef0/0ipaddress..1....0//设置端口ipnoshu//生效exitinterfacef0/1ipaddress..10 0noshuexitenddisable配置静态路由命令enconfigt//全局模式iproute........10.2//到...0/24通过..10.2接口endshowiproute//可以看到前面标明s,即为静态路由布局动态路由(rip)命令enconfigt//全局模式norouterip//严禁rip协议routeripnetwork..1.0//network参数为路由的两个端口对应的网络地址 network..10.0exitenddisable配置dhcp命令enconfigt//全局模式ipdhcpexcluded-address..1.1//需要排除的ip地址ipdhcppoolgr-dhcp-pool//ip地址池名default-server..1.1//指定dhcp服务器network..1....0//布局网络dns-server61..7.1//配置dns服务器exitenddisable可以通过iphelper-address指定dhcp中继代理interfacefastethernet0/1ipaddress..1 0iphelper-address..10.2//布局dhcp中继代理,dhcp 配置nat命令enconfigt//全局模式interfacef0/0ipaddress..1 0ipnatinside//内部端口noshuexitinterfacef0/1ipaddress..10 0ipnatoutside//外部端口noshuexitaccess-list1permitany//设置一个可访问列表mask...0//设置分配池ipnatinsideresourcelist1poolgr-nat-pooloverload showipnattraslationsclearipnattraslation*其它shrunning-config//显示当前运行配置shstartup-config//表明开机布局shiproute//显示路由shnattraslations//表明nat当前情况。

cisco路由器日志的保存与查看

cisco路由器日志的保存与查看Cisco是目前使用比较广泛的一种路由器,在许多行业系统中有非常普遍的应用。

以下是在日常工作中积累的一些对Cisco路由器日志设置方面的经验,这些实例都在实际应用中调试通过并投入使用,我们可以利用路由器日志快速定位及排除故障。

cisco路由器日志的保存与查看的知识路由器是各种信息传输的枢纽,被广泛用于企事业单位的网络建设中,承担着局域网之间及局域网与广域网之问连接的重任。

日志对于网络安全来说非常重要,他记录了系统每天发生的各种各样的事情,你可以通过他来检查错误发生的原因,或者受到攻击时攻击者留下的痕迹。

一、什么是路由器日志路由器的一些重要信息可以通过syslog机制在内部网络的Unix主机上作日志。

在路由器运行过程中,路由器会向日志主机发送包括链路建立失败信息、包过滤信息等等日志信息,通过登录到日志主机,网络管理员可以了解日志事件,对日志文件进行分析,可以帮助管理员进行故障定位、故障排除和网络安全管理。

二、路由器日志记录存放的位置sysloqd提供下列方法供您记录系统发生的事件(1)指定的远端主机如果你不将系统信息记录在本地机器上,你可以写下网络中另一个主机的名称,然后在主机名称前面加上"@"符号(例如(@)ccunix1.variox.int,但被你指定的主机上必须要有sysloqd)。

这可以防止由于硬盘错误等情况使日志文件丢失。

(2)一般文件这是最普遍的方式。

你可以指定好文件路径与文件名称,但是必须以目录符号"/"开始,系统才会知道这是一个文件。

例如/var/adm/maillog表示要记录到/var/adm下面一个称为maillog的文件。

如果之前没有这个文件,系统会自动产生一个。

(3)指定的终端机或其他设备你也可以将系统记录写到一个终端机或是设备上。

若将系统记录写到终端机,则目前正在使用该终端机的使用者就会直接在屏幕上看到系统信息(例如/dev /conso旧或是/dev/tty1,你可以拿一个屏幕专门来显示系统信息)。

查看路由器日志

启动信息中心。

[Quidway] info-center enable% information center is enabled# 显示信息中心记录各项信息。

display info-centerInformation Center:disabledLog host:Console:channel number:0, channel name:consoleMonitor:channel number:1, channel name:monitorSNMP Agent:channel number:5, channel name:snmpagentLog buffer:enabled, max buffer size:1024, current buffer size:256 current messages:167, channel number:4, channelname:logbufferdropped messages:0, overwrote messages:0Trap buffer:enabled, max buffer size:1024, current buffer size:256 current messages:69, channel number:3, channelname:trapbufferdropped messages:0, overwrote messages:0logfile:channel number:9, channel name:channel9, language:English Information timestamp setting:log - date, trap - date, debug - bootSent messages=87593, Received messages=87577IO Reg messages=0, IO Sent messages=0# 显示日志缓冲区的信息。

CISCO3560G的日志配置记录

CISCO3560G的日志配置记录你还在为CISCO 3560G的日志配置记录而烦恼么?不用担心,接下来是店铺为大家收集的CISCO 3560G的日志配置记录,欢迎大家阅读:CISCO 3560G的日志配置记录1 打开日志服务 Router(config)#logging on2 定义日志服务器地址Router(config)#logging host 192.168.2.1003 定义时间戮Router(config)#service timestamps log datetime localtime show-timezone msec3 定义时间戮Router(config)#service timestamps debug datetime localtime show-timezone msec4 定义facility级别 Router(config)#logging facility local75 #定义severity级别 Router(config)#logging trap 7==========================================我的ACL如下:Standard IP access list 210 permit any log (2062388 matches)本想把保存在思科交换机上的log buffer里的日志级别改一下,但确发现对facility 和trap的区别不太理解,所以在网上找到了以下的配置,根据以下的配置,我的理解是facility是可以自已定义的,发往syslog的,比如交换机A可以设置成local0 交换机B可设置成local1 这样在日志服务器上便于区分是哪台交换机发来的日志,可能还有别的方面的用途。

而trap控制交换机发出的日志级别。

保存在log buffer里的日志级别通过别的命令设置。

logging facility local0 //配置日志存储的facility ,默认是local7,可以修改为其他,但推荐保存为local开头的facility里logging trap debugging //配置要发送到日志服务器的日志优先级,默认发送到日志服务器的优先级为InfoCISCO—SWITCH(config)#logging buffered ?<0-7> Logging severity level<4096-2147483647> Logging buffer sizealerts Immediate action needed (severity=1)critical Critical conditions (severity=2)debugging Debugging messages (severity=7) emergencies System is unusable (severity=0)errors Error conditions (severity=3)informational Informational messages (severity=6) notifications Normal but significant conditions (severity=5) warnings Warning conditions (severity=4)在些处可设备存在buffer里的日志的级别看了“CISCO 3560G的日志配置记录”还想看:1.思科固定配置交换机的命名规则的方法2.cisco防火墙配置命令应用在哪3.CiscoIOS/设备/模块的命名规则详解4.Cisco交换机命名的规则5.CISCO 路由器、交换机命名规则6.CISCO路由器、交换机命名规则。

cisco保存设置

cisco保存设置

文件备份总是最重要的,cisco保存设置呢?店铺为大家带来cisco 安全配置命令大全,需要的朋友可以参考下!

这类交换机/路由器的配置保存命令是Switch#write; 还有Switch#copy running-config startup-config。

二个都可以。

保存到本地

(1)你本机要接到交换机,记得交换机配置管理IP地址:192.168.117.11;

(2)要是直连交换机的话,本机和交换机必须在同一网段:192.168.117.113,要是不在同一网段:192.168.112.113,网络得通,也就是要有路由;

(3)在交换机上线ping本地IP地址,一定要通;

(4)本地安装3CDaemon软件,带有TFTP功能的软件均可,配置好download path,否则报错;

(5)TFTP使用69端口,最好关闭防火墙软件,网络放行69端口

这样我们就可以开始了:

JN-SW1#copy running-config tftp #这里是copy正在运行的配置到本地

Address or name of remote host []? 192.168.112.113 #本地的IP地址

Destination filename [jn-sw1-confg]? #这里默认即可

!!

3327 bytes copied in 1.283 secs (2593 bytes/sec) #有感叹号和这个时间提示,就表示成功了

这里只是保存running-config到本地,举一反三,同样也可以保存startup-config和flash中的IOS到本地,那上传就是反过来喽。

以上内容就是关于cisco保存设置教程了,希望大家喜欢。

网络设备日志

设备名称ip地址cpu5秒前cpu1分钟前cpu5分钟前内存进程数cisco2821中心19216811cisco3750中心19216812cisco3750集团1921681176cisco1841徐州172163251cisco1741徐州172163252cisco1841无锡172164251cisco1841无锡172164252地点延迟值ip地址状态南京无无锡172161001徐州172162001南京专线状态192168116120m专线19216811622m专线空调电池间空调中心机房2m专线机房湿度地点南京徐州无锡数字电路延迟数字电路延迟数字电路延迟无锡vpn线路空调温度空调中心机房ups负载电量空调温度空调中心机房ups负载电量空调温度空调中心机房vpn线路机房湿度地点南京徐州无锡ups负载电量网络设备运行日志vpn线路地点南京徐期: 内存 进程数 设备名称 IP地址 CPU(5秒前)CPU(1分钟前) CPU(5分钟前) Cisco2821 中心 192.168.1.1 Cisco3750 中心 192.168.1.2 Cisco3750 集团 192.168.1.176 Cisco1841 徐州 172.16.3.251 Cisco1741 徐州 172.16.3.252 Cisco1841 无锡 172.16.4.251 Cisco1841 无锡 172.16.4.252 数字电路延迟 VPN线路 机房湿度 地点 地点 延迟值 IP地址 状态 南京 南京 无 徐州 无锡 172.16.100.1 无锡 徐州 172.16.200.1 南京专线 状态 192.168.1.161 UPS负载/电量 20M专线 192.168.1.162 空调(中心机房) 2M专线 空调(电池间) 空调(中心机房) 空调温度 2M专线 记录人: 记录日期: 设备名称 IP地址 CPU(5秒前)CPU(1分钟前) CPU(5分钟前) 内存 进程数 Cisco2821 中心 192.168.1.1 Cisco3750 中心 192.168.1.2 Cisco3750 集团 192.168.1.176 Cisco1841 徐州 172.16.3.251 Cisco1741 徐州 172.16.3.252 Cisco1841 无锡 172.16.4.251 Cisco1841 无锡 172.16.4.252 VPN线路 数字电路延迟 机房湿度 地点 地点 延迟值 IP地址 状态 南京 南京 无 徐州 无锡 172.16.100.1 无锡 徐州 172.16.200.1 南京专线 状态 192.168.1.161 UPS负载/电量 20M专线 192.168.1.162 空调(中心机房) 2M专线 空调(电池间) 空调(中心机房) 空调温度 2M专线 记录人: 记录日期: 设备名称 IP地址 CPU(5秒前)CPU(1分钟前) CPU(5分钟前) 内存 进程数 Cisco2821 中心 192.168.1.1 Cisco3750 中心 192.168.1.2 Cisco3750 集团 192.168.1.176 Cisco1841 徐州 172.16.3.251 Cisco1741 徐州 172.16.3.252 Cisco1841 无锡 172.16.4.251 Cisco1841 无锡 172.16.4.252 VPN线路 数字电路延迟 机房湿度 地点 地点 延迟值 IP地址 状态 南京 南京 无 徐州 无锡 172.16.100.1 无锡 徐州 172.16.200.1 南京专线 状态 192.168.1.161 UPS负载/电量 20M专线 192.168.1.162 空调(中心机房) 2M专线 空调(电池间) 空调(中心机房) 空调温度 2M专线

CISCO交换机LOG设备方法

CISCO交换机LOG设备方法你还在为不知道CISCO交换机LOG设备方法而烦恼么?接下来是小编为大家收集的CISCO交换机LOG设备方法教程,希望能帮到大家。

CISCO交换机LOG设备方法教程一:启动log服务第一步:启动log logging on注:By de fault, the logging level is set to 3 (error).默认log的级别为3(error)第二步:设置log级别logging trap severity_level (1-7)第三步:检查log设置show logging二:测试log输出通过下面几个步骤测试log信息输出:第一步:log信息发送到console口。

logging console 7quit这个测试会产生下面的syslog信息111005: nobody End configuration: OK这个信息显示已经退出configureation mode.111005是该信息标识号。

nobody指出你是通过console口登录PIX的。

第二步:停止输送log信息到consoleno logging console 7quit三、发送syslog信息到缓存第一步:保存显示的信息logging buffered severity_level (1-7)第二步:查看console口上的信息show logging第三步:清除缓存中的信息以便接收查看新的信息clear logging第四步:停止发送log信息到缓存no logging buffered新的信息到列表的尾部。

四、把log信息发送到一个telnet会话第一步:在PIX的内部配置一个host允许telnet到PIXa. 输入下面的命令:telnet ip_address [subnet_mask] [if_name]For example, if a host has the IP address 192.168.1.2, the command is:telnet 192.168.1.2 255.255.255.255b.设置一个telnet会话的空闲时间,默认为5分钟,建议值15分钟。

思科路由器acl详解

cisco路由器配置ACL详解如果有人说路由交换设备主要就是路由和交换的功能,仅仅在路由交换数据包时应用的话他一定是个门外汉。

如果仅仅为了交换数据包我们使用普通的HUB就能胜任,如果只是使用路由功能我们完全可以选择一台WINDOWS服务器来做远程路由访问配置。

实际上路由器和交换机还有一个用途,那就是网络管理,学会通过硬件设备来方便有效的管理网络是每个网络管理员必须掌握的技能。

今天我们就为大家简单介绍访问控制列表在CISCO路由交换上的配置方法与命令。

什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。

在介绍例子前为大家将ACL设置原则罗列出来,方便各位读者更好的消化ACL知识。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL 中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL 语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

关于Cisco路由器日志的记录和保存

关于Cisco路由器日志的记录和存储,我们分下面几步进行讨论。

首先是为线路显示日志的记录信息,然

后是将日志信息保存到log服务器,最后将日志信息发送到SNMP管理终端。

配置日志信息地发送选项

日志信息通常是指Cisco IOS中,系统所产生的报警信息。

其中每一条信息都分配了一个警告的级别,并

携带一些说明问题或时间严重性的描述信息。

默认情况下,Cisco IOS只发送日志信息到Console接口;但是日志信息发送到Console接口有时候并不方便我们储存,管理,分析日志信息,更多情况下我们选择将

日志发送至路由器缓存、Cisco路由器日志服务器或者是SNMP管理终端上去。

在Cisco IOS中,日志的消息将会以如下的方式被发送到日志存储区域:%LINK-5-CHANGED: Interface Ethemet0/0, changed state to administratively down,如果为日志信息启用了时间戳和序号等附加选项,则日

志信息的显示如下:000011: Feb 03 14:03:13.011:%SYS-5-CONFIGJ: Configured from console by console,Cisco IOS规定,Cisco路由器日志信息分为7个级别,每个级别都和一个严重等级相关联,级别0为最高,级别7为最低。

使用logging命令后的参数,可以设置所记录的日志等级。

1. 为线路显示日志记录信息

在为线路配置显示日志信息的时候,我们需要完成两个任务:1.打开日志记录功能。

2.控制日志信息在线路上的显示。

默认情况下,日志信息记录只在Cisco IOS设备的Console线路上打开,希望在别的线路或者

存储区域上记录日志信息,必须配置相应的属性:使用logging on命令,可以为打开日志信息并可设置将日志信息记录到其他已配置的存储区域,如Cisco路由器日志服务器和Cisco IOS设备内部缓存。

在将日志信息记录到除Console线路外的其他位置之前,必须执行该命令;同时如果要将日志信息指定存

放到其他位置,可以使用logging命令的其他参数,这将会在以后的内容中做简要的介绍。

如果不执行本条命令,则Cisco IOS只将日志信息记录发送至Console线路。

路由器也同时允许将日志信息发送到VTY线路上,默认情况下,Cisco IOS设备是不会将日志信息发送到VTY线路上的,如果需要将日志信息发送到VTY线路,可以使用logging monitor命令将日志记录在VTY线路。

应该注意的是如果使用了本条命令,同样要求使用logging on命令打开日志记录功能。

在配置路由器时,我们经常会遇到正在输入命令的时候,Cisco IOS设备将日志信息显示在正在输入的命令行中,虽然这些C isco路由器日志消息和我们输入命令无关,但是也会为我们造成麻烦,此时我们可以通过输入logging syn chronous命令将日志信息的输出、debug信息的输出同步到路由器的线路上,使之对我们输入命令不产生影响。

2. 将日志信息存储到其他存储区域

之前介绍的将日志信息发送到线路这种方式存在一个弊端,如果我们没有看到连接线路的屏幕输出,消息滚过屏幕并超出了终端软件的历史缓存,那么我们将无法在看到那些丢失的消息。

为了避免这个问题,我们经常会将日志信息发送到别的存储区域,包括设备内部缓存,系统日志服务器,SNMP管理终端。

1) 将日志信息保存到log服务器

如果想将日志信息发送到设备的内部缓存中,则使用如下的命令:hostname(config)#logging buffered [buff er_size | security_level],本命令有两个参数,第一个参数是设置缓冲区的大小,范围是4096-4294967295字节。

本命令第二个参数指出应该记录级别几的日志信息。

通常为方便管理和处理会将网络环境内所有设备的日志集中发送到Cisco路由器日志服务器或SNMP管理终端,发送到日志服务器所使用的命令语法如下:hostname(config)#logging on

hostname(config)#logging host {ip_address | host_name}

hostname(config)#logging trap security_level

hostname(config)#logging source-interface interface_type interface_#

hostname(config)#logging origin-id {hostname | ip | string string}

hostname(config)#logging facility facility_type

logging on命令允许将日志记录到非控制台目的地,logging host命令指定系统日志服务器的IP地址、主机名或者主机的域名。

如果指定多个日志服务器的地址,设备则会多次发送日志信息到所有的日志服务器。

logging trap命令指定要发送到系统日志服务器的日志消息级别。

这些参数请参照之前介绍的相关内容。

路由器用来到达系统Cisco路由器日志服务器的接口IP地址作为日志信息的源IP地址。

当路由器的多个接口都可以到达日志服务器时,那么日志信息的源IP地址则有可能会不同。

Cisco IOS路由器支持将路由器的身份信息添加到系统日志信息的功能,这样可以基于每台设备在日志服务器上搜寻或者分离信息。

该功能通过logging origin-id命令实现。

身份信息可以选择hostname(使用hostn ame命令配置的路由器名称),ip地址(发送日志信息的接口IP地址信息),string(用来定义路由器身份信息的字符串)。

logging facility命令定义在运行在UNIX的日志信息服务器上所使用的功能,日志信息则保存在该UNIX服务器上。

还可以把日志信息发送到SNMP管理终端。

所使用的命令如下:hostname(conf ig)#snmp-server enable trap syslog,然后使用三个命令控制将日志信息发送到SNMP管理终端:

2) 将日志信息发送到SNMP管理终端

hostname(config)#logging on

hostname(config)#logging history security_level

hostname(config)#logging history size number

前面已经讨论了第一条命令。

第二条命令是制定哪些严重级别的日志消息应该被发送到SNMP管理终端。

严重级别可以查看之前的介绍。

而默认情况下,至少一条最新的系统Cisco路由器日志消息被保存在历史表中(默认是一条信息),可以使用logging history size命令修改这个值。