使用并升级CiscoPIX防火墙软件映像

PIX防火墙原理与配置

Copyright © 2010 Bestlink Corporation, All rights reserved

学习目标

了解PIX防火墙的基本概念 掌握防火墙的基本配置命令 理解PIX常见配置案例 了解常用维护方法

Page 2

Copyright © 2010 Bestlink Corporation, All rights reserved

IP包过滤技术介绍

❖ 对防火墙需要转发的数据包,先获取包头信息,然后和设定的规则进 行比较,根据比较的结果对数据包进行转发或者丢弃。而实现包过滤 的核心技术是访问控制列表。

R

内部网络

Internet

办事处

公司总部

Page 5

未授权用户

Copyright © 2010 Bestlink Corporation, All rights reserved

Page 13

Copyright © 2010 Bestlink Corporation, All rights reserved

PIX 防火墙的基本命令

命令格式

Enable password password [encrypted]

hostname newname

用途及说明

从非特权模式进入特权模式时的验证命令,注意 password可以是数字或字符串,但区分大小写, 且长度最大为16个字符。选项[encrypted]是默认 应用的,在配置文件中口令是被加密的

Copyright © 2010 Bestlink Corporation, All rights reserved

PIX 防火墙的基本命令

命令格式 Write standby

防火墙的安装和配置

8.3.4 配置防火墙管理远程接入 PIX防火墙支持三种主要的远程管理接入方式: Telnet; SSH; ASDM/PDM。 其中Telnet和SSH都是用来提供对防火墙的命令行界面(CLI)方式接入,而ASDM/PDM提供的则是一种基于HTTPS的图形化界面(GUI)管理控制台。

1.配置Telnet接入 pix (config)# telnet 10.21.120.15 255.255.255.255 inside 2.配置SSH接入 步骤1 给防火墙分配一个主机名和域名; 步骤2 生产并保存RSA密钥对; 步骤3 配置防火墙允许SSH接入。 pix(config)# ca generate rsa key 1024 pix(config)# ca save all pix(config)# crypto key generate rsa modulus 1024 pix(config)# ssh 10.21.120.15 255.255.255.255 inside

防火墙的具体配置步骤如下: 1.将防火墙的Console端口用一条防火墙自带的串行电缆连接到笔记本电脑的一个空余串口上,如图8-1。 2.打开PIX防火电源,让系统加电初始化,然后开启与防火墙连接的主机。 3.运行笔记本电脑Windows系统中的超级终端(HyperTerminal)程序(通常在“附件”程序组中)。对超级终端的配置与交换机或路由器的配置一样,参见本教程前面有关介绍。 4.当PIX防火墙进入系统后即显示“pixfirewall>”的提示符,这就证明防火墙已启动成功,所进入的是防火墙用户模式。可以进行进一步的配置了。 5.输入命令:enable,进入特权用户模式,此时系统提示为:pixfirewall#。 6.输入命令:configure terminal,进入全局配置模式,对系统进行初始化设置。 7. 配置保存:write memory 8. 退出当前模式:exit 9. 查看当前用户模式下的所有可用命令:show,在相应用户模式下键入这个命令后,即显示出当前所有可用的命令及简单功能描述。 10. 查看端口状态:show interface,这个命令需在特权用户模式下执行,执行后即显示出防火墙所有接口配置情况。 11. 查看静态地址映射:show static,这个命令也须在特权用户模式下执行,执行后显示防火墙的当前静态地址映射情况。

防火墙CISCO-PIX525配置手册

防火墙CISCO-PIX525的配置基础知识现在,我们通过一个相对简单的示例说明如何使用Cisco PIX对企业内部网络进行管理。

网络拓扑图如附图所示。

Cisco PIX安装2个网络接口,一个连接外部网段,另一个连接内部网段,在外部网段上运行的主要是DNS 服务器,在内部网段上运行的有WWW服务器和电子邮件服务器,通过Cisco PIX,我们希望达到的效果是:对内部网络的所有机器进行保护,WWW服务器对外只开放80端口,电子邮件服务器对外只开放25端口。

具体*作步骤如下。

2.获得最新PIX软件---- 从Cisco公司的WWW或FTP站点上,我们可以获得PIX的最新软件,主要包括如下内容。

pix44n.exe――PIX防火墙的软件映像文件。

pfss44n.exe――PIX Firewall Syslog Server服务器软件,能够提供一个Windows NT服务,用来记录PIX的运行日志。

pfm432b.exe――图形化的PIX管理软件。

rawrite.exe――用于生成PIX的启动软盘。

3.配置网络路由---- 在使用防火墙的内部网段上,需要将每台计算机的缺省网关指向防火墙,比如防火墙内部IP地址为10.0.0.250,则内部网段上的每台计算机的缺省网关都要设置为10.0.0.250。

具体设置在“控制面板”*“网络”*“TCP/IP协议”中进行。

4.配置PIX---- 在配置PIX之前,应该对网络进行详细的规划和设计,搜集需要的网络配置信息。

要获得的信息如下。

---- (1)每个PIX网络接口的IP地址。

(2)如果要进行NAT,则要提供一个IP地址池供NAT使用。

NAT是网络地址转换技术,它可以将使用保留地址的内部网段上的机器映射到一个合*的IP地址上以便进行Internet访问(3)外部网段的路由器地址。

---- 进入PIX配置界面的方*是:连接好超级终端,打开电源,在出现启动信息和出现提示符pixfirewall>后输入“enable”,并输入密码,进入特权模式;当提示符变为pixfirewall#>后,输入“configure terminal”,再进入配置界面。

原创 pix525 6.3(5) 升级到8.04 过程

INFO: converting 'fixup protocol ftp 21' to MPF commands

INFO: converting 'fixup protocol h323_h225 1720' to MPF commands

9、配上接口地址,TFTP服务器地址等等,开始TFTP下载新版PIXOS。

monitor> address 192.168.1.1

address 192.168.1.1

monitor> server 192.168.1.2

server 192.168.1.2

monitor> ping 192.168.1.2

Sending 5, 100-byte 0x7970 ICMP Echoes to 10.32.2.78, timeout is 4 seconds:

!!!!!

Success rate is 100 percent (5/5)

monitor> file pix804.bin

file pix701.bin

flashfs[7]: erasing block 125...done.

flashfs[7]: 0 files, 1 directories

flashfs[7]: 0 orphaned files, 0 orphaned directories

flashfs[7]: Total bytes: 16128000

pixfirewall(config)# exit

思科ciscopix设备管理器(pdm)防火墙技术-电脑资料

思科ciscopix设备管理器(pdm)防火墙技术-电脑资料概述cisco pix device manager(pdm)可以为大型企业和电信运营商提供他们所需要的功能,帮助他们方便地管理cisco pix防火墙,。

它具有一个直观的图形化用户界面( gui),可以帮助您安装和配置您的pix防火墙。

此外,它还可以提供各种含有大量信息的、实时的和基于历史数据的报告,从而能够帮助您深入地了解使用趋势、性能状况和安全事件。

加密通信功能让您可以有效地管理本地或者远程的cisco pix防火墙。

简而言之,pdm可以简化互联网安全性,使它成为一个经济有效的工具,帮助您提高生产率和网络安全性,节约时间和资金。

直观的用户界面很多安全漏洞都是由于错误的配置而导致的。

因此,安全策略的部署必须尽可能方便直观。

pdm所提供的向导、鼠标点击式配置和在线帮助可以降低用户的管理难度。

安全人员可以将精力集中于加强网络安全和制定安全策略,而不是管理各种用于执行安全任务的工具。

向导pix device manager提供了一个方便易用的向导,它可以帮助您安装一个新的pix系统。

在pdm安装向导的帮助下,您只需完成几个步骤,就可以有效地创建一个基本配置,让您可以通过防火墙,安全地将分组从内部网络发送到外部网络。

您还可以执行多个可选的任务,例如设置关于外部用户对您的web或者邮件服务器的访问权限的安全规则。

在完成了前期的安装任务以后,直观的下拉菜单和图表可以帮助您方便地添加和删除服务和规则,以及访问其他的功能设置。

图形化用户界面利用cisco pix device manager,您可以在方便地配置、管理和监控整个网络中的安全策略。

pdm的图形化用户界面(gui)为用户提供了一个熟悉的标签式界面,用户只需点击一次就可以访问常用的任务。

即使对于新手来说,pdm的鼠标点击式设计也非常简便,从而缩短了用户的上手时间。

pdm的gui有助于大幅度缩短管理时间,最大限度地提高网络安全管理效率,因而可以节约大量的成本。

Cisco PIX防火墙的基本配置

Cisco PIX防火墙的基本配置1. 同样是用一条串行电缆从电脑的COM口连到Cisco PIX 525防火墙的console口;2. 开启所连电脑和防火墙的电源,进入Windows系统自带的"终端",通讯参数可按系统默然。

进入防火墙初始化配置,在其中主要设置有:Date(日期)、time(时间)、hostname(主机名称)、inside ip address(内部网卡IP地址)、domain(主域)等,完成后也就建立了一个初始化设置了。

此时的提示符为:pix255>。

3. 输入enable命令,进入Pix 525特权用户模式,默然密码为空。

如果要修改此特权用户模式密码,则可用enable password命令,命令格式为:enable password password [encrypted],这个密码必须大于16位。

Encrypted选项是确定所加密码是否需要加密。

4、定义以太端口:先必须用enable命令进入特权用户模式,然后输入configure terminal(可简称为config t),进入全局配置模式模式。

具体配置pix525>enablePassword:pix525#config tpix525 (config)#interface ethernet0 autopix525 (config)#interface ethernet1 auto在默然情况下ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须命令配置激活。

5. clock配置时钟,这也非常重要,这主要是为防火墙的日志记录而资金积累的,如果日志记录时间和日期都不准确,也就无法正确分析记录中的信息。

这须在全局配置模式下进行。

时钟设置命令格式有两种,主要是日期格式不同,分别为:clock set hh:mm:ss month day month year和clock set hh:mm:ss day month year前一种格式为:小时:分钟:秒月日年;而后一种格式为:小时:分钟:秒日月年,主要在日、月份的前后顺序不同。

Cisco PIX防火墙

Write standby

将当前处于活跃状态的防火墙的当前配置保存在 备份防火墙的RAM中,一般使用故障切换功能 的防火墙自动定期将配置写入备份单元

configure net 将TFTP的配置文件与RAM中配置文件合并,存 储于RAM中 configure memory Show runningconfig 将当前配置文件与启动配置文件合并,存储于 Flash中 显示PIX防火墙的RAM中当前的配置文件

interface hardware_id hardware_ speed [shutdown]

ip address if_name ip_address [netmask ]

global if_name nat_id interface|global_ip[global_ip] [netmask global_mask]

Show interface

Show memory show version

Show xlate

显示地址转换列表;其中“Global”表示全局地 址;“Local”表示本地地址;“Static”表示静态 地址翻译;“nconns”本地与全局地址对连接数 量;“econns”未完成连接(半打开)数量 显示被授权的Telnet访问IP地址信息 测试连通性 通过Telnet方式访问该IP地址设备

第8章 Cisco PIX防火墙 PIX防火墙

8.1

PIX防火墙的概述 PIX防火墙的概述 PIX防火墙的基本使用 PIX防火墙的基本使用

8.2

8.3

PIX防火墙的高级配置 PIX防火墙的高级配置

8.1 PIX防火墙的概述 PIX防火墙的概述

8.1.1 PIX防火墙的功能特点 防火墙的功能特点

Cisco PIX

Cisco PIX防火墙的配置及注解--------------------------------------------------------------------------------来源:海峡TOP网发布时间:2009-10-28 01:08:10 查看次数:678 [打印]--------------------------------------------------------------------------------cisco的防火墙系列是pix系列,主要型号有pix501,pix510,pix515等,虽然说思科的防火墙相对于juniper的差点,但是凭着思科的金字招牌还是拥有很大的一片市场的。

在pix的config管理界面下输入show running命令,可以看到当前防火墙的所有配置。

仔细研究一下pix防火墙的配置情况对学习思科防火墙还是很有帮助的。

PIX Version 6.3(1)interface ethernet0 auto 设定端口0 速率为自动interface ethernet1 100full 设定端口1 速率为100兆全双工interface ethernet2 auto 设定端口2 速率为自动nameif ethernet0 outside se curity0 设定端口0 名称为outside 安全级别为0nameif ethernet1 inside security100 设定端口1 名称为inside 安全级别为100nameif ethernet2 dmz security50 设定端口2 名称为dmz 安全级别为50enable password Dv0yXUGPM3Xt7xVs encrypted 特权密码passwd 2KFQnbNIdI.2KYOU encrypted 登陆密码hostname hhyy 设定防火墙名称fixup protocol ftp 21fixup protocol h323 h225 1720fixup protocol h323 ras 1718-1719fixup protocol http 80fixup protocol ils 389fixup protocol rsh 514fixup protocol rtsp 554fixup protocol sip 5060fixup protocol sip udp 5060no fixup protocol skinny 2000fixup protocol smtp 25fixup protocol sqlnet 1521允许用户查看、改变、启用或禁止一个服务或协议通过PIX防火墙,防火墙默认启用了一些常见的端口,但对于ORACLE等专有端口,需要专门启用。

cisco pix防火墙基本配置命令使用手册

cisco pix防火墙基本配置命令使用任何企业安全策略的一个主要部分都是实现和维护防火墙,因此防火墙在网络安全的实现当中扮演着重要的角色。

防火墙通常位于企业网络的边缘,这使得内部网络与internet之间或者与其他外部网络互相隔离,并限制网络互访从而保护企业内部网络。

设置防火墙目的都是为了在内部网与外部网之间设立唯一的通道,简化网络的安全管理。

在众多的企业级主流防火墙中,cisco pix防火墙是所有同类产品性能最好的一种。

cisco pix 系列防火墙目前有5种型号pix506,515,520,525,535。

其中pix535是pix 500系列中最新,功能也是最强大的一款。

它可以提供运营商级别的处理能力,适用于大型的isp等服务提供商。

但是pix特有的os操作系统,使得大多数管理是通过命令行来实现的,不象其他同类的防火墙通过web管理界面来进行网络管理,这样会给初学者带来不便。

本文将通过实例介绍如何配置cisco pix防火墙。

在配置pix防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:ø内部区域(内网)。

内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

ø外部区域(外网)。

外部区域通常指internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

ø停火区(dmz)。

停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置web服务器,mail服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

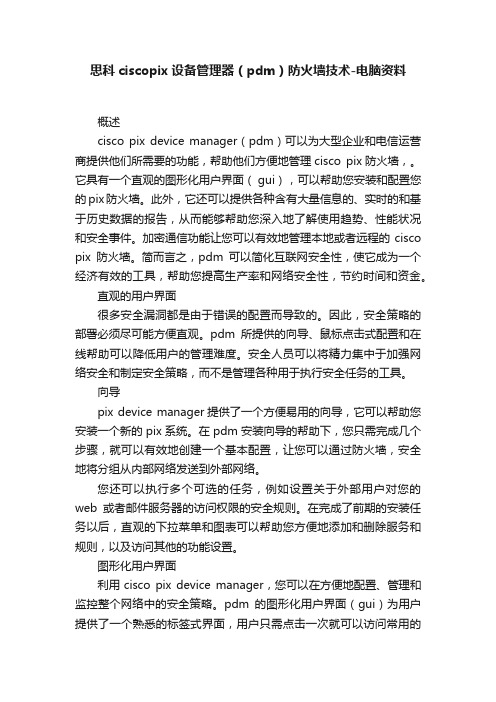

Cisco PIX防火墙配置命令大全

Cisco PIX防火墙配置命令大全一、PIX防火墙的熟悉PIX是Cisco的硬件防火墙,硬件防火墙有工作速度快,使用方便等特点。

PIX有很多型号,并发连接数是PIX防火墙的重要参数。

PIX25是典型的设备。

PIX防火墙常见接口有:console、Failover、Ethernet、USB。

网络区域:内部网络:inside外部网络:outside中间区域:称DMZ(停火区)。

放置对外开放的服务器。

二、防火墙的配置规则没有连接的状态(没有握手或握手不成功或非法的数据包),任何数据包无法穿过防火墙。

(内部发起的连接可以回包。

通过ACL开放的服务器答应外部发起连接) inside可以访问任何outside和dmz区域。

dmz可以访问outside区域。

inside访问dmz需要配合static(静态地址转换)。

outside访问dmz需要配合acl(访问控制列表)。

三、PIX防火墙的配置模式PIX防火墙的配置模式与路由器类似,有4种治理模式:PIXfirewall>:用户模式PIXfirewall#:特权模式PIXfirewall(config)#:配置模式monitor>:ROM监视模式,开机按住[Esc]键或发送一个“Break”字符,进入监视模式。

四、PIX基本配置命令常用命令有:nameif、interface、ipaddress、nat、global、route、static等。

1、nameif设置接口名称,并指定安全级别,安全级别取值范围为1~100,数字越大安全级别越高。

例如要求设置:ethernet0命名为外部接口outside,安全级别是0。

ethernet1命名为内部接口inside,安全级别是100。

ethernet2命名为中间接口dmz,安装级别为50。

使用命令:PIX525(config)#nameif ethernet0 outside security 0PIX525(config)#nameif ethernet1 inside security 100PIX525(config)#nameif ethernet2 dmz security 502、interface配置以太口工作状态,常见状态有:auto、100full、shutdown。

第6章 Cisco PIX 防火墙配置与应用PPT课件

1) 内部区域(内网):内部区域通常就是指企业内部局 域网络或者是企业内部局域网络的一部分,它对防火墙来说 是一个被信任的区域,将会受到防火墙的保护。

《网络设备管理与实训》

6.3 使用并升级Cisco 防火墙软件映像

2.配置PIX防火墙 (1) 查看与保存配置 (2) 令write erase与t (3) write net与configure net (4) 命令name (5) 命令reload

《网络设备管理与实训》

6.3 使用并升级Cisco防火墙软件映像

第6章 Cisco PIX 防火墙配置与应用

本章要点内容

掌握维护并测试PIX防火墙的方法; 掌握在PIX防火墙上安装一个新的OS的方法; 掌握配置Cisco PIX防火墙的6个基本命令。

《网络设备管理与实训》

6.1 防火墙技术的类型

防火墙可以是硬件或软件,在联网环境中发挥作用,以 应用安全策略中禁止的一些通信,与建筑中的防火墙功能类 似。它控制信息基本的任务在不同的信任区域。典型信任的 区域包括网际网络(一个没有信任的区域)和一个内部网络 (一个高信任的区域)。

6.1防火墙技术的类型

如今市场上的防火墙形式多样。有以软件形式运行在普 通计算机之上的,也有以固件形式设计在路由器之中的。总 的来说按技术可以分为三种:包过滤防火墙、代理服务器和 状态监视器。

1.包过滤防火墙 2.代理服务器 3.状态型数据包过滤器

《网络设备管理与实训》

6.2 PIX防火墙简介

PIX是CISCO公司开发的防火墙系列设备,主要起到策 略过滤,隔离内外网,根据用户实际需求设置DMZ(停火 区)。它和一般硬件防火墙一样具有转发数据包速度快,可 设定的规则种类多,配置灵活的特点。最新的PIX版本为 PIX535。

思科PIX防火墙设置命令详解

思科PIX防火墙设置命令详解设置当你第一次启动PIX防火墙的时候,你应该看到一个这样的屏幕显示:你将根据提示回答“是”或者“否”来决定是否根据这个互动提示来设置PIX防火墙。

对这个问题回答“否”,因为你要学习如何真正地设置防火墙,而不仅仅是回答一系列问题。

然后,你将看到这样一个提示符:pixfirewall>在提示符的后面有一个大于号“>”,你处在PIX用户模式。

使用en或者enable命令修改权限模式。

在口令提示符下按下“enter”键。

下面是一个例子:pixfirewall> enPassword:pixfirewall#你现在拥有管理员模式,可以显示内容,但是,你必须进入通用设置模式来设置这个PIX防火墙。

现在让我们学习PIX防火墙的基本设置:PIX防火墙的基本设置我所说的基本设置包括三样事情:·设置主机名·设置口令(登录和启动)·设置接口的IP地址·启动接口·设置一个默认的路由在你做上述任何事情之前,你需要进入通用设置模式。

要进入这种模式,你要键入:pixfirewall# config tpixfirewall(config)#要设置主机名,使用主机名命令,像这样:pixfirewall(config)# hostname PIX1PIX1(config)#注意,提示符转变到你设置的名字。

下一步,把登录口令设置为“cisco”(思科),像这样:PIX1(config)# password ciscoPIX1(config)#这是除了管理员之外获得访问PIX防火墙权限所需要的口令。

现在,设置启动模式口令,用于获得管理员模式访问。

PIX1(config)# enable password ciscoPIX1(config)#现在,我们需要设置接口的IP地址和启动这些接口。

同路由器一样,PIX没有接口设置模式的概念。

要设置内部接口的IP地址,使用如下命令:PIX1(config)# ip address inside 10.1.1.1 255.0.0.0PIX1(config)#现在,设置外部接口的IP地址:PIX1(config)# ip address outside 1.1.1.1 255.255.255.0PIX1(config)#下一步,启动内部和外部接口。

思科路由怎么配置PIX虚拟防火墙

思科路由怎么配置PIX虚拟防火墙思科cisco依靠自身的技术和对网络经济模式的深刻理解,使他成为了网络应用的成功实践者之一,其出产的路由设备也是世界一流,那么你知道思科路由怎么配置PIX虚拟防火墙吗?下面是店铺整理的一些关于思科路由怎么配置PIX虚拟防火墙的相关资料,供你参考。

思科路由配置PIX虚拟防火墙的案例:拓扑图这个拓扑中,中间的PIX配置三个虚拟防火墙,Ethernet0连接到一个3550交换机的TRUNK端口,分别接到三个不同的VLAN,外口Ethernet1连接到Internet,试验中可以使用一台路由器代替。

由于这里Ethernet0是和交换机的TRUNK端口相连,来接收不同VLAN的流量,所以这里使用子接口为TRUNK去VLAN标签,并将这些子接口分配给各个虚拟防火墙,是内部各个VLAN都能访问Internet首先配置3550交换机:interface FastEthernet0/2switchport access vlan 2!interface FastEthernet0/3switchport access vlan 3!interface FastEthernet0/4switchport access vlan 4!interface FastEthernet0/10 //和PIX的Ethernet0口相连switchport trunk encapsulation dot1q //PIX的默认的TRUNK 类型就是dot1qswitchport trunk allowed vlan 2,3,4switchport mode trunkPIX的配置:changeto system:interface Ethernet0!interface Ethernet0.2vlan 2 //为子接口进行封装,去VLAN标签interface Ethernet0.3vlan 3interface Ethernet0.4vlan 4!interface Ethernet1!admin-context admincontext adminallocate-interface Ethernet0.2 Intf1 //分配E0.2子接口到虚拟防火墙admin,别名是Intf1allocate-interface Ethernet1 Intf0 //分配接口E1到虚拟防火墙admin,别名是Intf0config-url flash:/admin.cfg!context DepartmentAallocate-interface Ethernet0.3 Intf1allocate-interface Ethernet1 Intf0config-url flash:/DepartmentA.cfg!context DepartmentBallocate-interface Ethernet0.4 Intf1allocate-interface Ethernet1 Intf0config-url flash:/DepartmentB.cfgchangeto context admin:interface Intf1nameif insidesecurity-level 100ip address 192.168.2.1 255.255.255.0 !interface Intf0mac-address 00aa.0000.01c1 nameif outsidesecurity-level 0ip address 192.168.1.10 255.255.255.0 changeto context DepartmentA:interface Intf1nameif insidesecurity-level 100ip address 192.168.3.1 255.255.255.0 !interface Intf0mac-address 00aa.0000.01c2 nameif outsidesecurity-level 0ip address 192.168.1.11 255.255.255.0 changeto context DepartmentB:interface Intf1nameif insidesecurity-level 100ip address 192.168.4.1 255.255.255.0 !interface Intf0mac-address 00aa.0000.01c3nameif outsidesecurity-level 0ip address 192.168.1.12 255.255.255.0最后在试验中代替Internet的路由器上进行验证:成功ping通每个虚拟接口上配置的IP地址。

思科ASA和PIX防火墙配置手册

被动听RIP更新(v1,v2)Firewall(config)# rip if_name[/i] passive [version 1]

(Firewall(config)# rip if_name[/i] passive version 2 [authentication [text | md5

用户模式:

Firewall>

为用户模式,输入enable进入特权模式Firewall#。特权模式下可以进入配置模式,在6.x所有的配置都在一个全局模式下进行,7.x以后改成和IOS类似的全局配置模式和相应的子模式。通过exit,ctrl-z退回上级模式。

配置特性:

在原有命令前加no可以取消该命令。Show running-config 或者 write terminal显示当前配置,7.x后可以对show run

100,200,300.

Switch(config)# firewall vlan-group 1 100,200,300[/i]

Switch(config)# firewall module 3[/i] vlan-group 1[/i]

Switch(config)# exit

Switch# session slot 3[/i] processor 1

key (key_id)[/i]]])

宣告该接口为缺省路由Firewall(config)# rip if_name[/i] default version [1 | 2

[authentication [text | md5 key key_id]]

配置OSPF

定义OSPF进程 Firewall(config)# router ospf pid

PIX防火墙的配置

思科技术资料-----Cisc o PIX防火墙的安装流程Cisc o PIX防火墙的安装流程1. 将PIX安放至机架,经检测电源系统后接上电源,并加电主机。

2. 将CONSOLE口连接到PC的串口上,运行HyperTerminal程序从CONSOLE口进入PIX系统;此时系统提示pixfirewall>。

3. 输入命令:enable,进入特权模式,此时系统提示为pixfirewall#。

4. 输入命令:c onfigure terminal,对系统进行初始化设置。

5. 配置以太口参数:interfac e ethernet0 auto (auto选项表明系统自适应网卡类型)interfac e ethernet1 auto6. 配置内外网卡的IP地址:ip address inside ip_address netmaskip address outside ip_address netmask7. 指定外部地址范围:global 1 ip_address-ip_address8. 指定要进行要转换的内部地址:nat 1 ip_address netmask9. 设置指向内部网和外部网的缺省路由route inside 0 0 inside_default_router_ip_addressroute outside 0 0 outside_default_router_ip_address10. 配置静态IP地址对映:static outside ip_address inside ip_address11. 设置某些控制选项:conduit global_ip port[-port] protoc ol foreign_ip [netmask]global_ip 指的是要控制的地址port 指的是所作用的端口,其中0代表所有端口protoc ol 指的是连接协议,比如:TCP、UDP等foreign_ip 表示可访问global_ip的外部ip,其中表示所有的ip。

使用关于Cisco安全PIX防火墙的NAT和PAT 语句

使用关于Cisco安全PIX防火墙的NA T和PA T 语句前言本文在CiscoSecure PIX 防火墙提供基本的NAT 和PAT配置示例。

提供简化的网络图表。

对于详细信息,参考您的PIX软件版本的PIX文档。

前提本文的读者应该是熟知关于Cisco安全PIX防火墙。

使用的组件本文的信息根据以下的软件及硬件版本。

Cisco安全PIX防火墙软件版本5.3.1 。

本文提供的信息在特定实验室环境里从设备被创建了。

用于本文的所有设备开始了以一个缺省(默认)配置。

如果在一个真实网络工作,保证您使用它以前了解所有命令的潜在影响。

使用NAT 0的多个NAT语句网络图在本例中, ISP提供网络管理器以地址范围从199.199.199.1到199.199.199.63 。

网络管理器在互联网路由器决定分配199.199.199.1到内部接口和199.199.199.2到PIX的外部接口。

网络管理员已经安排C类地址分配到他的网络, 200.200.200.0/24,并且有一些工作站使用这些地址访问互联网。

因为他们已经有有效地址,这些工作站不会要求任何地址转换。

然而,新工作站在10.0.0.0/8网络分配地址并且他们将需要被转换(因为10.X.X.X是其中一个未路由的地址空间每RFC 1918。

适应此网络设计,网络管理员在PIX配置必须使用二个NAT语句和一个全局池,如下:global (outside) 1 199.199.199.3-199.199.199.62 netmask 255.255.255.192 nat (inside) 0 200.200.200.0 255.255.255.0 0 0nat (inside) 1 10.0.0.0 255.0.0.0 0 0此配置不会转换任何出局流量的源地址从200.200.200.0/24网络。

它在10.0.0.0/8网络将转换源地址成一个地址从范围199.199.199.3 -199.199.199.62。

CISCOPIX防火墙及网络安全配置指南电脑资料

CISCO PIX防火墙及网络安全配置指南-电脑资料随着国际互连网的发展,一些企业建立了自己的INTRANET,并通过专线与INTERNET连通,CISCO PIX防火墙及网络安全配置指南为了保证企业内部网的安全,防止非法入侵,需要使用专用的防火墙计算机。

路由器防火墙只能作为过滤器,并不能把内部网络结构从入侵者眼前隐藏起来。

只要允许外部网络上的计算机直接访问内部网络上的计算机,就存在着攻击者可以损害内部局域网上机器的安全性,并从那里攻击其他计算机的可能性。

大多数提供代理服务的专用防火墙机器是基于UNIX系统的,这些操作系统本身就有安全缺陷。

CISCO提供了PIX (Private Internet eXchange,私有Internet交换)防火墙,它运行自己定制的操作系统,事实证明,它可以有效地防止非法攻击。

PIX防火墙要求有一个路由器连接到外部网络,如附图所示。

PIX 有两个 ETHERNET接口,一个用于连接内部局域网,另一个用于连接外部路由器。

外部接口有一组外部地址,使用他们来与外部网络通信。

内部网络则配置有一个适合内部网络号方案的IP地址。

PIX的主要工作是在内部计算机需要与外部网络进行通信时,完成内部和外部地址之间的映射。

配置好PIX防火墙后,从外部世界看来,内部计算机好象就是直接连接到PIX 的外部接口似的。

由于PIX的外部接口是Ethernet接口,所以,向主机传送信息包需要用到MAC地址。

为了使内部主机在数据链路层和网络层上看起来都好象是连接在外部接口上的,PIX运行了代理ARP,代理ARP给外部网络层IP地址指定数据链路 MAC地址,这就使得内部计算机看起来像是在数据链路层协议的外部接口上似的。

大多数情况下,与外部网络的通信是从内部网络中发出的。

由于PIX 是对信息包进行操作,而不是在应用过程级(代理服务器则采用这种方法),PIX 既可以跟踪 UDP会话,也可以跟踪TCP连接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

write terminal——这条命令在终端上显示当前运行 的配置(有时被称为“当前配置(current terminal)”)。这个配置是被存储在RAM中的。 write net——将当前运行的配置文件存储到TFTP服 务器上。将所有配置文件进行离线备份存储是一个 好的习惯。当指定TFTP服务器的IP地址和文件路径 时,运行的配置就被存储在那个指定的位置。 write erase——这条命令清除位于Flash存储器中的 配置文件。 write floppy——这条命令将运行配置存储到磁盘上。

维护并测试PIX防火墙

在使用PIX防火墙的时候,有许多通用的维护

配置命令。为了从非特权模式进入到特权模 式,然后再进入配置模式,需要输入下列命 令序列: pixfirewall> enable password: ****** pixfirewall# config t pixfirewall(conf)#

passwd——命令passwd可以让用户为访问PIX防火墙的 Telnet设置口令。缺省的口令值是“cisco”。口令值是一个 区分大小写的、最长16个字符的、字母数字型的字符串。可 以使用除了问号或空格以外的任何字符。需要着重指出的是, 如果美哟设置Telnet口令,一个加密的字符串仍然出现在配 置中。命令clear passwd将把Telnet口令重置为cisco。在使 用passwd命令来设置口令时,用户也可以选择输入口令的 加密形式。具体做法是在输入口令后,输入可选项 encrypted。 Show configure——这条命令在终端上显示存储在Flash存 储器中的配置文件(有时被称为“启动配置(start configuration)”)。因为Flash是非易失性的,所以如果 PIX发生掉电或重启动,存储在那里的配置不会被丢失。启 动配置是在系统启动期间,PIX防火墙将装载到RAM中的配 置。

第三章 使用并升级Cisco PIX 防火墙软件映像

本章包含下列主题: 使用命令接口 配置、维护并测试PIX防火墙 升级PIX OS 进行口令恢复操作

PIX 命令行接口

PIX 提供了四种管理访问模式: 非特权模式——当一开始访问PIX防火墙时,就是 处于这种模式中。这种模式经常被称为用户可执行 模式。显示的提示符是>。 特权模式——这种模式显示的提示符是#,在这种 模式中,我们可以改变当前设置。在特权模式中, 我们也可以使用任何非特权命令。一旦我们访问特 权模式,就可以访问配置模式。

下列命令用于配置、维护和测试PIX防火墙: enable——如果用户知道口令,enable命令就可以让他进入 特权模式。输入enable命令之后,PIX防火墙将要求用户输 入特权模式的口令。要想退出特权模式并返回前一种模式, 可以使用disable、exit或quit命令。设置口令的命令是 enable password password。在PIX防火墙的—如果我们想交互式地改变PIX防火墙 的配置,应采用命令configure terminal。任何添加的配置参 数都将被归并到当前运行的配置当中。当对PIX防火墙进行 配置修改时,修改会立刻生效,并被保存到RAM里正在运行 的配置当中。

write memory——对PIX做出的任何改动都会立即生效。改 动将被写入到位于RAM中的运行配置中。如果想把一个改动 保存在PIX防火墙上,就应该用命令write memory将它存储 在Flash存储器中。使用这条命令将会用RAM中的配置替换 Flash中现存的配置。RAM中的配置保持不变。此命令不会 干扰防火墙的数据包处理工作。在此命令执行期间,我们不 可以对配置进行任何改动。 write standby——将位于活跃的故障切换PIX防火墙上RAM 中存储的配置,写到备用PIX防火墙上的RAM中。当活跃的 PIX防火墙启动时,它自动将配置写到备用PIX防火墙上。使 用这个命令将强制把活跃的PIX防火墙的配置写到备用PIX防 火墙。不支持故障切换的PIX防火墙型号不支持使用这条命 令。

memory——将运行配置与Flash存 储器中的配置运行合并。此命令不是替代 Flash存储器中的配置,而是将运行配置和 Flash配置之间的不同之处添加到Flash存储 器配置中。 show history——显示以前输入的命令行。可 以用上下箭头逐个检查以前输入的命令。 show interface——让用户可以查看关于接口 的信息。在想要建立网络连接时,这是需要 被首先输入的命令之一。

configure

在输入show interface命令后所显示信息的解释如下: —line protocol up(线路协议可用)——说明已将一条工作电 缆插入到了网络接口中(第一层连通性)。 —line protocol down(线路协议不可用)——说明被插入到网 络接口中的电缆不正确,或者没有将电缆插入到接口中。 —MAC address(MAC地址)——在输出中显示MAC地址。 MAC出现在显示“地址是(address is)”之后。 —IP address(IP地址)——显示分配的IP地址。 —subnet mask(子网掩码)——显示子网掩码。 —MTU(最大传输单元)——数据包可以通过网络被传送的最 大尺寸,以字节为单位。 —lost carrier——在传送期间,载波信号丢失的次数。

enable password——这条配置命令的参数将设置允许我们 访问特权模式的口令。在我们输入enable命令之后,就被要 求输入这个口令。系统没有为enable password命令分配缺 省的口令。当第一次访问特权模式时(在产生第一个enable 口令之前),要求我们输入一个口令。因为还没有设置口令, 所以只要输入一个回车就可以访问特权模式。口令时区分大 小写的,而且可以具有最多16个字母数字型的字符。我们可 以使用任何字符,但是问号、空格和冒号除外。如果改变了 一个口令,最好采用一种符合该节点安全策略的方式,对口 令进行存储(例如,写入到日志中,并存储到一个安全的区 域)。因为enable password是被加密的(缺省),一旦它 被产生或改变,在配置文件中都不能以明文的形式看到它。 命令show enable 显示的是口令的加密形式。在设置enable password 时,我们也可以选择输入口令的加密形式。具体 做法是,在输入password后,输入可选项encrypted。