wireshark抓包应用指导说明书

Wireshark抓包软件使用教程

Protocol Hierarchy (协议类型和层次结构)

Direction(方向): 可能的值: src, dst, src and dst, src or dst 如果没有特别指明来源或目的地,则默认使用 “src or dst” 作为关键字。 例如,”host 10.2.2.2″与”src or dst host 10.2.2.2″是一样的。

Host(s): 可能的值: net, port, host, portrange. 如果没有指定此值,则默认使用”host”关键字。 例如,”src 10.1.1.1″与”src host 10.1.1.1″相同。

在这里点右键

选择后,软件会自动过滤出所有包含HTTP GET的包,并且在显示过滤器处写好了正确的语法

注意: 无论是捕捉过滤器还是显示过滤器,如果过滤器的语法是正确的,表达式的背景 呈绿色。如果呈红色,说明表达式有误。

表达式正确

表达式错误

统计工具

Summary (显示摘要信息)

在综合窗口里可以看到全局的统计信息:

项)

对应的协议分层

• "File"(文件) 打开或保存捕获的信息。 • "Edit" (编辑)查找或标记封包。进行全局设置。 • "View"(查看) 设置Wireshark的视图。 • "Go" (转到)跳转到捕获的数据。 • "Capture"(捕获)设置捕捉过滤器并开始捕捉。 • "Analyze"(分析)设置分析选项。 • "Statistics" (统计)查看Wireshark的统计信息。 • "Help" (帮助)查看本地或者在线支持。

WireShark使用说明

2、使用拖放功能,将多个文件同时拖放到主窗口。Wireshark会创建一个临 时文件尝试对拖放的文件按时间顺序进行合并。如果你只拖放一个文件, Wireshark只是简单地替换已经打开的文件。

Wireshark的使用

Wireshark的使用

按指定协议解析数据包 在包列表面板选中包,右键选择"Decode As",在Decode As对话框选择协议

,按指定的协议解析数据包。

Wireshark的使用

5、文件输入输出

打开已捕获的数据包文件

Wireshark可以读取以前保存的文件。想读取这些文件,只需选择菜单

或工具栏的:“File/Open”。Wireshark将会弹出打开文件对话框。你可以

Wireshark的使用

设置停止捕获规则 after n packet(s) 在捕捉到指定数目数据包后停止捕捉; after n megabytes(s) 在捕捉到指定容量的数据后停止捕捉。如果使用"user multiple

files",该选项将是灰色; after n minute(s) 在达到指定时间后停止捕捉;

WireShark使用说明

培训目的

通过本课程的学习,您将能够:

了解WireShark的界面组成 熟悉WireShark的基本操作

适用对象: 测试、开发、网络工程人员

概述 Wireshark 是网络包分析工具。网络包分析工具的主要作用是在接 口实时捕捉网络包,并详细显示包的详细协议信息。Wireshark 可 以捕捉多种网络接口类型的包,哪怕是无线局域网接口。 Wireshark可以打开多种网络分析软件捕捉的包,可以支持许多协 议的解码。我们可以用它来检测网络安全隐患、解决网络问题, 也可以用它来学习网络协议、测试协议执行情况等。 Wireshark不会处理网络事务,它仅仅是“测量”(监视)网络。 Wireshark不会发送网络包或做其它交互性的事情。

Wireshark使用教程详解带实例

Wireshark使用教程详解带实例Wireshark是一款开源网络分析工具,它能够捕获和分析网络流量,使用户能够深入了解网络通信过程中发生的问题和异常。

本文将详细介绍Wireshark的使用方法,并通过实例演示其在网络故障排除和网络性能优化中的应用。

一、Wireshark安装和准备工作二、捕获和过滤数据包Wireshark具有强大的过滤功能,可以根据多种条件过滤所捕获的数据包,以减少不必要的数据包显示。

在捕获界面的过滤栏中输入过滤表达式,如“ip.addr==192.168.0.1”以显示所有源或目标IP地址为192.168.0.1的数据包。

三、分析数据包1. 分析摘要面板(Summary)摘要面板显示了捕获数据包的概要信息,如协议、源和目标地址、数据包大小等。

通过查看该面板可以迅速了解网络通信中所使用的协议和各个数据包的交互情况。

2. 分层面板(Packet List)分层面板以树状结构显示了选定数据包的详细信息。

它将数据包分为各个协议层次,并展开显示每个层次的具体字段信息。

用户可以展开或折叠每个协议层次,以查看其所包含的字段详细信息。

3. 字节流面板(Bytes)字节流面板以十六进制和ASCII码显示了选定数据包的原始数据内容。

用户可以通过该面板查看数据包的详细内容,并进一步分析其中的问题。

4. 统计面板(Statistics)统计面板提供了关于捕获数据包的各种统计信息。

用户可以查看每个协议的数据包数量、平均包大小、传输速率等。

此外,Wireshark还提供了更高级的统计功能,如流量图表、分析数据包时间间隔等。

四、实例演示为了更好地说明Wireshark的使用方法,我们将以现实应用场景为例进行实例演示。

假设我们在一个企业内部网络中发现了网络延迟问题,我们希望通过Wireshark来定位问题的根源。

首先打开Wireshark并选择要监听的网络接口,然后开始捕获数据包。

在捕获过程中,我们注意到在与一些服务器的通信中出现了较长的延迟。

Wireshark使用说明(抓包)

机房侧第一步安装Wireshark抓包软件。

抓包通用IP:192.254.1.16 ,然后请产品负责人开启该基站的Debug口。

第二步修改IP为192.254.1.25、第三步连接成功以后做ping测试。

打开命令指示符:输入指令:Ping 192.254.1.16 –t若ping值正常,则可以打开Wireshark软件继续下一步操作;若ping值异常,则需要查找原因,直到ping值正常,可以确定已经成功连接基站时,则可以打开Wireshark软件继续下一步操作。

第四步打开Wireshark软件查看Packets,如果有数值则在那一行最前面点勾,然后单击Options,继续下一步。

将Buffer size更改为10,更改完点击OK即可。

核查更改后的Buffer数值是否跟更改的数值一致。

如果不一致需要重新设置。

更改Next file every 数值为200、或500均可。

(数值设置为200,软件运行会稳定些)。

依测试时间,测试基站的下载速率而定。

设置完成后点击Browse,选择保存位置。

更改保存位置,命名为基站小区名+抓包数据类型(上传或下载)+日期+时段+测试地点。

点击OK 后联系空口侧同事同时点击Start开始测试。

点击红色按钮结束此次测试。

点击File-Save as…保存到设置的文件夹里。

空口侧第一步连接设备打开CXT 寻找要测试基站小区下SINR较高的地点。

第二步确定终端连接电脑正常打开Wireshark。

具体操作请看机房侧,第四步软件操作说明。

开始之前打开服务器做数据业务(上传Or下载)。

注意事项:1、测试一般在3分钟左右/次。

2、测试上传和下载业务各3次,或3次以上,确保其中有LOG可以正常使用。

3、测试时可以实时看文件大小,如果文件大小正常增长,则正常,如果文件大小没有变化,则此次测试失败,重新测试。

4、结束后将测试的LOG保存到网盘内(标注好基站名、时间)、,方便解析人员查找LOG。

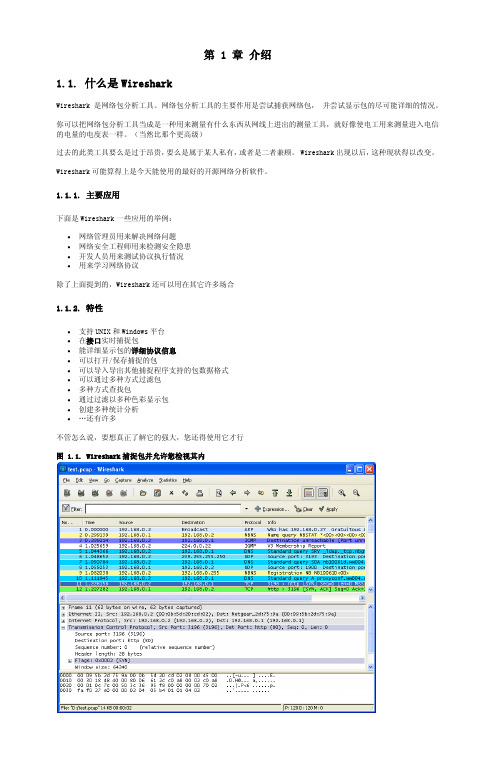

Wireshark抓包分析指南

Wireshark抓包分析指南Wireshark抓包指南⽬录⼀.Wireshark⼯具介绍 (2)⼆.Wireshark安装 (2)三.wireshark⽹卡配置 (7)四.SIP协议分析 (8)1.SIP注册流程 (8)2.SIP呼叫流程 (9)3.DTMF分析 (10)4.RTP媒体分析 (11)⼀.Wireshark⼯具介绍Wireshark是⼀个⽹络数据库分析软件,功能⼗分强⼤。

可以截取各种⽹络封包,包括HTTP,TCP,UDP,SIP等⽹络协议,显⽰⽹络封包的详细信息。

⼆.Wireshark安装1.wireshark下载,下载地址:/doc/c1efd82b680203d8ce2f24af.html /download.html,根据⾃⼰笔记本系统选择合适的安装包2.安装步骤:a.双击wireshark安装包,点击nextb.License agreement信息,点击I Agress继续c.选择组件,默认安装所有组件,点击next继续d.创建快捷⽅式,关联⽂件类型,点击next继续e.选择wireshark的安装路径,点击next继续d.选择安装WinPcap,该插件⽤于监听⽹络的数据库,点击Install安装:e.Wincap 4.1.3安装,点击next继续:d.点击I Agree继续:e.选择Automatically start the WinPcap driver at boot time,点击Install 安装:f.点击finish启动wireshark。

三.wireshark⽹卡配置点击菜单“Capture”>”Interface”,选择所需要抓去信息的⽹卡:如果要抓取IAD的数据包,笔记本有线⽹卡和IAD的⽹卡都连接在HUB上,在笔记本上抓取有线⽹卡的数据包即可抓到IAD的所有的数据库包。

四.SIP协议分析1.SIP注册流程通过sip关键字来过滤sip包2.SIP呼叫流程可根据sip包头的Call-ID字段可以完整过滤出⼀个呼叫的流程:3.DTMF分析DTMF⽅式可分为三种:SIP Info、RFC2833和Tone。

wireshark指导书

Wireshark 使用指导书1.首先,先了解一下什么是wireshark,它的主要应用有哪些,包含了哪些特性2.其次,了解一下想要安装运行Wireshark需要具备的软硬件条件.包含了软件包的获得,不同的操作系统下的安装,以及在安装过程中的一些注意事项。

3.然后,是对软件的熟悉,主要是对用户界面上的各个功能的介绍,以达到了解wireshark 的用户界面如何使用、如何捕捉包、如何查看包、如何过滤包、以及一些其他的操作4.再次,亲自动手去实时的捕捉数据包,它包括准备、开始、捕捉过滤、捕捉的文件格式、模式设置、停止捕捉、重新启动捕捉等操作5.最后,是包的保存以及打开已保存的文件。

以上的五步可以通过阅读下面的文档来进行学习,主要是达到对wireshark软件的一个初步认识。

Wireshark使用教程.doc通过对上篇文档的学习,我们已经对wireshark的基本操作有了一个大致的了解,下面来看看在我们平常的测试中具体使用方法。

下面的这个抓包教程比较实用,可以先看看1.启动远程转包(说明此功能只支持1.6版本的wireshark):由于我们平常使用的EBG设备都是服务器不会去配置一个显示器所以当我们需要去获取与EBG交互的数据包时就需要进行远程转包的操作,即通过任意一台与EBG同网段的PC上启动wireshark来进行实时的捕捉包。

具体操作如下:①首先,获取一个附件文件rpcapd(这个文件可以在库上取\\192.168.1.88\tool\远程转包用的rpcapd文件)②把附件文件rpcapd用winscp或windows共享放到ebg所在linux机器的/usr/bin目录下。

③用chmod 777 /usr/bin/rpcapd 修改权限④启动rpcap服务器用:rpcapd -n & 命令⑤在要抓包的PC上打开wireshark,点击工具栏的capture→option 设置网卡,类型为local,后面输入rpcap://18.250.0.23/eth0 (此处的IP填写EBG IP),如下图:设置完成后点击start,启动抓包,这时就会看到标题栏的名称为表示我们的转包操作已经成功完成。

Wireshark使用指导书

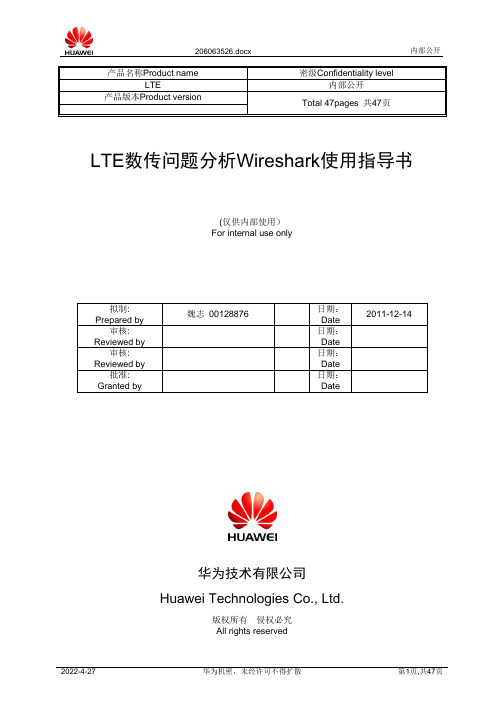

LTE数传问题分析Wireshark使用指导书(仅供内部使用)For internal use only华为技术有限公司Huawei Technologies Co., Ltd.版权所有侵权必究All rights reserved修订记录Revision record日期Date 修订版本Revisionversion修改描述change Description作者Author2011-12-14 1.0 初稿建立魏志00128876目录Table of Contents1概述 (5)2软件安装 (5)2.1安装WinPcap提示冲突且不可删除 (5)2.2安装Wireshark后网卡选项中找不到网卡 (6)2.3Windows 7下提示NPF驱动未运行,找不到网卡 (6)3数据采集 (6)3.1使用Wireshark采集数据 (6)3.1.1Wireshark抓包选项 (8)3.1.2捕捉滤波器 (10)3.2使用其它软件采集数据 (11)3.2.1Windows 7下Wireshark抓包找不到Huawei E398虚拟网卡,利用MS NetworkMonitor采集数据 (11)4软件设置 (12)4.1Wireshark基本界面 (12)4.2参数设置 (13)4.2.1如何配置Packet list pane(包列表显示区)显示项 (13)4.2.2IP协议配置 (15)4.2.3TCP协议配置 (15)4.2.4ESP协议配置 (16)5数据处理 (16)5.1常规技能 (16)5.1.1时间设置 (16)5.1.2如何快速找到某个包 (17)5.1.3指定协议解析 (17)5.1.4如何自动重组分片包 (18)5.2文件处理 (18)5.2.1仅保存需要的数据 (18)5.2.2多文件合并 (20)5.2.3转换文件格式输出 (21)5.3Wireshark自带的命令行工具 (22)5.3.1如何使用Wireshark命令行工具 (22)5.3.2利用editcap分割文件 (23)6数据分析 (24)6.1Wireshark数据分析基本知识 (24)6.1.1Wireshark基本标识 (24)6.1.2抓包统计Summary (25)6.1.3流量统计IO Graphs (25)6.1.4汇总所有日志的专家信息Expert Info Composite (28)6.1.5交互流图Flow Graph (29)6.2TCP基本参数分析 (30)6.2.1TCP接收窗口 (30)6.2.2TCP发送窗口 (30)6.2.3其它TCP基本参数 (31)6.2.4RTT环回时延 (32)6.2.5如何过滤某一条TCP链路 (32)6.3显示滤波器分析法 (33)6.3.1显示滤波器表达式 (33)6.3.2如何把抓包中的某个字段设为滤波器 (34)6.3.3常用显示滤波器 (35)6.3.4TCP显示滤波器族 (35)6.3.5利用显示滤波器分析丢包 (37)6.3.6利用显示滤波器分析乱序 (37)6.3.7利用显示滤波器分析窗口收缩 (38)6.4图形分析法 (39)6.4.1Wireshark的图形控制 (39)6.4.2TCP流量图Throughput Graph (40)6.4.3TCP接收窗口图Window Scaling Graph (41)6.4.4时序图介绍Time-Sequence Graph (42)6.4.5Stevens时序图Time-Sequence Graph (Stevens) (43)6.4.6tcptrace时序图Time-Sequence Graph (tcptrace) (43)6.4.7利用tcptrace时序图分析TCP链路异常 (44)7使用Wireshark分析LTE数传问题流程 (45)7.1.1常规步骤 (45)7.1.2使用Wireshark分析LTE数传问题流程图 (47)1 概述Wireshark是一款自由、开源的包分析软件。

wireshark安装与抓包说明

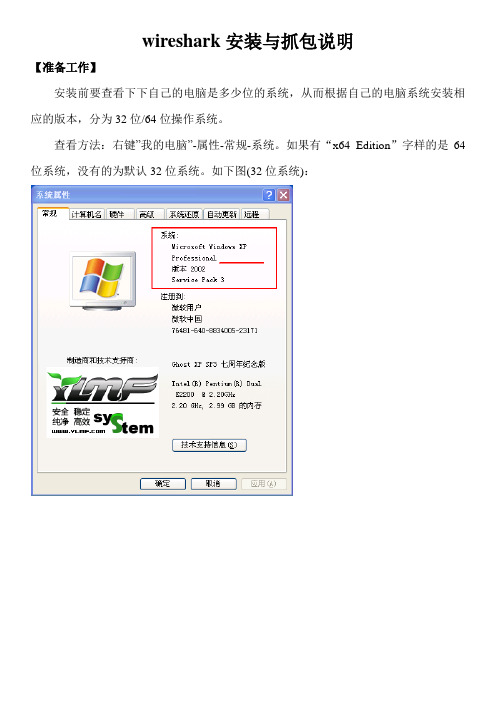

wireshark安装与抓包说明【准备工作】安装前要查看下下自己的电脑是多少位的系统,从而根据自己的电脑系统安装相应的版本,分为32位/64位操作系统。

查看方法:右键”我的电脑”-属性-常规-系统。

如果有“x64 Edition”字样的是64位系统,没有的为默认32位系统。

如下图(32位系统):【开始安装】根据自己的电脑系统安装相应的版本,打开安装包开始安装,本次举例为32位系统的,运行Wireshark-win32-1.11.3.1399280715.exe欢迎界面:Welcome to the Wireshark 1.8.6 (32-bit) Setup Wizard。

点击Next:授权许可界面,点击 I Agree:选择要安装的组件界面,默认全部选择,可以直接点击Next,如下图:附加选择界面选择安装位置,可以修改,本次安装默认:安装WinPcap 4.1.2,首次安装时必须选中,重新安装时,可不选:开始安装界面:【附:WinPcap 4.1.2安装过程】安装WinPcap 4.1.2开始界面:欢迎界面:授权许可界面:选择自动安装:安装中:安装完成,点击Finish:继续安装Wireshark,安装运行界面:Wireshark安装完成界面,点击Next:是否立即启动Wireshark,默认都不选中,点击Finish即可:Wireshark安装至此全部完成。

Wireshark的使用说明运行Wireshark,开始-所有程序-Wireshark:Wireshark默认界面:选择 Capture-Interfaces:选择正在运行的网卡,Packets一直增长的即是,点击Start开始抓包,如下图:开始抓包,抓包过程状态如下图:运行3-5分钟左右后,选择 Capture-Stop结束抓包:别忘记保存,选择File-Save As...保存抓包记录:选择要保存的位置,文件名,点击保存:在相应的文件夹下,找到生成的抓包文件:。

Wireshark抓包工具使用

关于wireshark抓包工具的使用

说明:wireshark,分为windows版本、linux版本,适合在主站、站端使用,主站装在工作站上,测试抓取本机网卡的包,站端装在笔记本上,抓取本机网卡的包。

使用时配合通用103、61850工具或本公司录波联网主站软件、站端虚拟机测试软件。

本软件使用的目的是:快速排查问题的点位,快速区分责任主体。

请各位联网人员理解、掌握本项技能。

Wireshark抓包工具使用,抓包步骤:

1、笔记本网线连接录波器装置,保证可ping。

2、网络调试后即可双击启动wireshark

3、运行wireshark,如下

软件版本一:软件界面

点击capture-

选择options

接口选择local,后面紧跟着是本地网卡选项

然后点击start,开始记录。

然后出现数据传输现象,这时候你开启相应的软件开始测试。

测试完了之后按stop停止并保存所抓的包到本地电脑。

软件版本二:

点击捕获--选择本地网口---开始

完成后点击文件---保存。

Wireshark抓包软件使用说明

Wireshark抓包软件使用说明

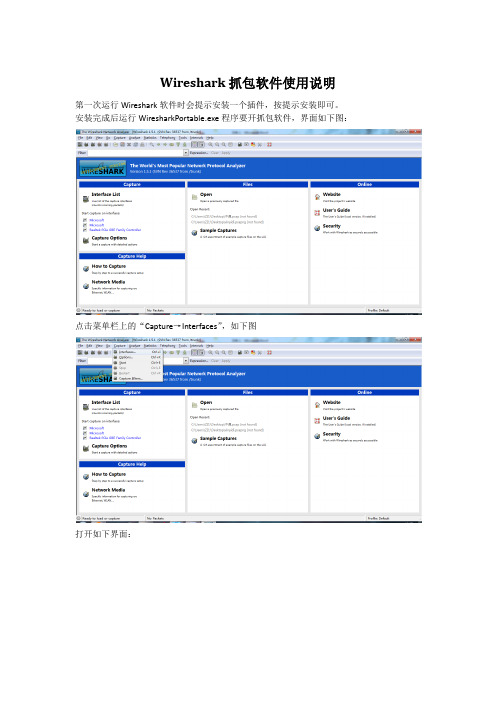

第一次运行Wireshark软件时会提示安装一个插件,按提示安装即可。

安装完成后运行WiresharkPortable.exe程序要开抓包软件,界面如下图:

点击菜单栏上的“Capture→Interfaces”,如下图

打开如下界面:

此处会显示主机上所有的网络接口,要抓哪个网络接口(网卡)的数据,点击其后的“Start”即开始抓包。

抓取到的数据包界面如下图:

如要查看本机某软件的通讯端口,则要对抓取到的数据进行过滤,在这儿我们选择对IP地址进行过滤。

如本机IP地址是192.168.0.103,通讯的目标地址是192.168.0.151,则在软件的“Filter”栏里填入“ip.addr == 192.168.0.151”,这时软件界面上就只会显示与192.168.0.151相发的所有数据包,如下图:

在其中找到“Source”(源地址)是192.168.0.103,“Destination”(目标地址)是192.168.0.151的数据包,这就是主机与目标地址通讯的数据包,选中此数据包,查看软件界面中间的包分析内容,如下图所示:

其中“Source port”(源端口)即主机向外通讯的端口号,“Destination port”(目标端口)即目标地址的通讯端口号。

Wireshark使用指导书

LTE数传问题分析Wireshark使用指导书(仅供内部使用)For internal use only华为技术有限公司Huawei Technologies Co., Ltd.版权所有侵权必究All rights reserved修订记录Revision record目录Table of Contents1概述 (5)2软件安装 (5)2.1安装WinPcap提示冲突且不可删除 (5)2.2安装Wireshark后网卡选项中找不到网卡 (6)2.3Windows 7下提示NPF驱动未运行,找不到网卡 (6)3数据采集 (6)3.1使用Wireshark采集数据 (6)3.1.1Wireshark抓包选项 (8)3.1.2捕捉滤波器 (10)3.2使用其它软件采集数据 (11)3.2.1Windows 7下Wireshark抓包找不到Huawei E398虚拟网卡,利用MS NetworkMonitor采集数据 (11)4软件设置 (12)4.1Wireshark基本界面 (12)4.2参数设置 (13)4.2.1如何配置Packet list pane(包列表显示区)显示项 (13)4.2.2IP协议配置 (15)4.2.3TCP协议配置 (15)4.2.4ESP协议配置 (16)5数据处理 (16)5.1常规技能 (16)5.1.1时间设置 (16)5.1.2如何快速找到某个包 (17)5.1.3指定协议解析 (17)5.1.4如何自动重组分片包 (18)5.2文件处理 (18)5.2.1仅保存需要的数据 (18)5.2.2多文件合并 (20)5.2.3转换文件格式输出 (21)5.3Wireshark自带的命令行工具 (22)5.3.1如何使用Wireshark命令行工具 (22)5.3.2利用editcap分割文件 (23)6数据分析 (24)6.1Wireshark数据分析基本知识 (24)6.1.1Wireshark基本标识 (24)6.1.2抓包统计Summary (25)6.1.3流量统计IO Graphs (25)6.1.4汇总所有日志的专家信息Expert Info Composite (28)6.1.5交互流图Flow Graph (29)6.2TCP基本参数分析 (30)6.2.1TCP接收窗口 (30)6.2.2TCP发送窗口 (30)6.2.3其它TCP基本参数 (31)6.2.4RTT环回时延 (32)6.2.5如何过滤某一条TCP链路 (32)6.3显示滤波器分析法 (33)6.3.1显示滤波器表达式 (33)6.3.2如何把抓包中的某个字段设为滤波器 (34)6.3.3常用显示滤波器 (35)6.3.4TCP显示滤波器族 (35)6.3.5利用显示滤波器分析丢包 (37)6.3.6利用显示滤波器分析乱序 (37)6.3.7利用显示滤波器分析窗口收缩 (38)6.4图形分析法 (39)6.4.1Wireshark的图形控制 (39)6.4.2TCP流量图Throughput Graph (40)6.4.3TCP接收窗口图Window Scaling Graph (41)6.4.4时序图介绍Time-Sequence Graph (42)6.4.5Stevens时序图Time-Sequence Graph (Stevens) (43)6.4.6tcptrace时序图Time-Sequence Graph (tcptrace) (43)6.4.7利用tcptrace时序图分析TCP链路异常 (44)7使用Wireshark分析LTE数传问题流程 (45)7.1.1常规步骤 (45)7.1.2使用Wireshark分析LTE数传问题流程图 (47)1 概述Wireshark是一款自由、开源的包分析软件。

网络上最全的抓包应用文档说明Wireshark

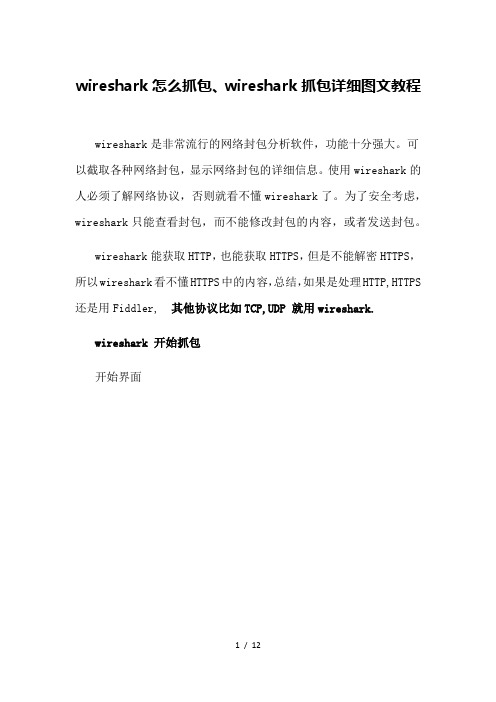

wireshark怎么抓包、wireshark抓包详细图文教程wireshark是非常流行的网络封包分析软件,功能十分强大。

可以截取各种网络封包,显示网络封包的详细信息。

使用wireshark的人必须了解网络协议,否则就看不懂wireshark了。

为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包。

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler,其他协议比如TCP,UDP 就用wireshark.wireshark 开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。

点击Caputre->Interfaces.. 出现下面对话框,选择正确的网卡。

然后点击"Start"按钮, 开始抓包Wireshark 窗口介绍WireShark 主要分为这几个界面1. Display Filter(显示过滤器),用于过滤2. Packet List Pane(封包列表),显示捕获到的封包,有源地址和目标地址,端口号。

颜色不同,代表3. Packet Details Pane(封包详细信息), 显示封包中的字段4. Dissector Pane(16进制数据)5. Miscellanous(地址栏,杂项)使用过滤是非常重要的,初学者使用wireshark时,将会得到大量的冗余信息,在几千甚至几万条记录中,以至于很难找到自己需要的部分。

搞得晕头转向。

过滤器会帮助我们在大量的数据中迅速找到我们需要的信息。

过滤器有两种,一种是显示过滤器,就是主界面上那个,用来在捕获的记录中找到所需要的记录一种是捕获过滤器,用来过滤捕获的封包,以免捕获太多的记录。

在Capture -> Capture Filters 中设置保存过滤在Filter栏上,填好Filter的表达式后,点击Save按钮,取个名字。

wireshark抓包教程

wireshark抓包教程Wireshark 抓包教程:1. 下载安装 Wireshark:从官方网站下载最新版本的 Wireshark 并安装在您的计算机上。

2. 启动 Wireshark:打开 Wireshark 软件,您将看到一个主界面。

3. 选择网络接口:在 Wireshark 左上角的"捕获选项"中,选择要抓取数据包的网络接口。

如果您使用有线连接,选择相应的以太网接口;如果您使用无线网络,选择无线网卡接口。

4. 开始捕获数据包:点击"开始"按钮来开始捕获数据包。

Wireshark 将开始监听选定的网络接口上的数据传输。

5. 分析捕获的数据包:在捕获数据包的过程中,Wireshark 将显示捕获的数据包详细信息。

您可以使用过滤器来筛选显示特定协议的数据包。

6. 分析数据包内容:双击某个数据包,Wireshark 将显示详细的包内容,包括源地址、目的地址、协议类型等信息。

您还可以查看数据包的各个字段。

7. 导出数据包:如果您需要将捕获的数据包保存到本地供后续分析或分享,可以使用"文件"菜单中的"导出"选项。

8. 终止捕获数据包:点击"停止"按钮来终止捕获数据包。

停止捕获后,Wireshark 将显示捕获过程的统计信息,如捕获的数据包数量、捕获的数据包大小等。

9. 清除捕获数据包:在捕获数据包后,如果您想清空捕获的数据包列表,可以选择"捕获"菜单中的"清除列表"。

以上就是使用 Wireshark 进行抓包的基本教程。

通过分析捕获的数据包,您可以深入了解网络通信过程,并解决网络故障或安全问题。

抓包软件wireshark使用说明

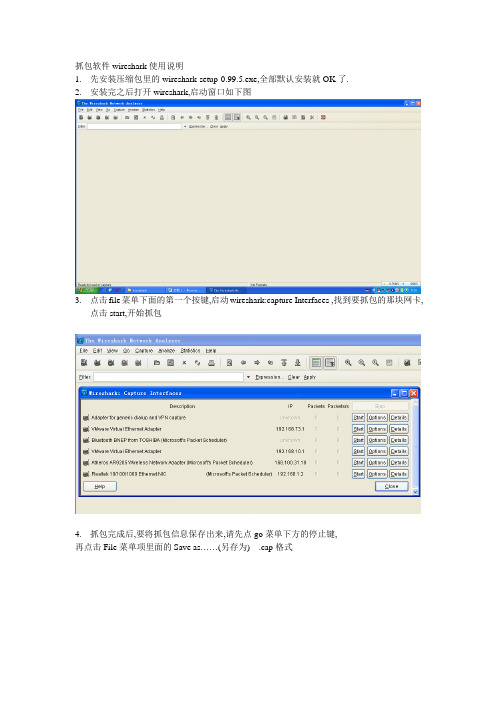

抓包软件wireshark使用说明1.先安装压缩包里的wireshark-setup-0.99.5.exe,全部默认安装就OK了.2.安装完之后打开wireshark,启动窗口如下图3.点击file菜单下面的第一个按键,启动wireshark:capture Interfaces ,找到要抓包的那块网卡,点击start,开始抓包4.抓包完成后,要将抓包信息保存出来,请先点go菜单下方的停止键,再点击File菜单项里面的Save as……(另存为) .cap格式注:每天9点钟座席上线时将程序启动并对网卡进行抓包着,如果出现座席异常时可将包日志保存,如果没异常请在第二天早上9点时重新启动下抓包工具,再进行抓包.wireshark的使用wireshark是一款开源的window平台捉包、分析包的工具。

对于特别关心网络协议的同学可以直接参考其源码。

下面主要讲解一下这东东如何使用。

1.抓包。

在菜单栏的Capture标签中,选择Interfaces..,然后选择你的网卡选项中的Options..弹出如下对话界面"Capture packets in promiscuous mode"的意思是原始模式抓包,如果是无线网卡的话,不要选择此项,非无线网卡选择此项后,任何经过你网卡的数据包都将被抓获。

如果你只想抓取TCP数据包的话,在Capture fiiter中输入"tcp",然后按Start开始。

2.停止捉包,请按"ctrl+e",之后屏幕会如图示,我们点击图中的某一字段,比如TCP协议中的source port字段,会在页面左下角出现SourcePort(tcp.srcport)的字样,注意:这tcp.srcport就是在wireshark语法中的协议字段名。

如果我们要过滤源端口为80的包,请在Filter工具栏中输入"tcp.srcport==80"的字样,然后点击Apply执行。

Wireshark使用教程用户手册

说明

基于以下三点原因,将不会对旧版 Windows 提供支持:没有任何开发人员正在使用那些操作系统, 这将使支持 变得更加困难,Wireshark 运行所依赖的库文件(如 GTK,WinPCap 等)也放弃对它们的支持。 同样,微软也 放弃了对它们的技术支持。

Windows 95,98 和 ME 不能运行 Wireshark。已知的最后一个可以运行在以上平台的版本是 Ethereal0.99.0(需 要安装 WinPCap3.1),你依然可以使用从: /download.html 获得。顺便提一下:微软于 2006 年 1 月 11 日停止对 98/ME 支持。

Wireshark 通常在 4-8 周内发一次新版本

如果您想获得 Wireshark 发布的消息通知,你可以订阅 Wireshark-announce 邮件列表。详见第 1.6.4 节“邮件列表”

1.4. Wiresahrk 简史[6]

1997 年以后,Gerald Combs 需要一个工具追踪网络问题并想学习网络知识。所以他开始开发 Ethereal (Wireshark 项目以前的名称) 以解决以上的两个需要。

Ethereal 是第一版,经过数次开发,停顿,1998 年,经过这么长的时间,补丁,Bug 报告,以及许多的鼓励,0.2.0 版诞生了。Ethereal 就是以这种方式成功的。

此后不久,Gilbert Ramirez 发现它的潜力,并为其提供了底层分析

1998 年 10 月,Guy Harris 正寻找一种比 TcpView 更好的工具,他开始为 Ethereal 进行改进,并提供分析。

如果二进制包在您的平台无法使用,你可以下载源文件并尝试编译它。 希望您能发送邮件到 wireshark-dev[AT] .分享您的经验。

Wireshark网络抓包与分析手册

Wireshark网络抓包与分析手册第一章:引言Wireshark是一款强大的网络抓包工具,它可以帮助网络管理员和分析师深入了解和分析网络流量。

本手册将详细介绍Wireshark 的基本原理、使用方法和常见功能,以帮助初学者快速上手,并为专业用户提供一些进阶技巧。

第二章:Wireshark的安装与配置2.1 下载与安装Wireshark2.2 设置抓包接口2.3 配置抓包过滤器2.4 配置显示过滤器第三章:Wireshark工作流程与基本原理3.1 抓包原理与流程3.2 数据包分析3.3 报文解析第四章:抓包与分析常用技巧4.1 抓包与保存4.2 实时捕获与停止捕获4.3 导入与导出数据4.4 分组展示与隐藏4.5 过滤与搜索数据包4.6 统计与图形分析第五章:网络协议分析与故障排查5.1 TCP/IP协议分析5.2 HTTP协议分析5.3 DNS协议分析5.4 ICMP协议分析5.5 ARP协议分析5.6 VLAN与VLAN跳跃5.7 网络故障排查技巧第六章:流量分析与安全性检测6.1 流量分析方法与技巧6.2 检测网络攻击6.3 检测网络异常流量6.4 识别网络安全漏洞6.5 防御与应对策略第七章:Wireshark高级功能与扩展7.1 使用过滤器与表达式7.2 自定义显示列与颜色7.3 自定义协议解析器7.4 使用统计插件与扩展7.5 自动化与脚本扩展第八章:案例分析与实战应用8.1 企业内部网络问题排查8.2 网络性能优化分析8.3 网络流量监测与分析8.4 恶意软件分析与检测8.5 无线网络抓包与分析第九章:附录9.1 Wireshark常用命令与快捷键9.2 Wireshark配置文件说明9.3 Wireshark故障排除与常见问题解决通过本手册的学习,读者将能够掌握Wireshark的使用技巧,能够熟练进行网络抓包和数据包分析。

同时,读者还将学会如何利用Wireshark进行网络故障排查、安全性检测和流量分析等专业应用。

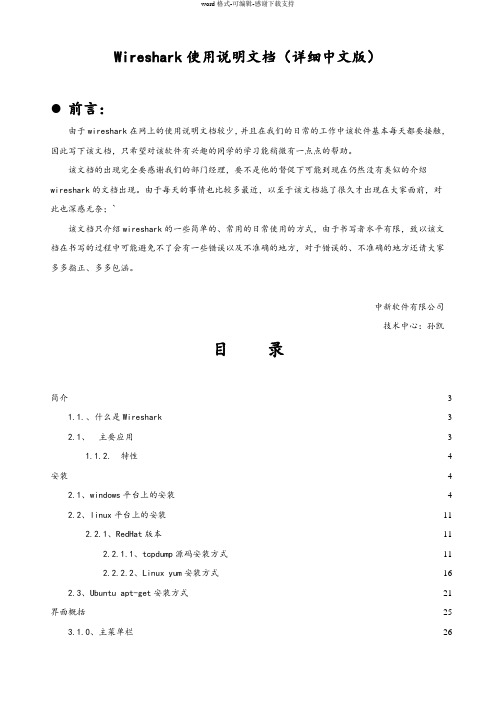

Wireshark-使用说明(详细中文版)

Wireshark使用说明文档(详细中文版)前言:由于wireshark在网上的使用说明文档较少,并且在我们的日常的工作中该软件基本每天都要接触,因此写下该文档,只希望对该软件有兴趣的同学的学习能稍微有一点点的帮助。

该文档的出现完全要感谢我们的部门经理,要不是他的督促下可能到现在仍然没有类似的介绍wireshark的文档出现。

由于每天的事情也比较多最近,以至于该文档拖了很久才出现在大家面前,对此也深感无奈;`该文档只介绍wireshark的一些简单的、常用的日常使用的方式,由于书写者水平有限,致以该文档在书写的过程中可能避免不了会有一些错误以及不准确的地方,对于错误的、不准确的地方还请大家多多指正、多多包涵。

中新软件有限公司技术中心:孙凯目录简介 -------------------------------------------------------------------------------------------------------------------------------------- 31.1.、什么是Wireshark----------------------------------------------------------------------------------------------------- 32.1、主要应用--------------------------------------------------------------------------------------------------------------- 31.1.2. 特性 ------------------------------------------------------------------------------------------------------------- 4 安装 -------------------------------------------------------------------------------------------------------------------------------------- 42.1、windows平台上的安装 ------------------------------------------------------------------------------------------------ 42.2、linux平台上的安装 -------------------------------------------------------------------------------------------------- 112.2.1、RedHat版本---------------------------------------------------------------------------------------------------- 112.2.1.1、tcpdump源码安装方式 ---------------------------------------------------------------------------- 112.2.2.2、Linux yum安装方式 ------------------------------------------------------------------------------- 162.3、Ubuntu apt-get安装方式 ------------------------------------------------------------------------------------------ 21 界面概括 ------------------------------------------------------------------------------------------------------------------------------- 253.1.0、主菜单栏-------------------------------------------------------------------------------------------------------------- 263.1.1、抓包工具栏----------------------------------------------------------------------------------------------------------- 263.1.2、文件工具栏----------------------------------------------------------------------------------------------------------- 373.1.3、包查找工具栏-------------------------------------------------------------------------------------------------------- 383.1.4、颜色定义工具栏 ---------------------------------------------------------------------------------------------------- 383.1.5、字体大小工具栏 ---------------------------------------------------------------------------------------------------- 393.1.6、首选项工具栏-------------------------------------------------------------------------------------------------------- 39 菜单简介 ------------------------------------------------------------------------------------------------------------------------------- 444.2.0、菜单栏----------------------------------------------------------------------------------------------------------------- 444.2.1、file菜单 ------------------------------------------------------------------------------------------------------------- 454.2.2、Edit菜单 ------------------------------------------------------------------------------------------------------------- 464.2.3、View菜单 ------------------------------------------------------------------------------------------------------------- 494.2.4、Go菜单栏 ------------------------------------------------------------------------------------------------------------- 534.2.5、Capture菜单栏 ----------------------------------------------------------------------------------------------------- 544.2.6、Analyze菜单栏 ----------------------------------------------------------------------------------------------------- 554.2.7、Statistics菜单栏 ------------------------------------------------------------------------------------------------ 624.2.8、Telephony菜单栏 -------------------------------------------------------------------------------------------------- 704.2.9、Tools菜单栏 -------------------------------------------------------------------------------------------------------- 714.3.0、Internals(内部)菜单栏 -------------------------------------------------------------------------------------- 714.3.1、Help菜单栏---------------------------------------------------------------------------------------------------------- 72 wireshark显示/抓包过滤器 ----------------------------------------------------------------------------------------------------- 745.1、显示过滤器概括-------------------------------------------------------------------------------------------------------- 745.1.1、wireshark规则编辑----------------------------------------------------------------------------------------- 755.1.2、语法以及连接符 ---------------------------------------------------------------------------------------------- 765.1.3、新建规则-------------------------------------------------------------------------------------------------------- 765.2、抓包过滤器概括-------------------------------------------------------------------------------------------------------- 835.2.1、wireshark规则编辑----------------------------------------------------------------------------------------- 845.2.2、语法以及连接符 ---------------------------------------------------------------------------------------------- 845.2.3、新建规则-------------------------------------------------------------------------------------------------------- 85 协议分析 ------------------------------------------------------------------------------------------------------------------------------- 906.1、TCP协议原理简介及分析-------------------------------------------------------------------------------------------- 906.1.1、TCP协议原理简介-------------------------------------------------------------------------------------------- 916.1.2、TCP协议数据包捕捉分析 ---------------------------------------------------------------------------------- 976.1.2.1、TCP数据包头部格式 ------------------------------------------------------------------------------- 976.1.2.2、TCP连接建立的三次握手 ------------------------------------------------------------------------- 996.1.2.3、TCP四次挥手的连接终止 ----------------------------------------------------------------------- 1006.1.2.4、SYN Flood攻击数据包 -------------------------------------------------------------------------- 1016.1.2.5、ACK Flood攻击------------------------------------------------------------------------------------ 1016.2、HTTP协议原理简介及分析 ---------------------------------------------------------------------------------------- 1026.2.1、HTTP协议工作原理简介 ---------------------------------------------------------------------------------- 1036.2.2、HTTP协议数据包捕捉分析------------------------------------------------------------------------------- 1106.2.2.1、HTTP数据包头部格式---------------------------------------------------------------------------- 1106.2.2.2、HTTP协议的连接 ---------------------------------------------------------------------------------- 111 常见问题 ----------------------------------------------------------------------------------------------------------------------------- 1137.1、wireshark安装问题 ------------------------------------------------------------------------------------------------ 1137.1.2、找不到接口 -------------------------------------------------------------------------------------------------- 1137.2、wireshark显示问题 ------------------------------------------------------------------------------------------------ 1157.2.1、数据包序列号问题 ----------------------------------------------------------------------------------------- 1157.2.2、校验和问题 -------------------------------------------------------------------------------------------------- 116简介1.1.、什么是WiresharkWireshark 是网络包分析工具。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

杭州迪普科技有限公司wireshark抓包应用指导说明书拟制雷振华日期2015.4.10 评审人日期签发日期修订记录日期修订版本描述作者2015.4.10 V1.0 初稿完成雷振华目录1 WIRESHARK介绍 (5)2 功能介绍 (5)3 图形界面抓报文 (5)3.1 选择网卡抓报文 (5)3.2 显示报文抓取时间 (7)3.3 WIRESHARK界面布局 (8)3.4 报文过滤条件 (9)3.4.1 常用过滤条件 (10)3.4.2 WIRESHARK EXPRESSION (11)3.4.3 高级过滤条件 (11)3.4.4 WIRESHARK CAPTURE FILTER (14)4 命令行抓报文 (15)4.1 选择网卡 (15)4.2 命令行过滤条件 (17)4.3 常用过滤条件 (17)5 批量转换报文格式 (18)1Wireshark介绍Wireshark 是开源网络包分析工具,支持Windows/Linux/Unix环境。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

可以从网站下载最新版本的Wireshark (/download.html 。

Wireshark通常在4-8周内发布一次新版本2功能介绍Wireshark支持图形和命令行两种抓报文方式3图形界面抓报文3.1选择网卡抓报文第一步打开wireshark抓包软件,点击“Capture-->Interfaces”,如图3-1图3-1选择网卡第二步选择抓包的网卡,点击”Strart“开始抓包,这样将抓取流经此网卡的所有报文,并临时保存在内存中。

因此,如果持续抓包将消耗掉系统所有内存。

如图3-2和图3-3图3-2启动抓包图3-3抓包界面图标说明重新抓报文停止抓报文表1-13.2显示报文抓取时间打开wireshark抓包软件,点击“View-->TimeDisplay Format-->Date and Time of Day”,如图3-4和图3-5图3-4效果图:图3-53.3Wireshark界面布局Wireshark界面主要分为三部分(如图3-6),区域一显示抓取的报文,区域二显示选中报文的包头详细信息,区域三显示选中报文的详细信息,默认以十六进制显示。

图3-6功能说明区域一显示抓取的报文区域二显示选中报文的包头详细信息区域三显示选中报文的详细信息,默认以十六进制显示Packets 抓取的所有报文计数Displayed 满足过滤条件的报文计数表1-23.4报文过滤条件Wireshark能够根据应用的需要设置灵活方便的过滤条件,迅速筛选出符合条件的报文。

Wireshark的Filter过滤能够自动检测语法合法性,如果过滤条件设置正确,则Filter输入框为绿色,如果过滤条件设置错误,则Filter输入框为红色。

如图3-7图3-73.4.1常用过滤条件功能说明ip.addr==10.23.7.113 源IP地址或目的IP地址是10.23.7.113的报文ip.src==10.23.7.113 源IP地址是10.23.7.113ip.dst==10.23.7.113 目的IP地址是10.23.7.113ip.src==10.23.7.113 and ip.dst==10.23.7.113 报文源IP地址是10.23.7.113且目的IP地址是106.28.142.181 udp/tcp.port==80 过滤udp或tcp源端口或目的端口是80的报文udp/tcp.srcport==40004 过滤udp或tcp源端口是40004的报文udp/tcp.dstport==80 过滤udp或tcp目的端口是80的报文tcp.srcport==40004 and tcp.dstport==80 过滤tcp协议源端口是40004且目的端口是80的报文tcp/udp/http 过滤tcp/udp/http报文tcp.flags.syn==0x02 抓tcp syn报文ip.id==0xadcd 过滤ip报文id是0xadcd的报文表1-33.4.2Wireshark expression当然,如果你对Filter过滤规则不熟悉或者不知道如何怎么写时,可以使用wireshark的Expression,这里列出了wireshark所支持的所有过滤协议以及过滤方式图3-83.4.3高级过滤条件上述的过滤条件都是wireshark内置的,主要是根据已知的包头字段内容过滤。

同时wireshark也支持根据报文负载内部过滤。

项目说明tcp/udp[offset:n] 从tcp或udp偏移指定字节后,命中指定n个字节的内容tcp[20:8] 表示从20开始,取8个字节udp[8:3] 表示从8开始,取3个字节udp[8:3]==81:60:03 不可以写为udp[8:3]==816003表1-4根据负载单字节过滤,如图3-9图3-9根据udp负载过滤双字节,如图3-10图3-10 根据tcp包头后3字节内容,如图3-11图3-113.4.4Wireshark capture filter根据3.1抓报文,wireshark默认抓取所选网卡的所有报文,并且保存在内存中。

如果忘记停止抓报文,会耗尽系统内存。

我们完全可以设置wireshark只抓取满足过滤条件的报文。

图3-12点击图中的“Options”选择,进入图3-13图3-13设置好过滤条件后,点击”Start“,wireshark就只抓取符合过滤条件的报文。

在”Capture Filter“输入框内输入过滤条件。

语法正确,输入框背景显示为绿色,语法错误,输入框背景显示为红色。

请注意,此处的语法与3.4.1不相同。

常用过滤条件:功能说明Host 10.23.7.113 源IP地址或目的IP地址是10.23.7.113的报文host 10.23.7.113 and tcp port 4444 源IP地址或目的IP地址是10.23.7.113的报文且tcp端口是4444的报文udp port 69 udp 端口是69的报文表1-54命令行抓报文命令行抓包可以让抓取的报文直接保存在硬盘上,这样既不用担心wireshark抓大流量报文时(例如笔记本抓1Gbps速率的报文)崩溃,又不用担心迅速耗尽系统内存的风险。

4.1选择网卡使用cmd进入wireshark的安装目录,如图4-1图4-1执行dumpcap.exe -D列出所有网卡图4-2 根据wireshark图形界面,选择你需要抓包接口ID图4-34.2命令行过滤条件Dumpcap.exe -i 1 -s 0 -B 256 filesize:10000 -w f:\1.pcap -f “ tcp port 80”图4-4项目说明-i 1 接口ID值,可使用dumpcap.exe -D查看-s 0 指定抓取报文的长度,0表示抓取报文全部长度-B 256 size of kernel buffer,即系统内核缓存。

默认是2MFilesizes:10000 每10M一个文件保存-w f:\1.pcap 抓取的报文保存在F盘,文件名为1.pcap -f “tcp port 80”抓报文的过滤条件表1-64.3常用过滤条件1、dumpcap.exe -i 4 -s 65535 -b filesize:100000 -w F:\radius_filter_test.pcap -f"udp[30:4]==0x30383734"2、dumpcap.exe -i 1 -s 65535 -B 256 -b filesize:200000 -w F:\pcap1\3.pcap -f "udp port 1813"3、dumpcap.exe" -i 2 -s 65535 -B 256 -b filesize:10000 -w F:\pcacp\3.pcap -f "host 182.244.157.105"5批量转换报文格式在我们的日常工作中排查一些局点问题,往往需要从前方局点抓一些报文在公司进行回放测试,以帮助分析和定位问题,但往往通过wireshark自动执行抓包后保存的报文格式默认是.pcapng类型,使用公司的报文回放工具SendPcap_v1.1.exe因识别不了此类格式的报文而无法进行回放,若通过手动方式将报文一个一个打开后再保存为我们能用的格式,工作量是非常大的。

这个时候我们就需要借助自动化脚本进行批量转化,大大简化工作量来达到我们的目的。

本文重点介绍通过自动化执行脚本方式来批量转化报文的方法。

按照本文介绍的方法,我们可以很轻松的实现将大批量的报文在短时间内进行转化。

步骤1、确定wireshark安装目录,如图5-1图5-1步骤2、操作方法:【计算机】=>【属性】=>【高级系统设置】=>【高级】=>【环境变量】在弹出的窗口中确认“用户变量”有没有“path”变量,如果没有则选择“新建”,在弹出的窗口中“变量名”为“path”,对应的变量值则为wireshark的安装路径。

若已经存在“path”变量,则只需要编辑“path”变量,将wireshark的安装路径作为变量值输入,注意:若“path”变量中已存在其他变量,则需要用“;”分号将各个变量隔开。

系统变量的设置方法与用户变量的设置方法一致。

【说明】“用户变量”与“系统变量”的区别:用户变量只对当前用户有效,而系统变量对所有用户都生效。

所以如果需要此设置对其他用户也生效,则只需设置系统变量即可。

图5-2图5-3图5-4步骤3、操作方法:将下面的内容复制到记事本中,然后保存为.bat格式,命名为“批量转化报文格式.bat”if exist subdirs.txt del subdirs.txt>nuldir /d /b /a:-d> subdirs.txtfor /f %%i in (subdirs.txt ) do tshark -r %%i -F pcap -w converted/%%ipausedel subdirs.txt>nul图5-5步骤4、操作方法:将上一步创建的脚本放到需要转化的报文目录下,然后新建一个文件夹并命名为“converted”,用于存放格式转化后的报文。

图5-6步骤5、操作方法:双击脚本“批量转化报文格式.bat”,弹出一个cmd窗口会显示脚本正在执行转化的状态,文件转化完成后会显示如下图所示文字提醒“请按任意键继续”,敲击任意键即可完成脚本执行,脚本自动退出。

图5-7步骤6、操作方法:脚本执行过程中会自动生成subdirs.txt,该文件内容记录的是成功完成转化的报文列表。