vlan配置实例

华为eNSP配置实例4——VLAN配置PPT学习课件

2020/2/22

7

• 场景

• 你是你们公司的网络管理员。当前网络中需要部署VLAN。 购置了两台交换机。你需要部署VLAN和其他特性。

VLAN3

VLAN4

VLAN5

2020/2/22

8

一. 要做Eth-trunk链路聚合

• 1.链路聚合首先要做的是设置好端口速率和双工模式, 按照上节学习的内容,首先做S1

2020/2/22

12

二、修改汇聚端口的工作模式

• 交换机接口默认的链路类型为Hybird类型,若要通过VLAN 数据,需要修改链路类型为Trunk类型。

• 另外需要注意的时,默认情况下,接口的Trunk功能禁止所 有VLAN的数据传输过去,也需要改变。

• S1配置如下

• [S1]interface Eth-Trunk 1 进入汇聚组1视图

2020/2/22

14

三、配置VLAN

• 建立号码连续的多个VLAN的方式有两种。

• 定义VLAN与接口的对应关系也有两种方式。

• S1演示一种,如下

• [S1]int g0/0/1

• [S1-GigabitEthernet0/0/1]port link-type access 先更改接口工 作模式为access

• <Huawei>undo ter mon • <Huawei>system • [Huawei]sysname S1 • [S1]int g0/0/9 • [S1-GigabitEthernet0/0/9]undo negotiation auto • [S1-GigabitEthernet0/0/9]speed 100 • [S1-GigabitEthernet0/0/9]duplex full • [S1-GigabitEthernet0/0/9]quit • [S1]int g0/0/10 • [S1-GigabitEthernet0/0/10]undo negotiation auto • [S1-GigabitEthernet0/0/10]speed 100 • [S1-GigabitEthernet0/0/10]duplex full • [S1-GigabitEthernet0/0/10]quit

H3C交换机vlan配置实例

H3C交换机vlan配置实例H3C交换机vlan配置实例H3C能够提供业界覆盖最全面的交换机产品。

从园区到数据中心、盒式到箱式、从FE、GE到10G和100G,从L2到L4/7,从IPv4到IPv6,从接入到核心,用户都有最丰富的`选择和灵活的组合。

下面店铺准备了关于H3C交换机vlan配置实例,提供给大家参考!拓扑进入系统视图vlan 10display vlan allport e0/1 to e0/2quitvlan 20port e0/3 to e0/4quitvlan 30port e0/1 to e0/4此时缺省一个端口只属于一个vlan,需要修改e0/1--e0/4的端口模式为混杂模式,一个端口可属于多个vlan有多个vlanid 但只能有一个pvidinterface e0/1port link-type hybrid(混杂模式)port hybrid vlan 10 30 untaggedport hybrid pvid vlan 10 修改端口的pvidquitinterface e0/2port link-type hybrid(混杂模式)port hybrid vlan 10 30 untaggedport hybrid pvid vlan 10quitinterface e0/3port link-type hybrid(混杂模式)port hybrid vlan 20 30 untaggedport hybrid pvid vlan 20quitinterface e0/4port link-type hybrid(混杂模式)port hybrid vlan 20 30 untaggedport hybrid pvid vlan 20quitinterface e0/9port link-type hybrid(混杂模式)port hybrid vlan 10 20 30 untaggedport hybrid pvid vlan 30quit;vlan 10 1 2 9;vlan 20 3 4 9;vlan 30 1 2 3 4 9 vlanid配置完成,此时需要确定pvid 是否正确display interface e 0/1 ; 查看端口信息中的缺省pvid项端口untagged 的目的是如果9口接不支持标记的设备如单台服务器的网卡,则不通信,如果9口接上级交换则也可tagged。

Dell三层交换机配置实例

Dell三层交换机配置实例在这个文档中,我们将提供一些关于Dell三层交换机配置的实例。

这将帮助您了解如何正确配置和管理这些交换机,使其能够满足您的网络需求。

1. 配置VLAN要配置VLAN,请按照以下步骤操作:1. 使用管理员账户登录到Dell三层交换机的管理界面。

2. 打开命令行界面,并输入以下命令以进入全局配置模式:configure3. 创建一个新的VLAN,输入以下命令并替换`vlan_id`和`vlan_name`为您想要的VLAN的ID和名称:vlan databasevlan vlan_id name vlan_name4. 将一个或多个端口分配给VLAN,输入以下命令并替换`interface_range`和`vlan_id`为您要配置的界面范围和VLAN的ID:interface range interface_rangeswitchport access vlan vlan_id5. 保存配置并退出全局配置模式,输入以下命令:wrexit2. 配置静态路由要配置静态路由,请按照以下步骤操作:1. 使用管理员账户登录到Dell三层交换机的管理界面。

2. 打开命令行界面,并输入以下命令以进入全局配置模式:configure3. 添加静态路由,输入以下命令并替换`destination_network`,`next_hop_ip`和`interface`为您要配置的目标网络、下一跳IP和接口:ip route destination_network next_hop_ip interface4. 保存配置并退出全局配置模式,输入以下命令:wrexit3. 配置端口聚合要配置端口聚合,请按照以下步骤操作:1. 使用管理员账户登录到Dell三层交换机的管理界面。

2. 打开命令行界面,并输入以下命令以进入全局配置模式:configure3. 创建一个聚合组,输入以下命令并替换`group_number`为您想要创建的聚合组的编号:interface port-channel group_number4. 将端口添加到聚合组,输入以下命令并替换`interface_range`为要添加的端口范围:interface range interface_rangechannel-group group_number mode on5. 配置聚合组的参数,例如速度和模式,输入以下命令并替换`group_number`、`speed`和`mode`为您想要配置的聚合组的编号、速度和模式:interface port-channel group_numberspeed speedmode mode6. 保存配置并退出全局配置模式,输入以下命令:wrexit希望这些配置实例可以帮助您正确地配置Dell三层交换机。

局域网实现VLAN实例

局域网实现VLAN实例在局域网中实现虚拟局域网(VLAN)可以提供更好的网络管理和安全性。

VLAN是将一个物理局域网划分为逻辑上独立的多个虚拟局域网的技术。

通过VLAN可以实现不同的用户组之间的隔离和安全访问控制,提高网络的性能和灵活性。

下面将介绍一个局域网实现VLAN的实例。

假设有一家公司拥有一个局域网,包括不同部门和工作组的计算机,其中有人力资源部(HR)、财务部(FIN)、技术部(TECH)和市场部(MARK)等。

现在,公司希望将这些部门和工作组分别划分为不同的虚拟局域网,以实现隔离和安全控制。

首先,我们需要一台支持VLAN功能的交换机。

这样的交换机可以根据不同的标识(如端口号、MAC地址等)将不同的数据包划分到不同的虚拟局域网中。

我们选择一台24端口的交换机,并将其连接到公司的核心路由器。

接下来,我们需要配置交换机的VLAN设置。

假设我们要创建四个VLAN,分别代表不同的部门和工作组。

1. 首先,登录到交换机的管理界面,通常通过Web浏览器或者命令行界面(CLI)可以进行配置。

2.创建虚拟局域网(VLAN):在交换机的界面中找到VLAN配置选项,创建四个VLAN分别为HR、FIN、TECH和MARK。

3.将端口划分到不同的VLAN:将交换机的端口划分到不同的VLAN,以实现不同部门的隔离。

例如,将与人力资源部相关的端口划分到HRVLAN中,将与财务部相关的端口划分到FINVLAN中,以此类推。

4.配置VLAN间的路由:默认情况下,不同VLAN之间的通信是被禁止的。

如果需要允许不同VLAN之间的通信,需要配置交换机的路由功能。

这要求交换机支持层3路由功能,或者可以将交换机连接到外部路由器。

配置完成后,每个部门和工作组的计算机将被划分到不同的VLAN中。

不同VLAN之间的通信将受到限制,从而增强了网络的安全性。

除了隔离和安全控制外,VLAN还可以提高网络的性能和灵活性。

通过将不同的用户组划分到不同的VLAN中,可以减少广播流量,提高网络的性能。

思科Vlan配置实例

思科V l a n配置实例思科Vlan配置实例实验配置:SW-2L1、创建VLAN,并将相应端口加入VLANSW-2L#vlan databaseSW-2L(vlan)#vlan 10SW-2L(vlan)#vlan 20SW-2L(vlan)#vlan 30SW-2L(config)#interface f0/1SW-2L(config-if)#switch access vlan 10SW-2L(config)#interface f0/2SW-2L(config-if)#switch access vlan 20SW-2L(config)#interface f0/3SW-2L(config-if)#switch access vlan 302、创建TRUNKSW-2L(config)#interface f0/24SW-2L(config-if)switch mode trunkSW-3L1、创建VLANSW-3L#vlan databaseSW-3L(vlan)#vlan 10SW-3L(vlan)#vlan 20SW-3L(vlan)#vlan30用show vlan-switch查看2、创建TRUNKSW-3L(config)#interface f0/24SW-3L(config-if)#switch mode trunk3、开启三层交换路由功能SW-3L(conifg)#ip routing4、配置VLAN的IPSW-3L(config)#interface vlan 10SW-3L(config-if)#ip address 192.168.10.254 255.255.255.0 SW-3L(config-if)#no shutdownSW-3L(config)#interface vlan 20SW-3L(config-if)#ip address 192.168.20.254 255.255.255.0 SW-3L(config-if)#no shutdownSW-3L(conifg)#interface vlan30SW-3L(config-if)#ip address 192.168.30.254 255.255.255.0 SW-3L(config-if)#no shutdown5、配置三层交换路由接口SW-3L(config)#interface f0/23SW-3L(config-if)#no switchportSW-3L(config-if)#ip address 10.1.1.1 255.255.255.0SW-3L(config-if)#no shutdown6、配置RIP路由SW-3L(config)#router ripSW-3L(config-router)#no auto-summarySW-3L(config-router)#network 192.168.10.0SW-3L(config-router)#network 192.168.20.0SW-3L(config-router)#network 192.168.30.0SW-3L(conifg-router)#network 10.1.1.0RA1、配置端口IPRA(config)#interface f0/0RA(config-if)#ip address 10.1.1.2 255.255.255.0RA(config-if)#no shutdownRA(config)#interface f0/1RA(config-if)#ip address 172.16.1.1 255.255.255.0RA(config-if)#no shutdown用show run interfere vlan vlan-id查看,或者show interfere vlan vlan-id查看2、配置RIP路由RA(config)#router ripRA(config-router)#no auto-summaryRA(config-router)#network 10.1.1.0RA(config-router)#network 172.16.1.0RB1、配置端口IPRB(config)#interface f0/0RB(config-if)#ip address 172.16.1.2 255.255.255.0RB(config-if)#no shutdown2、配置RIP路由RB(config)#router ripRB(config-router)#no auto-summaryRB(config-router)#network 172.16.1.0端口里面配VLAN,VLAN里面配IP。

H3C交换机VLAN配置实例

H3C交换机VLAN配置实例交换机VLAN基础配置实例一功能需求及组网说明:配置环境参数:产品版本信息: PCA和PCB分别连接到S5600的端口G1/0/2和G1/0/3。

S5600系列交换机采用任何版本皆可。

组网要求:PCA和PCB都属于VLAN2。

二数据配置步骤:1(创建VLAN;2(将相应端口加入VLAN。

三配置命令参考:S5600相关配置:方法一:1(将交换机改名为S5600[Quidway]sysname S56003(创建(进入)VLAN2[S5600]vlan 24(将端口G1/0/2和G1/0/3加入VLAN2[S5600-vlan2]port GigabitEthernet 1/0/2 to GigabitEthernet 1/0/3 方法二:1(将交换机改名为S5600[Quidway]sysname S56002(创建(进入)VLAN2[S5600]vlan 23(退出到系统视图[S5600-vlan3]quit4(进入端口GigabitEthernet1/0/2[S5600]interface GigabitEthernet 1/0/25(将GigabitEthernet1/0/2的PVID更改为2[Quidway-GigabitEthernet1/0/2]port access vlan 26(进入端口GigabitEthernet1/0/3[Quidway-GigabitEthernet1/0/2]interface GigabitEthernet 1/0/37(将GigabitEthernet1/0/3的PVID更改为2[Quidway-GigabitEthernet1/0/3]port access vlan 2四补充说明:1(缺省情况下,交换机有一个默认的VLAN,即VLAN 1,所有端口都默认属于该VLAN。

2(在系统视图下,可以利用命令undo vlan-number以删除相应VLAN,但交换机的默认VLAN 1不能被删除。

VLAN技术及配置实例

适 合于任何大小的网络 , 实现简 单、 容易监控。 这种方武 的

缺点 是缺 乏 智 能 及 灵 活 性 。如 果 , 户 更 换 端 l , 要 对该 十 j _ 就 = _ = _ l 用 户进 行 重 新 定 义 。

2按 MA . C地址划分 V A 。EV实现机制是由于每个 L N , J

VL AN技 术 及 配 置 实例

胡 ቤተ መጻሕፍቲ ባይዱ涛

( 太原师范学院计算机 中心 , 山西 太原 0 0 1 ) 3 0 2

一

户直接通信 ,如果不 V _N之间的成员要进行通信 , l I I A ! J ! 】

需 要 通 过 路 由器 等 第 =层 设 备 。

( ) 三 主要 的 VL N 划 分 方 式 A

点 、 分方法干 其在校同网的应J 。 划 n { J 关键词 : I 校同网 ; 播风暴 V AN; J 一

中图 分 类 号 : P 9 . T 3 31 文 献标 识 码 : A 文 章编 号 : 8 8 8 ( 0 0 — 1 2 0 1 0 — 8 1 2 1 4 0 — 2 0 0) 8

V A (i l oa Ae e o )即虚拟 域 网, L N Vr cl ta t r , ma L N w k 足建

立 在局 域 网交 换  ̄ V 綦 础 之 上 , 采 j 网络 管 理 软 件 构 建 O , LJ 是 { j

3 . 基于 网络层协 议来划分 V N。如果 网络支持多 网 I A

V A 在一定程度上减少 了网络通信量 。 L N, 这种方式构成的

V A , 大 减 少 了 网 络 管 理 员 配 置 V A 的 作 量 , 时 L N大 LN 同 义 能保 证 用 户 由地 增 加 、 动 和修 改 。 这种 方式 对 于针 移 对 具 体 应 川 和 服 务 来 组 织 用 户 的 网络 管 理 员 来 说 是 非 常

vlan的划分方法及配置

vlan的划分方法及配置VLAN的划分方法及配置。

VLAN(Virtual Local Area Network)是一种虚拟局域网技术,通过将网络设备划分成多个逻辑上的局域网,实现不同用户或设备之间的隔离和通信。

VLAN的划分方法及配置对于网络管理和优化至关重要。

本文将介绍VLAN的划分方法及配置,帮助读者更好地理解和应用这一技术。

1. VLAN的划分方法。

VLAN的划分方法主要有基于端口、基于MAC地址和基于协议。

基于端口的划分方法是将交换机的端口划分到不同的VLAN中,实现不同VLAN之间的隔离。

基于MAC地址的划分方法是根据设备的MAC地址将其划分到不同的VLAN中,实现设备级别的隔离。

基于协议的划分方法是根据网络协议将不同类型的流量划分到不同的VLAN中,实现流量级别的隔离。

2. VLAN的配置。

VLAN的配置主要包括VLAN的创建、VLAN的划分和VLAN的配置。

首先,需要在交换机上创建VLAN,并为每个VLAN分配一个唯一的VLAN ID。

然后,将端口划分到相应的VLAN中,实现不同VLAN之间的隔离。

最后,对VLAN进行相应的配置,如VLAN间的路由配置、VLAN的名称和描述配置等。

3. VLAN的划分方法及配置实例。

假设有一个企业网络,需要将不同部门的员工划分到不同的VLAN中,并实现不同VLAN之间的隔离。

首先,可以根据部门的不同创建不同的VLAN,如销售部门、研发部门和市场部门。

然后,将交换机的端口划分到相应的VLAN中,如将销售部门的端口划分到销售部门的VLAN中。

最后,对每个VLAN进行相应的配置,如配置VLAN间的路由、配置VLAN的名称和描述等。

4. 总结。

VLAN的划分方法及配置是企业网络管理中非常重要的一部分,通过合理的划分和配置,可以实现不同用户或设备之间的隔离和通信,提高网络的安全性和可管理性。

在实际应用中,需要根据实际情况选择合适的划分方法,并进行相应的配置,以实现网络的优化和管理。

华为eNSP配置实例4——VLAN配置

• [S2-GigabitEthernet0/0/1]port link-type access

• [S2-GigabitEthernet0/0/1]port default vlan 4 设置 当前端口属于vlan4

• [S2-GigabitEthernet0/0/1]int g0/0/2

• [S2-GigabitEthernet0/0/2]port link-type access

• <Huawei>undo ter mon • <Huawei>system • [Huawei]sysname S1 • [S1]int g0/0/9 • [S1-GigabitEthernet0/0/9]undo negotiation auto • [S1-GigabitEthernet0/0/9]speed 100 • [S1-GigabitEthernet0/0/9]duplex full • [S1-GigabitEthernet0/0/9]quit • [S1]int g0/0/10 • [S1-GigabitEthernet0/0/10]undo negotiation auto • [S1-GigabitEthernet0/0/10]speed 100 • [S1-GigabitEthernet0/0/10]duplex full • [S1-GigabitEthernet0/0/10]quit

5

VLAN综述

第三层 第二层 第一层

销售部

工程部

人力资源部

• 分段 • 灵活性 • 安全性

一个VLAN =一个广播域 = 逻辑网段 (子网)

2021/10/10

6

VLAN

• VLAN(Virtual Lan)是虚拟逻辑网络,交换机通过VLAN设置,可以 划分为多个逻辑网络, 从而隔离广播域。具有三层模块的交换机 可以实现VLAN间的路由。

VLAN间路由配置实例分享

VLAN间路由配置实例分享在网络中,VLAN(Virtual LAN)是一种将局域网划分为多个虚拟局域网的技术。

不同的VLAN之间通常是隔离的,为了使不同的VLAN之间能够互相通信,需要进行VLAN间路由配置。

本文将分享一个VLAN间路由配置的实例,帮助读者理解如何正确配置VLAN间路由。

首先,我们需要明确一些概念。

在VLAN间路由配置中,我们需要有一个具备路由功能的设备,比如路由器或三层交换机。

此外,我们还需要划分不同的VLAN,并为每个VLAN分配一个IP地址段。

接下来,我们将以一个企业网络为例,展示如何配置VLAN间路由。

假设我们有以下几个要求:1. 划分三个VLAN,分别用于管理、销售和研发部门。

2. 每个VLAN分配一个IP地址段。

3. 不同VLAN之间需要互相通信。

首先,我们需要在路由器或三层交换机上创建三个VLAN,并为每个VLAN分配一个唯一的VLAN ID。

假设我们将管理部门的VLAN ID设置为10,销售部门的VLAN ID设置为20,研发部门的VLAN ID 设置为30。

接下来,我们需要在交换机上将各个端口划分到相应的VLAN中。

比如,将管理部门的端口划分到VLAN 10,销售部门的端口划分到VLAN 20,研发部门的端口划分到VLAN 30。

然后,我们需要为每个VLAN配置IP地址段。

假设管理部门的IP 地址段为192.168.10.0/24,销售部门的IP地址段为192.168.20.0/24,研发部门的IP地址段为192.168.30.0/24。

我们需要将这些IP地址段分别分配给相应的VLAN。

此时,不同的VLAN已经配置完成,但它们之间还无法通信。

接下来,我们需要在路由器或三层交换机上配置VLAN间路由。

首先,我们需要将交换机的某个接口配置为Trunk口,用于连接到路由器或三层交换机的接口。

Trunk口上会承载多个VLAN的数据流量。

然后,我们需要在路由器或三层交换机上配置子接口。

VLAN间单向访问控制配置实例

VLAN间单向访问控制配置实例功能需求及组网说明配置环境参数:1. VLAN8的IP地址为192.168.8.254,VLAN9的IP地址为192.168.9.254;2. E1/0/40- E1/0/44端口属于VLAN8,E1/0/45- E1/0/48端口属于VLAN9。

产品版本信息:S3952P的版本为Release1510。

组网要求:VLAN8的每一台主机都无法访问VLAN9的主机,VLAN9的主机都能访问VLAN8的主机。

二数据配置步骤:1. 划分VLAN,并将相应端口加入VLAN;2. 配置VLAN的IP地址;3. 配置ACL,并下发到端口上。

三配置命令参考:S3952P相关配置:1. 创建(进入)VLAN8[Quidway]vlan 82. 将端口加入VLAN8[Quidway-vlan8]port e1/0/40 to e1/0/443. 创建(进入)VLAN9[Quidway-vlan8]vlan 94. 将端口加入VLAN9[Quidway-vlan9]port e1/0/45 to e1/0/485. 进入VLAN端口8视图[Quidway-vlan9]int vlan 86. 为VLAN8配置IP地址[Quidway-interface-vlan8]ip add 192.168.8.1 255.255.255.07. 进入VLAN端口9视图[Quidway-interface-vlan8]int vlan 98. 为VLAN9配置IP地址[Quidway-interface-vlan9] ip add 192.168.9.1 255.255.255.09. 创建ACL 3001[Quidway-interface-vlan9]acl number 300110. 配置ACL 3001规则[Quidway-acl-adv-3001]rule 0 deny icmp destination 192.168.9.0 0.0.0.255 icmp-type echo [Quidway-acl-adv-3001]rule 1 deny tcp established destination 192.168.9.0 0.0.0.255 [Quidway-acl-adv-3001]rule 2 permit icmp source 192.168.9.0 0.0.0.255 icmp-type echo [Quidway-acl-adv-3001]rule 3 permit tcp established source 192.168.9.0 0.0.0.25511. 进入E1/0/48端口[Quidway-acl-adv-3001]int e1/0/4012. 在E1/0/48端口的outbound方向下发ACL[Quidway-interface-Ethernet1/0/40]packet inbound ip-group 3001四补充说明:1. 此处仅仅将ACL下发到E1/0/40端口,VLAN9的其余端口同样下发;2. S3900系列交换机的匹配规则为后下发先生效,且建议最好下发在端口inbound方向;3. 此处以S3952P为例,其他交换机如S5600等配置相同。

VLAN配置

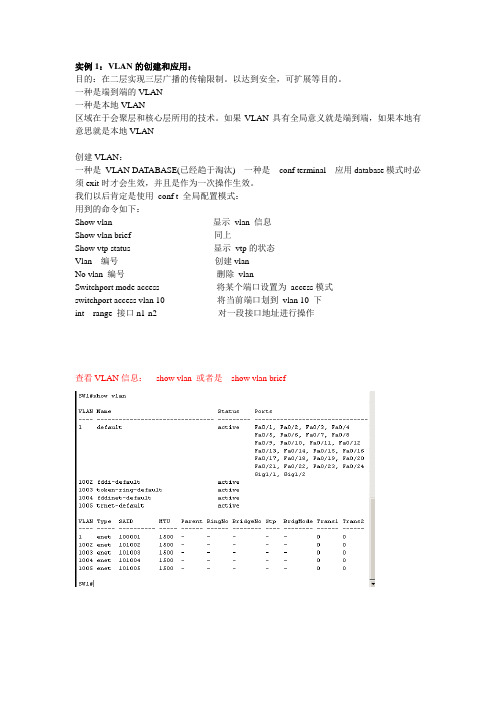

实例1:VLAN的创建和应用:目的:在二层实现三层广播的传输限制。

以达到安全,可扩展等目的。

一种是端到端的VLAN一种是本地VLAN区域在于会聚层和核心层所用的技术。

如果VLAN具有全局意义就是端到端,如果本地有意思就是本地VLAN创建VLAN:一种是VLAN DA TABASE(已经趋于淘汰) 一种是conf terminal 应用database模式时必须exit时才会生效,并且是作为一次操作生效。

我们以后肯定是使用conf t 全局配置模式:用到的命令如下:Show vlan 显示vlan 信息Show vlan brief 同上Show vtp status 显示vtp的状态Vlan 编号创建vlanNo vlan 编号删除vlanSwitchport mode access 将某个端口设置为access模式switchport access vlan 10 将当前端口划到vlan 10 下int range 接口n1-n2 对一段接口地址进行操作查看VLAN信息:show vlan 或者是show vlan brief查看VTP的状态:从这个图中我们可以看到version版本为2,模式为server,那么就可以创建,删除,修改vlan创建VLAN:删除vlan:如果是使用vlan database 方法划分的vlan 在删除的时候还需要删除VLAN的配置文件:因为它的配置是存放在vlan的配置文件中的:erase startup-config del vlan.dat将某个端口划分到某个vlan下:SW1(config)#vlan 10SW1(config-vlan)#exitSW1(config)#inter f0/1SW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 10也可以在创建VLAN时直接把端口加进去!如图:也可以尝试使用vlan database 来创建VLAN 注意是在特权模式下。

VLAN配置实例

交换机VLAN配置有关VLAN的技术标准IEEE 802.1Q早在1999年6月份就由IEEE委员正式颁布实施了,而且最早的VLNA技术早在1996年Cisco(思科)公司就提出了。

随着几年来的发展,VLAN 技术得到广泛的支持,在大大小小的企业网络中广泛应用,成为当前最为热门的一种以太局域网技术。

本篇就要为大家介绍交换机的一个最常见技术应用--VLAN技术,并针对中、小局域网VLAN的网络配置以实例的方式向大家简单介绍其配置方法。

一、VLAN基础VLAN(Virtual Local Area Network)的中文名为"虚拟局域网",注意不是"VPN"(虚拟专用网)。

VLAN是一种将局域网设备从逻辑上划分(注意,不是从物理上划分)成一个个网段,从而实现虚拟工作组的新兴数据交换技术。

这一新兴技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。

但又不是所有交换机都具有此功能,只有VLAN协议的第三层以上交换机才具有此功能,这一点可以查看相应交换机的说明书即可得知。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN 有着相同的属性。

由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理范围中,即这些工作站可以在不同物理LAN网段。

由VLAN 的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

交换技术的发展,也加快了新的交换技术(VLAN)的应用速度。

通过将企业网络划分为虚拟网络VLAN网段,可以强化网络管理和网络安全,控制不必要的数据广播。

vlan划分实例

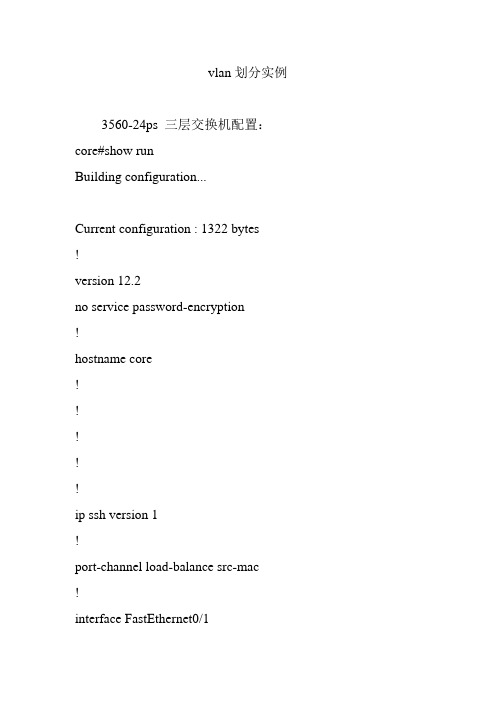

vlan划分实例3560-24ps 三层交换机配置:core#show runBuilding configuration...Current configuration : 1322 bytes!version 12.2no service password-encryption!hostname core!!!!!ip ssh version 1!port-channel load-balance src-mac!interface FastEthernet0/1switchport mode trunk (配置f0/1为trunk) !interface FastEthernet0/2switchport access vlan 2 (配置f0/2为vlan 2) !interface FastEthernet0/3switchport mode trunkinterface FastEthernet0/4!interface FastEthernet0/5!interface FastEthernet0/6!interface FastEthernet0/7!interface FastEthernet0/8!interface FastEthernet0/9!interface FastEthernet0/10!interface FastEthernet0/11interface FastEthernet0/12 !interface FastEthernet0/13 !interface FastEthernet0/14 !interface FastEthernet0/15 !interface FastEthernet0/16 !interface FastEthernet0/17 !interface FastEthernet0/18 !interface FastEthernet0/19 !interface FastEthernet0/20 interface FastEthernet0/21 !interface FastEthernet0/22!interface FastEthernet0/23switchport mode trunk!interface FastEthernet0/24!interface GigabitEthernet0/1!interface GigabitEthernet0/2!interface Vlan1no ip addressshutdown!interface Vlan2ip address 192.168.1.254 255.255.255.0 (配置vlan 2 IP地址) !interface Vlan3ip address 192.168.2.254 255.255.255.0 (vlan 3 IP 地址)!interface Vlan4ip address 192.168.3.254 255.255.255.0!ip classlessline con 0line vty 0 4login!!endcore#show vtp staVTP Version : 2 Configuration Revision : 12 Maximum VLANs supported locally : 1005 Number of existing VLANs : 8VTP Operating Mode : Server VTP Domain Name : abc VTP Pruning Mode : Disabled VTP V2 Mode : Disabled VTP Traps Generation : DisabledMD5 digest : 0x9F 0xDF 0x07 0xA4 0xD7 0x51 0x52 0x0AConfiguration last modified by 0.0.0.0 at 3-1-93 00:00:00 Local updater ID is 192.168.1.254 on interface Vl2 (lowest numbered VLAN interface found)配置VTP模式,vtp domain name 为abc mode: Server2960 -24 SW2 交换机的配置:Switch>enSwitch#show runBuilding configuration...Current configuration : 1000 bytes!version 12.2no service password-encryption!hostname Switch!!!interface FastEthernet0/1!interface FastEthernet0/2 (配置f0/2为trunk模式) switchport mode trunk!interface FastEthernet0/3!interface FastEthernet0/4!interface FastEthernet0/5!interface FastEthernet0/6!interface FastEthernet0/7!interface FastEthernet0/8!interface FastEthernet0/9interface FastEthernet0/10 !interface FastEthernet0/11 !interface FastEthernet0/12 !interface FastEthernet0/13 !interface FastEthernet0/14 !interface FastEthernet0/15 !interface FastEthernet0/16 !interface FastEthernet0/17 !interface FastEthernet0/18 !interface FastEthernet0/19 !interface FastEthernet0/20interface FastEthernet0/21!interface FastEthernet0/22 (配置f0/22端口属于vlan 3) switchport access vlan 3!interface FastEthernet0/23 (配置f0/23端口属于vlan 3)switchport access vlan 3!interface FastEthernet0/24!interface GigabitEthernet1/1!interface GigabitEthernet1/2!interface Vlan1no ip addressshutdown!line con 0!line vty 0 4loginline vty 5 15login!!endwitch#show vtp statVTP Version : 2Configuration Revision : 12Maximum VLANs supported locally : 255Number of existing VLANs : 8VTP Operating Mode : ClientVTP Domain Name : abcVTP Pruning Mode : DisabledVTP V2 Mode : DisabledVTP Traps Generation : DisabledMD5 digest : 0x9F 0xDF 0x07 0xA4 0xD7 0x51 0x52 0x0AConfiguration last modified by 0.0.0.0 at 3-1-93 00:00:00 配置vtp mode:ClientVTP Domain Name:abc2960 -24 SW3 交换机的配置:Switch>enSwitch#show runBuilding configuration...Current configuration : 1000 bytes!version 12.1no service password-encryption!hostname Switch!!!interface FastEthernet0/1!interface FastEthernet0/2 !interface FastEthernet0/3 switchport mode trunk !interface FastEthernet0/4 !interface FastEthernet0/5 !interface FastEthernet0/6 !interface FastEthernet0/7 !interface FastEthernet0/8 !interface FastEthernet0/9 !interface FastEthernet0/10 !interface FastEthernet0/11 !interface FastEthernet0/12 !interface FastEthernet0/13 !interface FastEthernet0/14 !interface FastEthernet0/15 !interface FastEthernet0/16 !interface FastEthernet0/17 !interface FastEthernet0/18 !interface FastEthernet0/19 !interface FastEthernet0/20 !interface FastEthernet0/21 !interface FastEthernet0/22 switchport access vlan 4!interface FastEthernet0/23 switchport access vlan 4 !interface FastEthernet0/24 !interface GigabitEthernet1/1 !interface GigabitEthernet1/2 !interface Vlan1no ip addressshutdown!line con 0!line vty 0 4loginline vty 5 15login!!endSwitch#show vtp staVTP Version : 2Configuration Revision : 12Maximum VLANs supported locally : 255Number of existing VLANs : 8VTP Operating Mode : ClientVTP Domain Name : abcVTP Pruning Mode : DisabledVTP V2 Mode : DisabledVTP Traps Generation : DisabledMD5 digest : 0x9F 0xDF 0x07 0xA4 0xD7 0x51 0x52 0x0AConfiguration last modified by 0.0.0.0 at 3-1-93 00:00:00IP地址配置:Server0:IP地址:192.168.1.1子网掩码:255.255.255.0默认网关:192.168.1.254PC0:IP地址:192.168.2.1子网掩码:255.255.255.0默认网关:192.168.2.254PC2:IP地址:192.168.2.2子网掩码:255.255.255.0默认网关:192.168.2.254PC1:IP地址:192.168.3.1子网掩码:255.255.255.0默认网关:192.168.3.254 PC3:IP地址:192.168.3.2子网掩码:255.255.255.0默认网关:192.168.3.254经测试3个vlan互相能ping通。

基于mac的vlan的实例

基于mac的vlan的实例本文将介绍如何在Mac系统上配置和使用VLAN,并提供一个基于Mac的VLAN实例。

VLAN是一种虚拟局域网技术,可以将多个物理局域网划分成多个逻辑子网。

使用VLAN可以提高网络的安全性、可管理性和可扩展性。

在Mac系统上配置VLAN需要以下步骤:1. 打开“系统偏好设置”并点击“网络”。

2. 点击左下角的“+”按钮添加一个新的网络接口。

3. 选择“接口”为“Ethernet”,填写名称和位置等信息。

4. 选择“高级”选项卡,在“TCP/IP”选项卡中选择“手动”配置IP地址。

5. 在“VLAN”选项卡中勾选“创建一个VLAN接口”,并填写VLAN ID和优先级等信息。

6. 点击“应用”按钮保存配置。

接下来,我们提供一个基于Mac的VLAN实例:假设我们有一个物理网络接口en0,IP地址为192.168.1.10,子网掩码为255.255.255.0。

我们想要将这个物理接口划分为两个逻辑子网,一个子网的VLAN ID为10,IP地址为192.168.10.10,另一个子网的VLAN ID为20,IP地址为192.168.20.10。

1. 打开“系统偏好设置”并点击“网络”。

2. 点击左下角的“+”按钮添加一个新的网络接口。

3. 选择“接口”为“Ethernet”,名称为“en0.10”,位置为“自定义”。

4. 选择“高级”选项卡,在“TCP/IP”选项卡中选择“手动”配置IP地址为192.168.10.10,子网掩码为255.255.255.0,路由为空。

5. 在“VLAN”选项卡中勾选“创建一个VLAN接口”,填写VLAN ID为10,优先级为0。

6. 点击“应用”按钮保存配置。

7. 重复步骤2-6,创建一个VLAN ID为20的接口,并配置IP地址为192.168.20.10。

现在,我们已经成功地配置了两个逻辑子网,它们可以通过相应的VLAN ID进行区分和管理。

在使用VLAN时需要注意,VLAN仅在同一交换机上的设备之间生效。

配置虚拟局域网(VLAN)

VXLAN技术是一种用于构建 大规模虚拟化网络的协议, 可以解决传统VLAN的限制, 支持更大规模的虚拟化网络

。

智能化管理

随着AI技术的发展,VLAN的 智能化管理将成为未来的发 展趋势,可以自动识别用户 需求并进行VLAN配置。

VLAN配置在实际应用中的挑战与解决方案

01

兼容性问题

校园网VLAN配置实例

总结词:安全控制

详细描述:校园网VLAN配置需加强网络安 全控制,通过VLAN隔离减少广播风暴和

ARP攻击等网络安全风险。同时,需对校园 网内部用户进行访问控制和流量监控,保障

网络安全和稳定。

校园网VLAN配置实例

总结词:灵活接入

详细描述:校园网用户数量众多,VLAN配置需支持 灵活的接入方式,满足学生和教职工在不同场所的网 络接入需求。可以通过无线局域网和有线局域网等多 种方式接入,提高网络覆盖范围和使用便捷性。

三层交换技术允许交换机在数据链路层处理 IP数据包,从而实现不同VLAN之间的通信 。通过配置三层交换机的VLAN间路由功能 ,可以实现高效且灵活的VLAN间通信。

05

VLAN配置总结

VLAN配置的意义与价值

提高网络安全性

通过将不同的用户或设备划分到 不同的VLAN,可以限制不同用户 之间的访问权限,提高网络安全 性。

园区网VLAN配置实例

总结词:高效互通

详细描述:园区网VLAN配置需确保各部门间的高效互 通,满足园区内各企业、机构间的通信需求。可以通过 合理规划VLAN数量和IP地址范围,优化网络结构和路 由策略,提高网络通信效率和可靠性。

园区网VLAN配置实例

总结词:安全隔离

详细描述:园区网VLAN配置需实现各部门间的安全隔离,降低网络安全风险。可以通过VLAN隔离和访问控制列表等技术手 段,限制不同部门间的通信和访问权限,提高网络安全性和保密性。

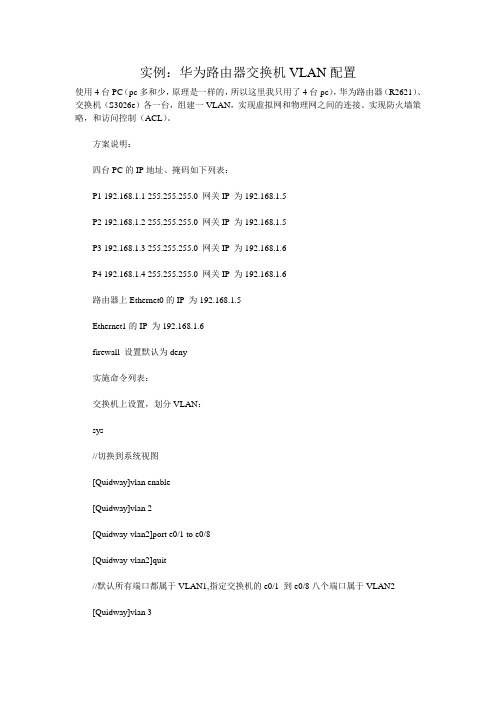

实例:华为路由器交换机VLAN配置

实例:华为路由器交换机VLAN配置使用4台PC(pc多和少,原理是一样的,所以这里我只用了4台pc),华为路由器(R2621)、交换机(S3026e)各一台,组建一VLAN,实现虚拟网和物理网之间的连接。

实现防火墙策略,和访问控制(ACL)。

方案说明:四台PC的IP地址、掩码如下列表:P1 192.168.1.1 255.255.255.0 网关IP 为192.168.1.5P2 192.168.1.2 255.255.255.0 网关IP 为192.168.1.5P3 192.168.1.3 255.255.255.0 网关IP 为192.168.1.6P4 192.168.1.4 255.255.255.0 网关IP 为192.168.1.6路由器上Ethernet0的IP 为192.168.1.5Ethernet1的IP 为192.168.1.6firewall 设置默认为deny实施命令列表:交换机上设置,划分VLAN:sys//切换到系统视图[Quidway]vlan enable[Quidway]vlan 2[Quidway-vlan2]port e0/1 to e0/8[Quidway-vlan2]quit//默认所有端口都属于VLAN1,指定交换机的e0/1 到e0/8八个端口属于VLAN2[Quidway]vlan 3[Quidway-vlan3]port e0/9 to e0/16[Quidway-vlan3]quit//指定交换机的e0/9 到e0/16八个端口属于VLAN3[Quidway]dis vlan all[Quidway]dis cu路由器上设置,实现访问控制:[Router]interface ethernet 0[Router-Ethernet0]ip address 192.168.1.5 255.255.255.0[Router-Ethernet0]quit//指定ethernet 0的ip[Router]interface ethernet 1[Router-Ethernet1]ip address 192.168.1.6 255.255.255.0[Router-Ethernet1]quit//开启firewall,并将默认设置为deny[Router]fire enable[Router]fire default deny//允许192.168.1.1访问192.168.1.3//firewall策略可根据需要再进行添加[Router]acl 101[Router-acl-101]rule permit ip source 192.168.1.1 255.255.255.0 destination 192.168.1.3 255.255.255.0[Router-acl-101]quit//启用101规则[Router-Ethernet0]fire pa 101 [Router-Ethernet0]quit [Router-Ethernet1]fire pa 101 [Router-Ethernet1]quit。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

【文章标题】: 华为交换机配置实例【文章作者】: 未知【作者邮箱】: hykj007@【下载地址】: 搜索下载--------------------------------------------------------------------------------【详细过程】1 登录交换机时请注意在超级终端串口配置属性流控选择"无"2 启动时按"ctrl+B"可以进入到boot menu模式3 当交换机提示"Please Press ENTER",敲完回车后请等待一下,设备需要一定的时间才能进入到命令行界面(具体的时间视产品而定)4 请在用户视图(如<Quidway>)输入"system-view"(输入"sys"即可)进入系统视图(如[Quidway])5 对使用的端口、vlan、interface vlan进行详细的描述6 如果配置了telnet用户,一定要设置权限或配置super密码7 除了S5516使用SFP模块,S8016和S6500系列使用模块,其它产品使用模块不可以带电插拔8 某产品使用其它产品模块前请确认该模块是否可以混用9 配置acl时请注意掩码配置是否准确10 二层交换机配置管理IP后,请确保管理vlan包含了管理报文到达的端口11 配置完毕后请在用户视图下(如<Quidway>)采用save命令保存配置12 请确保在设备保存配置的时候不掉电,否则可能会导致配置丢失13 如果要清除所有配置,请在用户视图下(如<Quidway>)采用reset saved-configuration,并重启交换机注:其他配置需注意的地方请参考每部分内容后面的注明LANSWITCH日常维护基本操作1 基本操作1.1 常用命令新旧对照列表常用命令新旧对照表旧新旧新show display access-list aclno undo acl eaclexit quitwrite save show version disp versionerase reset show run disp current-configurationshow tech-support disp diagnostic-informationshow start disp saved-configurationrouter ospf ospfrouter bgp bgprouter rip riphostname sysnameuser local-user0 simple7 ciphermode link-typemulti hybrid注意:1. disp是display的缩写,在没有歧义时LANSWITCH会自动识别不完整词2. disp cur显示LANSWITCH当前生效的配置参数3. disp和ping命令在任何视图下都可执行,不必切换到系统视图4. 删除某条命令,一般的命令是undo xxx,另一种情况是用其他的参数代替现在的参数,如有时虽然xxx abc无法使用undo删除,但是可以修改为xxx def以太网端口链路类型介绍以太网端口有三种链路类型:Access、Hybrid和Trunk。

Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口;Trunk类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口;Hybrid类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。

Hybrid端口和Trunk端口的不同之处在于Hybrid端口可以允许多个VLAN 的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。

这里的trunk并不是端口干路的概念,即端口汇聚或者链路聚合,而是允许vlan透传的一个概念。

如果想使用端口汇聚请参见相关《端口汇聚》章节。

需要注意的是:l 在一台以太网交换机上,Trunk端口和Hybrid端口不能同时被设置。

l 如果某端口被指定为镜像端口,则不能再被设置为Trunk端口,反之亦然。

缺省情况下,端口为Access端口。

Access端口只属于1个VLAN,所以它的缺省VLAN就是它所在的VLAN,不用设置;Hybrid 端口和Trunk端口属于多个VLAN,所以需要设置缺省VLAN ID。

如果设置了端口的缺省VLAN ID,当端口接收到不带VLAN Tag的报文后,则将报文转发到属于缺省VLAN的端口;当端口发送带有VLAN Tag的报文时,如果该报文的VLAN ID与端口缺省的VLAN ID 相同,则系统将去掉报文的VLAN Tag,然后再发送该报文。

需要注意的是:l Trunk端口不能和isolate-user-vlan同时配置;Hybrid端口可以和isolate-user-vlan同时配置。

但如果缺省VLAN是在isolate-user-vlan中建立了映射的VLAN,则不允许修改缺省VLAN ID,只有在解除映射后才能进行修改。

l 本Hybrid端口或Trunk端口的缺省VLAN ID和相连的对端交换机的Hybrid端口或Trunk端口的缺省VLAN ID必须一致,否则报文将不能正确传输。

缺省情况下,Hybrid端口和Trunk端口的缺省VLAN为VLAN 1,Access端口的缺省VLAN 是本身所属于的VLAN。

交换机VLAN配置1 功能需求及组网说明VLAN 配置『配置环境参数』SwitchA端口E0/1属于VLAN2,E0/2属于VLAN3『组网需求』把交换机端口E0/1加入到VLAN2 ,E0/2加入到VLAN32 数据配置步骤『VLAN配置流程』1. 缺省情况下所有端口都属于VLAN 1,并且端口是access端口,一个access端口只能属于一个vlan;2. 如果端口是access端口,则把端口加入到另外一个vlan的同时,系统自动把该端口从原来的vlan中删除掉;3. 除了VLAN1,如果VLAN XX不存在,在系统视图下键入VLAN XX,则创建VLAN XX并进入VLAN视图;如果VLAN XX已经存在,则进入VLAN视图。

【SwitchA相关配置】方法一:1. 创建(进入)vlan2[SwitchA]vlan 22. 将端口E0/1加入到vlan2[SwitchA-vlan2]port ethernet 0/13. 创建(进入)vlan3[SwitchA-vlan2]vlan 34. 将端口E0/2加入到vlan3[SwitchA-vlan3]port ethernet 0/2方法二:1. 创建(进入)vlan2[SwitchA]vlan 22. 进入端口E0/1视图[SwitchA]interface ethernet 0/13. 指定端口E0/1属于vlan2[SwitchA-Ethernet1]port access vlan 24. 创建(进入)vlan3[SwitchA]vlan 35. 进入端口E0/2视图[SwitchA]interface ethernet 0/26. 指定端口E0/2属于vlan3[SwitchA-Ethernet2]port access vlan 33 测试验证1. 使用命令disp cur可以看到端口E0/1属于vlan2,E0/2属于vlan3;2. 使用display interface Ethernet 0/1可以看到端口为access端口,PVID为2;3. 使用display interface Ethernet 0/2可以看到端口为access端口,PVID为3。

端口的trunk属性配置(一)1 功能需求及组网说明端口的trunk配置『配置环境参数』1. SwitchA 端口E0/1属于vlan10,E0/2属于vlan20,E0/3与SwitchB端口E0/3互连2. SwitchB 端口E0/1属于vlan10,E0/2属于vlan20,E0/3与SwitchA端口E0/3互连『组网需求』1. 要求SwitchA的vlan10的PC与SwitchB的vlan10的PC互通2. 要求SwitchA的vlan20的PC与SwitchB的vlan20的PC互通2 数据配置步骤『vlan透传转发流程』报文在进入交换机端口时如果没有802.1Q标记将被打上端口的PVID(即defauld vlan ID),之后该数据包就只能在这个vlan域内进行转发,不同的vlan在二层之间是隔离开的,不能实现互相访问。

【SwitchA相关配置】1. 创建(进入)vlan10[SwitchA] vlan 102. 将E0/1加入到vlan10[SwitchA-vlan10]port Ethernet 0/13. 创建(进入)vlan20[SwitchA]vlan 204. 将E0/2加入到vlan20[SwitchA-vlan20]port Ethernet 0/25. 实际当中一般将上行端口设置成trunk属性,允许vlan透传[SwitchA-Ethernet0/3]port link-type trunk6. 允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值[SwitchA-Ethernet0/3]port trunk permit vlan all【SwitchB相关配置】1. 创建(进入)vlan10[SwitchB] vlan 102. 将E0/1加入到vlan10[SwitchB-vlan10]port Ethernet 0/13. 创建(进入)vlan20[SwitchB]vlan 204. 将E0/2加入到vlan20[SwitchB-vlan20]port Ethernet 0/25. 实际当中一般将上行端口设置成trunk属性,允许vlan透传[SwitchB-Ethernet0/3]port link-type trunk6. 允许所有的vlan从E0/3端口透传通过,也可以指定具体的vlan值[SwitchB-Ethernet0/3]port trunk permit vlan all【补充说明】1. 如果一个端口是trunk端口,则该端口可以属于多个vlan;2. 缺省情况下trunk端口的PVID为1,可以在端口模式下通过命令port trunk pvid vlan vlanid 来修改端口的PVID;3. 如果从trunk转发出去的数据报文的vlan id和端口的PVID一致,则该报文的VLAN 信息会被剥去,这点在配置trunk端口时需要注意。