rfc4486.Subcodes for BGP Cease Notification Message

美国BSC CE预配置脚本

sysname XX#switchover mode nonstop-routing#lldp enable#ip vpn-instance CDMA-RANipv4-familyroute-distinguisher 4134:3050arp vlink-direct-route advertiseapply-label per-instancevpn-target 4134:305000 export-extcommunityvpn-target 4134:305000 import-extcommunity#ip vpn-instance CTVPN193-ADipv4-familyroute-distinguisher 4134:1621apply-label per-instancevpn-target 4134:162101 export-extcommunityvpn-target 4134:162100 import-extcommunity#set net-manager vpn-instance CTVPN193-AD#bfdmpls-passive#mpls lsr-id XXmplslabel advertise non-nullmpls bfd enablempls bfd-trigger fec-list ER#fec-list ERfec-node 678.234.235.1fec-node 678.234.235.2#mpls l2vpn#mpls ldpauto-frr lsp-trigger host#aaalocal-user huawei password irreversible-cipher Admin@123 local-user huawei service-type telnetlocal-user huawei level 3##isis 115is-level level-2cost-style widetimer lsp-generation 1 50 50 level-2flash-flood level-2bfd all-interfaces enablebfd all-interfaces min-tx-interval 30 min-rx-interval 30 frr-binding network-entity XXis-name XXpreference 5timer spf 1 50 1log-peer-changeset-overload on-startupfrrloop-free-alternate level-2#interface GigabitEthernet1/0/0description pT:XX:():10GE1/0/0mtu 9000ip address 678.234.235.213 255.255.255.252isis enable 115isis cost 200isis ldp-syncisis timer ldp-sync hold-max-cost 60mplsmpls ldpmode lacp-static#interface GigabitEthernet2/0/0description dT:XX:():10GE2/1/2mtu 9000ip address 678.234.235.206 255.255.255.252isis enable 115isis cost 500isis ldp-syncisis timer ldp-sync hold-max-cost 60mplsmpls ldpmode lacp-static#interface LoopBack31description For-LSRIDip address 678.234.235.216 255.255.255.255isis enable 115#interface LoopBack32description For-DCNip binding vpn-instance CTVPN193-ADip address XX 255.255.255.255#bgp 64820router-id 678.234.235.216peer 678.234.235.1 as-number 64820peer 678.234.235.1 connect-interface LoopBack31 peer 678.234.235.1 tracking delay 30peer 678.234.235.1 password cipher ADtroypeer 678.234.235.2 as-number 64820peer 678.234.235.2 connect-interface LoopBack31 peer 678.234.235.2 tracking delay 30peer 678.234.235.2 password cipher ADtroy#ipv4-family unicastundo synchronizationundo peer 678.234.235.1 enableundo peer 678.234.235.2 enable#ipv4-family vpnv4policy vpn-targetpeer 678.234.235.1 enablepeer 678.234.235.2 enable#ipv4-family vpn-instance CDMA-RANimport-route directimport-route staticmaximum load-balancing eibgp 8nexthop recursive-lookup delay 2#ipv4-family vpn-instance CTVPN193-AD import-route directimport-route staticmaximum load-balancing eibgp 8nexthop recursive-lookup delay 2#single-nexthop bgp fast-refresh enable#user-interface maximum-vty 15 user-interface vty 0 4 authentication-mode aaa user privilege level 15 protocol inbound all#。

BGP专题总结_0903

BGP最新DRAFT内容总结本人在这段时间学习了BGP的最新RFC和DRAFTÏ£ÍûBGP和相关方面的开发人员对这些内容有所了解其中有些内容可能理解有误由于各DRAFT的内容相对独立如果不特别说明draft-ietf-idr-md5-keys-00.txt)(Security Requirements for Keys used with the TCP MD5 Signature Option作者 Nortel Networks在1997年John Gilmore和EFF开发了一台专用机器成功地用于DES算法的密码猜测攻击但由于MD5算法的严密性密码熵的概念Entropy而且每个英文单词的熵值远小于其组成字母的熵值的和尽量不要使用语言词汇来做密码假定密码有效期为90天考虑摩尔定律软件攻击情况下要求密码至少68bitÒªÇóÃÜÂëìØ 至少83bit½¨Òé12个字节以上建议密码和其他用于计算MD5摘要的部分长度和接近64BYTE½¨ÒéÃÜÂëìØСÓÚ24字节密码长度在12 BYTES~24 BYTES之间建议使用RFC 1750的方法产生draft-ietf-idr-bgp-identifier-00.txt(AS-wide Unique BGP Identifier for BGP-4)作者Redback Networks, Inc.BGP speaker的BGP Identifier定义为一个合法的IP地址为了包含上述条件不能满足的情况放松对BGP Identifier的要求而且只需在一个自治系统内的唯一要求在联盟的情况下在EBGP情况下则需要双方的软件均做相应修改该修改和以前的BGP协议是兼容的仅在如下情况下使用 在BGP连接的碰撞过程中比较BGP Identifier°´±¾ÎÄÐ޸ĺóÈç¹ûBGP Identifier相同保留AS号大的BGP speaker建立的连接 在路由聚合时但他是AS和BGP Identifier的组合3ORIGINATOR_ID由RR产生因此因此不会因为和其他AS的相同BGP Identifier发生冲突 在路由选择时才比较BGP IdentifierÒò´Ë²»»áÓ°Ï쵽·ÓÉÑ¡Ôñ该文档准备将RFC 2842淘汰Ravi ChandraJohn G. Scudder在RFC 2842中它会中断BGP的会话连接此时不带上上述不认识的选项参数在该DRAFT中1ÆäÏûÏ¢¿ÉÒÔ°üº¬³Æ֮ΪÄÜÁ¦µÄÑ¡Ïî²ÎÊý23²¢±£³ÖBGP连接 如果BGP speaker在收到对方对于本端发出的OPEN消息的响应是一NOTIFICATIONÈÏΪ¶Ô·½²»Ö§³ÖÄÜÁ¦Í¨¸æ´ËʱµÄOPEN 消息中不带有能力选项参数 如果一个BGP speaker支持某一特定能力发现对方不支持该能力并终止该会话该NOTIFICATION消息将在Data域中包含引起会话中断的能力取决于本端BGPspeaker½«²»ÔÙÖØÐÂ×Ô¶¯Á¬½ÓCapability Code (1 octet)Capability Length (1 octet)Capability Value (variable)draft-ietf-idr-rfc2385bis-01.txt作者Juniper Networks在TCP连接的每一个段数据中都将包含一个16字节的MD5摘要12µ«°üÀ¨Ò»¸öÕýÈ·µÄÊý¾ÝÆ«ÒÆÓò²¢¼Ù¶¨Ð£ÑéºÍΪ0 T CP段数据(如果有) 基于TCP连接的被TCP连接两端共知的密码TCP伪头部分在RFC 793中有定义32bit 的目的IP地址将不足16bit的部分用0填充16bit的段长度对于IPV6°üÀ¨128bit的源IP地址协议号对于其他的网络协议收到一个签名的段后并比较这两个摘要该段将被丢弃但建议记录该事件SYN和ACK中没有optionµ±È»TCP连接也没有办法建立Subcodes for BGP Cease Notification MessageEnke ChenVincent Gillet该文档定义了一些表示BGP会话中Error Code为Cease的 NOTIFICATION 的几个错误子码SubcodeSymbolic Name意义和用法1MaximumNumber ofPrefixes Reached 当BGP会话本端决定当对等体通告的路由超过了本端能承受最大路由数时Error Code为Cease,Subcode为Maximum Number of Prefixes Reached½«¸ø¶ÔµÈÌå·¢NOTIFICATION½«¸ø¶ÔµÈÌå·¢NOTIFICATION½«¸ø¶ÔµÈÌå·¢NOTIFICATION²»ÔÊÐí½¨Á¢BGP连接时ErrorCode为Cease,Subcode为Connection Rejected6OtherConfigurationChange当BGP会话本端由于其他方面的配置修改决定复位和对方的连接Error Code为Cease,Subcode为Other Configuration Change在BGP speaker在收到Error Code为Cease Administratively Shutdown或者时的重试连接时比如说可以增加一个连续重试的上限将停止重试draft-ietf-idr-dynamic-cap-02.txt作者Redback Networks, Inc.Srihari R. Sangli在现有的BGP的能力协商中如果要增加或去掉新的能力时这将中断BGP会话上其他的业务动态能力该能力允许在已经建立的BGP会话中动态地更新能力该动态能力的能力编码由IANA统一划分BGP speaker告诉对等体该BGP speaker能够在BGP会话建立后接收并正确处理CAPABILITY消息CAPABILITY消息Action (1 octet)Capability Code (1 octet)Capability Length (1 octet)Capability Value (variable)Action接受一个能力为1Ã÷È·Ö¸¶¨应用的能力针对动态能力定义了一个新的NOTIFICATION 的错误码subcodes1 Invalid Action Value2 Invalid Capability Length3 Malformed Capability Value如果收到的CAPABILITY消息的Action域非0非1Invalid Action Value²¢ÔÚNOTIFICATION消息的Data域中必须包含错误的Action值那么将向对方发送错误子码为的NOTIFICATION消息如果收到的CAPABILITY消息的Capability Value域的形式不正确Malformed Capability Value²¢ÔÚNOTIFICATION消息的Data域中必须包含错误的Capability Code¾ßÌå²Ù×÷Ôò±ØÐëÓÃRFC 2842中定义的能力通告向对等体通告动态能力作为一个能力本身是不能通过CAPABILITY消息进行修改此时BGP speaker将更新上次基于消息中 的能力对于任何不认识的能力将被忽略比如在动态能力中支持4字节AS的能力将引起分析UPDATE消息的混乱Cooperative Route Filtering Capability for BGP-4Enke ChenYakov Rekhter在目前的BGP实现中然后根据本地的路由策略将一些不需要的路由过滤掉发送和更新以及接收方处理路由更新均需要消耗资源本文档定义一种基于BGP的机制允许BGP speaker给对等体发送一系列 Outbound Route Filters (ORFs).ºÍ¶ÔµÈÌå×Ô¼ºÅäÖõĹýÂËÌõ¼þÒ»Æð×÷ÓÃORF定义一个ORF可以由一个或多个具有相同的<AFI/SAFI, ORF-Type>的 ORF项目组成Action¿ÉÒÔÊÇADD, REMOVE, REMOVE-ALLMatch团体ORF-Type也就是说团体ORF-Type由<Scope, Communities>组成Scope¿ÉÒÔÊÇEXACT 或者NORMALNORMAL表示让对等体可以考虑ORF列表中的团体属性列表的子集部分扩展团体ORF-Type允许用BGP扩展团体属性来表示ORFÀ©Õ¹ÍÅÌåORF-Type提供基于扩展团体属性的路由过滤表示对等体对于给定ORF request必须考虑的路由范围EXACT表示让对等体仅仅考虑考虑路由的扩展团体属性和ORF列表中给出的扩展团体属性相同的部分在BGP中携带ORF项BGP speaker能够通过消息头带的长度中确定BGP ROUTE-REFRESH消息中是否携带了ORF项目只要这些项目的AFI/SAFI是相同的ORF项包括公共部分和类型相关部分由<AFI/SAFI, ORF-Type, Action, Match>组成Address Family Identifier (2 octets)Reserved (1 octet)Subsequent Address Family Identifier (1 octet)When-to-refresh (1 octet)ORF Type (1 octet)Length of ORFs (2 octets)First ORF entry (variable)Second ORF entry (variable)........N-th ORF entry (variable)ORF Type (1 octet)Length of ORFs (2 octets)First ORF entry (variable)Second ORF entry (variable).......N-th ORF entry (variable).........在ROUTE-REFRESH消息中携带ORF项每一个ORF项的编码如下0:ADD, 1:REMOVE, 2: REMOVE-ALL.类型相关部分由<Scope,Communities>组成扩展团体ORF-TypeÀ©Õ¹ÍÅÌåORF-Type的ORF-Type值为2scope包括EXACT和NORMAL能够从对等体接收ORF或者向对等体发送ORF的BGP speaker需要用BGP能力通告进行能力协商在RFC 2918中定义BGP speaker在向对方通告ORF 能力时不一定需要向对方通告BGP Route Refresh的能力并且从对等体接收ORF能力表示对方希望给自己发送<AFI, SAFI, ORF-Type>两者的交叉部分不为空不需要向对等体通告关于该<AFI, SAFI>的路由或者带有一项或多项ORF如果两者的交叉部分为空时当且仅当对等体向本端通告ORF能力表示它可以从本端接收ORF项并且本端想对等体通告ORF能力表示本端可以向对等体发送ORF项时该ROUTE-REFRESH消息只可以包含对等体能够接收的ORF项<AFI, SAFI, ORF-type>Ëü½«Ö´ÐÐÈçϲÙ×÷ÔòÕâЩORF项将被忽略如果一个ORF项中任何一个域包含不认识的值如果ORF项指定的操作是REMOVE, 但本端的ORF中不包含该指定项带有REMOVE或REMOVE-ALL的ORF不能删除本端配置的输出路由过滤项本端在处理完消息中携带的所有的ORF项时向对等体进行通告对等体可以忽略BGP speaker可以向对等体通过多个ORFÒ»¸öORF中的最后一个ORF 项删除时如果BGP speaker的一条特定路由与对等体的任何ORF都不能匹配如果BGP speaker包含关于对等体的多个不同ORF-Type的ORFÓë±ÈÈçPERMIT和DENY相于的结果为DENYdraft-ietf-idr-aspath-orf-02.txt作者AYR Networks. Inc.NextHop Technologies. Inc.为BGP speaker提供一种机制给BGP会话对等体发送一些输出路由过滤条件本文档定义一种新的BGP输出路由过滤Outbound Router Filter称之为ASPATH过滤条件可以和基于地址组合匹配的过滤同时使用ASPATH ORF项目包括<Sequence, Match, Length, Aspath>.表示该ORF项目的相对顺序MatchPERMIT DENY表示aspath正则表达式字符串的长度AspathAspath ORF编码Aspath ORF项目编码如下MatchÆäËû²¿·ÖÔÚÌض¨ÀàÐͲ¿·Ö±àÂ볤¶ÈÔÚLength中定义在支持带有Aspath的ORF能力通告中Capability code可变Capability valueAddress Family Identifier (2 octets)Reserved (1 octet)Subsequent Address Family Identifier (1 octet)Number of ORFs (1 octet)ORF Type (1 octet)Send/Receive (1 octet)…ORF Type (1 octet)Send/Receive (1 octet)其中各项意义如下表示网络层协议并跟随相应的网络地址Subsequent Address Family Identifier (SAFI)Number of ORF TypesORF Type:Send/Receive value = 1(b) 能给对等体发送ORF项目value =3Aspath ORF匹配除了在draft-ietf-idr-route-filter-05.txt中定义的一些通用匹配规则外如果存在多条Aspath ORF可以和相关路由匹配第一匹配即仅将序列号最小的ORF项和路由进行匹配如果BGP speaker不支持BGP路由接收者指定的aspath ORF能力则BGP路由接收者应该将带有aspath ORF的正则表达式转换成能力通告中的正则表达式BGP Persistent Route Oscillation ConditionDanny McPhersonVijay GillDaniel Walton针对BGP协议中IBGP之间需要全连接的问题RR ºÍAS联盟由于AS内的部分路由器不能了解AS的全貌于是便有可能形成永久的路由震荡中在局部最优和全局最优之间不断切换本文档讨论两种永久路由震荡提出了避免这类问题的一些网络设计指导MED属性仅当在从同一相邻的AS学到的不同路由之间选择时才进行比较AS联盟规定将一组AS进行统一管理即在外部看来在两种情况下在包含RR和联盟的特定拓扑中如果这些不一致存在于相邻的路由器之间从而引起永久的路由震荡这些路由震荡问题在提出路由协议改进之前是可以通过应用一些基本的网络设计原则来避免的永久路由震荡分为两种Type I 震荡一般发生在如下两个条件同时满足时会发生 网络中存在单级路由反射器或者AS联盟 网络从两个或更多的AS中接收同一目的地址的MED属性在RFC 1771中没有规定路径要基于MED进行排序不过因此路由反射器情况下的TYPE I震荡路由反射器拓扑在上图中AS1包含两个路由反射器Clusters分别为Ra,Rd Cluster 1包含两个RR Clients (Rb and Rc)图中的AS和路由器以及相互之间的实现表示BGP会Array话051ϱíÃèÊöRbIGP metric值仅当路由在IBGP peer之间通告时才计算在内以下步骤中所有过程针对网络地址10.0.0.0/8* R d收到来自Ra的UPDATEAS_PATH MED NEXT_HOP IGP Cost* 6 1000126 10015由于在来自于相同的相邻AS Rd将该最优路由通告给Ra R a收到Rd的UPDATE后AS_PATH MED NEXT_HOP IGP Cost6 1000136 10014* 10 100105由于在来自于相同的相邻ASËùÒÔµÚÒ»Ìõ·ÓÉ(6 100, 0, 13)比第二条路由(6 100,1, 4) 优先IGP的metric值小时优先Ra将该最优路由通告给Rd R d在从Ra收到UPDATE后AS_PATH MED NEXT_HOP IGP Cost6 100012* 10 100106由于对于不同的AS_PATH时所以Rd选择为最优因此将向Ra发送UPDATE/WITHDRAW 消息4Ra中BGP路由表项如下6 10014* 10 100105表项被withdraw了虽然实际上是最优路由路由器一直知道自己并没有使用最优路由便出现了路由震荡AS联盟拓扑下表描述Rb IGP metric值仅当路由在IBGP peer之间通告时才计算在内Re0 6 100以下步骤中所有过程针对网络地址10.0.0.0/8*¾Í²»Ò»Ò»ÑÝʾÁË1Òª±£Ö¤Cluster之间的链路具有比Cluster内部更高的IGP metric值 当使用AS联盟时要保证Sub-AS之间的链路的IGP metric值比Sub-AS内部链路的高 不要从BGP邻居接收MED 在路由决策过程中提高其他属性的优先级5不管它是否从一个单一AS学到的路由因此这可能不是一个好的方法仅当如下条件满足时12²¢ÇÒMED值不相同draft-wilfong-ibgp-oscillations-00.txt作者Lucent TechnologiesOxford University Computing LaboratoryLaboratory for Computer Science, MIT路由反射器和AS联盟情况下主要有两类路由震荡1µ±Ä³Ò»·¶Î§ÄÚ´æÔÚÒ»¸ö³¤ÆÚ²»Îȶ¨µÄ·Óɵ±ÁÚ¾ÓÏòËüͨ¸æÁھӵĵ±Ç°Ñ¡Ôñʱ2´æÔÚ¶à¸ö±È½ÏÎȶ¨µÄ·ÓÉ·½°¸Ö±µ½ÕâÖÖÇɺÏÏûʧ±¾Îĵµ»ù±¾ÉϽö¾ßѧÊõÒâÒåEnhanced Remotely Triggered Black holing using BGP CommunitiesDoughan Turk本文档描述一种使用BGP团体属性进行远程触发特定目的网络的黑洞路由技术而不需要在网络中所有的BGP路由器中应用攻击流量分析隧道ÎÛË®³ØËíµÀ¼¼Êõ当前的远程黑洞技术包含攻击该通告是由BGP域中的一台路由器来完成10.0.0.0~10.255.255.255192.168.0.0~192.168.255.255而在Internet中的大多数路由器BGP speaker在收到上述通告后并将下一跳指向在RFC 1918中指定的私有地址范围内的一个地址RFC 1918地址由于在路由器中有一条静态路由将这些地址为目的的路由指向null接口这些流量将被丢弃从而不能攻击另一方面即使某个BGP speaker没有将RFC 1918地址指向null接口当然他们仅在一段时间内将黑洞打开将进入网络的所有路由都丢弃可以将这些ICMP报文发到某一个特定地址上来搜集这些ICMP 不可达报文然后ISP有几种方法来减少攻击对网络的冲击然后隔离相应接口和对等体网络限速策略或将这些流量转发到null 接口然后利用NetflowÕâЩ¼¼Êõ¶¼ÒÀÀµÔÚÌض¨Â·ÓÉÆ÷ÉÏÊÖ¹¤ÖÆÖ¹¹¥»÷Á÷Á¿本文档提出一种远程触发可选择的一些路由器将以受攻击网络为目的地址的流量转发到null接口或者将这些流量转发到也不将攻击流量的下一跳地址修改为RFC1918地址首先以一个包含两个边界路由器R1和R2的小ISP网络为例ISP可以为R1分配团体值为65001:1为R1和R2全体分配团体值65001:6661R2上配置将RFC1918地址指向null接口的静态路由 配置匹配BGP本地产生的网络前缀的AS-Path访问列表365001:1 for R1) 配置匹配ISP为所有路由器分配的BGP团体访问列表(比如5IBGP输入路由策略将应用于如下逻辑操作与i.与特定路由器的团体值匹配65001:1, for R1ii.与本地产生的BGP通告路由的AS-PATH匹配iv.将BGP的团体属性修改成no-advertiseb. 允许通过如下匹配的路由比如iii.将BGP路由的下一跳设置成RFC 1918地址ISP在受到攻击的情况下并保留其实际下一跳除了与这个团体值匹配的路由器外而与该团体值匹配的路由器将安装该路由并将其下一跳修改为RFC1918地址匹配本地通告的路由是保证EBGP用户不会错误地使用该团体值该技术在标识为为攻击流量转发的路由器上停止转发到合法目的网段的流量网络中的其他到达合法目的网络地址的流量将不受影响攻击流量分析隧道有必要观察这些攻击路由以便将来分析通常在广播接口spanned portÁíÒ»ÖÖ·½·¨ÊÇ·¢ËÍÒ»¸ö°üº¬¹¥»÷Ö÷»úµØÖ·µÄÍøÂçµØÖ·µ½BGP域进行记录并且分析攻击流量隧道的概念应运而生将会从另一端出来首先sniffersÕâЩ½«ËùÓеĿÉÄÜ´ÓÆäËûAS引入数据包的边界路由器到sinkhole router之间的隧道可以通过比如MPLS TE来建立该子网的两个地址连接隧道的两端换言之AS内的其他路由器对于通告中预先设定的团体值忽略如果合法的流量从网络的其他部分进入AS攻击流量在sinkhole被终结那么流量将被重新送回原来网络draft-lefaucheur-bgp-tunnel-transition-00.txt(Operational Environments and Transition Scenarios for "Connecting IPv6 Islands across IPv4 Clouds with BGP")作者Cisco Systems, Inc. 业务提供商希望增加IPv6业务目前有两种解决方案MP-BGP over IPv6MP-BGP over IPv4SP'siB在SP骨干区边缘的IPv6路由信息的交换使用标准的本地IPv6路由default free routing zone邻居之间使用MP-eBGP 对Ipv6使用[IPv6-MP-BGP]在Ipv6 site和SP网络之间可以运行Ipv6路由协议(IGPv6 或者IPv6-MP-BGP)来通告或接受Ipv6的路由信息但SP骨干网络内仍使用Ipv4路由协议SP在将骨干网络全部升级为Ipv6之前需要有一种过渡解决方案12ÍøÂçÔËÐеĹý¶ÉÓÐÁ½ÖÖ·½·¨1±£³ÖÏÖÓеÄIpv4的iBGP连接外全连接或者RR结构并且利用现有的NGTRANS隧道技术在Ipv4骨干网络中获得MP-BGP的Ipv6下一跳的可达性信息Ipv6 site 的Ipv6下一跳的可达性信息可以通过本地的IPv6 MP-iBGP在MP-BGP下一跳中寻址得到例如如果Ipv4骨干区运行MPLS在这种情况下 一种用于SP网络边界在MP-iBGP的下一跳中提供Ipv6可达性信息的现有的NGTRANS隧道技术2½¨Á¢ÔÚÕâЩMP-iBGP下一跳中建立MP-iBGP邻居的TCP/IPv6连接3 IPv6数据包在Ipv4骨干网络边缘的MP-iBGP路由器之间的隧道之间传送该隧道的操作就象该数据包是发到相关Ipv6前缀的MP-iBGP下一跳路由器的隧道的Ipv4目的地址和Ipv4隧道头不是直接基于Ipv6目的地址选择的这种过渡方法被称之为方式自动隧道SP的约束条件如下1IPv4, IPv6 ,VPN-IPV42ÒÔ±ãÔÚSP网络的MP-BGP下一跳路由器上不需要为控制隧道而进行配置进行限制3ÀýÈçÈç¹ûIpv4骨干区运行MPLS¶ø²»ÐèÒª¼ÓÉÏÒ»¸öIPV4和MPLS头- 现存一些TCP/IPv4连接和iBGP邻居被用于在SP网络边缘MP-iBGP下一跳中通过MP-iBGP([MP- BGP], [IPv6-MP-BGP])通告IPv6的可达性2ʹÓÃÔÚÓÉIPv4映射的地址中的IPv4部分作为IPv4 tunnel到相应Ipv6数据包进入的tunnel的目的地址这种过渡方式被称为draft-tsenevir-ipv6-bgp-tun-00.txt(Identification of IPv6 Routes that need Tunneling - Use of BGP ExtendedCommunity Attribute)作者site和site之间的通信存在两种选择 在site之间建立专线 建立一个Ipv6实验骨干网另外因此这两种方法均存在缺陷目前有两种流行的解决方法他们都提供Ipv6从Ipv4网络的隧道12ÐèÒªÊÖ¹¤ÅäÖÃ6over4方案需要IPV4组播网络即使提供本文档提出一种MP-BGP 扩展支持路由器识别需要进行IPV4透传的IPV6路由relay routersÃû´Ê½âÊÍÖÁÉÙÓÐÒ»¸öIPV4连接和一个IPV6接口的路由器以提供6in4或6to4透传业务现在的问题是区分具有本地连接的IPV6路由和不具有本地连接的IPV6路由RFC 2545这里定义一个新的扩展团体属性来指定建立隧道需要的中继路由器的IPV4地址能穿过AS 边界IPV4-IPV6属性是一扩展属性其sub-type为0x05中继路由器可以基于本地的路由策略选择隧道的连接关系那么它可以将自己通告为这些路由的下一跳路由器并且这些路由的下一跳的连接性也要求解析出来本地路由器接收本地IPV6路由以及隧道的连接性draft-ietf-ngtrans-bgp-tunnel-04.txt(Connecting IPv6 Islands across IPv4 Clouds with BGP)作者AlcatelBTexact TechnologiesCisco Systems包括如何通过BGP交换IPV6的可达性信息这两种方法在每个IPV6孤岛网络中都需要一个双协议MP-BGP路由器第一种方法使用基于IPV4的MP-BGPtrivial tunnelingÕâÖÖËíµÀ²»ÐèÒªËíµÀÅäÖÃ并以来现有的ngtrans隧道机制来透传数据包Alain Baudot该文档提出一种在IPV4 AS中增加部署IPV6的一种机制以便能在IPV4中逐渐引入IPV6网络路由协议网关IPV6相关的路由信息可以通过IPV4网络传递过来IPV6网络可以通过双栈路由器来实现互通RPG可以用来支持多种路由协议并实现路由协议的转换例如在IPV4网络中运行OSPFv2, IS-ISv4draft-cristallo-bgp-tunnel-attr-00.txt(BGP Tunnel Attribute)作者Alcatel比如在[NGTRANS-BGP], [PPVPN]中的需求在draft-ietf-ngtrans-bgp-tunnel-04.txt和draft-ietf-ppvpn-ipsec-2547-01.txt中则建议使用BGP属性来达到类似的目的因此BGP协议是自动建立隧道和配置隧道的关键因素提出了一种新的BGP属性BGP speaker将用该属性指定用于将流量传送到特定目的地的隧道类型TUNNEL属性是一个optional non-transitive属性BGP-MP隧道属性的类型码是由IANA作相应考虑每个Tunnel Type值为一字节为了将流量传送到在UPDATE消息中NLRI或MP_REACH_NLRI中指定的目的地址接收方选择其中的一个值来传送流量- 0x00: 没有指定隧道类型- 0x01: IP in IP- 0x02: GRE- 0x03: IPSec- 0x04: MPLS- 0x05: L2TPTunnel Type 0x00不能在其他非0的隧道类型列在一起隧道属性的操作部分接收或者不能接收的流量BGP speaker在接收路由中没有TUNNEL属性时当BGP speaker接收到带有不认识的TUNNEL 属性时因为路由的产生者希望仅仅通过一些指定类型的隧道中接收流量修改或者保留这些属性由于BGP支持能力协商BGP peer指定的Tunnel Type列表仅仅包含双方都支持的类型有如下几种可能的情况 隧道类型为0x00µ«ÊDz»ÏëÖ¸¶¨ËíµÀÀàÐÍÔÚÕâÖÖÇé¿öϽÓÊÕÕß´ÓË«·½¶¼Ö§³ÖµÄTunnel Type值中选择一个2½ÓÊÕÕßÑ¡ÔñÆäÖÐÒ»¸öÌض¨Öµ²¢Ê¹ÓÃÏàÓ¦·â×°½«Á÷Á¿´«Ë͵½Ö¸¶¨µÄÄ¿µÄµØÖ·BGP speaker将根据配置的或缺省封装将流量传送到Update消息中指定的目的地使用Tunnel属性的BGP speaker应该使用RFC 2842中的能力通告来确定和特定peer使用特定的属性Capability CodeÔÚ¸÷×ÔÄÜÁ¦ÖÐΨһȷ¶¨一个字节Capability Value°üº¬Ò»¸ö»ò¼¸¸öTunnel Type值如果支持Tunnel属性的BGP speaker确定对等体不支持该属性并中指会话建立过程如果支持Tunnel属性的BGP speaker确定对等体也支持该属性今当双方都支持的类型在连接建立后才能建立隧道Tunnel属性将不再peer之间交换作者Cisco Systems, Inc. 除了NOTIFICATION消息外没有其他机制可以相互通告双方之间存在异常如果其中一方希望能够从一些错误中恢复出来或者是想对方就和BGP相关的事件发出警告本文提出一种BGP INFORM消息来完成上述功能但并不复位双方的会话该消息用于双方发生了一些并不太严重的错误如果要想对等体通告多个事件INFORM消息包括两个字节的事件编码TLV形式如下Type Name Length Value1Unspecifievariable Unspecified Data Typed2String variable A text string whose length is given by the lengthfield. Not null-terminated3PDU variable A copy of the PDU which triggered the INFORMmessage. May be truncated.4Attribute variable A copy of the path attribute which triggered theINFORM message. May be truncated.5Integer4 A four-byte integer一个TLV在一个INFORM消息中最多能出现一次0-32767是被TBD IANA定义的典型的事件编码如下一种不被事件编码描述的事件在收到INFORM消息说明发生的事件后可能会收到NOTIFICATION消息对于引起发送INFORM消息的属性应该在Attribute TLV中表示出来让BGP speaker收到超过自身配置的路由数量后同时给对等体发送INFORM消息如果BGP speaker收到的UPDATE消息中的属性值的长度太长时该属性的TLV应该在INFORM消息中包含导致本端BGP speaker对某些前缀实行了衰减只有当衰减的路由的范围和为被衰减的路由范围发生了交叉时如果BGP友好重启动期间并且清除定时器超时对等体发送INFORM消息INFORM消息的操作1Ò»¸ö·ÓÉÆ÷ÔÚÔËÐйý³ÌÖз¢ÏÖһЩÒì³£µÄ·Ç¹Ø¼üÐÔµÄʼþµ«²¢²»ÐèÒªÖն˻Ựʱ¶¼¿ÉÒÔ¸ø¶ÔµÈÌå·¢ËÍINFORM消息INFORM消息的发送频率必须进行限制 接收INFORM消息首先记录下来对于不认识的TLV的INFORM消息收到INFORM消息后不能复位BGP会话不能因为收到INFORM消息导致关于对等体邻居状态的改变INFORM消息只能在支持该消息的peer之间发送INFORM消息的能力编码有IANA考虑Susan Hares当BGP speaker检测到错误并将连接的状态迁移到Idle状态如果这种时间不断的自动产生为避免这种情况不能立即为该邻居自动产生Start事件draft-ouldbrahim-ppvpn-gvpn-bgpgmpls-01.txt(Generalized Provider-provisioned Port-based VPNs using BGP and GMPLS)作者Nortel Networks Provider-provisioned Port-based Generalized VPN service (GVPN)该业务是基于端口的该业务通用是因为可户的端口和提供商的端口可以是GMPLS支持的任何类型的接口一端配置就是说为一个VPN增加一个新端口时另一个重要目标是不需要修改业务提供商的设备的配置就能够建立/中断相应可户设备端口之间的LSPGMPLS完成实现上述目标信令考虑SP网络由支持GMPLS 的设备组成用户设备称之为CESDH交叉设备通用基于端口VPN的参考模型CE可以通过一条或多条链路和PE相连是一个将CE和PE连接起来的逻辑的概念CE可以连接到多个PE如果CE和PE相连的多条链路都属于同一个VPN一条链路可以只有数据承载通道或只有控制承载通道在本文中假定CE和PE之间的链路中至少有一条同时具有数据承载通道和控制承载通道链路的两端分别连接着CE和PE在任何时刻PE上的一个端口属于最多一个GVPN Port Information TableCE之间需要经过LSP通过SP网络相连如果CE和PE相连的端口有多个channels上面已经讲了该模型的目标1 能让SP为CE提供CE能够连接的端口的信息32 允许包括hub-and-spoke和全网状网等不同的GVPN拓扑而是由连接到这些端口的CE来触发建立SP将运用本文提出的机制来限制可以作为LSP端点的PE端口CE时间的连接性是由CE自己来控制的GVPN有一系列的拓扑由于该模型在SP提供的网络中的GVPN在连接性改变后仅需要最少的配置修改CE-to-CE之间的LSP是基于GMPLS信令的在给定的GVPN中其中一种方法是将在该GVPN中的每一个端口分配一个IP地址另一种方法是将CE的每一个端口在该CE范围内一个唯一的索引CE IP address然后使用元组<port index, CE IP address>作为端口的标识一种方法是在一个PE 上为每个端口分配一个索引当跨多个提供商时GVPN结构图这样每条连接CE和PE的链路在给定GVPN中和CE端口相关都有一个唯一的标识前者称为CPI除了PPIÒ»ÖÖ·½·¨ÊÇÔÚ¸ø¶¨GVPN中为每个端口分配一个唯一的IP地址并在给定GVPN中为每个PE分配一唯一的IP 地址将该标识称为VPN-PPIÈç¹ûij¶Ë¿ÚµÄPPI和VPN-PPI都是unnumbered,那么他们可用相同的端口索引PPI对于连接CE和PE的给定链路那么VPN-PPI也应该是一IP 地址则VPN-PPI也应该是<port index, PE IP address>元组VPN-PPI和PPI是哪种形式则是相互独立的不需要和GVPN的客户协商而CPI和VPN-PPI的分配仅由他们所属的GVPN决定则该PE为该GVPN保留一个PITËü°üÀ¨±¾µØÐÅÏ¢ºÍÀ´×ÔÆäËûP E 远端信息在draft-ietf-ppvpn-bgpvpn-auto-02.txt中讲解为限制该信息仅在给定GVPN中传递PE上的每个PIT都配置一个或多个称为的Route Target Community±ê¼ÇµÄÁ£¶È¿ÉÒÔµ½µ¥¸ö<CPI, PPI>对import Route Targets用于从SP的BGP中输入路由信息到PIT¸Ã¶Ë¿Ú½«ºÍÓë¸ÃGVPN 相关联的PIT联系在一起连接到该端口的CE可以通过BGP向PE传递CPI 信息然后将该元组在相应GVPN中PIT中传播CE需要识别他所在GVPN中的需要和他建立连接的其他CEÕâ¿ÉÒÔͨ¹ý½«ºÍ¸ÃCE相连的PE中存储的PIT信息传给CE±¾Îĵµ½¨ÒéPE将相同GVPN中学到的远端CE的信息发给CEÕâÑùµÄºÃ´¦ÊDZÜÃâPE传播PIT信息时拒绝LSP建立请求和目标端口LSP的建立可以通过GMPLS信令来建立当起点CE连接的PE收到请求后然后利用PIT中的信息找到目标端口对应的PPIÇëÇóµ½´ïÄ¿±êCPI对应的CELSP就可以建立起来选择那些CE建立LSP取决于CE本地除了CPI可能还有其他描述该端口中通道的特征的信息带宽这些信息保证和对等体建立LSP时双方具有兼容的特征两端的CE同时发起LSP建立请求此时保留CPI高的CE的请求为保证GMPLS能正常运行可以是IP中一跳文中称该CE地址为CE控制通道地址(CE-CC-Addr)这两个地址都被这两个地址所在的GVPN控制那么这些端口可以共用一个控制通道PE上的各个端口都在同一GVPN中当CE发送一个RSVP Path消息到PE目的IP地址设置成相应的PE-CC-AddrЯ´ø¸ÃÏûÏ¢µÄIP包的源IP地址和目的IP地址分别为PE-CC-Addr和CE-CC-Addr³ýÁË×÷ΪÔÚRSVP消息中用于IP包的源CE-CC-Addr和PE-CC-Addr还被用于CE和PE之间承载的IF_ID RSVP_HOP对象的下一跳/前一跳地址numbered non-bundled link¸ÃÁ´Â·µÄCPI和VPN-PPI用于CE和PE 之间承载的IF_ID RSVP HOP对象的1类或2类TLV¸ÃÁ´Â·µÄCPI和VPN-PPI用于3类TLV的IP地址该链路的CPI和VPN-PPI用于3类TLV的IP地址当CE从一端口向一目标端口发起Path消息建立LSP时如果目标端口的CPI是IP地址如果目标端口的CPI是<port index, IP address>元组并将整个元组作为ERO中的Unnumbered Interface ID子对象则PE选择和GVPN相关联的PIT只要该映射完成结果而不再是CPI PE进行相反的映射然后将Path消息发送给存在目标端口的CE通道特征的编码由GMPLS信令确定PPI和通告特征的编码在BGP的GVPN相关信息中定义RFC 2858RFC 2858定义了两个BGP属性用于通告或撤消可达性信息一个新的SAFI这些都由IANA来考虑并定义了一种用于携带CPI和PPI信息的NLRI格式单个元组的格式如下LengthPPI AFIPPI Length。

srv6相关标准

SRv6(Segment Routing over IPv6)是一种基于IPv6网络的新型路由技术,它通过在IPv6数据包中添加一个24位的标签来标识不同的路径。

这种技术可以提高网络的可扩展性、灵活性和安全性。

以下是一些与SRv6相关的标准:1. RFC 8210:这是SRv6的基本规范,定义了SRv6的基本概念、操作和实现要求。

2. RFC 8365:这个文档描述了如何使用BGP-LS(Border Gateway Protocol - Link State)协议在IPv6网络中传播SRv6路由信息。

3. RFC 8402:这个文档描述了如何使用MP-BGP(Multiprotocol BGP)协议在IPv6网络中传播SRv6路由信息。

4. RFC 8415:这个文档描述了如何使用IS-IS(Intermediate System to Intermediate System)协议在IPv6网络中传播SRv6路由信息。

5. RFC 8475:这个文档描述了如何使用OSPF(Open Shortest Path First)协议在IPv6网络中传播SRv6路由信息。

6. RFC 8597:这个文档描述了如何使用BFD(Bidirectional Forwarding Detection)协议在IPv6网络中检测SRv6路径的状态。

7. RFC 8795:这个文档描述了如何使用LDP(Label Distribution Protocol)协议在IPv6网络中分发SRv6标签。

8. RFC 8879:这个文档描述了如何使用PCE(Path Computation Element)协议在IPv6网络中计算SRv6路径。

9. RFC 8915:这个文档描述了如何使用SDN(Software-Defined Networking)技术来实现SRv6网络。

10. RFC 9119:这个文档描述了如何使用SRv6技术来实现网络切片。

计算机网络实验报告-IPv6技术实验2

实验7 IPv6技术实验1. 3.5节步骤2中,请思考下面问题:主机加入到组播组中的过程是什么?答:1.通过地址自动配置,主机获得了多播组地址。

2.主机发送MLD多播侦听报告报文给本地链路的路由器。

3.路由器根据报文中的信息,向多播转发表中添加表项,以记录多播组的成员身份。

2. 3.5节步骤3中,仔细观察PC1与RT1之间的交互报文,回答下述问题:1)为什么报文中的“next header”采用hop-by-hop的选项?答:因为hop-by-hop选项规定该报文的传送路径上每台中间节点都要读取并处理该拓展报头,起到提醒路由器对MLD报文进行深入检查的作用。

2)为什么跳数被限制为1?答:为了将此报文限制在链路本地上。

3)在“Hop-by-Hop”选项中,有一个“Padn”,它的作用是什么?答:作用是插入两个或多个填充字节,使字段符合对齐要求。

3. 3.5节步骤4中,仔细观察Router Solicitation的报文,回答下述问题:1)在前面的multicast listener report报文中,报文的跳数限制为1,而在这里,同样是主机发给路由器的报文,为什么跳数却采用255?答:接收节点只认为跳数限值是255的报文有效,防止非本链路的设备通过发送路由器宣告来试图干扰通信流。

2)报文中的ICMP选项中的“source link-layer address”的作用是什么?答:作用是表示发送者的mac地址。

4. 3.5节步骤6中,仔细观察Router Advertisement的报文,回答下述问题:1)“Cur hop limit”的含义是什么?答:本网段发出普通报文时的默认跳数限制。

2)报文中“lifetime”的含义是什么?答:发送该报文的路由器作为缺省路由器的生存周期。

3)“reachable time”的含义是什么?答:本链路上所有节点的“可达”状态保持时间。

4)“retransmit time”的含义是什么?答:重传NS报文的时间间隔,用于邻居不可达检测和地址解析。

BGP消息格式及错误代码

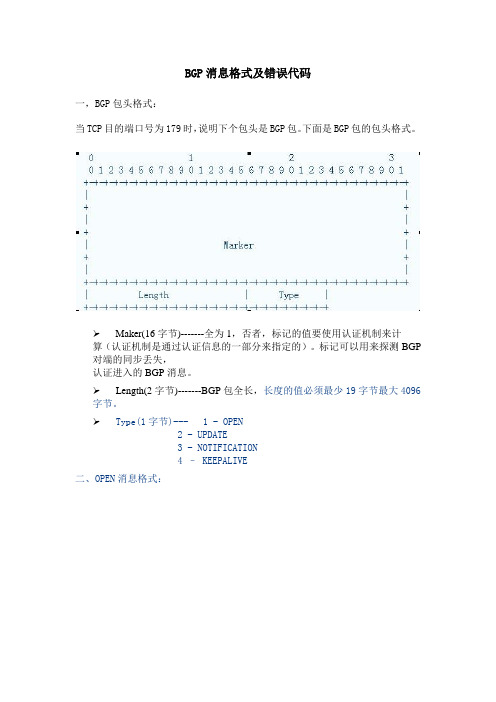

BGP消息格式及错误代码一,BGP包头格式:当TCP目的端口号为179时,说明下个包头是BGP包。

下面是BGP包的包头格式。

Maker(16字节)-------全为1,否者,标记的值要使用认证机制来计算(认证机制是通过认证信息的一部分来指定的)。

标记可以用来探测BGP 对端的同步丢失,认证进入的BGP消息。

Length(2字节)-------BGP包全长,长度的值必须最少19字节最大4096字节。

Type(1字节)--- 1 - OPEN2 - UPDATE3 - NOTIFICATION4 – KEEPALIVE二、OPEN消息格式:zVersion(1字节)-----当前的BGP版本号为4My Autonomous System(2字节)----发送者自制系统号Hold Time(2字节)----BGP hold time 为180秒。

BGP Identifier(4)----发送者的BGP router-ID.Optional Parameters Length(可选参数长度)(1字节):如果这个域是0,说明没有可选参数。

Optional Parameters(可选参数):三、UPDATE报文格式Unfeasible Routes Length(不可用路由长度)----2字节,指示了撤销路由的字节总长度。

0说明没有撤销路由, UPDATE消息内部没有撤销路由。

Withdrawn Routes(撤销路由)----如果没有撤销路由则无此字段,如果有撤销路由,此字段列出所撤销的路由条目。

Total Path Attribute Length(总的路径属性长度)----2字节,0代表在UPDATE消息中没有网络层可达信息域。

Path Attributes(路径属性):在每一个UPDATE消息中有可能有多个路径属性对。

每一个路径属性对包括Attribute Flags 、Attribute type code 、Attribute Data Length三个字段。

bgp路由欺骗攻击原理

bgp路由欺骗攻击原理

BGP劫持是指攻击者恶意改变互联网流量的路由。

攻击者通过错误地宣布

他们实际上并不拥有、控制或路由的IP地址组(称为IP前缀)的所有权来实现这一点。

BGP劫持很像是有人在高速公路上改变所有的标志,将汽车

指向错误的出口。

整个互联网是由很多的网络组成,这些网络被称为是“自治系统(AS)”,因为边界网关协议(BGP)是建立在假设互联网络真正告诉他们拥有哪些IP

地址的基础上的,所以BGP劫持几乎是不可能停止的。

要发生劫持事件,攻击者需要控制或破坏连接一个自治系统(AS)和另一个自治系统(AS)的启用BGP的路由器,这样就不是每个人都可以进行BGP劫持。

BGP劫持可能导致互联网流量出错,被监控或拦截,被“黑洞”,或者作

为中间人攻击的一部分将流量导向虚假网站。

此外,垃圾邮件发送者可以使用BGP劫持或实施BGP劫持的AS网络,以欺骗合法IP以进行垃圾邮件。

另外,攻击者可能执行 BGP 路由劫持的原因包括:拒绝对特定在线服务的

服务。

将流量重定向到伪造网页,以实现凭据、信用卡号和其他机密信息的网络钓鱼。

重定向流量以压倒某些服务。

为了破坏而破坏,进行无差别攻击。

以上内容仅供参考,如需更多信息,建议查阅相关文献或咨询网络安全专家。

同时请注意,网络攻击可能会带来严重后果,应遵守法律法规和道德准则,不要尝试进行任何非法行为。

rfc3845.DNS Security (DNSSEC) NextSECure (NSEC) RDATA Format

Network Working Group J. Schlyter, Ed. Request for Comments: 3845 August 2004 Updates: 3755, 2535Category: Standards TrackDNS Security (DNSSEC) NextSECure (NSEC) RDATA FormatStatus of this MemoThis document specifies an Internet standards track protocol for the Internet community, and requests discussion and suggestions forimprovements. Please refer to the current edition of the "InternetOfficial Protocol Standards" (STD 1) for the standardization stateand status of this protocol. Distribution of this memo is unlimited. Copyright NoticeCopyright (C) The Internet Society (2004).AbstractThis document redefines the wire format of the "Type Bit Map" fieldin the DNS NextSECure (NSEC) resource record RDATA format to coverthe full resource record (RR) type space.Table of Contents1. Introduction . . . . . . . . . . . . . . . . . . . . . . . . . 22. The NSEC Resource Record . . . . . . . . . . . . . . . . . . . 2 2.1. NSEC RDATA Wire Format . . . . . . . . . . . . . . . . . 3 2.1.1. The Next Domain Name Field . . . . . . . . . . . 3 2.1.2. The List of Type Bit Map(s) Field . . . . . . . 3 2.1.3. Inclusion of Wildcard Names in NSEC RDATA . . . 4 2.2. The NSEC RR Presentation Format . . . . . . . . . . . . 42.3. NSEC RR Example . . . . . . . . . . . . . . . . . . . . 53. IANA Considerations . . . . . . . . . . . . . . . . . . . . . 54. Security Considerations . . . . . . . . . . . . . . . . . . . 55. References . . . . . . . . . . . . . . . . . . . . . . . . . . 6 5.1. Normative References . . . . . . . . . . . . . . . . . . 65.2. Informative References . . . . . . . . . . . . . . . . . 66. Acknowledgements . . . . . . . . . . . . . . . . . . . . . . . 67. Author’s Address . . . . . . . . . . . . . . . . . . . . . . . 68. Full Copyright Statement . . . . . . . . . . . . . . . . . . . 7 Schlyter, Ed. Standards Track [Page 1]1. IntroductionThe DNS [6][7] NSEC [5] Resource Record (RR) is used forauthenticated proof of the non-existence of DNS owner names andtypes. The NSEC RR is based on the NXT RR as described in RFC 2535[2], and is similar except for the name and typecode. The RDATAformat for the NXT RR has the limitation in that the RDATA could only carry information about the existence of the first 127 types. RFC2535 did reserve a bit to specify an extension mechanism, but themechanism was never actually defined.In order to avoid needing to develop an extension mechanism into adeployed base of DNSSEC aware servers and resolvers once the first127 type codes are allocated, this document redefines the wire format of the "Type Bit Map" field in the NSEC RDATA to cover the full RRtype space.This document introduces a new format for the type bit map. Theproperties of the type bit map format are that it can cover the full possible range of typecodes, that it is relatively economical in the amount of space it uses for the common case of a few types with anowner name, that it can represent owner names with all possible types present in packets of approximately 8.5 kilobytes, and that therepresentation is simple to implement. Efficient searching of thetype bitmap for the presence of certain types is not a requirement.For convenience and completeness, this document presents the syntaxand semantics for the NSEC RR based on the specification in RFC 2535 [2] and as updated by RFC 3755 [5], thereby not introducing changesexcept for the syntax of the type bit map.This document updates RFC 2535 [2] and RFC 3755 [5].The key words "MUST", "MUST NOT", "REQUIRED", "SHALL", "SHALL NOT","SHOULD", "SHOULD NOT", "RECOMMENDED", "MAY", and "OPTIONAL" in this document are to be interpreted as described in BCP 14, RFC 2119 [1].2. The NSEC Resource RecordThe NSEC resource record lists two separate things: the owner name of the next RRset in the canonical ordering of the zone, and the set of RR types present at the NSEC RR’s owner name. The complete set ofNSEC RRs in a zone indicate which RRsets exist in a zone, and form a chain of owner names in the zone. This information is used toprovide authenticated denial of existence for DNS data, as described in RFC 2535 [2].The type value for the NSEC RR is 47.Schlyter, Ed. Standards Track [Page 2]The NSEC RR RDATA format is class independent and defined for allclasses.The NSEC RR SHOULD have the same TTL value as the SOA minimum TTLfield. This is in the spirit of negative caching [8].2.1. NSEC RDATA Wire FormatThe RDATA of the NSEC RR is as shown below:1 1 1 1 1 1 1 1 1 12 2 2 2 2 2 2 2 2 23 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+/ Next Domain Name /+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+/ List of Type Bit Map(s) /+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+2.1.1. The Next Domain Name FieldThe Next Domain Name field contains the owner name of the next RR in the canonical ordering of the zone. The value of the Next DomainName field in the last NSEC record in the zone is the name of thezone apex (the owner name of the zone’s SOA RR).A sender MUST NOT use DNS name compression on the Next Domain Namefield when transmitting an NSEC RR.Owner names of RRsets that are not authoritative for the given zone(such as glue records) MUST NOT be listed in the Next Domain Nameunless at least one authoritative RRset exists at the same ownername.2.1.2. The List of Type Bit Map(s) FieldThe RR type space is split into 256 window blocks, each representing the low-order 8 bits of the 16-bit RR type space. Each block thathas at least one active RR type is encoded using a single octetwindow number (from 0 to 255), a single octet bitmap length (from 1to 32) indicating the number of octets used for the window block’sbitmap, and up to 32 octets (256 bits) of bitmap.Window blocks are present in the NSEC RR RDATA in increasingnumerical order."|" denotes concatenationType Bit Map(s) Field = ( Window Block # | Bitmap Length | Bitmap ) + Schlyter, Ed. Standards Track [Page 3]Each bitmap encodes the low-order 8 bits of RR types within thewindow block, in network bit order. The first bit is bit 0. Forwindow block 0, bit 1 corresponds to RR type 1 (A), bit 2 corresponds to RR type 2 (NS), and so forth. For window block 1, bit 1corresponds to RR type 257, and bit 2 to RR type 258. If a bit isset to 1, it indicates that an RRset of that type is present for the NSEC RR’s owner name. If a bit is set to 0, it indicates that noRRset of that type is present for the NSEC RR’s owner name.Since bit 0 in window block 0 refers to the non-existing RR type 0,it MUST be set to 0. After verification, the validator MUST ignorethe value of bit 0 in window block 0.Bits representing Meta-TYPEs or QTYPEs, as specified in RFC 2929 [3] (section 3.1), or within the range reserved for assignment only toQTYPEs and Meta-TYPEs MUST be set to 0, since they do not appear inzone data. If encountered, they must be ignored upon reading.Blocks with no types present MUST NOT be included. Trailing zerooctets in the bitmap MUST be omitted. The length of each block’sbitmap is determined by the type code with the largest numericalvalue within that block, among the set of RR types present at theNSEC RR’s owner name. Trailing zero octets not specified MUST beinterpreted as zero octets.2.1.3. Inclusion of Wildcard Names in NSEC RDATAIf a wildcard owner name appears in a zone, the wildcard label ("*") is treated as a literal symbol and is treated the same as any otherowner name for purposes of generating NSEC RRs. Wildcard owner names appear in the Next Domain Name field without any wildcard expansion. RFC 2535 [2] describes the impact of wildcards on authenticateddenial of existence.2.2. The NSEC RR Presentation FormatThe presentation format of the RDATA portion is as follows:The Next Domain Name field is represented as a domain name.The List of Type Bit Map(s) Field is represented as a sequence of RR type mnemonics. When the mnemonic is not known, the TYPErepresentation as described in RFC 3597 [4] (section 5) MUST be used. Schlyter, Ed. Standards Track [Page 4]2.3. NSEC RR ExampleThe following NSEC RR identifies the RRsets associated with. and the next authoritative name after.. 86400 IN NSEC . A MX RRSIG NSECTYPE1234The first four text fields specify the name, TTL, Class, and RR type (NSEC). The entry . is the next authoritative nameafter . in canonical order. The A, MX, RRSIG, NSEC, and TYPE1234 mnemonics indicate there are A, MX, RRSIG, NSEC, andTYPE1234 RRsets associated with the name .The RDATA section of the NSEC RR above would be encoded as:0x04 ’h’ ’o’ ’s’ ’t’0x07 ’e’ ’x’ ’a’ ’m’ ’p’ ’l’ ’e’0x03 ’c’ ’o’ ’m’ 0x000x00 0x06 0x40 0x01 0x00 0x00 0x00 0x030x04 0x1b 0x00 0x00 0x00 0x00 0x00 0x000x00 0x00 0x00 0x00 0x00 0x00 0x00 0x000x00 0x00 0x00 0x00 0x00 0x00 0x00 0x000x00 0x00 0x00 0x00 0x20Assuming that the resolver can authenticate this NSEC record, itcould be used to prove that does not exist, or could be used to prove that there is no AAAA record associated with. Authenticated denial of existence is discussed in RFC 2535 [2].3. IANA ConsiderationsThis document introduces no new IANA considerations, because all ofthe protocol parameters used in this document have already beenassigned by RFC 3755 [5].4. Security ConsiderationsThe update of the RDATA format and encoding does not affect thesecurity of the use of NSEC RRs.Schlyter, Ed. Standards Track [Page 5]5. References5.1. Normative References[1] Bradner, S., "Key words for use in RFCs to Indicate Requirement Levels", BCP 14, RFC 2119, March 1997.[2] Eastlake 3rd, D., "Domain Name System Security Extensions", RFC 2535, March 1999.[3] Eastlake 3rd, D., Brunner-Williams, E., and B. Manning, "Domain Name System (DNS) IANA Considerations", BCP 42, RFC 2929,September 2000.[4] Gustafsson, A., "Handling of Unknown DNS Resource Record (RR)Types", RFC 3597, September 2003.[5] Weiler, S., "Legacy Resolver Compatibility for Delegation Signer (DS)", RFC 3755, May 2004.5.2. Informative References[6] Mockapetris, P., "Domain names - concepts and facilities", STD13, RFC 1034, November 1987.[7] Mockapetris, P., "Domain names - implementation andspecification", STD 13, RFC 1035, November 1987.[8] Andrews, M., "Negative Caching of DNS Queries (DNS NCACHE)", RFC 2308, March 1998.6. AcknowledgementsThe encoding described in this document was initially proposed byMark Andrews. Other encodings where proposed by David Blacka andMichael Graff.7. Author’s AddressJakob Schlyter (editor)NIC-SEBox 5774Stockholm SE-114 87SwedenEMail: jakob@nic.seURI: http://www.nic.se/Schlyter, Ed. Standards Track [Page 6]8. Full Copyright StatementCopyright (C) The Internet Society (2004).This document is subject to the rights, licenses and restrictionscontained in BCP 78, and except as set forth therein, the authorsretain all their rights.This document and the information contained herein are provided on an "AS IS" basis and THE CONTRIBUTOR, THE ORGANIZATION HE/S HEREPRESENTS OR IS SPONSORED BY (IF ANY), THE INTERNET SOCIETY AND THE INTERNET ENGINEERING TASK FORCE DISCLAIM ALL WARRANTIES, EXPRESS ORIMPLIED, INCLUDING BUT NOT LIMITED TO ANY WARRANTY THAT THE USE OFTHE INFORMATION HEREIN WILL NOT INFRINGE ANY RIGHTS OR ANY IMPLIEDWARRANTIES OF MERCHANTABILITY OR FITNESS FOR A PARTICULAR PURPOSE. Intellectual PropertyThe IETF takes no position regarding the validity or scope of anyIntellectual Property Rights or other rights that might be claimed to pertain to the implementation or use of the technology described inthis document or the extent to which any license under such rightsmight or might not be available; nor does it represent that it hasmade any independent effort to identify any such rights. Information on the IETF’s procedures with respect to rights in IETF Documents can be found in BCP 78 and BCP 79.Copies of IPR disclosures made to the IETF Secretariat and anyassurances of licenses to be made available, or the result of anattempt made to obtain a general license or permission for the use of such proprietary rights by implementers or users of thisspecification can be obtained from the IETF on-line IPR repository at /ipr.The IETF invites any interested party to bring to its attention anycopyrights, patents or patent applications, or other proprietaryrights that may cover technology that may be required to implementthis standard. Please address the information to the IETF at ietf-ipr@.AcknowledgementFunding for the RFC Editor function is currently provided by theInternet Society.Schlyter, Ed. Standards Track [Page 7]。

ZTE中兴售后初级试题

1.路由器的主要功能不包括速率适配子网协议转换七层协议转换报文分片与重组1、以下为广域网协议的有:Pppx.25Ethernet IIFreamRelayIEEE802.2/802.3;2、TraceQouter的功能是:用于检查网管是否正常用于检查网络连接是否可达用于分析网络在哪里出了问题;3、下面是基于TCP的协议有:pingTftptelnetftpospfsnmpwww4、解决路由环路问题的方法是:定义路由权的最大值(可以挽救但不可以避免)路由保持法水平分割路由器重启;5、与动态路由相比较,静态路由有哪些优点?带宽占用少简单路由器能自动发现拓扑变化路由器能自动计算新的路由;6、浮动静态路由的作用是?提供备份路由提供负载分担路径为业务提供可靠性保护保障出现故障时能尽快恢复业务为用户提供浮动的网关7、在VRRP的配置过程中,可命令行配置的有效优先级包括:1101002558、下面关于ospf的叙述正确的有:ospf是一种基于D-V算法的动态单播路由协议为了节省路由开销,在广播网络ospf以广播地址发送报文将自治系统划分为不同的区域之后,为了保证区域之间能够正常通讯,ospf定义了骨干区域,并规定骨干区域必须保持联通其他区域直接环绕在骨干区域周围一个广播网中priority最大的那台路由器不一定是DR;9、静态路由是否出现在路由表中取决于下一跳是否可达、即此路由的下一跳地址所处的网段对本路由是否可达?对10、默认情况下,vrrp组中的master何slave路由器每个1秒钟发送“keep alive”消息,判断组中其他成员是否存在。

错11、39系列和G系列交换机不支持NAT功能,错12、D类地址缺省子网掩码是255.255.255.240 错13、ospf协议生成的路由分为四类,按优先级从高到低顺序来说:区域内路由、区域间路由、第一类外部路由、第二类外部路由对14、在配置SuperVLAN和P-Vlan的时候,两者的相同点是用户所用的IP地址可以是同一网段的,不同点是SuperVLAN不能配置隔离用户之间的通信用户而P-VLAN可以实现。

通信工程师:网络优化考试考试题库

通信工程师:网络优化考试考试题库1、单选无线信号在自由空间的衰落情况是:传播距离每增大一倍,信号强度减小()A、2dBB、3dBC、6dBD、9dB正确答案:C2、多选在移动通信系统中,多谱勒效应(江南博哥)会引起频率的变化.由于多谱勒效应在移动用户侧收到的频率的大小与下列哪些因素有关().A、基站源频率的大小B、移动用户的行进速度C、移动用户相对基站的行进方向D、信号传播介质E、移动用户天线的高度F、基站的天线高度正确答案:A, B, C, D3、多选以下基站传输端口号与BIB色谱或者T43端口对应正确的是()A、MMS02----红灰红棕;B、MMS00----J1J2;C、MMS01----J3J4;D、MMS10----红灰红棕正确答案:A, B, D4、问答题一个2M传输上最多可配多少个RTF?正确答案:1个2M最多配15个RTF(TS0不用,余下31个TS)5、单选在系统消息中,有“功率控制允许(PWRC)”项,该参数的主要意义是()。

A、该小区是否允许手机采用上行功率控制B、表示当BCCH载频时隙参与跳频时,MS计算接收电平平均值时是否去除从BCCH载频时隙上获得的接收电平值C、通过系统消息通知MS,该小区采用了下行功控和跳频,与BCCH载频时隙是否参与跳频无关D、通过系统消息通知MS,该小区是否允许手机进行上行开环功控正确答案:B6、多选影响无线接通率的直接因素是:()A.话音信道掉话率B.话音信道拥塞率C.信令信道掉话率D.信令信道拥塞率正确答案:B, D7、问答题什么是快衰弱?正确答案:快衰弱是叠加在慢衰弱信号上的,这个衰弱速度很快,每秒可达几十次,除与地形地貌有关外,还与移动台的速度和信号的波长有关,并且幅度很大,可达几十DB,信号的变化呈瑞利分布.8、单选在GSM系统中,什么因素决定了系统频率复用度()A.基站发射功率B.载干比C/I及基站小区分裂C.干扰信号的强弱D.地形和地貌正确答案:B9、多选室内直放站的分类有()。

江西电信BRAS(华为ME60、 MA5200G)配置规范

江西电信BRAS(华为ME60/MA5200G)设备配置规范中国电信江西分公司2010年11月目录第1章概述 (1)1.1术语和缩写语表 (1)1.2网络结构说明 (3)第2章IP城域网网络设备命名及链路描述规范 (4)2.1设备命名规范 (4)2.1.1适用范围 (4)2.1.2设备命名规范格式 (4)2.2端口描述规范 (5)2.2.1环回接口描述 (5)2.2.2网络端口描述规范 (6)2.2.2.1适用范围 (6)2.2.2.2端口描述包含下面几部分 (6)2.2.3用户端口 (6)2.2.4关于华为BRAS 上连端口的描述 (7)2.2.5空闲端口描述 (7)第3章华为ME60配置规范 (8)3.1系统基本配置规范 (8)3.1.1设备名称配置 (8)3.1.2系统高可靠性配置 (8)3.1.3设备自身时间及NTP (9)3.1.3.1时区配置 (9)3.1.3.2NTP配置 (9)3.1.3.3NTP协议加密 (10)3.1.3.4SNTP进程关闭 (10)3.1.3.5配置范例 (11)3.1.4VTY接口配置 (11)3.1.4.1连接数限制 (11)3.1.4.2空闲时间 (11)3.1.4.3访问控制列表 (12)3.1.4.4Console认证配置 (13)3.1.4.5配置范例 (13)3.1.5AAA配置 (14)3.1.5.1概述 (14)3.1.5.2管理AAA配置 (14)3.1.5.3用户AAA配置 (16)3.1.5.4本地用户帐号 (18)3.1.5.5配置范例 (19)3.1.6典型垃圾流量过滤策略 (21)3.2端口配置规范 (22)3.2.1Loopback地址配置 (22)3.2.2GE端口配置 (23)3.2.2.1GE用做上连接口 (23)3.2.2.2GE用做下联接口 (23)3.2.2.3GE拨号下联子接口(dot1Q) (24)3.2.2.4GE拨号下联子接口(QinQ) (24)3.2.2.5GE专线下联子接口 (25)3.2.2.6接口uRPF (26)3.2.2.7hold-time配置 (26)3.2.2.8配置范例 (27)3.3M ULTI-VR(CONTEXT)配置 (28)3.3.1VR(context)规划 (28)3.3.2VR(context)接口绑定 (28)3.3.3VR(context)间路由处理 (29)3.3.4Domain配置 (29)3.4路由协议配置规范 (31)3.4.1路由优先级/管理距离 (31)3.4.2静态路由配置 (32)3.4.2.1静态路由配置方式 (32)3.4.2.2黑洞路由配置方式 (32)3.4.2.3浮动静态路由配置方式 (33)3.4.3OSPF配置 (33)3.4.3.1概述 (33)3.4.3.2OSPF进程名 (33)3.4.3.3OSPF ROUTER-ID (34)3.4.3.4OSPF 时间参数 (34)3.4.3.5OSPF 接口宣告 (35)3.4.3.6OSPF reference-bandwidth (35)3.4.3.7OSPF负载均衡条目 (36)3.4.3.8OSPF重分布路由 (37)3.4.3.9OSPF AREA规划 (37)3.4.3.10OSPF路由协议优先级 (38)3.4.3.11OSPF log邻居变化信息 (38)3.4.3.12OSPF邻居链路加密 (39)3.4.3.13OSPF链路COST值调整 (39)3.4.3.14配置范例 (39)3.4.4ISIS配置 (40)3.4.4.1概述 (40)3.4.4.2ISIS进程名 (40)3.4.4.3ISIS NET ID (41)3.4.4.4ISIS路由类型及Metric类型 (41)3.4.4.5路由协议优先级 (42)3.4.4.6ISIS log邻居变化信息 (42)3.4.4.7ISIS 邻居链路加密 (43)3.4.4.8ISIS负载均衡条目及其他 (43)3.4.4.9ISIS接口宣告 (44)3.4.4.10配置范例 (44)3.4.5BGP配置 (45)3.4.5.1概述 (45)3.4.5.2自治系统 (45)3.4.5.3BGP路由引入策略 (46)3.4.5.4BGP router-id配置 (46)3.4.5.5BGP log邻居变化信息 (46)3.4.5.6关闭BGP同步和自动汇总 (47)3.4.5.7BGP邻居MD5加密 (47)3.4.5.8BGP时间参数 (47)3.4.5.9BGP Peer group命名 (48)3.4.5.10BGP community 属性规划 (48)3.4.5.11BRAS BGP 路由策略 (49)3.4.5.12配置范例 (50)3.5用户策略配置 (51)3.5.1IP Pool配置 (51)3.5.2DNS配置 (51)3.5.3用户限速配置 (52)3.5.4页面推送配置 (53)3.5.5配置范例 (53)3.6MPLS VPN配置规范 (54)3.6.1MPLS配置 (54)3.6.1.1全局开启MPLS功能 (54)3.6.1.2LDP router-id (54)3.6.1.3LDP协议加密 (55)3.6.1.4LDP标签发布和管理 (56)3.6.1.5LDP标签过滤 (57)3.6.1.6LDP协议时间参数 (57)3.6.2MP-BGP配置 (58)3.6.2.1概述 (58)3.6.2.2MP-BGP 部署策略 (58)3.6.2.3BGP router-id配置 (59)3.6.2.4BGP log邻居变化信息 (60)3.6.2.5关闭BGP同步和自动汇总 (60)3.6.2.6BGP时间参数 (60)3.6.2.7BGP Peer group命名 (61)3.6.2.8BGP邻居MD5加密 (61)3.7网管配置 (62)3.7.1SNMP管理代理配置 (62)3.7.1.1全局开启SNMP进程 (62)3.7.1.2SNMP版本 (63)3.7.1.3RO Community值 (63)3.7.1.4RW Community值 (64)3.7.1.5SNMP访问控制列表 (64)3.7.1.6Ifindex索引一致性 (65)3.7.1.7配置范例 (66)3.7.2故障管理配置 (66)3.7.2.1SNMP TRAP信息内容 (66)3.7.2.2SNMP TRAP 服务器地址 (67)3.7.2.3SNMP TRAP消息源地址 (67)3.7.2.4SYSLOG服务器地址 (67)3.7.2.5SYSLOG信息级别 (67)3.7.2.6SYSLOG消息源地址 (68)3.7.2.7配置范例 (68)3.7.3关闭不需要的服务 (68)3.8H-Q O S配置规范 (69)3.9业务配置实例 (69)3.9.1拨号业务配置实例 (69)3.9.2专线业务配置实例 (70)3.9.3@10000业务配置实例 (72)3.9.4IPTV业务配置实例(参考) (73)3.9.5Wlan无线共享和C+W业务配置规范 (75)3.9.6VPN业务配置实例 (83)3.9.6.1VPDN业务配置实例(参考) (84)3.9.6.2MPLS VPN业务配置实例(参考) (85)3.10.安全加固配置 (87)3.10.1.关闭IP直接广播 (88)3.10.2.拉圾过虑(上行口出入方向ACL) (89)3.10.3.私网流量过滤 (90)3.10.4.Syslog安全 (90)3.10.5.NTP部署 (91)3.10.6.关闭控制层面未用服务 (91)3.10.7.telnet 防护 (91)3.10.8.关闭未使用的服务 (91)3.10.9.密码加密 (92)3.10.10.SNMP 安全 (92)第1章概述为保证城域网的运行质量,必须在设备能力、网络设计、网络配置、维护流程、支撑系统等环节予以保障。

在BGP中过滤掉私有AS编号的配置方法

在BGP中过滤掉私有AS编号的配置方法海外用户工程中心黄俊介绍这篇文章将会简单的介绍如何从BGP系统中过滤掉私有自治系统编号我们经常使用私有的AS编号来将一个大型的自治系统划分成多个通过eBGP连接的小自治系统当你和一个单一的ISP进行连接的时候为了保证路由在INTERNET中传递的正确性在BGP的路由更新报文发送到整个BGP的全连接中之前私有AS编号范围从64512到65535下面我们将结合具体的配置实例来说明如何去除BGP系统中的私有AS编号图一各路由器具体配置如下endRouter 2Current configuration:interface Serial0ip address 140.4.4.4 255.255.255.0!interface Ethernet1ip address 191.10.10.1 255.255.255.0interface Serial1ip address 141.108.8.3 255.255.255.0!router bgp 5network 191.10.10.0 mask 255.255.255.0neighbor 140.4.4.5 remote-as 65000neighbor 141.108.8.2 remote-as 1neighbor 141.108.8.2 remove-private-ASendRouter 1Current configuration:interface Serial0ip address 141.108.8.2 255.255.255.0!router bgp 1neighbor 141.108.8.3 remote-as 5end使用Show命令来观察各个路由器的路由表中的路由状况*> 3.3.3.0/24 140.4.4.5 0 0 65000 i*> 191.10.10.0/24 0.0.0.0 0 32768 iR1#show ip bgpBGP table version is 8, local router ID is 141.108.8.2Status codes: s suppressed, d damped, h history, * valid, > best, i - internalOrigin codes: i - IGP, e - EGP, ? - incompleteNetwork Next Hop metric LocPrf Weight Path*> 3.3.3.0/24 141.108.8.3 0 5 i*> 191.10.10.0/24 141.108.8.3 0 0 5 iRouter2的BGP路由表显示network 3.3.3.0起源自AS65000这是因为在Router2上使用了remove-private-as 命令从而阻止了私有的AS编号向INTERNET中扩散AS1(router 1)认为network 3.3.3.0/24这个网络起源自编号为5的自治系统通常这个命令配置在外部的BGP邻居上这个私有的AS编号将被过滤ABÄÇôBGP会过滤掉这些私有编号如果在AS_PATH路径中既包含私有的又包含公有的AS编号DÄÇôBGP也不会将私有的 AS编号进行过滤如果AS_PATH 包含联盟BGP才会将私有的AS编号清除。

rfc4486.Subcodes for BGP Cease Notification Message

Network Working Group E. Chen Request for Comments: 4486 Cisco Systems Category: Standards Track V. Gillet France Telecom April 2006 Subcodes for BGP Cease Notification MessageStatus of This MemoThis document specifies an Internet standards track protocol for the Internet community, and requests discussion and suggestions forimprovements. Please refer to the current edition of the "InternetOfficial Protocol Standards" (STD 1) for the standardization stateand status of this protocol. Distribution of this memo is unlimited.Copyright NoticeCopyright (C) The Internet Society (2006).AbstractThis document defines several subcodes for the BGP Cease NOTIFICATION message that would provide more information to aid network operators in correlating network events and diagnosing BGP peering issues.1. IntroductionThis document defines several subcodes for the BGP Cease NOTIFICATION message that would provide more information to aid network operators in correlating network events and diagnosing BGP peering issues. It also recommends that a BGP speaker implement a backoff mechanism inre-trying a BGP connection after the speaker receives a NOTIFICATION message with certain CEASE subcode.2. Specification of RequirementsThe key words "MUST", "MUST NOT", "REQUIRED", "SHALL", "SHALL NOT","SHOULD", "SHOULD NOT", "RECOMMENDED", "MAY", and "OPTIONAL" in this document are to be interpreted as described in RFC 2119 [RFC-2119]. Chen & Gillet Standards Track [Page 1]3. Subcode DefinitionThe following subcodes are defined for the Cease NOTIFICATIONmessage:Subcode Symbolic Name1 Maximum Number of Prefixes Reached2 Administrative Shutdown3 Peer De-configured4 Administrative Reset5 Connection Rejected6 Other Configuration Change7 Connection Collision Resolution8 Out of Resources4. Subcode UsageIf a BGP speaker decides to terminate its peering with a neighborbecause the number of address prefixes received from the neighborexceeds a locally configured upper bound (as described in [BGP-4]),then the speaker MUST send to the neighbor a NOTIFICATION messagewith the Error Code Cease and the Error Subcode "Maximum Number ofPrefixes Reached". The message MAY optionally include the AddressFamily information [BGP-MP] and the upper bound in the "Data" field, as shown in Figure 1, where the meaning and use of the <AFI, SAFI>tuple is the same as defined in [BGP-MP], Section 7.+-------------------------------+| AFI (2 octets) |+-------------------------------+| SAFI (1 octet) |+-------------------------------+| Prefix upper bound (4 octets) |+-------------------------------+Figure 1: Optional Data FieldIf a BGP speaker decides to administratively shut down its peeringwith a neighbor, then the speaker SHOULD send a NOTIFICATION message with the Error Code Cease and the Error Subcode "AdministrativeShutdown".If a BGP speaker decides to de-configure a peer, then the speakerSHOULD send a NOTIFICATION message with the Error Code Cease and the Error Subcode "Peer De-configured".Chen & Gillet Standards Track [Page 2]If a BGP speaker decides to administratively reset the peering with a neighbor, then the speaker SHOULD send a NOTIFICATION message withthe Error Code Cease and the Error Subcode "Administrative Reset".If a BGP speaker decides to disallow a BGP connection (e.g., the peer is not configured locally) after the speaker accepts a transportprotocol connection, then the BGP speaker SHOULD send a NOTIFICATION message with the Error Code Cease and the Error Subcode "ConnectionRejected".If a BGP speaker decides to administratively reset the peering with a neighbor due to a configuration change other than the ones described above, then the speaker SHOULD send a NOTIFICATION message with theError Code Cease and the Error Subcode "Other Configuration Change". If a BGP speaker decides to send a NOTIFICATION message with theError Code Cease as a result of the collision resolution procedure(as described in [BGP-4]), then the subcode SHOULD be set to"Connection Collision Resolution".If a BGP speaker runs out of resources (e.g., memory) and decides to reset a session, then the speaker MAY send a NOTIFICATION messagewith the Error Code Cease and the Error Subcode "Out of Resources".It is RECOMMENDED that a BGP speaker behave as though theDampPeerOscillations attribute [BGP-4] were true for this peer whenre-trying a BGP connection after the speaker receives a CeaseNOTIFICATION message with a subcode of "Administrative Shutdown","Peer De-configured", "Connection Rejected", or "Out of Resources".An implementation SHOULD impose an upper bound on the number ofconsecutive automatic retries. Once this bound is reached, theimplementation would stop re-trying any BGP connections until someadministrative intervention, i.e., set the AllowAutomaticStartattribute [BGP-4] to FALSE.5. IANA ConsiderationsThis document defines the subcodes 1 - 8 for the BGP CeaseNOTIFICATION message. Future assignments are to be made using either the Standards Action process defined in [RFC-2434], or the Early IANA Allocation process defined in [RFC-4020]. Assignments consist of aname and the value.6. Security ConsiderationsThis extension to BGP does not change the underlying security issues inherent in the existing BGP.Chen & Gillet Standards Track [Page 3]7. AcknowledgementsThe authors would like to thank Yakov Rekhter, Pedro Marques, Andrew Lange, and Don Goodspeed for their review and suggestions.8. References8.1. Normative References[BGP-4] Rekhter, Y., Li, T., and S. Hares, "A Border GatewayProtocol 4 (BGP-4)", RFC 4271, January 2006.[BGP-MP] Bates, T., Rekhter, Y., Chandra, R., and D. Katz,"Multiprotocol Extensions for BGP-4", RFC 2858, June 2000. [RFC-2434] Narten, T. and H. Alvestrand, "Guidelines for Writing anIANA Considerations Section in RFCs", BCP 26, RFC 2434,October 1998.[RFC-2119] Bradner, S., "Key words for use in RFCs to IndicateRequirement Levels", BCP 14, RFC 2119, March 1997.8.2. Informative References[RFC-4020] Kompella, K. and A. Zinin, "Early IANA Allocation ofStandards Track Code Points", BCP 100, RFC 4020, February 2005.Chen & Gillet Standards Track [Page 4]Authors’ AddressesEnke ChenCisco Systems, Inc.170 W. Tasman Dr.San Jose, CA 95134USAEMail: enkechen@Vincent GilletFrance Telecom Longues Distances61, rue des Archives75003 Paris FRANCEEMail: vgi@Chen & Gillet Standards Track [Page 5]Full Copyright StatementCopyright (C) The Internet Society (2006).This document is subject to the rights, licenses and restrictionscontained in BCP 78, and except as set forth therein, the authorsretain all their rights.This document and the information contained herein are provided on an "AS IS" basis and THE CONTRIBUTOR, THE ORGANIZATION HE/SHE REPRESENTS OR IS SPONSORED BY (IF ANY), THE INTERNET SOCIETY AND THE INTERNETENGINEERING TASK FORCE DISCLAIM ALL WARRANTIES, EXPRESS OR IMPLIED,INCLUDING BUT NOT LIMITED TO ANY WARRANTY THAT THE USE OF THEINFORMATION HEREIN WILL NOT INFRINGE ANY RIGHTS OR ANY IMPLIEDWARRANTIES OF MERCHANTABILITY OR FITNESS FOR A PARTICULAR PURPOSE. Intellectual PropertyThe IETF takes no position regarding the validity or scope of anyIntellectual Property Rights or other rights that might be claimed to pertain to the implementation or use of the technology described inthis document or the extent to which any license under such rightsmight or might not be available; nor does it represent that it hasmade any independent effort to identify any such rights. Information on the procedures with respect to rights in RFC documents can befound in BCP 78 and BCP 79.Copies of IPR disclosures made to the IETF Secretariat and anyassurances of licenses to be made available, or the result of anattempt made to obtain a general license or permission for the use of such proprietary rights by implementers or users of thisspecification can be obtained from the IETF on-line IPR repository at /ipr.The IETF invites any interested party to bring to its attention anycopyrights, patents or patent applications, or other proprietaryrights that may cover technology that may be required to implementthis standard. Please address the information to the IETF atietf-ipr@.AcknowledgementFunding for the RFC Editor function is provided by the IETFAdministrative Support Activity (IASA).Chen & Gillet Standards Track [Page 6]。

bgp的rfc标准

bgp的rfc标准

BGP(边界网关协议)是一种用于交换路由信息的外部网关协议。

BGP的RFC标准包括多个文档,这些文档定义了BGP协议的工作原理、消息格式、路由策略等方面的细节。

以下是一些与BGP相关的RFC标准:

1. RFC 4271,这个RFC定义了BGP-4协议,是BGP最重要的标

准之一。

它描述了BGP协议的基本工作原理,包括路由信息的交换、路由策略的配置等方面。

2. RFC 4456,这个RFC定义了BGP路由刷新机制,介绍了BGP

路由刷新的过程和原理。

3. RFC 4273,这个RFC定义了MP-BGP(多协议BGP)扩展,使BGP能够传递多种协议的路由信息,如IPv6、多播等。

4. RFC 4760,这个RFC定义了BGP扩展的能力,包括路由刷新、路由刷新消息的传输等。

5. RFC 4277,这个RFC介绍了BGP的安全性和稳定性,包括路

由过滤、路由策略的配置等方面。

以上列举的RFC标准只是BGP协议相关标准的一部分,BGP的标准化工作还包括其他RFC文档。

这些RFC标准共同构成了BGP协议的标准化基础,保证了不同厂商的设备能够互相兼容,从而实现了互联网的稳定和安全运行。

希望这些信息能够帮助你更好地了解BGP协议的RFC标准。

RFC2865中文文档

RFC 2865 RADIUS 中文翻译收藏Network Working Group C. Rigney Request for Comments: 2865 S. Willens Obsoletes: 2138 LivingstonCategory: Standards Track A. RubensMeritW. SimpsonDaydreamerJune 2000远程认证拨号用户服务(RADIUS)备忘录状态本文档描述了一种Internet社区的Internet标准跟踪协议,它需要进一步进行讨论和建议以得到改进。

请参考最新版的“Internet正式协议标准” (STD1)来获得本协议的标准化程度和状态。

本备忘录可以不受限制地传播。

版权说明Copyright (C) The Internet Society (2000). All Rights Reserved.IESG说明:本协议已经被广泛实现和使用,经验表明当本协议在一个大范围的系统中使用会降低性能和丢失数据。

部分原因是协议中没有提供拥塞控制的机制。

读者可以发现阅读本文对跟踪IETF组织的AAA工作组的工作进程有很大的帮助,AAA工作组可能会开发一个能够更好的解决扩展性和拥塞控制问题的成功的协议。

摘要本文描述了一个传输认证、授权和配置信息的协议。

这些信息在想要认证链路的网络接入服务器(Network Access Server)和共享的认证服务器务器之间传递。

实现说明本备忘录记录了RADIUS协议,RADIUS协议的早期版本使用的UDP端口是16 45,由于和"datametrics"服务冲突,官方为RADIUS协议分配了一个新的端口号1812。

Rigney, et al. Standards Track [Page 1]RFC 2865 RADIUS June 2000目录1. 简介 (3)1.1 描述文档的约定 (4)1.2 术语 (5)2. 操作 (5)2.1 挑战/回应 (7)2.2 使用PAP和CHAP互操作 (8)2.3 代理 (8)2.4 为什么使用UDP (11)2.5 重发提醒 (12)2.6 被证明是有害的心跳 (13)3. 报文格式 (13)4. 报文类型 (17)4.1 接入请求报文 (17)4.2 接入成功回应报文 (18)4.3 接入拒绝回应报文 (20)4.4 接入挑战报文 (21)5. 属性 (22)5.1 User-Name (26)5.2 User-Password (27)5.3 CHAP-Password (28)5.4 NAS-IP-Address (29)5.5 NAS-Port (30)5.6 Service-Type (31)5.7 Framed-Protocol (33)5.8 Framed-IP-Address (34)5.9 Framed-IP-Netmask (34)5.10 Framed-Routing (35)5.11 Filter-Id (36)5.12 Framed-MTU (37)5.13 Framed-Compression (37)5.14 Login-IP-Host (38)5.15 Login-Service (39)5.16 Login-TCP-Port (40)5.17 (unassigned) (41)5.18 Reply-Message (41)5.19 Callback-Number (42)5.20 Callback-Id (42)5.21 (unassigned) (43)5.22 Framed-Route (43)5.23 Framed-IPX-Network (44)5.24 State (45)5.25 Class (46)5.26 Vendor-Specific (47)5.27 Session-Timeout (48)5.28 Idle-Timeout (49)5.29 Termination-Action (49)Rigney, et al. Standards Track [Page 2] RFC 2865 RADIUS June 20005.30 Called-Station-Id (50)5.31 Calling-Station-Id (51)5.32 NAS-Identifier (52)5.33 Proxy-State (53)5.34 Login-LAT-Service (54)5.35 Login-LAT-Node (55)5.36 Login-LAT-Group (56)5.37 Framed-AppleTalk-Link (57)5.38 Framed-AppleTalk-Network (58)5.39 Framed-AppleTalk-Zone (58)5.40 CHAP-Challenge (59)5.41 NAS-Port-Type (60)5.42 Port-Limit (61)5.43 Login-LAT-Port (62)5.44 Table of Attributes (63)6. IANA注意事项 (64)6.1 术语定义 (64)6.2 推荐的注册策略 (65)7. 举例 (66)7.1 用户Telnet到指定主机上 (66)7.2 用户使用CHAP认证方式认证 (67)7.3 用户使用挑战-回应卡 (68)8. 安全事项 (71)9. 更新记录 (71)10. 参考文献 (73)11. 致谢 (74)12. AAA工作组主席地址 (74)13. 作者地址 (75)14. 版权声明 (76)1. 简介本文档废弃了RFC 2138 [1]。

rfc中常用的测试协议

rfc中常用的测试协议摘要:1.RFC 简介2.RFC 中常用的测试协议a.网络协议测试1.网络数据包抓取和分析2.网络仿真和测试工具b.应用层协议测试1.HTTP 和HTTPS 测试2.FTP 和FTPS 测试3.SMTP 和SMTPS 测试c.安全协议测试1.TLS 和SSL 测试2.IPsec 测试d.传输协议测试1.TCP 和UDP 测试e.无线网络协议测试1.802.11 无线网络测试正文:RFC(Request for Comments)是一个用于讨论和记录互联网协议的标准文档系列。

在RFC 中,有许多常用的测试协议,这些协议用于确保互联网协议在实际应用中能够正常工作。

本文将详细介绍这些测试协议。

首先,RFC 中包含了大量的网络协议测试。

网络数据包抓取和分析是网络协议测试的基础,这对于诊断网络问题和优化网络性能至关重要。

此外,网络仿真和测试工具也是必不可少的,例如,网络模拟器(如NS-3)和测试平台(如Ixia)可以帮助工程师在实验室环境中模拟实际网络状况,从而对协议进行更严格的测试。

其次,应用层协议测试在RFC 中也占据重要地位。

HTTP 和HTTPS 是Web 应用中最常用的协议,有许多测试工具可以对它们的性能和安全性进行测试,例如,JMeter 和Locust 等负载测试工具。

此外,FTP 和FTPS、SMTP 和SMTPS 等传输协议也是常用的测试对象。

在安全协议方面,RFC 中包含了TLS 和SSL、IPsec 等协议的测试方法。

这些协议对于保护互联网数据传输的安全至关重要,因此需要进行严格的测试以确保其性能和安全性。

传输协议方面,TCP 和UDP 是互联网中最常用的传输协议,它们的测试方法也是RFC 中的重要内容。

TCP 测试关注可靠性和流量控制等方面,而UDP 测试则更注重数据传输速率和丢包率等指标。

最后,无线网络协议测试在RFC 中也有一定的比重。

例如,802.11 无线网络测试是评估无线局域网性能的关键。

中国电信IP城域网设备测试规范-汇聚交换机v2.0

附件4:企业秘密中国电信IP城域网设备测试规范(汇聚交换机)(V2.0)中国电信集团公司二零零六年一月目录1. 概述 (1)1.1范围 (1)1.2引用标准 (1)1.3缩略语 (2)2. 测试环境和仪表 (3)2.1测试环境 (3)2.2测试仪表 (3)3. 测试内容 (4)4. 二层交换功能测试 (4)4.1基本功能测试 (4)4.1.1 超长帧转发能力 (4)4.1.2 异常帧检测功能测试 (5)4.1.3 广播抑制功能测试 (6)4.2镜像功能 (6)4.2.1 端口镜像功能测试 (6)4.2.2 流镜像功能测试 (7)4.3生成树协议测试 (8)4.3.1 标准生成树测试 (8)4.3.2 快速生成树测试 (9)4.3.3 多生成树测试 (10)4.4VLAN堆叠功能测试 (11)4.4.1 基本功能 (11)4.4.2 扩展功能 (12)4.5端口聚合 (14)4.5.1 聚合链路数量测试 (14)4.5.2 聚合效率测试 (15)4.5.3 聚合链路收敛时间测试 (16)4.6二层组播功能测试 (17)4.6.1 UNTAGGED端口IGMP SNOOPING功能测试 (17)4.6.2 TAGGED端口IGMP SNOOPING功能测试 (18)4.6.3 组播组加入/离开时间测试 (19)4.7P RIV ATE V LAN功能测试 (20)4.8V LAN交换功能测试 (21)5. 访问控制和QOS功能 (22)5.1访问控制表方向性测试 (22)5.2二层访问控制表测试 (23)5.2.1 MAC地址访问控制表测试 (23)5.2.2 VLAN访问控制表测试 (23)5.2.4 SVLAN访问控制表测试 (25)5.3三层访问控制表功能测试 (26)5.3.1 IP地址访问控制表功能测试 (26)5.3.2 四层端口访问控制表功能测试 (26)5.4访问控制表数量及性能测试 (27)5.5业务分级 (28)5.5.1 基于VLAN ID的业务分级 (28)5.5.2 基于四层端口的业务分级 (29)5.5.3 SVLAN内外层标签802.1P优先级映射 (30)5.6优先级队列 (31)5.6.1 严格优先级队列 (31)5.6.2 轮询队列 (31)5.7速率限制 (32)5.7.1 入方向速率限制功能测试 (32)5.7.2 出方向速率限制功能测试 (33)5.7.3 速率限制颗粒度及精确性测试 (34)6. 转发性能测试 (35)6.1MAC地址学习速度 (35)6.2MAC地址表容量 (35)6.3最大VLAN数量测试 (36)6.4单端口吞吐量和时延测试 (37)6.5板内交换性能测试 (38)6.6板间交换性能测试 (39)6.7综合转发性能测试 (40)7. 可靠性和安全性 (41)7.1设备可靠性 (41)7.1.1 主控板和交换矩阵冗余 (41)7.1.2 电源冗余 (42)7.1.3 业务卡热插拔 (42)7.1.4 设备重启动时间 (43)7.2网络安全 (44)7.2.1 端口地址数量限制 (44)7.2.2 设备防ARP攻击测试 (45)7.2.3 设备防ICMP攻击测试 (45)7.2.4 设备防BPDU攻击测试 (46)8. 运行维护和网络管理 (47)8.1运行维护功能测试 (47)8.1.1 远程认证管理 (47)8.1.2 SSH登录测试 (48)8.1.3 日志记录 (48)8.1.4 DHCP Option82功能测试 (49)8.2.1 SNMPv1、SNMPv2支持测试 (50)8.2.2 SNMPv3支持测试 (50)8.2.3 SNMP访问地址限制 (51)8.2.4 MIB View安全访问控制功能测试 (52)8.2.5 SNMP Trap功能测试 (52)8.3管理信息库 (53)8.3.1 端口MIB的功能测试 (53)8.3.2 VLAN MIB的功能测试 (53)8.3.3 CPU利用率、内存占用率的功能测试 (54)8.3.4 资源管理信息功能测试 (54)8.3.5 ACL管理信息功能测试 (55)8.3.6 QOS的管理功能测试 (55)8.3.7 二层组播MIB (56)8.3.8 SVLAN MIB (56)中国电信IP城域网设备测试规范-汇聚交换机1. 概述1.1 范围本规范主要参考我国相关标准、RFC标准、国际电信联盟ITU-T相关建议以及《中国电信城域网优化改造指导意见》、《中国电信城域网设备技术规范》编制。

中科网威防火墙技术白皮书

4.

14 产品技术特点......................................................................................................................... .........................................................................................................................14 4.1 4.2 4.3 4.4 4.5 4.6 4.7 高度可靠的自主专用硬件平台................................................................................. 14 低功耗设计.................................................................................................................14 突出的性价比............................................................................................................. 14 广泛的网络适应性..................................................................................................... 14 强大的 VPN 功能....................................................................................................... 15 优异的高可用性......................................................................................................... 15 方便高效的产品管理和维护..................................................................................... 15

rfc9334远程证明标准

rfc9334远程证明标准

摘要:

1.远程证明标准的背景和重要性

2.rfc9334 远程证明标准的具体内容

3.rfc9334 标准在网络安全领域的应用

4.我国对rfc9334 远程证明标准的采纳和实施

5.总结与展望

正文:

远程证明标准是网络安全领域中一个至关重要的组成部分,它为远程身份验证提供了统一的规范和指导。

其中,rfc9334 远程证明标准是当前被广泛接受和应用的一种标准。

rfc9334 远程证明标准是由IETF(互联网工程任务组)制定的,于2016 年发布。

该标准定义了一种通用的、可扩展的远程证明协议,用于在网络设备之间进行身份验证和授权。

具体来说,rfc9334 标准定义了一种名为“TLS 远程证明”的协议,该协议基于传输层安全(TLS)协议,可以提供强加密、数据完整性和认证服务。

在网络安全领域,rfc9334 远程证明标准被广泛应用于各种场景,如服务器认证、客户端认证、网络设备认证等。

通过使用该标准,可以有效降低网络攻击的风险,提高网络安全性。

我国对rfc9334 远程证明标准的采纳和实施也在逐步推进。

我国相关政府部门和标准化组织已经积极参与到rfc9334 标准的制定和完善过程中,并在我

国网络安全法规和标准中提出明确要求,鼓励和指导国内企业采用rfc9334 标准。

总之,rfc9334 远程证明标准为网络安全领域提供了重要支持。

随着网络攻击手段的不断升级,远程证明标准将发挥越来越重要的作用。

华为路由器路由策略和策略路由

路由策略和策略路由一、路由策略简介路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可达性)来改变网络流量所经过的路径。

路由协议在发布、接收和引入路由信息时,根据实际组网需求实施一些策略,以便对路由信息进行过滤和改变路由信息的属性,如:1、控制路由的接收和发布只发布和接收必要、合法的路由信息,以控制路由表的容量,提高网络的安全性。

2、控制路由的引入在一种路由协议在引入其它路由协议发现的路由信息丰富自己的路由信息时,只引入一部分满足条件的路由信息。

3、设置特定路由的属性修改通过路由策略过滤的路由的属性,满足自身需要。

路由策略具有以下价值:通过控制路由器的路由表规模,节约系统资源;通过控制路由的接收、发布和引入,提高网络安全性;通过修改路由属性,对网络数据流量进行合理规划,提高网络性能。

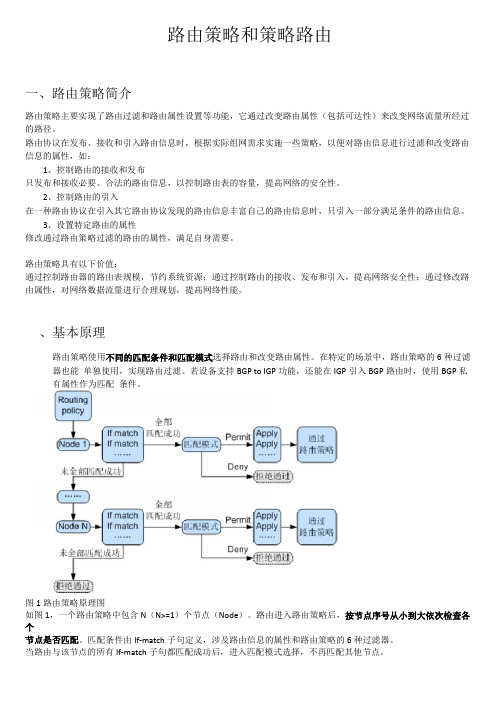

、基本原理路由策略使用不同的匹配条件和匹配模式选择路由和改变路由属性。

在特定的场景中,路由策略的6种过滤器也能单独使用,实现路由过滤。

若设备支持BGP to IGP功能,还能在IGP引入BGP路由时,使用BGP私有属性作为匹配条件。

图1路由策略原理图如图1,一个路由策略中包含N(N>=1)个节点(Node)。

路由进入路由策略后,按节点序号从小到大依次检查各个节点是否匹配。

匹配条件由If-match子句定义,涉及路由信息的属性和路由策略的6种过滤器。

当路由与该节点的所有If-match子句都匹配成功后,进入匹配模式选择,不再匹配其他节点。

匹配模式分permit和deny两种:permit:路由将被允许通过,并且执行该节点的Apply子句对路由信息的一些属性进行设置。

deny:路由将被拒绝通过。

当路由与该节点的任意一个If-match子句匹配失败后,进入下一节点。

如果和所有节点都匹配失败,路由信息将被拒绝通过。

过滤器路由策略中If-match子句中匹配的6种过滤器包括访问控制列表ACL(Access Control List)、地址前缀列表、AS路径过滤器、团体属性过滤器、扩展团体属性过滤器和RD属性过滤器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Network Working Group E. Chen Request for Comments: 4486 Cisco Systems Category: Standards Track V. Gillet France Telecom April 2006 Subcodes for BGP Cease Notification MessageStatus of This MemoThis document specifies an Internet standards track protocol for the Internet community, and requests discussion and suggestions forimprovements. Please refer to the current edition of the "InternetOfficial Protocol Standards" (STD 1) for the standardization stateand status of this protocol. Distribution of this memo is unlimited.Copyright NoticeCopyright (C) The Internet Society (2006).AbstractThis document defines several subcodes for the BGP Cease NOTIFICATION message that would provide more information to aid network operators in correlating network events and diagnosing BGP peering issues.1. IntroductionThis document defines several subcodes for the BGP Cease NOTIFICATION message that would provide more information to aid network operators in correlating network events and diagnosing BGP peering issues. It also recommends that a BGP speaker implement a backoff mechanism inre-trying a BGP connection after the speaker receives a NOTIFICATION message with certain CEASE subcode.2. Specification of RequirementsThe key words "MUST", "MUST NOT", "REQUIRED", "SHALL", "SHALL NOT","SHOULD", "SHOULD NOT", "RECOMMENDED", "MAY", and "OPTIONAL" in this document are to be interpreted as described in RFC 2119 [RFC-2119]. Chen & Gillet Standards Track [Page 1]3. Subcode DefinitionThe following subcodes are defined for the Cease NOTIFICATIONmessage:Subcode Symbolic Name1 Maximum Number of Prefixes Reached2 Administrative Shutdown3 Peer De-configured4 Administrative Reset5 Connection Rejected6 Other Configuration Change7 Connection Collision Resolution8 Out of Resources4. Subcode UsageIf a BGP speaker decides to terminate its peering with a neighborbecause the number of address prefixes received from the neighborexceeds a locally configured upper bound (as described in [BGP-4]),then the speaker MUST send to the neighbor a NOTIFICATION messagewith the Error Code Cease and the Error Subcode "Maximum Number ofPrefixes Reached". The message MAY optionally include the AddressFamily information [BGP-MP] and the upper bound in the "Data" field, as shown in Figure 1, where the meaning and use of the <AFI, SAFI>tuple is the same as defined in [BGP-MP], Section 7.+-------------------------------+| AFI (2 octets) |+-------------------------------+| SAFI (1 octet) |+-------------------------------+| Prefix upper bound (4 octets) |+-------------------------------+Figure 1: Optional Data FieldIf a BGP speaker decides to administratively shut down its peeringwith a neighbor, then the speaker SHOULD send a NOTIFICATION message with the Error Code Cease and the Error Subcode "AdministrativeShutdown".If a BGP speaker decides to de-configure a peer, then the speakerSHOULD send a NOTIFICATION message with the Error Code Cease and the Error Subcode "Peer De-configured".Chen & Gillet Standards Track [Page 2]If a BGP speaker decides to administratively reset the peering with a neighbor, then the speaker SHOULD send a NOTIFICATION message withthe Error Code Cease and the Error Subcode "Administrative Reset".If a BGP speaker decides to disallow a BGP connection (e.g., the peer is not configured locally) after the speaker accepts a transportprotocol connection, then the BGP speaker SHOULD send a NOTIFICATION message with the Error Code Cease and the Error Subcode "ConnectionRejected".If a BGP speaker decides to administratively reset the peering with a neighbor due to a configuration change other than the ones described above, then the speaker SHOULD send a NOTIFICATION message with theError Code Cease and the Error Subcode "Other Configuration Change". If a BGP speaker decides to send a NOTIFICATION message with theError Code Cease as a result of the collision resolution procedure(as described in [BGP-4]), then the subcode SHOULD be set to"Connection Collision Resolution".If a BGP speaker runs out of resources (e.g., memory) and decides to reset a session, then the speaker MAY send a NOTIFICATION messagewith the Error Code Cease and the Error Subcode "Out of Resources".It is RECOMMENDED that a BGP speaker behave as though theDampPeerOscillations attribute [BGP-4] were true for this peer whenre-trying a BGP connection after the speaker receives a CeaseNOTIFICATION message with a subcode of "Administrative Shutdown","Peer De-configured", "Connection Rejected", or "Out of Resources".An implementation SHOULD impose an upper bound on the number ofconsecutive automatic retries. Once this bound is reached, theimplementation would stop re-trying any BGP connections until someadministrative intervention, i.e., set the AllowAutomaticStartattribute [BGP-4] to FALSE.5. IANA ConsiderationsThis document defines the subcodes 1 - 8 for the BGP CeaseNOTIFICATION message. Future assignments are to be made using either the Standards Action process defined in [RFC-2434], or the Early IANA Allocation process defined in [RFC-4020]. Assignments consist of aname and the value.6. Security ConsiderationsThis extension to BGP does not change the underlying security issues inherent in the existing BGP.Chen & Gillet Standards Track [Page 3]7. AcknowledgementsThe authors would like to thank Yakov Rekhter, Pedro Marques, Andrew Lange, and Don Goodspeed for their review and suggestions.8. References8.1. Normative References[BGP-4] Rekhter, Y., Li, T., and S. Hares, "A Border GatewayProtocol 4 (BGP-4)", RFC 4271, January 2006.[BGP-MP] Bates, T., Rekhter, Y., Chandra, R., and D. Katz,"Multiprotocol Extensions for BGP-4", RFC 2858, June 2000. [RFC-2434] Narten, T. and H. Alvestrand, "Guidelines for Writing anIANA Considerations Section in RFCs", BCP 26, RFC 2434,October 1998.[RFC-2119] Bradner, S., "Key words for use in RFCs to IndicateRequirement Levels", BCP 14, RFC 2119, March 1997.8.2. Informative References[RFC-4020] Kompella, K. and A. Zinin, "Early IANA Allocation ofStandards Track Code Points", BCP 100, RFC 4020, February 2005.Chen & Gillet Standards Track [Page 4]Authors’ AddressesEnke ChenCisco Systems, Inc.170 W. Tasman Dr.San Jose, CA 95134USAEMail: enkechen@Vincent GilletFrance Telecom Longues Distances61, rue des Archives75003 Paris FRANCEEMail: vgi@Chen & Gillet Standards Track [Page 5]Full Copyright StatementCopyright (C) The Internet Society (2006).This document is subject to the rights, licenses and restrictionscontained in BCP 78, and except as set forth therein, the authorsretain all their rights.This document and the information contained herein are provided on an "AS IS" basis and THE CONTRIBUTOR, THE ORGANIZATION HE/SHE REPRESENTS OR IS SPONSORED BY (IF ANY), THE INTERNET SOCIETY AND THE INTERNETENGINEERING TASK FORCE DISCLAIM ALL WARRANTIES, EXPRESS OR IMPLIED,INCLUDING BUT NOT LIMITED TO ANY WARRANTY THAT THE USE OF THEINFORMATION HEREIN WILL NOT INFRINGE ANY RIGHTS OR ANY IMPLIEDWARRANTIES OF MERCHANTABILITY OR FITNESS FOR A PARTICULAR PURPOSE. Intellectual PropertyThe IETF takes no position regarding the validity or scope of anyIntellectual Property Rights or other rights that might be claimed to pertain to the implementation or use of the technology described inthis document or the extent to which any license under such rightsmight or might not be available; nor does it represent that it hasmade any independent effort to identify any such rights. Information on the procedures with respect to rights in RFC documents can befound in BCP 78 and BCP 79.Copies of IPR disclosures made to the IETF Secretariat and anyassurances of licenses to be made available, or the result of anattempt made to obtain a general license or permission for the use of such proprietary rights by implementers or users of thisspecification can be obtained from the IETF on-line IPR repository at /ipr.The IETF invites any interested party to bring to its attention anycopyrights, patents or patent applications, or other proprietaryrights that may cover technology that may be required to implementthis standard. Please address the information to the IETF atietf-ipr@.AcknowledgementFunding for the RFC Editor function is provided by the IETFAdministrative Support Activity (IASA).Chen & Gillet Standards Track [Page 6]。