winVNC 源代码分析

用WinVNC软件实现远程控制的操作教程

用WinVNC软件实现远程控制的操作教程WinVNC是VNC(VirtualNetworkComputing)众多操作平台版本中的一员,它可以安装在win7中,而让使用者在世界各地远端遥控自己的电脑,就算是遥控不同的操作平台也没有问题!它使用“客户/服务器”的方式进行连接,在连接成功之后,能够在两台机器上同步显示服务端的桌面,在客户端的控制方可以远程修改服务器的设置,如进行打开、修改、运行文件或关闭计算机等操作。

WinVNC监控应用实战解压缩下载的WinVNC后,可以看到其中包含“winvnc”及“vncviewer”两个目录。

其中“winvnc”中的是Server的安装程序,可以安装在远端电脑以提供远端连线的服务。

而“vncviewer”中只有一个客户端的viewer程序,可以透过这个vncviewer的程序来连上“winvnc”的Server。

1、配置服务器因为WinVNC是分为服务器端和客户端的,所以我们要分别对服务器端和客户端进行配置才行。

首先来看看服务器端的配置,我们首先要在“密码”项中输入客户端连接时所需密码(不能为空),接着要根据需要选或不选“禁用远程键盘与指针器”和“禁用本地键盘和指针器”两项。

2、客户端连接客户端的程序名是“Vncviewer”,在客户端机器中运行程序后,首先要在弹出的对话框中输入VNC服务器的IP地址。

单击“确定”按钮后,输入设置的服务端连接密码。

点击“确定”按钮后,很快就会弹出一个窗口,里面正是服务器端的操作系统桌面。

此时,控制端的用户就可以像使用本机一样在这个窗口中对服务端进行任何操作了,而所有操作结果都可以在两机上同步显示出来。

3、WinVNC的高级应用现在让我们来看看一些WinVNC的高级运用。

(1)全屏和窗口模式的互换窗口转全屏:在调出的服务器端窗口的左上角图标处单击左键,或在任务栏服务器端窗口所在地单击右键,均可得出一个如下图的功能菜单,选其中的“Fullscreen”(全屏)即可由窗口转为全屏模式。

Windows下截获网络数据——winpcap源代码分析

Windows下截获网络数据——winpcap源代码分析王守彦1简介在本刊的前期中,介绍用于截获网络数据的通用库libpcap的高层实现,及在linux/unix 下底层实现。

Winpcap是libpcap的windows版本,它们虽然提供了同样的高层接口,但底层实现却截然不同。

对于linux/unix,网络数据的截获作为系统的一项基本功能,大多直接实现于内核中,用户只要调用简单的接口函数,就能截获通过网络适配器的数据,windows 系统本身不提供截获网络数据的接口,但提供一套和网络适配器交互的网络驱动器接口规范(NDIS),可以通过NDIS实现网络数据的截获。

本文作为前文的补充,详细分析winpcap 的结构和如何通过NDIS实现网络数据的截获和过滤。

本文分为三个部分:winpcap结构、NDIS概述和winpcap包截获驱动器源代码分析。

2Winpcap结构图1 winpcap结构图1描述了winpcap的结构,其中windump.exe是一个使用winpcap的外部程序,winpcap 包括libpcap通用接口、packet.dll动态链接库和NDIS包截获驱动器三个部分。

NDIS包截获驱动器用于从网络适配器(Network Adapter)截获数据,并提供一套标准的接口函数,如read,write,ioctl等;packet.dll提供对NDIS包截获驱动器接口函数的封装,对上层(libpcap)提供更为方便的接口;libpcap调用packet.dll中的函数,提供和linux/unix平台上libpcap相同的接口,实现代码的通用性。

实际上在windows编程中使用packet.dll提供的接口函数和使用libpcap函数一样方便,它们都是对其它函数的封装,本文不做分析,而是着重分析NDIS包截获驱动器的实现。

3NDIS概述包截获驱动器通过NDIS(网络驱动器接口规范)与网络适配器交互,NDIS是win32网络代码的一部分。

WINVNC Server详解

WINVNC Server详解(本文由VNC官方文档翻译和改编而来,如果需要更详细和更确切的信息,请参看VNC官方文档)作者Somerset(darzui@)第一版(以后还会更新和修正)常规选项(Properties窗口中)Accept Socket Connections(默认为选中)服务器接受从vncviewer程序发送的直接的、基于socket的连接。

如果未选中,则不接受任何连接。

Display Number由客户viewer连接时指定的连接号(在viewer的地址输入框中制定)。

通常不需要更改,保持默认值就可以了。

Auto选中,则server自动选择未被使用的连接号;不选中,则指定使用所填写的连接号。

Password制定连接的密码,客户viewer需要输入这个密码Enable Java Viewer客户端可以同过http://服务器ip:5800+连接号的方式,在浏览器中使用java applet访问服务器。

When Last Client Disconnects当最后一个客户断开连接的时候,可以选择干下面的事情:1)什么也不干2)锁定计算机3)注销Disable Remote Keyboard & Pointer客户端可以看到服务器的屏幕,按时不能操作Disable Local Keyboard & Pointer只能在NT/2000/XP下起作用。

在连接期间,服务器本地的键盘和鼠标将无法操作。

Remove Desktop Wallpaper是否在连接期间去除服务器桌面壁纸,以免浪费带宽。

Poll Full Screen当客户有操作的时候,更新整个屏幕。

Poll Foreground Windows当客户有操作的时候,只更新在最前端的窗口Poll Window Under Cursor当客户有操作的时候,只更新在光标下面的窗口Poll Console Widows OnlyPoll On Event Received Onley(以上几个Pool选项,我发现似乎对实际效果没什么影响,服务器总是会把所有窗口的更新都发送到客户端)高级设置winvnc的一些参数,需要在注册表中指定,可能在注册表的下面几个位置:1)本地机器设置:这里的设置不会被其他位置的设置覆盖。

Windows事件查看器事件代码详解

0 操作成功完成。

1 函数不正确。

2 系统找不到指定的文件。

3 系统找不到指定的路径。

4 系统无法打开文件。

5 拒绝访问。

6 句柄无效。

7 存储控制块被损坏。

8 存储空间不足,无法处理此命令。

9 存储控制块地址无效。

10 环境不正确。

11 试图加载格式不正确的程序。

12 访问码无效。

13 数据无效。

14 存储空间不足,无法完成此操作。

15 系统找不到指定的驱动器。

16 无法删除目录。

17 系统无法将文件移到不同的驱动器。

18 没有更多文件。

19 介质受写入保护。

20 系统找不到指定的设备。

21 设备未就绪。

22 设备不识别此命令。

23 数据错误(循环冗余检查)。

24 程序发出命令,但命令长度不正确。

25 驱动器找不到磁盘上特定区域或磁道。

26 无法访问指定的磁盘或软盘。

27 驱动器找不到请求的扇区。

28 打印机缺纸。

29 系统无法写入指定的设备。

30 系统无法从指定的设备上读取。

31 连到系统上的设备没有发挥作用。

32 另一个程序正在使用此文件,进程无法访问。

33 另一个程序已锁定文件的一部分,进程无法访问。

36 用来共享的打开文件过多。

38 已到文件结尾。

39 磁盘已满。

50 不支持请求。

51 Windows 无法找到网络路径。

请确认网络路径正确并且目标计算机不忙或已关闭。

如果 Windows 仍然无法找到网络路径,请与网络管理员联系。

52 由于网络上有重名,没有连接。

请到“控制面板”中的“系统”更改计算机名,然后重试。

53 找不到网络路径。

54 网络很忙。

55 指定的网络资源或设备不再可用。

56 已达到网络 BIOS 命令限制。

57 网络适配器硬件出错。

58 指定的服务器无法运行请求的操作。

59 出现了意外的网络错误。

60 远程适配器不兼容。

61 打印机队列已满。

62 服务器上没有储存等待打印的文件的空间。

63 已删除等候打印的文件。

64 指定的网络名不再可用。

65 拒绝网络访问。

66 网络资源类型不对。

WinnCC脚本总结

一、Alarm - 简短描述Alarm组包含控制WinCC报警控件的函数。

标准函数可用于工具栏中的每一个按钮。

这些函数可用来创建自定义工具栏,例如选择画面,或者定义控件上的设置。

1.void AcknowledgeMessage(DWORD MsgNr)函数,确认消息系统中带编号的消息,该编号被传递为参数。

使用标准函数操作WinCC报警控件的实例{//确认选择的报警记录消息AcknowledgeMessage(GetTagWord("U08i_MsgNr"));}指定待确认的消息号。

在本例中是从变量读取的。

2.BOOL AXC_OnBtnArcLong(char* lpszPictureName, char* pszMsgWin)函数,在消息窗口中该函数表示消息存储在长期归档中。

使用标准函数操作WinCC报警控件的实例{// 跳转到WinCC报警控件中的第一条消息AXC_OnBtnMsgFirst("gs_alarm_00","Control1");}AXC_OnBtnMsgFirst函数参数:“gs_alarm_00”是在其中组态WinCC报警控件的画面的名称。

Control 1是WinCC报警控件的对象名。

3.BOOL AXC_OnBtnArcShort(char* lpszPictureName, char* pszMsgWin)函数,在消息窗口中该函数表示消息存储在短期归档中。

使用标准函数操作WinCC报警控件的实例{// 跳转到WinCC报警控件中的第一条消息AXC_OnBtnMsgFirst("gs_alarm_00","Control1");}AXC_OnBtnMsgFirst函数参数:“gs_alarm_00”是在其中组态WinCC报警控件的画面的名称。

Control 1是WinCC报警控件的对象名。

winvnc 使用方法

winvnc 使用方法winvnc是一款常用的远程控制软件,它可以让用户通过网络远程控制其他计算机。

本文将介绍winvnc的使用方法,帮助读者快速上手。

一、安装winvnc我们需要下载并安装winvnc软件。

在官方网站上下载对应版本的安装程序,然后双击运行安装程序,按照提示完成安装。

二、配置winvnc安装完成后,我们需要对winvnc进行一些基本配置。

首先打开软件,点击“Options”菜单,选择“Configure”选项,进入配置界面。

在配置界面中,我们可以设置一些基本选项,如连接密码、端口号等。

在“Authentication”选项卡中,可以设置连接密码,以确保只有授权用户可以远程控制计算机。

在“Network”选项卡中,可以配置网络相关的设置,如监听端口号等。

三、启动winvnc配置完成后,点击“OK”按钮保存设置,并返回主界面。

在主界面中,点击“Start”按钮,winvnc将开始监听指定的端口,等待远程连接。

四、连接远程计算机在另一台计算机上,打开VNC客户端软件(如RealVNC、TightVNC等),输入要连接的计算机的IP地址和端口号,点击连接按钮。

如果配置了连接密码,还需要输入正确的密码才能连接成功。

连接成功后,我们就可以在客户端上远程操作目标计算机了。

我们可以通过鼠标和键盘控制远程计算机的操作,就像在本地操作一样。

同时,我们还可以在客户端上查看远程计算机的屏幕显示,实时了解远程计算机的状态。

五、断开连接当操作完成后,我们可以选择断开连接。

在VNC客户端上,点击“Disconnect”按钮即可断开与远程计算机的连接。

六、其他功能除了基本的远程控制功能外,winvnc还提供了一些其他功能,如文件传输、剪贴板共享等。

我们可以通过“Options”菜单中的“File Transfer”和“Clipboard”选项进行相应的配置。

七、常见问题解答1. 连接失败:请确保目标计算机的防火墙配置正确,并且winvnc 已经正确启动。

tightvnc源码编译

要编译TightVNC的源码,您需要按照以下步骤进行操作:

1. 获取源码:首先,您需要从TightVNC的官方网站或GitHub仓库获取最新的源码。

通常,源码是以压缩包的形式提供的,您需要将其解压缩到适当的目录中。

2. 配置编译环境:确保您的系统上安装了编译TightVNC所需的依赖项。

这些依赖项可能包括编译器(如GCC)、开发工具(如make)以及其他库(如zlib、libjpeg等)。

根据您的操作系统和发行版,可以使用包管理器(如apt、yum或dnf)来安装这些依赖项。

3. 编译源码:进入解压缩后的源码目录,运行以下命令来配置编译选项:

```bash

./configure

```

这将检查您的系统上是否满足编译所需的条件,并自动配置编译参数。

如果您需要手动配置编译选项,可以使用`configure`脚本的参数来自定义设置。

一旦配置完成,您可以使用以下命令来编译源码:

```go

make

```

这将使用make工具自动构建TightVNC的二进制文件和库文件。

4. 安装:编译完成后,您可以运行以下命令来安装TightVNC:

```bash

sudo make install

```

这将把编译得到的文件安装到系统的适当位置。

请注意,上述步骤提供了一般的指导,具体的步骤可能会因您的操作系统和发行版而有所不同。

确保参考TightVNC的官方文档或发行版的特定指南以获得更详细的说明和特定于您的环境的建议。

Windows事件查看器事件代码详解

Windows事件查看器事件代码详解2000 无效的像素格式。

2001 指定的驱动程序无效。

2002 窗口样式或类别属性对此操作无效。

2003 不支持请求的图元操作。

2004 不支持请求的变换操作。

2005 不支持请求的剪切操作。

2010 指定的颜色管理模块无效。

2011 制定的颜色文件配置无效。

2012 找不到指定的标识。

2013 找不到所需的标识。

2014 指定的标识已经存在。

2015 指定的颜色文件配置与任何设备都不相关。

2016 找不到该指定的颜色文件配置2017 指定的颜色空间无效。

2018 图像颜色管理没有启动。

2019 在删除该颜色传输时有一个错误。

2020 该指定的颜色传输无效。

2021 该指定的变换与位图的颜色空间不匹配。

2022 该指定的命名颜色索引在配置文件中不存在。

2102 没有安装工作站驱动程序。

2103 无法定位服务器。

2104 发生内部错误,网络无法访问共享内存段。

2105 网络资源不足。

2106 工作站不支持该操作。

2107 设备没有连接。

2108 网络连接已成功,但需要提示用户输入一个不同于原始指定的密码。

2109 使用默认凭据成功连接网络。

2114 没有启动服务器服务。

2115 队列空。

2116 设备或目录不存在。

2117 无法在重定向的资源上执行此操作。

2118 名称已经共享。

2119 服务器目前无法提供所需的资源。

2121 额外请求的项目超过允许的上限。

2122 对等服务只支持两个同时操作的用户。

2123 API 返回的缓冲区太小。

2127 远程 API 错误。

2131 打开或读取配置文件时出错。

2136 发生一般网络错误。

2137 工作站服务的状态不一致。

重新启动工作站服务之前,请先重新启动计算机。

2138 工作站服务没有启动。

2139 所需信息不可用。

2140 发生 Windows 2000 内部错误。

2141 服务器没有配置事务处理。

2142 远程服务器不支持请求的 API。

WINDOWS程序设计(002)----HELLOWIN程序(源代码及详细解析)WINDO。。。

WINDOWS程序设计(002)----HELLOWIN程序(源代码及详细解析)WINDO。

创建⼀个窗⼝,显⽰⼀⾏⽂本,并播放⼀段⾳频.效果图:源代码:Windows函数调⽤:HELLOWIN程序所调⽤的Windows函数:函数简短描述LoadIcon加载图标,以供程序使⽤LoadCursor加载⿏标光标,以供程序使⽤GetStockObject获取⼀个图形对象.在本例中是⼀个⽤来对窗⼝的背景进⾏重绘的画刷RegisterClass为应⽤程序的窗⼝注册⼀个窗⼝类MessageBox显⽰消息框CreateWindow基于窗⼝类创建⼀个窗⼝ShowWindow在屏幕中显⽰窗⼝UpdateWindow指⽰窗⼝对其⾃⾝进⾏重绘GetMessage从消息队列获取消息TranslateMessage翻译⼀些键盘消息DispatchMessage将消息发送给窗⼝过程PlaySound播放声⾳⽂件BeginPaint表明窗⼝客户区的尺⼨DrawText显⽰⼀个⽂本字符串EndPaint借宿窗⼝绘制PostQuitMessage将”退出”消息插⼊消息队列DefWindowProc执⾏默认的消息处理⼤写标识符HELLOWIN.c中使⽤了⼤量的⼤写标识符.这些标志符都是早Windows头⽂件中定义的.这些标志符有很多都是以两三或三个字母作为前缀,且其后紧跟⼀个下划线:这些标识符其实都是数值常量.前缀表明该常量所属的⼀般类别,如下表所⽰.前缀常量CS类窗⼝风格CW创建窗⼝选项DT⽂本绘制选项IDI图标的ID号IDC光标的ID号MB消息框选项SND声⾳选项WM窗⼝消息WS窗⼝风格匈⽛利标记法前缀数据类型c char 或 WCHAR 或 TCHARby BYTE (⽆符号字符)n short (短整形)前缀数据类型i int (整形)x , y int , 表⽰ x 坐标或者 y 坐标cx , cy int , 表⽰ x 或 y 的长度, c 表⽰ “count”(计数)B 或 f BOOL ( int ) , f 表⽰”flag”w WORD (⽆符号短整形)l LONG (长整型)dw DWORD (⽆符号长整型)fn函数s字符串sz以零结束的字符串h句柄p指针参考书籍:《WINDOWS程序设计第五版珍藏版》。

VNC协议分析 (3)

VNC协议分析协议名称:VNC协议分析一、引言VNC(Virtual Network Computing)协议是一种用于远程桌面控制的协议,通过网络将远程计算机的屏幕图像传输给本地计算机,并允许本地计算机对远程计算机进行控制。

本协议旨在对VNC协议进行详细分析,包括协议的基本原理、数据传输过程、安全性等方面的内容。

二、协议基本原理1. VNC协议采用客户端-服务器(Client-Server)架构,其中客户端为本地计算机,服务器为远程计算机。

2. 客户端通过VNC Viewer软件连接到服务器,并发送请求以获取远程计算机的屏幕图像。

3. 服务器接收到客户端的请求后,将屏幕图像以像素为单位进行编码,并通过网络传输给客户端。

4. 客户端接收到服务器传输的图像数据后,进行解码并显示在本地计算机的屏幕上。

5. 客户端还可以通过鼠标和键盘输入指令,将指令传输给服务器,实现对远程计算机的控制。

三、协议数据传输过程1. VNC协议使用TCP/IP协议进行数据传输,通常使用端口号为5900的默认端口。

2. 数据传输过程中,客户端和服务器之间通过建立TCP连接进行通信。

3. 通信过程中,客户端向服务器发送请求信息,服务器根据请求信息进行相应的处理,并将处理结果返回给客户端。

4. 图像数据的传输采用RFB(Remote Framebuffer)协议,通过对屏幕图像进行编码,将编码后的数据传输给客户端。

5. 客户端接收到服务器传输的图像数据后,进行解码并显示在本地计算机的屏幕上。

6. 客户端通过鼠标和键盘输入指令,将指令传输给服务器,服务器根据指令进行相应的操作。

四、协议安全性1. VNC协议在传输过程中未对数据进行加密,存在安全风险。

2. 为增强协议的安全性,可以通过在VNC连接中使用加密通道,如使用SSH (Secure Shell)进行加密通信。

3. 可以使用加密的VNC实现,如TightVNC、RealVNC等,以提供更高的安全性。

VNC协议分析

VNC协议分析协议名称:VNC协议分析一、介绍VNC(Virtual Network Computing)是一种远程桌面协议,允许用户通过网络远程控制其他计算机。

本协议旨在对VNC协议进行详细分析,包括其工作原理、数据传输方式、安全性等方面的内容。

二、工作原理1. VNC服务器端(被控制端)将桌面图像以帧(frame)的形式划分,并将每一帧图像分别传输给VNC客户端(控制端)。

2. VNC客户端接收到帧图像后,通过解码和渲染等操作将图像显示在用户的本地计算机上。

3. 用户通过输入设备(如鼠标、键盘)在VNC客户端上进行操作,VNC客户端将用户的输入信息传输给VNC服务器端,从而实现远程控制。

三、数据传输方式1. VNC协议使用RFB(Remote Framebuffer Protocol)作为其底层协议,通过TCP/IP协议进行数据传输。

2. VNC服务器端将桌面图像以帧的形式划分,并使用RFB协议将每一帧图像传输给VNC客户端。

3. 数据传输过程中,VNC客户端和VNC服务器端之间通过握手过程建立连接,并通过心跳机制保持连接的稳定性。

四、安全性1. VNC协议在数据传输过程中使用加密技术,以确保数据的机密性和完整性。

2. VNC协议支持多种加密方式,如VNC Authentication,TLS/SSL等,以满足不同安全级别的需求。

3. 在使用VNC协议时,建议采取以下安全措施:a) 使用强密码进行身份验证,以防止未授权访问。

b) 限制VNC服务器端的访问权限,只允许授权用户进行远程控制。

c) 使用TLS/SSL等加密方式进行数据传输,以保护数据的机密性和完整性。

d) 定期更新VNC软件版本,以修复已知的安全漏洞。

五、性能优化1. VNC协议在远程控制过程中可能存在延迟和带宽占用较高的问题,为提高用户体验,可采取以下优化措施:a) 降低图像质量,减少帧的大小,以降低带宽占用。

b) 使用压缩算法对传输的图像数据进行压缩,以减少传输数据量。

WindowsCVE-2019-0708远程桌面代码执行漏洞复现

WindowsCVE-2019-0708远程桌⾯代码执⾏漏洞复现Windows CVE-2019-0708 远程桌⾯代码执⾏漏洞复现⼀、漏洞说明2019年5⽉15⽇微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌⾯服务(RDP)远程代码执⾏漏洞,该漏洞在不需⾝份认证的情况下即可远程触发,危害与影响⾯极⼤。

⽬前,9⽉7⽇EXP代码已被公开发布⾄metasploit-framework的Pull requests中,经测试已经可以远程代码执⾏。

⼆、漏洞影响版本Windows 7 for 32-bit Systems Service Pack 1Windows 7 for x64-based Systems Service Pack 1Windows Server 2008 for 32-bit Systems Service Pack 2Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)Windows Server 2008 for Itanium-Based Systems Service Pack 2Windows Server 2008 for x64-based Systems Service Pack 2Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1Windows Server 2008 R2 for x64-based Systems Service Pack 1Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)Windows XP SP3 x86Windows XP Professional x64 Edition SP2Windows XP Embedded SP3 x86Windows Server 2003 SP2 x86Windows Server 2003 x64 Edition SP2注:Windows 8和windows10以及之后的版本不受此漏洞影响三、漏洞环境搭建攻击机:kali 2018.2靶机:win7 sp1 7061四、漏洞复现1、更新msfapt-get updateapt-get install metasploit-framework2、下载攻击套件wget https:///rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rbwget https:///rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rbwget https:///rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb wget https:///rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb 3、替换msf中相应的⽂件 cve_2019_0708_bluekeep_rce.rb 添加 /usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rbrdp.rb 替换 /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rbrdp_scanner.rb 替换 /usr/share//metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rbcve_2019_0708_bluekeep.rb 替换 /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb4、启动msf,加载⽂件5、搜索0708,可以看到⽂件成功加载6、利⽤漏洞,设置rhosts、target、payload7、开始执⾏exp,成功获得shell五、漏洞防御注: CVE-2019-0708热补丁⼯具”是针对“Windows远程桌⾯服务的远程代码执⾏漏洞CVE-2019-0708”推出的热补丁修复⼯具,可以针对不能直接打补丁环境,提供的临时解决漏洞问题的⽅案。

vnc代码

vncwin-hook + event-simulate + gdi-bitmap-capture(delay send) + libjpeg + socket******************************************************************************* ************************************VNC的图像更新机制核心为,桌面区域更新记录策略和更新区域通知策略。

桌面更新区域记录主要是通过hooks记录桌面上变化的矩形区域,只记录更新的矩形区不记录具体更新的数据。

更新区域记录步骤大致如下:1.wm_hooks截获桌面变化的相关消息,并转化为自定义的消息发送给WMHooksThread线程处理。

2. WMHooksThread 中用SimpleUpdateTracker new_changes记录新的更新区域.3.把SimpleUpdateTracker new_changes更新拷贝到SDisplay中。

4.每次要发送桌面更新的时候,把SDisplay中记录的更新区域传给VNCServerST 对象中。

更新区域的通知主要有poll和push两种机制。

push是服务器每隔10ms检查有没有更新,如果有更新则主动把更新推送给客户端,poll机制则是客户端主动请求更新,客户端通过发送framebufferupdate请求某一个区域更新,服务器处理该消息发送相应的更新。

******************************************************************************* *************************************详细分析如下:1.Wm_hooks截获消息并转化为自定义的消息发送给WMHooksThread线程处理。

Wm_hooks自定义的消息:UINT WM_HK_WindowChanged = RegisterWindowMessage(_T("RFB.WM_Hooks.WindowChanged"));UINT WM_HK_WindowClientAreaChanged = UINT WM_HK_WindowBorderChanged = RegisterWindowMessage(_T("RFB.WM_Hooks.WindowBorderChanged"));UINT WM_HK_RectangleChanged = RegisterWindowMessage(_T("RFB.WM_Hooks.RectangleChanged"));UINT WM_HK_CursorChanged = RegisterWindowMessage(_T("RFB.WM_Hooks.CursorChanged"));钩子截获到消息以后,把它转化为自定义的消息,然后发送给WMHooksThread线程处理,消息转化如下:边框更新消息:WM_NCPAINT,WM_NCACTIV ATE客户区域更新消息:BM_SETCHECK,BM_SETSTA TE,EM_SETSEL,WM_CHAR,WM_ENABLE,WM_KEYUP,WM_LBUTTONUP,WM_MBUTTONUP,WM_PALETTECHANGED,WM_RBUTTONUP,WM_SYSCOLORCHANGE,WM_SETTEXT。

winVNC 源代码分析

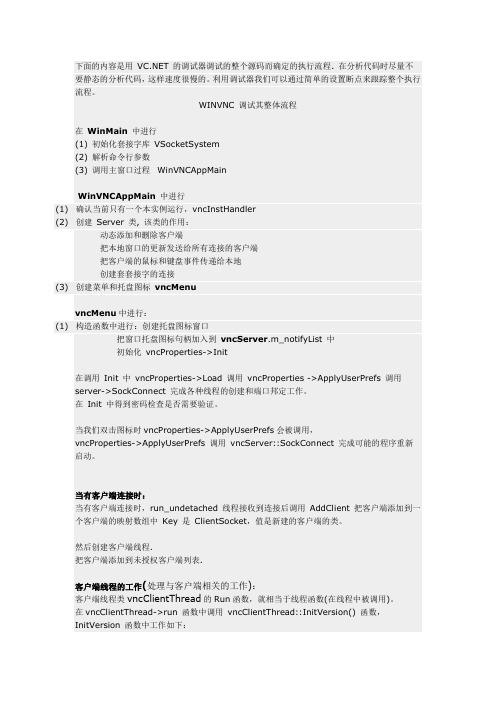

下面的内容是用 的调试器调试的整个源码而确定的执行流程. 在分析代码时尽量不要静态的分析代码,这样速度很慢的。

利用调试器我们可以通过简单的设置断点来跟踪整个执行流程。

WINVNC 调试其整体流程在WinMain中进行(1) 初始化套接字库VSocketSystem(2) 解析命令行参数(3) 调用主窗口过程 WinVNCAppMainWinVNCAppMain 中进行(1)确认当前只有一个本实例运行,vncInstHandler(2)创建Server 类, 该类的作用:动态添加和删除客户端把本地窗口的更新发送给所有连接的客户端把客户端的鼠标和键盘事件传递给本地创建套套接字的连接(3)创建菜单和托盘图标vncMenuvncMenu中进行:(1)构造函数中进行:创建托盘图标窗口把窗口托盘图标句柄加入到vncServer.m_notifyList 中初始化vncProperties->Init在调用Init 中vncProperties->Load 调用vncProperties ->ApplyUserPrefs 调用server->SockConnect 完成各种线程的创建和端口邦定工作。

在Init 中得到密码检查是否需要验证。

当我们双击图标时vncProperties->ApplyUserPrefs会被调用,vncProperties->ApplyUserPrefs 调用vncServer::SockConnect 完成可能的程序重新启动。

当有客户端连接时:当有客户端连接时,run_undetached 线程接收到连接后调用AddClient 把客户端添加到一个客户端的映射数组中Key 是ClientSocket,值是新建的客户端的类。

然后创建客户端线程.把客户端添加到未授权客户端列表.客户端线程的工作(处理与客户端相关的工作):客户端线程类vncClientThread的Run函数,就相当于线程函数(在线程中被调用)。

VNC源码研究(一)VNC简介

VNC源码研究(⼀)VNC简介:虚拟机/云计算/服务(22)⽹络编程/协议(9)⽬录(?)[+]VNC采⽤RFB通信协议。

RFB ("remote 帧缓存 ") 是⼀个远程图形⽤户的简单协议,因为它⼯作在帧缓存级别上,所以它可以应⽤于所有的窗⼝系统,例如:X 11,Windows 和 Mac 系统。

独特的计算环境。

RFB 协议可进⾏可靠的传输,如字节流或基于消息的。

和⼤多数协议⼀样,它也是通过TCP/IP 协议簇连接。

协议由三步完成连接:⾸先是握⼿报⽂,⽬的是对协议版本和加密⽅式进⾏协商。

第⼆步是初始化报⽂,主要⽤于客户和服务器的初始化消息。

最后就是正常握⼿始于服务器向客户发送协议版本的消息,告知客户服务器所能⽀持RFB 协议的最⾼版本号。

此时客户端会发送相似的消息告诉服务器将要使⽤的协议版本。

客户端不应该请求⾼于服务器的协议版本。

如此⼀来就给客户和服务器端提供了⼀种向后兼容机制。

⽬前发布的协议版本主要有3.3 3.7 3.8 (3.5版本被报告存在问题),对于新的编码和伪码⽅式版本号不需要进⾏修改,因为服务器端可能忽略它不能识别的版本。

⼀旦协议版本被确定,服务器和客户端必须⼀致同意连接的安全类型。

服务器发送所⽀持的安全类型,当客户端⽀持服务器的某⼀种安全类型,客户端选择这种安全认证类型并发送给服务器。

否则客户端发送失败,并标识出失败原因。

安全认证有多种,有⼀种为VNC安全认证,当⽤VNC认证的时候,协议数据采⽤明⽂发送,服务器发送⼀个16字节的随机数验证给客户端,客户端⽤DES对验证进⾏加密,⽤⽤户密码作为密钥回复给服务器16字节,这时服务器会返回安全结果给客户端。

如果成功就进⼊初始化报⽂阶段。

不成功就关闭连接。

当安全认证成功后,客户端会发送客户端是否共享服务器初始化报⽂,当客户端设置报⽂为可共享时,服务器查看当前配置是否允许共享连接,如果同意,则不关闭之前连接的客户端,否则断开之前连接的客户端。

readdirectorychangesw string

readdirectorychangesw stringReadDirectoryChangesW 是一个Windows API函数,用于监视指定目录中的文件系统的更改。

这个函数是Windows平台特有的,并且主要用于C/C++编程。

函数原型如下:cBOOL ReadDirectoryChangesW(HANDLE hDirectory,LPVOID lpBuffer,DWORD nBufferLength,BOOL bWatchSubtree,DWORD dwNotifyFilter,LPDWORD lpBytesReturned,LPOVERLAPPED lpOverlapped,LPVOID lpCompletionRoutine);参数解释:hDirectory:一个已打开的目录句柄,通常通过CreateFile函数以FILE_LIST_DIRECTORY访问权限打开。

lpBuffer:指向一个缓冲区的指针,该缓冲区用于接收更改通知。

nBufferLength:缓冲区的大小(以字节为单位)。

bWatchSubtree:如果为TRUE,则监视指定目录及其所有子目录中的更改。

如果为FALSE,则仅监视指定目录中的更改。

dwNotifyFilter:指定要监视的更改类型。

例如,FILE_NOTIFY_CHANGE_FILE_NAME 表示监视文件名的更改。

lpBytesReturned:如果此参数不为NULL,函数返回时,它指向的变量将被设置为实际写入lpBuffer的字节数。

lpOverlapped:一个指向OVERLAPPED结构的指针,用于异步操作。

如果函数立即返回而不等待更改,则此参数必须非NULL。

lpCompletionRoutine:一个指向完成例程的指针,该例程在异步操作完成时被调用。

如果函数立即返回而不等待更改,则此参数必须非NULL。

该函数返回一个布尔值,指示操作是否成功。

windows源码分析(10)-设备驱动篇

设备驱动设备栈:从上层到下层的顺序依次是:过滤设备、类设备、过滤设备、小端口设备【过、类、过滤、小端口】驱动栈:因设备堆栈原因而建立起来的一种堆栈老式驱动:指不提供AddDevice的驱动,又叫NT式驱动Wdm驱动:指提供了AddDevice的驱动驱动初始化:指IO管理器加载驱动后,调用驱动的DriverEntry、AddDevice函数设备栈中上层设备与下层设备的绑定关系不是一对一,而是一对多。

一个设备可以同时绑定到N个下层设备上去,而一个下层设备,也可以同时被N个上层设备绑定,但注意形式上只可被一个上层设备绑定,因为设备对象的AttachedDevice字段指的就是那个形式上绑定在它上面的设备。

相关结构定义:typedef struct _DRIVER_OBJECT {CSHORT Type;//本结构的类型CSHORT Size;//本结构的实际长度PDEVICE_OBJECT DeviceObject;//设备对象链(第一个设备对象)ULONG Flags;//驱动标志//下面两个字段经常用于检测SSDT hook、DispactcRoutine hook等PVOID DriverStart;//本驱动的sys模块在内存中的起始地址ULONG DriverSize;//长度PVOID DriverSection;//实际上是一个LDR_DATA_TABLE_ENTRY*指针,指向它的模块描述符结构PEXTENDED_DRIVER_EXTENSION DriverExtension;//标准驱动扩展(所有驱动都有一个标准驱动扩准) UNICODE_STRING DriverName;//“Driver\服务名”或“FileSystem\服务名”(也在对象头中保存) PUNICODE_STRING HardwareDatabase;//注册表硬件配置键路径struct _FAST_IO_DISPATCH *FastIoDispatch;//用于文件系统的一组快速IO例程PDRIVER_INITIALIZE DriverInit;//sys文件的oep(一般就是DriverEntry,当然可以是其他名字)PDRIVER_STARTIO DriverStartIo;//StartIO irp队列机制专用函数PDRIVER_UNLOAD DriverUnload;//驱动的卸载例程PDRIVER_DISPATCH MajorFunction[IRP_MJ_MAXIMUM_FUNCTION + 1];//各irp的派遣函数} DRIVER_OBJECT, *PDRIVER_OBJECT;每个驱动对象都有一个标准的驱动扩展,且紧跟在驱动对象后面。

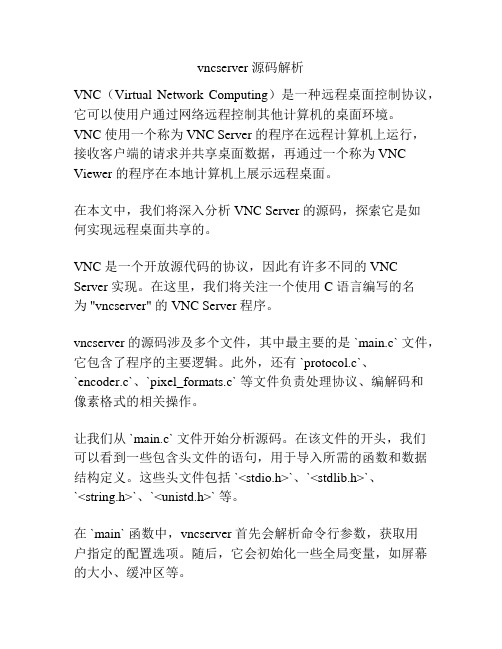

vncserver 源码解析

vncserver 源码解析VNC(Virtual Network Computing)是一种远程桌面控制协议,它可以使用户通过网络远程控制其他计算机的桌面环境。

VNC 使用一个称为 VNC Server 的程序在远程计算机上运行,接收客户端的请求并共享桌面数据,再通过一个称为 VNC Viewer 的程序在本地计算机上展示远程桌面。

在本文中,我们将深入分析 VNC Server 的源码,探索它是如何实现远程桌面共享的。

VNC 是一个开放源代码的协议,因此有许多不同的 VNC Server 实现。

在这里,我们将关注一个使用 C 语言编写的名为 "vncserver" 的 VNC Server 程序。

vncserver 的源码涉及多个文件,其中最主要的是 `main.c` 文件,它包含了程序的主要逻辑。

此外,还有 `protocol.c`、`encoder.c`、`pixel_formats.c` 等文件负责处理协议、编解码和像素格式的相关操作。

让我们从 `main.c` 文件开始分析源码。

在该文件的开头,我们可以看到一些包含头文件的语句,用于导入所需的函数和数据结构定义。

这些头文件包括 `<stdio.h>`、`<stdlib.h>`、`<string.h>`、`<unistd.h>` 等。

在 `main` 函数中,vncserver 首先会解析命令行参数,获取用户指定的配置选项。

随后,它会初始化一些全局变量,如屏幕的大小、缓冲区等。

接下来,vncserver 调用 `vnc_listen` 函数,开始监听指定的端口,等待客户端的连接请求。

这个函数使用系统调用 `socket`创建一个 TCP 套接字,并将其绑定到指定的端口。

一旦有客户端连接到 vncserver,它会调用 `vnc_init_client` 函数为客户端进行初始化。

emwin源码解析

EMWIN是一个用于嵌入式系统的图形库,它的源码包含了大量的C和C++代码,以及一些汇编代码。

以下是对EMWIN源码解析的一些主要方面:图形库架构:EMWIN采用了基于帧缓冲的图形库架构,这意味着所有的图形绘制操作都是在内存中的帧缓冲区中进行的,然后再将帧缓冲区的内容输出到屏幕上。

这种架构使得图形绘制操作更加高效,同时也方便了屏幕刷新和动画效果的实现。

绘图函数:EMWIN提供了大量的绘图函数,包括画线、画矩形、画椭圆、画多边形等等。

这些函数都采用了面向对象的编程方式,可以通过创建图形对象并调用其方法来实现绘图操作。

字体处理:EMWIN支持多种字体格式,包括TrueType字体和位图字体。

它还提供了一些函数来处理字体,例如加载字体、设置字体大小、设置字体颜色等等。

事件处理:EMWIN支持多种事件处理机制,例如鼠标事件、键盘事件、触摸屏事件等等。

这些事件可以通过回调函数来处理,从而实现与用户的交互。

内存管理:EMWIN使用了一些内存管理技术,例如动态内存分配和内存池。

这些技术可以有效地管理内存,避免内存泄漏和内存碎片等问题。

跨平台支持:EMWIN支持多种嵌入式操作系统,例如Linux、Windows、RTOS 等等。

它还提供了一些函数来获取屏幕尺寸、颜色深度等信息,以便在不同的平台上进行适配。

总的来说,EMWIN源码是一个非常复杂的项目,需要深入了解嵌入式系统和图形库的设计原理才能理解其实现细节。

如果你对嵌入式系统和图形库感兴趣,可以尝试阅读EMWIN源码来深入了解其实现细节。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

下面的内容是用 的调试器调试的整个源码而确定的执行流程. 在分析代码时尽量不要静态的分析代码,这样速度很慢的。

利用调试器我们可以通过简单的设置断点来跟踪整个执行流程。

WINVNC 调试其整体流程在WinMain中进行(1) 初始化套接字库VSocketSystem(2) 解析命令行参数(3) 调用主窗口过程 WinVNCAppMainWinVNCAppMain 中进行(1)确认当前只有一个本实例运行,vncInstHandler(2)创建Server 类, 该类的作用:动态添加和删除客户端把本地窗口的更新发送给所有连接的客户端把客户端的鼠标和键盘事件传递给本地创建套套接字的连接(3)创建菜单和托盘图标vncMenuvncMenu中进行:(1)构造函数中进行:创建托盘图标窗口把窗口托盘图标句柄加入到vncServer.m_notifyList 中初始化vncProperties->Init在调用Init 中vncProperties->Load 调用vncProperties ->ApplyUserPrefs 调用server->SockConnect 完成各种线程的创建和端口邦定工作。

在Init 中得到密码检查是否需要验证。

当我们双击图标时vncProperties->ApplyUserPrefs会被调用,vncProperties->ApplyUserPrefs 调用vncServer::SockConnect 完成可能的程序重新启动。

当有客户端连接时:当有客户端连接时,run_undetached 线程接收到连接后调用AddClient 把客户端添加到一个客户端的映射数组中Key 是ClientSocket,值是新建的客户端的类。

然后创建客户端线程.把客户端添加到未授权客户端列表.客户端线程的工作(处理与客户端相关的工作):客户端线程类vncClientThread的Run函数,就相当于线程函数(在线程中被调用)。

在vncClientThread->run 函数中调用vncClientThread::InitVersion() 函数,InitVersion 函数中工作如下:(1)首先向客户端发送自己的(服务器方的)版本号(2)接收客户端的版本号(3)验证版本号客户端线程类vncClientThread的Run函数调用vncClientThread->InitAuthenticateInitAuthenticate的工作是:(1)给客户端发送认证请求(2)验证客户端是否合法vncDesktopThread->run_undetached 线程的工作(最核心的功能):(1)该线程调用vncDesktop::Startup():进行所有的初始化工作:1.设置象素格式和位图信息2.设置各种系统Hook, 添加系统挂钩,包括屏幕, 键盘,鼠标。

3.设置一个定时器来处理拉模式(polling mode),每一秒钟执行一次.这样TriggerUpdate 例程每秒钟被执行一次.(2)设置处理剪切板消息(3)创建一个缓存区域对象。

所有的区域更新消息都被缓存在该对象中,仅当TriggerUpdate被触发时,才把这些消息传给所有的客户端。

认证流程:1.版本认证过程:去掉该版本认证过程。

该版本认证过程:大致是服务器端WinVNC 客户端分析WinMainàVNCviewerApp32::NewConnection(创建ClientConnection 对象)àClientConnection::RunClientConnection::Run 的功能:(1)弹出窗口,接收用户输入的服务器的IP地址和端口号(2)取得连接信息,进行连接ClientConnection::GetConnectDetails()(3)版本信息的认证 ClientConnection::NegotiateProtocolVersion()(4)进行权限的验证 ClientConnection::Authenticate();修改时间:2007年8月25日星期六修改内容:去掉了AuthDialog.cpp,AuthDialog.h ,这个认证会话框的内容是客户端输入服务器的密码才能对服务器端进行远程控制。

修改时间:8/25/2007 9:43:10 AM修改内容:去掉log.cpp 和log.h 内容这个是对各个操作结果内容的记录对于客户端的代码该功能实现的一个重要方法:ClientConnection 类的创建主显示窗口,窗口过程是静态方法Static ClientConnection::WinProcClientConnection 类的创建一个线程,在线程中调用了ClientConnection ::run_undetached 这就相当于该类中的方法是线程方法一样。

ClientConnection::run_undetached 分析:run_undetached 是假的线程方法()中实现方法可能是:该方法是虚函数,在基类中就已经把该方法作为线程的参数传给了start 函数,该参数是作为函数指针传递的,这样在Start函数中利用函数指针调用该函数就可以了。

继承类只需把run_undetached当做线程方法实现就行了。

(这样做的原因是:在线程中不允许线程方法作为其成员,编译不过,是调用约定的问题)该例程的实现过程:接收服务器端发送过来的消息类型: frame 更新,ReadBell 等。

然后switch 进入对应的分。

对于FrameUpdate 的后续处理是:1.读取服务器端更新的Rect数目RectCount,然后进入for循环,次数RectCount2.读取每个Rect的头部信息,确定这个Rect的坐标和宽度和高度,以及编码信息3.根据编码信息进入swtich 的特定分支, 接收真正的数据4.把接收到的Rect 区域坐标转换成Windows 坐标。

TightVNC分析文档Content List:∙System Shello IActiveDesktopo SetProcessShutdownParameterso One Instance Running by Mutexo sscanfo Kill ScreenSavero Diable Nagle Algorithm∙Screen Captureo Poll Schemao TightVNCSystem Shell :1.1 IActiveDesktopAllows a client program to manage the desktop items and wallpaper on a local computer.#includeIActiveDesktop* active_desktop = 0;CoCreateInstance(CLSID_ActiveDesktop, NULL, CLSCTX_INPROC_SERVER,IID_IActiveDesktop, (void**)&active_desktop);1.2 SetProcessShutdownParametersThe SetProcessShutdownParameters function sets shutdown parameters for the currently calling process. This function sets a shutdown order for a process relative to the other processes in the system.// Set this process to be the last application to be shut down. SetProcessShutdownParameters(0x100, 0);1.3 One Instance Running by MutexUse Win32 Mutex object to insure that only one instance is currently running in our OS.const char mutexname [] = "WinVNC_Win32_Instance_Mutex";BOOL vncInstHandler::Init(){// Create the named mutexHANDLE mutex = CreateMutex(NULL, FALSE, mutexname);if (mutex == NULL)return FALSE;// Check that the mutex didn't already existif (GetLastError() == ERROR_ALREADY_EXISTS)return FALSE;return TRUE;}1.4 sscanfRead formatted data from a string.// Check the protocol versionint major, minor;sscanf((char *)&protocol_ver, "RFB %03d.%03d\n", &major, &minor);1.5 Kill Screen Saver// How to kill the screen saver depends on the OSswitch (osversioninfo.dwPlatformId)case VER_PLATFORM_WIN32_WINDOWS:HWND hsswnd = FindWindow ("WindowsScreenSaverClass", NULL);if (hsswnd != NULL)PostMessage(hsswnd, WM_CLOSE, 0, 0);break;case VER_PLATFORM_WIN32_NT:HDESK hDesk = OpenDesktop("Screen-saver",0,FALSE,DESKTOP_READOBJECTS | DESKTOP_WRITEOBJECTS);if (hDesk != NULL){EnumDesktopWindows(hDesk, (WNDENUMPROC) &KillScreenSaverFunc, 0); CloseDesktop(hDesk);// Pause long enough for the screen-saver to close//Sleep(2000);// Reset the screen saver so it can run againSystemParametersInfo(SPI_SETSCREENSAVEACTIVE, TRUE, 0,SPIF_SENDWININICHANGE);}break;}1.6 Disable Nagle AlgorithmNagle Algorithm主要是用于优化小数据包的发送,用于在IP栈中缓冲小数据包,积累一定数量的小数据包一起发送。