(通过证书)linux https

Linux系统配置HTTPSSL

Linux系统配置HTTPSSL centos6配置⼀个基于SSL VPN的Apache服务,制作该服务的证书安装Apacheyum -y install httpd*安装mod_sslyum -y install mod_ssl开启HTTP服务service httpd start关闭防⽕墙service iptables stop进⼊/etc/pki/tls/certs/⽬录下cd /etc/pki/tls/certs/⽣成证书make server.crtumask 77 ; \/usr/bin/openssl genrsa -aes128 2048 > server.keyGenerating RSA private key, 2048 bit long modulus...................................+++.....+++e is 65537 (0x10001)Enter pass phrase:Verifying - Enter pass phrase: //输⼊通⾏短语umask 77 ; \/usr/bin/openssl req -utf8 -new -key server.key -x509 -days 365 -out ser ver.crt -set_serial 0 Enter pass phrase for server.key://输⼊server.key的密码短语You are about to be asked to enter information that will be incorporatedinto your certificate request.What you are about to enter is what is called a Distinguished Name or a DN.There are quite a few fields but you can leave some blankFor some fields there will be a default value,If you enter '.', the field will be left blank.-----Country Name (2 letter code) [XX]:cn //国家名称(2个字母代码)State or Province Name (full name) []:beijing //省份(全名)Locality Name (eg, city) [Default City]:tam //地点名称Organization Name (eg, company) [Default Company Ltd]:xm //组织名称Organizational Unit Name (eg, section) []:shit //组织单位名称Common Name (eg, your name or your server's hostname) []:localhost //公⽤名Email Address []:123@ //电⼦邮箱配置ssl.conf,第77⾏中将图中的两个注释去掉修改为本地IP即可vi /etc/httpd/conf.d/ssl.conf修改第113 ,路径要正确,第⼆个key由为关键SSLCertificateFile /etc/pki/tls/certs/server.crtSSLCertificateKeyFile /etc/pki/tls/certs/server.key改完后保存并退出重启httpd服务,输⼊制作证书时的密码service httpd restart如果报错SSLCertificateKeyFile: file '/etc/pki/tls/certs/server.key' does not exist or is empty 报错的原因可能是因为key不存在或者为空,不⽤担⼼,删掉key和crt 可以重新⽣成cd /etc/pki/tls/certs/server.crtrm server.keyrm server.crtmake server.crt //重新验证Openssl 验证⼀切准备好后,可以看这⼀步,每次重启使HTTP服务器⽆需密码openssl rsa -in server.key -out server.key⽆需输⼊密码直接重启。

HTTPS原理HTTPS的证书链验证

HTTPS原理HTTPS的证书链验证HTTPS原理及HTTPS的证书链验证HTTPS(HyperText Transfer Protocol Secure)是一种通过加密通信协议传输数据的HTTP协议。

它通过在HTTP上加入SSL/TLS协议实现数据加密和身份验证,提供更高的安全性保护用户的隐私信息,如个人登录、银行交易等。

HTTPS的工作原理如下:1. 客户端发起HTTPS请求:用户在浏览器中输入HTTPS网址后,会与服务器建立起安全的连接。

浏览器会向服务器发送一个随机数和加密算法的列表,以协商建立SSL/TLS连接。

2. 服务器的证书发送:如果连接成功,服务器会将其证书发送给客户端。

证书中包含了公钥和服务器的相关信息,用于验证服务器的身份。

3. 客户端验证证书:浏览器会验证服务器证书的合法性。

首先,它会检查证书是否过期,是否与服务器的域名匹配,以及证书颁发机构是否受信任。

4. 证书链验证:浏览器会验证证书的签名。

证书链顶端的证书是由根证书颁发机构签发的,而根证书是由操作系统或浏览器内置的信任机构存储的。

浏览器将跟证书与存储中的根证书进行比对,如果匹配成功,则证明服务器证书的合法性,完成身份验证。

5. 生成会话密钥:验证成功后,客户端会生成一个随机的会话密钥,使用服务器的公钥进行加密,然后发送给服务器。

6. 会话密钥的交换:服务器使用自己的私钥解密收到的会话密钥,并与客户端建立起安全的连接。

7. 安全连接建立完成:这时客户端和服务器都拥有了会话密钥,以后的通信都将使用该密钥进行对称加密,保证数据的机密性和完整性。

HTTPS的证书链验证是确保服务器身份的重要环节。

证书链验证可以防止中间人攻击、伪造网站等安全威胁。

在证书链验证过程中,浏览器会依次验证服务器证书的合法性,从而保证服务器的身份可信。

证书链验证的具体步骤如下:1. 检查证书有效性:检查服务器证书是否在有效期内,是否过期。

2. 验证证书颁发机构:检查证书是否被一个受信任的证书颁发机构签发。

linuxapacheTomcat配置SSL(https)步骤

linuxapacheTomcat配置SSL(https)步骤1. https简介它是由Netscape开发并内置于其浏览器中,⽤于对数据进⾏压缩和解压操作,并返回⽹络上传送回的结果。

HTTPS实际上应⽤了Netscape的安全套接字层(SSL)作为HTTP应⽤层的⼦层。

(HTTPS使⽤端⼝443,⽽不是象HTTP那样使⽤端⼝80来和TCP/IP进⾏通信。

)SSL使⽤40 位关键字作为RC4流加密算法,这对于商业信息的加密是合适的。

HTTPS和SSL⽀持使⽤X.509数字认证,如果需要的话⽤户可以确认发送者是谁。

也就是说它的主要作⽤可以分为两种:⼀种是建⽴⼀个信息安全通道,来保证数据传输的安全;另⼀种就是确认⽹站的真实性。

2. HTTPS和HTTP的区别 ⼀、https协议需要到ca申请证书,⼀般免费证书很少,需要交费。

⼆、http是超⽂本传输协议,信息是明⽂传输,https 则是具有安全性的ssl加密传输协议。

三、http和https使⽤的是完全不同的连接⽅式,⽤的端⼝也不⼀样,前者是80,后者是443。

四、http的连接很简单,是⽆状态的;HTTPS协议是由SSL+HTTP协议构建的可进⾏加密传输、⾝份认证的⽹络协议,⽐http协议安全。

3. SSL介绍为Netscape所研发,⽤以保障在Internet上数据传输之安全,利⽤数据加密(Encryption)技术,可确保数据在⽹络上之传输过程中不会被截取及窃听。

⽬前⼀般通⽤之规格为40 bit之安全标准,美国则已推出128 bit之更⾼安全标准,但限制出境。

只要3.0版本以上之I.E.或Netscape浏览器即可⽀持SSL。

当前版本为3.0。

它已被⼴泛地⽤于Web浏览器与服务器之间的⾝份认证和加密数据传输。

SSL协议位于TCP/IP协议与各种应⽤层协议之间,为数据通讯提供安全⽀持。

SSL协议可分为两层:SSL记录协议(SSL Record Protocol):它建⽴在可靠的传输协议(如TCP)之上,为⾼层协议提供数据封装、压缩、加密等基本功能的⽀持。

HTTPS协议的工作原理

HTTPS协议的工作原理HTTPS(Hypertext Transfer Protocol Secure)是一种加密的通信协议,用于在计算机网络上安全地传输数据。

它是HTTP的安全版本,通过使用SSL(Secure Sockets Layer)或TLS(Transport Layer Security)协议来加密和保护数据。

本文将介绍HTTPS协议的工作原理。

一、HTTP和HTTPS的区别HTTP是一种不安全的协议,数据以明文的形式传输,容易被窃取和篡改。

而HTTPS通过加密技术,确保数据在传输过程中的安全性和完整性。

HTTPS使用了公钥加密以及对称密钥加密的组合方式,有效地防止了数据泄露和数据篡改的风险。

二、HTTPS的加密过程1. 客户端请求建立安全连接当用户在浏览器中输入一个HTTPS的链接时,客户端会向服务器端发送一个请求,告知服务器要建立一个安全连接。

2. 服务器发送证书服务器在收到客户端请求后,会将自己的证书发送给客户端。

证书包含了服务器的公钥以及其他相关信息。

这个证书是由CA(Certificate Authority)机构签发的,用于证明服务器的真实身份。

3. 客户端验证证书客户端在收到服务器发送的证书后,会进行验证。

首先,客户端会检查证书的有效性,包括检查证书的签名是否可信、证书是否过期等。

其次,客户端会比对证书中的域名与实际访问的域名是否一致。

如果验证通过,则继续进行后续步骤。

4. 客户端生成随机密钥验证证书通过后,客户端会生成一个随机的对称密钥,用于后续的对称加密过程。

5. 客户端使用服务器的公钥加密密钥客户端使用服务器的公钥,对生成的对称密钥进行加密,并将加密后的密钥发送给服务器。

6. 服务器使用私钥解密密钥服务器收到加密后的密钥后,使用自己的私钥进行解密,获取到客户端生成的对称密钥。

7. 建立安全连接客户端和服务器都拥有了相同的对称密钥,它们之间的通信将通过使用对称密钥进行加密和解密来保障数据的安全传输。

Linux下使用https访问站点

[root@localhost pki]# service httpd restart

4:用windows xp主机进行测试。查看https是否能用:

5:[root@localhost conf.d]# vim ssl.conf #如图:

[root@localhost pki]# service httpd restart

[root@localhost www]# mkdir mkt #创建目录mkt,用于存放mkt站点的网页

[root@localhost www]# vim tec/index.html #编辑网页

[root@localhost www]# vim mkt/index.html

一:首先从CA服务器上申请证书:(此案例需要申请一个证书,另外一个证书使用案例一的)

1:[root@localhost ~]# mkdir /mnt/cdrom/

[root@localhost ~]# mount /dev/cdrom /mnt/cdrom/

[root@localhost ~]# mkdir /etc/httpd/certs111 #创建一个存放私钥,证书请求,申请证书的目录

[root@localhost CA]# openssl genrsa 1024 >private/cakey.pem #利用1024的非对称加密算法rsa,算出一个密钥放置在文件中

[root@localhost CA]# chmod 600 private/cakey.pem #将文件设置为600

httpd.cert

[root@localhost certs]# chmod 600 * #将所有文件的权限改为600,只允许当前用户为可读可写,组用户及其他用户都无任何权限

Linux上配置HTTPS

Linux上配置HTTPS⼀.HTTP简介HTTP即超⽂本传输协议(Hypertext Transfer Protocol)。

这是⼀个⽂件的传输协议,我们上⽹的时候,所有的⽂件都是通过HTTP这个协议,从服务器上传输到客户端的电脑⾥⾯的。

同时HTTP协议⼯作在应⽤层,所以想要运⾏这个协议必须有相应的应⽤程序⽀撑。

这⾥我们就先了解下什么是客户端,什么是服务端 客户端:通常是指我们的浏览器,⽐如⾕歌浏览器、⽕狐浏览器、IE等,浏览器安装在客户使⽤的电脑上,所以,在描述http 时,客户端通常也代指那些安装了浏览器的电脑。

服务端:通常是指那些安装了web服务软件的计算机,如httpd apache,nginx,lighttpd,这些服务端的计算机被称为服务器。

当我们从客户端到服务端拉取⽂件时,这些服务器就会根据你的请求命令给你返回你所需要的资源。

⽽这些资源在传输过程中都会以静态的html格式⽂件传输,同时它的传输⽅式是明⽂的。

这样的传输⽅式就会使你的⼀些重要信息被⼀些有⼼⼈截取下来,所以基于http的传输⽅式并不是安全的。

这就使HTTPS得以出现。

⼆.HTTPS简介 HTTPS(全称:httpover ssl,Hyper Text Transfer Protocol over Secure Socket Layer),HTTPS简单来说就是http+ssl,基于安全套接字层的超⽂本传输协议。

它是以安全为⽬标的HTTP通道,简单讲就是HTTP的安全版。

即在HTTP下加⼊了SSL⼦层,HTTPS的安全基础是SSL。

SSL会使⽤各种对称加密算法、⾮对称加密算法来加密传送数据。

三.HTTP与HTTPS区别区别就是在于https这个多出来的 s。

SSL及其继任者传输层安全是为⽹络通信提供安全及数据完整性的⼀种安全协议。

TLS与SSL 在传输层对⽹络连接进⾏加密。

其他要说很明显能感觉到的,就是:- http默认端⼝是80,https是443- http不会对传输的数据进⾏加密,https会。

Linux从业者必看:12 个全球认可的 Linux 认证

Linux从业者必看:12 个全球认可的 Linux 认证大家好,今天我们将会认识一些非常有价值的全球认可的Linux认证。

Linux 认证是不同的Linux专业机构在全球范围内进行的认证程序。

Linux认证可以让Linux专业人才可以在服务器领域或者相关公司等等这些地方更容易获得Linux 相关的工作。

Linux认证评估一个人在Linux的各个领域里的专业程度。

有很多不错的Linux专业机构提供不同的Linux认证。

但是,在公司谋取一份工作时全球仅有少数被非常认可的Linux认证含金量很高,这些工作包括管理服务器,虚拟化,安装系统与软件,配置程序,应用支持和其他Linux操作系统相关的东西。

随着全球使用Linux操作系统的服务器的增长,拉动了对于Linux专业人才的需求。

为了更好的证明Linux专业技术水平,在全球看来,更好的、著名的认证总是有着更高的优先级。

这里是一些全球认可的Linux认证,我们接下来将会一一谈到。

1. CompTIA Linxu+CompTIA Linux+ 是LPI(Linux Professional Institute,Linux专业委员会)主办的一个Linux认证,在全世界范围内提供培训。

其提供的Linux相关知识,可以用于从事一大批Linux相关专业的工作,如Linux管理员、高级网络管理员、系统管理员、Linux数据库管理员和Web管理员。

如果任何人想从事安装和维护Linux操作系统,该课程会帮助他达到认证要求,并且通过提供对Linux 系统更宽阔的认识,能够为通过考试做好准备。

LPI的CompTIA Linux+认证的主要目的就是,提供给证书持有者足够扎实的,关于安装软件、操作、管理和设备排障的知识。

我们可以付出一定的费用、时间和努力,完成CompTIA Linux+,同时获得三个业内认可的证书:LPI LPIC-1和SUSE Certified Linux Administrator (CLA)证书。

linux下https和http的配置方法

HTTP的配置在Linux上运行网站或WebApi我们使用Jexus5.8.1制作的一款无需安装mono就能使用的“独立版”,该“独立版”支持64位的CentOS6.5、Ubuntu12.04以上版本的操作系统,能运行WebForm、Mvc3-5、WebService以及WebApi,支持PHP,支持OWIN,支持反向代理,也就是说,无需安装mono的“独立版”与需要安装mono的“通用版”在功能上是完全相同的。

下面具体谈谈Jexus“独立版”的使用。

一、下载:把jexus压缩包下载到linux临时文件夹中。

cd/tmp/down/jexus-5.8.1-x64.tar.gz该命令执行完成后,jexus独立版就被下载到了/tmp文件夹二、解压:tar-zxvfjexus-5.8.1-x64.tar.gz解压完成后,会在/tmp中得到一个jexus文件夹。

三、移动:把jexus文件夹移动或复制到一个指定的工作位置,这个位置你自己决定,建议大家统一使用/usr路径。

sudomvjexus/usr然后清理/tmp中的jexus:sudorm-rf/tmp/jexus*四、建一个简单的aspx网页用于测试:由于jexus的默认的网站配置文件指向的物理路径是/var/www/default,所以,我们在/var下创建www文件夹(创建文件见命令:mkdir文件夹名),在www下创建default 文件夹。

创建完成后,进入default文件夹,用vim编写一个简单的index.aspx,仅如下两句:<%@PageLanguage="C#"%><%=DateTime.Now.ToString()%>保存后退出。

五、启动jexus并尝试访问默认网站:cd/usr/jexussudo./jwsstart六,Jexus的“卸载”:Jexus是“绿色软件”,除了jexus文件夹外,它不会在系统的其它地方写入任何文件,也不会注册任意信息,所以,它的卸载很简单:删除jexus文件夹就行了。

linux生成证书 证书内容

linux生成证书证书内容

在Linux上生成证书可以使用OpenSSL工具。

下面是一个例子来生成一个自签名的SSL证书:

1. 打开终端窗口。

2. 运行以下命令创建一个自签名的根证书私钥(private key)和证书请求(certificate request)文件:

```shell

openssl req -newkey rsa:2048 -nodes -keyout root.key -out root.csr

```

在运行该命令后,你需要提供一些信息,如国家代码、组织名称、Common Name(通用名称,一般为域名)等。

在这个例子中,我们使用默认值。

这将会生成一个名为"root.key"的私钥文件和一个名为"root.csr"的证书请求文件。

3. 接下来,使用以下命令创建一个自签名的根证书:

```shell

openssl x509 -req -in root.csr -signkey root.key -out root.crt

```

这将会生成一个名为"root.crt"的根证书文件。

通过这些步骤,你将在当前目录下生成了一个自签名的根证书文件(root.crt)以及相关的私钥文件(root.key)和证书请求文件(root.csr)。

请注意,这些证书是自签名的,因此在实际使用时可能会被浏览器或其他软件识别为不受信任的证书。

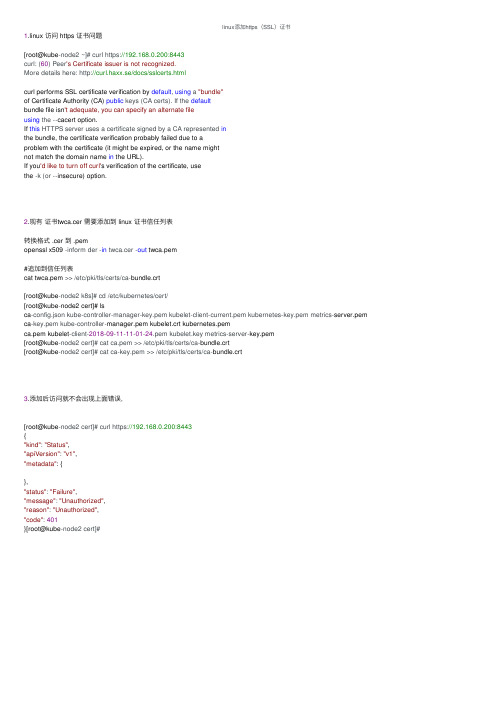

linux添加https(SSL)证书

linux添加https(SSL)证书1.linux 访问 https 证书问题[root@kube-node2 ~]# curl https://192.168.0.200:8443curl: (60) Peer's Certificate issuer is not recognized.More details here: http://curl.haxx.se/docs/sslcerts.htmlcurl performs SSL certificate verification by default, using a "bundle"of Certificate Authority (CA) public keys (CA certs). If the defaultbundle file isn't adequate, you can specify an alternate fileusing the --cacert option.If this HTTPS server uses a certificate signed by a CA represented inthe bundle, the certificate verification probably failed due to aproblem with the certificate (it might be expired, or the name mightnot match the domain name in the URL).If you'd like to turn off curl's verification of the certificate, usethe -k (or --insecure) option.2.现有证书twca.cer 需要添加到 linux 证书信任列表转换格式 .cer 到 .pemopenssl x509 -inform der -in twca.cer -out twca.pem#追加到信任列表cat twca.pem >> /etc/pki/tls/certs/ca-bundle.crt[root@kube-node2 k8s]# cd /etc/kubernetes/cert/[root@kube-node2 cert]# lsca-config.json kube-controller-manager-key.pem kubelet-client-current.pem kubernetes-key.pem metrics-server.pem ca-key.pem kube-controller-manager.pem kubelet.crt kubernetes.pemca.pem kubelet-client-2018-09-11-11-01-24.pem kubelet.key metrics-server-key.pem[root@kube-node2 cert]# cat ca.pem >> /etc/pki/tls/certs/ca-bundle.crt[root@kube-node2 cert]# cat ca-key.pem >> /etc/pki/tls/certs/ca-bundle.crt3.添加后访问就不会出现上⾯错误,[root@kube-node2 cert]# curl https://192.168.0.200:8443{"kind": "Status","apiVersion": "v1","metadata": {},"status": "Failure","message": "Unauthorized","reason": "Unauthorized","code": 401}[root@kube-node2 cert]#。

Linux命令技巧高级网络代理和隧道配置

Linux命令技巧高级网络代理和隧道配置Linux操作系统是一种广泛应用于服务器和工作站的开放源代码操作系统。

对于那些对网络安全和数据传输隐私性有高需求的用户来说,高级网络代理和隧道配置是必不可少的。

本文将介绍一些Linux命令技巧,帮助用户进行高级网络代理和隧道配置。

一、网络代理配置1. SOCKS代理SOCKS是一种网络协议,可用于在本地和远程主机之间进行安全的数据传输。

要配置SOCKS代理,你可以使用以下命令:```$ ssh -D <本地端口> <用户名@远程主机>```将"<本地端口>"替换为你选择的本地端口号,"<用户名@远程主机>"替换为对应的SSH登录凭据。

此命令将在本地主机上开启一个SOCKS代理。

2. HTTP/HTTPS代理HTTP/HTTPS代理用于在客户端和服务器之间进行HTTP/HTTPS请求的中转。

以下是配置HTTP/HTTPS代理的命令:```$ ssh -L <本地端口>:<目标主机>:<目标端口> <用户名@中转主机> ```将"<本地端口>"替换为你选择的本地端口号,"<目标主机>"和"<目标端口>"替换为要访问的服务器地址和端口号,"<用户名@中转主机>"替换为对应的SSH登录凭据。

此命令将在本地主机上开启一个HTTP/HTTPS代理。

二、网络隧道配置1. SSH隧道SSH隧道可以在不安全的网络中建立一个加密通道,用于保护数据传输的隐私性。

以下是配置SSH隧道的命令:```$ ssh -L <本地端口>:<目标主机>:<目标端口> <用户名@中转主机> ```将"<本地端口>"替换为你选择的本地端口号,"<目标主机>"和"<目标端口>"替换为要访问的服务器地址和端口号,"<用户名@中转主机>"替换为对应的SSH登录凭据。

HTTPS原理HTTPS的客户端与服务器认证

HTTPS原理HTTPS的客户端与服务器认证HTTPS的客户端与服务器认证在互联网时代,隐私和安全问题变得越来越重要。

为了保护用户的数据安全,在数据传输过程中采用HTTPS协议已成为一种行业标准。

本文将介绍HTTPS的原理以及客户端与服务器之间的认证过程。

一、HTTPS的原理HTTPS是以HTTP为基础的安全通信协议,使用了SSL(安全套接层)或TLS(传输层安全)协议进行加密和解密操作,确保数据在传输过程中的安全性。

HTTPS使用非对称加密和对称加密相结合的方式,主要包括以下步骤:1. 客户端向服务器发送请求,请求建立一个安全连接。

2. 服务器收到请求后,将自己的数字证书发送给客户端。

3. 客户端验证服务器的数字证书的合法性,确保服务器的身份。

4. 客户端生成随机的对称密钥,并使用服务器的公钥进行加密,并发送给服务器。

5. 服务器使用自己的私钥解密客户端发送的密文,得到对称密钥。

6. 客户端和服务器之间使用对称密钥进行加密和解密通信内容。

通过以上步骤,HTTPS保证了数据在传输过程中的机密性和完整性,防止了信息被窃取或篡改的风险。

二、客户端与服务器的认证HTTPS不仅可以对传输的数据进行加密,还可以对服务器的身份进行认证,确保用户与合法服务器进行通信。

1. 服务器认证服务器在建立HTTPS连接之前,需要通过数字证书来进行认证。

数字证书是由权威机构颁发的,其中包含了服务器的公钥和服务器信息等内容。

当客户端收到服务器的数字证书后,会对其进行验证。

验证的过程主要包括以下几个步骤:- 客户端首先验证证书的合法性,即检查证书是否由可信的权威机构颁发,以防止伪造证书的攻击。

- 然后客户端会检查证书中的服务器信息是否与实际连接的服务器一致,以避免中间人攻击。

如果服务器的证书通过了以上验证步骤,则客户端信任服务器的身份,继续与服务器建立连接。

否则,客户端会提示证书验证失败的信息,提示用户存在安全风险。

2. 客户端认证除了服务器认证,HTTPS还提供了可选的客户端认证功能。

linux apache 配置 http和https 访问

linux apache 配置http和https 访问1、安装openssl:#tar zxvf openssl-0.9.81.tar.gz#cd openssl-0.9.81#./config#make#make install2、安装apache:#tar zxvf httpd-2.0.63.tar.gz#cd httpd-2.0.63#./configure --prefix=/usr/local/apache/httpd --enable-ssl=static --with-ssl=/usr/local/ssl#make#make install此步骤在/apache/httpd目录中安装httpd服务(通过参数--prefix指定),同时使用--with-ssl指定刚才所安装OpenSSL的路径,用于将mod_ssl静态的编译到httpd服务中。

修改3、生成证书:openssl genrsa 1024 > server.keyopenssl req -new -key server.key > server.csr填写相关信息:Country Name (2 letter code) [GB]:CNState or Province Name (full name) [Berkshire]:BEIJINGLocality Name (eg, city) [Newbury]:BEIIJINGOrganization Name (eg, company) [My Company Ltd]:TESTOrganizational Unit Name (eg, section) []:TESTCommon Name (eg, your name or your server's hostname) []:TESTEmail Address []:TEST@openssl req -x509 -days 365 -key server.key -in server.csr > server.crt4、配置ssl:修改conf/httpd.conf文件将httpd.conf 中的Include conf/extra/httpd-ssl.conf 打开修改conf/extra/httpd-ssl.conf文件找到SSLCertificateFile 和SSLCertificateKeyFile 项将上面生成的测试证书路径填写完整5、配置域名:修改conf/httpd.conf文件将httpd.conf 中的Include conf/extra/httpd-vhost.conf 打开修改conf/extra/httpd-vhost.conf 文件配置需要访问的域名注:由于证书为我们自己测试创建,如有需要应到指定公司去认证。

HTTPS原理HTTPS的安全性与证书颁发机构

HTTPS原理HTTPS的安全性与证书颁发机构HTTPS原理及其安全性一、HTTPS原理HTTPS是Hyper Text Transfer Protocol Secure的缩写,即通过安全套接层(SSL)或传输层安全(TLS)协议对HTTP进行加密和认证的协议。

通过使用HTTPS,可以确保客户端与服务器之间传输的数据经过加密,并且能够验证服务器的身份,防止信息被中间人窃听或篡改。

HTTPS的工作原理如下:1. 客户端请求建立HTTPS连接:当客户端访问使用HTTPS协议的网站时,客户端会发送一个连接请求给服务器。

2. 服务器返回证书:服务器在接收到客户端的连接请求后,会返回一个数字证书,用于证明服务器的身份。

3. 客户端验证证书:客户端会验证服务器返回的证书是否有效,包括检查证书的签名、有效期和主体等信息。

如果证书无效或不受信任,客户端会发出警告。

4. 协商加密算法和密钥:如果证书验证通过,客户端和服务器会协商选择一个加密算法和密钥来确保后续数据的安全传输。

5. 安全传输数据:客户端和服务器之间开始使用协商好的加密算法和密钥对数据进行加密和解密,以确保数据的保密性和完整性。

二、HTTPS的安全性HTTPS相比于HTTP具有更高的安全性,主要体现在以下几个方面:1. 数据加密:HTTPS使用SSL/TLS协议对数据进行加密传输,可以防止第三方窃听者获取到传输的敏感信息。

只有具备正确密钥的客户端和服务器才能对加密数据进行解密。

2. 身份认证:通过数字证书,HTTPS能够验证服务器的身份。

客户端可以根据证书的颁发机构和有效期等信息来判断服务器是否可信。

这样可以避免中间人攻击,确保数据传输的安全性。

3. 数据完整性:HTTPS使用消息摘要函数(例如MD5、SHA等算法)对传输的数据进行签名,确保数据在传输过程中没有被篡改或损坏。

如果数据被篡改,签名校验将失败,客户端会发出警告。

4. 抵御重放攻击:HTTPS在通信过程中使用了随机数和时间戳等机制,防止重放攻击的发生。

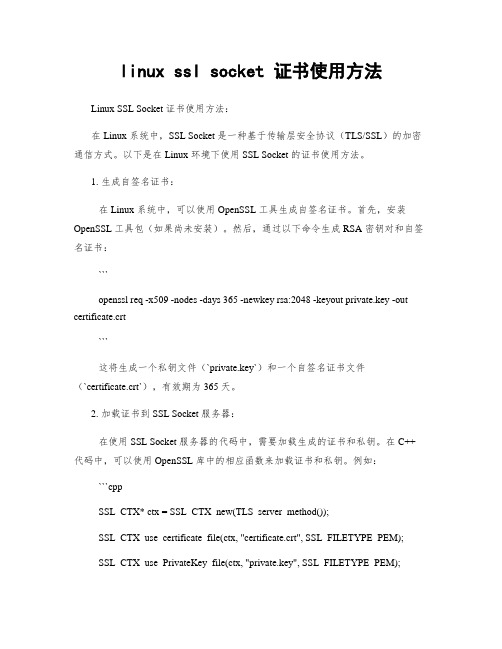

linux ssl socket 证书使用方法

linux ssl socket 证书使用方法Linux SSL Socket 证书使用方法:在 Linux 系统中,SSL Socket 是一种基于传输层安全协议(TLS/SSL)的加密通信方式。

以下是在 Linux 环境下使用 SSL Socket 的证书使用方法。

1. 生成自签名证书:在 Linux 系统中,可以使用 OpenSSL 工具生成自签名证书。

首先,安装OpenSSL 工具包(如果尚未安装)。

然后,通过以下命令生成 RSA 密钥对和自签名证书:```openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout private.key -out certificate.crt```这将生成一个私钥文件(`private.key`)和一个自签名证书文件(`certificate.crt`),有效期为 365 天。

2. 加载证书到 SSL Socket 服务器:在使用 SSL Socket 服务器的代码中,需要加载生成的证书和私钥。

在 C++ 代码中,可以使用 OpenSSL 库中的相应函数来加载证书和私钥。

例如: ```cppSSL_CTX* ctx = SSL_CTX_new(TLS_server_method());SSL_CTX_use_certificate_file(ctx, "certificate.crt", SSL_FILETYPE_PEM);SSL_CTX_use_PrivateKey_file(ctx, "private.key", SSL_FILETYPE_PEM);```3. 与 SSL Socket 客户端建立安全连接:在 SSL Socket 客户端的代码中,类似地,需要加载服务器的证书以验证服务器的身份。

同样,在 C++ 代码中,可以使用 OpenSSL 库的相应函数来加载服务器证书。

HTTPS原理HTTPS的安全性与服务器端配置

HTTPS原理HTTPS的安全性与服务器端配置HTTPS原理HTTPS(Hypertext Transport Protocol Secure)是一种通过加密和身份验证来保护网络连接的协议。

它是HTTP的安全版本,使用SSL (Secure Sockets Layer)或TLS(Transport Layer Security)进行数据传输的加密方式。

HTTPS的工作原理是通过建立一个安全的通信通道来确保数据在传输过程中的保密性、完整性和可信性。

下面将详细介绍HTTPS的工作原理以及与服务器端配置相关的安全性措施。

一、HTTPS的工作原理1. 证书认证HTTPS使用证书来验证服务器的身份。

证书包含服务器的公钥,由受信任的证书颁发机构(CA)签名。

当客户端与服务器建立连接时,服务器会将证书发送给客户端。

客户端会验证证书的合法性和有效性,以确保连接的安全性。

2. 加密通信一旦证书验证通过,客户端和服务器就会建立一个加密的通信通道。

这个通道使用对称加密和非对称加密相结合的方法来保护数据的机密性。

对称加密用于加密数据传输过程中的大量数据,而非对称加密用于安全地交换对称加密所需的密钥。

3. 完整性校验为了确保数据在传输过程中没有被篡改,HTTPS使用了哈希算法来对数据进行完整性校验。

数据在发送前会被哈希算法处理,然后接收方会对接收到的数据进行再次哈希算法处理,并与发送方发送的哈希值进行比较,以验证数据是否完整。

二、HTTPS的安全性HTTPS相比于HTTP具有更高的安全性,原因如下:1. 数据加密:HTTPS使用加密算法对数据进行加密,保护数据在传输过程中的机密性。

即使被第三方截获,也无法读取加密后的数据。

2. 身份验证:通过证书的验证机制,HTTPS可以确保客户端正在与预期的服务器通信,并避免中间人攻击。

3. 数据完整性:通过哈希算法的校验,HTTPS可以保证数据在传输过程中没有被篡改。

4. 抵御窃听和篡改:由于HTTPS使用了加密和身份验证,使得数据在传输过程中更难被窃听和篡改。

在linux下实现https访问

一、访问控制1、要想实现用户访问控制,首先改动下面的这项为all,即允许用户访问控制:身份验证的的原理是在服务器端有一个用户的文件,记录了一些允许访问的用户,如果不在这个文件内的用户无法访问。

2、首先在要保护的网站的主目录里面建立一个说明文件,这个文件时一个隐含文件,名字是固定的必须是".htaccess",这个文件的额目的是说明如何对来访者的身份进行验证的:在这个文件里面要编辑上一下主要的语句:authuserfile /var/www/.usrfile //记录用户文件的名字和路径,注意此时这个文件还不存在authtype basic //身份验证的方式,这里是基本验证方式authname "please input your name and passwors" //用于提示用户的对话框require valid-user //规定只有有效的账户才可以登录3、下面就要产生.usrfile文件这个文件时通过指令htpasswd产生的,注意有个-c参数,这个就达到新建这个文件:到在此添加用户的时候,就不再需要-c参数了:这时候查看.usrfile,可以看到两个文件已经被添加成功:重新启动httpd服务,在windows里面测验:当输入账号和密码的时候可以顺利访问。

二、来源控制(基于ip的访问控制)当数据包来的时候,可以看到源ip地址,就是基于源ip地址的控制,可以控制单个ip、可以控制一个子网或者是某个ip段。

<Directory "主目录">Order allow,deny //要注意order与deny的顺序Allow from all</Directory>只需将拒绝的地址和允许的地址写在里面即可,可以通过查看日志看到:三、加密访问https1、Ssl的工作原理:注意第四步的时候,客户机用服务器的公钥加密时,私钥也放在了里面,这样服务器就可以得到私钥,进行解密。

https证书原理

https证书原理HTTPS证书原理。

HTTPS(Hyper Text Transfer Protocol Secure)是一种通过计算机网络进行安全通信的传输协议。

它利用SSL/TLS协议来实现数据加密、身份验证和数据完整性保护,从而确保信息在传输过程中的安全性。

在本文中,我们将详细介绍HTTPS证书的原理及其作用。

HTTPS证书是一种用于加密通信的数字证书,它由证书颁发机构(CA)签发,用于验证网站的身份和建立安全连接。

证书中包含了网站的公钥、域名、证书有效期等信息。

当用户访问一个使用HTTPS协议的网站时,网站会将其证书发送给用户的浏览器。

浏览器通过验证证书的合法性来确认网站的真实性,然后使用证书中的公钥来加密通信数据,从而保证数据在传输过程中不被窃取或篡改。

HTTPS证书的原理主要基于非对称加密算法。

非对称加密算法包括了公钥和私钥两部分,公钥用于加密数据,私钥用于解密数据。

在建立HTTPS连接时,网站的证书中包含了公钥,而私钥则由网站自己保存。

当用户发送数据给网站时,浏览器会使用网站的公钥对数据进行加密,然后发送给网站。

网站收到加密数据后,利用自己的私钥进行解密,从而获取原始数据。

同样,网站发送数据给用户时也是采用同样的原理进行加密和解密。

除了加密通信数据外,HTTPS证书还能够验证网站的身份。

证书颁发机构会对网站的真实性进行验证,并在确认无误后签发证书。

用户的浏览器会对证书进行验证,如果证书合法且网站的域名与证书中的域名一致,则浏览器会显示网站的安全标识,如绿色的锁图标。

这样用户就可以通过安全的方式与网站进行通信,而不用担心信息泄需。

总的来说,HTTPS证书通过使用SSL/TLS协议和非对称加密算法来确保通信数据的安全性和网站身份的真实性。

它是网站安全的基石,也是互联网安全的重要保障。

因此,对于网站所有者来说,选择合适的证书颁发机构并正确配置HTTPS 证书是至关重要的。

同时,对于用户来说,要时刻关注浏览器的安全提示,避免访问不安全的网站,保护个人信息的安全。

HTTPS原理的证书认证

HTTPS原理的证书认证HTTPS(HyperText Transfer Protocol Secure)是指安全的超文本传输协议,它基于HTTP协议,在传输层上加入了SSL/TLS协议来保证数据的安全性和完整性。

证书认证是HTTPS协议中的重要环节,它用于验证服务器的身份,确保用户与服务器之间的通信是安全可靠的。

一、HTTPS的工作原理HTTPS的工作原理可以概括为三个步骤:握手、建立连接和加密通信。

1. 握手阶段:客户端向服务器发送一个加密通信请求,并且提供自己的加密功能列表。

服务器接收到请求后,从列表中选择一种加密方法,并通过数字证书来验证自己的身份。

2. 建立连接阶段:服务器向客户端发送数字证书。

客户端收到数字证书后,会检查证书的有效性和合法性。

如果验证通过,客户端会发送一个随机生成的对称密钥,该对称密钥将用于后续的加密通信。

3. 加密通信阶段:通过握手和建立连接阶段的交互,双方已经获得了用于加密通信的密钥。

此时,客户端和服务器可以开始使用对称密钥对数据进行加密和解密,以确保数据传输的保密性和完整性。

二、证书认证的作用和原理证书认证是HTTPS协议中用于验证服务器身份的重要环节。

它的作用是确保客户端与服务器之间建立的连接是可靠的、没有被篡改的,并且确保客户端与服务器之间的通信是加密的。

证书认证是基于公开密钥基础设施(PKI)的,它使用数字证书来验证服务器身份。

数字证书是由可信任的第三方机构(证书颁发机构)颁发的,其中包含了服务器的公钥、服务器的信息以及证书颁发机构的数字签名。

1. 服务器的公钥:数字证书中包含了服务器的公钥,客户端可以使用该公钥与服务器进行安全通信。

2. 服务器的信息:数字证书中还包含了服务器的信息,比如服务器的域名、IP地址等。

客户端会根据这些信息来验证服务器的身份。

3. 证书颁发机构的数字签名:数字证书中还包含了证书颁发机构对服务器信息的数字签名。

客户端可以使用证书颁发机构的公钥来验证数字签名的合法性,以确保证书的有效性和真实性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

C.安全套接字层ssl

搭建证书服务器CA

10.编辑文件/etc/pki/tls/f

将88行到90 行的match 改为optional ,否则将只有和CA在同一个国家、省份、组织的主机才能从CA获得证书

修改CA默认的名称选项,当向该CA提出证书申请时显示为默认。

11.根据f文件的说明,需要创建三个目录:certs newcerts crl 和两个文件:index.txt serial

12.CA 证书服务器产生自己的私钥cakey.pem 。

openssl genrsa 1024 >

private/cakey.pem

13.CA服务器根据自己的私钥产生自己的证书:openssl req -new -key private/cakey.pem -x509 -out cacert.pem -days 3650

该处的默认值即为第19步中修改的默认值

14.修改证书文件和私钥文件的权限为600

15.在WWW服务器的根目录/etc/httpd下新建文件夹certs,用来存放服务器的私钥,请求,以及证书

16.www服务器产生自己的私钥:openssl genrsa 1024 > httpd.key

17 根据私钥httpd.key 来产生请求文件:openssl req -new -key httpd.key -out httpd.csr

18.CA服务器根据请求文件颁发证书:openssl ca -in httpd.csr -out httpd.cert

19.修改证书文件和私钥文件的权限为600

现在www服务器已经有自己的证书和私钥了,当客户端浏览器通过https的方式访问该web 服务器,则该服务器需要将证书显示到客户端浏览器,这需要ssl和httpd相结合

20.安装mod_ssl 模块:yum install mod_ssl

21.安装后,会在/etc/httpd/conf.d下产生文件ssl.conf文件

22编辑ssl.conf文件

23.重启httpd服务

24.测试,显示有两个问题:一是颁发证书的机构不被信任,二是证书上显示的名字和该主机访问的名字不一致

25.如果想要信任某个证书颁发机构,只需将该颁发机构的证书导入浏览器,但是点击查看证书,证书路径中不显示颁发机构的证书

26 继续修改ssl.conf,修改证书链

27.重启httpd服务,再次进行测试

28.点击查看证书,安装证书

29安装后可在浏览器中查看

30.再次差可能访问情况,显示只有名称无效。