11种密码位置

密码学——精选推荐

密码学密码学(第⼆讲)古典密码古典密码张焕国武汉⼤学计算机学院⽬录1 , 密码学的基本概念密码学的基本概念古典密码2 , 古典密码3 ,数据加密标准(DES) ,数据加密标准(DES )4 , ⾼级数据加密标准(AES) ⾼级数据加密标准(AES)5 ,中国商⽤密码(SMS4) ,中国商⽤密码(SMS4)6 ,分组密码的应⽤技术7 , 序列密码8 ,习题课:复习对称密码9 ,公开密钥密码(1) ,公开密钥密码(1⽬录10, 公开密钥密码(2 10 , 公开密钥密码(2) 11, 数字签名(1 11, 数字签名(1) 12,数字签名(2 12,数字签名(2) 13, HASH函数 13 , HASH 函数 14, 14 , 认证 15, 15 , 密钥管理 16, PKI技术 16 , PKI技术17,习题课:复习公钥密码 17 ,习题课:复习公钥密码 18,总复习/ 18 ,总复习/检查:综合实验⼀,古典密码⼀,古典密码虽然⽤近代密码学的观点来看,许多古典密码是很不安全的,或者说是极易破译的.但是我们不能忘记古典密码在破译的.但是我们不能忘记古典密码在历史上发挥的巨⼤作⽤. 历史上发挥的巨⼤作⽤. 另外,编制古典密码的基本⽅法对于另外,编制古典密码的基本⽅法对于编制近代密码仍然有效. 编制近代密码仍然有效⼀,古典密码⼀,古典密码C. D. Shannon:采⽤混淆,扩散和乘积的⽅法来设计密码混淆:使密⽂和明⽂,密钥之间的关系复杂化扩散:将每⼀位明⽂和密钥的影响扩⼤到尽可能多的密⽂位中. 乘积和迭代:多种加密⽅法混合使⽤对⼀个加密函数多次迭代古典密码编码⽅法: 置换,代替,加法⼀,古典密码⼀,古典密码1,置换密码把明⽂中的字母重新排列,字母本⾝不变, 但其位置改变了,这样编成的密码称为置换密码.最简单的置换密码是把明⽂中的字母顺序倒过来 , 最简单的置换密码是把明⽂中的字母顺序倒过来, 然后截成固定长度的字母组作为密⽂. 然后截成固定长度的字母组作为密⽂. 明⽂:明晨 5点发动反攻. 明⽂:明晨5点发动反攻. MING CHEN WU DIAN FA DONG FAN GONG 密⽂:GNOGN 密⽂:GNOGN AFGNO DAFNA IDUWN EHCGN IM把明⽂按某⼀顺序排成⼀个矩阵, 然后按另⼀顺序选出矩阵中的字母以形成密⽂,最后截成固定长度的字母组作为密⽂.例如: 明⽂:MING 明⽂:MING CHEN WU DIAN FA DONG FAN GONG 矩阵:MINGCH 矩阵:MINGCH 选出顺序:按列 ENWUDI ANFADO 改变矩阵⼤⼩和取出序列 NGFANG 可得到不同的密码 ONG 密⽂:MEANO 密⽂:MEANO INNGN NWFFG GUAA CDDN HIOG⼀,古典密码⼀,古典密码理论上: ① , 置换密码的加密钥是置换矩阵 p , 解密钥是置换矩阵p-1 .P= 1 2 3 a1 a2 a3 … … n an② , 置换密码经不起已知明⽂攻击.⼀,古典密码⼀,古典密码2, 代替密码⾸先构造⼀个或多个密⽂字母表, ⾸先构造⼀个或多个密⽂字母表 , 然后⽤密⽂字母表中的字母或字母组来代替明⽂字母或字母组,各字母或字母组的相对位置不变, 或字母组,各字母或字母组的相对位置不变 , 但其本⾝改变了. 但其本⾝改变了. 这样编成的密码称为代替密码.①单表代替密码②多表代替密码③多名代替密码⼀,古典密码⼀,古典密码⑴ . 单表代替密码只使⽤⼀个密⽂字母表, 只使⽤⼀个密⽂字母表,并且⽤密⽂字母表中的⼀个字母来代替明⽂字母表中的⼀个字母. 个字母来代替明⽂字母表中的⼀个字母. 明⽂字母表:A = { a 0 , a 1 , ... , a n - 1 } ...,密⽂字母表:B 密⽂字母表:B = { b 0 , b 1 , ... , b n - 1 } ..., 定义⼀个由A 定义⼀个由A到 B 的映射: f:A→B 的映射:f f(a i )= b i 设明⽂:M 设明⽂: M = ( m 0 , m 1 , ... , m n - 1 ) , ..., 则密⽂: C =(f(m0 ),f(m1 ), ...,f(mn-1 )) . 则密⽂:C ),...,f(m )). 简单代替密码的密钥就是映射函数 f 简单代替密码的密钥就是映射函数f或密⽂字母表 B.⼀,古典密码⼀,古典密码⑴单表代替密码①,加法密码 A 和 B 是有 n个字母的字母表. 定义⼀个由A到B的映射: f:A→B 定义⼀个由A 的映射:f:A→Bf(a i )= b i =a j j=i+k mod n 加法密码是⽤明⽂字母在字母表中后⾯第 k 个字母来代替. K=3 时是著名的凯撒密码.⼀,古典密码⼀,古典密码⑴单表代替密码②,乘法密码 A 和 B 是有n个字母的字母表. 定义⼀个由A到B的映射: f:A→B 定义⼀个由A 的映射:f:A→Bf(a i )= b i = a j j=ik mod n 其中,( n,k)=1. 其中, ( n,k)=1. 注意: 只有(n,k)=1 ,才能正确解密. 只有(n,k)=1,⼀,古典密码⼀,古典密码⑴单表代替密码③密钥词组代替密码:随机选⼀个词语,去掉其中的重复字母, 写到矩阵的第⼀⾏,从明⽂字母表中去掉这第⼀⾏的字母,其余字母顺序写⼊矩阵.然后按列取出字母构成密⽂字母表.⼀,古典密码⼀,古典密码举例:密钥: HONG YE 选出顺序:按列矩阵: HONGYE 选出顺序:按列 ABCDFI JKLMPQ 改变密钥,矩阵⼤⼩ RSTUVW 和取出序列,得到不同的 XZ 密⽂字母表. 密⽂字母表 : B={ HAJRXOBKSZNCLTGDMUYFPVEIQW }⑵,多表代替密码单表代替密码的安全性不⾼,⼀个原因是⼀个明⽂字母只由⼀个密⽂字母代替.构造多个密⽂字母表, 在密钥的控制下⽤相应密⽂字母表中的⼀个字母来代替明⽂字母表中的⼀个字母.⼀个明⽂母来代替明⽂字母表中的⼀个字母.⼀个明⽂字母有多种代替.Vigenere密码: 著名的多表代替密码密码:著名的多表代替密码⼀,古典密码⼀,古典密码Vigenre⽅阵 Vigenre⽅阵A B 密C ⽂H 明⽂字母 AB C D E F G H I J K LM N O P Q R S TU V WX YZAB C D E F G H I J K LM N O PQ R S T UV WX YZ BCDE FG HIJ KLMNO PQ RSTUVWXYZA CDE FG HIJ KLMNO PQ RSTUVWXYZAB H I J K LM N O P Q R S TU V WXY ZAB C D EF G字 X X YZAB C D E F G H I J K LM N O P Q R S TU V W 母 Y YZAB CDEFGHIJKLMNOPQRSTUVW X Z ZAB C D E F G H I J K LM N O PQ R S TU VWX Y⼀,古典密码⼀,古典密码Vigenre密码的代替规则是⽤明⽂字母在 Vigenre ⽅阵中的列和密钥字母在 Vigenre⽅阵中的⾏的交点处的字母来代替该明⽂字母. 例如, 点处的字母来代替该明⽂字母 . 例如 , 设明⽂字母为 P, 密钥字母为 Y , 则⽤字母 N来代替明⽂字母 P.明⽂: 明⽂ : MING CHEN WU DIAN FA DONG FAN GONG 密钥: 密钥 : XING CHUI PING YE KUO YUE YONG DA JIANG LIU 密⽂: 密⽂ : JQAME OYVLC QOYRP URMHK DOAMR NP解密就是利⽤Vigenre⽅阵进⾏反代替. ⽅阵进⾏反代替.⼀,古典密码⼀,古典密码3,代数密码:① Vernam密码 Vernam密码明⽂,密⽂,密钥都表⽰为⼆进制位:M=m1,m2,… ,mn K =k1,k2,… ,kn C =c1,c2,… ,cn ②加密: c1= mi⊕ ki ,i=1,2,… ,n 解密: m1= ci⊕ ki ,i=1,2,… ,n ③因为加解密算法是模2加,所以称为代数密码. 因为加解密算法是模2 ④对合运算:f=f-1, 模 2加运算是对合运算. 对合运算:密码算法是对和运算,则加密算法=解密算法,⼯程实现⼯作量减半.⑤ Vernam密码经不起已知明⽂攻击. Vernam密码经不起已知明⽂攻击.⼀,古典密码⼀,古典密码⑥如果密钥序列有重复,则Vernam密码是不安全如果密钥序列有重复,则 Vernam密码是不安全的. ⼀种极端情况:⼀次⼀密⑦⼀种极端情况:⼀次⼀密密钥是随机序列. 密钥⾄少和明⽂⼀样长. ⼀个密钥只⽤⼀次. ⑧⼀次⼀密是绝对不可破译的,但它是不实⽤的. ⑨⼀次⼀密给密码设计指出⼀个⽅向,⼈们⽤序列密码逼近⼀次⼀密.⼆,古典密码的穷举分析1 ,单表代替密码分析①加法密码因为 f(ai )= b i =aj 因为f(a j=i+k mod n所以k=1,2,... ,n - 1,共n- 1种可能,密钥空所以 k=1,2, ,n- 1,共间太⼩.以英⽂为例,只有25种密钥. 间太⼩.以英⽂为例,只有 25种密钥. 经不起穷举攻击.⼆,古典密码的穷举分析1 ,单表代替密码分析②乘法密码因为 f(ai )= b i =aj 因为f(a j=ik mod n , 且( k,n)=1 . n, 且(k,n)=1. 所以 k 共有φ(n)种可能,密钥空间更⼩. 所以k 对于英⽂字母表,n=26, 对于英⽂字母表,n=26 , k=1,3,5,7,9,11,15,17,19,21,23,25 取掉1 ,共11种,⽐加法密码更弱.取掉 1 ,共 11种,⽐加法密码更弱. 经不起穷举攻击.⼆,古典密码的穷举分析1 ,单表代替密码分析③密钥词语代替密码因为密钥词语的选取是随机的,所以密⽂字母因为密钥词语的选取是随机的,所以密⽂字母表完全可能穷尽明⽂字母表的全排列.以英⽂字母表为例,n=26,所以共有26!种可以英⽂字母表为例,n=26,所以共有26 !种可能的密⽂字母表. 26! ≈4× 26 ! ≈4 ×1026⽤计算机也不可能穷举攻击. 注意: 穷举不是攻击密钥词语代替密码的唯⼀注意:穷举不是攻击密钥词语代替密码的唯⼀⽅法.三,古典密码的统计分析2 ,密钥词组单表代替密码的统计分析任何⾃然语⾔都有⾃⼰的统计规律. 如果密⽂中保留了明⽂的统计特征,就可⽤如果密⽂中保留了明⽂的统计特征,就可⽤统计⽅法攻击密码. 由于单表代替密码只使⽤⼀个密⽂字母表, ⼀个明⽂字母固定的⽤⼀个密⽂字母来代替, ⼀个明⽂字母固定的⽤⼀个密⽂字母来代替, 所以密⽂的统计规律与明⽂相同. 所以密⽂的统计规律与明⽂相同.因此,单表代替密码可⽤统计分析攻破.三,古典密码的统计分析英语的统计规律每个单字母出现的频率稳定. 最⾼频率字母 E 次⾼频率字母 T A O I N S H R 中⾼频率字母 D L 低频率字母 C U M W F G Y P B 最低频率字母 V K J X Q Z三,古典密码的统计分析英语的统计规律频率最⾼的双字母组: TH HE IN ER AN RE ED ON ESST EN AT TO NT HA ND OU EA NG AS OR TI IS ET IT AR TE SE HI OF 三,古典密码的统计分析英语的统计规律频率最⾼的三字母组: THE ING AND HER ERE ENT THA WAS ETH FOR DHT HAT SHE ION HIS ERS VER其中THE的频率是ING的其中THE的频率是ING的3倍!三,古典密码的统计分析英语的统计规律英⽂单词以E,S,D,T 为结尾的超过⼀半. 英⽂单词以E 英⽂单词以T,A,S,W 为起始字母的约占⼀英⽂单词以T 半.还有其它统计规律! 还有其它统计规律! 教科书上有⼀个完整的统计分析例⼦.三,古典密码的统计分析经得起统计分析是对近代密码的基本要求!复习题①已知置换如下: 1 2 3 4 5 6 P= 3 5 1 6 4 2 明⽂=642135 ,密⽂= 明⽂= 642135 ,密⽂= 密⽂=214365 密⽂= 214365 , 明⽂= ②使加法密码算法称为对合运算的密钥k ②使加法密码算法称为对合运算的密钥k称为对合密钥, 以英⽂为例求出其对合密钥.复习题③已知⼀个加法密码的密⽂如下: BEEAKFYDJXUQYHYJIQRYHTYJIQFBQDUYJIIKF UHCQD ⽤穷举法求出明⽂.④以英⽂为例,⽤加法密码,取密钥常数 k= 7,对明⽂ 7, 对明⽂INFORMATION SECURITY, 进⾏加密,求出密⽂. SECURITY, ⑤证明,在置换密码中,置换p是对合的,当且仅当对任意证明,在置换密码中,置换p 的 i和j(i, j=1,2,3,…,n), 若 p(i)=j, 则必有p(j)=i . j=1,2,3,…,n), p(i)=j, 则必有p(j)=i ⑥编程实现Vigenre密码. 编程实现Vigenre密码. ⑦分析仿射密码的安全性.谢谢!单字母替换密码及实例通过把信息隐藏起来的这种秘密通信称为Staganography(隐⽂术),由希腊词Steganos(意为“覆盖”)和Graphein(意为“写”)派⽣⽽来。

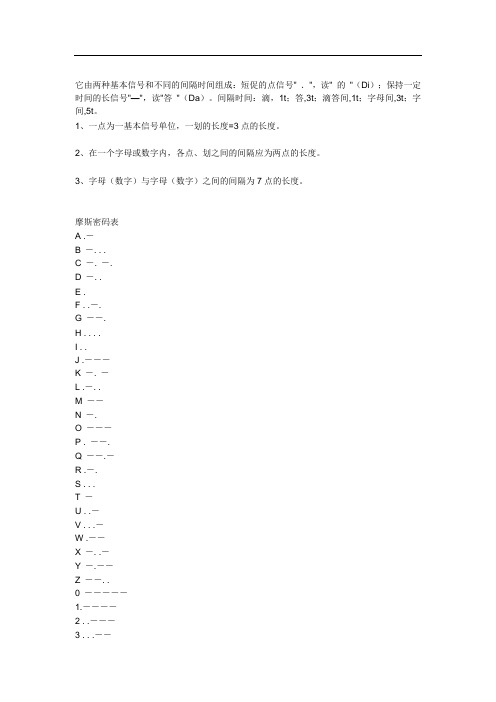

摩斯密码表

它由两种基本信号和不同的间隔时间组成:短促的点信号" .",读" 的"(Di);保持一定时间的长信号"—",读"答"(Da)。

间隔时间:滴,1t;答,3t;滴答间,1t;字母间,3t;字间,5t。

1、一点为一基本信号单位,一划的长度=3点的长度。

2、在一个字母或数字内,各点、划之间的间隔应为两点的长度。

3、字母(数字)与字母(数字)之间的间隔为7点的长度。

摩斯密码表A .-B -. . .C -. -.D -. .E .F . .-.G --.H . . . .I . .J .---K -. -L .-. .M --N -.O ---P . --.Q --.-R .-.S . . .T -U . .-V . . .-W .--X -. .-Y -.--Z --. .0 -----1.----2 . .---3 . . .--4. . . .-5. . . . .6 -. . . .7--. . .8---. . 9----.A{--}滴答B{----}答滴滴滴C{----}答滴答滴D{---}答滴滴E{-}滴F{----}滴滴答滴G{---}答答滴H{----}滴滴滴滴I{--}滴J{----}滴答答答K{---}答滴答L{----}滴答滴滴M{--}答答N{--}答滴O{---}答答答P{----}滴答答滴Q{----}答答滴答R{---}滴答滴S{---}滴滴滴T{-}答U{---}滴滴答V{----}滴滴滴答W{---}滴答答X{----}答滴滴答Y{----}答滴答答Z{----}答答滴滴1{-----}2{-----}3{-----}4{-----}5{----}6{-----}7{-----}8{-----}9{-----}0{-----}如果我们要用手电筒表示I Love You!该怎么做呢!我们首先要知道,在I和Love和You之间空格时间要长一点。

密码学基础

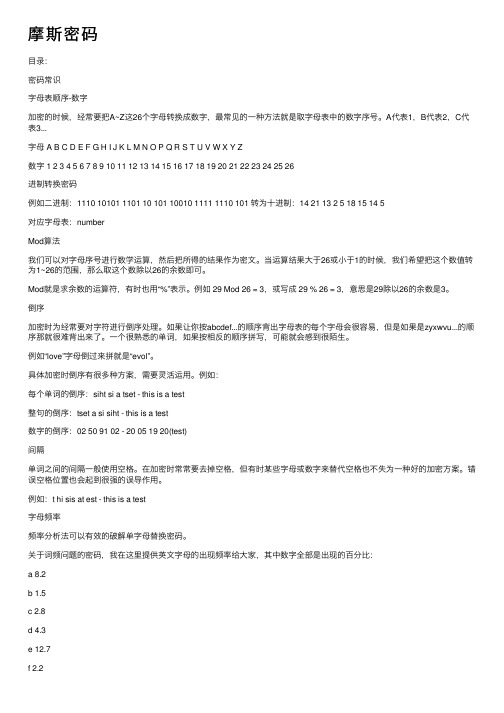

密码学常识□秋雨灰灰目录密码常识字母表顺序-数字进制转换密码Mod算法倒序间隔字母频率凯撒密码(Caesar Shifts, Simple Shift)凯撒移位(中文版)栅栏密码(The Rail-Fence Cipher)维吉尼亚密码(Vigenère Cipher)Polybius密码(Polybius Cipher)ADFGX/ADFGVX密码(ADFGX/ADFGVX Cipher)ADFGXADFGVX乘法密码(Multiplication Cipher)仿射密码(Affine Shift)希尔密码(Hill Cipher)加密解密Playfair密码(Playfair Cipher)莫尔斯电码置换密码(Transposition Cipher)替代密码(Monoalphabetic Substitution)字母表数字字母表代码反字母表随机乱序字母棋盘密码键盘密码键盘移位软键盘密码数字小键盘密码手机键盘密码数字记忆编码百度/Google/网页字符百度字符(GB2312)Google字符(URI)网页编码(Unicode)Alt+数字小键盘MD5【密码常识】字母表顺序-数字加密的时候,经常要把A至Z这26个字母转换成数字,最常见的一种方法就是取字母表中的数字序号。

A代表1,B代表2,C代表3……字母 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z数字 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26进制转换密码例如二进制:1110 10101 1101 10 101 10010 1111 1110 101转为十进制:14 21 13 2 5 18 15 14 5对应字母表:numberMod算法我们可以对字母序号进行数学运算,然后把所得的结果作为密文。

解暗号的技巧

解暗号的技巧首先来说下有关暗号的种类,英文的,数字的,中文的,等等。

关于中文暗号,因为太复杂所以不做研究,只研究英文、数字以及衍生物的。

先来介绍密码的规则:1.规律性:一个密码必定只能遵循一个规律,除非有提示,不可能出现同时遵循两种编写形式的密码2.可破解性:不存在不被破解的密码3.非简单性:一看就懂的不叫密码,密码总是在第一时间内除编写人外无法掌握其意思的暗号4.对应性:一种编写形式和一种密码属于一一对应的类型密码的常见编写形式1.数字/其他文字切换型这是最常见的密码编写类型,最常见的对应就是英语字母表,26个字母与26个数字对应。

这种密码还有以下的几种编写方法(1)按英语字母顺序:例如a代表01或1,b代表02或2,以此类推,y代表25,z代表26。

也有倒过来表示的,比如a代表10,就是将01倒过来的结果,这样y代表52,z代表62,等等(2)手机键盘与英文:手机上2~9这几个数字键盘上都有相应的英文,比如数字6上的英文就是mno。

常见的用第一个数字表示数字,第二个数字表示在这个数字上显示的英文字母位数。

比如数字73表示的是数字7上的第三个字母,也就是pqrs的r(3)电话/手机数字连线与其他文字字母转换:例如126874在电话上的连线很像字母D,159357的连线很像字母X,1 3687很像日语字母ソ(4)利用英语单词谐音:例如馅饼,在英语里是pie,可以看成pai→π的谐音,而π在数学里代表的是3.14159…,取前一或二位小数,可以组成房间号码,等等(5)利用键盘数字与英文对应:比如数字1斜线对应英文字母qaz,数字7斜线对应英文字母ujm,数字0斜线对应英文字母p,符号:和?,等等(6)利用扑克牌和英文对应关系:比如扑克中的J对应11,Q对应12,K对应13,A对应1 (7)利用时钟数字与英文对应关系:比如L对应的是3点,I对应的是6点,V对应的是11点05分,日语字母へ对应的是7点20分,还有利用时钟指针的转动来表示对应的英语字母,比如12点到3点25,时针移动3格,表示大写英语字母C,分针移动25格,表示小写英语字母y,等等(8)利用钢琴键盘与英语字母对应关系:在《柯南—月光杀人事件(下篇)(FILE 11)》中有对应表,升降记号代表黑键,将A到Z分别填入黑、白键内,正好可以组成循环。

常用密码表

【基本字母表】┃01┃02┃03┃04┃05┃06┃07┃08┃09┃10┃11┃12┃13┃┠--╂--╂--╂--╂--╂--╂--╂--╂--╂--╂--╂--╂--┨┃A ┃B ┃C ┃D ┃E ┃F ┃G ┃H ┃I ┃J ┃K ┃L ┃M ┃======================================================┃14┃15┃16┃17┃18┃19┃20┃21┃22┃23┃24┃25┃26┃┠--╂--╂--╂--╂--╂--╂--╂--╂--╂--╂--╂--╂--┨┃N ┃O ┃P ┃Q ┃R ┃S ┃T ┃U ┃V ┃W ┃X ┃Y ┃Z ┃================〖QWE加密表〗┃a┃b┃c┃d┃e┃f┃g┃h┃i┃j┃k┃l┃m┃n┃o┃p┃q┃r┃s┃t┃u┃v┃w┃x┃y┃z┃┠-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-┨┃Q┃W┃E┃R┃T┃Y┃U┃I┃O┃P┃A┃S┃D┃F┃G┃H┃J┃K┃L┃Z┃X┃C┃V┃B┃N┃M┃--------其实QWE加密可以表示成这种形式;--------(a,q,j,p,h,i,o,g,u,x,b,w,v,c,e,t,z,m,d,r,k)(f,y,n)( l,s)--------至于它是什么意思,自己去琢磨.--------至于这种形式比表形式有什么优点,自己去琢磨.【QWE解密表】┃A┃B┃C┃D┃E┃F┃G┃H┃I┃J┃K┃L┃M┃N┃O┃P┃Q┃R┃S┃T┃U┃V┃W┃X┃Y┃Z┃┠-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-┨┃k┃x┃v┃m┃c┃n┃o┃p┃h┃q┃r┃s┃z┃y┃i┃j┃a┃d┃l┃e┃g┃w┃b┃u┃f┃t┃================【电脑键盘表】┏!┯@┯#┯$┯%┯^┯&┯*┯(┯)┯_┯+┯|┓┃1│2│3│4│5│6│7│8│9│0│-│=│\┃┃││││││││││││┃1┃Q│W│E│R│T│Y│U│I│O│P│[│]│┃ 7/8/9 -- Tab┃││││││││││││┃2┃A│S│D│F│G│H│J│K│L│;│'││┃ 4/5/6 -- Caps Lock┃││││││││││││┃3┃Z│X│C│V│B│N│M│,│.│/│││┃ 1/2/3 -- Shift┗-┷-┷-┷-┷-┷-┷-┷-┷-┷-┷-┷-┷-┛ 0================【手机键盘表】┏1┯ 2 ┯ 3 ┯ 4 ┯ 5 ┯ 6 ┯ 7 ┯ 8 ┯ 9 ┯0┓1┃│ A │ D │ G │ J │ M │ P │ T │ W │┃2┃│ B │ E │ H │ K │ N │ Q │ U │ X │┃3┃│ C │ F │ I │ L │ O │ R │ V │ Y │┃4┗-┷---┷---┷---┷---┷---┷-S-┷---┷-Z-┷-┛================【埃特巴什加密/解密表】┃a┃b┃c┃d┃e┃f┃g┃h┃i┃j┃k┃l┃m┃n┃o┃p┃q┃r┃s┃t┃u┃v┃w┃x┃y┃z┃┠-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-┃Z┃Y┃X┃W┃V┃U┃T┃S┃R┃Q┃P┃O┃N┃M┃L┃K┃J┃I┃H┃G┃F┃E┃D┃C┃B┃A┃================〖反序QWE加密表〗┃a┃b┃c┃d┃e┃f┃g┃h┃i┃j┃k┃l┃m┃n┃o┃p┃q┃r┃s┃t┃u┃v┃w┃x┃y┃z┃┠-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-┨┃M┃N┃B┃V┃C┃X┃Z┃L┃K┃J┃H┃G┃F┃D┃S┃A┃P┃O┃I┃U┃Y┃T┃R┃E┃W┃Q--------(a,m,f,x,e,c,b,n,d,v,t,u,y,w,r,o,s,i,k,h,l,g,z,q,p) (j)【反序QWE解密表】┃A┃B┃C┃D┃E┃F┃G┃H┃I┃J┃K┃L┃M┃N┃O┃P┃Q┃R┃S┃T┃U┃V┃W┃X┃Y┃Z┃┠-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-╂-┨┃p┃c┃e┃n┃x┃m┃l┃k┃s┃j┃i┃h┃a┃b┃r┃q┃z┃w┃o┃v┃t┃d┃y┃f┃u┃g┃【英语原音区分法】A E I O U1 2 3 4 5A B C D E F G H I J K L M N O P Q R S T U V W X Y Z1 11 12 13 2 21 22 23 3 31 32 33 34 35 4 41 42 43 44 45 5 51 52 53 54 55【恺撒密码】在密码学中,恺撒密码(或称恺撒加密、恺撒变换、变换加密)是一种最简单且最广为人知的加密技术。

数字密码表对照全集文档

数字密码表对照全集文档(可以直接使用,可编辑实用优质文档,欢迎下载)1 2 3 4 5 6 7 8 9解密步骤解压出来后。

点安装安装时候输入49940安装完以后,电脑关机重开重开电脑后桌面有这个图标打开点Setting 然后这里设置为2000然后这个USB 打钩(注意这里只选择三菱MITSUBISHI这个驱动)其他USB全部不要选择点Device然后点这个按钮,,出现这个后 点RUN , 然后点最小化再点这个按钮点 RUN再点 小化再点 CAPTURE再点下面这个RUN然后就打开PLC编程软件设置通讯为USB然后点读,,到这一步,,出现需要密码,,点确定然后在回到解密软件到最下面那里看数据再点确定先选择MAIN 找到这个位置找到这串数字 就是91 93 95 99 04 07 0080 FF FFFFFFFFFFFF其中91 93 95 99 就是密文对应下面表 翻译成密码 密码就是1359找到这个位置,,很多个FFFFF 的,然后前后有 04 07 00 80 再往前4个就是密码91939599 对照下面的密码表就是1359 注意,有些PLC 这里是不会 出现04 07 00 80 的而是FFFFFFF 前面就直接是密码了, 如果看不懂就拍图片给我看..密码对照表0=901=912=923=934=945=956-967=978=989-99A=a1 a=c1B=a2 b=c2C=a3 c=c3D=a4 d=c4E=a5 e=c5F =a6 f=c6G=a7 g=c7H=a8 h=c8I =a9 i=c9J =aa j=caK=ab k=cbL -ac l=ccM =ad m=cdN =ae n=ceO =af 0=cfP =b0 p=d0Q =b1 q=d1R = b2 r=d2S =b3 s=d3T =b4 t=d4U =b5 u-d5V =b6 v=d6 W =b7 w=d7 X =b8 x=d8 Y =b9 y=d9 Z -ba z=da JKKL。

最常用的100种手势密码

最常用的100种手势密码1. L字形2. U字形3. V字形4. W字形5. X字形6. T字形7. Z字形8. S字形9. C字形10. O字形11. 手掌12. 指环13. 指钩14. 指叉15. 双指叉16. 双指钩17. 两个连续的点18. 三个连续的点19. 横杠20. 斜杠21. 单线22. 双线23. 叉线24. 交叉线25. 杠线26. 隔板线27. 虚线28. 实线29. 手势交叉30. 手指交叉31. 双指拇指32. 双指拇指拇指33. 花瓣形34. 八字形35. 人字形36. 括号形37. 四叉形38. 五叉形39. 三角形40. 五角形41. 长方形42. 正方形43. 圆形44. 椭圆形45. 菱形46. 心形47. 三线形48. 立体形49. 平面形50. 上下形51. 左右形52. 左上形53. 左下形54. 右上形55. 右下形56. 上下左形57. 上下右形58. 上左右形59. 下左右形60. 上下左右形61. V字形加十62. L字形加十63. W字形加十64. X字形加十65. T字形加十66. Z字形加十67. S字形加十68. C字形加十69. O字形加十70. 双指拇指加十71. 双指拇指拇指加十72. 八字形加十73. 人字形加十74. 花瓣形加十75. 左右斜杠76. 上下斜杠77. Z字形斜杠78. T字形斜杠79. 左上斜杠80. 左下斜杠81. 右上斜杠82. 右下斜杠83. 椭圆形加十84. 圆形加十85. 心形加十86. V字形加十加十87. L字形加十加十88. W字形加十加十89. X字形加十加十90. T字形加十加十91. Z字形加十加十92. S字形加十加十93. C字形加十加十94. O字形加十加十95. 双指拇指加十加十96. 双指拇指拇指加十加十97. 八字形加十加十98. 人字形加十加十99. 花瓣形加十加十100. 正方形加十加十。

密码表

代换类26英文字母排序1.A2.B3.C4.D5.E6.F7.G8.H9.I 10.J11.K 12.L 13.M 14.N 15.O 16.P 17.Q 18.R 19.S 20.T 21.U 22.V 23.W 24.X 25.Y 26.Z培根密码表第一种方式A aaaaaB aaaabC aaabaD aaabbE aabaaF aababG aabbaH aabbbI abaaaJ abaabK ababaL ababbM abbaaN abbabO abbbaP abbbbQ baaaaR baaabS baabaT baabbU babaaV bababW babbaX babbbY bbaaaZ bbaab第二种方式a AAAAA g AABBA n ABBAA t BAABAb AAAAB h AABBB o ABBAB u-v BAABBc AAABA i-j ABAAA p ABBBA w BABAAd AAABB k ABAAB q ABBBB x BABABe AABAA l ABABA r BAAAA y BABBAf AABAB m ABABB s BAAAB z BABBB摩尔斯电码1、一点为一基本信号单位,一划的长度=3点的时间长度。

2、在一个字母或数字内,各点、划之间的间隔应为两点的时间长度。

3、字母(数字)与字母(数字)之间的间隔为7点的时间长度。

特殊符号同一符号这是一些有特殊意义的点划组合。

它们由二个字母的摩尔斯电码连成一个使用,这样可以省去正常时把它们做为两个字母发送所必须的中间间隔时间。

AR:·—·—·(停止,消息结束)AS:·—···(等待)K:—·—(邀请发射信号)(一般跟随AR,表示“该你了”)SK:···—·—(终止,联络结束)BT:—···—(分隔符)非同一符号···—·(我将重新发送最后一个单词)····(同样)········(错误)QWE(键盘)Q=A W=B E=C R=D T=E Y=F U=G I=H O=I P=J A=K S=L D=M F=N G=O H=P J=Q K=R L=S Z=T X=U C=V V=W B=X N=Y M=Z前为密文,后为原文凯撒密码常用密钥3将26个恺撒密表合成一个,见下表:A B C D E F G H I J K L M N O P Q R S T U V W X Y Z(对应数字用字母表示A=0)A -ABCDEFGHIJKLMNOPQRSTUVWXY ZB -BCDEFGHIJKLMNOPQRSTUVWXYZ AC -CDEFGHIJKLMNOPQRSTUVWXYZ A BD -DEFGHIJKLMNOPQRSTUVWXYZ A B CE -EFGHIJKLMNOPQRSTUVWXYZ A B C DF -FGHIJKLMNOPQRSTUVWXYZ A B C D EG -G H I J K L M N O P Q R S T U V W X Y Z A B C D E FH -H I J K L M N O P Q R S T U V W X Y Z A B C D E F GI -I J K L M N O P Q R S T U V W X Y Z A B C D E F G HJ -J K L M N O P Q R S T U V W X Y Z A B C D E F G H IK -K L M N O P Q R S T U V W X Y Z A B C D E F G H I JL -L M N O P Q R S T U V W X Y Z A B C D E F G H I J KM -M N O P Q R S T U V W X Y Z A B C D E F G H I J K LN -N O P Q R S T U V W X Y Z A B C D E F G H I J K L MO -O P Q R S T U V W X Y Z A B C D E F G H I J K L M NP -P Q R S T U V W X Y Z A B C D E F G H I J K L M N OQ -Q R S T U V W X Y Z A B C D E F G H I J K L M N O PR -R S T U V W X Y Z A B C D E F G H I J K L M N O P QS -S T U V W X Y Z A B C D E F G H I J K L M N O P Q RT -T U V W X Y Z A B C D E F G H I J K L M N O P Q R SU -U V W X Y Z A B C D E F G H I J K L M N O P Q R S TV -V W X Y Z A B C D E F G H I J K L M N O P Q R S T UW -W X Y Z A B C D E F G H I J K L M N O P Q R S T U VX- X Y Z A B C D E F G H I J K L M N O P Q R S T U V WY- Y Z A B C D E F G H I J K L M N O P Q R S T U V W XZ- Z A B C D E F G H I J K L M N O P Q R S T U V W X Y手机键盘密码(常用2位数=1字母)两位数第一位表示键盘上的数字,第二位表示该数字下第几个字母21=A 22=B 23=C……手机键盘密码还包括坐标加密法形象加密法对称加密法……猪笔密码(pigpen cipher)用一个符号来代替一个字母,把26个字母写进下四个表格中,然后加密时用这个字母所挨着表格的那部分来代替。

2对称密码体制

2011-12-10

15

1997 年 DESCHALL 小 组 经 过 近 4 个 月 的 努 力 , 通 过 Internet搜索了 × 1016 个密钥,找出了DES的密钥, 恢 搜索了3× 个密钥, 找出了 的密钥, 搜索了 的密钥 复出了明文。 复出了明文。 1998年5月美国 年 月美国 月美国EFF(electronics frontier foundation) 宣布,他们以一台价值20万美元的计算机改装成的专用解 宣布,他们以一台价值 万美元的计算机改装成的专用解 密机, 小时破译了56 比特密钥的 比特密钥的DES。 密机,用56小时破译了 小时破译了 。

2011-12-10

14

DES首次被批准使用五年,并规定每隔五年由美国国 首次被批准使用五年, 首次被批准使用五年 家保密局作出评估, 家保密局作出评估,并重新批准它是否继续作为联邦加密 标准。最近的一次评估是在1994年1月,美国已决定 标准。最近的一次评估是在 年 月 美国已决定1998年 年 12月以后将不再使用 月以后将不再使用DES。因为按照现有的技术水平,采 月以后将不再使用 。因为按照现有的技术水平, 用不到几十万美元的设备,就可破开 密码体制。 用不到几十万美元的设备,就可破开DES密码体制。目前 密码体制 的新标准是AES,它是由比利时的密码学家Joan Daemen和 ,它是由比利时的密码学家 的新标准是 和 Vincent Rijmen设计的分组密码 设计的分组密码—Rijndael(荣代尔)。 设计的分组密码 (荣代尔)。

置换选择pc1循环移位置换选择pc2置换选择pc2置换选择164比特201492731子密钥产生器?给出每次迭代加密用的子密钥ki子密钥产生器框图密钥64bit置换选择1pc1除去第816?64位8个校验位201492732置换选择2pc2ci28bitdi28bit循环左移ti1bit循环左移ti1bitki57494133251791585042342618102595143352719113605044366355473931231576254463830221466153453729211352820124置换选择1pc1迭代次数12345678循环左移位位数11222222左循环移位位数2014927331417112415328156211023191242681672720132415231374755304051453348444939563453464250362932置换选择2pc2迭代次数910111213141516循环左移位数12222221201492734des的安全性?穷举攻击分析穷举攻击就是对所有可能的密钥逐个进行脱密测试直到找到正确密钥为止的一种攻击方法方法

几种常见密码形式

Thank you , I love you .

几种常见密码形式

1、栅栏易位法。

即把将要传递的信息中的字母交替排成上下两行,再将下面一行字母排在上面一行的后边, 从而形成一段密码。

举例:

TEOGSDYUTAENNHLNETAMSHVAED 解: 将字母分截开排成两行,如下 T E O G S DYUTA E N N HLNETAMS HVAED 再将第二行字母分别放入第一行中,得到以下结果 THE LONGEST DAY MUST HAVE AN END.

课后小题:请破解以下密码 18 29 19 34 13 17

2、字母形状

本人曾经收到过这样一个密码短信,不幸被破解,导致发短信人被我非常严肃地奚落了一番!

前面我不记得了,只记得后面是 hep poo6。这个你可以从手机里打出来,然后把手机倒过来 看,形成了密码的明文,good day~~~

课后小题:请破解以下密码 AnnAW T2UL THpin boop YA2 T99W2 A 9VAH MA37b

5、字母频率密码。

关于词频问题的密码,我在这里提供英文字母的出现频率给大家,其中数字全部是出现的百 分比: a 8.2 b 1.5 c 2.8 d 4.3 e 12.7 f 2.2 g 2.0 h 6.1 i 7.0 j 0.2 k 0.8 l 4.0 m 2.4 n 6.7 o 7.5 p 1.9 q 0.1 r 6.0 s 6.3 t 9.1 u 2.8 v 1.0 w 2.4 x 0.2 y 2.0 z 0.1 词频法其实就是计算各个字母在文章中的出现频率,然后大概猜测出明码表,最后验证自己 的推算是否正确。这种方法由于要统计字母出现频率,需要花费时间较长,本人在此不举例

06_密码技术-古典密码-2代替-hhai

Intelligent Information Security密码技术1,密码学简介代替密码3. 代替密码n单码加密(每个明文唯一地被一个密文所代替)使用一个密文符号表,且用密文字母表中的一个符单码加密单码加密n公元前Polybius多文字加密n用一对字母代替一个明文字母n加密思考:利关键词(密钥词)加密n14世纪开始在欧洲流行n1,随机地选取一个词语作密钥,的例:密文符号表的构造n密文字母表n 单表(双重n15世纪双重:双n1586审判苏格兰玛丽女王n主审人审判苏格兰玛丽女王审判苏格兰玛丽女王审判苏格兰玛丽女王审判苏格兰玛丽女王移位加密nn有26种可能的密码算法,25种可用23仿射加密(n明文n 明文字母表的na=0,b=1,c=2,n密钥为(练习百n百度字符例百nGoogle 百nAlt+单码加密n使用数并单表替换密码的分析u通过字母的使用频率破译3. 古典密码--统计分析语英文字母频率的分布模式极高频率字母组E次高频率字母组T A O I N S H R中等频率字母组 D L低频率字母组 C U M W F G Y P B甚低频率字母组V K J X Q Z3. 古典密码--统计分析???? 3.363.一种可能的明文n88->EEn;48->THE39意进一步的思考n如何使得机密性更强?n复杂n算法(密码的计算)n迭代n多种字母表n……41Try itn Keyword CIPHERCIPHERCIPHERCIPHERCIPHE代替密码n单码加密(每个明文唯一地被一个密文所代替)nn古典加密设n希腊密码柱SCYTALE44古典加密设Bazeries圆柱面加密THIS IS NOT FUNYKOTFQVWTIJFABFDSFRTUVEBEUNDLF明文密文古典加密设nn差n查尔斯()1822 差分机49w Blaise密码(世间密码随处可n这是一书:584,5682177778,1223476868,587129955,829475,你一起出去走吧(5682177778),与你爱相随溜达溜达(76868),我不求与你朝朝暮暮(829475)情去醒醒吧,多爱要生事,一起想法,请顺道把爱就还给我。

经典加密方式表九宫格

经典加密方式表九宫格密码是一种特殊的文字形式,能给信息增加更多的可读性,使信息更加安全。

我们通常用符号、数字等来表示我们的密码。

我们还可以利用多种加密方法来对信息进行加密保密。

今天介绍的这种加密方法叫“九宫格加密”,九宫格就是把多个符号进行组合成一个整体。

这种方式也叫“七分密码法”,也叫“七分加密法”。

这种加密方式简单易用,只要输入一定数量(比如10个)并计算出数字便可达到保密效果。

这种加密方式比最简单、最容易理解。

这种加密方式也是将每一位用户都可以输入一些数字并计算出密钥后才能看到并计算出密钥。

它是一种加密形式,只能一次打开所有输入过密信息的用户才能看到密钥。

1、我们先将需要加密的信息进行排序,如“-”。

在所有需要加密的信息中,把“-”排在最后,一个单元格也是最小的单元格里,这可以满足对所有人的要求。

所以最小的单元格是我们计算出的最小值。

这一部分计算完之后,我们再从左到右输入密码。

在每一位用户只能接受一个密码,同时也只能看到一位密码。

比如:你要把“-”写成“8”,只能看到一位。

那么你就可以输入“8”的每一个2位数。

同时,输入完2个数后立即在“B2”单元格中输入10位数,再将1位数的1号(A1)加3位数进行密钥排列。

如:你要将“2”写成“8”,那么你就把8号写成3位数进行密钥排列。

然后在“B2”单元格中输入5位数“-9”,同时又能看到5个以上的1号和2号,直到最后5个0号和1号才能被“-9”位的2号所遮盖。

这样从左到右连续排列5次后得到5个1号(A1)和5个2号)。

这五个1号也就只有一个和5号可以看到了。

2、在需要保密的信息前,我们需要先将数字分别设置为0,1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,21,22,23,24,25;再将需要加密的信息按照先右后左依次排列:“-”→“1+2+3;”→“1+4”→()或();“-”→“2+4——4;……9”——()。

序列密码(讲用)

此时反馈移位寄存器的输出序列 a0, a1, a2,…,at,…称为反馈移位寄存器序列 S0,S1,S2,…,St,…称为反馈移位寄存器的状态序列 其中S0=(a0,a1,…,an-1)为反馈移位寄存器的初始状态 例 设一个GF(2)上的3阶反馈移位寄存器如图所示,其反馈函 数为f(x1,x2,x3)=x1x2⊕x3, 其初始状态为 S0=(1,0,1),求输出序 列及其周期。 x3 x2 x1

20/32

定义 如果一个GF(2)上的n阶反馈移位寄存器的反馈函数形如 f (x1,x2,…,xn)=cnx1+cn-1x2+…+c1xn, 其中ci∈GF(2),1≤i≤n,则称其为线性反馈移位寄存器, 否则,称其为非线性反馈移位寄存器。 式中的c1,c2, ...... ,cn为反馈系数。对于二进制作用下, c1,......,cn的作用就相当于一个开关,用断开和闭合来表示0和1。 线性移位寄存器如图: 输出序列 …. an an-1 a2 a1 c1 + + c2 …. + cn-1 + cn

x3x2x1fx1x2x3x1x2x3一个gf2上的3阶非线性反馈移位寄存器输出在初始状态下即0时刻在第一个时钟到来时101fx1x2x3x1x2x3第1级第2级第3级s0101输出10fx1x2x3x1x2x3第1级第2级第3级s1011x11x20x311输出1a0由上面的结果可以看出这个反馈移位寄存器的状态序列和输出序列都是周期序列其周期为4

12/32

自同步序列密码

自同步序列密码的密钥流的产生和已经产生的固定数量 的密文字符有关,即是一种有记忆变换的序列密码。如图所 示。 密钥流 生成器 密 钥 流 ki 明文流mi 加密算法E 自同步序列密码模型

13/32

密钥流 生成器 密 钥 流 ki 密文流ci 解密算法D 明文流mi

古典密码-2

一、古典密码 一、古典密码

举例: 举例:

密钥: 密钥: HONG YE 矩阵: HONGYE 选出顺序:按列 矩阵: 选出顺序: ABCDFI JKLMPQ 改变密钥、矩阵大小 改变密钥、 RSTUVW 和取出序列,得到不同的 和取出序列, XZ 密文字母表。 密文字母表。 密文字母表 : B={ HAJRXOBKSZNCLTGDMUYFPVEIQW }

密 码 学

古典密码 古典密码

一、古典密码 古典密码

虽然用近代密码学的观点来看, 虽然用近代密码学的观点来看,许多 古典密码是很不安全的, 古典密码是很不安全的,或者说是极易 破译的。 破译的。但是我们不能忘记古典密码在 历史上发挥的巨大作用。 历史上发挥的巨大作用。 另外, 另外,编制古典密码的基本方法对于 编制近代密码仍然有效。 编制近代密码仍然有效。

二、古典密码的穷举分析

1、单表代替密码分析 ②乘法密码 –因为f(ai )= bi=aj 因为f(a j=ik mod n,且(k,n)=1。 n, k,n)=1。 –所以k共有φ(n)种可能,密钥空间更小。 所以k 所以 )种可能,密钥空间更小。 –对于英文字母表,n=26, 对于英文字母表,n=26, k=1,3,5,7,9,11,15,17,19,21,23,25 取掉1,共11种,比加法密码更弱。 取掉1 11种 比加法密码更弱。 –经不起穷举攻击。 经不起穷举攻击。

二、古典密码的穷举分析

1、单表代替密码分析 ①加法密码 –因为f(ai )= bi=aj 因为f(a j=i+k mod n

–所以k=1,2,... ,n-1,共n-1种可能,密钥空 所以k=1,2, ,n-1,共 种可能, 所以k=1,2

间太小。以英文为例,只有25种密钥。 间太小。以英文为例,只有25种密钥。 25种密钥 –经不起穷举攻击。 经不起穷举攻击。

摩斯密码表

它由两种基本信号和不同的间隔时间组成:短促的点信号" .",读" 的"(Di);保持一定时间的长信号"—",读"答"(Da)。

间隔时间:滴,1t;答,3t;滴答间,1t;字母间,3t;字间,5t。

1、一点为一基本信号单位,一划的长度=3点的长度。

2、在一个字母或数字内,各点、划之间的间隔应为两点的长度。

3、字母(数字)与字母(数字)之间的间隔为7点的长度。

摩斯密码表A .-B -. . .C -. -.D -. .E .F . .-.G --.H . . . .I . .J .---K -. -L .-. .M --N -.O ---P . --.Q --.-R .-.S . . .T -U . .-V . . .-W .--X -. .-Y -.--Z --. .0 -----1.----2 . .---3 . . .--4. . . .-5. . . . .6 -. . . .7--. . .8---. . 9----.A{--}滴答B{----}答滴滴滴C{----}答滴答滴D{---}答滴滴E{-}滴F{----}滴滴答滴G{---}答答滴H{----}滴滴滴滴I{--}滴J{----}滴答答答K{---}答滴答L{----}滴答滴滴M{--}答答N{--}答滴O{---}答答答P{----}滴答答滴Q{----}答答滴答R{---}滴答滴S{---}滴滴滴T{-}答U{---}滴滴答V{----}滴滴滴答W{---}滴答答X{----}答滴滴答Y{----}答滴答答Z{----}答答滴滴1{-----}2{-----}3{-----}4{-----}5{----}6{-----}7{-----}8{-----}9{-----}0{-----}如果我们要用手电筒表示I Love You!该怎么做呢!我们首先要知道,在I和Love和You之间空格时间要长一点。

摩斯密码——精选推荐

摩斯密码⽬录:密码常识字母表顺序-数字加密的时候,经常要把A~Z这26个字母转换成数字,最常见的⼀种⽅法就是取字母表中的数字序号。

A代表1,B代表2,C代表3...字母 A B C D E F G H I J K L M N O P Q R S T U V W X Y Z数字 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26进制转换密码例如⼆进制:1110 10101 1101 10 101 10010 1111 1110 101 转为⼗进制:14 21 13 2 5 18 15 14 5对应字母表:numberMod算法我们可以对字母序号进⾏数学运算,然后把所得的结果作为密⽂。

当运算结果⼤于26或⼩于1的时候,我们希望把这个数值转为1~26的范围,那么取这个数除以26的余数即可。

Mod就是求余数的运算符,有时也⽤“%”表⽰。

例如 29 Mod 26 = 3,或写成 29 % 26 = 3,意思是29除以26的余数是3。

倒序加密时为经常要对字符进⾏倒序处理。

如果让你按abcdef...的顺序背出字母表的每个字母会很容易,但是如果是zyxwvu...的顺序那就很难背出来了。

⼀个很熟悉的单词,如果按相反的顺序拼写,可能就会感到很陌⽣。

例如“love”字母倒过来拼就是“evol”。

具体加密时倒序有很多种⽅案,需要灵活运⽤。

例如:每个单词的倒序:siht si a tset - this is a test整句的倒序:tset a si siht - this is a test数字的倒序:02 50 91 02 - 20 05 19 20(test)间隔单词之间的间隔⼀般使⽤空格。

在加密时常常要去掉空格,但有时某些字母或数字来替代空格也不失为⼀种好的加密⽅案。

错误空格位置也会起到很强的误导作⽤。

例如:t hi sis at est - this is a test字母频率频率分析法可以有效的破解单字母替换密码。

复杂的密码 例子

复杂的密码例子

一个复杂的密码可以包含大写字母、小写字母、数字和特殊字符的组合,并且长度应该足够长,以增加破解的难度。

以下是一些复杂的密码示例:

1. "Abc123!"

2. "Password123"

3. "Letmein!"

4. "Open sesame!"

5. ""

6. "Qwertyuiop"

7. ""

8. "Zxcvbnm"

9. "ASDFGHJKL"

10. "!$%^&()"

请注意,这些密码并不安全,因为它们很容易被猜测或破解。

为了增加密码的安全性,建议使用更复杂的密码,包括大小写字母、数字和特殊字符的组合,并且长度应该在8到16个字符之间。

同时,不要在多个帐户上使用相同的密码,以防止多个帐户被破解。

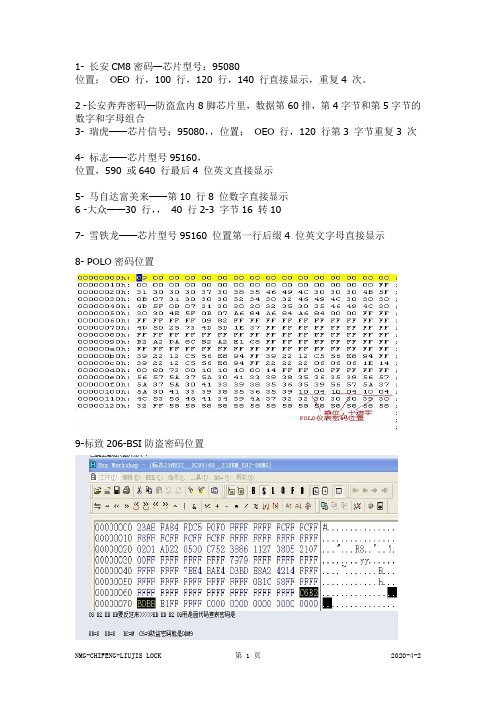

11种密码位置

1- 长安CM8密码—芯片型号;95080

位置;OEO 行,100 行,120 行,140 行直接显示,重复4 次。

2 -长安奔奔密码—防盗盒内8脚芯片里,数据第60排,第4字节和第5字节的数字和字母组合

3- 瑞虎——芯片信号;95080,,位置;OEO 行,120 行第3 字节重复3 次4- 标志——芯片型号95160,

位置,590 或640 行最后4 位英文直接显示

5- 马自达富美来——第10 行8 位数字直接显示

6 -大众——30 行,,40 行2-3 字节16 转10

7- 雪铁龙——芯片型号95160 位置第一行后缀4 位英文字母直接显示

8- POLO密码位置

9-标致206-BSI防盗密码位置

10-宝来825A和805B密码位置

11-奇瑞瑞虎防盗数据和密码地址

密码地址在OXOE0:第3,4组。

OX100:第3,4组。

OX120:第3,4组。

0X140:第3,4组重复4次。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1- 长安CM8密码—芯片型号;95080

位置;OEO 行,100 行,120 行,140 行直接显示,重复4 次。

2 -长安奔奔密码—防盗盒内8脚芯片里,数据第60排,第4字节和第5字节的数字和字母组合3- 瑞虎——芯片信号;95080,,位置;OEO 行,120 行第

3 字节重复3 次

4- 标志——芯片型号95160,

位置,590 或640 行最后4 位英文直接显示

5- 马自达富美来——第10 行8 位数字直接显示

6 -大众——30 行,,40 行2-3 字节16 转10

7- 雪铁龙——芯片型号95160 位置第一行后缀4 位英文字母直接显示

8- POLO密码位置

9-标致206-BSI防盗密码位置

10-宝来825A和805B密码位置

11-奇瑞瑞虎防盗数据和密码地址

密码地址在OXOE0:第3,4组。

OX100:第3,4组。

OX120:第3,4组。

0X140:第3,4组重复4次。