SAP审计

SAP环境下的审计

Page 15

教程目录

► ► ► ► ► ► ►

采购到付款流程总览 供应商主数据 物料主数据 采购流程 收货及确认服务 发票校验 付款处理

Page 16

采购订单文件数据

采购订单文件数据的要点 采购订单 文件数据

► 采购文件(采购申请,采购订单,合同文本)对重要的必输字段应设置被设 置为 “必输”。并不必需的领域,应设置为“可选”。

Page 5

供应商主数据(双重输入发票检查)

检查内容为公司代 码、参考、日期、 金额、货币……

Page 6

供应商主数据(双重输入发票检查)

Page 7

供应商主数据

►重大风险点和控制点 供应商主 数据

►一次性供应商帐户(供应商银行数据可在发票校验时输入);

►未经授权的银行帐户详细资料的变化可能导致的挪用付款; ►系统应配置确保备用收款人,不能直接在发票校验时输入; ►重复供应商错误消息控制; ► 通过供应商主记录可以设定个别的供应商帐户冻结付款。审计人员应实施恰 当程序去审查供应商帐户冻结状况的任何更改情况。

Page 14

物料主数据

物料主数据标准报告 物料主数 据

SAP提供的物料主数据更改的标准审计报告。通过这份报告定期审查的物料主 数据的更改情况。 其他的后台数据表。

附注:关于负库存的系统逻辑: 当补货后,库存量仍然小于等于0时,库存商品根据负库存时的成本价计算价值, 库存成本保持原价,GR/IR根据进货价计算价值,差异计入主营业务成本。 当补货后,库存量大于0时,库存商品: 负库存的量×负库存时的成本+ 补仓后大于0的量×进货价, 库存成本为进货价,GR/IR根据进货价计算价值,差异计入主营业务成本。 冲销补仓凭证,库存成本不能复原,差异没冲销

SAP系统业务审计介绍

本文主要介绍SAP系统业务审计,sap系统是基于业务事件驱动的一套成熟的ERP系统。

常见的ERP系统审计工作都是集中于财务数据本身,而SAP ERP系统则涉及系统的设计和流程。

一、SAP系统设置蓝图SAP系统的审计工作要求审计人员必须了解客户系统的设计原理。

蓝图是了解系统最好的资料。

因为企业系统上线之前必须要对所有的业务流程进行梳理和确认系统的定制和设计。

蓝图是对这一工作的正式确定和成果。

蓝图可以帮助审计人员了解企业特定流程的出发点和基本的考量,即企业如何选择系统的设置并经过详细的场景测试最终客户确认测试结果。

二、SAP系统主数据架构SAP系统设定了细致的流程和场景。

需要从主数据,从组织的架构(成本中心)、业务部门、客户、供应商、物料、科目设置、资产数据、银行资料着手。

审计人员必须对客户的系统主数据进行细致的了解。

主数据相当于人体的骨骼,把握的主数据就等于把握了核心的框架。

主数据需要进行从申请、批准、维护和改动、终止等全过程的控制测试。

三、SAP 4大业务流程SAP系统是基于订单驱动的系统。

销售订单、采购订单、生产订单和费用报销单的流程就是最核心的流程。

审计人员需要对这些订单进行必要的实质性测试。

比如采购订单就需要从需求到付款的全过程的测试,以了解客户采购控制的有效性。

采购过程直接影响到公司的存货、成本、应付款、现金流以及可能的舞弊行为等。

四、示例以某集团公司SAP系统审计实务为例,详细描述相关审计内容与流程。

该公司以生产资料流通为主业,经营范围涉及国内外贸易、现代物流、流通加工等领域,自20世纪90年代起开始大规模进行信息化建设,现今已成功上线销售与分销(SD)、物料管理(MM)、财务会计(FI)、管理会计(CO)、财产管理(AM)、人事管理(HR)、项目管理(PS)等多个模块,这些模块建立在统一的数据平台之上,共包括约20000张数据表,字段超过200万个,数据结构相当复杂。

根据被审计单位风险环境与SAP系统审计框架的审计目标,审计人员重点关注了系统的可靠性与安全性,警惕系统缺陷与漏洞,督促企业加强对信息系统的经营管理并提高系统运行的效率。

SAP安全漏洞审计及工具介绍

引言Mitre Corp 于近期公布了一个存在于SAP NetWeaver AS Java的高危漏洞,从SAP NetWeaver AS JAVA(LM Configuration Wizard)7.30 至7.50 版本中具有涉及,潜在的受影响系统包括SAP ERP、CRM、SCM等一系列解决方案,漏洞编号为CVE-2020-6287,CVSS 评分10 分;该严重漏洞导致未经身份验证的远程攻击者可以通过创建具有最大特权的新SAP 用户,绕过所有访问和授权控制,从而完全控制SAP 系统,还可以更改SAP系统内用户的详细信息(帐号,IBAN等)和读取个人身份信息(PII)等。

一、背景Mitre Corp 于近期公布了一个存在于SAP NetWeaver AS Java的高危漏洞,从SAP NetWeaver AS JAVA(LM Configuration Wizard)7.30 至7.50 版本中具有涉及,潜在的受影响系统包括SAP ERP、CRM、SCM等一系列解决方案,漏洞编号为CVE-2020-6287,CVSS 评分10 分;该严重漏洞导致未经身份验证的远程攻击者可以通过创建具有最大特权的新SAP 用户,绕过所有访问和授权控制,从而完全控制SAP 系统,还可以更改SAP系统内用户的详细信息(帐号,IBAN 等)和读取个人身份信息(PII)等。

基于FOFA-网络空间安全搜索引擎获取的最新数据(一年内数据),查询结果显示中国范围内满足server="SAP NetWeaver Application Server" && server="as java" 条件的系统共有1402 个相关服务对外开放,位居世界第二位;排名前五的地区,北京使用数量最多有127 个,江苏、浙江共有83 个,广东共有70 个,上海共有61 个,山东共有25 个。

SAP审计资料准备_信息技术一般控制流程需求PBC

SAP审计资料准备_信息技术一般控制流程需求PBC随着信息技术的发展与应用,各个组织对信息技术的审计和控制要求日益增加。

在进行SAP系统的审计工作中,信息技术的一般控制流程是非常关键的一部分。

为了保障审计工作的有效进行,需要准备一系列的审计准备资料,即被称为PBC(Prepared By Client)的资料。

PBC是指由被审计方(即客户)自行准备的审计资料,这些资料包含了组织的内部控制政策、流程、程序、报告和其他相关文件。

审计准备资料的准备工作可以帮助审计人员更好地了解被审计方组织的情况,从而有效地进行审计工作,评估和测试信息技术一般控制流程的有效性。

下面是几个常见的信息技术一般控制流程需求PBC的要点:1.组织结构和职责:需要提供组织的结构图以及各个部门的职责和权限的说明。

这有助于审计人员了解组织内部的分工和责任分配情况。

2.信息技术策略和规划:需要提供组织的信息技术策略和规划文件,包括信息技术发展计划、信息安全策略、IT资源管理政策等。

这有助于审计人员评估组织对信息技术的整体规划和管理是否合理。

3.信息技术基础设施:需要提供组织的信息技术基础设施的相关信息,包括硬件设备、网络配置、服务器和数据库管理等。

这有助于审计人员评估组织在信息技术基础设施方面的投入和管理情况。

4.系统开发和变更控制:需要提供组织的系统开发和变更控制政策、流程和相关文档,包括需求分析、系统设计、编码和测试、上线和变更管理等。

这有助于审计人员评估组织在系统开发和变更控制方面是否建立了适当的流程和控制措施。

5.系统接入控制:需要提供组织的系统接入控制政策、流程和相关文档,包括身份验证、访问控制、权限管理等。

这有助于审计人员评估组织对系统接入的控制是否合理和有效。

6.信息安全管理:需要提供组织的信息安全管理政策、流程和相关文档,包括风险评估、防御措施、事件响应等。

这有助于审计人员评估组织对信息安全的管理和应对能力。

7.IT服务管理:需要提供组织的IT服务管理政策、流程和相关文档,包括服务级别协议、故障处理、变更管理、配置管理等。

sap账号数审计规则-概述说明以及解释

sap账号数审计规则-概述说明以及解释1.引言1.1 概述概述:SAP账号数审计规则是一种用于管理企业SAP 系统中账号数量的规定和标准。

随着企业规模的不断扩大以及信息系统的发展,SAP系统已经成为了许多企业重要的管理工具。

然而,随之而来的是账号数量的不断增加,这可能导致系统管理的困难和风险的增加。

因此,制定一套科学合理的规则和控制措施来审计和管理SAP账号数显得尤为重要。

本文主要介绍SAP账号数审计规则的要点和相关内容。

首先,将概述SAP账号数审计规则的背景和意义。

接着,将详细介绍SAP账号数审计规则的具体要点和实施方法。

在此基础上,将分析SAP账号数审计规则对企业的影响和作用,并提出相应的建议和措施。

最后,对SAP账号数审计规则进行总结,并展望其未来在企业管理中的应用前景。

通过对SAP账号数审计规则的深入研究和分析,可以帮助企业合理管理和控制SAP系统中的账号数量,提高系统的安全性和管理效率。

同时,也可以为其他企业在制定和实施类似审计规则时提供借鉴和参考。

在当前信息化的大环境下,科学合理的SAP账号数审计规则将为企业的发展提供坚实的支持和保障。

文章结构部分的内容可以围绕以下几个方面展开:1.2 文章结构本文主要分为引言、正文和结论三个部分。

引言部分主要包括概述、文章结构和目的。

在概述中,介绍了本文要讨论的主题——SAP账号数审计规则,并对其重要性进行了说明。

接着,在文章结构部分,详细说明了本文的组织结构和目录,方便读者对文章内容的整体把握。

最后,在目的部分,明确了本文的写作目标,即介绍和解释SAP账号数审计规则的重要点。

正文部分则进一步展开了SAP账号数审计规则的相关内容。

具体包括SAP账号数审计规则的要点1和要点2。

这两个要点可以根据实际情况来确定,例如要点1可能是关于审计准则的详细解释,要点2则可能涉及SAP账号的分类和权限管理等相关内容。

每个要点可以逐一进行详细说明,配以案例或实证数据,加强论述的可信度和说服力。

SAP审计管理平台方案解决方案

11

审计管理仪表板– 特定的KPI指标

“特定 KPI指标” 显示审计对于组织的影响

风险修复付 出工作统计 风险修复整 体成功率 高风险修 复成功率

服务数量和审 计人员对比

有效财务 影响

© 2012 SAP AG. All rights reserved.

12

审计管理仪表板 ─ 服务请求

“服务请求” 显示了待办的审计契约

© 2012 SAP AG. All rights reserved.

4

一体化的审计及内控联动管理(仪表盘)

© 2012 SAP AG. All rights reserved.

5

审计计划 ─风险评估和创建审计计划

对基于风险的审计工作进行优先级排序

对于审计发现的重大问题进行风险评估 高风险的审计实体和企业风险相关联

22

2.准备阶段

计划

确定范围

审计 计划系统 审计请求

准备

审计公告

审计 工作程序

之前的 .doc 文件可以完整地生成审计公告

= 主数据

© 2012 SAP AG. All rights reserved.

23

内审人员的多资源工作安排

可以看到内审资源的可用性或者工 作分配信息

可以点击员工的ID号码 即可详细了解内审人员 的技能和认证

未经授权不得访问 !

….. …….. …..

xx/xxxx..

…… ….. …… ….. ……

……….. ……….. ………..

……….. ……….. ………..

xx/xxxx

……….. ……….. ………..

……… ……… ………

…. …. ……

xx/xxxx

SAP简介及其审计

06

总结与展望

本次SAP简介及其审计成果回顾

SAP系统理解加深

通过对SAP系统的深入学习和了解,审计团队对SAP的架构、功能 和业务流程有了更全面的认识。

审计方法创新

在审计过程中,采用了新的审计方法和工具,如数据分析、自动化 脚本等,提高了审计效率和准确性。

问题发现与改进

通过审计,发现了一些潜在的问题和风险,并提出了相应的改进建议, 有助于企业加强内部控制和风险管理。

防止恶意攻击和篡改措施审计

1 2 3

漏洞扫描和修复审计

定期对SAP系统进行漏洞扫描,及时发现并修复 潜在的安全漏洞,以防止恶意攻击者利用漏洞进 行攻击。

入侵检测和防御审计

检查SAP系统是否具备入侵检测和防御能力,及 时发现并应对潜在的入侵行为,确保系统的安全 性。

日志分析和监控审计

对SAP系统的日志进行分析和监控,以便及时发 现异常行为和潜在的安全威胁,并采取相应的应 对措施。

功能

SAP系统实现了企业资源的全面集成和优化,包括财务管理、采购管理、销售管 理、库存管理、生产管理、人力资源管理等方面。通过SAP系统,企业可以实现 业务流程的自动化、标准化和规范化,提高工作效率和质量。

SAP在企业管理中作用

提高企业运营效率

加强企业资源管理

通过SAP系统的实施,企业可以优化业务流 程,减少重复性工作,提高工作效率和质 量。

02

SAP审计基础

审计目标与原则

审计目标

确保SAP系统的完整性、准确性 和安全性,评估系统内部控制的 有效性,以及提高系统的效率和 性能。

审计原则

遵循独立性、客观性和保密性原 则,确保审计工作的公正性和可 信度。

审计范围与对象

SAP系统企业内部安全审计介绍

引言SAP ERP系统安全审计,对于企业来说,主要分为内部审计和外部审计两部分。

而SAP内部审计分为用户安全审计和系统安全两大类,本文主要就SAP内部安全的审计方法给予浅析。

关键字:SAP 安全、SAP 日志、SAP 监控、SAP 权限审计一、用户权限SAP系统主要通过ROLE,PROFILE两种方式来进行权限的管理控制,其中系统在安装初始阶段就已经包括了一些已经被系统定义好的重要的角色与参数文件,这些角色与参数文件一旦被分配,所持有者就可以对系统内部作出相应的管理操作,当然就会对整个系统产生非常大危险性,所以我们一定要在开始就得慎用,并且设定符合自身的管理规则。

首先列出应注意使用的参数文件:对于以上的参数文件请按照以下控制策略进行恰当的使用:1)尽量少的减少管理员与超级用户个数。

2)参照想要实现的权限功能尽可能的复制新的参数文件,进行控制调整,避免使用原始参数文件所带来的控制漏洞。

3)对管理员,业务人员,开发人员进行权限分类,避免混用权限角色与参数文件,必须遵守由业务部门跟审计部门共同制定的权限制度,避免冗余的CCA(职责不相容)出现。

在SAP安装完毕后,也会有几个特殊的用户,在系统安装设置阶段,都要完成特殊的功用,那么我们在设置阶段结束后,一定要妥善的管理者几个用户:控制策略:1)通过设定参数login/no_automatic_usr_sapstar =0,此时运用SE38 运行程序RSUSR003查看上述用户的初始密码,更改所有密码。

2)通过SUIM审核是否CCA存在,去掉不必要的职责不相容,严格遵从权限分离制度。

3)设置一定的密码规则,对于简单通用密码可以使用SE16运行表USR40查看,通知用户及时更改。

通过以下参数设置可以制定用户密码策略:(表名:TPFYPROPTY)二、系统安全在企业SAP运作中,SAP生产系统是整个企业的根本,任何数据的更改、后台设置的更改、系统参数的更改,都会对整个企业的数据流、业务流产生很大的影响,因此对于生产系统在上线以后数据出口一定要有严格的策略进行管控。

SAP审计管理平台方案解决方案

© 2012 SAP AG. All rights reserved.

4

一体化的审计及内控联动管理(仪表盘)

© 2012 SAP AG. All rights reserved.

5

审计计划 ─风险评估和创建审计计划

对基于风险的审计工作进行优先级排序

对于审计发现的重大问题进行风险评估 高风险的审计实体和企业风险相关联

© 2012 SAP AG. All rights reserved.

10

审计管理仪表板 – 审计KPI指标示例

“一般性 KPI指标” 显示审计计划覆盖范围和审计服务结构

整体审计 完成数量 审计计划 范围 审计调查 平均结果

审计计划 执行情况 审计服务 结构

© 2012 SAP AG. All rights reserved.

审计及风控 共享合规平台

控制 层级 政策 风险响应 产品更新 用户体验

与SAP ERP天然无缝集成并可以和非SAP系统集成应用

SAP

遗留系统

第三方系统

© 2012 SAP AG. All rights reserved.

33

案例:中国石化在线审计项目 -审计项目实施效果概述

中国石化在线审计项目

2005年项目实施小结

xx/xxxx..

xx/xxxx

xx/xxxx

© 2012 SAP AG. All rights reserved.

31

SAP 审计及风控平台与非SAP系统集成应用

行业方案

石油天然气 快速消费品 公用事业 生产制造 银行业 IT

业务线方案

供应链 财务 市场营销

…

…

SAP 审计及风控平台

仪表盘和可视化 Dashboards & Visualization 互动分析 Interactive Analysis 数据挖掘 Exploration 报表 Reports

sap账号数审计规则

sap账号数审计规则全文共四篇示例,供读者参考第一篇示例:SAP是企业资源规划系统中最常用的软件之一,它可以帮助企业管理各个部门的业务流程,并整合各种业务数据,提高企业的运作效率。

在SAP系统中,账号是非常重要的,它用于认证用户身份和控制用户对系统的访问权限。

对SAP账号数进行审计是十分必要的,以确保企业系统的安全性和合规性。

审计SAP账号数是指对SAP系统中的所有账号进行检查和核对,以确认系统中所有账号的合法性和必要性。

审计SAP账号数需要遵循一定的规则和标准,以下是一些关于SAP账号数审计规则的建议:一、确保账号的准确性:在进行SAP账号数审计时,首先要确保所有账号的信息是准确的,包括账号的姓名、部门、职位等信息。

如果发现账号信息不准确或过时,应及时进行修改或删除。

二、审计账号权限:除了检查账号的基本信息外,还要审计账号的权限,包括对系统和数据的访问权限。

审计账号权限可以帮助企业管理者了解每个账号的操作范围和权限,确保账号使用的合规性。

三、定期审计账号:SAP系统中的账号数量通常会随着企业的发展和变化而不断增加或减少,因此需要定期对账号进行审计。

建议至少每季度对账号进行审计一次,以确保系统中账号的准确性和合规性。

四、审计账号活动日志:除了审计账号的基本信息和权限外,还要审计账号的活动日志,包括账号的登录记录、操作记录等。

审计账号活动日志可以帮助企业管理者发现账号的异常行为和安全风险,及时采取措施加以处理。

五、建立账号审计机制:为了方便账号审计,企业可以建立专门的账号审计机制,包括审计的流程、责任人员、工具和方法等。

建立良好的账号审计机制可以提高审计效率,减少审计风险。

六、加强账号安全管理:要注意加强账号的安全管理,包括设置强密码、定期更改密码、限制账号的使用范围等。

加强账号安全管理可以帮助企业避免账号被盗用或滥用的风险。

审计SAP账号数是确保企业系统安全性和合规性的重要手段,企业应该重视账号审计工作,建立完善的账号审计规则和机制,确保系统中所有账号的准确性和合规性。

SAP简介及其审计

SAP简介及其审计

SAPAG(SAP公司)是一家世界领先的企业软件(ERP)供应商,总部

位于德国沃尔夫斯堡,也是一家全球规模最大的独立软件公司之一、SAP

公司致力于为客户提供高性能的企业软件应用,促进企业增长,节省成本,并最大限度地提高效率和扩大利润。

该公司开发和供应的软件包括企业资源规划(ERP)、客户关系管理(CRM)、供应链管理(SCM)、人力资源管理(HRM)、财务管理(FM)、企业应用程序集成(EAI)、企业数据分析(EDA)等。

此外,SAP AG还

提供基于增强型客户关系管理(Enhance CRM)的服务,以及基于关系型

数据库(RDB)的产品,如SAP HANA和SAP Sybase。

SAPAG已成为推动世界经济发展的绝对领导者,受到世界各地企业、

政府机构、各个行业和非营利组织的肯定。

该公司的软件产品以业界最高

标准的可靠性和安全性而闻名,并在全球营销网络中拥有大量的客户和支

撑服务机构。

SAP的审计

SAP审计是一种帮助管理者检查和验证SAP系统相关活动的审计服务。

SAP审计涉及对SAP系统进行审计,以确保数据准确,系统执行准确,保

护机器免受恶意攻击,并存储日志。

SAP 许可证审计流程 License Audit介绍

引言本文从头到尾介绍完整的SAP许可证审核流程,解释流程本身,并重点介绍SAP客户可以采取哪些步骤来正确准备。

良好的准备工作将帮助客户降低SAP许可风险,避免过度许可并优化SAP许可成本。

关键字:SAP License、SAP USMM、SLAW2、SAP 账号、SAP 账号审计、SAP License 审计、SAP 审计报告、SAP 账号优化一、SAP许可证审计SAP许可证审核的定义:SAP许可证审核是SAP客户通过执行和提交由标准SAP审核工具支持的系统度量来向SAP自我声明软件使用情况的过程。

年度SAP许可证审核被称为自我声明,因为系统度量是由客户执行的,并且基于客户自己的配置,这些配置必须按照客户的SAP协议进行维护。

SAP将客户提供的度量数据与权利记录进行比较,以确定许可证缺口,并为所欠的额外许可证费用和支持与维护费用制定时间表。

另一方面,增强的许可证审核(ELA)涉及到SAP审核员对软件使用情况进行自己的检查,通常涉及深度分析,超出了系统度量工具的能力。

这可能涉及到评审度量工具无法度量的产品,请求提供系统截图、数据提取或其他类似架构图的东西。

虽然年度SAP许可证审核是强制性的,而且每年都会重复进行,但增强版许可证审核要求SAP根据合同中的审核通知条款提交书面通知。

作为一个自我声明的过程,每年的SAP许可证审核在技术上不是完整和正确的许可证审核。

二、审计流程说明SAP的测量请求通知通常通过电子邮件接收。

它将包含测量说明、测量计划、自我声明表和SAP支持说明。

通常,只有60-70%的许可财产在审计范围内。

不在范围内的产品可以包括基于JAVA的系统、云产品、数据库产品和第三方产品。

SAP工具无法测量的范围内产品需要自行声明。

度量是通过从SAP系统中提取使用情况数据来执行的,然后将这些数据合并到SAP许可证审计工作台中,以提供软件使用情况的一个视图。

然后,审计结束过程取决于SAP对审计数据的审查结果。

应用于SAP ERP系统的企业内部审计

企业内部审计是建立于组织内部、服务于管理部门的一种独立的检查、监督和评价活动,它主要用于对企业会计及相关信息的真实、合法、完整,对资产的安全、完整,对企业自身经营业绩、经营合规性进行检查、监督和评价。

一般来说,只有达到一定规模的集团公司才会设内审部门,因为集团公司管理层级多,内控风险点就多,为了加强管控,就要有独立性相对较强的部门进行这方面的工作。

内部审计工作的主要内容有离任审计(经济责任审计)、日常的专项审计(针对某项资产、存货、往来款项等)、内控风险测评,以及舞弊审计等;总之,企业内部审计的主要职能是为企业生产经营提供服务,并对企业经营活动进行评价与监督。

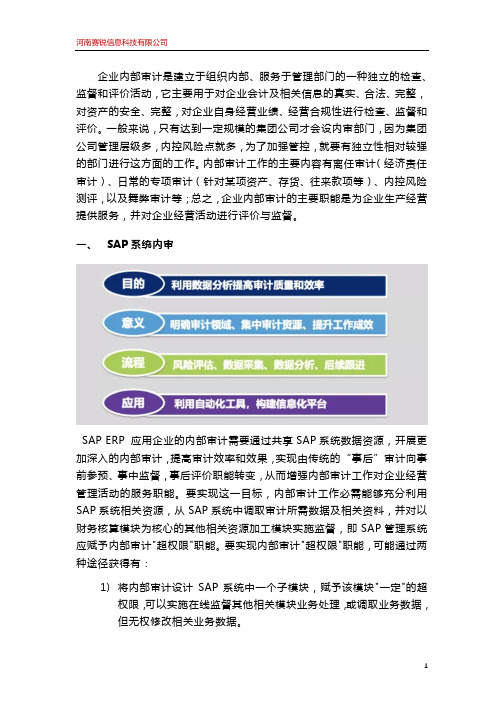

一、SAP系统内审SAP ERP 应用企业的内部审计需要通过共享SAP系统数据资源,开展更加深入的内部审计,提高审计效率和效果,实现由传统的“事后”审计向事前参预、事中监督,事后评价职能转变,从而增强内部审计工作对企业经营管理活动的服务职能。

要实现这一目标,内部审计工作必需能够充分利用SAP系统相关资源,从SAP系统中调取审计所需数据及相关资料,并对以财务核算模块为核心的其他相关资源加工模块实施监督,即SAP管理系统应赋予内部审计"超权限"职能。

要实现内部审计"超权限"职能,可能通过两种途径获得有:1)将内部审计设计SAP系统中一个子模块,赋予该模块"一定"的超权限,可以实施在线监督其他相关模块业务处理,或调取业务数据,但无权修改相关业务数据。

2)设立审计独立端口,后续开发相关审计软件,实现审计软件过审计端口进入SAP系统,实现在线监督。

然而在传统场景下,企业内部审计必须参与SAP系统管理,而SAP又不可能赋予审计部门跨"工厂"处理数据的权限。

一些公司为适应内部审计的要求,在SAP系统中给予审计部门跨部门浏览数据权限,但仍然无法实现审计部门跨部门调取和处理数据的要求。

sap账号数审计规则

sap账号数审计规则全文共四篇示例,供读者参考第一篇示例:SAP系统是全球最大的企业管理软件系统之一,它在许多大型企业中发挥着至关重要的作用。

为了确保系统的安全性和可靠性,公司需要定期对其账号数进行审计。

本文将介绍关于SAP账号数审计规则的内容,帮助企业更好地管理其系统账号。

一、审计的目的和重要性审计SAP系统的账号数是为了确保系统的安全性和合规性。

通过审计,企业可以及时发现系统中存在的风险和漏洞,及时应对和修复,防止不法分子利用系统进行攻击和窃取机密信息。

审计还可以帮助企业规范账号管理的流程,防止账号滥用和泄露。

二、审计的对象和范围SAP账号数审计的对象一般包括系统中所有的用户账号和特权账号。

用户账号是系统中普通用户使用的账号,特权账号是系统管理员等特定岗位的账号,具有更高的操作权限。

审计的范围一般包括账号的创建、修改、授权和注销等环节。

三、审计的规则和方法1. 审计周期和频率:企业应根据自身的管理需求和风险情况确定审计的周期和频率,一般建议定期进行账号数审计,如每季度或每年一次。

2. 审计流程和步骤:审计的具体流程包括审计计划的制定、数据收集、数据分析、问题整改和报告编制等步骤。

审计人员应按照规定的流程和步骤进行操作,确保审计的全面性和准确性。

3. 审计工具和方法:企业可以借助专业的审计工具和软件来进行审计,如SAP的安全审计工具。

审计人员还可以通过数据比对、日志分析等方法来进行账号数审计,确保审计的有效性和实效性。

四、审计的重点和注意事项1. 用户账号管理:企业应规范用户账号的管理流程,包括账号的开通、权限的授权、权限的审批和权限的撤销等环节。

审计人员应重点关注用户账号的权限设置和权限的合理性,防止账号滥用。

2. 特权账号管理:特权账号是系统中权限最高的账号,对系统安全性具有至关重要的影响。

企业应加强对特权账号的管理和监控,避免账号滥用和泄露。

3. 审计结果的反馈和整改:审计人员应及时将审计结果反馈给相关部门和责任人,要求其及时整改和改进。

SAP审计管理平台方案介绍

审计管理

范围确定 审 计 计 划

战略 目标

业务风险

流程 制度

内控评价

审计发现

经营 结果

审计发现

风险监控

风险评估

持续优化

© 2012 SAP AG. All rights reserved.

3

以风险为导向的审计管理

Develop and Package External Content

接受 风险 欺诈

计划阶段(续)

计划

审计计划系统

确定范围

审计请求

创建审计

15 不同的审计类别模板可用 … … 提供特定的文件/模板支持审计系统用户 …

审计公告

审计 工作程序

现场工作

审计底稿

草拟 版本

讨论

终稿

审计 文件

审计 确认函

跟进工作

审计计划

SAP 审计管理

SAP ERP 审计仪表盘

SAP 多资源排程

审计绩效管理

数据收集

© 2012 SAP AG. All rights reserved.

8

审计管理平台主要特点

10 process steps from the Audit Standard Road Map are included in the Audit Audit Management Tool Project

审计人员 日程安排

内审和企业应用的共有 技术减少了IT分散系统 整合和技术支持的成本

计划

© 2012 SAP AG. All rights reserved.2审计、风险内控管理的关系风险导向

风险管理

战略目标 风 险 应 对 风 险 识 别 应对策略

有关SAP审计内容

SAP安全分好几块的client setting, security setting, user & role setting etc而且都很细的比如象client setting,有HR的系统跟没HR的系统要求是有差异的象我们不上HR的话,production的role就得把allow catt ecatt关掉,还有一些参数,达不到的话会扣你分 client setting其它的东西要求倒也差不多就是不能change啦不能overwritten啦之类的查的参数就11个Activation of the Profile Generatorauth/no_check_in_some_cases "Y"Value 'N' prohibits disabling of authorization objectsauth/object_disabling_active "N"Enable automatic unlock off locked user at midnightlogin/failed_user_auto_unlock "0"Number of invalid login attempts until session endlogin/fails_to_session_end "3"Number of invalid login attempts until user locklogin/fails_to_user_lock "6"Minimum Password Lengthlogin/min_password_lng "7"Control of the automatic login user SAP*login/no_automatic_user_sapstar "1"Dates until password must be changedlogin/password_expiration_time "60"Maximum Time of no Input at the GUIrdisp/gui_auto_logout "3600"Activate/Deactivate table auditingrec/client "010"Re:有关SAP审计内容Enable Security Auditrsau/enable "1"然后对系统本身自带的用户象sap*, DDIC, sapcpic, earlywatch都有要求 ,对sap*的要求是删除所有的profile, 更改密码,锁定用户DDIC可以保留sap_all 但必须更改密码再把用户类型转成非dialog的 ,SAPCPIC则只要求更改密码 ,earlywatch要求密码更改密码平时需锁定当SAP要求连到系统时才可以打开对上述所有用户要做audit象我们用4.6C的要求维护禁用口令列表并且有一些推荐值的 ,维护表USR40 用S E16create entry也可以维护这个表的然后再讲就比较复杂了在用户及权限这块我们这里重点就是查的CCA也就是cr itical combination of authorizationSAP标准的话只有查到tcode这一级的combination ,至少在我们用的4.6C上是这样没用过4.7不晓得这一点上有改进没SAP里本身应该有带大概10几个CCA吧不过这个表是可以cutomized的用su9 8这里定义的cca有个缺陷就是只查到tcode这一级这实际上是很粗的其实按SAP 的权限设置完全可以查到aut. object这一级不过SAP标准的报表里并没包含这些CCA实际上更多要看你在系统外的职责分配是否合理翻译过来应该叫职责不相容比较合适些就是比方象me21的跟做migo的就不应该是同一个人,象出纳跟会计不能是同一人这个实际上只是个报表,在suim还不是secu里有得查的,并不能帮你避免CCA的出现它的作用是提示你在系统里哪些人有CCA然后你自己应该要知道有CCA的人可以在系统里进行操作造成公司的损失这个风险应该是管理层必须aware的至于要不要允许这些用户有CCA也是管理层须决定的我们总公司是自己搞了一套东东可以查到auth obj这一级的cca 个人感觉比SAP标准的要强然后在用户权限管理方面也有职责分离的问题我觉得关键是定义出 CCA 是要业务部门定的要求是开用户的不能改权限改权限的人不能改自己怕权限设计权限的人不能批准权限...等等等等cca=critical combination of authorization 中文应该叫职责不相容的权限?不过我看了看很多其实是一回事只是tcode的组合不同不是我们CCA是由我们总公司的审计跟业务部门协商后制定的suim里看user--> bye critical combinations of authorizationsecuring setting讲过了啊就是trivial password, profle parameter, critical user(SAP standa rd user), 还有一些我们公司自己要求检查的表(都是自己的表)...user 跟role基本原则是role要尽可能权限少最好是只保证用户能做他需要的操作就好但是它强调的是文档这一块比方说我们总公司定义了SAP系统中必须有:main authorization admin, system owne r , user admin, authorization developer etc 那你的文档里就必须标明在哪个系统的哪个client里这些人分别都是哪个用户审计查的时候就可以看这些用户的权限是否符合总公司的安全标准还有的就象用户的创建,修改,删除,增删权限都要有批准程序有记录等等这些都是比较一般的要求了应该大家也都有的前面说的用户审计,是指SM19不过不允许对所有用户审计除非用户自己有签同意让你审计的承诺书这个好象是德国有法律规定的说再说对所有用户审计的话对系统的开销可能也会大些。

浅析sap系统在企业内部审计中的应用

蒋 洁

( 南京熊猫电子股份有限公司 210016)

【 摘 要】 随着时代变迁ꎬ信息化、智能化、大数据化已经成为不可逆转

的新趋势、新常态ꎮ 运用企业资源计划( Enterprise Resource Planning 简

称 ERP 系统) 成为企业提质增效、实现精益化管理目标的重要手段之

有效控制ꎬ并最终实现企业增值目标ꎮ

内部审计部门参与 SAP 系统前期测试ꎬ可以将企业实际业务

业务控制点对标ꎬ帮助企业梳理现行业务流程规范ꎬ选与企业类

型相适应的 SAP 系统流程ꎮ 由于 SAP 系统具有钢性较强ꎬ柔性不

1. 引言

近年来ꎬ信息化、智能化、大数据化成为不可逆转的新趋势、新

常态ꎮ 想要在大数据时代背景下更好地实现企业的可持续发展目

方式ꎬ发现实际业务流程中的未受控点ꎬ了解系统账务处理原理和

用户范围更加广阔ꎬ使得其在各行业的适用性上考虑较为充分ꎬ可

业务流转过程ꎬ真正实现事前风险控制ꎬ同时也为后续的内控审计

应用于各种不同类型的企业ꎮ 在系统正式上线之前ꎬSAP 顾问团

工作打下坚实基础ꎮ

— 113 —

3. 内审人员在系统实施运行阶段的风险管理运用

除需关注 SAP 系统流程的匹配程度以外ꎬ内部审计部门在系

统与实际流程进行匹配的过程中ꎬ应注意跟踪系统用户审批权限

经过近 30 年与全球大企业用户的合作ꎬSAP 系统积累了大量

的设置ꎬ关注系统流程和实际流程的控制节点是否一致ꎬ通过对标

先进企业的业务管理流程ꎮ 相较于其他 ERP 软件ꎬSAP 系统面向

由于 SAP 系统是全球所有 ERP 产品中对企业构架和财务控

手工单据流程的情况ꎬ手工单据流程的前后逻辑顺序是否存在颠

SAP电子记录审计追踪

审计追踪实现方式1.change document-系统标准自带(1)SD模块举例:查询销售订单的修改记录,通过事务码:VA03进入销售订单界面。

点击按钮,进入订单的更改日志界面,点击记录可查看具体修改信息。

具体修改信息(2)MM模块举例:查询采购订单的修改记录,通过事务码:me23n进入采购订单界面。

点击环境>-表头更改,进入表头更改记录界面。

选择项目,点击环境>-项目更改,进入项目更改记录界面。

(3)QM模块举例:查询供应商目录更改历史:通过事务码QI03进入供应商目录查询界面。

输入物料,点击确定点击更改凭证,查询更改记录。

点击查看明细。

(4)PP 模块举例: 查询生产版本通过事务码C223进入生产版本查询界面。

进入显示更改界面,输入物料编号,点击按钮。

进入显示更改-物料概览界面。

点击每一行,查看更改明细。

(5)SAP提供标准的报表查看修改记录:通过事务码rsscd100,进入更改查询界面。

输入最后更改人,可以查到相应更改动作。

2. Change master record –关于主数据变更的记录以PP模块的生产版本为例:(1)申请变更:申请修改主数据,通过事务码CC01进入创建更改主配方界面。

点击按钮或者按回车键,进入下一屏幕,输入更改描述,选择更改起始日,更改原因和更改编号状态。

点击按钮或者按回车键,进入下一屏幕,勾选修改对象。

在任务清单项处打钩,点击对象,选择要修改的物料。

点击按钮,生成变更号。

(2)变更执行:通过事务码C202进入更改主配方的界面,输入物料和更改编号。

点击按钮,进入变更界面。

变更主配方。

(3)查询变更:通过事务码C261进入查血更改的界面。

点击确定查看变更。

点击查看明细。

3.后台配置-Log Data ChangePP模块资源主数据:(1)通过spro进入后台配置界面点击红色框开始配置。

选择生产>-基本数据>-物料清单>-工作中心>-通用数据>-定义工作中心类别。

SAP简介及其审计

5

.

SAP系统简介

❖框架性概念

❖ 集团公司(Client):是SAP中的最高等级;每一个集团建立主数据 库。SAP系统中定义的集团公司,可以是实际的或虚拟存在的集团公 司,主要用以合并会计报表。一个集团公司可包含一个或一个以上的 公司代码,通常是在集团公司层次上出具合并财务报表。

费用

3、内部订单:用于内部专案或事件所发生成

本的计划,收集,预算管控及结转。

4、基于作业的成本会计(ABC成本法): 作业成本核算

5、产品成本控制:成本核算 6、获利能力分析:内部获利管理分析 7、利润中心会计:内部责任中心损益表

14

.

SAP 财务系统的主要特征

内部法律部门,进入法律程序。

❖ 应付账款:SAP财务系统应付账款模块对所有供应商账户进行监测和控制。 在此模块中账户分析、采购控制、采购结算及自动付款、应付款管理,都使 用户能够方便的处理供应商账务。

11

.

财务会计(FI)部分的主要内容

❖ 1.供应商主记录管理 客户管理类似系统对供应商分三个层次进行管理的。集团层的供应商信

❖ 高度的集成性:SAP系统强大的系统集成性决定了SAP系统中的财务凭

证绝大多数不是通过手工录入的,而是通过系统集成的方式由其他业务模块 集成生成的。高度集成的系统实现了一次性记账:采购原材料的收货入库、 生产领料、完工产品入库、销售出库、收到的供应商发票校验、给客户开票 记账,这些业务在发生时会遵循有关记账原则,按照预先设置好的会计科目 ,自动记入总账。固定资产的购置、折旧和处理都会在更新每个明细资产的 同时更新总账,而不需要财务人员录入凭证。通过权限的管理可以使所有子 公司或工厂的原始数据的来源处于总部的监控之下。高度的系统集成实现了 数据的单口录入,财务数据完全来源于业务原始数据,既提高了财务数据的 准确性,同时大量减少了财务人员的工作量。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SAP内部安全审核方法

SAP系统安全审核,对于企业来说,主要分为内部审核和外部审核两部分,而SAP内部审核分为用户安全审核和系统安全两大类,这里主要就SAP内部安全的审核方法给予浅析:

(一)用户权限

SAP主要通过ROLE,PROFILE两种方式来进行权限的管理控制,其中系统在安装初始阶段就已经包括了一些已经被系统定义好的重要的角色与参数文件,这些角色与参数文件一旦被分配,所持有者就可以对系统内部作出相应的管理操作,当然就会对整个系统产生非常大危险性,所以我们一定要在开始就得慎用,并且设定符合自身的管理规则.

首先列出应注意使用的参数文件:

对于以上的参数文件请按照以下控制策略进行恰当的使用:

1)尽量少的减少管理员与超级用户个数

2)参照想要实现的权限功能尽可能的复制新的参数文件,进行控制调整,避免使用原始参数文件所带来的控制漏洞

3)对管理员,业务人员,开发人员进行权限分类,避免混用权限角色与参数文件,必须遵守由业务部门跟审计部门共同制定的权限制度,避免冗余的CCA(职责不相容)出现。

在SAP安装完毕后,也会有几个特殊的用户,在系统安装设置阶段,都要完成特殊的功用,那么我们在设置阶段结束后,一定要妥善的管理者几个用户:

1) SAP*-----系统初始用户,拥有系统所有权限

2) DDIC----系统初始化进行配置使用的用户,拥有系统所有权限

3) SAPCPIC----系统通讯用途的超级用户

4) EarlyWatch-----用来做系统分析的超级用户

控制策略:

1) 通过设定参数login/no_automatic_usr_sapstar =0,此时运用SE38 运行程序

RSUSR003查看上述用户的初始密码,更改所有密码。

2)通过SUIM审核是否CCA存在,去掉不必要的职责不相容,严格遵从权限分离制度。

3) 设置一定的密码规则,对于简单通用密码可以使用SE16运行表USR40查看,通知用户及时更改。

通过以下参数设置可以制定用户密码策略:

(二)系统安全

在企业SAP运作中,SAP生产系统是整个企业的根本,任何数据的更改、后台设置的更改、系统参数的更改,都会对整个企业的数据流、业务流产生很大的影响,因此对于生产系统在上线以后数据出口一定要有严格的策略进行管控。

1)在SAP生产系统内,更新所有的公司代码为“生产”类型,通过执行OBr3,来检查并且

保障设置正确。

2)SAP生产系统内,集团设定一定要标记为不允许作程序与配置更改,通过执行SCC4 与SE06进行设定。

3)SAP生产系统内,所有的更改策略都要围绕系统传输机制来完成,执行STMS控制上传请求号码。

SAP审计功能主要包括:

1)用户登陆及进程监控

2)文件类型已经文件变更纪录

3)开发纪录

4)系统日志文件审计

(从CCA安全意义来讲,由于SAP将AUDIT LOG以文件形式存储在SAP服务器上,所以原则上更应该将SAP管理员与OS管理员真正意义上分开来控制)

因此为了配合系统安全控制,SAP严谨的采用了自身的AUDIT 工具,系统内TRACE工具,可控制型TRACE工具,通过这些来进一步完善和加强系统安全。

系统安全控制策略如下:

1)通过ST03,ST03N来设置系统内TRACE的时间小于等于3天。

2)手工用SM19设置TRACE内容与时间段,将系统的每一步操作都控制起来。

基本监控策略:

1)每天作一次日常检查,通过ST22,SM21,OY18,ST02,ST04查看系统内的动作,控制每日的运行状态。

2)系统管理员通过STAT 监控每三天用户的系统动作,配合以SM20监控更详细的内容,并且对于用户的一些不恰当的操作可以通过SUIM来完成监控。

3)对于系统管理员的任何动作SM20也能够详细地反馈出来,每两周可以列出系统管理员的动作列表。

关于SAP审计:

广义其实指SAP basis security以及其OS,DB的audit,而狭义就是SAP FI/CO, MM, SD 等提供的系统控制的审计。

是吧。

SAP自带的审计功能有两个,一个是event level的audit log,参数rsau/enable = 1开启该功能,再用SM19 configure 要审计的event,SM20来做audit log analysis。

另外一个是对table的审计,也就是对重要的数据参数表的变动进行审计,参数rec/client 开启功能,根据管理层定义的SAP系统关键的数据表列表,使用SE13配置数据表的属性,启动这些数据表变更日志的功能。

再用SCU3查看这些关键数据表的变更日志。

audit log 在操作系统上以文件形式存储的,因此没有sap_all却有操作系统root权限的一样可以删除日志.

所以OS admin 一定要进可能与SAP admin 分开。

如果能做到这个SOD的话,即使有SAP_ALL在SAP上删除了audit log,但这个删除audit log这个动作是可以被SAP记录下来的。

所以audit log依然可以起一定作用。