2015软考备考笔记

2015年软考《信息系统管理工程师》知识点总结(二)

2015年软考《信息系统管理工程师》知识点总结(二)CPU利用率、队列长度和每秒中断次数。

3、考察内存主要看内存利用率、物理内存和虚拟内存大小。

内存是否够用要看分页文件的数目,分页文件是硬盘上的真实文件,当缺少物理内存时便把内存中的数据挪到分页文件中,如果单位时间内此类文件使用频繁,每秒个数大于5就要增加内存。

4、考察磁盘性能要关注磁盘忙和空闲的时间比、每秒读写次数、每秒传输平均耗时和硬盘队列长度等。

5、衡量网络性能要看网络发送接收数据量和带宽利用情况。

6、系统性能评价的方法有模型法和测量法。

模型法又分为分析模型法和模拟模型法。

7、分析模型法是用数学方法求解,采用排队模型(有三部分输入流、排队规则和服务机构),要解决三个问题即设计模型、解模型、校准和证实模型。

8、模拟模型是用模拟程序的运行动态表达计算机系统的状态,进行统计分析得到性能指标。

9、测量法是通过测量设备或测量程序测得实际运行的系统的性能指标。

测量方式有采样方式和时间跟踪方式。

测量工具有硬件测量工具、软件测量工具、固件测量工具和混合型测量10、性能评价结果的两个指标是峰值性能和持续性能,其中持续性能最能体现的实际性能。

峰值性能是在理想情况下的高最理论性能值,不能反映系统实际性能,实际性能是峰值性能的5%-35%.11、持续性能常用三种平均值表示即算术平均、几何平均和调和平均。

算术平均=(1/T1+1/T2+…1/Ti)/N,调和平均=N/(T1+…Tn),其中调和平均值较为精确。

12、能力管理的范围:硬件设备、网络设备、外部设备、所有软件和人力资源。

能力管理目标是:①分析业务需求和预测将来业务需求,确保这些需求在制定计划时充分考虑②确保IT资源能发挥交通,提供服务③确保IT投资投计划进行,避免资源浪费④合理预测技术发展趋势,实现服务能力、服务成本、业务需求与技术可行性结合。

13、能力管理活动(按层依次为)改进调优、实施变更、能力管理数据库、能力评价和分析诊断、能力数据控制。

软考数据库系统工程师备考笔记

软考数据库系统工程师备考笔记哎,说到“软考数据库系统工程师”,咋感觉有点深不可测呢?像个大海,谁都怕掉进去。

其实吧,这个考试一点也不可怕,就跟做菜一样,掌握了基本的材料和调料,慢慢操作就能做出一桌好菜。

要知道,数据库这个东西说难不难,说简单也不简单,关键是你得用心去理解。

听我说,你要真想通过软考数据库系统工程师,得像泡茶一样细心。

你得泡,得闻,得看,得品,最后才能得到一个好结果。

别以为我说的是茶艺,实际也是数据库的学习之道。

有些人一看到“数据库”就头疼,觉得这是天书,什么索引、SQL、事务、范式,看得脑袋嗡嗡响,什么都不懂。

这不,刚接触数据库的人就像拿着锤子在搞电子产品,根本不懂怎么用。

这时候,你要做的,就是从最简单的地方开始,不要一下子就想吃掉整头牛。

数据库的基本概念其实并没有想象中的那么复杂。

比如说,表格就是一个二维的容器,存的就是数据。

数据里面的每一项都代表一个实体,比如一个学生、一辆车或者一笔交易。

你试想一下,数据库就像你家里的大衣柜,每个抽屉里都是不同的东西,不同的分类。

至于如何去查找和管理它们,那就是后面需要掌握的技巧啦。

学数据库,最怕的就是死记硬背,记住一些看似高大上的概念,结果到考试的时候完全摸不着头脑。

什么是“关系型数据库”啊?好像很复杂对吧?关系型数据库就是用表格来存数据,表与表之间是有联系的,像是朋友之间互相串门那样。

你想查找某个学生的信息,只需要通过学生的ID号去对应的表里找到,快得像闪电一样。

反正就是一个“关系”,有关系就能查到,没关系就查不着。

简单吧?咱们说说SQL,这个玩意儿是你跟数据库沟通的语言。

想想你拿着个遥控器对着电视喊“开机”,电视才会动,那SQL就像是你的遥控器,你通过它去让数据库做事情。

SQL其实也没有那么神秘,最基本的查询语句就像“SELECT * FROM 表名”这样的简单指令。

你一看这条语句,是不是瞬间明白了它的意思?“SELECT”就是选择,“FROM”是从哪个表里拿数据,后面的“*”代表所有的字段,简单吧,简直就是数据库版的点餐菜单,你想要啥就选啥。

2015年软考网络工程师知识点总结(四)

2015年软考网络工程师知识点总结(四)2016年下半年网络工程师考试在即,小编整理了2015年软考网络工程师知识点供大家学习参考,希望对大家备考能有所帮助。

硬件知识1、计算机系统的组成包括硬件系统和软件系统硬件系统分为三种典型结构:(1)单总线结构(2)、双总线结构(3)、采用通道的大型系统结构中央处理器CPU包含运算器和控制器。

2、指令系统指令由操作码和地址码组成。

3、存储系统分为主存—辅存层次和主存—Cache层次Cache作为主存局部区域的副本,用来存放当前最活跃的程序和数据。

计算机中数据的表示Cache的基本结构:Cache由存储体、地址映像和替换机构组成。

4、通道是一种通过执行通道程序管理I/O操作的控制器,它使CPU与I/O 操作达到更高的并行度。

5、总线从功能上看,系统总线分为地址总线(AB)、数据总线(DB)、控制总线(CB)。

6、磁盘容量记计算非格式化容量=面数*(磁道数/面)*内圆周长*最大位密度格式化容量=面数*(磁道数/面)*(扇区数/道)*(字节数/扇区)7、数据的表示方法原码和反码[+0]原=000...00 [-0]原=100...00 [+0]反=000 (00)[-0]反=111 (11)正数的原码=正数的补码=正数的反码负数的反码:符号位不变,其余位变反。

负数的补码:符号位不变,其余位变反,最低位加1。

计算机网络概论滑动窗口协议规定重传未被确认的分组,这种分组的数量最多可以等于滑动窗口的大小,TCP采用滑动窗口协议解决了端到端的流量控制。

嵌入式系统基本知识定义:以应用为中心,计算机技术为基础,软硬件可裁剪,适应于特定应用系统,对功能、可靠性、成本、体积、功耗有严格要求的计算机系统。

特点:硬件上,体积小、重量轻、成本低、可靠性高等特点、使用专用的嵌入式CPU。

软件上,代码体积小、效率高,要求响应速度快,能够处理异步并发事件,实时处理能力。

应用:从航天飞机到家用微波炉。

软考程序员初级笔记

软考程序员初级笔记软考程序员初级,感觉就像是一个神秘又有趣的小世界呢。

(一)基础知识部分1. 计算机基础知识•计算机的组成可太重要啦。

计算机有硬件和软件两大部分哦。

硬件就像人的身体,软件就像人的灵魂。

硬件里面有CPU,那可是计算机的大脑呢,它负责处理各种数据。

还有内存,就像是计算机的临时记忆库,数据在里面进进出出可快啦。

硬盘呢,是长期存储数据的地方,就像一个大仓库。

•计算机的进制转换也很有趣。

十进制我们最熟悉啦,但是计算机更喜欢二进制。

二进制就只有0和1两个数字,要把十进制转换成二进制,有个小窍门哦。

比如十进制的10,不断除以2取余数,最后把余数倒过来就是二进制的1010啦。

2. 编程语言基础•对于我们程序员初级来说,C语言是个必须要掌握的基础。

C语言的语法很严谨呢。

像定义一个变量,得先告诉计算机这个变量是什么类型的,是整型int呢,还是浮点型float。

比如说int a = 10;这就是定义了一个整型变量a并且给它赋了初值10。

•还有数据结构,数组是个很常用的数据结构。

它就像一排小盒子,可以把相同类型的数据放在里面。

比如说int arr[5];这就定义了一个能放5个整型数据的数组。

(二)程序设计部分1. 算法设计•算法就像是解决问题的步骤。

比如说要在一个数组里找一个特定的数字,我们可以用顺序查找算法。

从数组的第一个元素开始,一个一个地比较,直到找到那个数字或者找完整个数组。

这虽然简单,但是很实用呢。

•还有冒泡排序算法。

它的原理就像是气泡往上冒一样。

比较相邻的两个元素,如果顺序不对就交换它们。

这样经过多轮比较,数组就会按照从小到大或者从大到小的顺序排好啦。

2. 程序编写•在写程序的时候,注释是个很贴心的东西。

就像我们在给代码写小纸条一样。

比如说//这是一个注释,告诉别人这段代码是做什么的。

如果是多行注释,就可以用/注释内容/这样的形式。

•函数也是很重要的。

函数就像是一个小工具,我们可以把一些重复使用的代码放在函数里面。

软考信息安全笔记

软考信息安全笔记软考信息安全笔记应由本人根据自身实际情况书写,以下仅供参考,请您根据自身实际情况撰写。

软考信息安全笔记一、信息安全基础知识1. 信息安全概念:保护信息系统的硬件、软件及相关数据,使之不因为偶然或恶意的侵犯而遭受到破坏、更改和泄露;保证信息系统中信息的机密性、完整性、可用性。

2. 信息安全管理体系:是指通过一系列的管理活动来确保信息的安全,包括制定信息安全策略、建立组织架构、确定职责和权限等。

3. 信息安全管理原则:最小权限原则、职责分离原则、多道防线原则、整体安全原则。

4. 信息安全属性:机密性、完整性、可用性、可控性、不可否认性。

5. 加密技术:对称加密和非对称加密。

对称加密是指加密和解密使用相同的密钥;非对称加密是指加密和解密使用不同的密钥,一个公钥用于加密,一个私钥用于解密。

6. 防火墙技术:是一种隔离技术,通过设置安全策略来控制网络之间的访问,从而保护内部网络的安全。

7. 入侵检测系统:是一种实时监测网络和系统的工具,可以检测到来自外部的入侵行为并及时做出响应。

8. 漏洞扫描器:是一种自动检测系统漏洞的工具,可以发现系统中存在的安全漏洞并及时修复。

9. 安全审计:是指对系统的安全事件进行记录和分析,以发现潜在的安全威胁和漏洞。

10. 数据备份与恢复:是指定期备份数据并在数据丢失或损坏时恢复数据,以保证数据的完整性和可用性。

二、网络安全基础知识1. 网络协议:是指网络通信中使用的各种协议,如TCP/IP协议簇、HTTP 协议等。

2. 网络设备:是指网络中的各种设备,如路由器、交换机、服务器等。

3. 网络威胁:是指网络中存在的各种安全威胁,如黑客攻击、病毒传播等。

4. 网络攻击:是指网络中存在的各种攻击行为,如拒绝服务攻击、网络钓鱼等。

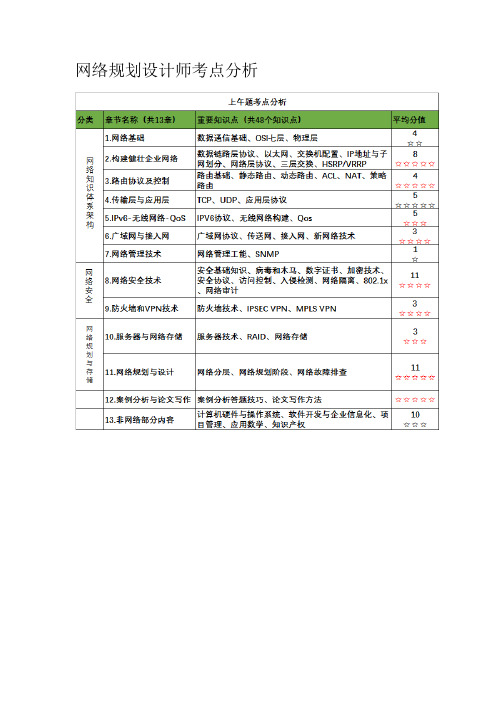

2015年下半年软考网络规划设计师考试试卷(含答案和解析)

网络规划设计师考点分析如何备考1.准备资料:书籍:《网络规划设计师教程》,黄传河,清华大学出版社。

选读《网络规划设计师2009至2013年试题分析与解答》,全国计算机专业技术资格考试办公室2.备考方法:网规教程选读第2章:网络规划与设计、第4章:网络安全历年真题必须过关案例冲刺:企业内部网络规划、网络安全、路由协议、网络存储、广域网、新技术参考厂商的解决方案,推荐华为、锐捷、天融信、深信服、绿盟论文:论文写作手法,考前练习3篇。

2015年11月网规上午试卷综合知识2016年9月4日星期日1:06第 1 题所属知识点项目管理、标准化与法律法规错误率 24%难度系数一个大型软件系统的需求总是有变化的。

为了降低项目开发的风险,需要一个好的变更控制过程。

如下图所示的需求变更管理过程中,①②③处对应的内容应是(1);自动化工具能够帮助变更控制过程更有效地运作,(2)是这类工具应具有的特性之一。

(1)A. 问题分析与变更描述、变更分析与成本计算、变更实现B. 变更描述与变更分析、成本计算、变更实现C. 问题分析与变更分析、变更分析、变更实现D. 变更描述、变更分析、变更实现(2)A. 变更维护系统的不同版本B. 支持系统文档的自动更新C. 自动判定变更是否能够实施D. 记录每一个状态变更的日期和做出这一变更的人答案:A D解析:一个大型软件系统的需求总是有变化的。

为了降低项目开发的风险,需要一个好的变更控制过程,如下图所示的需求变更管理过程中,①②③处对应的内容应是问题分析与变更描述、变更分析与成本计算、变更实现;自动化根据能够帮助变更控制过程更有效地运作,记录每一个状态变更的日期和做出这一变更的人是这类根据应具有的特性之一。

第 3 题所属知识点项目管理、标准化与法律法规错误率 48%难度系数用例(use case)用来描述系统对事件做出响应时所采取的行动。

用例之间是具有相关性的。

在一个会员管理系统中,会员注册时可以采用电话和邮件两种方式。

2015软考备考笔记

B2015软考备考笔记网络工程师计算机硬件基础一计算机硬件基础:分为计算机结构、存储器、输入/输出系统计算机结构:分为计算机体系结构分类、计算机硬件组成、CPU特性、指令系统基础、RISC 与CISC、流水线技术、并行处理技术.存储器:分为存储器系统特征、主存储器基础、Cache、磁带存储器、磁盘存储器、SCSI 与RAID.输入/输出系统:输入/输出系统原理、I/O通道技术、设备总线、其他.一、计算机体系结构分类:计算机体系结构是计算机系统的概念性结构和功能特性。

常见的分类法包括Flynn、冯氏分类法两种。

1、Flynn分类法:根据指令流、数据流和多倍性三方面进行分类。

体系结构类型:单指令流单数据流(SISD)结构:控制部分一个、处理器一个、主存模块一个关键特性:无代表:单处理器系统。

体系结构类型:单指令流多数据流(SIMD)结构:控制部分一个、处理器多个、主存模块多个关键特性:各处理器以异步的形式执行同一条指令代表:并行处理机、阵列处理机、超级向量处理机。

体系结构类型:多指令流单数据流(MISD)结构:控制部分多个、处理器多个、主存模块多个关键特性:被证明不可能,至少是不实际代表:目前没有,有文献称流水线计算机为此类体系结构类型:多指令流多数据流(MIMD)结构:控制部分多个、处理器多个、主存模块多个关键特性:能够实现作业、任务、指令等各级全面进行代表:多处理机系统、多计算机在90年代以前我们都是单处理器单CPU的2、冯氏分类法:一计算机系统在单位时间内所能够处理的最大二进制位数分类,由此以来我们就可以分为四种:字串位串(字宽=1,位宽=1)字并位串(字宽>1, 位宽=1)字串位并(字宽=1,位宽>1)字并位并(字宽>1,位宽>1)二、计算机的硬件组成计算机硬件系统是依照冯.诺依曼所设计的体系结构,即计算机由运算器、控制器、输入设备和输出设备五大部件组成。

控制器、运算器、存储器可以说是我们硬件的核心。

2015年软考信息系统项目管理师考点总结(二).doc

2015年软考信息系统项目管理师考点总结(二)42015年软考信息系统项目管理师考点总结(二)项目启动1)项目启动2)制定初步的项目范围说明书3)制定项目管理计划4)指导和管理项目的执行5)监督和控制项目6)整体变更控制7)项目收尾项目章程的作用:项目章程是正式批准一个项目的文档,或者是批准现行项目是否进入下一阶段的文档,项目章程应当由项目组织以外的项目发起人发布,若项目为本组织开发也可由投资人发布,项目章程为项目经理使用组织资源进行项目活动提供了授权,尽可能在项目早期确定和任命项目经理。

应该总是在开始项目计划前就任命项目经理,在项目启动时任命会更合适.项目章程的内容1)基于项目干系人的需求期望提出的要求2)项目必须满足的业务要求或产品需求:3)项目的目的或项目立项理由4)委派的项目经理及项目经理的权限级别5)概要的里程碑进度计划6)项目干系人的影响7)职能组织及其参与8)组织的、环境的和外部的假设9)组织的、环境的和外部的约束10)论证项目的业务方案,包括投资回报率11)概要预算范围变更产生的原因1)项目外部环境发生变化2)项目范围的计划编制不周密详细,有一定的错误或遗漏3)市场上出现了新技术、新手段或新方法4)项目实施组织本身发生变化5)客户对项目、项目产品或服务的要求发生变化变更控制的焦点问题1)确定范围变更是否已经发生2)对造成范围变更的因素施加影响,以确保这些变更得到一致认可3)当范围发生变更时,对实际的变更进行管理变更控制流程:1)受理变更申请2)变更的整体影响分析3)接收或拒绝变更4)变更结果追踪与审核变更管理的基本原则1)基准管理,基准是变更的依据2)建立变更控制系统3)明确组织分工,至少应明确变更相关工作的评估、评审和执行的职能4)完整体现变更的影响5)妥善保存变更产生的相关文档、确保其完整、及时、准确、清晰,适当的时候可以引入配置管理工具变更管理的工作程序1)提出与接受变更申请2)对变更的初审3)变更方案论证4)项目变更控制委员会审查5)发出变更通知并开始实施6)变更实施的监控7)变更效果的评估8)判断发生变更后的项目是否已经纳入正常轨道。

2015湖南省上半年软考网络工程师上、下午考试技巧重点

1、如果RAID-0卷集由4个40GB磁盘组成,可以存储数据的最大空间为________。

(D)A.40GB B.80GB C.120GB D.160GB2、以下哪个命令可以保存路由器RAM中的配置文件到NVRAM中________。

(C)A.copy running-config tftp B.copy startup-config tftpC.copy running-config startup-config D.copy startup-config running-config3、如果两台交换机直接用双绞线相连,其中一端采用了,白橙/橙/白绿/蓝/白蓝/绿/白棕/棕的线序,另一端选择哪一种线序排列是正确的_______。

(B)A.白绿/绿/白橙/橙/白蓝/蓝/白棕/棕 B.白绿/绿/白橙/蓝/白蓝/橙/白棕/棕C.白橙/橙/白绿/绿/白蓝/蓝/白棕/棕 D.白橙/橙/白绿/蓝/白蓝/绿/白棕/棕4、若要系统中每次缺省添加用户时,都自动设置用户的宿主目录为/users,需修改哪一个配置文件?(A)A./etc/default/useradd B./etc/login.defs C./etc/shadow D./etc/passwd5、在使用了shadow口令的系统中,/etc/passwd和/etc/shadow两个文件的权限正确的是:________。

(C)A.-rw-r----- , -r-------- B.-rw-r--r-- , -r--r--r-- C.-rw-r--r-- , -r-------- D.-rw-r--rw- , -r-----r--6、当在Windows2000下创建分区时,FAT32分区大小的限制是_________。

(C)A.8GB B.16GB C.32GB D.64GB7、Linux系统中的块设备文件在使用命令ls -l查询时用什么符号表示_______?(B)A.c B.b C.l D.d8、小强在公司要查询这个DNS名称对应的IP地址时,其正确的查询过程是:______。

2015年软考《信息系统管理工程师》知识点总结(三)

2015年软考《信息系统管理工程师》知识点总结(三)1、物理安全措施指在物理介质层次上对存储和传输的网络信息的安全保护。

包括环境安全、设备设施安全和介质安全。

2、设备安全包括设备防盗、防毁、防电磁信息辐射泄漏、防止线路截获、抗电磁干扰及电源保护,措施有使用备份、检测器、防灾设备和防犯罪设备。

3、IDS蜂窝状时监测和防止黑客入侵系统及网络资源检测系统。

包括监管中心、基于网络的入侵检测器、基于主机的入侵检测器和人为漏洞检测器(误用检测)。

4、介质安全包括介质数据的安全和介质本身安全,有三类即损坏、泄漏和意外失误。

5、损坏包括自然灾害、物理损坏(磁盘坏、设备使用寿命,外力破损)、设备故障(停电、电磁干扰)。

6、泄漏包括电磁辐射(侦听微机损伤过程)、乘机而入(合法用户进入安全进程后半途离开)、痕迹泄漏(密码密钥保管不善,被非法用户获得)。

防范措施有:①对主机房及重要信息存储、收发部门进行屏蔽处理②对本地网、局域网传输线路传导辐射的抑制③对终端设备辐射的防范。

7、数据解决方案是异地容灾方案,包括数据容灾(即数据复制)和应用远程切换两个关键技术。

8、意外失误包括损伤失误(删除文凭、格式化硬盘、线路拆除)和意外疏漏(系统掉电、死机等)。

9、技术安全指通过技术手段对系统进行安全保护,使计算机具有很高的性能,能容忍内部错误和抵挡外来攻击。

技术安全包括系统安全和数据安全。

10、系统安全措施有系统管理、系统备份、病毒防治和入侵检测系统。

11、系统管理过程有软件升级、薄弱点扫描、策略检查、日志检查和定期监视。

12、系统备份是保持业务持续性的关键指标,它经历了单机备份、局域网络备份(目前政府机关的主要备份形式)和远程备份三个阶段。

13、备份的方法有文件备份、服务器主动式备份、系统复制、跨平台备份、SQL数据库备份、分级式存储管理和远程备份。

14、目前备份的解决方案是具有容灾性能的远程备份解决方案。

容灾是为防止由于自然灾害等导致系统全部或大部分发生问题,而保证系统的安全可靠。

2015软考网络工程师学习笔记(整理版)

第1章交换技术主要内容:1、线路交换2、分组交换3、帧中继交换4、信元交换一、线路交换1、线路交换进行通信:是指在两个站之间有一个实际的物理连接,这种连接是结点之间线路的连接序列。

2、线路通信三种状态:线路建立、数据传送、线路拆除3、线路交换缺点:典型的用户/主机数据连接状态,在大部分的时间内线路是空闲的,因而用线路交换方法实现数据连接效率低下;为连接提供的数据速率是固定的,因而连接起来的两个设备必须用相同的数据率发送和接收数据,这就限制了网络上各种主机以及终端的互连通信。

二、分组交换技术1、分组交换的优点:线路利用率提高;分组交换网可以进行数据率的转换;在线路交换网络中,若通信量较大可能造成呼叫堵塞的情况,即网络拒绝接收更多的连接要求直到网络负载减轻为止;优先权的使用。

2、分组交换和报文交换主要差别:在分组交换网络中,要限制所传输的数据单位的长度。

报文交换系统却适应于更大的报文。

3、虚电路的技术特点:在数据传送以前建立站与站之间的一条路径。

4、数据报的优点:避免了呼叫建立状态,如果发送少量的报文,数据报是较快的;由于其较原始,因而较灵活;数据报传递特别可靠。

5、几点说明:路线交换基本上是一种透明服务,一旦连接建立起来,提供给站点的是固定的数据率,无论是模拟或者是数字数据,都可以通过这个连接从源传输到目的。

而分组交换中,必须把模拟数据转换成数字数据才能传输。

6、外部和内部的操作外部虚电路,内部虚电路。

当用户请求虚电路时,通过网络建立一条专用的路由,所有的分组都用这个路由。

外部虚电路,内部数据报。

网络分别处理每个分组。

于是从同一外部虚电路送来的分组可以用不同的路由。

在目的结点,如有需要可以先缓冲分组,并把它们按顺序传送给目的站点。

外部数据报,内部数据报。

从用户和网络角度看,每个分组都是被单独处理的。

外部数据报,内部虚电路。

外部的用户没有用连接,它只是往网络发送分组。

而网络为站之间建立传输分组用的逻辑连接,而且可以把连接另外维持一个扩展的时间以便满足预期的未来需求。

2015年软考网络工程师知识点总结(三)

2015年软考网络工程师知识点总结(三)2016年下半年网络工程师考试在即,小编整理了2015年软考网络工程师知识点供大家学习参考,希望对大家备考能有所帮助。

差错控制CRC-CCITT G(X)=X16+X12+X5+1 HDLC的帧校验用CRC-16G(X)=X16+X15+X2+1CRC-32 G(X)=X32+…+X+1 用在局域网中海明码m+k+1<2k数据位m,要纠正单个错误,得出冗余位k必须取的最小值。

码距为m、n 中最小值,它能够发现(码距-1)位错,并可纠正(码距-1-1)位错;比如8421的码距为1。

要检测出d位错,码字之间的海明距离最小值应为d+1。

CRC冗余码求法:(1)、如果信息位为K位,则其K-1次多项式可记为K(x);如信息1011001,则k(x)=x6+x4+x3+1;(2)、冗余位为R位,其R-1位记为R(x);如冗余位为1011,则R(x)=x3+x+1;(3)、发送信息为N=K+R,多项式为T(x)=Xr*K(x)+R(x),Xr表示将K(x)向左平移r位;(4)、冗余位产生过程:已知K(x)求R(x)的过程,一般应选一特定R次多项式G(x)(生成多项式)一般先事先商定好的,用G(x)去除Xr*K(x)得余式即为R(x)。

R(x)=Xr*K(x)/G(x);运算规则异或运算,相同取0,不同取1。

模拟信号à、模拟传输b、模拟信号à数字传输需要编码**器(Codec),模拟数据数字化分为三步:采样、量化、编码采样:对于连续信号是通过规则的时间间隔测出波的振动幅度从而产生一系列数据。

量化:采样得到的离散数据转换成计算机能够表示的数据范围的过程,即将样值量化成一个有限幅度的集合X(nT)。

编码:用一**数的二进制数来表示采样所得脉冲的量化幅度的过程。

常用编码方法有PCM脉冲编码调制。

c、数字信号—>数字传输常用编码:归零码、不归零码、曼彻斯**、差分曼彻斯**IEEE802.3以太网使用曼彻斯特编码,IEEE802.5令牌环使用差分曼彻斯特编码,两者的编码效率是50%,FDDI、100BASE-FX使用了4B/5B编码和NRZ-I(不归零码),编码效率是80%。

软考学习笔记-超实用

第一章计算机系统知识1、计算机系统由硬件系统和软件系统组成。

硬件由运算器、控制器、存储器、输入设备、输出设备5部分组成;软件由系统软件、应用软件组成。

运算器:对数据进行处理的部件,主要完成算术和逻辑运算;控制器:从主存中取出指令,并指出下一条指令在主存中的位置,取出的指令经指令寄存器送往指令译码器,经过对指令的分析发出相应的控制和定时信息;控制器的组成部分为:程序计数器指令寄存器指令译码器状态条件寄存器时序产生器微信号发生器计算机硬件的典型结构:单总线、双总线(以cpu为中心、以存储器为中心)、采用通道的大型系统。

2、二、八、十、十六进制间的转换方法十进制转换成二进制:十进制整数转换成二进制整数通常采用除2取余法,小数部分乘2取整法。

例如,将30D转换成二进制数。

2| 30 ….0 ----最右位2 15 (1)2 7 (1)2 3 (1)1 ….1 ----最左位∴30D=11110B八、十六进制转二进制方法类似。

二进制数转换成八进制数:对于整数,从低位到高位将二进制数的每三位分为一组,若不够三位时,在高位左面添0,补足三位,然后将每三位二进制数用一位八进制数替换,小数部分从小数点开始,自左向右每三位一组进行转换即可完成。

例如:将二进制数1101001转换成八进制数,则001 101 001B| | |1 5 1O1101001B = 151O八进制数转换成二进制数:只要将每位八进制数用三位二进制数替换,即可完成转换,例如,把八进制数(643.503)8,转换成二进制数,则(6 4 3 . 5 0 3)8| | | | | |(110 100 011 . 101 000 011)2(643.503)8=(110100011.101000011)2二进制与十六进制之间的转换(1)二进制数转换成十六进制数:由于2的4次方=16,所以依照二进制与八进制的转换方法,将二进制数的每四位用一个十六进制数码来表示,整数部分以小数点为界点从右往左每四位一组转换,小数部分从小数点开始自左向右每四位一组进行转换。

2015年软考系统架构设计师备考资料

2015年软考系统架构设计师备考资料很多考生在备考的时候,因为知识点太多都不知道从何下手,以下是小编整理的2015年软考系统架构设计师的一些备考知识点,希望对各位考生能有所帮助。

事务原则事务可以提供重要的支持,以确保不会违反业务规则并维护数据一致性。

事务可以确保一组相关任务作为一个单元成功或失败。

您可以使用事务来维护本地数据库和其他资源(包括消息队列的队列)之间的一致性。

对于需要在网络连接不可用时使用脱机缓存数据的智能客户端应用程序,您应该将事务性数据排队,并且在网络连接可用时将其与服务器进行同步。

您应该避免使用涉及到位于网络上的资源的分布式事务,因为这些情况可能导致与不断变化的网络和资源响应时间有关的性能问题。

如果您的应用程序需要在事务中涉及到位于网络上的资源,则应该考虑使用补偿事务,以便使您的应用程序能够在本地事务失败时取消以前的请求。

尽管补偿事务在某些情况下可能不适用,但它们使您的应用程序能够按照松耦合方式在事务的上下文内与网络资源交互,从而减少了不在本地计算机控制之下的资源对应用程序的性能造成不利影响的可能性。

制定性能目标当您设计和规划智能客户端应用程序时,您应该仔细考虑性能方面的要求,并且定义合适的性能目标。

在定义这些目标时,请考虑您将如何度量应用程序的实际性能。

您的性能度量标准应该明确体现应用程序的重要性能特征。

请努力避免无法准确度量的模糊或不完整的目标,例如,“应用程序必须快速运行”或“应用程序必须快速加载”。

您需要了解应用程序的性能和可伸缩性目标,以便您可以设法满足这些目标并且围绕它们来规划您的测试。

请确保您的目标是可度量的和可验证的。

定义良好的性能度量标准使您可以准确跟踪应用程序的性能,以便您可以确定应用程序是否能够满足它的性能目标。

这些度量标准应该包括在应用程序测试计划中,以便可以在应用程序的测试阶段度量它们。

本节重点讨论与智能客户端应用程序相关的特定性能目标的定义。

如果您还要设计和生成客户端应用程序将消耗的网络服务,则您还需要为这些服务定义适当的性能目标。

软考初级程序员笔记

软考初级程序员笔记一、软考初级程序员笔记开篇软考初级程序员的考试可不容易呢,但咱不怕,笔记搞起来就完事儿啦。

二、编程语言部分(一)C语言C语言是基础中的基础呀。

它的基本数据类型有整型、浮点型这些。

整型就像整数一样,比如1、2、3啥的。

浮点型呢,就是有小数点的数啦,像3.14。

变量的定义也很重要哦,得先声明类型,然后才能使用,就像int num;这样,这里的num就是一个整型变量啦。

函数也是C语言的大头。

函数就像是一个小盒子,你把数据放进去,它给你处理好了再吐出来。

比如说一个简单的加法函数:cint add(int a, int b) {return a + b;}这个函数就可以把传进去的两个整数加起来然后返回结果。

(二)Java语言Java就比较高级一点啦。

它有面向对象的特性呢。

类和对象的概念要搞清楚哦。

类就像是一个模板,对象就是根据这个模板做出来的具体东西。

比如说我们定义一个简单的类:javaclass Dog {String name;int age;public Dog(String name, int age) { = name;this. this.age = age;}}这里的Dog就是一个类,我们可以根据这个类创建很多个不同名字和年龄的狗狗对象。

三、数据结构部分(一)数组数组是一种很常用的数据结构呢。

它就像是一排小格子,每个格子里可以放东西。

比如说我们定义一个整型数组:int[] arr = {1, 2, 3};这个数组就有三个元素,分别是1、2、3。

通过下标可以访问数组里的元素,要注意下标是从0开始的哦,所以arr[0]就是1啦。

(二)链表链表就和数组不太一样啦。

链表的每个元素都包含数据和指向下一个元素的指针。

链表在插入和删除元素的时候比较方便。

比如说我们有一个简单的单向链表的节点定义:javaclass ListNode {int val;ListNode next;ListNode(int val) {this.val = val;}}四、算法部分(一)排序算法1. 冒泡排序冒泡排序就像是水里的泡泡一样,大的泡泡会慢慢浮到上面。

2015年软考中项、高项常用技术标准金色考点暨历年真题解析

------ (3) (4) (5)1 GB/T11457—1995 (5)2 GB/T16680—1996 (6)3 GB/T14079—1993 (8)4 GB/T8567—1988 (8)5 GB/T9385—1988 (11)6 GB/T12504-1990 (12)7 GB/T8566—2001 (13)8 GB/T19000—2008 (15)9 GB/T16260-2006 (15)10 GB/T14394—1993 (18)11 GB/T15853—1995 (20)12 GB/T12505—1990 (20)13 GB1526-1989 (21) (21)1 GBT50311-2000 (21)2 GBT50312-2000 (23) (23)1 GB50174-2008 (23)2 GB50462-2008 (26) (27)102/84GB GB/T 09 12 GB/Z GSB 05 151 05 14 07 47GB GB/TANSI: 09 35BS:2 T JB/T TIEEE:GAYD:GJB:3 05 154 309ISO 54 92 551 GB/T11457—1995GB/T11457—1995 1995 5 4 199512 1: 07 48 1312345 126 1211 1278910 1211 12121314151614 14 1714 122 GB/T16680—1996GB/T16680—1996 1996 12 181997 7 11234561311 12 10 13 64 09 13114 12212 09 68314 134 10 12 07 48 11 14 12 12 13 15 14 151122 123344 4 4 DES56710 1212311 13Abc12 12GB/T16680 9.5 14 14-- -- -- --3 GB/T14079—1993GB/T14079—1993 1993 1 7 1993 8 1412312344 GB/T8567—1988GB/T8567—1988 FIPS3864 1988 1 7 1988 7 114 14:VVVVV VV VV VV V V V VVVV13 61V VV VVVVV VV VV VV V VVV V VV V——13 63CSCI:1234565 GB/T9385—1988GB/T9385—1988 NEQANSI/IEEE830-1984 1988 6 18 1988 12 1SoftwareRequirementSpecification,SRS1234SRSSRS :a ;b ;c ;d ;e SRS SRS :a :b ;c :a SRS SRS :a ;b :c ;d ;e ;f ;g 10 136 10 12 301295% 1S34566 GB/T12504-199008/112504—1990 1990 11 15 1991 7 11234 08 2411 1156789101112 101213cADcsc14 15GB8567123 09 14 11 14 14 2845678910GB/T12504-1990 08 10 GB/T12504-19907 GB/T8566—2001GB/T8566—2001 IDTISO/IEC12207—1995 2001 1 2 2002 6 1,GB/T8566-20011 52 83 47-47-408 11;ISO90018 GB/T19000—2008,12345678GB/T19000Abcdef9 GB/T16260-2006GB/T16260 1-2006 6 2121 :T533244———— —— —— —— —————————————— —— ——————————————T——11 11 12 13 13 6210 1410 1411 1411 1309 13:10 12 12 11 14 131123452123312GB/T16260 1-2006 10 131312 11 13 55~5613 12~1310 GB/T14394—1993GB/T14394—1993 1993 5 14 1994 1 11210 14GB/T14394-2008GB/T14394-2008112 1321014345 14 1467FRACAS12 147GB8566: 12 12A 14 151 ;2 ;3 ;4 5B 13 14 14 151 ;2 ;3 ;4C 091 ;2 : ;3 ;4D1 ;2 ;311 GB/T15853—1995GB/T15853—1995 1995 12 13 1996 8 11212 GB/T12505—1990GB/T12505—1990 1990 11 15 1991 7 112345,“12 :345613 GB1526-198911 1212 11 133441 GBT50311-2000, TIA/EIA568A 09 21 66 11 22 10 22 14 22124 UTP 100m10m 10m 90m FD 5m 11 21345641 11 4300mm2 4 41 90m3 11 41 242 /42 14 10-30 20-80%800mm 600mm 300mm3000m 100 50-5 11 23 10 21RJ-45 m=4*n+4*n*15% m N11 23 13 22RJ4512 352 GBT50312-200013mm2 50mm2mm3mm;3 0 51 0m 10~30mm3~5m4 2 2m 30mm50mm56 1 5~3m 2m1 8m7 300mm2 GB50174-2008 GB50462-20081 GB50174-20081A B C10 23A 12AB 12BC A BC C22.1.114 261234531 12 18A=K S 4 2 2-1A—— m2K—— 5 7S—— m22 12 18A=F’N 4 2 2—2F—— 3 5 5 5 m2N——0 2 13 5 4m2 5 7m241 1 5m2 1 2m3 lm4 1 2m5 6m 15m H lm 0 8m51 2 6m211 241 5m 11 22 11 24A3 12 242h 100m 100m 12 26 10 23 11 22A11 22D 13 1911 22C; 11 22B51 250mm2 400ramA B61 40m3 h 12 21215 ~20 7S M SM M SM25mm2 0 6 3m4 12 22 11 22 14 23~24, 4 , 4, 1 , 10812345 11 226750 120dB 50 60dB 25dB1 EIA/TIA568A EIA/TIA568B2 12 22 EIA/TIA568A EIA/TIA568BPC---PCPC---HUBHUB---HUBHUB---HUB ---HUB---HUB ---ADSLMODEM---HUB2 GB50462-20082 lOmm4---2005 14GSB B GB/T C GB/Z D GA/TD"GB” ;"GB/T” ;"GSB” :"GA/T”--- 2005 1522A B C DB--- 2005 143 3A B C DA--- 2005 154 4A B C DA--- 2007 475 5A GBB BSC ANSID IEEEDGB; BS; "ANSI” “IEEE”--- 2009 356 ANSI 635 A B C DAANSI AmericanNationalStandardsInstitute ----- 2009 127 7A GBB GB/TC GB/ZD GJBBP499GB GB/T GB/Z GJBGB/T11457—1995--- 2007 481 GB/T11457-1995 1ABCDCGB/T11457-1995” :GB1526-19890--- 2011 122 GB/T11457-20062A B C DDGB/T11457-2006 “D--- 2011 173 GB/T11457-20063A B C DD--- 2013 54 GB/T11457-2006 44 A. B. C. D.CGB/T11457-2006--- 2014 125 GB/T11457-2006A B C DA--- 2012 126 GB/T11457-2006 , 6ABCDC--- 2012 9GB/t11457-2006 __ 7 __A B C DB--- 2012 10GB/T11457-2006 ___ 8 __A B C DDGB/T11457-2006--- 2014 149 GB/T11457-20069 A. B. C. D.CGB/T11457-2006 2.160GB/T16680—1996--- 2007 491 1A GB/T16680-1996B GB/T8567-1988C GB/T14079-1993D GB/T9385-1988CGB/T16680-1996 GB/T8567-1988 GB/T9385-1988 GB/T9386-1988GB/T14079-1993--- 2010 122 GB/T16680-1996 2A 1B 2C 3D 4CGB/T16680-1996--- 2010 123 GB/T16680-1996 __ 3 __ABCDCGB/T1668 1996 ::;;”--- 2011 144 GB/T16680-1996 4A 4B 3C 2D 1AGB/T16680-1996--- 2012 125 GB/T16680-19965A BC DCGB/T16680-1996C--- 2012 96 GB/T16680-1996 66 A.B.C.D.C--- 2014 127 GB/T16680-1996A B C DD123--- 2014 148 GB/T16680ABCDCGB/T16680 9.5-- -- -- ----- 2014 139 GB/T16680-19969 A BC DB12310 --- 2009 810 10A B C DCWhattodo?11 --- 2009 6811 GB/T16680-1996 11A BC DCOB/T16680-199612 --- 2009 1312 GB/T16680-1996 12ABCDA13 --- 2010 1213 GB/T16680-1996 13ABCDDGB/T16680-199614 --- 2010 1314 GB/T16680-1996 14A BC DDGB/T16680-1996 :;;15 --- 2010 6415 15ABCDCP407:”16 --- 2011 1316 GB/T16680-1996 16ABCDAGB/T1668 1996:;;;17 --- 2011 1217 GB/T16680-199617A B C DCGB/T1668 1996 :18 --- 2012 1218 GB/T16680-199618A B C DCGB856719 --- 2012 919 GB/T16680 1996 19A B C DAGB/T16680 199620 --- 2013 1520 GB/T16680--199620A. B. C. D.CGB/T16680—1996———————— GB856721 --- 2013 6321 GB/T8567-2006 2118 A B C DAGB/T8567-200622 --- 2014 1522 GB/T16680-199622 A. B. C. D.CGB8567GB/T14079—1993--- 2009 91 GB/T14393 1A BC DDGB/T14394--- 2013 1422 A B C DAGB/T8567—1988--- 2012 111 GB/T8567-20061A B C DAGB/T8567-2006--- 2013 622 GB/T8567-2006 22 A. B. C. D.BGB/T8567-2006--- 2013 633 33 A. B. C. D.CGB/T8567-2006--- 2009 74 4A BC DB(GB8567-1988)--- 2010 6655A B C DAGB/T9385—1988--- 2010 71 131000GBK BIG5 UTF-8A B C DBGB/T9385————1000 ——GBK BIG5 UTF-8 ——————--- 2010 132 GB/T9385-19882ABCDCGB/T9385-1988 SRSSRS :a ;b ;d ;e SRS SRS :a :b ;c :a SR5 SRS :a ;b :c ;d ;e ;f ;gGBIT9385-1988--- 2012 303 3A B C DCGB/T16260IEEEGB/T12504-1990--- 2008 101 GB/T12504-1990 1ABCDCGB/T12504-1990 :“ ”--- 2008 242 GB/T12504-1990 2A B C DAGB/T12504-1990--- 2009 143 GB/T12504-90 314 A BC DBGB/T12504-90--- 2011 144 GB/T12504 90 4A B C DBGB/T12504-90--- 2012 105 GB/T12504-19905A B C DAGB/T12505--- 2012 146 GB/T12504-1990 6A B C DCGB-T12504-1990-GB8567--- 2014 137 GB/T16260.1 1A B C DD--- 2009 118 8A B C DDP163--- 2011 119 9ABCDCP8910 --- 2011 1410 GB/T12504-199010A BC DAGB/T12504-1990 ::A11 --- 2013 1511 GB/T1250-2008 1110 A BC DDGB/T12504-2008 4.3.1 GB/T12504-200812 --- 2014 1412 GB/T12504-90A BC DCGB/T12504-90 CADCSC13 --- 2014 2813 GB/T12504-1990 .A BC DDGB/T12504-199010GB/T8566—2001--- 2008 111 GB/T8566-2001 1A B C DBGB/T8566-2001 10 11 12 13GB/T16260-2006--- 2009 131 GB/T16260-1996 11 ABCDCGB/T16260-1996--- 2010 142 GB/T16260 1-2006 2A B C DAGB/T16260 1-2006。

2015年软考信息系统监理师考试知识点汇总

2015年软考信息系统监理师考试知识点进度控制控制步骤:pdca 计划、执行、检查、行动目标:最终实现工程项目按计划的时间投入使用。

通过各种有效措施保障工程项目在计划规定的时间内完成, 即信息系统达到竣工验收、试运行及投入使用的计划时间范围:对工程建设全过程的控制 ; 对分项目、分系统的控制影响因素:1、工程质量的影响 ;2、设计变更的影响 ;3、资源投入的影响 ;4、资金的影响 ;5、相关单位的影响 ;6、可见的或不可见的各种风险因素的影响 ;7、承建单位管理水平的影响准备阶段:1参与招标前准备,协助编制本项目的工作计划 ;2协助分析项目内容和周期,提出安排工程进度的合理建议 ;3对合同涉及的产品和服务的供应周期等做详细的说明,建议建设单位做出合理安排 ;4对招标书中的工程实施计划及其保障措施提出建议, 并在招标书中明确规定 ;5在协助评标时, 对投标文件中的进度进行审查, 提出审核意见设计阶段:1、根据工程总工期的要求,协助建设单位确定合理的设计时限要求 ;2、根据设计阶段性输出,由粗而细的制定项目进度计划,为项目进度控制提供前提和依据 ;3、协调、监督个承建方进行整体性设计工作,使集成项目能按计划要求进行 ;4、提请建设单位按合同要求向承建单位及时、准确、完整的提供设计所需要的基础资料和数据 ;5、协调各有关部门,保证设计工作顺利进行。

实施阶段:1根据工程招标和实施准备阶段的工程信息,进一步完善项目控制性进度计划,并据此进行实施阶段进度控制 ;2审查承建单位的施工进度计划, 确认可行性并满足项目控制性进度计划要求 3审查承建单位进度控制报告,监督承建单位做好施工进度控制,对施工进度进行跟踪,掌握施工动态 ;4研究制定预防工期索赔措施,做好处理工期索赔工作。

5在实施过程中,做好投入控制及转换控制工作,做好对比和纠正 ;6开好进度协调会,及时协调各方关系 ;7及时处理工程延期申请验收阶段:1、审核承建单位工程整改计划的可行性,控制整改进度 ;2、建议建设单位要求承建单位以初验合格报告做为启动试运行的依据进度控制程序:审查进度计划、进度计划的实施监控、工程进度计划的调整、工程进度报告技术手段:1图表控制法:简单直观,但程度不明 ;2香蕉曲线法:可以分析进度的速度 ;3网络图:明确关系、内容、时差动代理最恰当的行为:代理到处走。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

B2015软考备考笔记网络工程师计算机硬件基础一计算机硬件基础:分为计算机结构、存储器、输入/输出系统计算机结构:分为计算机体系结构分类、计算机硬件组成、CPU特性、指令系统基础、RISC 与CISC、流水线技术、并行处理技术.存储器:分为存储器系统特征、主存储器基础、Cache、磁带存储器、磁盘存储器、SCSI 与RAID.输入/输出系统:输入/输出系统原理、I/O通道技术、设备总线、其他.一、计算机体系结构分类:计算机体系结构是计算机系统的概念性结构和功能特性。

常见的分类法包括Flynn、冯氏分类法两种。

1、Flynn分类法:根据指令流、数据流和多倍性三方面进行分类。

体系结构类型:单指令流单数据流(SISD)结构:控制部分一个、处理器一个、主存模块一个关键特性:无代表:单处理器系统。

体系结构类型:单指令流多数据流(SIMD)结构:控制部分一个、处理器多个、主存模块多个关键特性:各处理器以异步的形式执行同一条指令代表:并行处理机、阵列处理机、超级向量处理机。

体系结构类型:多指令流单数据流(MISD)结构:控制部分多个、处理器多个、主存模块多个关键特性:被证明不可能,至少是不实际代表:目前没有,有文献称流水线计算机为此类体系结构类型:多指令流多数据流(MIMD)结构:控制部分多个、处理器多个、主存模块多个关键特性:能够实现作业、任务、指令等各级全面进行代表:多处理机系统、多计算机在90年代以前我们都是单处理器单CPU的2、冯氏分类法:一计算机系统在单位时间内所能够处理的最大二进制位数分类,由此以来我们就可以分为四种:字串位串(字宽=1,位宽=1)字并位串(字宽>1, 位宽=1)字串位并(字宽=1,位宽>1)字并位并(字宽>1,位宽>1)二、计算机的硬件组成计算机硬件系统是依照冯.诺依曼所设计的体系结构,即计算机由运算器、控制器、输入设备和输出设备五大部件组成。

控制器、运算器、存储器可以说是我们硬件的核心。

控制器和运算器构成了中央处理器(CPU),也叫中央处理单元。

运算器负责完成算术运算与逻辑运算功能,通常由ALU(算数逻辑单元)、寄存器、多路转换器、数据总线组成。

运算器中的ALU就是进行算术运算与逻辑运算的具体实现,在算术的过程中的数据需要由寄存器、多路转换器、数据总线来进行传输与存储。

控制器负责依次访问程序指令,进行指令译码、并协调其他设备、通常由程序计数器(PC)、指令寄存器、指令译码器、状态/条件寄存器、时序发生器、微操作信号发生器组成。

总线是CPU、内存、输入输出设备进行传递信息的公用通道。

主机的各个部件通过总线相连,外部设备通过相应的电路接口相连,从而形成了计算机硬件系统。

系统总线含有三种不同功能的总线。

数据总线(Data bus DB)J进行数据信息的传输地址总线(Address bus AB)专门用来传输地址控制总线(Control bus CB)传输控制信号、时序信号三、CPU特性指令周期:取出并执行一条指令所需的时间,也称机器周期。

总线周期:指CPU从存储器或I/O端口存取一个字节所需的时间,也称为主振周期。

时钟周期:指CPU处理动作的最小单位,通常我们说的i5 2.6GHz。

它们之间的关系:一个指令周期可以划分为一个或多个总线周期,根据指令的不同,需要的总线周期也不同;而一个总线周期又可以分为几个时钟周期,通常是4个时钟周期,但有些计算机可能不同。

1、计算总线数据传输速率总线数据传输速率=时钟频率/每个总线包含的时钟周期X每个总线周期传送的字节数例如:某系统总线的一个总线周期包含3个时钟周期,每个总线周期中可以传送32位数据。

若总线的时钟频率为33MHz,则总线的带宽(即传输速度)应该是多少?根据上述公式得出:33MHz/3x32b=11Mx4=44MB/S2、计算系统速度(通常是指令/秒、事务项/秒)每秒指令数=时钟频率/每个总线包含的时钟周期数/指令平均占用总线周期数四、指令系统基础指令由操作码和地址码两部分组成的。

1、操作码就是指出该指令要完成什么操作2、地址码就是提供原始的数据例如:1+2这个公式,1和2就是操作数或叫地址码,那么+号就是操作码。

如果直接给出1和2这两个数让我们做加法,那么1和2就叫操作数,如果1和2放在了内存中,或寄存器中,给出1和2它在内存或寄存器中的地址,让它通过地址去取出这两个数,来做加法,那么1和2就是地址码。

在指令系统中用来确定如何提供操作数,或操作数地址的方式称为寻址方式,和编制方式。

操作数可以采用以四种寻址方式。

1、立即寻址:直接给出操作数而非地址。

2、直接寻址:直接给出操作数地址或所在寄存器号(寄存器寻址)。

3、间接寻址:给出的是指向操作数地址的地址。

4、变址寻址:给出的地址需与特定的地址值累加从而得出操作数地址。

五、RISC与CISC为提高操作系统的效率,人们最初选择向指令系统中添加更加多、更复杂的指令来实现,导致指令集越来越大。

这种类型的计算机,称为复杂指令集计算机(CISC)。

随着指令集越来越大,就发现计算机的运行速度是受影响的,而且复杂指令集计算机是不利于做并行计算的,所以对指令数目和寻址方式做精简,指令的指令周期相同,采用流水线技术,指令并行执行程度更好,这就是精简指令集系统(RISC)。

什么是指令集:指令集是存储在CPU内部,对CPU运算进行指导和优化的硬程序。

拥有这些指令集,CPU就可以更高效地运行。

计算机执行程序时间P由三方面一因素决定,编译后产生的机器指令数I、执行每条指令所需的平均周期数CPI、每个机器周期时间T.它们的关系就是:P=IxCPIxTRISC正是通过简化指令的途径使计算机结构更合理,减少指令执行周期数,提高运算速度的。

虽然RISC编译后产生的机器指令数I增多了,但指令所需的周期数(CPI)和每个周期时间(T)都减少了。

RISC与CISC的区别CISC:指令系统类型:复杂指令:数量多使用频率差别大,可变长格式寻址方式:支持多种方式实现方式:不详RISC:指令系统类型:精简指令:数量少,使用频率接近,定长格式寻址方式:支持方式少实现方式:硬布线逻辑控制为主目前RISC处理技术的发展方向是采用并行处理技术(包括超级流水线、超级标量、超长指令字)大幅度地提高运行速度。

六、流水线技术流水线技术是指在程序执行是多条指令重叠进行操作的一种任务分解技术,把一个任务分解为若干顺序执行的子任务,不同的子任务由不同的执行机构来负责执行,而这些执行机构可以同时并行工作。

流水线技术例如:1+2=3 2+3=5 3+4=7 设备为:输入运算输出在输入设备输入1+2 ,到运算设备运算1+2等于5时,输入设备为空闲,就可以输入2+3在运算设备算出的5要通过输出设备输出时,运算设备就空闲了,就可以运算第2道题2+3等于几,这是时输入设备就又空闲了,接着又输入第3道题,这样以此类推,就陈为流水线技术。

那么就是,从流水线做第一道题的输入直到输出,这段时间叫做建立时间,从流水线的末端也就是最后一个任务或一道题的输入计算到输出,叫做排空时间。

(1)计算执行时间假定有某种类型的任务,可以分为N个子任务,每个子任务需要时间t,则完成这个任务所需的时间为N乘于t。

以传统的方式,则完成K个任务所需时间为KNt。

使用流水线技术,花费的时间是Nt+(K-1)t,就是假如有100个任务,那么就是第一个花费的时间需要正常的时间,剩下的99个每个任务只需花费每个子任务的时间。

注:如果每个子任务花费的时间不同,其时间取决于执行顺序中最慢的那个。

例如,指令流水线把一条指令分为取指令、分析、执行三部分,分别执行时间是,2秒、2秒、1秒。

那么最长的是2秒,因此100条指令全部执行完毕所需的时间是:(2+2+1)+(100-1)x2=203秒。

1、流水线的吞吐率计算:如有一百个任务,完成这一百个任务花了100秒,那么流水线的吞吐率=100除于100;假如这39个任务花了100秒,那么吞吐率就=100除于39。

2、加速比:是指不用流水线执行的时间除于采用流水线的时间。

影响流水线的主要因素:1、转移指令2、共享资源访问的冲突3、响应中段:又有两种方式,一种是立即停止--精确断点法,第二种是不再新增指令到流水线--不精确断点法。

七、并行处理技术就是指在同一时间内完成了两件或两件以上相同性质或不同性质的工作,只要在时间上互相重叠,都存在并行性。

1、并行措施分类(1)时间重叠:多个处理过程在时间上相互错开,轮流使用同一套硬件设备,主要代表是流水线。

(2)资源重复:使用多个硬件设备共同完成,比如多CPU等,代表是多处理机系统、阵列式处理机等。

(3)资源共享:也是在时间上并行,通过软件实现。

主要表现在多道程序和分时系统中,可以说分布式处理机系统和计算机网络是更高层次的资源共享。

(2)主要并行技术计算机硬件基础二二、存储器存储器是计算机的记忆设备,用来存放程序与数据,计算机的全部信息,及输入的原始数据,计算机程序,中间运行结果及最终运行结果,都存放在存储器中。

存储器分为三种,主存储器、辅助存储器、Cache。

1、存储器的系统特征,存储器分为四种读取方式,顺序存取共享读写装置直接存取共享读写装置随机存取每个可寻址单元专有读写装置相联存取每个可寻址单元专用读写装置存储器的性能,存取时间:对随机存储而言,就是完成一次读或写所花的时间,对于非随机存储而言,就是将读写装置移动到目的地位置所花的时间,存储器的带宽:就是每秒能够访问的位数,通常存储器周期是纳秒级的(NS),计算公式就是:1/存储器周期x每周期可访问的字节数。

例如:存储器的周期是200ns,每周期能访问4B,则带宽等于:1s/200ns x (4Bx8)=160Mbps 数据传输率:就是每秒输入输出数据的位数,对于随机存取而言,传输率=1/存储器周期对于非存储器而言,读取N位所需的平均时间=平均存取时间+N位/数据传输率主存储器主存储器的种类,RAM,随机存储器,可读可写,但只能暂时保存数据,等断电后,将无法保存。

RAM又分位两种,SARM,静态随机存储器,就是说,只要不断电,写进去的东西就一直保存的。

DRAM动态随机存储器,就是说,要定时间的给电,刷新信息,以维持数据的不丢失。

ROM:只读存储器,出厂前用掩膜技术写入,通常存放BIOS和微程序控制。

PROM:可编程只读存储器,只能够写入一次,需用特殊电子设备进行写入。

EPROM:可擦除的可编程只读存储器,用紫外线照射15-20分钟可擦去所有信息,可写入多次。

E2PROM:电可擦除的可编程只读存储器,可写入,但速度慢。

闪速存储器(Flash Memory):其特性介于EPROM与EEPROM之间。

但速度远快于EEPROM.但不能进行字节级别的删除操作。