分支机构cisco网络配置参考

思科网络交换机配置命令详细总结归纳

使用`switchport access vlan`命令将接口 分配到指定VLAN,如`switchport access vlan 10`将接口分配到VLAN 10。

使用`switchport mode access`命令将接 口设置为访问模式。

使用`name`命令为VLAN设置名称,如 `name Sales`为VLAN 10设置名称为 Sales。

使用`interface`命令进入接口配置模式, 如`interface FastEthernet 0/1`进入 FastEthernet 0/1接口。

VLAN间路由配置

01 02 03 04

使用`interface`命令进入三层接口配置模式,如`interface vlan 10`进入 VLAN 10的三层接口。

配置Root Guard

在接入层交换机上启用Root Guard功能,防止非法设备成为网 络根节点。

STP故障排除技巧

查看STP状态

使用命令`show spanning-tree vlan vlan-id`查看指定 VLAN的STP状态,包括根交换机、根端口、指定端口等信 息。

抓包分析

使用网络抓包工具(如Wireshark)抓取并分析STP协议报 文,以深入了解STP交互过程和故障原因。

将ACL应用到三层接口或VLAN接口上,以实现对 VLAN间通信的控制。

使用`interface`命令进入接口配置模式,然后使用 `ip access-group`命令将ACL应用到接口上,如`ip access-group 101 in`将ACL 101应用到接口的入 方向。

VLAN安全性设置

01

表不稳定等问题。

链路备份

STP在消除环路的同时,保留了一条 或多条备份链路,以在网络故障时提

网络配置表

102

172.20.254.33-61/27

172.20.254.62

111

172.20.254.65-93/27

172.20.254.94

121

172.20.254.97-125/27

172.20.254.126

122

172.20.254.129-157/27

172.20.254.158

permittcpany established

permittcpany

172.20.254.222

表6远程接入

区域

IP地址/掩码

网关

分支1

192.168.128.1-253/24

192.168.128.254

分支2

192.168.129.1-253/24

192.168.129.254

Vpn

192.168.100.1-253/24

192.168.100.254

表7远程,路由器

10.1.1.2/30

172.30.1.110/24

exp

F0/0

F0/1.121

F0/1.122

F0/1.1000

子接口

502,1000

121

122

1000

10.1.2.2/30

172.20.254.126/27

172.20.254.158/27

172.30.1.120/24

学生网

Area0

Stu-dis1

10.0.2.1/30

10.0.0.2/30

172.30.1.200/24

服务器区

NULL

Ser-core

F0/1-12

Cisco小型局域网配置总结

预备知识~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ 三层交换机的配置三层的概念: (如下图所示)核心层: 核心交换机汇聚层: 汇聚交换机接入层: 接入交换机路由器的三种模式, 默认一般用户模式#一般用户模式只限于路由器的某一些有限的权限登录到机器的缺省状态router>#超级权限模式有检查, 配置, 调试等所有权限通过enable可进入此状态router##全局设置状态在特权执行态输入config terminal则进入该态router(config)##其他的设置状态在特权执行状态输入相应的命令时进入#例如: interface serial 2/0router(config-mode)#交换机情况类似用户模式Switch>特权模式 Switch#全局模式 Switch(config)#端口模式 Switch(config-if)#VLAN配置模式Switch(config-vlan)#我们现在要配置的就是这个注意啦注意啦, 我们现在配置的是核心交换机, 长得像地雷的那个!#需要首先进入特权模式, 然后进入全局设置状态, 最后具体配置Switch>enable#进入全局配置模式Switch#conf t#修改交换机名称为CSSwitch(config)#hostname CS#设置进入特权模式的密码, 特权模式相当于超级权限, 想干啥都行!CS(config)#enable secret ciscoTips#line vty 0 4#vty是路由器的远程登陆的虚拟端口, 0 4表示可以同时打开5个会话;#此处表示的是最多可以打开十六个虚拟端口CS(config)#line vty 0 15#设置vty的密码, 想远程登陆也是要密码滴CS(config-line)#password cisco#开启登陆密码保护CS(config-line)#login#表示5分30秒无操作后需要重新输入密码登陆#设置超时退出时间CS(config-line)#exec-timeout 5 30CS(config-line)#exitTips#no ip domain-lookup 是什么意思?#当你敲入一个不能识别的命令时, 它不会去向查找域名一样, 去搜DNS服务器。

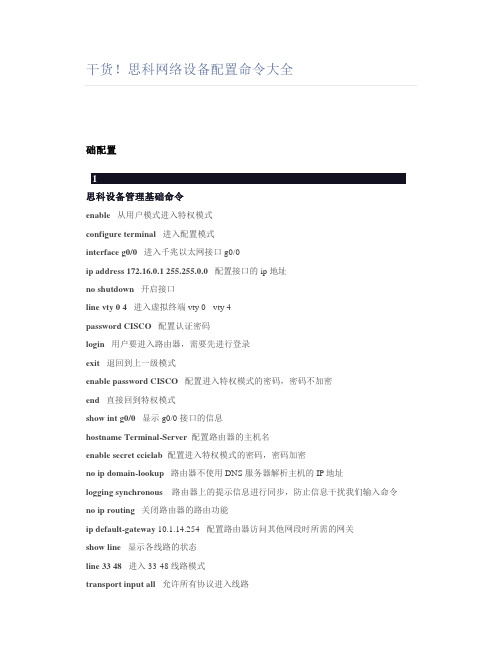

干货!思科网络设备配置命令大全

干货!思科网络设备配置命令大全础配置1思科设备管理基础命令enable 从用户模式进入特权模式configure terminal 进入配置模式interface g0/0进入千兆以太网接口g0/0ip address 172.16.0.1 255.255.0.0配置接口的 ip 地址no shutdown 开启接口line vty 0 4进入虚拟终端 vty 0 - vty 4password CISCO配置认证密码login 用户要进入路由器,需要先进行登录exit 退回到上一级模式enable password CISCO配置进入特权模式的密码,密码不加密end 直接回到特权模式show int g0/0 显示 g0/0 接口的信息hostname Terminal-Server 配置路由器的主机名enable secret ccielab 配置进入特权模式的密码,密码加密no ip domain-lookup 路由器不使用 DNS 服务器解析主机的 IP地址logging synchronous 路由器上的提示信息进行同步,防止信息干扰我们输入命令no ip routing 关闭路由器的路由功能ip default-gateway 10.1.14.254 配置路由器访问其他网段时所需的网关show line 显示各线路的状态line 33 48 进入 33-48 线路模式transport input all 允许所有协议进入线路int loopback0 进入 loopback0 接口ip host R1 2033 1.1.1.1 为 1.1.1.1 主机起一个主机名alias exec cr1 clear line 33 为命令起一个别名privilege exec level 0 clear line把命令 clear line 的等级改为 0,在用户模式下也可以执行它banner motd 设置用户登录路由器时的提示信show ip int brief 查看接口状态2VLAN相关命令vlan X 创建VLAN Xname SPOTO 将VLAN X命名为SPOTOexit 退出当前模式interface e0/0 进入以太网接口e0/0switchport mode access 将二层接口设置为接入模式switchport access vlan X 将接口划入vlan Xinterface e0/1switchport trunk encapsulation dot1q trunk链路封装协议为 802.1qswitchport mode trunk 将二层接口配置模式为 trunkswitchport trunk allow vlan X trunk接口单独放行某个 vlan。

Cisco路由器的调试和配置

Cisco路由器的调试和配置Cisco路由器是一种非常常用和重要的网络设备,用于实现网络的连接、安全性和数据传输。

路由器的调试和配置是保证网络正常运行和安全性的重要环节。

本文将介绍Cisco路由器的调试和配置的基本知识和步骤。

一、Cisco路由器的调试1. 确定问题:在进行路由器调试之前,首先要确定问题所在。

可以通过网络的错误报告、用户的反馈以及某些网络测试工具等来分析问题,并在调试过程中持续监测和排查。

2. 登录路由器:通过终端或远程连接方式登录到路由器的命令行界面。

输入正确的用户名和密码,并进入特权模式。

3. 开启调试模式:输入命令“debug”来开启调试模式。

可以使用“debug all”命令来开启所有的调试功能,也可以使用具体的调试功能命令来针对性地进行调试。

4. 监测和分析:在调试模式下,可以通过显示和分析路由器的调试输出信息来排查问题。

可以使用命令“show”来查看和比较不同的网络状态和配置信息。

5. 停止调试:当问题排查完毕后,应使用“undebug all”命令来关闭所有的调试功能,以避免对路由器的正常工作造成影响。

二、Cisco路由器的配置1. 登录路由器:同样,通过终端或远程连接方式登录到路由器的命令行界面。

输入正确的用户名和密码,并进入特权模式。

2. 进入全局配置模式:在命令行界面中输入“configure terminal”命令,进入全局配置模式。

在全局配置模式下,可以对路由器的各项配置进行修改和优化。

3. 配置主机名:通过命令“hostname”来配置路由器的主机名。

主机名应具有辨识度,并符合命名规范。

4. 配置接口:使用命令“interface”来配置路由器的各个接口。

通过这些接口,路由器可以与其他网络设备进行通信。

可以设置接口的IP地址、子网掩码、MTU(最大传输单元)等。

5. 配置路由协议:使用命令“router”来配置路由器的路由协议。

不同的路由协议有不同的特点和适用范围,可以根据实际需求来选择并配置适当的路由协议。

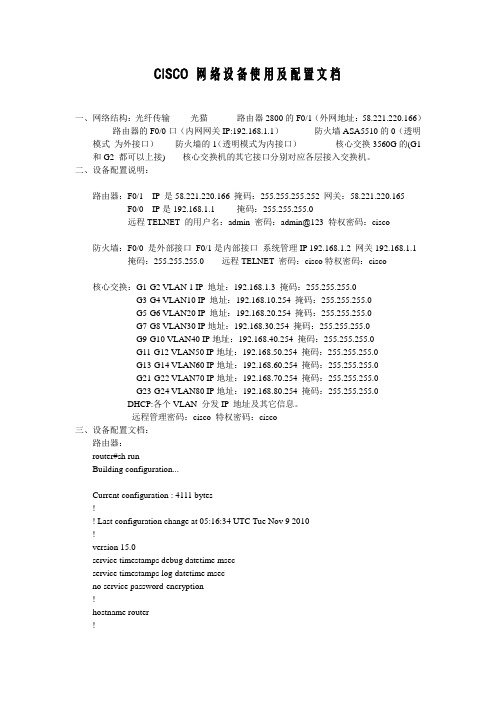

CISCO 网络设备使用及配置文档

CISCO 网络设备使用及配置文档一、网络结构:光纤传输-------光猫----------路由器2800的F0/1(外网地址:58.221.220.166)-------路由器的F0/0口(内网网关IP:192.168.1.1)-----------防火墙ASA5510的0(透明模式为外接口)-------防火墙的1(透明模式为内接口)-------------核心交换3560G的(G1 和G2 都可以上接)------核心交换机的其它接口分别对应各层接入交换机。

二、设备配置说明:路由器:F0/1 IP 是58.221.220.166 掩码:255.255.255.252 网关:58.221.220.165 F0/0 IP是192.168.1.1 掩码:255.255.255.0远程TELNET 的用户名:admin 密码:admin@123 特权密码:cisco防火墙:F0/0 是外部接口F0/1是内部接口系统管理IP 192.168.1.2 网关192.168.1.1 掩码:255.255.255.0 远程TELNET 密码:cisco特权密码:cisco核心交换:G1-G2 VLAN 1 IP 地址:192.168.1.3 掩码:255.255.255.0G3-G4 VLAN10 IP 地址:192.168.10.254 掩码:255.255.255.0G5-G6 VLAN20 IP 地址:192.168.20.254 掩码:255.255.255.0G7-G8 VLAN30 IP地址:192.168.30.254 掩码:255.255.255.0G9-G10 VLAN40 IP地址:192.168.40.254 掩码:255.255.255.0G11-G12 VLAN50 IP地址:192.168.50.254 掩码:255.255.255.0G13-G14 VLAN60 IP地址:192.168.60.254 掩码:255.255.255.0G21-G22 VLAN70 IP地址:192.168.70.254 掩码:255.255.255.0G23-G24 VLAN80 IP地址:192.168.80.254 掩码:255.255.255.0DHCP:各个VLAN 分发IP地址及其它信息。

CISCO路由器常用配置命令大全

CISCO路由器常用配置命令大全在网络世界中,CISCO 路由器就像是交通枢纽中的指挥中心,而配置命令则是指挥其运作的指令。

熟练掌握 CISCO 路由器的常用配置命令,对于网络管理员来说至关重要。

下面就让我们一起来了解一下这些常用的配置命令。

一、基础配置命令1、`enable`:用于进入特权模式。

特权模式下可以执行更多高级的配置操作。

2、`configure terminal`:进入全局配置模式,在这个模式下可以对路由器的各种参数进行设置。

3、`hostname router_name`:设置路由器的主机名,方便识别和管理。

4、`interface interface_type interface_number`:进入指定的接口配置模式,例如`interface ethernet 0/0` 进入以太网接口 0/0 的配置。

5、`ip address ip_address subnet_mask`:为接口配置 IP 地址和子网掩码。

6、`no shutdown`:激活接口,使其处于工作状态。

二、路由配置命令1、`ip route destination_network subnet_mask next_hop_ip`:添加静态路由,指定数据包到达目标网络的路径。

2、`router rip`:启用 RIP 路由协议。

3、`network network_address`:在 RIP 协议中宣告参与路由的网络。

4、`router ospf process_id`:启用 OSPF 路由协议,并指定进程 ID。

5、`network network_address area_id`:在 OSPF 协议中宣告网络和所属区域。

三、访问控制列表(ACL)配置命令1、`accesslist access_list_number permit|deny source_addresssource_mask destination_address destination_mask protocol port`:创建访问控制列表规则,指定允许或拒绝的流量。

思科 ISE 网络部署 网络配置和部署指南说明书

思科ISE中的网络部署•Cisco ISE网络架构,第1页•Cisco ISE部署术语,第1页•分布式部署中的节点类型和角色,第2页•独立和分布式ISE部署,第3页•分布式部署方案,第3页•小型网络部署,第4页•中型网络部署,第5页•大型网络部署,第6页•每个部署模式的最大支持会话数,第8页•支持Cisco ISE功能所需的交换机和无线局域网控制器配置,第10页Cisco ISE网络架构Cisco ISE架构包括以下组件:•节点和角色类型•Cisco ISE节点-Cisco ISE节点可以承担以下任意或所有角色:管理、策略服务、监控或pxGrid•网络资源•终端策略信息点表示外部信息传达给策略服务角色所在的点。

例如,外部信息可以是轻量级目录访问协议(LDAP)属性。

Cisco ISE部署术语本指南在讨论Cisco ISE部署方案时使用以下术语:定义术语角色提供的特定功能,例如网络访问、分析、状态、安全组访问、监控和故障排除。

服务单个物理或虚拟思科ISE 设备。

节点思科ISE 节点可以承担下列任何角色:管理、策略服务、监控节点类型确定节点提供的服务。

思科ISE 节点可以承担以下任一或全部角色:。

通过管理用户界面可使用的菜单选项取决于节点承担的角色和人员。

角色确定节点是独立节点、主要节点还是辅助节点,并且仅适用于管理和监控节点。

角色分布式部署中的节点类型和角色Cisco ISE 节点可以根据它承担的角色提供各种服务。

部署中的每个节点均可承担管理、策略服务、pxGrid 和监控角色。

在分布式部署中,您可以在网络中使用以下节点组合:•实现高可用性的主要和次要管理节点•实现自动故障切换的监控节点对•实现会话故障切换的一个或多个策略服务节点•pxGrid 服务的一个或多个pxGrid 节点管理节点通过具有管理角色的Cisco ISE 节点,您可以在Cisco ISE 上进行所有管理操作。

它处理与诸如身份验证、授权和记帐等功能有关的所有系统相关配置。

思科路由器配置命令大全

思科路由器配置命令大全思科路由器是一个集成多业务路由器,福利综合服务网络路由器,以及获得回报的网络路由器。

那么,下面小编将为大家介绍思科路由器配置命令以及思科路由器型号,请详细阅读下文。

一、思科路由器配置命令1、配置命令show running config 显示所有的配置show versin 显示版本号和寄存器值shut down 关闭接口no shutdown 打开接口ip add +ip地址配置IP地址secondary+IP地址为接口配置第二个IP地址show interface+接口类型+接口号查看接口管理性show controllers interface 查看接口是否有DCE电缆show history 查看历史记录show terminal 查看终端记录大小hostname+主机名配置路由器或交换机的标识config memory 修改保存在NVRAM中的启动配置exec timeout 0 0 设置控制台会话超时为0service password-encryptin 手工加密所有密码enable password +密码配置明文密码ena sec +密码配置密文密码line vty 0 4/15 进入telnet接口password +密码配置telnet密码line aux 0 进入AUX接口password +密码配置密码line con 0 进入CON接口password +密码配置密码bandwidth+数字配置带宽no ip address 删除已配置的IP地址show startup config 查看NVRAM中的配置信息copy run-config atartup config 保存信息到NVRAMwrite 保存信息到NVRAMerase startup-config 清除NVRAM中的配置信息show ip interface brief 查看接口的谪要信息banner motd # +信息 + # 配置路由器或交换机的描素信息description+信息配置接口听描素信息vlan database 进入VLAN数据库模式vlan +vlan号+ 名称创建VLANswitchport access vlan +vlan号为VLAN为配接口interface vlan +vlan号进入VLAN接口模式ip add +ip地址为VLAN配置管理IP地址vtp+service/tracsparent/client 配置SW的VTP工作模式vtp +domain+域名配置SW的VTP域名vtp +password +密码配置SW的密码switchport mode trunk 启用中继no vlan +vlan号删除VLANshow spamming-tree vlan +vlan号查看VLA怕生成树议2. 路由器配置命令ip route+非直连网段+子网掩码+下一跳地址配置静态/默认路由show ip route 查看路由表show protocols 显示出所有的被动路由协议和接口上哪些协议被设置show ip protocols 显示了被配置在路由器上的路由选择协议,同时给出了在路由选择协议中使用的定时器等信息router rip 激活RIP协议network +直连网段发布直连网段interface lookback 0 激活逻辑接口passive-interface +接口类型+接口号配置接口为被动模式debug ip +协议动态查看路由更新信息undebug all 关闭所有DEBUG信息router eigrp +as号激活EIGRP路由协议network +网段+子网掩码发布直连网段show ip eigrp neighbors 查看邻居表show ip eigrp topology 查看拓扑表show ip eigrp traffic 查看发送包数量router ospf +process-ID 激活OSPF协议network+直连网段+area+区域号发布直连网段show ip ospf 显示OSPF的进程号和ROUTER-IDencapsulation+封装格式更改封装格式no ip admain-lookup 关闭路由器的域名查找ip routing 在三层交换机上启用路由功能show user 查看SW的在线用户clear line +线路号清除线路二、思科路由器型号Cisco 2500 系列Cisco 2500 系列以太网和令牌环网路由器提供广泛的分支机构解决方案,包括集成的路由器/集线器和路由器/访问服务器模型。

Cisco路由器配置命令大全

Cisco路由器配置命令大全本文档旨在提供一份最新最全的Cisco路由器配置命令范本,旨在帮助用户快速配置和管理Cisco路由器。

以下是具体的章节内容:⒈设置基本参数⑴主机名设置命令⑵控制台设置命令⑶用户密码设置命令⑷物理接口配置命令⒉配置IP网络⑴设置IP地质和子网掩码⑵配置静态路由⑶配置动态路由协议(如OSPF或EIGRP)⑷ ICMP设置命令⒊网络管理和监控⑴远程管理设置命令⑵ SNMP配置命令⑶日志记录命令⑷监控和排错命令⒋安全配置⑴访问控制列表(ACL)配置命令⑵ VPN配置命令⑶防火墙配置命令⑷加密和身份验证命令⒌功能扩展⑴ NAT配置命令⑵ QoS配置命令⑶ VLAN配置命令⑷ DHCP配置命令附件:本文档涉及附件,请参阅附件文件以获取更详细的配置示例和说明。

注释:⒈Cisco路由器:Cisco公司生产的用于网络互联的路由器设备。

⒉配置命令:指通过命令行界面输入的一系列指令,用于配置和管理Cisco路由器。

⒊IP地质:Internet协议地质,用于在网络中标识设备的唯一地质。

⒋子网掩码:用于确定IP地质中网络地质和主机地质的部分。

⒌静态路由:通过手动配置的路由信息,用于指定数据包的下一跳路径。

⒍动态路由协议:通过协议自动交换路由信息,动态更新路由表。

⒎OSPF:开放最短路径优先(Open Shortest Path First)协议,用于计算路径的最佳选择。

⒏EIGRP:增强型内部网关路由协议(Enhanced Interior Gateway Routing Protocol),Cisco公司开发的路由协议。

⒐ICMP:Internet控制报文协议,用于在IP网络中发送错误和控制消息。

⒑SNMP:简单网络管理协议,用于管理和监控网络设备。

1⒈ACL:访问控制列表,用于控制流经路由器的数据包的访问权限。

1⒉VPN:虚拟专用网络,通过加密和认证技术实现安全的远程连接。

1⒊防火墙:用于保护网络免受未经授权的访问和攻击的安全设备。

思科自防御网络安全综合方案典型配置

思科自防御网络安全综合方案典型配置方案简介:组建安全可靠的总部和分支LAN和WAN;总部和分支的终端需要提供安全防护,并实现网络准入控制,未来实现对VPN用户的网络准入检查;需要提供IPSEC/SSL VPN接入;整体方案要便于升级,利于投资保护。

详细内容:1. 用户需求分析客户规模:∙客户有一个总部,具有一定规模的园区网络;∙一个分支机构,约有20-50名员工;∙用户有很多移动办公用户客户需求:∙组建安全可靠的总部和分支LAN和WAN;∙总部和分支的终端需要提供安全防护,并实现网络准入控制,未来实现对VPN用户的网络准入检查;∙需要提供IPSEC/SSLVPN接入;∙在内部各主要部门间,及内外网络间进行安全区域划分,保护企业业务系统;∙配置入侵检测系统,检测基于网络的攻击事件,并且协调设备进行联动;∙网络整体必须具备自防御特性,实现设备横向联动抵御混合式攻击;∙图形化网络安全管理系统,方便快捷地控制全网安全设备,进行事件分析,结合拓扑发现攻击,拦截和阻断攻击;∙整体方案要便于升级,利于投资保护;思科建议方案:∙部署边界安全:思科IOS 路由器及ASA 防火墙,集成SSL/IPSec VPN;∙安全域划分:思科FWSM防火墙模块与交换机VRF及VLAN特性配合,完整实现安全域划分和实现业务系统之间的可控互访;∙部署终端安全:思科准入控制NAC APPLIANCE及终端安全防护CSA解决方案紧密集成;∙安全检测:思科IPS42XX、IDSM、ASA AIP模块,IOS IPS均可以实现安全检测并且与网络设备进行联动;∙安全认证及授权:部署思科ACS 4.0认证服务器;∙安全管理:思科安全管理系统MARS,配合安全配置管理系统CSM使用。

2. 思科建议方案设计图3. 思科建议方案总体配置概述∙安全和智能的总部与分支网络o LAN:总部,核心层思科Cat6500;分布层Cat4500;接入层Cat3560和CE500交换机,提供公司总部园区网络用户的接入;分支可以采用思科ASA5505 防火墙内嵌的8FE接口连接用户,同时其头两个LAN端口支持POE以太网供电,可以连接AP及IP电话等设备使用,并且ASA5505留有扩展槽为便于以后对于业务模块的支持。

Cisco路由器安全配置基线

Cisco路由器安全配置基线⒈概述本文档旨在提供Cisco路由器安全配置的基线标准,以保护网络的机密性、完整性和可用性。

对于每个配置项,应根据特定环境和安全需求进行定制。

本基线涵盖以下方面:物理安全、设备访问控制、身份验证和授权、安全传输、网络服务安全等。

⒉物理安全⑴硬件保护:在安全区域使用防盗门、钢制机箱等硬件保护措施,防止物理攻击。

⑵设备位置:将路由器放置在无人可及的安全位置,避免未经授权的物理访问。

⑶可视性控制:使用物理隔离或安全封闭设备,限制路由器对外界的可视性。

⒊设备访问控制⑴控制台访问:配置访问密码,并限制只允许特定IP地质通过控制台进行访问。

⑵远程访问:配置SSH或加密的Telnet,并限制只允许特定IP地质通过远程访问进行管理。

⑶ Telnet服务禁用:禁用非加密的Telnet服务,避免明文传输敏感信息。

⑷控制台超时:设置超时时间,自动登出空闲控制台连接。

⒋身份验证和授权⑴强密码策略:要求使用至少8位包含大小写字母、数字和特殊字符的复杂密码。

⑵数字证书:配置数字证书用于身份验证和加密通信。

⑶ AAA认证:配置AAA(身份验证、授权和记账)服务,以集中管理身份验证和授权策略。

⑷账号锁定:限制登录尝试次数,并自动锁定账号以防止暴力。

⒌安全传输⑴强制使用加密协议:禁用不安全的协议,例如明文HTTP,强制使用HTTPS进行安全的Web管理。

⑵ SSL/TLS配置:配置合适的加密算法和密码套件,并定期更新SSL/TLS证书。

⑶ IPsec VPN:配置基于IPsec的VPN以保护远程访问和站点之间的安全通信。

⒍网络服务安全⑴不必要的服务禁用:禁用不必要的网络服务,如Telnet、FTP等,以减少攻击面。

⑵网络时间协议(NTP):配置合法的NTP服务器,并限制只允许特定IP地质进行时间同步。

⑶ SNMP安全:配置SNMPv3,并使用强密码和访问控制列表(ACL)限制对SNMP服务的访问。

附注:附件A:示例配置文件附件B:网络拓扑图法律名词及注释:⒈物理安全:指对设备进行实体层面上的保护,以防止未经授权的物理访问和攻击。

思科小型局域网配置

引言:局域网(LocalAreaNetwork,LAN)是一种将多台计算机和网络设备连接在一起的网络。

思科是全球知名的网络设备供应商,其产品和解决方案被广泛应用于各个规模和类型的局域网中。

本文将给您介绍思科小型局域网的配置方法。

概述:1.硬件设备选择路由器选择:根据局域网规模和需求选择合适的思科路由器型号。

交换机选择:根据局域网设备的数量和对网络速度的要求选择合适的思科交换机型号。

网络线缆选择:根据局域网的物理布局和设备之间的距离选择合适的网线类型。

2.基本网络设置IP地质分配:设置局域网各个设备的IP地质,以便它们能够相互通信。

子网掩码设置:配置子网掩码以确定IP地质的网络部分和主机部分。

默认网关设置:设置默认网关,以便局域网内的设备可以与外部网络通信。

3.VLAN配置VLAN概述:介绍什么是虚拟局域网(VirtualLocalAreaNetwork,VLAN)以及其在思科小型局域网中的应用。

VLAN创建:创建和配置VLAN,在局域网内划分不同的广播域。

VLAN间路由:配置VLAN间的路由,实现跨VLAN的通信。

4.安全配置访问控制列表:创建和配置访问控制列表,限制对网络资源的访问。

端口安全策略:配置端口安全以保护局域网免受未授权的设备访问。

802.1X认证:设置IEEE802.1X认证,确保只有经过授权的设备可以接入局域网。

5.监控和故障排查设备监控:使用思科网络设备的监控功能,实时监测局域网的性能和健康状态。

日志记录和分析:配置设备的日志记录,帮助排查和解决局域网故障。

远程管理:使用远程管理工具对思科网络设备进行管理和故障排查。

总结:思科小型局域网配置是一个综合性的过程,需要考虑硬件设备选择、基本网络设置、VLAN配置、安全配置以及监控和故障排查等方面。

通过正确地配置思科设备,可以确保小型局域网的正常运行和安全性。

在进行配置时,应根据实际情况进行灵活调整,并定期进行网络性能和安全性的评估和更新。

Cisco中文配置文档连载(1)

cisco中文配置文档连载(1)安装向导网络协议配置向导--了解用户界面--配置IP--配置IP路由协议广域网配置向导IBM网络配置向导--DLSw+设置指南--STUN配置向导--SNA透过帧中继网--CSNA配置向导系统管理配置向导--调用系统映像和配置文件--系统管理故障判断及排除热点帮助cisco中文配置文档连载(2)安装向导========对于每一个路由器来说,都有一个控制台接口(Console),管理员可以通过RS-232 线缆把控制口和一个终端的主口连接起来,通过这个终端对路由器进行配置.终端通讯参数设置为:速度: 9600bps起始位: 1位数据位: 8位停止位: 1或2位校验: 无待终端通讯参数设置完毕后,接好路由器控制台,请先打开终端电源,后开路由器电源,之后就进入初始配置了.屏幕出现(以Cisco 2501为例):System Bootstrap, Version 5.2(5), RELEASE SOFTWARECopyright (c) 1986-1994 by cisco Systems2500 processor with 2048 Kbytes of main memory大约停顿1-2分钟,系统调入boot,请耐心等待F3: 3996764+54172+225404 at 0x3000060Restricted Rights LegendUse, duplication, or disclosure by the Government issubject to restrictions as set forth in subparagraph(c) of the Commercial Computer Software - RestrictedRights clause at FAR sec. 52.227-19 and subparagraph(c) (1) (ii) of the Rights in Technical Data and ComputerSoftware clause at DFARS sec. 252.227-7013.cisco Systems, Inc.170 West Tasman DriveSan Jose, California 95134-1706Cisco Internetwork Operating System SoftwareIOS (tm) 2500 Software (C2500-I-L), Version 11.2(1), MAJOR RELEASE SOF TWARE (fc1)Copyright (c) 1986-1996 by cisco Systems, Inc.Compiled Mon 30-Sep-96 12:07 by ajchopraImage text-base: 0x030215A4, data-base: 0x00001000cisco 2500 (68030) processor (revision D) with 2048K/2048K bytes of me mory.Processor board ID 02327592, with hardware revision 00000000Bridging software.X.25 software, Version 2.0, NET2, BFE and GOSIP compliant.1 Ethernet/IEEE 802.3 interface(s)2 Serial network interface(s)32K bytes of non-volatile configuration memory.8192K bytes of processor board System flash (Read ONLY)Notice: NVRAM invalid, possibly due to write erase.--- System Configuration Dialog ---At any point you may enter a question mark '?' for help.Use ctrl-c to abort configuration dialog at any prompt.Default settings are in square brackets '[]'.Would you like to enter the initial configuration dialog? [yes]:Return你是否要进入初始化配置?默认"是".First, would you like to see the current interface summary? [yes]:Return首先,你是否想看一下当前端口的状态?默认"是".Any interface listed with OK? value "NO" does not have a valid configuration下面会列出当前路由器所具有的硬件配置(包括局域网口和广域网口,以及个端口当前状态等等.)Interface IP-Address OK? Method Status ProtocolEthernet0 unassigned NO unset up downSerial0 unassigned NO unset down downSerial1 unassigned NO unset down downConfiguring global parameters:Enter host name [Router]: JSRouter设置系统名,如JSRouter.The enable secret is a one-way cryptographic secret usedinstead of the enable password when it exists.Enter enable secret: cisco设置进入priviledged EXEC 的密码The enable password is used when there is no enable secretand when using older software and some boot images.Enter enable password: cisco1 (1)Enter virtual terminal password: cisco设置进入虚拟终端登录到路由器的口令,即远程登录(telnet)的口令Configure SNMP Network Management? [yes]:Return是否设置简单网管协议?Community string [public]:ReturnConfigure IP? [yes]:Return是否设置IP协议?Configure IGRP routing? [yes]:Return (2)是否设置IGRP 路由协议?Your IGRP autonomous system number [1]:Return (3)你的IGRP 路由协议自治系统号(AS),默认为1.Configuring interface parameters:下面配置端口参数Configuring interface Ethernet0:ReturnIs this interface in use? [yes]:ReturnConfigure IP on this interface? [yes]:ReturnIP address for this interface: 1.1.1.1Number of bits in subnet field [0]:Return (4)Class A network is 1.0.0.0, 0 subnet bits; mask is /8以上是配置以太口0,假设IP地址是1.1.1.1,掩码是255.0.0.0.Configuring interface Serial0:ReturnIs this interface in use? [yes]:ReturnConfigure IP on this interface? [yes]:ReturnConfigure IP unnumbered on this interface? [no]:ReturnIP address for this interface: 2.1.1.1Number of bits in subnet field [0]:ReturnClass A network is 2.0.0.0, 0 subnet bits; mask is /8以上是配置串口0,假设IP地址是2.1.1.1,掩码是255.0.0.0.Configuring interface Serial1:ReturnIs this interface in use? [yes]: no以上是当不需要用串口1时,请敲入no.The following configuration command script was created:hostname JSRouterenable secret 5 $1$Bv.r$j/Zm2B6jw9UTQPxLGZjAz.enable password cisco1line vty 0 4password ciscosnmp-server community public!ip routing!interface Ethernet0ip address 1.1.1.1 255.0.0.0!interface Serial0ip address 2.1.1.1 255.0.0.0!interface Serial1shutdownno ip address!router igrp 1network 1.0.0.0network 2.0.0.0!endUse this configuration? [yes/no]: yes (5)确认当前配置后,把当前配置写入NVRAM 中.这样以后开机自动把配置调入内存,不需要重新配置了.Building configuration...Use the enabled mode 'configure' command to modify this configuration.Press RETURN to get started!%LINEPROTO-5-UPDOWN: Line protocol on Interface Ethernet0, changed state to down%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0, changed stateto down%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1, changed stateto down%LINK-3-UPDOWN: Interface Ethernet0, changed state to up%LINK-3-UPDOWN: Interface Serial0, changed state to down%LINK-3-UPDOWN: Interface Serial1, changed state to down%LINK-5-CHANGED: Interface Serial1, changed state to administrativelydown%SYS-5-RESTART: System restarted --Cisco Internetwork Operating System SoftwareIOS (tm) 2500 Software (C2500-I-L), Version 11.2(1), MAJOR RELEASE SOF TWARE (fc1)Copyright (c) 1986-1996 by cisco Systems, Inc.Compiled Mon 30-Sep-96 12:07 by ajchopraJSRouter>enPassword:(敲入密码,不反显的)JSRouter#备注:Enter enable password:-----这个口令是对于IOS 10.2以下版本适用,在IOS 10.3以上版本均使用secret,不再用password.在配置文件中, secret是加密显示的.现在我们通常都在IOS 10.3 版本以上,故无需password这个口令.另外,password和secret不能相同.在初始配置中,默认的路由协议是IGRP,若敲入yes,则生成IGRP路由协议.假如不想使用IGRP协议,则打No,在配置模式下(conf t)选择路由协议.自治系统(autonomous system)-----它是一个域的概念.路由协议在一个自制系统中可以交换路由信息,而在两个自制系统之间是不能直接传递路由信息的,必须通过类似网际路由协议才能互相通讯.这样就大大地缩小了路由表,减少它占用的带宽量,使网络具有扩展性.Number of bits in subnet field [0]-----掩码子网的位数.举例说明:掩码为255.0.0.0的掩码子网位数是0,掩码共8位掩码为255.255.0.0的掩码子网位数8,掩码共16位掩码为255.255.255.0的掩码子网位数16,掩码共24位掩码为255.255.255.252的掩码子网位数22,掩码共30位Cisco命令系统是即时生效的,也就是说,配置完后立即执行,但若不写入NVRAM 中,关掉电源后就会丢失.你若想保留更改的配置,请敲入write命令.Windows 95/NT 下,超级终端的设置.在开始--->程序--->附件--->超级终端--->Hypetrm设定名称为cisco,再选择一个图标.请选择"直接连接到串口1"选择波特率为9600bps.最后把设置的保存在cisco文件里.下一次直接从超级终端cisco中启动.--※来源:.网易虚拟社区.[FROM: 202.96.238.25]cisco中文配置文档连载(3)网络协议配置向导=================了解用户界面网际操作系统(IOS)用户接口提供了几种不同的命令访问模式,每一个命令模式提供了一组相关的命令.为安全起见,IOS 提供了两种命令访问级别:User和Priviledged.无优先级的,用户模式称作User EXEC 模式,而Priviledged EXEC 被称作超级用户模式,需要有口令才能进入.用户模式下的命令集是超级用户下命令集的子集.在超级用户级别下,你可以进入配置模式和其下的十个特定的配置模式: interfa ce, subinterface, controller, hub, map-list, map-class, line, router,ipx-router, router-map 等配置.大多数系统配置命令都有no 的形式,通常用no来取消掉一个配置过的命令.另外, 在各种模式下的命令均可以用? 来查找自己所需的命令.下表列出几种命令模式,进入及退出的方法等等.(由于表格无法生成,只好采用这种方式)">>>>"为接上一行命令模式进入方式提示符退出方法----------------User EXEC登录上路由器Router>用logout命令退出-----------------Priviledged EXECUser模式下,用enable命令Router>enableRouter#用exit或disable命令退到userEXEC模式-------------------------------Gobal Configuration在priviledged EXEC模式下,configuration命令Router#config terminalRouter(config)#用exit或end或Ctrl-Z命令退到priviledged EXEC模式--------------------------------Interface Configuration在Global configuration下,用interface命令进入具体的端口>>>>Router(config)#interface interface-type interface-numberRouter(config-if)#用exit退出configuration 模式,或用Ctrl-Z直接退到priviledged EXEC模>>>>式--------------------------------subinterface configuration在interface模式下用interface进入指定子端口Router(config-if)# >>>>i nterface interface-type interface-number.numberRouter(config-subif)#用exit退出configuration 模式,或用Ctrl-Z直接退到priviledged EXEC模>>>>式--------------------------------controller configuration在Global configuration模式下,用controller命令配置T1或E1端口>>>>Router(config)#controller e1 slot/port 或numberRouter(config-controller)#用exit退出configuration 模式,或用Ctrl-Z直接退到priviledged EXEC模>>>>式--------------------------------Hub configuration在Global configuration模式下,用hub 命令指定具体的hub端口>>>>Router(config)#hub ethernet number portRouter(config-hub)#用exit退出configuration 模式,或用Ctrl-Z直接退到priviledged EXEC模>>>>式--------------------------------Line configuration在Global configuration模式下,用line 命令指定具体的line端口>>>>Router(config)#line number 或{vty| aux |con} numberRouter(config-line)#用exit退出configuration 模式,或用Ctrl-Z直接退到priviledged EXEC模>>>>式-------------------------------Router configuration在Global configuration模式下,用router igrp 命令指定具体的路由协议>>>>Router(config)#router protocol [option]Router(config-router)#用exit退出configuration 模式,或用Ctrl-Z直接退到priviledged EXEC模>>>>式--------------------------------* User EXEC 模式当用终端上路由器后,系统直接进入User EXEC模式,它的命令是超级用户下的子集.通常,User EXEC模式命令可以连接远端路由器,完成基本测试和系统信息显示.在User EXEC下的系统提示符是路由器名和后面紧跟的">"号:Router>在此下面,用户可以"?" 列出命令提示.*Priviledged EXEC 模式为安全起见,象UNIX操作系统一样,在路由器的指令系统中,设定了一个超级用户模式,在这个级别下,用户可以更改配置,监控网络状态等等.在User EXEC下,enable进入超级用户下.Router> enablePassword:Router#*Global 配置模式Global配置模式是在超级用户下实现的,它下面还有十个子模式,针对不同的配置方式.Router#configure terminalRouter(config)#*保存配置文件Cisco IOS 的指令系统是配置完后即时生效的,但当关掉电源后会自动丢失.因此,要想保留作的配置,必须在关机前把当前配置写入NVRAM中,下次开机时,自动从N VRAM中调入配置文件并执行.Router#write memory*监控程序在Global模式下,Cisco IOS作了许多监控程序,它可以帮助用户调试,监控网络状态,性能等等.Router# show ?在"?" 下有许多信息,帮助你找寻想要的命令.例如:Router# show conf 显示配置文件的配置Router# show running-config 显示当前正在运行的配置Router# show interface ethernet 0 查看以太口0的状态*slot/port在Cisco 7000/7500路由器上,不同的端口是在不同的接口卡上的.故指定某一个端口必须包括槽口号和端口号.例如:interface serial 4/5就表示串口卡在槽4上的第五个串口.--※来源:.网易虚拟社区.[FROM: 202.96.238.25]--------------------------------------------------------------------------------cisco中文配置文档连载(4)网络协议配置向导=================配置IP这一章我们主要介绍怎样配置IP(InetnetProtocol)协议.IP协议是目前应用最为普及的网络层协议,由于Internet的不断发展,TCP/IP协议也成为一种通用标准,并且在许多平台上,如各种Unix,Windows 95/NT,OS/2,MVS,VM等大型机,小型机和微机的操作系统上均能支持.在一系列IP相关的配置中,最基本和必需的是指定端口的IP地址,只有配了IP地址之后,才能使各个端口用IP协议与其它主机互相通信.指定一个网络接口的IP地址指定一个端口的主IP 地址和网络掩码在一个端口上指定多个IP 地址在串口上指定IP处理地址解析协议设置ARP打包配主机名和IP地址过滤IP包配置IP通过广域网监控和维护IP网络IP配置实例注意:以上的工作表并不是每一项都是必须的,请按照你的环境需要加以选择.指定一个网络接口的IP 地址一个IP标识了一个定位,使得IP数据包能被送出去.一些IP地址是预留的,它们不能作为主机,掩码或网络地址.表 1 列出了IP地址的范围,可以看出那些能被使用,那些是保留的.包括以下内容:指定一个端口的主IP 地址和网络掩码在一个端口上指定多个IP 地址在串口上指定IP处理表一: 预留的和有效的IP地址----------------------------------------------类别地址或范围状态A0.0.0.0 保留1.0.0.0 到126.0.0.0 有效127.0.0.0 保留------------B128.0.0.0 保留128.1.0.0 到191.254.0.0 有效191.255.0.0 保留------------C192.0.0.0 保留192.0.1.0 到223.255.254.0 有效223.255.255.0 保留------------D 224.0.0.0 到239.255.255.255 多目地址------------E240.0.0.0 到255.255.255.254 保留255.255.255.255 广播-----------------------------------------------一个端口有一个主IP地址.指定一个端口的主IP 地址和网络掩码,在端口配置模式中完成:------------功能命令-----给一个端口指定一个Primary IP地址ip address ip-address mask---------------------------------在一个端口上指定多个IP 地址通过软件可以支持多个IP地址在每一个端口上.你可以无限制的指定多个seconda ry地址, Secondary IP地址可以用在各种环境下.在端口配置模式下,指定多个地址:给一个端口指定多个Secondary IP地址ip address ip-address mask secondary有关secondary IP 地址配置,请看"Creating a Network from Separates Subnets Example" 的举例说明.在串口上指定IP处理你可能希望在串口(serial)或者是作IP 隧道技术的端口上,不用指定一个IP地址而能在上面跑IP协议.这可以由IP unnumbered Address来实现.限制如下:串口使用HDLC,PPP,SLIP,LAPB,Frame Relay和tunnel interface打包方式.当串口用FR打包时,必须是点对点的.在X.25和SMDS打包时,不能用此特性.你不能用ping命令来探测端口是否是up,因为这个端口是没有IP地址的.简单网管协议(SNMP)远程监控端口状态.你不能通过unnumbered端口远程启动系统.在unnumbered端口上不支持IP安全选项.在端口配置模式下,实现unnumbered配置:在串口或作IP 隧道技术的端口上不指定额外的IP地址ip unnumbered type number在指定unnumbered 端口时,另外的那个端口不能也是unnumbered端口,并且这个端口必须是up的.(也就是说,该端口是工作正常的.)有关unnumbered IP 地址配置,请看"Serial Interfaces Configuration Example" 的举例说明.地址解析协议一个设备在IP环境中有两种地址,一个是本身地址,也就是链路层地址(即MAC 地址),另一个是网络层地址(即IP地址).例如,以太网的设备互连,Cisco IOS软件首先要先确定48位的MAC地址.那么从IP地址到MAC地址的转换过程叫做地址解析(address resolution),而从MAC地址到IP地址的转换过程就叫反向地址解析(reverse address resolution).软件支持三种形式的地址解析: ARP,proxy ARP和Probe(类似ARP),反向地址解析: RARP.ARP,proxy ARP和RARP协议在RFC 826,1027和903分别作了定义,Probe是HP公司开发的用在IEEE-802.3网络中.设置ARP 打包默认的,在端口上是标准的以太网ARP打包方式.你可以根据你的网络需要改成SNAP或HP Probe方式.指定ARP打包方式,需完成:在指定端口上选择三种ARP打包方式arp {arpa | probe |snap }匹配主机名和IP 地址Cisco IOS 软件保持一张主机名和相应地址的表,叫做host name-to-address m apping.高层协议如Telnet,都是用主机名来标识设备的.因此,路由器和其它网络设备也需要了解它们.手工指定如下:静态指定主机名和IP地对应ip host name address1 [adress2...address8]配置IP 过滤表IP过滤表能够帮助控制网上包的传输.主要用在以下几个方面:控制一个端口的包传输控制虚拟终端访问数量限制路由更新的内容软件支持下面几种形式的IP过滤表:标准IP过滤表用源地址过滤扩展IP过滤表用源地址和目的地址过滤,并且可以过滤高层协议如Telnet,FTP等等.在Global配置模式下,定义标准的IP过滤表:定义标准的IP过滤表access-list access-list-number {deny | permit } source [source-wildcard]用any来定义标准的IP过滤表access-list access-list-number {deny | permit } any标准的IP过滤表的表号1-99.在Global配置模式下,定义扩展的IP过滤表:功能命令定义扩展的IP过滤表access-list access-list-number {deny | permit } {protocol | protocol-keyword } {source source-wildcard | any } {destination destination-wildcard | any } [precedence precedence ] [tos tos]扩展的IP过滤表的表号100-199.协议关键字有icmp,igmp,tcp,udp.在端口配置模式下,把某个IP过滤表加到端口上:把某个IP过滤表加到端口上ip access-list access-list-number {in | out }有关IP过滤表配置,请看"IP Access List Configuration Example" 的举例说明.--------------------------------------------------------------------------------配置IP通过广域网你可以配置IP通过X.25,SMDS,Frame Relay和DDR网络.详细内容请参阅广域网配置向导.--------------------------------------------------------------------------------监控和维护IP 网络监控和维护你的网络,请完成以下工作:清除缓存,表单和数据库在EXEC模式下:清除IP ARP缓存和快速交换缓存clear arp-cache在主机和地址缓存中去掉一个或所有实体clear host {name | * }清除一个活动端口累计通过的包数clear ip accouting [checkpoint]在路由表中去掉一个或多个路由信息clear ip route {network [mask] | * }显示系统和网络的状态在EXEC模式下:显示ARP表show arp显示名字缓存show hosts显示当前IP过滤表的内容show ip access-list [access-list-number | name]显示当前活动端口累计通过的包数show ip accouting [checkpoint]显示IP ARP表show ip arp显示某一个端口状态show ip interface [type number ]显示目前的路由表show ip route [address [mask]|protocol ]测试网络是否通ping [protocol]{host |address}IP 配置实例Creat a Network from Separates Subnets ExampleSerial Interface Configuration ExampleIP Access List Configuration Example标准IP过滤表配置实例限定虚拟终端访问实例扩展IP过滤表配置实例Ping Command ExampleCreat a Network from Separates Subnets Example在下面例子中,subnet 1和subnet 2被主干网分开.Configuration for Router Binterface ethernet 2ip address 192.5.10.1 255.255.255.0ip address 131.108.3.1 255.255.255.0 secondaryConfiguration for Router Cinterface ethernet 1ip address 192.5.10.2 255.255.255.0ip address 131.108.3.2 255.255.255.0 secondarySerial Interface Configuration Example在下面的例子中,把Ethernet 0的地址赋予Serial 1. Serial 1是unnumbered.interface ethernet 0ip address 145.22.4.67 255.255.255.0interface serial 1ip unnumbered ethernet 0IP Access List Configuration Example标准IP过滤表配置实例:该例表明在36.48.0.0这个网段上只允许B机(36.48.0.3)与A机通信,其它的36.0.0.0的网段如36.51.0.0可以与A机通信,而其它的如Internet用户均被过滤掉了.Configuration for Router Aaccess-list 2 permit 36.48.0.3access-list 2 deny 36.48.0.0 0.0.255.255access-list 2 permit 36.0.0.0 0.255.255.255!(Note:all other access denied)interface ethernet 0ip access-group 2 in限定虚拟终端访问实例:该例只允许在192.89.55.0这个网段上的主机访问路由器.Configuration for Routeraccess-list12 permit 192.89.55.0 0.0.0.255!line vty 0 4access-class 12 in扩展IP过滤表配置实例:该例允许内部网的所有主机都能登录上Internet,并且A机作smtp-server,B机作W eb Server,C机作域名服务器,FTP服务器和邮件服务器.Configuration for Router!Allow existing TCP connectionaccess-list 105 permit tcp any any established!Allow ICMP messagesaccess-list 105 permit icmp any any!Allow SMTP to one hostaccess-list 105 permit tcp any host 201.236.15.14 eq smtp!Allow WWW to server (other services may be required)access-list 105 permit tcp any host 201.222.11.5 eq www!Allow DNS,FTP command and data,and smtpto another hostaccess-list 105 permit any host 201.222.11.7 eq domainaccess-list 105 permit any host 201.222.11.7 eq 42access-list 105 permit any host 201.222.11.7 eq ftpaccess-list 105 permit any host 201.222.11.7 eq ftp-dataaccess-list 105 permit any host 201.222.11.7 eq smtp!interface serial 0ip access-group 105 inPing Command Example在例子中,目的地址是131.108.1.111.源地址是131.108.105.62.Sandbox# pingProtocol [ip]:Target IP address: 131.108.1.111Repeat count [5]:10Datagram size [100]:64Timeout in seconds [2]:Extended commands [n]:Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 131.108.1.111, timeout is 2 seconds:!!!!!!!!!!Success rate is 100 percent, round-trip min/avg/max = 4/4/4 ms(图形无法贴出)----------------------------------------------类别地址或范围状态A0.0.0.0 保留1.0.0.0 到126.0.0.0 有效127.0.0.0 保留------------B128.0.0.0 保留128.1.0.0 到191.254.0.0 有效191.255.0.0 保留------------C192.0.0.0 保留192.0.1.0 到223.255.254.0 有效223.255.255.0 保留------------D 224.0.0.0 到239.255.255.255 多目地址------------E240.0.0.0 到255.255.255.254 保留255.255.255.255 广播-----------------------------------------------一个端口有一个主IP地址.指定一个端口的主IP 地址和网络掩码,在端口配置模式中完成:------------功能命令-----给一个端口指定一个Primary IP地址ip address ip-address mask---------------------------------在一个端口上指定多个IP 地址通过软件可以支持多个IP地址在每一个端口上.你可以无限制的指定多个seconda ry地址, Secondary IP地址可以用在各种环境下.在端口配置模式下,指定多个地址:给一个端口指定多个Secondary IP地址ip address ip-address mask secondary有关secondary IP 地址配置,请看"Creating a Network from Separates Subnets Example" 的举例说明.在串口上指定IP处理你可能希望在串口(serial)或者是作IP 隧道技术的端口上,不用指定一个IP地址而能在上面跑IP协议.这可以由IP unnumbered Address来实现.限制如下:串口使用HDLC,PPP,SLIP,LAPB,Frame Relay和tunnel interface打包方式.当串口用FR打包时,必须是点对点的.在X.25和SMDS打包时,不能用此特性.你不能用ping命令来探测端口是否是up,因为这个端口是没有IP地址的.简单网管协议(SNMP)远程监控端口状态.你不能通过unnumbered端口远程启动系统.在unnumbered端口上不支持IP安全选项.在端口配置模式下,实现unnumbered配置:在串口或作IP 隧道技术的端口上不指定额外的IP地址ip unnumbered type number在指定unnumbered 端口时,另外的那个端口不能也是unnumbered端口,并且这个端口必须是up的.(也就是说,该端口是工作正常的.)有关unnumbered IP 地址配置,请看"Serial Interfaces Configuration Example" 的举例说明.地址解析协议一个设备在IP环境中有两种地址,一个是本身地址,也就是链路层地址(即MAC 地址),另一个是网络层地址(即IP地址).例如,以太网的设备互连,Cisco IOS软件首先要先确定48位的MAC地址.那么从IP地址到MAC地址的转换过程叫做地址解析(address resolution),而从MAC地址到IP地址的转换过程就叫反向地址解析(reverse address resolution).软件支持三种形式的地址解析: ARP,proxy ARP和Probe(类似ARP),反向地址解析: RARP.ARP,proxy ARP和RARP协议在RFC 826,1027和903分别作了定义,Probe是HP公司开发的用在IEEE-802.3网络中.设置ARP 打包默认的,在端口上是标准的以太网ARP打包方式.你可以根据你的网络需要改成SNAP或HP Probe方式.指定ARP打包方式,需完成:在指定端口上选择三种ARP打包方式arp {arpa | probe |snap }匹配主机名和IP 地址Cisco IOS 软件保持一张主机名和相应地址的表,叫做host name-to-address mapping.高层协议如Telnet,都是用主机名来标识设备的.因此,路由器和其它网络设备也需要了解它们.手工指定如下:静态指定主机名和IP地对应ip host name address1 [adress2...address8]配置IP 过滤表IP过滤表能够帮助控制网上包的传输.主要用在以下几个方面:控制一个端口的包传输控制虚拟终端访问数量限制路由更新的内容软件支持下面几种形式的IP过滤表:标准IP过滤表用源地址过滤扩展IP过滤表用源地址和目的地址过滤,并且可以过滤高层协议如Telnet,FTP等等在Global配置模式下,定义标准的IP过滤表:定义标准的IP过滤表access-list access-list-number {deny | permit } source [source-wildcard]用any来定义标准的IP过滤表access-list access-list-number {deny | permit } any标准的IP过滤表的表号1-99.在Global配置模式下,定义扩展的IP过滤表:功能命令定义扩展的IP过滤表access-list access-list-number {deny | permit } {protocol | protocol-keyword } {source source-wildcard | any } {destination destination-wildcard | any } [precedence precedence ] [tos tos]扩展的IP过滤表的表号100-199.协议关键字有icmp,igmp,tcp,udp.在端口配置模式下,把某个IP过滤表加到端口上:把某个IP过滤表加到端口上ip access-list access-list-number {in | out }有关IP过滤表配置,请看"IP Access List Configuration Example" 的举例说明.--------------------------------------------------------------------------------配置IP通过广域网你可以配置IP通过X.25,SMDS,Frame Relay和DDR网络.详细内容请参阅广域网配置向导.--------------------------------------------------------------------------------监控和维护IP 网络监控和维护你的网络,请完成以下工作:清除缓存,表单和数据库在EXEC模式下:清除IP ARP缓存和快速交换缓存clear arp-cache在主机和地址缓存中去掉一个或所有实体clear host {name | * }清除一个活动端口累计通过的包数clear ip accouting [checkpoint]在路由表中去掉一个或多个路由信息clear ip route {network [mask] | * } 显示系统和网络的状态在EXEC模式下:显示ARP表show arp显示名字缓存show hosts显示当前IP过滤表的内容show ip access-list [access-list-number | name ]显示当前活动端口累计通过的包数show ip accouting [checkpoint]显示IP ARP表show ip arp显示某一个端口状态show ip interface [type number ]显示目前的路由表show ip route [address [mask]|protocol ]测试网络是否通ping [protocol]{host |address}IP 配置实例Creat a Network from Separates Subnets ExampleSerial Interface Configuration ExampleIP Access List Configuration Example标准IP过滤表配置实例限定虚拟终端访问实例扩展IP过滤表配置实例Ping Command ExampleCreat a Network from Separates Subnets Example在下面例子中,subnet 1和subnet 2被主干网分开.Configuration for Router Binterface ethernet 2ip address 192.5.10.1 255.255.255.0ip address 131.108.3.1 255.255.255.0 secondaryConfiguration for Router Cinterface ethernet 1ip address 192.5.10.2 255.255.255.0ip address 131.108.3.2 255.255.255.0 secondarySerial Interface Configuration Example在下面的例子中,把Ethernet 0的地址赋予Serial 1. Serial 1是unnumbered.interface ethernet 0ip address 145.22.4.67 255.255.255.0interface serial 1ip unnumbered ethernet 0IP Access List Configuration Example标准IP过滤表配置实例:该例表明在36.48.0.0这个网段上只允许B机(36.48.0.3)与A机通信,其它的36.0.0.0的网段如36.51.0.0可以与A机通信,而其它的如Internet用户均被过滤掉了.Configuration for Router Aaccess-list 2 permit 36.48.0.3access-list 2 deny 36.48.0.0 0.0.255.255access-list 2 permit 36.0.0.0 0.255.255.255!(Note:all other access denied)interface ethernet 0ip access-group 2 in限定虚拟终端访问实例:该例只允许在192.89.55.0这个网段上的主机访问路由器.Configuration for Routeraccess-list12 permit 192.89.55.0 0.0.0.255!line vty 0 4access-class 12 in扩展IP过滤表配置实例:该例允许内部网的所有主机都能登录上Internet,并且A机作smtp-server,B机作W eb Server,C机作域名服务器,FTP服务器和邮件服务器.Configuration for Router!Allow existing TCP connectionaccess-list 105 permit tcp any any established!Allow ICMP messagesaccess-list 105 permit icmp any any!Allow SMTP to one hostaccess-list 105 permit tcp any host 201.236.15.14 eq smtp!Allow WWW to server (other services may be required)access-list 105 permit tcp any host 201.222.11.5 eq www!Allow DNS,FTP command and data,and smtpto another hostaccess-list 105 permit any host 201.222.11.7 eq domainaccess-list 105 permit any host 201.222.11.7 eq 42access-list 105 permit any host 201.222.11.7 eq ftpaccess-list 105 permit any host 201.222.11.7 eq ftp-dataaccess-list 105 permit any host 201.222.11.7 eq smtp!interface serial 0ip access-group 105 inPing Command Example在例子中,目的地址是131.108.1.111.源地址是131.108.105.62.Sandbox# pingProtocol [ip]:Target IP address: 131.108.1.111Repeat count [5]:10Datagram size [100]:64Timeout in seconds [2]:Extended commands [n]:Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 131.108.1.111, timeout is 2 seconds:!!!!!!!!!!Success rate is 100 percent, round-trip min/avg/max = 4/4/4 ms(图形无法贴出)--※修改:.suncisco 于Apr 16 17:40:37 修改本文.[FROM: 202.96.238.25] ※来源:.网易虚拟社区.[FROM: 202.96.238.25]--------------------------------------------------------------------------------cisco中文配置文档连载(5)网络协议配置向导================配置IP路由协议这一章我们主要介绍怎样配置各种各样的IP(Internet IP)路由协议.IP路由协议分成两大类:内部网关协议IGPs (Interior Gateway Protocols)和外部网关协议EGPs(Exteri or Gateway Protocols).选择路由协议的原则配置IGRPCisco's IGRP 的实现IGRP的路由交换IGRP的配置配置Enhanced IGRPCisco's Enhanced IGRP的实现EIGRP的配置IGRP到EIGRP的迁移配置RIPRIP的配置RIP与IGRP,EIGRP的迁移配置静态路由IP路由协议的配置实例Cisco IOS支持的协议有:内部网关协议(它是在一个自治系统内部交换路由信息的路由协议)----- IGRP, EIGRP, OSPF, RIP 和IS-IS等等.外部网关协议(它是为连接两个或多个自治系统的路由协议)----- BGP 和EGP等等.--------------------------------------------------------------------------------选择路由协议的原则选择一个路由协议是一个非常复杂的工作.当选择路由协议,参考以下几点:网络的大小和复杂性支持可变长掩码(VLSM).Enhanced IGRP,IS-IS,OSPF和静态路由支持可变长掩码网络流量大小安全需要网络延迟特性下面就分别介绍各种路由协议的特点和配置.--------------------------------------------------------------------------------配置IGRP内部网关路由协议(Interior Gateway Routing Protocol---- IGRP)是一个动态的,长跨度的路由协议,它是Cisco公司八十年代中期设计实现的,在一个自治系统内具有高跨度,适合复杂网络的特点.Cisco's IGRP的实现IGRP的网络延迟,带宽,可靠性和负载都是可由用户配置决定的.IGRP广播三种类型的路由:内部的,系统的和外部的.如图所示.内部的路由是在一台路由器的端口上连接子网的路由.如果一台路由器连接的网络是非子网的,IGRP就不广播内部路由.图1 :内部,系统和外部路由系统路由是一个自治系统内的路由.Cisco IOS 软件从直连的网络接口上获得系统路由,并把它提供给其它的支持IGRP协议的路由器或访问服务器.系统路由不包括子网信息.外部路由是自治系统之间的路由.IGRP的路由交换默认的,一个运行IGRP路由协议的路由器每90秒广播一次路由信息.如果在270秒内未收到某路由器的回应,它则认为目前该路由器不可到达;若在630秒后仍未有应答,则把有关它的路由信息从路由表中删掉.IGRP的配置指定路由器IGRP协议:功能命令激活IGRP路由,进入路由配置模式router igrp process number加入网络直连的网段nework network-number请参阅"Configure IGRP Example",更加详细的资料请看Cisco CD 或Cisco的主页.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

! No configuration change since last restart!version 12.3service timestamps debug datetime localtimeservice timestamps log datetime msec localtimeservice password-encryption!Hostname 3845R01-JF!boot-start-markerboot-end-marker!logging buffered 64000 informationalenable secret 5 123123213213213213213213213!aaa new-model!!aaa authentication login default group tacacs+ localaaa authentication login CONSOLE noneaaa authorization commands 15 default group tacacs+ none aaa accounting commands 15 default start-stop group tacacs+ !aaa session-id common!resource policy!clock timezone beijing 8no network-clock-participate wic 0no network-clock-participate wic 1ip subnet-zeroip cef!!no ip dhcp use vrf connected!!no ip domain lookupip domain name no ftp-server write-enable!username cisco privilege 15 secret 5 12131312312312321!controller E1 0/0/0channel-group 0 unframeddescription connect to C01-7304R01-JF CNC 2M !controller E1 0/0/1framing NO-CRC4channel-group 0 timeslots 1-2channel-group 1 timeslots 3-4channel-group 2 timeslots 5-6channel-group 3 timeslots 7-8channel-group 4 timeslots 9-10channel-group 5 timeslots 11-12channel-group 6 timeslots 13-14channel-group 7 timeslots 15-16!controller E1 0/1/0channel-group 0 unframed!controller E1 0/1/1!!interface Loopback0description this is NetManage IP addressip address 10.88.117.254 255.255.255.255!interface GigabitEthernet0/0description connect to 3750S01-JF port G0/1ip address 10.88.117.1 255.255.255.248duplex autospeed automedia-type rj45negotiation auto!interface GigabitEthernet0/1description connect to 3750S01-JF port G0/2ip address 10.88.117.9 255.255.255.248duplex autospeed automedia-type rj45negotiation auto!interface Serial0/0/0:0description connect to C01-7304R01-JF CNC 2Mip address 10.88.253.42 255.255.255.252!interface Serial0/0/1:0ip address 10.88.117.249 255.255.255.252!interface Serial0/0/1:1ip address 10.88.117.245 255.255.255.252!interface Serial0/0/1:2ip address 10.88.117.241 255.255.255.252!interface Serial0/0/1:3ip address 10.88.117.237 255.255.255.252!interface Serial0/0/1:4ip address 10.88.117.233 255.255.255.252!interface Serial0/0/1:5ip address 10.88.117.229 255.255.255.252!interface Serial0/0/1:6ip address 10.88.117.225 255.255.255.252!interface Serial0/0/1:7ip address 10.88.117.221 255.255.255.252!interface Serial0/1/0:0ip address 10.88.254.42 255.255.255.252!router ospf 88router-id 10.88.117.254log-adjacency-changesauto-cost reference-bandwidth 10000area 0 range 10.88.0.0 255.255.224.0area 11 range 10.88.112.0 255.255.248.0 network 10.88.117.0 0.0.0.7 area 11network 10.88.117.8 0.0.0.7 area 11network 10.88.117.254 0.0.0.0 area 11network 10.88.112.0 0.0.7.255 area 11network 10.88.253.40 0.0.0.3 area 0network 10.88.254.40 0.0.0.3 area 0!ip classlessip route 10.88.18.0 255.255.255.0 10.88.254.41 10ip route 10.88.18.0 255.255.255.0 10.88.253.41 30ip route 10.88.112.0 255.255.248.0 10.88.117.3ip route 10.88.118.0 255.255.255.240 10.88.117.250ip route 10.88.118.16 255.255.255.240 10.88.117.246ip route 10.88.118.32 255.255.255.240 10.88.117.242ip route 10.88.118.48 255.255.255.240 10.88.117.238ip route 10.88.118.64 255.255.255.240 10.88.117.234ip route 10.88.118.80 255.255.255.240 10.88.117.230ip route 10.88.118.96 255.255.255.240 10.88.117.226ip route 10.88.118.112 255.255.255.240 10.88.117.222ip route 11.0.0.0 255.0.0.0 10.88.20.17!ip http serverip http authentication localip http timeout-policy idle 5 life 86400 requests 10000ip tacacs source-interface Loopback0!logging source-interface Loopback0logging 10.1.4.3logging 10.1.4.8snmp-server community yjh000snmp ROsnmp-server ifindex persistsnmp-server trap-source Loopback0tacacs-server host 10.1.4.20 key 7 fsdfdsfdsfdsfwefewrewrewrewrewrwtacacs-server directed-request!control-plane!banner login ^C-----------------------------------------------------------------------Cisco Router and Security Device Manager (SDM) is installed on this device.This feature requires the one-time use of the username "cisco"with the password "cisco".Please change these publicly known initial credentials using SDM or the IOS CLI. Here are the Cisco IOS commands.username <myuser> privilege 15 secret 0 <mypassword>no username ciscoReplace <myuser> and <mypassword> with the username and password you want to use .For more information about SDM please follow the instructions in the QUICK STARTGUIDE for your router or go to /go/sdm-----------------------------------------------------------------------^C!line con 0exec-timeout 0 0login authentication CONSOLEstopbits 1line aux 0stopbits 1line vty 0 4password 7 1231234213213213213transport input telnetline vty 5 15privilege level 15transport input telnet!scheduler allocate 20000 1000ntp clock-period 17179733ntp source Loopback0ntp update-calendarntp server 10.88.21.253ntp server 10.88.21.254 prefer!。