思科1800路由配置

思科路由配置

思科路由配置1. 概述路由器是网络中最基本和关键的设备之一,用于将数据包从源地址转发到目标地址。

思科路由器是市场上最常见和广泛使用的路由器品牌之一。

本文将为您提供有关思科路由器配置的详细指南。

我们将涵盖从基本的硬件设置到路由器软件配置的各个方面。

2. 硬件设置首先,我们需要确保正确设置并连接路由器的硬件。

以下是一些重要的硬件设置步骤:a. 将路由器连接到电源并确保电源线连接良好。

b. 将一端连接到路由器的WAN(广域网)端口,将另一端连接到您的互联网服务提供商(ISP)提供的调制解调器。

c. 使用以太网电缆将计算机连接到路由器的LAN(局域网)端口。

d. 确保所有连接都安全可靠,并检查LED指示灯以确保设备未出现故障。

3. 访问路由器一旦硬件设置完成,我们需要访问路由器的管理界面来进行进一步的配置。

按照以下步骤访问路由器:a. 打开您喜欢的Web浏览器(如Chrome,Firefox等)。

b. 在浏览器的地址栏中输入默认网关地址。

默认网关通常是路由器的IP地址,默认为192.168.1.1或192.168.0.1。

c. 按下回车键后,将显示一个登录界面。

根据您的路由器型号和设置,您可能需要输入用户名和密码。

d. 输入正确的用户名和密码,或者使用路由器的默认凭据。

如果您不确定,请查看路由器的用户手册或咨询您的ISP。

4. 基本配置一旦成功登录到路由器的管理界面,我们可以进行基本的配置。

以下是一些常见的基本配置设置:a. 更改管理员密码:为了保护路由器免受未经授权的访问,我们应该更改默认的管理员密码。

b. 设置无线网络:如果您的路由器具有无线功能,您可以设置无线网络名称(SSID)和密码来保护您的无线网络。

c. 配置LAN设置:您可以更改路由器的LAN IP地址,子网掩码和DHCP服务器设置。

5. 路由配置路由配置是路由器最重要的功能之一。

在这一步中,我们可以配置路由器来将数据包转发到不同的网络。

以下是一些常见的路由配置步骤:a. 配置静态路由:如果您的网络中有几个子网,并且您希望路由器知道如何将数据包转发到每个子网,请配置静态路由。

思科1800系列路由器

简介Cisco 1800系列集成多业务路由器以思科20年的领先地位和创新理念为基础,能够智能地将数据、安全性和无线技术嵌入到同一个永续系统中,以便快速、安全地将关键业务应用提供给中小企业和小型分支机构。

Cisco 1800系列集成多业务路由器是屡获大奖的Cisco 1700系列路由器的下一代产品。

Cisco 1801、1802、1803、1811和1812路由器使用固定配置,Cisco 1841则使用模块化配置。

因为有Cisco IOS软件,Cisco 1800系列路由器能够借助多种先进的安全服务和管理功能支持思科自防御网络,这其中包括硬件加密加速、IPSec VPN(AES、3DES、DES)、防火墙保护、内部入侵防御(IPS)、网络准入控制(NAC)和URL过滤支持等。

为简化管理和配置,Cisco 1800预装有基于Web 的直观思科路由器和安全设备管理器(SDM)。

Cisco 1841集成多业务路由器:以线速提供安全的并发服务Cisco 1841集成多业务路由器能够以线速提供安全的数据访问应用,从而为中小企业和小型分支机构提供全套功能和灵活性,以便实现安全的互联网和内部网接入。

与Cisco 7120和1721相比,Cisco 1841路由器不仅性能提高了五倍以上,还可通过新型架构提供安全的并发服务,因而价值更高。

利用AIM、新型高速WAN接口卡(HWIC)和VWIC模块化特性,用户可以使用多种连接方式。

另外,由于支持30多种现有的1700系列WAN接口卡(仅限WIC/VIC/VWIC 数据模式),因而能够实现投资保护。

Cisco 1800系列固定配置型号:利用冗余WAN链路为宽带接入提供安全的并发服务Cisco 1800系列固定配置型号能够提供安全的宽带、城域以太网和无线连接。

企业能够降低成本,因为只需部署一台设备就能提供多种功能,例如利用集成冗余链路提供的DSL宽带接入、路由、LAN 交换机、防火墙、VPN、IPS、无线局域网技术以及一般由独立设备执行的服务质量(QoS)等。

ZXR10_1800路由器配置说明

ZXR10 1800路由器配置发表于2010-04-20 17:05:47ZXR10 1809&1800系列路由器简单配置,功能很多,这里只配置两个协议,主要是为了能让它实现简单路由上网,其它的功能暂不需要所以暂不管它,到用时再学吧。

首先用超级终端进入路由器配置,这里值得注意的是载波率为115200并非默认的9600配置代码ZXR10>enZXR10>zxr10 //密码ZXR10#config terminal //进入全局配置模式ZXR10(config)#web enableZXR10(config)#ip local pool dhcp 192.168.10.2 192.168.10.254 255.255.255.0 //DHCP地址域名称及地址范围ZXR10(config)#ip dhcp enable //启用路由器DHCP功能ZXR10(config)#ip dhcp server dns 211.142.210.99 211.142.210.100 //设置DHCP的域名服务器ZXR10(config)#interface fei_1/2 //内网口ZXR10(config-if)#porttype l3 //设置端口属性为三层ZXR10(config-if)#ip address 192.168.10.1 255.255.255.0 //设备内网口接口地址ZXR10(config-if)#ip dhcp mode server //设置内网口启用DHCPZXR10(config-if)#ip dhcp server gateway 192.168.10.1 //设置内网口DHCP 网关ZXR10(config-if)#peer default ip pool dhcp //设置内网口DHCP所用地址域ZXR10(config-if)#exitZXR10(config)#ip dhcp server update arpZXR10(config)#ip local pool conflict-ip 10ZXR10(config)#ip dhcp server leasetime 90ZXR10(config)#ip nat start //启用路由器NA T功能ZXR10(config)#interface fei_1/2ZXR10(config-if)#ip nat inside //设置内网口NA T属性ZXR10(config-if)#exitZXR10(config)#interface fei_1/1 //外网口ZXR10(config-if)#porttype l3 //设置端口属性为三层ZXR10(config-if)#ip address 211.142.218.162 255.255.255.252 //设置外网口接口地址,及业务地址ZXR10(config-if)#ip nat outside //设置外网口NAT属性ZXR10(config-if)#exitZXR10(config)#acl standard number 10 //NAT转换规则ZXR10(config-std-acl)#permit 192.168.10.0 0.0.0.255 //设置NAT转换的私网地址段ZXR10(config-std-acl)#exitZXR10(config)#ip nat pool outpool 211.142.218.162 211.142.218.162 prefix-length 30 //设备NA T转换后的公网地址,也即业务地址ZXR10(config)#ip nat inside source list 10 pool outpool overload //匹配NAT 转换规则ZXR10(config)#ip route 0.0.0.0 0.0.0.0 211.142.218.161 //设置路由器默认路由ZXR10(config)#exitZXR10#write //保存配置配置说明ip nat pool tartIP endip prefix-length NAT转换池其中的开始IP和结速IP 均为外网IP非私网IPip local pool pool_name start_ip end_ip subnet_mask 配置dhcp地址池私网IP池portytype l3 设置为端口为三层 OSI的下三层即网络层l2为数据链路层即是做交换机交换数据用ip local pool conflict-ip 10 IP冲突时间ip dhcp server leasetime 90 IP租期时间ip dhcp server update arp 更新arpstand acl number acl_number 标准访问控制列表 1-99为标准控制列表 100-199为扩展控制列permit 192.168.10.0 0.0.0.255 允许NAT地址转换的IP地址的规则,后面的为子网掩码,逆向子网掩码ip nat inside/ouside 分别为地址转换的内网和地址转换的外网ip route 0.0.0.0 0.0.0.0 gateway 所有的数据向网关发送ip nat inside source list acl_number pool nat_poolname overload NAT转换。

思科路由器配置教程

引言概述:在现代网络中,路由器是连接计算机网络的关键设备之一。

其中思科路由器是业界认可的品牌,并且广泛应用于企业和家庭网络中。

本文将详细介绍如何配置思科路由器,帮助读者了解和掌握路由器配置的基本知识和技巧。

正文内容:一、连接路由器1.检查硬件连接:确保所有线缆正确插入路由器和计算机的相应端口。

2.配置本地网络:通过计算机的网络设置,将本地IP地质和子网掩码设置为与路由器相同的网段。

二、路由器基本设置1.登录路由器:通过输入默认的IP地质(一般为192.168.1.1或192.168.0.1)在浏览器中访问路由器的登录页面,输入管理员用户名和密码。

2.修改管理员密码:为了增加路由器的安全性,第一次登录时应该修改管理员密码。

3.更新路由器固件:使用最新的路由器固件可以提供更好的性能和安全性。

4.配置时间和日期:确保路由器的时间和日期正确,这对于日志记录和网络安全非常重要。

三、WAN设置1.配置接入类型:根据网络服务提供商的要求,选择正确的接入类型,例如DHCP、静态IP等。

2.配置PPPoE连接:如果使用PPPoE方式拨号上网,需要输入提供商提供的用户名和密码进行配置。

3.配置动态DNS:如果需要使用动态DNS功能,可以在此处输入相应的信息。

四、LAN设置1.设置局域网IP地质:为路由器设置一个唯一的IP地质,在同一网段内没有重复的IP。

2.配置DHCP服务器:启用DHCP服务器功能,为连接到路由器的设备动态分配IP地质。

3.设置无线网络:为无线网络设置SSID和安全密码,并配置其他相关选项,如频段、通道等。

五、高级设置1.配置端口转发:如果需要将外部访问域名映射到内部服务器,可以在此处进行端口转发配置。

2.配置虚拟专用网络(VPN):为用户提供远程访问网络的安全通道。

3.设置防火墙规则:根据网络需求设置适当的防火墙规则来保护网络安全。

4.配置质量服务(QoS):可以通过设置QoS规则提高特定应用程序或设备的网络性能。

CISCO 路由器 使用手册(适用型号:1800系列)

CISCO 路由器使用手册(适用型号:1800系列)安装路由器ATTENTION:订购的cisco 1800 系列路由器通常附带模块和接口卡。

在安装或拆除任何模块或接口卡之前,请参阅随这些物品一同提供的文档,或参阅cisco 1800 系列硬件安装在线文档,网址为:/univercd/cc/td/doc/product/access/acs_mod/1800/hw/index.htm任何cisco 1800 系列路由器可在桌面上放置或将其安装在墙上。

请参阅以下各节中的适用说明:1. 壁式安装路由器2. 将路由器安装到桌面上ATTENTION:为避免损坏机箱,请勿通过托举前面的塑料面板来抬起机箱或使其倾斜。

请务必抓住机箱的金属部分。

壁式安装路由器ATTENTION:该设备专为壁式安装设计。

在开始安装之前请认真阅读壁式安装指导。

如果未使用合适的硬件或未遵循正确步骤安装,有可能导致人员损伤并损坏系统。

声明248使用两个3/4 英寸的6 号螺钉和路由器底部的安装功能件可进行cisco 1841 路由器的壁式安装。

建议使用平头或圆头的螺钉(未提供)。

路由器的壁式安装功能件如图1 所示。

图1 cisco 1841 路由器上的壁式安装功能件1 壁式安装功能件要将路由器装到墙面或其它表面上,请遵循以下步骤:步骤1 从机箱底部卸下四个橡胶垫。

步骤2 将两个螺钉以6.00 英寸(152 毫米)的水平距离安装到墙面或其它垂直表面上。

螺钉应突出于墙表面0.25 英寸(6 至7 毫米)。

步骤3 将路由器挂到螺钉上,前面板朝下。

这种方向可确保路由器使用安全。

请参阅图2。

图2 壁式安装cisco 1841 路由器1 墙2 安装螺钉3 路由器ATTENTION:如果是在干墙上安装螺钉,请使用空墙固定器(1/8 英寸×5/16 英寸[0.32 cm ×0.79 cm])稳固螺钉。

如果螺钉没有完全固定,则连接在路由器后面板的电缆的拉力会将路由器从墙面上拖下来。

网络-Cisco最新1800、2800 Series Router性能对比测试

一. 测试概述Cisco 1800 Series Router和Cisco 2800 Series Router都是思科公司最新的Router产品,为了了解这两款路由器的性能情况,我们选取了比较具有代表性的Cisco 1841和Cisco 2811两台路由器和我司产品进行性能对比测试。

由于时间有限,我们只针对这两款路由器的部分性能进行了测试。

这次对比测试主要针对路由器的2-3层基本转发性能、IPSec各种加密算法下的Data Performance、IPSec的通道容量(Tunnel Capacity)、加密卡对各种加密算法性能的影响和4-7层基于TCP/IP协议栈的状态数据流性能对比进行。

具体性能对比测试包括:● Cisco 2811 主控板上两个FE口双向、单向普通报文转发性能● Cisco 2811 16口接口板(NM-16ESW-PWR-1GIG)上的FE对主控板FE双向、单向普通报文转发性能● Cisco 2811 16口接口板(NM-16ESW-PWR-1GIG)上两个FE口双向、单向普通报文转发性能● Cisco 2811 16口接口板(NM-16ESW-PWR-1GIG)上的GE对10个FE(不包括主控板)双向、单向普通报文转发性能● Cisco 2811 16口接口板(NM-16ESW-PWR-1GIG)上的GE对10个FE(包括主控板)双向、单向普通报文转发性能● C isco 2811 16口接口板(NM-16ESW-PWR-1GIG)上的16个FE口Full Mesh普通报文转发性能●Cisco 1841主控板上两个FE口双向、单向普通报文转发性能●Cisco 2621主控板上两个FE口双向、单向普通报文转发性能●Cisco 3745主控板上两个FE口双向、单向普通报文转发性能●Huawei-3Com AR46 Router主控板上两个FE口双向、单向普通报文转发性能●Huawei-3Com AR46 Router接口板上两个FE口双向、单向普通报文转发性能●Huawei-3Com AR2811 Router主控板上两个FE口双向、单向普通报文转发性能●各款Router在IPSec的各种加密算法(DES, 3DES, AES128位, AES192位, AES256位)下的Data Performance●加密卡对各款Router在IPSec的各种加密算法(DES, 3DES, AES128位, AES192位,AES256位)下的Data Performance的影响●各款Router IPSec Tunnel Capacity性能对比测试●各款Router 4-7层基于TCP/IP协议栈的状态数据流性能对比二. 对比测试产品、模块和软件版本选择1. 产品选择(1)这次对比测试我们主要是为了了解思科最新路由器Cisco 1800 Series和Cisco 2800 Series 的性能情况,我们拿到的测试产品是这两个系列中比较有代表性的Cisco 1841和Cisco 2611。

思科交换机路由器的配置

参数配置

根据所选路由协议,配置相关参数,如网络地址、子网掩码、版 本号等。

路由表更新

通过路由协议自动学习并更新路由表,实现网络的自动路由。

NAT配置

1 2

NAT地址池

创建NAT地址池,包括内部私有IP地址和外部公 有IP地址。

NAT规则

端口聚合模式

选择聚合端口的工作模式,如LACP、动态LACP等。

端口聚合参数配置

配置聚合端口的速率、双工模式、流量控制等参数。

生成树协议配置

生成树协议选择

选择合适的生成树协议,如STP (Spanning Tree Protocol)或RSTP (Rapid Spanning Tree Protocol)。

配置分布式防火墙

在多个网络设备上部署防火墙功能,实现全方位的安全防护。

SSH配置

01

02

03

04

生成密钥对

在交换机或路由器上生成公钥 和私钥,用于SSH连接的加密 和身份验证。

配置SSH版本

选择支持的SSH版本,确保连 接的安全性和兼容性。

禁用Telnet服务

为了提高安全性,应禁用 Telnet服务,只使用SSH进行 远程管理。

基于源IP地址、目标IP地址、源 端口和目标端口,更精细地控制 数据包的通过。

03

配置动态访问控制 列表

根据会话建立情况动态添加或删 除访问控制列表条目,提高安全 性。

防火墙配置

配置包过滤防火墙

根据访问控制列表规则,对进出网络的数据包进行过滤。

配置应用层网关防火墙

在应用层对数据包进行检测和过滤,提供更高级别的安全防护。

1800 系列路由器开局文档

1800 系列路由器开局文档1800 系列路由器开局文档1、路由器简介- 型号.1800 系列路由器- 功能:提供网络连接和流量控制等功能- 特点:高性能、可靠性强、易于管理等2、硬件说明- 硬件配置:CPU、内存、存储空间等- 机箱接口:电源接口、网络接口、USB 接口等- LED 指示灯说明:不同颜色和闪烁方式的含义3、路由器安装步骤1、开箱验货:检查产品是否完整2、硬件连接:连接电源、网络线等3、路由器启动:按下电源按钮启动路由器4、设置管理口:连接到路由器的管理口,通过浏览器进行管理4、初始配置1、进入管理界面:打开浏览器,在地质栏输入默认的管理地质(如192.168.1.1)2、登录路由器:输入默认的用户名和密码登录路由器管理界面3、修改登录信息:修改默认的用户名和密码,确保安全性4、基本网络设置:配置路由器的基本网络信息,如 IP 地质、子网掩码等5、网络连接设置1、WAN 连接配置:设置路由器与外部网络的连接方式,如DHCP、静态 IP 等2、LAN 连接配置:配置路由器与内部网络的连接方式,如IP 地质、子网掩码等3、VLAN 配置:根据需要配置 VLAN,实现不同网络的隔离和管理4、VPN 配置:设置虚拟私有网络,实现远程访问和安全通信6、路由器功能配置1、DHCP 服务:配置 DHCP 服务器,实现自动分配 IP 地质2、NAT 配置:设置网络地质转换,允许内部网络访问外部网络3、防火墙设置:配置防火墙规则,保护网络安全4、QoS 配置:实现流量控制和负载均衡,优化网络性能7、管理与维护1、路由器更新:检查并最新的路由器固件2、配置备份与恢复:备份当前配置文件,并在需要时恢复3、日志管理:查看和分析系统日志,了解网络状态和问题4、故障排除:常见问题的解决方法和故障排查流程附件:- 路由器说明书- 路由器快速入门指南- 路由器固件更新文件法律名词及注释:1、IP 地质:Internet Protocol Address 的缩写,用于标识网络设备的地质。

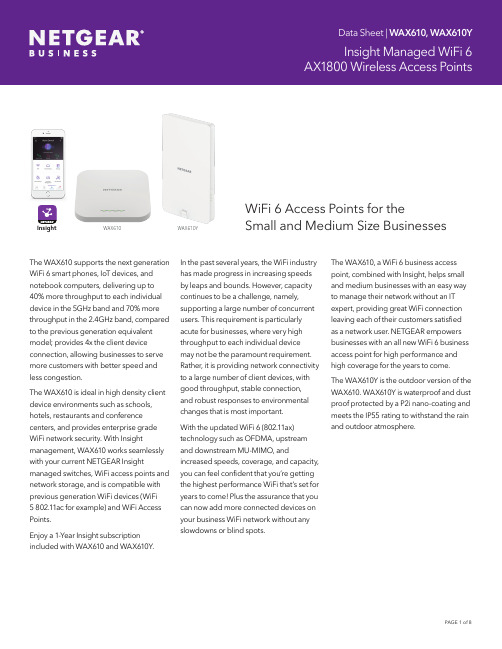

Insight Managed WiFi 6 AX1800 无线接入点数据表说明书

The WAX610 supports the next generation WiFi 6 smart phones, IoT devices, and notebook computers, delivering up to 40% more throughput to each individual device in the 5GHz band and 70% more throughput in the 2.4GHz band, compared to the previous generation equivalent model; provides 4x the client device connection, allowing businesses to serve more customers with better speed and less congestion.The WAX610 is ideal in high density client device environments such as schools, hotels, restaurants and conference centers, and provides enterprise grade WiFi network security. With Insight management, WAX610 works seamlessly with your current NETGEAR Insight managed switches, WiFi access points and network storage, and is compatible with previous generation WiFi devices (WiFi5 802.11ac for example) and WiFi Access Points.Enjoy a 1-Year Insight subscription included with WAX610 and WAX610Y.WiFi 6 Access Points for theSmall and Medium Size BusinessesWAX610YWAX610InsightIn the past several years, the WiFi industry has made progress in increasing speeds by leaps and bounds. However, capacity continues to be a challenge, namely, supporting a large number of concurrent users. This requirement is particularly acute for businesses, where very high throughput to each individual device may not be the paramount requirement. Rather, it is providing network connectivity to a large number of client devices, with good throughput, stable connection, and robust responses to environmental changes that is most important.With the updated WiFi 6 (802.11ax) technology such as OFDMA, upstream and downstream MU-MIMO, and increased speeds, coverage, and capacity, you can feel confident that you’re getting the highest performance WiFi that’s set for years to come! Plus the assurance that you can now add more connected devices on your business WiFi network without any slowdowns or blind spots.The WAX610, a WiFi 6 business access point, combined with Insight, helps small and medium businesses with an easy way to manage their network without an IT expert, providing great WiFi connection leaving each of their customers satisfied as a network user. NETGEAR empowers businesses with an all new WiFi 6 business access point for high performance and high coverage for the years to come.The WAX610Y is the outdoor version of the WAX610. WAX610Y is waterproof and dust proof protected by a P2i nano-coating and meets the IP55 rating to withstand the rain and outdoor atmosphere.Business Features for higher speed, greater coverage and higher density WiFi• Business class WiFi based on next generation 802.11ax WiFi 6 technology on both 5.0GHz and 2.4GHz bands. (Backward compatible to 802.11b/g/ n/a/ac)• Dual band 2x2 (2.4GHz and 5.0GHz) 4 streams of data for an aggregate throughput of up to 1.8Gbps• Instant WiFi Mesh forming wireless backhaul with other WAX610,WAX610Y, WAC540 or WC564 units to form a WiFi mesh network• 40% more throughput in 2-stream 5.0GHz band and 70% more throughput in 2-stream 2.4GHz band compared to previous generation • 4 times more client device supported • Enterprise security and EnhancedOpen security, such as WAP3,WPA Enterprise, 8x SSID and VLAN1• Basic Service Set Coloring (BSSColoring) enabling significantimprovement in radio frequencychannel effeciency and reduction ofinterference• Orthogonal Frequency DivisionMultiple Access (OFDMA) allowingsimultaneous services to multipledevices in the same channel thusimproving bandwidth efficiency andreducing latency• 2.5GbE port, backward compatible with100/1000Mbps Ethernet, supportedby NETGEAR GSM4210P, MS510TXPPand other multi-gig Ethernet switches• Target Wake Time (TWT) allows moreefficient power usage resulting inlonger battery life in WiFi 6 clientdevices• Beamforming+; Advanced 6thgeneration WiFi technology such as upand downstream MU-MIMO• One 802.3at 2.5Gbps PoE port.Remote management and monitoringfrom NETGEAR Insight app or Cloudportal for unrivaled managementexperience of your wireless network.• App managed. Faster installationthrough NETGEAR Insight app or Cloudportal. No additional hardware needed.• Market leading 5-year warranty with24/7 chat support for peace of mind1WPA Enterprise will be available in a future software upgrade.Radio Patterns for WAX610 Radio Pattern for 2.4GHzRadio Pattern for 5GHzRadio Patterns for WAX610Y Radio Pattern for 2.4GHzRadio Pattern for 5GHzExample Application WAX610 Deployment ScenarioWAX610Y Deployment ScenarioLaptop PC, Tablet and SmartphoneConnects to desktop PCCable/DSL modem Printer and Surveillance CameraProduct Comparison WAC505WAC510WAX610WAX610YWiFi Standards 5.0GHz: 802.11a/n/ac2.4GHz: 802.11b/g/n5.0GHz: 802.11a/n/ac2.4GHz: 802.11b/g/n5.0GHz: 802.11a/n/ac/ax2.4GHz: 802.11b/g/n/ax5.0GHz: 802.11a/n/ac/ax2.4GHz: 802.11b/g/n/axWireless Mode (Transmit x Receive) 2x2 in 5.0GHz2x2 in 2.4GHz2x2 in 5.0GHz2x2 in 2.4GHz2x2 in 5.0GHz2x2 in 2.4GHz2x2 in 5.0GHz2x2 in 2.4GHzOFDM/OFDMA OFDM OFDM OFDM and OFDMA OFDM and OFDMA BSS Coloring No No Yes YesMulti-User MIMO MU-MIMO MU-MIMO Bidir and MU-MIMO Bidir and MU-MIMO T arget Wake Time (TWT) No No Yes Yes Maximum Theoretical Throughput AC1200 1.2Gbps AC1300 1.3Gbps AX1800 1.8Gbps AX1800 1.8GbpsMaximum Theoretical Throughput per Band 5.0GHz: 866Mbps2.4GHz: 300Mbps5.0GHz: 866Mbps2.4GHz: 400Mbps5.0GHz: 1200Mbps2.4GHz: 600Mbps5.0GHz: 1200Mbps2.4GHz: 600MbpsAntenna Gain Internal 3/4dBi(2.4GHz/5GHz)Internal 3/4dBi(2.4GHz/5GHz)Internal 3.8/4.5dBi(2.4GHz/5GHz)Internal 3.6/4.4dBi(2.4GHz/5GHz)Power over Ethernet (PoE)802.3at/af802.3at/af802.3at/af802.3at/af PoE Power Consumption9W9.3W15.3W16.1W Centralized Management Insight App Insight App Insight App Insight App Secure Socket Layer (SSL) Yes Yes Yes Yes Router Mode No Yes No No Wireless Distribution System (WDS)Repeater Yes Yes Yes Yes Bridge Point-to-point/Multi-point Yes Yes Yes Yes Simultaneous Bridge and Wireless ClientAssociation Yes Yes Yes Yes SecurityWiFi Protected Access (WPA/WPA2/WPA3),802.11i Yes Yes Yes Yes MAC address filtering with access control Yes Yes Yes Yes 802.1x RADIUS support with EAP TLS, TTLS,PEAP Yes Yes Yes Yes Neighbor AP detection Yes Yes Yes Yes Block SSID Broadcast Yes Yes Yes Yes VLAN Support Yes Yes Yes Yes Guest Network/Captive Portal Yes Yes Yes Yes Bandwidth management Yes Yes Yes Yes Link Layer Discovery Protocol Yes Yes Yes Yes Bandsteering Yes Yes Yes Yes Instant WiFi MeshWireless backhaul to form Mesh Network No No Yes Yes Product ComparisonTechnical SpecificationsStandards WAX610WAX610Y IEEE 802.11ax WiFi 6 standard Yes Yes WMM Wireless Multimedia Prioritization Yes Yes WDS Wireless Distribution System Yes YesPower over Ethernet (PoE) IEEE 802.3af Yes, approximately 60% offull throughput performanceYes, approximately 60% of full throughput performancePower over Ethernet (PoE) IEEE 802.3at Yes Yes OFDM/OFDMA Yes Yes Physical SpecificationsDimensions W x D x H 160.9 x 160.9 x 33.25 mm(6.33 x 6.33 x 1.30 in)181 x 305 x 34 mm(7.12 x 12.0 x 1.33 in)Weight412 g (0.90 lb)940 g (2.07 lb)Environmental SpecificationsOperating temperature 0° to 40°C(32° to 104°F)-10° to 50°C (10° to 122°F) (no solar radiation) Physical InterfacesInterface One 100/1000/2.5GBASE-T Gigabit Ethernet(RJ-45) ports with Auto Uplink™ (Auto MDI-X)supporting IEEE 802.3af or 802.3at Power overEthernet (PoE)One 100/1000/2.5GBASE-T Gigabit Ethernet(RJ-45) ports with Auto Uplink™ (Auto MDI-X)supporting IEEE 802.3af or 802.3at Power overEthernet (PoE)Power adapter (not included)12V DC, 2.5A; plug is localized to country of sale Powered by PoE OnlyLED Four (4): Power and Cloud connection; LANspeed; 2.4GHz status; 5.0GHz statusFour (4): Power and Cloud connection; LANspeed; 2.4GHz status; 5.0GHz statusSecurityWiFi Protected Access®(WPA, WPA2, WPA3)YesWPA2 and WPA3 Enterprise YesWireless access control to identifyauthorized wireless network devices YesMAC address authentication YesNetwork ManagementNETGEAR Insight App App management for setup, monitoring and management Advanced WirelessWireless Distribution System (WDS)Bridge mode: Point-to-point wireless Bridge mode: Point-to-multipoint wirelessRepeater mode Adjustable Transmit Power Control (TPC)Device detectionIdentify type of wireless clients in the networkTechnical SpecificationsPackage Contents WAX610WAX610YW AX610 Insight managed wireless access pointWall/ceiling mount kit Installation guide WAX610Y Insight managed outdoor wireless access pointPole mount kitWall/ceiling mount kitInstallation guideWarranty and SupportHardware Limited Warranty 5 years 5 yearsNext-Business-Day (NBD) Replacement 5 years 5 yearsT echnical support (online, phone)90 days free from date of purchase*90 days free from date of purchase*ProSUPPORT OnCall 24x7 Service Packs**PMB0311-10000SPMB0331-10000SPMB0351-10000SPMB0311-10000SPMB0331-10000SPMB0351-10000SOrdering InformationWAX610-100EUS EuropeWAX610Y-100EUS (Outdoor version)EuropeWAX610-100NAS USWAX610PA-100NAS US (Power adapter included) WAX610Y-100NAS (Outdoor version)USPower AdaptersPAV12V-100AUS Australia and New Zealand PAV12V-100EUS Europe except UKPAV12V-100NAS US and CanadaPAV12V-100PRS ChinaPAV12V-100UKS UK。

Cisco 1800 系列固定配置路由器 说明书

图3 基于 Cisco 1811 或 1812 路由器的高可靠性小型 分支机构网络

分支机构 快速

配有冗余互联网

以太网

连接的 Cisco

1811/1812 路由器

可以提供高速故障

恢复和负载平衡

快速

通过模拟调制解调器或者 以太网 ISDN 端口建立备用连接

VPN 隧道

负载平衡和 高速故障恢复

VPN 隧道

主要特性和优点

架构特性和优点

Cisco 1800 系列固定配置路由器是专门涉及和构建来满足 SMB 企业分支机构和电信运营商托管应 用对于宽带接入所需的提供并发服务的需要 Cisco 1801 1802 1803 1811 1812 和 1841 路由器 加上其他思科集成多业务路由器 例如 Cisco 800 2800 和 3800 系列 可以提供业界范围最广泛 的安全连接选项和高可靠性功能 另外 Cisco IOS 软件支持所有的传输协议 QoS 和网络安全 表 2 列出了 Cisco 1800 系列固定配置路由器的架构特性和优点

提供连接到不同类型的 DSL 宽带 有线网络接入或者以太网接入的灵活 性 另外 还能够通过部署冗余 WAN 连接支持故障恢复和负载平衡

集成化 8 端口 10/100BASE-T 可管理交换机

完全可管理的 LAN 交换机端口可以连接多个 LAN 设备 无需使用一台额 外的 LAN 交换机

ZXR10 1800路由器配置说明

ZXR10 1800路由器配置说明ZXR10 1800路由器配置说明一、ZXR10 1800路由器简介1.1 产品概述1.1.1 路由器基本功能1.1.2 路由器硬件规格1.1.3 路由器软件版本1.2 ZXR10 1800路由器外观1.2.1 前面板介绍1.2.2 后面板介绍二、路由器安装与启动2.1 硬件安装2.1.1 路由器开箱检查2.1.2 路由器与设备连接2.2 路由器启动配置2.2.1 登录路由器2.2.2 路由器基本配置三、路由器网络配置3.1 接口配置3.1.1 网络接口说明3.1.2 接口状态监控3.1.3 接口配置示例3.2 路由配置3.2.1 静态路由配置3.2.2 动态路由配置3.2.2.1 RIP配置3.2.2.2 OSPF配置3.2.2.3 BGP配置3.3 VRRP配置3.3.1 VRRP基础概念3.3.2 VRRP配置示例四、路由器安全配置4.1 访问控制列表(ACL)配置4.1.1 ACL基本概念4.1.2 ACL配置示例4.2 防火墙配置4.2.1 防火墙基本概念4.2.2 防火墙配置示例五、路由器管理配置5.1 用户管理配置5.1.1 用户权限分级5.1.2 用户管理配置示例5.2 系统管理配置5.2.1 系统时间配置5.2.2 系统日志配置5.2.3 系统升级配置附件:- ZXR10 1800路由器规格说明书 - ZXR协议手册- 路由器配置示例文件法律名词及注释:1、ACL:Access Control List,访问控制列表,用于控制网络流量的访问权限。

2、VRRP:Virtual Router Redundancy Protocol,虚拟路由器冗余协议,用于在多个路由器之间实现冗余和负载均衡。

3、RIP:Routing Information Protocol,路由信息协议,一种基于距离矢量算法的动态路由协议。

4、OSPF:Open Shortest Path First,开放式最短路径优先,一种基于链路状态算法的动态路由协议。

思科路由器配置命令详解及实例

思科路由器配置命令详解及实例思科路由器配置命令详解及实例一、路由器基本配置1.1 登录路由器为了配置和管理思科路由器,您需要登录到路由器的控制台或通过远程登录方式。

使用以下命令登录路由器,并进行必要的身份验证:```Router> enableRouterconfigure terminalEnter configuration commands, one per line: End with TL/Z:Router(config)hostname [路由器名称]Router(config)enable secret [密码]Router(config)line console 0Router(config-line)password [密码]Router(config-line)logging synchronousRouter(config-line)exitRouter(config)line vty 0 4Router(config-line)password [密码]Router(config-line)logging synchronous```1.2 配置接口接下来,您需要配置路由器的接口,以便与其他网络设备进行通信。

使用以下命令配置接口:```Router(config)interface [接口类型] [接口编号]Router(config-if)ip address [IP地址] [子网掩码]Router(config-if)no shutdownRouter(config-if)exit```二、路由配置2.1 静态路由静态路由是手动配置的路由项,将特定的网络目的地与下一跳路由器关联起来。

以下是配置静态路由的示例命令:```Router(config)ip route [目的网络] [子网掩码] [下一跳地址]```2.2 动态路由动态路由是通过路由协议动态学习并自动更新的路由项。

思科路由器设置方法和常见配置命令

思科路由器设置方法和常见配置命令思科路由器怎么设置,是我们经常遇到的问题,下面店铺准备了关于思科路由器设置方法和常见配置命令,欢迎大家参考学习!一、基本设置方式一般来说,可以用5种方式来设置Cisco思科路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

但Cisco思科路由器的第一次设置必须通过第一种方式进行,一般用超级终端通过com口进行控制。

此时终端的硬件设置如下: 波特率:9600数据位:8停止位:1奇偶校验: 无二、命令操作Cisco思科路由器所用的操作系统是IOS.共有以下几种状态:1、router>在router>提示符下,Cisco思科路由器处于用户命令状态,这时用户可以看Cisco思科路由器的连接状态,访问其它网络和主机,但不能看到和更改Cisco思科路由器的设置内容。

此时输入?并回车,可以查看到在此状态下可以用的命令。

(IOS允许你在任何时候用这种方式查看在某种状态下可以用的命令)。

在敲入enable并回车后,按照系统提示输入密码,(在新的Cisco思科路由器第一次进行调试的时候不需要输入密码,直接回车即可)进入#提示符,就可以对Cisco思科路由器进行各种操作了。

2、router#Cisco思科路由器进入特权命令状态router#后,不但可以执行所有的用户命令,还可以看到和更改Cisco思科路由器的设置内容。

此时就可以对Cisco思科路由器的名字、密码等进行设置。

3、router(config)#在router#提示符下键入configure terminal,出现提示符router(config)#,此时Cisco思科路由器处于全局设置状态,这时可以设置Cisco思科路由器的全局参数。

思科路由器配置教程

思科路由器配置教程思科路由器配置教程1、硬件准备1.1 路由器选购1.2 网线连接1.3 电源连接2、系统登录2.1 打开浏览器2.2 输入默认IP地质2.3 输入用户名和密码2.4 登录路由器管理界面3、基本配置3.1 修改设备名称3.2 设置系统时间3.3 配置DNS服务器3.4 设置路由器登录密码3.5 保存配置4、网络接口配置4.1 查看接口信息4.2 配置IP地质4.3 配置子网掩码4.4 配置默认网关4.5 激活接口4.6 保存配置5、路由配置5.1 静态路由配置5.2 动态路由配置5.3 路由优先级配置5.4 保存配置6、网络服务配置6.1 DHCP服务器配置 6.2 NAT配置6.3 ACL配置6.4 端口转发配置6.5 防火墙配置6.6 保存配置7、无线网络配置7.1 开启无线功能7.2 配置无线网络名称(SSID)7.3 配置无线密码7.4 保存配置8、安全性配置8.1 修改默认管理端口8.2 配置访问控制列表(ACL)8.3 开启SSH服务8.4 配置防火墙规则8.5 保存配置9、附件本文档附带了以下相关附件,供参考使用: - 配置示例文件- 路由器型号手册- 思科路由器常见问题解答集10、法律名词及注释- IP地质:Internet Protocol Address,即互联网协议地质,用于唯一标识网络上的设备。

- DNS服务器:Domn Name System Server,用于将域名解析为对应的IP地质。

- DHCP服务器:Dynamic Host Configuration Protocol Server,用于自动分配IP地质和其他网络配置信息给客户端设备。

- NAT:Network Address Translation,网络地质转换,用于将私有IP地质转换为公共IP地质。

- ACL:Access Control List,访问控制列表,用于控制网络流量的进出规则。

思科路由器配置教程

思科路由器配置教程1. 硬件准备1. 路由器型号选择2. 连接线材准备2. 基本网络设置1. 登录路由器管理界面- 输入默认IP地址和用户名密码进行登录2. 修改管理员账户信息及密码安全策略3. IP 地址分配与子网划分- 配置静态 IP 地址或启用 DHCP 动态获取4 . VLAN 设置- 创建虚拟局域网(VLAN)并为其指定端口5 . NAT 和 PAT 的配置- 启用 Network Address Translation (NAT) 6 . ACL(访问控制列表)的使用- 创建ACL规则,限制特定流量通过7 . VPN (Virtual Private Network)的建立a) Site-to-Site VPNi ) IPSec 加密协议ii ) GRE 协议iii ) IKE 密钥交换iv ) 认证方式8 . QoS(服务质量)设定a) 流分类i ) 标记化ii ) 分类方法iii ). DSCP码点IV). CoS值v). IPP Precedence vi.) ToS字段Vii.). MPLS EXP位VIII.).802.lp优先级 IX ).VLAN标签X ).源/目标MAC地址XI). 源/目标IP地址XII). 源/目标端口号XIII ).协议类型XIV) .应用程序b ) 流量控制i ) 速率限制ii ).拥塞避免iii.).队列管理iv.) 延迟敏感性v).带宽保证vi.)优先级调度Vii.)流量整形VIII.).排队方式9 . 路由配置- 配置静态路由或动态路由协议10 . 系统日志和监控a) 日志记录i ) 设置系统日志等级ii ). 远程登录服务器iii.) SNMP 监视器设置11. 安全策略与防火墙- 启用基本的安全功能,如访问列表、ACL 和 Zone-Based Firewall12. 文档维护及更新附件:1. 示例配置文件2. 图表和网络拓扑图示例法律名词及注释:1.NAT:Network Address Translation(网络地址转换),一种将私有 IP 地址映射为公共 IP 地址的技术。

思科路由器配置教程

思科路由器配置教程思科路由器是一种常见的网络设备,用于连接多个网络和设备,实现互联网的接入和共享。

想要正确地配置思科路由器,需要清楚了解路由器的基本知识和配置步骤。

下面是思科路由器配置的详细教程,帮助您正确地配置和管理路由器。

第一步,连接路由器。

将路由器的电源适配器插入电源插座,并连接路由器的WAN口(广域网口)与宽带调制解调器的LAN口(局域网口)通过以太网线相连。

然后,使用另一根以太网线将路由器的LAN口与计算机相连。

第二步,登录路由器。

打开您的计算机上的任一网页浏览器,输入路由器的默认管理地址(一般为192.168.1.1)并按下回车键。

系统将要求输入用户名和密码。

根据路由器型号,输入相应的用户名和密码(默认情况下用户名为admin,密码为空或admin)。

第三步,检查和修改路由器的基本配置。

在登录成功后,您将进入路由器的配置页面。

在该页面上,您可以查看和修改路由器的各项基本配置,如无线网络名称(SSID)、无线密码以及管理密码等。

请根据自己的需求进行相应的修改,并将新的配置保存。

第四步,配置互联网连接方式。

根据您的网络服务提供商的要求,选择适当的互联网连接类型。

一般情况下,可以选择DHCP自动获取IP地址。

如果您的网络需要静态IP地址,请选择PPPoE,并输入提供商提供的用户名和密码等相关信息。

第五步,设置路由器的无线网络。

在无线设置页面上,您可以配置无线网络的名称(SSID)、加密方式和密码等。

建议启用WPA2加密方式,并设置足够复杂的无线密码以提高网络安全性。

点击保存按钮,使设置生效。

第六步,配置网络地址转换(NAT)。

在NAT设置页面上,您可以配置路由器的NAT功能,用于将局域网内部的IP地址转换成全球唯一的公网IP地址。

默认情况下,路由器会自动启用NAT功能,一般不需要进行额外的设置。

第七步,配置端口转发(Port Forwarding)。

如果您需要在局域网内访问外部网络中的服务器,可以通过端口转发功能实现。

Azores AX1800 无线路由器用户手册说明书

FCC WarningThis device complies with part 15 of the FCC Rules. Operation is subject to the following two conditions:(1) This device may not cause harmful interference, and (2) this device must accept any interference received, including interference that may cause undesired operation. Any Changes or modifications not expressly approved by the party responsible for compliance could void the user's authority to operate the equipment.Note: This equipment has been tested and found to comply with the limits for a Class B digital device, pursuant to part 15 of the FCC Rules. These limits are designed to provide reasonable protection against harmful interference in a residential installation. This equipment generates uses and can radiate radio frequency energy and, if not installed and used in accordance with the instructions, may cause harmful interference to radio communications. However, there is no guarantee that interference will not occur in a particular installation. If this equipment does cause harmful interference to radio or television reception, which can be determined by turning the equipment off and on, the user is encouraged to try to correct the interference by one or more of the following measures:-Reorient or relocate the receiving antenna.-Increase the separation between the equipment and receiver.-Connect the equipment into an outlet on a circuit different from that to which the receiver is connected.-Consult the dealer or an experienced radio/TV technician for help.This equipment complies with FCC radiation exposure limits set forth for an uncontrolled environment.This equipment should be installed and operated with minimum distance 20cm between the radiator & your body.Operations in the 5.15-5.25GHz band are restricted to indoor use only.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

class SDMSignal-FastEthernet0/1

bandwidth remaining percent 1

set dscp cs3

!

!

!

interface FastEthernet0/0

description $ETH-SW-LAUNCH$$INTF-INFO-FE 0$$ETH-LAN$

access-list 102 deny udp 172.16.16.0 0.0.0.255 192.168.27.0 0.0.0.2

access-list 102 deny ip 172.16.16.0 0.0.0.255 192.168.16.0 0.0.0.25

access-list 102 deny tcp 172.16.16.0 0.0.0.255 192.168.16.0 0.0.0.2

service timestamps log datetime msec

no service password-encryption

!

hostname chanyeyuan1800 //命名路由器

!

boot-start-marker

boot-end-marker

!

logging buffered 51200 warnings

!

ip http server //启用WEB管理

ip http authentication local //web管理验证采用本地认证

ip http timeout-policy idle 60 life 86400 requests 10000 //WE管理空闲时间60秒

!

logging 172.17.0.33 //日志服务器

!

!

ip domain name //配置路由器所属域名

ip name-server 172.16.0.10 //添加DNS服务器

ip name-server 172.16.0.3 //添加DNS服务器

!

username adm privilege 15 secret 5 $1$KCmJ$OrWgQEYSaiZ9iu0ATycBd1 //配置管理用户

ip address 172.17.1.240 255.255.255.0

ip access-group 102 out //使用ACL102过滤该端口出流量

ip nbar protocol-discovery

duplex auto

speed auto

service-policy output SDM-Pol-FastEthernet0/1

match protocol rtp audio

class-map match-any SDMSVideo-FastEthernet0/1

match protocol cuseeme

match protocol netshow

match protocol rtsp

match protocol streamwork

match protocol printer

match protocol secure-ftp

match protocol secure-irc

match protocol secure-nntp

match protocol secure-pop3

match protocol smtp

match protocol socks

match protocol syslog

class-map match-any SDMRout-FastEthernet0/1

match protocol bgp

match protocol egp

match protocol eigrp

access-list 102 deny ip 172.16.16.0 0.0.0.255 172.17.4.0 0.0.0.255

access-list 102 deny udp 172.16.16.0 0.0.0.255 172.17.4.0 0.0.0.255

access-list 102 deny tcp 172.16.16.0 0.0.0.255 172.17.4.0 0.0.0.255

match protocol dns

match protocol imap

match protocol kerberos

match protocol ldap

match protocol secure-imap

match protocol secure-ldap

match protocol snmp

match protocol sqlnet

match protocol sqlserver

match protocol ssh

match protocol telnet

match protocol xwindows

class-map match-any SDMVoice-FastEthernet0/1

match protocol ospf

match protocol rip

match protocol rsvp

class-map match-any SDMSignal-FastEthernet0/1

match protocol h323

match protocol rtcp

class-map match-any SDMBulk-FastEthernet0/1

match protocol exchange

match protocol ftp

match protocol irc

match protocol nntp

match protocol pop3

ip route 172.16.0.0 255.255.0.0 150.150.150.11 //添加静态路由

ip route 192.168.16.0 255.255.255.0 150.150.150.11 //添加静态路由

ip flow-top-talkers

top 5

sort-by bytes

telnet 150.150.150.12

Username: adm

Password:

chanyeyuan1800#sh run

Building configuration...

Current configuration : 6603 bytes

!

version 12.4

service timestamps debug datetime msec

!

!

no ip dhcp use vrf connected

ip dhcp excluded-address 172.17.0.0 172.17.120.255 // DHCP排除地址

ip dhcp excluded-address 172.17.150.0 172.17.255.255 //DHCP排除地址

access-list 102 deny ip 172.16.16.0 0.0.0.255 172.17.9.0 0.0.0.255

access-list 102 deny tcp 172.16.16.0 0.0.0.255 172.17.9.0 0.0.0.255

access-list 102 deny udp 172.16.16.0 0.0.0.255 192.168.17.0 0.0.0.2

!

ip classless //缺省IP默认路由

no ip forward-protocol udp netbios-ns

no ip forward-protocol udp netbios-dgm

no ip forward-protocol udp tacacs

ip route 0.0.0.0 0.0.0.0 172.17.1.254 //添加默认路由

match protocol tftp

!

!

policy-map SDM-Pol-FastEthernet0/1

class SDMManage-FastEthernet0/1

bandwidth remaining percent 8

set dscp cs2

class SDMVoice-FastEthernet0/1

priority percent 24

set dscp ef

Hale Waihona Puke class SDMRout-FastEthernet0/1

bandwidth remaining percent 8

set dscp cs6

class SDMTrans-FastEthernet0/1

set dscp af21

!

no aaa new-model //停用AAA验证模式

!

resource policy

!

mmi polling-interval 60

no mmi auto-configure

no mmi pvc

mmi snmp-timeout 180

ip subnet-zero

ip cef

access-list 102 deny tcp 172.16.16.0 0.0.0.255 192.168.17.0 0.0.0.2

access-list 102 deny ip 172.16.16.0 0.0.0.255 192.168.27.0 0.0.0.25