Citrix Application Firewall技术白皮书

中科神威防火墙V0技术白皮书

中科神威防火墙V4.0技术白皮书北京中科网威信息技术有限公司2018年7月1前言自2009年Gartner定义下一代防火墙以来,下一代防火墙在安全业界得到了很蓬勃的发展。

但是,当前下一代防火墙宣传大多是围绕着统一检测引擎、基于应用深入检测、流量可视等功能点,都只是对于UTM产品某一个或几个功能点的强化,这些对于客户的网络安全防护没有革命性的突破,无法满足当前网络大变革环境下的安全防护需求。

中科网威认为,防火墙要能称之为“下一代防火墙”(下一代防火墙,Next Generation Firewall),首先要满足虚拟化网络安全防护的需要,面向数据中心、私有云及共有云的云安全需求,并且彻底摒弃网关与终端的割裂式孤岛安全防护,为客户提供完整的、简单易用、低成本的安全防护解决方案。

因此,中科网威推出了“下一代防火墙”,不仅在统一检测引擎、基于用户、应用、内容的细粒度安全控制、一站式配置、流可视等方面具有优势,更重要的是面向云计算、面向虚拟化、面向未来,立足于云安全,为数据中心、公共云和私有云提供安全防护解决方案。

最新发布的中科神威系列安全产品在功能完善性、稳定性和性能上做了很大改进,支持态势感知地图上显示网络安全事件热点,让网络安全管理员全面掌握全网安全势态。

2中科神威防火墙2.1主要技术2.1.1国产自主可控软硬件平台中科神威防火墙系列的硬软件完全由中科网威自主设计,其中硬件平台的核心处理器采用了目前国内性能最好的第三代申威处理器SW1621,该处理器采用28nm生产工艺,16核,主频2.0GHz,每秒浮点运算次数高达512G,采用64位自主精简指令集,对溢出式攻击和恶意代码有天然的免疫能力。

同时采用的为配合申威处理器而专门研制的申威国产IO套片集成了PCI-E 交换功能、桥片功能和I/O功能,支持多种通用高速接口和低速接口并具有片上智能维护系统,可以替代非国产的桥片和I/O芯片,提高了整个硬件平台的国产化程度,也使整个主板的设计更加紧凑、兼容。

迪普防火墙技术白皮书 (1)

迪普FW1000系列防火墙技术白皮书1概述随着网络技术的普及,网络攻击行为出现得越来越频繁。

通过各种攻击软件,只要具有一般计算机常识的初学者也能完成对网络的攻击。

各种网络病毒的泛滥,也加剧了网络被攻击的危险。

目前,Internet网络上常见的安全威胁分为以下几类:非法使用:资源被未授权的用户(也可以称为非法用户)或以未授权方式(非法权限)使用。

例如,攻击者通过猜测帐号和密码的组合,从而进入计算机系统以非法使用资源。

拒绝服务:服务器拒绝合法用户正常访问信息或资源的请求。

例如,攻击者短时间内使用大量数据包或畸形报文向服务器不断发起连接或请求回应,致使服务器负荷过重而不能处理合法任务。

信息盗窃:攻击者并不直接入侵目标系统,而是通过窃听网络来获取重要数据或信息。

数据篡改:攻击者对系统数据或消息流进行有选择的修改、删除、延误、重排序及插入虚假消息等操作,而使数据的一致性被破坏。

•基于网络协议的防火墙不能阻止各种攻击工具更加高层的攻击•网络中大量的低安全性家庭主机成为攻击者或者蠕虫病毒的被控攻击主机•被攻克的服务器也成为辅助攻击者Internet止火灾蔓延的隔断墙,Internet防火墙是一个或一组实施访问控制策略的系统,它监控可信任网络(相当于内部网络)和不可信任网络(相当于外部网络)之间的访问通道,以防止外部网络的危险蔓延到内部网络上。

防火墙作用于被保护区域的入口处,基于访问控制策略提供安全防护。

例如:当防火墙位于内部网络和外部网络的连接处时,可以保护组织内的网络和数据免遭来自外部网络的非法访问(未授权或未验证的访问)或恶意攻击;当防火墙位于组织内部相对开放的网段或比较敏感的网段(如保存敏感或专有数据的网络部分)的连接处时,可以根据需要过滤对敏感数据的访问(即使该访问是来自组织内部)。

防火墙技术经历了包过滤防火墙、代理防火墙、状态防火墙的技术演变,但是随着各种基于不安全应用的攻击增多以及网络蠕虫病毒的泛滥,传统防火墙面临更加艰巨的任务,不但需要防护传统的基于网络层的协议攻击,而且需要处理更加高层的应用数据,对应用层的攻击进行防护。

citrix虚拟桌面企业环境部署白皮书

虚拟桌面│白皮书虚拟桌面:为企业成长做好准备简介实现业务增长并快速适应不断变化的市场对任何企业都至关重要。

不管您的企业正通过合并收购快速扩展,还是只想吸引并留住在公司发展战略中扮演核心角色的优秀人才,每个企业主管都非常清楚,必须设法实现业务增长,否则只能坐等死亡。

IT部门在任何企业的业务增长战略中都扮演着重要角色。

然而,如果没有正确的工具,IT反倒会成为阻碍发展的瓶颈。

使新员工、分支机构、合作伙伴、外包商或收购的公司可以安全地访问关键应用和数据,进而快速开始正常工作和运营是一项艰巨的任务。

为迎接这一挑战,目光远大的IT部门正在积极构建桌面虚拟化环境,从而满足这些战术性需求的同时赢得长远的战略优势。

对那些寻求长远解决方案来管理复杂、正在增长的桌面环境的企业来说,Citrix®XenDesktop®已成为他们的首选产品。

XenDesktop是一种强大而灵活的平台,使您可以为企业内的每一个用户提供虚拟化应用和桌面。

这种灵活的计算方法使用户可以登录任何客户端设备,使用按需交付的桌面和应用,而不是将他们束缚在某一台物理桌面设备上。

借助XenDesktop可以提供越来越多的业务服务,您的IT部门可以有效地支持任何业务增长计划。

本文描述了XenDesktop应用和桌面部署模式如何支持常见类型的业务增长计划。

本文只是简要介绍了一些具体的使用案例来重点说明XenDesktop的功能。

实际上,部署XenDesktop的大多数IT部门将在实施战略性桌面转型计划的过程中组合使用桌面交付模式和应用虚拟化技术。

分布式桌面管理与思杰桌面虚拟化技术管理分布式桌面是一项极具挑战性的工作,因为即使采用最佳的分布式管理方法,每台传统PC都是一个独一无二而且极其复杂的系统,从部署的第一天开始就会为IT部门带来沉重负担。

在购买PC时,您必须安装操作系统(OS),这就需要具体的驱动程序,而且随着时间的推移,还需要安装各种补丁。

标准化实施方案白皮书CitrixXenDesktop

标准化实施方案白皮书标准化实施指南基础环境优化指南版本:主要步骤本章节集中介绍了环境中,需要注意优化的一些系统环节。

具体包括了1. 优化2. 虚拟机操作系统优化3. 页面速度优化4. 控制台启动速度优化5. 登录速度优化优化请参考工具包所附<渠道培训>中的安装和章节来进行相应的优化。

虚拟机操作系统优化通用优化在和虚拟机中,:a) 单击开始,单击运行,键入,然后单击确定b) 找到并单击以下注册表子项:\\\\\c) 在右窗格中,请确保注册表项存在。

如果该项不存在,请按照下列步骤添加项:d) 在编辑菜单上指向新建,然后单击值e) 键入,然后按键。

f) 单击g) 在编辑菜单中,单击修改h) 在数值数据框中,键入,然后按键。

i) 退出注册表编辑器。

和虚拟桌面优化参考资料准备工作:•在以上链接中,下载文件,解压后,得到文件•了解活动目录的基础知识,组策略的技术知识。

•在活动目录中,创建一个相应的,用以存放虚拟桌面计算的的计算机账号对象。

(这样才可以方便将相应的优化组策略对象应用于虚拟桌面。

)使用策略进行优化通过运行的优化工具或者通过组策略对和的虚拟机进行优化。

某些优化可能只对特定版本的生效。

如果手工运行的优化工具,会看到如下界面:只要选择相应的优化选项,然后点击,优化工具会自动修改相应的设置。

(本环境中,由于不涉及部分,所以此工具只做参考。

)使用组策略来优化设置另一种方法是使用组策略来分发优化的设置。

本文档将着重讨论此种方法。

为了便于配置,提供了一个文件(组策略模板)。

通过此策略模板,可以方便地通过组策略来修改相应的注册表来达到优化的目的。

使用组策略模板,配置其余优化策略文件包含了用户和计算机策略。

大部分的策略都是基于计算机策略。

用户策略只包含了以下个策略:• \\• \\在组策略管理控制台中,添加模板:将文件到特定文件夹,如:\\1. 打开组策略管理控制台, 编辑相应的组策略对象。

2. 添加管理模板:计算机配置 > 策略 > 管理模板3. 右键点击管理模板,选择添加删除模版,4. 点击添加, 找到文件位置,选择打开来添加该模板5.点击关闭.6. 看到一个新的目录:经典管理模版 (),下面包含了"",参见以下的截图。

防火墙技术白皮书

深信服下一代防火墙NGAF技术白皮书深信服科技有限公司二零一三年四月目录一、概述 (4)二、为什么需要下一代防火墙 (4)2.1 网络发展的趋势使防火墙以及传统方案失效 (4)2.2 现有方案缺陷分析 (5)2.2.1 单一的应用层设备是否能满足? (5)2.2.2 “串糖葫芦式的组合方案” (5)2.2.3 UTM统一威胁管理 (5)三、下一代防火墙标准 (6)3.1 Gartner定义下一代防火墙 (6)3.2 适合国内用户的下一代防火墙标准 (7)四、深信服下一代应用防火墙—NGAF (8)4.1 产品设计理念 (8)4.2 产品功能特色 (9)4.2.1更精细的应用层安全控制 (9)4.2.2全面的应用安全防护能力 (12)4.2.3独特的双向内容检测技术 (17)4.2.4涵盖传统安全功能 (18)4.2.5智能的网络安全防御体系 (19)4.2.6更高效的应用层处理能力 (20)4.3 产品优势技术【】 (20)4.3.1深度内容解析 (20)4.3.2双向内容检测 (20)4.3.3分离平面设计 (21)4.3.4单次解析架构 (22)4.3.5多核并行处理 (23)4.3.6智能联动技术 (23)五、解决方案与部属 (24)5.1 基于业务场景的安全建设方案选择 (24)5.1.1互联网出口-内网终端上网 (24)5.1.2互联网出口-服务器对外发布 (24)5.1.3广域网边界安全隔离 (25)5.1.4数据中心 (25)5.2 部署方式 (26)5.2.1路由部署 (26)5.2.2透明部署 (26)5.2.3虚拟网线部署 (26)5.2.4旁路部署 (26)5.2.5混合部署 (26)5.2.6链路聚合 (26)六、关于深信服 (26)一、概述防火墙自诞生以来,在网络安全防御系统中就建立了不可替代的地位。

作为边界网络安全的第一道关卡防火墙经历了包过滤技术、代理技术和状态监视技术的技术革命,通过ACL 访问控制策略、NAT地址转换策略以及抗网络攻击策略有效的阻断了一切未被明确允许的包通过,保护了网络的安全。

NetScaler_AppFirewall_PO_April_2011F

Citrix NetScalerApplication FirewallCitrix ® NetScaler Application Firewall ™ is a comprehensive ICSA certified web application security solution that blocks known and unknown attacks against web and web services applications. NetScaler Application Firewall enforces a hybrid security model that permits only correct application behavior and efficiently scans and protects known application vulnerabilities. It analyzes all bi-directional traffic, including SSL-encrypted communication, to protect against a broad range of security threats without any modification to applications. NetScaler Application Firewall technology is included in and integrated with Citrix ® NetScaler ® MPX and VPX, Platinum Edition, and is available as an optional module that can be added to NetScaler MPX appliances running NetScaler Enterprise Edition. NetScaler Application Firewall is also available as a stand-alone solution on five NetScaler MPX appliances, as well as a FIPS-140-2-compliant model. The stand alone NetScaler Application Firewall models can be upgraded via software license to a full NetScaler Application Delivery Controller (ADC).Addressing security challenges Not only are web applications vulnerable to attack, they are attractive targets for hackers because they often have direct connectivity with one or more databases containing sensitive customer and company information. Threats against web applications are often devised specifically for a target application, making threat identification by network-level security devices (e.g., intrusion protection systems and network firewalls) impossible—leaving web applications exposed to a myriad of known and zero-day exploits. NetScaler Application Firewall comprehensively addresses the challenge of delivering centralized application- layer security for all web applications and web services.Hybrid security model NetScaler Application Firewall enforces both positive and negative security models to ensure correct application behavior. The positive security modelunderstands good application behavior , and treats all other traffic as malicious.This is the only proven approach delivering zero-day protection againstunpublished exploits. Scanning of thousands of automatically updatedsignatures provides protection against known attacks.Delivers PCI-DSS v.1.2 (section 6.5 and 6.6) compliance• P rotects credit and debit cardaccount numbers to complywith the Payment Card IndustryData Security Standards.• P revents data losses forwhich government regulationsrequire customer notification.• Simplifies desktop management.Protects online revenue sources• E nsures uptime of websites and web services bydefeating L7 denial ofservice (DoS) attacks.• A pplication learningensures protection withoutfalse positives.• M aintains trust relationshipbetween consumer andvendor by preventing cross-sitescripting (XSS) and cross-siteforgery attacks.Meeting PCI compliance andauditing requirementsNetScaler Application Firewall aids corporate IT security teams in conformingto governmental privacy regulations and industry mandates. For example,organizations subject to Payment Card Industry Data Security Standard(PCI-DSS) requirements can now fully meet the requirements detailed inPCI-DSS Section 6.6, which mandates the installation of web applicationfirewall in front of public-facing applications as one method of maintaininga proper security posture. In support of PCI security audits, NetScaler ApplicationFirewall can generate dedicated reports detailing all security protectionsdefined in the application firewall policy that pertain to PCI requirements. Inaddition, NetScaler Application Firewall prevents the inadvertent leakage ortheft of sensitive information, such as credit card numbers or custom-defineddata objects, by either removing or masking content from applicationresponses—before being publicly disclosed.Defeating XML-based threatsIn addition to detecting and blocking common application threats that canbe adapted for attacking XML-based applications (i.e. cross-site scripting,command injection, etc.), NetScaler Application Firewall includes a rich setof XML-specific security protections. These include schema validation tothoroughly verify SOAP messages and XML payloads, and a powerful XMLattachment check to block attachments containing malicious executables orviruses. Automatic traffic inspection methods block XPath injection attackson URLs and forms aimed at gaining access. NetScaler Application Firewallalso thwarts a variety of DoS attacks, including external entity references,recursive expansion, excessive nesting and malicious messages containingeither long or a large number of attributes and elements.Tailoring security policiesNetScaler Application Firewall incorporates an advanced and proven adaptivelearning engine that discovers aspects of application behavior that might beblocked by the positive security model even if the behavior is intended by theweb application. This would include, for example, modifications made byclient-side application scripting that legally modifies HTML form fields. Onceapplication behavior is learned, NetScaler Application Firewall generateshuman-readable policy recommendations, which bring to security managersa clearer understanding of actual application behavior. Tailored securitypolicies may then be applied to each application.Industry-leading performanceNetScaler Application Firewall provides over 12 Gbps of application securitythroughput to meet the needs of even the largest networks. In addition, thesolution can actually improve application performance and lower responsetimes by offloading compute-intensive tasks, such as TCP connectionmanagement, SSL encryption and compression from web servers. In addition,the integrated caching functionality available on the NetScaler platformoffloads the servers while still applying full firewall functionality. Freeingvaluable server resources improves the overall application experience.2Citrix NetScaler Application Firewall Product OverviewFlexibility to adapt to changing business requirements NetScaler Application Firewall permits flexible, stepwise deployment of web application protection. The default web application protection profile defends against the most common dangerous threats and adds full protection against both data theft and layer 4-7 denial of service (DoS) attacks.The advanced web application protection profile adds session-aware protections to protect dynamic elements, such as cookies, form fields and session-specific URLs. Attacks that target the trust between the client and server including cross-site request forgery are stopped; requests are validated by checking for a unique ID inserted by NetScaler. Such protection is imperative for any application that processes user- specific content, such as an e-commerce site. To make sure these security measures are compatible with any application, NetScaler Application Firewall learning capabilities help the administrator create managed exceptions and relaxations when the application’s intended—and legal—behavior might otherwise cause a violation of the default security policy.Key featuresProtects online revenue sources• Buffer overflow• CGI-BIN parameter manipulation• Form/hidden field manipulation• Forceful browsing protection• Cookie or session poisoning• Cross-site scripting (XSS)• Cross-site request forgery• Command injection• SQL injection• Error triggering sensitive information leak• Insecure use of cryptography• Server misconfiguration• Back doors and debug options• Rate-based policy enforcement• Well-known platform vulnerabilities• SOAP array attack protection• Content rewrite and response control• Content Filtering• Authentication, authorizating and auditing• L4-7 DoS protectionSimplified management and deployment user interface• Secure web-based GUI• SSH-based CLI access network management• SNMP• Syslog-based logging• PCI-DSS compliance reporting tool Comprehensive web server and webservices security• Deep stream inspection; bi-directional analysis• HTTP & HTML header and payload inspection• Full HTML parsing; semantic extraction• Session-aware and stateful• HTTP Signature scanning• Protocol neutrality• HTML form field protection:—R equired fields returned; no added fieldsallowed; read-only and hidden fieldenforcement—D rop-down list & radio button fieldconformance—F orm-field max-length enforcement• C ookie protection – Signatures to preventtampering; cookie encryption and proxying• L egal URL enforcement – Web applicationcontent integrity• Full SSL offload:—D ecrypts traffic prior to inspection;encrypts traffic prior to forwarding—Configurable back-end encryption—S upport for client-side certificates• XML data protection:—X ML security: protects against XMLdenial of service (xDoS), XML SQL andXpath injection and cross site scripting—X ML message and schema validation,format checks, WS-I basic profilecompliance, XML attachments check• URL transformation• WSDL scan prevention to protect unpublished APIs3Citrix NetScaler Application Firewall Product Overview31244/ 0411Worldwide HeadquartersCitrix Systems, Inc.851 West Cypress Creek RoadFort Lauderdale, FL 33309, USAT +1 800 393 1888T +1 954 267 3000 Americas Citrix Silicon Valley 4988 Great America Parkway Santa Clara, CA 95054, USA T +1 408 790 8000 Europe Citrix Systems International GmbH Rheinweg 9 8200 Schaffhausen, Switzerland T +41 52 635 7700Asia Pacific Citrix Systems Hong Kong Ltd.Suite 6301-10, 63rd Floor One Island East 18 Westland Road Island East, Hong Kong, China T +852 2100 5000 Citrix Online Division 6500 Hollister Avenue Goleta, CA 93117, USA T +1 805 690 6400About CitrixCitrix Systems, Inc. (NASDAQ:CTXS) is a leading provider of virtual computing solutions that help companies deliver IT as anon-demand service. Founded in 1989, Citrix combines virtualization, networking, and cloud computing technologies into a fullportfolio of products that enable virtual workstyles for users and virtual datacenters for IT. More than 230,000 organizationsworldwide rely on Citrix to help them build simpler and more cost-effective IT environments. Citrix partners with over 10,000companies in more than 100 countries. Annual revenue in 2009 was $1.61 billion.©2010 Citrix Systems, Inc. All rights reserved. Citrix ®, NetScaler ® and NetScaler Application Firewall ™ are trademarks of CitrixSystems, Inc. and/or one or more of its subsidiaries, and may be registered in the United States Patent and Trademark Office andin other countries. All other trademarks and registered trademarks are property of their respective owners.Citrix NetScaler Application Firewall hardware platforms Note: The above models are available as standalone NetScaler Application Firewall solutions. Additional application firewall support is provided as an integrated module within NetScaler VPX 10, 200, 1000 and 3000 virtual appliances and high-end NetScaler MPX 15500, 17500, 19500 and 21500 hardware platforms.。

天融信Web应用防火墙-方案白皮书

SQL注入攻击,是发生于应用程序之数据库层的安全漏洞。简而言之,是在输入的字符串之中注入SQL指令,在设计不良的程序当中忽略了检查,那么这些注入进去的指令就会被数据库服务器误认为是正常的SQL指令而运行,因此遭到破坏

测试步骤

1、TopWAF设备上开启安全策略-防护策略-SQL攻击防护开关,在web防护-服务器策略将相应安全策略进行绑定。

测试结果

通过部分通过未通过未测试

测试报文

3.1.2.1.2

测试分项目

XSS钓鱼攻击

测试目的

通过跨站攻击,攻击者修改HTTP页面源代码,实现记录用户认证信息等功能,通过此测试来验证waf对钓鱼攻击漏洞能否能做有效防护

测试步骤

1、TopWAF设备上开启安全策略-防护策略-XSS攻击防护开关,在web防护-服务器策略将相应安全策略进行绑定。

数字型SQL注入攻击

测试目的

SQL注入攻击,是发生于应用程序之数据库层的安全漏洞。简而言之,是在输入的字符串之中注入SQL指令,在设计不良的程序当中忽略了检查,那么这些注入进去的指令就会被数据库服务器误认为是正常的SQL指令而运行,因此遭到破坏

测试步骤

1、TopWAF设备上开启安全策略-防护策略-SQL攻击防护开关,在web防护-服务器策略将相应安全策略进行绑定。

2、在WebGoat服务器如下页面输入参数’or 1=1-

3、执行Go!

预期结果

该攻击被阻止,查看TopWAF攻击日志出现对应攻击防护阻断介绍:

测试结果

通过部分通过未通过未测试

备注

3.1.2.1.5

测试分项目

SQL盲注入

测试目的

如果网站上有盲注入漏洞则攻击者可以做猜解用户名密码等探测,通过此测试来验证waf能否对盲注入漏洞能否能做有效防护

NetScaler 培训

Web App Users

Internet 网络防火墙

NetScaler MPX and VPX

应用程序基础建设

防御Zero day攻击

双向检测:进阶式攻击防御

SSL 加密联机支持 ICSA, Common Criteria认证

© 2012 Citrix | Confidential – Do Not Distribute

Agenda

• Citrix WAF简述 • 顺网拓扑架构及Netscaler架构概述 • 业务上线流程

• Application Firewall 技术概述

© 2012 Citrix | Confidential – Do Not Distribute

现网拓扑

© 2012 Citrix | Confidential – Do Not Distribute

• 将WAF Policy与相对应的VS关联

© 2012 Citrix | Confidential – Do Not Distribute

Agenda

• Citrix WAF简述 • 顺网拓扑架构及Netscaler架构概述 • 业务上线流程

• Application Firewall 技术概述

用户请求 服务器回应

Protected AP

服务器回应 用户请求

WAF

安全转发 输入正确性 检测

内容响应 防护处理 安全转发

请求检查

© 2012 Citrix | Confidential – Do Not Distribute

NetScaler网页应用防火墙采用混合安全模型

混合模型 负面表列 Hybrid 防护已知和未知的安全威 自我学习应用程 胁 特征码侦测 序

使用微软、思杰和惠普产品实现高可用性和灾难恢复

使用微软、思杰和惠普产品实现高可用性和灾难恢复使用虚拟化、自动化和下一代存储器提高业务连续性高可用性灾难恢复 白皮书摘要企业必须保持其IT资产和数据在发生计划或意外停机时的可用性。

用于防止停机的业务连续性解决方案可提供较高的可用性,在发生本地系统或组件故障(如服务器或集群等)时也能够保持顺畅的运行,而如果整个主站点崩溃,则可以通过灾难恢复功能切换到另一个站点。

但是,直到最近,业务连续性解决方案的高成本、复杂性和操作强度意味着企业必须为能够保护的IT资产(如果有)分配合理的优先顺序。

由微软、惠普和思杰联合开发的解决方案可降低业务连续性解决方案交付和维护的成本、复杂性和操作强度。

使用这套解决方案可以快速、轻松地搭建高度可用的系统来维持顺畅的运行。

因此,企业现在可以保护他们大多数(或全部)IT资产和数据的安全。

本白皮书将介绍组件、系统或整个站点故障导致意外停机时,这套由微软、惠普和思杰联合开发的解决方案如果能够实现这些业务效果。

企业为什么需要业务连续性在当今全球24 x 7业务运行环境中,企业需要为他们的IT资产和数据提供综合的业务连续性解决方案,以最大程度地减少计划和意外IT停机所造成的影响。

一套完整的业务连续性解决方案能够提供数据保护、高可用性和灾难恢复功能。

• 数据保护功能能够保护数据在完整的基础架构内不会被破坏。

• 高可用性可保证在发生组件或环境故障,或进行计划的维护期间,应用能够正常运行。

• 灾难恢复功能可在主要数据中心站点完全瘫痪和/或高可用性机制已经无法维持应用的可用性时,恢复正常运行。

如果拥有灾难恢复功能,企业可以在另一个站点恢复正常运行。

本白皮书将重点介绍实现高可用性和灾难恢复所需的基础架构。

在设计业务连续性计划时,企业通常会首先确定他们的每套应用需要什么级别的保护。

这意味着需要为允许的数据丢失定义恢复点目标(RPO),并定义允许应用停机多久的恢复时间目标(RTO)。

对RPO和RTO进行定义可以帮助企业确定哪些应用应该获得最多关注,基础架构内需要哪些功能。

防火墙技术白皮书

防火墙技术白皮书一、序言Internet 技术带着信息科技进入新的时代。

企业、单位都纷纷建立与互联网络相连的企业内部互联网,使用户可以通过网络查询信息。

这时企业内部互联网的平安性就受到了考验,网络上的不法分子不断的寻找网络上的漏洞,企图潜入内部网络。

一旦企业内部互联网被人攻破,一些XX的资料可能会被盗、网络可能会被破坏,给网络所属单位带来难以预测的损失。

网络平安问题已经得到普遍重视。

防火墙系统就是针对以上情况开发、研制的,本系统可以为企业网络提供强大的保护措施,抵御来自外部网络的攻击、防止不法分子的入侵。

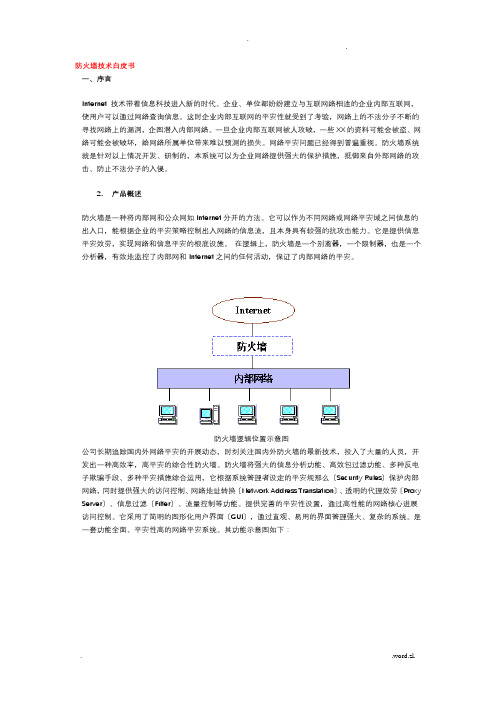

2.产品概述防火墙是一种将内部网和公众网如Internet分开的方法。

它可以作为不同网络或网络平安域之间信息的出入口,能根据企业的平安策略控制出入网络的信息流,且本身具有较强的抗攻击能力。

它是提供信息平安效劳,实现网络和信息平安的根底设施。

在逻辑上,防火墙是一个别离器,一个限制器,也是一个分析器,有效地监控了内部网和Internet之间的任何活动,保证了内部网络的平安。

防火墙逻辑位置示意图公司长期追踪国内外网络平安的开展动态,时刻关注国内外防火墙的最新技术,投入了大量的人员,开发出一种高效率,高平安的综合性防火墙。

防火墙将强大的信息分析功能、高效包过滤功能、多种反电子欺骗手段、多种平安措施综合运用,它根据系统管理者设定的平安规那么〔Security Rules〕保护内部网络,同时提供强大的访问控制、网络地址转换〔Network Address Translation〕、透明的代理效劳〔Proxy Server〕、信息过滤〔Filter〕、流量控制等功能。

提供完善的平安性设置,通过高性能的网络核心进展访问控制。

它采用了简明的图形化用户界面〔GUI〕,通过直观、易用的界面管理强大、复杂的系统。

是一套功能全面、平安性高的网络平安系统。

其功能示意图如下:防火墙功能示意图防火墙从用户角度考虑,旨在保护平安的内部网络。

超融合技术白皮书

超融合技术白皮书深信服超融合架构技术白皮书文档密级:内部深信服超融合架构技术白皮书深信服超融合架构技术白皮书文档密级:内部深信服科技有限公司修订记录深信服超融合架构技术白皮书文档密级:内部深信服超融合架构技术白皮书文档密级:内部第1章、第2章、前言................................................. ............................................ 8 IT时代的变革 ................................................ ............................ 8 白皮书总览................................................. ................................ 9 深信服超融合技术架构........................................................... 11 超融合架构概述................................................. ...................... 11 超融合架构的定义................................................. .................. 11 深信服超融合架构组成模块................................................. .. 11系统总体架构................................................. ................... 11 aSV计算虚拟化平台 ................................................ . (12)概述 ................................................ ............................. 12 aSV技术原理 ................................................ .. (13)aSV的Hypervisor架构...............................................14 Hypervisor虚拟化实现 ................................................17aSV的技术特性 ................................................ . (25)内存NUMA技术 ................................................ . (25)SR-IOV ............................................ .. (26)Faik-raid ......................................... (27)虚拟机生命周期管理 ................................................ ..... 28 虚拟交换机 ................................................ ..................... 29 动态资源调度 ................................................ .. (30)aSV的特色技术 ................................................ . (30)快虚 ................................................ (30)深信服超融合架构技术白皮书文档密级:内部虚拟机热迁移 ................................................ ................. 31 虚拟磁盘加密 ................................................ ................. 32 虚拟机的HA ................................................ .................. 33 多USB映射 ................................................ . (33)aSAN存储虚拟化 ................................................ (35)存储虚拟化概述 ................................................ (35)虚拟后对存储带来的挑战 (35)分布式存储技术的发展 .................................................35 深信服aSAN概述................................................. .. (36)aSAN技术原理 ................................................ .. (36)主机管理 ................................................ ......................... 36 文件副本 ................................................ ......................... 37 磁盘管理 ................................................ . (38)SSD读缓存原理 ................................................ ............. 39 SSD写缓存原理 ................................................ . (45)磁盘故障处理机制 ................................................ (49)深信服aSAN功能特存储精简配置 ................................................ .. (60)aSAN私网链路聚合 ................................................ (61)数据一致性检查 ................................................ . (61)aNet网络虚拟化 ................................................ . (61)网络虚拟化概述 ................................................ (61)深信服超融合架构技术白皮书文档密级:内部aNET网络虚拟化技术原理 (62)SDN ............................................... . (62)................................... 63 aNet底层的实现 ................................................ (64)功能特性 ................................................ (68)aSW分布式虚拟交换机.................................................68aRouter ........................................... .. (68)vAF ............................................... (69)vAD ............................................... .. (69)深信服aNet的特色技术 (69)网络探测功能 ................................................ ................. 69 全网流量可视 ................................................................. 70 所画即所得业务逻辑拓扑 (70)第3章、第4章、深信服超融合架构产品介绍................................................. .. 71产品概述................................................. ........................... 71 产品定位................................................. ........................... 71 深信服超融合架构带来的核心价值 (73)可靠性:............................................... .................................... 73 安全性................................................. ...................................... 73 灵活弹性................................................. .................................. 73 易操作性................................................. .................................. 73 超融合架构最佳实践................................................. .. (74)深信服超融合架构技术白皮书文档密级:内部深信服超融合架构技术白皮书文档密级:内部第1章、前言 IT时代的变革20 世纪 90 年代,随着 Windows 的广泛使用及 Linux 服务器操作系统的出现奠定了 x86服务器的行业标准地位,然而 x86 服务器部署的增长带来了新的 IT 基础架构和运作难题,包括:基础架构利用率低、物理基础架构成本日益攀升、IT 管理成本不断提高以及对关键应用故障和灾难保护不足等问题。

Citrix_NetScaler应用防火墙产品概述

Citrix NetScaler 应用防火墙 产品概述Citrix NetScaler 应用防火墙Citrix ® NetScaler 应用防火墙™是一套功能全面、通过ICSA 认证的Web 应用安全解决方案,能够有效防御针对Web 和Web 服务发起的各种已知的及未知的攻击。

NetScaler 应用防火墙采用一种混合安全模式,只允许合法的应用行为,可以高效地扫描并防护已知的应用漏洞。

它能够分析所有双向流量,包括通过SSL 方式加密的通信,化解各种安全威胁而无需对应用进行任何修改。

NetScaler 应用防火墙功能模块已集成至Citrix ® NetScaler ® MPX 和VPX 的铂金版中,也可以作为一个可选的模块添加到运行NetScaler 企业版的NetScaler MPX 设备中。

NetScaler 应用防火墙还可以用作独立解决方案支持在5款NetScaler MPX 设备和符合FIPS-140-2标准的设备上运行。

独立的NetScaler 应用防火墙可以通过软件许可证升级为功能全面的应用交付控制器-NetScalerApplication Delivery Controller (ADC)。

轻松应对安全挑战Web 应用不但易受攻击也是黑客的首选攻击目标,Web 应用直接连接到一个或多个包含敏感的客户及公司信息的数据库。

对Web 应用的攻击威胁通常都是针对特定目标应用而专门策划的,因此基本上不可能通过网络层安全设备(如入侵防护系统和网络防火墙)进行识别;因此Web 应用容易受到已知的和零时差攻击的威胁。

NetScaler 应用防火墙可有效应对这些挑战,为所有Web 应用和Web 服务提供集中的应用层安全性。

混合安全模式NetScaler 应用防火墙同时采用主动和被动安全模式来确保正确的应用行为。

主动安全模式知道什么是正常的应用访问行为,将所有其它流量都视为非正常流量。

citrix虚拟桌面白皮书

桌面转型| 白皮书桌面转型:从虚拟化桌面开始简介桌面虚拟化正成为向用户交付桌面和应用的主要方式。

虽然IT主管可以自主选择厂商和技术,但他们必须仔细确定各方面工作的业务优先级,然后为每个用户组选择适当的方案,同时牢记降低成本、技术复杂性和风险。

对于如何吃掉一头大象的问题,最好的回答是“一次吃一口”。

同样,最近推出的桌面转型模式(Desktop Transformation Model)提供了一系列切实可行的步骤,可帮助IT主管和架构师们确保做好一切准备,并轻松地按业务的优先顺序逐步地、全面地完成桌面虚拟化转型,将传统的桌面转变为被优化管理的全新桌面计算资源。

在着手深入研究桌面虚拟化实施相关的技术细节之前,任何企业必须考虑下面的相关步骤,然后才能展开转型的实施工作:1. 分配业务优先级。

要想最有效地利用桌面虚拟化,企业必须确定当前及未来的各种业务要求并为它们分配适当的优先级,包括业务灵活性、虚拟工作方式和成本节约等方面。

他们还必须考虑最终用户和IT部门对变革、新技术和新的计算方法的态度。

2. 制定实现价值的时间表。

分配完优先顺序后,企业必须确定在多长时间内解决需优先解决的业务问题。

要制定通过桌面虚拟化实现价值的时间表,首先需要对用户进行分组,然后评估为每个用户组实施正确技术的复杂性。

若想在短期内取得明显收效,企业应从有望在短期内实现价值的重要用户组开始。

初始项目实施完成后,便可以更快、更简单而且更可靠地添加有着类似要求的更多用户。

3. 制定技术路线图。

先期的试验性部署完毕后,IT主管们就可以开始为各个项目分配优先顺序并进行相应规划。

企业必须花费足够的时间来进行项目规划,制定切实的目标,遵守主要时间表并避免忽略重要的项目依赖性。

本白皮书以思杰咨询服务实施虚拟桌面解决方案的真实经验为基础,重点介绍了这3个步骤的细节。

分配业务优先级IT主管必须清楚企业的总体战略目标,以便为多个可能的虚拟化计划分配优先顺序。

北塔软件技术白皮书

上网行为管理技术白皮书(2006-08)目录1、产品概述(Brief introduction) (3)2、产品构架(Product architecture) (5)3、技术特性(Technology features) (8)4、功能介绍(Product functions) (13)5、部署方式(Deployment mode) (21)6、资质认证(Certifications) (23)7、关于游龙(About us) ................... 错误!未定义书签。

1、产品概述(Brief introduction)通过网络跨越时空的信息交流,企业可以更加快捷地使业务全球化。

几年以来,随着互联网的快速发展与迅速普及,企业上网也是如火如荼,处在这样一个时代,企业信息化已经不再是战胜竞争对手的杀手锏,而是不被竞争对手战胜的前提条件。

然而,网络的开放特性也给上网企业带来不少困扰。

黑客攻击、病毒泛滥的外患自不必说。

内部员工对网络资源的滥用带来的内忧同样令人触目惊心。

并且随着互联网的吸引力和互动性与日俱增,网上游戏、网上聊天、网上炒股等活动严重地分散了员工的精力,同时,浏览某些内容违法的网站还可能带来法律上的麻烦。

据IDC在美国的统计,企业中员工30%至40%的上网活动与工作无关,而来自色情网站访问统计的分析表明:70%的色情网站访问量发生在工作时间。

类似这些不合理的上网行为,导致美国企业的损失每年高达1780亿美元,这个损失又该由谁来“买单”呢?正当很多企业还在为赶上了网络这班车志得意满时,它们的员工在工作时间对网络的滥用也正悄然地,“高效率地”折损着企业的竞争力,正如理想中的企业网络化办公能高效率地提升企业竞争力一样。

网络作为信息时代企业的生产工具,同样面临着适当监控,合理使用的问题。

在美国和欧洲,有80%的企业对员工的互联网活动进行监视,而且这一举措得到了法律条文上的支持。

那么中国的情况如何呢?据公布的最新统计显示,中国员工每周上班花在网上处理私人事务的时间高达5.6小时,平均每天超过1小时。

WAF规格建议书

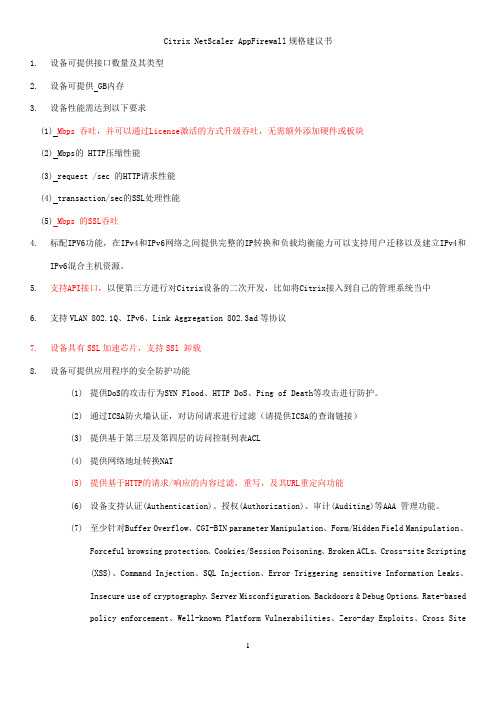

Citrix NetScaler AppFirewall规格建议书1.设备可提供接口数量及其类型2.设备可提供 GB内存3.设备性能需达到以下要求(1) Mbps 吞吐,并可以通过License激活的方式升级吞吐,无需额外添加硬件或板块(2) Mbps的 HTTP压缩性能(3) request /sec 的HTTP请求性能(4) transaction/sec的SSL处理性能(5) Mbps 的SSL吞吐4.标配IPV6功能,在IPv4和IPv6网络之间提供完整的IP转换和负载均衡能力可以支持用户迁移以及建立IPv4和IPv6混合主机资源。

5.支持API接口,以便第三方进行对Citrix设备的二次开发,比如将Citrix接入到自己的管理系统当中6.支持VLAN 802.1Q、IPv6、Link Aggregation 802.3ad等协议7.设备具有SSL加速芯片,支持SSl 卸载8.设备可提供应用程序的安全防护功能(1)提供DoS的攻击行为SYN Flood、HTTP DoS、Ping of Death等攻击进行防护。

(2)通过ICSA防火墙认证,对访问请求进行过滤(请提供ICSA的查询链接)(3)提供基于第三层及第四层的访问控制列表ACL(4)提供网络地址转换NAT(5)提供基于HTTP的请求/响应的内容过滤,重写,及其URL重定向功能(6)设备支持认证(Authentication)、授权(Authorization)、审计(Auditing)等AAA 管理功能。

(7)至少针对Buffer Overflow、CGI-BIN parameter Manipulation、Form/Hidden Field Manipulation、Forceful browsing protection、Cookies/Session Poisoning、Broken ACLs、Cross-site Scripting(XSS)、Command Injection、SQL Injection、Error Triggering sensitive Information Leaks、Insecure use of cryptography、Server Misconfiguration、Backdoors & Debug Options、Rate-basedpolicy enforcement、Well-known Platform Vulnerabilities、Zero-day Exploits、Cross SiteRequest Forgery (CSRF)、Credit card and other sensitive data leakage prevention 等Web 应用系统弱点进行检查和防护。

Citrix NetScaler nCore技术白皮书

白皮书︱Citrix NetScalerCitrix NetScaler nCore技术 将Web应用交付性能提升到一个新台阶简介从全球范围来看,Web应用开发和部署的增长趋势没有任何减缓的迹象。

事实上,这种增长趋势还在继续。

如果您了解了Web应用如传统ERP、CRM和Web 2.0的好处,您自然就不会惊讶了。

然而,Web应用的飞速发展是以牺牲性能为代价的。

大量的新型开发方式和结构(如Ajax、SOA、Comet和Rails)与传统Web服务和JSON的广泛使用对网络性能提出了更高的要求,并占用了更多的服务器周期和网络带宽,这对企业来说是无法承受的。

要适应这些应用的快速增长意味着企业必须提升负载均衡器或应用交付控制器(ADC)的性能和容量。

然而,提升性能并不是简单地采用最新的Intel®或AMD处理器就能实现的。

单个处理器为性能带来的增量效益已经逐渐消失。

企业要实现性能的提升,必须完善IT架构,即多核处理器。

与传统处理器不同,多核处理器将多个处理元件嵌入了同一处理器封装。

例如,老式Pentium® 4处理器一次只能处理一条指令,但4核Intel® Core™ 2 Quad处理器可并行处理4条指令。

一般而言,应用和软件的性能不会因为这些新推出的多核处理器的使用而得到大幅提升。

换句话说,主频为3.33GHz的4核处理器并不等于主频为13.32GHz的一个处理器。

突破单核壁垒要想通过部署多核或多处理器来实现高性能意味着IT必须克服大量的技术障碍,如进行有效的负载分配,实现处理器间的资源共享,以及确保能恰当管理不能平行处理的关键功能。

这些技术障碍有一个共同之处,即数据同步。

而数据同步又会制约高性能网络处理,它会在关键时刻放缓所有进程,以消除潜在冲突,确保程序结果的准确性。

极为讽刺的是,数据同步的目的是确保准确性,但设计同步时又增加了复杂性,而随着复杂性的增加,错误的可能性也越来越大。

西默WEB应用防火墙(XMWAF)白皮书

XMWAF WEB防火墙白皮书版权声明版权2011归属上海西默通信技术有限公司,西默科技保留所有权利XIMO为西默科技的注册商标,本文中所包含的性能是通过在理想条件下的内部实验室实验得到的。

网络变量、不同的网络环境及其它条件可能影响性能结果,且西默科技声明放弃其明示与暗示的所有保证。

西默科技与采购商签署约束性合同,明确表明保证所指产品按本文性能指标运行的情况除外。

但要绝对澄清,此种保证仅限于在与西默科技内部实验室实验相同的理想条件下进行。

西默科技声明不承担任何保证。

西默科技保留在不下发通知的情况下,对本出版物进行变更、修改、转让或以其它方式进行修改的权利。

以当前最新版本为准。

目录市场现状 (4)1、WEB服务易受到攻击 (4)2、等级保护的规定 (4)3、访问速度慢 (4)4、行为审计功能弱 (4)产品功能 (6)1、WEB安全防护 (6)1.1、双向数据检测 (6)1.2、领先的DDOS防护能力 (6)1.3、WEB漏洞扫描 (6)1.4、强大的URL特征库 (6)2、WEB应用保证 (7)2.1、应用交付功能 (7)2.2、丰富的报表功能 (7)2.3、高可用性功能 (8)3、方便的管理 (8)3.1、在线升级 (8)3.2、多样的部署模式 (8)特色功能 (9)1、在线网页篡改防护功能 (9)2、挂马防护功能 (9)3、强大的规格库 (9)4、人性化的运维管理 (9)总结 (10)市场现状互联网技术与应用已经深入到社会经济的各个层次,WEB服务作为政府、企事业单位的信息门户和业务平台,以其方便性、易扩展性和低成本快速发展,而WEB服务易受到攻击、访问速度慢、审计分析能力弱等问题影响了WEB应用的高速发展。

1、WEB服务易受到攻击根据国家计算机网络应急技术处理协调中心的最新报告,国内被篡改的网站总数比去年增加了50%以上,大量网站被黑客入侵和篡改,甚至被植入木马程序,攻击者利用WEB服务程序的漏洞(如SQL注入漏洞、跨站脚本漏洞等),对WEB系统进行攻击、轻则篡改网页内容,重则窃取机密数据,造成经济损失或者恶劣的影响。

【方案】citrix云终端解决方案白皮书

【关键字】方案citrix,云终端解决方案,白皮书篇一:云终端技术白皮书SUNDE DIANA云终端技术白皮书前言云计算实践的步伐越来越快,“云端”的建设已经初具规模,但“终端”还在使用传统的瘦客户机(ThinClient),要么体验远远低于PC桌面,要么价格比PC还昂贵,以至于用户不能接受云计算,使得云计算无法真正落地。

目前云计算终端实现“虚拟桌面”主要有两种途径:一类是基于RDP、ICA、VNC的多用户远程桌面,一般采用PC机、瘦客户机来接入,用户使用体验达不到PC体验;另外一类是基于虚拟桌面根底架构(VDI),主机端采用Ctrix的HDX、微软的RemoteFX等VDI软件,客户端采用PC或高配置的ThinClient才能实现流畅的体验效果。

但价格昂贵的GPU、VDI 软件、高配置终端,平均每用户5000到1万元人民币的单价,让人们望“(转载于: 小龙文档网:citrix,云终端解决方案,白皮书)云”兴叹。

辉远电子在本届云计算大会上发布的SUNDE云计算终端新品Diana,有望改变这种现状。

SUNDE Diana方案是在虚拟主机平台上运行vPoint桌面虚拟化软件,通过SUNDE-VDI协议,不依赖第三方VDI软件和GPU,使用户在只有5W功耗的Diana云计算终端上完美、流畅体验虚拟桌面,支持所有x86操作系统和LINUX操作系统,可完美运行几乎所有的PC机软件,技术水平位于世界前列。

该技术目前属于云计算终端领域的世界领先技术,其中公司特有技术已经作了专利查询属于发明级别的技术,专利申请已获受理。

由于Diana云计算终端采用SUNDE自主研发的软硬件技术,是目前唯一集成VDI软件和硬件技术的云计算终端,在为用户提供“高清使用体验”的同时,SUNDE通过服务端软件免费等举措,可将平均每用户的成本降低到现在同类方案的十分之一。

SUNDE Diana的推出,终于使得云计算终端替代PC不再是遥远的梦想。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Citrix Application Firewall技术白皮书

挫败绕过网络防火墙和IPS设备的攻击

Citrix® Application Firewall可保护Web应用免遭日益增多的应用层攻击,如缓冲区溢出、SQL注入、跨站点脚本攻击等。

除了业经验证的出色攻击防御特性外,Citrix Application Firewall还能确保机密的企业信息和敏感的客户数据的安全性,保护身份资料免遭失窃。

性能卓越的Web应用安全解决方案

Citrix Application Firewall提供了业界性能最卓越的Web应用安全解决方案,可有效保护Web服务器的安全,改善应用响应时间,且不会降低数据吞吐率。

其出色的性能可满足任何企业或数据中心的需求。

积极的安全模式

基于HTML的HTTP行业标准和最佳编码实践,Citrix Application Firewall的安全技术采用了积极的安全模式。

任何背离积极安全模式的Web应用行为都将被当作潜在的威胁对待,并加以阻止。

通过识别正确的应用行为,积极的安全模式不依赖攻击特征符或型样匹配技术就能检测并阻止攻击。

Citrix Application Firewall是唯一经过验证的可对未发布攻击实施全天候防御的软件。

适性化学习引擎

除了可对Web威胁提供现成的保护外,Citrix Application Firewall还可定制针对各种应用的安全策略,包括使用客户端Java脚本的策略。

思杰的第三代适性化学习引擎能自动识别应用行为,生成建议性可读策略,这会帮助安全管理员更清楚地了解实际的应用行为,然后针对每个应用实施自定义安全策略和严格的接入控制。

保护Web应用

在目前的互联网攻击中,有超过70%是利用了应用程序的漏洞,请详细了解一下屡获殊荣的Citrix Application Firewall吧。

灵活的部署选项

Citrix Application Firewall可单独部署,也可与Citrix NetScaler Application Delivery Systems一起部署。

Application Firewall集群提供了更高的可用型以及线性性能效益,以满足大型Web应用数据中心的要求,并具备出色的active/active可用性。

----------------------------------------------------------

高性能的Web应用交付解决方案

作为高性能的安全设备解决方案,Citrix Application Firewall™阻止了所有已知和未知的针对Web应用和基础架构的攻击。

Citrix Application Firewall采用了积极的安全模式,只允许执行那些正确的应用行为,而且不依赖攻击特征符。

它分析了所有双向流量,包括SSL 加密通信,阻止了16大类Web应用漏洞攻击,同时不对应用作出任何更改。

Citrix Application Firewall技术可以作为Citrix NetScaler的一个可选功能或作为一个单独的产品提供。

单独的Citrix Application Firewall可用于满足一系列性能需求的设备,并且能够与市面上的多种负载均衡的解决方案兼容。

应对当今的安全挑战

Web应用容易受到来自Internet以及机构内部的功击与威胁,因为它们前端的数据库存储了敏感而且有价值的信息。

自定义和分层Web应用很容易受到攻击,采用固定特征符或补丁程序很难保护好这些应用。

网络级安全基础架构如防火墙和入侵防御系统不能抵御应用层攻击,从而将Web应用和服务器暴露给了大量已知和未知的攻击和威胁。

Citrix Application Firewall通过为所有Web应用提供集中化的应用层安全性而全面应对了这一挑战。

积极的安全模式的好处

Citrix Application Firewall采用了积极的安全模式来确保执行正确的应用行为。

这种安全模式不靠攻击特征符或型样匹配技术就能识别“好”的应用行为,并阻止任何背离了正确应用活动的恶意行为。

Citrix Application Firewall是唯一经过验证的可对未发布攻击实施全天候防御的软件。

有效的业务对象保护

Citrix Application Firewall实时阻止了敏感应用内容的无意泄露,这种无意的内容泄露会导致身份信息盗用和欺诈行为。

业务对象保护模块可保护像信用卡或借记卡号码这种预见

确定的对象以及其它管理上定义的数据对象的安全。

通过检测错误泄露以及阻止或重写内容,业务对象保护模块协助企业满足了政府制定的隐私法规以及行业法规,如支付卡行业数据安全标准(PCI-DSS)。

采用Citrix适性化学习引擎来自定义安全策略

Citrix Application Firewall融合了第三代自适应学习引擎,这种引擎能识别各个方面的应用行为,即使Web应用允许执行,这些行为也有可能会受到积极的安全模式的阻止。

一旦检测到应用行为,Application Firewall就会生成建议性可读策略,这会帮助安全主管更清楚地了解实际的应用行为,然后针对每个应用实施自定义安全策略。

业界领先的性能

与其它高性能Web服务器相比较,Citrix Application Firewall的性能远远高过它们,通过卸载Web服务器的计算和存储密集型TCP连接管理,该软件有效地改善了应用性能和响应时间。

Application Firewall与服务器之间的通信只采用了少量持久TCP连接。

基于硅元件开发的专用SSL硬件可检测出加密信道中的恶意流量。

通过减少服务器的此类操作,SSL加密和密钥生成卸载改善了总的应用性能。

还有另外一个选择就是对Application Firewall到应用服务器的通信过程进行完全加密。

集中保护所有Web应用的安全

Application Firewall可利用每个应用的安全策略、控制、报告细节和记录数据的完全分离来保证企业整个Web应用基础架构的安全。

适应不断变化的业务需求的灵活性

Application Firewall支持灵活的、逐步的Web应用的保护部署。

默认的Web应用保护配置抵御最常见的危险威胁的同时,增加了全面的保护,防止数据窃取和4-7层拒绝服务攻击。

高级Web应用保护配置增加了高级Web应用的会话层分析保护功能,此高级Web应用包括了对敏感数据的已验证访问。

而且保护范围扩展到Cookie、格式字段和会话专用URL 等动态生成的元素。

这种保护对于电子商务、在线金融服务和安全的外联网应用都是强制性的,并且它还具备应用学习能力,针对行为可能会违背默认安全策略的某些应用帮助管理员创建安全策略的可管理例外。

多种硬件平台都采用了Citrix Application Firewall,以满足包括小企业和大型数据中心在内的各大机构的不同的性能和可用性需求。

同时还提供了满足FIPS-140-2三级标准的模块。

Citrix Application Firewall 产品概述全面保护Web应用和Web服务器

主要特性

阻止16大类Web漏洞攻击

● 缓冲区溢出

● CGI-BIN参数处理

● 表格/隐藏字段处理

● 强制浏览

● 信息块或会话中毒

● 被破坏的访问控制表或弱口令

● 跨站点脚本编写(XSS)

● 命令注入

● SQL注入

● 引发敏感信息泄露的错误

● 不可靠的密码系统应用

● 服务器错误配置

● 后门和调试选项

● 网站涂改

● 已知的平台漏洞

● 零时差攻击

全面保护Web服务器和Web 服务的安全深度流量检测

● 双向流量分析

● HTTP及HTML包头和攻击行为检测

● HTML深层分析

● 语义提取

● 会话层及状态分析

● 协议中立

HTML格式字段保护

● 要求字段返回

● 不允许任何添加字段

● 只读和隐藏字段执行

● 下拉列表与无线按钮字段一致性

● 格式-字段的最大长度Cookie中毒防御● 确保Cookie不会更改

强制浏览保护

● 合法的URL实施

Web应用内容的完整

● 保护Web站点不被涂改

● 阻止Stop Word

SSL完全卸载

● 在检测前解除流量加密

● 在上传前执行流量加密

● 可配置的后端加密设置

● 可采用FIPS 140-2三级平台

● 支持客户端证书

简化的管理和部署

用户接口

● 安全的基于Web的GUI

● 基于SSH的CLI访问网络管理

● 简单网络管理协议(SNMP)

● 基于Syslog的记录

主要优点

提供PCI-DSS v.1.1合规性

保护信用卡和借记卡账号号码,帮助机构遵从支付卡行业数据安全标准

保护敏感的客户信息

让Web基础架构的数据远离身份信息盗用、银行帐号以及信用卡帐号盗用。

排除数据丢失风险,对此政府还制定了法规要求实施客户通知。

保护网络收入资源

通过阻止第七层拒绝服务攻击来确保网站和Web Services的正常运行时间。

Application Learning通过避免主动错误信息保证了保护过程的安全。

通过阻止跨站点脚本(XSS)攻击来维持客户和供应商之间的信任关系。