简单的基于PLD硬件防火墙毕业设计

DIY自己的IPCop全功能防火墙(系统功能篇)

DIY自己的IPCop全功能防火墙(系统功能篇)IPCop的功能现在,虽说我们把这台路由器的显示器都取了,但在任何一个Web浏览器的地址栏中输入前面你所记下的那个URL地址,我们就可从任意一台客户端计算机上连接到这台路由器的管理界面上来。

确信你在URL中指定了相应的端口,否则的话你所得到的仅仅只是一个错误提示的页面内容。

成功连接后,我们可看到IPCop中有大量的功能设置选项可供用户进行详细配置。

现在就让我们来开始看看它的具体功能吧。

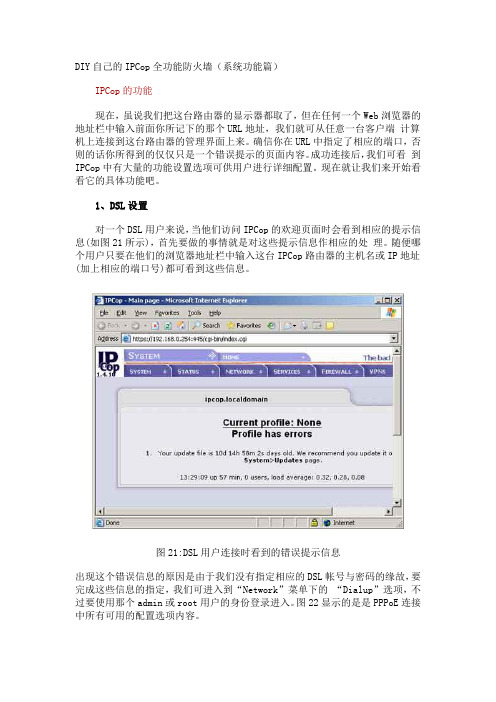

1、DSL设置对一个DSL用户来说,当他们访问IPCop的欢迎页面时会看到相应的提示信息(如图21所示),首先要做的事情就是对这些提示信息作相应的处理。

随便哪个用户只要在他们的浏览器地址栏中输入这台IPCop路由器的主机名或IP地址(加上相应的端口号)都可看到这些信息。

图21:DSL用户连接时看到的错误提示信息出现这个错误信息的原因是由于我们没有指定相应的DSL帐号与密码的缘故,要完成这些信息的指定,我们可进入到“Network”菜单下的“Dialup”选项,不过要使用那个admin或root用户的身份登录进入。

图22显示的是是PPPoE连接中所有可用的配置选项内容。

图22:DSL帐号设置2、DHCP服务器前面就已经提到过这样的功能,IPCop的DHCP服务器可让用户分配一个固定的IP地址给局域网中的某个特定的客户端计算机。

不过首先要做的是先完成图23和图24中所示的内容。

由于DHCP服务器设置的web界面窗口比较大,不能在一屏中完全显示出来,因此笔者为了更好地显示其中的内容,用两张图片来显示这个窗口中的内容,在这两个图片中分别表示的是左边和右边区域部分的内容。

图23:DHCP服务器选项(左边部分)图24:DHCP服务器选项(右边部分)固定的IP地址(也称为被保留的IP地址)是通过使用每一台客户端计算机网卡的那个唯一的MAC地址来进行分配的,每块网卡中的MAC地址是其物理地址,由网卡的生产厂家烧入网卡的EPROM中,在全球都具有唯一性,一般不会出现重复的现象,可以形象地说,网卡的MAC 地址就如同一个人的身份证号码一样。

Bwbxpi计算机网络安全防火墙技术毕业论文.pptx

•路由协议非常敏捷,本身具有平安漏洞,外部网络要探寻内部网络非常简单.例如,在运用FTP协议时,外部服务器简 单从20号端口上与内部网相连,即使在路由器上设置/过渔规则,内部网络的20号端口仍可以由外部探寻.

•路由器上分组过灌规则的设置和归置存在平安的患.对路Ill器中过源规则的设置和配置非常困难,它涉及到规则的 逻辑一样性,作用端n的有效性和规则集的正确性,一般的网络系统管理员难于胜任,加之一旦出现新的协议,管理员就 汨加上更多的规则去限制,这往往会带来许多错误。

可以说基于路由器的防火墙技术只是网络平安的一种应急措施,用这种权宜之计去应付黑客的攻击是非常危急的 ,

用户化的防火墙工具套

为了弥补路由潺防火戕的不足,许多大型用户纷纷要求以特地开发的防火搞系统来爱护自己的网络,从而推动了用 户防火墙,具套的出现.

作为其次代防火墙产品,用户化的防火墙工具套具有以下特征:

•路由器防火播的最大网患是:攻击者可以"假目"地址.由于信息在网络上足以明文方式传送的,照客(HaCker)可 以在网络上伪造窿的路由伯恩欺蹒防火增.

•路由器防火墙的本质缺陷是:由于路由器的主要功能是为网络访问供应动态的、敏捷的路由,而防火墙则要对访 问行为实施静态的、固定的限制,这足一对难以调和的冲突,防火墙的规则设置会大大降低路市器的性能.

Bwbxpi计算机网络安全防火墙技术毕业 论文

生活须要嬉戏,但不能嬉戏人生;生活须要歌舞,但不需醉生梦死;生活须要艺术,但不能投机取巧;生活须 要志气,但不

能鲁莽蛮干;生活须要重复,但不能重蹈覆辙。

••一无名

计算机网络平安防火墙技术毕业论文

防火塔:俅是指建筑物大厦川东防止火灾扩散的隔断墙.从理论JlU1.lnternet防火墙服务也.M于类似的用来防止 外界侵入的,它可以防止Mtemet上的各种危急(病揖、资源盗用等)传播到你的网络内部,而出实上,防火墙并不像 现实生活中的防火焙,它有点像占代守护城池用的护城河,服务于以下多个目的:

基于Android系统的个性化防火墙设计与实现毕业设计论文

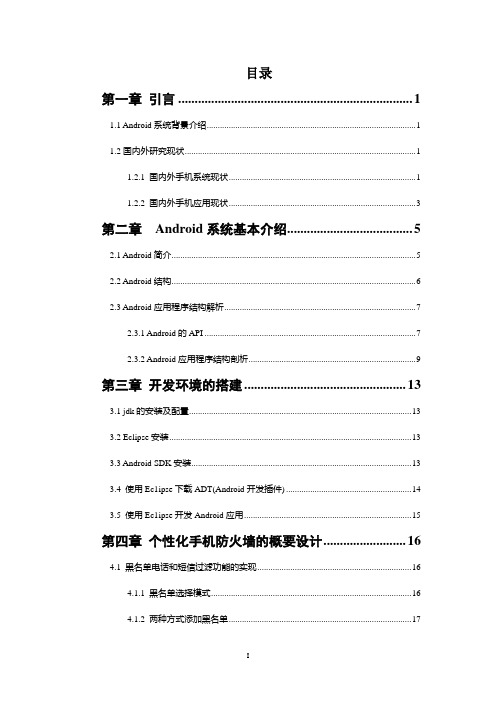

目录第一章引言 (1)1.1 Android系统背景介绍 (1)1.2国内外研究现状 (1)1.2.1 国内外手机系统现状 (1)1.2.2 国内外手机应用现状 (2)第二章Android系统基本介绍 (4)2.1 Android简介 (4)2.2 Android结构 (5)2.3 Android应用程序结构解析 (6)2.3.1 Android的API (6)2.3.2 Android应用程序结构剖析 (7)第三章开发环境的搭建 (10)3.1 jdk的安装及配臵 (10)3.2 Eclipse安装 (10)3.3 Android SDK安装 (10)3.4 使用Ec1ipse下载ADT(Android开发插件) (11)3.5 使用Ec1ipse开发Android应用 (12)第四章个性化手机防火墙的概要设计 (13)4.1 黑名单电话和短信过滤功能的实现 (13)4.1.1 黑名单选择模式 (13)4.1.2 两种方式添加黑名单 (13)4.2 基于关键字的短信过滤功能的实现 (14)4.3隐私空间的实现 (14)4.4 数据库设计 (15)4.4.1 Android数据库存储简介 (15)4.4.2 数据库设计概述 (16)4.4.3 数据库详细设计 (16)第五章个性化手机防火墙的详细设计 (19)5.1 基于黑名单电话和短信过滤功能设计 (19)5.1.1 设计思路 (19)5.1.2 关键代码及解释 (19)5.2 两种添加名单功能的设计 (22)5.3基于关键字的短信过滤功能的设计 (24)5.4 隐私空间的设计 (24)5.5 项目文件夹设计 (24)5.5.1 项目文件夹设计 (24)5.5.2 项目包和类说明 (26)第六章防火墙的运行及性能测试 (28)6.1 系统运行测试 (28)6.2 黑名单管理模块测试 (29)6.2.1 两种方式添加名单测试 (29)6.2.2 测试结果和分析 (29)6.3 基于黑名单的拦截测试 (30)6.3.1 基于黑名单的电话和短信拦截测试 (30)6.3.2 测试结果和分析 (31)结果分析及展望 (32)致谢 (33)参考文献 (34)毕业论文(设计)原创性声明本人所呈交的毕业论文(设计)是我在导师的指导下进行的研究工作及取得的研究成果。

防火墙的设计与配置实验报告(一)

防火墙的设计与配置实验报告(一)防火墙的设计与配置实验报告引言防火墙是网络安全中的重要组成部分,它能够保护网络免受恶意攻击和未经授权的访问。

在本实验报告中,我们将重点讨论防火墙的设计与配置。

设计原则为了确保防火墙的有效性和可靠性,我们应遵循以下设计原则:- 合规性:防火墙的配置和规则设置必须符合相关安全标准和法规要求。

- 防御深度:采用多层次的防护方式,例如网络隔离、访问控制列表(ACL)等,保障网络的安全性。

- 灵活性:防火墙的设计应该具备适应不同网络环境和需求变化的能力。

- 可管理性:防火墙的配置和管理应该简单易行,不影响正常网络运行。

配置步骤以下是防火墙配置的基本步骤:1.定义安全策略:根据实际需求,明确访问控制政策并制定安全规则。

2.确定网络拓扑:了解网络拓扑和通信流量,确定防火墙的位置及其与其他网络设备的连接方式。

3.规划地址空间:分配和规划IP地址、端口和协议。

4.设置访问规则:配置防火墙的访问控制列表(ACL),限制特定IP地址或端口的访问权限。

5.创建安全组:根据需求设定安全组,限制特定IP地址或协议的流量。

6.启用日志记录:开启防火墙日志记录功能,及时发现和应对潜在的安全威胁。

7.测试与验证:经过配置后,进行防火墙功能和安全性的测试与验证。

最佳实践以下是一些防火墙设计与配置的最佳实践:•使用默认拒绝规则:配置防火墙时,优先采用默认拒绝规则来限制访问,只允许必要的和经过授权的流量通过。

•定期审查和更新规则:定期审查现有的安全规则,删除不再需要的规则,并及时更新和添加新的规则以适应网络变化。

•网络监控和入侵检测:与防火墙配套使用网络监控和入侵检测工具,及时监测和响应网络安全事件。

•应用安全补丁和更新:定期更新和应用防火墙设备的安全补丁和软件更新,以关闭已知的漏洞和提高系统的安全性。

结论通过本次实验,我们深入了解了防火墙的设计与配置过程。

只有在遵循合适的设计原则和最佳实践的前提下,才能保障防火墙的有效性和网络的安全性。

防火墙技术在计算机网络安全中的应用开题报告(毕业论文设计)(报告范文模板)

2011年8月4日-8月8日撰写论文提纲;

2011年8月9日-11月13日撰写论文初稿并修改;

2011年11月14日-11月30日撰写论文定稿;

2011年12月1日-12月16日将论文交给老师查看修改,结合意见重新整合论文;

希望本课题的研究能够增加大家的一些这方面的知识

5、已查阅参考文献:

[1]《个人防火墙》编著:福德人民邮电出版社2002.8

[2]《网络安全性设计》编著:[美]Merike Kae人民邮电出版社2003年10月第二版.

[3]《VB网络高级编程》编著:汪晓平钟军人民邮电出版社2005年4月第二版

[4]《VB6.0 API函数开发实例》编著:张华人民邮电出版社2004年7月第一版《VB6.0 API函数开发实例》编著:张华人民邮电出版社2004年7月第一版

3.7芯片级防火墙

4防火墙的功能

4.1访问控制

4.2防御功能

4.3用户认证

5防火墙在网络安全应用中的的发展趋势

5.1防火墙包过滤技术发展趋势

5.2防火墙体系结构的发展趋势

5.3防火墙系统管理的发展趋势

结语

参考文献

4.本课题的实行方案、进度及预期效果

参阅文献以及考察研究网络病毒防治的现状,为本课题做好准备基础

2.本课题的国内外的研究现状

随着互联网时代的进一步发展和网络安全需求的发展,防火墙技术也将随之进行一代又一代的变革,目前防火墙已经演变成一个集成了众多安全技术和安全防范能力的全方位安全设备,由于防火墙的部署位置和技术机制,防火墙仍然会在很长一段时间能继续扮演网络安全领域中第一重要的角色。综合体现在防火墙的体系结构、检测机制、防护深度、应用感知力、防护位置、功能集成度、组网能力、安全管理等防火墙技术现状和发展趋势。

毕业设计(论文)-防火墙在网络安全中的应用[管理资料]

![毕业设计(论文)-防火墙在网络安全中的应用[管理资料]](https://img.taocdn.com/s3/m/98fe71fcba1aa8114531d919.png)

郑州轻院轻工职业学院专科毕业设计(论文)题目学生姓名专业班级学号系别指导教师(职称)完成时间防火墙在网络安全中的应用摘要随着计算机网络技术的飞速发展,尤其是互联网的应用变得越来越广泛,在带来了前所未有的海量信息的同时,网络的开放性和自由性也产生了私有信息和数据被破坏或侵犯的可能性,网络信息的安全性变得日益重要起来,已被信息社会的各个领域所重视。

本文对目前计算机网络存在的安全隐患进行了分析,阐述了我国网络安全的现状及网络安全问题产生的原因,对我们网络安全现状进行了系统的分析,并探讨了针对计算机安全隐患的防范策略.正是因为安全威胁的无处不在,为了解决这个问题防火墙出现了。

防火墙是网络安全的关键技术,是隔离在本地网络与外界网络之间的一道防御系统,其核心思想是在不安全的网络环境中构造一个相对安全的子网环境,防火墙是实施网络安全控制得一种必要技术。

本文讨论了防火墙的安全功能、体系结构、实现防火墙的主要技术手段及配置等。

关键词网络安全/黑客/病毒/防火墙Firewall Network Security ApplicationABSTRACTWith the rapid development of computer network technology, In particular, the application of the Internet has become more and more extensive, In bringing an unprecedented mass of information at the same time, Open and freely shaped the network also had private information and data have been damaged or the possibility of violations of, Network information security has become increasingly important, has been the information society in all areas of the pie. This article exists on the current computer network security risk was analyzed, elaborated on China's network security and network security status of the causes for our network security status of a systematic analysis, and discusses the security risks for computer preventive strategies.It is precisely because security threats everywhere, the firewall in order to solve this problem emerged. Network security firewall is the key technology is to separate the local network and external networks of a defense system, its core idea is in an insecure network environment to construct a sub-network environment of relative security, the firewall is to implement the network security controls were a necessary technique. This article discusses the firewall security features, architecture, to achieve the main technical means and firewall configuration.key words network security / hacking /virus/ firewall目录1 我国网络安全现状 (1)研究背景 (1)研究意义 (1)计算机网络面临的威胁 (2)网络安全脆弱的原因 (2)网络安全面临的威胁 (2)2 防火墙的安全功能及网络安全的解决方案………………………………………………………………网络安全的解决方案……..…………………………………….3 防火墙的配置……………………………………………………….……………………………………………(ACL)配置…………………………………………………………………………………………………………………………………………………………………………….……………结束语…………………………………………………………………致谢……………………………………………………………………参考文献………………………………………………………………1 我国网络安全现状据美国联邦调查局统计,美国每年因网络安全造成的损失高达75亿美元。

基于linux系统的防火墙技术与应用毕业设计(论文)

摘要随着计算机网络,特别是近年来Internet的飞速发展,各公司、企业、政府机关交流信息的方式正在发生变化。

但这些部门面临的最大的问题就是如何用一种有效的安全解决方案来保护网络及信息系统不受攻击。

在众多的方案中,防火墙是安全解决策略的关键部分。

防火墙是一类安全防范措施的总称,它是在两个网络之间强制实施访问控制策略的一个系统或一组系统。

本文主要是针对有关防火墙的技术和防火墙应用的模型、设计和实现进行研究,通过对各种防火墙技术和防火墙体系结构的分类比较,对明确防火墙相关概念和选择使用防火墙上具有指导意义。

同时,介绍了一种在Linux系统下集包过滤与代理于一身的复合防火墙的设计和实现过程。

本课程设计介绍基于Netfilter/Iptables的包过滤防火墙的实现原理。

对Linux系统、TCP/IP的相关知识及Iptables语法做了介绍。

详细介绍了Iptables 命令的使用举例,通过实例介绍了基于Netfilter/Iptables的包过滤防火墙的配置过程。

本课题目标是设计并实现一种新型防火墙。

这种防火墙既有包过滤的功能,又能在应用层进行代理,具有先进的过滤和代理体系,能从数据链路层到应用层进行全方位安全处理。

TCP/IP协议和代理的直接相互配合,使系统的防欺骗能力和运行的健壮性都大大提高。

实现了什么功能。

在这里介绍的一些技术细节和实现策略可以为今后的防火墙构造提供借鉴。

这种防火墙技术不仅可以使系统更具有灵活性和可扩展性,更使得系统的安全性得到提高。

基于Linux系统的防火墙技术的研究和应用关键词: 防火墙; 包过滤; 代理; 复合型防火墙; LinuxAbstractRecently, with computer network and Internet increasing rapidly, its have changed forever the way of corporations, enterprises, and organizations communicating. But the vital problem that they must face is how to protect their network and information system against attack by setting an effective network security solution. In all of this solution, firewall is one of the important parts.Firewall is a type of network security measure. A firewall is a system or group of systems that enforces an access control policy between two networks. In the dissertation, we study on the modeling, design, and implementation of firewall technologies and firewall application, By the comparing and classifying the all types of firewall technology, we present a whole concept of firewall technology to reader. It is the good guide to choice and building firewall system. In additional, we illustrate a process of designing and implementing a complex firewall system which make packet filter and proxy under Linux operation system, All of the detail of technologies and implementing strategies are a good example to building firewall system in future. the firewalls are not only enhanced the flexible and expandable of application but also allowed to raise the system’s safety.Key words:Firewall; Packet Filter; Proxy; Hybrid-Firewall; Linux目录引言 (5)第1章绪论 (6)1.1 Intranet系统以及其安全问题 ........................................ 错误!未定义书签。

简易Windows防火墙的设计与实现论文

简易Windows防火墙的设计与实现摘要当今时代是飞速发展的信息时代,计算机与信息处理技术日渐成熟。

随着Internet和计算机网络技术的蓬勃发展,网络安全问题现在已经得到普遍重视。

网络防火墙系统就是网络安全技术在实际中的应用之一。

本设计实现的防火墙采用IP过滤钩子驱动技术,过滤钩子驱动是内核模式驱动,它实现一个钩子过滤回调函数,并用系统提供的IP过滤驱动注册它,IP过滤驱动随后使用这个过滤钩子来决定如何处理进出系统的数据包。

本防火墙由以下几个模块组成:过滤规则添加模块,过滤规则显示模块,过滤规则存储模块,文件储存模块,安装卸载规则模块,IP封包过滤驱动功能模块。

用户只需要通过主界面菜单和按钮就可以灵活地操作防火墙,有效地保护Windows系统的安全。

关键词:防火墙;过滤钩子;过滤驱动;包过滤The Design and Implement of Simple Windows FirewallAbstractThe current era is a rapid development of information age. The technologies of computer and information processing become maturity. With the Internet and computer network technology to be flourishing, network security that has been widely concerned. Firewall system is one of the security technologies that used in the network. This design has implemented a firewall adopting the IP filter-hook driver technology; it’s driven through the kernel mode, the filter-hook callback function has been implemented and the filter-hook driver is registered by the IP filter driver which is provided by system. The IP filter driver uses the filter-hook to handle the data packets in and out. The firewall is composed of the following modules: adding filter rules module, display filter rules module, storage filter rules module, storage file module, installation and unloading rules module, IP packet driver module. Users can finish the operation by using main menu and button and protect the system effectively.Key words: Firewall; Filter-Hook; Filter Driver; Packet Filtering目录论文总页数:21页1 引言 (1)1.1 课题背景 (1)1.2 本课题研究意义 (1)1.3 本课题研究方法 (1)2 防火墙概述 (1)2.1 防火墙的定义 (1)2.2 防火墙的基本策略 (2)2.3 包过滤防火墙 (2)2.3.1 数据包 (2)2.3.2 包过滤防火墙的工作原理 (2)3 开发工具 (3)3.1 V ISUAL C++6.0 (3)3.2 VSS (3)4 防火墙系统构成 (3)4.1需求分析 (3)4.2设计思路 (4)4.3功能模块构成 (4)4.4功能模块介绍 (4)4.4.1 过滤规则添加删除功能模块 (4)4.4.2 过滤规则显示功能模块 (4)4.4.3 过滤规则存储功能模块 (5)4.4.4 文件存储功能模块 (5)4.4.5 文件载入功能模块 (5)4.4.6 安装卸载功能摸块 (5)4.4.7 IP封包过滤驱动功能模块 (5)5 防火墙设计 (5)5.1 程序关键类 (5)5.1.1 应用程序类CFireWallAPP (5)5.1.2 主框架类CMainFrame (5)5.1.3 文档类CFireWallDoc (6)5.1.4 视图类CFireWallView (7)5.1.5 _RuleInfo类 (7)5.2 详细设计 (8)5.2.1 主界面 (8)5.2.2 添加过滤规则 (8)5.2.3 删除过滤规则 (11)5.3 驱动程序设计 (13)5.3.1 简介 (13)5.3.2 结构图 (14)5.3.3 该驱动的优点 (14)5.3.4 本程序的驱动设计 (14)6 程序测试 (16)结论 (18)参考文献 (19)致谢 (20)声明 (21)1引言1.1课题背景防火墙是一种隔离技术,是一类防范措施的总称,利用它使得内部网络与Internet或者其他外部网络之间相互隔离,通过限制网络互访来保护内部网络。

防火墙设计方案毕业设计(论文)

毕业设计(论文)题目:防火墙设计方案毕业设计(论文)原创性声明和使用授权说明原创性声明本人郑重承诺:所呈交的毕业设计(论文),是我个人在指导教师的指导下进行的研究工作及取得的成果。

尽我所知,除文中特别加以标注和致谢的地方外,不包含其他人或组织已经发表或公布过的研究成果,也不包含我为获得及其它教育机构的学位或学历而使用过的材料。

对本研究提供过帮助和做出过贡献的个人或集体,均已在文中作了明确的说明并表示了谢意。

作者签名:日期:指导教师签名:日期:使用授权说明本人完全了解大学关于收集、保存、使用毕业设计(论文)的规定,即:按照学校要求提交毕业设计(论文)的印刷本和电子版本;学校有权保存毕业设计(论文)的印刷本和电子版,并提供目录检索与阅览服务;学校可以采用影印、缩印、数字化或其它复制手段保存论文;在不以赢利为目的前提下,学校可以公布论文的部分或全部内容。

作者签名:日期:学位论文原创性声明本人郑重声明:所呈交的论文是本人在导师的指导下独立进行研究所取得的研究成果。

除了文中特别加以标注引用的内容外,本论文不包含任何其他个人或集体已经发表或撰写的成果作品。

对本文的研究做出重要贡献的个人和集体,均已在文中以明确方式标明。

本人完全意识到本声明的法律后果由本人承担。

作者签名:日期:年月日学位论文版权使用授权书本学位论文作者完全了解学校有关保留、使用学位论文的规定,同意学校保留并向国家有关部门或机构送交论文的复印件和电子版,允许论文被查阅和借阅。

本人授权大学可以将本学位论文的全部或部分内容编入有关数据库进行检索,可以采用影印、缩印或扫描等复制手段保存和汇编本学位论文。

涉密论文按学校规定处理。

作者签名:日期:年月日导师签名:日期:年月日毕业设计(论文)任务书班级 2010级通信班学生姓名学号发题日期: 2010 年 5 月 6 日完成日期: 5 月 7 日题目防火墙设计方案1、本论文的目的、意义目的:合服网络宽带工程的进展和社会广大群众对对网络应用的扩大,为了为了保证网络的安全,稳定,畅通的的运行意义:作防火墙设计方案的意义是让社会广大人民知道什么是防火墙,防火墙是如何应用的,和防火墙的作用:防火墙是设置在被保护网络和外部网络之间的一道屏障,以防止发生不可预测的,潜在破坏性的侵入。

简单防火墙课程设计

简单防火墙课程设计一、课程目标知识目标:1. 了解防火墙的基本概念、分类及作用;2. 掌握简单防火墙的配置与使用方法;3. 理解防火墙在网络安全中的作用及重要性。

技能目标:1. 能够独立完成简单防火墙的配置;2. 能够运用所学知识分析并解决网络安全问题;3. 能够利用防火墙进行基本的网络防护。

情感态度价值观目标:1. 培养学生对网络安全的重视和责任感;2. 激发学生对计算机网络技术的兴趣和热情;3. 培养学生团队协作、共同解决问题的精神。

分析课程性质、学生特点和教学要求,本课程目标针对以下具体学习成果进行设计:1. 学生能够掌握防火墙的基本知识,为后续深入学习网络安全打下基础;2. 学生通过实际操作,提高动手实践能力,增强对网络安全的认识;3. 学生在课程学习中,培养网络安全意识,提高自我保护能力;4. 学生在团队协作中,培养沟通能力,提高解决问题的效率。

二、教学内容1. 防火墙基本概念- 防火墙的定义与功能- 防火墙的分类及特点2. 防火墙工作原理- 包过滤防火墙- 代理防火墙- 状态检测防火墙3. 防火墙配置与管理- 防火墙的基本配置- 防火墙规则设置- 防火墙日志管理4. 防火墙应用案例- 家庭/学校网络安全防护- 企业网络安全防护- 防火墙在云计算中的应用5. 实践操作- 使用软件防火墙进行基本配置- 搭建简单防火墙实验环境- 分析并解决网络安全问题教学大纲安排如下:1. 引入防火墙基本概念,让学生了解防火墙的分类及作用;2. 讲解防火墙工作原理,使学生理解防火墙的运行机制;3. 通过防火墙配置与管理的学习,使学生掌握防火墙的使用方法;4. 分析防火墙应用案例,让学生了解防火墙在实际环境中的应用;5. 安排实践操作,提高学生的动手能力,巩固所学知识。

教学内容与课本紧密关联,涵盖防火墙的基础知识、配置和应用,旨在帮助学生建立完整的网络安全知识体系。

三、教学方法1. 讲授法- 对于防火墙的基本概念、工作原理等理论知识,采用讲授法进行教学,以便学生系统地掌握防火墙的基础知识;- 讲授过程中注重启发式教学,引导学生思考防火墙的作用及其在现实生活中的应用。

防火墙设计方案(两篇)2024

引言概述防火墙是网络安全中非常重要的一部分,它通过监控和控制网络流量,保护企业网络免受恶意攻击和未经授权的访问。

本文将讨论和阐述一个防火墙设计方案的具体内容,旨在帮助组织和企业构建一个高效且安全的网络环境。

正文内容1.防火墙安全策略的定义与规划1.1制定明确的安全目标和策略1.2识别和分类网络流量1.3分析和评估潜在的安全威胁1.4深入了解不同的防火墙技术和解决方案1.5确定合适的安全策略和规则集2.防火墙的网络拓扑设计2.1划分网络区域2.2设计防火墙的位置和布局2.3考虑网络容量和性能需求2.4考虑网络扩展性和高可用性2.5考虑与其他安全设备的集成3.防火墙规则的设计与管理3.1设计合适的规则集3.2遵循最佳实践和安全策略3.3限制和控制网络访问权限3.4定期审查和更新规则集3.5高效管理和监控网络流量4.防火墙的安全配置与优化4.1确认防火墙的默认安全配置4.2禁用不需要的服务和功能4.3启用日志记录和警报功能4.4加密敏感数据和通信4.5定期进行安全审计和漏洞扫描5.防火墙的更新与升级策略5.1跟踪和了解最新的安全漏洞和威胁5.2定期更新和升级防火墙软件和固件5.3测试和验证更新的稳定性和兼容性5.4备份和恢复防火墙配置和日志5.5建立有效的应急响应计划总结通过设计一个全面的防火墙方案,组织和企业可以有效地保护自己的网络资源和数据安全。

在安全策略的定义和规划阶段,需明确安全目标并识别和评估潜在的安全威胁。

在网络拓扑设计中,划分网络区域和考虑网络容量和性能需求是关键。

规则的设计与管理要遵循最佳实践,限制和控制网络访问权限,并进行定期的审查和更新。

安全配置与优化的步骤包括确认默认安全配置、禁用不需要的服务和功能、启用日志记录和警报功能以及加密敏感数据和通信。

更新与升级策略要跟踪最新的安全漏洞和威胁,并定期更新防火墙软件和固件。

备份和恢复防火墙配置和日志,并建立有效的应急响应计划是防火墙设计方案中必不可少的。

计算机网络防火墙实验设计-实验设计论文-设计论文

计算机网络防火墙实验设计-实验设计论文-设计论文——文章均为WORD文档,下载后可直接编辑使用亦可打印——摘要:防火墙系统作为计算机设备的安全屏障,其可对信息资源、文件资源进行识别检测,为计算机设备提供安全保障。

文章对计算机网络管理仿真平台进行论述,对防火墙实验设计进行分析,并通过内外部联通模式、防火墙配置模式对计算机网络管理仿真平台防火墙实验设计进行研究。

关键词:计算机网络管理;仿真;防火墙一、计算机网络管理仿真平台论述计算机网络管理仿真平台是一种模拟性技术,在计算机软件与系统的结合下,可实现指令操控下的模拟运行。

仿真平台在工作过程中,一般是以SNMPC、VMware、GNS3为主要搭载平台,通过各项系统的协调配合来保证数据信息在计算机网络体系内的逻辑性运行。

SNMPC是一种显示系统,可对计算机网络内的数据传输方式进行管理,同时以程序指令为基准,对计算机系统内部的数据运行状态进行监督,通过内部网络体系的建构,可实现时效型全过程监控,提升计算机网络系统的管理效率。

VMware是以模拟系统为主,可将不同类型的系统进行模拟,并建构一种真实的运营环境,当计算机在仿真模式下运行时,可及时发现系统运行中存在的问题,并可实现细节优化,进而提升系统的运行效率。

GNS3是仿真平台的数据处理模块,其可实现数据信息的加载、运行等,并通过内部指令功能完成数据信息的分类与对接,保证仿真平台的各项操作模式可进行规范化操控,以提升数据信息传输的稳定性。

二、防火墙实验设计1.防火墙技术原理防火墙在计算机网络系统中主要起到协议拦截、阻挡隐性病毒信息传递的作用,其一般由软件、硬件等构成,计算机设备通过安装防火墙组件,可对携带病毒的信息进行识别,并自动将此类信息阻挡在系统外面,进而为计算机内部系统建构安全体系,提升系统的运行效率。

为此,在对防火墙进行设计时,应通过硬件模块、软件模块等对计算机的运行系统及信息传输环境提供安全保障。

在对硬件模块进行设计时,是通过在计算机设备内部加装相应的杀毒软件等,针对计算机设备的配置硬件建立防护系统,当系统出现病毒入侵的情况时,可自动进行数据隔离。

(完整版)windows平台下个人防火墙的设计与实现毕业设计

摘要随着互联网的普及,安全问题越来越受到大家的重视。

一个安全良好的网络环境能很好的保护好人们的计算机不受木马和病毒的侵扰,给人们的财产和隐私提供必要的保护。

个人防火墙作为最早出现和最多使用的网络安全产品,以软件的形式存在于计算机与其所连接的网络之间,对流经计算机的未经授权的网络数据包进行监控和阻止,以起到对系统的保护作用。

因此,开发有效的个人防火墙具重要意义。

本文根据个人防火墙的实际需求,首先分析了目前市场上各类防火墙所采用的不同核心过滤技术,结合其优缺点和实现的难易程度,确定了本课题实现所采用的技术并做出相应的阐述。

其次对本课题实现的功能和核心技术进行了详细的介绍,接着对个人防火墙的相关功能进行了介绍和展示,最后对完成本论文中获得的心得体会和经验进行了系统的总结。

本课题中实现个人防火墙所采用的核心过滤技术为Filter-Hook Driver。

核心过滤驱动的开发采用Visual Studio 2010和Windows下的驱动开发工具WDK进行编码和编译,用户层采用C语言进行编写。

用户界面用MFC实现。

本个人防火墙实现了对网络数据包的过滤,管控规则设置和日志功能。

充分考虑了个人防火墙所需的基本功能,操作方便,界面简单友好。

关键词个人防火墙;数据包过滤;Filter-Hook Driver;网络安全AbstractWith the popularity of the Internet, security issues are attention by more and more people. A secure network environment can protect personal computer from Trojans and viruses, and provide necessary protection to people's property and privacy. Personal firewall as the earliest and the most used Network Security toolkit, it exists as software, between a computer and its network. In order to protect the system, personal firewall monitors and prevents network packets which are flowing through the compute and unauthorized. Therefore, the development of an effective personal firewall the current market, combined with the ease of their implementation and relative merits. This topic determined . Secondly the function and the core technology of this project is introduced in detail, then introduces and displays the related functions of a personal firewall, and finally summarizes the feelings and experiences in completing this paper.In this topic, the core filtering technology in realization of personal firewall is adopted by the Filter-Hook Driver.Filter-Hook Driver using Visual Studio 2010 and WDK todevelopment which is a driver development tool under theWindows, Using C language to write user layer. The userinterface use MFC to achieve. This personal firewall achievedthose functions: network packet filtering, control rules set andlogging. Fully considering the basic functions of a personalfirewall, this system is easy to operate and )技术的第四代防火墙。

防火墙论文

摘要防火墙作为一种网络或系统之间强制实行的访问控制机制,是确保网络安全的重要手段,有基于通用操作系统设计的防火墙,也有基于专用操作系统设计的防火墙。

由于Linux源代码的开放性,所以,Linux成为研究防火墙技术的一个很好的平台。

本文介绍 Linux的防火墙技术Netfilter/Iptables 在 Linux 内核中的具体实现。

讨论了Linux内核防火墙套件Netfilter 实现的一些基本技术:包过滤。

Linux下常用的防火墙规则配置软件Iptables;从实现原理、配置方法以及功能特点的角度描述了Linux防火墙的功能;并给出了Linux下简单防火墙的搭建。

关键字:防火墙,Netfilter,IptablesABSTRACTThe firewall took between one kind of network or the system forces the access control mechanism which implements, is guarantees the network security the important method, has based on the general operating system design firewall, also has based on the special-purpose operating system design firewall. As a result of Linux source code openness, therefore, Linux becomes the research firewall technology a very good platform. This article introduces Linux firewall technology Netfilter/Iptables in Linux essence concrete realization. Discussed Linux essence firewall set of Netfilter realization’s some basic technologies: the package filter. Under Linux commonly used firewall rule disposition software Iptables; from the realization principle, the disposition method as well as the function characteristic angle described the Linux firewall function; and build up a simple firewall in Linux.Key words: Firewall, Netfilter, Iptables目录摘要 (I)ABSTRACT (II)第一章绪论 (1)1.1 前言11.2开发背景1第二章防火墙技术 22.1防火墙概述22.2包过滤技术 2第三章 Netfilter/Iptables 33.1 Netfilter框架43.1.1 Netfilter框架的介绍43.1.2数据包流经网络协议栈的分析43.2 管理工具:Iptables53.2.1 Iptables 防火墙规则配置管理工具53.2.1 Iptables工具的应用方法5第四章 Linux下简单防火墙的搭建64.1防火墙搭建的战略规划64.2 Iptables规则脚本7第五章总结与展望85.1 应用前景85.2 总体体会8参考文献9致谢10第一章绪论1.1前言Linux 可以追溯到UC Berkeley分校的Unix,因此从某种意义上讲,Linux本身就是一种网络操作系统,Linux在实现网络功能方面有着独特的优势。

毕业设计(浅析个人防火墙的研究)开题报告

毕业论文(设计)开题报告学生姓名方祥专业网络工程班级信息A1111拟选题目浅析个人防火墙选题依据及研究意义随着电脑的广泛普及,计算机用户的“低龄化”和“老年化”两大群体也在逐步壮大。

对于初级用户来说,电脑病毒、流氓软件、黑客纷至沓来……往往令人措手不及。

如何能保证自己的电脑不受侵害,可以放心地浏览网页、聊天和游戏?针对这些最为关注的问题,研究个人防火墙即可使您不再为电脑的安全问题而烦恼。

如果你的电脑不上网,不与外部通信,可以说无需安装个人防火墙,即使中了木马也发挥不出作用。

但一旦进入网络中,最好要安装一套个人防火墙。

除了阻断向外发送密码等私密信息,阻挡外界的控制外,个人防火墙的作用还在于屏蔽来自外界的攻击,如探测本地的信息和一些频繁的数据包流向本地。

此外,如果本机中了一些蠕虫病毒,这些蠕虫会搜索网络中存在的别的主机,把自己成千上万的向洪水一样地发送出去,个人防火墙则能将之拦截,断掉它们的通路。

综上所述我们了解到个人防火墙各的重要性和普遍性。

个人防火墙很好的帮我们保密了自己的个人隐私和商业机密,起到了维护了商场公平的意义和个人的隐私权不被侵犯。

除杀毒软件外个人防火墙可以从一角度加以保护,加以保护方能良好地使我们在网络世界不被入侵。

选题研究现状很多网络初级用户认为只要装了不自带防火墙的杀毒软件酶系统就绝对安全了,这种想法是不对的。

在现今的网络安全环境下,木马,病毒肆虐,黑客攻击频繁,而且各种流氓软件,间谍软件也兴风作浪。

怎样才能让我们的系统保全于如此险恶的万历国环境呢?由于网络的普及,病毒和木马的概念、范畴越来越具有交融性,两者的手段和功能也逐步具有重叠性。

很多病毒把依赖网络传播作为了一个重点,同时它也干点木马的勾当,打开系统共享、截获敏感信息发送等。

而木马实现的最终功能一定是与网络有关的。

木马一定有一个服务端程序,就是在我们受害机器上运行过的。

一类可能是这个程序只是一个卧底,像一个贼一样,记录你的键盘输入,偷取用户信息、敏感文件以及各类密码等,将这些截获的信息发送到事先被配置指定好的邮箱、空间或是其它可以收到信息的地方;木马的另一大类里应外合是它的首要任务,服务端在目标电脑上被运行后,就驻扎下来,等待外界与之响应。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

目录第一章绪论 (1)引言 (1)课题设计介绍 (1)第二章防火墙介绍 (2)2.1 什么是防火墙及防火墙的作用 (2)2.2 防火墙的架构 (2)2.3防火墙的技术实现 (3)2.4 防火墙的特点 (3)第三章硬件防火墙 (4)3.1硬件防火墙的基本功能 (4)3.2防火墙实现基础原理 (5)3.2.1 包过滤防火墙 (6)3.2.2 应用网关防火墙 (6)3.2.3 状态检测防火墙 (7)3.2.4 复合型防火墙 (8)第四章网络防火墙的硬件实现 (9)4.1网络防火墙的硬件结构 (9)4.1.2 USB2.0接口芯片CY7C68013 (10)4.2 TCP/IP协议栈在UCOSII下的实现 (10)第五章利用PLD做一个硬件防火墙 (12)5.1MAX+PLUSⅡ软件安装和使用 (12)5.1.1概述 (12)5.2 MAX+PLUSⅡ设计硬件防火墙程序实例 (14)5.2.1 设计程序部分 (14)5.2.2波形仿真部分 (17)结束语 (17)致谢 (18)参考文献 (19)第一章绪论引言随着现代科学技术的迅猛发展,能源问题、环境问题的日益成为人民所关注的问题。

在电子科学领域也在以前所未有的革新速度,向着功能多样化,体积最小化、功耗最低化的方向迅速发展。

现代电子产品在设计上有了新的突破:大量使用大规模的可编程逻辑器件,以提高产品的性能,缩小产品的体积,降低产品的消耗;广泛使用现代计算机技术,以提高电子设计的自动化程度,缩短开发周期,提高产品的竞争力。

CPLD就是这样一个例子,PLD技术的发展,将大量复杂电路缩小到一块小芯片上实现原来电路的功能。

课题设计介绍本设计就以硬件防火墙的实现为主要内容,简单介绍各类防火墙的实现,应用、及功能。

然后就PLD为设计实例来具体说明硬件防火墙的原理实现。

1、就硬件防火墙而言,一般具备一下的基本功能要求:(1) 当设置的特真码与输入的代码相同时输出就按照防火墙的功能对其处理。

(2) 当设置的特真码与输入的代码不同时输出原代码。

2、对PLD设计硬件防火墙的要求:(1) 能在MAX+ PLUS II平台上设计硬件代码,并编译通过。

(2) 用仿真能实现防火墙的基本功能。

第二章防火墙介绍2.1 什么是防火墙及防火墙的作用防火墙是指设置在不同网络(如可信任的企业内部网和不可信的公共网)或网络安全域之间的一系列部件的组合。

它是不同网络或网络安全域之间信息的唯一出入口,能根据企业的安全政策控制(允许、拒绝、监测)出入网络的信息流,且本身具有较强的抗攻击能力。

它是提供信息安全服务,实现网络和信息安全的基础设施。

随着网络规模的扩大和开放性的增强,网络上的很多敏感信息和保密数据将受到很多主动和被动的人为攻击。

一种解决办法是为需要保护的网络上的每个工作站和服务器装备上强大的安全特征(例如入侵检测),但这几乎是一种不切合实际的方法,因为对具有几百个甚至上千个节点的网络,它们可能运行着不同的操作系统,当发现了安全缺陷时,每个可能被影响的节点都必须加以改进以修复这个缺陷。

另一种选择就是防火墙(Firewall),防火墙是用来在安全私有网络(可信任网络)和外部不可信任网络之间安全连接的一个设备或一组设备,作为私有网络和外部网络之间连接的单点存在。

防火墙是设置在可信任的内部网络和不可信任的外部网络之间的一道屏障,它可以实施比较广泛的安全策略来控制信息流,防止不可预料的潜在的入侵破坏. DMZ外网和内部局域网的防火墙系统。

2.2 防火墙的架构防火墙产品的三代体系架构主要为:第一代架构:主要是以单一cpu作为整个系统业务和管理的核心,cpu有x86、powerpc、mips等多类型,产品主要表现形式是pc机、工控机、pc-box或risc-box等;第二代架构:以np或asic作为业务处理的主要核心,对一般安全业务进行加速,嵌入式cpu为管理核心,产品主要表现形式为box等;第三代架构:iss(integrated security system)集成安全体系架构,以高速安全处理芯片作为业务处理的主要核心,采用高性能cpu发挥多种安全业务的高层应用,产品主要表现形式为基于电信级的高可靠、背板交换式的机架式设备,容量大性能高,各单元及系统更为灵活。

2.3防火墙的技术实现从Windows软件防火墙的诞生开始,这种安全防护产品就在跟随着不断深入的黑客病毒与反黑反毒之争,不断的进化与升级。

从最早期的只能分析来源地址,端口号以及未经处理的报文原文的封包过滤防火墙,后来出现了能对不同的应用程序设置不同的访问网络权限的技术;近年来由ZoneAlarm等国外知名品牌牵头,还开始流行了具有未知攻击拦截能力的智能行为监控防火墙;最后,由于近来垃圾插件和流氓软件的盛行,很多防火墙都在考虑给自己加上拦截流氓软件的功能。

综上,Windows软件防火墙从开始的时候单纯的一个截包丢包,堵截IP和端口的工具,发展到了今天功能强大的整体性的安全套件。

2.4 防火墙的特点一般防火墙具备以下特点:1、控制对特殊站点的访问,广泛的服务支持:通过将动态的、应用层的过滤能力和认证相结合,可实现浏览器、HTTP服务器、FTP等。

2、提供监视Internet安全和预警的方便端点,对私有数据的加密支持,保证通过Internet进行的虚拟私人网络和商务活动不受损坏。

3、客户端认证只允许指定的用户访问内部网络或选择服务,过滤掉不安全服务和非法用户。

4、反欺骗:欺骗是从外部获取网络访问权的常用手段,它令数据包像是来自网络内部。

防火墙能监视这样的数据包并扔掉它们。

5、C/S模式和跨平台支持:能使运行在一平台的管理模块控制另一平台的监视模块。

6、邮件保护:保护网络免受对电子邮件服务的攻击。

第三章硬件防火墙硬件防火墙是指把防火墙程序做到芯片里面,由硬件执行这些功能,能减少CPU的负担,使路由更稳定。

网络级防火墙一般根据源、目的地址做出决策,输入单个的IP 包。

一台简单的路由器是“传统的”网络级防火墙,因为它不能做出复杂的决策,不能判断出一个包的实际含意或包的实际出处。

现代网络级防火墙已变得越来越复杂,可以保持流经它的接入状态、一些数据流的内容等等有关信息。

许多网络级防火墙之间的一个重要差别是防火墙可以使传输流直接通过,因此要使用这样的防火墙通常需要分配有效的IP地址块。

网络级防火墙一般速度都很快,对用户很透明。

3.1硬件防火墙的基本功能防火墙的基本功能防火墙系统可以说是网络的第一道防线,因此一个企业在决定使用防火墙保护内部网络的安全时,它首先需要了解一个防火墙系统应具备的基本功能,这是用户选择防火墙产品的依据和前提。

一个成功的防火墙产品应该具有下述基本功能:防火墙的设计策略应遵循安全防范的基本原则——“除非明确允许,否则就禁止”;防火墙本身支持安全策略,而不是添加上去的;如果组织机构的安全策略发生改变,可以加入新的服务;有先进的认证手段或有挂钩程序,可以安装先进的认证方法;如果需要,可以运用过滤技术允许和禁止服务;可以使用FTP和Telnet等服务代理,以便先进的认证手段可以被安装和运行在防火墙上;拥有界面友好、易于编程的IP过滤语言,并可以根据数据包的性质进行包过滤,数据包的性质有目标和源IP地址、协议类型、源和目的TCP/UDP端口、TCP包的ACK位、出站和入站网络接口等。

如果用户需要NNTP(网络消息传输协议)、XWindow、HTTP和Gopher等服务,防火墙应该包含相应的代理服务程序。

防火墙也应具有集中邮件的功能,以减少SMTP服务器和外界服务器的直接连接,并可以集中处理整个站点的电子邮件。

防火墙应允许公众对站点的访问,应把信息服务器和其他内部服务器分开。

防火墙应该能够集中和过滤拨入访问,并可以记录网络流量和可疑的活动。

此外,为了使日志具有可读性,防火墙应具有精简日志的能力。

虽然没有必要让防火墙的操作系统和公司内部使用的操作系统一样,但在防火墙上运行一个管理员熟悉的操作系统会使管理变得简单。

防火墙的强度和正确性应该可被验证,设计尽量简单,以便管理员理解和维护。

防火墙和相应的操作系统应该用补丁程序进行升级且升级必须定期进行。

正像前面提到的那样,Internet每时每刻都在发生着变化,新的易攻击点随时可能会产生。

当新的危险出现时,新的服务和升级工作可能会对防火墙的安装产生潜在的阻力,因此防火墙的可适应性是很重要的。

3.2防火墙实现基础原理防火墙通常使用的安全控制手段主要有包过滤、状态检测、代理服务。

下面,我们将介绍这些手段的工作机理及特点。

包过滤技术是一种简单、有效的安全控制技术,它通过在网络间相互连接的设备上加载允许、禁止来自某些特定的源地址、目的地址、TCP端口号等规则,对通过设备的数据包进行检查,限制数据包进出内部网络。

包过滤的最大优点是对用户透明,传输性能高。

但由于安全控制层次在网络层、传输层,安全控制的力度也只限于源地址、目的地址和端口号,因而只能进行较为初步的安全控制,对于恶意的拥塞攻击、内存覆盖攻击或病毒等高层次的攻击手段,则无能为力。

状态检测是比包过滤更为有效的安全控制方法。

对新建的应用连接,状态检测检查预先设置的安全规则,允许符合规则的连接通过,并在内存中记录下该连接的相关信息,生成状态表。

对该连接的后续数据包,只要符合状态表,就可以通过。

这种方式的好处在于:由于不需要对每个数据包进行规则检查,而是一个连接的后续数据包(通常是大量的数据包)通过散列算法,直接进行状态检查,从而使得性能得到了较大提高;而且,由于状态表是动态的,因而可以有选择地、动态地开通1024号以上的端口,使得安全性得到进一步地提高。

代理服务型防火墙,代表某个专用网络同互联网进行通讯的防火墙,类似在股东会上某人以你的名义代理你来投票。

当你将浏览器配置成使用代理功能时,防火墙就将你的浏览器的请求转给互联网;当互联网返回响应时,代理服务器再把它转给你的浏览器。

代理服务器也用于页面的缓存,代理服务器在从互联网上下载特定页面前先从缓存器取出这些页面。

内部网络与外部网络之间不存在直接连接。

代理服务器提供了详细的日志和审计功能,大大提高了网络的安全性,也为改进现有软件的安全性能提供了可能。

但会降低网络性能,所以在一般情况下都不使用。

3.2.1 包过滤防火墙包过滤防火墙一般在路由器上实现,用以过滤用户定义的内容,如IP地址。

包过滤防火墙的工作原理是:系统在网络层检查数据包,与应用层无关。

这样系统就具有很好的传输性能,可扩展能力强。

但是,包过滤防火墙的安全性有一定的缺陷,因为系统对应用层信息无感知,也就是说,防火墙不理解通信的内容,所以可能被黑客所攻破。

图4.1 包过滤防火墙工作原理图3.2.2 应用网关防火墙应用网关防火墙检查所有应用层的信息包,并将检查的内容信息放入决策过程,从而提高网络的安全性。