Juniper Networks Sales Associate Enterprise Switch test Question set 2

商业合作伙伴行为守则-JuniperNetworks

财务诚信和会计

Juniper商业合作伙伴应当将所有与Juniper产品销售和任 何及所有交易或者关于Juniper相关业务的其他支出做完整 精确的账簿和记录。Juniper商业合作伙伴不得从事虚假和 或作假会计行为,包括但不限于建立“行贿基金”或其他 不正当的财务行为。

双方关系

Juniper和他们的商业合作伙伴是独立的承包商,任何一方 均不得以任何目的视为对方的代理商。本《商业合作伙伴 守则》中的任何内容不得解释为建立双方之间的合作关系 或合营企业。

2

商业合作伙伴行为守则

诚信守法

反贿赂合规

Juniper一直致力于提供一个没有勒索、贿赂和任何非法、 不道德或欺诈活动的商业合作环境。

出口合规

Juniper商业合作伙伴应当拥有和遵守文件化的出口管制计 划,旨在确保处理或分销出口控制的材料或产品时符合美 国和其他适用的进出口法律法规。Juniper产品和服务通常 包含高度监管的敏感技术,只能分发给授权的终端客户, 并且始终遵守贸易禁运和制裁。若有任何关于出口合规的 问题,请联系 compliance_helpdesk@。

44

商业合作伙伴行为守则

劳工标准

Juniper商业合作伙伴应当公平对待其雇员并遵循适用的劳 动就业法律法规,追求以下原则。

自由选择雇佣

与Juniper商业合作伙伴之间的雇佣关系必须是自由选择, 不应有强迫、抵债或非自愿劳工、或者奴隶或贩卖的人 口。Juniper商业合作伙伴允许工人在给予合理的通知前提 下中断雇佣关系。Juniper商业合作伙伴不得持有或以其他 方式销毁、隐藏、没收或拒绝员工使用他们的身份或移民 文件,比如政府签发的身份证、护照或工作许可证,除非 法律要求此类行为。

JUNIPER 路由器常用维护命令讲解

中国电信CN2网络Juniper设备常用维护命令手册V1.0(Release)Maintained By Kevin YangCorporate HeadquartersJuniper Networks ,Inc.1194 North Mathilda AvenueSunnyvale, California 94089-1206 USAPhone: 888-JUNIPER (888-586-4737)1-408-745-2000Fax: 1-408-745-2100目录前言 5设备端口5 文档目的 5 使用人员 5 内容范围 5 假设与告诫 相关文献6 运行状态维护命令7 show chassis alarms7 show chassis environment7 show chassis environment pem 9 show chassis environment sib 10 show chassis environment fpc 11 show chassis sibs12 show chassis fabric topology 13 show version16 show chassis hardware detail 16 show chassis fpc19 show chassis fpc detail 20 show chassis fpc pic ‐status22 show chassis pic fpc ‐slot <fpc> pic ‐slot <pic> 23 show chassis rouging ‐engine24 s how chassis feb (只适用于M120)26 show chassis feb detail (只适用于M120)27 show chassis fpc ‐feb ‐connectivity (只适用于M120) 28 show ntp status 29 状态维护命令30 show interfaces descriptions 30 show interfaces terse31 show interfaces diagnostics optics 32 show interfaces extensive 34 show interfaces queue40clear interfaces statist 4 ics 4路由r soft ‐inbound <neighbor> 6MPL <destination> 7其它协议状态维护命令46 show route <destination> 46 show route summary47 show route <destination> exact detail49 show route forwarding ‐table destination <destination> 51 show isis hostname 52 show isis adjacency 53 show isis interface 54 show isis database55 show configuration protocol isis 57 show bgp summary58 show bgp neighbor <neighbor ‐address>59 show route advertising ‐protocol bgp <neighbor> | match 62 show route receive ‐protocol bgp <neighbor> | match 62 show bgp receive ‐protocol bgp <neighbor> all63 show route protocol bgp <destination> exact detail 64 show route protocol bgp aspath ‐regex <aspath ‐regex> 66 clear bgp neighbor <neighbor > 67 clear bgp neighbor soft <neighbor>67 clear bgp neighbo 8 S 相关维护命令69 show mpls lsp69 clear mpls lsp name <name> 71 show mpls interface 71 show rsvp interface 72 show ldp interface 73 show ldp neighbor 74 show ldp session 75 show ldp database75 clear ldp neighbor <neighbor> 77 clear ldp session 7 相关维护命令78 show system storage 78 request chassis pic offline 79 request chassis pic online 79 request chassis fpc offline 80 request chassis fpc online 80 request chassis cb offline 80 request chassis cb online 81 request chassis sib offline 81 request chassis sib online81 request chassis routing ‐engine master switch82 request routing ‐engine login other ‐routing ‐engine82request system halt 82 request system reboot83 request system software add 83 request system snapshot 4 8故障show pfe statistics traffic 89信息收集命令85 request support information 85 show log messages 86 show log chassisd86 show chassis hardware detail | no ‐more 87前言文档目的本文档是瞻博网络公司(Juniper)工程师为中国电信CN2 网络维护人员编写的维护常用命令手册使用人员本文档资料主要面向负责中国电信CN2的网络维护技术人员内容范围本文档包含Juniper路由器设备软硬件状态,配置状态,连接状态,负载状态,路由协议, QoS 状态,运行状态记录情况,故障信息收集等方面的常用命令 假设与告诫假设阅读本文档的技术人员拥有本文中描述的Juniper路由产品的安装和运行经 验,并了解配置、升级和故障排除的基本程序。

juniper渠道认证2013

VAR ID: 9999-1111 Authorization Code: 1234567899

注册完成后,Juniper后台审核完毕后,会发邮件通知代理 商注册成功,并产生代理商唯一VARID及Authorization Code,请妥协保存,这是代理商的身份证号

20

Copyright © 2010 Juniper Networks, Inc.

1/ 成为Juniper注册代理商(J-Partner) 2/ 成为Juniper单精英代理商(Elite-specialized) 3/ 成为Juniper双精英代理商( Elite-portfolio)

进入/cn页面,点击“合作伙伴 页面,点击 合作伙伴 合作伙伴” 页面 进入

请参考网上注册流程

此处可下载详细注册 流程介绍

23

Copyright © 2010 Juniper Networks, Inc.

需要使用Authorization Code完成个人帐号注册

这就是J-Partner注册成 功后产生的唯一编号 Authorization Code

点击

7

Copyright © 2010 Juniper Networks, Inc.

按照以下的要求, 按照以下的要求,输入代理商相关信息

输入代理商联系人邮箱 再次输入代理商联系人邮箱 输入代理商的英文 英文名字 英文 选择国家“China”

8

Copyright © 2010 Juniper Networks, Inc.

Firew all 考试要求 人数要求 Routing Sw itching Firew all /VPN &DP Unified Access Control & SSL

Juniper 交换机配置教程

▪ Bridging is not supported on L3 sub-interfaces

for EX-series switches

Physical

Logical

L2 Trunk

L2 Trunk

ge-0/0/0.1

ge-0/0/2.1

ge-0/0/0.2

ge-0/0/2.1

3

Copyright © 2009 Juniper Networks, Inc.

default 0 1

orange 100 2

ge-0/0/0.0

blue

200 3

ge-0/0/1.0

purple

300 4

ge-0/0/2.0

7

Copyright © 2009 JuVnLipAerNNPetuwroprkles, Inc.

802.1Q TAGGED TRUNK LINKS

} } vlans {

orange { vlan-id 100;

} blue {

vlan-id 200; } }

VLAN Blue

Copyright © 2009 Juniper Networks, Inc.

INTER-VLAN ROUTING

Routed VLAN Interface (RVI)

vlan orange:

Admin state: Enabled

Tagging : 802.1Q Tag 100

Desription : None

Primary IP : None

Interfaces : 1. (Active = 1)

stp

: None

Tag

: None

Juniper Networks ENT-AN1233-4.3 应用注释指南说明书

ENT-AN1233-4.3Application Note AGGR/LACP Software Configuration GuideReleasedJanuary2018Contents1Revision History (1)2Introduction (2)3LACP Enhancement Features (3)3.1Aggregation Groups (3)3.2Bundle Max (3)3.3Revertive/Non-Revertive (3)3.41:1Active (Standby)LACP (3)3.5LACP State Information (3)3.6ICLI (3)4ICLI Commands (4)4.1Creating an Aggregation Group (4)4.2Showing the Status of an Aggregation Group (4)4.3Showing the Detailed Status of an Aggregation Group (5)4.4Statistics (5)4.5System ID (5)4.6Port LACP Commands (5)4.7Group LACP Commands (6)4.8Forwarding Mode of the Aggregation (6)4.9Deletion of an Aggregation Group (6)Contents1Revision HistoryThe revision history describes the changes that were implemented in the document.The changes are listed by revision,starting with the most current publication.Revision 1.0Revision 1.0was published in December 2017.It was the first publication of this document.Revision History2IntroductionThis document provides examples on how to configure Link Aggregation Control Protocol (LACP)/AGGR using the Industrial Command Line Interface (ICLI).The commands apply to an enhanced version of the LACP ,available from the APPL-4.3release.The examples used in this document pertain to Microsemi switches.Introduction3LACP Enhancement FeaturesThe following sections describe various LACP enhancement features.3.1Aggregation GroupsTo create an aggregation a group type must be chosen on the interfaces that are participating in the group.This can be LACP active,LACP passive,or statically created aggregation “On”.No looping occurs even though the parallel links have links and have not formed an aggregation.Spanning tree is not needed for this but can be enabled to avoid loops between CP active initiates the LACP frames to CP passive does not initiate the LACP frames to partner,but answers if requested.“On”is a statically created aggregation without LACP .3.2Bundle MaxIf there exists a suitable link partner,each LACP group automatically forms an aggregation for all of its members.The number of members can be restricted by setting the max bundle value to a number less than the number of group members.When the number of members who have formed aggregation reach the specified value,the remaining ports are set to standby and do not forward any frames.If an active member goes down,then a standby member will take over.The priority assignment controls which member goes active/standby.3.3Revertive/Non-RevertiveThe LACP group can be configured to be revertive (default)or non-revertive.When a higher priority port in active/standby configuration comes back up,it becomes active again and the current active port (if it has lower priority)becomes standby,unless the group is configured to be non-revertive.In non-revertive mode,if a port comes back up,nothing changes and the traffic is not disturbed.Note:Each time a link changes,the traffic is halted until the new aggregation (key)is fully setup.3.41:1Active (Standby)LACPTo achieve 1:1active/standby configuration,create a group with two ports and configure one of the ports as bundle max.One of the ports,with higher priority,actively forwards traffic while the other remains in standby mode.The port,in standby mode,does not forward any frames other than BPDUs.The LACP state of the standby port is in no sync state.If the active port goes down,the standby port takes over.When the failed port becomes operational,it takes over the frame forwarding (unless configured not to -non-revertive)operation.3.5LACP State InformationThe state of the LACP protocol (partner and actor)are visible through show lacp neighbor detail and show lacp internal detail commands.3.6ICLIThe ICLI syntax (for configuration and status)follows the Cisco IOS port-channel style.Port-channel is called aggregation in Microsemi terms.LACP Enhancement FeaturesThe following sections describe the implementation of the preciously discussed LACP features through ICLIcommands.4.1Creating an Aggregation GroupThe following snippet shows how to create an active LACP group with ports Gig1/1-2as members.# conf t(config)# interface GigabitEthernet 1/1-2(config-if)# aggregation group 1 mode ?active Active LACPon Static aggregationpassive Passive LACP<cr>(config-if)# aggregation group 1 mode activeActive can be replaced with passive and on.4.2Showing the Status of an Aggregation GroupThe following snippet shows the status of the active LACP group,created in the previous chapter.# show aggregationAggr ID Name Type Speed Configured Aggregated------- ---- ----------- -------- ---------- ----------1 LLAG1 LACP_ACTIVE Undefined Gi 1/1-2 noneShow the internal configuration and status.# show lacp internalPort State Key Priority---------- -------- ---- --------Gi 1/1 Down 1 32768Gi 1/2 Down 1 32768Where,Port—is the local port.State—indicates if an partner is seen and a aggregation created.Key—is used as a term in the802.1D standard.Here it equals the group id.Priority—is used for active/standby purpose.4.3Showing the Detailed Status of an Aggregation GroupThe following snippet shows the detailed status of the aggregation group.# show lacp neighbor detailsPort : The local portState : The active/inactive state of this portAggr ID : The group id of this aggregationPartner Key : The aggr key of the partnerPartner Port : The port of the partnerPartner Port Prio : The partner port priority[Activ Timeou Aggrege Synchro Collect Distrib Defau Expired]:Booleans. The LACP protocol state seen from the link partner.# show lacp internal detailsPort : The local portState : The active/inactive state of this portKey : The key of this port, same as group id.Priority : The LACP priority of this port[Activ Timeou Aggrege Synchro Collect Distrib Defau Expired]:Booleans. The LACP protocol state seen from the actor (the local unit).4.4StatisticsThe following snippet shows the statistics of the aggregation group.# show lacp statisticsPort Rx Frames Tx Frames Rx Unknown Rx Illegal---------- ---------- ---------- ---------- ----------Gi 1/1 2572 14067 0 0Gi 1/2 2572 14068 0 04.5System IDThe following snippet shows the system ID.The system ID is the combination of the priority and the MACaddress.(config)# lacp system-priority ?<1-65535> Priority value, lower means higher priority# show lacp system-idSystem ID: 32768 - 00:01:c1:00:f6:904.6Port LACP CommandsThe following snippet shows how to configure LACP for each port.# conf t(config)# interface GigabitEthernet 1/1-2(config-if)# lacp ?port-priority timeout <cr>Where,port-priority—the LACP priority for the port.Timeout—fast or slow protocol timeout.4.7Group LACP CommandsThe following snippet shows how to perform an additional configuration of LACP based groups.# conf t(config)# interface llag 1(config-llag)# lacp ?failovermax-bundlefailover—revertive(default)/non-revertivemax-bundle—max size of the aggregation(1-max).All the default ports in the group can aggregate. 4.8Forwarding Mode of the AggregationThe forwarding distribution of the traffic can be affected by changing the aggregation mode.This is a globalparameter and affects all aggregations.These mode parameters can be combined.Note:Any change in the aggregation mode stops all forwarding until the key is fully setup.config)# aggregation mode ?dmac Destination MAC affects the distributionip IP address affects the distributionport IP port affects the distributionsmac Source MAC affects the distribution(config)# aggregation mode ?aggregation mode { [ smac ] [ dmac ] [ ip ] [ port ] }(config)# aggregation mode smac dmac(config)# end#4.9Deletion of an Aggregation GroupThe following snippet shows how to delete an aggregation group.# conf t(config)# no interface llag 1(config)#Microsemi makes no warranty,representation,or guarantee regarding the information contained herein or the suitability of its products and services for any particular purpose,nor does Microsemi assume any liability whatsoever arising out of the application or use of any product or circuit.The products sold hereunder and any other products sold by Microsemi have been subject to limited testing and should not be used in conjunction with mission-critical equipment or applications.Any performance specifications are believed to be reliable but are not verified,and Buyer must conduct and complete all performance and other testing of the products,alone and together with,or installed in,any end-products.Buyer shall not rely on any data and performance specifications or parameters provided by Microsemi.It is the Buyer's responsibility to independently determine suitability of any products and to test and verify the same.The information provided by Microsemi hereunder is provided "as is,where is"and with all faults,and the entire risk associated with such information is entirely with the Buyer.Microsemi does not grant,explicitly or implicitly,to any party any patent rights,licenses,or any other IP rights,whether with regard to such information itself or anything described by such rmation provided in this document is proprietary to Microsemi,and Microsemi reserves the right to make any changes to the information in this document or to any products and services at any time withoutnotice.Microsemi HeadquartersOne Enterprise,Aliso Viejo,CA 92656USAWithin the USA:+1(800)713-4113Outside the USA:+1(949)380-6100Sales:+1(949)380-6136Fax:+1(949)215-4996Email:***************************©2019Microsemi.All rights reserved.Microsemi and the Microsemi logo aretrademarks of Microsemi Corporation.Allother trademarks and service marks are theproperty of their respective owners.Microsemi,a wholly owned subsidiary of Microchip Technology Inc.(Nasdaq:MCHP),offers a comprehensive portfolio of semiconductor and system solutions for aerospace &defense,communications,data center and industrial markets.Products include high-performance and radiation-hardened analog mixed-signal integratedcircuits,FPGAs,SoCs and ASICs;power management products;timing and synchronization devices and precise time solutions,setting the world's standard for time;voice processing devices;RF solutions;discrete components;enterprise storage and communication solutions;security technologies and scalable anti-tamper products;Ethernet solutions;Power-over-Ethernet ICs and midspans;as well as custom design capabilities and services.Microsemi is headquartered in Aliso Viejo,California,and has approximately 4,800employees globally.Learn more at .VPPD-04564Legal。

瞻博网络Junos Space Security Director产品说明书

产品简介产品概述在当今复杂的网络环境中,如果管理解决方案不敏捷、不直观,或者在粒度水平、控制和可视性方面不足,就可能使网络安全管理变得极其耗时,而且容易出错。

Junos Space Security Director提供一个直观、集中管理的Web界面,它能够针对新兴和传统的风险向量,对所有的物理、逻辑和虚拟防火墙(瞻博网络SRX系列业务网关和vSRX)实施安全策略管理。

产品说明瞻博网络Junos Space Security Director运行在创新、直观和智能化的Junos Space 网络管理平台上,该应用提供详细的应用性能可视性,降低了相关风险,使用户不仅“知道”某个组件出现了故障,还能快速“采取措施”修复故障。

Security Director为整个网络在扩展性、细粒度策略控制和策略广度方面提供全面支持,通过一个集中管理的Web界面,能够帮助管理人员在安全策略生命周期的各个阶段,快速地对状态防火墙、统一威胁管理(UTM)、入侵防御、应用防火墙(AppFW)、VPN和网络地址转换(NAT)进行管理。

通过提供操作智能、自动化管理、高效的安全策略、直观的工作流,以及一种强大的应用和平台架构,Security Director能够降低管理成本和减少出错,使用户能够检测到正在发生的威胁,并实时采取补救措施。

Security Director的仪表板提供一些可自定义、信息丰富的窗口小部件,直观地显示安全设备的状态一览。

利用一个托盘工具,你可以在防火墙、威胁、入侵防御系统(IPS)、应用、吞吐率和设备的相关信息之间轻松导航,它们可以用来为瞻博网络SRX系列业务网关防火墙环境创建一个可自定义视图。

通过这个仪表板,你可以快速确定哪些SRX系列设备的报警次数最多,或者在某个具体的时间段内哪些消耗的CPU周期或RAM最多。

一个Threat Map(威胁地图)窗口小部件将显示在每个地理位置已检测到的IPS事件数量,为你提供业内领先的信息收集和补救功能。

Juniper Networks

Data Sheet攻击缓解:入侵防御系统瞻博网络的入侵防御系统 (IPS) 已与瞻博网络的 NGFW 紧密集成,可减少威胁并防范各种攻击和漏洞。

与瞻博网络 Sky™ Advanced Threat Prevention (Sky ATP) 结合后,IPS 可对已知和未知的威胁提供全面的防御,在零日攻击袭击网络之前就开始防范。

该解决方案会持续监控对新近发现漏洞的新攻击,不断更新对新网络攻击方法的网络防护。

经由网络,针对客户端和服务器系统上的漏洞发起的攻击在造成任何损坏之前就会被阻止。

未知恶意软件:瞻博网络 Sky ATP瞻博网络 Sky ATP 是基于云的服务,可以提供全面的高级恶意软件防护。

通过与 SRX 系列防火墙集成,瞻博网络 Sky ATP 可提供动态反恶意软件解决方案来适应不断变化的威胁环境。

该解决方案提供基于云的服务来通过强大的机器学习算法动态分析 Web 和电子邮件文件,从而迅速识别新的、未知的恶意软件。

一旦得出结论,相关决策就会发送至 SRX 系列 NGFW,以供实施。

瞻博网络 Sky ATP 支持所有主流文件类型,包括Microsoft(.docx、.xls和 .ppt)、pdf 和 Android 应用程序 (APK)。

阻止已知威胁:反恶意软件保护来自多种攻击途径的恶意活动在持续激增,这种情况下,企业外围就成为了阻拦威胁进入网络的第一道防线。

反恶意软件保护将基于云的声誉情报与 SRX 系列 NGFW 的本机处理相结合,提供轻便快捷的安全保护。

其成果则是能够抵御众多已知威胁的高效外围防御,而且不会降低用户或业务的速度。

浏览防御:恶意 URL 过滤钓鱼攻击是一种流行的攻击方法,通常会导致企业内部出现严重漏洞。

毫无戒备的用户单击恶意 URL 后,就会安装利用漏洞的根程序病毒包,而此病毒包作为高级持续攻击的前导,为有价值的企业数据遭窃取创造了条件。

攻击者通常会破坏热门网站,引诱用户无意中提供其用户密码。

Juniper Networks SA 4000

用户自助服务特性

通过多个特性提高最终用户效率,大幅度简化大量用户群的管理工作,降低支持成本,包括密码管理集成和 Web 单点登录。

多主机名支持高级软件特性集

能够从单一 SA 4000 产品托管不同的虚拟外联网网站,节省添加服务器的成本、降低管理成本并通过差分的 URL 提供透明 的用户体验。

可定制的用户界面高级软件特性集

特性

优势

基于角色 / 资源的混合策略模式 预验证评估

动态验证策略 动态的角色映射

管理员可定制接入,以便随时进行调整,确保安全策略反映动态的业务要求。

在允许登录前检查网络和设备属性,包括主机检查器 / 高速缓存清除器是否存在、源 IP、浏览器类型和数字证书等,并在动 态策略执行决策中使用检查结果。

利用企业的现有目录、PKI 和严格认证投资,使管理员能够为每个用户会话建立动态认证策略。 结合网络、设备和会话属性,以决定允许使用哪种接入方法(共三种),使管理员能够根据用途设置每个独特会话。

基于策略的执行

允许企业建立值得信赖的不受 API 限制的主机,无需编写定制的 API 实施或拒绝外部用户,如允许其他安全客户端的客户或 合作伙伴。

加固的安全产品和 Web 服务器

加固的安全基础设施,通过第三方安全专家的审计,包括 CyberTrust,可最大限度地降低恶意攻击的风险,从而有效保护内 部资源并降低总体拥有成本。

电源 ● AC 电源,260 瓦 ● AC 电压,100-240VAC,50-60Hz,最大 2.5A ● 系统电池,CR2032 3V 钮扣锂电池 ● 效率最低为 65%,全负载时 ● 平均故障间隔时间:70,000 小时

安全服务采用内核级数据包过滤和安全路由 确保过滤掉未经认证的连接企图,如异常数据包或 DOS 攻击。

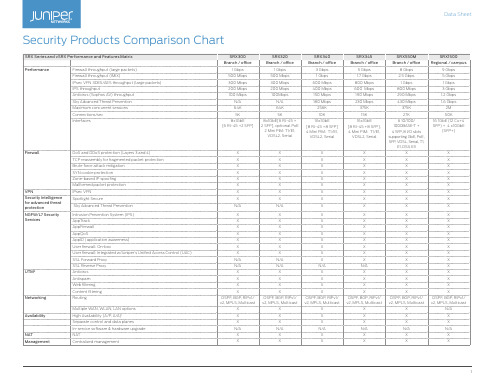

juniper,详细参数表

IPsec VPN Spotlight Secure Sky Advanced Threat Prevention Intrusion Prevention System (IPS) AppTrack AppFirewall AppQoS AppID (application awareness) User firewall: On-box User firewall: Integrated w/Juniper’s Unified Access Control (UAC) SSL Forward Proxy SSL Reverse Proxy

20 Gbps 5 Gbps 8 Gbps 3 Gbps 4 Gbps 5M 175K 8 10GbE (SFP+)

40 Gbps 10 Gbps 20 Gbps 6 Gbps 8 Gbps 10M 350K 8 10GbE (SFP+)

468 Gbps 35 Gbps 22 Gbps N/A 10 Gbps 42M 420K Multiple options: 1GbE 10GbE 40GbE 100GbE

Firewall

DoS and DDoS protection (Layers 3 and 4) TCP reassembly for fragmented packet protection Brute force attack mitigation SYN cookie protection Zone-based IP spoofing Malformed packet protection

* Performance, capacity and features listed are based on the vSRX running Junos OS 15.1X49-D70 using 5 vCPUs and 8GB memory and are measured under ideal testing conditions. Actual results may vary based on Junos OS releases and by deployments. For vSRX, the reference platform for performance was an HP – Proliant DL580: Gen 9 E7-8890 v3, 2.4 Ghz CPUs, Hyper Threading: Disabled and with Intel 82599 NIC ixgbe version: 4.21. VMware tests were based on ESXi6.0; KVM tests were based on Ubuntu-16.04 with DPDK based OVS: 2.7.0. All performance numbers are “up to” and will depend on underlying hardware configuration (some server configurations may perform better). ** Firewall throughput (large packets) numbers on the SRX5400, SRX5600, and SRX5800 platforms are with ExpressPath enabled.

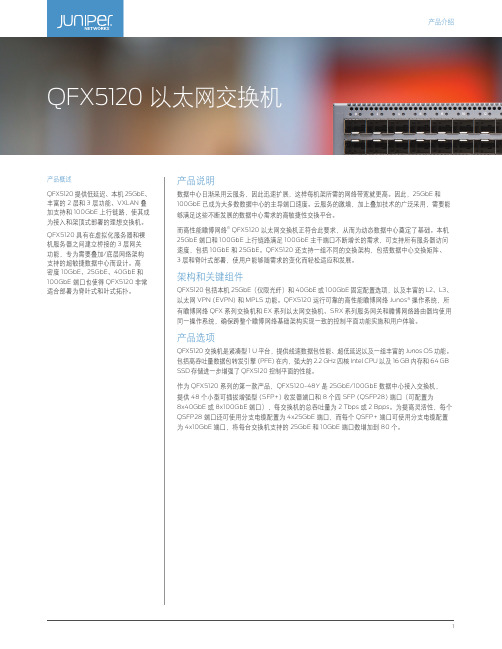

Juniper QFX5120 系列交换机产品说明说明书

产品介绍产品概述QFX5120 提供低延迟、本机 25GbE、丰富的 2 层和 3 层功能、VXLAN 叠加支持和 100GbE 上行链路,使其成为接入和架顶式部署的理想交换机。

QFX5120 具有在虚拟化服务器和裸机服务器之间建立桥接的 3 层网关功能,专为需要叠加/底层网络架构支持的超敏捷数据中心而设计。

高密度 10GbE、25GbE、40GbE 和100GbE 端口也使得 QFX5120 非常适合部署为脊叶式和叶式拓扑。

产品说明数据中心日渐采用云服务,因此迅速扩展,这样每机架所需的网络带宽就更高。

因此,25GbE 和100GbE 已成为大多数数据中心的主导端口速度。

云服务的激增,加上叠加技术的广泛采用,需要能够满足这些不断发展的数据中心需求的高敏捷性交换平台。

而高性能瞻博网络® QFX5120 以太网交换机正符合此要求,从而为动态数据中心奠定了基础。

本机25GbE 端口和 100GbE 上行链路满足 100GbE 主干端口不断增长的需求,可支持所有服务器访问速度,包括 10GbE 和 25GbE。

QFX5120 还支持一组不同的交换架构,包括数据中心交换矩阵、-3 层和脊叶式部署,使用户能够随需求的变化而轻松适应和发展。

架构和关键组件QFX5120 包括本机 25GbE(仅限光纤)和 40GbE 或 100GbE 固定配置选项,以及丰富的 L2、L3、以太网 VPN (EVPN) 和 MPLS 功能。

QFX5120 运行可靠的高性能瞻博网络 Junos®操作系统,所有瞻博网络 QFX 系列交换机和 EX 系列以太网交换机、SRX 系列服务网关和瞻博网络路由器均使用同一操作系统,确保跨整个瞻博网络基础架构实现一致的控制平面功能实施和用户体验。

产品选项QFX5120 交换机是紧凑型 1 U 平台,提供线速数据包性能、超低延迟以及一组丰富的 Junos OS 功能。

包括高吞吐量数据包转发引擎 (PFE) 在内,强大的 2.2 GHz 四核 Intel CPU 以及 16 GB 内存和 64 GB SSD 存储进一步增强了 QFX5120 控制平面的性能。

瞻博网络Junos Space Network Director产品说明书

产品简介产品概述无论是在数据中心还是园区,当今的网络管理员都在学习如何应对许多新的挑战。

数据中心网络和云的管理员正面临快速采用虚拟化、动态地按需提供云服务和虚拟网络部署等问题。

在园区中,无线设备正在快速增加,各种攻击和威胁在不断演变,而无线网络的正常运行时间则需要满足关键任务的要求。

Junos Space Network Director 是新一代的网络管理解决方案,用户只需通过一个界面就能查看、分析和控制整个企业网络(数据中心和园区、物理和虚拟、有线和无线)。

产品说明瞻博网络Junos Space Network Director是一种智能、全面和自动化的网络管理解决方案,网络和云的管理员只需通过一个界面,就能查看、分析和控制整个企业网络(数据中心和园区、物理和虚拟基础设施、虚拟叠加网络、有线和无线)。

在数据中心,Network Director能够提供叠加网络和物理网络之间的关联视图,以及流量分析和虚拟化支持,而且当虚拟机(VM)在服务器之间迁移时还能够同步网络策略,从而有助于管理员管理、查看物理和虚拟环境,并对其进行故障排查。

在园区,Network Director能够自动处理日常的管理任务(如网络设置和故障排查),大幅度提高运行效率和可靠性。

利用Network Director的一些重要功能,你可以应对在数据中心和云部署中因快速采用虚拟化、动态和按需提供云服务所面临的挑战。

此外,Network Director还能与瞻博网络云分析引擎配合使用,为你提供先进的端到端网络可视性和流路径分析,同时,通过关联物理和虚拟基础设施中的流/应用,提供能感知流的性能分析,有助于提升应用性能和可用性,能够快速地推出新的应用和进行故障排查。

我们通过以下的关键功能提供这些智能化的网络管理解决方案。

自动化• Zero-touch Provisioning(全自动预置)简化了网络部署,无需用户干预,能够为fabric和每台设备提供策略驱动的即插即用预置和网络启动操作。

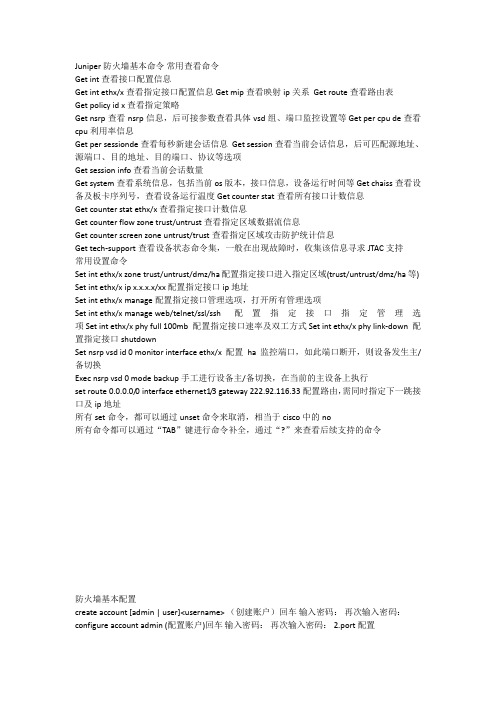

Juniper防火墙基本命令

Juniper防火墙基本命令常用查看命令Get int查看接口配置信息Get int ethx/x查看指定接口配置信息 Get mip查看映射ip关系 Get route查看路由表Get policy id x查看指定策略Get nsrp查看nsrp信息,后可接参数查看具体vsd组、端口监控设置等 Get per cpu de查看cpu利用率信息Get per sessionde查看每秒新建会话信息 Get session查看当前会话信息,后可匹配源地址、源端口、目的地址、目的端口、协议等选项Get session info查看当前会话数量Get system查看系统信息,包括当前os版本,接口信息,设备运行时间等 Get chaiss查看设备及板卡序列号,查看设备运行温度 Get counter stat查看所有接口计数信息Get counter stat ethx/x查看指定接口计数信息Get counter flow zone trust/untrust查看指定区域数据流信息Get counter screen zone untrust/trust查看指定区域攻击防护统计信息Get tech-support查看设备状态命令集,一般在出现故障时,收集该信息寻求JTAC支持常用设置命令Set int ethx/x zone trust/untrust/dmz/ha配置指定接口进入指定区域(trust/untrust/dmz/ha等) Set int ethx/x ip x.x.x.x/xx配置指定接口ip地址Set int ethx/x manage配置指定接口管理选项,打开所有管理选项Set int ethx/x manage web/telnet/ssl/ssh配置指定接口指定管理选项 Set int ethx/x phy full 100mb配置指定接口速率及双工方式 Set int ethx/x phy link-down配置指定接口shutdownSet nsrp vsd id 0 monitor interface ethx/x配置ha监控端口,如此端口断开,则设备发生主/备切换Exec nsrp vsd 0 mode backup手工进行设备主/备切换,在当前的主设备上执行set route 0.0.0.0/0 interface ethernet1/3 gateway 222.92.116.33配置路由,需同时指定下一跳接口及ip地址所有set命令,都可以通过unset命令来取消,相当于cisco中的no所有命令都可以通过“TAB”键进行命令补全,通过“?”来查看后续支持的命令防火墙基本配置create account [admin | user]<username> (创建账户)回车输入密码:再次输入密码:configure account admin (配置账户)回车输入密码:再次输入密码: 2.port配置config ports <portlist> auto off{speed [10 | 100 | 1000]} duplex [half | full] auto off 配置端口的限速和工作模式(全和半) 3.Vlan配置无论是核心还是接入层,都要先创建三个Vlan,并且将所有归于Default Vlan的端口删除: config vlan default del port all 清除默认VLAN里面所有端口 create vlan Server create vlan User创建vlan server user和mangercreate vlan Manger 定义802.1q标记config vlan Server tag 10 config vlan User tag 20 config vlan Manger tag 30 设定Vlan网关地址:config vlan Server ipa 192.168.41.1/24 config vlan User ipa 192.168.40.1/24 config vlan Manger ip a 192.168.*.*/24Enable ipforwarding 启用ip路由转发,即vlan间路由 Trunk 配置config vlan Server add port 1-3 t config vlan User add port 1-3 t config vlan manger add port 1-3 t 4.VRRP配置enable vrrp 开启虚拟路由冗余协议configure vrrp add vlan UserVlan 在VLAN里面添加vrrpconfigure vrrp vlan UserVlan add master vrid 10 192.168.6.254 configure vrrp vlan UserVlan auth entication simple-passwordextreme configure vrrp vlan UserVlan vrid 10 priority 200 configure vrrp vlan UserVlan vrid 10 advertisement-interval15 configure vrrp vlan UserVlan vrid 1 0 preempt 5.端口镜像配置首先将端口从VLAN中删除enable mirroring to port 3 #选择3作为镜像口 config mirroring add port 1 #把端口1的流量发送到3config mirroring add port 1 vlan default #把1和vlandefault的流量都发送到3 6.port-channel 配置enable sharing <port> grouping<portlist> {port-based |address-based | round-robin} show port s haring //查看配置 7.stp配置enable stpd //启动生成树create stpd stp-name //创建一个生成树configure stpd <spanning treename> add vlan <vlanname> {ports<portlist> [dot1d | emistp |pvst -plus]}configure stpd stpd1 priority 16384configure vlan marketing add ports 2-3 stpd stpd1 emistp 8.DHCP 中继配置 enable bootprelay config bootprelay add <dhcp serverip> 9.NAT配置Enable nat #启用nat Static NAT Rule Exampleconfig nat add out_vlan_1 map source 192.168.1.12/32 to216.52.8.32/32 Dynamic NAT Rule Exam pleconfig nat add out_vlan_1 map source 192.168.1.0/24 to216.52.8.1 - 216.52.8.31 Portmap NAT R ule Exampleconfig nat add out_vlan_2 map source 192.168.2.0/25 to216.52.8.32 /28 both portmap Portmap Min-Max Exampleconfig nat add out_vlan_2 map source 192.168.2.128/25 to216.52.8.64/28 tcp portmap 1024 - 819 2 10.OSPF配置enable ospf 启用OSPF进程create ospf area <area identifier>创建OSPF区域configure ospf routerid [automatic |<routerid>] 配置Routeridconfigure ospf add vlan [<vlanname> | all] area <areaidentifier> {passive}把某个vlan加到某个Area中去,相当于Cisco中的 network的作用configure ospf area <areaidentifier> add range<ipaddress><mask> [advertise | noadvertise]{type-3 | type-7} 把某个网段加到某个Area中去,相当于Cisco中的network的作用configure ospf vlan <vlan name>neighbor add <ipaddress> OSPF中路由重发布配置enable ospf export direct [cost<metric> [ase-type-1 | ase-type-2]{tag <number>} |<route map>] enable ospf export static [cost<metric> [ase-type-1 | ase-type-2]{tag <number>} |<route map>] enable ospf originate-default {always} cost<metric> [ase-type-1 | ase-type-2]{tag <number>} enable ospf originate-router-id 11.SNMP配置enable snmp access启用SNMP访问 enable snmp traps启用SNMP限制create access-profile <accessprofile> type [ipaddress | vlan]config snmp access-profile readonly[<access_profile> |none]配置snmp的只读访问列表,none 是去除config snmp access-profile readwrite[<access_profile> | none]这是控制读写控制 config snmp add trapreceiver <ipaddress> {port<udp_port>}community<communitystring> {from<source ip address>} 配置snmp接收host和团体字符串 12.安全配置disable ip-option loose-source-route禁止散发源路由 disable ip-option strict-source-route禁止静态源路由 disable ip-option record-route 禁用路由记录。

juniper交换机基本操作手册

j u n i p e r交换机基本操作手册work Information Technology Company.2020YEARjuniper交换机操作手册信息中心网络产品开发部一、Juniper管理界面说明: (5)二、典型配置 (5)2.1系统配置模式典型配置 (5)2.1.1 configure (5)2.1.2 Monitor (5)2.1.3 Ping (6)2.1.4 telnet (6)2.1.5 Traceroute (6)2.1.6 Restart (6)2.1.7 Request (6)2.1.7.1 系统重启 (6)2.1.7.2 保存救援配置 (6)2.1.7.3 系统软件升级: (6)2.1.8 Show (7)2.1.8.1查看系统硬件信息: (7)2.1.8.1.1查看系统硬件警告: (7)2.1.8.1.2查看系统硬件环境信息 (7)2.1.8.1.3查看板卡cpu和内存情况 (8)2.1.8.1.4查看交换机硬件的注册及型号 (8)2.1.8.1.5查看插槽具体信息 (8)2.1.8.1.6查看路由引擎的CPU/内存/启动时间等信息: (8)2.1.8.2查看当前系统配置 (9)2.1.8.3 查看poe口的供电情况: (10)2.1.8.4 查看系统信息: (10)2.1.8.4.1查看系统备份配置 (11)2.1.8.4.2 查看系统保存操作的基本信息 (11)2.1.8.4.3 查看系统当前时间及启动时间 (11)2.1.8.4.4查看系统传输层连接情况 (11)2.1.8.4.5查看系统进程占用资源情况 (12)2.1.8.4.6查看系统各类软件版本情况 (12)2.2管理配置模式典型配置 (13)2.2.1配置模式介绍 (13)2.2.1.1使用set命令 (13)2.2.1.2使用edit命令 (14)2.2.2 相关注意事项 (14)2.2.3配置二层端口 (15)2.2.4 配置三层端口 (15)2.2.5配置基本接口参数: (16)2.2.6 vlan的相关配置 (16)2.2.6.1配置vlan (16)2.2.6.2 将vlan部署到接口上 (16)2.2.6.3配置三层vlan端口 (17)2.2.6.4将三层vlan接口与vlan匹配 (17)2.2.7三层协议配置 (17)2.2.7.1静态路由相关配置 (17)2.2.7.2 OSPF协议相关配置 (18)2.2.7.2.1 区域配置 (18)2.2.7.2.2 配置末节及nssa区域 (18)2.2.7.2.3 ospf类型配置 (18)2.2.7.2.4 ospf邻居参数配置 (18)2.2.8 链路聚合配置 (18)2.2.8.1 配置链路聚合参数 (19)2.2.8.2 配置接口进入链路聚合接口 (19)2.2.8.3 配置聚合接口参数 (19)2.2.9 日常保障配置 (20)2.2.9.1 密码恢复 (20)2.2.9.2 恢复出厂设置 (20)一、Juniper管理界面说明:Juniper交换机一共有两种管理界面:传统CLI界面与J-web界面。

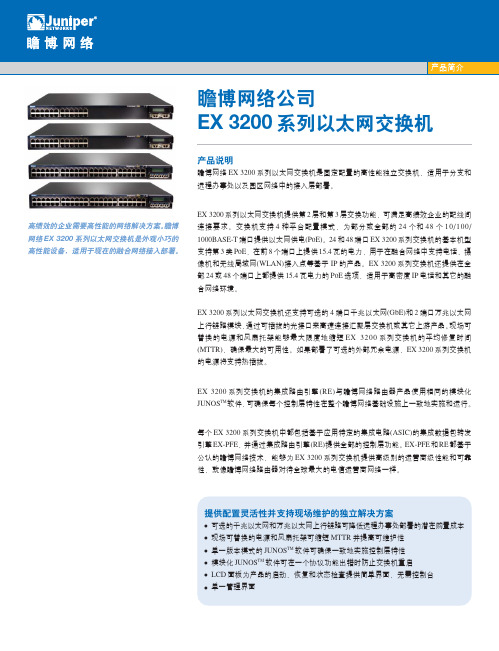

瞻博网络公司juniper EX3200系列交换机

600W PSU

● 48 端口交换机:

- 48 个 10/100/1000BASE-T 端口:8 个 PoE(满足 802.3af 要求),15.4 W;

320W PSU

- 48 个 10/100/1000BASE-T 端口:48 个 PoE(满足 802.3af 要求),15.4 W;

930W PSU

尺寸(W × H × D) 17.41 x 1.72 x 16.43 英寸 (44.21 x 4.32 x 41.73 厘米) 1 为桌面安装宽度,机柜安装宽度是 17.5 英寸(44.5 厘米) 2 高度:1RU 3 这个深度适用于 320W PSU,600/930W PSU 情况下是 18.8 英寸(47.8 厘米)

EX3200-48T 48 端口 10/100/1000BASE-T 8

1RU 190 W AC(320 W AC)

EX3200-48P 48 端口 10/100/1000BASE-T 48 1RU 190 W AC(930 W AC)

4

EX 3200 系列以太网交换机的规格

物理规格

○

○

○

○

○

○

○

EX 3200 系列交换机还提供完整的端口安全特性,包括 DHCP Snooping(动态主机配置协议侦听)、DA(I 动态ARP检测)和MAC 限制来抵御内外部侦听、中间人攻击和拒绝服务(DoS)攻击。

图 3:EX 3200 系列交换机与瞻博网络 UAC 解决方案结合在一起, 允许您逐个端口地实施接入控制。

EX 3200 系列以太网交换机还支持可选的 4 端口千兆以太网(GbE)和 2 端口万兆以太网 上行链路模块,通过可插拔的光接口来高速连接汇聚层交换机或其它上游产品。现场可 替换的电源和风扇托架能够最大限度地缩短 EX 3200 系列交换机的平均修复时间 (MTTR),确保最大的可用性。如果部署了可选的外部冗余电源,EX 3200 系列交换机 的电源将支持热插拔。

Juniper Networks SSG 140 产品说明书

ঐ

種類型的病毒和惡意軟體破壞網路之前,就將它們阻擋在外

Υόԣݭ

Juniper 提供防毒軟體年度授權,此防毒軟體之核心為卡巴斯基防毒引 防止病毒、間諜軟體、廣告軟體和其他惡意軟體

擎

的入侵

Υόԣչѫඉ Υόၣࠫཀᓩ Υόɝڧԣጏ (IPS) ( ଉᄴਈ ) ո֛όʧࠦ ၣ༩ʱ̌ݬঐ

從簡單的實驗室測試到主要的網路應用,Juniper Networks 都提供專業 可將網路基礎設施轉型,以確保其安全性、彈 級服務,和您的團隊共同釐清網路部署目標、制訂佈署流程、建立或 性、擴充性和可靠度 驗證網路設計,並管理整體佈署流程,直到部署完畢為止

可在軸輻式網路拓樸中的網站之間,自動建立或解除 VPN 通道

ၣ༩ஹഐ ո֛ I/O ʧࠦᅼଡ଼ (PIM) ౢᅻ ᅼଡ଼ʷ WAN/LAN ʧࠦ፯ධ (PIMs/ uPIMs)

ԣ˦ᐍ ၣ༩ҸᏘਈ DoS ၾ DDoS ԣᚐ ຟ˪ ̍܆TCP ࠠଡ଼ԣᚐ ᅳɢҸᏘԣᚐ SYN cookie ԣᚐ Zone-based IP ಜᗺԣᚐ ຆҖ̍܆ԣᚐ

୕ɓ۾উ၍ଣ (3) IPS ( ଉᄴᏨԣ˦ᐍ ) ֛ମ੬ਈ ً࿒ό֛तᅄ IPS/DI ҸᏘ૿ଌ ԣݭ तᅄ༟ࣘࢫ ˕౪֛ ԣගፒழ ԣᄿѓழ ᒟᆵߏԣᚐ уࣛஷৃࢹԣݭ ԣչѫඉ Υό URL ཀᓩ ̮ URL ཀᓩ (4)

Page 3 產品規格

ࣸ

௰৷ࣖঐၾ࢙ඎ (1) ௰Э˕౪ٙ ScreenOS ͉و ԣ˦ᐍࣖঐ ( ɽۨ) ̍܆

ԣ˦ᐍࣖঐ (IMIX)(2) ӊ߆ԣ˦ᐍ( ̍܆64 byte) AES256+SHA-1 VPN ࣖঐ 3DES+SHA-1 VPN ࣖঐ Νࣛஹᇞᅰ ӊ߆อஹᇞᅰ ௰ɽ݁ഄᅰ ௰ɽ͜˒ᅰ

Juniper Networks EX2300 以太网交换机产品说明说明书

Data Sheet•1GbE 接入交换机型号包含 USB 小型控制台端口。

•提供带外以太网管理端口。

•已获得减少有害废弃物 (RoHS) 认证。

架构和关键组件EX2300 只占用 1 个机架单元,为空间和电力都十分宝贵的拥挤配线间和接入地点提供了紧凑型的解决方案。

EX2300 交换机的深度为 10 英寸/12 英寸,并且具备低噪音的特点,因而也非常适合部署在开放式办公环境中。

如果您有静音运行的需求,那么可以采用EX2300-C ,这是 EX2300 的紧凑型无风扇版本。

每台 EX2300 交换机均支持四个固定的前面板 1GbE/10GbE 上行链路端口(48 端口多 Gb 型号上有 6 个 1/10GbE 上行链路端口)以及可插拔光纤(单独购买),以用于配线间和上游聚合交换机之间的高速主干连接或链路聚合连接。

1GbE EX2300 接入交换机型号还有一个前面板模式按钮,可提供用于启动设备和选择 LED 模式的简单接口。

后面板的专用 RJ-45 以太网端口可用于带外管理,而通过后面板USB 端口可轻松上传 Junos OS 和配置文件。

Junos Fusion Enterprise 技术瞻博网络 Junos Fusion Enterprise 技术可提供自动化网络配置,并简化大中型企业网络的可扩展性。

将瞻博网络 EX9200 可编程交换机系列用作聚合设备,并将 EX2300 交换机用作卫星节点,可在整栋大楼内(或跨多栋大楼)部署 Junos Fusion Enterprise 技术以连接交换矩阵中的大量交换机,并作为单个设备管理。

图 1:将 EX2300 用作卫星设备的 Junos Fusion Enterprise 部署企业可借助 Junos Fusion 技术通过基于 Junos OS 的瞻博网络路由和交换平台将底层网络元素整合到一个逻辑控制点,从而降低网络复杂性和运营成本。

该技术专为需要在整个企业园区网络中经济高效地部署大量交换机端口并全部通过一个中央设备进行管理的客户而设计。

Juniper防火墙之图解用户认证

Juniper防火墙之图解用户认证今天正好学习到Juniper防火墙中的用户认证,那么今天就带大家来看看Juniper防火墙的用户认证。

Juniper防火墙的用户分类:1、Admin User:管理员用户2、Auth User:认证用户3、IKE User:IKE第一阶段用户的认证4、XAuth User:IKE1.5阶段的用户的认证5、L2TP User:用于L2TP用户的认证6、802.1X:用于做802.1x认证的。

Juniper防火墙的用户就分以上五种。

每一种用户都是各自的用图,Admin User不能用来做Auth User的用户认证。

不像cisco的用户那样,一个用户可以用于多种业务。

Juniper用户认证分为两种:一种是基于防火墙的认证,另一种就是基于WEB的认证这里我们今天就只介绍Auth User:认证用户的使用方法。

防火墙认证需要流量匹配策略以触发登陆会话:策略必须允许 Telnet, FTP, 或 HTTP。

一旦认证通过,匹配策略的所有流量将会通过你可以认为防火墙认证是一种在线认证。

用户必须产生与认证策略匹配的Web会话,Telnet 会话,或FTP会话。

那时,用户被提示输入用户名/密码。

一旦认证通过,所有被此策略允许的流量将会允许通过。

如果用户未进行认证,既使匹配策略,流量也不会被允许通过。

比如,你的认证策略允许PING,一个未认证的用户尝试ping,既使地址和服务匹配,未发生认证过程,所以流量将被丢弃。

这个用户接着用WEB浏览器会话通过防火墙,认证,接着进行 ping。

这时,ping 将被允许。

点击“Objects>>Users>>Local”右上角的“New”按钮,来清加一个新的用户。

第一步:User Name输入用户名。

第二步:User Password:输入密码。

Confirm Password:输入确认密码。

Juniper Wireless配置维护手册

System Name [WLC800R]:

Country Code [US]: CN

#设置国家代码

System IP address : 192.168.1.100 System IP aDefault route: 192.168.1.1

5

1.3 通过 SSH2 或 Telnet 进行登陆

无线网络交换机支持 SSH2 和 Telnet 功能,管理员可通过 SSH2 或 Telnet 的方式对无 线网络交换机进行远程管理和维护,无线交换机的缺省 IP 为 192.168.100.1。

SSH2 在缺省情况下是开启,而 Telnet 缺省情况下是关闭的,因此在进行 Telnet 管理 之前需要先将无线网络交换机的 Telnet 功能打开,命令为:

波特率设置为 9600bit/s 数据位为 8 无奇偶效验位 停止位为 1 无数据流控制

4

如下图所示:

正确连接之后,敲回车键,就会出现“WLC800R>”的登陆界面 在出现上面登陆界面时输入“enable”后,屏幕提示要求输入密码,无线交换机默认密码为 空,直接回车就会进入交换机的特权配置模式,屏幕出示为“WLC800R#”

JUNIPER 无线网络交换机配置手册

(Version 1.0)

尹东升

1

目录 JUNIPER 无线网络交换机配置手册................................................................ 1 第 1 章 登陆无线网络交换机.............................................................................. 4

Juniper Networks EX4300 以太网交换机系列 产品说明说明书

Data Sheet可扩展外形中类似机箱的功能EX4300 固定配置交换机含有大量通常与基于机箱的解决方案相关联的高可用性功能,包括:•可热插拔风扇•模块化的 Juniper Networks Junos®操作系统(与机箱系统一致)•虚拟机箱配置中具有平滑路由引擎切换 (GRES) 功能的双路由引擎 (RE)•单一管理界面•简单、集中式软件升级•从 24 个 10/100/1000BASE-T 端口扩展到 480 个以及从 24个 100/1000/2500/5000/10000BASE-T 端口扩展到 240 个的可扩展性,以及最多 40 个 10GbE 上行链路和 40 个40GbE 上行链路(多 Gb 型号上有最多 40 个 10GbE 上行链路、20 个 40GbE 上行链路,或 20 个 100GbE 上行链路,以及每台交换机 4 个专用 40 Gbps 虚拟机箱端口)每台 EX4300 交换机都包括一个基于 ASIC 的数据包转发引擎 EX-PFE。

集成的路由引擎 (RE) 提供所有控制平面功能。

EX4300 还使用与其他瞻博网络交换机、路由器和安全设备相同的模块化 Junos OS,从而确保跨瞻博网络基础架构一致地实施和操作控制平面功能。

架构和关键组件EX4300 交换机是单机架单元 (1 U) 设备,为空间和电力都十分宝贵的拥挤配线间和接入交换地点提供紧凑型解决方案。

每台EX4300 均支持标准 40GbE QSFP+ 端口,这些端口经过预配置,支持高速虚拟机箱底板连接;在 1GbE 接入交换机上,这些端口也可用作上游聚合设备的上行链路。

此外,每台 EX4300 还支持可选前面板上行链路模块,为配线间和上游聚合交换机之间的高速主干连接或链路聚合连接提供 1GbE 或 10GbE 端口;此多 Gb 型号提供 4 端口 10GbE SFP+ 上行链路模块或 2 端口 40GbE QSFP+/2 端口 100GbE QSFP28 上行链路模块两种选择。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

The JNSA (Sales, Marketing and Business Development) training modules are web-based courses which allow you to conveniently gain the appropriate skills and knowledge needed to recommend Juniper's solutions to your customers.

Practice exam feedback

1 What percentage of switch ports in enterprise networks are used to interconnect switches, rather than connecting to key server and application resources today? Correct answer:

∙50 percent

2 What are four ways to manage a device using the Junos OS? (Select four.) Correct answer:

∙Junos CLI

∙J-Web

∙Juniper Networks NSM

∙Third party NMS

3 Which two Juniper Networks switching solutions support Virtual Chassis capabilities today? (Select two.)

Correct answer:

∙EX4200

∙EX4500

4 The EX Series Ethernet Switches are advancing the economics of networking by which three of the following? (Select three.)

Correct answer:

∙Providing carrier-class reliability

∙Integrating key service features

∙Redefining operational simplicity

5 The Juniper Networks Ethernet Switching portfolio consists of which three of the following platforms? (Select three.)

Correct answer:∙EX4500

∙EX4200

∙QFX3500

6 What are three key requirements for the high performance network infrastructure today? (Select three.)

Correct answer:

∙Providing access to strategic assets

∙Dramatically improving operational efficiencies

∙Investing in advanced applications

7 True or false: The EX Series Ethernet Switches and QFX Series Switches are designed to meet the business, technical, and economic requirements of a service-enabling, high performance network infrastructure.

Correct answer:

∙True

8 What is the single unified management platform across multiple platforms within the Juniper portfolio?

Correct answer:

∙Network and Security Manager (NSM)

9 True or false: The EX4200 is a fixed, standalone solution perfect for small branch office locations.

Correct answer:

∙False

10 Which three of the following are consistencies of the Junos OS? (Select three.) Correct answer:

∙Release cycles

∙Architecture

∙Features

Practice exam feedback

1 True or false: The EX Series Ethernet Switches and QFX Series Switches are designed to meet the business, technical, and economic requirements of a service-enabling, high performance network infrastructure.

2 What percentage of switch ports in enterprise networks are used to interconnect switches, rather than connecting to key server and application resources today?

3 What are three key requirements for the high performance network infrastructure today? (Select three.)

Correct answer:

∙Providing access to strategic assets

∙Dramatically improving operational efficiencies

∙Investing in advanced applications

4 What are four ways to manage a device using the Junos OS? (Select four.)

5 The EX Series Ethernet Switches are advancing the economics of networking by which three of the following? (Select three.)

Correct answer:

∙Providing carrier-class reliability

∙Integrating key service features

∙Redefining operational simplicity

6 Which three of the following are consistencies of the Junos OS? (Select three.)

7 The Juniper Networks Ethernet Switching portfolio consists of which three of the following platforms? (Select three.)

8 True or false: The EX4200 is a fixed, standalone solution perfect for small branch office locations. (false)

9 Which two Juniper Networks switching solutions support Virtual Chassis capabilities today? (Select two.) (EX4200 & EX4500)

10 What is the single unified management platform across multiple platforms within the Juniper portfolio? Network and Security Manager (NSM)

Practice exam result。