RouterOS首次打开网页强制跳转

ros强开首页到指定网页(域名)

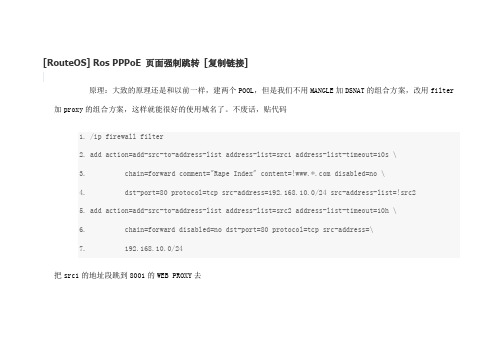

[RouteOS]Ros PPPoE 页面强制跳转[复制链接]原理:大致的原理还是和以前一样,建两个POOL,但是我们不用MANGLE加DSNAT的组合方案,改用filter加proxy 的组合方案,这样就能很好的使用域名了。

不废话,贴代码1./ip firewall filter2.add action=add-src-to-address-list address-list=src1 address-list-timeout=10s \3. chain=forward comment="Rape Index" content=!www.*.com disabled=no \4. dst-port=80 protocol=tcp src-address=192.168.10.0/24 src-address-list=!src25.add action=add-src-to-address-list address-list=src2 address-list-timeout=10h \6. chain=forward disabled=no dst-port=80 protocol=tcp src-address=\7. 192.168.10.0/24把src1的地址段跳到8001的WEB PROXY去1.01./ip proxy2.3.02. set always-from-cache=no cache-administrator=webmaster cache-hit-dscp=4 cache-on-disk=no \4.5.03. enabled=yes max-cache-size=none max-client-connections=1200 max-fresh-time=3d \6.7.04. max-server-connections=1200 parent-proxy=0.0.0.0 parent-proxy-port=0 port=8001 \8.9.05. serialize-connections=no src-address=0.0.0.010.11.06. /ip proxy access12.13.07. add action=deny disabled=no dst-host=!www.*.com path="" redirect-to=www.*.com \14.15.08. src-address=192.168.10.0/24开户WEB Proxy,强跳网站1.01./system scheduler2.3.02. add disabled=no interval=10s name="clear login off PPPoE user" on-event="{\r\4.5.03. \n:local ip\r\6.7.04. \n/ip firewall address-list\r\8.9.05. \n:foreach i in=[find list=src2] do={\r\10.11.06. \n:set ip [get \$i address]\r\12.13.07. \n:if ([:len [/ip address find dynamic=yes network=\$ip]]=0) do={remove \$i}}}" \14.15.08. policy=ftp,reboot,read,write,policy,test,winbox,password,sniff,sensitive,api \16.17.09. start-date=sep/10/2011 start-time=20:03:52此段代码转论坛,但是为了本贴的完整性一次贴出来,这里要注意的有一个问题,就是这段代码只能测检PPPOE用户,如果你的用户是DHCP或者HOTSPOT上网的,切记不可使用,需要改一下/ip address find dynamic=yes network=\$ip。

实现网页页面跳转的几种方法(meta标签、js实现、php实现)

实现网页页面跳转的几种方法(meta标签、js实现、php实

现)

今天总结了几种页面跳转的方法,分别是用meta标签实现、用javascript实现、用php实现,下面就来一一分享一下吧。

1、meta标签实现

只需在head里加上下面这一句就行了,在当前页面停留0.1秒后跳转到目标页面

复制代码代码如下:

<meta http-equiv="refresh" content="0.1; url=/">

2、Javascript实现

方法一:

这个方法比较常用

复制代码代码如下:

window.location.href = "/";

方法二:

复制代码代码如下:

self.location = "/";

方法三:

复制代码代码如下:

top.location = "/";

方法四:

只对IE系列浏览器有效,实用性不大

复制代码代码如下:

window.navigate("/");

3、php实现

复制代码代码如下:

<?php

header("Location: /");

>

Ok,以上就是今天总结的几种页面跳转的方法了。

ROS软路由详细教程

ROS软路由详细教程ROS(RouterOS)是一种基于Linux内核开发的软路由操作系统,具有丰富的功能和灵活的配置选项。

在本教程中,我将为您提供一个详细的ROS软路由配置教程。

2.连接到ROS路由器3.配置基本设置在登录网页中,输入用户名和密码(默认情况下为“admin”)。

然后,选择“IP”选项卡,并选择“Addresses”子选项卡。

在这里,您可以配置路由器的IP地址、网关和子网掩码。

4.配置网络接口在“Interfaces”子选项卡中,您可以配置网络接口的设置。

首先,选择您要配置的接口,然后为其分配IP地址、设置网关和DHCP选项等。

5.配置DHCP服务器在“IP”选项卡中,选择“DHCP”子选项卡。

在这里,您可以启用和配置DHCP服务器,为连接到路由器的设备分配IP地址和其他网络参数。

6.配置防火墙在“IP”选项卡中,选择“Firewall”子选项卡。

您可以使用防火墙规则来管理网络流量并保护您的网络安全。

可以添加规则以阻止或允许特定IP地址、端口或协议的流量。

7.配置NAT在“IP”选项卡中,选择“NAT”子选项卡。

在这里,您可以配置网络地址转换(NAT)规则,以允许内部网络中的设备访问Internet,并且可以将特定的端口映射到特定的内部IP地址。

8.配置无线网络在“无线”选项卡中,您可以配置无线接口和无线网络的设置。

您可以为无线接口分配一个唯一的名称,选择您喜欢的频率和信道,并配置无线安全性选项(如WPA2-PSK)。

9.配置VPN在“IP”选项卡中,选择“VPN”子选项卡。

在这里,您可以配置各种VPN(Virtual Private Network)协议,如PPTP、L2TP和OpenVPN,以创建安全的远程访问链接。

10.配置路由在“IP”选项卡中,选择“Routes”子选项卡。

在这里,您可以添加和管理路由,以确定数据包的最佳路径。

您可以添加静态路由,也可以使用动态路由协议如OSPF(Open Shortest Path First)。

5种常见网页自动跳转方法,搜索引擎识别度

5种常见网页自动跳转方法,搜索引擎识别度网页自动跳转,是指当用户访问某个网页时,被自动跳转到另一个网页中去。

网页自动跳转的主要作用是,当域名变更后,或者网站里的一个或多个网页被删除后,可以使用这种方式将用户引导到其它正常的网页中去,从而留住用户。

不过,现在有许多人利用网页自动跳转来进行作弊,欺骗搜索引擎,从而实现提高网站搜索引擎排名的目的。

比较典型的方式是:先做一个“桥页”,当搜索引擎收录了这个桥页,并有较高排名时,桥页中再使用网页自动跳转方式,将用户引导到用户本来无意访问的其它网页中去。

下面介绍一下五种常见的网页自动跳转方法,以及搜索引擎对这些跳转方法的辨识能力。

第一种网页自动跳转方法:Meta Refresh自动跳转法在网页的head区域的Meta Refresh标签中,加入自动跳转代码,可实现网页的立即或延时自动跳转。

示例如下:<meta http-equiv="Refresh" content="10;url=/">上述html代码中的“10”是延时跳转的时间,单位是秒。

如果设为0,就表示立即跳转。

“http://w ”是跳转的目标地址,可以是同一域名下的站内相对路径,也可以是不同域名的站外地址。

由于搜索引擎能够读取HTML,所以对于这种自动跳转方法,搜索引擎是能够自动检测出来的。

至是会不会被视为作弊,则主要看跳转时间。

如果跳转时间为0,就可能会被视为作弊,从而受到惩罚。

如果有时间延迟(一般3秒以上),就会被视为正常应用。

第二种网页自动跳转方法:body onload自动跳转法在网页加载时通过onload事件指定parent.location进行自动跳转。

示例如下:<body onLoad="parent.location='">这种方法与第一种方法一样,能够被搜索引擎识别。

第三种网页自动跳转方法:javascript自动跳转法javascript可以实现网页的自动跳转,如果要实现立即跳转,将跳转代码放在网页的head区域即可。

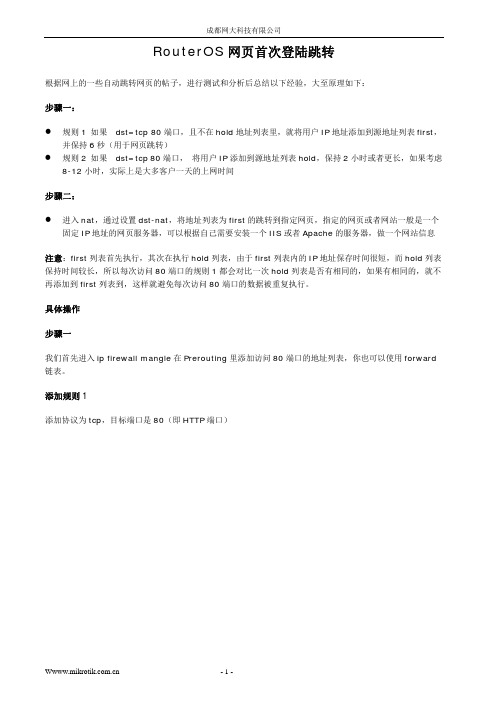

RouterOS首次登陆网页跳转

RouterOS 网页首次登陆跳转

根据网上的一些自动跳转网页的帖子,进行测试和分析后总结以下经验,大至原理如下:

步骤一:

z 规则 1 如果 dst=tcp 80 端口,且不在 hold 地址列表里,就将用户 IP 地址添加到源地址列表 first, 并保持 6 秒(用于网页跳转)

-3-

成都网大科技有限公司

这时我们可以在 ip firewall address-list 里看到访问网站的用户 IP 地址被添加到 first 和 hold 列表

步骤二

进入/ip firewall nat 添加 dstnat 规则,将用的 IP 地址强制转移到一个指定的网站,我们指定到 10.200.15.2,端口是 8080

注意:first 列表首先执行,其次在执行 hold 列表,由于 first 列表内的 IP 地址保存时间很短,而 hold 列表 保持时间较长,所以每次访问 80 端口的规则 1 都会对比一次 hold 列表是否有相同的,如果有相同的,就不 再添加到 first 列表到,这样就避免每次访问 80 端口的数据被重复执行。

-5-

PCC 负载均衡问题

成都网大科技有限公司

当我们在使用 PCC 或者 Nth 等负载均衡时,dst-nat 的跳转会失效,因为路由规则被有效执行与 dstnat 规 则,所以我们需要修改一下规则,我们以 PCC 规则为例

我们只需要将 first 列表从 PCC 的链接规则里去掉

的8080端口这样就完成了首次登陆网页的跳转同样这里规定的hold列表是8小时在地址被添加到hold列表8小时候将会被清空这样每隔8小时用户会被重新调整到指定网页成都网大科技有限公司wwwwmikrotikcomcnpcc负载均衡问题当我们在使用pcc或者ntnat的跳转会失效因为路由规则被有效执行与dstnat则所以我们需要修改一下规则我们以pcc规则为例我们只需要将first列表从pcc的链接规则里去掉具体如下

5种常见网页自动跳转方法,搜索引擎识别度

5种常见网页自动跳转方法,搜索引擎识别度网页自动跳转,是指当用户访问某个网页时,被自动跳转到另一个网页中去。

网页自动跳转的主要作用是,当域名变更后,或者网站里的一个或多个网页被删除后,可以使用这种方式将用户引导到其它正常的网页中去,从而留住用户。

不过,现在有许多人利用网页自动跳转来进行作弊,欺骗搜索引擎,从而实现提高网站搜索引擎排名的目的。

比较典型的方式是:先做一个“桥页”,当搜索引擎收录了这个桥页,并有较高排名时,桥页中再使用网页自动跳转方式,将用户引导到用户本来无意访问的其它网页中去。

下面介绍一下五种常见的网页自动跳转方法,以及搜索引擎对这些跳转方法的辨识能力。

第一种网页自动跳转方法:Meta Refresh自动跳转法在网页的head区域的Meta Refresh标签中,加入自动跳转代码,可实现网页的立即或延时自动跳转。

示例如下:<meta http-equiv="Refresh" content="10;url=/">上述html代码中的“10”是延时跳转的时间,单位是秒。

如果设为0,就表示立即跳转。

“http://w ”是跳转的目标地址,可以是同一域名下的站内相对路径,也可以是不同域名的站外地址。

由于搜索引擎能够读取HTML,所以对于这种自动跳转方法,搜索引擎是能够自动检测出来的。

至是会不会被视为作弊,则主要看跳转时间。

如果跳转时间为0,就可能会被视为作弊,从而受到惩罚。

如果有时间延迟(一般3秒以上),就会被视为正常应用。

第二种网页自动跳转方法:body onload自动跳转法在网页加载时通过onload事件指定parent.location进行自动跳转。

示例如下:<body onLoad="parent.location='">这种方法与第一种方法一样,能够被搜索引擎识别。

第三种网页自动跳转方法:javascript自动跳转法javascript可以实现网页的自动跳转,如果要实现立即跳转,将跳转代码放在网页的head区域即可。

网页跳转代码,实现自动跳转到指定页面的方法

这种方法容易让搜索引擎读取,目前用的非常少了,因为跳转的页面本身没有实际作用,会视为桥页,垃圾页面,所以方法,是插入JS代码,来控制浏览器进行网页跳转,

<!--脚本开始-->

<script language="javascript" type="">

}

}countDown(6);</script>

</div>

<!--脚本结束-->

把上边的JS代码插入到网页BODY内,这样在6秒过后,浏览器自然就会跳转到/上面,里边只需要设置时间和你要跳转的网址就可以,这种代码搜索引擎并不能读取他的作用,因此在网站优化的过程中使用比较好。

在我们做网站的时侯,经常会给客户做个FLASH首页,或者开头有一个片头的页面,然后经过几秒钟自动跳转,打开网站主页,虽然这种特效已经很少用了,但是有的时侯还是会用在别的场合,插入网页跳转代码,就可以让访客不进行任何操作,自动打开我们指定好的页面,下面,我们给大家介绍两种实现这种效果的方法。

function countDown(secs){

tiao.innerText=secs;

if(--secs>0){

setTimeout("countDown("+secs+")",2000);

}else{

location.href="/"

第一种方法,比较简单,很早以前,大家都会使用的html代码,在head区域内插入 <meta http-equiv="refresh" content="10;url=/">,这段代码告诉浏览器,过10秒就自动刷新页面,打开济宁网站建设公司/这个网页。

用户登录后跳转回上一访问页面的实现思路及代码

用户登录后跳转回上一访问页面的实现思路及代码文章标题:实现用户登录后跳转回上一访问页面的思路及代码一、引言在网站或应用的用户登录功能中,通常会有一个需求,那就是用户在登录之后能够跳转回其上一次访问的页面。

这对于提升用户体验和方便用户操作非常重要。

本文将从深度和广度两方面来探讨用户登录后跳转回上一访问页面的实现思路及代码。

二、原理解析1. 设定目标:要实现用户登录后跳转回上一访问页面,我们首先要确定跳转的目标页面是哪一个,这需要获取用户最近的一次访问的页面。

2. 存储最近一次访问的页面:为了实现跳转功能,我们需要在用户访问页面的记录下用户的访问历史。

这可以使用浏览器的session或者cookie来实现,在用户访问新页面时将当前页面的URL存储起来。

3. 登录后跳转:当用户进行登录操作后,我们需要在登录成功后将用户跳转到之前访问的页面。

这需要在登录逻辑中加入获取最近访问页面的代码,并将用户重定向到该页面。

4. 处理特殊情况:在实际应用中,可能会有一些特殊情况需要处理,例如用户直接通过URL进入登录页面、刷新页面后跳转问题等。

对于这些情况,需要进行特殊处理,保证跳转功能的稳定性和可靠性。

三、具体实现及代码示例下面我们通过代码示例来演示如何实现用户登录后跳转回上一访问页面的功能。

以Javascript为例,代码如下:```javascript// 存储最近一次访问的页面function storeLastVisitedPage() {sessionStorage.setItem('lastVisitedPage', window.location.href); }// 获取最近一次访问的页面function getLastVisitedPage() {return sessionStorage.getItem('lastVisitedPage') || '/';}// 登录后跳转function redirectToLastVisitedPage() {window.location.href = getLastVisitedPage();}```以上代码中,我们分别实现了存储最近访问页面、获取最近访问页面和登录后跳转的功能。

实现页面跳转的方法

实现页面跳转的方法

1. 直接点击链接跳转呀,这就像你在路上看到一个指向目的地的箭头,你直接跟着走就到啦!比如你在网页上看到“点击这里进入下一页”,那你就大胆点下去呀!

2. 使用按钮呢,就像你按下电梯的楼层按钮,“嗖”的一下就到啦!比如说“确定”按钮,一点它,页面就切换啦。

3. 通过表单提交来跳转,哇塞,这就好像你递上一张入场券,然后顺利进入新的场地!像填完注册表单提交后进入个人主页。

4. 利用脚本触发跳转哦,嘿,这就如同有个小精灵在幕后悄悄操作,突然就变了场景!比如说页面加载完后自动跳转到另一个页面。

5. 还有跟着导航栏跳转呀,这可不就是像你在商场里跟着指示牌找到你想去的地方嘛!像点击导航栏上的“产品介绍”就跳到相关页面了。

6. 利用搜索功能跳转呀,哇哦,这多像你说出一个关键词,立马就被带到有相关信息的地方!比如搜索一个商品后跳转到商品详情页。

7. 可以根据页面的状态变化来跳转呢,哎呀,就像天气突然变化了你得赶紧换衣服一样!比如完成某个任务后页面切换。

8. 通过二维码扫描跳转呢,嘿呀,这不就是打开一扇神秘的门嘛!扫一下二维码马上进入对应的页面。

9. 还有依靠外部链接来跳转哟,哇,就像是从一个世界进入另一个世界!比如点击其他网站上的链接跳转到你的页面。

我觉得这些方法都超有趣呀,让我们在互联网的世界里来去自如,真是太棒啦!。

强制http跳转https页面

she强制ht tp跳转ht tps页面简介https在现在网络中是公认的安全的访问方式,但是在访问的过程中很多站点是没有强制h ttps访问的,这样会导致有些客户可以通过http访问,从而对服务器造成一些不安全因素。

下文将介绍几种强制http s访问的方法。

一,wordpre ss中设置h t tps强制访问。

默认登录wor dpress的后台是使用http协议,这协议是明文发送的。

这可能会导致你的用户和密码被窃听。

如果使用ssl登录,这种情况则可以避免。

下面是设置方法。

1、设置wp-config.phpn g. *//* That's all, stop editing! Happy bloggi...require_once(ABSPATH . 'wp-setting s.php');2、在上面的代码之前加上如下代码:define('FORCE_S SL_LOG IN', true);define('FORCE_S SL_ADM IN', true);define(‘FORCE_S SL_LOG IN’, true);#是启用登录时使用ssldefine(‘FORCE_S SL_ADM IN’, true);#后台管理也使用ssl如果担心后台使用ssl影响速度,可以不用。

但还是建议使用,因为这将有可能cookie 被劫持导致黑客伪造coo kie登录后台。

wordpre ss只需要几步设定就可以启用强制使用HTTPS登入后端管理界面首先到wp-config.php中找到下面这段:if ( !defined(‘ABSPATH’) )define(‘ABSPATH’, dirname(__FILE__) . ‘/’);找到它以后,請在它上面加入下列此行:define(‘FORCE_S SL_LOG IN’, true);接下來请在VH OST上设定好SSL的相关设置..这里就不再叙述了以下附上ngi nx上如何使用vhost并且自动re writeurl跳转到h ttps管理页面的设定值:请在rewrite rule上面加入rewri te ^.*/wp-admin(.*)https://wp.littlec ho.tw/wp-admin$1 last; 即可例如下:locatio n / {try_fil es $uri $uri/ /index.php;rewrite ^.*/w p-adm in(.*) h ttps://wp.littlec ho.tw/wp-admin$1 last;}设定完毕后当输入http://xxxx.domain.tld/wp-admin时就会自动跳转了。

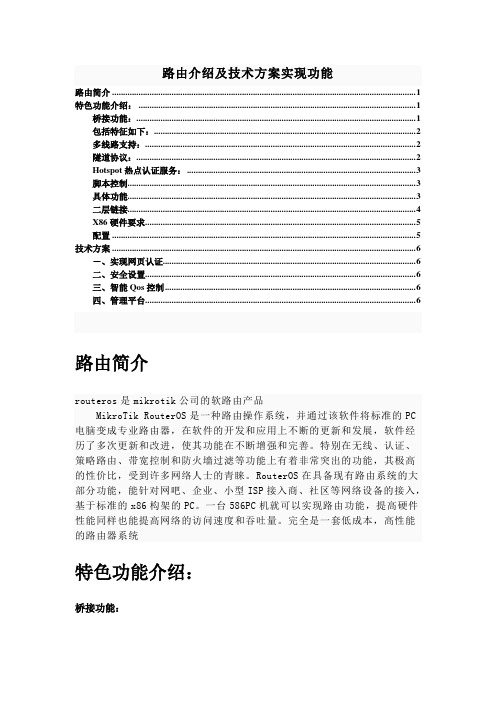

ros路由介绍及技术方案实现功能

路由介绍及技术方案实现功能路由简介 (1)特色功能介绍: (1)桥接功能: (1)包括特征如下: (2)多线路支持: (2)隧道协议: (2)Hotspot热点认证服务: (3)脚本控制 (3)具体功能 (3)二层链接 (4)X86硬件要求 (5)配置 (5)技术方案 (6)-、实现网页认证 (6)二、安全设置 (6)三、智能Qos控制 (6)四、管理平台 (6)路由简介routeros是mikrotik公司的软路由产品MikroTik RouterOS是一种路由操作系统,并通过该软件将标准的PC 电脑变成专业路由器,在软件的开发和应用上不断的更新和发展,软件经历了多次更新和改进,使其功能在不断增强和完善。

特别在无线、认证、策略路由、带宽控制和防火墙过滤等功能上有着非常突出的功能,其极高的性价比,受到许多网络人士的青睐。

RouterOS在具备现有路由系统的大部分功能,能针对网吧、企业、小型ISP接入商、社区等网络设备的接入,基于标准的x86构架的PC。

一台586PC机就可以实现路由功能,提高硬件性能同样也能提高网络的访问速度和吞吐量。

完全是一套低成本,高性能的路由器系统特色功能介绍:桥接功能:RouterOS能将多张网卡组建为一个桥模式,使路由器变成一个透明的桥设备,同样也实行三层交换的作用,MAC层的以太网桥、EoIP 、Prism、Atheros和RadioLAN 等都是支持的。

所有802.11b和802.11a 客户端的无线网卡(如station模式的无线)受802.11 的限制无法支持桥模式,但可以通过EoIP协议的桥接方式实现。

为防止环路出现在网络中,可以使用生成树协议(STP) ,这个协议同样使冗余线路成为可能。

包括特征如下:生成树协议(STP)多桥接接口功能该协议能选择转发或者丢弃能实时监控MAC地址桥防火墙多线路支持:RouterOS基于策略的路由为网络管理者提供了比传统路由协议对报文的转发和存储更强的控制能力,路由器用从路由协议派生出来的路由表,根据目的地址进行报文的转发。

页面跳转的五种方法

页面跳转的五种方法1.RequestDispatcher.forward()是在服务器端起作用,当使用forward()时,Servlet engine传递HTTP请求从当前的Servlet or JSP到另外一个Servlet,JSP 或普通HTML文件,也即你的form提交至a.jsp,在a.jsp用到了forward()重定向至b.jsp,此时form提交的所有信息在b.jsp都可以获得,参数自动传递.但forward()无法重定向至有frame的jsp文件,可以重定向至有frame的html文件,同时forward()无法在后面带参数传递,比如servlet?name=frank,这样不行,可以程序内通过response.setAttribute("name",name)来传至下一个页面.重定向后浏览器地址栏URL不变.例:在servlet中进行重定向public void doPost(HttpServletRequest request,HttpServletResponse response) throws ServletException,IOException{response.setContentType("text/html; charset=gb2312");ServletContext sc = getServletContext();RequestDispatcher rd = null;rd = sc.getRequestDispatcher("/index.jsp"); //定向的页面rd.forward(request, response);}通常在servlet中使用,不在jsp中使用。

2.response.sendRedirect()是在用户的浏览器端工作,sendRedirect()可以带参数传递,比如servlet?name=frank传至下个页面,同时它可以重定向至不同的主机上,sendRedirect()可以重定向有frame.的jsp文件.重定向后在浏览器地址栏上会出现重定向页面的URL例:在servlet中重定向public void doPost(HttpServletRequest request,HttpServletResponse response)throws ServletException,IOException{response.setContentType("text/html; charset=gb2312");response.sendRedirect("/index.jsp");}由于response是jsp页面中的隐含对象,故在jsp页面中可以用response.sendRedirect()直接实现重定位。

网页自动跳转代码

某网页网址变更以后,为方便不知道网址变更的朋友访问,可让原来的网页自动跳转到新的网址,代码如下:一、普通HTML页面的跳转代码:1.<meta http-equiv="refresh" content="5;URL=/rr91">说明:1、上面的代码,放在网页头部的“</head>”上面;2、数字5,是5秒以后自动跳转,可自己按照需要设置;3、网址,就是自动跳转到的新的网址。

4.网页需要加载完毕后才能跳转。

2.利用Javascript语言<script> location="/rr91";</script>说明:本代码是网页一打开就直接跳转到/rr91上面去了!二、PHP跳转代码:<?//PHP自带函数,注意:使用该Header函数时必须网页未产生任何输出,此时尤其要注意空格的问题。

即必须放在网页最开始处Header("Location:/rr91");>三、ASP跳转代码:<%'asp 自带Response.Redirect("/rr91")%>自动转向,也叫自动重定向。

自动跳转,指当访问用户登陆到某网站时,自动将用户转向其它网页地址的一种技术。

转向的网页地址可以是网站内的其它网页,也可以是其它网站。

通常情况下,浏览器会收到一个网页,该页面含有自动加载一其它网页的代码。

该页面有可能在服务器端被转换,这样的话,浏览器只收到一个页面,而自动转向往往意味着浏览器收到的页面具有自动将访问用户送至其它页面的功能。

对自动转向技术的合理应用包括:将用户转向到指定浏览器的网页版本;当网站的域名变更或删除后将人们转向到新域名下,等等。

但现在这种技术却往往被搜索引擎优化人士用来作为提高网站的搜索引擎排名的一种手段。

例如,先专门针对搜索引擎做一个高度优化的网页,也就是我们通常所说的“桥页”,然后把这个网页提交给搜索引擎来获得好的排名。

RouterOS 简单设置

RouterOS 简单设置最近在和上面贴出了这篇文章,还有人把这篇文章中我的署名删除后接着发到论坛上,呵呵,我一看,下载次数挺多的!所以,我今天接着写这个教程,文中不妥之处希望大家跟贴指正,毕竟大家的支持是我最大的动力哇。

呵呵!特别提醒注意的是:此文没有对安全设定作介绍,甚至于admin都没有添加密码,因为写此文的目的在于抛砖引玉,但是在实际工作中希望大家一定要注意RouterOS的安全设置,以免产生不必要的问题。

因为本人菜鸟一个所以错误之处在所难免,请多多指教!我的联系方式:QQ81254527/远山/**********************正文部分*******************************最近迷上了软路由(备注:不玩windows下的,因为这类路由及其不稳定),呵呵!其先是用CentOS(一个Linux操作系统)的防火墙设置了一个简单的路由,在此基础上又增加了DHCP服务器、DNS服务器、PPPOE服务器、以及采用PPTP协议的VPN服务器等功能,Linux操作系统设置起来很麻烦,如果想让windows客户端访问PPPOE服务或者VPN服务的时候,要在核心中增加加密协议,这个过程很繁琐,首先要给核心源代码打补丁增加加密协议然后再重新编译核心,费时又费力,所以没有玩多久,学会了之后就不玩了,呵呵!后来又搞了BrazilFW 等几个软路由,听说RouterOS功能强大,这几天又搞了RouterOS。

在玩软路由的期间,由于自己又买了一个LinkSYS的WRT54GL路由器,给他刷新了DD-WRT这个固件(如果有硬路由的话去DD-WRT网站查一下DD-WRT 这个软件是否支持你的硬件,如果支持建议你赶紧刷,原因只有一个:DD-WRT 功能确实很强大哇)。

上面我说了一堆废话哇,下面我接着再说一堆,呵呵!先说说我对使用过的几个软路由的使用感受:1、BrazilFW 体积小、上手易,功能越来越强大,特别适合初学者,能做成较专业的路由器,我个人比较看好这个软件。

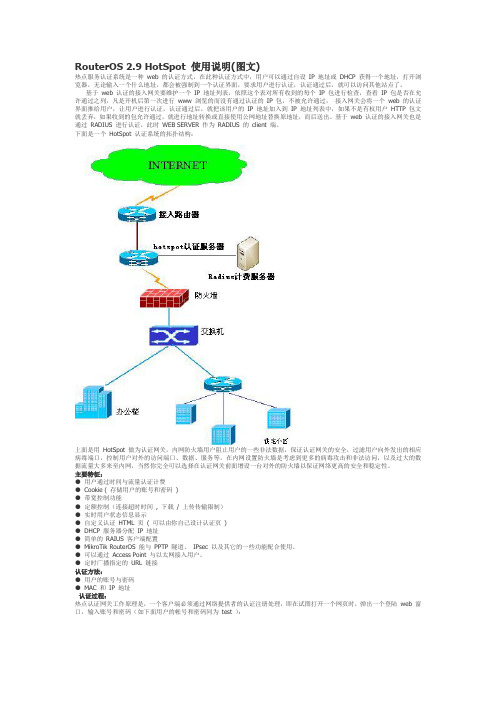

HotSpot 使用说明

RouterOS 2.9 HotSpot 使用说明(图文)热点服务认证系统是一种web 的认证方式,在此种认证方式中,用户可以通过自设IP 地址或DHCP 获得一个地址,打开浏览器,无论输入一个什么地址,都会被强制到一个认证界面,要求用户进行认证,认证通过后,就可以访问其他站点了。

基于web 认证的接入网关要维护一个IP 地址列表,依照这个表对所有收到的每个IP 包进行检查,查看IP 包是否在允许通过之列,凡是开机后第一次进行www 浏览的而没有通过认证的IP 包,不被允许通过,接入网关会将一个web 的认证界面推给用户,让用户进行认证,认证通过后,就把该用户的IP 地址加入到IP 地址列表中,如果不是有权用户HTTP 包文就丢弃,如果收到的包允许通过,就进行地址转换或直接使用公网地址替换原地址,而后送出。

基于web 认证的接入网关也是通过RADIUS 进行认证,此时WEB SERVER 作为RADIUS 的client 端。

下面是一个HotSpot 认证系统的拓扑结构:上面是用HotSpot 做为认证网关,内网防火墙用户阻止用户的一些非法数据,保证认证网关的安全,过滤用户向外发出的相应病毒端口,控制用户对外的访问端口、数据、服务等。

在内网设置防火墙是考虑到更多的病毒攻击和非法访问,以及过大的数据流量大多来至内网,当然你完全可以选择在认证网关前面增设一台对外的防火墙以保证网络更高的安全和稳定性。

主要特征:●用户通过时间与流量认证计费●Cookie ( 存储用户的账号和密码)●带宽控制功能●定额控制(连接超时时间, 下载/ 上传传输限制)●实时用户状态信息显示●自定义认证HTML 页( 可以由你自己设计认证页)●DHCP 服务器分配IP 地址●简单的RAIUS 客户端配置●MikroTik RouterOS 能与PPTP 隧道、IPsec 以及其它的一些功能配合使用。

●可以通过Access Point 与以太网接入用户。

强制http跳转https页面

强制http跳转https页面第一篇:强制http跳转https页面she强制http跳转https页面简介https在现在网络中是公认的安全的访问方式,但是在访问的过程中很多站点是没有强制https访问的,这样会导致有些客户可以通过http访问,从而对服务器造成一些不安全因素。

下文将介绍几种强制https访问的方法。

一,wordpress中设置https强制访问。

默认登录wordpress的后台是使用http协议,这协议是明文发送的。

这可能会导致你的用户和密码被窃听。

如果使用ssl登录,这种情况则可以避免。

下面是设置方法。

1、设置wp-config.php /* That's all, stop editing!Happy blogging.*/...require_once(ABSPATH.'wp-settings.php');2、在上面的代码之前加上如下代码:define('FORCE_SSL_LOGIN',true);define('FORCE_SSL_ADMIN',true);define(‘FORCE_SSL_LOGIN’, true);#是启用登录时使用ssl define(‘FORCE_SSL_ADMIN’, true);#后台管理也使用ssl如果担心后台使用ssl影响速度,可以不用。

但还是建议使用,因为这将有可能cookie被劫持导致黑客伪造cookie登录后台。

wordpress只需要几步设定就可以启用强制使用HTTPS登入后端管理界面首先到wp-config.php中找到下面这段: if(!defined(‘ABSPATH’))define(‘ABSPATH’, dirname(__FILE__).‘/’);找到它以后,請在它上面加入下列此行: define(‘FORCE_SSL_LOGIN’, true);接下來请在VHOST上设定好SSL的相关设置..这里就不再叙述了以下附上nginx上如何使用vhost并且自动rewrite url跳转到https管理页面的设定值: 请在rewrite rule上面加入rewrite ^.*/wp-admin(.*)二,tomcat中的跳转配置在tomcat中设置强制https的方法有2种,下面分别介绍下这2种方法的配置:1,调整web.xml文件,将HTTP使用的server.xml文件重定向端口在记事本中打开SGMS4TomcatwebappssgmsWEB-INFweb.xml文件,在web.xml的文件末尾的前一句添加以下内容:404/error_404.jspTomcat/*CONFIDENTIAL2,调整server.xml文件以便重定向端口443。

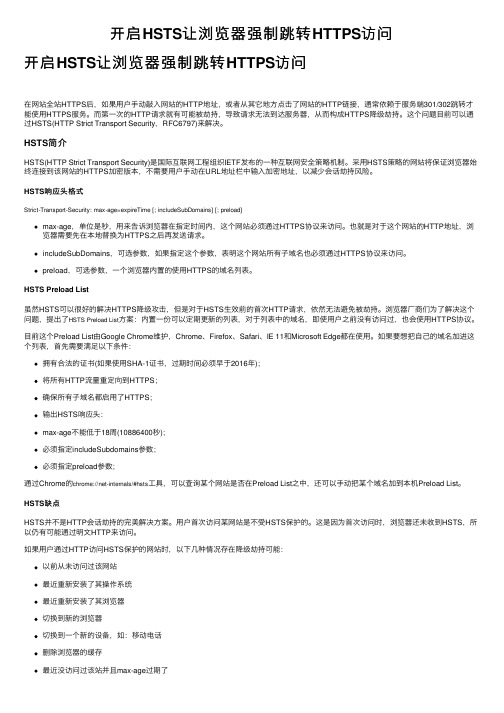

开启HSTS让浏览器强制跳转HTTPS访问

开启HSTS让浏览器强制跳转HTTPS访问开启HSTS让浏览器强制跳转HTTPS访问在⽹站全站HTTPS后,如果⽤户⼿动敲⼊⽹站的HTTP地址,或者从其它地⽅点击了⽹站的HTTP链接,通常依赖于服务端301/302跳转才能使⽤HTTPS服务。

⽽第⼀次的HTTP请求就有可能被劫持,导致请求⽆法到达服务器,从⽽构成HTTPS降级劫持。

这个问题⽬前可以通过HSTS(HTTP Strict Transport Security,RFC6797)来解决。

HSTS简介HSTS(HTTP Strict Transport Security)是国际互联⽹⼯程组织IETF发布的⼀种互联⽹安全策略机制。

采⽤HSTS策略的⽹站将保证浏览器始终连接到该⽹站的HTTPS加密版本,不需要⽤户⼿动在URL地址栏中输⼊加密地址,以减少会话劫持风险。

HSTS响应头格式Strict-Transport-Security: max-age=expireTime [; includeSubDomains] [; preload]max-age,单位是秒,⽤来告诉浏览器在指定时间内,这个⽹站必须通过HTTPS协议来访问。

也就是对于这个⽹站的HTTP地址,浏览器需要先在本地替换为HTTPS之后再发送请求。

includeSubDomains,可选参数,如果指定这个参数,表明这个⽹站所有⼦域名也必须通过HTTPS协议来访问。

preload,可选参数,⼀个浏览器内置的使⽤HTTPS的域名列表。

HSTS Preload List虽然HSTS可以很好的解决HTTPS降级攻击,但是对于HSTS⽣效前的⾸次HTTP请求,依然⽆法避免被劫持。

浏览器⼚商们为了解决这个问题,提出了HSTS Preload List⽅案:内置⼀份可以定期更新的列表,对于列表中的域名,即使⽤户之前没有访问过,也会使⽤HTTPS协议。

⽬前这个Preload List由Google Chrome维护,Chrome、Firefox、Safari、IE 11和Microsoft Edge都在使⽤。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RouterOS首次打开网页强制跳转- – banchen

说明:需要添加两条标记mangle、一条DST目标地址规则、还有一个循环脚本。

此外要做个网页跳转页面。

注意:BUG如果要跳转的地址无效,会让所有网页不能打开。

一、添加标记。

1、第一条标记

2、添加第二条标记

3、添加dst目标地址跳转规则。

二、添加计划任务脚本。

这个脚本用于删除已经跳转过页面的IP。

在/system scheduler 制定

一个任务循环执行定时2-4秒最佳

:foreach i in=[/ip firewall address-list find list=src1] do={

:foreach n in=[/ip firewall address-list find list=src2] do={

:if ([/ip firewall address-list get $i address] = [/ip firewall address-list get $n address]) do={ /ip firewall address-list remove $i}

}

}

三、网页跳转页面。

这个是必须的不然src2不会自动添加IP。

将以下代码另存为htm文件

放到IIS的默认网站。

<html>

<head>

<meta http-equiv="Content-Language" content="zh-CN">

<meta HTTP-EQUIV="Content-Type" CONTENT="text/html; charset=gb2312">

<title></title>

</head>

<SCRIPT LANGUAGE="javascript">

<!-- Start Code

var ver = navigator.appVersion;

if (ver.indexOf("MSIE") != -1)

{

window.location.href="要跳转的网站虚拟目录,例如http://10.20.20.1/webmedia"

}else

window.location.href="要跳转的网站虚拟目录, 例如http://10.20.20.1/webmedia "

// End Code -->

</SCRIPT>

</html>

以下是配置文件

/ip firewall mangle

add action=add-src-to-address-list address-list=src1 address-list-timeout=0s \ chain=prerouting comment="" disabled=no dst-address=!10.20.20.1 dst-port=\

80 in-interface=!WAN protocol=tcp src-address-list=!src2

add action=add-src-to-address-list address-list=src2 address-list-timeout=3h \ chain=prerouting comment="" disabled=no dst-address=10.20.20.1 dst-port=\

80 in-interface=!WAN protocol=tcp

/ip firewall nat

add action=dst-nat chain=dstnat comment=ToAddress disabled=yes dst-port=80 \ protocol=tcp src-address-list=src1 to-addresses=10.20.20.1 to-ports=80。