CCNA讲义之访问控制列表篇

访问控制列表

访问控制列表访问控制列表是应用在路由器接口的指令列表,这些指令列表用来告诉路由器哪些数据包可以接收、哪些数据包需要拒绝。

定义访问控制是网络安全防范和保护的主要策略,它的主要任务是保证网络资源不被非法使用和访问。

它是保证网络安全最重要的核心策略之一。

访问控制涉及的技术也比较广,包括入网访问控制、网络权限控制、目录级控制以及属性控制等多种手段。

访问控制列表(ACL)是应用在路由器接口的指令列表。

这些指令列表用来告诉路由器哪能些数据包可以收、哪能数据包需要拒绝。

至于数据包是被接收还是拒绝,可以由类似于源地址、目的地址、端口号等的特定指示条件来决定。

访问控制列表不但可以起到控制网络流量、流向的作用,而且在很大程度上起到保护网络设备、服务器的关键作用。

作为外网进入企业内网的第一道关卡,路由器上的访问控制列表成为保护内网安全的有效手段。

此外,在路由器的许多其他配置任务中都需要使用访问控制列表,如网络地址转换(Network Address Translation,NAT)、按需拨号路由(Dial on Demand Routing,DDR)、路由重分布(Routing Redistribution)、策略路由(Policy-Based Routing,PBR)等很多场合都需要访问控制列表。

访问控制列表从概念上来讲并不复杂,复杂的是对它的配置和使用,许多初学者往往在使用访问控制列表时出现错误。

几种访问控制列表的简要总结1.标准IP访问控制列表一个标准IP访问控制列表匹配IP包中的源地址或源地址中的一部分,可对匹配的包采取拒绝或允许两个操作。

编号范围是从1到99的访问控制列表是标准IP访问控制列表。

2.扩展IP访问控制列表扩展IP访问控制列表比标准IP访问控制列表具有更多的匹配项,包括协议类型、源地址、目的地址、源端口、目的端口、建立连接的和IP优先级等。

编号范围是从100到199的访问控制列表是扩展IP访问控制列表。

CCNA新版PPT第12章IP访问控制列表

问题

05 ACL规则动作不正确导致数据

包被错误处理。

解决方案

06 仔细检查ACL规则的动作,确

保动作正确处理需要过滤的数 据包。

04 总结与展望

IP访问控制列表的重要性和应用场景

保护网络安全

IP访问控制列表能够限制网络流 量,防止未经授权的访问和数据 泄露,从而保护网络安全。

提高网络性能

通过合理配置IP访问控制列表, 可以优化网络流量,提高网络性 能和响应速度。

监控和日志分析

03

对IP访问控制列表进行实时监控和日志分析,及时发现异常流

量和攻击行为,并采取相应措施。

THANKS FOR WATCHING

感谢您的观看

检查ACL是否被正确应用到相应的接口上,使 用show ip interface命令查看接口的配置。

检查网络设备的资源是否充足,如CPU和内存等, 以确保设备能够处理ACL的流量。

检查ACL的配置语法是否正确,确保没有遗漏 或错误的配置项。

检查网络设备是否支持ACL功能,确保设备版本 和软件版本支持ACL功能。

集成化

未来IP访问控制列表将与其他网络安全技术更加集成,形成更加完 善的网络安全体系。

如何提高IP访问控制列表的安全性和可靠性

定期更新和维护

01

及时更新和维护IP访问控制列表,确保其始终反映当前的安全

需求和网络环境。

强化配置管理

02

严格管理IP访问控制列表的配置,避免配置错误或遗漏,确保

其正常工作和运行。

CCNA新版PPT第12章 IP访问控 制列表

目录

• IP访问控制列表概述 • 配置IP访问控制列表 • IP访问控制列表的验证与故障排除 • 总结与展望

CCNA:IP访问控制列表(ACL)知识总结

访问控制列表建立访问控制列表,可对数据流量进行简单的控制,以及通过这种控制达到一不定程度的安全性,允许或拒绝数据包通过路由器,从而达到对数据包进行过滤的目的。

另外,也可以在VTY线路接口上使用访问控制列表,来保证telnet的连接的安全性。

因为接口的数据流是有进口和出口两个方向的,所以在接口上使用访问控制列表也有进和出两个方向。

进方向的工作流程进入接口的数据包——进方向的访问控制列表——判断是否匹配——不匹配,丢弃,匹配,进入路由表——判断是否有相应的路由条目——无,丢弃,有从相应接口转发出去出口方向的工作流程进入接口数据包——进入路由表,判断是否是相应的路由条目——无,丢弃,有,数据包往相应接口——判断出口是否有访问控制列表——无,数据被转发,有,判断条件是否匹配——不匹配,丢弃,匹配,转发。

比较看,尽可能使用进方向的访问控制列表,但是使用哪个方向的应根据实际情况来定。

类型标准访问控制列表所依据的条件的判断条件是数据包的源IP地址,只能过滤某个网络或主机的数据包,功能有限,但方便使用。

命令格式先在全局模式下创建访问控制列表Router(config)#access-list access-list-number {permit or deny}soure {soure-wildcard}log注:access-list-number 是访问控制列表号,标准的访问控制列表号为0~99;permit 是语句匹配时允许通过,deny是语句不匹配时,拒绝通过。

soure是源IP地址,soure-wildcard 是通配符,log是可选项,生成有关分组匹配情况的日志消息,发到控制台补:当表示某一特定主机时,soure {soure-wildcard}这项例如:192.168.1.1 0.0.0.255 可表示为host 192.168.1.1创建了访问控制列表后,在接口上应用Router(config-if)#ip access-group access-list-number {in or out}扩展访问控制列表扩展访问控制列表所依据的判断条件是目标、源ip地址、协议及数据所要访问的端口。

ccna10访问控制列表

Step 2: Enable an interface to use the specified access list.

Router(config-if)#{protocol} access-group access-list-number {in | out}

Standard IP lists (1-99) Extended IP lists (100-199) Standard IP lists (1300-1999) (expanded range) Extended IP lists (2000-2699) (expanded range)

2019/2/4

禁止来自某个子网的数据流通过

17

配置访问控制列表-扩展

Router(config)#access-list access-list-number {permit | deny} protocol source source-wildcard [operator port] destination destination-wildcard [operator port] [established] [log]

进入vty配置模式

Router(config-line)#access-class access-list-number {in | out}

使用access-class命令将ACL应用到VTY线路

2019/2/4 24

控制Telnet会话-例

access-list 12 permit 192.168.1.0 0.0.0.255 (implicit deny all) ! line vty 0 4 access-class 12 in

20 CCNA 访问控制列表ACL

访问控制列表ACL笔记1、访问控制列表应用于路由器接口的指令列表,用于指定哪些数据包可以接收转发,哪些数据包需要拒绝。

提供网络基访问的基本安全手段,可用于Qos,控制数据流量,控制通信。

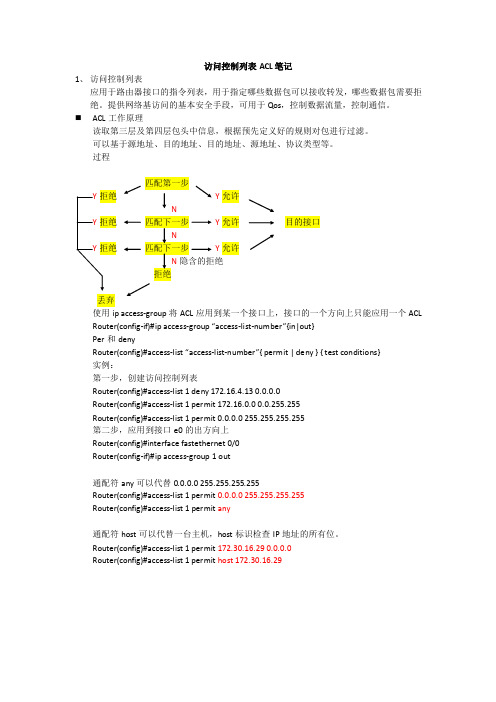

ACL工作原理读取第三层及第四层包头中信息,根据预先定义好的规则对包进行过滤。

可以基于源地址、目的地址、目的地址、源地址、协议类型等。

过程匹配第一步Y允许N匹配下一步Y允许目的接口N匹配下一步Y允许N隐含的拒绝拒绝丢弃使用ip access-group将ACL应用到某一个接口上,接口的一个方向上只能应用一个ACL Router(config-if)#ip access-group “access-list-number”{in|out}Per和denyRouter(config)#access-list “access-list-number”{ permit | deny } { test conditions}实例:第一步,创建访问控制列表Router(config)#access-list 1 deny 172.16.4.13 0.0.0.0Router(config)#access-list 1 permit 172.16.0.0 0.0.255.255Router(config)#access-list 1 permit 0.0.0.0 255.255.255.255第二步,应用到接口e0的出方向上Router(config)#interface fastethernet 0/0Router(config-if)#ip access-group 1 out通配符any可以代替0.0.0.0 255.255.255.255Router(config)#access-list 1 permit 0.0.0.0 255.255.255.255Router(config)#access-list 1 permit any通配符host可以代替一台主机,host标识检查IP地址的所有位。

访问控制列表详解

测试:18.5--X-->19.30

19.30--X-->18.5

访问列表生效,在IN 方向判断源地址18.5属于本VLAN

___________________________________________________

inter vlan 18

deny ip host 10.24.18.5 host 10.24.19.30

permit ip any any

__________________________________________________

inter vlan 18

ip access-g test_liu in

具体格式如下:

time-range 时间段名称

absolute start [小时:分钟] [日 月 年] [end] [小时:分钟] [日 月 年]

例如:time-range softer

absolute start 0:00 1 may 2005 end 12:00 1 june 2005

访问控制列表从概念上来讲并不复杂,复杂的是对它的配置和使用,许多初学者往往在使用访问控制列表时出现错误。

下面是对几种访问控制列表的简要总结。表匹配IP包中的源地址或源地址中的一部分,可对匹配的包采取拒绝或允许两个操作。编号范围是从1到99的访问控制列表是标准IP访问控制列表。

2.3 命名的访问控制列表

所谓命名的访问控制列表是以列表名代替列表编号来定义IP访问控制列表。

(1). 标准的命名访问控制列表

Route(config)#ip access-list standard list-name

访问控制列表

访问控制列表1、访问控制列表的概念访问控制列表(Access Control List,ACL) 是路由器接口的指令列表,用来控制端口进出的数据包。

访问列表(access-list)就是一系列允许和拒绝条件的集合,通过访问列表可以过滤发进和发出的信息包的请求,实现对路由器和网络的安全控制。

路由器一个一个地检测包与访问列表的条件,在满足第一个匹配条件后,就可以决定路由器接收或拒收该包。

2、ACL的作用1)ACL可以限制网络流量、提高网络性能。

2)ACL提供对通信流量的控制手段。

3)ACL是提供网络安全访问的基本手段。

4)ACL可以在路由器端口处决定哪种类型的通信流量被转发或被阻塞。

3、ACL的分类ACL包括两种类型:1)标准访问列表:只检查包的源地址。

2)扩展访问列表:既检查包的源地址,也检查包的目的地址,也可以检查特殊的协议类型、端口以及其他参数,具有更大的自由度。

4、ACL的执行过程一个端口执行哪条ACL,这需要按照列表中的条件语句执行顺序来判断。

如果一个数据包的报头跟表中某个条件判断语句相匹配,那么后面的语句就将被忽略,不再进行检查。

数据包只有在跟第一个判断条件不匹配时,它才被交给ACL中的下一个条件判断语句进行比较。

如果匹配(假设为允许发送),则不管是第一条还是最后一条语句,数据都会立即发送到目的接口。

如果所有的ACL判断语句都检测完毕,仍没有匹配的语句出口,则该数据包将视为被拒绝而被丢弃。

5、ACL的取值范围在路由器配置中,标准ACL和扩展ACL的区别是由ACL的表号来体现的,下表指出了每种协议所允许的合法表号的取值范围。

6、正确放置ACLACL通过过滤数据包并且丢弃不希望抵达目的地的数据包来控制通信流量。

然而,网络能否有效地减少不必要的通信流量,这还要取决于网络管理员把ACL放置在哪个地方。

1)标准ACL要尽量靠近目的端。

2)扩展ACL要尽量靠近源端。

7、ACL的配置ACL的配置分为两个步骤:1)第一步:在全局配置模式下,使用下列命令创建ACL:Router (config)# access-list access-list-number {permit | deny } {test-conditions}其中,access-list-number为ACL的表号。

CCNA1220-第20章 访问控制列表

ICND—10-19

A List of Tests: Deny or Permit

Packets to Interface(s) in the Access Group

Match First Test Y Y ? N

Deny Deny

Y Match Next Test(s) ? N Match Last Test ? Y

© 1999, Cisco Systems, Inc.

ICND—10-8

Other Access List Uses

Priority and custom queuing

Queue List

Dial-on-demand routing

Special handling for traffic based on packet tests

– Generally permits or denies specific protocols

• Inbound or Outbound

© 1999, Cisco Systems, Inc.

ICND—10-14

4、Outbound Access Lists

Packet Inbound Interface Packets Choose Interface S0 Outbound Interfaces

Source and Destination Protocol Permit?

Outgoing Packet

S0

• Standard – Checks Source address

– Generally permits or denies entire protocol suite

• Extended – Checks Source and Destination address

第 4 章:访问控制列表

© 2016 思科和/或其附属公司。版权所有。思科机密

8

标准 ACL 操作和配置回顾

IPv4 ACL 类型

▪ 标准 ACL 仅根据源地址过滤数据包。

▪ 扩展 ACL 根据以下项过滤数据包: • 协议类型/协议号(例如:IP、ICMP、UDP、TCP…) • 源 IP 地址和目的 IP 地址 • 源和目的 TCP 和 UDP 端口

▪ 扩展 ACL 应尽可能靠近需要过滤的流量 的源放置。

• 拒绝不需要的流量靠近源网络,而无需通 过网络基础设施。

▪ 标准 ACL 应尽可能靠近目的地址。

• 如果将标准 ACL 放置在流量源处,它将会 根据给定的源地址过滤流量,而无论流量 要发向何处。

© 2016 思科和/或其附属公司。版权所有。思科机密

▪ 使用以下接口配置模式命令将 IPv4 ACL 关联至接口:

• ip access-group {ACL-# | access-list-name} {in | out}

▪ 例如: • 允许网络 192.168.10.0/24 中的所有 IP 地址

• 使用 no access-list 10 命令删除 ACL。

• 使用 remark 关键字记录 ACL,使其更 易于理解。

© 2016 思科和/或其附属公司。版权所有。思科机密

14

标准 ACL 操作和配置回顾

标准 IPv4 ACL 实施

© 2016 思科和/或其附属公司。版权所有。思科机密

12

标准 ACL 操作和配置回顾

IPv4 ACL 类型

▪ 扩展 ACL 将配置为阻止所有 FTP 和 Telnet 流量从 192.168.11.0/24 流向 192.168.30.0/24。

访问控制列表

访问控制列表一、访问控制列表的定义:访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

二、访问控制列表使用原则由于ACL涉及的配置命令很灵活,功能也很强大,所以我们不能只通过一个小小的例子就完全掌握全部ACL的配置。

1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

三、访问控制列表的分类目前的路由器一般都支持两种类型的访问表:基本访问表和扩展访问表。

基本访问表控制基于网络地址的信息流,且只允许过滤源地址。

扩展访问表通过网络地址和传输中的数据类型进行信息流控制,允许过滤源地址、目的地址和上层应用数据。

(一)标准访问列表:访问控制列表ACL分很多种,不同场合应用不同种类的ACL。

其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用的访问控制列表号1到99来创建相应的ACL标准访问控制列表是最简单的ACL。

CCNA基础实验:使用访问控制列表

CCNA 基础实验:使用访问控制列表实验 6:使用访问控制列表 SPOTO CCNA 实验拓扑:实验设备:四台 Cisco2501 路由器,R11 的 S0 连接 R22 的 S0,R33 和 R44 通过 E0 连 接 R11 和 R22 的 E0 口。

路由器基本配置: R11#conf t R11(config)#line vty 0 4 R11(config-line)#pass spoto R11(config-line)#login R11(config-line)#int e0 R11(config-if)#ip add 192.168.10.1 255.255.255.0 R11(config-if)#no shut R11(config-if)#int s0 R11(config-if)#ip add 192.168.20.1 255.255.255.0 R11(config-if)#no shut R11(config-if)#router eigrp 10 R11(config-router)#netw 192.168.10.0 R11(config-router)#netw 192.168.20.0 R22(config)#line vty 0 4 R11(config-line)#pass spoto R11(config-line)#login R11(config-line)#int s0 R11(config-line)#ip add 192.168.20.2 255.255.255.0R11(config-line)#no shut R11(config-line)#clock rate 64000 R11(config-line)#int e0 R11(config-if)#ip add 192.168.30.1 255.255.255.0 R11(config-if)#no shut R11(config-if)#router eigrp 10 R11(config-router)#netw 192.168.20.0 R11(config-router)#netw 192.168.30.0 R33(config)#hostname PC2 PC2(config)#no ip routing PC2(config)#line vty 0 4 PC2(config-line)#pass spoto PC2(config-line)#login PC2(config-line)#int e0 PC2(config-if)#ip add 192.168.30.2 255.255.255.0 PC2(config-if)#no shut PC2(config-if)#exit PC2(config)#ip default-gateway 192.168.30.1 R44(config)#host PC1 PC1(config)#no ip routing PC1(config)#line vty 0 4 PC1(config-line)#pass spoto PC1(config-line)#login PC1(config-line)#int e0 PC1(config-if)#ip add 192.168.10.2 255.255.255.0 PC1(config-if)#no shut PC1(config-if)#exit PC1(config)#ip default-gateway 192.168.10.1 PC1(config)#end PC1#ping 192.168.30.2 //验证路由协议。

CCNA考点精析——访问控制列表

访问控制列表使⽤⽬的: 1、限制络流量、提⾼络性能。

例如队列技术,不仅限制了络流量,⽽且减少了拥塞 2、提供对通信流量的控制⼿段。

例如可以⽤其控制通过某台路由器的某个络的流量 3、提供了络访问的⼀种基本安全⼿段。

例如在公司中,允许财务部的员⼯计算机可以访问财务服务器⽽拒绝其他部门访问财务服务器 4、在路由器接⼝上,决定某些流量允许或拒绝被转发。

例如,可以允许FTP的通信流量,⽽拒绝TELNET的通信流量。

⼯作原理: ACL中规定了两种操作,所有的应⽤都是围绕这两种操作来完成的:允许、拒绝 注意:ACL是CISCO IOS中的⼀段程序,对于管理员输⼊的指令,有其⾃⼰的执⾏顺序,它执⾏指令的顺序是从上⾄下,⼀⾏⾏的执⾏,寻找匹配,⼀旦匹配则停⽌继续查找,如果到末尾还未找到匹配项,则执⾏⼀段隐含代码——丢弃DENY.所以在写ACL时,⼀定要注意先后顺序。

例如:要拒绝来⾃172.16.1.0/24的流量,把ACL写成如下形式 允许172.16.0.0/18 拒绝172.16.1.0/24 允许192.168.1.1/24 拒绝172.16.3.0/24 那么结果将于预期背道⽽驰,把表⼀和表⼆调换过来之后,再看⼀下有没有问题: 拒绝172.16.1.0/24 允许172.16.0.0/18 允许192.168.1.1/24 拒绝172.16.3.0/24 发现172.16.3.0/24和刚才的情况⼀样,这个表项并未起到作⽤,因为执⾏到表⼆就发现匹配,于是路由器将会允许,和我们的需求完全相反,那么还需要把表项四的位置移到前⾯ 最后变成这样: 拒绝172.16.1.0/24 拒绝172.16.3.0/24 允许172.16.0.0/18 允许192.168.1.1/24 可以发现,在ACL的配置中的⼀个规律:越精确的表项越靠前,⽽越笼统的表项越靠后放置 ACL是⼀组判断语句的集合,它主要⽤于对如下数据进⾏控制: 1、⼊站数据; 2、出站数据; 3、被路由器中继的数据 ⼯作过程 1、⽆论在路由器上有⽆ACL,接到数据包的处理⽅法都是⼀样的:当数据进⼊某个⼊站⼝时,路由器⾸先对其进⾏检查,看其是否可路由,如果不可路由那么就丢弃,反之通过查路由选择表发现该路由的详细信息——包括AD,METRIC……及对应的出接⼝; 2、这时,我们假定该数据是可路由的,并且已经顺利完成了第⼀步,找出了要将其送出站的接⼝,此时路由器检查该出站⼝有没有被编⼊ACL,如果没有ACL 的话,则直接从该⼝送出。

L017访问控制列表

为什么使用访问控制列表( 为什么使用访问控制列表(续)

数据包 到达

S0

是否激活DDR发送数据 发送数据? 是否激活 发送数据

公共电话 交换网 PSTN

采用访问控制列表为DDR路由 采用访问控制列表为DDR路由 DDR 定义“感兴趣的包” 定义“感兴趣的包”

2004, Cisco Systems, Inc. All rights reserved. CCNA 640-801 v4.0—10-5

2004, Cisco Systems, Inc. All rights reserved.

CCNA 640-801 v4.0—10-17

配置标准访问控制列表

Router(config)#

access-list access-list-number { permit | deny } source [ source-mask ]

测试条件:检测所有的地址位 测试条件 检测所有的地址位 例:一个主机地址 172.30.16.29

反掩码(Wildcard mask) 0.0.0.0 反掩码( ): (检测所有位 检测所有位) 检测所有位

代表检查地址的所有bit bit位 172.30.16.29 0.0.0.0 代表检查地址的所有bit位 简化的写法是 host 172.30.16.29

只允许内部的网段

2004, Cisco Systems, Inc. All rights reserved. CCNA 640-801 v4.0—10-20

标准访问控制列表举例 2

172.16.3.0

Non172.16.0.0

172.16.4.0 172.16.4.13

S0 E0 E1

access-list 1 deny 172.16.4.13 0.0.0.0 access-list 1 permit 0.0.0.0 255.255.255.255255.255.255.255 (implicit deny all) (access-list 1 deny 0.0.0.0 255.255.255.255) interface ethernet 0 ip access-group 1 out

原版CCNA教材14章IP访问控制列表

• 管理网络中逐步增长的 IP 数据 • 当数据通过路由器时进行过滤

ICND—10-4

访问列表的应用

端口上的数据传输

虚拟会话 (IP)

• 允许、拒绝数据包通过路由器 • 允许、拒绝Telnet会话的建立 • 没有设置访问列表时,所有的数据包都会在网络上传输

ICND—10-5

访问列表的其它应用

优先级判断

什么是访问列表

E0

Incoming Packet

Access List Processes

Source and

Destination

Protocol Permit?

Outgoing Packet

S0

• 标准 – 检查源地址 – 通常允许、拒绝的是完整的协议

• 扩展 – 检查源地址和目的地址 – 通常允许、拒绝的是某个特定的协议

Y Match Y Last Test ?

Permit

Deny

Destination Interface(s)

ICND—10-17

访问列表的测试:允许和拒绝

Packets to Interface(s) in the Access Group

Deny Deny

Deny

Packet Discard Bucket

标准IP访问列表的配置

Router(config)# access-list access-list-number {permit|deny} source [mask]

• 为访问列表设置参数 • IP 标准访问列表编号 1 到 99 • 缺省的通配符掩码 = 0.0.0.0 • “no access-list access-list-number” 命令删除访问列表 • Show access-list

《网络设备》 实验8_访问控制列表

CCNA标准实验07——扩展访问控制列表的配置实验要求:1.禁止PC1远程登录到路由器Router0、2.禁止PC2访问FTP服务器8.8.8.83.禁止PC3访问万维网服务器8.8.8.84.禁止PC2 ping 通路由器Router1配置路由器Router0Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hos ccna //配置主机名ccna(config)#line console 0ccna(config-line)#logging syccna(config-line)#logging synchronous //防止console日志打断配置命令ccna(config-line)#exitccna(config)#line console 0ccna(config-line)#execccna(config-line)#exec-timeout 0 ? //关闭超时计时器<0-2147483> Timeout in seconds<cr>ccna(config-line)#exec-timeout 0 0ccna(config-line)#exitccna(config)#enable password snkccna(config)#int fa0/0ccna(config-if)#ip address 192.168.1.254 255.255.255.0ccna(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upccna(config-if)#ccna(config-if)#exitccna(config)#int s1/0ccna(config-if)#ip address 192.168.3.1 255.255.255.0ccna(config-if)#clock rate 64000ccna(config-if)#no shutdown%LINK-5-CHANGED: Interface Serial1/0, changed state to downccna(config-if)#exitccna(config)#配置路由器Router1Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#enable password snkRouter(config)#line console 0Router(config-line)#logging syRouter(config-line)#logging synchronousRouter(config-line)#exitRouter(config)#line console 0Router(config-line)#exec-timeout 0 0Router(config-line)#exitRouter(config)#int s1/0Router(config-if)#ip address 192.168.3.2 255.255.255.0Router(config-if)#no shutdown%LINK-5-CHANGED: Interface Serial1/0, changed state to upRouter(config-if)#no shutdownRouter(config-if)#exitRouter(config)#%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial1/0, changed state to upRouter(config)#int fa0/0Router(config-if)#ip address 8.8.8.1 255.255.255.0Router(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to upRouter(config-if)#Router(config-if)#%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upRouter(config-if)#exitRouter(config)#ccna(config)#line vty 0 4 //配置远程登录密码ccna(config-line)#password ccnaccna(config-line)#login //强制启用远程登录ccna(config-line)#exitccna(config)#在路由器Router0上配置访问扩展列表ccna(config)#access-list 101 deny tcp host 192.168.1.1 host 192.168.1.254 eq 23 ccna(config)#access-list 101 deny tcp host 192.168.1.2 host 8.8.8.8 eq 20ccna(config)#access-list 101 deny tcp host 192.168.1.2 host 8.8.8.8 eq 21ccna(config)#access-list 101 deny tcp host 192.168.1.3 host 8.8.8.8 eq 80ccna(config)#access-list 101 deny icmp host 192.168.1.2 host 192.168.3.2ccna(config)#access-list 101 permit ip any anyccna(config)#int fa0/0ccna(config-if)#ip access-group 101 inccna(config-if)#exitccna(config)#验证配置1.PC1无法远程登录路由器Router0PC>telnet 192.168.1.254Trying 192.168.1.254 ...% Connection timed out; remote host not respondingPC>2.PC2无法访问FTP服务器PC>ftp 8.8.8.8Trying to connect...8.8.8.8%Error opening ftp://8.8.8.8/ (Timed out).Packet Tracer PC Command Line 1.0PC>(Disconnecting from ftp server)Packet Tracer PC Command Line 1.0PC>3.PC3无法访问万维网服务器8.8.8.84.PC2无法ping通路由器Router1PC>ping 192.168.3.2Pinging 192.168.3.2 with 32 bytes of data:Reply from 192.168.1.254: Destination host unreachable. Reply from 192.168.1.254: Destination host unreachable. Reply from 192.168.1.254: Destination host unreachable. Reply from 192.168.1.254: Destination host unreachable.Ping statistics for 192.168.3.2:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),PC>。

思科CCNA-ACL&NAT

2009年6月23日11:05IP访问控制列表标准ACL 1)检查源地址2)不能对协议族作限定扩展ACL 1)检查源和目标地址2)能容许或拒绝特定的协议和应用(端口号)区别列表类型: 1)ACL号: 1-99,1300-1999标准ACL ;100-199,2000-2699扩展ACL2) 命名ACL用描述性的名字或号码标识访问列表的编号指明了使用何种协议的访问列表2.每个端口,每个方向,每个协议只能对应于一条访问列表3.访问列表内容决定了数据控制顺序,具有严格限制条件的语句放在所有语句最上面4.访问列表最后一条是隐含拒绝,所有每个访问控制列表至少有一条permit语句(否则所有流量不通过)5.访问控制列表需要应用在进出接口上,如何过滤流量,取决于怎么应用6.放置访问控制列表1)扩展访问列表应用在靠近源2)标准访问列表应用靠近目标inside:需要翻译成外部地址的网络local:出现于内网global:出现于外网inside local:分配给处于内网的主机的IP地址,地址是全局唯一的,一般分配的是由RFC 1918里定义的私有地址(private IP address)inside global:用来替代inside local的对外的,可用于Internet上的地址,即被翻译后的地址.地址全局唯一,由ISP分配outside local:外网主机相对于内网所用的IP地址.地址可以从RFC 1918中定义的进行分配outside global:分配给外网主机的外部地址simple translation entry: 把一个IP地址映射到另外一个地址上去的翻译方式extended translation entry: 把IP地址和端口(port)的组合翻译成另外一个地址和端口的组合static address translation:静态翻译,把一个local对应到global上去dynamic address translation:动态翻译,local和global池(pool)建立动态对应关系port address translation(PAT):通过使用地址和端口的结合来达到多个local对应一个global的状LAB-1:NAT的基本配置step1:定义NAT的内口/外口R1(config)#int e0R1(config-if)#ip nat inside //将e0口定义为NAT的内网口R1(config)#int s1R1(config-if)#ip nat outside //将s1口定义为NAT的外网口step2:配置一个静态的(IP对IP)NAT转换R1(config)#ip nat inside source static 192.168.1.2 13.0.0.1inside local inside globle R1#show ip nat translationsPro Inside global Inside local Outside local Outside global--- 13.0.0.1 192.168.1.2 --- ---R1#debug ip natLAB-2:配置动态NATstep1:定义NAT的内口/外口R1(config)#int e0R1(config-if)#ip nat inside //将e0口定义为NAT的内网口R1(config)#int s1R1(config-if)#ip nat outside //将s1口定义为NAT的外网口step2:用ACL定义需要做NAT的用户群R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255step3:配置一个基于公网接口serial 1的NAT端口复用R1(config)#ip nat inside source list 1 interface serial 1 overload 内网用户NAT的出接口端口复用show ip nat trandeb ip natshow ip nat translationsLAB-3:配置一个基于地址池的NATstep0:在网关上为内部用户配置辅助地址R1(config)#inter e0R1(config-if)#ip add 192.168.1.1 255.255.255.0R1(config-if)#ip add 192.168.2.1 255.255.255.0 secondary //配置辅助地址step1:定义内/外口step2:定义用户群R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#access-list 2 permit 192.168.2.0 0.0.0.255step3:从ISP处购买来的公网IP,分别放入为不同子网准备的地址池中R1(config)#ip nat pool POOL_1 13.0.0.8 13.0.0.11 prefix-length 24 地址池的名字起始IP地址结束IP地址R1(config)#ip nat pool POOL_2 13.0.0.12 13.0.0.15 netmask 255.255.255.0step4:为不同的子网,进行基于不同NAT-Pool的转换R1(config)#ip nat inside source list 1 pool POOL_1 overloadR1(config)#ip nat inside source list 2 pool POOL_2 overload测试LAB-4基于端口号的NAT转换PATR1(config)#ip nat inside source static tcp 192.168.1.2 23 13.0.0.1 8000R1(config)#ip nat inside source static tcp 192.168.2.4 23 13.0.0.1 9000PAT: 1个IP只能提供65535个转换项(不是IP,1个Ipdutying 200个左右的转换项)Ip nat inside source list 10 int s1/1 overloadIp nat inside source list 10 pool liming overload (端口复用的可以是接口或地址池)NAT排障:1.检查inside 入口方向有没有ACL拒绝数据包通过2.NAT里引用的list添加所有需要转换的网段3.Nat 地址池地址不够PAT: 1个IP只能提供65535个转换项(不是IP,1个Ipdutying 200个左右的转换项)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一,访问控制列表控制概述

访问控制列表(Access Control List,ACL) 是路由器接口的指令列表,用来控制端口进出的数据包。

访问控制列表由一系列具有同一个访问列表号或名称的access-list语句组成。

这些access-list语句用来告诉路由器,哪些数据包可以接收,哪些数据包需要拒绝。

ACL适用于所有的路由协议,如IP、IPX、AppleTalk等。

可以在路由器或多层交换机上配置ACL,来控制对特定网络资源的访问。

1,访问控制列表的作用

访问控制列表最常见的用途是作为数据包的过滤器。

其他的一些用处:

①可指定某种类型的数据包的优先级,以对某些数据包优先处理(Quality of Service,服务质量);

②访问控制列表不定期可以用来识别触发按需拨号路由选择(DDR)的相关通信量;

③访问控制列表也是路由映射的基本组成部分,提供对通信流量的控制。

2,访问控制列表的工作原理

1) 访问控制列表的基本原理

ACL使用包过滤技术,读取第3层及第4层包头中的信息,如源地址、目的地址、源端口、目标端口等,根据预先定义好的规则,对包进行过滤,从而达到访问控制的目的。

2) 访问控制列表的处理过程

如果接口上没有ACL,就对这个数据包继续进行常规处理。

如果接口应用了访问控制列表,与该接口相关的一系列访问控制列表语句组合,将会检测它:

①若第一条不匹配,则将集资往下进行判断,直到有任一条语句匹

配,则不再继续判断,路由器将决定该数据包允许通过或拒绝通过。

②若最后没有任一条语句匹配,则路由器根据默认处理方式丢弃该

数据包。

基于ACL的测试条件,数据包要么被允许,要么被拒绝,如果数据包满足了ACL的permit的测试条件,数据包就可以被路由器继续处理。

如果数据包满足了ACL的deny的测试条件,就简单丢弃该数据包。

一旦数据包被丢弃,某些协议将返回一个数据包到发送端,以表明目的地址是不可到达的。

3,访问控制列表的“入”与“出”

1) 对“入”标准访问控制列表处理过程:

①当接到一个数据包时,路由器检查数据包的源地址是否与访问控

制列表中的条目相符;

②如果访问控制列表允许该地址,那么路由器将停止检查访问控制

列表,继续处理数据包;

③如果访问控制列表拒绝了这个地址,那么,路由器将丢弃该数据

包,并且返回一个Internet控制消息协议(ICMP)的管理拒绝消息。

2) 对于“出”标准访问控制列表处理过程:

①在接收并将数据包转发到相应的受控制的接口后,路由器检查数

据包的源地址是否与访问控制列表中的条目相符;

②如果访问控制列表允许该地址,那么路由器将传输该地址;

③如果访问控制列表拒绝了这个地址,那么,路由器将丢弃该数据

包,并且返回一个Internet控制消息协议(ICMP)的管理性拒绝消息。

3) “入”与“出”的区别

①路由器对进入的数据包先检查“入”访问控制列表,对允许传输

的数据包才检查路由表;

②而对于外出的数据包先查询路由表,确定目标接口后才查看访问

控制列表。

*****************************应该尽量把访问控制列表应用到入站接口,因为它比应用到出站接口效率更高;将要丢弃的数据包在路由器进行了路由器进行路由表之前就拒绝了。

*****************************

4,访问控制列表的deny和permit

①permit和deny

在路由器对访问控制列表的处理过程中,基于ACL的测试条件,数据包要么被允许,要么被拒绝,用于创建访问控制列表的命令中的关键字permit | deny可以实现。

⇨permit选项意味着允许数据包通过应用了访问控制列表的接口(对入站接口来说,意味着被允许的数据包可以继续处理,对于出站接口来说,意味着被允许的数据包将直接发送出去);

⇨deny选项意味着路由器拒绝数据包通过:如果满足了参数是deny 的测试条件,就简单地丢弃该数据包。

②访问控制列表的反码(wildcard mask)

反码是一个32位的由二进制值“1”和“0”组成的,也称通配符掩码,反码与IP地址成对出现。

“0”表示"检查相应的位"

“1”表示"不检查(忽略)相应的位"

③使用配置符“any”,“host”

192.168.1.2 0.0.0.0 = host 192.168.1.2

0.0.0.0 255.255.255.255 = any

5,访问控制列表的种类

①标准访问控制列表

检查被路由数据包的源地址。

其结果基于源地址,来决定是允许还是拒绝转发数据包。

②扩展访问控制列表

对数据包的源地址与目标地址均进行检查。

它也能检查特定的协议、端口号以及其他参数。

6,应用访问控制列表

①一般接口应用

(config-if)#ip access-group access-list-number | name {in | out}

②虚拟终端应用

(config)#line vty 0 4

(config-line)#access-class access-list-number/name {in| out} 注:

①按照从特殊到普通的次序来排条目

②将较经常发生的条件放在较不经常发生的条件之前,以提高路由

器的处理效率

③访问控制列表中最后一个条目是众所周知的隐含拒绝一切,所有

没有明确被允许的数据流都将被隐含拒绝

④每个接口的每个方向只能应用一个访问控制列表

⑤应用到接口之前必须创建访问控制列表

⑥默认情况下,访问控制列表的应用方向为“出”

⑦标准访问控制列表尽量靠近目标,而扩展访问控制列表尽量靠近

源

⑧访问控制列表只能对通过路由器的数据包进行过滤,对自身产生

的数据包无法进行过滤

二, IP访问控制列表

1,标准IP访问控制列表

标准访问控制列表是基于应用源IP地址的允许和拒绝条件的一个有序集合,标准IP访问控制列表根据数据包的源IP地址来允许或拒绝数据,标准IP访问控制列表的访问控制列表是1-99和1300-1999。

router(config)#access-list access-list-number{permit| deny} source [s ource-wildcard] [log]

***log---(可选项)生成相应的日志信息

***默认通配符掩码为0.0.0.0

2,扩展IP访问控制列表

扩展访问控制列表通过启用基于源和目的地址、传输层协议和应用端口号的过滤来提供更高程度的控制。

扩展访问控制列表行中的每个条件必须匹配,才认为该行被匹配,才会施加允许或拒绝条件。

只要有一个参数或条件匹配失败,则认为该行不被匹配,并立即检查访

问列表中的下一行。

扩展IP访问控制列表使用数字表号在100-199和2000-2699之间。

(config)#access-list access-list-number{permit| deny} protocol source source-wildcard destination

destination-wildcard operator port

⇨access-list-number - 访问控制列表号,使用100~199之间的数字来标识一个扩展访问控制列表

⇨permit | deny - 用来表示在满足测试条件的情况下,该入口是允许还是拒绝后面指定地址的通信流量

⇨protocol - 用来指定协议类型,如IP TCP UDP ICMP以及IGRP ⇨source and destination - 源和目的,分别用来标识源地址和目的地址

⇨source-mask and destination-mask - 反码,source-wildcard 是源反码,与源地址相对应; destionation-wildcard是目的反码,与目的地址对应.

⇨operator port-――lt(小于)、gt(大于)、eq(等于)、neq (不等于)和一个端口号。

⇨established――-如果数据包使用一个已建连接(例如该数据包的ACK位置了),便可以允许TCP流量通过。

三,命名访问控制列表

对于命名的访问表,它是通过一个名称而不是一个号码来引用的。

名称的使用是区分大小写的,并且必须以字母开头。

在名称的中间可以包含任何字母数字混合使用的字符,也可以在其中包含[,]、{,}、_、-、+、/、\、.、&、$、#、@、!以及?等。

命名的访问表可用于标准的和扩展的访问表中。

命名ACL可以用来从某一特定的ACL中删除或添加个别控制条目,这样可以方便地修改ACL,而不用必须完全删除一个ACL,然后再重新建立一个ACL来进行修改。

但是,无法有选择地添加到列表的某个位置。

如果添加一个条目到列表中,那么该条目添加到列表末尾。

语法:

(config)# ip access-list {standard | extended} name

(config-access-list)#{permit| deny}{test conditions}可以使用带no形式的对应permit或deny命令,来删除一个permit 或deny命令

no {permit | deny} {test conditions}。