基于遗传算法的网络入侵检测方法研究

基于遗传算法的网络入侵检测

信息安全

《微计算机信息》(管控一体化 )2009 年第 25 卷第 5-3 期

在这里 condition 通常指当前网络连接与规则库中的规则 匹配,如源 IP 地址、目标 IP 地址、端口号、连接的持续时间、使 用的协议等,用来指出入侵的可能。Act 通常指根据一个组织的 安全政策定义的行为,如给系统管理员发警报,中断连接,记入 系统审计文件,或以上全部。

示比较的次数。从上图可以看出,两种方法检测率都随着检测

的进行呈上升趋势,检测时间(用比较的总次数体现)呈下降趋

势。开始时上升的幅度较大,最后几乎无明显变化。这是因为开

始时,检测到入侵,不断调整适应度值,排除那些和抗原匹配表

现不好的检测子,随着检测的进行,检测子逐渐向抗原方向演

化,使检测率在一个数值上趋于稳定。在检测过程中,让抗原首

随着网络的发展,数据包传输速率越来越快,这就要求人 侵检测系统检测的速度必须相应提高,但由于基于滥用的入侵 检测系统要把网络中的各个数据与特征库中的大量模式进行 匹配.而基于误用的入侵检测系统要对大量的数据包进行统计, 所以两者的工作效率都不高。因此如何实现高速网络下的入侵 检测已成为一个现实的问题遗传算法是模拟生物进化过程中 优胜劣汰规则与群体内部染色体信息交换机制的一类处理复 杂优化问题的新方法。因此可以利用遗传算法的优化能力开展

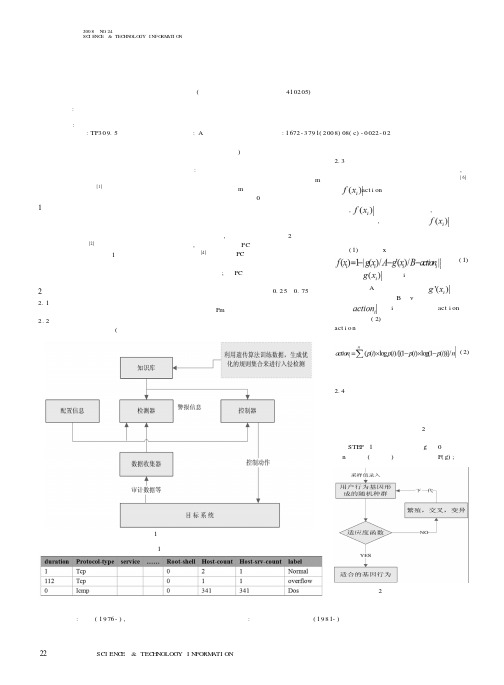

应用遗传算法的最终目标是产生匹配异常连接的规则。这 些规则被历史连接测试,被用于过滤新的连接以发现可疑的网 络通信。在本文的应用中,被遗传算法使用的网络连接是一个 预先定义好的数据集,用于从流经网卡的网络连接中发现异常 连接。这个数据集是由网络嗅探器收集的,并被基于专家知识 手工分类。它用于在遗传算法执行过程中评估适应度。通过从 一个很小的随机产生的规则集开始遗传算法,我们可以为 IDS 产生一个更大的、拥有更多规则的数据集。这些规则对遗传算 法来说是非常好的解,可以被用于过滤新的网络通信。总体模 型如图 1 所示,算法流程图如图二所示。

遗传算法在入侵检测中的应用研究

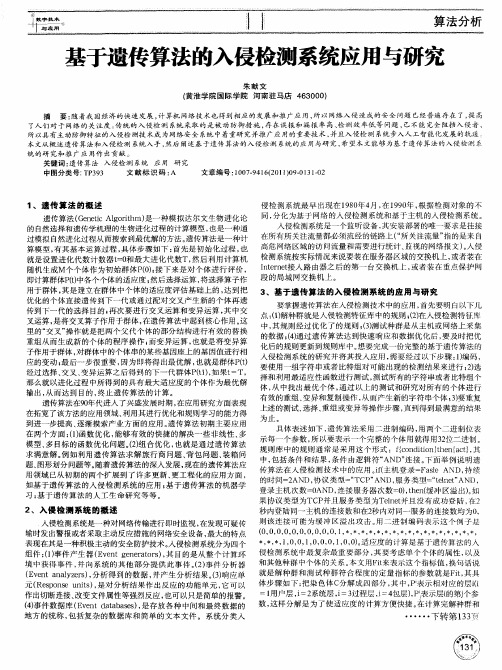

性能 2. 3 适 应度函数

我们 用适应度 函数来决 定基因的 优劣, 适 应 度函 数 对提 高 算 法的 精 确 度至 关 重 要[ 6]。

2 遗传算法在入侵检测中的应用 2. 1 编码

编码 是遗 传 算法 中 行为 学习 的 第一 步。 2 . 2 算子的选 择

遗传算法 的迭代过 程( 由当前 种群生成新

一 代种 群 的方 法 ) 通常 由 选择 、 杂交 、 变异 等 遗 传 操 作 决 定 。 本 文 中 我 们选 择 如 下 算 子:

1 入侵检测系统模型 入侵 检测 是对 企图 入侵 、正 在进 行的 入

侵 或已 经发 生的入 侵进 行识 别的 过程 。所 有 能 够执 行入 侵检测 任务 和功 能的 系统 都可 称 为 入侵 检测 系统 [2] ,其 中包 括软 件系 统以 及 软 硬件 结合 的系 统。 图 1 给 出了 一个 入侵 检 测 系统 模型 。其中 ,虚 线框 中的 内容 是本 文 的研 究重点。

①轮 盘 赌 选 择 。 若 个 体选 择 次 数 为 m, 则 将该 个体 复制 m份 送到 配对 库进 行配 对繁 殖。若个体选 择次数为 0,则个体将直 接被淘 汰。 适应 度最 高的 个体 将获 得最多 的生 存繁 殖 机 会 , 适应 度 最 低 的 个 体 将 被淘 汰 。

②单点 交叉 算法 。随 机确 定一 个分 量位 置 为 杂交 点 , 由 此 将 一对 母 体 的 2 个 个 体截 断, 再以 杂交 概率 PC交换 相应 截断 得到 新的 个体 [4]。较 大的 PC可增 强遗传 算法开 辟新 的 搜 索区 域的能 力, 但高 性能 的模 式遭 破坏 的 可 能性 增大; 若 PC太 低, 产生 新个 体的 速度 将 变慢, 甚至 可能 使遗 传算 法搜 索陷入 迟钝 状态 。因此 一般取 值范 围是 0. 2 5~0. 75。

基于遗传算法的入侵检测系统应用与研究

关键词 : 传算 法 入侵 检测 系统 应 用 研 究 遗 中图分 类号 : P 9 T 33 文献标识码 : A 文 章编 号 :0 79 l(0 1 90 1 2 10 —4 62 1) —1 — 0 3 0

1 、遗 传 算 法 的 概 述

遗 传 算 法 ( e ei Aloi m) 一 种 模 拟 达 尔 文 生 物 进 化 论 Gnt g rh 是 c t 的 自然 选 择 和 遗 传学 机 理 的 生 物 进 化 过程 的计 算 模 型 , 是 一 种 通 也 过模 拟 自然 进 化 过程 从 而搜 索 到 最 优 解 的 方法 。 传算 法 是 一 种 计 遗 算模 型 , 其 基 本 运 算 过 程 , 体 步 骤 如 下 : 先 是 初 始 化 过 程 , 有 具 首 也 就 是设置进化代数计 数器 t O = 和最大进化 代数 T, 然后利用计算 机 随 机 生 成 M个 个 体 作 为 初 始 群 体 P O; 下 来 是 对 个 体 进 行 评 价 , ()接 即计算群体P ) 中各个个体的适应度 ; 然后选择运算 , 将选择算子作 优 化 的个 体 直 接 遗 传 到下 一 代 或通 过配 对 交 叉 产 生 新 的 个 体 再 遗 传 到 下 一 代 的 选 择 目 的 ; 次 要 进 行 交 叉 运 算 和 变 异 运 算 , 中交 再 其 叉运算 , 是将交叉算子作用于群体 , 在遗传算法 中起 到核心作用 。 这 里 的 “ 叉 ” 作 就 是 把 两 个 父 代个 体 的 部 分 结 构 进 行 有 效 的替 换 交 操 重组从而生成新 的个体的程序操作 ; 而变异运算 , 也就是将变异算 子 作 用 于群 体 , 群 体 中的 个 体 串 的 某些 基 因座 上 的基 因值 进 行 相 对 应的变动 ; 最后一 步很重要 , 因为 即将得 出最优解 , 也就是群体Pt ( ) 经过选择 、 交叉 、 变异运算之后得到 的下一代群体Pt)如果t ( , 1 —T, 那 么 就 以进 化 过 程 中所 得 到 的 具 有 最 大 适 应 度 的个 体 作 为 最 优 解 输 出 , 而 达 到 目的 , 止 遗 传 算 法 的 计 算 。 从 终 遗 传 算 法 在9年 代 进 入 了兴 盛发 展 时 期 , 应 用 研 究 方 面表 现 0 在 在拓宽 了该方法的应用领域 、 利用其进行优化和规则学 习的能力得 到进 一步提高 、 逐渐摸索产业方 面的应用。 遗传算法初期主要 应用 在两个方面 :1函数优化 , () 能够有 效的快捷 的解 决一些非 线性 、 多 模型、 目标的函数优化 问题 。2组 合优化 , 多 () 也就是通过 遗传算法 求满意解。 例如利用遗 传算法求解旅 行商 问题 、 背包 问题 、 装箱 问 题、 图形划分问题 等。 随着遗 传算法的深入发展 , 现在的遗传 算法应 用领域 已从初期 的两个扩展到 了许多 更新 、 更工程化 的应用方 面 , 如基 于遗传算法 的入侵 检测系统 的应用 ; 基于遗 传算法 的机 器学 习; 于遗传算法 的人工生命研究 等等。 基

基于神经网络与遗传算法的入侵检测研究

榔

ET I 子 RE 术 N G IRCE ENT 0 Y 0电A 量T L E N MS M C o C 测 技E U H

第8 月 2年5 05 3第 0 1 期 卷

基 于神 经 网络 与遗 传 算 法 的入 侵 检 测 研 究

2 B ia g Unv ri ,B in 0 0 3 . e n ie s y e ig 1 0 8 ) h t j

Ab ta t Th s p p r s o y t a o sr c : i a e h ws a wa h t c mb n s n u a e wo k wih g n tc ag rt m i n t t e d s o t n i e e r ln t r t e e i l o i h ami g a h it r s a d

栾 庆 林 卢 辉 斌 ,

(. 1 燕山大学信息科学与 工程 学院 秦 皇岛 0 60 ;. 6 0 4 2 北京航 空航 天大学 北京 1 0 8 ) 0 0 3

摘

要 :本文针对入侵检测 系统 中对入侵 事件 的误 报和漏报 , 出了一种将 神经 网络 和遗传 算法相结 合 的方 法 。该 提

L a n l L ii u n Qigi n u Hubn ’

( .C l g f n omain E gn e ig a s a ie s y 1 ol eo f r t n ie r ,Y n h n Unv ri ,Qih a g a 6 0 4 e I o n t n u n d o0 6 0 ;

定 的有 效 性网络

中图 分 类 号 :TP 9. 8 3 3 0 文 献 标 识 码 :A

Re e r h o t u i n d tc in b s d o h e r ln t r s a d g n t lo i m s a c fi r so ee to a e n t en u a ewo k n e e i a g rt n c h

遗传算法在网络入侵检测系统中的应用研究

—

十 ’ 1 I ———一

与 应 用

释

算 法 分析

遗传算法在网络入侵检测系统中的应用研究

陈 醋

( 中山大学软件 学院 广东广 州 5 1 0 0 0 6 )

摘要: 遗 传 算 法 内含 的 天 然 并行 性 使 其 作 为 一 种 有 效 的优 化 算 法被 广 泛 应 用 , 遗 传 算 法 应 用 于入 侵 检 测领 域 具 有 自己的优 势 , 但 是 在 网络 入 侵 检 测 系统 中也存 在 着 不 少 的 问题 , 笔 者 结合 遗 传 算法 技 术 的运 行 原 理 对 其 在 网络 入侵 检 测 系统 中的 应 用进 行 简单 分 析 。 关 键词 : 遗传 算 法 网络入 侵 检 测 系统 中图分类 号 : T P 3 9 3 . 0 文献标 识码 : A 文章 编号 : l 0 0 7 . 9 4 1 6 ( 2 0 1 3 ) 0 7 . 0 0 9 5 . O 1

遗传算法是 Ho E a n d在 1 9 7 5年提 出的一种概率搜索算法 。 它运行的代数是个确定的数字 , 数字N的大小在该方法 中比较重要 。 遗传算法通过有组织地 、 随机地信息交换来重新结合那些适应性 好 首先 , 如果N较小 , 算法可能得不到最优解就停止, 另一方面 , 如果N 的串, 类似 于生 物的进化 。 遗传算法作用于类似于基 因的二进 制串 较大 , 虽然找到最 优解的概 率变 大 , 但是如果算法 在早期就达到稳 上, 通过寻 找好 的二进制串来求解 问题。 在每一代 中, 算法使用上一 定状态 , 那么就浪费了后续运行的时间。 另外一种方法是跟踪每代 代适应值较好的个体通过杂交变异的方式生成一个新的种群 。 由于 运行 的最有个体 , 如果该最优个体在N 代 内不发生变化, 算法就会停 它不 是直 接作用于解空间 , 所 以它不受搜索 空间的限制, 同时也不 止。 数字N的大 小在 该方法 中同样 比较重要 , 如果N较小 , 可能算法 需要丰富的先验知识。 其 内含 的天然并行性使得遗传算法作为一种 知识在局部的最优解 收敛 , 并不是全局 的最 优解 。 如果N值设置过 大, 也会造成运行 时间的浪费。 该方法 的好处是至少可 以确定获得 最有效 的优化算法在各个多个领域 中得到 了应用 。

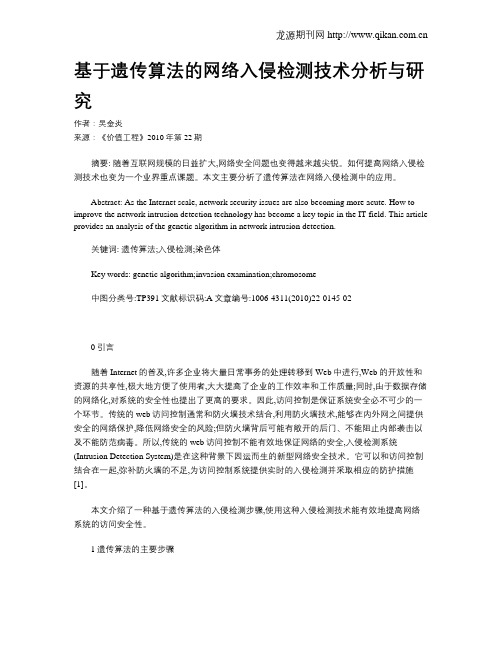

基于遗传算法的网络入侵检测技术分析与研究

文章编号 :0 6 4 1 (0 0)2 0 4 — 2 10 — 3 l2 1 2 — 15 0

的交叉运算的性能。变异则 是一种基 本运算 , 他在 染色体上 自发地 随着 It n t ne e 的普及 ,许 多企业将大量 日常事务的处理转移到 产 生 随 机 的变 化 。一 种 简 单 的变 异 方法 是 替 换 一 个 或 多个 基 因。在 r We b中进行 , b的开放性和 资源的共享性 , We 极大地方便 了使用者 , 遗传算法 中 , 变异可 以提供初 始种 群不含有 的基 因 , 找回选择过 或 大大提高 了企业 的工作 效率和工作质 量 ; 同时 , 由于 数据存储 的 网 程丢失的基因 , 为种群提供新 的内容。 络 化 , 系 统 的 安 全性 也提 出 了 更高 的要 求 。 此 , 问控 制 是 保 证 对 因 访 2 基 于遗传算 法的入侵路径的检测 系 统安 全 必 不可 少 的 一 个 环 节 。 统 的 w b访 问控 制 通 常 和 防 火 墙 传 e 21染 色体 编 码 简 单 的入 侵 检 测 主 要包 括 3部 分 : 捉 数 据 , . 捕 技 术 结 合 , 用 防 火 墙 技 术 , 够 在 内 外 网 之 间 提 供 安 全 的 网络 保 分析 数据 , 且做 出反 映 。 因 为 分 析 引 擎 的需 要 和 入 侵 检 测 问题 的 利 能 并 护 , 低 网 络 安全 的风 险 ; 防 火墙 背 后 可 能 有 敞 开 的 后 门 、 能 阻 复杂性 ,根据 强大 的启 发式搜索系统设计 了网络入侵 数据 分析 引 降 但 不 止内部袭 击以及不能防范病毒 。所 以, 传统的 w b访问控 制不能有 擎 : e 改进 遗传 算法 , 需要用 Wipa ( n o sP ce C pue来从计 n cpWidw a kt atr) 效 地 保 证 网络 的安 全 , 侵 检 测 系 统 (nrs nD tco yt ) 入 It i eetnSs m 是 算机连接 的网络 中捕获大量 的数据包 ,以收集 足够 的历史数据 , uo i e 包 在这种背景下 因运而生的新型网络安全技术 。 它可 以和访问控制结 括 正 常 和 异 常 的 网 络 数 据 , 些 数 据 通 过 嗅 探 器 分 析 , 过 改进 遗 这 经 合在一起 , 补防火墙 的不足 , 弥 为访 问控制系统提供 实时的入侵 检 传算 法数据 分析 引擎产生规则这 些规则被 存储 在规则库 中, 入侵检 测 并采 取 相 应 的 防 护 措 施Ⅲ 。 测可以随时使用。遗传算法能产生针对网路流量的简 单规则。 本文介绍 了一种基于遗传 算法的入侵检 测步骤 , 使用这种入侵 这些规则 能转换 为遗传算法 的染色体。 染色体 编码 有二进制编 检 测技 术 能 有 效 地 提 高 网 络 系统 的访 问安 全 性 。 码和 符号 编码 等形式 , 实数编码是符号的特例。由于在入侵检测 中 选 择 算 法 中 的基 因是 网络 中 的节 点 , 这 些 节 点 正 好 是 我们 要检 测 而 1 遗 传 算 法的 主 要 步 骤 般的遗传 算法包括 下面 的步骤 : 编码 : A在进行搜 索之前 的入侵路径 , ① G 所以我在 本文中采取 的是 实数编码方式[ 4 1 。 先将解空间 的解数据 表示成遗传 空间的基因型 串结构数据 , 这些串 我们知道 , 染色体 中的基因 由两个因素表征 : 因点 , 基 在染色体 结构数据的不同的组合便构成 了不 同的点。② 初始种群的生成 : 结构 中基 因所处的位置 ; 因值 : 随 基 基因携带的值 。 因的位置可以代 基 机产生 N个初始 串结构数据 ,每个串结 构数据称 为一个个体 , N个 表 网络 中的节点 , 基因值代 表候 选网络节点作为入侵路径的权值 的 个体构成 了一个群体 。G 以这 N个 串结构数据作为初始点开始迭 大小 。这种编码 就是权值 编码 。对应于给定的染色体 的入侵路径有 A 代。 ③适应性值评 估检 测 : 适应性函数表明或解的优劣性。 于不同 系列 始 于 网络 节 点 1 于 网 络 节 点 n的相 继 节 点 组 成 。 每 一步 对 终 在 的问题 , 适应性 函数的定义方式也不同。 ④选 择 : 选择的 目的是为了 中 , 常 有 几 个 网络 节 点 , 只 有权 值 最 高 的节 点 加 入 入 侵 路径 中。 通 但 从 当前群体 中选出优 良的个体 , 使它们有机会作为 父代 为下一代繁 我们可 以考虑将一个网络转换 为一个无向图。 假设我们要寻求 殖子孙。遗传算法通过选择过程体现这一思 想, 进行选择的原则是 的入侵路径在 网络节点 1 到网络节 点 1 0之间的路径 。 始, 开 我们试 适 应 性 强 的 个体 为下 一 代 贡 献 一 个 或 多 个 后 代 的概 率 大 。 择 实现 图寻 找 与 网络 节 点 1 下 一 个 网 络 节 点 , 选 的 然后 判 断 其 是 否 可 能 为 入 了达尔文的适者 生存 的原则。⑤交 叉 : 交叉操作是遗传算法 中最主 侵路径 中的节点 , 这个过程 中发现 , 在 网络节点 2和 3都是合适的 , 要的遗传 操作 。通过交叉操作可 以得到新一代个体 , 新个体组合 了 因为 它们 的入侵权值 分别为 3和 4 网络 节点 4具 有更 高的入侵权 , 其 父辈个体 的特性。 交叉体现 了信息交换 的思想。 ⑥变异 : 变异首 先 值 , 此 网络 节 点 4被 纳 入 到 入 侵 路 径 中 。然 后 我 们 得 到 了 下 一位 因 在群体 中随机选择一个个体 , 对于选中的个体 以~定的概率随机地 的可 行 节 点 集 , 中选 择 入 侵 权 值 更 高 的 一 条 。 复 这 些步 骤 , 到 从 重 直 改 变 串 结 构 数据 中 的某 个 串 的值 。 同生 物 界 一 样 , A 中 变异 发 生 的 得 到 一 套 完 整 的 入 侵 路 径 ( ,, ,, ,0 o G 13 6 7 8 1 概 率 很 低 , 常 取值 在 00 1 0 1 间 。 变 异 为 新 个 体 的产 生 提 供 通 .0 ~ . 之 O 那 我 们 的 入 侵权 值 是 如何 确 定 的呢 ? 们 还 是 以 n个 节 点 的 网 我 了机 会 。 络 为 例 。 是 包 含 1 n的 整 数 集合 , n= 12 … ,lP表 示节 点 令 到 即 {, , n ;, 实际上 , 遗传算法有两类运算 : i 入侵权值 , 的 它是 一 个 Q 重 的 随机 整 数 。所 以 节 点 的 入 侵 权 值 满 遗传运 算 : 交叉和变异 ; 进化运算 : 选择。 足下列条件 : 遗传算 法模拟 了基 因在每一代 中创造新后代 的繁殖过程 , 进化 P ≠p,.P ∈Q,#j1 = , , , jP , i ,7 l 2 … n ‘ j () 1 运算则 是种群迭代更新 的过程。交叉是最主要 的遗传 运算 , 它同时 因而 , 基于入侵权值的编码形式上可以定 义为: 对 两 个 染 色体 ��

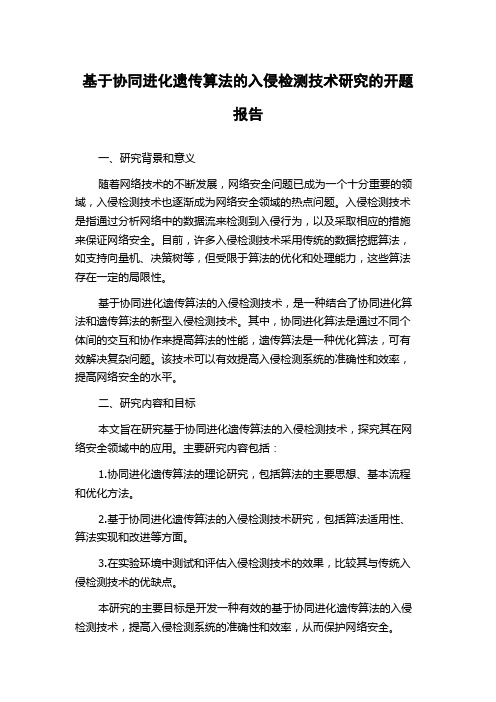

基于协同进化遗传算法的入侵检测技术研究的开题报告

基于协同进化遗传算法的入侵检测技术研究的开题报告一、研究背景和意义随着网络技术的不断发展,网络安全问题已成为一个十分重要的领域,入侵检测技术也逐渐成为网络安全领域的热点问题。

入侵检测技术是指通过分析网络中的数据流来检测到入侵行为,以及采取相应的措施来保证网络安全。

目前,许多入侵检测技术采用传统的数据挖掘算法,如支持向量机、决策树等,但受限于算法的优化和处理能力,这些算法存在一定的局限性。

基于协同进化遗传算法的入侵检测技术,是一种结合了协同进化算法和遗传算法的新型入侵检测技术。

其中,协同进化算法是通过不同个体间的交互和协作来提高算法的性能,遗传算法是一种优化算法,可有效解决复杂问题。

该技术可以有效提高入侵检测系统的准确性和效率,提高网络安全的水平。

二、研究内容和目标本文旨在研究基于协同进化遗传算法的入侵检测技术,探究其在网络安全领域中的应用。

主要研究内容包括:1.协同进化遗传算法的理论研究,包括算法的主要思想、基本流程和优化方法。

2.基于协同进化遗传算法的入侵检测技术研究,包括算法适用性、算法实现和改进等方面。

3.在实验环境中测试和评估入侵检测技术的效果,比较其与传统入侵检测技术的优缺点。

本研究的主要目标是开发一种有效的基于协同进化遗传算法的入侵检测技术,提高入侵检测系统的准确性和效率,从而保护网络安全。

三、研究方法本研究将采用实验研究方法,通过仿真实验来验证基于协同进化遗传算法的入侵检测技术的有效性。

具体研究步骤如下:1.根据协同进化遗传算法理论,开发相应的算法模型;2.根据入侵检测技术的实际需求,设计并实现相应的入侵检测系统;3.使用实际的网络数据流,测试和验证入侵检测系统的准确性和效率;4.对实验结果进行分析和比较,得出结论。

四、预期结果通过本研究,预期能够开发一种有效的基于协同进化遗传算法的入侵检测技术。

该技术可以提高入侵检测系统的准确性和效率,从而保护网络安全。

同时,还将进一步完善该算法的理论基础,为该领域的进一步研究提供参考。

基于遗传算法优化SVM的嵌入式网络系统异常入侵检测

Ab t a t sr c As e n e t n l itu in d t cin meh d f re e d d n t o k s s m a tg i i h d t cin a c rc o v n i a n r so ee to t o o mb d e e w r y t o e c n’ a n h g ee t c u a y。te n t o k o h ew r

it s ndtco cnl ybsd o e eca oi m ot sdsp o etr c i ( A S M)i pooe ntepp r u pr nr i e t nt hoo ae ngnt l rh pi e up r vc hn G —V uo ei e g i g t mi t o ma e s r sdi ae.Sp t p h o vco m cie(V et ah r n S M)c sie nw lrsl o —na as ct npo l i lt in m l a d i ie s n.H w vr l s r a e ov nnl er ls fai rbe wt s lr n g a pe n g dm ni s o ee, a f c i le e i c i i o m h ma a i s hh o

基于遗传算法的聚类分析及其在入侵检测中的应用

K- a s ag rtm f i i a l sei g c n e s ey s n i v i i as e e d O h r e f d t n u n te p o e s o me n lo i h o n t lc u trn e tr i i v r e st et S l d p n f t e o d r o aa i p t i h r c s f i o

摘 要: 将数据挖掘技术应用于入侵检测 中可以提 高检测的精度和效率。针对 k men 算法对初 始聚类中心很敏 感, - as 在

聚类过程中对数据输入的顺序也有依赖性等特性,本文首先利用遗传算法初始中心点对 k men 聚类算法进行了改进 ,然后 - as 使用 k mea 算法快速收敛获取聚类结果,最后在入侵检测的经典数据集 K UP 19 — as DD C 99上检验了算法的有效性 。实验结

计算机光盘软件与应用

2 1 年 第 3期 01 C m u e D S fw r n p l c t o s o p t rC o t a ea dA p a n i i 工程 技术

基于遗传算法的聚类 分析及其在入侵检测中的应用

申露敏 ,范年柏 ( 南大学 ,长沙 408 ) 湖 102

入 侵检 测 是计 算机 安全 问题 中的一 个重 要 研究 课题 。现 在 入 侵 检测 系 统 …的设 计和 实现 往 往取 决 于设 计 人员 自身的 知识 、 经

离 ,将 它指 派到 最相 似 ( 或最 近 ) 的簇 ,然 后计 算每 个簇 的新 中

心 ; 个过 程不 断重 复 , 到每 个聚类 不 再 发生变 化 时算 法终 止 。 这 直 二 、改进 的 K m a s - en 算法 在 入侵检 测 中应 用 原始 的 Km a s算法 由于初 始 聚类 中心 选取 的不 同会 造成 聚 - en

基于遗传算法的网络入侵检测技术分析与研究

基于遗传算法的网络入侵检测技术分析与研究作者:吴金炎来源:《价值工程》2010年第22期摘要: 随着互联网规模的日益扩大,网络安全问题也变得越来越尖锐。

如何提高网络入侵检测技术也变为一个业界重点课题。

本文主要分析了遗传算法在网络入侵检测中的应用。

Abstract: As the Internet scale, network security issues are also becoming more acute. How to improve the network intrusion detection technology has become a key topic in the IT field. This article provides an analysis of the genetic algorithm in network intrusion detection.关键词: 遗传算法;入侵检测;染色体Key words: genetic algorithm;invasion examination;chromosome中图分类号:TP391文献标识码:A文章编号:1006-4311(2010)22-0145-020引言随着Internet的普及,许多企业将大量日常事务的处理转移到Web中进行,Web的开放性和资源的共享性,极大地方便了使用者,大大提高了企业的工作效率和工作质量;同时,由于数据存储的网络化,对系统的安全性也提出了更高的要求。

因此,访问控制是保证系统安全必不可少的一个环节。

传统的web访问控制通常和防火墙技术结合,利用防火墙技术,能够在内外网之间提供安全的网络保护,降低网络安全的风险;但防火墙背后可能有敞开的后门、不能阻止内部袭击以及不能防范病毒。

所以,传统的web访问控制不能有效地保证网络的安全,入侵检测系统(Intrusion Detection System)是在这种背景下因运而生的新型网络安全技术。

基于遗传算法的入侵检测研究的开题报告

基于遗传算法的入侵检测研究的开题报告一、研究背景及意义随着互联网技术的快速发展,网络安全问题愈加突出。

入侵检测是保障网络安全的重要手段之一,其主要任务是对网络流量进行分析和监控,及时发现和防止网络攻击行为。

传统的入侵检测方法主要包括基于正则表达式的模式匹配、基于规则的方法和基于统计学习的方法等。

遗传算法是一种模拟生物进化的计算方法,能够有效地解决优化和搜索问题,在入侵检测研究中有着广泛的应用。

基于遗传算法的入侵检测技术能够自适应调整检测策略,提高检测精度和效率。

因此,开展基于遗传算法的入侵检测研究,将对网络安全领域的发展起到积极的推动作用。

二、研究内容本次研究旨在探究基于遗传算法的入侵检测技术,具体包括:1、针对传统入侵检测方法的不足,对遗传算法的基本原理进行研究分析,提出基于遗传算法的入侵检测模型。

2、基于CICIDS2017数据集构建实验环境,利用遗传算法对数据集进行特征选择,优化入侵检测分类器的特征子集。

3、通过对比实验,分析基于遗传算法的入侵检测模型与传统入侵检测方法的性能差异,验证其检测精度和效率。

三、研究方法本研究采用以下方法:1、文献调研:搜集相关领域的学术论文、技术报告和案例分析等,对基于遗传算法的入侵检测技术进行深入了解与研究。

2、算法设计:结合CICIDS2017数据集的特点,设计基于遗传算法的入侵检测模型,包括特征选择和参数优化等。

3、编程实现:利用Python等编程语言实现基于遗传算法的入侵检测模型,并进行实验分析和性能测试。

四、研究预期结果及意义本次研究将从理论和实践两个层面对基于遗传算法的入侵检测技术进行探究和应用,具体预期达到以下结果:1、构建基于遗传算法的入侵检测模型,并对其性能指标进行评估和比较,验证其在入侵检测领域的优劣之处。

2、优化入侵检测分类器的特征子集,提高入侵检测的检测精度和效率,为网络安全领域的研究和应用提供技术支持。

3、为基于遗传算法的入侵检测技术在实际生产环境中的应用提供有益的参考和借鉴。

基于遗传算法的入侵检测技术研究

Ab s t r a c t: To i mp r o v e t h e e f f i c i e n c y a nd a c c u r a c y o f i nt r u s i o n de t e c t i on t e c hn ol o g y,t h i s pa p e r a n a l y s e s t he a dv a nt a g e s a n d s h or t c omi n gs o f c u r r e nt e x i s t i n g i nt r u s i o n d e t e c t i o n t e c hn o l o— gi e s,e s p e c i a l l y t h e i nt r us i o n d e t e c t i on t e c hno l o gi e s b a s e d o n g e ne t i c a l go r i t hm .Fi n a l l y,t he e f f i c i e nc y a nd a c c ur a c y of i nt r u s i on de t e c t i o n ba s e d o n g e ne t i c a l g o r i t hm wa s e n ha n c e d b y i m— pr o vi ng e nc o di n g a n d f i t ne s s c o ns t r uc t i o n f un c t i o n, s i mul t a ne ou s l y t he s i m ul a t i o n r e s u l t s s ho we d a f f e c t i v i t y of t h e a l go r i t hm. Ke y wo r ds : i nt r u s i on d e t e c t i on,g e ne t i c a l g o r i t hm ,f i t ne s s f unc t i o n

基于改进遗传算法的网络入侵检测

基于改进遗传算法的网络入侵检测近年来,随着网络的迅猛发展,互联网已经成为了人们生活不可或缺的一部分。

但是,随着互联网的普及,网络犯罪也日益猖獗,其中网络入侵更是给人们带来了严重的危害。

如何有效地防范和检测网络入侵已经成为了互联网安全领域的一个重要问题。

在这个问题的解决中,基于改进遗传算法的网络入侵检测技术显得尤为重要和关键。

基于改进遗传算法的网络入侵检测技术可以通过对网络数据流量进行分析,判断网络是否受到了入侵攻击。

它的基本思想是利用一些特定的统计算法,挖掘网络数据流量包含的隐含信息,并通过一些训练方法,对网络数据流量进行分类。

在这个过程中,改进的遗传算法可以优化网络入侵检测分类器的参数,提高检测分类器的准确率和性能。

与传统的入侵检测技术相比,基于改进遗传算法的网络入侵检测技术不仅具有更高的准确率和灵敏度,而且具有更好的鲁棒性和通用性。

它不仅可以检测已知类型的入侵攻击,还可以检测未知类型的入侵攻击。

另外,基于改进遗传算法的网络入侵检测技术可以快速识别网络入侵攻击,并在攻击发生时立即采取相应的措施,避免网络损失。

需要指出的是,基于改进遗传算法的网络入侵检测技术并不是一种完美的技术,它也存在着一些缺陷和不足。

例如,基于改进遗传算法的网络入侵检测技术的运行效率有时会受到系统硬件和网络带宽的限制,这是一个需要解决的问题。

另外,基于改进遗传算法的网络入侵检测技术不可避免地会受到攻击者的攻击和欺骗,所以在技术应用中需要采取相应的应对措施。

总的来说,基于改进遗传算法的网络入侵检测技术是一种非常重要和有前景的技术,它为网络安全问题的解决提供了一种重要的思路。

在今后的技术发展中,有望进一步拓展其应用领域,并在网络安全领域发挥更大的作用。

基于改进遗传算法的网络入侵检测的研究的开题报告

基于改进遗传算法的网络入侵检测的研究的开题报告一、选题背景随着计算机技术和网络技术的飞速发展,网络安全面临着严峻的挑战。

网络入侵成为了阻碍网络安全的重要因素之一,给人们的生产、生活和社会的稳定造成了威胁。

网络入侵检测系统是保障网络安全的重要手段之一,它可以及时检测到网络入侵的行为,帮助管理人员了解网络环境安全状况,保护网络环境的安全。

当前主流的网络入侵检测技术分为基于特征的检测和基于行为的检测。

基于特征的检测模型在实际使用中会受到新型攻击的干扰,而基于行为的检测模型由于其综合考虑了网络流量和行为的信息,更具有可靠性。

基于行为的检测模型根据对已知攻击行为的分析,利用机器学习的方法建立分类模型,对于未知攻击可以进行识别。

然而,传统的网络入侵检测模型的分类性能需要不断改进,提高检测准确性,降低误判率,增加鲁棒性。

二、研究内容本课题将基于改进遗传算法设计一种新的网络入侵检测模型,主要包含以下内容:1. 研究基于行为的网络入侵检测技术及其研究现状;2. 研究遗传算法的原理及其应用;3. 提出基于改进遗传算法的网络入侵检测模型的设计思路,包括网络入侵检测特征的选取、遗传算法优化参数的设置等;4. 实现基于改进遗传算法的网络入侵检测模型,对一定规模的数据集进行训练和测试;5. 分析实验结果,对算法的性能进行评估与优化。

三、研究意义本课题的研究意义如下:1. 提高网络入侵检测的检测准确性,降低误判率,增加鲁棒性;2. 探索遗传算法在网络入侵检测中的应用,丰富网络安全领域的技术手段,提高网络安全防御水平;3. 对于网络入侵检测技术的研究和应用具有一定的推动作用,为保障网络安全提供一定的技术支撑。

四、研究方法本课题将采用以下研究方法:1. 文献综述法:对网络入侵检测领域相关文献进行综述,总结基于行为的网络入侵检测技术及其研究现状。

2. 理论分析法:对遗传算法的原理及其应用进行理论分析,提出基于改进遗传算法的网络入侵检测模型的设计思路。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

补 了 加 密 、 问 控 制 、 份 认 证 、 火 墙 、 全 路 由 等 传 统 保 护 机 制 是 : 网 络 数 据 流 中 抓 取 数 据 包 , 取 代 表 网 络 状 态 的 关 键 模 糊 特 征 , 访 身 防 安 从 提 所 不 能 解 决 的 问 题 。 取 主 动 策 略 , 不 影 响 网 络 性 能 的 前 提 下 对 网 然 后 将 提 取 的 信 息 正 向 输 入 到 模 糊 神 经 网 络 中 进 行 学 习 ,计 算 每 一 采 在

当前 网 络 入 侵 检 测 系 统 主 要 采 用 滥 用 检 测 技 术 和 非 规 则 检 测 络 模 块 、 警 模 块 , 于 模 糊 神 经 网 络 的 入 侵 检 测 模 型 , 图 2所 示 。 报 基 如

检 测 特 征 库 收 集 的 特 征 不 完 善 , 时 新 的 入 侵 方 法 不 断 出 现 . 而 采 同 因

维普资讯

一

中国高鼻技术企 土

基于遗传算法的网络入侵检 测方法研究

7 抵 文 楚

【 要】 摘 针 对 目前 大 多数入 侵检 测 系统存在 的局 限性 , 文依 据通 用 入侵 检测 框 架提 出 了一 种利 用遗传 算 本

法 的 入 侵 检 测 模 型 , 析 了入 侵 模 糊 特 征 、 糊 神 经 网 络 的 学 习 优 化 问 题 。 给 出 了 此 模 型 中 模 糊 神 经 网络 模 分 模

块 的 训 练 算 法 。 仿 真 实 验 结 果 表 明 该 检 测 算 法 可 以 有 效 地 进 行 入 侵 检 测 , 测 效 率 达 到 9 %以 上 。 检 2

【 键词 】 入侵 检 测 遗传 算法 模 型 训 练 算 子 关

近 几 年 来 .由 于 互 联 网 的 爆 炸 式 发 展 ,带 来 的 信 息 安 全 保 密 问 型, 用 遗 传算 法 进 行参 数优 化 , 过模 糊 神经 网 络参 数 的 自学 习, 利 通 自 题 已经 成 为 密 切 关 注 的 焦 点 ,入 侵 检 测 已 成 为 安 全 专 家 积 极 研 究 的 动 产 生 模 糊 控 制 规 则 、 整 控 制 规 则 参 数 , 误 差 性 能 指 标 达 到 全 局 调 使 以 模 重 要 课 题 。 入 侵 检 测 , 为 信 息 安 全 保 障 中 一 个 重 要 环 节 , 好 地 弥 最 小 , 得 到 理 想 的 输 出 . 糊 神 经 网 络 学 习 和 判 断 入 侵 的 基 本 过 程 作 很

网 络

效 据

预 处

数 据 流

采 集 模

他

理 模

块

模糊 神经 网络 模块

报 警 模 块

网 络

管 理

员

2 2 1数 据 采 集 模 块 .. 数 据 采 集 模 块 负 责 抓 取 网 络 中 的 数 据 包 . 据 MIsielL br. 根 T Ln o a oa n t y对 攻 击 的 分 类 .主 要 检 测 二 种 网 络 上 的 重 要 协 议 类 型 :C UD o r TP .

络 进 行 监 测 ,通 过 对 计 算 机 网 络 或 计 算 机 系 统 中 的 若 干 关 键 点 收 集 层 的 正 向 输 出 . 计 算 最 后 一 层 的 输 出 结 果 与 期 望 输 出 的 误 差 , 用 并 利

信 息 进 行 分 析 ,从 中 发 现 网 络 或 系 统 中 是 否 有 违 反 安 全 策 略 的 行 为 遗 传 算 法 对 网 络 各 参 数 进 行 优 化 . 使 网 络 误 差 达 到 设 定 的 最 小 值 . 以

和被 攻击 的迹 象 。

训 练 后 的 模 糊 神 经 网 络 可 以 利 用 已 知 的 知 识 判 断 入 侵 。 本 文 建 立 的 入 侵 检 测 模 型 有 4 大 模 块 : 据 采 集 模 块 、 处 理 模 块 、 糊 神 经 网 数 预 模

1当 前 入 侵 检 测 系 统 存 在 的 问 题 技 术 。 滥 用 检 测 技 术 是 基 于 入 侵 检 测 特 征 库 模 式 的 匹 配 。 由 于 入 侵

值 选 取太 小会 产生 大 量 的误 报, 值 选 取太 大会 产 生 大量 的 漏报 。 阈

IMP模 型 分 析 了 dfneAdacd R sac rjcsA ce ( A P ees vne eerh Poet gny D R A) 随 着 高 速 网 络 的 发 展 ,数 据 包 传 输 速 率 越 来 越 快 ,这 就 要 求 人 PC 9 8 O o年 得 到 的 入 侵 数 据 . 实 验 是 将 D RP 的 入 侵 特 征 数 据 木 A A 侵 检 测 系统 检 测 的 速 度 必 须 相 应 提 高 ,但 由 于 基 于 滥 用 的 入 侵 检 测 在 19 2 0

用 滥 用 入 侵 检 测 技 术 系 统 的 入 侵 漏 报 比 较 严 重 。 非 规 则 检 测 技 术 首 先 对 系 统 和 用 户 的 大 量 正 常 历 史 活 动 进 行 分 析 ,之 后 采 用 统 计 的 方 法 建 立 正 常 模 型 。 非 规 则 检 测 入 侵 检 测 系 统 通 过 检 测 系 统 的 活 动 与 正 常 活 动 的 偏 差 来 判 断 是 否 存 在 入 侵 行 为 。但 非 规 则 入 侵 检 测 系 统 在 建 立 正 常 模 式 过 程 中 有 可 能 受 到 入 侵 行 为 的 干 扰 。 而 , 统 把 某 从 系 些 入 侵 行 为 作 为 正 常 模 式 对 待 , 现 误 报 的 情 况 。 果 我 们 采 用 基 于 出 如 统 计 的非 规 则入 侵 检 测, 统计 阶段 阈值 的 选 取也 是 比较 困难 的, 在 阈