第49章 Private VLAN配置

vlan的配置流程

vlan的配置流程

1. 进入特权模式

首先需要进入路由器或交换机的特权模式,输入命令"enable"并输入密码。

2. 创建VLAN

使用命令"vlan vlan-id"创建一个新的VLAN,其中vlan-id是VLAN 的编号(1-4094)。

3. 为VLAN指定名称(可选)

可以使用命令"name vlan-name"为VLAN指定一个名称,以便于识别。

4. 配置VLAN接口

使用命令"interface vlan vlan-id"进入VLAN接口配置模式。

在此模式下,可以为VLAN配置IP地址等参数。

5. 将端口分配到VLAN

使用命令"switchport mode access"将端口设置为非干线模式,再使用"switchport access vlan vlan-id"将端口分配到指定的VLAN。

6. 保存配置

最后,使用命令"copy running-config startup-config"将配置保存到启动配置文件中,以防重启后配置丢失。

VLAN的配置过程包括创建VLAN、配置VLAN接口、将端口分配到VLAN等步骤。

正确配置VLAN有助于网络的合理划分和安全管理。

privatevlan配置

privatevlan配置三种端口类型:host隔离端口---属于隔离VLANhost联盟端口---属于联盟VLANpromiscuous混杂端口---可以和其它端口通信,不属于任何一个子VLAN,也可以和其他外部VLAN1、设置主VLANSW1(config)#vlan 2private-vlan primary2、设置二级子VLANSW1(config)#vlan 3private-vlan community #community的意思是:子vlan3下所有的主机能够互访也能访问Vlan2,但是不能访问vlan4,5,6,7,8里的主机SW1(config)#vlan 4private-vlan communityvlan 5private-vlan community。

3、将子VLAN划入主VLAN中,建立一个联系SW1(config)#vlan 2private-vlan association 3-84、将端口设定一个模式,并划入相应的VLAN中int fe0/1switchport mode private-vlan host 设置端口的模式,根据子VLAN的类型成为相应的端口switchport private-vlan host-association 2 3-----将端口划入VLAN2中的子VLAN3int fe0/2switchport mode private-vlan promiscuous 设置混杂端口switchport private-vlan mapping 2 3-8 设定混杂端口所能管理的子VLAN5、给予特权(正常情况下,子VLAN中的成员是不能访问外部端口的,混杂端口除外)int vlan 2private-valn mapping 3-8 设置给予哪几个子VLAN特权,允许这几个子VLAN下的端口访问外部的VLANshow interfaces private-vlan mapping●524917790">做私有vlan给你一个参考配置R1可以和PC1、PC2、PC3、PC4互访,PC1可以和PC2互访;PC3、PC4不能互访、VLAN501和VLAN502不可以互访1、必须将VTP的模式设置成为transparent模式sw1(config)#vtp mode transparent2、创建vlan在私有vlan中vlan有两种一个是primary vlan,另一个是secondary vlan,而再secondary vlan中又有两种模式,community(此类型中的vlan内的PC可以相互通讯)、isolated (此类型的vlan内的PC不能相互通讯)sw1(config)#vlan 20sw1(config-vlan)#private-vlan primarysw1(config)#vlan 501sw1(config-vlan)#private-vlan communitysw1(config)#vlan 502sw1(config-vlan)#private-vlan isolated3、将创建好的secondary vlan和primary vlan关联sw1(config)#vlan 20sw1(config-vlan)#private-vlan association 501,5024、将端口划入相应的vlansw1(config)#int f0/1(交换机上联路由器的接口)sw1(config-if)#switchport mode private-vlan promiscuous(混杂模式,可以接受任何vlan上来的数据包) sw1(config-if)#switchport private-vlan mapping 20 501-502(关联可以在主vlan中能够访问什么子vlan)sw1(config)#int range f0/2 – 3 (同时设置所有的接口)sw1(config-if)#switchport mode private-vlan host (主机模式,如果再community中则可以访问501中的所有设备,如果在isolated 中则同在502内照样无法访问)sw1(config-if)#switchport private-vlan host-association 20 501 (关联主vlan和自己的子vlan)sw1(config)#int range f0/4 – 5 (同时设置所有的接口)sw1(config-if)#switchport mode private-vlan hostsw1(config-if)#switchport private-vlan host-association 20502 (关联主vlan和自己的子vlan)注意如果是混杂模式promiscuous一定要对应mapping;如果是主机模式host就一定要对应host-association在配置PVLAN的时候,因为只有VTP透明模式支持PVLAN,所以必须首先将交换机配置为VTP透明模式。

vlan的配置方法

vlan的配置方法VLAN(Virtual Local Area Network,虚拟局域网)是一种将一个物理网络划分成多个逻辑上的虚拟网络的技术,它可以提供更好的网络性能、安全性和管理灵活性。

在进行VLAN的配置时,需要按照一定的步骤进行操作,下面将详细介绍VLAN的配置方法。

1. 确定VLAN的划分方案在配置VLAN之前,需要先确定VLAN的划分方案。

可以根据不同的需求和网络拓扑结构,将网络划分为不同的VLAN,如按照部门、功能或地理位置等进行划分。

确定划分方案后,可以开始进行VLAN的配置。

2. 创建VLAN在交换机上创建VLAN是配置VLAN的第一步。

可以通过以下命令在交换机上创建VLAN:```Switch(config)# vlan vlan_id```其中,vlan_id为VLAN的标识符,可以根据实际需求进行设置。

创建VLAN后,可以通过以下命令查看已创建的VLAN列表:```Switch# show vlan```3. 配置接口创建VLAN后,需要将交换机的接口与相应的VLAN进行关联。

可以通过以下命令将接口划分到指定的VLAN:```Switch(config)# interface interface_idSwitch(config-if)# switchport mode accessSwitch(config-if)# switchport access vlan vlan_id```其中,interface_id为接口的标识符,可以是物理接口、端口通道或VLAN接口。

vlan_id为要划分到的VLAN的标识符。

配置完成后,可以通过以下命令查看接口的VLAN配置情况:```Switch# show interfaces interface_id switchport```4. 配置Trunk接口如果需要在不同的交换机之间传输多个VLAN的数据,就需要配置Trunk接口。

Private VLAN的概念

Private VLAN 二层结构

Secondary VLAN

Private VLAN的概念

Primary VLAN:用于连接上行设备,一个Primary VLAN可以和多个 Secondary VLAN相对应。上行连接的设备只需知道Primary VLAN,而不必关心 Secondary VLAN,Primary VLAN下面的Secondary VLAN对上行设备不可见。

有人可能会问,如果每个bogger都有自己的RFID标签,那读写器会不会不断读到标签, 接连发出错误的警报呢?为了避免这一问题,RFIDInc.增加了一个功能,读写器可以设置为 忽略某个特殊的标签。这个功能也是可以改变的,如有需要,可以指定新的要忽略的标签。

导读

RFID关键技术之一——RFID防碰撞技术

在澳大利亚采矿业中,那些地下车辆、拖拉机或运输车辆都被称为boggers。 可以想象这些车辆行驶在并非总是亮堂的隧道内,并且因为没有后视镜和侧视镜 而限制了视力范围,十字路口处又不能提供能见度,无法知道有什么车辆会冲撞 出来。漆黑的矿井里到处都可能有boggers横冲直撞。

这些地下的车辆在配备了RFID公司的新型碰撞预警系统之后,可以安全地运行, 即在通过矿井隧道的时候不用担心在这样混乱的周围环境里碰撞到其他的移动设 备。

Secondary VLAN:用于连接用户,Secondary VLAN之间二层报文互相隔离。 如果希望实现同一Primary VLAN下Secondary VLAN用户之间报文的互通,可以 通过配置上行设备的本地代理ARP功能来实现三层报文的互通。

导读

RFID关键技术之一——RFID防碰撞技术

案例7-1 采矿又添新助手,RFID碰撞预警系统问世

9.4 Private VLAN的配置命令

Private VLAN的配置命令信息工程学院史振华E-Mail:shizhenhua@①[H3C] vlan vlan编号/*创建vlan②[H3C-vlan编号] private-vlan primary/*设定vlan的类型为Primary③[H3C-vlan编号] private-vlan secondary vlan编号/*建立Primary vlan和Secondary vlan之间的映射关系④[H3C] interface 端口编号/*进入上行端口,即连接交换机端的端口⑤[H3C-端口编号] port private-vlan Primary vlan 的编号promiscuous/*配置端口工作在promiscuous(混杂)模式⑥[H3C] interface 端口编号/*进入下行端口,即连接计算机的端口⑦[H3C-端口编号] port private-vlan host/*配置端口工作在host(主机)模式若要Secondary vlan之间能够互通,需要在上层交换机开启本地代理功能local-proxy-arp enable。

操作示例:如图所示,SW2的G0/10、G0/20和G0/24端口类型为Hybrid,PC1属于VLAN10,PC2属于VLAN20。

SW2的vlan100为Primary vlan,vlan10和vlan20为Secondary vlan,若你是网络工程师使用Private VLAN技术,使得PC1和PC2无法通信,但都可以和上层交换机SW1通信。

PC1G0/10Hybrid端口PVID:100Untag:10、20、100 VLAN 100G0/20G0/24Hybrid端口PVID:10 Untag:10、100Hybrid端口PVID:20Untag:20、100SW1SW2PC2G0/24IP:172.16.1.10/24 GW:172.16.1.254IP:172.16.1.20/24 GW:172.16.1.254int vlan 100 172.16.1.1/24在SW2上配置:<H3C>system-view[H3C]sysname SW2[SW2]vlan10[SW2-vlan10]port GigabitEthernet1/0/10[SW2-vlan10]vlan20[SW2-vlan20]port GigabitEthernet1/0/20[SW2-vlan20]vlan100[SW2-vlan100]private-vlan primary /*配置vlan100为主vlan[SW2-vlan100]private-vlan secondary 10 20 /*配置主vlan与次vlan的映射关系[SW2-vlan100]quit[SW2]int GigabitEthernet1/0/10[SW2-GigabitEthernet1/0/10]port private-vlan host /*配置G0/10端口为下行端口[SW2-GigabitEthernet1/0/10]quit[SW2]int GigabitEthernet1/0/20[SW2-GigabitEthernet1/0/20]port private-vlan host /*配置G0/20端口为下行端口[SW2-GigabitEthernet1/0/20]quit[SW2]int GigabitEthernet1/0/24[SW2-GigabitEthernet1/0/24]port link-type hybrid /*配置G0/24端口为Hybrid类型[SW2-GigabitEthernet1/0/24]port hybrid pvid vlan100 /*配置G0/24的PVID为100 [SW2-GigabitEthernet1/0/24]port private-vlan100 promiscuous /*配置端口为上行端口[SW2-GigabitEthernet1/0/24]quit在SW1上配置:<H3C>system-view[H3C]sysname SW1[SW1]vlan100[SW1-vlan100]quit[SW1]int vlan100 /*配置vlan100的接口地址[SW1-Vlan-interface100]ip address 172.16.1.1 24[SW1-Vlan-interface100]quit[SW1]int GigabitEthernet1/0/24[SW1-GigabitEthernet1/0/24]port link-type trunk /*配置G0/24端口为Trunk类型[SW1-GigabitEthernet1/0/24]port trunk pvid vlan100 / *配置G0/24的PVID为100[SW1-GigabitEthernet1/0/24]port trunk permit vlan all / *允许所有VLAN的数据通过[SW1-GigabitEthernet1/0/24]quit配置完成后,设置好PC1和PC2的IP地址信息,测试PC1和PC2与网关的通信情况。

Pvlan基本原理及配置实例

Private VLAN 技术原理及典型配置一、应用背景服务提供商如果给每个用户一个 VLAN ,则由于一台设备支持的VLAN 数最大只有4096 而限制了服务提供商能支持的用户数;在三层设备上,每个VLAN 被分配一个子网地址或一系列地址,这种情况导致IP 地址的浪费,一种解决方法就是应用Private VLAN 技术。

私有VLAN(Private VLAN)将一个VLAN 的二层广播域划分成多个子域,每个子域都由一个私有VLAN 对组成:主VLAN(Primary VLAN)和辅助VLAN(SecondaryVLAN)。

二、PVLAN 角色一个私有VLAN 域可以有多个私有VLAN 对,每一个私有VLAN 对代表一个子域。

在一个私有VLAN 域中所有的私有VLAN 对共享同一个主VLAN 。

每个子域的辅助VLAN ID 不同。

一个私有VLAN 域中只有一个主VLAN (Primary VLAN ),辅助VLAN 实现同一个私有VLAN 域中的二层隔离,有两种类型的辅助VLAN :◆ 隔离VLAN(Isolated VLAN):同一个隔离VLAN 中的端口不能互相进行二层通信。

一个私有VLAN 域中只有一个隔离VLAN 。

◆ 群体VLAN(Community VLAN):同一个群体VLAN 中的端口可以互相进行二层通信,但不能与其它群体VLAN 中的端口进行二层通信。

一个私有VLAN 域中可以有多个群体VLAN 。

三、端口角色混杂端口(Promiscuous Port ),属于主VLAN 中的端口,可以与任意端口通讯,包括同一个私有VLAN 域中辅助VLAN 的隔离端口和群体端口。

隔离端口(Isolated Port),隔离VLAN 中的端口,只能与混杂口通讯。

群体端口(Community port),属于群体VLAN 中的端口,同一个群体VLAN 的群体端口可以互相通讯,也可以与混杂通讯。

不能与其它群体VLAN 中的群体端口及隔离VLAN 中的隔离端口通讯。

vlan配置

VLAN 配置什么是 VLAN?虚拟局域网(VLAN)是一种网络技术,它允许将一个物理局域网划分为多个逻辑上独立的虚拟局域网。

每个虚拟局域网(VLAN)可以独立地进行配置和管理,与其他VLAN相互隔离。

这些逻辑上的VLAN是通过交换机上的软件配置完成的,而不是通过物理上的切割。

为什么需要 VLAN?VLAN的引入主要有以下几个原因:1.安全性:通过VLAN可以将不同的网络设备隔离开,从而增强网络的安全性。

例如,将公司的管理设备和客户设备放置在不同的VLAN中,可以防止非授权人员访问管理设备。

2.网络性能优化:通过将工作组或者部门放置在不同的VLAN中,可以减少广播风暴,提升网络传输性能。

3.管理灵活性:VLAN可以根据组织的需求进行灵活配置和管理。

例如,可以根据部门或者项目组进行VLAN划分,便于管理和监控。

VLAN 配置步骤下面是在交换机上配置VLAN的一般步骤:1.查看交换机配置:首先,要查看当前交换机的配置,包括现有VLAN的数量、名称和端口成员关系等信息。

这些信息可以通过交换机的命令行界面或者Web界面来查看。

2.创建新的 VLAN:如果需要创建新的VLAN,可以使用交换机提供的命令或者Web界面来创建。

在创建VLAN 时,需要指定VLAN的ID和名称。

3.配置 VLAN 接口:每个VLAN都需要一个虚拟接口来进行管理和配置。

通过配置VLAN接口,可以设置VLAN的IP地址、网关、ACL等功能。

4.配置端口成员关系:根据需要,将交换机的物理端口分配给相应的VLAN。

可以将端口设置为访问模式或者标记模式,以决定其成员关系。

访问模式指定端口属于单个VLAN,而标记模式允许端口属于多个VLAN。

5.验证配置结果:配置完成后,可以使用ping命令或者其他网络工具来验证VLAN的配置是否正确。

确保不同的VLAN之间可以进行通信,并且相同VLAN内的设备互相之间也可以通信。

VLAN 配置示例假设我们要配置一个简单的VLAN网络,包括两个VLAN,分别是VLAN10和VLAN20。

配置Private VLAN

配置Private VLAN【实验名称】配置Private VLAN【实验目的】使用private vlan 技术实现valn 内部的通信隔离【背景描述】某企业网络中,网络管理员将所有服务器都划分到了vlan 100 中,并且分配了172.16.100.0 ./24 子网的地址。

该vlan中共有四台服务器,包括两台计费服务器,一台WEB 服务器一台SQL 服务器。

现在,为了业务的需要,以及从安全性角度考虑,需要将服务器进行隔离。

两天计费服务器不能与WEB服务器和SQL SERVER 服务器进行通信,为了安全性考虑,两台计费服务器之间的通信也需要隔离,但是WEB 服务器和SQL服务器之间需要进行通信以提供电子商务服务。

【需求分析】目前四台服务器都属于同一个vlan 中,为了它们之间的通行进行隔了,需要将它们划分到不同vlan 中,并重新划分子网地址,并这样做需要对现在拓扑和编址进行修改。

对于这种需求,为了隔了同一个vlan 内的通信,我们可以使用private vlan 技术,这样无需重新划分vlan 并进行编址。

在使用private vlan 时,原先的vlan 100 作为pvlan 的主vlan。

为了隔离两台计费服务器的通信,将这两台服务器划分到隔离vlan 中。

由于web 服务器和sql 服务器之间需要通信,因此将这两台服务器划分到团体vlan 中。

【实验拓扑】VLAN100(Primary VLAN)Acc Server 1IP:172.16.100.10/24GW:172.16.1.254Acc Server 2IP:172.16.100.11/24GW:172.16.1.254Web ServerIP:172.16.100.20/24GW:172.16.1.254SQL ServerIP:172.16.100.21/24GW:172.16.1.254F0/24(Promiscuous)Gateway172.16.100.254【实验设备】三层交换机1台需支持(pvlan)路由器(网关)1台PC 机4台【预备知识】Vlan 知识、private vlan 工作原理【实验原理】Private vlan 是能够为相同vlan 内不同端口提供隔离的vlan 。

配置私有VLAN(PVLAN)

• 显示配置的PVLAN、VLAN类型和映射关系

community PVLAN配置

• 设置VTP为透明模式 • 创建辅助VLAN

• 创建主VLAN • 关联辅助VLAN和主VLAN

• 配置端口为主机或混杂 • 在主机端口上配置PVLAN的 关联 • 在混杂端口上配置PVLAN的 映射关系

community PVLAN配置(1)

• 配置端口为主机或混杂 • 在主机端口上配置PVLAN的 关联 • 在混杂端口上配置PVLAN的 映射关系

isolated PVLAN配置(1)第一行 应为vtp mode tran

isolated PVLAN配置(2)

isolated PVLAN配置(3)

检查isolated PVLAN

关于私有VLAN(PVLAN)

• 一个主VLAN(primary)划分为多个 辅助VLAN(secondary) • 这些VLAN可以是隔离(isolated)或 团体(community)VLAN • 位于隔离VLAN中的主机只能和混 杂(promiscuous)端口通信 • 位于团体VLAN中的主机可以和混 杂端口通信,也可以和同一个团体 中的主机通信。 • 在Catalyst 2960交换机上不支持 PVLAN特性。

community PVLAN配置(2)

community PVLAN配置(3)

检查community PVLAN

• 显示配置的PVLAN、VLAN类型和映射关系

示例:PVLAN的应用

• DNS、Web和SMTP服务器位于DMZ区域,属于同一个IP子网 • DNS服务器之间可以通信,并且可以和路由器通信

PVLAN端口类型

• isolated(隔离) – 只能和混杂端口通信 • promiscuous(混杂)

私有vlan(private-vlan)实验文档

拓扑图:隔离VLAN(Isolated VLAN):同一个隔离VLAN 中的端口不能互相进行二层通信,一个私有VLAN 域中只有一个隔离VLAN。

群体VLAN(Community VLAN):同一个群体VLAN 中的端口可以互相进行二层通信,但不能与其它群体VLAN 中的端口进行二层通信。

一个Private VLAN域中可以有多个群体VLAN。

注意:在配置PVLAN之前必须在全局模式下将VTP关闭或者将VTP模式更改为Transparent,这一步是必须的,否则不能配置PVLAN且会出现如下日志信息:%Private VLANs can only be configured when VTP is in transparent/off modes in VTP version 1 or 2 and in server/transparent/off modes in VTP version 3 when pruning is turned off关闭VTP:vtp mode off更改为Transparent模式:vtp mode transparent配置命令(基于全局配置模式):SW1:vlan 10int vlan 10ip add 192.168.10.254 255.255.255.0no shuint e0/0sw mo acsw ac vlan 10exitip dhcp pool vlan10network 192.168.10.0 255.255.255.0default-router 192.168.10.254SW2:vtp mode off //关闭VTPvlan 10name primary_vlanprivate-vlan primary //定义主vlanprivate-vlan association 20,30 //关联辅助vlanvlan 20name community_vlanprivate-vlan community //定义辅助vlan的communityvlan 30name isolated_vlanprivate-vlan isolated //定义辅助vlan的isolated(隔离vlan)exitint range e0/0-1switchport mode private-vlan hostswitchport private-vlan host-association 10 20 //将接口划分进辅助vlan20 int e0/2switchport mode private-vlan hostswitchport private-vlan host-association 10 30 //将接口划分进辅助vlan30 interface Ethernet1/0switchport mode private-vlan promiscuous //更改该端口为混杂端口switchport private-vlan mapping 10 20,30 //映射vlanint e0/3sw tr en dosw mo trSW3:vtp mode offvlan 10name primary_vlanprivate-vlan primaryprivate-vlan association 20,30vlan 20name community_vlanprivate-vlan communityvlan 30name isolated_vlanprivate-vlan isolatedint e0/0switchport mode private-vlan hostswitchport private-vlan host-association 10 20int e0/1switchport mode private-vlan hostswitchport private-vlan host-association 10 30int e0/2sw tr en dosw mo tr验证:由于我们将SW1作为DHCPserver,现在来验证主机地址获取情况:验证可以看出,主机获取的地址主机位均和自己的编号一致:VPC1的地址为:192.168.10.1VPC2的地址为:192.168.10.2VPC3的地址为:192.168.10.3VPC4的地址为:192.168.10.4VPC5的地址为:192.168.10.5vlan及接口划分验证:VTP模式验证:所有主机均能Ping通网关地VPC1 ping VPC2:由于VPC1、VPC2属于同一群体vlan(community vlan),因此是互通的VPC4 ping VPC1:VPC1 ping VPC3:不同的群体vlan不能通信VPC3 ping VPC5:同一个隔离VLAN 中的端口不能互相进行二层通信。

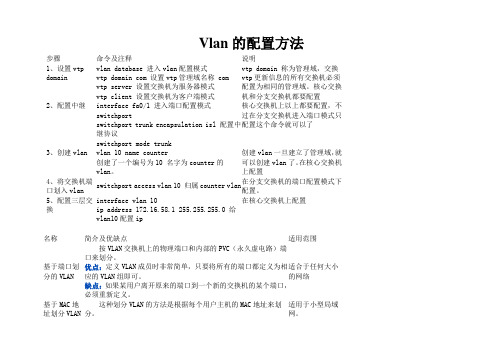

Vlan的配置方法

Vlan的配置方法步骤命令及注释说明1、设置vtp domain vlan database 进入vlan配置模式vtp domain com 设置vtp管理域名称 comvtp server 设置交换机为服务器模式vtp client 设置交换机为客户端模式vtp domain 称为管理域,交换vtp更新信息的所有交换机必须配置为相同的管理域。

核心交换机和分支交换机都要配置2、配置中继interface fa0/1 进入端口配置模式switchportswitchport trunk encapsulation isl 配置中继协议switchport mode trunk 核心交换机上以上都要配置,不过在分支交换机进入端口模式只配置这个命令就可以了3、创建vlan vlan 10 name counter创建了一个编号为10 名字为counter的vlan。

创建vlan一旦建立了管理域,就可以创建vlan了。

在核心交换机上配置4、将交换机端口划入vlan switchport access vlan 10 归属counter vlan在分支交换机的端口配置模式下配置。

5、配置三层交换interface vlan 10ip address 172.16.58.1 255.255.255.0 给vlan10配置ip在核心交换机上配置常见的VLAN配置类型名称简介及优缺点适用范围基于端口划分的VLAN按VLAN交换机上的物理端口和内部的PVC(永久虚电路)端口来划分。

优点:定义VLAN成员时非常简单,只要将所有的端口都定义为相应的VLAN组即可。

缺点:如果某用户离开原来的端口到一个新的交换机的某个端口,必须重新定义。

适合于任何大小的网络基于MAC地址划分VLAN 这种划分VLAN的方法是根据每个用户主机的MAC地址来划分。

适用于小型局域网。

优点:当用户物理位置从一个交换机换到其他的交换机时,VLAN 不用重新配置。

16-PrivateVlan配置命令

Private VLAN配置命令目录第1章 Private VLAN配置命令 (3)1.1 Private VLAN配置命令 (3)1.1.1 private-vlan (3)1.1.2 private-vlan association (4)1.1.3 switchport mode private-vlan (5)1.1.4 switchport private-vlan host-association (5)1.1.5 switchport private-vlan mapping (6)1.1.6 switchport private-vlan (7)1.1.7 show vlan private-vlan (7)1.1.8 show vlan private-vlan interface (8)第1章 Private VLAN配置命令1.1 Private VLAN配置命令Private VLAN配置命令有:z private-vlanz private-vlan associationz switchport mode private-vlanz switchport private-vlan host-associationz switchport private-vlan mappingz switchport private-vlanz show vlan private-vlanz show vlan private-vlan interface1.1.1 private-vlanprivate-vlan {primary|community|isolated}配置VLAN的私有VLAN属性参数参数参数说明primary 将VLAN设置成主VLANcommunity 将VLAN设置成公用VLANisolated 将VLAN设置成隔离VLAN缺省未进行任何Private VLAN类型的配置命令模式VLAN配置模式使用说明主vlan(Primary VLAN):为与一个混杂端口相关联的VLAN,Private VLAN中只能有一个Primary VLAN,每个在Primary VLAN中的端口都是Primary VLAN的成员。

思科private vlan

思科private vlan 配置private VLAN 里有3种portisolated,community ,promiscuous。

private VLAN 有3种:primary VLAN ,isolated VLAN ,community VLAN。

配置命令分别是:vlan 901private-vlan isolatedvlan 902private-vlan communityvlan 900private-vlan primaryprimary VLAN和他所关联的isolated VLAN community VLAN都可以通信. isolated VLAN 和community VLAN都属于secondary VLAN,他们之间的区别是:同属于一个isolated VLAN的主机不可以互相通信,同属于一个community VLAN 的主机可以互相通信。

但他们都可以和和所关联的primary VLAN通信.配置primary VLAN和secondary VLAN关联的命令是:vlan 900private-vlan primaryprivate-vlan association 901,902注意一个primary VLAN只可以关联一个isolated VLAN + 多个community VLAN把端口放进isolated VLAN 或者community VLAN的命令是interface GigabitEthernet4/11switchportswitchport private-vlan host-association 900 901switchport mode private-vlan host//因为901是isolated VLAN,g4/11现在是一个isolated portinterface GigabitEthernet4/12switchportswitchport private-vlan host-association 900 902switchport mode private-vlan host//因为902是community VLAN,g4/12现在是一个community port注意在private vlan里switchport access vlan xxx 这一句已经不起作用了。

私有VLAN

分类

私有VLAN将一个主要VLAN划分为多个次要VLAN,并同时保留现有的IP子和第三层配置。常规VLAN是单个广 播域,而私有VLAN将一个广播域分成多个较小的广播子域。

私有VLAN主要有两种类型的端口:混杂端口(P-Port)和主机端口。主机端口进一步分为两种类型:隔离端 口(I-Port)和公共端口(C-Port)。

私有VLAN的典型应用是酒店或家庭以太,每个房间或公寓都有一个可以上的端口。在基于以太的ADSL DSLAM 中使用类似的端口隔离。允许客户节点之间的直接数据链路层通信将使本地络暴露于诸如ARP Spoofing之类的各 种安全攻击,并增加由于配置错误而导致的损坏的可能性。

私有VLAN的另一个应用是简化IP分配。属于同一个IP子时,端口在数据链路层可以彼此隔离(出于安全性, 性能或其他原因)。在这种情况下,受保护端口上的IP主机之间的直接通信只能通过使用MAC-Forced Forwarding或类似的基于Proxy ARP的解决方案通过上行链路连接来实现。

谢谢观看

基本信息

无论VLAN ID或目的MAC如何,交换机将从专用端口接收的所有帧转发到上行端口。从上行链路端口接收的帧 以正常方式转发(即,到承载目的地MAC的端口,或广播帧的所有端口或未知目的地MAC)。结果,通过交换机的 端对端流量会被交换机阻塞(blocked),并且任何这样的通信必须经过上行链路。私有VLAN在数据链路层提供 通讯间的隔离,但络设备的配置会导致客户端仍然可能在高层进行通信。

பைடு நூலகம்例

络隔离 安全托管

安全VDI 备份络

在以下情况下,专用VLAN用于络隔离:

托管操作中的私有VLAN允许客户之间的隔离,具有以下好处:

隔离的VLAN可用于将VDI桌面彼此隔离,允许过滤和检查桌面到桌面的通信。使用非隔离VLAN需要为每个VDI 桌面使用不同的VLAN和子。

关于private-vlan功能的描述

关于private-vlan功能的描述私有VLAN(Private VLAN)是一种网络技术,它提供了一种有效的方法来隔离和保护网络中的不同设备和用户。

本文将对私有VLAN功能进行详细描述,并探讨其在网络中的应用。

私有VLAN是一种扩展VLAN技术,它通过在一个VLAN中细分出多个子VLAN的方式实现设备之间的隔离。

与传统的VLAN不同,私有VLAN允许将一个VLAN划分为主VLAN和辅助VLAN。

主VLAN是一个普通的VLAN,而辅助VLAN则是在主VLAN内进一步划分的子VLAN。

辅助VLAN之间是相互隔离的,而主VLAN可以与所有辅助VLAN进行通信。

私有VLAN功能主要有以下几个方面的作用:1. 设备隔离:私有VLAN允许将不同的设备隔离在同一个VLAN中,从而提供了一种有效的方法来保护网络中的不同设备。

例如,在一个企业内部网络中,可以将服务器、工作站和打印机等设备分别划分到不同的辅助VLAN中,以防止恶意用户通过攻击一台设备来入侵整个网络。

2. 用户隔离:私有VLAN还可以将同一个VLAN中的用户进行隔离。

在一个公共网络中,可以将不同的用户划分到不同的辅助VLAN中,以保护用户的隐私和安全。

例如,在一个公共Wi-Fi网络中,可以将每个用户划分到一个独立的辅助VLAN中,从而防止用户之间的攻击和干扰。

3. 子网划分:私有VLAN还可以用于划分子网。

在一个大型网络中,可以将不同的子网划分到不同的辅助VLAN中,以提高网络性能和安全性。

例如,在一个数据中心中,可以将不同的服务器划分到不同的辅助VLAN中,以降低广播风暴和网络拥塞的风险。

4. 安全增强:私有VLAN可以提供一种额外的安全层,以保护网络中的数据和通信。

通过限制辅助VLAN之间的通信,私有VLAN可以防止潜在的攻击者通过网络中的其他设备进行攻击和入侵。

此外,私有VLAN还可以通过配置访问控制列表(ACL)和安全策略来限制辅助VLAN之间的通信,从而进一步增强网络的安全性。

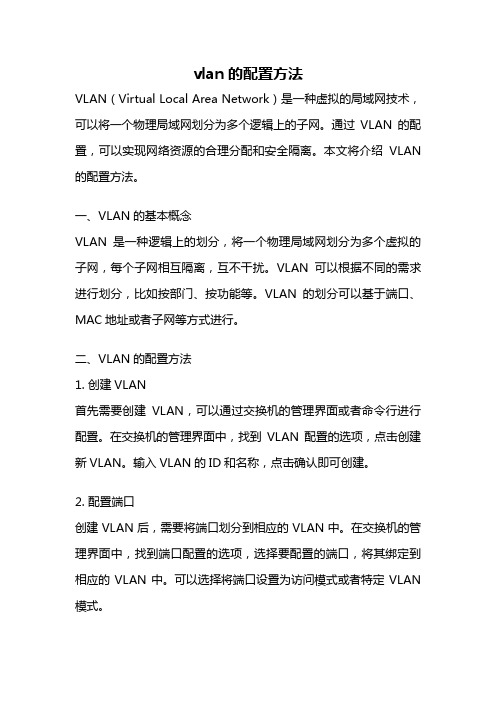

vlan的配置方法

vlan的配置方法VLAN(Virtual Local Area Network)是一种虚拟的局域网技术,可以将一个物理局域网划分为多个逻辑上的子网。

通过VLAN的配置,可以实现网络资源的合理分配和安全隔离。

本文将介绍VLAN 的配置方法。

一、VLAN的基本概念VLAN是一种逻辑上的划分,将一个物理局域网划分为多个虚拟的子网,每个子网相互隔离,互不干扰。

VLAN可以根据不同的需求进行划分,比如按部门、按功能等。

VLAN的划分可以基于端口、MAC地址或者子网等方式进行。

二、VLAN的配置方法1. 创建VLAN首先需要创建VLAN,可以通过交换机的管理界面或者命令行进行配置。

在交换机的管理界面中,找到VLAN配置的选项,点击创建新VLAN。

输入VLAN的ID和名称,点击确认即可创建。

2. 配置端口创建VLAN后,需要将端口划分到相应的VLAN中。

在交换机的管理界面中,找到端口配置的选项,选择要配置的端口,将其绑定到相应的VLAN中。

可以选择将端口设置为访问模式或者特定VLAN 模式。

3. 配置端口模式端口模式分为访问模式和特定VLAN模式。

访问模式下,端口只能属于一个VLAN,数据包只能在该VLAN中传输。

特定VLAN模式下,端口可以属于多个VLAN,数据包可以在多个VLAN之间传输。

根据需求选择相应的端口模式。

4. 配置VLAN间的互通不同VLAN之间默认是隔离的,无法直接通信。

如果需要实现不同VLAN之间的互通,可以通过三层交换机或者路由器进行配置。

在交换机或者路由器上配置虚拟接口,将不同VLAN的虚拟接口进行绑定,即可实现VLAN间的互通。

5. 配置VLAN间的安全为了增强网络的安全性,可以配置VLAN间的访问控制列表(ACL)或者端口安全。

ACL可以限制不同VLAN之间的通信,只允许特定的IP地址或者端口进行通信。

端口安全可以限制端口上的设备数量,防止未授权设备接入。

6. 配置VLAN的管理在配置VLAN时,还需要考虑VLAN的管理。

private vlan基本原理

私有 VLAN(Private VLAN)是一种在局域网中实现网络隔离和安全控制的技术,它可以帮助管理员更好地管理网络流量和提高网络的安全性。

本文将介绍private vlan的基本原理,包括private vlan的概念、工作原理和应用场景。

一、private vlan的概念私有VLAN(Private VLAN)是一种VLAN扩展技术,它通过将一个普通的VLAN划分成多个子VLAN,从而在同一个VLAN中实现更细粒度的隔离和安全控制。

与普通VLAN不同的是,private vlan中存在两种端口:普通端口和边缘端口。

普通端口只能与边缘端口通信,而边缘端口可以与普通端口通信,但不能与其他边缘端口通信。

这种特殊的结构使得private vlan能够灵活地实现不同层次的网络隔离和安全控制。

二、private vlan的工作原理private vlan的工作原理主要包括VLAN划分、VLAN隔离和VLAN 通信三个步骤。

1. VLAN划分管理员需要在交换机上创建private vlan,并将其划分成主VLAN和子VLAN。

主VLAN是private vlan的根VLAN,子VLAN是主VLAN下的二级VLAN。

每个子VLAN都有自己的VLAN ID和VLAN 类型,可以独立配置。

2. VLAN隔离在private vlan中,边缘端口和普通端口的通信是受限的。

边缘端口之间无法直接通信,只能通过与其相连的普通端口进行通信。

这一特性实现了在同一个VLAN中的不同隔离级别。

管理员还可以通过配置VLAN隔离功能,限制边缘端口之间的通信。

3. VLAN通信虽然private vlan中存在边缘端口和普通端口这两种不同类型的端口,但它们在通信的时候并不受影响。

边缘端口可以与普通端口通信,而且不同子VLAN之间的通信也是允许的。

在实际应用中,用户之间的通信可以通过private vlan进行细粒度的控制。

三、private vlan的应用场景private vlan可以在各种网络环境中进行应用,尤其适合对网络隔离和安全性要求较高的场景。

Private Vlan私有VLan

Private Vlan一、理论支持Private vlan可以在多交换机的环境下,实现类似端口保护的行为,即某些同一vlan内的设备也不可以通信。

Private VLAN分为主vlan和辅助vlan,主vlan可以来映射辅助vlan,辅助vlan分为community vlan和isolated vlan。

端口角色:混杂端口(promiscuous,会有主vlan 映射辅助vlan)可以和辅助vlan的端口通信;community vlan中的设备可以和本community vlan中的设备通信(其他community vlan不可以),也可以和混杂端口中的设备通信;Isolated vlan中的设备只可以和混杂端口中的设备通信;混杂端口可以和任何辅助vlan中的端口通信Private仅仅能在3560及更高级设备上使用,3550不可以二、拓扑描述由于设备有限,本实验只有一台3560和两台路由器模拟主机。

路由器上已经分别配置了10.1.1.1/24和10.1.1.2/24的地址三、实验步骤步骤一、设置VTP的模式对Private VLAN来说,VTP的模式必须是Transprant模式,否则会提示修改VTP的模式Sw1(config)#vtp mode transparent这一步是必须的,否则不能配置验证:Sw1#sh vtp statusVTP Version capable : 1 to 3VTP version running : 1VTP Domain Name : EnderVTP Pruning Mode : DisabledVTP Traps Generation : DisabledDevice ID : 9caf.ca47.8c00Configuration last modified by 0.0.0.0 at 3-1-93 02:04:09Feature VLAN:--------------VTP Operating Mode : TransparentMaximum VLANs supported locally : 1005Number of existing VLANs : 12Configuration Revision : 0MD5 digest : 0x08 0x42 0xBC 0x15 0xB6 0xC7 0xAA 0x350x46 0x21 0x07 0xB9 0xBD 0xB4 0xBE 0x19步骤二、创建主vlan和辅助vlan,并把辅助vlan关联到主vlan在本实验中定义了vlan100为主vlan,vlan201(isolated vlan)和vlan202(communty vlan)为辅助vlan配置如下:Sw1(config)#vlan 100Sw1(config-vlan)#private-vlan primary ---定义主vlan,暂时没有关联辅助vlanSw1(config)#vlan 201Sw1(config-vlan)#private-vlan isolated---定义辅助vlan的isolated vlan为201Sw1(config-vlan)#vlan 202Sw1(config-vlan)#private-vlan community ---定义辅助vlan的community vlan为202Sw1(config)#vlan 100Sw1(config-vlan)#private-vlan association 201-202---关联辅助vlan到主vlan 100验证:Sw1#sh vlan private-vlanPrimary Secondary Type Ports------- --------- ----------------- ------------------------------------------100 201 isolated100 202 community此时还没有任何接口和vlan有联系,所以接口的位置为空步骤三、把接口关联到vlan,即端口角色现在有了混杂端口以及其他两种主机类型由于本实验只有一台3560,所以我们只能多次修改端口角色来满足效果①f0/9口是混杂端口,f0/10划入community vlan (202),此时连接9口和10口的设备可以通信Sw1(config)#int f0/9Sw1(config-if)#switchport mode private-vlan promiscuous ---把接口定义为混杂端口,则它可以和任意辅助vlan的端口通信,但此时还没有映射辅助vlan,所以接口会down*Mar 1 00:18:38.998: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/9, changed state to downSw1(config-if)#switchport private-vlan mapping 100 201-202---此命令意为把接口划入vlan100(主),可以和辅助vlan201-202的接口通信Sw1(config-if)#*Mar 1 00:19:22.719: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/9, changed state to up再来配置10口:Sw1(config)#int f0/10Sw1(config-if)#switchport mode private-vlan host ---端口角色为辅助vlan中的主机,接口会down,直至和vlan映射*Mar 1 00:21:43.488: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/10, changed state to downSw1(config-if)#switchport private-vlan host-association 100 202----把该接口划入辅助vlan202 Sw1(config-if)#end*Mar 1 00:22:32.646: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/10, changed state to up我们做验证:Sw1# sh vlan private-vlanPrimary Secondary Type Ports------- --------- ----------------- ------------------------------------------100 201 isolated Fa0/9100 202 community Fa0/9, Fa0/10现在有了端口角色,我们发现9和10口都属于community和主vlan 100Sw1#sh int f0/9 switchportName: Fa0/9Switchport: EnabledAdministrative Mode: private-vlan promiscuousOperational Mode: private-vlan promiscuous----混杂端口Administrative Trunking Encapsulation: negotiateOperational Trunking Encapsulation: nativeNegotiation of Trunking: OffAccess Mode VLAN: 1 (default)Trunking Native Mode VLAN: 1 (default)Administrative Native VLAN tagging: enabledVoice VLAN: noneAdministrative private-vlan host-association: noneAdministrative private-vlan mapping: 100 (VLAN0100) 201 (VLAN0201) 202 (VLAN0202) ---映射了vlan 202和201的辅助vlanAdministrative private-vlan trunk native VLAN: noneAdministrative private-vlan trunk Native VLAN tagging: enabledAdministrative private-vlan trunk encapsulation: dot1qAdministrative private-vlan trunk normal VLANs: noneAdministrative private-vlan trunk associations: noneAdministrative private-vlan trunk mappings: noneOperational private-vlan:100 (VLAN0100) 201 (VLAN0201) 202 (VLAN0202)验证10口的情况:Sw1#sh int f0/10 switchportName: Fa0/10Switchport: EnabledAdministrative Mode: private-vlan hostOperational Mode: private-vlan hostAdministrative Trunking Encapsulation: negotiateOperational Trunking Encapsulation: nativeNegotiation of Trunking: OffAccess Mode VLAN: 1 (default)Trunking Native Mode VLAN: 1 (default)Administrative Native VLAN tagging: enabledVoice VLAN: noneAdministrative private-vlan host-association: 100 (VLAN0100) 202 (VLAN0202) Administrative private-vlan mapping: noneAdministrative private-vlan trunk native VLAN: noneAdministrative private-vlan trunk Native VLAN tagging: enabled Administrative private-vlan trunk encapsulation: dot1qAdministrative private-vlan trunk normal VLANs: noneAdministrative private-vlan trunk associations: noneAdministrative private-vlan trunk mappings: noneOperational private-vlan:100 (VLAN0100) 202 (VLAN0202)Trunking VLANs Enabled: ALLPruning VLANs Enabled: 2-1001Capture Mode DisabledCapture VLANs Allowed: ALL我们到路由器上pingR2#ping 10.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:.!!!!Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/4 ms②9口还是混杂端口,10口划入isolated vlan201Sw1(config)#int f0/10Sw1(config-if)#switchport private-vlan host-association 100 201Sw1#sh vlan private-vlanPrimary Secondary Type Ports------- --------- ----------------- ------------------------------------------100 201 isolated Fa0/9, Fa0/10---对比之前的情况,现在10口划入了isolated vlan 201100 202 community Fa0/9Sw1#sh int f0/10 switchportName: Fa0/10Switchport: EnabledAdministrative Mode: private-vlan hostOperational Mode: private-vlan hostAdministrative Trunking Encapsulation: negotiateOperational Trunking Encapsulation: nativeNegotiation of Trunking: OffAccess Mode VLAN: 1 (default)Trunking Native Mode VLAN: 1 (default)Administrative Native VLAN tagging: enabledVoice VLAN: noneAdministrative private-vlan host-association: 100 (VLAN0100) 201 (VLAN0201) Administrative private-vlan mapping: noneAdministrative private-vlan trunk native VLAN: noneAdministrative private-vlan trunk Native VLAN tagging: enabledAdministrative private-vlan trunk encapsulation: dot1qAdministrative private-vlan trunk normal VLANs: noneAdministrative private-vlan trunk associations: noneAdministrative private-vlan trunk mappings: noneOperational private-vlan:100 (VLAN0100) 201 (VLAN0201)验证:R2#R2#ping 10.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 10.1.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms此时由于还是混杂端口的设备和isolated vlan的设备通信所以没有问题但是如果还有更多的设备,Isolated vlan中的设备将只能和混杂端口的设备通信(同一辅助vlan的也不可以),community vlan的设备将只能和本community vlan和混杂端口中的设备通信,不可以和isolated vlan以及其他community vlan中的设备通信实验完成欢迎大家继续关注Ender的文档以及更多视频://ender/。

private vlan基本原理

private vlan基本原理Private VLAN(私有VLAN)是一种网络技术,用于提供更细粒度的网络分割和隔离。

它允许在单个VLAN中创建子区域,以控制通信流量的流向和访问权限。

这个特性在大型网络环境中很有用,比如数据中心、酒店、办公楼等需要物理隔离的环境。

在传统的VLAN中,所有成员设备在同一个广播域中,它们可以彼此直接通信。

然而,在特定的场景下,我们希望进一步隔离设备之间的通信,以提供更高的安全性和性能。

这就是私有VLAN的用武之地。

私有VLAN的基本原理是通过将端口分为主端口(Primary Ports)、从端口(Secondary Ports)和孤立端口(Isolated Ports)的方式,将一个VLAN划分为多个子区域。

每个子区域都有不同的安全策略,控制成员设备之间的通信流量。

主端口是连接普通设备的端口,它们可以相互直接通信,也可以与从端口通信。

从端口也可以与主端口通信,但不能通过从端口进行直接通信。

孤立端口是最受限制的,它们只能与主端口通信,不能与其他孤立端口或从端口通信。

所有成员设备都可以与网关设备通信,它负责子区域之间的连接。

网关设备将通信流量从一个子区域路由到另一个子区域。

每个子区域都有一个独立的网关设备作为默认网关。

私有VLAN可以提供以下几个主要优势:1.安全性增强:通过限制设备之间的直接通信以及细粒度的访问控制,私有VLAN可以降低安全风险。

例如,在一个办公楼中,不同的用户组可以被隔离在不同的子区域中,防止潜在的安全漏洞通过网络传播。

2.资源隔离:私有VLAN可以将网络流量在不同的子区域之间进行隔离。

这可以提高网络性能,并防止某个子区域中的流量干扰其他子区域的设备。

3. IP地址管理:私有VLAN使得IP地址管理更加简化。

每个子区域只需要一个IP网关,而不需要为每个设备分配独立的IP地址。

总结起来,私有VLAN通过将VLAN划分为多个子区域,以及对通信流量和访问权限的细粒度控制,可以提供更高的安全性和性能。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第49章Private VLAN配置本章主要讲述了贝尔系列交换机支持的Private VLAN功能以及详细的配置信息。

本章主要内容:●Private VLAN简介●配置●应用实例49.1P rivate VLAN简介PVLAN(Private VLAN)是一种用于解决运营商网络中VLAN资源有效分配、利用需求的技术,该技术的基本原理是将VLAN赋予两种不同的属性,分别是Primary VLAN和Secondary VLAN,其中Primary VLAN面向运营商网络,而Secondary VLAN面向用户接入网络,Secondary VLAN根据L2转发隔离规则不同,分为Isolated VLAN和Community VLAN两类。

Secondary VLAN中包含的端口称作是host端口,根据Secondary VLAN的两种类型又分为Isolated Port和Community Port。

Primary VLAN中面向运营商网络的端口称作是promiscuous端口。

Primary VLAN和Secondary VLAN组成一个PVLAN域。

一个PVLAN域必须包含一个且最多一个Primary VLAN(因此我们以Primary VLAN代表PVLAN域),可以包含多个Community VLAN和最多一个Isolated VLAN。

promiscuous端口属于PVLAN域所对应的所有PVLAN,而host端口只能属于自身的Secondary VLAN和Primary VLAN。

在PVLAN域中,Isolated VLAN的host端口只能与primary VLAN的promiscuous端口通信,而其自身Isolated VLAN内的host端口之间不能通信。

Community VLAN的host端口可以与primary VLAN 的promiscuous端口和自身Community VLAN内的host端口通信。

49.2基本指令描述注:命令描述前带“*”符号的表示该命令有配置实例详细说明。

⏹private-vlan将普通VLAN配置为PVLAN类型,PVLAN共有三种类型:primary、isolated和community。

private-vlan {primary | isolated | community}no private-vlan语法描述primary配置PVLAN为primary VLAN类型isolated配置PVLAN为isolated VLAN类型community配置PVLAN为community VLAN类型【缺省情况】未定义。

注意:在本型号中最多允许将不超过16个VLAN指定为Primary VLAN,对应于此限制的是:整机最多支持16个PVLAN。

只能在Primary VLAN上配置SVI,因为Secondary VLAN对于三层接口是不可见的。

PVLAN是独占VLAN资源的,因此不能和EIPS共用一个VLAN。

⏹private-vlan association将Primary VLAN与Secondary VLAN进行关联或者取消关联。

private-vlan association {add svlist | del svlist}no private-vlan association语法描述svlist 被关联的Secondary VLAN。

【缺省情况】未定义。

注意:在本型号中最多允许在一个PVLAN域中最多关联不超过16个Community VLAN,和最多关联一个Isolated VLAN。

PVLAN域内的Primary VLAN和Secondary VLAN软件没有限制允许用户配置在多个MSTP实例上。

但在PVLAN关联操作时给出提示,提醒用户Primary VLAN和Secondary VLAN只能运行在同一个MSTP 实例。

关联操作只能在Primary VLAN中才能配置。

一个Secondary VLAN只能加入到最多一个PVLAN中。

⏹switchport mode private-vlan配置端口类型为PVLAN所特有的类型:promiscuous和host。

switchport mode private_vlan {promiscuous | host}语法描述promiscuous 端口模式类型为promiscuoushost 端口模式类型为host【缺省情况】未定义。

注意:只能将NNI端口设置为Promiscuous和host模式;VLAN的三种基本类型:Access模式、hybrid模式和trunk模式不能配置到PVLAN。

⏹private-vlan promiscuous配置promiscuous端口加入或退出Primary VLAN。

private-vlan promiscuous p_vidno private-vlan语法描述p_vid Promiscuous port要加入或退出的Primary VLAN。

【缺省情况】未定义。

注意:Promiscuous port只能加入到Primary VLAN。

一个Promiscuous port只能加入到一个Primary VLAN。

⏹private-vlan host配置host端口加入或退出Secondary VLAN。

private-vlan host s_vidno private-vlan语法描述s_vid Host port要加入或退出的Secondary VLAN。

【缺省情况】未定义。

注意:Host port只能加入到Secondary VLAN。

当host port 加入的是Isolated VLAN,将具有Isolated port属性。

当host port 加入的是Community VLAN,将具有Community port属性。

一个host port只能加入到一个Secondary VLAN。

49.3应用实例在交换机上将VLAN 2配置成Primary VLAN,VLAN 3配置成Isolated VLAN,和VLAN 4配置成Community VLAN。

将interface gigabitethernet0/1配置成promiscuous模式加入到VLAN 2,interface gigabitethernet0/2配置成host模式加入到VLAN 3,interface gigabitethernet0/3配置成host模式加入到VLAN 4。

最后将VLAN 2和VLAN 3、VLAN 4作关联。

交换机配置如下命令描述switch#config terminal 用户从特权用户模式进入全局配置模式switch(config)#vlan 2 进入vlan 2配置状态switch (config-vlan2)#private-vlan primary 配置vlan 2 为primary 类型switch (config-vlan2)#vlan 3 进入vlan 3配置状态switch (config-vlan3)#private-vlan isolated 配置vlan 3 为isolated 类型switch (config-vlan3)#vlan 4 进入vlan 4配置状态switch (config-vlan4)#private-vlan community 配置vlan 4 为community 类型switch(config-vlan4)#exit 进入全局配置模式switch (config)# interface gigabitethernet 0/1 进入端口gigabitethernet0/1配置状态switch (config-if-gigabitethernet0/1)#switchport mode配置端口模式类型为promiscuous private-vlan promiscuousswitch (config-if-gigabitethernet0/1)#private-vlan端口加入Primary VLAN 2 promiscuous 2switch (config-if-gigabitethernet0/1)# interface进入端口gigabitethernet 0/2配置状态gigabitethernet 0/2switch (config-if-gigabitethernet0/2))#switchport mode配置端口模式类型为hostprivate-vlan hostswitch(config-if-gigabitethernet0/2)#private-vlan host 3 端口加入Isolated VLAN 3switch(config-if-gigabitethernet0/2)# interface进入端口gigabitethernet0/3配置状态gigabitethernet 0/3switch (config-if-gigabitethernet0/3)#switchport mode配置端口模式类型为hostprivate-vlan hostswitch (config-if-gigabitethernet0/3)#private-vlan host端口加入Community VLAN 4 4switch(config-if-gigabitethernet0/3)#exit 进入全局配置模式switch(config)#vlan 2 进入vlan 2配置状态switch (config-vlan2)#private-vlan association add 3,4 配置Primary VLAN和Secondary VLAN的关联49.4监控和调试49.4.1监控命令49.4.2监控命令实例switch#show private-vlan---- -------- ---------- ---------- ------------------------------------------NO. Primary Secondary Type Interface---- -------- ---------- ---------- ------------------------------------------1 2 3 isolated gi0/1 gi0/22 2 4 community gi0/1 gi0/33 5 community gi0/4描述与分析:NO.:显示序号Primary :Primary VLAN IDSecondary :Secondary VLAN IDType:Private VLAN类型(如果有关联,显示Secondary VLAN类型)Interface:该Private VLAN的成员端口该显示结果表明了系统当前存在的Private VLAN。