IBM AIX 安全加固实施操作流程

主机加固操作册(AIX)

设置密码策略

注意:设置密码最小长度会影响以前密码不符合长度的用户,这步应由系统管理员导出系统帐号,跟应用相关人员确认,如果不符合需先修改密码后再做这一步

加固步骤:

1. 设置密码最小长度8

chsec -f /etc/security/user -s default -a minlen=8

回退步骤:

回退步骤:

如果某个用户test需要写test1拥有的文件file1,file1所在目录为dir1,修改如下:

chmod-t dir1

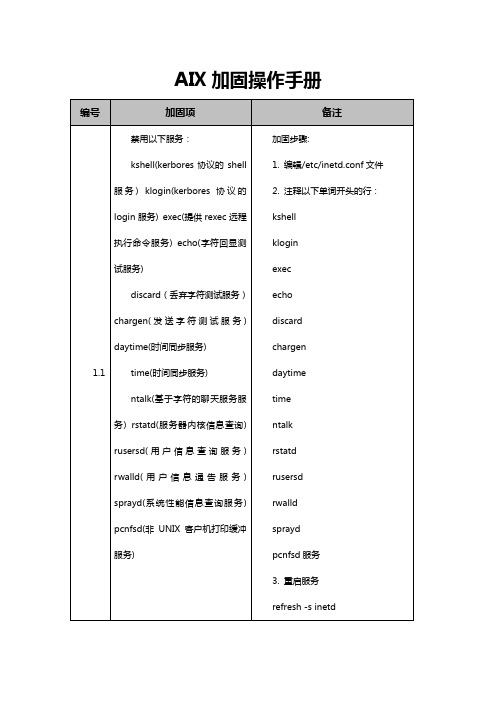

1.6

规范基于rhosts认证的信任关系

1.查找/etc/hosts.equiv与~/.rhosts文件,~/.rhosts查找方法如下:

find / -name‘.rhosts’-print

ndpd-host

1. 启动sendmail服务

startsrc-ssendmail

2. 设置sendmail服务自启动

chrctcp -a sendmail

启用以下服务,以piobe为例

piobe

httplite

writesrv

1.启动piobe服务

startsrc -s piobe

2.允许piobe服务自启动

编辑/etc/inittab,取消piobe行的注释(分号)

1.3

加强snmp community复杂度

加固步骤:

1. 编辑/etc/snmpd.conf

2.如果community string为public,则修改public为cpic

3. 重启snmpd服务

refresh-ssnmpd

回退步骤:

回退步骤:

操作如下:

1.设置syslogd参数

使用 IP 过滤功能加固 AIX 服务器

前言在通常情况下,AIX 服务器都放置于企业内部环境中,可以受到企业级防火墙的保护。

为了方便使用,在AIX 系统中许多常用服务端口缺省是开放的,但这同时也带来一定的安全隐患,给企业内部一些别有用心的人提供了方便之门。

安全无小事,对于运行了关键业务的AIX 服务器,为了提高安全性,我们可以通过关闭不必要的端口,停止相应的服务来实现。

但是,如果某项服务端口由于应用的特殊需要不可以停止,有什么办法可以使其只为一部分服务器提供该项服务,而不为其他服务器提供该项服务呢? 即通IP 地址来判断访问请求是否合理,可否为其提供服务。

为了保护AIX 服务器,避免不必要的访问,最好的办法就是在AIX 中实施IP 过滤规则。

在AIX 中我们通过设置IP 过滤规则(IP Security Filter),只接受预先定义好的访问请求而拒绝其他的访问的请求。

下面就IP Security Filter 的设置步骤进行介绍。

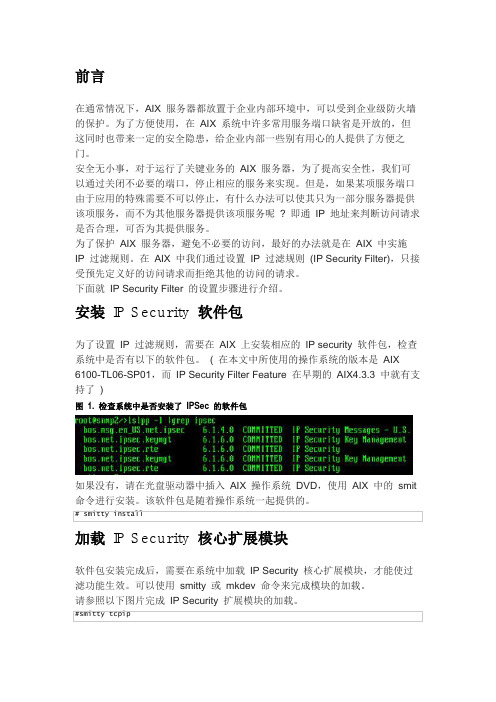

安装IP Security 软件包为了设置IP 过滤规则,需要在AIX 上安装相应的IP security 软件包,检查系统中是否有以下的软件包。

( 在本文中所使用的操作系统的版本是AIX 6100-TL06-SP01,而IP Security Filter Feature 在早期的AIX4.3.3 中就有支持了)图 1. 检查系统中是否安装了IPSec的软件包图 2. 加载IP Security 扩展模块注意: 在此时<Deny All Non_secure IP Packets>选项要设为<no>. 否则所有的网络通讯可能就会断掉。

成功完成上述命令后,系统中应增加了以下的设备图 3.检查系统中IP Security 扩展模块的状态图 4.AIX 系统中缺省的过滤规则规则1,用于会话密钥监控服务(session key daemon ),只会出现在IP v4 的过滤规则表中。

通过使用端口4001 来控制用于刷新会话密钥的通讯包。

aix安全加固方案

1IBM AIX系统1.1 系统维护升级加固1.下载系统推荐维护包¾在AIX操作系统中,补丁修正软件包分为维护包和推荐维护包:维护包(Maintenance Levels,简称ML) 由从AIX 4.3 的基准文件集更新后的一系列文件集组成。

每个文件集的更新都是累计的,即它包含了AIX 4.3发布以来的所有那个文件集的补丁,并替换了所有以前的更新。

维护包(ML)的命名规则是4位的 VRMF:V-操作系统版本号versionR-发行版号releaseM-改进版号modificationF-修正版号fix可以用oslevel来判定当前系统中的维护包版本。

可以通过安装ML来升级操作系统的改进版号modification,例如,从4.3.0.0升级到4.3.3.0。

¾推荐维护包(Recommended Maintenance,简称RM)是由一系列适用于最新的ML的文件集组成的软件包,它由一系列经过较多实测过的更新的文件集组成。

通过安装RM,可以使你的系统拥有较新的文件集,但它不能升级系统版本。

推荐维护包(RM)的命名规则是4位的 VRMF,再加两位数字后缀:V-操作系统版本号versionR-发行版号releaseM-改进版号modificationF-修正版号fixRM-推荐维护包Recommended Maintenance如 4330-01 是 4330 的第1个推荐维护包(RM)。

可以用以下的命令来判定是否4330-01已经安装在系统里,oslevel将仍然显示4.3.3.0,表示系统的ML仍是4330:instfix -ik 4330-01_AIX_ML我们可以通过该网站()下载ML或RM,并通过gzip解压缩,然后按照如下提示的详细信息进行安装。

2.解压缩推荐维护包我们建议将推荐维护包解压缩至/usr/sys/inst.imagescd /tmp/mlgzip -d *.tar.gzcd /usr/sys/inst.imagesfind /tmp/ml -name \*.tar -exec tar -xvf {} \;rm –rf /tmp/ml3.用df检查系统硬盘空间大小,确保/,/usr,/var,/tmp等目录有足够的空间。

通用应用系统安全加固方法

通用应用系统安全加固方法目录1安全加固的目的....................................................................................................................... - 3 - 2系统加固的基本原则............................................................................................................... - 3 - 3系统加固流程........................................................................................................................... - 3 -3.1确定加固范围................................................................................................................ - 4 -3.2采集系统状况................................................................................................................ - 4 -3.3系统状况评估................................................................................................................ - 4 -3.4给出加固建议................................................................................................................ - 4 -3.5加固建议实施................................................................................................................ - 4 - 4安全加固风险规避措施........................................................................................................... - 4 -5 Windows 2000操作系统安全加固实践.................................................................................. - 5 -6 Solaris操作系统安全加固实践............................................................................................. - 18 -7 Oracle数据库系统安全加固实践 ......................................................................................... - 24 -1安全加固的目的对系统进行安全加固的目的是通过深入了解系统的设计模型、当前的安全运行状况、曾经发生的安全事件、系统使用的安全策略,提出能够提高系统安全防御水平的加固建议。

AIX安全加固(一)限制用户尝试密码次数,超过次数后锁定用户

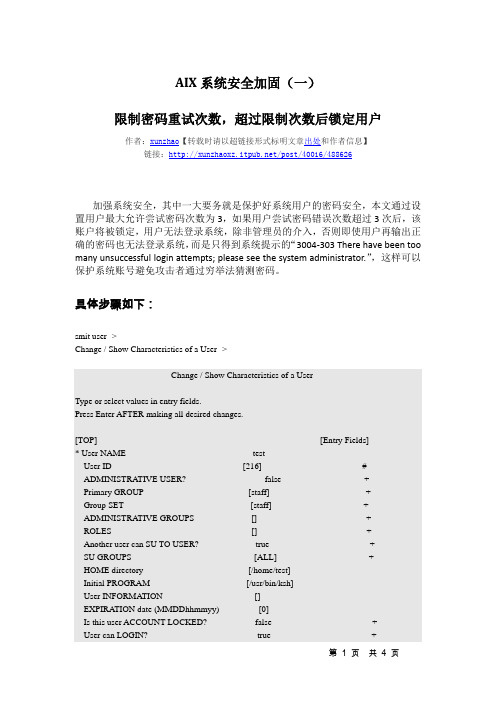

AIX系统安全加固(一)限制密码重试次数,超过限制次数后锁定用户作者:xunzhao【转载时请以超链接形式标明文章出处和作者信息】链接:/post/40016/488626加强系统安全,其中一大要务就是保护好系统用户的密码安全,本文通过设置用户最大允许尝试密码次数为3,如果用户尝试密码错误次数超过3次后,该账户将被锁定,用户无法登录系统,除非管理员的介入,否则即使用户再输出正确的密码也无法登录系统,而是只得到系统提示的“3004-303 There have been too many unsuccessful login attempts; please see the system administrator.”,这样可以保护系统账号避免攻击者通过穷举法猜测密码。

具体步骤如下:smit user ->Change / Show Characteristics of a User ->Change / Show Characteristics of a UserType or select values in entry fields.Press Enter AFTER making all desired changes.[TOP] [Entry Fields]* User NAME testUser ID [216] #ADMINISTRATIVE USER? false +Primary GROUP [staff] +Group SET [staff] +ADMINISTRATIVE GROUPS [] +ROLES [] +Another user can SU TO USER? true +SU GROUPS [ALL] +HOME directory [/home/test]Initial PROGRAM [/usr/bin/ksh]User INFORMATION []EXPIRATION date (MMDDhhmmyy) [0]Is this user ACCOUNT LOCKED? false +User can LOGIN? true +User can LOGIN REMOTELY(rsh,tn,rlogin)? true +Allowed LOGIN TIMES []Number of FAILED LOGINS before [3] #user account is locked通过smit工具设置完成后,查看/etc/security/user显示如下,daily:admin = falseloginretries = 3#loginretries = 3 就表示允许用户有3次的失败登录尝试以test用户尝试5次错误密码后,第六次输入正确的密码,但依然无法登录系统,系统提示因尝试了太多次登录失败,请联系系统管理员。

IBM小型机AIX基本操作命令文档

1.如何移动与重命名文件要将文件和目录从一个目录移动到另一个目录,或重命名一个文件或目录,使用mv 命令。

如果将一个文件或目录移动到新的目录而不指定新的名字,则其保留原来的名字。

注意:如果不指定-i 标志,mv 命令可能会覆盖许多已存在的文件。

-i 标志会在覆盖文件之前提示确认。

而-f 标志则不会提示确认。

如果一起指定了-f 和-i 两个标志,则后一个指定的标志优先。

以下是如何使用mv 命令的示例:1.要将文件移动到另一个目录并给它一个新名字,请输入:# mv intro manual/chap1按下Enter 键。

该命令将intro 文件移动到manual/chap1 目录。

名字intro 从当前目录被除去,同样的文件在manual 目录中以chap1 的名字出现。

2.要将文件移动到另一个目录,且不改变名字,请输入:# mv chap3 manual按下Enter 键。

该命令将chap3 移动到manual/chap3.用mv 命令重命名文件可以使用mv 命令改变文件的名字而不将其移动到另一目录。

3.要重命名文件,请输入:# mv appendix apndx.a按下Enter 键。

该命令将appendix 文件重命名为apndx.a.如果名为apndx.a 的文件已存在,则旧的内容被appendix 文件的内容替换。

2.如何在系统中移动或者重命名目录?如果需要移动或者重命名目录,可以在系统中使用mvdir 命令。

例如,如果需要移动目录,可以在命令行中输入下面的命令:# mvdir book manual然后按下Enter(回车) 键。

如果manual 目录在系统中已经存在,则上面的命令会将book 目录移动到名为manual 的目录下面。

否则,book 目录会被重新命名为manual.例如,如果需要移动和重命名目录,请在命令行中输入下面的命令:# mvdir book3 proj4/manual然后按下Enter(回车)键。

操作系统加固手册

操作系统加固手册目录1.1 Windows系统 (3)1.1.1 设置帐号口令策略 (3)1.1.2 系统账户优化 (4)1.1.3 关闭非必需服务 (6)1.1.4 设置安全审计策略 (7)1.1.5 设置合理的日志文件大小 (8)1.1.6 屏蔽之前登录的用户信息 (10)1.1.7 默认共享未关闭 (11)1.1.8 设置自动屏保锁定 (12)1.1.9 关闭autorun自动播放功能 (13)1.1.10 卸载与工作无关的软件 (14)1.2 AIX主机 (14)1.2.1 消除系统弱口令 (15)1.2.2 系统账户优化 (15)1.2.3 修改口令策略 (16)1.2.4 系统未设置登录会话时间 (17)1.2.5 禁用TCP/UDP小服务 (17)1.2.6 禁用Sendmail、SNMP服务 (18)1.2.7 采用SSH代替telnet管理维护主机 (19)1.3 HP-UX主机 (20)1.3.1 消除系统弱口令 (20)1.3.2 系统账户优化 (20)1.3.3 修改口令策略 (21)1.3.4 系统未设置登录会话时间 (22)1.3.5 关闭非必需的服务 (22)1.3.6 修改SNMP服务默认读写口令串 (24)1.3.7 采用SSH代替telnet管理维护主机 (24)1.4 Linux主机 (25)1.4.1 消除系统弱口令 (25)1.4.2 系统账户优化 (25)1.4.3 增强口令策略 (26)1.4.4 登录超时设置 (27)1.4.5 关闭非必需的服务 (28)1.4.6 采用SSH代替telnet管理维护主机 (28)1.1 Windows系统加固说明:1、加固前,备份加固中涉及的配置文件;2、加固后,测试业务应用是否正常;3、每加固一台填写一个加固记录表(在“Windows加固记录表”文件夹)1.1.1 设置帐号口令策略安全建议:打开“控制面板”->“管理工具”,进入“本地安全策略”。

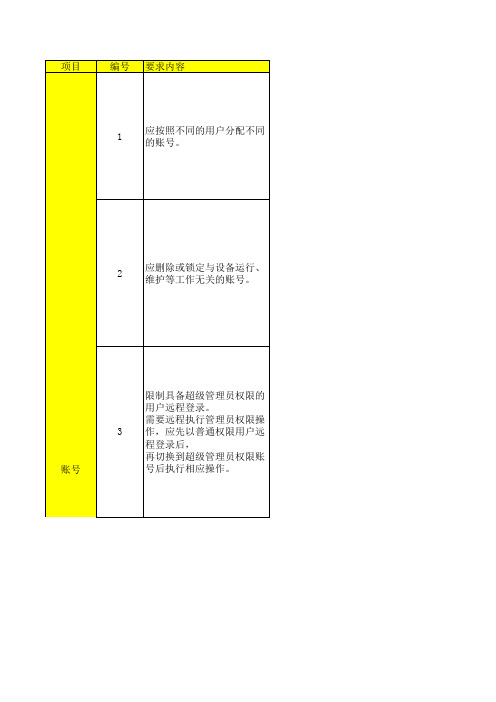

AIX 操作系统安全配置要求及操作指南

补丁

1

应根据需要及时进行补丁装 载。对服务器系统应先进行 兼容性测试。

1

设备应配置日志功能,对用 户登录进行记录,记录内容 包括用户登录使用的账号, 登录是否成功,登录时间, 以及远程登录时,用户使用 的IP 地址。

日志

2(可选)

启用记录cron行为日志功能 和cron/at的使用情况

3

设备应配置权限,控制对日 志文件读取、修改和删除等 操作。

1、参考配置操作 修改配置文件 vi /etc/syslog.conf,加上这几行: \t\t/var/adm/authlog *.info;auth.none\t\t/var/adm/syslog\n" 建立日志文件,如下命令: touch /var/adm/authlog /var/adm/syslog chown root:system /var/adm/authlog 重新启动 syslog 服务,依次执行下列命令: stopsrc -s syslogd startsrc -s syslogd AIX 系统默认不捕获登录信息到syslogd,以上配置增加了验证信 息发送到/var/adm/authlog 和/var/adm/syslog 2、补充操作说明 1、参考配置操作 cron/At的相关文件主要有以下几个: /var/spool/cron/crontabs 存放cron任务的目录 /var/spool/cron/cron.allow 允许使用crontab命令的用户 /var/spool/cron/cron.deny 不允许使用crontab命令的用户 /var/spool/cron/atjobs 存放at任务的目录 /var/spool/cron/at.allow 允许使用at的用户 /var/spool/cron/at.deny 不允许使用at的用户 使用crontab和at命令可以分别对cron和at任务进行控制。 #crontab -l 查看当前的cron任务 #at -l 查看当前的at 任务

aix系统安全加固参考信息

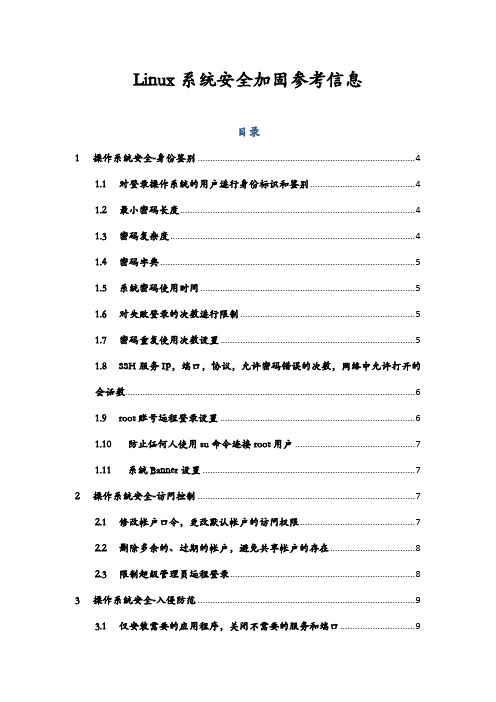

Linux系统安全加固参考信息目录1操作系统安全-身份鉴别 (4)1.1对登录操作系统的用户进行身份标识和鉴别 (4)1.2最小密码长度 (4)1.3密码复杂度 (4)1.4密码字典 (5)1.5系统密码使用时间 (5)1.6对失败登录的次数进行限制 (5)1.7密码重复使用次数设置 (5)1.8SSH服务IP,端口,协议,允许密码错误的次数,网络中允许打开的会话数 (6)1.9root账号远程登录设置 (6)1.10防止任何人使用su命令连接root用户 (7)1.11系统Banner设置 (7)2操作系统安全-访问控制 (7)2.1修改帐户口令,更改默认帐户的访问权限 (7)2.2删除多余的、过期的帐户,避免共享帐户的存在 (8)2.3限制超级管理员远程登录 (8)3操作系统安全-入侵防范 (9)3.1仅安装需要的应用程序,关闭不需要的服务和端口 (9)3.3网络访问控制策略 (9)4操作系统安全-资源控制 (10)4.1根据安全策略设置登录终端的空闲超时断开会话或锁定 (10)4.2文件创建初始权限 (10)4.3设置合适的历史命令数量 (10)4.4系统磁盘剩余空间充分满足近期的业务需求 (11)4.5检查并记录操作系统的分区情况和文件系统利用率 (11)5操作系统安全—日志 (11)5.1日志功能开启 (11)5.2失败登录日志监控 (12)5.3syslog日志等级的安全配置 (12)5.4安全审计策略 (12)5.5系统日志记录 (13)5.6启用记录cron行为日志功能和cron/at的使用情况 (13)6操作系统安全-系统安全 (13)6.1补丁管理 (13)6.2检查并记录系统开启的网络端口 (14)6.3关闭无效服务和启动项 (14)6.4仅允许特定IP允许访问服务 (15)7操作系统安全---其它服务安全 (15)7.1FTP配置文件 (15)7.3NFS文件系统配置情况检查 (16)7.4FTP用户及服务安全 (16)1操作系统安全-身份鉴别1.1对登录操作系统的用户进行身份标识和鉴别1.2最小密码长度1.3密码复杂度1.4密码字典1.5系统密码使用时间1.6对失败登录的次数进行限制1.7密码重复使用次数设置1.8SSH服务IP,端口,协议,允许密码错误的次数,网络中允许打开的会话数1.9root账号远程登录设置1.10防止任何人使用su命令连接root用户1.11系统Banner设置2操作系统安全-访问控制2.1修改帐户口令,更改默认帐户的访问权限2.2删除多余的、过期的帐户,避免共享帐户的存在2.3限制超级管理员远程登录3操作系统安全-入侵防范3.1仅安装需要的应用程序,关闭不需要的服务和端口3.2关闭不必要的服务3.3网络访问控制策略4操作系统安全-资源控制4.1根据安全策略设置登录终端的空闲超时断开会话或锁定4.2文件创建初始权限4.3设置合适的历史命令数量4.4系统磁盘剩余空间充分满足近期的业务需求4.5检查并记录操作系统的分区情况和文件系统利用率5操作系统安全—日志5.1日志功能开启5.2失败登录日志监控5.3syslog日志等级的安全配置5.4安全审计策略5.5系统日志记录5.6启用记录cron行为日志功能和cron/at的使用情况6操作系统安全-系统安全6.1补丁管理6.2检查并记录系统开启的网络端口6.3关闭无效服务和启动项6.4仅允许特定IP允许访问服务7操作系统安全---其它服务安全7.1FTP配置文件7.2R族文件7.3NFS文件系统配置情况检查7.4FTP用户及服务安全。

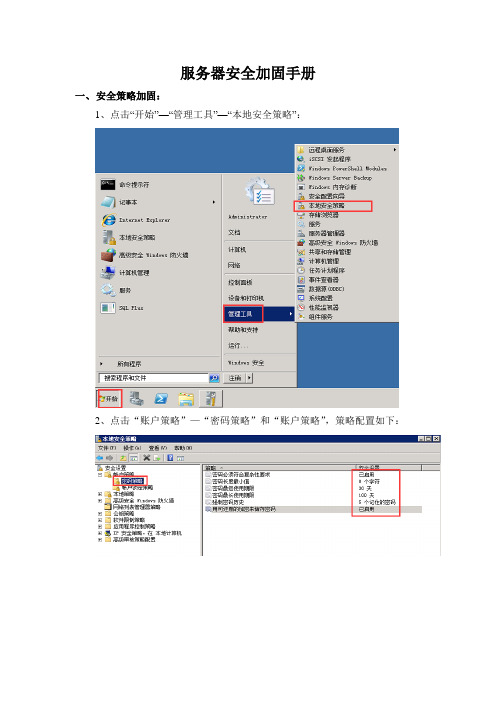

服务器安全加固手册

服务器安全加固手册一、安全策略加固:1、点击“开始”—“管理工具”—“本地安全策略”:2、点击“账户策略”—“密码策略”和“账户策略”,策略配置如下:3、点击“本地策略”—“审核策略”和“安全选项”,策略配置如下:4、点击“开始”—“管理工具”—“计算机管理”:5、点击“系统工具”—“本地用户和组”—“用户”,鼠标右击“guest”账户点击“属性”,将guest账户禁用:二、防火墙安全配置:注意:开启防火墙会导致外部主动访该问服务器的部分端口流量被阻断,如(数据库服务器中开启防火墙后,应用服务器则无法连接数据库端口),强烈建议先梳理各服务器需要开放的业务端口,在防火墙策略中放开需要使用到的业务端口,再打开、启动防火墙。

保证业务的正常运行,一旦开启防火墙发现对业务有影响则立即关闭防火墙。

1、点击“开始”—“管理工具”—“高级安全windows防火墙”:2、点击“入站规则”—“远程桌面(TCP-In)”—鼠标右击“属性”:3、点击“作用域”—“远程IP地址”中填写如下IP地址:4、点击“开始”—“网络”—右击鼠标“属性”:5、点击“windows防火墙”—“打开或关闭windows防火墙”,开启防火墙功能:三、补丁更新1、补丁更新前请将服务器进行安全备份,以免补丁更新失败造成数据丢失。

2、如果windows系统为正版授权系统,可在“开始”—“所有程序”—“windows update”—“启动自动更新”—“检查更新”,采用windows系统自动更新功能。

3、如果服务器可上网,安装360安全卫士或电脑管家等第三方软件,进行在线补丁更新,但补丁更新完后务必将该软件卸载、删除。

4、可在微软官方网站中《https:///zh-cn/》中下载高危漏洞补丁进行离线安装。

四、删除多余的第三方应用软件:删除多余的、不需要使用的第三方软件,如QQ、Teamview、输入法、浏览器等不许使用的应用软件。

五、防病毒部署:建议购买国内知名厂商防病毒软件,建议采用C/S架构的病毒集中管理方式,实现防病毒的分布式部署。

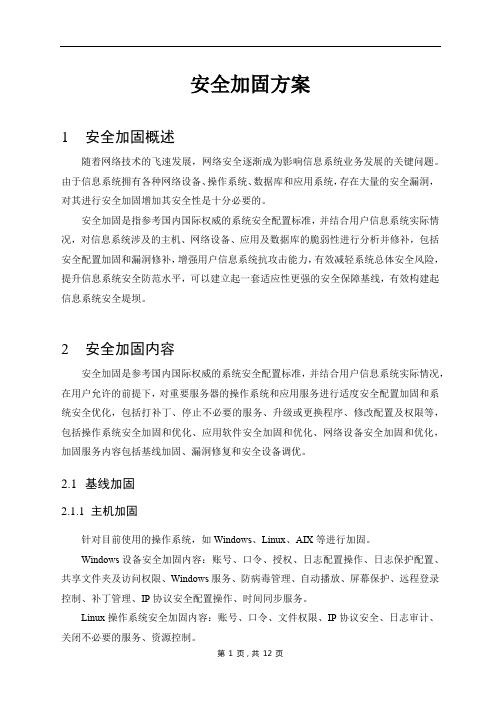

安全加固方案

安全加固方案1安全加固概述随着网络技术的飞速发展,网络安全逐渐成为影响信息系统业务发展的关键问题。

由于信息系统拥有各种网络设备、操作系统、数据库和应用系统,存在大量的安全漏洞,对其进行安全加固增加其安全性是十分必要的。

安全加固是指参考国内国际权威的系统安全配置标准,并结合用户信息系统实际情况,对信息系统涉及的主机、网络设备、应用及数据库的脆弱性进行分析并修补,包括安全配置加固和漏洞修补,增强用户信息系统抗攻击能力,有效减轻系统总体安全风险,提升信息系统安全防范水平,可以建立起一套适应性更强的安全保障基线,有效构建起信息系统安全堤坝。

2安全加固内容安全加固是参考国内国际权威的系统安全配置标准,并结合用户信息系统实际情况,在用户允许的前提下,对重要服务器的操作系统和应用服务进行适度安全配置加固和系统安全优化,包括打补丁、停止不必要的服务、升级或更换程序、修改配置及权限等,包括操作系统安全加固和优化、应用软件安全加固和优化、网络设备安全加固和优化,加固服务内容包括基线加固、漏洞修复和安全设备调优。

2.1基线加固2.1.1主机加固针对目前使用的操作系统,如Windows、Linux、AIX等进行加固。

Windows设备安全加固内容:账号、口令、授权、日志配置操作、日志保护配置、共享文件夹及访问权限、Windows服务、防病毒管理、自动播放、屏幕保护、远程登录控制、补丁管理、IP协议安全配置操作、时间同步服务。

Linux操作系统安全加固内容:账号、口令、文件权限、IP协议安全、日志审计、关闭不必要的服务、资源控制。

AIX操作系统安全加固内容:账号、口令、授权、日志配置、IP协议安全、路由协议安全、补丁管理、内核调整、服务进程和启动、AIX可被利用的漏洞。

2.1.2数据库加固针对不同数据库类型的数据库如Oracle、SQL Server、MySQL等进行加固,加固服务的内容包括:身份鉴别、访问控制、安全审计、资源控制等安全项加固。

河南移动IBM AIX主机安全加固日常维护指导_wangxiong

华为技术服务河南移动wapgw系统IBM AIX主机安全加固日常维护指导华为技术有限公司二〇一四年四月商业机密版权声明©2008 华为技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书的部分或全部,并不得以任何形式传播。

作者信息修订记录目录1、安全加固后维护变化 (5)1.1、FTP文件传输 (5)1.2、日常维护登录帐号、口令策略 (5)1.3、FTP访问限制................................................................................ 错误!未定义书签。

1.4、登录超时180秒 (6)1.5、TELNET服务关闭操作方法 (7)1.6、目录权限加固后的业务操作 (7)1.7、HACMP启动脚本 (8)2、日常安全维护监控 (8)2.1、系统异常资源占用监控 (8)2.2、系统异常事件检查 (8)2.3、系统安全日志检查 (9)1、安全加固后维护变化文档使用说明:进行主机安全加固后,日常维护方式和操作会有所改变,主要从以下几个方面注意。

1.1、FTP文件传输本次加固实施,IBM AIX主机保留了系统的ftp服务,而且保留开放root ftp登录。

不允许ftp登陆的账号:daemon/bin/sys/adm/lp/uucp/nuucp/listen/nobody/noaccess/nobody4。

IBM AIX主机ftp 服务。

如需开启ftp服务,请参照以下步骤启动ftp服务。

1、以root账户登录2、vi /etc/inetd.conf#ftp stream tcp6 nowait root /usr/sbin/ftpd ftpdtelnet stream tcp6 nowait root /usr/sbin/telnetd telnetd –a移除ftp行前面的#号。

IBM小型机AIX操作系统安装指导书

IBM 小型机操作系统安装指导书V1.0-201006001-A上海楚星信息技术有限公司版权所有侵权必究修订记录目录第1章软件相关概念 (4)1.1 基本介绍 (4)1.2 重要概念介绍 (4)1.2.1软件产品的命名格式: (4)1.2.2 FILE_SET (4)1.2.3 PACKAGE (4)1.2.4 LPP (5)1.2.5 ML (5)1.2.6 RML (5)1.2.7 PTF & APAR (6)第2章硬件安装及微码 (8)2.1 安装前准备 (8)2.1.1检查机房环境 (8)2.1.2检查设备的外包装 (8)2.1.3开箱 (8)2.1.4 清点设备 (8)2.2硬件连接 (8)2.2.1主机定位 (8)2.2.2 主机连接 (9)2.3 上电检测 (9)2.4 升级系统Firmware微码 (10)2.4.1 检查系统使用的Firmware版本 (10)2.4.2下载并升级最新的Fireware程序 (10)第3章软件安装和配置 (11)3.1 软件安装前提 (11)3.2 操作系统软件安装过程 (11)3.2.1 安装基本操作系统包(BOS) (11)3.2.2 系统自动重启,并自动运行配置助手 (26)3.2.3 补充安装需要的包 pakage (35)3.2.4 安装 RML(ML) 推荐维护包 (维护包) (39)3.2.5安装必要的APAR 以及 PTF(instfix –I ,smitty update_all) (45)3.2.6系统备份mksysb –i /dev/rmt0 (45)3.2.7重启系统 (46)3.3安装HACMP 机群软件 (46)3.3.1安装HACMP软件(smitty installp) (46)3.3.2安装HACMP软件补丁包(smitty installp) (47)3.3.3再次系统备份mksysb –i /dev/rmt0 (47)3.3.4重启系统 (47)3.4 AIX操作系统配置 (47)3.4.1修改主机名 (47)3.4.2修改时间 (47)3.4.3检查网卡及设置 IP地址 (47)3.4.4如何做rootvg镜象: (48)3.4.5如何将操作系统内核改为64Bit (48)3.4.6如何清除小型机上由于告警造成的黄灯 (49)3.4.7如何修改系统参数 (49)3.4.8如何设置本地磁盘空间 (53)3.4.9如何设置PAGINGSPACE (54)3.4.10如何设置系统提示符带主机名及路径 (54)3.4.11如何CDE配置环境 (54)第4章常用AIX命令 (54)第5章常用网址 (55)关键词:AIX HACMP 安装指导书摘要:缩略语清单:参考资料清单:《AIX 5L 系统管理技术》电子工业出版社IBM Redbook: /说明:本文档仅供上海楚星信息技术有限公司内部参考,作为公司技术文档,请勿外传!IBM 小型机操作系统安装指导书第1章软件相关概念1.1 基本介绍AIX 操作系统系统是 IBM 公司专为 IBM pSeries 和 RS6000服务器开发的unix操作系统。

安全加固解决方法

精心整理1.1安全加固解决方案

1.1.1 安全加固范围及方法确定

加固的范围是陕西电视台全台网中的主机系统和网络设备,以及相关的数据库系统。

主要有:

●服务器加固。

主要包括对Windows服务器和Unix服务器的评估加固,其中还包括对服务

器操作系统层面的评估和数据库层面的评估加固。

●

●

1.1.2

图错误!未指定样式名。

-错误!未指定顺序。

系统加固实施流程图2

1.1.3 安全加固步骤

1.准备工作

一人操作,一人记录,尽量防止可能出现的误操作。

2.收集系统信息

加固之前收集所有的系统信息和用户服务需求,收集所有应用和服务软件信息,做好加固前预。

aix操作系统系统安全配置手册

UNIX系统安全加固实施细则:1日志记录选择不合理或系统日志数据不完整设置审计,在/etc/syslog.conf文件中增加下列四行内容: /var/adm/croerr.log /var/adm/auth.loguser. warning /var/adm/user.log /var/adm/kern.log2日志记录备份建议使用磁带机定期做系统差分备份。

由系统管理员定期完成。

#mksysb3系统开启了与业务无关的服务关闭不需要的服务:#vi /etc/inetd.conf在文件中找到相关服务名称,将其注释即可。

更改后需要刷新:#refresh –s inetd。

4系统开启了与业务无关的端口关闭服务即关闭了端口,故只需找到无关服务即可。

5账户策略配置不当在/etc/security/user中修改maxrepeat=3、minlen=6;在/etc/security/login.cfg中修改maxlogin=5;6定时任务在/etc/crontab文件中注释掉不需要的定时任务。

7系统未限制能够su为root的用户在/etc/security/user中修改default中su=false;在需要保留su功能的相应账户名下添加su=ture。

8系统未开启超时自动注销功能在/etc/profile、/etc/enviroment、/etc/security/.profile文件中添加下列三行内容:TMOUT=600TIMEOUT=600export TMOUT TIMEOUT9远程管理方式配置不当关闭ftp 和telnet进程。

#vi /etc/inetd.conf。

安装SSH工具。

10操作系统存在弱口令账号建议使用长密码,包含数字,字母和符号的密码。

11访问旗标泄漏系统信息1在/etc/security/login.cfg中修改head项旗标内容。

/etc/motd中添加旗标内容。

12系统R族文件配置不合理13系统允许root用户远程登录要禁止远程登录root用户,需要编辑/etc/security/user,在root项中选定false为rlogin的值。

安全加固解决方案报告书

1.1安全加固解决方案1.1.1 安全加固围及方法确定加固的围是电视台全台网中的主机系统和网络设备,以及相关的数据库系统。

主要有:●服务器加固。

主要包括对Windows服务器和Unix服务器的评估加固,其中还包括对服务器操作系统层面的评估和数据库层面的评估加固。

●网络设备加固。

主要包括对防火墙,交换机的评估加固。

●安全加固服务主要以人工的方式实现。

1.1.2 安全加固流程图错误!文档中没有指定样式的文字。

-1 安全加固流程图图错误!文档中没有指定样式的文字。

-2 系统加固实施流程图21.1.3 安全加固步骤1.准备工作一人操作,一人记录,尽量防止可能出现的误操作。

2.收集系统信息加固之前收集所有的系统信息和用户服务需求,收集所有应用和服务软件信息,做好加固前预备工作。

3.做好备份工作系统加固之前,先对系统做完全备份。

加固过程可能存在任何不可遇见的风险,当加固失败时,可以恢复到加固前状态。

4.加固系统按照系统加固核对表,逐项按顺序执行操作。

5.复查配置对加固后的系统,全部复查一次所作加固容,确保正确无误。

6.应急恢复当出现不可预料的后果时,首先使用备份恢复系统提供服务,同时与安全专家小组取得联系,寻求帮助,解决问题1.1.4 安全加固容表错误!文档中没有指定样式的文字。

-1 安全加固容说明表1.1.5 满足指标表错误!文档中没有指定样式的文字。

-2安全加固等保符合性说明表1表错误!文档中没有指定样式的文字。

-3 安全加固等保符合性说明表2。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IBM AIX 安全加固实施操作流程

第一阶段:加固前备份和健康检查

1)数据库0级备份

协调业务工程师操作

2)备份AIX系统rootvg

●将磁带插入磁带机

●#smitty mksysb进行系统备份

●当COMMAND STATUS页面中Command: OK出现后,表示备份成功。

●取出制作完毕的磁带.

●磁带上的标签上注明备份机器的名称和序列号

3)加固前业务验证

●软件功能测试(检查业务软件正常运行)和基本通话测试(检查业务功能),出一

份测试列表。

●snmp健值修改和双机切换步骤1

4)加固前系统健康检检

参考IBM健康检查项

5)系统重启

执行#shutdown –Fr ,重启系统。

第二阶段:安全补丁加载

1)补丁准备

●按IBM发布最新安全补丁列表,准备相关安全补丁包

●确认补丁加载前先停该节点双机业务

2)补丁加载

●导出系统补丁加载前补丁列表

#instfix -i >/tmp/inst/oldfix.log

●安装安全补丁

#smitty update_all

●导出系统补丁加载后补丁列表

1在双机情况下,更改snmp的Key值(缺省为Public)

# instfix -i >/tmp/inst/newfix.log

3)业务验证(按业务测试列表操作)

●由于补丁加载对系统影响较大,需单独业务验证。

●需确认业务工程师业务验证情况

第三阶段:安全相关工具部署

1)安装部署SSH工具

1. 安装openssl(openssl-devel-0.9.7g-1.aix5.1.ppc.rpm)

#rpm -i openssl-devel-0.9.7g-1.aix5.1.ppc.rpm

prngd必须在openssl和openssh安装之前安装,并且openssl又是安装openssh rpm 文件包所首要必需的。

2.安装openssh(openssh-4.1p1_52.tar.Z),安装时要接受license

#uncompress openssh-4.1p1_52.tar.Z

#mkdir ssh ; mv openssh-4.1p1_52.tar ssh ; cd ssh

#tar –xvf openssh-4.1p1_52.tar

#smitty installp

在用smit菜单安装时必须更改Accept new License agreement栏的值为yes

3.如果想要指定SSH2协议在openSSH被用,需要在/etc/ssh/sshd_config文件里加入如

下行:

Protocol 2

可以用telnet命令来验证SSH协议的版本:

# telnet localhost 22

Trying...

Connected to .

Escape character is '^]'.

SSH-2.0-OpenSSH_3.4p1

上面显示你现在正在用ssh2.

如果你看到如下信息:

# telnet localhost 22

Trying...

telnet: connect: A remote host refused an attempted connect operation.

那么说明sshd程序现在没有运行,用Ctrl-c和q来终止,然后运行如下命令:

#startsrc -s sshd

4.如果想要指定root用户不可直接用ssh登陆,需要在/etc/ssh/sshd_config文件里加

入如下行:

Permitrootlogin no

5.执行命令重新启动SSH

#stopsrc –s sshd

#strarsrc -s sshd

4)加固软件安装

●确认/usr文件系统有足够的空间用于信息备份

●将软件包AixSec_Enhance.1.0.0.1.bff传送到/tmp/inst目录下

●#cd /tmp/inst

●使用smitty installp安装加固软件。

5)加固前系统信息采集

执行#aixsec_enhance –T G 命令采集信息,结果保存在/usr/lpp/AixSec_Log/Gather/summary.html文件中。

6)加固前系统检查

执行#aixsec_enhance –T C 命令检查系统,结果保存在/usr/lpp/AixSec_Log/Check/summary.html文件中。

7)加固前系统加固预处理

●执行 #aixsec_enhance –T P 命令采集信息

●执行结果保存在/usr/lpp/AixSec_Log/Preview/Info.log文件中。

8)分析采集/检查/预处理的结果

●分析采集和检查的结果,作为加固实施的参考;

●分析预处理执行的结果,如果提示出错,纠正错误后再实施加固;

●根据预处理执行的提示,结合用户现场的情况,使用命令#aixsec_cfg int 修改

参数配置文件。

●

9)实施加固

●执行命令#aixsec_enhance -T E 实施安全加固功能;

●在执行过程中如果想检查提示信息,可以打开

/usr/lpp/AixSec_Log/Enhance/Info.log文件;

●系统在加固过程中的备份信息(文件和命令)保存在/usr/lpp/AixSec_Log/Enhance

目录下的时间戳中。

10)加固后系统信息采集

●加固执行成功,运行命令#aixsec_enhance –T G 命令采集信息

●采集结果被追加到/usr/lpp/AixSec_Log/Gather/summary.html文件中。

11)实施非工具执行的加固操作

1、修改SNMPD的配置文件

(1)更改/etc/snmpdv3.conf中的public为harden或主机名

VACM_GROUP group1 SNMPv1 harden -

TARGET_PARAMETERS trapparms1 SNMPv1 SNMPv1 harden noAuthNoPriv -

COMMUNITY harden hzmscp noAuthNoPriv 0.0.0.0 0.0.0.0 -

(2)重起snmpd

#stopsrc -s clinfoES

#stopsrc -s clsmuxpdES

stopsrc -s snmpd

startsrc -s snmpd

startsrc -s clsmuxpdES

startsrc -s clinfoES

2、修改登陆界面,增加登陆安全提示

vi /etc/motd,将登陆提示该为:

3、查找全局可读可写的文件和文件夹,及所有与登陆相关的文件(.profile,.cshrc,.rhosts 等)并判断是否需要修改全局写属性

find / -type f -perm -o+w -exec ls -l {} \;

find / -type f -perm -o+w -exec ls -l {} \ >/usr/lpp/AixSec_Log/filelist0511be.log find / -type d -perm -o+w -exec ls –ld {} \;

find / -type d -perm -o+w -exec ls –ld {} \ >/usr/lpp/AixSec_Log/dirlist0511be.log find / -name .profile -exec ls -l {} \;

find / -name .cshrc -exec ls -l {} \;

find / -name .rhosts -exec ls -l {} \;

4、限制root用户不可访问ftp服务

vi /etc/ftpusers

增加一行:root

5、删除所有.netrc文件

find / -name .netrc

并删除

12)重启计算机

●如果加固执行成功,在信息采集完成后,重启计算机。

第五阶段:加固后验证阶段

1)加固项验证

按加固内容逐项验证

2)加固后系统健康检检

参考IBM健康检查项

3)加固后业务验证

●业务工程师提供有业务验证列表

●需确认业务工程师业务验证情况

4)第三方安全扫描工具扫描

客户提供第三方扫描工具扫描

第六阶段:加固出现故障的恢复

1)加固执行失败,执行回退操作

如果加固过程中出现问题,可以使用命令#aixsec_enhance –T R,选择指定时间戳,实施系统状态的会退。

2)如果回退后系统不正常,恢复备份系统磁带

在极端的情况下,如果回退出现失败,或者成功回退后,用户的运行环境出现了其他异常情况,使得业务系统无法正常工作,可以使用系统恢复磁带进行系统级全面恢复。

●将加固前备份的对应磁带插入磁带机

●重起主机

●在speaker出现前按数字键5

●系统在恢复后自动重起。