18 ISA2004 发布规则

ISA2004发布内网SERV-u

ISA2004发布内网SERV-U FTP服务器FTP协议分析大多数的TCP服务是使用单个的连接,一般是客户向服务器的一个周知端口发起连接,然后使用这个连接进行通讯。

但是,FTP协议却有所不同,它使用双向的多个连接,而且使用的端口很难预计。

一般,FTP连接包括:一个控制连接(control connection)。

这个连接用于传递客户端的命令和服务器端对命令的响应。

它使用服务器的21端口,生存期是整个FTP会话时间。

几个数据连接(data connection)。

这些连接用于传输文件和其它数据,例如:目录列表等。

这种连接在需要数据传输时建立,而一旦数据传输完毕就关闭,每次使用的端口也不一定相同。

而且,数据连接既可能是客户端发起的,也可能是服务器端发起的。

其中数据连接模式有两种,一种是主动模式(port mod),在FTP协议中,控制连接使用周知端口21,相反,数据传输连接的目的端口通常实现无法知道,因此处理这样的端口转发非常困难。

FTP协议使用一个标准的端口21作为ftp-data端口,但是这个端口只用于连接的源地址是服务器端的情况,在这个端口上根本就没有监听进程。

FTP的数据连接和控制连接的方向一般是相反的,也就是说,是服务器向客户端发起一个用于数据传输的连接。

连接的端口是由服务器端和客户端协商确定的。

所以,FTP协议的这个特征对ISA转发以及防火墙和NAT的配置增加了很多困难。

如果客户端在防火墙或NAT网关后面,用PORT方式将无法与Internet上的FTP服务器传送文件。

除此之外,还有另外一种FTP模式,叫做被动模式(passive mod)。

在这种模式下,数据连接是由客户程序发起的,和刚才讨论过的模式(我们可以叫做主动模式)相反。

是否采取被动模式取决于客户程序,在ftp命令行中使用passive命令就可以关闭/打开被动模式。

SERV-U FTP服务器发布本文主要讨论ISA2004发布内网SERV-U FTP服务器的方法。

7第七章ISA SERVER2004

根据自身需要进行选择,如选择“自定义安装”,则:

配置内部网络:

单击“添加”,输入内部网段范围:

单击“选择网卡”,配置内网卡:

完成向导的配置:

三、防火墙策略

㈠、部署防火墙策略的原则

1、只允许想要允许的客户、源地址、目标地址、协议。 2、针对相同用户的规则,拒绝的规则要放在前。 3 3、在不影响防火墙执行效果的情况下,将匹配度更高的规 则放在前面。 4、在不影响防火墙执行效果的情况下,将针对所有用户的 规则放在前面。 5、尽量简化规则。 6、ISA 的每条规则都是独立的。 7、永远不要允许任何网络访问ISA 的所有协议。

③、安全性与网络性能的兼顾 ISA SERVER 不仅提供了网络安全性能的保 证,也兼顾了网络性能。用户可以快速的访问网 络而不会注意到防火墙的存在。

ISA SERVER 是通过在其中提供了高性能的缓存功 能来实现的。

使用缓存有些什么好处?

a、降低了对带宽的要求 同样的请求只需要下载一次。 b、提高用户浏览的速度 c、能确保存储内容是最新的 ISA SERVER 能遵守网站上内容的过期设置 d、合理分配带宽 最频繁访问的内容可以设定在非工作时间提前 下载 e、降低对服务器的工作负载

②、负载平衡功能 在企业版引入了负载平衡功能,可以 创建支持冗余和故障恢复的网络环境。

负载平衡功能主要有: 集成网络负载平衡:可以使用多达31台计算 机组成的群集来提供服务器的高可用性。 缓存阵列路由协议:将多台ISA SERVER 计 算机的缓存集成在一起,就像使用一个缓存一样。

2、企业版的弱点

1、WEB 服务的发布

①、“防火墙策略”、“新建”、“WEB服务器发布规则”

②、为WEB发布规则 命名

③、定义要发布的站点

使用ISA Server 2004防火墙发布位于公共DMZ网段的服务器

Copyright by 2004-2005

防火墙路由(替代 NAT)使用简单的包过滤连接到 DMZ 网段(类似 PIX)。与 之对比,ISA Server 2004 防火墙允许你在 Internet 和 DMZ 使用之间路由, 或者 NAT。事实上,ISA Server 2004 防火墙允许你决定使用什么方式进行连 接:路由或者 NAT。 如果你已经拥有一个具有多个使用公共地址的主机所建立的 DMZ 网段,而 且因为如果他们地址架构的改变会影响到其他服务的改变如 DNS 服务等,你不 希望改变他们的地址架构,此时,使用公共地址是必要的。你仍然想使用当前服 务器上的 IP 架构,这样 Internet 主机可以使用过去一样的 IP 地址(实际上, 相同的 DNS 映射)来访问 DMZ 主机。你可以通过 ISA Server 2004 来在 Internet 和包含你想发布的服务器的 DMZ 网段之间配置一个路由关系。 注意我加注了“Publish”。ISA Server 2004 防火墙策略提供了两种方式让 你可以控制通过防火墙的策略:Access Rules 和 Publishing Rules。访问策略 (Access Rules)可以加入到路由和 NAT 关系。发布策略(Publishing Rules) 总是对连接实行 NAT,不过你是否使用公共地址网段或者在源主机和目的主机 之间有路由关系。 如果这样听起来有点混淆,它是的。它在你按照 ISA Server 2000 方式, 总是要对非信任主机和信任主机进行 NAT 的方法来实施时会特别混淆。在我们 进入如何发布位于公共地址网段的服务器之前,先让我们对新的 ISA Server 2004 网络模型的的一些方面进行介绍。 下图显示了我们这篇文章中使用的示例网络。下图展示了一种 Internet 和 DMZ 网段之间的路由关系。当 PocketPC PDA 客户连接到位于 DMZ 网段的服 务器,它用于建立连接的名字解析到 DMZ 主机的实际 IP 地址,在我们这个例 子中是 172.16.0.2。路由关系允许我们做 DNS 解析和保存映射到 DMZ 主机 到实际 IP 地址的 DNS 记录。ISA Server 2004 访问策略让 DMZ 主机对 In共 22 页

ANSI∕ISA 18.1

美国国家标准/美国仪表学会标准信号器程序和规范ANSI/ISA-18.1ANSI/ISA-18.1-1979(R1992)此前ANSI/ISA-S18.1-1979(R1992)信号器程序和规范批准日期:1992年7月15日海洋石油化肥项目海洋石油化肥项目美国国家标准/美国仪表学会标准信号器程序和规范ANSI/ISA-18.1目录1.目的 (45)2.范围 (45)3.术语定义 (46)4.程序 (49)4.1 操作 (49)4.2 说明 (50)4.3 标识方法 (50)4.4 基本程序字母的标识 (59)4.5 选择数码标识 (59)4.6 首出标识 (60)5.规范 (61)5.1 全部信号器 (62)5.2 远程逻辑信号器 (62)5.3 复杂信号器系统 (62)5.4 信号器附件及特性 (62)6.参考文件 (63)6.1 全部信号器 (63)6.2 远程逻辑信号器 (64)6.3 复杂信号器系统 (64)6.4 信号器附件及特性 (64)附录A 信号器使用指南 (64)附录B 程序标识转换 (86)1.目的此标准的目的在于建立统一的信号器术语,程序标识和程序说明,有助于信号器规范和参考文件的准备工作。

此标准亦立意于增进规范、配置、生产和使用信号器各方面的沟通。

2.范围此标准主要用于电信号器,通过采用单独的光亮显示和音响装置,来引起对异常过程的注意。

信号器包括单信号器柜到带有多个显示灯柜和远程逻辑柜的综合信号器系统。

所提供的程序标识可用于说明基本的信号器程序以及很多程序变化。

本标准列出了海洋石油化肥项目海洋石油化肥项目美国国家标准/美国仪表学会标准信号器程序和规范ANSI/ISA-18.1 信号器规范中应包括的资料类别以及生产厂家应提供的文件类别,但详细设计要求及文件格式则不在此标准范围之内。

3.术语(专门词语)定义下面是专门词语和它们的定义,这些词语在信号器方面具有特殊的意义。

常用的替代术语写在括号里,采用的其它定义中的有过定义的术语,以斜体字表示(英文原稿),(注:中文译稿以“”号表示)提供相互参考。

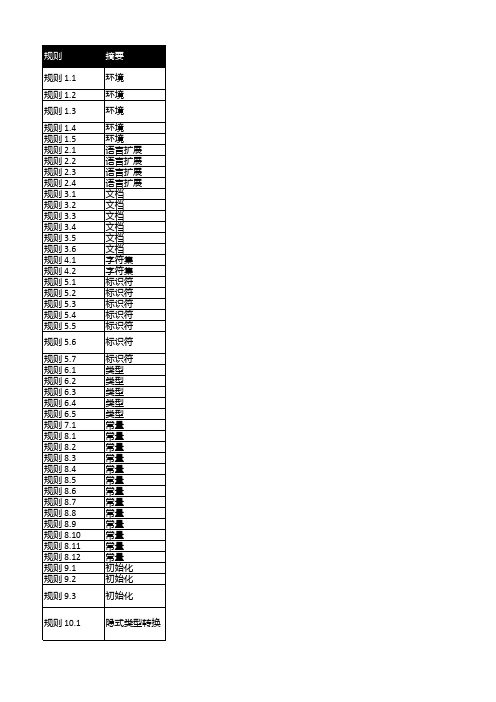

MISRA 2004规则

MISRA 2004规则Jerry整理出处:汽车工业软件可靠性联会最后更新时间:2005-7-20转载请注明:来自Sawin系统分析之窗MISRA (The Motor Industry Software Reliability Association 汽车工业软件可靠性联会) 是位于英国的一个跨国汽车工业协会,其成员包括了大部分欧美汽车生产商。

其核心使命是为汽车工业提供服务和协助,帮助厂方开发安全的、高可靠性的嵌入式软件。

这个组织最出名的成果是所谓的MISRA C Coding Standard,这一标准中包括了127条C语言编码标准,通常认为,如果能够完全遵守这些标准,则你的C代码是易读、可靠、可移植和易于维护的。

最近很多嵌入式开发者都以MISRA C来衡量自己的编码风格,比如著名的uC/OS-II就得意地宣称自己99%遵守MISRA标准。

而《嵌入式开发杂志》也专门载文号召大家学习。

编码规范通常是一个公司自定的“土政策”,居然有人去做标准,而且还得到广泛的认可,这不禁引起我强烈的兴趣。

可惜这份标准的文本需要花钱去买,而且短短几十页,要价非常昂贵。

MISRA在网上公布了一些文档,其中有关于MISRA C Coding Standard的Clarification报告,从中间你可以大致猜到MISRA标准本身是什么。

我仔细阅读了这些文档,并且通过阅读其他一些介绍性文档,大致了解了MISRA标准的主要内容。

这些条款确有过人之处,对于C/C++语言工程项目的代码质量管理能够起到良好的指导性作用,对于大部分软件开发企业来说,在MISRA的基础上适当修改就可以形成自己的规范。

当然其中也有一些过于严苛的东西,这就需要各个开发部门灵活处理了。

我个人的体会,编码规范虽然很简单,但是要完全执行,不折不扣,需要开发部门有很高的组织性和纪律性,并且有很好的代码评审机制。

因此,如果能够严格地遵守编码规范,本身就是一个开发部门实力的证明。

isa18

Den-ISA-01 Gen-Web-01

Internet Den-DC-01

第 18 章 配置对内部资源的访问

介绍发布

配置 Web 发布

配置安全 Web 发布 配置服务器发布

配置 ISA Server 身份验证

配置安全 Web 发布

安全套接字层

18.3 配置安全 Web 发布

18.4.2服务器发布的工作原理

流媒体发布规则:端口 1755

mms://

CohoVineyard Media Site

CohoVineyard FTP Site

ISA Server

ftp://

FTP 发布规则:端口 21

配置新的 Web 发布规则的方法

18.2.5 配置新的 Web 发布规则的方法

Web 发布规则配置:

操作 发布 Web服务器 公共名称 侦听器 用户集

实验18-2 配置 Web 发布

18.2.6 实验18-2 配置 Web 发布

配置新的 Web 侦听器 配置新的 Web 发布规则

测试到 Web 站 点的 Internet 访问

Internet Den-DC-01

发布媒体服务的方法

18.4.5 发布媒体服务的方法

ISA Server 可以支持以下媒体流式传输协议:

Microsoft Media Streaming protocol (MMS)

可以使用 TCP 端口 80 或 TCP 和UDP 端口 1755

使用 Microsoft Windows Media Player 客户端

Progressive Networks protocol (PNM) 也称为 RealNetworks Streaming Media 协议 使用 TCP 端口 7070 为 RealPlayer 5.0 和更早期的客户端提供访问 Real Time Streaming Protocol (RTSP) 使用端口 554 进行快速访问,使用端口 80 进行慢速的 访问 RealPlayer G2 和 QuickTime 4 客户端可以访问以及服务 器发布功能

ISA2004代理在校园网上网控制中的应用

维普资讯

维普资讯

网 络 与 资 源应 用

、

妒-

●

冒

囱i 。 蝴” _: 的一 。 一 。 ’ … 一 _

条 命 令:

r out e add— 192. 68 . . P 1 2 O m ask 255 . 255. 255. 0

还 需 要 加 上 v lan l 到 其 他 虚 拟 网 的 路 由 , 需 要 在 I sA 服 务 器 的 Dos 命 令 提 示 符 下 , 分 别 执 行 以 下 几

步 ”完 成 此 规 则 的 建 立,

击

“ 用 ” 按 钮 使 所 建

立 的 规 则 生 效 。 此 时 我 们 建 立 了 一 条 允 许 内 部 所 有 用

打 开 I A2 0 S 0 4, 在 左 边 窗 口 中 右 键 单 击

“ 火 墙 防

策 略 ” 执 行 “ 建 一访 闸 规 则 ” 输 入 规 则 名 称 , 如 , 新 , “ 许 所 有 用 户上 J ” 单 击 “ 一 步 ” 规 则 操 作 选 允 州 , 下 , 择 “ 许” 协议选择 允 , “ 有 出 站 通 讯 ” 单 击 “ 一 所 , 下 击 “ 加 ” 按 钮 , 在 添

部 ” 关 闭 添 加 阳 络 实 体 对 活 惟 。 单 击 “ 一 步 ” 在 , 下 , 访 问 规 则 目标 对 话 框 ・ 单 击 ” 添 加 ” 按 钮 , 在 弹 出 的 l 1 添 加 刚 络 实 体 对 话 框 中展 开 单

一

“ 络 ” 双 击 “ 部 ” 网 , 外 ,

“ 一步 ” 用 , 下 , 集 按 默 认 的 所 有 用 户 , 单 击 “ 下

r out add— 192 . 68 . 0 m ask e P 1 3. 255 . 255. 255. 0

浅析ISA SERVER 2004访问规则策略

通 信 论坛

计 算 机 与 网 络 创 新 生 活

浅析 IA S I R 2 0 访 问规则策略 S E E 0 4

狄 春 江

( 家庄 市 日报社 河北 石 家庄 9 0 0 ) 石 50 0

【 摘 要】IA S RV R 04从 上 到 下来 评 估 防 火墙 策略 , 且按 照 协议 , 源 网 络 、 划 时 间、 目的 网 络 、 户 S E E 20 并 从 计 到 用

2 I A ER R 0 4的规 则 S S ]Ⅶ 20

21 网络 规 则 .

该规则 列表定义并描 述了网络的拓 扑结构。这些规则用 于决定 2个 网络实体之间是否具有路由关系 、以及何种路 由 关系被定义 ( 路由还是 NA 。当网络实体之间没有配置任何 T) 关系 。 那么 IA S KV K 将丢弃 2个网络实体之间的所有数 S E E 据通信 。正确 的配制好网络对象和他们之间 的路 由关系对于

IA S KV K 是很 重要 的 。 S E E

ቤተ መጻሕፍቲ ባይዱ

S V K也会检查 WE R E E B链路规则, 以确定请求如何被处理 。

4 防火墙策略

IA S KV K 的 主 要 工 作 是 用来 控 制源 网络 和 目标 网络 S E E

之 间的通信 . 所以前提是这 2个网络必须是不 同的网络 。虽然 可 以让 IA S KV R 回环访问,但是这样会给 IA S KV R S E E  ̄ S E E . 带 来很大的性能负担。在 防火墙策略 的执行上 , A S KV K I E E S 严格按照顺序去执行 。 如果在执行策略时先遇到 1 个允许通过

22 系统 策 略 .

该 策略 包含 了 IA S KV K 预定义 的、 S E E 应用于本地主机 的安全策略。他们控制着 IA S RV R" 到 S E E 从/ 的通讯连接 , 并启用需要例如验证 、 网络诊断 、 日志、 远程管理 等诸多功能 。

理解ISA Server 2004访问规则的处理过程

理解ISA Server 2004访问规则的处理过程1.摘要与ISA Server 2000简单的信任与不信任网络模型相比,ISA Server 2004使用了更为成熟灵活的网络模型。

因此,ISA Server 2004定义网络和防火墙策略的方式完全不同,其处理访问规则的逻辑亦是如此。

这可能会导致你的防火墙策略的配置结果与你的期望不同,我们将在这篇文章中探讨ISA Server 2004如何处理不同的规则列表以及某条特定规则是如何被选取以满足特定出站请求的。

2.总论为了从功能角度描述在被定义的网络间何种通讯是被允许的,ISA Server 2004使用了一组三个规则列表的集合:网络规则:此列表定义并描述了网络的拓扑结构。

这些规则用于决定两个网络实体间是否具有路由关系、以及何种路由关系被定义(路由还是NAT)。

当网络实体间没有配置任何关系,那么ISA Server将丢弃两个网络间的所有通讯数据。

正确定义网络对象和它们之间的路由关系对于ISA 2004的显得尤为重要。

系统策略:此列表包含了30条ISA Server 2004预定义的、应用于本地主机的访问策略。

因此,它们控制着ISA Server本身“从/到”的通讯,并启用需要的诸如验证、网络诊断、日志、远程管理等功能。

记住:这些规则只是“允许”规则,你只可以启用或者禁用这些规则,或者对其中的一些规则属性进行少量的修改。

防火墙策略:此列表包含了你自定义的所有规则。

这是一个经过排序的简单列表,包含了两种可能的规则类型:访问规则和发布规则。

在此列表的最后包含了一条预定义的默认规则:Deny 4 ALL(Deny ALL users use ALL pro tocols from ALL networks to ALL networks),拒绝所有用户发起的从所有网络到所有网络的所有协议的访问。

这个默认规则不能修改或者删除,所以,对于任何允许或者阻止的通讯都由ISA Server 2004的一条明确的规则来完成。

ISA Server 2004 系统策略

ISA Server 2004 系统策略Microsoft Internet Security and Acceleration (ISA) Server 2004 包含一种默认的系统策略配置,允许使用网络基础结构正常运行通常所需的服务。

从安全角度来讲,通常强烈建议用户配置系统策略以便不允许访问非管理网络所必需的服务。

请在安装后仔细查看配置的系统策略规则。

同样,请在执行完主要的管理任务后再次查看系统策略配置。

本文档将描述系统策略规则所启用的一些服务。

目录●网络服务●身份验证服务●远程管理●防火墙客户端共享●诊断服务●连接验证程序●SMTP●预定下载作业●访问Microsoft 网站●其他资源网络服务安装ISA Server 时就启用了基本网络服务。

安装后,ISA Server 可访问名称解析服务器和内部网络上的时间同步服务。

如果网络服务由不同的网络提供,应当修改适用的配置组源以应用特定网络。

例如,假定DHCP 服务器不在内部网络而在外围网络上。

则修改DHCP 配置组源,以应用于该外围网络。

用户可修改系统策略,以便只可以访问内部网络上的特定计算机。

或者,如果服务位于其他位置,也可以添加其他网络。

下表显示了应用于网络服务的系统策略规则。

配置组规则名称规则描述DHCP 允许从 ISA Server 到内部网络的 DHCP 请求允许从 DHCP 服务器到 ISAServer 的 DHCP 答复允许 ISA Server 计算机使用 DHCP(答复)和 DHCP(请求)协议访问内部网络。

DNS 允许从 ISA Server 到所选服务器的 DNS 允许 ISA Server 计算机使用 DNS 协议访问所有网络。

NTP 允许从 ISA Server 到受信任的 NTP 服务器的 NTP 允许 ISA Server 计算机使用 NTP (UDP) 协议访问内部网络。

DHCP 服务如果DHCP 服务器不在内部网络上,则必须修改系统策略规则以便其应用于DHCP 服务器所在的网络。

ISA Server 2004 SP2 使用指南

ISA Server 2004 SP2 使用指南微软于2006年1月31日发布了ISA Server 2004的SP2,针对的ISA Server产品包含标准版和企业版,其中企业版是在没有发布过SP1的情况下直接发布的SP2。

ISA Server 2004 SP2 除了修复过去发现的一些问题外,主要新增了以下特性:∙提供了针对Microsoft Update的BITS缓存支持;∙提供了HTTP压缩以及针对HTTP压缩的应用层状态过滤支持;∙支持通过DiffServ协议实现数据包优先级;新增特性BITS缓存支持后台智能传输服务(BITS)将体积较大的文件拆分为多个小块,当网络空闲时进行传输,然后在目的地组合接收到的小块数据,从而可以利用空闲带宽传送大量数据而不影响网络性能,Windows Update就是通过这种方式来下载Microsoft Update 上的更新程序。

但是对于SP2之前的ISA Server而言,BIT S方式传输的数据块并不是一个完整的对象,所以不能进行缓存。

在ISA Server 2004 SP2中,提供了针对Microsoft Update 的BITS数据缓存支持,从而支持缓存BITS数据块。

SP2中内建了一条针对Microsoft Update 的BITS缓存的Microsoft Update 缓存规则,你也可以配置任何缓存规则启用B ITS缓存支持。

Microsoft Update 使用一种机制来允许使用特定版本Windows操作系统的计算机只是请求和接收包含它们所需要的更新信息的范围,而ISA Server可以缓存这些HTTP范围请求,从而使缓存处理更为高效并且可以节省大量的网络带宽。

需要注意的是,ISA Server 2004 SP2 中提供的BITS缓存支持只是支持Microsoft Update、SUS Server和WSUS Server,并不支持第三方的BITS传输机制;ISA Server 2004 SP2中内建的Mic rosoft Update 缓存规则在计算缓存对象的大小时,只是计算数据包的负载长度,并不包括数据包头的长度。

附录1 ISA2004防火墙的配置

配置ISA Server 2004中的报表功能

• 与ISA Server 2000相比,ISA Server 2004提 供了更加灵活和强大的报表功能,具备了更强 的可定制性

ISA Server 2004的管理委派功能

• 作为企业级别的防火墙产品,在ISA Server 2004 部署以后,可以设置不同级别的管理人员, 在管理中各司其职

提供了快速且安全的访问,使用户能够以最高的 效率安全地连接到外部网络。

ISA Server 2004的安装

• 在一个具备两块物理网卡的机器上安装ISA 2004 防火墙。

从ISA 2000迁移到ISA 2004

• 从ISA Server 2000升级到ISA Server 2004 时,可以通过特定的向导程序先将配置文件导出, 备份,而后导入新装的ISA Server 2004中。

通过ISA 2004实现虚拟专用网(VPN)

• 通过ISA Server 2004实现虚拟专用网(VPN) 与ISA Server 2000相比,ISA Server 2004进 一步提高了配置VPN的简易性。在ISA Server 2004中,可以实现两种类型的VPN连接的配置。 • 1、供漫游用户远程访问的VPN • 2、提供各分支机构局域网互联支持的网关到网 关的VPN (1)本地服务器的设置04配置文件的导入/导出

• 通过特定的导入导出功能,可以将以往备份的 ISA Server 配置文件导入正在使用中的ISA Server 2004。

ISA 2004为本机制定出站访问规则

• SA Server 2000中默认配置禁止运行在本机上 的客户端应用程序访问外网,在ISA Server 2004中则具备专门的本机规则向导完成本机访 问的设置。

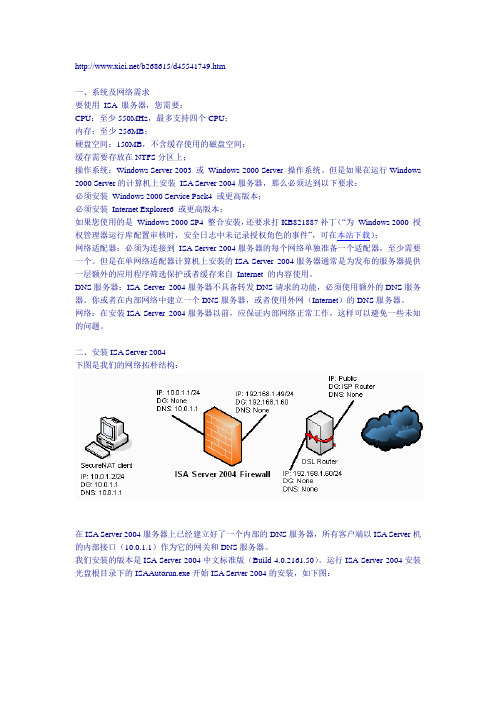

ISA Server 2004安装指南安装指南

/b268615/d4*******.htm一、系统及网络需求要使用ISA 服务器,您需要:CPU:至少550MHz,最多支持四个CPU;内存:至少256MB;硬盘空间:150MB,不含缓存使用的磁盘空间;缓存需要存放在NTFS分区上;操作系统:Windows Server 2003 或Windows 2000 Server 操作系统。

但是如果在运行Windows 2000 Server的计算机上安装ISA Server 2004服务器,那么必须达到以下要求:必须安装Windows 2000 Service Pack4 或更高版本;必须安装Internet Explorer6 或更高版本;如果您使用的是Windows 2000 SP4 整合安装,还要求打KB821887补丁(“为Windows 2000 授权管理器运行库配置审核时,安全日志中未记录授权角色的事件”,可在本站下载);网络适配器:必须为连接到ISA Server 2004服务器的每个网络单独准备一个适配器,至少需要一个。

但是在单网络适配器计算机上安装的ISA Server 2004服务器通常是为发布的服务器提供一层额外的应用程序筛选保护或者缓存来自Internet 的内容使用。

DNS服务器:ISA Server 2004服务器不具备转发DNS请求的功能,必须使用额外的DNS服务器。

你或者在内部网络中建立一个DNS服务器,或者使用外网(Internet)的DNS服务器。

网络:在安装ISA Server 2004服务器以前,应保证内部网络正常工作,这样可以避免一些未知的问题。

二、安装ISA Server 2004下图是我们的网络拓朴结构:在ISA Server 2004服务器上已经建立好了一个内部的DNS服务器,所有客户端以ISA Server机的内部接口(10.0.1.1)作为它的网关和DNS服务器。

我们安装的版本是ISA Server 2004中文标准版(Build 4.0.2161.50)。

ISA Server 2004管理入门篇

ISA Server 2004 應用層級防護能力

只有被允許的應用程 式封包可以通過。

企業網路

網際網路

傳統防火牆 應用層防火牆

IP標頭 Source Address, Dest. Address, TTL, Checksum

TCP標頭 Sequence Number Source Port, Destination Port, Checksum

應用層內容

<html><head><meta httpquiv="content-type" content="text/html; charset=UTF-8"><title>MSNBC MSNBC Front Page</title><link rel="stylesheet"

常見架構模式(一)

中文ISA Server 2004管理主控台

全新改良設計的直覺化管理介面

請立即更新 ISA Server 2004 SP2

SP2提供哪一些新特色

支援BITS快取 HTTP壓縮 提供流量優先權設定 支援Windows Server 2003 R2 支援SQL Server 2005 新的憑證警示機制 服務品質監控支援(SQM)

唯一使用ISA Server做為邊緣防火牆

常見架構模式(二)

整合企業現有硬體式防火牆架構

ISA Server 2004 多重網路架構

每一張網路介面卡均 連接到每一個網路 每一個網路都與其他 網路有所區隔 可以在每個網路間定 義不同的存取原則 只有設定允許通訊的 規則,才能加以存取

MISRA C 2004 规则中文版

规则 10.1

摘要

环境

环境

环境

环境 环境 语言扩展 语言扩展 语言扩展 语言扩展 文档 文档 文档 文档 文档 文档 字符集 字符集 标识符 标识符 标识符 标识符 标识符

标识符

标识符 类型 类型 类型 类型 类型 常量 常量 常量 常量 常量 常量 常量 常量 常量 常量 常量 常量 常量 初始化 初始化

控制流

控制流 控制流 控制流 控制流 控制流 控制流 控制流 Switch 语句 Switch 语句 Switch 语句 Switch 语句

规则 15.4 规则 15.5 规则 16.1 规则 16.2 规则 16.3 规则 16.4 规则 16.5 规则 16.6 规则 16.7 规则 16.8 规则 16.9 规则 16.10 规则 17.1 规则 17.2 规则 17.3 规则 17.4 规则 17.5 规则 17.6 规则 18.1 规则 18.2 规则 18.3 规则 18.4 规则 19.1 规则 19.2 规则 19.3

规则 13.1

规则 13.2

规则 13.3

规则 13.4

规则 13.5

规则 13.6

规则 13.7

规则 14.1 规则 14.2

规则 14.3

规则 14.4 规则 14.5 规则 14.6 规则 14.7 规则 14.8 规则 14.9 规则 14.10 规则 15.0 规则 15.1 规则型转换

规则 10.2

规则 10.3 规则 10.4

规则 10.5

规则 10.6 规则 11.1 规则 11.2 规则 11.3 规则 11.4 规则 11.5 规则 12.1 规则 12.2 规则 12.3 规则 12.4 规则 12.5

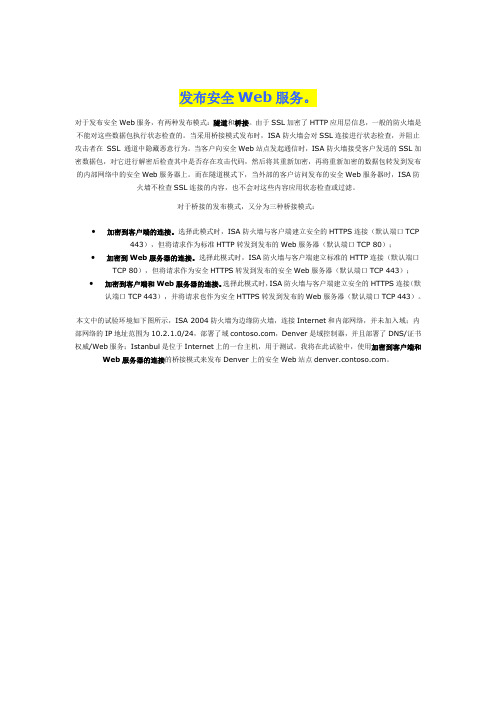

用isa2004发布安全web

发布安全Web服务。

对于发布安全Web服务,有两种发布模式:隧道和桥接。

由于SSL加密了HTTP应用层信息,一般的防火墙是不能对这些数据包执行状态检查的。

当采用桥接模式发布时,ISA防火墙会对SSL连接进行状态检查,并阻止攻击者在SSL 通道中隐藏恶意行为。

当客户向安全Web站点发起通信时,ISA防火墙接受客户发送的SSL加密数据包,对它进行解密后检查其中是否存在攻击代码,然后将其重新加密,再将重新加密的数据包转发到发布的内部网络中的安全Web服务器上。

而在隧道模式下,当外部的客户访问发布的安全Web服务器时,ISA防火墙不检查SSL连接的内容,也不会对这些内容应用状态检查或过滤。

对于桥接的发布模式,又分为三种桥接模式:∙加密到客户端的连接。

选择此模式时,ISA防火墙与客户端建立安全的HTTPS连接(默认端口TCP 443),但将请求作为标准HTTP转发到发布的Web服务器(默认端口TCP 80);∙加密到Web服务器的连接。

选择此模式时,ISA防火墙与客户端建立标准的HTTP连接(默认端口TCP 80),但将请求作为安全HTTPS转发到发布的安全Web服务器(默认端口TCP 443);∙加密到客户端和Web服务器的连接。

选择此模式时,ISA防火墙与客户端建立安全的HTTPS连接(默认端口TCP 443),并将请求也作为安全HTTPS转发到发布的Web服务器(默认端口TCP 443)。

本文中的试验环境如下图所示,ISA 2004防火墙为边缘防火墙,连接Internet和内部网络,并未加入域;内部网络的IP地址范围为10.2.1.0/24,部署了域,Denver是域控制器,并且部署了DNS/证书权威/Web服务;Istanbul是位于Internet上的一台主机,用于测试。

我将在此试验中,使用加密到客户端和Web服务器的连接的桥接模式来发布Denver上的安全Web站点。

各计算机的TCP/IP设置如下,在试验之前已经确认了网络连接工作正常:ISA防火墙:External Interface:∙IP:61.139.0.1/24∙DG:61.139.0.8∙DNS:NoneInternal Interface:∙IP:10.2.1.1/24∙DG:None∙DNS:10.2.1.2Denver(Web Server):∙IP:10.2.1.2/24∙DG:10.2.1.1∙DNS:10.2.1.2/24Istanbul(Web Server):∙IP:61.139.0.8/24∙DG:None∙DNS:None在这篇文章中,我将按照以下步骤来实现安全Web站点的发布:∙为Web站点绑定一个Web服务器证书;∙配置Web站点强制使用SSL加密;∙导出安全Web站点的Web服务器证书(包含站点的私钥);∙导入安全Web站点的证书到ISA防火墙计算机中;∙在ISA防火墙上发布安全Web站点;∙在外部客户上访问进行测试;为安全Web站点绑定一个Web服务器证书为了实现客户和Web站点的SSL连接,我们必须为Web站点请求一个Web服务器证书,并且在Web站点上绑定此证书。

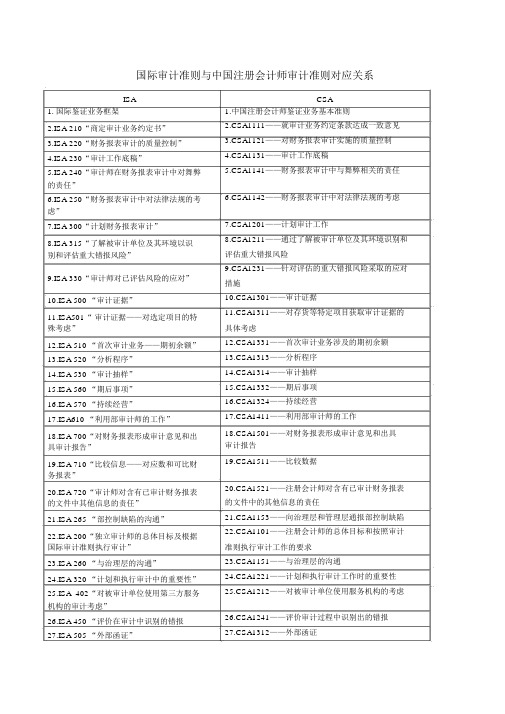

国际审计准则与中国注册会计师审计准则对应关系

国际审计准则与中国注册会计师审计准则对应关系ISA1.国际鉴证业务框架2.ISA 210“商定审计业务约定书”3.ISA 220“财务报表审计的质量控制”4.ISA 230“审计工作底稿”5.ISA 240“审计师在财务报表审计中对舞弊的责任”6.ISA 250“财务报表审计中对法律法规的考虑”7.ISA 300“计划财务报表审计”8.ISA 315“了解被审计单位及其环境以识别和评估重大错报风险”9.ISA 330“审计师对已评估风险的应对”10.ISA 500 “审计证据”11.ISA501“审计证据——对选定项目的特殊考虑”12.ISA 510 “首次审计业务——期初余额”13.ISA 520 “分析程序”14.ISA 530 “审计抽样”15.ISA 560 “期后事项”16.ISA 570 “持续经营”17.ISA610 “利用部审计师的工作”18.ISA 700“对财务报表形成审计意见和出具审计报告”19.ISA 710“比较信息——对应数和可比财务报表”20.ISA 720“审计师对含有已审计财务报表的文件中其他信息的责任”21.ISA 265 “部控制缺陷的沟通”22.ISA 200“独立审计师的总体目标及根据国际审计准则执行审计”23.ISA 260 “与治理层的沟通”24.ISA 320 “计划和执行审计中的重要性”25.ISA 402“对被审计单位使用第三方服务机构的审计考虑”26.ISA 450 “评价在审计中识别的错报27.ISA 505 “外部函证”CSA1.中国注册会计师鉴证业务基本准则2.CSA1111——就审计业务约定条款达成一致意见3.CSA1121——对财务报表审计实施的质量控制4.CSA1131——审计工作底稿5.CSA1141——财务报表审计中与舞弊相关的责任6.CSA1142——财务报表审计中对法律法规的考虑7.CSA1201——计划审计工作8.CSA1211——通过了解被审计单位及其环境识别和评估重大错报风险9.CSA1231——针对评估的重大错报风险采取的应对措施10.CSA1301——审计证据11.CSA1311——对存货等特定项目获取审计证据的具体考虑12.CSA1331——首次审计业务涉及的期初余额13.CSA1313——分析程序14.CSA1314——审计抽样15.CSA1332——期后事项16.CSA1324——持续经营17.CSA1411——利用部审计师的工作18.CSA1501——对财务报表形成审计意见和出具审计报告19.CSA1511——比较数据20.CSA1521——注册会计师对含有已审计财务报表的文件中的其他信息的责任21.CSA1153——向治理层和管理层通报部控制缺陷22.CSA1101——注册会计师的总体目标和按照审计准则执行审计工作的要求23.CSA1151——与治理层的沟通24.CSA1221——计划和执行审计工作时的重要性25.CSA1212——对被审计单位使用服务机构的考虑26.CSA1241——评价审计过程中识别出的错报27.CSA1312——外部函证28.ISA540“审计会计估计和相关披露,包括公允价值会计估计”29.ISA 550 “关联方”30.ISA 580 “书面声明书”31.ISA600 “对集团财务报表审计的特殊考虑,包括组成部分审计师的工作”32.ISA 620 “利用审计师的专家的工作”33.ISA 705 “对独立审计报告意见的修改”34.ISA 706“独立审计报告中的强调事项段和其他事项段”35.ISA 800“对按照特殊目的框架编制的财务报表审计的特殊考虑”36.ISA 805“对单个财务报表和财务报表的特定要素、账户或项目审计的特殊考虑” 37.ISA 810 “对简要财务报表出具报告”38.IAPS1000 银行间函证程序39.IAPS1004 银行监管机构与银行外部审计师的关系40.IAPS1006 银行财务报表审计41.IAPS1010 财务报表审计中对环境的考虑42.IAPS1012 衍生金融工具审计43.IAPS1013 电子商务对财务报表审计的影响44.ISRE2400 财务报表审阅45.ISRE2410 由被审计单位独立审计师执行的中期财务信息审阅46.ISAE3000 历史财务信息审计或审阅以外的鉴证业务47.ISAE3400预测性财务信息的审核48.ISAE3402 对第三方服务机构的控制提供鉴证报告49.ISRS4400 对财务信息执行商定程序28.CSA1321——审计会计估计(包括公允价值会计估计)和相关披露29.CSA1323——关联方30.CSA1341——书面声明31.CSA1401——对集团财务报表审计的特殊考虑32.CSA1421——利用专家的工作33.CSA1502——在审计报告中发表非无保留意见34.CSA1503——在审计报告中增加强调事项段和其他事项段35.CSA1601——对按照特殊目的框架编制的财务报表审计的特殊考虑36.CSA1603——对单一财务报表和财务报表的特定要素、账户或项目审计时的特殊考虑37.CSA1604——对简要财务报表出具报告的业务38.CSA1152——前后任注册会计师的沟通39.CSA1602——验资40.中国注册会计师审计准则第1612 号——银行间函证程序41.中国注册会计师审计准则第1613 号——与银行监管机构的关系42.中国注册会计师审计准则第1611 号——商业银行财务报表审计43.中国注册会计师审计准则第1631 号——财务报表审计中对环境事项的考虑44.中国注册会计师审计准则第1632 号——衍生金融工具的审计45.中国注册会计师审计准则第1633 号——电子商务对财务报表审计的影响46.中国注册会计师审阅准则第2101 号——财务报表审阅无47.中国注册会计师其他鉴证业务准则第3101 号——历史财务信息审计或审阅以外的鉴证业务48.中国注册会计师其他鉴证业务准则第3111 号——预测性财务信息的审核无49. 中国注册会计师相关服务准则第4101 号50.ISRS4410 代编财务信息——对财务信息执行商定程序50.中国注册会计师相关服务准则第 4111 号——代编财务信息51.ISQC 1“会计师事务所执行财务报表审计51. 质量控制准则第5101 号——会计师事务所对执和审阅、其他鉴证业务和相关服务的质量控行财务报表审计和审阅、其他鉴证和相关服务业务实制”施的质量控制国际鉴证业务准则:具体包括 1 项国际鉴证业务框架、36 项审计准则、6 个审计实务公告、 2 项审阅准则、 3 项其他鉴证业务准则、 2 项相关服务准则和 1 项会计师事务所质量控制准则。

ISA2004企业版概述

亚洲 – 数据中心

ADAM2

ISA 阵列2

EFW

Interne t

MOM 监视种类

200 多种事件、性能和警报规则

缓存: 缓存失败和性能 防火墙: 防火墙健康状况和性能 日志: 记录创建和访问失败 监视: 报告创建和发布失败 发布: 服务器/Web 发布失败,消息屏蔽器问题 存储: 服务失败和配置存储访问 VPN: 站点到站点和客户端 VPN 操作失败 Web 代理: Web 代理配置和操作问题 NLB (仅 Enterprise Edition): NLB 错误配置或失败

深层内容检测 集成Exchange Server

全兼容 VPN 保护IIS及SPS

高级保护

应用层安全设计 保护微软应用

增强的,可客户化的协议过滤器(HTTP及其他) 综合而灵活的企业及下级网络策略制定 稳定的IP协议路由

支持 Outlook RPC over HTTP 增强 Outlook Web Access 安全 易用的配置界面

阵列策略

特点:

每阵列单一企业策略 阵列策略可以被限制 (规则型) 新: 阵列策略可包括允许规则

阵列有效规则计算:

阵列系统策略 企业策略规则优先于阵列规则 阵列规则 企业策略丛属于阵列策略 拒绝所有策略 (内置)

企业网络

适用于所有阵列 用于企业策略及阵列策略 仅包括地址段

企业 网络 Y 10.0.0.110.0.0.255

全兼容防火墙 – VPN 过滤 支持端对端(Site-to-site )IPSec 通道模式 具备VPN负载均衡功能的通路再分配

IIS及SPS间SSL桥接 易用的网络发布界面 AD, RADIUS, SecurID 认证

ISA Server 2004 EE 新功能 全新管理工具及用户接口

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Internet Cache

Page 5

缓存类型

正向缓存

为加快内网用户访问Internet而在 而在ISA Server上设立的专门存储用户 为加快内网用户访问 而在 上设立的专门存储用户 最常访问的Web内容的磁盘空间 最常访问的 内容的磁盘空间

反向缓存

为加快外部用户访问内部Web服务器而在 服务器而在ISA Server上设立的专 为加快外部用户访问内部 服务器而在 上设立的专 门存储用户最常访问的Web内容的磁盘空间 门存储用户最常访问的 内容的磁盘空间

任何时候 都不保存 如果请 求保存

Page 12

新建内容下载作业2-1 新建内容下载作业

选择新建内容下载作业任务 启动内容下载作业向导 指定要下载内容的网站地址 选定作业的运行频率

要定时下载 在向导完成时运行一次 内容的网站 按计划运行一次 给新作业起 按天运行该计划 一个名字 按周运行该计划 新建内容 下载作业

在Windows Server 2003的 %cdrom_root%\support\tools\目录 的 目录 下安装 SUPTOOLS.MSI 进入开始->所有程序 所有程序->Windows Support Tools->Command 进入开始 所有程序 Prompt运行 运行 Httpcfg set iplisten -i 防火墙内网卡 防火墙内网卡IP httpcfg query iplisten

动态缓存

自动更新缓存内的对象 保证缓存中的对象保持最新

Page 6

正向缓存的工作方式

请求一个Web对象 (1)内部用户 请求一个 )内部用户1请求一个 对象 (2)ISA Server检查该对象是否存储在 ) 检查该对象是否存储在 缓存内。如果该对象不在ISA Server 缓存内。如果该对象不在 缓存内, 缓存内,ISA Server便向因特网上的 便向因特网上的 服务器请求该对象 (3)因特网上的服务器将该对象返回给 ) ISA Server计算机 计算机 (4)ISA Server计算机在其缓存中保留 ) 计算机在其缓存中保留 一份副本, 一份副本,并将该对象返回给内部客 户1 (5)内部客户 请求同样的对象 )内部客户2请求同样的对象 (6)ISA Server计算机从缓存中返回对 ) 计算机从缓存中返回对 象,而不是从因特网上获得它

任务3: 任务 :发布内部邮件服务器

完成标准

从外网客户端61.139.0.9可以访问邮件服务器 BJ 可以访问邮件服务器 从外网客户端

Page 32

Page 29

本章总结

缓存的工作方式 配置缓存的大小 缓存 配置缓存规则 配置内定下载作业 缓存与服务 器发布 Web服务器的发布 Web服务器的发布 服务器的 发布 邮件服务器的发布 FTP服务器的发布 FTP服务器的发布

Page 30

用户发请求到服务器, 用户发请求到服务器,服务器 查询是否有缓存内容,若有则 查询是否有缓存内容, 直接发给用户, 直接发给用户,若没有则到因 特网上相应的站点去查询, 特网上相应的站点去查询,然 后存到缓存中, 后存到缓存中,同时发给用户 缓存规则定义了缓存的一些重 要属性,比如: 要属性,比如:缓冲的内容是 HTTP还是FTP,缓存的时间, 还是FTP HTTP还是FTP,缓存的时间, 内容下载作业规定了在一 缓存的放置位置等 个特定的时间段内去下载 Web内容 内容, Web内容,以节约网络带宽 ,优化网络 利用发布规则向导即可完成, 利用发布规则向导即可完成, 但要注意需要建立”Web Web”侦听 但要注意需要建立 Web 侦听 器

侦听来看内网的请求

听来自外网的请求

Page 27

阶段总结

服务器的发布

Web服务器的发布 服务器的发布 邮件服务器的发布 FTP服务器的发布 服务器的发布

Page 28

阶段练习 发布的各种服务器可不可以被企业内网用户访问到? 发布的各种服务器可不可以被企业内网用户访问到? 如果能,是如何访问的? 如果能,是如何访问的? 现在要发布一台用 现在要发布一台用Ser-U作FTP的服务器,如何发布? 的服务器, 作 的服务器 如何发布?

内容回顾

企业和阵列的基本概念 多网络环境

内部 外部 本地主机 其他

防火墙策略 防火墙访问规则的设置 ISA Server客户端 客户端

防火墙客户端 Web代理客户端 代理客户端 SecureNAT客户端 客户端

Page 1

ISA Server缓存和服务器发布 缓存和服务器发布

Page 2

本章目标

Page 22

邮件服务器的发布拓扑

1 192.168.2.168

访问

192.168.2.249 61.10.10.1

DC/DNS 192.168.2.236

转发 发布

ISA Server

2 61.10.10.10

192.168.2.250

Page 23

邮件服务器发布设置

邮件服务器发布向导

指明邮件服务器提供给客户端的邮件协议 要发布的邮件服务器的IP地址 要发布的邮件服务器的 地址 要发布的邮件服务器需侦听的网段, 要发布的邮件服务器需侦听的网段,可以是内部或外部 保存并应用规则

3

4

Page 7

反向缓存的工作方式

(1)当一个因特网用户请求企业内部 ) 网上的Web服务器上的对象时,ISA 服务器上的对象时, 网上的 服务器上的对象时 Server会检查该请求 会检查该请求 (2)如果被请求的对象位于该 )如果被请求的对象位于该ISA Server计算机的缓存中,就将此对象 计算机的缓存中, 计算机的缓存中 反馈给用户 (3)如果被请求的对象不在 )如果被请求的对象不在ISA Server计算机中,则ISA Server计算 计算机中, 计算机中 计算 机会向内部网络中的Web服务器发出 机会向内部网络中的 服务器发出 请求 (4)从内部的 )从内部的Web服务器得到相应的 服务器得到相应的 Web对象,然后将其传给因特网上的 对象, 对象 用户

WEBSrv WEBSrv

Page 31

实验任务

任务1: 任务 :加快对企业外网的访问

完成标准

从内网任何一台机器上可以访问外网的网站

任务2:使用域名发布多个Web站点 任务2:使用域名发布多个Web站点

完成标准

从外网客户端61.139.0.9可以访问服务器 或者 的任何一 可以访问服务器BJ或者 从外网客户端 可以访问服务器 或者SH的任何一 个网站

Page 8

缓存管理与设置

配置缓存大小

缓存大小 缓存位置

配置缓存规则 配置内容下载作业

Page 9

配置缓存大小

启用缓存 设置缓存大小 使设置生效

输入缓 存大小

Page 10

新建缓存规则2-1 新建缓存规则

指定缓存中检索存储对象的方式 启动缓存规则发布向导 设定是正向缓存还是反向缓存 启动创建任务

外部网卡 61.10.10.1

内部网络

内部网卡 192.168.2.249

ISA Server

Web Server

Page 17

网站发布的准备工作

IP地址与网站域名正确映射 地址与网站域名正确映射 准备Web站点 准备 站点 创建Web侦听器,设定侦听的地址段和端口 侦听器, 创建 侦听器 创建一个WEB发布规则 创建一个 发布规则

访问

转发 发布

Page 26

FTP服务器的发布示例 服务器的发布示例

完成FTP服务器的发布 完成FTP服务器的发布 命名 给新建的服务器发布规则 选择要发布的FTP服务器需侦听的网段 选择要发布的FTP服务器需侦听的网段 新建服务器发布规则服务器 应用FTP服务器发布规则 应用FTP服务器发布规则 选择要发布的是FTP 选择要发布的是FTP服务器

Page 15

阶段练习

动态缓存和内容下载作业的区别是什么? 动态缓存和内容下载作业的区别是什么? 为什么配置了缓存属性还要配置缓存规则? 为什么配置了缓存属性还要配置缓存规则?

Page 16

服务器发布

Web服务器发布规则 服务器发布规则 邮件服务器发布规则 服务器发布规则

Internet

Page 3

本章结构

缓存的工作方式 缓存 配置缓存的大小 配置缓存规则 配置内容下载作业 缓存与服务 器发布 Web服务器的发布 服务器的发布 服务器发布 邮件服务器的发布 FTP服务器的发布 服务器的发布

Page 4

ISA Server缓存 缓存

缓存可以减少在外部接口上使用的总带宽 缓存可以大大减少对公共内容的访问次数 动态缓存可以自动刷新公共Web对象 动态缓存可以自动刷新公共 对象 缓存可以减少网络使用高峰期的处理器消耗

要发布的IP

输入IIS的主目录路径 输入IIS的主目录路径 IIS

Page 20

Web服务器的发布示例 服务器的发布示例2-2 服务器的发布示例

完成Web发布规则 完成Web发布规则 选择Web侦听器 选择Web侦听器 保存Web发布规则并应用 保存Web发布规则并应用 选择哪些用户可应用此规则

缓存中存在过该内 容且该内容不过期 给缓存规则 正向缓存 起个名字 反向缓存 缓存中存在过该内容且 不管该内容过不过期 缓存中从未缓存过该内容

Page 11

新建缓存规则2-2 新建缓存规则

启用FTP缓存 启用FTP缓存 启用HTTP缓存 保存配置并启用新规则 选择什么时候在缓存中保存内容 HTTP缓存

Page 13

新建内容下载作业2-2 新建内容下载作业

按周运行时需要指定星期几 设定缓存内容及存活时间

指定每周运行 想在缓存中保 作业的天数 存哪些内容 作业开始 想在缓存中保 存的时间 的时间

Page 14