Deep Security 7 演示脚本V1.0

Deep Security功能文档

趋势科技服务器深度防护系统Deep Security功能文档一、趋势科技服务器深度防护系统Deep Security产品展示二、趋势科技服务器深度防护系统Deep Security产品简介企业为了与合作伙伴、员工、供货商或客户有更实时的连结,有越来越多的在线数据中心,而这些应用正面临着日益增加的网络攻击。

与传统的威胁相比,这些针对目标性攻击的威胁数量更多也更复杂,所以对于数据安全的遵循就变得更加严格。

而您的公司则更坚固的安全防护,让您的虚拟和实体数据中心,以及云端运端不会因资安威胁而造成效能的降低。

趋势科技提供有效率、简化、整合的产品和服务以及完整的解决方案。

卓越的防护技术,能有效保护敏感的机密数据,并且将风险降至最低。

趋势科技Deep Security是一套能广泛保护服务器和应用程序的软件,能使企业实体、虚拟及云端运算的环境,拥有自我防范(self-defending)的能力。

无论是以软件、虚拟机器或是混合式的方法导入,Deep Security 可以大幅减少虚拟环境的系统开销、简化管理及加强虚拟机器的透明安全性。

除此之外,还可协助企业遵循广泛的规范需求,包括六个主要的PCI 遵从如网络应用层防火墙、IDS/IPS、档案完整监控及网络分割。

架构•虚拟化应用与代理程序相互协调合作,有效且透明化地的在虚拟机器上执行IDS/IPS、网络应用程序保护、应用程序控管及防火墙保护等安全政策,并提供完整性的监控及审查日志。

•代理工具是一个非常轻小的代理软件组件,部署于服务器及被保护的虚拟机器上,能有效协助执行数据中心的安全政策(IDS/IPS、网络应用程序保护、应用程序控管、防火墙、完整性监控及审查日志)。

•管理平台功能强大的、集中式管理,是为了使管理员能够创建安全设定档与将它们应用于服务器、显示器警报和威胁采取的预防措施、分布服务器,安全更新和生成报告。

新事件标注功能简化了管理的高容量的事件。

•安全中心我们的安全专家团队说明您保持领先的最新威胁的快速开发和提供安全更新该地址新发现的漏洞。

Deep Security产品介绍

深度数据包过滤

• IDS / IPS, Web 应用保护,

• 应用控制

• 针对进出的数据包: • 协议偏差 • 基于内容的攻击 • 违规策略 • 升级前的虚拟补丁

完整性监控

• 监控文件,系统和注册表的变化 • 文件,目录,端口,注册表键值等

日志审计

• 收集和分析操作系统和应用程序安全 日志

d

1

Brig

6

Deep Security 7 保护的平台

• Windows 2000, Windows 7 • Windows XP, 2003 (32 & 64 bit) • Vista (32 & 64 bit) • Windows Server 2008 (32 & 64 bit), R2 (64 bit)

• 性能: VM高性能要求

• 及时防护:不依赖虚拟机保护应用 • 兼容性: 几乎可以涵盖目前所有操作系统

In-guest Agent - VMware 3.x, Citrix, and Hyper-V Virtual Appliance – VMware vSphere 4 (ESX 4)

©

Thir

系统可以在适当的维护时间进行修补

趋势科技将在微软停止对Windows 2000提供服务之后继续提供 Windows 2000的防护

Classification

9

Sample Microsoft Patch Tuesday Protection

1

Classification

0

虚拟化安全

用户的痛 挑战 解决方案

Classification

7

防护流程

5-服务器安全加固软件Deep Security

服务器安全加固软件Deep Security1. 动态数据中心的安全IT 安全旨在促进业务,而非阻碍业务,但是 IT 安全所面临的挑战性和复杂性正与日俱增。

合规性要求使得服务器上的数据和应用程序必须遵循一些安全标准。

用虚拟机替代物理服务器,不但经济环保,还能提高可扩展性。

云计算促进了传统 IT 基础架构的发展,不但节约了成本,还提升了灵活性、容量和选择空间。

服务器不再阻隔在外围防御之后,如同笔记本电脑一样,服务器也在安全外围之外移动,因此需要最后一道防线。

深度防御安全策略的当务之急是部署一个服务器和应用程序防护系统,通过该系统提供全面的安全控制,同时也支持当前及未来的 IT 环境。

面对这些挑战,趋势科技提出了相应的解答,其中包括Deep Security 解决方案。

1.1. 服务器正处于压力之下根据 Verizon Business 风险小组 2008 年度的数据泄露调查报告,在最近的数据泄露事件中,59% 由黑客攻击和入侵导致。

TJX 和 Hannaford 的数据泄露事件凸显了系统危害对于任何企业的信誉和运营都会产生严重负面影响的潜在可能性。

各组织正不断努力取得一种平衡,希望在保护资源的同时,又能保证更多业务合作伙伴和客户能够访问这些资源。

当前的支付卡行业数据安全标准 (PCI DSS) 认识到,传统的外围防御已经不足以保护数据使其免受最新威胁,如今需要的是远远超过基于硬件的防火墙以及入侵检测和防御系统 (IDS/IPS) 的多层保护。

无线网络、加密攻击、移动资源和易受攻击的 Web 应用程序,所有这些因素加在一起,便促成了企业服务器的脆弱性,使其面临渗透和危害的威胁。

在过去的五年中,一直以来都高度依赖物理服务器的数据中心计算平台经历了一场重大的技术变革。

传统数据中心的空间不断缩减,希望通过整合服务器实现成本节约和“绿色”IT 的目的。

几乎每个组织都已经将他们的部分或全部数据中心工作负载虚拟化,实现了物理服务器的多租户使用模式,取代了此前的单租户或单用途模式。

Deep Security产品介绍 PPT

Deep Security: 为服务器和应用提供保护

物理机

虚拟机

云计算

深度数据包过滤 防火墙

完整性检查 日志审计

Within the DSVA

防恶意软件

2H/2010

Deep Security 功能模块

防火墙

• 集中管理的防火墙策略 • 预定义的企业服务器安全策略 • 细粒度过滤: IP & MAC地址,端口 • 更多的协议支持:

Windows (2000, XP, 2003, Vista), Sun Solaris (8, 9, 10), Red Hat EL (4, 5), SuSE Linux (9)

Oracle, MySQL, Microsoft SQL Server, Ingres Microsoft IIS, Apache, Apache Tomcat, Microsoft Sharepoint Microsoft Exchange Server, Merak, IBM Lotus Domino, Mdaemon, Ipswitch, Imail, MailEnable Professional Ipswitch, War , Allied Telesis

Sample Microsoft Patch Tuesday Protection

虚拟化安全

用户的痛

“超过 50% 的虚拟服务器在运行 production-level 应用程序, 包括关键的业务系统” (Gartner)

“ 在2009年, 60% 的虚拟产品比同类的物理产品更缺乏安全性” (IDC)

虚拟服务器和物理机面临着同样的威胁

+ 新的挑战:

• 未激活的虚拟机

DeepSecurity 安装及功能测试手册

Deep Security 7.5安装及测试文档TAM2011年2月目录1. 简介 (4)2. 环境准备 (5)2.1无代理方式(VMware)应用环境准备 (5)2.2代理方式(物理服务器)应用环境准备 (6)3. Vmware环境安装步骤 (8)3.1安装Vmware环境 (8)3.2安装vShield Manager (8)3.3配置vShield Manager (12)3.4安装VM的vShield Endpoint驱动 (15)3.5安装DSM7.5 (15)3.5在DSM上添加vCenter (16)3.6部署Filter Driver&DSVA (19)3.7检查各功能组件状态 (25)4. 物理环境安装步骤 (26)4.1安装Deep Security Manager (26)4.2安装DSA程序 (26)4.3添加Computer (26)5. 基本配置 (27)6. 功能测试 (27)6.1 Anti-Malware (27)6.2 FireWall (28)6.3 Deep Packet Inspection (30)6.4 Integrity Monitoring (30)6.5 Log Inspection (32)7. 使用Smart Scan Server (33)7.1下载TMSSS程序 (33)7.2安装TMSSS程序 (33)7.3配置TMSSS程序 (34)7.4配置Deep Security使用Smart Scan (34)8. 常见问题 (35)1.简介Trend Micro Deep Security是一种在虚拟、云计算和传统的数据中心环境之间统一安全性的服务器和应用程序防护软件。

它帮助组织预防针对操作系统和应用程序漏洞的非法入侵,监控系统的完整性,并集中管理风险日志,符合包括 PCI 在内的关键法规和标准,并有助于降低运营成本。

虚拟化能够帮助用户显著地节省数据中心运营成本,用户减少硬件成本和能源需求并且可以在部署关键应用方面获得更大的灵活性和可用性。

趋势Deep Security运维管理手册

超融合数据中心趋势 Deep Security运维管理手册目录Contents1.登录Deep Security管理界面 (3)1.1.查看客户端部署情况 (4)2.虚拟机防病毒客户端部署 (4)2.1.虚拟化环境准备 (4)2.2.Deep Security Agent(DSA)安装 (9)2.2.1.DSA For Windows (9)1.登录Deep Security管理界面可使用浏览器登录Deep Security管理中心;a)浏览器输入https://192.168.17.24:4119,进入登录界面;b)输入用户名密码完成登录1.1.查看客户端部署情况进入计算机标签页下,BusinessUnit目录下虚拟机是否被管理;2.虚拟机防病毒客户端部署目前模板虚拟机Win2008R2已安装带有vShield Endpoint驱动程序的VMware Tools和防病毒代理程序Deep Security Agent(DSA),从模板部署的虚拟机可省略该部分操作。

2.1.虚拟化环境准备虚拟机创建完成后,需要安装VMware Tools,对于趋势Deep Security无代理防病毒解决方案,需要借助VMware Tools里面的Guest Introspection(前身为vShield Drivers)组件,因此安装安装VMware Tools时需要使用自定义安装并勾选该组件。

参考《VMware vSphere 管理操作手册》a)进入菜单栏虚拟机——客户机——安装/升级VMware Tools,系统会将VMware Tools安装镜像挂载到虚拟机,进入虚拟机操作系统,系统会弹出安装界面,使用默认配置进行安装。

b)确认安装,操作系统内弹出安装界面;c)进入VMware Tools安装向导;d)点击下一步,选择自定义安装;e)勾选Guest Introspection;Guest Introspection前身为vShield Drivers,在已部署趋势Deep Security防病毒系统的环境下需安装该组件。

Deep Security 9.5 安装指南(基本组件)说明书

Deep Security 9.5 安装指南(基本组件)趋势科技(中国)有限公司保留对本文档以及此处所述产品进行更改而不通知的权利。

在安装及使用本软件之前,请阅读自述文件、发布说明和最新版本的适用用户文档,这些文档可以通过趋势科技的以下 Web 站点获得:/download/zh-cn/Trend Micro、Trend Micro t-球徽标、Deep Security、Control Server Plug-in、Damage Cleanup Services、eServer Plug-in、InterScan、Network VirusWall、ScanMail、ServerProtect和TrendLabs是趋势科技(中国)有限公司/Trend Micro Incorporated 的商标或注册商标。

所有其他产品或公司名称可能是其各自所有者的商标或注册商标。

文档版本:1.2文档编号:APCM96702/141014发布日期:2014 年 11 月文档生成时间:Dec 4, 2014 (10:20:55)简介 (4)关于本文档 (5)关于趋势科技服务器深度安全防护系统 (7)趋势科技服务器深度安全防护系统 9.5 中的新增功能 (10)准备 (11)系统要求 (12)所需条件(基础组件) (14)数据库部署注意事项 (17)安装 (19)安装趋势科技服务器深度安全防护系统管理中心 (20)安装趋势科技服务器深度安全防护系统客户端 (27)安装和配置已启用中继的客户端 (34)数据库部署注意事项 (17)快速入门 (37)快速入门:系统配置 (38)快速入门:保护计算机 (46)附录 (53)趋势科技服务器深度安全防护系统管理中心内存使用 (54)趋势科技服务器深度安全防护系统管理中心静默安装 (55)趋势科技服务器深度安全防护系统管理中心设置属性文件 (57)趋势科技服务器深度安全防护系统管理中心性能特点 (62)创建 SSL 认证证书 (64)关于本文档趋势科技服务器深度安全防护系统 9.5 安装指南(基础)本文档讲述了如何安装和配置为您的计算机提供基于客户端的基础保护所需的趋势科技服务器深度安全防护系统 9.5 基础软件组件:1.趋势科技服务器深度安全防护系统管理中心2.趋势科技服务器深度安全防护系统客户端(带可选的中继功能)本文档内容包括:1.系统要求2.准备3.数据库配置指南4.安装趋势科技服务器深度安全防护系统管理中心管理控制台5.安装趋势科技服务器深度安全防护系统客户端6.使用“安全策略”和“漏洞扫描(推荐设置)”进行趋势科技服务器深度安全防护系统防护7.监控和维护趋势科技服务器深度安全防护系统安装的指南目标受众本文档面向想实施基于客户端的趋势科技服务器深度安全防护系统9.5保护的任何人。

智恒网络安全审计 V1.0 操作手册说明书

1.3 忘记管理 IP 地址 .................................................................................................................... 3

1.4 设备部署.................................................................................................................................. 5

1.1 设备登录.................................................................................................................................. 1

1.2 忘记密码恢复.......................................................................................................................... 2

智恒网络安全审计 V1.0 操作手册 3.7 批量导入................................................................................................................................ 20 第 4 章 用户实名认证配置............................................................................................................ 22 4.1 IP 地址认证 ........................................................................................................................... 22 4.2 MAC 地址认证...................................................................................................................... 24 4.3 跨三层 MAC 地址识别......................................................................................................... 27 第 5 章 上网策略配置.................................................................................................................... 29 5.1 流量策略................................................................................................................................ 29

Deep Security

定制化补丁

12

高级服务嵌入示例

防恶意软件 文件完整性监控 漏洞和软件扫描 入侵检测/阻止

Deep Security

安全策略

安全管理员

Internet

通信 定向

19

软件定义数据中心中的自动化安全

数据中心微分段

37

软件定义数据中心中的自动化安全

数据中心微分段

38

软件定义的数据中心中的自动化安全

隔离存在漏洞的系统,直到使用 NSX 标记以及趋势科技 提供的高级检测功能完成修复为止

在数据中心的部署

不存在传统安全解决方案的问题

1

资源争夺

解决方案:无代安全具备虚拟环境感知 能力,基于虚拟器整体资源所分发的安 全任务有效避免资源争夺 解决方案:基于虚拟器部署的安全虚拟 机实时使用最新威胁特征库 解决方案:与虚拟化平台所集成的虚 拟环境感知安全解决方案

2

随时启动的防护间隙

3

4

虚拟机之间攻击/防护盲点

BIOS BIOS

vShield Manager 4.1

ESX 4.1

vShield Endpoint ESX Module

VI Admin

vCenter

vSphere 平台

图例 安全产品提 供商

DSVA组件和 API接口

vShield Endpoint 组件

Vmware平台

Deep-Security虚拟化安全解决方案

虚拟化安全解决方案趋势科技(中国)有限公司2014年5月目录第1章.概述 (2)第2章.虚拟化安全面临威胁分析 (2)第3章.虚拟化基础防护必要性 (3)第4章.趋势科技虚拟化安全解决方案 (4)第5章.虚拟化安全部署方案 (7)5.1.VMware平台部署方案 (7)5.2.趋势虚拟安全方案集中管理 (7)5.3.虚拟化防护解决方案拓扑 (7)第6章.趋势科技DeepSecurity介绍 (8)6.1.DeepSecuirty架构 (8)6.2.DeepSecuirty部署及整合 (9)6.3.DeepSecuirty主要优势 (10)6.4.DeepSecuirty模块 (10)第1章.概述客户企业网内的大量服务器承担着为各个业务部门提供基础设施服务的角色。

随着业务的快速发展,数据中心空间、能耗、运维管理压力日趋凸显。

应用系统的部署除了购买服务器费用外,还包括数据中心空间的费用、空调电力的费用、监控的费用、人工管理的费用,相当昂贵。

如果这些服务器的利用率不高,对企业来说,无疑是一种巨大的浪费。

由于虚拟化技术越来越多的被客户接受和使用,这些关键应用系统已经使用Vmware 服务器虚拟化解决方案。

这解决企业信息化建设目前现有的压力,同时又能满足企业响应国家节能减排要求。

而虚拟化能够获得在效率、成本方面的显著收益以及在综合数据中心更具环保、增加可扩展性和改善资源实施时间方面的附加利益。

但同时,数据中心的虚拟系统面临许多与物理服务器相同的安全挑战,从而增加了风险暴露,再加上在保护这些IT资源方面存在大量特殊挑战,最终将抵消虚拟化的优势。

尤其在虚拟化体系结构将从根本上影响如何对于关键任务应用进行设计、部署和管理情况下,用户需要考虑哪种安全机制最适合保护物理服务器和虚拟服务器。

趋势科技提供真正的解决方案以应对这些挑战。

趋势科技目前已经开发出了一套灵活的方法用于包括入侵检测和防护、防火墙、完整性监控与日志检查的服务器防御以及现在可以部署的恶意软件防护。

九鼎银行虚拟化系统安全防护软件DeepSecurity部署实施方案

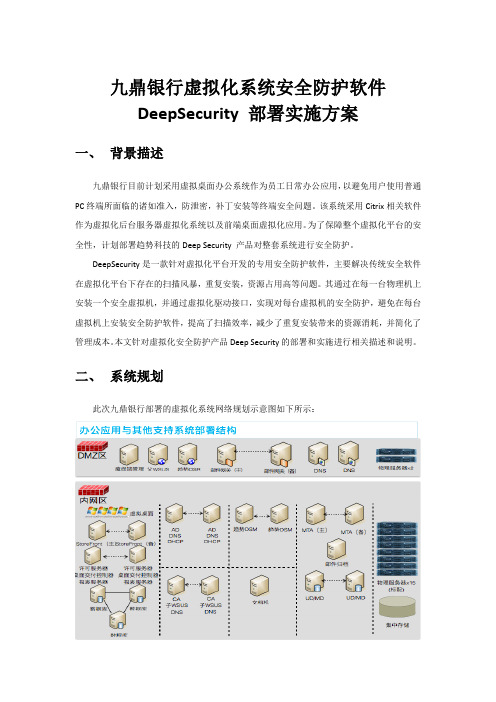

九鼎银行虚拟化系统安全防护软件DeepSecurity 部署实施方案一、背景描述九鼎银行目前计划采用虚拟桌面办公系统作为员工日常办公应用,以避免用户使用普通PC终端所面临的诸如准入,防泄密,补丁安装等终端安全问题。

该系统采用Citrix相关软件作为虚拟化后台服务器虚拟化系统以及前端桌面虚拟化应用。

为了保障整个虚拟化平台的安全性,计划部署趋势科技的Deep Security 产品对整套系统进行安全防护。

DeepSecurity是一款针对虚拟化平台开发的专用安全防护软件,主要解决传统安全软件在虚拟化平台下存在的扫描风暴,重复安装,资源占用高等问题。

其通过在每一台物理机上安装一个安全虚拟机,并通过虚拟化驱动接口,实现对每台虚拟机的安全防护,避免在每台虚拟机上安装安全防护软件,提高了扫描效率,减少了重复安装带来的资源消耗,并简化了管理成本。

本文针对虚拟化安全防护产品Deep Security的部署和实施进行相关描述和说明。

二、系统规划此次九鼎银行部署的虚拟化系统网络规划示意图如下所示:本项目共涉及17台物理主机,物理机配置为2C12核,64G内存。

其中2台物理机作为DMZ区的物理机平台,另外15台物理机作为内网区物理机平台。

所有物理机安装Xen Server 以便实现虚拟化。

虚拟化安全防护产品DeepSecurity(简称DS)通过在每台物理机上部署安全虚拟机DSVA 来实现每台物理机上虚拟机的安全防护功能;DS系统的管理端服务器简称为DSM,计划部署在内网区,采用两台双机的形式提高可用性;计划在DMZ区部署一台更新代理服务器(简称DSR),该服务器从公网更新病毒特征码以及其他安全组件,然后再为内网区的DSM等进行更新。

三、策略规划DS这款产品包括多个安全模块,其中病毒防护模块和深度安全防护模块计划在本次实施中实行。

具体实施原则如下:1、针对内网区虚拟桌面系统的虚拟机启用病毒防护和深度安全防护模块;2、针对DMZ区以及内网区服务器虚拟机暂时先启用病毒防护功能。

Deep Security[DS安装手册]_1_DSM的数据库SQL 2008 R2 安装配置手册

![Deep Security[DS安装手册]_1_DSM的数据库SQL 2008 R2 安装配置手册](https://img.taocdn.com/s3/m/94bd58af4b35eefdc8d333f2.png)

1SQL 2008 R2安装1.1SQL安装过程(1)执行SQL 2008 R2的Setup.exe程序,安装过程需要完成.NET Framawork组件,点击确定进行安装。

(2)进入安装中心(3)点击“安装”选项中,并点选右侧的“全新安装或想现有安装添加功能”(4)进入安装规则检查(5)输入产品密钥并下一步(6)进入许可条款,勾选“我接受许可条款”并点击下一步(7)点击“安装”继续(8)规则支持检查,确认没有问题后点击“下一步”(9)默认选择“SQL Server功能安装”点击下一步(10)在功能选择页面选择“数据库引擎服务”、“客户端工具连接”、“管理工具-基本”、“管理工具-完整”,并将存储目录修改到存储盘符,如D盘。

之后点击下一步继续(11)操作完成后点击下一步继续(12)实例配置中默认状态,修改“实例根目录”到存储盘符,如D盘,并点击下一步继续(13)提示磁盘空间要求,满足情况下点击下一步继续(14)在此配置页面注意,账户名一览需要手动选择NT AUHORITY\SYSTEM账户,默认仅设置Database Engine为自动即可,点击下一步继续(15)在账户设置页面选择“混合模式”,并键入之前准备的密码表中SQL SA账户密码。

并点击“添加”将sa账户添加到管理员组,然后点击下一步继续。

1)错误报告提示,直接点击下一步继续(16)安装配置规则页面无提示失败情况下直接点击下一步继续(17)确认信息无误后点击安装,开始安装过程。

(18)安装过程(19)安装完成提示,点击关闭完成1.2数据库创建(1)安装完毕后使用SQL Server Management Studio打开SQL控制台,输入sa用户密码(2)右键单击【数据库】,选择【新建数据库】(3)在【数据库名称】输入DSM,并选贼DSM_log的自动增长选项修改为增量为10MB。

然后点击确定创建成功后如下图会看到DSM1.3启用TCP链接默认情况下SQL2008安装完毕后仅可以通过机器名访问,因网络使用DSM连接,所以要启用TCP链接。

Deep Security深度了解PPT

Tomcat Manager Code Jasper Reports Embedded Derby

• JasperReports - Report generator running in Tomcat

• Embedded Derby - Database server running in the Java Virtual Machine (“Embedded” database)

Deep Security Agent Deep Security Notifier

4118

Deep Security Agent Executable NDIS FilterDriver: Network

Anti-Malware Solutions Platform (AMSP) tm* Drivers: Disk, Process, Registry

ICRCHdler.dll

coreServiceShell.exe & coreFrameworkHost.exe

WhiteList

tmwlchk.dll

VSAPI TMFBE

tmfbeng.dll

vsapi(64).dll

Disk I/O

Smart Feedback Server

AMSP / AEGIS Drivers: tmcomm.sys,

Deep Security DSM架构剖析

Deep Security Manager Java Virtual Machine

4119 4120

• Java Virtual Machine - execution environments for Java code • Tomcat - application server running in the Java Virtual Machine • Manager Code - compiled Java and Windows or Linux libraries developed by Trend Micro

海康威视企业级行业解决方案 V1.0.0 数据手册说明书

HikCentral Enterprise-Industrial V1.0.0 Datasheet

HikCentral Enterprise-Industrial Datasheet

Introduction

HikCentral Enterprise-Industrial is a flexible, scalable, reliable and powerful central platform system. It provides central management, information sharing, convenient connection and multi-service cooperation. It is capable of adding devices for management, live view, storage and playback, alarm linkage, access control, parking management, time and attendance, goods tracking, dock management and so on.

HikCentral-E-iSee-AR HikCentral-E-iSee-DOCK HikCentral-E-iSee-PT HikCentral-E-iSee-DB HikCentral-E-iSee-NCG

Module Name System Management (Mandatory) Video Surveillance Management Access Control Parking Management Time and Attendance Visitor Management Elevator Control Video Wall Alarm Management Facial Surveillance Patrol Campus Checkpoint Video Intercom Central Storage AI Model AR Command Dock Management Parcel Management Dashboard Video Cascade

虚拟化整体安全防护方案DeepSecurity介绍

病毒防护

深度数据包检测

防火墙

Copyright 2011 Trend Micro Inc.

虚拟补丁技术

不需要在服务器安装补丁

Copyright 2011 Trend Micro Inc.

1 Copyright 2011 Trend Micro Inc.

Deep Security

虚拟化底层防护的价值

2

Copyright 2011 Trend Micro Inc.

虚拟环境的安全挑战

快照、还原的威胁和安全风险

1 资源争夺

激活

重新激活, 安全策休略眠过期

新生成 虚拟机

2 随时启动的防护间隙

✓ ✓ ✓ ✓

虚拟机必须带有 已配置完整的客户端和最新的病毒库

3

Copyright 2011 Trend Micro Inc.

1.提升服务器使用率

– 相同硬件能提高搭载虚机量

2.简化管理

– 以主机为单位的保护管理 – 主机:一次性安装,部署 – 虚拟机:无代理配置

3.自动继承的保护

– 虚拟镜像即装即防 – 即便裸机也能立即保护

13

Copyright 2011 Trend Micro Inc.

虚拟补丁的价值

1 屏蔽漏洞带来的安全风险 2 确保关键业务的连续性-不需要重起服务器 3 对过期系统的支持,比如Windows 2000

1 资源争夺(病毒风暴) 2 随时启动的防护间隙 3 虚拟机之间攻击/防护盲点 4 虚拟机个别管理复杂

1 针对虚拟环境的无代理病毒防护 2 虚拟环境底层直接安全防护 3 以虚拟机为边界的防火墙/入侵防护 4 安全策略通过vCenter管理

Copyright 2011 Trend Micro Inc.

卡巴斯基实验室 Kaspersky Mobile Security 7.0 操作说明

卡巴斯基實驗室Kaspersky Mobile Security 7.0Kaspersky Mobile Security 7.0 使用者操作手冊©卡巴斯基台灣總代理-奕瑞科技有限公司2008年4月目 錄第1章.Kaspersky Mobile Security 7.0 (5)1.1.硬體與軟體需求 (5)第2章.Kaspersky Mobile Security for Symbian OS (6)2.1.安裝Kaspersky Mobile Security (6)2.2.開始使用 (7)2.2.1.啟動應用程式 (7)2.2.2.開啟KMS (8)2.2.3.使用者圖形介面 (8)2.2.4.一般設定 (9)2.2.5.病毒掃瞄與防護 (10)2.2.5.1.即時防護和手動掃瞄 (10)2.2.5.2.排程掃瞄 (13)2.2.6.隔離 (14)2.2.7.垃圾簡訊防護和資料保護模組 (16)2.2.7.1.垃圾簡訊防護 (16)2.2.7.2.編輯黑/白名單 (17)2.2.7.3.垃圾簡訊防護設定 (18)2.2.7.4.對訊息所執行的動作 (19)2.2.7.5.資料保護模組 (20)2.2.7.6.簡訊清除設定 (20)2.2.7.7.SIM監控設定 (21)2.2.8.更新應用程式資料庫 (22)2.2.8.1.調整更新設定 (23)2.2.8.2.手動更新 (24)2.2.8.3.排程更新 (24)2.2.9.防火牆模組 (24)2.2.10.檢視應用程式操作報告 (25)2.3.移除應用程式 (26)第3章.Kaspersky Mobile Security For Windows Mobile (27)3.1.安裝Kaspersky Mobile Security (27)3.2.開始使用 (28)3.2.1.啟動應用程式 (28)3.2.2.開啟KMS (28)3.2.3.使用者圖形介面 (29)3.3.病毒掃瞄與防護 (29)3.3.1.即時防護和手動掃瞄 (29)3.3.2.排程掃瞄 (32)3.4.隔離 (33)3.5.垃圾簡訊防護和資料保護模組 (33)3.5.1.垃圾簡訊防護 (33)3.5.2.編輯黑/白名單 (34)3.5.3.接收簡訊後要執行的動作 (35)3.5.4.資料保護模組 (36)3.5.4.1.簡訊清除設定 (38)3.5.4.2.SIM監控設定 (39)3.6.更新應用程式資料庫 (40)3.7.防火牆模組 (41)3.8.檢視應用程式操作報告 (42)3.9.移除應用程式 (42)第1章.Kaspersky Mobile Security 7.0Kaspersky Mobile Security 7.0是設計用來保護Symbian和微軟Windows Mobile作業系統的行動裝置,以對抗惡意軟體、垃圾簡訊,產品並提供下列功能:即時防護行動裝置的檔案系統-攔截和掃瞄:所有透過無線傳輸(紅外線、藍芽)的物件、SMS/EMS/MMS訊息、透過電腦同步或瀏覽器下載的檔案行動裝置開啟的檔案從行動裝置安裝的應用程式手動或排程掃瞄行動裝置上的檔案或記憶卡安全地隔離受感染的物件更新Kaspersky Mobile Security資料庫,以掃瞄惡意軟體並刪除危險物件封鎖不需要的簡訊和多媒體簡訊當行動裝置遺失或遭竊時,能夠封鎖裝置,並清除使用者資料,防範未經授權的存取 提供網路層級的安全防護使用者能夠彈性化調整KMS的設定、檢視目前病毒防護狀態及操作記錄。

DeepSecurity性能测试指南

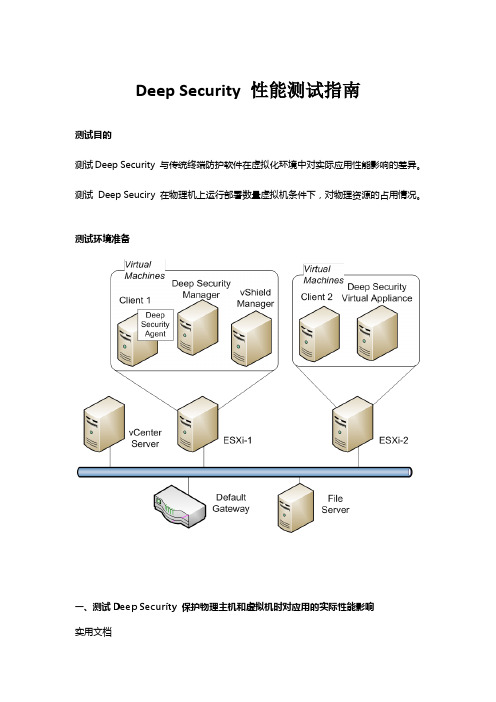

Deep Security 性能测试指南测试目的测试Deep Security 与传统终端防护软件在虚拟化环境中对实际应用性能影响的差异。

测试Deep Seuciry 在物理机上运行部署数量虚拟机条件下,对物理资源的占用情况。

测试环境准备一、测试Deep Security 保护物理主机和虚拟机时对应用的实际性能影响实用文档注意:以下测试的应用程序并不能完整反应deep security 性能情况,但可作为相关性能测试参考。

1.测试概要:获取虚拟机在基准条件下的应用程序的性能数据获取虚拟机在DSVA无代理保护模式下应用程序的性能数据获取虚拟机在终端防护软件(例如OSCE)保护下应用程序的性能数据。

2.测试内容测试双击应用程序安装程序到显示安装界面所消耗的时间测试安装某应用程序所花费的时间测试通过CIFS 共享传输一个2GB 大文件所消耗的时间测试对一个1.2 G 压缩文件解压缩所消耗的时间注意:以上测试内容可根据实际情况进行变动,但测试结果必须是在相同环境下重复执行三次以后的平均值。

如每次测试结果相差较大则要确认导致测试结果波动的原因。

3.Deep Security Anti-malware性能调整设置在执行Deep Security 性能测试前需要对产品执行以下配置进行优化:1.根据DSVA 保护虚拟机的数量,适当调整DSVA 的物理内存,调整参数请参考Deep Security Installation Guide 中的内容。

实用文档2.Deep Security 推荐扫描设置:如在局域网内没有搭建本地云安全服务器的话建议先关闭smart scan功能使用“只读扫描”模式在系统---系统设置---防恶意软件界面中设置“要扫描的最大文件大小”为2MB文件扫描类型为:IntelliScan实用文档关闭压缩文件扫描关闭嵌入式文件扫描关闭网络目录扫描实用文档3.测试结果报告模版:实用文档DS 环境信息登记表实用文档测试虚拟机情况OSCPUDiskMemoryNetwork二、测试Deep Seuciry 保护不同虚拟机密度下ESXi时对物理资源的占用情况测试概要测试虚拟机由传统终端反病毒软件实时扫描保护时的ESXI物理主机资源占用数据测试虚拟机由DS 无代理反病毒实时扫描保护时ESXI物理主机资源占用数据测试虚拟机由传统终端反病毒软件执行手动扫描时ESXI物理主机资源占用数据测试虚拟机由DS 无代理反病毒执行手动扫描时ESXI物理主机资源占用数据测试内容:低密度ESXi 虚拟化环境(每台ESXi运行有10台VM)的CPU ,MEN ,DISK I/O, Network实用文档中等密度ESXi 虚拟化环境(每台ESXi运行有30台VM)的CPU ,MEN ,DISK I/O, Network高密度ESXi 虚拟化环境(每台ESXi运行有50台VM)的CPU ,MEN ,DISK I/O, Network测试步骤准备工作1.制作测试虚拟机模版2.通过虚拟机模版创建50台测试虚拟机DS 无代理反病毒防护性能测试3.部署DS 环境4.只开启10台虚拟机,并由DSVA 进行无代理反病毒实时防护5.收集ESXi 30分钟的性能数据(CPU ,内存,磁盘I/O 和网络)并取平均值。

forescout counteract 7 快速安裝指南说明书

ForeScout CounterACT® 7單一 CounterACT 設備快速安裝指南目錄歡迎使用 ForeScout CounterACT® 7 版 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .3 CounterACT 包裝內容 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .3概述 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .41 . 建立部署計畫 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .5決定設備部署位置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .5設備介面連接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .52 . 設定交換機 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8A . 交換機連接選擇 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8B . 交換機設定說明 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .93 . 連接網路線並開機 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10A . 拆除包裝並連接纜線 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10B . 記錄介面分配 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11C . 開啟設備電源 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .114 . 組態設備 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12網路連接要求 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .145 . 遠端管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .15iDRAC 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .156 . 驗證管理介面連接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .19驗證管理介面連接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .19驗證交換機/設備連接情況 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .19執行 Ping 測試 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .20 7 . 設定 CounterACT 控制台 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .21安裝 CounterACT 控制台 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .21登入 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .22執行初始設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .22聯絡資訊 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .24歡迎使用 ForeScout CounterACT® 7 版ForeScount CounterACT 是一套實體或虛擬安全設備,當有網路裝置與應用程式連接到您的網路時,它能以動態方式立即進行識別並評估。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

除非有额外的安全需求才需要在虚拟机上安装Agent

Deep Security控制台协调安全处理虚拟机和Agent,以确保安全政策是以最有效的方式运行。

Show:

选择VCenter节点,

打开virtual appliance

展示被保护的VM节点;

Scroll left and select/open a Virtual Appliance protected VM and talk about the protection provided to the VM by the Virtual Appliance.

Now select/open a VM protected by an in-guest Agent and the Virtual Appliance and show how the VM has an Agent (online) and how it is also protected by the Virtual Appliance (standby). The Virtual Appliance will only assume protection of the VM if the in-guest agent is uninstalled

选择一个规则或报警信息都可以看到安全规则的内容

-Show General tab(双击这个信息后出来描述界面)

-展示漏洞列表

6.

虚拟化安全Virtualization Security

Deep Security系统的安全性符合虚拟化相关法规的挑战,并提供了以下功能:

vCenter——集成,简化了安全管理的虚拟环境

进入vsphere client,打开windowsXP,安装程序

返回DS控制台,选择这个VM,选择scan for changes,会有日志信息;

同时卸载的时候也会记录文件的变化;

符合PCI DSS Req 11.5

9.

Questions & Answers

Demo additional functionality in Deep Security as required – i.e.

登录到Deep Security管理台

-展示dashboard

-移动小部件

-点击DPI event窗口

-展示DPI事件

-Roll over Menu on left.

-展开DPI详细菜单

2.

警报Alerts

当安全规则被触发, Deep Security会采取适当的动作,同时记录事件,增加一条报警信息.自动发送邮件给系统管理员,并且Deep Security可以和安全信息和事件管理系统相结合.

Stopattacks

compliance

Virtualization security

-排序Scheduling

-角色管理Role-base administration

-安全更新Security updates

-Etc.

Address customer questions via hands-on demonstration

10.

Summary

Deep Security provides advanced, comprehensive protection for physical, virtual and cloud computing server environments, and allows enterprises to be more flexible and responsive to today’s dynamic business and threat environment.

7.

Deep Security防攻击演示

Metasploit是一个强大的开源平台,供开发、测试和使用恶意代码测试。

我们使用Metasploit ‘模仿’一次黑客攻击来看看Deep Security是如何阻止入侵的。

Metasploit功能很多,我是在Windows2003上安装的Apache2.0,并且在防火墙规则中允许80端口的访问,通过apache_modjk_overflow漏洞模拟攻击,产生DPI日志;

展示alerts screen

点击DPI alert

3.

报告Reporting

这个强大的报告引擎提供了一个历史的安全配置和审计的变化,以及阻止攻击报告。

建议生成FW报告,这部分信息会较多。

Show the different reports available in Deep Security, show the Attack Report if time permits ….

8.

系统完整性检查Addressing PCI Requirements (PCI DSS Req 11.5)

The Deep Security Integrity Monitoring module monitors critical operating system and application files – including directories, registry keys and values -- to detect malicious and unexpected changes. It detects -- in real-time, on a scheduled basis, and on-demand -- changes to installed software, processes, listening ports, and running services, and provides an audit trail of these changes.

序号

解说

操作内容

Product Demo

1.

仪表盘Dashboard

通过Deep Security Manager集中设置管理安全策略,跟踪威胁以及针对这些威胁的预防措施.

Web仪表盘非常容易按照自己的喜好改变布局.系统管理员可以灵活的选择不同部件放置到合适的位置.

通过设置自己熟悉的管理布局,管理员可以很快掌握产品的使用。.

4.

计算机Computers

在物理服务器环境中Deep Security通过AD域同步、扫描IP范围或增加服务器同步。此外,在虚拟机环境中Deep Security紧紧地和vCenter集成去发掘和同步的虚拟机。

展示VCenter,AD域下的计算机

-扫描IP的方法

5.

规则Rules

Deep Security是一个人工智能的法规系统。这些规则发现特殊格式或恶意代码签名并阻止它们。他们阻止已知和未知的威胁,包括能够防止网络应用的攻击(如SQL注入和夸站脚本攻击)。

Move over to the left menu, select vCenter node under Computers and right click on properties. Talk about how Deep Security synchronizes with vCenter.