华为AR系列路由器 01-04 WLAN-FAT AP安全配置

华为AR系列路由器 01-01 设备支持的AP

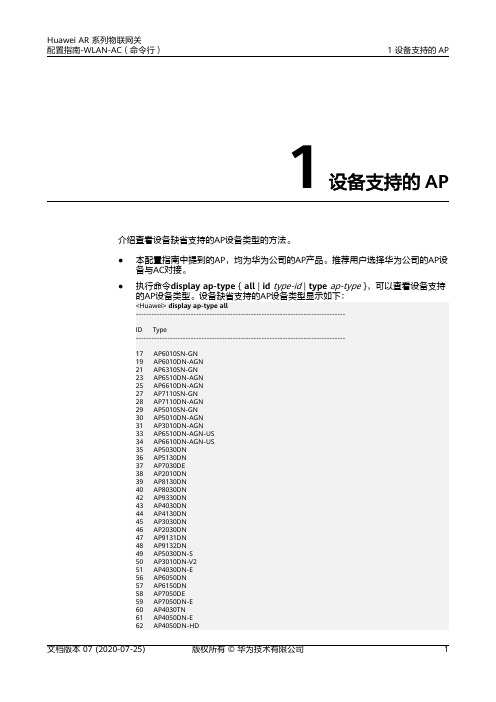

1设备支持的AP介绍查看设备缺省支持的AP设备类型的方法。

●本配置指南中提到的AP,均为华为公司的AP产品。

推荐用户选择华为公司的AP设备与AC对接。

●执行命令display ap-type { all | id type-id | type ap-type },可以查看设备支持的AP设备类型。

设备缺省支持的AP设备类型显示如下:<Huawei> display ap-type all-------------------------------------------------------------------------------- ID Type--------------------------------------------------------------------------------17 AP6010SN-GN19 AP6010DN-AGN21 AP6310SN-GN23 AP6510DN-AGN25 AP6610DN-AGN27 AP7110SN-GN28 AP7110DN-AGN29 AP5010SN-GN30 AP5010DN-AGN31 AP3010DN-AGN33 AP6510DN-AGN-US34 AP6610DN-AGN-US35 AP5030DN36 AP5130DN37 AP7030DE38 AP2010DN39 AP8130DN40 AP8030DN42 AP9330DN43 AP4030DN44 AP4130DN45 AP3030DN46 AP2030DN47 AP9131DN48 AP9132DN49 AP5030DN-S50 AP3010DN-V251 AP4030DN-E56 AP6050DN57 AP6150DN58 AP7050DE59 AP7050DN-E60 AP4030TN61 AP4050DN-E62 AP4050DN-HD64 AP430-E68 AP1010SN69 AP2050DN70 AP2050DN-E71 AP8130DN-W73 AP2050DN-S75 AP4050DN76 AP4051DN77 AP4151DN78 AP4050DN-S79 AP4051DN-S80 AP8050DN81 AP8150DN82 AP8050DN-S85 AP1050DN-S86 AP4051TN87 AP6052DN88 AP7052DN89 AP7052DE90 AP3050DE91 AP7152DN92 AP8050TN-HD93 AP8082DN94 AP8182DN97 AP2051DN98 AP2051DN-S99 AP2051DN-E100 AP7060DN101 AP5050DN-S 102 AP2030DN-S 103 AP4050DE-M 104 AP4050DE-M-S 105 AP100EC106 AP200EC107 AP300EC108 WA375DD-CE 109 AP4050DE-B-S 110 AP5510-W-GP 111 AP2051DN-L-S -------------------------------------------------------------------------------- Total: 74●建议使用设备缺省支持的AP设备类型,否则,AP可能无法正常上线。

华为AR系列企业路由器产品全家福 产品说明书

• 转发性能:3Mpps • 固定 WAN 口:2*GE Combo • 固定 LAN 口:8*GE 电 • Wi-Fi:双频,802.11ac/b/g/n • POE:支持 IEEE 802.3af 和

802.3at 标准 • 扩展槽位:1*MIC

• 带机量 : 100 台 PC • 转发性能:1Mpps • 固定 WAN 口:1*GE

NetEngine AR6140H-S

• 带机量:1000 台 PC • 转发性能:9Mpps~40Mpps • 固 定 WAN 口:4*10GE 光( 兼 容

GE 光)+4*GE • 固定 LAN 口:12*GE • 槽位:4*SIC • 支持双电源(需单独配置) • 支持5G无线板卡

商业分销SOHO&SMB系列

Combo • 固定 LAN 口:4*GE 电

NetEngine AR611W

• 带机量:100台PC • 转发性能:1Mpps • 固定WAN口:1*GE Combo • 固定LAN口:4*GE • Wi-Fi:802.11ac/b/g/n

NetEngine AR611W-LTE4CN

• 带机量:100 台 PC • 转发性能:1Mpps • 固定 WAN 口:1*GE Combo • 固定 LAN 口:4*GE • Wi-Fi:802.11ac/b/g/n • LTE:FDD/TDD LTE

NetEngine AR6300C-S

• 带机量:3000 台 PC • 转发性能:60Mpps~280Mpps • 固定接口:8*10GE 光(可切

换为 GE 光),8*GE 电 • 槽位:4*SIC + 2*WSIC + 4*XSIC • 支持双主控双电源(需单独配

华为AR系列路由器 01-06 漫游配置

6漫游配置关于本章通过配置漫游,实现STA从一个AP覆盖范围移动到另一个AP覆盖范围的过程中保证用户业务不中断。

6.1 漫游简介介绍漫游的定义和目的。

6.2 漫游原理描述6.3 漫游应用场景介绍WLAN漫游的应用场景。

6.4 漫游缺省配置介绍系统常见参数的缺省配置。

6.5 漫游配置前须知6.6 漫游配置举例介绍WLAN漫游的配置举例。

配置举例中包括组网需求、配置思路、配置步骤等。

6.1 漫游简介介绍漫游的定义和目的。

定义WLAN漫游是指STA在同属一个ESS的不同AP的覆盖范围之间移动且保持用户业务不中断的行为。

如图6-1所示,STA从AP_1的覆盖范围移动到AP_2的覆盖范围时保持业务不中断。

图6-1 WLAN漫游组网图目的WLAN网络的最大优势就是STA不受物理介质的影响,可以在WLAN覆盖范围内四处移动并且能够保持业务不中断。

同一个ESS内包含多个AP设备,当STA从一个AP覆盖区域移动到另外一个AP覆盖区域时,利用WLAN漫游技术可以实现STA用户业务的平滑切换。

WLAN漫游解决了以下问题:●保证用户IP地址不变,漫游后仍能访问初次上线时关联的网络,且所能执行的业务保持不变。

●避免漫游过程中用户的认证时间过长而导致数据丢包甚至业务中断。

6.2 漫游原理描述6.2.1 WLAN漫游的网络架构WLAN漫游的网络架构如图6-2所示。

WLAN网络通过AC对AP进行管理,其中AP_1和AP_2与AC进行关联。

现STA在WLAN网络中进行漫游,漫游过程中与不同的AP进行关联,漫游过程如下:STA从AP_1覆盖范围漫游到AP_2覆盖范围的过程中,因为AP_1和AP_2均与AC进行关联,所以此次漫游为AC内漫游。

图6-2 WLAN漫游组网图6.2.2 二层漫游二层漫游漫游前报文走向漫游后报文走向6.2.3 使用快速漫游来缩短WPA2-802.1X安全策略下的漫游切换时间根据用户采用的不同安全策略,可以将漫游分为快速漫游和非快速漫游两种方式,如表6-1所示。

HuaWei路由器安全配置规范

HuaWei路由器安全配置规范一、初始设置1、更改默认登录凭据在首次配置 HuaWei 路由器时,务必更改默认的用户名和密码。

使用强密码,包含字母、数字和特殊字符,并且长度不少于 8 位。

避免使用常见的、容易猜测的密码,如生日、电话号码等。

2、关闭远程管理功能除非有特殊需求,否则应关闭远程管理功能。

远程管理可能会增加被黑客攻击的风险。

如果确实需要远程管理,应限制访问的 IP 地址范围,并使用加密协议(如 SSH 或 HTTPS)。

二、无线网络设置1、启用加密选择 WPA2 或更高级别的加密方式(如 WPA3)来保护无线网络。

避免使用不安全的 WEP 加密。

2、设置强密码为无线网络设置一个复杂且难以猜测的密码,同样包含字母、数字和特殊字符。

3、隐藏 SSID隐藏无线网络的 SSID(服务集标识符),使未经授权的设备无法轻易发现您的网络。

但需要注意的是,隐藏 SSID 并非绝对安全,只是增加了一定的隐蔽性。

4、启用 MAC 地址过滤将允许连接到无线网络的设备的 MAC 地址添加到白名单中,拒绝其他未知设备的连接。

三、防火墙设置1、开启防火墙HuaWei 路由器通常内置有防火墙功能,确保将其开启以阻挡未经授权的网络访问。

2、配置端口转发规则仅在必要时配置端口转发规则,并限制转发到特定的内部IP 地址。

避免开放不必要的端口,以减少潜在的攻击面。

3、启用入侵检测和预防系统(IDS/IPS)如果路由器支持 IDS/IPS 功能,建议启用,以便及时检测和阻止网络中的恶意活动。

四、更新固件定期检查并更新 HuaWei 路由器的固件。

厂商会通过固件更新来修复已知的安全漏洞和提升性能。

确保在更新固件时,不会中断网络连接,并按照官方的指导进行操作。

五、访问控制1、限制内部设备访问通过设置访问控制列表(ACL),限制内部设备之间的访问,防止恶意软件在内部网络中传播。

2、禁止不必要的服务关闭路由器上不使用的服务,如 UPnP(通用即插即用)等,以降低安全风险。

华为AR系列路由器 01-05 IPSec配置

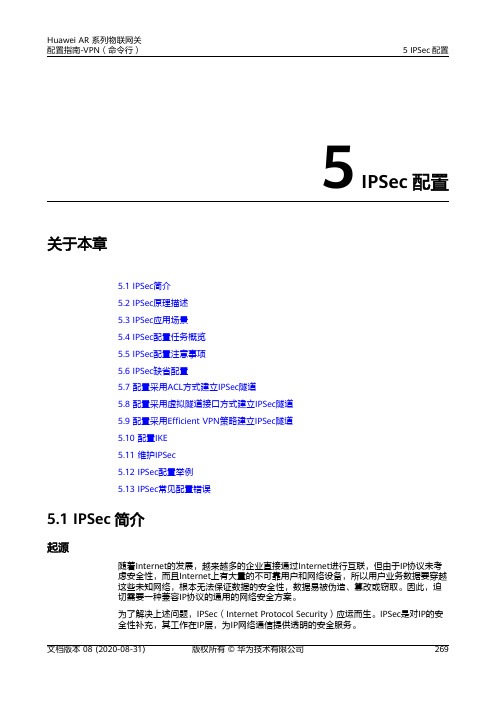

5 IPSec配置关于本章5.1 IPSec简介5.2 IPSec原理描述5.3 IPSec应用场景5.4 IPSec配置任务概览5.5 IPSec配置注意事项5.6 IPSec缺省配置5.7 配置采用ACL方式建立IPSec隧道5.8 配置采用虚拟隧道接口方式建立IPSec隧道5.9 配置采用Efficient VPN策略建立IPSec隧道5.10 配置IKE5.11 维护IPSec5.12 IPSec配置举例5.13 IPSec常见配置错误5.1 IPSec简介起源随着Internet的发展,越来越多的企业直接通过Internet进行互联,但由于IP协议未考虑安全性,而且Internet上有大量的不可靠用户和网络设备,所以用户业务数据要穿越这些未知网络,根本无法保证数据的安全性,数据易被伪造、篡改或窃取。

因此,迫切需要一种兼容IP协议的通用的网络安全方案。

为了解决上述问题,IPSec(Internet Protocol Security)应运而生。

IPSec是对IP的安全性补充,其工作在IP层,为IP网络通信提供透明的安全服务。

定义IPSec是IETF(Internet Engineering Task Force)制定的一组开放的网络安全协议。

它并不是一个单独的协议,而是一系列为IP网络提供安全性的协议和服务的集合,包括认证头AH(Authentication Header)和封装安全载荷ESP(Encapsulating SecurityPayload)两个安全协议、密钥交换和用于验证及加密的一些算法等。

通过这些协议,在两个设备之间建立一条IPSec隧道。

数据通过IPSec隧道进行转发,实现保护数据的安全性。

受益IPSec通过加密与验证等方式,从以下几个方面保障了用户业务数据在Internet中的安全传输:●数据来源验证:接收方验证发送方身份是否合法。

●数据加密:发送方对数据进行加密,以密文的形式在Internet上传送,接收方对接收的加密数据进行解密后处理或直接转发。

华为AR系列路由器 01-04 PPPoE配置

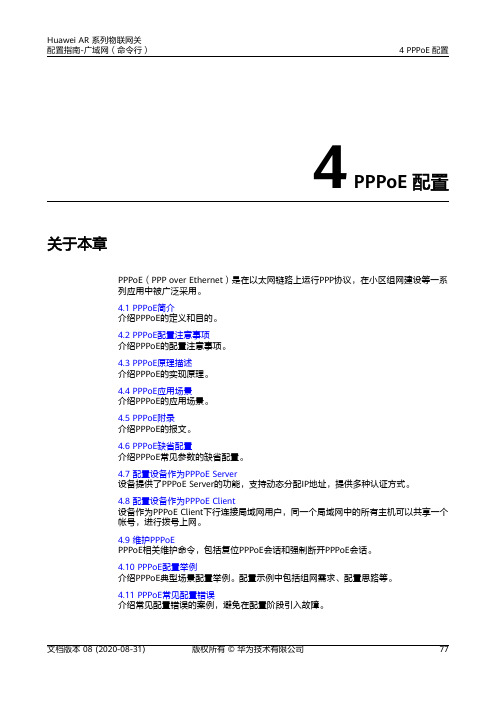

4 PPPoE配置关于本章PPPoE(PPP over Ethernet)是在以太网链路上运行PPP协议,在小区组网建设等一系列应用中被广泛采用。

4.1 PPPoE简介介绍PPPoE的定义和目的。

4.2 PPPoE配置注意事项介绍PPPoE的配置注意事项。

4.3 PPPoE原理描述介绍PPPoE的实现原理。

4.4 PPPoE应用场景介绍PPPoE的应用场景。

4.5 PPPoE附录介绍PPPoE的报文。

4.6 PPPoE缺省配置介绍PPPoE常见参数的缺省配置。

4.7 配置设备作为PPPoE Server设备提供了PPPoE Server的功能,支持动态分配IP地址,提供多种认证方式。

4.8 配置设备作为PPPoE Client设备作为PPPoE Client下行连接局域网用户,同一个局域网中的所有主机可以共享一个帐号,进行拨号上网。

4.9 维护PPPoEPPPoE相关维护命令,包括复位PPPoE会话和强制断开PPPoE会话。

4.10 PPPoE配置举例介绍PPPoE典型场景配置举例。

配置示例中包括组网需求、配置思路等。

4.11 PPPoE常见配置错误介绍常见配置错误的案例,避免在配置阶段引入故障。

4.1 PPPoE简介介绍PPPoE的定义和目的。

定义PPPoE(PPP over Ethernet)协议是一种把PPP帧封装到以太网帧中的链路层协议。

PPPoE可以使以太网网络中的多台主机连接到远端的宽带接入服务器。

目的运营商希望把一个站点上的多台主机连接到同一台远程接入设备,同时接入设备能够提供与拨号上网类似的访问控制和计费功能。

在众多的接入技术中,把多个主机连接到接入设备的最经济的方法就是以太网,而PPP协议可以提供良好的访问控制和计费功能,于是产生了在以太网上传输PPP报文的技术,即PPPoE。

PPPoE利用以太网将大量主机组成网络,通过一个远端接入设备连入因特网,并运用PPP协议对接入的每个主机进行控制,具有适用范围广、安全性高、计费方便的特点。

如何配置AR路由器限制用户上网(Web方式)-pdf

如何配置AR路由器限制用户上网(Web方式)文档版本01发布日期2020-12-29版权所有 © 华为技术有限公司 2020。

保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

商标声明和其他华为商标均为华为技术有限公司的商标。

本文档提及的其他所有商标或注册商标,由各自的所有人拥有。

注意您购买的产品、服务或特性等应受华为公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,华为公司对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

华为技术有限公司地址:深圳市龙岗区坂田华为总部办公楼邮编:518129网址:https://客户服务邮箱:support@客户服务电话:4008302118如何配置AR路由器限制用户上网(Web方式)目录目录1 如何配置AR路由器限制用户上网(WEB方式) (1)1.1 常见的限制用户上网场景 (1)1.2 配置AR路由器限制用户上网的前提条件 (2)1.3 配置AR路由器限制内网用户上网 (2)1.3.1 限制用户的IP地址 (2)1.3.2 限制用户的MAC地址 (6)1.3.3 限制用户的VLAN (11)1.4 限制用户上网相关信息 (16)1如何配置AR路由器限制用户上网(WEB方式)1.1 常见的限制用户上网场景1.2 配置AR路由器限制用户上网的前提条件1.3 配置AR路由器限制内网用户上网1.4 限制用户上网相关信息1.1 常见的限制用户上网场景根据企业对内部员工上网权限的要求不同,本文总结了几种常见的限制用户上网场景,如表1-1所示。

表1-1常见的限制用户上网场景1.2 配置AR路由器限制用户上网的前提条件●已通过Web方式登录AR路由器。

华为AR系列路由器 01-07 快速配置功能配置

7快速配置功能配置关于本章通过配置快速配置功能,可以使以太网子接口能够从对端设备自动学习配置信息。

7.1 快速配置功能概述快速配置功能是指设备的子接口能够从对端设备自动学习并保存VLAN、IP地址和DLCI(Data link Connection Identifier)等配置信息的一种手段。

7.2 使能快速配置功能使能快速配置功能后,还需要对端设备发送PING报文才有可能触发自动学习。

7.3 维护快速配置功能通过清除子接口已经学到的配置信息,可以使得子接口重新自动学习相关配置。

7.4 快速配置注意事项介绍快速配置的配置注意事项。

7.5 配置举例介绍快速配置功能配置举例。

配置示例中包括组网需求、配置思路、配置步骤等。

7.1 快速配置功能概述快速配置功能是指设备的子接口能够从对端设备自动学习并保存VLAN、IP地址和DLCI(Data link Connection Identifier)等配置信息的一种手段。

在U盘开局场景中,当待配置设备数量很多时,如果为每一台设备单独准备不同配置文件,这样会耗费很多的人力和时间。

通过在U盘开局的配置文件中添加使能快速配置功能的配置信息,可以使得待配置设备的子接口能够从对端设备自动学习并保存VLAN、IP地址和DLCI等配置信息。

实现原理表7-1支持快速配置功能的子接口及其实现原理说明●当子接口上预配置了IP地址,使能快速配置功能之后,自动学习的IP地址会覆盖原有的IP地址。

●从触发子接口的自动学习功能开始,1小时之后全局快速配置功能和接口的快速配置功能将全被去使能。

如果在1小时之内重启设备,即使达到1小时,设备上的快速配置功能将不会自动去使能,此时需要通过执行命令行去使能快速配置功能。

●如果待配置设备有多个子接口使能快速配置功能,则按照子接口号从小到大的顺序触发自动学习功能。

例如设备有GE1/0/0.1和GE1/0/0.2两个子接口使能快速配置功能,当对端设备顺次执行ping1.1.1.1和ping2.2.2.2命令后,GE1/0/0.1自动学习的IP地址为1.1.1.1,GE1/0/0.2自动学习的IP地址为2.2.2.2。

华为路由器基础配置

华为路由器基础配置华为路由器基础配置华为路由器是一款高性能路由器,广泛应用于家庭和中小企业网络中。

正确配置华为路由器可以使其发挥最佳的网络性能和安全性。

下面我们将介绍华为路由器的基础配置,帮助大家更好地使用这款设备。

一、网络设置1、WAN口设置:根据您的上网方式,选择正确的WAN口连接类型,如动态IP(DHCP)、静态IP等。

确保已正确设置WAN口IP地址、子网掩码和网关。

2、LAN口设置:设置LAN口IP地址和子网掩码。

确保LAN口和WAN口在同一网段内。

3、Wi-Fi设置:根据您的需求,设置Wi-Fi名称(SSID)和密码。

建议使用强密码来确保网络安全。

4、端口映射:根据您的需求,设置端口映射,将内网IP地址的端口映射到公网IP地址。

二、安全设置1、密码设置:为路由器设置管理员密码,确保密码强度足够,避免使用简单密码。

2、防火墙设置:开启防火墙,防止来自公网的未经授权的访问。

根据需要设置防火墙规则,允许必要的网络流量通过。

3、网络安全控制:根据您的需求,设置网络安全控制,如IP与MAC 地址绑定、访问控制列表(ACL)等。

三、其他功能配置1、DHCP服务:根据您的网络拓扑和设备数量,设置DHCP服务,为网络中的设备自动分配IP地址。

2、动态IP分配:配置动态IP(DHCP)分配,使客户端设备能够自动获取IP地址和DNS服务器地址。

3、无线AP设置:如果您需要扩展无线网络覆盖范围,可以配置无线AP模式,将多个AP设备连接在一起形成一个无线网络。

4、模块配置:根据您的需求,添加所需的模块,如防火墙模块、VPN 模块等。

以上是华为路由器基础配置的简要介绍。

正确配置华为路由器将有助于提高网络性能和安全性。

如果大家有任何疑问,建议参考华为路由器用户手册或咨询专业技术人员。

思科路由器查看配置命令在计算机网络管理中,路由器是网络拓扑结构中不可或缺的一部分。

特别是在复杂的网络环境中,思科路由器扮演着至关重要的角色。

华为AR系列路由器 01-01 接口基础配置

1接口基础配置关于本章通过了解常见接口类型、接口编号规则以及各种可配置的接口参数等内容,方便用户对接口进行管理。

1.1 接口基础简介通过本小节,您可以了解到设备的接口分类和接口编号规则。

1.2 接口配置注意事项介绍接口的配置注意事项。

1.3 配置接口基本参数配置接口基本参数,包括接口描述信息、接口流量统计时间间隔功能以及开启或关闭接口。

1.4 清除接口统计信息1.1 接口基础简介通过本小节,您可以了解到设备的接口分类和接口编号规则。

1.1.1 接口分类接口是设备与网络中的其它设备交换数据并相互作用的部件,分为物理接口和逻辑接口两类,其中:●物理接口物理接口是真实存在、有器件支持的接口。

物理接口分为管理接口、业务接口和GPIO接口三种:–管理接口管理接口主要为用户提供配置管理支持,也就是用户通过此类接口可以登录到设备,并进行配置和管理操作。

管理接口不承担业务传输。

说明本章仅具体介绍业务接口、GPIO接口和逻辑接口,关于管理接口的详细配置,请参见《Huawei AR系列物联网关配置指南-基础配置》。

设备支持的管理接口如表1-1所示:表1-1各管理接口介绍说明Console接口和MiniUSB接口互斥,同一时刻只能使用其中的1个接口。

默认情况下,串口使用Console接口。

–业务接口业务接口需要承担业务传输,分为两种:▪LAN侧接口:路由器可以通过它与局域网中的网络设备交换数据。

▪WAN侧接口:路由器可以通过它与远距离的外部网络设备交换数据。

设备支持的业务接口如表1-2所示:表1-2业务接口说明业务接口有时也被称为端口,为便于描述,在本手册中,统一描述为接口。

–GPIO接口GPIO接口与外接设备相连,可以作为DI接口监控外接设备的电平信号状态,也可以作为DO接口输出高低电平,控制外接设备的开关。

设备支持的GPIO接口如表1-3所示:表1-3 GPIO接口●逻辑接口逻辑接口是指能够实现数据交换功能但物理上不存在、需要通过配置建立的接口。

华为AR系列路由器 01-04 双机热备份配置

4双机热备份配置关于本章4.1 双机热备份简介4.2 双机热备原理描述4.3 双机热备份应用场景4.4 配置注意事项4.5 双机热备份缺省配置4.6 配置双机热备份功能4.7 双机热备份配置举例4.8 双机热备份常见配置错误4.1 双机热备份简介定义双机热备份(Hot-Standby Backup)是指,当两台设备在确定主用(Master)设备和备用(Backup)设备后,由主用设备进行业务的转发,而备用设备处于监控状态,同时主用设备实时向备用设备发送状态信息和需要备份的信息,当主用设备出现故障后,备用设备及时接替主用设备的业务运行。

目的随着用户对网络可靠性的要求越来越高,如何保证网络的不间断传输,已成为一个必须解决的问题。

特别是在一些重要业务的入口或接入点上,需要保证网络的不间断运行,如企业的Internet接入点、银行的数据库服务器等。

在这些业务点上如果只使用一台设备,无论其可靠性多高,网络都必然要承受因单点故障而导致业务中断的风险。

为了解决上述问题,引入了双机热备份。

双机热备份实现了双机业务的备份功能,业务信息通过备份链路实现批量备份和实时备份,保证在主设备故障时业务能够不中断地顺利切换到备份设备,从而降低了单点故障的风险,提高了网络的可靠性。

4.2 双机热备原理描述4.2.1 备份方式设备支持主备方式的双机热备份解决方案。

主备方式(与VRRP热备份配合使用)如图4-1所示,RouterA与RouterB组成一个VRRP备份组。

正常情况下主设备RouterA处理所有业务,并将产生的会话信息通过主备通道传送到备份设备RouterB进行备份;RouterB不处理业务,只用做备份。

图4-1双机热备份主备方式组网图(正常工作)RouterA主备通道当主设备RouterA发生故障,备份设备RouterB接替主设备RouterA处理业务,如图4-2所示。

由于已经在备用设备上备份了会话信息,从而可以保证新发起的会话能正常建立,当前正在进行的会话也不会中断,提高了网络的可靠性。

华为AR系列路由器 01-02 DAA配置

2 DAA 配置

操作步骤

步骤1 执行命令system-view,进入系统视图。

步骤2 配置流量识别规则

1. 执行命令acl [ number ] acl-number [ match-order { auto | config } ],使用 编号创建一个数字型的高级ACL,并进入高级ACL视图;或者执行命令acl name acl-name { advance | acl-number } [ match-order { auto | config } ],使用名 称创建一个命名型的高级ACL,进入高级ACL视图。 缺省情况下,未创建ACL。

Huawei AR 系列物联网关 配置指南-安全(命令行)

2 DAA 配置

2 DAA 配置

关于本章

2.1 DAA简介 2.2 DAA原理描述 2.3 DAA应用场景 2.4 DAA配置任务概览 2.5 DAA配置注意事项 2.6 DAA缺省配置 2.7 配置DAA 2.8 DAA配置举例

2.1 DAA 简介

定义 目的

目的地址计费DAA(Destination Address Accounting),是一种根据用户访问的目的 地址进行精细化流量计费的技术。

在校园网等可运营网络场景中,一般情况下,当用户访问内网资源时,运营商不收 费;而当用户访问外网资源时,运营商需要收取一定费用。 通过DAA技术,可以在园区内网、外网分离控制的基础上,按照目的地址区分不同的 业务类型并实施不同的流量统计和计费策略,最终实现基于业务的精细化运营计费功 能。

仅外置Portal认证方式需 要该网元。

文档版本 08 (2020-08-31)

版权所有 © 华为技术有限公司

143

Huawei AR 系列物联网关 配置指南-安全(命令行)

华为AR系列路由器 01-04 VLAN聚合配置

4 VLAN聚合配置关于本章通过配置VLAN聚合,可实现不同VLAN相同网段间的互通,进而节约IP地址资源。

4.1 VLAN聚合简介介绍VLAN聚合的定义、目的。

4.2 VLAN聚合原理描述介绍VLAN聚合的实现原理。

4.3 VLAN聚合应用场景4.4 VLAN聚合缺省配置介绍VLAN聚合参数的缺省配置。

4.5 VLAN聚合配置注意事项介绍VLAN聚合的配置注意事项。

4.6 配置VLAN聚合VLAN聚合解决了IP地址资源浪费问题,同时可实现不同VLAN间通信。

4.7 VLAN聚合配置举例介绍VLAN聚合的配置实例。

配置实例中包括组网需求、配置思路、操作步骤等。

4.1 VLAN聚合简介介绍VLAN聚合的定义、目的。

定义VLAN聚合(VLAN Aggregation,也称Super VLAN)指在一个物理网络内,用多个VLAN(称为Sub-VLAN)隔离广播域,并将这些Sub-VLAN聚合成一个逻辑的VLAN(称为Super-VLAN),这些Sub-VLAN使用同一个IP子网和缺省网关。

目的交换网络中,VLAN技术以其对广播域的灵活控制和部署方便而得到了广泛的应用。

但是在一般的路由器中,通常是采用一个VLAN对应一个三层逻辑接口的方式实现广播域之间的互通,这在某些情况下导致了IP地址的浪费。

因为一个VLAN对应的子网中,子网号、子网定向广播地址、子网缺省网关地址不能用作VLAN内的主机IP地址,且子网中实际接入的主机可能少于编址数,多出来的IP地址也会因不能再被其他VLAN使用而被浪费掉。

例如,如图4-1所示的VLAN规划中,VLAN2预计未来有10个主机地址的需求,但按编址方式,至少需要给其分配一个掩码长度是28的子网10.1.1.0/28,其中10.1.1.0为子网号,10.1.1.15为子网定向广播地址,10.1.1.1为子网缺省网关地址,这三个地址都不能用作主机地址,剩下范围在10.1.1.2~10.1.1.14的地址可以被主机使用,共13个。

华为AR系列路由器 01-02 AR与FIT AP的版本配套关系

2

AR 与FIT AP 的版本配套关系AR 路由器的WLAN 功能支持FAT AP 和AC 两种工作模式,不同的使用场景,设备的工作模式也不一样:●

对于家庭、小企业等SOHO 场所,推荐AR 路由器工作在FAT AP 模式。

在该模式下,AR 路由器作为FAT AP ,独立为用户提供WLAN 接入服务,具体网络架构请参见FAT AP 架构。

●

对于候车厅、体育馆等大型场所,推荐AR 路由器工作在AC 模式。

在该模式下,AR 路由器作为AC ,下接FIT AP ,两者一起为用户提供WLAN 接入服务,具体网络架构请参见AC+FIT AP 架构。

Huawei AR 系列物联网关

配置指南-WLAN-AC (命令行) 2 AR 与FIT AP 的版本配套关系

文档版本 07 (2020-07-25)版权所有 © 华为技术有限公司3。

华为AR系列路由器 01-03 WLAN-AC配置注意事项

3WLAN-AC 配置注意事项介绍WLAN-AC 的配置注意事项。

涉及网元AP●本配置指南中提到的AP ,均为华为公司的AP 产品。

推荐用户选择华为公司的AP 设备与AC 对接。

●执行命令display ap-type ,可以查看设备缺省支持的AP 设备类型。

AAA 服务器●华为公司的Agile Controller 服务器或第三方公司的其他AAA 服务器产品。

负责对用户进行认证、计费和授权。

Portal 服务器●华为公司的Agile Controller 等服务器或第三方公司的其他Portal 服务器产品。

负责接收Portal 客户端认证请求的服务器端系统,提供免费门户服务和基于Web 认证的界面,与接入设备交互认证客户端的认证信息。

仅Portal 认证方式需要该网元。

License 支持对于支持WLAN AC 特性的设备,WLAN AC 特性的License 支持情况如下:●AR500系列和AR510系列做AC 时,不需要License 授权,可接入AP 的最大数量为16个。

特性依赖和限制●AR500系列中,AR502CG-L 、AR502EG-L 、AR502EG-La 、AR502EG-Lj 、AR502EGW-L 、AR502EG-L-PD 、AR502EGRb-L 、AR502EGRc-Lc 、AR502EGRz-L 、AR502EGRz-Lc 、AR509CG-Lc 、AR509CG-Lt 、AR509CG-Lt-7、AR509CGW-L 不支持WLAN AC 功能。

●AR510系列中,AR515CGW-L 不支持配置WLAN AC 功能。

●AR531&AR550&AR1500&AR2500系列不支持WLAN AC 功能。

●如果在射频上配置了WIDS 功能,则该射频无法用来配置WDS 网桥。

●目前路由器做AC 时,暂不支持802.11ax 协议。

Huawei AR 系列物联网关配置指南-WLAN-AC (命令行) 3 WLAN-AC 配置注意事项文档版本 07 (2020-07-25)版权所有 © 华为技术有限公司4。

华为AR路由器配置参数实际应用实例解说一

#

in terface Vla nif30

ip address 10.10.10.1 255.255.255.252〃定义vian的网关地址和子网掩码

pim dm//组播协议需开启的功能

igmp en able/组播协议需开启的功能

zone trust//定义VLAN是信任区域

acco un ti ng-scheme default

doma in default

doma in default_adm in

local-user admin password ciphe门MQ;4\]B+4Z,YWX*NZ55OA!!

local-user adm in service-type telnet web http

#

in terface Vla nif40

ip address 172.23.68.100 255.255.255.0定义vlan的网关地址和子网掩码

pim dm//组播协议需开启的功能

igmp enable〃组播协议需开启的功能

dhcp select in terface/自动分配该VLAN网关所在的地址段IP

#

firewall zone un trust //定义不信任区域

priority1//定义不信任区域下的策略

#

firewall interzone trust un trust〃配置安全域间

firewall en able//该安全域间启用防火墙

packet-filter3001inbound〃入口执行3001规则

华为AR1220路由器配置参数实际应用实例解说

1.配置参数

华为AR系列路由器 01-04 WLAN-FAT AP安全配置

4 WLAN-FAT AP安全配置关于本章WLAN技术是以无线射频信号作为业务数据的传输介质,这种开放的信道使攻击者很容易对无线信道中传输的业务数据进行窃听和篡改。

通过配置WLAN安全,可以防止攻击者对WLAN网络的攻击,并有效保护合法用户的信息和业务。

4.1 WLAN-FAT AP安全介绍介绍WLAN安全的定义和目的。

4.2 用户接入安全原理描述介绍安全策略和STA黑白名单的实现原理。

4.3 WLAN-FAT AP安全应用介绍WLAN安全的应用场景。

4.4 WLAN-FAT AP安全缺省配置介绍WLAN安全特性中常见参数的缺省配置。

4.5 WLAN-FAT AP安全配置注意事项介绍WLAN-FAT AP安全的配置注意事项。

4.6 配置WLAN-FAT AP安全WLAN技术是以无线射频信号作为业务数据的传输介质,这种开放的信道使攻击者很容易对无线信道中传输的业务数据进行窃听和篡改。

通过配置WLAN安全,可以防止攻击者对WLAN网络的攻击,并有效保护合法用户的信息和业务。

4.7 WLAN-FAT AP安全配置举例介绍WLAN-FAT AP安全的配置举例,包括组网需求、配置思路、操作步骤和配置文件。

4.1 WLAN-FAT AP安全介绍介绍WLAN安全的定义和目的。

定义WLAN安全主要包括以下方面:●用户接入安全:用户接入无线网络的合法性和安全性,包括:链路认证,用户接入认证和数据加密。

●业务安全:保证用户的业务数据在传输过程中的安全性,避免合法用户的业务数据在传输过程中被非法捕获。

目的WLAN技术具有安装便捷、使用灵活、经济节约、易于扩展等优点。

但是WLAN技术是以无线射频信号作为业务数据的传输介质,这种开放的信道使攻击者很容易对无线信道中传输的业务数据进行窃听和篡改。

因此,安全性成为阻碍WLAN技术发展的最重要因素。

为了保障无线用户的安全性,WLAN安全可以提供:●针对无线用户的安全策略机制,包括链路认证,用户接入认证和数据加密。

华为AR系列路由器 01-02 WLAN-FAT AP基本业务配置

2 WLAN-FAT AP基本业务配置关于本章通过配置WLAN-FAT AP基本业务,用户可以方便地接入到无线网络,并在无线网络覆盖区域内自由移动,彻底摆脱有线网络的束缚。

2.1 WLAN-FAT AP介绍介绍WLAN的定义、目的和受益。

2.2 WLAN-FAT AP原理描述介绍WLAN基本业务的实现原理。

2.3 WLAN-FAT AP应用场景介绍WLAN基本业务的应用场景。

2.4 WLAN-FAT AP缺省配置介绍系统常见参数的缺省配置。

2.5 WLAN-FAT AP配置注意事项介绍WLAN-FAT AP的配置注意事项。

2.6 配置WLAN-FAT AP基本业务通过配置WLAN-FAT AP基本业务,用户可以方便地接入到无线网络,并在无线网络覆盖区域内自由移动,彻底摆脱有线网络的束缚。

2.7 维护WLAN-FAT AP介绍如何复位和初始化FAT AP。

2.8 WLAN-FAT AP配置举例介绍FAT AP的配置举例。

配置举例中包括组网需求、配置思路等。

2.9 WLAN-FAT AP FAQ2.1 WLAN-FAT AP介绍介绍WLAN的定义、目的和受益。

定义无线局域网WLAN(Wireless Local Area Network)广义上是指以无线电波、激光、红外线等来代替有线局域网中的部分或全部传输介质所构成的网络。

本文介绍的WLAN技术是基于802.11标准系列的,即利用高频信号(例如2.4GHz或5GHz)作为传输介质的无线局域网。

802.11是IEEE在1997年为WLAN定义的一个无线网络通信的工业标准。

此后这一标准又不断得到补充和完善,形成802.11的标准系列,例如802.11、802.11a、802.11b、802.11e、802.11g、802.11i、802.11n、802.11ac等。

目的以有线电缆或光纤作为传输介质的有线局域网应用广泛,但有线传输介质的铺设成本高,位置固定,移动性差。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

4 WLAN-FAT AP安全配置关于本章WLAN技术是以无线射频信号作为业务数据的传输介质,这种开放的信道使攻击者很容易对无线信道中传输的业务数据进行窃听和篡改。

通过配置WLAN安全,可以防止攻击者对WLAN网络的攻击,并有效保护合法用户的信息和业务。

4.1 WLAN-FAT AP安全介绍介绍WLAN安全的定义和目的。

4.2 用户接入安全原理描述介绍安全策略和STA黑白名单的实现原理。

4.3 WLAN-FAT AP安全应用介绍WLAN安全的应用场景。

4.4 WLAN-FAT AP安全缺省配置介绍WLAN安全特性中常见参数的缺省配置。

4.5 WLAN-FAT AP安全配置注意事项介绍WLAN-FAT AP安全的配置注意事项。

4.6 配置WLAN-FAT AP安全WLAN技术是以无线射频信号作为业务数据的传输介质,这种开放的信道使攻击者很容易对无线信道中传输的业务数据进行窃听和篡改。

通过配置WLAN安全,可以防止攻击者对WLAN网络的攻击,并有效保护合法用户的信息和业务。

4.7 WLAN-FAT AP安全配置举例介绍WLAN-FAT AP安全的配置举例,包括组网需求、配置思路、操作步骤和配置文件。

4.1 WLAN-FAT AP安全介绍介绍WLAN安全的定义和目的。

定义WLAN安全主要包括以下方面:●用户接入安全:用户接入无线网络的合法性和安全性,包括:链路认证,用户接入认证和数据加密。

●业务安全:保证用户的业务数据在传输过程中的安全性,避免合法用户的业务数据在传输过程中被非法捕获。

目的WLAN技术具有安装便捷、使用灵活、经济节约、易于扩展等优点。

但是WLAN技术是以无线射频信号作为业务数据的传输介质,这种开放的信道使攻击者很容易对无线信道中传输的业务数据进行窃听和篡改。

因此,安全性成为阻碍WLAN技术发展的最重要因素。

为了保障无线用户的安全性,WLAN安全可以提供:●针对无线用户的安全策略机制,包括链路认证,用户接入认证和数据加密。

4.2 用户接入安全原理描述介绍安全策略和STA黑白名单的实现原理。

4.2.1 安全策略WLAN安全提供了WEP、WPA、WPA2和WAPI四种安全策略机制。

每种安全策略体现了一整套安全机制,包括无线链路建立时的链路认证方式,无线用户上线时的用户接入认证方式和无线用户传输数据业务时的数据加密方式。

4.2.1.1 WEP有线等效加密WEP(Wired Equivalent Privacy)协议是由802.11标准定义的,用来保护无线局域网中的授权用户所传输的数据的安全性,防止这些数据被窃听。

WEP的核心是采用RC4算法,加密密钥长度有64位和128位,其中有24bit的IV(初始向量)是由系统产生的,所以WLAN服务端和WLAN客户端上配置的密钥长度是40位或104位。

WEP加密采用静态的密钥,接入同一SSID下的所有STA使用相同的密钥访问无线网络。

WEP安全策略包括了链路认证机制和数据加密机制。

链路认证分为开放系统认证和共享密钥认证。

详细的内容请参见2.2.4 STA接入过程中的“链路认证阶段”。

●如果选择开放系统认证方式,链路认证过程不需要WEP加密。

用户上线后,可以通过配置选择是否对业务数据进行WEP加密。

●如果选择共享密钥认证方式,链路认证过程中完成了密钥协商。

用户上线后,通过协商出来的密钥对业务数据进行WEP加密。

4.2.1.2 WPA/WPA2由于WEP共享密钥认证采用的是基于RC4对称流的加密算法,需要预先配置相同的静态密钥,无论从加密机制还是从加密算法本身,都很容易受到安全威胁。

为了解决这个问题,在802.11i标准没有正式推出安全性更高的安全策略之前,Wi-Fi联盟推出了针对WEP改良的WPA。

WPA的核心加密算法还是采用RC4,在WEP基础上提出了临时密钥完整性协议TKIP(Temporal Key Integrity Protocol)加密算法,采用了802.1X的身份验证框架,支持EAP-PEAP、EAP-TLS等认证方式。

随后802.11i安全标准组织又推出WPA2,区别于WPA,WPA2采用安全性更高的区块密码锁链-信息真实性检查码协议CCMP(Counter Mode with CBC-MAC Protocol)加密算法。

为了实现更好的兼容性,在目前的实现中,WPA和WPA2都可以使用802.1X的接入认证、TKIP或CCMP的加密算法,他们之间的不同主要表现在协议报文格式上,在安全性上几乎没有差别。

综上所述,WPA/WPA2安全策略涉及了链路认证阶段、接入认证阶段、密钥协商和数据加密阶段。

链路认证阶段链路认证分为开放式系统认证和共享式密钥认证,详细内容请参见STA接入过程中的“链路认证阶段”。

WPA/WPA2仅支持开放式系统认证。

接入认证阶段WPA/WPA2分为企业版和个人版:●WPA/WPA2企业版:采用WPA/WPA2-802.1X的接入认证方式,使用RADIUS服务器和可扩展认证协议EAP(Extensible Authentication Protocol)进行认证。

用户提供认证所需的凭证,如用户名和密码,通过特定的用户认证服务器(一般是RADIUS服务器)来实现对用户的接入认证。

在大型企业网络中,通常采用WPA/WPA2企业版的认证方式。

说明关于802.1X的原理描述,请参见《配置指南-安全》中的“802.1X认证”。

WPA/WPA2支持基于EAP-TLS和EAP-PEAP的802.1X认证方式,其认证流程如图4-1和图4-2所示。

图4-1基于EAP–TLS的802.1X认证流程图成PMKPMK图4-2基于EAP-PEAP的802.1X认证流程图成PMKPMK ●WPA/WPA2个人版:对一些中小型的企业网络或者家庭用户,部署一台专用的认证服务器代价过于昂贵,维护也很复杂,因此,WPA/WPA2提供了一种简化的模式,即WPA/WPA2预共享密钥(WPA/WPA2-PSK)模式,它不需要专门的认证服务器,仅要求在每个WLAN节点(WLAN服务端、无线路由器、网卡等)预先输入一个预共享密钥即可。

只要密钥吻合,客户就可以获得WLAN的访问权。

由于这个密钥仅仅用于认证过程,而不用于加密过程,因此不会导致诸如使用WEP密钥来进行802.11共享认证那样严重的安全问题。

802.1X认证可以支持对有线用户和无线用户进行身份认证,而PSK认证则是专门针对无线用户的认证方法。

PSK认证需要事先在STA和AP端配置相同的预共享密钥,然后通过是否能够对协商的消息成功解密,来确定STA配置的预共享密钥是否和AP配置的预共享密钥相同,从而完成STA和AP的互相认证。

如果密钥协商成功,表明PSK接入认证成功;如果密钥协商失败,表明PSK接入认证失败。

密钥协商阶段在802.11i里定义了两种密钥层次模型,一种是成对密钥层次结构,主要用来保护STA与AP之间往来的数据;一种是群组密钥层次结构,主要用来描述STA与AP之间的广播或组播数据。

密钥协商阶段是根据接入认证生成的成对主钥PMK(Pairwise Master Key)产生成对临时密钥PTK(Pairwise Transient Key)和群组临时密钥GTK(Group TemporalKey)。

PTK用来加密单播报文,GTK用来加密组播和广播无线报文。

●针对802.1X接入认证,生成PMK的流程图如图4-1所示。

●针对PSK认证,根据设置预共享密钥的方式不同(通过命令行可以选择设置预共享密钥的方式),生成的PMK方式也不同:–如果设置的预共享密钥是十六进制,则预共享密钥即是PMK;–如果设置的预共享密钥是字符串,则PMK是利用预共享密钥和SSID通过哈希算法计算出来的。

密钥协商包括单播密钥协商和组播密钥协商过程。

●单播密钥协商过程密钥协商过程也叫做四次握手过程,是通过EAPOL-Key报文进行信息交互的,如图4-3所示。

图4-3单播密钥协商流程图生成PTK安装PTKa.AP发送EAPOL-Key帧给STA,帧中包含随机数ANonce。

b.STA根据STA与AP的MAC地址、PMK、ANonce和SNonce计算出PTK,STA发送EAPOL-Key帧给AP,帧中包含SNonce、RSN信息元素和EAPOL-Key帧的消息完整码MIC(Message Integrity Code)。

AP根据PMK、ANonce、SNonce、AP的MAC地址、STA的MAC地址计算出PTK,并校验MIC,核实STA的PMK是否和自己的一致。

c.AP发送EAPOL-Key帧给STA,并通知STA安装密钥,帧中包含Anonce、RSN信息元素、帧MIC、加密过的GTK。

d.STA发送EAPOL-Key帧给AP,并通知AP已经安装并准备开始使用加密密钥。

AP收到后安装加密密钥。

●组播密钥协商过程组播密钥协商过程也叫做二次握手过程,此过程是在四次握手产生PTK并安装密钥后开始进行的,如图4-4所示。

图4-4组播密钥协商流程图a.AP计算出GTK,用单播密钥加密GTK,发送EAPOL-Key帧给STA。

b.STA收到EAPOL-Key帧后,验证MIC,解密GTK,安装组播加密密钥GTK,并发送EAPOL-Key确认消息给AP。

AP收到EAPOL-Key确认帧后,验证MIC,安装GTK。

数据加密WPA/WPA2支持TKIP和CCMP两种加密算法。

●TKIP加密算法区别于WEP共用一个共享密钥,TKIP采用一套动态密钥协商和管理方法,每个无线用户都会动态地协商一套密钥,保证了每个用户使用独立的密钥。

每个用户的密钥是由密钥协商阶段协商出来的PTK、发送方的MAC地址和报文序列号计算生成的,通过这种密钥混合的防护方式来防范针对WEP的攻击。

TKIP采用信息完整性校验机制,一方面保证接收端接收报文的完整性;另一方面保证接收端和发送端数据的合法性。

信息完整性校验码是通过密钥协商阶段协商出来的MIC Key、目的MAC地址、源MAC地址和数据包计算生成的。

●CCMP加密算法区别于WEP和TKIP采用的流密码机制,CCMP采用了以高级加密标准AES(Advanced Encryption Standard)的块密码为基础的安全协议。

这种基于块密码的加密技术克服了RC4算法本身的缺陷,安全性更高。

4.2.1.3 WAPI无线局域网鉴别与保密基础结构WAPI(WLAN Authentication and PrivacyInfrastructure)是中国提出的、以802.11无线协议为基础的无线安全标准。

WAPI能够提供比WEP和WPA更强的安全性,WAPI协议由以下两部分构成:●无线局域网鉴别基础结构WAI(WLAN Authentication Infrastructure):用于无线局域网中身份鉴别和密钥管理的安全方案;●无线局域网保密基础结构WPI(WLAN Privacy Infrastructure):用于无线局域网中数据传输保护的安全方案,包括数据加密、数据鉴别和重放保护等功能。