华为(Quidway AR18-22-24)路由器配置实例

ar%2018-22-24彩页

Quidway® AR 18-22-24交换路由器产品概述Quidway® AR 18-22-24是华为3COM公司开发的新一代专业的交换路由器设备,它将路由器和交换机设备有机地结合在一起,为网吧或企业分支机构提供交换及接入的一体化产品。

Quidway® AR 18-22-24的最大特点在于采用全新的硬件和软件平台,性能是以前的18-2X 路由器的4-5倍,24个交换网口具有非常高的以太网接入密度,并且都支持Vlan划分;软件特征上面合入了更多的新特性,业务能力更加强大。

Quidway® AR 18-22-24路由器外观图产品特点路由和交换一体化Quidway® AR 18-22-24路由器具有2个以太网Wan接口,24个以太网LAN接口,这是一种典型的路由器集成交换机的路由交换一体化产品,特别适合中小企业、企业分支机构和网吧等的综合组网。

z AR 18-22-24有2个以太网WAN接口,实现两条宽带线路的同时接入,或者一条线路宽带接入,另一条线路通过ADSL拨号接入,从而实现负载分担和线路备份的功能,完美地解决了中小企业和网吧用户网通、电信双接入问题。

z AR18-22-24有24口以太网LAN接口,拥有极强的以太网接入能力,并且支持VLAN 的划分,可以满足大多数中小企业的组网要求。

整网只需一台交换路由器,无需购买其他网络设备,便可实现Internet的接入,节约用户网络建设的费用。

与传统的路由器加交换机的方案相比,AR 18-22-24减少了两个设备占用的物理空间,提高了可靠性,并且实现了统一网管,大大提高了可管理性和维护的方便性。

多出口负载分担等值路由根据带宽的负载分担用于企业网络边缘,对用户的出口流量进行合理分配。

AR 18-22-24具有双WAN口,可以实现双链路的负载均衡,保证用户的线路得到最佳的利用。

z基于默认带宽下的负载分担:路由器按实际接口物理带宽进行负载分担。

华为路由器和交换机实例配置

华为路由器和交换机实例配置华为路由器和交换机实例配置华为路由器和交换机实例配置命令(文章转载有错误的地请指点,以便改正)一. 端口:路由器——ethernet(以太口)、Serial(串口)、loopback (虚拟端口)交换机——ethernet、vlan、loopback注意:交换机默认其24个端口全在vlan 1里面,交换机在给vlan 配了ip之后就具有路由器的功能了。

另一个需要注意的是,所用的端口是否被shutdown了,如果被shutdown了,需要进入相应的端口执行undo shutdown。

二. 配置ip除了交换机的以太口不可以配置ip外,其他端口都可以,配置方法相同。

[Quidway] interface *(所要配置的端口,如vlan 1)[Quidway-*]ip add *.*.*.*(ip)*.*.*.*(掩码)/*(掩码位数,一般只在路由器上适用)三. NAT 上网(此命令是在VRP版本为3.4的路由器上测试的,在其他版本上是否适用,未经考察)组网图:R1E0/2E0/3E0/1E1:192.192.169.*/24E0:192.168.2.1/24Ip:192.168.2.10/24网关:192.168.2.1Ip:192.168.2.11/24网关:192.168.2.1Ip:192.168.2.12/24网关:192.168.2.1Ip:192.168.2.13/24网关:192.168.2.1PCAPCBPCCE0/4To internetPCDS1E0/5NAPT工作过程:P191. 用地址池的方法上网:首先配置路由器的接口的ip地址,然后配置地址转换,把所有内网地址转换成所配置的地址池中的地址,参考命令如下:[R1]acl number 2000 //在vrp为3.4的路由器上,2000-2999表示basic acl [R1-acl-basic-2000]rule permit source 192.168.2.0 0.0.0.255(地址掩码的反码)[R1-acl-basic-2000]rule deny source any#这个访问控制列表定义了IP源地址为192.168.2.0/24的外出数据包[R1]nat address-group 1(地址池的组号)192.192.169.10 192.192.169.15#这条命令定义了一个包含6个公网地址(10~15)的地址池,地址池代号为1[R1] interface e 1[R1-Ethernet1] nat outbound 2000(acl的编号)address-group 1 (地址池的代号)[R1]ip route-static 0.0.0.0 0.0.0.0 192.192.169.1 (千万不要忘记这一步,!)#上面设置了路由器的E0和E1端口IP地址,并在路由表中添加缺省路由。

最新华为路由器配置实例

最新华为路由器配置实例最新华为路由器配置实例一:介绍华为路由器是一种网络设备,通过路由连接不同的网络,并且能够提供各种网络服务和功能。

本文将详细介绍华为路由器的配置步骤,以便能够帮助用户正确配置和操作华为路由器。

二:准备工作在开始配置华为路由器之前,需要准备以下材料和设备:1. 华为路由器设备2. 电脑或移动设备3. 电缆连接线4. 网络连接配置信息三:连接路由器1. 将华为路由器设备插入电源插座,并确保路由器的电源开关已打开。

2. 使用电缆连接线将路由器的LAN口连接到电脑或移动设备的网口。

四:登录路由器管理界面1. 打开电脑或移动设备上的浏览器,输入默认的路由器管理界面地址(例如:192.168.1.1)。

2. 在弹出的登录界面中,输入默认的用户名和密码,登录。

五:配置基本网络设置1. 在路由器管理界面中,找到“基本网络设置”或类似选项。

2. 输入网络连接配置信息,包括IP地址、子网掩码、网关等。

3. 保存并应用配置。

六:配置无线网络1. 在路由器管理界面中,找到“无线网络设置”或类似选项。

2. 设置无线网络的名称(SSID),选择加密方式并设置密码。

3. 保存并应用配置。

七:配置高级功能根据实际需求,可以配置路由器的各种高级功能,包括但不限于:1. DHCP服务设置2. 端口转发设置3. 安全设置4. VLAN配置5. ... (根据实际需求添加更多内容)八:保存配置并重启路由器1. 确认所有配置都已设置完成并保存。

2. 在路由器管理界面中找到“系统设置”或类似选项。

3. “保存配置并重启路由器”或类似按钮,等待路由器重启完成。

九:附件本文档所涉及的附件包括:1. 华为路由器配置示例截图2. 路由器连接线图片十:法律名词及注释1. 路由器:是一种网络设备,用于连接不同的网络。

2. 网络连接配置信息:包括IP地址、子网掩码、网关等,用于设置网络连接。

3. 默认用户名和密码:路由器的初始登录用户名和密码。

华为路由器设置图解

华为路由器设置图解华为路由器设置图解章节一、准备工作1.1 准备所需材料和设备1.2 检查网络连接1.3 安装华为路由器章节二、连接路由器和电脑2.1 使用网线连接2.2 使用Wi-Fi连接章节三、路由器登录与设置3.1 打开浏览器3.2 输入路由器IP地质3.3 输入登录凭证3.4 配置基本设置3.4.1 WLAN设置3.4.2 密码设置3.4.3 网络设置3.4.4 DHCP设置3.4.5 防火墙设置3.4.6 其他高级设置章节四、无线网络设置4.1 设置Wi-Fi名称(SSID)4.2 设置Wi-Fi密码4.3 设置加密方式4.4 设置频段和信道4.5 设置无线信号强度4.6 设置MAC地质过滤章节五、网络连接设置5.1 静态IP设置5.2 动态IP设置5.3 PPPoE设置章节六、家庭网络管理6.1 网络设备管理6.1.1 设备连接管理 6.1.2 MAC地质绑定 6.1.3 IP地质过滤6.2 家长控制6.2.1 设备限时6.2.2 网站过滤6.2.3 特定应用限制 6.2.4 制定上网计划 6.2.5 儿童模式6.3 安全防护6.3.1 防火墙设置 6.3.2 抗攻击防护 6.3.3 地质过滤6.3.4 查杀章节七、高级设置7.1 DHCP服务器设置7.2 NAT设置7.3 VPN设置7.4 DDNS设置7.5 QoS设置附件:附件1:华为路由器产品说明书附件2:华为路由器常见问题解答法律名词及注释:1、IP地质:指用于识别网络中主机位置的数字标识。

2、DHCP:动态主机配置协议,用于动态分配IP地质和其他网络配置信息。

3、SSID:无线网络的名称,用于识别不同的无线网络。

4、WPA/WPA2:Wi-Fi保护接入协议,是一种Wi-Fi网络安全认证协议。

5、PPPoE:点对点协议通过以太网,用于在宽带网络上建立和管理连接。

本文档涉及附件。

本文所涉及的法律名词及注释。

华为路由器配置实例

通过在外网口配置nat基本就OK 了,以下配置假设EthernetO/O为局域网接口,EthernetO/1 为外网口。

1、配置内网接口( EthernetO/O):[MSR20-20 ] in terface EthernetO/O[MSR20-20 - EthernetO/O]ip add 192.168.1.1 242、使用动态分配地址的方式为局域网中的PC分配地址[MSR20-20 ]dhcp server ip-pool 1[MSR20-20 -dhcp-pool-1]network 192.168.1.0 24[MSR20-20 -dhcp-pool-1]dns-list 202.96.134.133[MSR20-20 -dhcp-pool-1] gateway-list 192.168.1.13、配置nat[MSR20-20 ]nat address-group 1 公网IP 公网IP[MSR20-20 ]acl number 3000[MSR20-20 -acl-adv-3000]rule 0 permit ip4、配置外网接口( EthernetO/1)[MSR20-20 ] in terface EthernetO/1[MSR20-20 - Ethernet0/1]ip add 公网IP[MSR20-20 - EthernetO/1] nat outbound 3000 address-group 15 .加默缺省路由[MSR20-20 ]route-stac 0.0.0.0 0.0.0.0 夕卜网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl作nat,一条默认路由指向电信网关.ok!Console登陆认证功能的配置关键词:MSR;co nsole;一、组网需求:要求用户从con sole登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

H3C之AR18路由器设置实例 --双出口链路备份规范设置

H3C之AR18路由器设置实例 --双出口链路备份规范设置 - 华三-悠悠思科华为网络技术门户双出口链路规范设置双出口举办主备备份在一般呈此刻到一个ISP有两条链路,一条带宽较量宽,一条带宽较量低的情形下。

下面就两种常见的组网给出设置实例。

# 设置自动侦测组1,侦测主用链路的对端地点是否可达,侦测隔断为5s。

detect-group 1detect-list 1 ip address 142.1.1.1timer loop 5## 设置接口应用NAT时引用的ACL。

acl number 2001rule 10 permit source 192.168.1.0 0.0.0.255## 设置在接口上应用的过滤法则,主要用于进攻防御,猛烈发起设置。

acl number 3001rule 10 deny tcp destination-port eq 445rule 11 deny udp destination-port eq 445rule 20 deny tcp destination-port eq 135rule 21 deny udp destination-port eq 135rule 30 deny tcp destination-port eq 137rule 31 deny udp destination-port eq netbios-nsrule 40 deny tcp destination-port eq 138rule 41 deny udp destination-port eq netbios-dgmrule 50 deny tcp destination-port eq 139rule 51 deny udp destination-port eq netbios-ssnrule 80 deny tcp destination-port eq 4444rule 90 deny tcp destination-port eq 707rule 100 deny tcp destination-port eq 1433rule 101 deny udp destination-port eq 1433rule 110 deny tcp destination-port eq 1434rule 111 deny udp destination-port eq 1434rule 120 deny tcp destination-port eq 5554rule 130 deny tcp destination-port eq 9996rule 141 deny udp source-port eq bootpsrule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-replyrule 162 permit icmp icmp-type ttl-exceededrule 165 deny icmprule 2002 permit ip destination 142.1.1.2 0rule 3000 deny ipacl number 3002rule 10 deny tcp destination-port eq 445rule 11 deny udp destination-port eq 445rule 20 deny tcp destination-port eq 135rule 21 deny udp destination-port eq 135rule 30 deny tcp destination-port eq 137rule 31 deny udp destination-port eq netbios-ns rule 40 deny tcp destination-port eq 138rule 41 deny udp destination-port eq netbios-dgm rule 50 deny tcp destination-port eq 139rule 51 deny udp destination-port eq netbios-ssnrule 80 deny tcp destination-port eq 4444rule 90 deny tcp destination-port eq 707rule 100 deny tcp destination-port eq 1433rule 101 deny udp destination-port eq 1433rule 110 deny tcp destination-port eq 1434rule 111 deny udp destination-port eq 1434rule 120 deny tcp destination-port eq 5554rule 130 deny tcp destination-port eq 9996rule 141 deny udp source-port eq bootpsrule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-replyrule 162 permit icmp icmp-type ttl-exceededrule 165 deny icmprule 2002 permit ip destination 162.1.1.2 0rule 3000 deny ipacl number 3003rule 10 deny tcp destination-port eq 445rule 11 deny udp destination-port eq 445rule 20 deny tcp destination-port eq 135rule 21 deny udp destination-port eq 135rule 30 deny tcp destination-port eq 137rule 31 deny udp destination-port eq netbios-ns rule 40 deny tcp destination-port eq 138rule 41 deny udp destination-port eq netbios-dgm rule 50 deny tcp destination-port eq 139rule 51 deny udp destination-port eq netbios-ssnrule 80 deny tcp destination-port eq 4444rule 90 deny tcp destination-port eq 707rule 100 deny tcp destination-port eq 1433rule 101 deny udp destination-port eq 1433rule 110 deny tcp destination-port eq 1434rule 111 deny udp destination-port eq 1434rule 120 deny tcp destination-port eq 5554rule 130 deny tcp destination-port eq 9996rule 141 deny udp source-port eq bootpsrule 160 permit icmp icmp-type echorule 161 permit icmp icmp-type echo-replyrule 162 permit icmp icmp-type ttl-exceededrule 165 deny icmprule 2010 deny ip source 192.168.1.1 0rule 2030 permit ip source 192.168.1.0 0.0.0.255rule 3000 deny ip## 设置广域网接口E1/0,对入报文举办过滤(所有出报文均需要做NAT时可以差池入报文举办过滤),对出报文举办NAT。

AR18路由器电信、网通双线路切换配置

AR18网吧路由器电信、网通双线路智能切换配置指导在很多地区,网吧用户同时申请了中国电信和中国网通两条宽带接入线路,如果此时双线路采用常规的“负载均衡”方式,就会发生访问网通站点走电信线路,访问电信站点走网通线路的情况,由于当前网通和电信两个运营商之间存在着互联互通速度慢的问题,造成速度瓶颈。

如何实现“访问网通站点走网通线路,访问电信站点走电信线路”呢?在华为AR系列路由器上可以通过配置策略路由的方式满足以上需要。

一。

配置访问控制列表,定义访问目的地址为网通的地址段进入系统视图,创建ACL 3100:<Quidway>systemSystem View: return to User View with Ctrl+Z.[Quidway]acl num 3100[Quidway-acl-adv-3100]可以直接复制粘贴如下规则:rule 0 permit ip destination 60.0.0.0 0.7.255.255rule 1 permit ip destination 60.0.0.0 0.8.255.255rule 2 permit ip destination 60.0.0.0 0.9.255.255rule 3 permit ip destination 60.0.0.0 0.10.255.255rule 4 permit ip destination 60.0.0.0 0.11.255.255rule 5 permit ip destination 60.8.0.0 0.3.255.255rule 6 permit ip destination 60.12.0.0 0.0.255.255rule 7 permit ip destination 60.13.0.0 0.0.63.255rule 8 permit ip destination 60.13.128.0 0.0.127.255rule 9 permit ip destination 60.16.0.0 0.15.255.255rule 10 permit ip destination 60.208.0.0 0.7.255.255rule 11 permit ip destination 60.216.0.0 0.1.255.255rule 12 permit ip destination 60.220.0.0 0.3.255.255rule 13 permit ip destination 61.48.0.0 0.3.255.255rule 14 permit ip destination 61.52.0.0 0.1.255.255rule 15 permit ip destination 61.54.0.0 0.0.255.255rule 16 permit ip destination 61.55.0.0 0.0.255.255rule 17 permit ip destination 61.133.0.0 0.0.127.255rule 18 permit ip destination 61.134.64.0 0.0.63.255rule 19 permit ip destination 61.134.128.0 0.0.127.255rule 20 permit ip destination 61.135.0.0 0.0.255.255rule 21 permit ip destination 61.136.0.0 0.0.255.255rule 22 permit ip destination 61.138.0.0 0.0.127.255rule 23 permit ip destination 61.139.128.0 0.0.63.255rule 24 permit ip destination 61.148.0.0 0.0.255.255rule 25 permit ip destination 61.149.0.0 0.0.255.255rule 26 permit ip destination 61.156.0.0 0.0.255.255rule 27 permit ip destination 61.158.0.0 0.0.255.255rule 28 permit ip destination 61.159.0.0 0.0.63.255rule 29 permit ip destination 61.161.0.0 0.0.63.255rule 31 permit ip destination 61.162.0.0 0.0.255.255 rule 32 permit ip destination 61.163.0.0 0.0.255.255 rule 33 permit ip destination 61.167.0.0 0.0.255.255 rule 34 permit ip destination 61.168.0.0 0.0.255.255 rule 35 permit ip destination 61.176.0.0 0.0.255.255 rule 36 permit ip destination 61.179.0.0 0.0.255.255 rule 37 permit ip destination 61.180.128.0 0.0.127.255 rule 38 permit ip destination 61.181.0.0 0.0.255.255 rule 39 permit ip destination 61.182.0.0 0.0.255.255 rule 40 permit ip destination 61.189.0.0 0.0.127.255 rule 41 permit ip destination 202.32.0.0 0.31.255.255 rule 42 permit ip destination 202.96.64.0 0.0.31.255 rule 43 permit ip destination 202.97.128.0 0.0.127.255 rule 44 permit ip destination 202.98.0.0 0.0.31.255 rule 45 permit ip destination 202.99.0.0 0.0.255.255 rule 46 permit ip destination 202.102.128.0 0.0.63.255 rule 47 permit ip destination 202.102.224.0 0.0.1.255 rule 48 permit ip destination 202.106.0.0 0.0.255.255 rule 49 permit ip destination 202.107.0.0 0.0.127.255 rule 50 permit ip destination 202.108.0.0 0.0.255.255 rule 51 permit ip destination 202.110.0.0 0.0.127.255 rule 52 permit ip destination 202.110.192.0 0.0.63.255 rule 53 permit ip destination 202.111.128.0 0.0.63.255 rule 54 permit ip destination 210.51.0.0 0.0.255.255 rule 55 permit ip destination 210.52.0.0 0.1.255.255 rule 56 permit ip destination 218.4.0.0 0.3.255.255 rule 57 permit ip destination 218.10.0.0 0.1.255.255 rule 58 permit ip destination 218.21.128.0 0.0.127.255 rule 59 permit ip destination 218.24.0.0 0.1.255.255 rule 60 permit ip destination 218.26.0.0 0.0.255.255 rule 61 permit ip destination 218.27.0.0 0.0.255.255 rule 62 permit ip destination 218.28.0.0 0.1.255.255 rule 63 permit ip destination 218.56.0.0 0.3.255.255 rule 64 permit ip destination 218.60.0.0 0.1.255.255 rule 65 permit ip destination 218.62.0.0 0.0.127.255 rule 66 permit ip destination 218.67.128.0 0.0.127.255 rule 67 permit ip destination 218.68.0.0 0.1.255.255 rule 68 permit ip destination 219.141.128.0 0.0.127.255 rule 69 permit ip destination 219.142.0.0 0.1.255.255 rule 70 permit ip destination 219.154.0.0 0.1.255.255 rule 71 permit ip destination 219.156.0.0 0.1.255.255 rule 72 permit ip destination 219.158.0.0 0.0.255.255 rule 73 permit ip destination 219.159.0.0 0.0.63.255rule 75 permit ip destination 221.4.0.0 0.1.255.255rule 76 permit ip destination 221.6.0.0 0.0.255.255rule 77 permit ip destination 221.7.128.0 0.0.127.255rule 78 permit ip destination 221.8.0.0 0.1.255.255rule 79 permit ip destination 221.10.0.0 0.0.255.255rule 80 permit ip destination 221.11.0.0 0.0.127.255rule 81 permit ip destination 221.12.0.0 0.3.255.255rule 82 permit ip destination 221.12.0.0 0.0.127.255rule 83 permit ip destination 221.12.128.0 0.0.63.255rule 84 permit ip destination 221.192.0.0 0.3.255.255rule 85 permit ip destination 221.196.0.0 0.1.255.255rule 86 permit ip destination 221.199.0.0 0.0.31.255rule 87 permit ip destination 221.199.32.0 0.0.15.255rule 88 permit ip destination 221.199.128.0 0.0.63.255rule 89 permit ip destination 221.199.192.0 0.0.15.255rule 90 permit ip destination 221.200.0.0 0.3.255.255rule 91 permit ip destination 221.204.0.0 0.1.255.255rule 92 permit ip destination 221.207.0.0 0.0.63.255rule 93 permit ip destination 221.208.0.0 0.15.255.255rule 94 permit ip destination 222.128.0.0 0.3.255.255rule 95 permit ip destination 222.132.0.0 0.3.255.255rule 96 permit ip destination 222.136.0.0 0.7.255.255rule 97 permit ip destination 222.160.0.0 0.3.255.255注:以上规则已经包含大部分网通地址段,如有更新可以动态添加。

华为Quidway AR18系列路由器

产品特点 便捷安全的接入方式

AR 18-20提供一个10M以太网WAN接口。AR 18-20具 有四个LAN二层以太网接口,全面提升网络接入性 能,配合提供PPPoE等丰富的接入协议,满足用户 不同的组网需求。

构建VPN网络

Intranet VPN(Virtual Private Network,虚拟专 用网)通过公用网络互连企业各个分支,作为 传统专线网络或其它企业网的扩展及替代形式; Access VPN为SOHO等小型用户搭建通过 PSTN/ISDN访问公司总部资源的安全通路; Extranet VPN将企业网络延伸至合作伙伴与客 户处,使不同企业间通过公网进行安全、私有 的通讯。AR 18-20系列路由器主要用于VPN的 接入端。

Quidway® AR18-20以太网路由器(以下简称AR1820)是华为公司面向家庭办公、小型办公室 (SOHO)、小企业及网吧等开发的以太网接口为 主的路由器产品。AR18-20以太网路由器全部采用 固定以太网接口,集成了二层交换模块,可以满足 用户不同的接入组网需求。

AR18系列路由器采用华为公司VRP网络操作系 统平台,支持丰富的功能特性,如安全、QoS、路 由等。 VRP提供中文帮助界面,配置十分简单。同 时,路由器的接口符合国际网络标准,保证了与其 它厂家产品在各个层面上的互通,可最大程度保护 用户的已有投资。

可靠性

采用备份中心技术,利用同步、异步口的特性,实 现各种线路之间的备份,满足高可靠性网络的需求。

ห้องสมุดไป่ตู้

中英文界面

路由器提供的命令行用户接口,遵循业界流行的路 由器配置方法,用户无需特殊培训便可全面配置产 品,中文提示和帮助信息将大大便利国内广大用户。

华为路由器配置实例

华为路由器配置实例华为路由器配置实例1.硬件连接配置1.1 连接路由器①将电缆连接到路由器的WAN口②将另一端的电缆连接到互联网服务提供商(ISP)的调制解调器1.2 连接计算机①将计算机连接到路由器的LAN口②确保计算机网络设置为自动获得IP地质2.登录路由器管理界面2.1 打开网页浏览器2.2 在浏览器地质栏输入默认的路由器管理界面IP地质(例如.192.16①)2.3 输入用户名和密码登录路由器管理界面3.基本网络设置3.1 修改管理密码①在路由器管理界面中找到“系统管理”或类似选项②设置新的管理密码并确认保存3.2 更新路由器固件①在路由器管理界面中找到“系统升级”或类似选项②相应的固件文件并进行升级3.3 配置网络名称(SSID)①在路由器管理界面中找到“无线设置”或类似选项②输入新的网络名称(SSID)并确认保存3.4 配置密码①在路由器管理界面中找到“无线设置”或类似选项②设置新的无线密码并确认保存3.5 配置IP地质分配①在路由器管理界面中找到“局域网设置”或类似选项②设置IP地质分配方式为DHCP(自动获取)4.高级网络设置4.1 配置端口转发①在路由器管理界面中找到“虚拟服务器”或类似选项②添加需要转发的端口号和对应的内部IP地质4.2 配置端口触发①在路由器管理界面中找到“端口触发”或类似选项②添加需要触发的端口范围和对应的触发条件4.3 配置静态路由①在路由器管理界面中找到“静态路由”或类似选项②添加需要配置的网络地质和对应的出口或下一跳选项5.安全设置5.1 配置防火墙①在路由器管理界面中找到“防火墙”或类似选项②配置需要开放或关闭的端口5.2 启用MAC地质过滤①在路由器管理界面中找到“无线设置”或类似选项②添加允许或禁止连接的MAC地质5.3 启用网络地质转换(NAT)①在路由器管理界面中找到“NAT”或类似选项②启用NAT并确认保存6.附件本文档涉及附件:●路由器配置截图●路由器固件升级文件●其他相关配置文件7.法律名词及注释●IP地质:Internet Protocol Address,互联网协议地质,用于标识网络设备的唯一地质。

华为(Quidway AR18-22-24)路由器配置实例

或者: /27776/viewspace_21342.html

登录成功后,进入一个命令行的窗口,英文界面.

注: 命令帮助, 空一格后加问号 命令补全,在输入字符后紧跟问号不要空格会显示相关命令(我试了很久才出来的,用HELP无效,用 /? 也无效 只要一个问号就搞定了,呵呵)

rule 12 deny udp destination-port eq 445

rule 13 deny udp destination-port eq 593

rule 14 deny udp destination-port eq netbios-ns

rule 15 deny udp destination-port eq netbios-dgm

vlan-type dot1q vid 1

ip address 192.168.1.1 255.255.255.0

firewall packet-filter 2002 outbound

#

interface ethernet3/0.2

vlan-type dot1q vid 2

VLAN1不能上外网且不能访问VLAN2,

VLAN2能上外网且可以访问VLAN1中的192.168.1.2.

网络环境:

静态IP地址ADSL的IP是218.xxx.xxx.xxx

外网由ADSL MODEM进来,直接到达AR18-22-24的WAN0口,局域网中的电脑都是通过AR18-22-24相连的.

配置实例是:

acl number 2001

rule 0 permit source 192.168.2.0 0.0.0.255

rule 1 deny source any

AR18路由器的配置

AR18路由器的配置1.连接路由器:1.1:首先,您要找到路由器自带的Console线,该线一端是RJ45头,一头是DB-9的COM头,您把RJ45头插到路由器的CON口,COM头接到您PC的COM1口中,然后把路由器和PC机都通电.1.2:超级终端的设置:点击Windows的"开始"菜单---程序---附件---通讯---超级终端(图片一),打开超级终端程序,初始界面如下(图片二):图片一图片二1.3:在出现的新建连接对话框里,随便输入一个连接名,比如H3C,然后点确定,会弹出连接到对话框:在此对话框里中的"连接时使用"下拉框中,选择COM1,点击确定,出现"端口参数设置"对话框:参数设置如上图,或者直接点击下方的"还原为默认值",即可,点击确定后,如果您的PC和Console线都没有问题,您搞几下回车键,您就可以看到以下画面,表明已经进入了路由器的命令设置模式:到此,路由器的初始连接就已经完成了,剩下的就是我们进行命令配置了.2.命令配置:syslocal-user adminpassword cipher adminservice-type telnet level 3quituser-interface vty 0 4authentication-mode schemequitsave此时,您可以用IE浏览器打开路由器了,将PC连接到任意一个LAN口,设置一个与网关地址在同一网段的IP地址,保证能Ping通网关,再在IE浏览器中输入网关地址,即能打开路由器的Web配置页面,用户名和密码如上红颜色的.1.将路由器重启后,按Ctrl+B,进入BootRom菜单,会提示要密码,默认没有,输入回车即可以进去,如果回车不行的话,有:WhiteLily2970013这个万能密码进入。

注意大小写。

2.进入后,会有这样一个菜单:Boot Menu:1: Download application program with XMODEM2: Download application program with NET3: Start up and ignore configuration4: Enter debugging environment5: Boot Rom Operation Menu6: Do not check the version of the software7: Exit and rebootEnter your choice(1-7):3.选择3,输入Y,再选择7,重启路由器。

华为路由器的配置(实训)

//设置缺省过滤为允许

[RouterC]acl 10

//定义访问控制列表,列表号为10

[RouterC-acl-10]rule normal deny source 10.65.1.2

//拒绝IP地址为的PC机

[RouterC-acl-10]rule normal permit source any //允许其他IP地址的访问

三、测试连通性

HostA#ping 10.65.1.2 (通) HostA#ping 10.65.1.1 (通) HostA#ping 10.68.1.1 (通) HostA#ping 10.68.1.2 (不通) HostA#ping 10.66.1.2 (不通)

[RouterA]ip route-static 10.66.0.0 255.255.0.0 10.68.1.2 [RouterB]ip route-static 10.65.0.0 255.255.0.0 10.68.1.1 HostA#ping 10.68.1.2 (通) HostA#ping 10.66.1.2 (通)

[s3026]dis curr

//显示交换机配置信息

HostA#ping 10.66.1.2 (通)

一.配置PC机的IP地址

○ HostA:Ip:: ○ HostB:Ip::

实训三、静态路由的配置

二、配置路由器 <Quidway>system-view password: [Quidway]sysname RouterA [RouterA]interface ethernet0 [RouterA-Ethernet0]ip addrress [RouterA-Ethernet0]undo shutdown [RouterA-Ethernet0]int s0 [RouterA-Serial0]ip addrress [RouterA-Serial0]undo shutdown [RouterA-Serial0]clock rate 64000 [RouterA-Serial0]quit [RouterA]ip routing [RouterA]dis curr

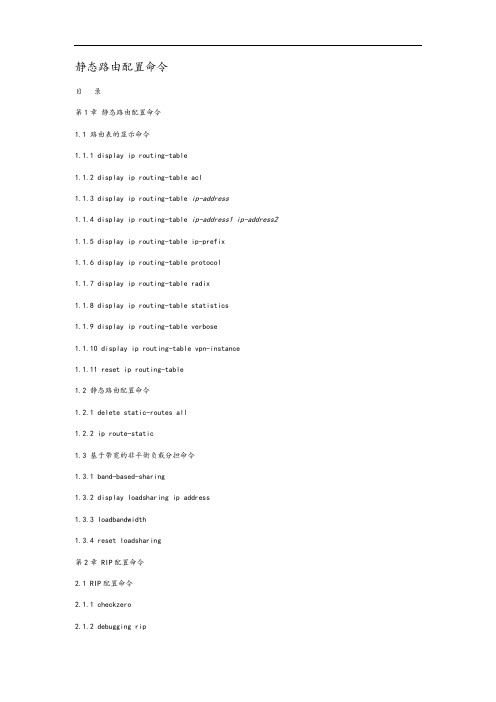

AR 18系列路由器静态路由配置命令手册簿

静态路由配置命令目录第1章静态路由配置命令1.1 路由表的显示命令1.1.1 display ip routing-table1.1.2 display ip routing-table acl1.1.3 display ip routing-table ip-address1.1.4 display ip routing-table ip-address1 ip-address2 1.1.5 display ip routing-table ip-prefix1.1.6 display ip routing-table protocol1.1.7 display ip routing-table radix1.1.8 display ip routing-table statistics1.1.9 display ip routing-table verbose1.1.10 display ip routing-table vpn-instance1.1.11 reset ip routing-table1.2 静态路由配置命令1.2.1 delete static-routes all1.2.2 ip route-static1.3 基于带宽的非平衡负载分担命令1.3.1 band-based-sharing1.3.2 display loadsharing ip address1.3.3 loadbandwidth1.3.4 reset loadsharing第2章 RIP配置命令2.1 RIP配置命令2.1.1 checkzero2.1.2 debugging rip2.1.3 default cost2.1.4 display rip2.1.5 display rip interface2.1.6 display rip routing2.1.7 display rip vpn-instance2.1.8 filter-policy export2.1.9 filter-policy import2.1.10 host-route2.1.11 import-route2.1.12 ipv4-family vpn-instance2.1.13 network2.1.14 peer2.1.15 preference2.1.16 reset2.1.17 rip2.1.18 rip authentication-mode2.1.19 rip input2.1.20 rip metricin2.1.21 rip metricout2.1.22 rip output2.1.23 rip split-horizon2.1.24 rip triggered2.1.25 rip version2.1.26 rip work2.1.27 summary2.1.28 timers2.1.29 traffic-share-across-interface2.1.30 validate-source-address第3章 OSPF配置命令3.1 OSPF配置命令3.1.1 abr-summary3.1.2 area3.1.3 asbr-summary3.1.4 authentication-mode3.1.5 debugging ospf3.1.6 default cost3.1.7 default interval3.1.8 default limit3.1.9 default tag3.1.10 default type3.1.11 default-cost3.1.12 default-route-advertise 3.1.13 display debugging ospf3.1.14 display ospf abr-asbr3.1.15 display ospf asbr-summary 3.1.16 display ospf brief3.1.17 display ospf cumulative 3.1.18 display ospf error3.1.19 display ospf interface3.1.20 display ospf lsdb3.1.21 display ospf nexthop3.1.22 display ospf peer3.1.23 display ospf request-queue 3.1.24 display ospf retrans-queue3.1.25 display ospf routing3.1.26 display ospf vlink3.1.27 display ospf memory3.1.28 filter-policy export3.1.29 filter-policy import3.1.30 import-route3.1.31 log-peer-change3.1.32 multi-path-number3.1.33 network3.1.34 nssa3.1.35 opaque-capbility3.1.36 ospf3.1.37 ospf authentication-mode 3.1.38 ospf cost3.1.39 ospf dr-priority3.1.40 ospf mib-binding3.1.41 ospf mtu-enable3.1.42 ospf network-type3.1.43 ospf timer dead3.1.44 ospf timer hello3.1.45 ospf timer poll3.1.46 ospf timer retransmit 3.1.47 ospf trans-delay3.1.48 peer3.1.49 preference3.1.50 reset ospf3.1.51 router id3.1.52 silent-interface3.1.53 snmp-agent trap enable ospf 3.1.54 spf-schedule-interval3.1.55 stub3.1.56 vlink-peer第4章集成化IS-IS配置命令4.1 集成化IS-IS配置命令4.1.1 area-authentication-mode4.1.2 cost-style4.1.3 debugging isis4.1.4 default-route-advertise4.1.5 display isis brief4.1.6 display isis interface4.1.7 display isis lsdb4.1.8 display isis mesh-group4.1.9 display isis peer4.1.10 display isis routing4.1.11 display isis spf-log4.1.12 domain-authentication-mode 4.1.13 filter-policy export4.1.14 filter-policy import4.1.15 ignore-lsp-checksum-error 4.1.16 import-route4.1.17 import-route isis4.1.18 isis4.1.19 isis authentication-mode 4.1.20 isis circuit-level4.1.21 isis cost4.1.22 isis dis-priority4.1.23 isis enable4.1.24 isis mesh-group4.1.25 isis small-hello4.1.26 isis timer csnp4.1.27 isis timer hello4.1.28 isis timer holding-multiplier 4.1.29 isis timer lsp4.1.30 isis timer retransmit4.1.31 is-level4.1.32 log-peer-change4.1.33 md5-compatible4.1.34 network-entity4.1.35 preference4.1.36 reset isis all4.1.37 reset isis peer4.1.38 set-overload4.1.39 silent-interface4.1.40 spf-delay-interval4.1.41 spf-slice-size4.1.42 summary4.1.43 timer lsp-max-age4.1.44 timer lsp-refresh4.1.45 timer spf第5章 BGP配置命令5.1 BGP配置命令5.1.1 aggregate5.1.2 balance5.1.3 bgp5.1.4 compare-different-as-med5.1.5 confederation id5.1.6 confederation nonstandard5.1.7 confederation peer-as5.1.8 dampening5.1.9 debugging bgp5.1.10 default-route imported5.1.11 default local-preference5.1.12 default med5.1.13 display bgp group5.1.14 display bgp network5.1.15 display bgp paths5.1.16 display bgp peer5.1.17 display bgp routing5.1.18 display bgp routing as-path-acl5.1.19 display bgp routing cidr5.1.20 display bgp routing community5.1.21 display bgp routing community-list5.1.22 display bgp routing dampened5.1.23 display bgp routing different-origin-as5.1.24 display bgp routing flap-info5.1.25 display bgp routing peer5.1.26 display bgp routing peer dampened5.1.27 display bgp routing peer regular-expression5.1.28 display bgp routing regular-expression 5.1.29 display bgp routing statistic5.1.30 filter-policy export5.1.31 filter-policy import5.1.32 group5.1.33 import-route5.1.34 ip as-path-acl5.1.35 ip community-list5.1.36 log-peer-change5.1.37 network5.1.38 peer advertise-community5.1.39 peer allow-as-loop5.1.40 peer as-number5.1.41 peer as-path-acl5.1.42 peer connect-interface5.1.43 peer default-route-advertise5.1.44 peer description5.1.45 peer ebgp-max-hop5.1.46 peer enable5.1.47 peer filter-policy5.1.48 peer group5.1.49 peer ip-prefix5.1.50 peer next-hop-local5.1.51 peer password5.1.52 peer public-as-only5.1.53 peer reflect-client5.1.54 peer route-policy5.1.55 peer route-update-interval 5.1.56 peer shutdown5.1.57 peer timer5.1.58 preference5.1.59 reflect between-clients 5.1.60 reflector cluster-id5.1.61 refresh bgp5.1.62 reset bgp5.1.63 reset bgp flap-info5.1.64 reset bgp group5.1.65 reset dampening5.1.66 summary5.1.67 timer keep-alive hold5.1.68 undo synchronization5.2 MBGP配置命令5.2.1 ipv4-family5.2.2 ipv4-family vpnv4第6章 IP路由策略配置命令6.1 IP路由策略配置命令6.1.1 apply as-path6.1.2 apply community6.1.3 apply cost6.1.4 apply cost-type6.1.5 apply ip-address6.1.6 apply isis6.1.7 apply local-preference6.1.8 apply origin6.1.9 apply tag6.1.10 display ip ip-prefix6.1.11 display route-policy6.1.12 filter-policy export6.1.13 filter-policy import6.1.14 if-match acl6.1.15 if-match as-path6.1.16 if-match community6.1.17 if-match cost6.1.18 if-match interface6.1.19 if-match ip next-hop6.1.20 if-match ip-prefix6.1.21 if-match tag6.1.22 ip ip-prefix6.1.23 route-policy第7章路由容量配置命令7.1 路由容量配置命令7.1.1 display memory7.1.2 memory auto-establish disable 7.1.3 memory auto-establish enable 7.1.4 memory第1章静态路由配置命令说明:本章中有关VPN实例的参数解释及举例,请参见本手册的“MPLS”模块。

华为路由器配置说明

华为路由器配置说明华为路由器是一款功能强大的网络设备,可以将多个电脑或其他设备连接到互联网。

为了实现最佳的网络体验,正确的配置华为路由器是非常重要的。

本文将详细介绍华为路由器的配置方法,帮助用户顺利设置并使用路由器。

一、连接路由器首先,确保购买的华为路由器设备已经准备齐全。

将其中一个以太网口连接到宽带猫或光猫的LAN口,然后通过另一个以太网口连接到计算机,确保设备之间的连接正常。

二、登录路由器管理页面1. 打开电脑上的浏览器,输入默认的路由器管理地址(一般是192.168.1.1或者192.168.0.1)并回车。

2. 在弹出的登录页面中输入默认的用户名和密码(一般是admin/admin或者root/admin),然后点击登录按钮。

三、更改管理密码为了保护路由器的安全,首先需要修改默认的管理密码。

1. 在登录成功后的页面中,找到“系统管理”或“设置”选项。

2. 在设置页面中,找到“管理密码”或“密码设置”选项。

3. 输入当前默认密码,然后输入新密码并确认。

4. 点击保存并等待系统重启。

四、连接互联网1. 在登录路由器管理页面后,找到“网络设置”或“WAN设置”选项。

2. 在WAN设置页面中,选择您的上网方式。

如果您的上网方式是动态IP,选择“动态IP”;如果是PPPoE,选择“PPPoE”并填写您的宽带账号和密码;如果是静态IP,选择“静态IP”并填写相关信息。

3. 点击保存并等待系统重启。

五、配置无线网络1. 找到路由器管理页面中的“无线网络设置”选项。

2. 在无线网络设置页面中,启用无线功能。

3. 设置无线网络的名称(即SSID)和密码,确保密码强度较高,并且记住这个密码以供日后使用。

4. 点击保存并等待路由器重启。

六、QoS(服务质量)配置如果您有多台设备连接到华为路由器,为了确保网络稳定,可以进行QoS配置。

1. 找到路由器管理页面中的“QoS设置”选项。

2. 在QoS设置页面中,启用QoS功能。

AR18系列路由器web配置手册

AR18系列路由器web配置手册目录第1章概述1.1 WEB网管简介1.2 配置准备1.2.1 客户端要求1.2.2 连接方式1.2.3 登录WEB网管页面1.2.4 WEB配置管理页面介绍1.2.5 WEB网管菜单介绍1.2.6 功能按钮介绍1.2.7 退出WEB网管页面第2章设备概览2.1 设备概要2.2 运行状态第3章设置向导3.1 一个ADSL主WAN口的设备3.1.1 设置向导初始页面3.1.2 设置LAN口参数3.1.3 配置WAN口参数3.1.4 配置拨号认证3.1.5 完成配置向导3.2 一个以太主WAN口的设备3.2.1 设置向导初始页面3.2.2 设置LAN口参数3.2.3 WAN口连接类型设置3.2.4 配置WAN口参数3.2.5 完成设置向导3.3 多个以太WAN口的设备3.3.1 设置向导初始页面3.3.2 设置LAN口参数3.3.3 WAN口连接类型设置3.3.4 配置WAN口参数3.3.5 完成设置向导第4章用户管理第5章高级设置5.1 LAN口设置5.2 WAN口设置5.2.1 连接设置5.2.2 负载分担及备份5.2.3 地址转换方式5.3 DHCP设置5.3.1 DHCP服务器5.3.2 MAC地址绑定5.3.3 客户端列表5.4 静态路由设置5.5 虚拟服务器设置5.6 VLAN设置5.6.1 VLAN设置5.6.2 Trunk口设置5.7 端口镜像第6章安全设置6.1 TCP/IP过滤6.1.1 TCP/IP过滤6.1.2 时间段设置第7章系统工具7.1 日期时间设置7.2 配置文件管理7.3 远程管理7.4 BIMS设置7.4.1 BIMS基本设置7.4.2 BIMS高级设置7.5 重启设备7.6 软件升级7.6.1 通过WEB页面升级7.6.2 通过命令行升级第8章诊断工具8.1 Ping操作8.2 Tracert操作8.3 查看路由表第9章当前配置第10章保存配置第11章关于第12章组网应用12.1 典型配置举例12.1.1 WEB网管配置举例第1章概述1.1 WEB网管简介为了方便用户对Quidway AR18系列路由器进行操作和维护,华为3com公司推出了WEB网管功能,此功能通过图形化的WEB界面代替繁琐的命令行来对路由器进行配置和管理。

华为双出口网络解决方案配置指导命令详解

好网吧好网络——华为3COM网吧网络解决方案之网关配置指导——华为三康技术有限公司Huawei-3Com Technologies Co., Ltd.目录第一部分配置原则概述 (3)1需要注意的配置事项 (3)1.1配置ACL对非法报文进行过滤 (3)1.1.1进行源IP和目的IP过滤 (3)1.1.2限制ICMP报文 (5)1.1.3限制netbios协议端口 (5)1.1.4限制常见病毒使用的端口 (6)1.1.5关闭没有使用的端口 (7)1.2NAT配置注意事项 (7)1.3路由配置注意事项 (7)1.4进行IP-MAC地址绑定 (8)1.5限制P2P应用(根据实际情况可选) (8)1.5.1通过ACL限制端口 (8)1.5.2结合QOS和ACL限制端口流量 (9)1.5.3限制单机的NAT会话数 (11)1.5.4在客户机上通过软件限制 (11)2附:限制常见P2P软件端口的ACL (11)第二部分典型配置实例 (12)1单出口典型配置 (12)1.1局域网内的主机地址是私网IP地址 (12)1.2局域网内的主机地址是公网IP地址 (19)2双出口链路备份典型配置 (27)2.1两条链路都是以太网链路的情况 (27)2.2两条链路是以太网链路+PPPOE链路的情况 (36)3双出口同时实现负载分担和链路备份典型配置 (45)第一部分配置原则概述随着网络建设和应用的不断深入,网络安全问题正逐渐成为一个突出的管理问题。

AR18系列路由器通过多种手段和配置可以控制和管理网络的流量,能够有效地实施各种防攻击策略。

尤其在网吧这种复杂的网络环境中,全面合理的配置能够大大提高网络的稳定性和可靠性。

由于网吧上网人员数量多、构成复杂、流动性大,因此网络流量具有流量大、协议种类多、流量复杂等特点。

一般网吧局域网内均有一定程度主机感染病毒,同时也很容易被用来发起网络攻击,或者被他人攻击,这就对网吧中的核心设备――网关提出了较高的要求。

华为路由器设置图解

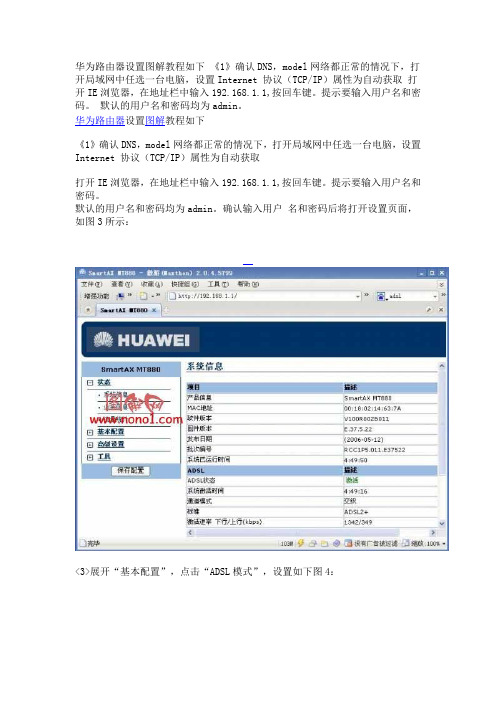

华为路由器设置图解教程如下《1》确认DNS,model网络都正常的情况下,打开局域网中任选一台电脑,设置Internet 协议(TCP/IP)属性为自动获取打开IE浏览器,在地址栏中输入192.168.1.1,按回车键。

提示要输入用户名和密码。

默认的用户名和密码均为admin。

华为路由器设置图解教程如下《1》确认DNS,model网络都正常的情况下,打开局域网中任选一台电脑,设置Internet 协议(TCP/IP)属性为自动获取打开IE浏览器,在地址栏中输入192.168.1.1,按回车键。

提示要输入用户名和密码。

默认的用户名和密码均为admin。

确认输入用户名和密码后将打开设置页面,如图3所示:<3>展开“基本配置”,点击“ADSL模式”,设置如下图4:(图 4)<4>点击“WAN配置”,右边显示如下图5: 点击“操作”下方的第一支“铅笔”(只需要设置第一项,其他保留默认设置):(图 5)点击第一支“铅笔”后转到新的页面,如图6:设置如下:(设置完后点击“提交”)(图 6)——————————————————————————————运作模式:允许VPI/VCI: 0/35(这里要注意,全国各主要省市的vpi/vci地址有所不同。

点这里查看)模式: PPPOE连接方式:一般选“LLC”默认路径:允许IGMP:允许Traffic Index:0服务名:不用填,留空用户名:宽带上网卡的用户名密码:宽带上网卡的密码IP Unnumber:禁止DNS:允许配置 MTU: 1432运作 MTU: 1432 ———————————————————————————————<5>点击“基本配置”的“LAN配置”,设置如图7:(图 7)<6>点击“基本配置”的“DNS”,填上本地区的DNS,如图8:(图 8)<7>最后一步点击点击左边窗口的“保存配置”,提示是否保存配置,点击确定。

HUAWEI华为路由器配置实例

给你一个实例参考:公司内部服务器通过地址转换后访问Internet组网需求一个公司通过Quidway系列路由器的地址转换后连接到广域网。

要求该公司能够通过Quidway系列路由器的串口S0访问Internet,公司内部对外提供WWW、FTP和SMTP服务,而且提供两台WWW服务器。

公司内部网址为10.110.0.0/16。

公司有202.38.160.101~202.38.160.103三个合法的公网IP地址。

内部FTP服务器地址为10.110.10.1,使用202.38.160.101的公网地址,内部WWW服务器1地址为10.110.10.2;内部WWW服务器2的地址为10.110.10.3,采用8080端口,两台WWW服务器都使用202.38.160.102的公网地址。

内部SMTP服务器地址为10.110.10.4,并希望可对外提供统一的服务器的IP地址,使用202.38.160.103的公网地址。

公网地址内部10.110.10.0/24网段的PC机可访问Internet,其它网段的PC机则不能访问Internet。

外部PC机可以访问内部的服务器。

配置步骤!配置地址池和地址列表Quidway(config)# nat pool 202.38.160.101 202.38.160.103 pool1Quidway(config)# access-list 1 permit 10.110.10.0 0.0.0.255Quidway(config)# access-list 1 deny any!允许10.110.10.0/24的网段进行地址转换Quidway(config-if-Serial0)# nat inside 1 pool pool1!设置内部FTP服务器Quidway(config-if-Serial0)# nat server global 202.38.160.101 inside 10.110.10.1 ftp tcp!设置内部WWW服务器1Quidway(config-if-Serial0)# nat server global 202.38.160.102 inside 10.110.10.2 www tcp!设置内部WWW服务器2Quidway(config-if-Serial0)# nat server global 202.38.160.102 8080 inside 10.110.10.3 www tcp!设置内部SMTP服务器Quidway(config-if-Serial0)# nat server global 202.38.160.103 inside 10.110.10.4 smtp udpjimmy_7 [2004-6-9 22:40:00]楼上的,这是华为配置手册里介绍的内容啊!我现在是这样一个情况,lan0接网通进线,lan1接内部交换机。

华为AR路由器配置参数实际应用实例解说一

#

in terface Vla nif30

ip address 10.10.10.1 255.255.255.252〃定义vian的网关地址和子网掩码

pim dm//组播协议需开启的功能

igmp en able/组播协议需开启的功能

zone trust//定义VLAN是信任区域

acco un ti ng-scheme default

doma in default

doma in default_adm in

local-user admin password ciphe门MQ;4\]B+4Z,YWX*NZ55OA!!

local-user adm in service-type telnet web http

#

in terface Vla nif40

ip address 172.23.68.100 255.255.255.0定义vlan的网关地址和子网掩码

pim dm//组播协议需开启的功能

igmp enable〃组播协议需开启的功能

dhcp select in terface/自动分配该VLAN网关所在的地址段IP

#

firewall zone un trust //定义不信任区域

priority1//定义不信任区域下的策略

#

firewall interzone trust un trust〃配置安全域间

firewall en able//该安全域间启用防火墙

packet-filter3001inbound〃入口执行3001规则

华为AR1220路由器配置参数实际应用实例解说

1.配置参数

华为路由器配置实例2024

引言概述:本文旨在向读者介绍华为路由器的配置实例,以帮助读者了解如何正确配置华为路由器以实现网络连接和安全保护。

本文将结合具体实例,介绍华为路由器的基本配置步骤和注意事项,并提供一些实用的配置技巧。

正文:一、网络连接配置1. 连接物理设备:首先需要将路由器与外部网络设备(如调制解调器或交换机)通过网线进行连接。

确保连接端口配置正确,并检查物理连接的稳定性。

2. 配置IP地址:在华为路由器的管理界面中,通过访问路由器的默认IP地址,进入路由器的配置界面。

在配置界面中,可以为路由器的LAN口设置静态IP地址,确保路由器和其他网络设备可以相互通信。

3. 配置PPPoE拨号:如果您的网络服务提供商(ISP)要求使用PPPoE进行拨号上网,您需要在路由器上进行相关配置。

在配置界面中,输入ISP提供的帐号和密码,并设置自动拨号功能,以确保路由器可以成功连接到互联网。

二、无线网络配置1. 开启无线功能:在路由器的配置界面中,找到无线网络配置选项,并启用无线功能。

确保设置无线网络的名称(SSID)并选择适当的加密方式,以保护无线网络的安全性。

2. 设置无线密码:为无线网络设置密码是保护网络安全的关键。

在配置界面中,选择适当的加密方式(如WPA2-PSK)并输入密码。

确保密码是强密码,并定期更换密码以增强网络安全性。

3. 优化无线信号:通过调整路由器的信道设置,可以优化无线信号的传输效果。

选择一个信道上的干扰较少,并且与邻近的无线网络信道相互独立的信道,可以减少无线信号的干扰和干扰。

三、防火墙和网络安全配置1. 配置网络地址转换(NAT):NAT可以隐藏内部网络的IP地址,提供一定程度的安全性。

在路由器的配置界面中,找到NAT选项,并确保开启NAT功能。

2. 启用防火墙:华为路由器通常配备了内置的防火墙功能。

在配置界面中,找到防火墙选项,并启用防火墙功能。

可以根据具体需求,设置防火墙的规则和策略,以增强网络的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

language-mode chinese #切换到中文 要求输入y确认

#有中文当然更好,为什么不用,没有的时候再用E文也一样

华为(Quidway AR18-22-24)路由器配置实例

2008-10-29 16:29

偶近日在出差期间认识了一位网管妹妹,此妹妹所在公司用的路由器就是 华为(Quidway AR18-22-24),Internet为电信光纤接入固定IP

4M带宽,电信只给他们把路由路搞成大家都可以上网就撒手不管了,要做别的得另加钱,应妹妹要求让我给她重新配置一下路由器,开放几个端口,可以和其下

rule 17 deny tcp destination-port eq 5554

rule 18 deny tcp destination-port eq 9996

rule 19 deny tcp destination-port eq 4444

#设置以太网接口 Ethernet1/0 就是哪个接光纤的哪个外网口子

#开始设置访问规则3000号表 拒绝所列协议端口或什么东东 访问

acl number 3000 match-order auto

rule 0 deny udp destination-port eq 1434

rule 1 deny udp destination-port eq 135

nat server protocol tcp global 220.166.XX.XXX www inside 192.168.1.2 www

nat server protocol tcp global 220.166.XX.XXX 34156 inside 192.168.1.2 34156

rule 10 deny tcp destination-port eq 5800

rule 11 deny tcp destination-port eq 5900

rule 12 deny udp destination-port eq 445

rule 13 deny udp destination-port eq 593

配置实例是:

acl number 2001

rule 0 permit source 192.168.2.0 0.0.0.255

rule 1 deny source any

#

acl number 2002

rule 0 deny source any

#

acl number 2003

level 3 #给用户指定权限级别 3为最高级别

service-type ftp #授于该用户可以通过 FTP 登录

#如果是取消该用户的FTP权限: 命令 undo service-type ftp

#开始设置访问规则(设置一个基本的ACL数值为2000号表,可以在2000-2999范围内指定)

支持中文方式 命令为 lan chin 缩写 只要命令不冲突 华为路由支持缩写 然后大家要查看相关命令或功能的话 在命令行输入?就行了 查看连续命令的话,比如怎么转换中文就是lan空格?号就行了 然后查看本缩写的相关命令比如就是lan?没空格

language-mode ? #查看命令帮助

system-view #进入系统视图

local-user root #新建或切换到一个用户 root 并且切换到 该用户 视图

password cipher ###### #给该用户设个密码

service-type telnet terminal #允许该用户通过Telnet和终端登录

nat outbound 2001

#

interface Ethernet2/0

#

interface Ethernet3/0

promiscuous

ip address 192.168.10.1 255.255.255.0

#

interface ethernet3/0.1

vlan-type dot1q vid 1

rule 6 deny tcp destination-port eq 593

rule 7 deny tcp destination-port eq 137

rule 8 deny tcp destination-port eq 138

rule 9 deny tcp destination-port eq 113

nat server protocol tcp global 220.166.XX.XXX 5781 inside 192.168.1.2 5781

nat server protocol tcp global 220.166.XX.XXX 6800 inside 192.168.1.253 6800

ftp source-interface Ethernet3/0(指向FTP连接借口为以太网3/0口,内网接口)

ip route-static 0.0.0.0 0.0.0.0 220.166.20.129 preference 60 #这里是加上外网IP的网关

interface NULL0

rule 0 permit source 192.168.1.2 0

rule 1 deny source 192.168.1.0 0.0.0.255

#

firewall enable

#

interface Ethernet1/0

ip address 218.xxx.xxx.xxx 255.255.255.0

内网段 192.168.1.0 子网 255.255.255.0 网关:192.168.1.1(路由器IP) DNS:61.139.2.69 202.98.96.68

要求: 内网计算机都要求上Internet,主要是开放 服务器(192.168.1.2)(23000,34156,8092.168.1.1 255.255.255.0 #内网的路由器地址和 网段了网掩码

nat outbound 2000 #(内网口可以不设置这项,最好不要设置)

FTP server enable (FT[服务器为打开做FTP不用映射直接打开还有下面一项设置就行了)

rule 14 deny udp destination-port eq netbios-ns

rule 15 deny udp destination-port eq netbios-dgm

rule 16 deny udp destination-port eq 113

#允许192.168.1.0 这个网段 等会在配置的时候你会知道其意思

acl number 2000

rule 0 permit source 192.168.1.0 0.0.0.255

#设置端口过滤 使得安全功能,这个大家要根据具体情况定义

nat outbound 3000 #设置nat地址转换数值为3000号规则表

nat outbound 2000 #设置nat地址转换数值为2000号规则表

#下面这些是我做的端口映射

注www,表示80端口,因为路由器如果开启WEB配置在端口上可以有冲突,所以用内部www来表示)

一. 摘自:/viewthread.php?tid=19620 作者:hollson

静态IP地址ADSL下华为AR 18-22-24路由器配置实例

网络要求:

所有局域网机器都受AR18-22-24控制,下分二个VLAN,

分别是VLAN1(192.168.1.0,255.255.255.0),

user-interface con 0

user-interface vty 0 4

authentication-mode scheme

return

#最后 保存重启路由器

save

reboot

[/color]

以下是我在网上搜到共享给大家:

rule 2 deny udp destination-port eq netbios-ssn

rule 3 deny tcp destination-port eq 139

rule 4 deny tcp destination-port eq 135

rule 5 deny tcp destination-port eq 445

#如果需要重设可以使用undo命令如:

undo nat se gl 1.1.1.1 www tcpq

因interface Ethernet2/0 此接口没有用,就跳过

#设置以太网接口 Ethernet3/0 就是内网接口

interface Ethernet3/0 #进入Ethernet3/0 接口视图

VLAN2(192.168.2.0,255.255.255.0).

VLAN1不能上外网且不能访问VLAN2,

VLAN2能上外网且可以访问VLAN1中的192.168.1.2.

网络环境:

静态IP地址ADSL的IP是218.xxx.xxx.xxx

外网由ADSL MODEM进来,直接到达AR18-22-24的WAN0口,局域网中的电脑都是通过AR18-22-24相连的.

interface Ethernet1/0 #进入接口视图

ip address 220.166.XX.XXX 255.255.255.128 #设置这个口的外网IP以及子网

firewall packet-filter 3000 inbound #防火墙应用过滤规则3000号规则表

分司达到数据共享......首先说明,我从没配过 华为的路由器,又是美媚要求没法,只有硬着头皮上了.先在网上一通查找,都没有傻瓜化的东东,注解也不好,