51CTO下载-Cisco_ACL实验配置

ACL实验配置

ACL实验配置ACL 高度总结:(以下总结希望都去做实验验证一下)1.为了避免 ACL 过多,号不够用,标准列表和扩展列表的范围进行了扩充标准:1-99,1300-1999扩展:100-199 ,2000-26992.路由器上的 ACL 不对自己产生的流量产生作用。

3.ACL 没有定义内容,就相当于不存在。

4.ACL 在一个接口的一个方向上只能配置一个访问列表,后面的会覆盖前面的5.不论是标准还是扩展列表,每个条目之间都是一个鼻孔出气,想要去掉某一个条目,实现不了,要么都去掉,要么都存在;但是命名的访问列表可以去掉单独的某一条目。

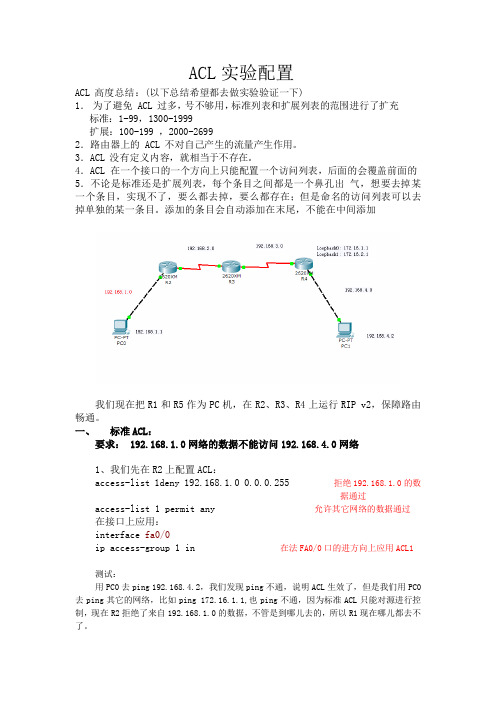

添加的条目会自动添加在末尾,不能在中间添加我们现在把R1和R5作为PC机,在R2、R3、R4上运行RIP v2,保障路由畅通。

一、标准ACL:要求: 192.168.1.0网络的数据不能访问192.168.4.0网络1、我们先在R2上配置ACL:access-list 1deny 192.168.1.0 0.0.0.255 拒绝192.168.1.0的数据通过access-list 1 permit any 允许其它网络的数据通过在接口上应用:interface fa0/0ip access-group 1 in 在法FA0/0口的进方向上应用ACL1测试:用PC0去ping 192.168.4.2,我们发现ping不通,说明ACL生效了,但是我们用PC0去ping其它的网络,比如ping 172.16.1.1,也ping不通,因为标准ACL只能对源进行控制,现在R2拒绝了来自192.168.1.0的数据,不管是到哪儿去的,所以R1现在哪儿都去不了。

在R2上用扩展的ping ,用192.168.1.2这个s0口的地址去ping 192.168.4.2,我们发现可以ping通,这是因为对于路由器自己产生的数据,ACL不起作用。

2、我们在R4上配置ACL:access-list 1deny 192.168.1.0 0.0.0.255 access-list 1 permit any在接口上应用:interface Serial1ip access-group 1 out 在s0口的出方向上应用ACL1在R2上把ACL去掉。

CISCO ACL配置详解

CISCO ACL配置详解什么是ACL?访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

访问控制列表的原理对路由器接口来说有两个方向出:已经经路由器的处理,正离开路由器接口的数据包入:已经到达路由器接口的数据包,将被路由器处理。

匹配顺序为:"自上而下,依次匹配".默认为拒绝访问控制列表的类型标准访问控制列表:一般应用在out出站接口。

建议配置在离目标端最近的路由上扩展访问控制列表:配置在离源端最近的路由上,一般应用在入站in方向命名访问控制列表:允许在标准和扩展访问列表中使用名称代替表号访问控制列表使用原则1、最小特权原则只给受控对象完成任务所必须的最小的权限。

也就是说被控制的总规则是各个规则的交集,只满足部分条件的是不容许通过规则的。

2、最靠近受控对象原则所有的网络层访问权限控制。

也就是说在检查规则时是采用自上而下在ACL中一条条检测的,只要发现符合条件了就立刻转发,而不继续检测下面的ACL语句。

3、默认丢弃原则在CISCO路由交换设备中默认最后一句为ACL中加入了DENY ANY ANY,也就是丢弃所有不符合条件的数据包。

这一点要特别注意,虽然我们可以修改这个默认,但未改前一定要引起重视。

由于ACL是使用包过滤技术来实现的,过滤的依据又仅仅只是第三层和第四层包头中的部分信息,这种技术具有一些固有的局限性,如无法识别到具体的人,无法识别到应用内部的权限级别等。

因此,要达到端到端的权限控制目的,需要和系统级及应用级的访问权限控制结合使用。

一、标准访问列表访问控制列表ACL分很多种,不同场合应用不同种类的ACL.其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用访问控制列表号1到99来创建相应的ACL.它的具体格式:access-list access-list-number [permit | deny ] [sourceaddress][wildcard-mask]access-list-number 为1-99 或者1300-1999之间的数字,这个是访问列表号。

acl配置实验报告

acl配置实验报告ACL配置实验报告摘要:本实验报告旨在探讨ACL(Access Control List)配置的实验过程和结果。

ACL是一种用于网络设备中的访问控制机制,可以限制网络流量的传输和访问权限。

本实验通过实际配置ACL规则来验证其对网络流量的控制作用。

1. 引言ACL是网络设备中非常重要的一种安全机制,可以帮助网络管理员控制和管理网络流量。

通过ACL配置,可以限制特定IP地址、端口或协议的访问权限,从而提高网络的安全性和性能。

本实验旨在通过实际配置ACL规则,验证ACL在网络流量控制方面的有效性。

2. 实验环境本实验使用了一台路由器和多台主机构成的局域网。

路由器上运行着一套支持ACL功能的操作系统,并且已经配置好了网络接口和路由表。

主机之间可以通过路由器进行通信。

3. 实验步骤3.1 ACL规则设计在本实验中,我们设计了以下两条ACL规则:- 允许所有主机访问HTTP服务(端口号80)- 禁止某个特定IP地址访问SSH服务(端口号22)3.2 ACL配置在路由器的配置界面中,我们使用命令行界面(CLI)进行ACL配置。

首先,我们创建了两个ACL规则,分别命名为HTTP-ACL和SSH-ACL。

然后,我们为HTTP-ACL规则设置允许访问的目的端口为80,为SSH-ACL规则设置禁止访问的目的端口为22。

最后,我们将这两个ACL规则应用到路由器的入口接口。

4. 实验结果经过ACL配置后,我们进行了以下实验验证:4.1 HTTP服务访问首先,我们尝试从一个主机访问另一个主机上的HTTP服务。

结果显示,ACL 配置生效,允许访问HTTP服务的流量顺利通过,两台主机成功建立连接并进行数据传输。

4.2 SSH服务访问接下来,我们尝试从特定IP地址访问另一台主机上的SSH服务。

根据ACL配置,这个特定IP地址被禁止访问SSH服务。

实验结果显示,当我们尝试建立SSH连接时,连接被拒绝,无法成功进行认证和登录。

Cisco配置ACL-电脑资料

Cisco配置ACL-电脑资料第一阶段实验:配置实验环境,网络能正常通信R1的配置:R1>enR1#conf tR1(config)#int f0/0R1(config-if)#ip addr 10.0.0.1 255.255.255.252R1(config-if)#no shutR1(config-if)#int loopback 0R1(config-if)#ip addr 123.0.1.1 255.255.255.0R1(config-if)#int loopback 1R1(config-if)#ip addr 1.1.1.1 255.255.255.255R1(config-if)#exitR1(config)#ip route 192.168.0.0 255.255.0.0 10.0.0.2 R1(config)#username benet password testR1(config)#line vty 0 4R1(config-line)#login localSW1的配置:SW1>enSW1#vlan dataSW1(vlan)#vlan 2SW1(vlan)#vlan 3SW1(vlan)#vlan 4SW1(vlan)#vlan 100SW1(vlan)#exitSW1#conf tSW1(config)#int f0/1SW1(config-if)#no switchportSW1(config-if)#ip addr 10.0.0.2 255.255.255.252SW1(config-if)#no shutSW1(config-if)#exitSW1(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.1SW1(config)#int range f0/14 - 15SW1(config-if-range)#switchport trunk encapsulation dot1qSW1(config-if-range)#switchport mode trunkSW1(config-if-range)#no shutSW1(config-if-range)#exitSW1(config)#int vlan 2SW1(config-if)#ip addr 192.168.2.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#int vlan 3SW1(config-if)#ip addr 192.168.3.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#int vlan 4SW1(config-if)#ip addr 192.168.4.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#int vlan 100SW1(config-if)#ip addr 192.168.100.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#exitSW1(config)#ip routingSW1(config)#int vlan 1SW1(config-if)#ip addr 192.168.0.1 255.255.255.0SW1(config-if)#no shutSW1(config-if)#exitSW1(config)#username benet password testSW1(config)#line vty 0 4SW2的配置:SW2>enSW2#vlan dataSW2(vlan)#vlan 2SW2(vlan)#vlan 3SW2(vlan)#vlan 4SW2(vlan)#exitSW2#conf tSW2(config)#int f0/15SW2(config-if)#switchport mode trunkSW2(config-if)#no shutSW2(config-if)#exitSW2(config)#int f0/1SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 2SW2(config-if)#no shutSW2(config-if)#int f0/2SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 3SW2(config-if)#no shutSW2(config-if)#int f0/3SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 4SW2(config-if)#no shutSW2(config-if)#int vlan 1SW2(config-if)#ip addr 192.168.0.2 255.255.255.0 SW2(config-if)#no shutSW2(config-if)#exitSW2(config)#ip default-gateway 192.168.0.1SW2(config)#username benet password test SW2(config)#line vty 0 4SW2(config-line)#login localSW3的配置:SW3>enSW3#vlan dataSW3(vlan)#vlan 100SW3(vlan)#exitSW3#conf tSW3(config)#int f0/15SW3(config-if)#switchport mode trunkSW3(config-if)#no shutSW3(config-if)#int f0/1SW3(config-if)#switchport mode accessSW3(config-if)#switchport access vlan 100SW3(config-if)#no shutSW3(config-if)#int vlan 1SW3(config-if)#ip addr 192.168.0.3 255.255.255.0 SW3(config-if)#no shutSW3(config-if)#exitSW3(config)#ip default-gateway 192.168.0.1 SW3(config)#no ip routingSW3(config)#username benet password test SW3(config)#line vty 0 4SW3(config-line)#login local网络管理区主机PC1(这里用路由器模拟)R5>enR5#conf tR5(config)#int f0/0R5(config-if)#ip addr 192.168.2.2 255.255.255.0R5(config-if)#no shutR5(config-if)#exitR5(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.1财务部主机PC2配置IP:IP地址:192.168.3.2 网关:192.168.3.1信息安全员主机PC3配置IP:IP地址:192.168.4.2 网关:192.168.4.1服务器主机配置IP:IP地址:192.168.100.2 网关:192.168.100.1第一阶段实验验证测试:所有部门之间的主机均能互相通信并能访问服务器和外网(测试方法:用PING命令)在所有主机上均能远程管理路由器和所有交换机,,电脑资料《Cisco 配置ACL》(https://www.)。

访问控制列表(ACL)配置实验报告

访问控制列表(ACL)配置实验报告实验四访问控制列表(ACL)配置1、实验目的:(1)掌握扩展访问控制列表对某个网段数据流进行抑制的配置方法。

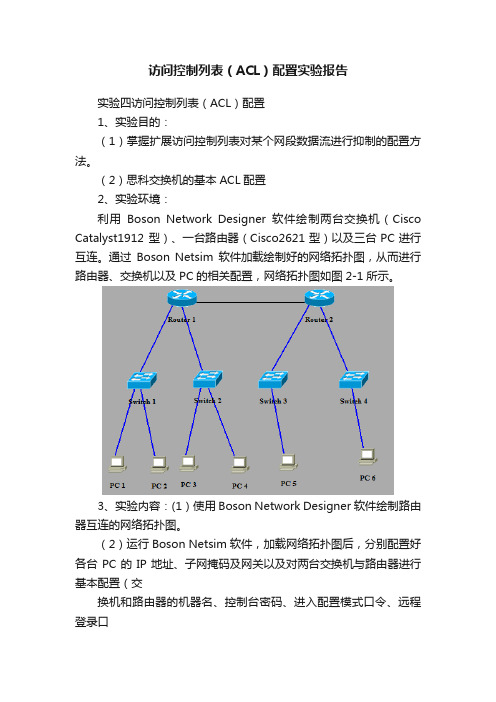

(2)思科交换机的基本ACL配置2、实验环境:利用Boson Network Designer软件绘制两台交换机(Cisco Catalyst1912 型)、一台路由器(Cisco2621型)以及三台PC进行互连。

通过Boson Netsim软件加载绘制好的网络拓扑图,从而进行路由器、交换机以及PC的相关配置,网络拓扑图如图2-1所示。

3、实验内容:(1)使用Boson Network Designer软件绘制路由器互连的网络拓扑图。

(2)运行Boson Netsim软件,加载网络拓扑图后,分别配置好各台PC的IP地址、子网掩码及网关以及对两台交换机与路由器进行基本配置(交换机和路由器的机器名、控制台密码、进入配置模式口令、远程登录口令、各端口的参数)。

(3)在路由器上定义一个扩展访问控制列表,抑制某台PC的ICMP数据流通往其它任意的一条网段。

将该列表应用于路由器的相应端口。

然后,进行相应的Ping测试。

(4)在路由器撤消之前配置的扩展访问控制列表,然后定义一个标准访问控制列表,抑制某条网段的PC机访问另一条网段的PC机。

将该列表应用于路由器的相应端口,最后进行相应的Ping测试。

2.3 实验步骤(1)运行Boson Network Designer软件,按照图2-1所示绘制配置拓扑图,保存在相应的目录下。

(2)运行Boson Netsim软件,加载绘制好的网络拓扑图,然后切换到PC机设置界面,使用winipcfg命令,配置PC1的IP地址为192.168.1.3 ,子网掩码为:255.255.255.0,网关为:192.168.1.1,如下图2-2所示:其他PC机的配置方法类似,配置如下:PC2:192.168.1.4 255.255.255.0 GATEWAY: 192.168.1.1PC3:192.168.2.3 255.255.255.0 GATEWAY: 192.168.2.1PC4:192.168.2.4 255.255.255.0 GATEWAY: 192.168.2.1PC5:192.168.3.3 255.255.255.0 GATEWAY: 192.168.3.1PC6:192.168.4.3 255.255.255.0 GATEWAY: 192.168.4.1(3)进入第一台思科1912交换机的CLI界面,做如下配置:>enable#conf tEnter configuration commands, one per line. End with CNTL/Z.(config)#hostname csi1912sw1csi1912sw1(config)#enable secret level 15 ciscocsi1912sw1(config)#ip addr 192.168.1.2 255.255.255.0csi1912sw1(config)#ip default-gateway 192.168.1.1csi1912sw1(config)#exi进入思科交换机1912的全局配置界面,将其主机名配置为cis1912sw1,登录密码设置为cisco,其管理IP地址为192.168.1.2,子网掩码配置为255.255.255.0,默认网关与其他PC 机一样,为192.168.1.1 ,最后退出全局配置界面。

思科acl实验报告

思科acl实验报告思科ACL实验报告引言网络安全是现代社会中一个非常重要的议题,任何一个组织或个人都应该重视网络安全的保护。

为了加强网络安全,思科提供了一种有效的工具,即访问控制列表(ACL),它可以帮助管理员限制网络流量并保护网络免受潜在的威胁。

本实验报告将介绍ACL的基本概念、配置和应用,并通过实际案例展示ACL的作用和效果。

ACL的基本概念ACL是一种用于过滤网络流量的安全功能,它可以根据预定义的规则来允许或拒绝特定类型的流量通过网络设备。

ACL通常应用于路由器、交换机等网络设备上,以控制进出设备的数据流。

ACL规则由许多因素组成,如源IP地址、目标IP地址、传输协议、端口号等,管理员可以根据实际需求定义这些规则。

ACL的配置和应用在思科设备上,配置ACL需要使用命令行界面(CLI)或图形用户界面(GUI)。

首先,我们需要确定ACL的类型,包括标准ACL和扩展ACL。

标准ACL基于源IP地址来过滤流量,而扩展ACL可以基于源IP地址、目标IP地址、传输协议、端口号等多个因素进行过滤。

接下来,我们需要定义ACL规则。

例如,我们可以创建一个标准ACL规则,允许来自特定IP地址的流量通过,并拒绝其他所有流量。

配置ACL规则时,我们还可以指定规则的优先级,以确保流量按照预期的方式进行过滤。

一旦ACL规则定义完毕,我们需要将ACL应用到特定的接口或设备上。

通过将ACL应用到接口,我们可以控制流入或流出该接口的数据流。

这样,我们就可以限制特定IP地址的访问,阻止潜在的网络攻击或滥用。

ACL的实际应用ACL可以应用于各种场景,下面我们将通过一个实际案例来展示ACL的作用和效果。

假设我们是一家中型企业的网络管理员,我们需要保护内部网络免受外部恶意攻击。

我们可以使用ACL来限制外部IP地址对内部网络的访问。

首先,我们创建一个扩展ACL规则,允许内部员工的IP地址访问内部网络,同时拒绝所有其他IP地址的访问。

cisco访问控制列表acl所有配置命令详解

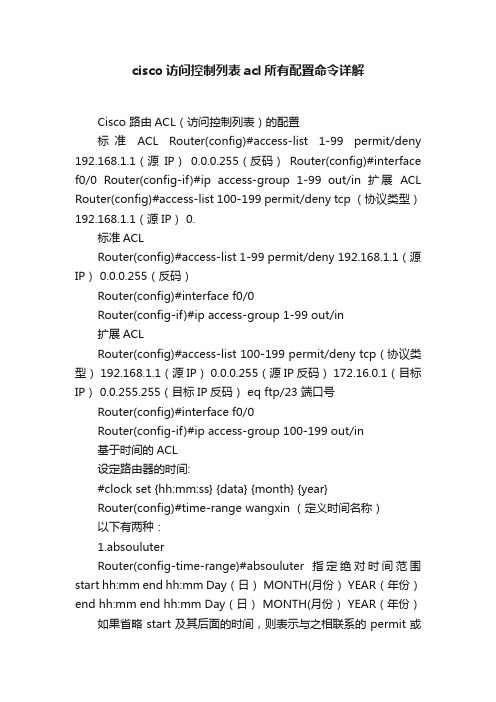

cisco访问控制列表acl所有配置命令详解Cisco 路由ACL(访问控制列表)的配置标准ACL Router(config)#access-list 1-99 permit/deny 192.168.1.1(源IP)0.0.0.255(反码)Router(config)#interface f0/0 Router(config-if)#ip access-group 1-99 out/in 扩展ACL Router(config)#access-list 100-199 permit/deny tcp (协议类型)192.168.1.1(源IP) 0.标准ACLRouter(config)#access-list 1-99 permit/deny 192.168.1.1(源IP) 0.0.0.255(反码)Router(config)#interface f0/0Router(config-if)#ip access-group 1-99 out/in扩展ACLRouter(config)#access-list 100-199 permit/deny tcp(协议类型) 192.168.1.1(源IP) 0.0.0.255(源IP反码) 172.16.0.1(目标IP) 0.0.255.255(目标IP反码) eq ftp/23 端口号Router(config)#interface f0/0Router(config-if)#ip access-group 100-199 out/in基于时间的ACL设定路由器的时间:#clock set {hh:mm:ss} {data} {month} {year}Router(config)#time-range wangxin (定义时间名称)以下有两种:1.absouluterRouter(config-time-range)#absouluter指定绝对时间范围start hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)end hh:mm end hh:mm Day(日) MONTH(月份) YEAR(年份)如果省略start及其后面的时间,则表示与之相联系的permit或deny语句立即生效,并一直作用到end处的时间为止。

acl配置 实验报告

acl配置实验报告ACL配置实验报告一、实验目的本实验旨在通过配置ACL(Access Control List)来实现对网络数据包的访问控制,实现对网络流量的过滤和控制,保障网络安全。

二、实验环境本次实验使用了一台运行Linux操作系统的服务器作为实验环境,通过配置iptables来实现ACL的配置。

三、实验步骤1. 首先,我们需要在服务器上安装iptables,可以通过以下命令进行安装:sudo apt-get install iptables2. 接下来,我们需要创建ACL规则,可以通过以下命令进行配置:sudo iptables -A INPUT -s 192.168.1.0/24 -j DROP以上命令表示拒绝所有来自192.168.1.0/24网段的数据包。

3. 配置完成后,我们可以通过以下命令查看已配置的ACL规则:sudo iptables -L4. 最后,我们可以测试ACL规则是否生效,可以通过向服务器发送数据包来进行测试,如果ACL规则配置正确,服务器应该能够正确过滤和控制数据包。

四、实验结果经过测试,ACL配置成功生效,服务器能够正确过滤和控制数据包,实现了对网络流量的有效管理。

五、实验总结通过本次实验,我们了解了ACL的配置和使用方法,掌握了对网络流量进行过滤和控制的技能,这对于提升网络安全性和保障网络畅通具有重要意义。

六、实验展望未来,我们可以进一步研究ACL的高级用法,如通过ACL实现对特定协议或端口的访问控制,以及结合其他安全设备和技术,进一步提升网络安全水平。

综上所述,本次实验取得了良好的效果,对ACL的配置和使用有了更深入的了解,为今后的网络安全工作奠定了基础。

acl的配置实验报告

acl的配置实验报告《ACL配置实验报告》在计算机网络中,ACL(Access Control List)是一种用于控制网络流量的重要工具。

通过ACL的配置,管理员可以限制特定IP地址、端口或协议的访问权限,从而提高网络安全性和管理效率。

本实验旨在通过对ACL的配置实验,探讨ACL在网络安全中的应用和作用。

实验环境:- 实验使用了一台基于Cisco设备的路由器作为实验平台。

- 实验中使用了两台主机,分别代表内部网络和外部网络。

- 实验中涉及到了基于IP地址和端口的ACL配置。

实验步骤:1. 首先,我们在路由器上创建了两条ACL,分别用于允许和拒绝特定IP地址的访问。

2. 然后,我们将这两条ACL应用到路由器的入站和出站接口上,以控制内部网络和外部网络的访问权限。

3. 接着,我们进行了基于端口的ACL配置,限制了特定端口的访问权限。

4. 最后,我们进行了实际的访问测试,验证ACL配置的有效性和准确性。

实验结果:通过ACL的配置实验,我们成功地实现了对特定IP地址和端口的访问控制。

在实验中,我们发现ACL可以有效地限制网络流量,提高网络安全性。

同时,ACL的配置也为网络管理提供了更多的灵活性和控制权,使得管理员可以根据实际需求对网络流量进行精细化管理。

结论:ACL作为一种重要的网络安全工具,在网络管理和安全中起着不可替代的作用。

通过ACL的配置实验,我们深入了解了ACL的工作原理和应用方法,对网络安全有了更深入的理解。

未来,我们将进一步探索ACL在不同网络环境下的应用,并加强对ACL配置的实践操作,以提升网络安全管理水平。

ACL配置实验报告到此结束。

cisco交换机配置实验报告

Cisco交换机配置实验报告实验目的本实验旨在了解和掌握Cisco交换机的基本配置和操作方法,包括VLAN划分、端口配置、静态路由等。

实验环境•Cisco交换机(型号:XYZ)•一台计算机•Console连接线实验步骤步骤一:连接设备1.将计算机通过Console连接线与Cisco交换机的Console端口相连。

2.打开终端软件(如SecureCRT、PuTTY等),配置串口连接参数,如波特率、数据位、停止位等。

3.点击连接按钮,与Cisco交换机建立串口连接。

步骤二:进入特权模式1.在终端中输入用户名和密码,登录到Cisco交换机的用户模式。

2.输入enable命令,进入特权模式,需输入特权密码。

步骤三:配置主机名1.在特权模式下,输入configure terminal命令,进入全局配置模式。

2.输入hostname [名称]命令,设置Cisco交换机的主机名。

3.按下Ctrl+Z保存配置并退出。

步骤四:配置VLAN1.进入全局配置模式,输入vlan [VLAN编号]命令,创建VLAN。

2.输入name [VLAN名称]命令,为VLAN设置名称。

3.重复以上步骤,创建所需的所有VLAN。

4.按下Ctrl+Z保存配置并退出。

步骤五:配置端口1.进入全局配置模式,输入interface [端口编号]命令,进入端口配置模式。

2.输入switchport mode access命令,设置端口为访问模式。

3.输入switchport access vlan [VLAN编号]命令,将端口划分到对应的VLAN。

4.重复以上步骤,配置所有需要的端口。

5.按下Ctrl+Z保存配置并退出。

步骤六:配置静态路由1.进入全局配置模式,输入ip route [目标子网] [子网掩码] [下一跳地址]命令,添加静态路由。

2.重复以上步骤,配置所有需要的静态路由。

3.按下Ctrl+Z保存配置并退出。

步骤七:查看配置1.在特权模式下,输入show running-config命令,查看当前的运行配置。

cisco路由器配置ACL详解

cisco路由器配置ACL详解ACL(Access Control List)是一种在Cisco路由器上配置的安全控制功能,用于控制网络流量的进出。

通过使用ACL,管理员可以根据特定的源地质、目标地质、端口号等条件来限制网络流量的传输。

本文将详细介绍如何在Cisco路由器上配置ACL。

第一章:ACL概述1.1 什么是ACL1.2 ACL的作用和用途1.3 ACL的优点和限制第二章:ACL配置方法2.1 基于标准访问列表(Standard Access List)的配置步骤2.2 基于扩展访问列表(Extended Access List)的配置步骤2.3 应用ACL到接口的配置步骤第三章:标准访问列表(Standard Access List)3.1 标准访问列表的介绍3.2 标准访问列表的配置示例3.3 标准访问列表的注意事项第四章:扩展访问列表(Extended Access List) 4.1 扩展访问列表的介绍4.2 扩展访问列表的配置示例4.3 扩展访问列表的注意事项第五章:应用ACL到接口5.1 应用ACL到入站(Inbound)接口的配置步骤 5.2 应用ACL到出站(Outbound)接口的配置步骤 5.3 应用ACL到VLAN接口的配置步骤第六章:法律名词及注释6.1 法律名词1的定义及注释6.2 法律名词2的定义及注释6.3 法律名词3的定义及注释附件:1、示例配置文件12、示例配置文件2请注意:文档中描述的配置选项和命令可能因不同的cisco路由器型号和软件版本而有所不同,具体的配置步骤应根据您的路由器型号和软件版本进行调整。

本文档涉及附件:(请根据实际情况列出涉及的附件)本文所涉及的法律名词及注释:(请根据实际情况列出相关法律名词及其注释)。

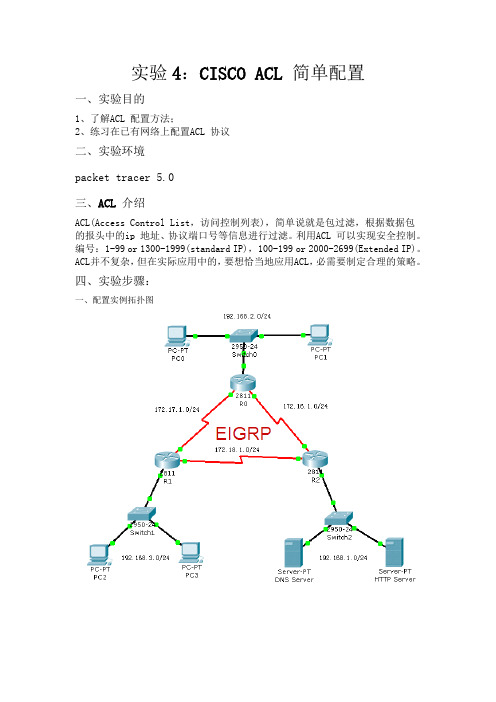

Cisco Packet Tracer实验4:CISCO ACL 简单配置

实验4:CISCO ACL 简单配置一、实验目的1、了解ACL 配置方法;2、练习在已有网络上配置ACL 协议二、实验环境packet tracer 5.0三、ACL 介绍ACL(Access Control List,访问控制列表),简单说就是包过滤,根据数据包的报头中的ip 地址、协议端口号等信息进行过滤。

利用ACL 可以实现安全控制。

编号:1-99 or 1300-1999(standard IP),100-199 or 2000-2699(Extended IP)。

ACL并不复杂,但在实际应用中的,要想恰当地应用ACL,必需要制定合理的策略。

四、实验步骤:一、配置实例拓扑图配置DNS SERVER:配置HTTP SERVER:二、配置三个路由器:以Router0 为例,其它两个路由器相似:Router>Router>enable /进入特权配置模式Router#config t /进入全局配置模式Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname yangyu-R0 /修改路由器名称yangyu-R0(config)#enable password yangyu /设置特权密码yangyu-R0(config)#LINE VTY 0 4yangyu-R0(config-line)#password yangyu /设置登陆密码yangyu-R0(config-line)#loginyangyu-R0(config-line)#endyangyu-R0#config tEnter configuration commands, one per line. End with CNTL/Z. yangyu-R0(config)#int fa 0/0 /配置FA0/0 端口yangyu-R0(config-if)#ip add 192.168.2.1 255.255.255.0yangyu-R0(config-if)#no shut /启用该端口yangyu-R0(config-if)#int s 1/0 /配置serial1/0 端口yangyu-R0(config-if)#ip add 172.17.1.1 255.255.255.0yangyu-R0(config-if)# clock rate 64000 /配置串行链路时钟yangyu-R0(config-if)#no shutyangyu-R0(config-if)#exityangyu-R0(config)#interface Serial1/1yangyu-R0(config-if)#ip address 172.16.1.1 255.255.255.0 yangyu-R0(config-if)#clock rate 64000yangyu-R0(config-if)#no shutdownyangyu-R0(config-if)#exyangyu-R0(config)#router eigrp 24 /启用EIGRP 协议,区域号为24 yangyu-R0(config-router)#network 192.168.2.0 /发布邻接网络yangyu-R0(config-router)#network 172.16.0.0yangyu-R0(config-router)#network 172.17.0.0yangyu-R0(config-router)#auto-summary /启用自动汇总yangyu-R0(config-router)#exR1,R2 的配置信息:R1:yangyu-R1#show ruyangyu-R1#show running-configBuilding configuration...Current configuration : 738 bytes!version 12.4no service password-encryption!hostname yangyu-R1!!enable password yangyu!!!!ip ssh version 1!!interface FastEthernet0/0ip address 192.168.3.1 255.255.255.0duplex autospeed auto!interface FastEthernet0/1no ip addressduplex autospeed autoshutdown!interface Serial1/0ip address 172.17.1.2 255.255.255.0 !interface Serial1/1ip address 172.18.1.1 255.255.255.0 clock rate 64000!interface Serial1/2no ip addressshutdown!interface Serial1/3no ip addressshutdown!interface Vlan1no ip addressshutdown!router eigrp 24network 192.168.3.0network 172.17.0.0network 172.18.0.0auto-summary!ip classless!!!!!line con 0line vty 0 4password yangyulogin!!EndR2:yangyu-R2#show runnBuilding configuration...Current configuration : 720 bytes!version 12.4no service password-encryption!hostname yangyu-R2!!enable password yangyu!!!!ip ssh version 1!!interface FastEthernet0/0ip address 192.168.1.1 255.255.255.0 duplex autospeed auto!interface FastEthernet0/1no ip addressduplex autospeed autoshutdown!interface Serial1/0ip address 172.18.1.2 255.255.255.0 !interface Serial1/1ip address 172.16.1.2 255.255.255.0 !interface Serial1/2no ip addressshutdown!interface Serial1/3no ip addressshutdown!interface Vlan1no ip addressshutdown!router eigrp 24network 192.168.1.0network 172.16.0.0network 172.18.0.0auto-summary!ip classless!!!!!line con 0line vty 0 4password yangyulogin!!end三、配置简单的ACL1、配置ACL 限制远程登录(telnet)到路由器的主机yangyu-R0#config tEnter configuration commands, one per line. End with CNTL/Z.yangyu-R0(config)#access-list 1 permit host 192.168.2.2 /路由器yangyu-R0只允许192.168.2.2 远程登录(telnet)yangyu-R0(config)#line vty 0 4yangyu-R0(config-line)#access-class 1 inyangyu-R0(config-line)#其它两个路由器也可依照上文配置。

acl的配置实验报告

acl的配置实验报告ACL的配置实验报告摘要:本实验旨在通过配置ACL(Access Control List),实现对网络流量的控制和管理。

通过实验,我们了解了ACL的基本概念、分类以及配置方法,并对其在网络安全中的应用进行了探讨。

实验结果表明,ACL可以有效地过滤和限制网络流量,提高网络的安全性和性能。

1. 引言随着互联网的快速发展,网络安全问题日益凸显。

为了保护网络免受恶意攻击和非法访问,ACL成为一种重要的网络安全工具。

ACL通过控制网络流量的进出,实现对网络资源的保护和管理。

本实验旨在通过配置ACL,探索其在网络安全中的应用。

2. ACL的基本概念ACL是一种用于控制网络流量的策略工具,它基于一系列规则对数据包进行过滤和限制。

ACL可以通过源IP地址、目标IP地址、协议类型、端口号等条件进行过滤,从而实现对网络流量的精确控制。

3. ACL的分类ACL根据其作用范围和工作方式的不同,可以分为以下几类:- 标准ACL:基于源IP地址进行过滤,适用于简单的网络环境。

它可以实现对特定源IP地址的流量进行控制,但无法对目标IP地址和协议类型进行过滤。

- 扩展ACL:除了源IP地址外,还可以根据目标IP地址、协议类型、端口号等条件进行过滤。

扩展ACL适用于复杂的网络环境,可以实现更精确的流量控制。

- 命名ACL:为ACL规则定义一个可读性强的名称,使得配置更加方便和可维护。

- 动态ACL:根据特定条件自动更新ACL规则,实现对网络流量的实时控制。

4. ACL的配置方法ACL的配置通常在网络设备(如路由器、防火墙)上进行。

具体配置方法如下:- 进入设备的配置模式,进入特定接口的配置模式。

- 创建ACL,并定义ACL规则。

可以使用数字或名称标识ACL。

- 配置ACL规则,包括源IP地址、目标IP地址、协议类型、端口号等条件。

- 将ACL应用到特定接口,使其生效。

5. ACL在网络安全中的应用ACL在网络安全中起到了重要的作用。

思科ACL详细教程及实验

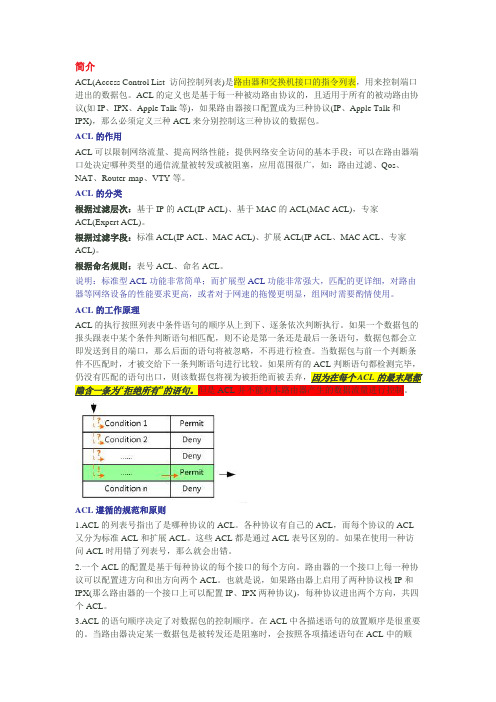

简介ACL(Access Control List 访问控制列表)是路由器和交换机接口的指令列表,用来控制端口进出的数据包。

ACL的定义也是基于每一种被动路由协议的,且适用于所有的被动路由协议(如IP、IPX、Apple Talk等),如果路由器接口配置成为三种协议(IP、Apple Talk和IPX),那么必须定义三种ACL来分别控制这三种协议的数据包。

ACL的作用ACL可以限制网络流量、提高网络性能;提供网络安全访问的基本手段;可以在路由器端口处决定哪种类型的通信流量被转发或被阻塞,应用范围很广,如:路由过滤、Qos、NAT、Router-map、VTY等。

ACL的分类根据过滤层次:基于IP的ACL(IP ACL)、基于MAC的ACL(MAC ACL),专家ACL(Expert ACL)。

根据过滤字段:标准ACL(IP ACL、MAC ACL)、扩展ACL(IP ACL、MAC ACL、专家ACL)。

根据命名规则:表号ACL、命名ACL。

说明:标准型ACL功能非常简单;而扩展型ACL功能非常强大,匹配的更详细,对路由器等网络设备的性能要求更高,或者对于网速的拖慢更明显,组网时需要酌情使用。

ACL的工作原理ACL的执行按照列表中条件语句的顺序从上到下、逐条依次判断执行。

如果一个数据包的报头跟表中某个条件判断语句相匹配,则不论是第一条还是最后一条语句,数据包都会立即发送到目的端口,那么后面的语句将被忽略,不再进行检查。

当数据包与前一个判断条件不匹配时,才被交给下一条判断语句进行比较。

如果所有的ACL判断语句都检测完毕,ACL遵循的规范和原则1.ACL的列表号指出了是哪种协议的ACL。

各种协议有自己的ACL,而每个协议的ACL 又分为标准ACL和扩展ACL。

这些ACL都是通过ACL表号区别的。

如果在使用一种访问ACL时用错了列表号,那么就会出错。

2.一个ACL的配置是基于每种协议的每个接口的每个方向。

cisco ACL配置

ACL随着大规模开放式网络的开发,网络面临的威胁也就越来越多。

网络安全问题成为网络管理员最为头疼的问题。

一方面,为了业务的发展,必须允许对网络资源的开发访问,另一方面,又必须确保数据和资源的尽可能安全。

网络安全采用的技术很多,而通过访问控制列表(ACL)可以对数据流进行过滤,是实现基本的网络安全手段之一。

ACL使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

ACL分很多种,不同场合应用不同种类的ACL,包括:标准ACL;扩展ACL;命名ACL。

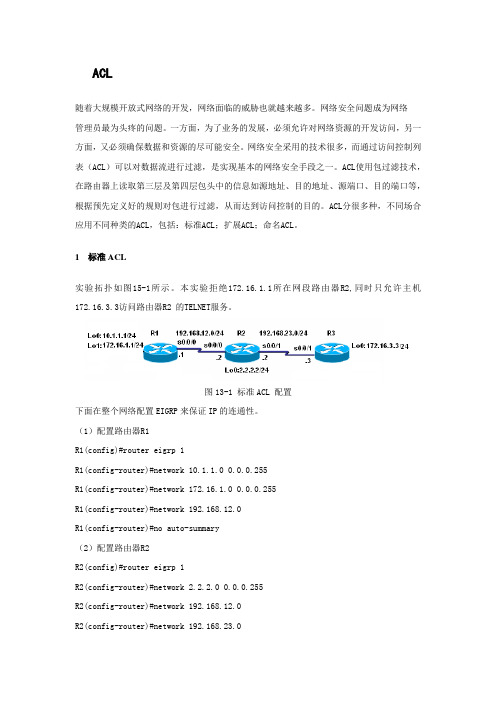

1 标准ACL实验拓扑如图15-1所示。

本实验拒绝172.16.1.1所在网段路由器R2,同时只允许主机172.16.3.3访问路由器R2 的TELNET服务。

图13-1 标准ACL 配置下面在整个网络配置EIGRP来保证IP的连通性。

(1)配置路由器R1R1(config)#router eigrp 1R1(config-router)#network 10.1.1.0 0.0.0.255R1(config-router)#network 172.16.1.0 0.0.0.255R1(config-router)#network 192.168.12.0R1(config-router)#no auto-summary(2)配置路由器R2R2(config)#router eigrp 1R2(config-router)#network 2.2.2.0 0.0.0.255R2(config-router)#network 192.168.12.0R2(config-router)#network 192.168.23.0R2(config-router)#no auto-summary(3)配置路由器R3R3(config)#router eigrp 1R3(config-router)#network 172.16.3.0 0.0.0.255R3(config-router)#network 192.168.23.0R3(config-router)#no auto-summary(4)测试整个网络的连通性R1# ping 172.16.3.3 source lo0R1# ping 2.2.2.2 source 172.16.1.1R3# ping 10.1.1.1 source 172.16.3.3R3# ping 172.16.1.1 source 172.16.3.3此时,网络应该达到全联通的状态。

cisco ACL配置详解

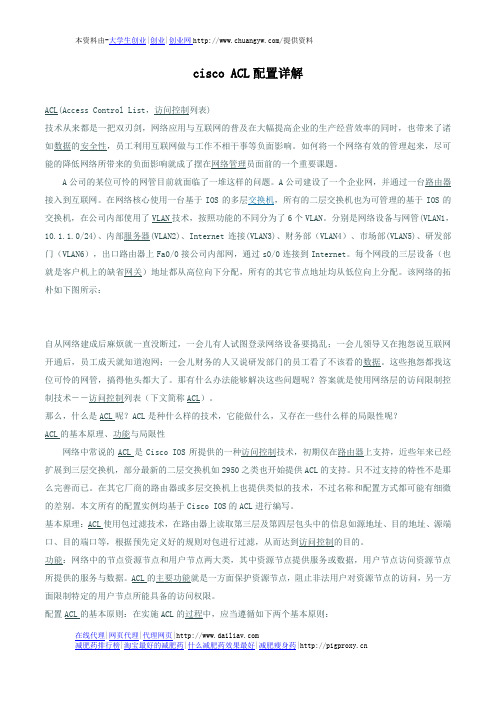

cisco ACL配置详解ACL(Access Control List,访问控制列表)技术从来都是一把双刃剑,网络应用与互联网的普及在大幅提高企业的生产经营效率的同时,也带来了诸如数据的安全性,员工利用互联网做与工作不相干事等负面影响。

如何将一个网络有效的管理起来,尽可能的降低网络所带来的负面影响就成了摆在网络管理员面前的一个重要课题。

A公司的某位可怜的网管目前就面临了一堆这样的问题。

A公司建设了一个企业网,并通过一台路由器接入到互联网。

在网络核心使用一台基于IOS的多层交换机,所有的二层交换机也为可管理的基于IOS的交换机,在公司内部使用了VLAN技术,按照功能的不同分为了6个VLAN。

分别是网络设备与网管(VLAN1,10.1.1.0/24)、内部服务器(VLAN2)、Internet连接(VLAN3)、财务部(VLAN4)、市场部(VLAN5)、研发部门(VLAN6),出口路由器上Fa0/0接公司内部网,通过s0/0连接到Internet。

每个网段的三层设备(也就是客户机上的缺省网关)地址都从高位向下分配,所有的其它节点地址均从低位向上分配。

该网络的拓朴如下图所示:自从网络建成后麻烦就一直没断过,一会儿有人试图登录网络设备要捣乱;一会儿领导又在抱怨说互联网开通后,员工成天就知道泡网;一会儿财务的人又说研发部门的员工看了不该看的数据。

这些抱怨都找这位可怜的网管,搞得他头都大了。

那有什么办法能够解决这些问题呢?答案就是使用网络层的访问限制控制技术――访问控制列表(下文简称ACL)。

那么,什么是ACL呢?ACL是种什么样的技术,它能做什么,又存在一些什么样的局限性呢?ACL的基本原理、功能与局限性网络中常说的ACL是Cisco IOS所提供的一种访问控制技术,初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机如2950之类也开始提供ACL的支持。

只不过支持的特性不是那么完善而已。

cisco路由器配置ACL详解

cisco路由器配置ACL详解Cisco 路由器配置 ACL 详解在网络世界中,Cisco 路由器就像是交通警察,而访问控制列表(ACL)则是它手中的规则手册,用于决定哪些流量可以通过,哪些需要被阻止。

理解和正确配置 ACL 对于网络管理员来说至关重要,它不仅可以保障网络的安全,还能优化网络性能。

接下来,让我们深入了解一下 Cisco 路由器配置 ACL 的方方面面。

首先,我们要明白 ACL 到底是什么。

简单来说,ACL 是一系列规则的集合,这些规则基于数据包的源地址、目的地址、源端口、目的端口以及协议类型等信息来决定是否允许数据包通过路由器。

Cisco 路由器支持多种类型的 ACL,常见的有标准 ACL 和扩展ACL。

标准 ACL 基于源 IP 地址进行过滤,它的编号范围是 1 99 和1300 1999。

扩展 ACL 则更加精细,可以基于源地址、目的地址、源端口、目的端口以及协议类型进行过滤,其编号范围是 100 199 和2000 2699。

在配置 ACL 之前,我们需要明确配置的目的。

是要阻止特定网络的访问?还是限制某些端口的使用?或者是只允许特定主机的流量通过?明确了目标,才能制定出有效的规则。

当我们开始配置 ACL 时,第一步是创建 ACL。

以配置标准 ACL 为例,我们可以使用以下命令:```Router(config)accesslist 10 deny 19216810 000255```上述命令中,“accesslist 10”表示创建编号为 10 的 ACL,“deny”表示拒绝,“19216810 000255”是要拒绝的源地址范围,表示 19216810 到1921681255 这个网段的流量。

如果要允许某个网段的流量通过,可以使用“permit”命令,例如:```Router(config)accesslist 10 permit 19216820 000255```创建好 ACL 后,还需要将其应用到接口上才能生效。

Cisco_奇偶ACL配置

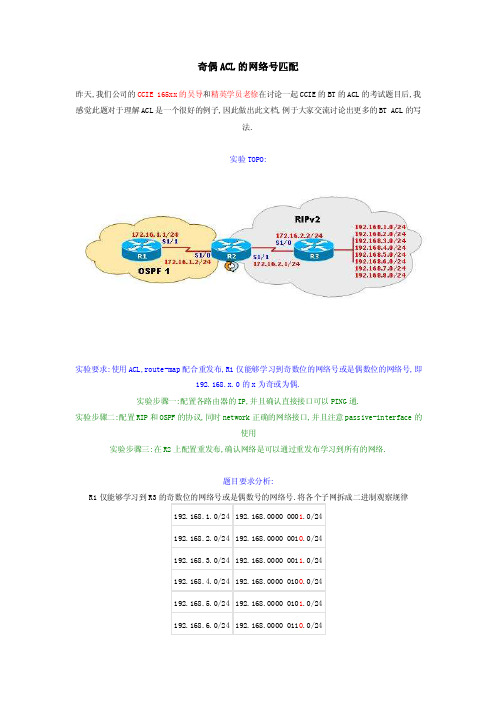

奇偶ACL的网络号匹配昨天,我们公司的CCIE 165xx的吴导和精英学员老徐在讨论一起CCIE的BT的ACL的考试题目后,我感觉此题对于理解ACL是一个很好的例子,因此做出此文档,例于大家交流讨论出更多的BT ACL的写法.实验TOPO:实验要求:使用ACL,route-map配合重发布,R1仅能够学习到奇数位的网络号或是偶数位的网络号,即192.168.x.0的x为奇或为偶.实验步骤一:配置各路由器的IP,并且确认直接接口可以PING通.实验步骤二:配置RIP和OSPF的协议,同时network正确的网络接口,并且注意passive-interface的使用实验步骤三:在R2上配置重发布,确认网络是可以通过重发布学习到所有的网络.题目要求分析:R1仅能够学习到R3可以发现,只要是192.168.x.0/24的x为偶数,则第24位为0,如果为奇,则第24位为1,因此根据此规律和ACL的0为完全匹配1为忽略匹配规则,可以写出如下两个acl,针对第24位进行匹配.用于偶数位的网络号:access-list 1 permit 192.168.0.0 0.0.254.0192.168.0000 0000.0000.000.1111 1110.0用于奇数位的网络号:access-list 2 permit 192.168.1.0 0.0.254.0192.168.0000 0001.0000.000.1111 1110.0实验实践一:在R2上配置,测试偶数位的匹配:access-list 1 permit 192.168.0.0 0.0.254.0!route-map parity-acl permit 10match ip address 1!router ospf 1redistribute rip subnets route-map parity-acl在R1上查看路由表,发现只有偶数位的网络号:O E2 192.168.8.0/24 [110/20] via 172.16.1.2, 00:00:38, Serial1/1O E2 192.168.4.0/24 [110/20] via 172.16.1.2, 00:00:38, Serial1/1O E2 192.168.6.0/24 [110/20] via 172.16.1.2, 00:00:38, Serial1/1O E2 192.168.2.0/24 [110/20] via 172.16.1.2, 00:00:38, Serial1/1实验实践二:no掉刚才配置的acl和route-map,在R2上配置,测试奇数位的匹配access-list 2 permit 192.168.1.0 0.0.254.0!route-map parity-acl permit 10match ip address 2!router ospf 1redistribute rip subnets route-map parity-acl在R1上查看路由表,发现只有奇数位的网络号:O E2 192.168.5.0/24 [110/20] via 172.16.1.2, 00:00:27, Serial1/1O E2 192.168.7.0/24 [110/20] via 172.16.1.2, 00:00:27, Serial1/1O E2 192.168.1.0/24 [110/20] via 172.16.1.2, 00:00:27, Serial1/1O E2 192.168.3.0/24 [110/20] via 172.16.1.2, 00:00:27, Serial1/1实验总结:ACL的使用,主要是考察个人的二进制和逻辑运算,因此建议工大学员,能够在基本功上多下点功夫.附件acl.JPG(18.65 KB)2006-12-22 10:17sdm 连接 dynamips 教程(原创)不想用教程这个词太大太不谦虚但是这样可能便于大家搜索和查询请大家见谅ccna 新教程中有sdm的内容所以不管sdm好不好用我们都要去练练手练之前当然是搭好环境。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验2.1:标准、扩展、命名和注释ACL

试验目标

通过本次实验里,将实现下列学习目标:

●定义一个标准访问列表。

●定义一个扩展访问列表。

●定义一个命名访问列表。

●在一个访问列表里注释。

●应用一个访问列表。

●验证一个访问列表。

概述

配置访问列表的能力对保护网络资源来说是重要的。

本次实验也介绍了在保护网络资源方面的一些可选项。

本次实验包含了标准的、扩展的、命名的和注释的访问控制列表。

实验拓扑图

命令列表

任务1 :标准访问列表

步骤1.标准访问列表使用数字1-99,它提供系统管理员拒绝或允许来自一个IP地址集或一个特殊IP地址的流量的能力。

进入全局配置模式然后输入access-list查看可用的参数。

步骤2.使R3能够ping通R2的fa0/0口(1.1.1.254)

步骤3.创建一个标准访问列表77,拒绝从主机2.2.2.1来的出站流量。

并将该ACL应用到一个接口(fa0/1)注意in和out的方向。

步骤4.R3测试:ping R2的2个接口。

均不能通。

步骤5.R2在fa0/1接口撤销已配置的ACL。

步骤6.R3测试:ping R2的2个接口。

均能通。

步骤7.R2查看既有ACL,在全局下删除no掉该ACL。

任务2:扩展访问列表

步驟1.扩展访问列表使管理员更好地控制网络流量。

扩展访问列表使目标地址和源地址两者都能被定义为流量的判别式。

标准访问列表被约束为或针对一个源IP地址或针对一个目标IP地址。

扩展访问列表也允许基于协议和端口号的过滤。

创建带有下列参数的扩展访问列表:

●拒绝从R1(1.1.1.1)到R2(2.2.2.254)的telnet 流量。

●同时允许从R1(1.1.1.1)到R2(2.2.2.254)的ICMP流量。

步驟2.测试:R2未配置ACL,R1(1.1.1.1)能够ping通R2(2.2.2.254),R1(1.1.1.1)能够telnet

R2(2.2.2.254)。

步骤3. R2配置扩展访问列表拒绝从R1(1.1.1.1)到R2(2.2.2.254)的telnet流量;并允许从R1(1.1.1.1)到R2(2.2.2.254)的ICMP流量。

步骤4. 测试:R1(1.1.1.1)ping R2(2.2.2.254);R1(1.1.1.1)telnetR2(2.2.2.254)。

实验2.2:Lock-and-Key访问控制列表

试验目标

配置一个动态访问列表以实现lock-and-key安全,配置一个lock-and-key访问控制列表控制一个从R2到R1的Telnet会话。

实验拓扑:

命令列表

CLI配置过程截图:

实验2.3:基于时间的访问控制列表

试验目标

●了解基于时间的访问控制列表的功能及用途;

●掌握路由器基本时间访问控制列表的配置技能。

应用场景

为了保障公司上班时间的工作效率,公司要求员工在上班时间只能访问公司的内部网站,下班后员工访问内外网均不受限制。

实验拓扑:

命令列表

实验步骤

步骤1.R1开放HTTP服务。

步骤2. C1登陆R1的Web服务。

步骤3.C1配置静态路由,确保C1能够ping通R2.

步骤4.C1登录R2的Web服务。

步骤5.R1设置时区和时间。

步骤6.设置R1为NTP服务器。

步骤7.设置R2与R1时间同步。

步骤8. R1配置指定的时间范围及其名称。

Absolute start 8:00 1 January 2013 end 23:00 1 September 2013

步骤9. R1配置ACL并在内网入口处应用该ACL。

步骤10. C1测试R1的Web服务可以打开,R2能够ping通但是Web服务打不开。

步骤11. 等到16:30以后再次测试R2的Web服务,应该可以再次打开了。