oracle权限详解

oracle的grant用法

oracle的grant用法GRANT是一个Oracle数据库的SQL命令,用于向用户或角色授予特定的系统权限或对象权限。

语法如下:GRANT privilege_name [, privilege_name]...TO user_name [, user_name]...[WITH ADMIN OPTION][ROLE role_name [, role_name]...];其中,- privilege_name 表示要授予的权限,可以是一个或多个权限,例如SELECT、INSERT、UPDATE、DELETE等。

- user_name 表示要授予权限的用户,可以是一个或多个用户,例如SCOTT、HR等。

- WITH ADMIN OPTION表示授予权限的用户能够将这些权限再授予给其他用户。

- ROLE role_name表示要授予的角色,可以是一个或多个角色。

以下是一些示例:1. 授予用户SCOTT对表EMP的SELECT权限:GRANT SELECT ON EMP TO SCOTT;2. 授予用户HR对表DEPT的SELECT和INSERT权限,并允许其将这些权限再授予其他用户:GRANT SELECT, INSERT ON DEPT TO HR WITH ADMINOPTION;3. 授予角色MANAGER对表EMP的SELECT权限,并授予用户SCOTT该角色:GRANT SELECT ON EMP TO MANAGER;GRANT MANAGER TO SCOTT;4. 授予用户SYSDBA管理员权限:GRANT SYSDBA TO SYS;5. 授予用户DBA所有系统权限:GRANT ALL PRIVILEGES TO DBA;以上只是GRANT命令的一些常见用法示例,实际应用中可以根据具体需求灵活使用。

Oracle安装及用户、角色和系统权限的配置(图文版)

Oracle安装及用户、角色和系统权限的配置一、Oracle的安装:1.找到Oracle安装目录,选择setup.exe,双击打开:2.在弹出的界面上输入数据库口令,然后点击【下一步】:3.弹出准备安装界面:4.当产品特定的先决条件检测都验证通过后,点击【下一步】:5.弹出如下界面:6.检测通过后,点击【安装】:7.弹出安装进度界面:8.安装完成后,点击【确定】:9.弹出安装结束界面,点击【退出】:10.在退出界面,点击【是】,即完成安装。

二、创建表空间:1、打开IE,在地址栏输入:http://localhost:1158/em/console/logon/logon,弹出如下界面:2、弹出如下界面,点击【我同意】:3、弹出如下界面,选择“管理”选项卡:4、在管理选项卡界面,点击存储->表空间:5、在表空间界面,点击【创建】:然后点击右下角的【添加】:“500MB”,点击【继续】:8、在弹出的页面,点击【确定】,完成对表空间的创建。

三、创建临时表空间:1、回到表空间界面,选择“TRAINDA TA”,点击【创建】:2、输入名称“traintemp”,在类型下面选择“临时”,点击【添加】:3、在文件名处输入“traintempfile”,文件大小选择“100MB”,增量选择“500MB”,点击【继续】:4、弹出如下界面,点击【确定】:5、完成对临时表空间的创建,如下所示:四、创建用户、角色和系统权限:一、创建用户和角色:1、在管理选项卡界面,点击方案->用户和权限->用户:2、弹出的界面,点击【创建】:临时表空间:“TRAINTEMP”:择,如下图:4、输入如上信息后,选择“角色”选项卡,点击【编辑列表】:击【确定】:6、弹出如下界面:二、创建系统权限:1、选择“系统权限”选项卡,点击【编辑列表】:2、将左侧“可用系统权限”中的“UNLIMITED TABLESPACE”移动到右侧的“所选系统权限”中,然后点击【确定】:3、弹出如下界面:4、点击【确定】按钮后,train用户就创建好了。

oracle如何进行授权

oracle如何进行授权3.6.1、系统权限系统权限(System Privilege)向用户提供了执行某一种或某一类型的数据库操作的能力,有近100种系统权限。

系统权限不是控制对指定数据库对象的访问,而是用来许可对各种特性的访问,或许可Oracle数据库中的特定任务。

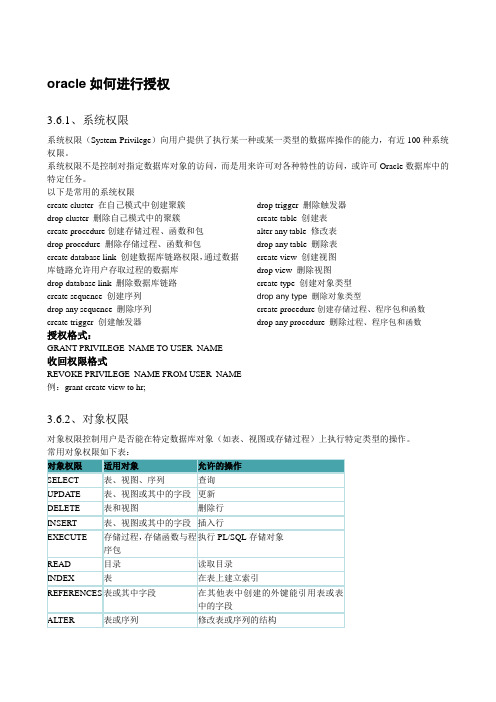

以下是常用的系统权限create cluster 在自己模式中创建聚簇drop cluster 删除自己模式中的聚簇create procedure创建存储过程、函数和包drop procedure 删除存储过程、函数和包create database link 创建数据库链路权限,通过数据库链路允许用户存取过程的数据库drop database link 删除数据库链路create sequence 创建序列drop any sequence 删除序列create trigger 创建触发器drop trigger 删除触发器create table 创建表alter any table 修改表drop any table 删除表create view 创建视图drop view 删除视图create type 创建对象类型drop any type 删除对象类型create procedure创建存储过程、程序包和函数drop any procedure 删除过程、程序包和函数授权格式:GRANT PRIVILEGE_NAME TO USER_NAME收回权限格式REVOKE PRIVILEGE_NAME FROM USER_NAME例:grant create view to hr;3.6.2、对象权限对象权限控制用户是否能在特定数据库对象(如表、视图或存储过程)上执行特定类型的操作。

授予具体的对象权限格式:GRANT PRIVILEGE_NAME ON 对象TO USER_NAME例:grant select,update,delete on jobs to test; --授予用户test在表jobs 上执行select,update,delete操作的权限授予对象的列权限的格式:GRANT PRIVILEGE_NAME(COL_NAME ) ON 对象TO USER_NAME例:grant update(job_title,min_salary) on jobs to test;授予用户test在表jobs的字段job_title、min_salary 的update的权限收回权限格式REVOKE PRIVILEGE_NAME FROM USER_NAME。

oracle数据库管理人员权限设置及分配表

一、概述Oracle数据库是当前企业中常用的数据库管理系统之一,而数据库管理人员在企业中扮演着至关重要的角色,他们负责数据库的管理与维护,包括权限设置与分配。

本文将探讨Oracle数据库管理人员权限设置及分配表的相关内容。

二、数据库管理员的权限1. 数据库管理员(DBA)是Oracle数据库中最高权限的用户,具有对数据库进行全面控制的特权。

他们可以创建、修改、删除数据库对象,分配SQL权限,管理数据库用户和角色等。

2. DBA用户的权限通常由系统管理员在安装数据库时创建,或是通过GRANT命令授予。

3. DBA用户可以通过GRANT和REVOKE命令控制其他用户的权限,以及管理数据库对象的安全性。

三、数据库操作员的权限1. 数据库操作员(DBO)是在数据库中具有一定权限的用户,通常负责对数据库进行日常操作。

2. DBO用户可以执行SELECT、INSERT、UPDATE、DELETE等操作,并且可以创建临时表和视图。

3. DBO用户的权限通常由DBA用户通过GRANT命令分配,可以根据需要灵活控制其权限范围。

四、权限设置的最佳实践1. 了解业务需求:在设置数据库用户的权限之前,需要充分了解企业的业务需求,确保每个用户都能够在权限范围内完成工作。

2. 分配最小权限原则:根据最小权限原则,应该仅分配用户所需的最低权限,以降低数据泄露和操作错误的风险。

3. 定期审计权限:定期对数据库用户的权限进行审计,及时发现和修复不合理的权限设置,保障数据库的安全性。

五、权限分配表的编制数据库管理人员需要编制一份权限分配表,清晰地记录每个用户的权限范围,确保权限设置的合理性与一致性。

权限分配表通常包括以下内容:1. 用户名称:列出数据库中所有的用户名称。

2. 权限说明:对用户的权限进行详细说明,包括SELECT、INSERT、UPDATE、DELETE等操作的权限范围。

3. 是否受限:记录是否对用户的权限进行了限制,比如是否禁止用户执行DROP TABLE等危险操作。

oracle 赋truncate权限-概述说明以及解释

oracle 赋truncate权限-概述说明以及解释1.引言1.1 概述概述部分的内容可以描述文章讨论的主题和背景。

在这篇文章中,我们将深入探讨Oracle数据库中truncate权限的赋予问题。

Oracle数据库作为一款领先的企业级数据库管理系统,具有强大的数据处理能力和安全性保障。

truncate权限是其中一个重要的权限,它允许用户对数据库中的表进行快速清空操作,提高数据处理效率和管理灵活性。

本文将介绍什么是Oracle数据库、truncate权限的作用以及如何赋予truncate权限。

通过详细的讨论和实践指导,我们希望读者能更好地理解truncate权限的重要性和使用方法,以提升数据库管理的效率和安全性。

json"1.2 文章结构": {"本文将首先介绍Oracle数据库的概念及其重要性,然后深入探讨truncate权限在数据库中的作用和意义。

接着,将详细讨论如何赋予truncate权限,并提供实际操作步骤和示例。

最后,通过总结文章内容,强调truncate权限在数据库管理中的重要性,并提出一些建议和展望。

"}}请编写文章1.2 文章结构部分的内容1.3 目的文章的主要目的是介绍在Oracle数据库中的truncate权限,包括其作用、赋予方法等相关内容。

通过本文的阐述,读者将能够了解truncate 权限在数据库管理中的重要性,以及如何正确地赋予这一权限。

同时,本文也旨在帮助读者更好地理解Oracle数据库的相关概念和操作,提升其在数据库管理方面的知识和技能。

通过深入探讨truncate权限,希望可以为读者提供有益的参考和指导,使其能够更加熟练地操作Oracle数据库,提高工作效率和数据库管理的水平。

2.正文2.1 什么是Oracle数据库:Oracle数据库是一种关系型数据库管理系统(RDBMS),由Oracle 公司开发和推出。

它是当今世界上最流行和广泛使用的数据库之一,被许多大型企业和组织广泛采用。

Oracle 权限设置

一、权限分类:系统权限:系统规定用户使用数据库的权限。

(系统权限是对用户而言)。

实体权限:某种权限用户对其它用户的表或视图的存取权限。

(是针对表或视图而言的)。

二、系统权限管理:1、系统权限分类:DBA: 拥有全部特权,是系统最高权限,只有DBA才可以创建数据库结构。

RESOURCE:拥有Resource权限的用户只可以创建实体,不可以创建数据库结构。

CONNECT:拥有Connect权限的用户只可以登录Oracle,不可以创建实体,不可以创建数据库结构。

对于普通用户:授予connect, resource权限。

对于DBA管理用户:授予connect,resource, dba权限。

2、系统权限授权命令:[系统权限只能由DBA用户授出:sys, system(最开始只能是这两个用户)]授权命令:SQL> grant connect, resource, dba to 用户名1 [,用户名2]...;[普通用户通过授权可以具有与system相同的用户权限,但永远不能达到与sys用户相同的权限,system用户的权限也可以被回收。

]例:SQL> connect system/managerSQL> Create user user50 identified by user50;SQL> grant connect, resource to user50;查询用户拥有哪里权限:SQL> select * from dba_role_privs;SQL> select * from dba_sys_privs;SQL> select * from role_sys_privs;删除用户:SQL> drop user 用户名cascade; //加上cascade则将用户连同其创建的东西全部删除3、系统权限传递:增加WITH ADMIN OPTION选项,则得到的权限可以传递。

oracle赋权方法

oracle赋权方法Oracle是一种关系型数据库管理系统,它提供了一种灵活且安全的赋权机制,可以控制用户对数据库对象的访问权限。

本文将介绍Oracle中常用的赋权方法。

1. 创建用户和角色:在Oracle中,可以使用CREATE USER语句创建用户,并使用CREATE ROLE语句创建角色。

用户可以拥有角色,而角色可以拥有权限。

创建用户和角色的语法如下:```CREATE USER username IDENTIFIED BY password; CREATE ROLE role;```2. 授权角色权限:可以使用GRANT语句将权限授予角色。

例如,将SELECT权限授予角色read_role:```GRANT SELECT ON table_name TO read_role;```3. 授权用户角色:可以使用GRANT语句将角色授予用户。

例如,将read_role角色授予用户username:```GRANT read_role TO username;```4. 授予用户直接权限:可以使用GRANT语句将权限直接授予用户。

例如,将SELECT权限直接授予用户username:```GRANT SELECT ON table_name TO username;```5. 撤销角色权限:可以使用REVOKE语句撤销角色的权限。

例如,撤销read_role角色的SELECT权限:```REVOKE SELECT ON table_name FROM read_role;```6. 撤销用户角色:可以使用REVOKE语句撤销用户的角色。

例如,撤销用户username的read_role角色:```REVOKE read_role FROM username;```7. 撤销用户直接权限:可以使用REVOKE语句撤销用户的直接权限。

例如,撤销用户username的SELECT权限:```REVOKE SELECT ON table_name FROM username;```8. 查看用户权限:可以使用SELECT语句查询用户拥有的权限。

oracle数据库grant用法

oracle数据库grant用法GRANT语句用于授予用户或用户组在数据库对象上的权限。

GRANT的语法如下:GRANT privileges ON object TO user;其中,privileges表示要授予的权限,可以是单个权限或多个权限的组合,object表示要授予权限的对象,可以是表、视图、存储过程等数据库对象,user表示要授予权限的用户或用户组。

以下是一些常见的GRANT用法:1. 授予用户SELECT权限:GRANT SELECT ON table_name TO user;2. 授予用户INSERT、UPDATE权限:GRANT INSERT, UPDATE ON table_name TO user;3. 授予用户所有权限:GRANT ALL PRIVILEGES ON table_name TO user;4. 授予用户在所有表上的所有权限:GRANT ALL PRIVILEGES ON *.* TO user;5. 授予用户在指定数据库上的所有权限:GRANT ALL PRIVILEGES ON database_name.* TO user;6. 授予用户在指定表上的SELECT权限,并可以将权限赋予其他用户:GRANT SELECT ON table_name TO user WITH GRANT OPTION;7. 授予用户在指定表上的SELECT权限,并限制该权限只能在特定时间段内使用:GRANT SELECT ON table_name TO user WITH GRANT OPTION FOR INTERVAL '10' HOUR;8. 授予用户在指定表上的SELECT权限,并限制该权限只能在特定时间范围内使用:GRANT SELECT ON table_name TO user WITH GRANT OPTION FROM TO '2022-01-01' TO '2022-12-31';注意:为了执行GRANT语句,你需要具有足够的权限,通常需要具有DBA或SYSDBA角色。

OracleGRANT附权限详解

OracleGRANT附权限详解Oracle GRANT附权详解GRANT名称GRANT—赋予一个用户,一个组或所有用户访问权限GRANT privilege [, ...] ON object [, ...] TO { PUBLIC | GROUP group | username }输入privilege可能的权限有:SELECT访问声明的表/视图的所有列/字段.INSERT向声明的表中插入所有列字段.UPDATE更新声明的所有列/字段.DELETE从声明的表中删除所有行.RULE在表/视图上定义规则(参见CREATE RULE 语句).ALL赋予所有权限.object赋予权限的对象名.可能的对象是:table (表)view (视图)sequence (序列)index (索引)PUBLIC代表是所有用户的简写.GROUP group将要赋予权限的组group.目前的版本中,组必须是用下面方法显式创建的.username将要赋予权限的用户名.PUBLIC 是代表所有用户的简写.输出CHANGE如果成功,返回此信息.ERROR: ChangeAcl: class "object" not found如果所声明的对象不可用或不可能对声明的组或用户赋予权限.描述GRANT允许对象的创建者给某用户或某组或所有用户(PUBLIC)某些特定的权限.对象创建后,除了创建者外,除非创建者赋予(GRANT)权限,其他人没有访问对象的权限.一旦用户有某对象的权限,他就可以使用那个特权.不需要给创建者赋予(GRANT)对象的权限,创建者自动拥有对象的所有权限,包括删除它的权限.注意目前,要想在Postgres 里面只赋予几列权限,你必须创建一个包含那几列的视图(view),然后把权限赋予那几个视图。

使用psql z 命令获取关于现存对象权限的更多信息:Database = lusitania+------------------+---------------------------------------------+ | Relation | Grant/Revoke Permissions |+------------------+---------------------------------------------+ | mytable | {"=rw","miriam=arwR","group todos=rw"} | +------------------+---------------------------------------------+ Legend: uname=arwR -- privileges granted to a user group gname=arwR -- privileges granted to a GROUP =arwR --privileges granted to PUBLIC r -- SELECT w -- UPDATE/DELETE a -- INSERT R -- RULE arwR -- ALL小技巧:目前,要创建一个GROUP (组),你将不得不手工向表pg_group 中插入数据,像:INSERT INTO pg_group VALUES ('todos');CREATE USER miriam IN GROUP todos;参考REVOKE 语句重新分配访问权限.用法给所有用户向表films 插入记录的权限:GRANT INSERT ON films TO PUBLIC;赋予用户manuel 操作视图kinds 的所有权限:GRANT ALL ON kinds TO manuel; 兼容性SQL92SQL92 GRANT语法允许对表中的某单独列/字段设置权限,并且允许设置一权限以赋予别人相同权限.GRANT privilege [, ...] ON object [ ( column [, ...] ) ] [, ...] TO { PUBLIC | username [, ...] } [ WITH GRANT OPTION ]这些字段与 Postgres 实现是兼容的,除了下面一些例外:privilegeSQL92 允许声明附加的权限:SELECTREFERENCES允许在一个声明的表的整合约束中使用某些或全部列/字段.USAGE允许使用一个域,字符集,集合或事务.如果声明的对象不是表/视图,privilege只能声明为USAGE.object[ TABLE ] tableSQL92 允许一个附加的非函数关键字TABLE.CHARACTER SET允许使用声明的字符集.COLLATION允许使用声明的集合序列.TRANSLATION允许使用声明的字符集转换.DOMAIN允许使用声明的域.WITH GRANT OPTION允许向别人赋予同样权限.Oracle由于用户不是dba出现ORA-01536 :是因为没有表空间的操作权限可以加上:GRANT UNLIMITED TABLESPACE TO ;在Oracle10中新建了一个用户,然后编写存储过程在PL/SQL Developer中调试,提示ORA-0131: Insufficient privileges.Note: Debugging requires the DEBUG CONNECT SESSION system privilege.用管理员帐号登录后,执行grant Debug Connect Session to sky_test;命令后,再进行调试,一切OK。

oracle alter table 权限

文章标题:深入探讨Oracle中的ALTER TABLE权限管理在Oracle数据库中,ALTER TABLE权限是非常重要的权限之一。

它允许用户对数据库表进行修改和调整,包括添加、修改和删除表的列、索引、约束等操作。

本文将针对ALTER TABLE权限进行全面评估,并深入探讨其在数据库管理中的重要性与应用。

1. ALTER TABLE权限的定义与作用ALTER TABLE权限是指允许用户对数据库表进行结构性修改的权限。

在Oracle数据库中,只有拥有ALTER TABLE权限的用户才能对表进行修改操作,包括但不限于添加、修改、删除列,设置默认值,添加约束等。

这项权限是数据库管理中必不可少的一部分,它保证了数据库表结构的完整性和安全性。

2. ALTER TABLE权限的授予与撤销在Oracle数据库中,ALTER TABLE权限通常由DBA或具有相应权限的用户进行授予。

通过GRANT语句,可以将ALTER TABLE权限授予给特定用户或角色,从而赋予他们对特定表进行结构性修改的能力。

而撤销ALTER TABLE权限则可以通过REVOKE语句来实现,以确保数据库表的安全性和稳定性。

3. ALTER TABLE权限在数据库管理中的重要性ALTER TABLE权限在数据库管理中扮演着至关重要的角色。

作为数据库管理员,我们需要认识到其重要性并妥善管理这一权限。

在实际应用中,我们可以通过以下方式来合理利用ALTER TABLE权限:- 确保只有具备必要权限的用户才能进行表结构的修改,以防止误操作和不必要的风险。

- 对于不同角色的用户,我们可以根据其实际需求,灵活授予不同的ALTER TABLE权限,以实现权限的最小化原则。

- 定期审计用户对表的修改操作,及时发现并解决潜在的风险。

4. 个人观点与总结ALTER TABLE权限是数据库管理中至关重要的一环,它关乎着数据库表结构的完整性和安全性。

作为数据库管理员,我们需要对ALTER TABLE权限进行有效的管理和控制,以保证数据库的稳定运行和安全性。

Oracle用户及权限管理

25

2014年5月28日星期三

Oracle数据库管理

Oracle 数据库管理

课堂训练-3

1、设置用户密码失效 2、并测试是否修改成功

26

2014年5月28日星期三

Oracle数据库管理

Oracle 数据库管理

锁定和解除用户锁定

如果要禁止某个用户访问Oracle 系统,那么最好的方式是锁定该用户,而不 是删除该用户。锁定用户并不影响该用户所拥有的对象和权限,这些对象和权限依 然存在,只是暂时不能以该用户的身份访问系统。当锁定解除后,该用户可以正常 地访问系统、按照自己原有的权限访问各种对象。

Oracle 数据库管理

本讲目标

能初步掌握用户的管理 能初步掌握用户权限的管理 能初步掌握角色的管理

3

2014年5月28日星期三

Oracle数据库管理

Oracle 数据库管理

1、用户与模式的关系

用户:Oracle用户是用于连接数据库和访问数据库对象的。 模式(方案):是用户所拥有的数据库对象的集合,模式对象是数 据库数据的逻辑结构

其中

在创建用户时,创建者必须具有create user系统权限。

user_name指定将要创建的新数据库用户名称。 Password指定该新数据库用户的密码。 def_tablespace指定存储该用户所创建对象的默认表空间。 temp_tablespace指定存储临时对象的默认表空间。

18

15

2014年5月28日星期三

Oracle数据库管理

Oracle 数据库管理

oracle的normal 、 sysdba 、 sysoper 有什么区别 ?

注意:system 如果正常登录,它其实就是一个普通的 dba 用户,但是 如果以 as sysdba 登录,其结果实际上它是作为 sys 用户登录的。其 他用户也是一样,如果 as sysdba 登录,也是作为 sys 用户登录的。

oracle授权

oracle授权篇一:Oracle授权简介在企业信息化建设中,数据库作为核心应用系统的基础设施之一,起着关键的作用。

而Oracle数据库则是业界领先的数据库解决方案之一,广泛应用于各个行业的企业中。

为了保证数据库系统的安全和可靠运行,Oracle授权是必不可少的一环。

Oracle授权是指通过购买相应的授权许可来合法使用Oracle软件的过程。

授权许可的种类和规模根据企业实际需求而定,一般包括个人开发人员许可、开发人员学习许可、基本许可和企业版许可等。

在进行授权时,用户需要根据自己的具体情况选择适合的许可类型,并按照Oracle公司的授权政策和规定进行购买和申请。

Oracle授权的主要目的是保护Oracle软件的知识产权,确保合法使用软件,遵守软件许可协议。

通过合法授权,用户可以享受到一些特殊的权益和支持,如获得技术支持、更新和升级服务等。

同时,合法授权还可以避免因未授权使用软件而带来的法律风险和商业风险。

Oracle授权的步骤一般包括以下几个环节:1. 了解授权政策和规定:在进行Oracle授权之前,用户需要详细了解Oracle公司的授权政策和规定。

可以通过官方网站、文档或与Oracle授权代理商进行咨询来获取相关信息。

2. 选择许可类型:根据企业的实际需求和预算情况,选择适合的许可类型。

一般情况下,个人开发人员许可适用于个人开发者,企业版许可适用于大型企业等。

3. 购买和申请许可:联系Oracle授权代理商或在线购买渠道,按照流程购买和申请许可证书。

在申请过程中,需要提供相关的企业信息和购买证明。

4. 安装和配置:获得许可证书后,按照Oracle官方的指导文档进行软件的安装和配置。

在安装过程中,需要输入许可证书和其他必要的信息。

5. 注册和激活:安装完成后,需要将许可证书进行注册和激活。

注册和激活的具体操作方式根据许可类型和版本而异,可参考相应的官方文档。

6. 合规管理和维护:授权后,用户需要进行合规管理和维护工作。

oracle grant 的规则

Oracle数据库中grant是用来赋予用户或角色对数据库对象进行访问和操作的权限的命令。

在Oracle数据库中,grant权限有一定的规则和限制,本文将对Oracle grant的规则进行详细的介绍。

一、权限的种类1.1 数据库级的权限在Oracle数据库中,grant权限可以分为数据库级的权限和对象级的权限。

数据库级的权限包括CREATE SESSION、ALTER SYSTEM、GRANT ANY PRIVILEGE等。

这些权限是针对整个数据库的,只有具有这些权限的用户或角色才能进行相应的操作。

1.2 对象级的权限对象级的权限是针对具体的数据库对象,如表、视图、存储过程等。

常见的对象级权限包括SELECT、INSERT、UPDATE、DELETE等。

这些权限控制了用户对于特定对象的访问和操作权限。

二、grant权限的语法2.1 给用户授权权限grant权限的语法是:GRANT privilege ON object TO user;其中,privilege表示要授予的权限,可以是数据库级的权限,也可以是对象级的权限;object表示要授权的对象,可以是表、视图、存储过程等;user表示被授权的用户。

2.2 给角色授权权限与给用户授权类似,给角色授权的语法是:GRANT privilege ON object TO role;其中,role表示被授权的角色。

2.3 with grant option在grant权限的语法中,还可以使用with grant option来允许被授权的用户或角色将权限再授予给其他用户或角色,语法为:GRANT privilege ON object TO user WITH GRANT OPTION;三、grant权限的规则和限制3.1 grant权限的层级在Oracle数据库中,权限是按照层级进行继承和控制的。

数据库级的权限是最高级的,只有具有数据库级权限的用户或角色才能授予其他用户或角色相应的权限。

oracle 权限字段

oracle 权限字段

Oracle数据库中的权限字段包括以下几种:

1. SELECT,允许用户查询表中的数据。

2. INSERT,允许用户向表中插入新的数据。

3. UPDATE,允许用户更新表中已有的数据。

4. DELETE,允许用户删除表中的数据。

5. CREATE TABLE,允许用户创建新的表。

6. CREATE VIEW,允许用户创建视图。

7. CREATE SESSION,允许用户登录到数据库。

8. ALTER TABLE,允许用户修改表的结构。

9. DROP TABLE,允许用户删除表。

10. INDEX,允许用户创建索引。

除了上述基本的权限字段外,Oracle还支持更细粒度的权限控制,可以通过角色和权限分配来实现更灵活的权限管理。

此外,Oracle还支持对存储过程、函数等数据库对象设置执行权限,以及对表空间、数据库链接等资源的权限控制。

在Oracle数据库中,权限字段的授予和撤销是通过GRANT和REVOKE语句来实现的。

管理员可以使用这些语句来授予或收回用户或角色的特定权限,从而实现对数据库的权限管理。

总的来说,Oracle数据库中的权限字段涵盖了对数据库对象和资源的各种操作权限,管理员可以根据实际需求灵活地进行权限控制和管理。

oracle alter table 权限

oracle alter table 权限摘要:I.介绍- 简述Oracle 数据库中的表权限概念- 介绍Oracle alter table 权限的作用II.Oracle alter table 权限详解- 权限概述- 简介- 类型- 权限授予- 语法- 示例- 权限撤销- 语法- 示例- 权限检查- 语法- 示例III.Oracle alter table 权限应用案例- 案例一:授予用户对指定表的alter 权限- 案例二:撤销用户对指定表的alter 权限- 案例三:检查用户是否拥有对指定表的alter 权限IV.总结- 回顾Oracle alter table 权限的重要性和应用- 强调在数据库管理中权限控制的重要性正文:Oracle 数据库中的表权限是一种对表进行操作的控制机制,可以保证数据的安全性和完整性。

在Oracle 数据库中,alter table 权限允许用户对表进行修改,如添加、修改、删除列,以及约束等。

在实际应用中,合理授权和撤销权限是数据库管理的重要环节。

本文将详细介绍Oracle alter table 权限的相关知识,并通过案例演示权限授予、撤销和检查的具体操作。

一、Oracle alter table 权限详解1.权限概述Oracle alter table 权限用于控制用户对表的修改操作。

在Oracle 数据库中,alter table 权限分为两种:- Alter Table:允许用户对表结构进行修改,如添加、修改、删除列,以及约束等。

- Alter Column:允许用户对表的列进行修改,如添加、修改、删除列,以及约束等。

2.权限授予Oracle alter table 权限可以通过以下语法进行授予:```GRANT ALTER TABLE table_name TO user_name;```其中,`table_name`表示要授权的表名,`user_name`表示要授权的用户名。

oracle授予directory读权限Oracle对目录文件directory的读写操作

oracle授予directory读权限Oracle对目录文件directory的读写操作Oracle是一种强大的数据库管理系统,它提供了一种称为“directory”的特性,用于在数据库中存储和访问操作系统上的文件。

本文将重点探讨Oracle如何授予directory读权限,并介绍一些相关的读写操作。

一、什么是Oracle的directory在Oracle数据库中,directory是一种特殊的数据库对象,它充当了连接数据库和操作系统文件系统之间的桥梁。

通过directory,我们可以将操作系统上的文件和目录与数据库关联起来,从而方便地在数据库中读取、写入或操作这些文件。

二、授予directory读权限的方法要授予directory读权限,我们可以通过以下步骤来完成:1. 创建directory对象:首先,我们需要在Oracle数据库中创建一个directory对象,该对象将对应于操作系统上的一个目录。

使用CREATE DIRECTORY语句来完成此操作。

例如,我们可以创建一个名为"my_directory"的directory对象,对应于操作系统上的"/home/user/files"目录。

2. 授予读权限:完成directory对象的创建后,接下来我们需要授予读权限给指定的用户或角色。

使用GRANT语句来实现此操作。

例如,我们可以授予用户"hr"对于"my_directory"目录的读权限:GRANT READ ON DIRECTORY my_directory TO hr;3. 验证权限:授予了读权限之后,我们可以验证该权限是否有效。

用户或角色可以使用数据库函数或过程来读取directory中的文件。

例如,我们可以使用UTL_FILE包中的SUBDIRS函数列出directory中的文件和目录:SELECT * FROM TABLE(UTL_FILE.SUBDIRS('my_directory'));三、Oracle对目录文件的读写操作授予了directory的读权限后,我们可以进行一系列的读写操作。

oracle drop table 权限

文章标题:深度解析Oracle数据库中的Drop Table权限在Oracle数据库中,Drop Table权限是一个非常重要的权限,它控制着用户是否可以删除表。

在本文中,我们将全面评估Drop Table权限,并探讨其深度和广度的相关内容。

首先我们将从简到繁,由浅入深地介绍Drop Table权限的基本概念和用法,然后逐步深入讨论其在数据库管理和安全性方面的重要性。

1. Drop Table权限的基本概念在Oracle数据库中,Drop Table权限是指用户是否有权删除表。

通常情况下,只有拥有表所有者或者系统管理员权限的用户才能够执行Drop Table操作。

这是为了保护数据库中的数据不受未经授权的删除操作影响。

用户可以通过GRANT命令来赋予其他用户Drop Table权限,也可以通过REVOKE命令来收回这一权限。

2. Drop Table权限的用法在实际的数据库管理中,Drop Table权限经常用于数据清理和数据库维护。

当某个表不再需要时,用户可以使用Drop Table命令将其从数据库中删除,以释放存储空间并提高数据库性能。

然而,由于Drop Table操作是不可逆的,因此对Drop Table权限的管理需要非常慎重,以免误操作导致不可挽回的损失。

3. Drop Table权限的重要性在数据库管理和安全性方面,Drop Table权限的重要性不言而喻。

合理管理Drop Table权限可以有效防止误操作或恶意删除数据,确保数据库的完整性和稳定性。

对Drop Table权限的严格管控也是数据库安全性管理的一部分,可以有效防范未经授权的数据删除行为,保护数据不受损害。

总结回顾通过本文的全面探讨,我们对Drop Table权限有了更深入的理解。

我们从基本概念和用法入手,逐步深入讨论了其在数据库管理和安全性方面的重要性。

合理管理Drop Table权限对于保障数据库的完整性和安全性至关重要。

Oracle命令:授权-收回权限-角色

Oracle命令:授权-收回权限-⾓⾊oracle grant不论授予何种权限,每条授权(grant)语句总是由三部分组成:1) 接受者部分是准备获得权限的⼀个或多个⽤户的列表。

2)关键字权限部分由grant后跟⼀种或多种权限组成。

如果在同⼀条grant语句中有多个权限,权限之间⽤逗号分隔。

3) 表名部分由关键字o n起头并列出准备在其上授权的表。

看下⾯的详细介绍,主要是介绍如何把添加、删除、修改、查询四种权限授予⽤户,如下:⼀、insertinsert权限允许在其他⽤户的表中建⽴⾏。

语句grant insert on sample_a to public;允许所有⽤户在sample_a中建⽴新的⾏。

Oracle允许在单条grant语句中授多个权限,SQL语句grant insert,select on sample_a to public;等价于两个语句:grant select on sample_a to public;语句和grant insert on sample_a to ublic;语句。

⼆、updateupdate权限允许其他⽤户修改⾮⾃⼰表中的数据。

语句grant update on sample_a teplownd;允许⽤户teplownd修改表sample_a中的信息。

三、selectselect权限允许⽤户查看其他⽤户表中的内容。

语句grant select on sample_3 to public;将允许所有⽤户浏览表sample_3中的内容,⽽语句grant select on sample_3 to ops$rosenberge,ops$abbeyms;则只允许两个⽤户查看表sample_3中的内容。

注意,当多个⽤户接受授权时,⽤户名之间要⽤逗号分隔。

提⽰以public为授权对象时,所有数据库⽤户都获得指定的权限。

如果⽤户的数据库有15000个⽤户,则单独授权就需要15000次(每个⽤户⼀次),⽽授权给public,⼀次即可。

oracle分配用户权限语句

oracle分配用户权限语句嘿,你知道吗,在 Oracle 里要给用户分配权限,那可真是一门学问呢!就好像你要给一个小伙伴分配任务一样,得搞清楚该给啥权限,不能多也不能少。

比如说,你想让某个用户能查看一些特定的数据,那就得用合适的语句来给他这个权限。

“GRANT SELECT ON table_name TOuser_name;”,看,这就是一条简单的分配读权限的语句啦。

就好像你给朋友一把钥匙,让他能打开特定的那扇门去看看里面的东西。

但要是想让用户能修改数据呢,那就得用不同的语句啦,“GRANT INSERT, UPDATE ON table_name TO user_name;”。

这就好比你不仅给了朋友钥匙,还告诉他可以在里面动点小手脚,改改东西呢。

哎呀,这可真不是随随便便就能搞对的呀!要是不小心给错了权限,那不就乱套了嘛!就像你本想让朋友帮忙打扫下客厅,结果不小心让他能随便进卧室翻东西了,那可不行呀!而且,分配权限的时候还得考虑周全,不能只看眼前。

比如说,以后这个用户的职责会不会变呀,到时候权限是不是又得重新调整呢。

这就跟你给朋友安排任务一样,一开始可能只让他做一件事,后来发现他还能做更多,或者原来的任务不需要他做了,那权限不就得跟着变嘛。

在 Oracle 中分配用户权限语句真的是非常重要的呀!这可关系到整个数据库的安全和正常运行呢。

要是权限分配得不合理,那可能会带来很多麻烦,甚至会导致数据泄露或者错误。

所以呀,我们可得认真对待,就像对待我们最珍视的宝贝一样,小心翼翼地去设置好每一个权限。

总之,Oracle 分配用户权限语句这事儿,可真是既有趣又充满挑战呢!我们得好好研究,才能把它玩转,让数据库乖乖听话呀!。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

// 此时user02查user_tables,不包括user01.product这个表,但如果查all_tables则可以查到,因为他可以访问。

2. 将表的操作权限授予全体用户:

SQL> grant all on product to public; // public表示是所有的用户,这里的all权限不包括drop。

SQL> Create user user50 identified by user50;

SQL> grant connect, resource to user50;

查询用户拥有哪里权限:

SQL> select * from dba_role_privs;

SQL> select * from dba_sys_privs;

授权命令:SQL> grant connect, resource, dba to 用户名1 [,用户名2]...;

[普通用户通过授权可以具有与system相同的用户权限,但永远不能达到与sys用户相同的权限,system用户的权限也可以被回收。]

例:

SQL> connect system/manager

2、删除用户会话信息:

SQL> Alter system kill session 'sid, serial#';

3、查询用户SQL语句:

SQL> select user_name, sql_text from v$open_cursor;

本篇文章来源于 Linux公社网站() 原文链接:/Linux/2011-05/35406p2.htmOracle 角色管理

SQL> select grantee, owner, table_name, privilege from user_tab_privs; // 授出权限的表(授出的权限)

3. DBA用户可以操作全体用户的任意基表(无需授权,包括删除):

DBA用户:

SQL> Create table stud02.product(

说明

1)如果取消某个用户的对象权限,那么对于这个用户使用WITH GRANT OPTION授予权限的用户来说,同样还会取消这些用户的相同权限,也就是说取消授权时级联的。

Oracle 用户管理

一、创建用户的Profile文件

SQL> create profile student limit // student为资源文件名

SQL> select username, profile, default_tablespace, temporary_tablespace from dba_users;

SQL> create profile common limit

failed_login_attempts 5

idle_time 5;

SQL> select * from role_sys_privs;

删除用户:SQL> drop user 用户名 cascade; //加上cascade则将用户连同其创建的东西全部删除

3、系统权限传递:

增加WITH ADMIN OPTION选项,则得到的权限可以传递。

SQL> grant connect, resorce to user50 with admin option; //可以传递所获权限。

这些角色主要用于访问数据字典视图和包。

3.EXP_FULL_DATABASE, IMP_FULL_DATABASE

这两个角色用于数据导入导出工具的使用。

4.AQ_USER_ROLE, AQ_ADMINISTRATOR_ROLE

AQ:Advanced Query。这两个角色用于oracle高级查询功能。

Default Tablespace tablespace

Temporary Tablespace tablespace

Profile profile

Quota integeQL> Create user acc01

identified by acc01 // 如果密码是数字,请用双引号括起来

id number(10),

name varchar2(20));

SQL> drop table stud02.emp;

SQL> create table stud02.employee

as

select * from scott.emp;

4. 实体权限传递(with grant option):

四、删除用户

SQL>drop user 用户名; //用户没有建任何实体

SQL> drop user 用户名 CASCADE; // 将用户及其所建实体全部删除

*1. 当前正连接的用户不得删除。

五、监视用户:

1、查询用户会话信息:

SQL> select username, sid, serial#, machine from v$session;

user01:

SQL> grant select, update on product to user02 with grant option; // user02得到权限,并可以传递。

5. 实体权限回收:

user01:

SQL>Revoke select, update on product from user02; //传递的权限将全部丢失。

一、权限分类:

系统权限:系统规定用户使用数据库的权限。(系统权限是对用户而言)。

实体权限:某种权限用户对其它用户的表或视图的存取权限。(是针对表或视图而言的)。

二、系统权限管理:

1、系统权限分类:

DBA: 拥有全部特权,是系统最高权限,只有DBA才可以创建数据库结构。

RESOURCE:拥有Resource权限的用户只可以创建实体,不可以创建数据库结构。

SQL>Alter user acc01 identified by "12345";

2、修改用户缺省表空间:

SQL> Alter user acc01 default tablespace users;

3、修改用户临时表空间

SQL> Alter user acc01 temporary tablespace temp_data;

2)系统权限无级联,即A授予B权限,B授予C权限,如果A收回B的权限,C的权限不受影响;系统权限可以跨用户回收,即A可以直接收回C用户的权限。

三、实体权限管理

1、实体权限分类:select, update, insert, alter, index, delete, all //all包括所有权限

FAILED_LOGIN_ATTEMPTS 3 //指定锁定用户的登录失败次数

PASSWORD_LOCK_TIME 5 //指定用户被锁定天数

PASSWORD_LIFE_TIME 30 //指定口令可用天数

二、创建用户

SQL> Create User username

Identified by password

4、强制用户修改口令字:

SQL> Alter user acc01 password expire;

5、将用户加锁

SQL> Alter user acc01 account lock; // 加锁

SQL> Alter user acc01 account unlock; // 解锁

SQL> Alter user acc01 profile common;

本篇文章来源于 Linux公社网站() 原文链接:/Linux/2011-05/35406.htm三、修改用户:

SQL> Alter User 用户名

execute //执行存储过程权限

user01:

SQL> grant select, update, insert on product to user02;

SQL> grant all on product to user02;

user02:

SQL> select * from user01.product;

CONNECT:拥有Connect权限的用户只可以登录Oracle,不可以创建实体,不可以创建数据库结构。

对于普通用户:授予connect, resource权限。

对于DBA管理用户:授予connect,resource, dba权限。

2、系统权限授权命令:

[系统权限只能由DBA用户授出:sys, system(最开始只能是这两个用户)]

Identified 口令

Default Tablespace tablespace

Temporary Tablespace tablespace

Profile profile

Quota integer/unlimited on tablespace;

1、修改口令字:

一、何为角色

角色。角色是一组权限的集合,将角色赋给一个用户,这个用户就拥有了这个角色中的所有权限。

二、系统预定义角色

预定义角色是在数据库安装后,系统自动创建的一些常用的角色。下介简单的介绍一下这些预定角色。角色所包含的权限可以用以下语句查询:

sql>select * from role_sys_privs where role='角色名';