oracle 表授权语句

oracle创建用户、创建表空间、授权、建表的完整过程

oracle创建⽤户、创建表空间、授权、建表的完整过程1.⾸先以sysdba的⾝份登录oracle conn /as sysdba 查询⽤户: select username from dba_users; 查询表空间 select username, default_tablespace from dba_users where username='⽤户名‘; 查询数据⽂件 select file_name, tablespace_name from dba_data_files;2.然后就可以来创建⽤户. create user ⽤户名 identified by 密码;3.修改⽤户的密码 alter user ⽤户名 identified by 新密码;4.创建⼀个表空间 create tablespace 表空间名 datafile '空间物理存储路径(f:\ts_zzg\zzg_data.dbf后缀随意)' size ⼤⼩(200M);5.将表空间分配给⽤户 alter user ⽤户名 default tablespace 表空间名;6.为⽤户分配权限 grant create session,create table,create view,create sequence,unlimited tablespace to ⽤户名; grant all privileges to ⽤户名;(全部权限)7.查看所有⽤户所在的表空间 select username,default_tablespace from dba_users;8.查询⽤户所具有的权限 select *from session_privs;9.删除⽤户及其相关对象 drop user ⽤户名;。

oracle 赋truncate权限-概述说明以及解释

oracle 赋truncate权限-概述说明以及解释1.引言1.1 概述概述部分的内容可以描述文章讨论的主题和背景。

在这篇文章中,我们将深入探讨Oracle数据库中truncate权限的赋予问题。

Oracle数据库作为一款领先的企业级数据库管理系统,具有强大的数据处理能力和安全性保障。

truncate权限是其中一个重要的权限,它允许用户对数据库中的表进行快速清空操作,提高数据处理效率和管理灵活性。

本文将介绍什么是Oracle数据库、truncate权限的作用以及如何赋予truncate权限。

通过详细的讨论和实践指导,我们希望读者能更好地理解truncate权限的重要性和使用方法,以提升数据库管理的效率和安全性。

json"1.2 文章结构": {"本文将首先介绍Oracle数据库的概念及其重要性,然后深入探讨truncate权限在数据库中的作用和意义。

接着,将详细讨论如何赋予truncate权限,并提供实际操作步骤和示例。

最后,通过总结文章内容,强调truncate权限在数据库管理中的重要性,并提出一些建议和展望。

"}}请编写文章1.2 文章结构部分的内容1.3 目的文章的主要目的是介绍在Oracle数据库中的truncate权限,包括其作用、赋予方法等相关内容。

通过本文的阐述,读者将能够了解truncate 权限在数据库管理中的重要性,以及如何正确地赋予这一权限。

同时,本文也旨在帮助读者更好地理解Oracle数据库的相关概念和操作,提升其在数据库管理方面的知识和技能。

通过深入探讨truncate权限,希望可以为读者提供有益的参考和指导,使其能够更加熟练地操作Oracle数据库,提高工作效率和数据库管理的水平。

2.正文2.1 什么是Oracle数据库:Oracle数据库是一种关系型数据库管理系统(RDBMS),由Oracle 公司开发和推出。

它是当今世界上最流行和广泛使用的数据库之一,被许多大型企业和组织广泛采用。

oracle 的 grant role to role例子

oracle 的grant role to role例子全文共四篇示例,供读者参考第一篇示例:Oracle数据库中的权限管理是非常重要的,通过合理的授权管理可以确保数据库的安全性和稳定性。

在Oracle中,可以使用grant语句来给用户或角色授予权限。

除了给用户授予权限外,还可以给角色授予权限,并且可以使用grant role to role语句将权限从一个角色授予给另一个角色。

接下来我们将介绍一些关于grant role to role的例子。

让我们创建两个角色,分别为role1和role2,然后给role1授予SELECT权限:```sqlCREATE ROLE role1;CREATE ROLE role2;现在,我们可以使用grant role to role语句将role1的SELECT 权限授予给role2:这样,role2就拥有了和role1相同的SELECT权限。

通过这种方式,可以将权限从一个角色传递给另一个角色,实现权限的继承和管理。

这在管理大型数据库系统中非常有用,可以减少权限管理的工作量,提高系统的安全性和可维护性。

可以利用role继承的特性来简化权限管理工作。

我们可以创建一个专门用于管理财务数据的角色finance_role,然后给它授予所有访问财务数据的权限。

然后再创建一个财务系统管理员的角色finance_admin_role,将finance_role授予给finance_admin_role,这样finance_admin_role就具有了所有访问财务数据的权限,而且可以管理其他财务系统管理员的权限。

下面是具体的实现步骤:-- 给finance_role授予访问财务数据的权限GRANT SELECT, INSERT, UPDATE, DELETE ON finance_table TO finance_role;-- 将finance_role授予给finance_admin_roleGRANT finance_role TO finance_admin_role;```通过这种方式,可以将权限细化到不同的角色中,将数据库对象的访问权限和管理权限分离开来,提高了系统的安全性和可管理性。

oracle 重要语法(建表空间,用户,授权,拼接sql)

documentcount gdfs,--归档份数

f2 initunitname,--单位名称

AUTHOR author,--(作者) ,F9(扫描页数)。

F5 wjys,--文件页数

F3 lrrq,--(录入日期)

JDRQ jdrq,--(鉴定日期)。

(select substr(TZM ,1,(select INSTR(TZM ,'\',-1) from dual)-1 ) from dual ) FILE_PATH,--附件路径

alter system kill session 'sid,serial';

alter system kill session '7,19';

alter system kill session '9,11';

alter system kill session '70,13';

alter system kill session '72,348';

documentcount gdfs,--归档份数

f2 initunitname,--单位名称

AUTHOR author,--(作者) ,F9(扫描页数)。

F5 wjys,--文件页数

drop user dev cascade;

DROP TABLESPACE LIS INCLUDING CONTENTS AND DATAFILES;

Oracle如何断开用户连接 搜出该用户的session的SID,SERIAL码,然后kill掉

select sid,serial# from v$session where username='user_name';

在Oracle11g中新建用户,授予只读用户权限详细步骤(批量执行授权多表查询)

2、批量执行创建同义词查询语句

SELECT 'create or replace SYNONYM MACS.' || object_name|| ' FOR ' || owner || '.' || object_name|| ';' from dba_objects where owner in ('PDSCI') and object_type='TABLE';

2、授权connect //没有无法登陆 和 synonym //同义词 grant connect to macs; grant create synonym to macs;

3、授权查询表的权限 grant select on PDSCI.M_TMP to t1;

4、创建同义词 (查询的时候就不需要使用A.表名,直接使用同义词查询) create or replace SYNONYM _TMP FOR PDSCI.M_TMP;

5、完成。测试查询

备注: 1、批量执行授权多表查询权限的查询语句 select 'grant select on '||owner||'.'||object_name||' to t1;'

from dba_objects where owner in ('PDSCI') and object_type='TABLE';

在oracle11g中新建用户授予只读用户权限详细步骤批量执行授权多表查询

在 Oracle11g中新建用户,授予只读用户权限详细步骤(批量执行授权多表查 询)

1、创建新用户 create user macs identified by 123456 default tablespace pdsci;

oracle创建表空间和用户授权及删除表空间和删除用户命令

imp pobaoa/oa@orcl file=f:\zyoa0916.dmp full=y ignore=y

imp sjsoa/oa@orcl file=f:/bigoatemp.dmp full=y

2、将d:daochu.dmp中的表table1导入

imp system/manager@TEST file=d:daochu.dmp tables=(table1)

select INSTANCEID,NID,TITLE,NODENAME,ASSIGNER,NODEBEGIN,initiatorname,'办理状态'As blzt from view_wf_todo where actor='%USERID%' order by nodebegin desc

sqlplus / as sysdba

default tablespace bigoa

temporary tablespace temp;

//给用户授予权限

grant connect,resource,dba,CTXAPP,create view to swoa;

以后以该用户登录,创建的任何数据库对象都属于user_temp和user_data表空间,这就不用在每创建一个对象给其指定表空间了

oracle创建表空间和用户授权

SYS用户在CMD下以DBA身份登录:

在CMD中打sqlplus/nolog //匿名登录

然后再conn/as sysdba //以dba身份登录

//创建临时表空间

create temporary tablespace bigoa_temp

Oraclev_$和v$的解释

Oraclev_$和v$的解释以v_$mystat和v$mystat具体说明grant语句中使⽤的v_$mystat和test⽤户访问的v$mystat不⼀样这⾥说⼀下 v$mystat 和 v_$mystat 的区别初始状态下SQL> conn test/testConnected.SQL>select sid from v$mystat where rownum=1;select sid from v$mystat where rownum=1*ERROR at line 1:ORA-00942: table or view does not exist没有赋权限的情况下,提⽰访问的表或者视图不存在,当sys⽤户给test⽤户授权后SQL> conn /as sysdbaConnected.SQL>grant select on v_$mystat to test;Grant succeeded.SQL> conn test/testConnected.SQL>select sid from v$mystat where rownum=1;SID----------15test⽤户就可以访问了,⼤家注意到上⾯两个语句中执⾏的对象并不⼀样,要访问的是v$mystat,⽽授权的是v_$mystat,如果我们直接给v$mystat授权SQL>grant select on v$mystat to test;grant select on v$mystat to test*ERROR at line 1:ORA-02030: can only select from fixed tables/views说明这⾥授权的v$mystat不是固有视图,不能直接授权,实际这⾥test访问的v$mystat是⼀个同义词,sys不能给同义词授权,只能授权给固定的表或视图,同义词在Oracle中可以理解为⼀个对象的别名,有私有和共⽤之分,每个⽤户都可以给⾃⼰的对象创建⾃⼰的同义词,这样创建的同义词只能⾃⼰使⽤。

oracle alter table 权限

文章标题:深入探讨Oracle中的ALTER TABLE权限管理在Oracle数据库中,ALTER TABLE权限是非常重要的权限之一。

它允许用户对数据库表进行修改和调整,包括添加、修改和删除表的列、索引、约束等操作。

本文将针对ALTER TABLE权限进行全面评估,并深入探讨其在数据库管理中的重要性与应用。

1. ALTER TABLE权限的定义与作用ALTER TABLE权限是指允许用户对数据库表进行结构性修改的权限。

在Oracle数据库中,只有拥有ALTER TABLE权限的用户才能对表进行修改操作,包括但不限于添加、修改、删除列,设置默认值,添加约束等。

这项权限是数据库管理中必不可少的一部分,它保证了数据库表结构的完整性和安全性。

2. ALTER TABLE权限的授予与撤销在Oracle数据库中,ALTER TABLE权限通常由DBA或具有相应权限的用户进行授予。

通过GRANT语句,可以将ALTER TABLE权限授予给特定用户或角色,从而赋予他们对特定表进行结构性修改的能力。

而撤销ALTER TABLE权限则可以通过REVOKE语句来实现,以确保数据库表的安全性和稳定性。

3. ALTER TABLE权限在数据库管理中的重要性ALTER TABLE权限在数据库管理中扮演着至关重要的角色。

作为数据库管理员,我们需要认识到其重要性并妥善管理这一权限。

在实际应用中,我们可以通过以下方式来合理利用ALTER TABLE权限:- 确保只有具备必要权限的用户才能进行表结构的修改,以防止误操作和不必要的风险。

- 对于不同角色的用户,我们可以根据其实际需求,灵活授予不同的ALTER TABLE权限,以实现权限的最小化原则。

- 定期审计用户对表的修改操作,及时发现并解决潜在的风险。

4. 个人观点与总结ALTER TABLE权限是数据库管理中至关重要的一环,它关乎着数据库表结构的完整性和安全性。

作为数据库管理员,我们需要对ALTER TABLE权限进行有效的管理和控制,以保证数据库的稳定运行和安全性。

oracle_创建create_user_及授权grant_查看登陆的用户及更改用户默认表空间

oracle 创建create user 及授权grant 查看登陆的用户:以下都可以:show user;select sys_context('userenv','session_user') from dual;select user from dual;查看所有登录的用户必须为DBA 用户:select username from v$session;sys、system等DBA 用户查看其他用户(test)中的对象(表):SQL> select * from test.student;创建一个普通用户都把该用户用起来的流程:1、创建用户SQL>create user test indentified by test;这样就创建了一个用户名密码都为test的用户但这个时候test还是不能登陆成功的,我们需要赋予相应的权限2、赋予create session的权限SQL>grant create session to test;这样test用户就能成功登陆进去但是此时用户还是不能创建表我们需要赋予用户创建表的权限:SQL>grant create table to test;但是用户此时还不能创建表因为需要有使用表空间的权限(相当于用户有了进房间的钥匙但是没有进大门的钥匙。

)所以也应该赋予相应的权限SQL>grant unlimited tablespace to test;这个时候用户就拥有了创建表的权限由于表是用户test的相应的他就拥有了对创建的表的增删查改的权限了3、查看用户拥有什么权限可以通过查询一个系统的视图(数字字典)SQL>select * from user_sys_privs;这样就可以知道当前用户的权限4、撤销权限SQL> revoke create table from test;-----------------------------一些常用视图的区分dba_tables dba_all_tables user_tables user_all_tables all_tables all_all_tables当前用户所属的所有表(注意大写)SQL> select tablespace_name,table_name from user_all_tables where table_name='STUDENT'; SQL> select table_name,tablespace_name from user_tables where table_name='STUDENT'; TABLE_NAME TABLESPACE_NAME------------------------------ ------------------------------STUDENT USERSsys 要查看dba_all_tables,ALL_ALL_TABLES才能查看到test 用户的表。

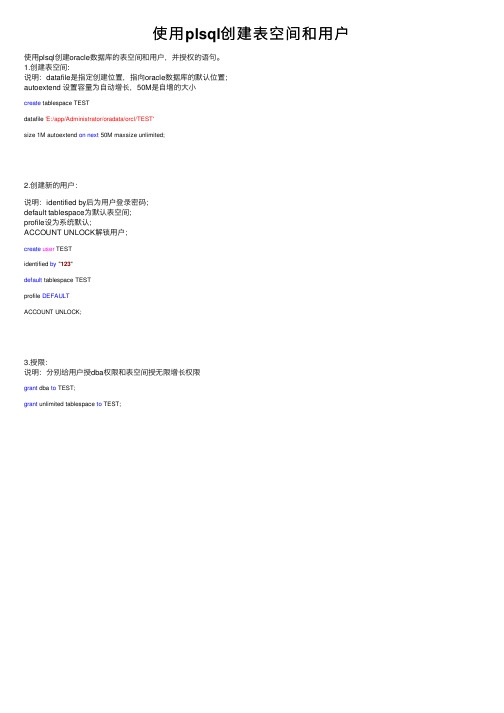

使用plsql创建表空间和用户

使用 plsql创建表空间和用户

使用plsql创建oracle数据库的表空间和用户,并授权的语句。 1.创建表空间: 说明:datafile是指定创建位置,指向oracle数据库的默认位置; autoextend 设置容量为自动增长,50M是自增的大小

create user TEST identified by "123" default tablespace TEST profile DEFAULT ACCOUNT UNLOCK;

3.授限: 说明:分别给用户授dba权限和表空间授无限增长权限

grant dba tபைடு நூலகம் TEST; grant unlimited tablespace to TEST;

create tablespace TEST datafile 'E:/app/Administrator/oradata/orcl/TEST' size 1M autoextend on next 50M maxsize unlimited;

2.创建新的用户: 说明:identified by后为用户登录密码; default tablespace为默认表空间; profile设为系统默认; ACCOUNT UNLOCK解锁用户;

oracle语句汇总

Oracle 常用语句汇总select * from user_tab_comments 取得所有表的注释select * from user_col_comments 取得所有列的注释select * from user_tables 取得当前用户下所有的表1、查找表的所有索引(包括索引名,类型,构成列):select t.*,i.index_type from user_ind_columns t,user_indexes i where t.index_name = i.index_name and t.table_name = i.table_name and t.table_name = 要查询的表2、查找表的主键(包括名称,构成列):select cu.* from user_cons_columns cu, user_constraints au where cu.constraint_name = au.constraint_name and au.constraint_type = 'P' and au.table_name = 要查询的表3、查找表的唯一性约束(包括名称,构成列):select column_name from user_cons_columns cu, user_constraints au where cu.constraint_name = au.constraint_name and au.constraint_type = 'U' and au.table_name = 要查询的表4、查找表的外键(包括名称,引用表的表名和对应的键名,下面是分成多步查询):select * from user_constraints c where c.constraint_type = 'R' and c.table_name = 要查询的表查询外键约束的列名:select * from user_cons_columns cl where cl.constraint_name = 外键名称查询引用表的键的列名:select * from user_cons_columns cl where cl.constraint_name = 外键引用表的键名5、查询表的所有列及其属性select t.*,MENTS from user_tab_columns t,user_col_comments c where t.table_name = c.table_name and t.column_name = c.column_name and t.table_name = 要查询的表/*1-获取任意用户下的主键字段*/select cons.* from all_cons_columns cons, all_constraints conwhere con.constraint_type='P'and cons.table_name = '表名'and cons.constraint_name=con.constraint_name;/*2-获取本用户下的主键字段*/select cu.* from user_cons_columns cu, user_constraints au where cu.constraint_name = au.constraint_name and au.constraint_type = 'P' and au.table_name = '表名'正在看的ORACLE教程是:oracle常用sql语句。

oraclegrant授权语句

oraclegrant授权语句--select * from dba_users; 查询数据库中的所有⽤户 --alter user TEST_SELECT account lock; 锁住⽤户 --alter user TEST_SELECT account unlock; 给⽤户解锁 --create user xujin identified by xujin; 建⽴⽤户 --grant create tablespace to xujin; 授权 --grant select on tabel1 to xujin; 授权查询 --grant update on table1 to xujin; --grant execute on procedure1 to xujin 授权存储过程 --grant update on table1 to xujin with grant option; 授权更新权限转移给xujin⽤户,许进⽤户可以继续授权; --收回权限 --revoke select on table1 from xujin1; 收回查询select表的权限; --revoke all on table1 from xujin; /*grant connect to xujin; revoke connect from xujin grant select on xezf.cfg_alarm to xujin; revoke select on xezf.cfg_alarm from xujin;*/ --select table_name,privilege from dba_tab_privs where grantee='xujin' 查询⼀个⽤户拥有的对象权限 --select * from dba_sys_privs where grantee='xujin' 查询⼀个⽤户拥有的系统权限 --select * from session_privs --当前会话有效的系统权限 --⾓⾊ --create role xujin1;--建⽴xujin1⾓⾊ --grant insert on xezf.cfg_alarm to xujin1; 将插⼊表的信息 --revoke insert on xezf.cfg_alarm from xujin1; 收回xujin1⾓⾊的权限 --grant xujin1 to xujin ; 将⾓⾊的权限授权给xujin; -- create role xujin2; --grant xujin1 to xujin2; 将⾓⾊xujin1授权给xujin2; --alter user xujin default xujin1,xujin2; 修改⽤户默认⾓⾊ -- DROP ROLE xujin1;删除⾓⾊1; --select * from role_sys_privs where role=xujin1; --查看许进1⾓⾊下有什么系统权限; --select granted_role,admin_option from role_role_privs where role='xujin2'; --查看xujin1⾓⾊下⾯有什么⾓⾊权限 --select * from role_sys_privs where role='xujin2'; --select table_name,privilege from role_tab_privs where role='xujin1'; --select * from dba_role_privs where grantee='xujin' --查看⽤户下⾯有多少个⾓⾊;。

[指南]Oracle内置角色connect与resource的权限

![[指南]Oracle内置角色connect与resource的权限](https://img.taocdn.com/s3/m/6c9e0d300622192e453610661ed9ad51f01d54f1.png)

Oracle内置角色connect与resource的权限.txt懂得放手的人找到轻松,懂得遗忘的人找到自由,懂得关怀的人找到幸福!女人的聪明在于能欣赏男人的聪明。

生活是灯,工作是油,若要灯亮,就要加油!相爱时,飞到天边都觉得踏实,因为有你的牵挂;分手后,坐在家里都觉得失重,因为没有了方向。

Oracle内置角色connect与resource的权限首先用一个命令赋予user用户connect角色和resource角色:grant connect,resource to user;运行成功后用户包括的权限:CONNECT角色: --是授予最终用户的典型权利,最基本的ALTER SESSION --修改会话CREATE CLUSTER --建立聚簇CREATE DATABASE LINK --建立数据库链接CREATE SEQUENCE --建立序列CREATE SESSION --建立会话CREATE SYNONYM --建立同义词CREATE VIEW --建立视图RESOURCE 角色: --是授予开发人员的CREATE CLUSTER --建立聚簇CREATE PROCEDURE --建立过程CREATE SEQUENCE --建立序列CREATE TABLE --建表CREATE TRIGGER --建立触发器CREATE TYPE --建立类型从dba_sys_privs里可以查到(注意这里必须以DBA角色登录):select grantee,privilege from dba_sys_privswhere grantee='RESOURCE' order by privilege;GRANTEE PRIVILEGE------------ ----------------------RESOURCE CREATE CLUSTERRESOURCE CREATE INDEXTYPERESOURCE CREATE OPERATORRESOURCE CREATE PROCEDURERESOURCE CREATE SEQUENCERESOURCE CREATE TABLERESOURCE CREATE TRIGGERRESOURCE CREATE TYPE=================================================一、何为角色?我在前面的篇幅中说明权限和用户。

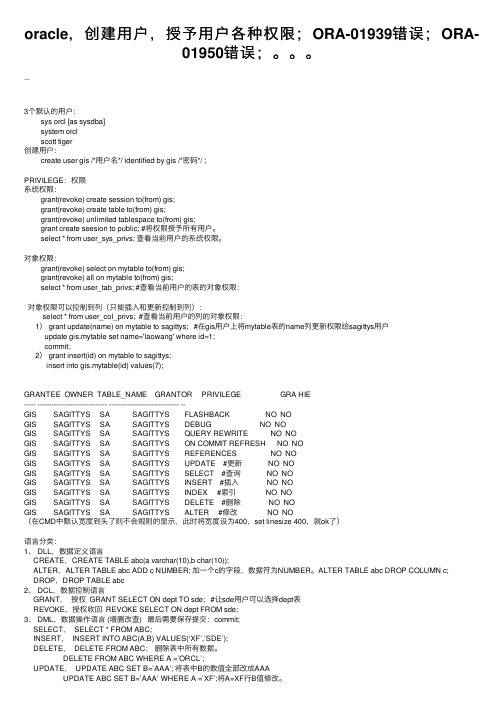

oracle,创建用户,授予用户各种权限;ORA-01939错误;ORA-01950错误;。。。

oracle,创建⽤户,授予⽤户各种权限;ORA-01939错误;ORA-01950错误;。

...3个默认的⽤户:sys orcl [as sysdba]system orclscott tiger创建⽤户:create user gis /*⽤户名*/ identified by gis /*密码*/ ;PRIVILEGE:权限系统权限:grant(revoke) create session to(from) gis;grant(revoke) create table to(from) gis;grant(revoke) unlimited tablespace to(from) gis;grant create seesion to public; #将权限授予所有⽤户。

select * from user_sys_privs; 查看当前⽤户的系统权限。

对象权限:grant(revoke) select on mytable to(from) gis;grant(revoke) all on mytable to(from) gis;select * from user_tab_privs; #查看当前⽤户的表的对象权限:对象权限可以控制到列(只能插⼊和更新控制到列):select * from user_col_privs; #查看当前⽤户的列的对象权限:1) grant update(name) on mytable to sagittys; #在gis⽤户上将mytable表的name列更新权限给sagittys⽤户update gis.mytable set name='laowang' where id=1;commit;2) grant insert(id) on mytable to sagittys;insert into gis.mytable(id) values(7);GRANTEE OWNER TABLE_NAME GRANTOR PRIVILEGE GRA HIE----- ------------------------------ ------------------------------ --GIS SAGITTYS SA SAGITTYS FLASHBACK NO NOGIS SAGITTYS SA SAGITTYS DEBUG NO NOGIS SAGITTYS SA SAGITTYS QUERY REWRITE NO NOGIS SAGITTYS SA SAGITTYS ON COMMIT REFRESH NO NOGIS SAGITTYS SA SAGITTYS REFERENCES NO NOGIS SAGITTYS SA SAGITTYS UPDATE #更新 NO NOGIS SAGITTYS SA SAGITTYS SELECT #查询 NO NOGIS SAGITTYS SA SAGITTYS INSERT #插⼊ NO NOGIS SAGITTYS SA SAGITTYS INDEX #索引 NO NOGIS SAGITTYS SA SAGITTYS DELETE #删除 NO NOGIS SAGITTYS SA SAGITTYS ALTER #修改 NO NO(在CMD中默认宽度到头了则不会规则的显⽰,此时将宽度设为400,set linesize 400,就ok了)语⾔分类:1、 DLL,数据定义语⾔CREATE,CREATE TABLE abc(a varchar(10),b char(10));ALTER,ALTER TABLE abc ADD c NUMBER; 加⼀个c的字段,数据符为NUMBER。

oracle 表授权语句

oracle 表授权语句Oracle表授权语句是用于授权用户或角色在指定表上执行特定操作的SQL语句。

表授权可以控制对表的访问权限,保护数据安全性。

以下是一些常用的 Oracle 表授权语句:1. GRANT SELECT ON table_name TO user_name;授权用户或角色在指定表上执行 SELECT 操作。

2. GRANT INSERT ON table_name TO user_name;授权用户或角色在指定表上执行 INSERT 操作。

3. GRANT UPDATE ON table_name TO user_name;授权用户或角色在指定表上执行 UPDATE 操作。

4. GRANT DELETE ON table_name TO user_name;授权用户或角色在指定表上执行 DELETE 操作。

5. GRANT ALL ON table_name TO user_name;授权用户或角色在指定表上执行所有操作。

6. REVOKE SELECT ON table_name FROM user_name;撤销对用户或角色在指定表上执行 SELECT 操作的授权。

7. REVOKE INSERT ON table_name FROM user_name;撤销对用户或角色在指定表上执行 INSERT 操作的授权。

8. REVOKE UPDATE ON table_name FROM user_name;撤销对用户或角色在指定表上执行 UPDATE 操作的授权。

9. REVOKE DELETE ON table_name FROM user_name;撤销对用户或角色在指定表上执行 DELETE 操作的授权。

10. REVOKE ALL ON table_name FROM user_name;撤销对用户或角色在指定表上执行所有操作的授权。

Oracle用户、授权、角色管理

Oracle⽤户、授权、⾓⾊管理 每个Oracle⽤户都有⼀个名字和⼝令,并拥有⼀些由其创建的表、视图和其他资源。

Oracle⾓⾊(role)就是⼀组权限(privilege)(或者是每个⽤户根据其状态和条件所需的访问类型)。

⽤户可以给⾓⾊授予或赋予指定的权限,然后将⾓⾊赋给相应的⽤户。

⼀个⽤户也可以直接给其他⽤户授权。

Oracle 权限设置⼀、权限分类: 系统权限:系统规定⽤户使⽤的权限。

(系统权限是对⽤户⽽⾔)。

实体权限:某种权限⽤户对其它⽤户的表或视图的存取权限。

(是针对表或视图⽽⾔的)。

⼆、系统权限管理: 1、系统权限分类: DBA: 拥有全部特权,是系统最⾼权限,只有DBA才可以创建数据库结构。

RESOURCE:拥有Resource权限的⽤户只可以创建实体,不可以创建数据库结构。

CONNECT:拥有Connect权限的⽤户只可以登录Oracle,不可以创建实体,不可以创建数据库结构。

对于普通⽤户:授予connect, resource权限。

对于DBA管理⽤户:授予connect,resource, dba权限。

2、系统权限授权命令: [系统权限只能由DBA⽤户授出:sys, system(最开始只能是这两个⽤户)] 授权命令:SQL> grant connect, resource, dba to ⽤户名1 [,⽤户名2]...; [普通⽤户通过授权可以具有与system相同的⽤户权限,但永远不能达到与sys⽤户相同的权限,system⽤户的权限也可以被回收。

] 例: SQL> connect system/manager SQL> Create user user50 identified by user50; SQL> grant connect, resource to user50; 查询⽤户拥有哪⾥权限: SQL> select * from dba_role_privs; SQL> select * from dba_sys_privs; SQL> select * from role_sys_privs; 删除⽤户:SQL> drop user ⽤户名 cascade; //加上cascade则将⽤户连同其创建的东西全部删除3、系统权限传递: 增加WITH ADMIN OPTION选项,则得到的权限可以传递。

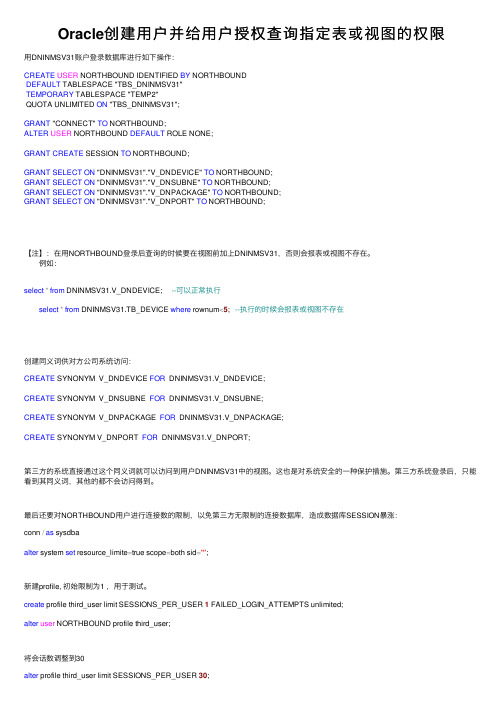

Oracle创建用户并给用户授权查询指定表或视图的权限

Oracle创建⽤户并给⽤户授权查询指定表或视图的权限⽤DNINMSV31账户登录数据库进⾏如下操作:CREATE USER NORTHBOUND IDENTIFIED BY NORTHBOUNDDEFAULT TABLESPACE "TBS_DNINMSV31"TEMPORARY TABLESPACE "TEMP2"QUOTA UNLIMITED ON "TBS_DNINMSV31";GRANT "CONNECT" TO NORTHBOUND;ALTER USER NORTHBOUND DEFAULT ROLE NONE;GRANT CREATE SESSION TO NORTHBOUND;GRANT SELECT ON "DNINMSV31"."V_DNDEVICE" TO NORTHBOUND;GRANT SELECT ON "DNINMSV31"."V_DNSUBNE" TO NORTHBOUND;GRANT SELECT ON "DNINMSV31"."V_DNPACKAGE" TO NORTHBOUND;GRANT SELECT ON "DNINMSV31"."V_DNPORT" TO NORTHBOUND;【注】:在⽤NORTHBOUND登录后查询的时候要在视图前加上DNINMSV31,否则会报表或视图不存在。

例如:select*from DNINMSV31.V_DNDEVICE; --可以正常执⾏select*from DNINMSV31.TB_DEVICE where rownum<5; --执⾏的时候会报表或视图不存在创建同义词供对⽅公司系统访问:CREATE SYNONYM V_DNDEVICE FOR DNINMSV31.V_DNDEVICE;CREATE SYNONYM V_DNSUBNE FOR DNINMSV31.V_DNSUBNE;CREATE SYNONYM V_DNPACKAGE FOR DNINMSV31.V_DNPACKAGE;CREATE SYNONYM V_DNPORT FOR DNINMSV31.V_DNPORT;第三⽅的系统直接通过这个同义词就可以访问到⽤户DNINMSV31中的视图。

Oracle新建用户、角色,授权,建表空间的sql语句

Oracle新建⽤户、⾓⾊,授权,建表空间的sql语句oracle数据库的权限系统分为系统权限与对象权限。

系统权限( database system privilege )可以让⽤户执⾏特定的命令集。

例如,create table权限允许⽤户创建表,grant any privilege 权限允许⽤户授予任何系统权限。

对象权限( database object privilege )可以让⽤户能够对各个对象进⾏某些操作。

例如delete权限允许⽤户删除表或视图的⾏,select权限允许⽤户通过select从表、视图、序列(sequences)或快照(snapshots)中查询信息。

每个oracle⽤户都有⼀个名字和⼝令,并拥有⼀些由其创建的表、视图和其他资源。

oracle⾓⾊(role)就是⼀组权限(privilege)(或者是每个⽤户根据其状态和条件所需的访问类型)。

⽤户可以给⾓⾊授予或赋予指定的权限,然后将⾓⾊赋给相应的⽤户。

⼀个⽤户也可以直接给其他⽤户授权。

Oracle创建⽤户的语法:Oracle创建⽤户(密码验证⽤户),可以采⽤CREATE USER命令。

CREATE USER username IDENTIFIED BY passwordOR IDENTIFIED EXETERNALLYOR IDENTIFIED GLOBALLY AS ‘CN=user'[DEFAULT TABLESPACE tablespace][TEMPORARY TABLESPACE temptablespace][QUOTA [integer K[M] ] [UNLIMITED] ] ON tablespace[,QUOTA [integer K[M] ] [UNLIMITED] ] ON tablespace[PROFILES profile_name][PASSWORD EXPIRE][ACCOUNT LOCK or ACCOUNT UNLOCK]其中,CREATE USER username:⽤户名,⼀般为字母数字型和“#”及“_”符号。

oracle revoke语句

oracle revoke语句Revoke语句用于撤销或取消授予的权限或角色。

在Oracle中,有几种不同的revoke语句可以用来执行这种操作。

下面将详细介绍每种revoke语句的用法和示例。

1. 撤销权限Revoke语句用于从用户或角色中撤销已授予的权限。

它可以直接从用户中撤销权限,也可以从角色中撤销权限,即使用户从该角色继承了该权限。

语法:REVOKE privilege_nameFROM { username role }示例:撤销某用户的SELECT权限:REVOKE SELECT ON table_nameFROM username;撤销某角色的INSERT权限:REVOKE INSERT ON table_nameFROM role_name;2. 撤销角色Revoke语句也可用于从用户中撤销已授予的角色。

当撤销角色时,用户将丧失该角色所拥有的所有权限。

语法:REVOKE role_nameFROM username;示例:撤销某用户的某个角色:REVOKE role_nameFROM username;3. 撤销某对象的权限Oracle还提供了一种特殊形式的revoke语句,可以从特定对象中撤销指定权限。

语法:REVOKE privilege_nameON object_nameFROM username;示例:撤销某用户对某表的SELECT权限:REVOKE SELECTON table_nameFROM username;撤销某用户对某视图的INSERT权限:REVOKE INSERTON view_nameFROM username;4. 撤销按表级的所有权限当需要从用户或角色中撤销对一个具体表的所有权限时,可以使用revoke all privileges语句。

语法:REVOKE ALL PRIVILEGESON table_nameFROM { username role }示例:撤销某用户对某表的所有权限:REVOKE ALL PRIVILEGESON table_nameFROM username;撤销某角色对某表的所有权限:REVOKE ALL PRIVILEGESON table_nameFROM role_name;5. 强制撤销权限如果某用户正在使用被撤销的权限进行活动,revoke语句将无法成功执行。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

oracle 表授权语句

其中,权限列表可包括以下权限:

- SELECT:允许用户查询表中的数据。

- INSERT:允许用户向表中插入数据。

- UPDATE:允许用户更新表中的数据。

- DELETE:允许用户删除表中的数据。

- REFERENCES:允许用户创建外键。

- ALL PRIVILEGES:授予用户所有权限。

举个例子,如果要授予用户Tom对表Employee的查询和插入权限,可以使用以下语句:

GRANT SELECT, INSERT ON Employee TO Tom;

如果还想同时授权Tom将这些权限再授予别人,可以加上WITH GRANT OPTION选项:

GRANT SELECT, INSERT ON Employee TO Tom WITH GRANT OPTION;

2.收回表访问权限的语句

如果需要收回用户或角色对表的访问权限,可以使用REVOKE语句,基本格式如下:

REVOKE 权限列表 ON 表名 FROM 用户名;

举个例子,如果要收回用户Tom对表Employee的查询和插入权限,可以使用以下语句:

REVOKE SELECT, INSERT ON Employee FROM Tom;

需要注意的是,收回权限时无法收回已经被授予给其他用户的权

限。

如果要收回所有用户对表的权限,可以使用CASCADE选项:

REVOKE SELECT, INSERT ON Employee FROM PUBLIC CASCADE;

以上就是Oracle表授权语句的基本内容,希望对大家有所帮助。