交换机 VLAN配置基础及实例

vlan的配置流程

vlan的配置流程

1. 进入特权模式

首先需要进入路由器或交换机的特权模式,输入命令"enable"并输入密码。

2. 创建VLAN

使用命令"vlan vlan-id"创建一个新的VLAN,其中vlan-id是VLAN 的编号(1-4094)。

3. 为VLAN指定名称(可选)

可以使用命令"name vlan-name"为VLAN指定一个名称,以便于识别。

4. 配置VLAN接口

使用命令"interface vlan vlan-id"进入VLAN接口配置模式。

在此模式下,可以为VLAN配置IP地址等参数。

5. 将端口分配到VLAN

使用命令"switchport mode access"将端口设置为非干线模式,再使用"switchport access vlan vlan-id"将端口分配到指定的VLAN。

6. 保存配置

最后,使用命令"copy running-config startup-config"将配置保存到启动配置文件中,以防重启后配置丢失。

VLAN的配置过程包括创建VLAN、配置VLAN接口、将端口分配到VLAN等步骤。

正确配置VLAN有助于网络的合理划分和安全管理。

实验五交换机VLAN配置实验

实验五交换机VLAN配置实验一、实验目的掌握虚拟局域网VLAN的概念和作用,学会在交换机进行单交换机VLAN 配置和跨交换机VLA N配置方法。

二、实验原理与实验内容本次实验分两部分,第一部分是单交换机VLAN配置实验,第二部分是跨交换机VLAN配置实验。

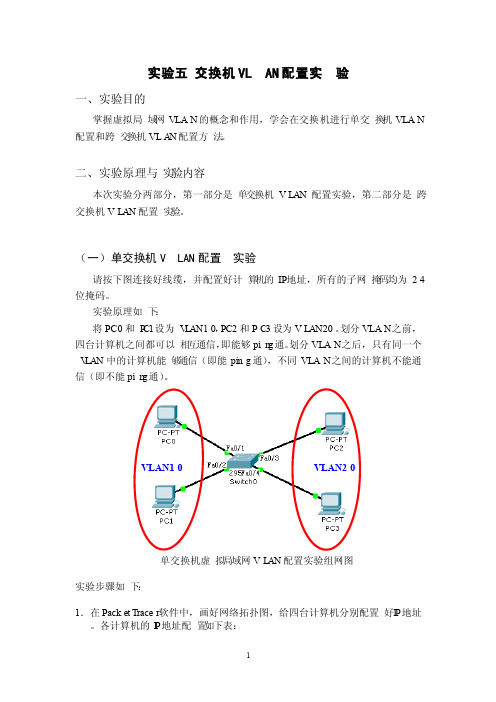

(一)单交换机VLAN配置实验请按下图连接好线缆,并配置好计算机的IP地址,所有的子网掩码均为24位掩码。

实验原理如下:将PC0和P C1设为V L AN10,PC2和PC3设为VLAN20。

划分VLAN之前,四台计算机之间都可以相互通信,即能够pin g通。

划分VLAN之后,只有同一个V LAN中的计算机能够通信(即能ping通),不同VLAN之间的计算机不能通信(即不能pin g通)。

VLAN10VLAN20单交换机虚拟局域网VL AN配置实验组网图实验步骤如下:1.在Packet Tracer软件中,画好网络拓扑图,给四台计算机分别配置好I P地址。

各计算机的I P地址配置如下表:2.在四台计算机上分别使用ping命令,确认它们之间全部能够相互通信。

3.将PC0和P C1设为V L AN10,PC2和PC3设为VL AN20。

在交换机上划分两个VLAN的命令配置如下:Switch>enable//使用enable命令从用户模式进入特权模式Switch#config ure termin al //进入全局配置模式Enterconfig urati on comman ds, one per line. End with CNTL/Z.Switch(config)# //全局配置模式标示符为S witch(config)#在交换机上创建vlan 10和vla n 20两个vl an:Switch(config)#vlan 10 //创建vlan 10Switch(config-vlan)#name vlan10//将其命名为v l an10Switch(config-vlan)#exit //退回到上一级模式Switch(config)#vlan 20 //创建vlan 20Switch(config-vlan)#name vlan20//将其命名为v l an20Switch(config-vlan)#exit //退回到上一级模式将交换机的f0/1~f0/4端口分别划分到两个V L AN中的命令配置如下:Switch(config)#interf ace FastEt herne t0/1 //进入端口f0/1的配置模式Switch(config-if)#switch portmode access//设置端口模式为acce ss类型Switch(config-if)#switch portaccess vlan 10 //将端口f0/1划分到vl an 10中Switch(config-if)#exitSwitch(config)#interf ace FastEt herne t0/2Switch(config-if)#switch portmode accessSwitch(config-if)#switch portaccess vlan 10Switch(config-if)#exitSwitch(config)#interf ace FastEt herne t0/3Switch(config-if)#switch portmode accessSwitch(config-if)#switch portaccess vlan 20Switch(config-if)#exitSwitch(config)#interf ace FastEt herne t0/4Switch(config-if)#switch portmode accessSwitch(config-if)#switch portaccess vlan 20Switch(config-if)#exit4.测试同一个V LAN之间的计算机能否通信(即能否pin g通),不同的VLA N之间的计算机能否通信(即能否pin g通)。

实训4-交换机配置VLAN

实训4-交换机配置VLAN

1. 前言

本文档旨在提供关于如何配置交换机的VLAN的详细步骤和指导。

配置VLAN可以将一个物理网络划分为多个逻辑网络,增强网络管理的灵活性和安全性。

2. 步骤

以下是配置交换机VLAN的步骤:

2.1 进入交换机配置模式

使用终端连接到交换机,并输入管理用户名和密码登录。

2.2 创建VLAN

输入以下命令以创建一个新的VLAN:

vlan {VLAN ID}

name {VLAN名称}

其中,{VLAN ID}为自定义的VLAN编号,{VLAN名称}为自定义的VLAN名称。

2.3 配置端口

将端口添加到所需的VLAN中,输入以下命令:

interface {接口编号}

switchport mode access

switchport access vlan {VLAN ID}

其中,{接口编号}为所需配置的接口编号,{VLAN ID}为之前

创建的VLAN编号。

2.4 保存并应用配置

输入以下命令以保存并应用配置更改:

write memory

reload

3. 总结

通过按照上述步骤,您可以成功配置交换机的VLAN。

这将帮

助您将网络划分成多个逻辑网络,提高网络管理的灵活性和安全性。

请注意,本文档仅提供了基本的配置指导。

具体的配置步骤可

能因交换机型号和软件版本而有所不同。

建议参考相关交换机的用

户手册和配置指南获取更详细的配置信息和指导。

VLAN的基本配置命令及公司内部进行VLAN的划分实例

ip address 192.168.2.1

!

......

路由器配置文件中的部分代码如下:

......

interface FastEthernet 1/0.1

encapsulation isl 10

ip address 192.168.0.2

交换机使用被称为ASIC(Application Specified Integrated Circuit)的专用硬件芯片处理数据帧的交换操作,在很多机型上都能实现以缆线速度(Wired Speed)交换。而路由器,则基本上是基于软件处理的。即使以缆线速度接收到数据包,也无法在不限速的条件下转发出去,因此会成为速度瓶颈。就VLAN间路由而言,流量会集中到路由器和交换机互联的汇聚链路部分,这一部分尤其特别容易成为速度瓶颈。并且从硬件上看,由于需要分别设置路由器和交换机,在一些空间狭小的环境里可能连设置的场所都成问题。

在一台本体内,分别设置了交换机模块和路由器模块;而内置的路由模块与交换模块相同,使用ASIC硬件处理路由。因此,与传统的路由器相比,可以实现高速路由。并且,路由与交换模块是汇聚链接的,由于是内部连接,可以确保相当大的带宽

使用三层交换机进行VLAN间路由(VLAN内通信)

在三层交换机内部数据究竟是怎样传播的呢?基本上,它和使用汇聚链路连接路由器与交换机时的情形相同。

switch(config-if)#switchport mode dynamic auto

注意:如果中继链路两端都设置成auto将不能成为trunk

13、 查看端口状态

switch#show interface f0/2 switchport

14、 在trunk上移出vlan

交换机vlan基本配置

交换机上配置静态VLAN1、创建VLAN(1)在全局模式下创建VLAN:switch>enable 进入特权模式switch#configure terminal 进入全局模式switch(config)#vlan vlan-ID创建VLAN号switch(config)#name vlan-name配置VLAN名称switch(config)#mtu mtu-size改变MTU大小(可选命令)switch(config)#end 退出switch(config)#show vlan {name vlan-name|ID vlan-id}验证查看vlanswitch(config)#copy running-config startup-config 保存配置(2)在VLAN数据库中创建VLAN(VLAN数据库模式目前已经过时IOS版本不在支持,推荐使用全局模式配置定义VLAN)switch#vlan datebase 进入VLAN配置状态switch(vlan)#vlan vlan-id name vlan-name创建VLAN号及VLAN名称switch(vlan)#vlan vlan-id mtu mtu-size 修改MTU大小switch(vlan)#exit 更新VLAN数据并退出switch(config)#show vlan {name vlan-name|ID vlan-id}验证查看vlanswitch(config)#copy running-config startup config 保存配置(3)在VLAN中添加、删除端口switch#configure terminal 进入配置状态switch(config)# interface interface-id 进入要分配的端口switch(config)#switchport mode access 定义二层端口switch(config)#switchport access vlan vlan-id把端口划分给某个VLANswitch(config)#end 退出switch#show running-config interface interface-ID验证端口号的VLAN号switch#show interfaces interface-id switchport 验证端口的管理模式和VLAN情况switch#copy running-config startup-config 保存配置使用default interface interface-id命令可以还原接口的默认配置状态(4)验证VLAN的配置switch#show vlan brief 查看VLAN信息的命令switch#show vlan vlan-id查看指定的某一个VLAN信息(5)删除VLAN用no vlan vlan-id命令Switch#configure terminalSwitch(config)#no vlan vlan-id++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ 2、Turnk的模式和协商接口的配置模式1、switchport mode access将接口设定为永久的非中继模式,并协商将链路转换为非中继链路,即使邻接端口是中继端口,此接口也会成为非中继接口2、switchport mode dynamic desirable 使得接口主动尝试将链路转换为中继链路。

华为交换机VLAN聚合(超级vlan)配置示例

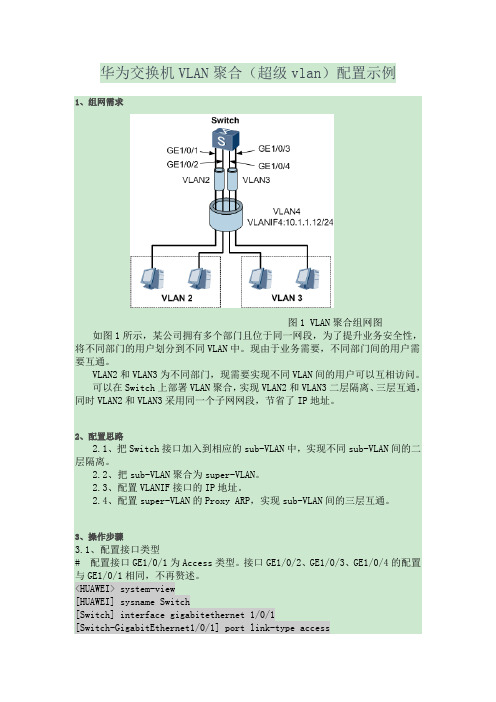

华为交换机VLAN聚合(超级vlan)配置示例1、组网需求图1 VLAN聚合组网图如图1所示,某公司拥有多个部门且位于同一网段,为了提升业务安全性,将不同部门的用户划分到不同VLAN中。

现由于业务需要,不同部门间的用户需要互通。

VLAN2和VLAN3为不同部门,现需要实现不同VLAN间的用户可以互相访问。

可以在Switch上部署VLAN聚合,实现VLAN2和VLAN3二层隔离、三层互通,同时VLAN2和VLAN3采用同一个子网网段,节省了IP地址。

2、配置思路2.1、把Switch接口加入到相应的sub-VLAN中,实现不同sub-VLAN间的二层隔离。

2.2、把sub-VLAN聚合为super-VLAN。

2.3、配置VLANIF接口的IP地址。

2.4、配置super-VLAN的Proxy ARP,实现sub-VLAN间的三层互通。

3、操作步骤3.1、配置接口类型# 配置接口GE1/0/1为Access类型。

接口GE1/0/2、GE1/0/3、GE1/0/4的配置与GE1/0/1相同,不再赘述。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1] port link-type access[Switch-GigabitEthernet1/0/1] quit#创建VLAN2并向VLAN2中加入GE1/0/1和GE1/0/2。

[Switch] vlan 2[Switch-vlan2] port gigabitethernet 1/0/1 1/0/2[Switch-vlan2] quit#创建VLAN3并向VLAN3中加入GE1/0/3和GE1/0/4。

[Switch] vlan 3[Switch-vlan3] port gigabitethernet 1/0/3 1/0/4[Switch-vlan3] quit3.2、配置VLAN4# 配置super-VLAN。

交换机的VLAN配置步骤及方法

交换机的VLAN配置步骤及方法交换机是计算机网络中的核心设备,用于连接不同的网络设备,并进行数据的转发和广播控制。

VLAN(Virtual Local Area Network)是一种虚拟局域网技术,它通过对交换机的端口进行逻辑划分,将不同的网络设备分隔开来,提高网络的安全性和管理灵活性。

接下来,我将详细介绍交换机的VLAN配置步骤及方法。

1.确定需求在进行VLAN配置之前,我们需要确定网络的需求和目标。

例如,我们需要将不同的用户组织在不同的VLAN中,或者需要将不同的服务划分在不同的VLAN中等等。

确定需求有助于我们理解整个配置过程并确保配置正确。

2.创建VLAN创建VLAN是配置过程中的第一步。

我们需要在交换机上创建所需的VLAN,并为每个VLAN分配一个唯一的VLANID(通常是一个数字)。

可以通过交换机的命令行界面(CLI)或图形用户界面(GUI)来完成此操作。

在CLI界面中,可以使用以下命令来创建VLAN:```# vlan database# vlan vlan-id# exit```在GUI界面中,可以通过菜单选项来创建VLAN,并为其指定一个唯一的VLANID。

3.配置端口创建VLAN之后,我们需要将相应的端口分配给每个VLAN。

具体的配置方法取决于交换机的型号和操作系统。

在CLI界面中,可以使用以下命令来配置端口:```# interface interface-id# switchport mode access# switchport access vlan vlan-id# exit```在GUI界面中,可以通过菜单选项来配置端口,并为其指定所属的VLAN。

4.配置VLAN间通信默认情况下,每个VLAN都是相互隔离的,无法进行通信。

如果我们希望不同的VLAN之间能够互相通信,就需要配置交换机的路由功能。

在CLI界面中,可以使用以下命令来配置VLAN间通信:```# interface interface-id# ip address ip-address subnet-mask# exit```在GUI界面中,可以通过菜单选项来配置VLAN间的路由。

核心交换机各项配置Vlan划分、互访、ACL管控、链路聚合教程

核心交换机各项配置 Vlan划分、互访、ACL管控、链路聚合教程交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。

这篇文章主要为大家介绍了核心交换机配置的方法,比如给核心交换机配置Vlan划分、互访、ACL管控、链路聚合等,需要的朋友可以参考下。

概念介绍访问控制列表(Access Control List,ACL) 是路由器和交换机接口的指令列表,用来控制端口进出的数据包。

ACL适用于所有的被路由协议,如IP、IPX、AppleTalk等。

链路聚合是将两个或更多数据信道结合成一个单个的信道,该信道以一个单个的更高带宽的逻辑链路出现。

链路聚合一般用来连接一个或多个带宽需求大的设备,例如连接骨干网络的服务器或服务器群。

具体配置#!Software Version V200R001C00SPC300sysname IT_ServerRoom #交换机名称##vlan batch 10 20 30 40 50 60 70 80 90 99 to 100 #设置Vlan# vlan batch 110#lacp priority 100 #链路聚合优先级设定##undo http server enable#undo nap slave enable#dhcp enable #打开DHCP功能##acl number 3001 #配置ACL访控#rule 4 permit tcp source 0.0.0.0 192.168.21.11 destination-port eq 3389 #允许指定IP使用远程协助#rule 5 permit tcp source 0.0.0.0 192.168.21.13 destination-port eq 3389rule 6 permit tcp source 0.0.0.1 192.168.11.254 destination-port eq 3389rule 7 permit tcp source 0.0.0.0 192.168.51.13 destination 0.0.0.0 192.168.11.10 destination-port eq 3389rule 8 permit tcp source 0.0.0.0 192.168.81.31 destination 0.0.0.0 192.168.11.10 destination-port eq 3389rule 9 permit tcp source 0.0.0.0 192.168.21.14 destination 0.0.0.0 192.168.11.12 destination-port eq 3389rule 10 permit tcp source 0.0.0.3 192.168.21.12 destination-port eq telnetrule 11 permit tcp source 0.0.0.1 192.168.11.254 destination-port eq telnetrule 12 permit tcp source 0.0.0.0 192.168.21.250 destination 0.0.0.0 192.168.11.12 destination-port eq 3389rule 100 deny tcp destination-port eq 3389 #关闭远程协助端口#rule 105 deny tcp destination-port eq telnet #关闭Telnet端口##ip pool 1 #设置IP地址池#gateway-list 192.168.11.254 #设置网关#network 192.168.11.0 mask 255.255.255.0 #子网掩码及IP区段#excluded-ip-address 192.168.11.1 192.168.11.60 #DHCP分配时豁免的IP地址#lease day 10 hour 0 minute 0 #IP地址有效时间# dns-list 192.168.11.2 192.168.11.5 #DNS配置##ip pool 2gateway-list 192.168.21.254network 192.168.21.0 mask 255.255.255.0excluded-ip-address 192.168.21.1 192.168.21.60 lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#ip pool 3gateway-list 192.168.31.254network 192.168.31.0 mask 255.255.255.0excluded-ip-address 192.168.31.1 192.168.31.60 lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#ip pool 4gateway-list 192.168.41.254network 192.168.41.0 mask 255.255.255.0excluded-ip-address 192.168.41.1 192.168.41.60 lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#ip pool 5gateway-list 192.168.51.254network 192.168.51.0 mask 255.255.255.0excluded-ip-address 192.168.51.1 192.168.51.60 lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#ip pool 6gateway-list 192.168.61.254network 192.168.61.0 mask 255.255.255.0 excluded-ip-address 192.168.61.1 192.168.61.60 lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#ip pool 7gateway-list 192.168.71.254network 192.168.71.0 mask 255.255.255.0 excluded-ip-address 192.168.71.1 192.168.71.60 lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#ip pool 8gateway-list 192.168.81.254network 192.168.81.0 mask 255.255.255.0 excluded-ip-address 192.168.81.1 192.168.81.60 lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#ip pool 9gateway-list 192.168.91.254network 192.168.91.0 mask 255.255.255.0 excluded-ip-address 192.168.91.1 192.168.91.60 lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#ip pool 10gateway-list 192.168.101.254network 192.168.101.0 mask 255.255.255.0excluded-ip-address 192.168.101.1 192.168.101.60lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#ip pool 11gateway-list 192.168.111.254network 192.168.111.0 mask 255.255.255.0excluded-ip-address 192.168.111.1 192.168.111.60lease day 10 hour 0 minute 0dns-list 192.168.11.2 192.168.11.5#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher %$%$O9hP7mbdf4Q#E\vU4j#wX3ypg%$%$@!@$ local-user admin service-type http#interface Vlanif1ip address 192.168.66.254 255.255.255.0#interface Vlanif10 #实现Vlan间互访#ip address 192.168.11.254 255.255.255.0dhcp select global#interface Vlanif20ip address 192.168.21.254 255.255.255.0 dhcp select global#interface Vlanif30ip address 192.168.31.254 255.255.255.0 dhcp select global#interface Vlanif40ip address 192.168.41.254 255.255.255.0 dhcp select global#interface Vlanif50ip address 192.168.51.254 255.255.255.0 dhcp select global#interface Vlanif60ip address 192.168.61.254 255.255.255.0 dhcp select global#interface Vlanif70ip address 192.168.71.254 255.255.255.0 dhcp select global#interface Vlanif80ip address 192.168.81.254 255.255.255.0 dhcp select global#interface Vlanif90ip address 192.168.91.254 255.255.255.0dhcp select global#interface Vlanif99ip address 10.0.0.2 255.255.255.0#interface Vlanif100ip address 192.168.101.254 255.255.255.0dhcp select global#interface Vlanif110ip address 192.168.111.254 255.255.255.0dhcp select global#interface MEth0/0/1ip address 192.168.88.1 255.255.255.0#interface Eth-Trunk1 #链路聚合设置#port link-type trunk #链路聚合后的模式#port trunk allow-pass vlan 2 to 4094 #允许通过的Vlan标签# mode lacp-static #链路聚合模式#max active-linknumber 2 #最大在线端口##interface GigabitEthernet0/0/1 #各端口配置#port link-type accessport default vlan 10loopback-detect enable #环路检测##interface GigabitEthernet0/0/2port link-type accessport default vlan 10 loopback-detect enable#interface GigabitEthernet0/0/3 port link-type accessport default vlan 10 loopback-detect enable#interface GigabitEthernet0/0/4 port link-type accessport default vlan 10 loopback-detect enable#interface GigabitEthernet0/0/5 port link-type accessport default vlan 110#interface GigabitEthernet0/0/6 port link-type accessport default vlan 110 loopback-detect enable#interface GigabitEthernet0/0/7 port link-type accessport default vlan 100 loopback-detect enable#interface GigabitEthernet0/0/8 port link-type accessport default vlan 100loopback-detect enable#interface GigabitEthernet0/0/9 port link-type accessport default vlan 90 loopback-detect enable#interface GigabitEthernet0/0/10 port link-type accessport default vlan 90 loopback-detect enable#interface GigabitEthernet0/0/11 port link-type accessport default vlan 60 loopback-detect enable#interface GigabitEthernet0/0/12 port link-type accessport default vlan 60 loopback-detect enable#interface GigabitEthernet0/0/13 port link-type accessport default vlan 70 loopback-detect enable#interface GigabitEthernet0/0/14 loopback-detect enable#interface GigabitEthernet0/0/15loopback-detect enable#interface GigabitEthernet0/0/16loopback-detect enable#interface GigabitEthernet0/0/17 #链路聚合端口配置1# eth-trunk 1lacp priority 100 #高优先级##interface GigabitEthernet0/0/18 #链路聚合端口配置2# eth-trunk 1lacp priority 100#interface GigabitEthernet0/0/19 #链路聚合端口配置3# eth-trunk 1 #备用链路,2用1备##interface GigabitEthernet0/0/20loopback-detect enable#interface GigabitEthernet0/0/21port link-type trunkport trunk allow-pass vlan 10 20 30 40 50 60 70 80 90 100 port trunk allow-pass vlan 110loopback-detect enable#interface GigabitEthernet0/0/22port link-type trunkport trunk allow-pass vlan 10 20 30 40 50 60 70 80 90 100 port trunk allow-pass vlan 110loopback-detect enable#interface GigabitEthernet0/0/23 #连接防火墙配置#port link-type accessport default vlan 99loopback-detect enable#interface GigabitEthernet0/0/24port link-type accessport default vlan 99loopback-detect enable#interface NULL0#arp static 192.168.81.13 7427-ea35-eedf#ip route-static 0.0.0.0 0.0.0.0 10.0.0.1 #静态路由#ip route-static 192.168.10.0 255.255.255.0 192.168.71.1ip route-static 192.168.12.0 255.255.255.0 192.168.71.2ip route-static 192.168.118.0 255.255.255.0 192.168.111.1#traffic-filter inbound acl 3001 #全局启用ACL管控##snmp-agent #利用Cacti监控192.168.11.151,配置SNMP# snmp-agent local-engineid 800007DB037054F5DFC580snmp-agent community read cipher %$%$@(=VHL9T2A-VkMN9{/I'MJ\SJ%$%$snmp-agent sys-info version allsnmp-agent group v3 publicsnmp-agent target-host trap address udp-domain192.168.11.151 params securityname public#user-interface con 0 #console口密码#authentication-mode passwordset authentication password cipher %$%$Q]]8BRT8^WMuCf9~]%QX~@7.\~)c#$!;K>.194{Fa qXM&$F=8%$%$@#user-interface vty 0 4 #Telnet密码#authentication-mode passworduser privilege level 3set authentication password cipher %$%$%'cJU]0{$8$:m91'RKYxGYsja6iDE%48L>!hl'$Av[8vK 6ypk%$%$@#$#user-interface vty 16 20#相关阅读:交换机硬件故障常见问题电源故障:由于外部供电不稳定,或者电源线路老化或者雷击等原因导致电源损坏或者风扇停止,从而不能正常工作。

交换机Vlan配置

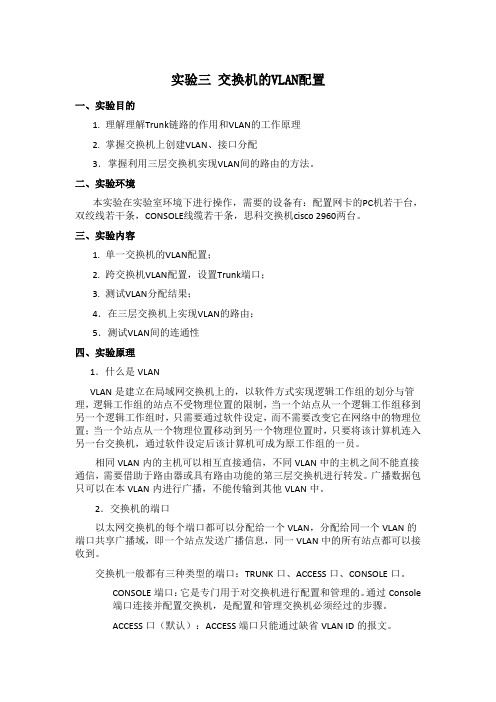

实验三交换机的VLAN配置一、实验目的1. 理解理解Trunk链路的作用和VLAN的工作原理2. 掌握交换机上创建VLAN、接口分配3.掌握利用三层交换机实现VLAN间的路由的方法。

二、实验环境本实验在实验室环境下进行操作,需要的设备有:配置网卡的PC机若干台,双绞线若干条,CONSOLE线缆若干条,思科交换机cisco 2960两台。

三、实验内容1. 单一交换机的VLAN配置;2. 跨交换机VLAN配置,设置Trunk端口;3. 测试VLAN分配结果;4.在三层交换机上实现VLAN的路由;5.测试VLAN间的连通性四、实验原理1.什么是VLANVLAN是建立在局域网交换机上的,以软件方式实现逻辑工作组的划分与管理,逻辑工作组的站点不受物理位置的限制,当一个站点从一个逻辑工作组移到另一个逻辑工作组时,只需要通过软件设定,而不需要改变它在网络中的物理位置;当一个站点从一个物理位置移动到另一个物理位置时,只要将该计算机连入另一台交换机,通过软件设定后该计算机可成为原工作组的一员。

相同VLAN内的主机可以相互直接通信,不同VLAN中的主机之间不能直接通信,需要借助于路由器或具有路由功能的第三层交换机进行转发。

广播数据包只可以在本VLAN内进行广播,不能传输到其他VLAN中。

2.交换机的端口以太网交换机的每个端口都可以分配给一个VLAN,分配给同一个VLAN的端口共享广播域,即一个站点发送广播信息,同一VLAN中的所有站点都可以接收到。

交换机一般都有三种类型的端口:TRUNK口、ACCESS口、CONSOLE口。

CONSOLE端口:它是专门用于对交换机进行配置和管理的。

通过Console端口连接并配置交换机,是配置和管理交换机必须经过的步骤。

ACCESS口(默认):ACCESS端口只能通过缺省VLAN ID的报文。

TRUNK 口:为了让连接在不同交换机但属于同一VLAN 的计算机之间能够相互通信,必须把两个交换机相级联的那两个端口配置成TRUNK 口工作模式。

vlan的配置方法

vlan的配置方法VLAN(Virtual Local Area Network,虚拟局域网)是一种将一个物理网络划分成多个逻辑上的虚拟网络的技术,它可以提供更好的网络性能、安全性和管理灵活性。

在进行VLAN的配置时,需要按照一定的步骤进行操作,下面将详细介绍VLAN的配置方法。

1. 确定VLAN的划分方案在配置VLAN之前,需要先确定VLAN的划分方案。

可以根据不同的需求和网络拓扑结构,将网络划分为不同的VLAN,如按照部门、功能或地理位置等进行划分。

确定划分方案后,可以开始进行VLAN的配置。

2. 创建VLAN在交换机上创建VLAN是配置VLAN的第一步。

可以通过以下命令在交换机上创建VLAN:```Switch(config)# vlan vlan_id```其中,vlan_id为VLAN的标识符,可以根据实际需求进行设置。

创建VLAN后,可以通过以下命令查看已创建的VLAN列表:```Switch# show vlan```3. 配置接口创建VLAN后,需要将交换机的接口与相应的VLAN进行关联。

可以通过以下命令将接口划分到指定的VLAN:```Switch(config)# interface interface_idSwitch(config-if)# switchport mode accessSwitch(config-if)# switchport access vlan vlan_id```其中,interface_id为接口的标识符,可以是物理接口、端口通道或VLAN接口。

vlan_id为要划分到的VLAN的标识符。

配置完成后,可以通过以下命令查看接口的VLAN配置情况:```Switch# show interfaces interface_id switchport```4. 配置Trunk接口如果需要在不同的交换机之间传输多个VLAN的数据,就需要配置Trunk接口。

交换机VLAN的划分和配置方法

交换机VLAN的划分和配置方法VLAN是Virtual Local Network的缩写,翻译为中文就是虚拟局域网。

主要功能是为了减少冲突域、隔离广播域,以及更好地管理上网终端。

交换机vlan工作原理是,数据进入交换机端口时被打上vlan 标记(tag)。

数据从交换机端口发出时,会被去除标记。

而在交换机内部,只有端口的vlan ID包含数据的vlan tag时,才会被转发。

1、VLAN划分方法VLAN划分主要根据其功能来进行划分。

通常可以根据不同的出发点来做不同的划分。

比如:•为了减少部门之间的访问,可以为每个部门规划一个VLAN;•为了管理方便,可以为网络设备的管理单独划分一个VLAN;•为了区分无线网络,可以将无线网络单独划分一个VLAN;•为了区分服务器和终端电脑,可以为服务器单独规划一个VLAN;•为了保障视频监控的网络质量,可以为视频网络单独划分一个VLAN(或者干脆独立一个交换机);•如果单位有计划采用基于802.1x+动态VLAN的策略,那需要规划动态VLAN;•VLAN之间按需开通互相访问,一般情况下通过三层交换机转发。

•划分了多个VLAN的交换机,上行口需规划Trunk模式,允许多VLAN上行;2、VLAN的配置方法配置VLAN属于网络工程师比较基础的工作,配置相对简单。

首先用console线连接交换机的com口,并用secuCRT类似终端软件来进行配置。

这里以思科交换机为例说说配置方法:①、样例:添加VLAN 11,并增加端口1-10到其中c2960S>enPassword:c2960S#conf tc2960S(config)#vlan 11c2960S(config-vlan)#exitc2960S(config)#interface range gigabitEthernet 0/1 -11c2960S(config-if-range)#switchport access vlan 11c2960S(config-if-range)#endc2960S#wr配置更多VLAN,可以依样画葫芦,照着样例配置即可。

实验4:交换机VLAN配置_

大连理工大学本科实验报告课程名称:网络工程实验学院(系):软件学院专业:软件工程班级:0718班学生姓名:陈昭灿邓建平郜泽波魏迪2010年 5 月21 日大连理工大学实验报告学院(系):软件学院专业:软件工程班级:0718姓名:学号:组: 5 ___ 实验时间:2010/5/20 实验室:图书馆407 实验台: 5指导教师签字:成绩:实验四:交换机VLAN配置一、实验目的掌握VLAN的基本配置方法,掌握VLAN间路由的配置方法。

二、实验原理和内容1、VLAN的基本工作原理2、VLAN的基本配置方法和命令三、实验环境以及设备1、2台交换机、4台Pc机、双绞线若干2、2台三层交换机、4台Pc机、双绞线若干四、实验步骤(操作方法及思考题)1、请在用户视图下使用“reset saved-configuration”命令和“reboot”命令分别将你们平台上的两台交换机的配置清空,以免以前实验留下的配置对本实验产生影响。

2、VLAN基本配置:PCA:VLAN2 PCD:VLAN3PCC:VLAN2 PCB:VLAN3 10.1.1.2/2410.1.1.3/2410.1.1.4/2410.1.1.5/24S3526S3928交换机图1 VLAN 基本配置(1) 请按照图1组建网络实验环境。

(2) 将两台交换机的端口1和2做链路聚合,请把你所执行的配置命令写到实验报告中。

(7.5分)答: [Quidway-Ethernet0/1]duplex full[Quidway-Ethernet0/1]speed 100 [Quidway-Ethernet0/1]q[Quidway]interface Ethernet 0/2 [Quidway-Ethernet0/2]duplex full [Quidway-Ethernet0/42]speed 100 [Quidway-Ethernet0[Quidway]link-aggregation e 0/1 to e 0/2 both [Quidway]display link-aggregation Master port: Ethernet0/1 Other sub-ports: Ethernet0/2 Mode: both(3) 在两台交换机上做VLAN 配置,使得:a) 聚合的链路被用作trunk 链路。

实验四 交换机VLAN配置

实验四交换机VLAN配置一、实验目的1、理解VLAN的概念、原理及划分VLAN的方法。

2、掌握基于交换机端口的VLAN划分方法。

3、掌握Cisco2950交换机的单交换机和跨交换机VLAN配置方法,了解各配置命令的作用。

二、实验属性验证性试验。

三、实验仪器设备及器材Cisco 2960交换机、具备Windows操作系统的PC机、直通双绞线、交叉双绞线、Cisco 配置线缆。

四、实验要求1、预习报告中需解决以下问题:熟练掌握Cisco2960交换机VLAN相关配置命令以及各命令的作用。

2、试验中正确使用仪器设备,独立操作。

3、试验后按规定要求写出实验报告。

五、实验原理❖(1)VLAN的概念◆虚拟局域网是以局域网交换机为基础,通过交换机软件实现根据功能、部门、应用等因素将设备或用户组成虚拟工作组或逻辑网段的技术。

◆特点是在组成逻辑网时无须考虑用户或设备在网络中的物理位置。

VLAN可以在一个交换机或者跨交换机实现。

❖(2)VLAN的实现原理◆1986年3月,IEEE 802委员会发布了IEEE 802.1q VLAN标准。

◆1988年,IEEE批准了802.3ac标准,这个标准定义了虚拟局域网的以太网帧格式,在传统的以太网的帧格式中插入一个4字节的标识符,称为VLAN标记,用来指明发送该帧的工作站属于哪一个虚拟局域网,如图1所示。

如果还使用传统的以太网帧格式,那么就无法划分虚拟局域网。

◆VLAN标记字段的长度是4字节,插在以太网MAC帧的源地址字段和长度/类型字段之间。

VLAN标记的前两个字节和原来的长度/类型字段的作用一样,总是设置为0x8100,称为802.1q标记类型。

◆虚拟局域网是由一些局域网网段构成的与物理位置无关的逻辑组,而这些网段具有某些共同的需求。

每一个VLAN的帧都有一个明确的标识符,指明发送这个帧的工作站是属于哪一个VLAN。

◆利用以太网交换机可以很方便地实现虚拟局域网(VLAN)。

Cisco3560三层交换机VLAN的配置案例文档资料

段的服务器。

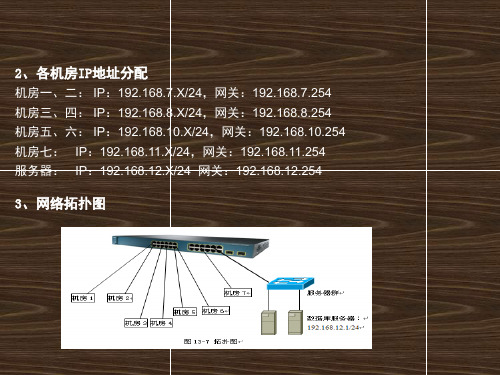

2、各机房IP地址分配

机房一、二: IP:192.168.7.X/24,网关:192.168.7.254 机房三、四: IP:192.168.8.X/24,网关:192.168.8.254 机房五、六: IP:192.168.10.X/24,网关:192.168.10.254 机房七: IP:192.168.11.X/24,网关:192.168.11.254 服务器: IP:192.168.12.X/24 网关:192.168.12.254

3560(config)#access-list 102 deny ip 192.168.8.0 0.0.0.255 192.168.7.0 0.0.0.255 3560(config)#access-list 102 deny ip 192.168.8.0 0.0.0.255 192.168.10.0 0.0.0.255 3560(config)#access-list 102 deny ip 192.168.8.0 0.0.0.255 192.168.11.0 0.0.0.255 3560(config)#access-list 102 permit ip any any 3560(config)#access-list 103 deny ip 192.168.10.0 0.0.0.255 192.168.7.0 0.0.0.255 3560(config)#access-list 103 deny ip 192.168.10.0 0.0.0.255 192.168.8.0 0.0.0.255 3560(config)#access-list 103 deny ip 192.168.10.0 0.0.0.255 192.168.11.0 0.0.0.255 3560(config)#access-list 103 permit ip any any 3560(config)#access-list 104 deny ip 192.168.11.0 0.0.0.255 192.168.7.0 0.0.0.255 3560(config)#access-list 104 deny ip 192.168.11.0 0.0.0.255 192.168.8.0 0.0.0.255 3560(config)#access-list 104 deny ip 192.168.11.0 0.0.0.255 192.168.10.0 0.0.0.255 3560(config)#access-list 104 permit ip any any

vlan的配置方法

vlan的配置方法VLAN(Virtual Local Area Network)是一种虚拟的局域网技术,可以将一个物理局域网划分为多个逻辑上的子网。

通过VLAN的配置,可以实现网络资源的合理分配和安全隔离。

本文将介绍VLAN 的配置方法。

一、VLAN的基本概念VLAN是一种逻辑上的划分,将一个物理局域网划分为多个虚拟的子网,每个子网相互隔离,互不干扰。

VLAN可以根据不同的需求进行划分,比如按部门、按功能等。

VLAN的划分可以基于端口、MAC地址或者子网等方式进行。

二、VLAN的配置方法1. 创建VLAN首先需要创建VLAN,可以通过交换机的管理界面或者命令行进行配置。

在交换机的管理界面中,找到VLAN配置的选项,点击创建新VLAN。

输入VLAN的ID和名称,点击确认即可创建。

2. 配置端口创建VLAN后,需要将端口划分到相应的VLAN中。

在交换机的管理界面中,找到端口配置的选项,选择要配置的端口,将其绑定到相应的VLAN中。

可以选择将端口设置为访问模式或者特定VLAN 模式。

3. 配置端口模式端口模式分为访问模式和特定VLAN模式。

访问模式下,端口只能属于一个VLAN,数据包只能在该VLAN中传输。

特定VLAN模式下,端口可以属于多个VLAN,数据包可以在多个VLAN之间传输。

根据需求选择相应的端口模式。

4. 配置VLAN间的互通不同VLAN之间默认是隔离的,无法直接通信。

如果需要实现不同VLAN之间的互通,可以通过三层交换机或者路由器进行配置。

在交换机或者路由器上配置虚拟接口,将不同VLAN的虚拟接口进行绑定,即可实现VLAN间的互通。

5. 配置VLAN间的安全为了增强网络的安全性,可以配置VLAN间的访问控制列表(ACL)或者端口安全。

ACL可以限制不同VLAN之间的通信,只允许特定的IP地址或者端口进行通信。

端口安全可以限制端口上的设备数量,防止未授权设备接入。

6. 配置VLAN的管理在配置VLAN时,还需要考虑VLAN的管理。

交换机的基本配置方法及VLAN常用命令详解

交换机的基本配置方法及VLAN常用命令详解导读交换机的配置过程是比较复杂的,也会因品牌与产品的不同而有所差异。

今日,我们一起来学习一下交换机的基本配置模式以及VLAN常用配置命令。

交换机的基本配置方法及VLAN常用命令详解交换机的配置过程是比较复杂的,也会因品牌与产品的不同而有所差异。

今日,我们一起来学习一下交换机的基本配置模式以及VLAN常用配置命令。

一、交换机的基本配置模式:用户模式:switch>特权模式:Switch#进入方法:在默认的用户模式下输入:enable进入。

退出方法:输:exit退回到用户模式。

注意用户模式和特权模式的前面代码的区别:一个是switch>;一个是Switch#。

VLAN模式:Switch(vlan)#进入方法:从#模式输入vlandatabase进入全局配置模式:Switch(config)#进入方法:从#模式输入configterminal进入接口配置模式:Switch(config-if)#进入方法:从(config)#模式输入interface+接口号进入终端线路配置模式:Switch(config-line)#进入方法:从(config)#模式输入line+终端标识进入要记住这些交换机的配置模式,要知道如何进入和退出,也有能看懂当前处于哪个模式下,在所有模式中,输入exit返回上级,输入end或ctrl+z退出。

二、VLAN的常用配置命令:交换机没有被划分VLAN的时候,交换机默认只有VLAN1,所有的端口都在VLAN1里面,所以我们是不能创建也不能删除VLAN1的。

创建VLANSwitch#vlandatabase(进入VLAN数据库)Switch(vlan)#vlan10namevlan10switch(vlan)#vlan20namevlan20第一条命令:进入VLAN数据库第二条命令:创建一个名称为VLAN10的VLAN10第三条命令:创建一个名称为VLAN20的VLAN20这里Name属性最好定义一下,如果不定义会和默认VLAN名称冲突,这样一一对应比较好。

单交换机上的VLAN配置

实验六单交换机上的VLAN配置VLAN是虚拟局域网(Virtual Local Area Network)的简称,它是在一个物理网络上划分出来的逻辑网络。

这个网络对应于ISO 模型的第二层网络。

VLAN的划分不受网络端口的实际物理位置的限制。

VLAN有着和普通物理网络同样的属性,除了没有物理位置的限制,它和普通局域网一样。

第二层的单播、广播和多播帧在一个VLAN内转发、扩散,而不会直接进入其他的VLAN之中。

一、实验目的1.掌握交换机上创建VLAN、分配静态VLAN成员的方法。

2.掌握单交换机VLAN的基本配置命令。

二、原理概述Vlan(Virtual Local Area Network)即虚拟局域网。

VLAN可以把同一个物理网络划分为多个逻辑网段,因此,Vlan可以抑制网络风暴,增强网络的安全性。

单交换机上VLAN设置的过程和所用的命令如下:1)创建VLAN。

创建VLAN的命令有两种:一种是在全局配置模式下使用命令:Vlan vlanid;第二种方式是特权模式下利用命令vlan database 进入vlan设置模式,然后用vlan vlanid name vlanname创建vlan。

2)把端口划分给VLAN。

使用的命令是:在端口配置模式下,首先使用命令switchport mode access将端口的模式设置为access模式,然后用命令switchport access vlan vlanid,将该端口划分到某个VLAN中。

3)为vlan配置IP地址●用命令int vlan vlanid进入到vlan的IP地址配置模式。

●用命令ip address x.x.x.x x.x.x.x为该vlan配置ip地址。

4)vlan的删除命令:●将端口从vlan中删除:首先进入到端口配置模式,然后用命令no switchport mode accessvlan vlanid,将该端口从指定的VLAN中删除。

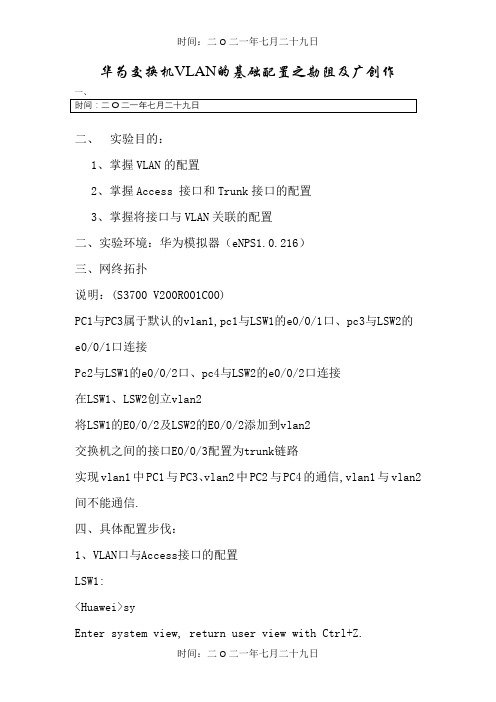

华为交换机VLAN的基础配置

华为交换机VLAN的基础配置之勘阻及广创作二、实验目的:1、掌握VLAN的配置2、掌握Access 接口和Trunk接口的配置3、掌握将接口与VLAN关联的配置二、实验环境:华为模拟器(eNPS1.0.216)三、网终拓扑说明:(S3700 V200R001C00)PC1与PC3属于默认的vlan1,pc1与LSW1的e0/0/1口、pc3与LSW2的e0/0/1口连接Pc2与LSW1的e0/0/2口、pc4与LSW2的e0/0/2口连接在LSW1、LSW2创立vlan2将LSW1的E0/0/2及LSW2的E0/0/2添加到vlan2交换机之间的接口E0/0/3配置为trunk链路实现vlan1中PC1与PC3、vlan2中PC2与PC4的通信,vlan1与vlan2间不能通信.四、具体配置步伐:1、VLAN口与Access接口的配置LSW1:<Huawei>syEnter system view, return user view with Ctrl+Z.[Huawei]sysname LSW1[LSW1]vlan 2 //添加一个vlan2[LSW1-vlan2]q[LSW1]int e0/0/2 //进入2接口[LSW1-Ethernet0/0/2]port link-type access //端口的链路类型为Access(连接计算机的端口),华为的设置默认接口是hybrid的模式[LSW1-Ethernet0/0/2]port default vlan 2 //将这个接口加入到vlan2中[LSW1-Ethernet0/0/2]q[LSW1]q<LSW1>save //保管配置LSW2:<Huawei>syEnter system view, return user view with Ctrl+Z. [Huawei]sysname LSW2[LSW2-ui-console0]q[LSW2]vlan 2 //添加一个vlan2 [LSW2-vlan2]int e0/0/2[LSW2-Ethernet0/0/2]port link-type access //端口的链路类型为Access[LSW2-Ethernet0/0/2]port default vlan 2 //将这个接口加入到vlan2中[LSW2-Ethernet0/0/2]q[LSW2]q<LSW2>save //保管配置2、Trunk接口的配置从上面的拓扑图和配置命令来看,交换机之间的e0/0/3接口默认是属于vlan1的,因此只能是PC1与PC3这两台主机是可以拼通的,要想实现PC2与PC4之间的互通,则需要将交换机之间相连的接口配置为trunk,命令如下:[LSW1]int e0/0/3 //进接口[LSW1-Ethernet0/0/3]port link-type trunk //接口链路类型为trunk[LSW1-Ethernet0/0/3]port trunk allow-pass vlan all //允许所有的vlan通过,华为的设备默认是不允许任何vlan通过的,除缺省的vlan1[LSW1-Ethernet0/0/3]qLSW1]q<LSW1>save //保管配置[LSW2]int e0/0/3 //进接口[LSW2-Ethernet0/0/3]port link-type trunk //接口链路类型为trunk[LSW2-Ethernet0/0/3]port trunk allow-pass vlan all //允许所有的vlan通过[LSW2-Ethernet0/0/3]qLSW2]q<LSW2>save //保管配置其他:<Switch>undo terminal monitor //关闭终端显示信息.默认情况下,在修改一个配置后交换命令行总是提示一些告警信息,很烦人.<Switch>language-mode chinese //修改提示语言为中文。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

有关VLAN的技术标准IEEE 802.1Q早在1999年6月份就由IEEE委员正式颁布实施了,而且最早的VLNA技术早在1996年Cisco(思科)公司就提出了。

随着几年来的发展,VLAN技术得到广泛的支持,在大大小小的企业网络中广泛应用,成为当前最为热门的一种以太局域网技术。

本篇就要为大家介绍交换机的一个最常见技术应用--VLAN技术,并针对中、小局域网VLAN的网络配置以实例的方式向大家简单介绍其配置方法。

一、VLAN基础VLAN(Virtual Local Area Network)的中文名为"虚拟局域网",注意不是"VPN"(虚拟专用网)。

VLAN 是一种将局域网设备从逻辑上划分(注意,不是从物理上划分)成一个个网段,从而实现虚拟工作组的新兴数据交换技术。

这一新兴技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。

但又不是所有交换机都具有此功能,只有VLAN协议的第三层以上交换机才具有此功能,这一点可以查看相应交换机的说明书即可得知。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的广播域,每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。

由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理范围中,即这些工作站可以在不同物理LAN网段。

由VLAN的特点可知,一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

交换技术的发展,也加快了新的交换技术(VLAN)的应用速度。

通过将企业网络划分为虚拟网络VLAN 网段,可以强化网络管理和网络安全,控制不必要的数据广播。

在共享网络中,一个物理的网段就是一个广播域。

而在交换网络中,广播域可以是有一组任意选定的第二层网络地址(MAC地址)组成的虚拟网段。

这样,网络中工作组的划分可以突破共享网络中的地理位置限制,而完全根据管理功能来划分。

这种基于工作流的分组模式,大大提高了网络规划和重组的管理功能。

在同一个VLAN中的工作站,不论它们实际与哪个交换机连接,它们之间的通讯就好象在独立的交换机上一样。

同一个VLAN中的广播只有VLAN中的成员才能听到,而不会传输到其他的VLAN中去,这样可以很好的控制不必要的广播风暴的产生。

同时,若没有路由的话,不同VLAN之间不能相互通讯,这样增加了企业网络中不同部门之间的安全性。

网络管理员可以通过配置VLAN之间的路由来全面管理企业内部不同管理单元之间的信息互访。

交换机是根据用户工作站的MAC地址来划分VLAN的。

所以,用户可以自由的在企业网络中移动办公,不论他在何处接入交换网络,他都可以与VLAN内其他用户自如通讯。

VLAN网络可以是有混合的网络类型设备组成,比如:10M以太网、100M以太网、令牌网、FDDI、CDDI 等等,可以是工作站、服务器、集线器、网络上行主干等等。

VLAN除了能将网络划分为多个广播域,从而有效地控制广播风暴的发生,以及使网络的拓扑结构变得非常灵活的优点外,还可以用于控制网络中不同部门、不同站点之间的互相访问。

VLAN是为解决以太网的广播问题和安全性而提出的一种协议,它在以太网帧的基础上增加了VLAN头,用VLAN ID把用户划分为更小的工作组,限制不同工作组间的用户互访,每个工作组就是一个虚拟局域网。

虚拟局域网的好处是可以限制广播范围,并能够形成虚拟工作组,动态管理网络。

二、VLAN的划分方法VLAN在交换机上的实现方法,可以大致划分为六类:1. 基于端口划分的VLAN这是最常应用的一种VLAN划分方法,应用也最为广泛、最有效,目前绝大多数VLAN协议的交换机都提供这种VLAN配置方法。

这种划分VLAN的方法是根据以太网交换机的交换端口来划分的,它是将VLAN 交换机上的物理端口和VLAN交换机内部的PVC(永久虚电路)端口分成若干个组,每个组构成一个虚拟网,相当于一个独立的VLAN交换机。

对于不同部门需要互访时,可通过路由器转发,并配合基于MAC地址的端口过滤。

对某站点的访问路径上最靠近该站点的交换机、路由交换机或路由器的相应端口上,设定可通过的MAC地址集。

这样就可以防止非法入侵者从内部盗用IP地址从其他可接入点入侵的可能。

从这种划分方法本身我们可以看出,这种划分的方法的优点是定义VLAN成员时非常简单,只要将所有的端口都定义为相应的VLAN组即可。

适合于任何大小的网络。

它的缺点是如果某用户离开了原来的端口,到了一个新的交换机的某个端口,必须重新定义。

2. 基于MAC地址划分VLAN这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置他属于哪个组,它实现的机制就是每一块网卡都对应唯一的MAC地址,VLAN交换机跟踪属于VLAN MAC的地址。

这种方式的VLAN允许网络用户从一个物理位置移动到另一个物理位置时,自动保留其所属VLAN的成员身份。

由这种划分的机制可以看出,这种VLAN的划分方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,VLAN不用重新配置,因为它是基于用户,而不是基于交换机的端口。

这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置是非常累的,所以这种划分方法通常适用于小型局域网。

而且这种划分的方法也导致了交换机执行效率的降低,因为在每一个交换机的端口都可能存在很多个VLAN组的成员,保存了许多用户的MAC地址,查询起来相当不容易。

另外,对于使用笔记本电脑的用户来说,他们的网卡可能经常更换,这样VLAN就必须经常配置。

3. 基于网络层协议划分VLANVLAN按网络层协议来划分,可分为IP、IPX、DECnet、AppleTalk、Banyan等VLAN网络。

这种按网络层协议来组成的VLAN,可使广播域跨越多个VLAN交换机。

这对于希望针对具体应用和服务来组织用户的网络管理员来说是非常具有吸引力的。

而且,用户可以在网络内部自由移动,但其VLAN成员身份仍然保留不变。

这种方法的优点是用户的物理位置改变了,不需要重新配置所属的VLAN,而且可以根据协议类型来划分VLAN,这对网络管理者来说很重要,还有,这种方法不需要附加的帧标签来识别VLAN,这样可以减少网络的通信量。

这种方法的缺点是效率低,因为检查每一个数据包的网络层地址是需要消耗处理时间的(相对于前面两种方法),一般的交换机芯片都可以自动检查网络上数据包的以太网祯头,但要让芯片能检查IP帧头,需要更高的技术,同时也更费时。

当然,这与各个厂商的实现方法有关。

4. 根据IP组播划分VLANIP 组播实际上也是一种VLAN的定义,即认为一个IP组播组就是一个VLAN。

这种划分的方法将VLAN 扩大到了广域网,因此这种方法具有更大的灵活性,而且也很容易通过路由器进行扩展,主要适合于不在同一地理范围的局域网用户组成一个VLAN,不适合局域网,主要是效率不高。

5. 按策略划分VLAN基于策略组成的VLAN能实现多种分配方法,包括VLAN交换机端口、MAC地址、IP地址、网络层协议等。

网络管理人员可根据自己的管理模式和本单位的需求来决定选择哪种类型的VLAN 。

6. 按用户定义、非用户授权划分VLAN基于用户定义、非用户授权来划分VLAN,是指为了适应特别的VLAN网络,根据具体的网络用户的特别要求来定义和设计VLAN,而且可以让非VLAN群体用户访问VLAN,但是需要提供用户密码,在得到VLAN 管理的认证后才可以加入一个VLAN。

三、VLAN的优越性任何新技术要得到广泛支持和应用,肯定存在一些关键优势,VLAN技术也一样,它的优势主要体现在以下几个方面:1. 增加了网络连接的灵活性借助VLAN技术,能将不同地点、不同网络、不同用户组合在一起,形成一个虚拟的网络环境,就像使用本地LAN一样方便、灵活、有效。

VLAN可以降低移动或变更工作站地理位置的管理费用,特别是一些业务情况有经常性变动的公司使用了VLAN后,这部分管理费用大大降低。

2. 控制网络上的广播VLAN可以提供建立防火墙的机制,防止交换网络的过量广播。

使用VLAN,可以将某个交换端口或用户赋于某一个特定的VLAN组,该VLAN组可以在一个交换网中或跨接多个交换机,在一个VLAN中的广播不会送到VLAN之外。

同样,相邻的端口不会收到其他VLAN产生的广播。

这样可以减少广播流量,释放带宽给用户应用,减少广播的产生。

3. 增加网络的安全性因为一个VLAN就是一个单独的广播域,VLAN之间相互隔离,这大大提高了网络的利用率,确保了网络的安全保密性。

人们在LAN上经常传送一些保密的、关键性的数据。

保密的数据应提供访问控制等安全手段。

一个有效和容易实现的方法是将网络分段成几个不同的广播组,网络管理员限制了VLAN中用户的数量,禁止未经允许而访问VLAN中的应用。

交换端口可以基于应用类型和访问特权来进行分组,被限制的应用程序和资源一般置于安全性VLAN中。

四、VLAN网络的配置实例为了给大家一个真实的配置实例学习机会,下面就以典型的中型局域网VLAN配置为例向各位介绍目前最常用的按端口划分VLAN的配置方法。

某公司有100台计算机左右,主要使用网络的部门有:生产部(20)、财务部(15)、人事部(8)和信息中心(12)四大部分,如图1所示。

网络基本结构为:整个网络中干部分采用3台Catalyst 1900网管型交换机(分别命名为:Switch1、Switch2和Switch3,各交换机根据需要下接若干个集线器,主要用于非VLAN用户,如行政文书、临时用户等)、一台Cisco 2514路由器,整个网络都通过路由器Cisco 2514与外部互联网进行连接。

所连的用户主要分布于四个部分,即:生产部、财务部、信息中心和人事部。

主要对这四个部分用户单独划分VLAN,以确保相应部门网络资源不被盗用或破坏。

现为了公司相应部分网络资源的安全性需要,特别是对于像财务部、人事部这样的敏感部门,其网络上的信息不想让太多人可以随便进出,于是公司采用了VLAN的方法来解决以上问题。

通过VLAN的划分,可以把公司主要网络划分为:生产部、财务部、人事部和信息中心四个主要部分,对应的VLAN组名为:Prod、Fina、Huma、Info,各VLAN组所对应的网段如下表所示。

VLAN 号VLAN 名端口号2 Prod Switch 1 2-213 Fina Switch2 2-164 Huma Switch3 2-95 Info Switch3 10-21【注】之所以把交换机的VLAN号从"2"号开始,那是因为交换机有一个默认的VLAN,那就是"1"号VLAN,它包括所有连在该交换机上的用户。