SRX多出口链路追踪

SRX基本配置

SRX 300配置上网(WLAN与VLAN都为内部IP)环境介绍设备ge—0/0/0口为外网口,即第一个口,地址172。

16.65。

203/24,下一跳地址172.16。

65.1 设备ge-0/0/2口为内网口即第三个口,地址192。

168。

2.1/24,内网口作为PC网关来用,设置DHCP,DHCP设置参数如下:地址段 192。

168.2.29—192.168。

2.39网关 192.168。

1.1DNS 202.103.24。

68;8。

8.8。

8设置源NAT,用172。

16。

65.250、172.16.65。

251两个地址做转换NAT地址设置策略允许内网上网创建超级用户root 密码TS……。

具体步骤用串口线连接设备console口,设置参数如下:这台设备是有配置的,所以要先清空设备配置,清空完设备配置,需要直接设备初始超级用户的密码,然后保存,才可以完成恢复出厂设置登入设备出现以下root@root〉root@root〉configure 进入配置模式Entering configuration mode[edit]root@root# load factory-default 恢复出厂设备warning: activating factory configuration[edit]root@root#set system root-authentication plain-text—password 设置超级用户密码New password:Retype new password:[edit]root@root# commitcommit complete[edit]此时回复出厂设置完成,下一步开始配置login: root 输入默认用户名rootPassword:输入重置设备前输入的密码root@root%cli 敲入cli进入执行模式root@root〉configure 敲入configure进入配置模式,执行模式代表符号“〉”Entering configuration mode[edit]root@root# 配置模式“#”root@root#set system login user lvlin class super-user authentication plain-text—password 建立用户名为“wangjian”的超级用户New password:为用户“root”设置密码Retype new password: 重复输入密码[edit]root@root# delete interfaces ge—0/0/0.0 删除接口相关配置,接口默认处于交换[edit]模式Ethernet-switching模式下,要想设置成三层必须先把这个属root@root# delete interfaces fe—0/0/2 unit 0 性删除,“.0”和unit0在意义上一样[edit]wangjian# set interfaces ge-0/0/0。

路由追踪命令是什么

路由追踪命令是什么对计算机网络很熟悉的朋友可能都知道有路由追踪这么一说,小编也是前不久开始接触的,由于最近店铺访问特别慢,询问网络提供商告知存在电信网络节点存在堵塞的情况,要求小编做一个路由跟踪,但是小编对此也是一无所知,后面还是跟网络商技术学的这里分享下,希望对电脑爱好者有所参考。

首先介绍下什么是路由追踪,路由器追踪功能,能够帮网络管理员了解网络通行情况,同时也是网络管理人员很好的辅助工具!通过路由器追踪可以轻松的查处从我们电脑所在地到目标地之间所经常的网络节点,并可以看到通过各个节点所花费的时间。

tracert IP地址我们在运行框中输入 tracert IP地址即可跟踪我们本机IP地址到达对方电脑或者服务器之间的路由节点和所花费的时间了,下面以小编测试小编电脑到店铺网的路由跟踪。

进入电脑桌面开始 -- 运行 -输入cmd 命令点确认或回车后即可进入命令模式窗口,我们在里面输入tracert 121.40.125.186之后按下回车键确认即可追踪到本地电脑到店铺所在地的路由器线路。

我们可以看到从电脑所在地到目标网站服务器所在地要经过不少网络节点,从以上数据看速度都还比较快,并不存在网络堵塞的情况,有兴趣的朋友可以去研究下,便于理解大家可以将每个路由节点看做一个车站,车子到目的地需要经过各个省份站点类似,如果到达某地时间很长,即可知道当地有堵塞情况,通过查对应IP地址所在地即可知道哪个地方堵塞了。

路由跟踪命令1.最基本,最常用的,测试物理网络的ping 192.168.0.8 -t ,参数-t是等待用户去中断测试2.查看DNS、IP、Mac等A.Win98:winipcfgB.Win2000以上:Ipconfig/allC.NSLOOKUP:如查看河北的DNSC:\>nslookupDefault Server: Address: 202.99.160.68>server 202.99.41.2 则将DNS改为了41.2> Server: Address: 202.99.160.68Non-authoritative answer:Name: Address: 202.99.160.2123.网络信使 (经常有人问的~)Net send 计算机名/IP|* (广播) 传送内容,注意不能跨网段net stop messenger 停止信使服务,也可以在面板-服务修改net start messenger 开始信使服务4.探测对方对方计算机名,所在的组、域及当前用户名 (追捕的工作原理)ping -a IP -t ,只显示NetBios名nbtstat -a 192.168.10.146 比较全的stat -a 显示出你的计算机当前所开放的所有端口netstat -s -e 比较详细的显示你的网络资料,包括TCP、UDP、ICMP 和 IP的统计等6.探测arp绑定 (动态和静态)列表,显示所有连接了我的计算机,显示对方IP和MAC地址arp -a7.在代理服务器端捆绑IP和MAC地址,解决局域网内盗用IP!:ARP -s 192.168.10.59 00 -50-ff-6c-08-75解除网卡的IP与MAC地址的绑定:arp -d 网卡IP8.在网络邻居上隐藏你的计算机 (让人家看不见你!)7.在代理服务器端捆绑IP和MAC地址,解决局域网内盗用IP!:ARP -s 192.168.10.59 00 -50-ff-6c-08-75解除网卡的IP与MAC地址的绑定:arp -d 网卡IP8.在网络邻居上隐藏你的计算机 (让人家看不见你!)et config server /hidden:yesnet config server /hidden:no 则为开启9.几个net命令A.显示当前工作组服务器列表net view,当不带选项使用本命令时,它就会显示当前域或网络上的计算机上的列表。

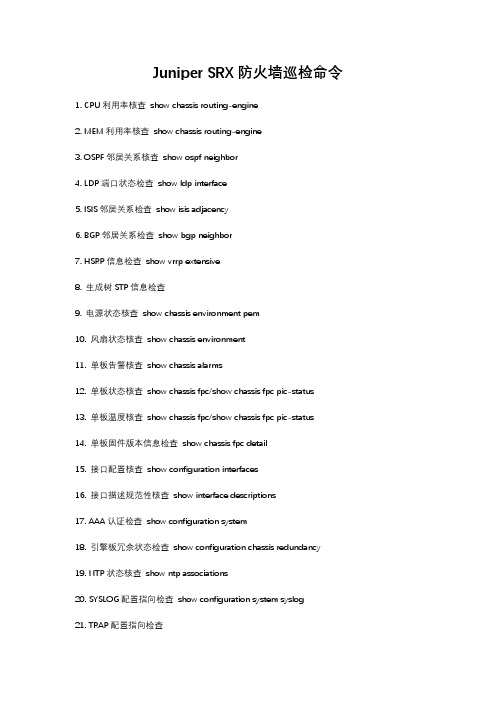

Juniper SRX防火墙巡检命令

Juniper SRX防火墙巡检命令1. CPU利用率核查show chassis routing-engine2. MEM利用率核查show chassis routing-engine3. OSPF邻居关系核查show ospf neighbor4. LDP端口状态检查show ldp interface5. ISIS邻居关系检查show isis adjacency6. BGP邻居关系检查show bgp neighbor7. HSRP信息检查show vrrp extensive8. 生成树STP信息检查9. 电源状态核查show chassis environment pem10. 风扇状态核查show chassis environment11. 单板告警核查show chassis alarms12. 单板状态核查show chassis fpc/show chassis fpc pic-status13. 单板温度核查show chassis fpc/show chassis fpc pic-status14. 单板固件版本信息检查show chassis fpc detail15. 接口配置核查show configuration interfaces16. 接口描述规范性核查show interface descriptions17. AAA认证检查show configuration system18. 引擎板冗余状态检查show configuration chassis redundancy19. NTP状态核查show ntp associations20. SYSLOG配置指向检查show configuration system syslog21. TRAP配置指向检查22. Telnet安全登录配置检查show configuration system login23. DNS配置检查show configuration system name-server24. 补丁版本核查show version。

srx使用手册

srx使用手册一、简介SRX是一款功能强大的远程协作工具,可以帮助您在不同的地理位置之间进行高效的沟通和协作。

通过SRX,您可以使用多种通讯方式,如实时聊天、语音通话、视频会议等,以便更好地与您的团队成员或客户进行交流。

二、安装与配置在开始使用SRX之前,您需要先下载并安装该软件。

安装完成后,您需要按照以下步骤进行配置:1. 打开SRX应用程序;2. 在主界面上,点击“设置”按钮;3. 在设置页面中,选择“账户”选项;4. 填写您的个人信息,包括姓名、电子邮件地址和密码等;5. 点击“保存”按钮,完成配置。

三、主要功能1. 实时聊天:您可以使用SRX的实时聊天功能与团队成员或客户进行实时的文字交流。

您可以在聊天窗口中发送文字、表情符号和文件等。

2. 语音通话:SRX支持多人语音通话,您可以通过该功能与团队成员或客户进行高效的语音交流。

您可以在通话中自由发言或静音,同时还可以共享屏幕和应用程序。

3. 视频会议:SRX支持高清视频会议,最多可支持100人同时在线。

您可以在会议中共享屏幕、演示文档和应用程序等,同时还可以录制会议内容以便回顾。

4. 文件共享:您可以使用SRX的文件共享功能将文件或文件夹发送给其他SRX用户。

接收方可以直接下载或在线预览文件,确保文件传输的安全性和便捷性。

5. 任务管理:SRX的任务管理功能可以帮助您创建、分配和跟踪任务。

您可以在任务中添加描述、截止日期和里程碑等,同时还可以设置任务的优先级和责任人。

6. 集成扩展:SRX具有开放性和可扩展性,可以与多个第三方工具和应用程序集成。

通过集成扩展,您可以进一步提高SRX的功能和便捷性。

四、使用技巧1. 在实时聊天中,使用快捷回复功能可以快速回复常见消息,提高沟通效率。

2. 在语音通话中,使用静音功能可以让您在会议中随时发言或静音,以便更好地控制自己的音量和发言时间。

3. 在视频会议中,使用演示文档功能可以方便地展示PPT、PDF 和其他文档。

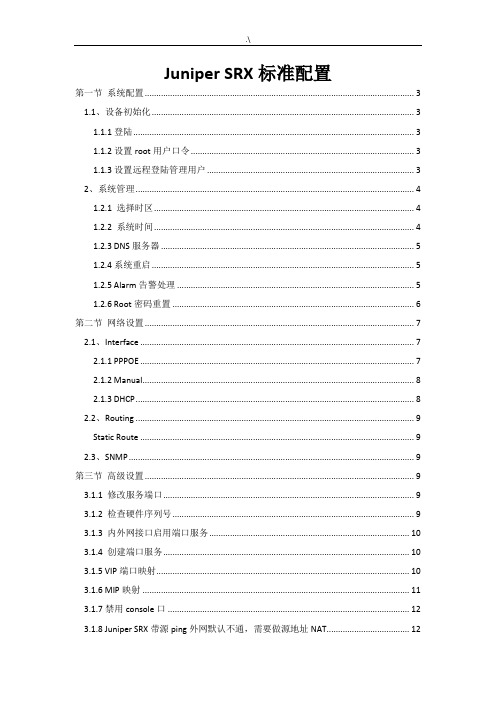

JuniperSRX详细配置介绍材料(含注释)

Juniper SRX标准配置第一节系统配置 (3)1.1、设备初始化 (3)1.1.1登陆 (3)1.1.2设置root用户口令 (3)1.1.3设置远程登陆管理用户 (3)2、系统管理 (4)1.2.1 选择时区 (4)1.2.2 系统时间 (4)1.2.3 DNS服务器 (5)1.2.4系统重启 (5)1.2.5 Alarm告警处理 (5)1.2.6 Root密码重置 (6)第二节网络设置 (7)2.1、Interface (7)2.1.1 PPPOE (7)2.1.2 Manual (8)2.1.3 DHCP (8)2.2、Routing (9)Static Route (9)2.3、SNMP (9)第三节高级设置 (9)3.1.1 修改服务端口 (9)3.1.2 检查硬件序列号 (9)3.1.3 内外网接口启用端口服务 (10)3.1.4 创建端口服务 (10)3.1.5 VIP端口映射 (10)3.1.6 MIP映射 (11)3.1.7禁用console口 (12)3.1.8 Juniper SRX带源ping外网默认不通,需要做源地址NAT (12)3.1.9 设置SRX管理IP (12)3.2.0 配置回退 (13)3.2.1 UTM调用 (13)3.2.2 网络访问缓慢解决 (13)第四节VPN设置 (14)4.1、点对点IPSec VPN (14)4.1.1 Route Basiced (14)4.1.2 Policy Basiced (17)4.2、Remote VPN (19)4.2.1 SRX端配置 (19)4.2.2 客户端配置 (20)第一节系统配置1.1、设备初始化1.1.1登陆首次登录需要使用Console口连接SRX,root用户登陆,密码为空login: rootPassword:--- JUNOS 9.5R1.8 built 2009-07-16 15:04:30 UTCroot% cli/***进入操作模式***/root>root> configureEntering configuration mode/***进入配置模式***/[edit]Root#1.1.2设置root用户口令(必须配置root帐号密码,否则后续所有配置及修改都无法提交)root# set system root-authentication plain-text-passwordroot# new password : root123root# retype new password: root123密码将以密文方式显示root# show system root-authenticationencrypted-password "$1$xavDeUe6$fNM6olGU.8.M7B62u05D6."; # SECRET-DATA注意:强烈建议不要使用其它加密选项来加密root和其它user口令(如encrypted-password 加密方式),此配置参数要求输入的口令应是经加密算法加密后的字符串,采用这种加密方式手工输入时存在密码无法通过验证风险。

Juniper SRX防火墙双链路配置实例一

拓扑图:需求:PC1和PC2主机访问http服务走ge-0/0/0(wan1),访问telnet服务走ge-0/0/1(wan2)。

其余走ge-0/0/0(wan1)。

配置过程:第一步,创建路由实例(routing-instance)set routing-instances wan1 instance-type forwardingset routing-instances wan1 routing-options static route 0.0.0.0/0 next-hop 202.100.1.1set routing-instances wan2 instance-type forwardingset routing-instances wan2 routing-options static route 0.0.0.0/0 next-hop 202.100.2.1wan1:路由实例的名称forwarding:路由实例的类型PS:每一个路由实例可以理解为一个单独的路由转发表。

第二步:设置路由信息组(rib-groups)set routing-options rib-groups routing_table_group import-rib inet.0set routing-options rib-groups routing_table_group import-rib wan1.inet.0set routing-options rib-groups routing_table_group import-rib wan2.inet.0说明:routing_table_group:路由信息组名称wan1.inet.0:如果wan1的话,它的路由转发表的命名就是wan1.inet.0,是自动生成的。

PS:As the two ISPs are part of inet.0, the rib-group configuration is required to import the directly connected routes of the ISP into the routing-instance. (来自官方解释)意思就是需要将直连的路由输入到路由实例中。

IP monitor

IP Monitor on SRX在CISCO的设备中,使用IP SLA,思科路由器可以通过因特网控制消息协议(ICMP)ping来对广域网的远端路由器接口的状态(up 或 down)来进行验证,并在远端路由器接口down时实现本地备份链路的故障切换(备份激活)。

可靠的静态路由备份使用对象跟踪(object track)功能来确保在各种灾难事件中的可靠备份,比如因特网链路失效或对端设备故障等。

在juniper的SRX防火墙中,也有这项功能,命名为RPM(Real-time performance monitoring)。

我们来看看,在SRX上是如何配置RPM的:set services rpm probe Probe-Payment-Server test paysvr target address 58.210.23.10set services rpm probe Probe-Payment-Server test paysvr probe-count 10set services rpm probe Probe-Payment-Server test paysvr probe-interval 5set services rpm probe Probe-Payment-Server test paysvr test-interval 5set services rpm probe Probe-Payment-Server test paysvr thresholds successive-loss 10 set services rpm probe Probe-Payment-Server test paysvr destination-interface ge-0/0/1.0 set services rpm probe Probe-Payment-Server test paysvr next-hop 10.99.255.253看看结果如何:root@SRX> show services rpm probe-resultsOwner: Probe-Payment-Server, Test: paysvrTarget address: 58.210.23.10, Probe type: icmp-pingDestination interface name: ge-0/0/1.0Test size: 10 probesProbe results:Request timed out, Thu Nov 3 13:42:49 2011Results over current test:Probes sent: 6, Probes received: 0, Loss percentage: 100Results over last test:Probes sent: 10, Probes received: 0, Loss percentage: 100Results over all tests:Probes sent: 916, Probes received: 0, Loss percentage: 100此时,说明,这条链路是DOWN的。

西门子 NXGPro+ 控制系统手册_操作手册说明书

3.4

单元通讯的协议 ............................................................................................................ 36

3.5

NXGpro+ 高级安全 .......................................................................................................37

3.2

功率拓扑 ......................................................................................................................34

3.3

控制系统概述 ...............................................................................................................35

NXGPro+ 控制系统手册

NXGPro+ 控制系统手册

操作手册

AC

A5E50491925J

安全性信息

1

安全注意事项

2

控制系统简介

3

NXGPro+ 控制系统简介

4

硬件用户界面说明

5

参数配置/地址

6

运行控制系统

7

高级的操作功能

8

软件用户界面

9

运行软件

10

故障和报警检修

11

SRX防火墙日常监控命令

SRX 防火墙日常监控命令1、查看当前设备CPU、会话使用情况(正常情况下CPU峰值不要超过90%、并发连接数资源峰值不要超过MAX的80%)admin@#run op srx-monitor2、清除会话表admin@#run clear security flow session all (此操作必须要经过客户同意才可操作!慎用!)3、查看当前设备CPU使用情况(正常情况下CPU峰值不要超过90%)admin@#run show chassis routing-engine4、查看当前带宽使用情况admin@#run monitor interface traffic5、查询基于端口NAT地址翻译(正常情况下NAT翻译峰值不要超过MAX的90%)lab@srx5800a# run show security nat interface-nat-ports6、查看会话明细表(并发连接数资源峰值不要超过MAX的80%)admin@#run show security flow sessionadmin@#run show security flow session summary7、查看/清除ARP表admin@#run show arpadmin@#run clear arp8、查看设备时间(系统时间和当地时间、时区一致)admin@#run show system uptime9、查看接口状态(正在使用的接口应为UP或Active)admin@#run show interfaces terse10、查看光纤接口下的收发功率lab@mx480-2-re0# run show interfaces diagnostics optics ge-0/0/211、软件升级admin@#run request system software addftp://192.168.100.101/junos-srx3000-10.0R1.4-domestic.tgz no-copyno-validate unlink12、查看版本admin@#run show version13、查看机箱环境user@host> show chassis environmentuser@host> show chassis environment cbuser@host> show chassis environment cb 0user@host> show chassis environment pem14、查看机箱告警(正常情况下不能存在大量硬件错识信息)user@host> show chassis alarms15、查看日志信息(正常工作情况下,日志中不应该有大量重复的信息,如端口频繁up/down、大量用户认证失败信息等。

srx210手册

srx210手册SRX210是一款由Juniper Networks推出的商用路由器,它具备强大的网络安全功能和灵活的网络管理能力。

SRX210手册是用户使用该路由器的重要参考文档,下面将对该手册进行详细介绍。

首先,SRX210手册提供了关于该路由器硬件规格的详细说明。

用户可以了解到SRX210的处理器型号、内存大小、接口类型、存储容量等信息,这对于用户选择合适的配置和了解设备性能有着重要的参考价值。

其次,SRX210手册涵盖了对于路由器基本操作的介绍。

比如,用户可以学习到如何连接路由器、如何进行基本配置和如何设置管理账户等。

通过这些操作,用户可以轻松地将SRX210路由器投入使用,并开始进行网络管理和安全配置。

SRX210手册还着重介绍了该路由器的网络安全功能。

用户可以了解到如何利用SRX210的防火墙功能来保护网络安全,如何配置虚拟专用网(VPN)来加密网络通信,以及如何设置入侵检测和防御系统(IDS/IPS)来及时发现和阻止网络攻击。

通过这些功能的使用,用户可以提升网络的安全性,防范网络威胁。

此外,SRX210手册还详细介绍了路由器的高级功能和配置。

例如,用户可以学习到如何进行路由协议的配置和优化,如何设置负载均衡和高可用性,以及如何进行QoS配置来提高网络服务质量。

这些功能和配置的使用可以让用户更好地管理和优化网络资源,提升网络的性能和稳定性。

需要注意的是,SRX210手册提供了详细的命令和示例,让用户可以更好地理解和应用各种功能和配置。

同时,手册还提供了常见问题和故障排除的解决方案,帮助用户快速解决各种网络问题和故障。

总体来说,SRX210手册是一份详尽的参考文档,它向用户提供了关于该路由器硬件和软件的全面介绍,以及丰富的功能和配置指南。

通过仔细阅读和学习该手册,用户可以更好地了解和应用SRX210路由器,提升网络的安全性和性能。

无论是初学者还是网络管理员,都可以从SRX210手册中受益匪浅。

HSRp与上行链路跟踪

HSRp与上行链路跟踪HSRP及上行链路跟踪一:实验目标(1):组网需求:企业总部局域网采用两台核心交换机组网来提高网络的可靠性,为防止二层环路,需要全网运行STP;将SW1部署为根网桥,SW2部署为备份根网桥,并将接入PC的接口配置为portfast端口,SW1-SW2之间使用链路捆绑进一步提高可靠性,同时,部署HSRP为内部vlan提供网关冗余。

本局域网有4个vlan,生产业务vlan11,服务器vlan12,二层网关vlan8,将SW1部署为vlan8/10/12的主网关,要求vlan10、vlan11的主网关跟踪上联端口。

(2)测试HSARP主备份网关之间的切换。

(3)分析PC1 ping PC2的三层通信过程和二层通信过程。

二:组网拓扑三:实验调测3.1基本信息配置3.11:SW1的基本信息配置Switch enable Switch#configure terminal Enter configuration commands,one per line.End with CNTL/Z.Switch(config)#hostname SW1 SW1(config)#no ip domain-lookupSW1(config)#line console 0SW1(config-line)#logging synchronous SW1(config-line)#no login SW1(config-line)#privi leve 15 SW1(config-line)#line vty 04SW1(config-line)#no login SW1(config-line)#privi leve 15 3.12:SW2基本信息配置3.13:SW3基本信息配置3.14:RT5基本信息配置3.15:RT6基本信息配置3.2:二层网络全局配置3.21:SW1的vlan配置SW1#vl da//进入vlan配置模式SW1(vlan)#vl 8VLAN 8added:Name:VLAN0008 SW1(vlan)#vl 10 VLAN 10 added:Name:VLAN0010 SW1(vlan)#vl 11 VLAN 11 added:Name:VLAN0011 SW1(vlan)#vl 12 VLAN 12 added:Name:VLAN0012 3.22:SW2的vlan配置3.23:SW3的vlan配置3.24:stp根网桥配置(将SW1配置为根网桥)SW1(config)#spa vl 8pri 0//手动将vlan8的网桥优先级设置为0 SW1(config)#spa vl 10 pri 0SW1(config)#spa vl 11 pri 0SW1(config)#spa vl 12 pri 03.25:stp备份根网桥配置(将SW2配置为备份根网桥)SW2(config)#spa vl 8pri 4096//手动将vlan8的网桥优先级设置为4096 SW2(config)#spa vl 10 pri 4096 SW2(config)#spa vl 11 pri 4096SW2(config)#spa vl 12 pri 4096 3.3:二层链路调测3.31:核心交换机SW1-SW2捆绑配置及调测SW1(config)#int ran fa 0/1-2//创建捆绑端口SW1(config-if-range)#swi tenc dSW1(config-if-range)#swi mo tSW1(config-if-range)#swi tall vl all SW1(config-if-range)#channel-group 2mo on//链路捆绑Creating aport-channel interface Port-channel2 W2(config)#int ran fa 0/1-2//创建捆绑端口SW2(config-if-range)#swi tenc dSW2(config-if-range)#swi mo tSW2(config-if-range)#swi tall vl all SW2(config-if-range)#chan2mo on//链路捆绑Creating aport-channel interface Port-channel2 3.32:SW1-SW3的trunk链路调试SW1(config)#int fa 0/3 SW1(config-if)#swi tenc d//封装802.1qSW1(config-if)#swi mo tSW1(config-if)#swi tall vl all SW1(config-if)#ex SW3(config)#int fa 0/1 SW3(config-if)#swi tenc dSW3(config-if)#swi mo tSW3(config-if)#swi tall vl all 3.33:SW2-SW3 trunk链路调试SW2(config)#int fa 0/3 SW2(config-if)#swi tenc dSW2(config-if)#swi mo tSW2(config-if)#swi tall vl all SW2(config-if)#ex SW3(config)#int fa 0/2 SW3(config-if)#swi tenc dSW3(config-if)#sw imo tSW3(config-if)#swi tall vl all 3.34:SW3 accee接口配置W3(config)#int fa 0/10 SW3(config-if)#swi mo acc SW3(config-if)#swi acc vl 10 SW3(config-if)#spa portf//配置为速端口,即当生成树变化时,可以绕过侦听和学习的时间直接进入转发状态SW3(config-if)#int fa 0/11 SW3(config-if)#swi mo acc SW3(config-if)#swi acc vl 11 SW3(config-if)#spa portf 3.4:二层设备网管地址配置3.41:SW3网管接口配置SW3(config-if)#int vl 8SW3(config-if)#ip add 192.168.8.132 255.255.255.128 SW3(config-if)#no shu SW3(config-if)#ex SW3(config)#ip de SW3(config)#ipdefault-g 192.168.8.129//配置默认网关3.5:三层接口配置3.51:SW1的三层接口配置SW1(config)#int vl 8SW1(config-if)#ip add 192.168.8.130 255.255.255.128 SW1(config-if)#no shu SW1(config-if)#ex SW1(config)#int vl 10 SW1(config-if)#ip add 192.168.10.2 255.255.255.0 SW1(config-if)#no shu SW1(config-if)#ex SW1(config)#int vl 11 SW1(config-if)#ip add 192.168.11.2255.255.255.0 SW1(config-if)#no shu SW1(config-if)#ex SW1(config)#int vl 12 SW1(config-if)#ip add 192.168.12.2 255.255.255.0 SW1(config-if)#no shu SW1(config-if)#ex SW2(config)#int vl 8SW2(config-if)#ip add 192.168.8.131 255.255.255.128 SW2(config-if)#no shu SW2(config-if)#ex SW2(config)#int vl 10 SW2(config-if)#ip add 192.168.10.3 255.255.255.0 SW2(config-if)#no shu SW2(config-if)#ex SW2(config)#int vl 11 SW2(config-if)#ip add 192.168.11.3255.255.255.0 SW2(config-if)#no shu SW2(config-if)#ex SW2(config)#int vl 12 SW2(config-if)#ip add 192.168.12.3 255.255.255.0 SW2(config-if)#no shu SW2(config-if)#ex 3.52:SW1的上行链路配置SW1(config)#int fa 0/12 SW1(config-if)#no swi//开启三层交换机的三层端口SW1(config-if)#ip add 192.168.9.1 255.255.255.252 SW1(config-if)#no shu SW1(config-if)#ex RT5(config)#int e0/0 RT5(config-if)#ip add 192.168.9.2 255.255.255.252 RT5(config-if)#no shu 3.53:SW2的上行链路配置SW2(config)#int fa 0/12 SW2(config-if)#no swi SW2(config-if)#ip add 192.168.9.5 255.255.255.252 SW2(config-if)#no shu SW2(config-if)#ex RT6(config)#int e0/0 RT6(config-if)#ip add 192.168.9.6RT6(config-if)#ip add 192.168.9.6 255.255.255.252 RT6(config-if)#no shu 3.54:SW1上的HSRP配置SW1(config)#int vl 8SW1(config-if)#stan 8ip 192.16 8.8.129//配置vlan8在HSRP组8中的虚拟IP地址SW1(config-if)#stan 8pri 120//配置vlan8在HSRP组8中的优先级为120 SW1(config-if)#stan 8pree//配置可以抢占SW1(config-if)#ex SW1(config)#int vl 10 SW1(config-if)#stan 10 ip 192.168.10.1//配置vlan10在HSRP组10中的SW1(config-if)#stan 10 pri 120//配置vlan8在HSRP组8中的优先级为120 SW1(config-if)#stan 10 pree//配置可以抢占SW1(config-if)#stan 10 tr fa 0/12 30//配置跟踪端口fa0/12,当fa0/12关闭时,vlan10在HSRP组10的优先级降低30 SW1(config)#int vl 11 SW1(config-if)#stan 11 ip 19 SW1(config-if)#stan 11 ip192.168.11.1 SW1(config-if)#stan 11 pree SW1(config-if)#exSW1(config)#int vl 12 SW1(config-if)#stan 12 ip 192.168.12.1SW1(config-if)#stan 12 ip 192.168.12.1 SW1(config-if)#stan 12 pri 120 SW1(config-if)#stan 12 pree SW1(config-if)#ex SW2(config)#int vl 8SW2(config-if)#stan 8ip 192.168.8.129 SW2(config-if)#stan 8pree SW2(config-if)#int vl 10 SW2(config-if)#stan 10 ip 192.168.10.1SW2(config-if)#stan 10 pree SW2(config-if)#int vl 11 SW2(config-if)#stan 11 ip 192.168.11.1 SW2(config-if)#stan 11 pri 120SW2(config-if)#stan 11 pree SW2(confi g-if)#stan 11 tr fa 0/12 30SW2(config-if)#ex SW2(config)#int vl 12 SW2(config-if)#stan 12 ip 192.168.12.1 SW2(config-if)#stan 12 pree SW2(config-if)#ex 3.55:配置静态路由SW1(config)#ip route 0.0.0.0 0.0.0.0 192.168.11.3//去往全网段的下一跳是192.168.11.3 SW2(config)#ip route 0.0.0.0 0.0.0.0 192.168.11.2 rt5(config)#ip route 0.0.0.0 0.0.0.0 192.168.9.1 rt6(config)#ip route 0.0.0.0 0.0.0.0 192.168.9.5 3.6:全网联通性测试Ping SW2的三层接口地址Ping SW1上的三层接口地址Ping 9网段Ping 8网段地址四:实验总结1:在本实验中,将SW1设为vlan 8、vlan10、vlan11、vlan12的根网桥是为了实验需要,实际工程应用中我们应该为了考虑负载均衡,根据实际情况配置根网桥。

srx320配置实例

srx320配置实例SRX320是一款功能强大的网络安全设备,它为企业网络提供了全面的防护和管理功能。

本文将介绍SRX320的配置实例,包括基本配置、安全策略、NAT转换、VPN配置等内容。

一、基本配置我们需要对SRX320进行基本配置。

通过串行接口或控制台接口连接到设备,并使用管理员账户登录。

然后,进行以下基本配置:1. 配置主机名:设置设备的主机名,以便于识别和管理。

2. 配置域名解析:配置设备的域名解析服务器,以便于域名解析和访问控制。

3. 配置管理接口:设置设备的管理接口IP地址和子网掩码,以便于远程管理和访问控制。

4. 配置时间服务器:配置设备的时间服务器,以便于时间同步和日志记录。

二、安全策略安全策略是SRX320的核心功能之一,它可以用于控制流量的进出和流转。

以下是安全策略的配置实例:1. 配置安全区域:将接口划分为内部区域和外部区域,并配置安全区域策略。

2. 配置安全策略:设置允许或拒绝流量的规则,可以基于源IP地址、目的IP地址、端口号等条件进行匹配。

3. 配置应用识别:启用应用识别功能,可以根据应用层协议进行流量的检测和控制。

三、NAT转换NAT转换是网络地址转换的缩写,它可以用于将私有IP地址转换为公共IP地址,以实现内部网络和外部网络之间的通信。

以下是NAT转换的配置实例:1. 配置源地址转换:将内部网络的私有IP地址转换为公共IP地址,以便于对外访问。

2. 配置目的地址转换:将外部网络的公共IP地址转换为内部网络的私有IP地址,以便于对内访问。

3. 配置端口转换:将内部网络的端口号转换为外部网络的端口号,以实现多对多的通信。

四、VPN配置VPN是虚拟专用网络的缩写,它可以通过加密和隧道技术,实现远程用户和分支机构与总部之间的安全通信。

以下是VPN配置的实例:1. 配置IKE策略:设置IKE策略,包括加密算法、身份验证方法、密钥交换协议等参数。

2. 配置IPsec策略:设置IPsec策略,包括加密算法、完整性校验算法、DH组等参数。

srx标准

srx标准

SRX标准是一种网络安全平台,由Juniper Networks开发和推出。

SRX代表"Services Gateways",它是一系列集成了多种网

络安全功能的硬件设备,可用于保护企业网络免受各种威胁和攻击。

SRX标准的关键特点包括:

1. 防火墙功能:SRX设备可以检测和过滤进出网络的数据流量,通过访问控制列表(ACL)、应用程序识别和防火墙策略来

保护网络安全。

2. 虚拟专用网络(VPN)功能:SRX设备支持虚拟私人网络连接,用于建立安全的远程访问和站点到站点连接。

3. 入侵检测和防御系统(IDS/IPS)功能:SRX设备可以检测并

预防入侵攻击,包括网络和应用层攻击。

4. 安全管理员角色:SRX设备提供了管理员角色,用于配置

和管理设备的网络安全策略。

5. 安全事件和日志记录:SRX设备可以记录安全事件和生成

日志,以便进行安全审计和故障排除。

SRX标准是一个灵活和可扩展的网络安全解决方案,适用于

各种规模的企业网络。

它提供了全面的网络安全功能,帮助保护企业免受各种网络威胁的侵害。

JuniperSRX中文配置手册及图解

前言、版本说明 (2)一、界面菜单管理 (4)2、WEB管理界面 (4)(1)Web管理界面需要浏览器支持Flash控件。

(4)(2)输入用户名密码登陆: (4)(3)仪表盘首页 (5)3、菜单目录 (7)二、接口配置 (12)1、接口静态IP (12)2、PPPoE (13)3、DHCP (14)三、路由配置 (16)1、静态路由 (16)2、动态路由 (16)四、区域设置Zone (18)五、策略配置 (20)1、策略元素定义 (20)2、防火墙策略配置 (22)3、安全防护策略 (25)六、地址转换 (26)1、源地址转换-建立地址池 (26)2、源地址转换规则设置 (27)七、VPN配置 (30)1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30)2、建立第一阶段IKE策略 (31)3、建立第一阶段IKE Gateway (32)4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33)5、建立第一阶段IKE策略 (34)6、建立VPN策略 (35)八、Screen防攻击 (38)九、双机 (39)十、故障诊断 (39)前言、版本说明产品:Juniper SRX240 SH版本:JUNOS Software Release [9.6R1.13]注:测试推荐使用此版本。

此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。

9.5R2.7版本(CPU持续保持在60%以上,甚至90%)9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)一、界面菜单管理1、管理方式JuniperSRX系列防火墙出厂默认状态下,登陆用户名为root密码为空,所有接口都已开启Web管理,但无接口地址。

终端连接防火墙后,输入用户名(root)、密码(空),显示如下:root@srx240-1%输入cli命令进入JUNOS访问模式:root@srx240-1% cliroot@srx240-1>输入configure进入JUNOS配置模式:root@srx240-1% cliroot@srx240-1> configureEntering configuration mode[edit]root@srx240-1#防火墙至少要进行以下配置才可以正常使用:(1)设置root密码(否则无法保存配置)(2)开启ssh/telnet/http服务(3)添加用户(root权限不能作为远程telnet帐户,可以使用SHH方式)(4)分配新的用户权限2、WEB管理界面(1)Web管理界面需要浏览器支持Flash控件。

Juniper SRX配置手册

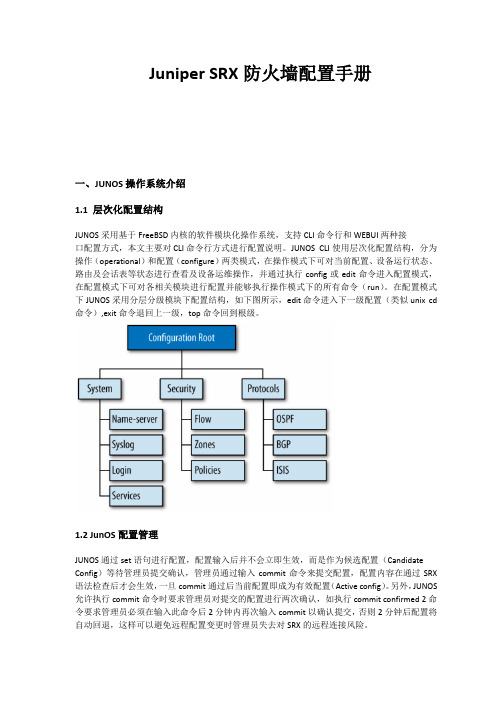

Juniper SRX防火墙配置手册一、JUNOS操作系统介绍1.1 层次化配置结构JUNOS采用基于FreeBSD内核的软件模块化操作系统,支持CLI命令行和WEBUI两种接口配置方式,本文主要对CLI命令行方式进行配置说明。

JUNOS CLI使用层次化配置结构,分为操作(operational)和配置(configure)两类模式,在操作模式下可对当前配置、设备运行状态、路由及会话表等状态进行查看及设备运维操作,并通过执行config或edit命令进入配置模式,在配置模式下可对各相关模块进行配置并能够执行操作模式下的所有命令(run)。

在配置模式下JUNOS采用分层分级模块下配置结构,如下图所示,edit命令进入下一级配置(类似unix cd 命令),exit命令退回上一级,top命令回到根级。

1.2 JunOS配置管理JUNOS通过set语句进行配置,配置输入后并不会立即生效,而是作为候选配置(Candidate Config)等待管理员提交确认,管理员通过输入commit命令来提交配置,配置内容在通过SRX 语法检查后才会生效,一旦commit通过后当前配置即成为有效配置(Active config)。

另外,JUNOS 允许执行commit命令时要求管理员对提交的配置进行两次确认,如执行commit confirmed 2命令要求管理员必须在输入此命令后2分钟内再次输入commit以确认提交,否则2分钟后配置将自动回退,这样可以避免远程配置变更时管理员失去对SRX的远程连接风险。

在执行commit命令前可通过配置模式下show命令查看当前候选配置(Candidate Config),在执行commit后配置模式下可通过run show config命令查看当前有效配置(Active config)。

此外可通过执行show | compare比对候选配置和有效配置的差异。

SRX上由于配备大容量硬盘存储器,缺省按先后commit顺序自动保存50份有效配置,并可通过执行rolback和commit命令返回到以前配置(如rollback 0/commit可返回到前一commit配置);也可以直接通过执行save configname.conf手动保存当前配置,并执行load override configname.conf / commit调用前期手动保存的配置。

链路追踪sleuth原理

链路追踪sleuth原理

链路追踪sleuth是一种基于分布式系统的跟踪解决方案,它可

以帮助开发人员更好地了解系统内部的交互,以便进行故障排除和性能优化。

sleuth的工作原理是通过在系统中添加唯一的跟踪标识符,将

不同的操作串联起来形成一个完整的操作链路。

当发生故障或性能问题时,开发人员可以使用sleuth跟踪标识符来查找问题的源头,并

定位具体的操作。

sleuth还支持将跟踪数据发送到不同的后端存储,例如Zipkin

或Elasticsearch,以便进行更深入的分析和可视化。

此外,sleuth 还支持在微服务之间进行跨服务跟踪,以帮助开发人员了解整个系统的交互。

总的来说,链路追踪sleuth是一种非常有用的工具,可以帮助

开发人员更好地了解微服务之间的交互,并进行故障排除和性能优化。

- 1 -。

链路追踪sleuth原理

链路追踪sleuth原理链路追踪Sleuth原理链路追踪Sleuth是一个基于Spring Cloud和Zipkin的分布式跟踪解决方案。

它可以通过跟踪请求的调用链,帮助开发人员快速定位问题。

本文将介绍链路追踪Sleuth的原理和使用方法。

一、Sleuth的原理Sleuth通过给每个请求添加一个唯一的ID,把请求的调用链串联起来。

当一个请求被发起时,Sleuth会生成一个Span(跨度),Span包含了这个请求的ID、开始时间、结束时间、耗时等信息。

如果这个请求又调用了其他服务,Sleuth会在当前的Span中再生成一个子Span,同样包含子请求的ID、开始时间、结束时间、耗时等信息,形成一个调用链。

通过这个调用链,我们可以清晰地看到每个服务的调用情况,从而快速定位问题。

Sleuth的原理基于Spring AOP和ThreadLocal实现。

当请求进入任何一个被Sleuth增强的方法时,Sleuth会首先生成一个Trace ID,并将其存储在ThreadLocal中,然后再生成一个Span ID,并建立与上一个Span ID的关联关系。

当请求离开方法时,Sleuth会记录下请求的开始时间、结束时间、执行时间等信息,并将这些信息存储在Span中。

这个Span会被发送至Zipkin Server,以便后期的分析和查询。

二、Sleuth的使用方法1. 引入Sleuth依赖使用Sleuth需要引入以下依赖:```<dependency><groupId>org.springframework.cloud</groupId><artifactId>spring-cloud-starter-sleuth</artifactId></dependency>```2. 配置Zipkin Server地址在配置文件中添加以下配置:```spring.zipkin.base-url=http://zipkin-server:9411spring.sleuth.sampler.probability=1```其中,spring.zipkin.base-url是Zipkin Server的地址,spring.sleuth.sampler.probability是采样率,取值范围是0到1,代表采样的概率。

链路跟踪的实现原理

链路跟踪的实现原理概述链路跟踪(tracing)是一种用于跟踪分布式系统中请求的路径和执行过程的技术。

通过记录和跟踪请求的每个步骤,包括进程间通信、函数调用和数据库查询等,链路跟踪可以帮助开发人员快速定位和解决分布式系统中的性能问题和故障。

在本文中,我们将探讨链路跟踪的实现原理。

首先,我们将介绍链路跟踪的基本概念和核心组件。

然后,我们将详细讨论实现链路跟踪的常用方法和技术。

最后,我们将介绍链路跟踪的一些应用场景和实际案例。

什么是链路跟踪?链路跟踪是一种在分布式系统中追踪请求的路径和执行过程的技术。

它通过在请求的每个步骤中插入标识符(通常称为“追踪ID”或“跟踪标识”),记录请求经过的每个节点和服务,并将这些信息聚合到一个跟踪树或跟踪图中。

链路跟踪可以用于诊断和解决分布式系统中的性能问题和故障。

通过分析和可视化链路跟踪数据,开发人员可以快速确定请求的瓶颈和潜在问题所在。

链路跟踪的核心组件链路跟踪通常由以下核心组件组成:追踪 ID追踪 ID 是一个在整个链路跟踪过程中唯一标识请求的字符串。

它被用于将请求的每个步骤关联起来,以便在跟踪树或跟踪图中进行聚合和分析。

追踪 ID 可以由系统自动生成,也可以手动指定。

追踪数据追踪数据是在整个链路跟踪过程中收集和记录的有关请求的信息。

它包括请求的起始时间、结束时间、持续时间,以及请求经过的每个节点和服务等。

追踪数据通常以结构化的方式存储,可以通过日志或数据库进行持久化。

追踪器是链路跟踪的核心组件之一。

它负责记录和传递追踪数据,并管理追踪 ID 的生成和关联。

追踪器通常会在请求的入口点创建,并在请求经过的每个步骤中传递和更新追踪数据。

追踪中间件追踪中间件是一种用于在请求的每个步骤中插入追踪逻辑的软件组件。

它可以通过在分布式系统的各个节点上部署,拦截和记录请求的传输、处理和存储过程,以实现链路跟踪的功能。

链路跟踪的实现方法和技术实现链路跟踪有多种方法和技术可供选择。

prometheus全链路追踪原理_概述及解释说明

prometheus全链路追踪原理概述及解释说明1. 引言1.1 概述在当今互联网快速发展的背景下,全链路追踪成为了一个不可或缺的工具。

它能够帮助我们监控和分析应用程序中的每个环节,从而快速识别并解决问题。

Prometheus作为一种流行的监控与告警系统,也提供了全链路追踪的功能,极大地便利了开发人员和运维人员对系统性能进行实时观测与优化。

1.2 文章结构本文将详细介绍Prometheus全链路追踪原理,以及其相关概念和技术细节。

具体内容包括:什么是全链路追踪、Prometheus在全链路追踪中扮演的角色以及追踪数据的收集方法等。

同时,本文还将对Prometheus全链路追踪原理进行解释说明,包括样本收集和存储、数据可视化和分析以及动态追踪与性能优化等方面。

此外,本文还将通过实践应用案例分析来说明全链路追踪在实际场景中的应用价值。

我们将具体探讨网络请求追踪示例、微服务调用链分析案例以及分布式系统性能优化案例。

通过这些案例,读者将能更加深入地理解全链路追踪在不同场景下的运用方式和效果。

最后,我们将对本文进行总结,并展望Prometheus全链路追踪的未来发展趋势。

1.3 目的本文的目的是为读者提供关于Prometheus全链路追踪原理的全面介绍。

通过阅读本文,读者可以了解什么是全链路追踪以及它在应用程序中的重要性。

同时,读者还可以学习到Prometheus在全链路追踪中所扮演的角色,以及如何使用Prometheus进行数据收集、存储、可视化和分析等操作。

此外,通过具体应用案例分析,读者将能够更好地掌握全链路追踪在实际场景中的应用技巧和解决问题的方法。

希望该文章能够为读者提供启示,并使其能够更好地利用Prometheus进行全链路追踪工作。

2. Prometheus全链路追踪原理:2.1 什么是全链路追踪:在现代分布式系统中,一个请求往往会经过多个服务和组件的处理。

全链路追踪是指通过记录和跟踪这些处理过程中每个环节的信息,来分析和优化整个请求处理流程的一种技术手段。

经典案例系列分享之十一:juniper SRX 利用虚拟路由器实现多链路冗余以及双向接入

配置:

set routing-instances Tel instance-type virtual-router set routing-instances Tel interface ge-0/0/4.0 set routing-instances Tel routing-options interface-routes rib-group inet Big-rib set routing-instances Tel routing-options static route 0.0.0.0/0 next-hop 192.168.4.2 set routing-instances CNC instance-type virtual-router set routing-instances CNC routing-options interface-routes rib-group inet Big-rib set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.1/24 set interfaces ge-0/0/5 unit 0 family inet address 192.168.5.1/24 set interfaces ge-0/0/6 unit 0 family inet address 10.10.30.189/24 set routing-options interface-routes rib-group inet Big-rib set routing-options static route 10.0.0.0/8 next-hop 10.10.30.1 set routing-options static route 0.0.0.0/0 install set routing-options rib-groups Big-rib import-rib inet.0 set routing-options rib-groups Big-rib import-rib CNC.inet.0 set routing-options rib-groups Big-rib import-rib Tel.inet.0 set security nat destination pool 111 address 192.168.3.5/32 set security nat destination rule-set 1 from zone Tel-trust set security nat destination rule-set 1 rule 111 match source-address 0.0.0.0/0 set security nat destination rule-set 1 rule 111 match destination-address 192.168.4.1/32 set security nat destination rule-set 1 rule 111 match destination-port 3389 set security nat destination rule-set 1 rule 111 then destination-nat pool 111 set security nat destination rule-set 2 from zone CNC-trust set security nat destination rule-set 2 rule 222 match source-address 0.0.0.0/0 set security nat destination rule-set 2 rule 222 match destination-address 192.168.5.1/32 set security nat destination rule-set 1 rule 111 match destination-port 3389 set security nat destination rule-set 2 rule 222 then destination-nat pool 111 set applications application tcp_3389 protocol tcp set routing-options static route 0.0.0.0/0 next-hop 192.168.4.2 set routing-options static route 0.0.0.0/0 no-readvertise

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SRX 多链路路由切换

郭成军

2013-8-30

SRX 防火墙有多出口,链路切换的两种情况:

1,当SRX防火墙的主路由出口端口down时,链路自动切换到另一条优选的链路

2,当SRX防火墙的主路由的上端链路down时,链路启动切换到另一条优选的链路

2.拓扑

SRX防火墙ge-0/0/0,ge-0/0/4为untrust区的两个接口,分别连接两个不同的SP,去访问互联网。

ge-0/0/1接口为trust区,连接一台pc供测试使用。

接口配合

set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.1/24

set interfaces ge-0/0/1 unit 0 family inet address 192.168.80.1/24

set interfaces fe-0/0/4 unit 0 family inet address 192.168.1.1/24

浮动路由配置

set routing-options static route 0.0.0.0/0 next-hop 172.16.1.2

set routing-options static route 0.0.0.0/0 qualified-next-hop 192.168.1.2 preference 10

set routing-options static route 0.0.0.0/0 preference 5

nat配置

set security nat source rule-set trust-to-untrust from zone trust

set security nat source rule-set trust-to-untrust to zone untrust

set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 0.0.0.0/0

set security nat source rule-set trust-to-untrust rule source-nat-rule then source-nat interface

策略配置

set security policies from-zone trust to-zone untrust policy trust-to-untrust match source-address any

set security policies from-zone trust to-zone untrust policy trust-to-untrust match destination-address any

set security policies from-zone trust to-zone untrust policy trust-to-untrust match application any set security policies from-zone trust to-zone untrust policy trust-to-untrust then permit

区域属性配置

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone trust host-inbound-traffic protocols all

set security zones security-zone trust interfaces ge-0/0/1.0

set security zones security-zone untrust host-inbound-traffic system-services all

set security zones security-zone untrust host-inbound-traffic protocols all

set security zones security-zone untrust interfaces ge-0/0/0.0

set security zones security-zone untrust interfaces fe-0/0/4.0

rpm配置

s et services rpm probe probe-r1 test testsvr target address 192.168.201.250

set services rpm probe probe-r1 test testsvr probe-count 5

set services rpm probe probe-r1 test testsvr probe-interval 2

set services rpm probe probe-r1 test testsvr test-interval 2

set services rpm probe probe-r1 test testsvr thresholds successive-loss 5

set services rpm probe probe-r1 test testsvr thresholds total-loss 1

set services rpm probe probe-r1 test testsvr destination-interface ge-0/0/0.0

set services rpm probe probe-r1 test testsvr next-hop 172.16.1.2

set services rpm probe probe-r2 test testsvr target address 192.168.201.251

set services rpm probe probe-r2 test testsvr probe-count 5

set services rpm probe probe-r2 test testsvr probe-interval 2

set services rpm probe probe-r2 test testsvr test-interval 2

set services rpm probe probe-r2 test testsvr thresholds successive-loss 5

set services rpm probe probe-r2 test testsvr thresholds total-loss 1

set services rpm probe probe-r2 test testsvr destination-interface fe-0/0/4.0

set services rpm probe probe-r2 test testsvr next-hop 192.168.1.2

ip-monitoring配置

set services ip-monitoring policy 1 match rpm-probe probe-r1

set services ip-monitoring policy 1 then preferred-route route 0.0.0.0/0 next-hop 192.168.1.2 set services ip-monitoring policy 2 match rpm-probe probe-r2

set services ip-monitoring policy 2 then preferred-route route 0.0.0.0/0 next-hop 172.16.1.2 4.测试要求

SRX防火墙上的主路由表示走ge-0/0/0接口出去,ge-0/0/4为备用路由

1,当ge-0/0/0接口down后,路由的切换状态

2,当上层链路出现故障时,路由的切换状态

5.测试结果

5.1当ge-0/0/0接口down后,路由的切换状态 SRX防火墙在接口及链路都正常状态下的路由表:

SRX防火墙ge-0/0/0接口down后的路由表:

结果:当ge-0/0/0接口down后,备用路由生效,内部设备可以通过防火墙的备用路由出去。

5.2当链路192.168.201.250 有故障时,路由的切换状态

正常情况下的路由表及ip-monitoring状态:

当链路192.168.201.250 有故障时,路由表及ip-monitoring状态如下:

结果:当ge-0/0/0出口的外部链路出现故障后,通过ip-monitoring 策略监控,可以判断链路的健康状态,链路自动切换到备用的链路上,当ge-0/0/0接口的外部链路回复后,链路会自动切换回原来的状态。

官网ip-monitoring链接地址:/InfoCenter/index?page=content&id=KB22052。