网络协议信息隐藏全解共61页文档

第二章网络体系结构与协议全解

1、网络层的主要功能 路径选择:指通信子网中,源节点和中间节 点为将报文分组传送到目的节点而对后继节 点的选择。 流量控制:对进入通信子网的数据量加以控 制,以防止拥塞现象的出现。 数据的传输与中继 清除子网的质量差异

2、网络服务 (1)虚电路服务:面向连接的网络服务, 是网络层向传输层提供的一种使所以分 组按顺序到达目的端系统的可靠的数据 传送方式。

2、网络互联层 其主要功能是负责在互联网上传输数据分组, 它是TCP/IP参考模型中最重要一层,它是通 信的枢纽。 在该层,主要定义了网络互联协议,即IP协 议及数据分组的格式。本层还定义了地址解 析协议ARP,反向地址解析协议RARP及网 际控制报文协议ICMP

3、传输层 也被称为主机至主机层,它主要负责端到端 的对等实体之间进行通信。 该层使用了两种协议支持数据的传输,它们 是TCP协议和UDP协议。 TCP协议是可靠的、面向连接的协议。 UDP协议是不可靠的、无连接协议

OSI参考模型将网络的不同功能划分为7层

7 6

应用层Application

表示层Presentation 会话层session 传输层transport 网络层Network 数据链路层Data Link 物理层Physical

处理网络应用

Байду номын сангаас

数据表示

主机间通信 端到端的连接

5

4 3

寻址和最短路径

介质访问(接入) 二进制传输

2.1.2分层设计

为什么要分层

协议分层与问题简化

硬件故障 网络拥塞

“分而治之” 每一层的目的都是向它的上一层提 供一定的服务而把如何实现这一服 务的细节对上层加以屏蔽。

网络协议信息隐藏

D:

嵌入 进程 嵌入 进程

正常数据包

携密数据包

携密数据包

E:

正常数据包

F:

携密数据包

携密数据包

• 上图中的嵌入进程即为隐蔽通信的发送方,提取进程 为接收方。根据网络通信的实际情况,6种模式中其 实只有模式A和模式C是可行的。由于模式C需要重写 操作系统的网络协议驱动,故此处采用模式A,即发 送方自己产生载体(即正常协议数据包),发送方和 接收方分别是数据流的始点和终点,如下图:

【原理简介】

• 在传输层中,TCP和UDP都使用相同的网络层,TCP向应 用层提供一种面向连接的、可靠的字节流服务,而UDP 提供的是无连接的、不可靠的字节流服务。在TCP与 UDP上都可以进行信息隐藏,本节以TCP为例进行说明 ,其首部格式如下图所示。

0 8 16 24 31

16位源端口号 32位序列号 32位确认号 4位首部长 度 保留(6位) 16位TCP校验和

公开信道(overt channel)

发送端

嵌入进程

检测进程

接收端

隐蔽通道(covert channel)

• 在上图中,发送端的嵌入进程将秘密信息嵌入数据包的首部, 通过网络传输后,接收方利用检测进程检测出携带秘密信息 的数据包后提取出信息,根据用户的需要可以保存成文件, 也可立即显示。 • 最早被用来进行协议隐写的协议是IP协议,其首部如下图所 示,图中灰色阴影部分可直接用于隐藏信息。

【实验环境】

• (1) 网络环境:100Mbps交换 式以太网,2台主机,其中包 括发送端(192.168.0.1/24)与 接收端(192.168.0.2/24); • (2) 操作系统:Windows2000 或2.4.20以上版本的Linux (如Redhat9和Fedora系列); • (3) 编程工具:Microsoft Visual C++ 6.0。

网络与信息安全培训教材PPT68张课件

原始IP分组 IPSec保护的IP分组

IP

TCP

Payload

Protected

IP

IPSec TCP

Payload

隧道模式

在不安全信道上,保护整个IP分组 安全操作在网络设备上完成

安全网关、路由器、防火墙……

通信终端的IP地址

原始IP分组 IPSec保护的IP分组

Y

Y

数据源鉴别

Y

Y

重放攻击保

Y

Y

Y

护

数据机密性

Y

Y

流量机密性

Y

Y

IPSec协议的实现

OS集成

IPSec集成在操作系统内,作为IP 层的一部分

具有较高的效率 IPSec安全服务与IP层的功能紧密

集合在一块

嵌入到现有协议栈

IPSec作为插件嵌入到链路层和IP 层之间

较高的灵活性 效率受到影响

Header length

number

data

AH头的长度

下一个协议类型

安全参数索引SPI:标示与分组通信相关联的SA 序列号Sequence Number:单调递增的序列号,

用来抵抗重放攻击 鉴别数据Authentication Data:包含进行数据

源鉴别的数据(MAC),又称为ICV(integrity check value)

网络与信息安全的构成

物理安全性

设备的物理安全:防火、防盗、防破坏等

通信网络安全性

防止入侵和信息泄露

系统安全性

计算机系统不被入侵和破坏

用户访问安全性

通过身份鉴别和访问控制,阻止资源被非法用户访问

数据安全性

数据的完整、可用

数据安全_精品文档

数据安全含义信息安全或者数据安全有对立的两方面的含义:一是数据本身的安全,主要是指采用现代密码算法对数据进行主动保护,如数据保密、数据完整性、双向强身份认证等,二是数据防护的安全,主要是采用现代信息存储手段对数据进行主动防护,如通过磁盘阵列、数据备份、异地容灾等手段保证数据的安全,数据安全是一种主动的包含措施,数据本身的安全必须基于可靠的加密算法与安全体系,主要是有对称算法与公开密钥密码体系两种。

目前数据泄露防护市场的品牌结构主要有国外和国内品牌两大阵营:国外品牌为Websense、Symantec、Trend Micro 等,国内品牌主要有亿赛通、深信服等等。

无论是国外还是国内厂商,其在产品、渠道以及行业应用方面都有较为明显的区别。

不少企业的数据安全都具有这样一些特点:机密性、保密性、完整性等。

数据是信息化潮流真正的主题,企业已经把关键数据视为正常运作的基础。

一旦遭遇数据灾难,那末整体工作会陷入瘫痪,带来难以估计的损失。

影响数据安全的主要因素(1)硬盘驱动器损坏一个硬盘驱动器的物理损坏意味着数据丢失。

设备的运行损耗、存储介质失效、运行环境以及人为的破坏等,都能造成硬盘驱动器设备造成影响。

(2)人为错误由于操作失误,使用者可能会误删除系统的重要文件,或者修改影响系统运行的参数,以及没有按照规定要求或者操作不当导致的系统宕机(3)黑客这里入侵时入侵者通过网络远程入侵系统,侵入形式包括不少:系统漏洞,管理不力等(4)病毒由于感染计算机病毒而破坏计算机系统,造成的重大经济损失屡屡发生,计算机病毒的复制能力强,感染性强,特殊是网络环境下,传播性更快。

(5) 信息窃取从计算机上复制、删除信息或者干脆把计算机偷走(6) 自然灾害(7) 电源故障电源供给系统故障,一个瞬间过载电功率会损坏在硬盘或者存储设备上的数据(8) 磁干扰磁干扰是指重要的数据接触到有磁性的物质,会造成计算机数据被破坏。

数据安全防护技术计算机存储的信息越来越多,而且越来越重要,为防止计算机中的数据意外丢失,普通都采用许多重要的安全防护技术来确保数据的安全,下面简单的介绍常用和流行的数据安全防护技术:1、磁盘阵列磁盘阵列是指把多个类型、容量、接口甚至品牌向来的专用磁盘或者普通硬盘连成一个阵列,使其以更快的速度、准确、安全的方式读写磁盘数据,从而达到数据读取速度和安全性的一种手段。

信息隐藏的基本方法-Read

数字图像

灰度信息 数字化

1 1 1 1 1 1 1 1 1 2 5 6 6 5 4 2 2 7 8 8 8 8 8 6 4 8 5 5 7 4 3 1 4 8 5 6 5 1 1 1 2 7 8 8 4 6 6 1 1 2 6 6 2 6 6 1 1 1 1 1 1 1 1 1

像素

数字化

数字图像

ICMP回射请求和应答报文头部格式

基于网络协议的隐密通信

n

ICMP报文

n

n

n

RFC规范约定,ICMP报文中的标识符和序号字段由发 送端自由选择,它们在应答中应该回显,以便发送端 将应答和请求相匹配。“选项”字段内容也必须回显, 因此标识符、序号和可选数据字段都能用于隐密通信。 由于防火墙、入侵检测等安全应用通常只检查ICMP报 文首都,因此用ICMP建立秘密信道是通常把数据直接 放到“选项”字段中。 类似的做法还有使用IGMP、HTTP、DNS等协议建立秘 密信道。它们都可以实现客户端和服务器端的准实时 通信。 可以配合加密技术提高传输安全性。

8

基于网络协议的隐密通信

n

报文伪装

n

报文伪装是指将秘密信息插入协议报文 的一些不影响接收效果的未用字段和发 送端自定义字段中,建立秘密信道的方 法。 TCP、IP协议中有很多字段可供使用,适 合于建立秘密信道。

9

基于网络协议的隐密通信

n

IP伪装

可以直接将数据放入IP数据包的“标识”和“选项” 字段中,每个IP数据包可以携带一两个字节的 秘密信息。

IP数据包格式

10

基于网络协议的隐密通信

n

TCP伪装

TCP的“序列号”、“已接受到的包序号”、 “窗口”、“保留”字段都可以用于隐密通信

802.11无线wifi协议学习手册--无线网络权威指南(第解析

802.11 无线网络权威指南802.11无线网络权威指南(第2 版第 1 页, 共508 页802.11 无线网络权威指南文档密级802.11 无线网络权威指南目录802.11无线网络权威指南 (1(第2版 (1目录 (3序 (14前言 (16第1章无线网络导论 (241.1为何需要无线?241.1.1无线频谱:关键资源 (251.2无线网络的特色271.2.1没有实体界限 (271.2.2动态实体介质 (271.2.3安全性 (281.2.4标准的好处 (29第2章802.11网络概论 (312.1 IEEE 802 网络技术规格312.2 802.11 相关术语及其设计332.2.1网络类型 (342.2.2再论传输系统 (372.2.3网络界限 (382.3 802.11 网络的运作方式402.3.1网络服务 (402.4移动性的支持442.4.1移动性网络设计 (45第3章802.11 MAC (473.1 MAC 所面临的挑战483.1.1射频链路质量 (483.1.2隐藏节点的问题 (493.2 MAC 访问控制与时钟503.2.1载波监听功能与网络分配矢量 (513.2.2帧间隔 (523.2.3帧间隔与优先程度 (533.3利用DCF 进行竞争式访问543.3.1 DCF 与错误复原 (553.3.2使用重传计数器 (553.3.3 DCF 与延迟 (55802.11 无线网络权威指南文档密级3.3.4 Spectralink 语音优先性 (563.3.5帧的分段与重组 (573.3.6帧格式 (583.3.7 Frame Control 位 (583.3.8 Duration/ID 位 (623.3.9 Address 位 (623.3.10 Basic Service Set ID (BSSID (63 3.3.11顺序控制位 (633.3.12帧主体 (643.3.13帧检验序列(FCS (643.4 802.11 对上层协议的封装653.5竞争式数据服务663.5.1广播与组播数据或管理帧 (663.5.2单点传播帧 (673.5.3省电程序 (693.5.4多种速率支持(Multirate Support (713.6帧的处理与桥接723.6.1无线介质到有线介质(802.11 至以太网 (733.6.2有线介质至无线介质(Wired Medium to Wireless Medium (74 3.6.3服务质量延伸功能 (75第4章802.11帧封装细节 (764.1数据帧764.1.1 Frame Control(帧控制 (774.1.2 Duration(持续时间 (774.1.3地址与DS Bit (794.1.4数据帧的次类型 (814.1.5数据帧的封装 (824.2控制帧854.2.1一般的帧控制位 (854.2.2 RTS(请求发送 (864.2.3 CTS(允许发送 (874.2.4 ACK(应答 (884.2.5 PS-Poll(省电模式一轮询 (894.3管理帧904.3.1管理帧的结构 (904.3.2长度固定的管理帧元件 (914.3.3管理帧的信息元素 (994.3.4管理帧的类型 (1124.4帧发送以及连接与身份认证状态1164.4.1帧等级 (117802.11 无线网络权威指南文档密级第5章有线等级隐私(WEP (119 5.1 WEP 的密码学背景1195.1.1串流密码锁的安全性 (1205.1.2密码政治学 (1215.2 WEP 的加密机制1215.2.1 WEP 的数据处理 (1225.2.2 WEP 的帧格式 (1255.3关于WEP 的各种问题1265.3.1 RC4 在密码学上的性质 (1265.3.2 WEP 统设计上的瑕疵 (1265.3.3针对WEP 密钥的还原攻击 (127 5.3.4防范密钥还原攻击 (1285.4动态WEP 129第6章802.1X使用者身份认证 (130 6.1可延伸身份认证协议(EAP1316.1.1 EAP 的封包格式 (1316.1.2 EAP 的要求与回复 (1326.1.3 EAP 身份认证方式 (1336.1.4 EAP 认证的成功或失败 (1346.1.5 EAP 交换程序范例 (1346.2 EAP 认证方式(EAP Method135 6.2.1加密的方式 (1356.2.2非加密式EAP 认证方式 (137 6.2.3其他的内层身份认证方式 (138 6.3 802.1X:网络连接埠的身份认证1396.3.1 802.1X 的架构及相关术语 (1406.3.2 802.1X 的帧过滤 (1416.3.3 EAPOL 的封装格式 (1416.3.4定位 (1426.4 802.IX 与无线局域网络1426.4.1 802.11 网络上的802.1X 交换程序范例 (1426.4.2动态产生密钥 (144第7章802.11I:RSN、TKIP与CCMP (1457.1临时密钥完整性协议(TKIP1457.1.1 TKIP 与WEP 的差异 (1457.1.2 TKIP 的数据处理与过程 (1477.1.3 Michael 完整性检验 (1527.2「计数器模式」搭配「区块密码锁链—信息真实性检查码」协议(CCMP154 7.2.1 CCMP 的数据处理 (155802.11 无线网络权威指南7.3固安网络(RSN的运作方式文档密级1577.3.1 802.11i 密钥阶层体系 (1577.3.2 802.11i 密钥的产生与传递 (1597.3.3混合加密类型 (1607.3.4密钥快取 (161第8章过程管理 (1628.1管理架构8.2扫描162 1628.2.1被动扫描 (1638.2.2主动扫描 (1648.2.3扫描结果 (1658.2.4加入网络 (1668.3身份认证1678.3.1 802.11―身份认证‖ (1678.4事先身份认证1708.4.1 802.11 事先身份认证 (1708.4.2 802.11i 事先身份认证与密钥快取 (171 8.5连接过程1738.5.1连接程序 (1738.5.2重新连接程序 (1748.6节省电力1768.6.1 Infrastructure(基础型网络的电源管理 (1768.6.2 IBSS 的电源管理 (1818.7计时器的同步1838.7.1 Infrastructure 的计时同步 (184 8.7.2 IBSS 的计时同步 (1848.8频谱的管理1858.8.1传输功率控制(TPC (1858.8.2动态选频(DFS (1888.8.3 Action 帧 (190第9章PCF免竞争服务 (1969.1以PCF 提供免竞争访问196 9.1.1 PCF 作业 (1969.1.2基站的传输 (1979.1.3免竞争期间的长短 (1999.2 PCF 帧的封装细节1999.2.1免竞争期间结束(CF-End (201 9.2.2 CF-End+CF-ACk (2029.3电源管理与PCF 204802.11 无线网络权威指南文档密级第10章物理层概观 (205 10.1物理层架构10.2无线链路205 20510.2.1使用执照与管制 (20610.2.2展频 (20810.3 RF 传播与802.11 21010.3.1信号接收与效能 (21010.3.2路径损耗、传输距离与传输量 (21210.3.3多重路径干扰 (21310.3.4讯符间干扰(ISO (21410.4 802.11 的RF 工程21510.4.1 RF 零件 (215第11章跳频物理层 (21811.1 11.1 跳频传输21811.1.1 802.11 FH 的细节 (21911.1.2 802.11 跳频序列 (22011.1.3加入802.11 跳频网络 (22011.1.4 I S M 幅射量规定与最大传输量 (22111.1.5干扰效应 (22111.2高斯频移键控(GFSK22211.2.1二阶式GFSK (22211.2.2四阶式GFSK (22311.3 FH PLCP 22411.3.1分封(Framing与白化(whitening (22411.4 FH PMD 22611.4.1传输率1Mbps 之PH PHY 所使用的PMD (22611.4.2传输率2 -Mbps 之FH PHY 所使用的PMD (22611.5 PH PHY 的特性226 第12章直接序列序列物理层:DSSS与HR/DSSS(802.11B (22812.1直接序列传输12.2差分相移键控(DPSK228 23412.2.1差分二进制相移键控(DBPSK (23412.2.2差分正交相移键控(DQPSK (23412.3―原本的‖直接序列物理层23612.3.1 PLCP 的分封(framing与处理 (23712.3.2 DS PMD 附属层 (23812.3.3 DS PHY 的CS/CCA (23812.3.4 DS PHY 的特性 (23912.4互补码调制(CCK240802.11 无线网络权威指南12.5高速直接序列物理层(HR/DSSS PHY文档密级24012.5.1 PLCP 分封(Framinf与搅码(scrambling (24112.5.2 HR/DSSS PMD (24312.5.3 802.11b PHY 的非必要功能 (24612.5.4 HR/DSSS PHY 的特性 (246第13章802.11A 与802.11J (24813.1正交分频多工(OFDM24813.1.1载波多工 (24913.1.2正交性的意义(不使用微积分 (24913.1.3防护时间 (25013.1.4周期延伸(周期前置 (25113.1.5加窗法(Windowing (25313.2 802.11 所采用的OFDM 25313.2.1将OFDM13.2.1 302.11 a 所选用的.F.M 参数 (253 13.2.2作业频道的结构 (25413.2.3作业频道 (25813.3 OFDM PLCP 26013.3.1帧的格式 (26013.4 OFDM PMD 26313.4.1编码与调制 (26313.4.2电波效能:灵敏度与频道拒斥 (26413.4.3净空频道评估 (26413.4.4传送与接收 (26413.5 OFDM PHY 的特性266 第14章802.11:延伸速率物理层(ERP (26714.1 802.11g 的组成元件26714.1.1相容性议题 (26814.1.2防护机制 (26814.2 ERP 的物理层收敛程序(PLCP27114.2.1 ERP-OFDM 的帧格式 (27114.2.2 802.11 g 的单载波帧格式 (27214.3 ERP 的实际搭酣介质(PMD27514.3.1净空频道评估(CCA (27514.3.2接收程序 (27614.3.3 ERP 物理层的特性 (276第15章802.11N前瞻:MIMO-OFDM (27815.1共同功能27815.1.1多进与多出(MIMO (27815.1.2频宽 (279802.11 无线网络权威指南文档密级15.1.3 MAC 效能的提升 (27915.2 WWiSE 28015.2.1 MAC 的改良 (28015.2.2 WWiSE MIMO 硬件层 (28315.2.3 WWiSE PLCP (28615.2.4 WW i S E P MD (28915.3 TGnSync 29115.3.1 TGnSync MAC 的改良 (29115.3.2 TGnSync PHY 的改良 (29715.3.3 TGnSynC 硬件层传输(PLCP 与PMD (300 15.4比较与结论304第16章802.11的硬件 (30616.1 802.11 界面的一般结构30616.1.1软件控制的无线电:离题插播 (30816.1.2硬件实作上的议题 (30916.2实现上的差异31016.2.1重新激动界面卡 (31016.2.2扫描与漫游 (31016.2.3速率的选择 (31116.3解读规格表31116.3.1灵敏度比较 (31116.3.2延迟范围 (312第17章802.11与WINDOWS (31317.1 Windows XP 31317.1.1安装网卡 (31317.1.2选择网络 (31617.1.3安全性参数与802.1×\u30340X状态设置 (317 17.1.4设置EAP 认证方式 (32117.1.5 WPA 的状态设置与安装方式 (32617.2 Windows 200 32817.2.1动态WE P 的状态设置 (32817.3 Windows 电脑验证32917.3.1运作方式 (329第18章802.11与MACINTOSH (332 18.1 AirPort Extreme 网卡33218.1.1软件安装 (33218.1.2设置与监视AirPort 界面 (334 18.2在AirPort 上使用802.1X 33718.2.1 EAP 方法的配置设置 (340802.11 无线网络权威指南文档密级18.2.2密钥链 (34118.2.3障碍排除 (341第19章802.11与LINUX (34519.1 Linux 所支持的CIA 34519.1.1 PCMCIA Card Services 概观 (345 19.1.2 PCMCIA Card Services 的安装 (347 19.1.3监控网卡 (34819.1.4排除资源的冲突 (35019.2 Linux 无线延伸功能与工具35219.2.1编译与安装 (35219.2.2以无线工具和iwconfig 来设置界面 (352 19.3 Agere (Lucent Orinoco 35819.3.1编译与安装 (35919.3.2设置orinoco_cs 界面的配置 (36019.4采用Atheros 芯片组的网卡与MADwifi 361 19.4.1驱动程序架构与硬件访问层 (36119.4.2先决条件 (36219.4.3组建驱动程序 (36219.4.4驱动程序的使用 (36219.5在Linux 中使用xsulicant 36319.5.1先决条件 (36319.5.2编译与安装xsupplicant (36319.5.3 xsupplicant 的配置设置 (36419.5.4网络连接与身份认证 (36519.5.5 Linux 上的WPA (369第20章使用802.11基站 (37020.1基站的基本功能37020.1.1基站的种类 (37220.2以Ethernet 供电(PoE374 20.2.1 PoE 的种类 (37520.3选购基站37620.3.1真的需要基站吗? (378 20.4 CiscO 1200 基站37820.4.1设置1200 基站 (37920.4.2无线界面的配置设置 (379 20.4.3安全性的配置设置 (381 20.4.4监控 (38220.4.5障碍排除 (38320.5 Apple AirPort 基站384802.11 无线网络权威指南文档密级20.5.1初次设置 (38420.5.2管理界面 (385第21章无线网络逻辑架构 (388 21.1评估逻辑架构38821.1.1移动性 (38821.1.2安全性 (39121.1.3效能 (39221.1.4骨干工程 (39621.1.5网络服务 (39721.1.6用户端整合 (39721.2网络拓扑范例39821.2.1拓扑1:单一子网络 (39821.2.2拓扑形态2:E.T.P hone Home 或Island Paradise (403 21.2.3拓扑形态3:动态VLAN (40721.2.4拓扑形态4:虚拟基站 (41121.3逻辑架构的选择416第22章安全性架构 (41822.1安全性的定义与分析41822.1.1无线局域网络的安全问题 (41922.2身份认证与访问控制42222.2.1工作站身份认证与连接 (42322.2.2链路层身份认证 (42422.2.3网络层身份认证 (42622.2.4以RADIUS 整合用户身份认证 (42622.3以加密确保私密性42822.3.1静态WEP (42922.3.2 802.1X 动态WEP 密钥 (42922.3.3改良型RC4 加密:TKIP (43122.3.4 C C M P:AES 加密 (43122.3.5较上层的安全协议(IPsec、SSL 与SSH (432 22.4安全性协议的选择43422.4.1协议栈的安全防护 (43422.4.2身份认证方式的选择 (43722.4.3加密方式的选择 (44122.5私设基站44222.5.1检测 (44322.5.2实际定位 (44322.5.3关闭私设基站 (446第23章网络规划与工程管理 (448802.11 无线网络权威指南23.1工程规划与需求23.2网络需求文档密级44945023.2.1覆盖范围需求 (45123.2.2容量需求 (45323.2.3可移动性的需求 (45723.2.4网络整合的需求 (45723.3物理层的选择与设计45823.3.1 2.4 G H z(3.2.11 b/g频道规划 (459 23.3.2 5 GHZ(802、11a频道规划 (46123.3.3混合式频道规划(802.11 a+b/g 网络 (462 23.4基站摆设位置规划46223.4.1建筑物 (46323.4.2初步规划 (46523.4.3电波资源管理与频道规划 (46623.4.4规划的修正与测试 (46623.4.5准备最后的报告 (46823.5使用天线调整覆盖范围46823.5.1天线类型 (469第24章802.11网络分析 (47424.1网络分析工具47424.1.1 8.2.11 网络分析软件 (47524.2 Ethereal 47524.2.1编译与安装 (47624.2.2将无线界面设定为监听模式 (47624.2.3执行Ethereal (47824.2.4减少数据量 (48024.2.5使用Ethereal 进行8.2.11 分析 (48024.3 802.11 网络分析项目清单48524.3.1显示过滤初探 (48524.3.2一般疑难排除过程 (48624.4其它工具48924.4.1搜寻、量测与对映网络 (49024.4.2 WEP 密钥还原 (49024.5身份认证491 第25章802.11效能比较 (49225.1 802.11 效能评估49225.1.1计算示范 (49325.2改善效能25.3 802.11 可调参数494 495802.11 无线网络权威指南文档密级25.3.1无线电波管理 (49525.3.2电源管理调校 (49725.3.3计时过程 (49825.3.4可调参数一览表 (499第26章结论与展望 (50026.1标准化过程50026.1.1新的标准 (50026.2无线网络的当前趋势502 26.2.1安全性 (50226.2.2网络部署与管理 (50326.2.3应用程序 (50626.2.4协议架构 (50726.3结语508文档密级802.11 无线网络权威指南序早在碰面之前,Matthew Gast 就已经是我的心灵导师。

互联网保密协议书范本

互联网保密协议书范本一、背景介绍二、定义和解释保密信息:指根据本协议规定应予保密的信息,包括但不限于技术资料、商业计划、客户名单、财务记录等。

接受方:指在本协议中承诺保密并接收保密信息的一方。

提供方:指向接受方提供保密信息的一方。

三、保密义务接受方承诺对提供方提供的保密信息予以保密,未经提供方书面许可不得向任何第三方披露、泄露或使用该保密信息。

接受方应合理采取安全措施,以确保保密信息的保密性、完整性和可用性。

这些措施包括但不限于限制对保密信息的访问、采取加密措施、建立访问权限控制和监控机制等。

接受方不得将保密信息用于任何未经授权的商业活动、移交给其他人员或组织,或用于其他可能损害提供方利益的目的。

除非经提供方事先书面同意,接受方不得对保密信息进行复制、修改、存储或其它类似操作。

四、保密期限该保密协议书的有效期为【协议签署日起十年】,期满后自动终止,但保密信息的保密义务仍然有效。

对于经提供方书面标识为永久保密的信息,接受方应终身保密。

协议终止后,接受方应立即停止使用保密信息,并将其归还或销毁,不得保留任何副本。

五、违约责任如果接受方违反了本协议的保密义务,提供方有权采取法律手段追究接受方的法律责任,并有权要求赔偿经济损失。

紧急情况下,提供方有权要求法院采取保全措施,以确保保密信息的安全。

六、其他条款本协议未尽事宜由双方协商解决。

本协议以中文签订,并双方各持一份具有同样效力的原件。

本协议的修改或补充应采取书面形式,并经双方签字确认后生效。

七、协议生效与解除本协议自双方代表签字之日起生效,有效期至【有效期结束日期】。

如任何一方希望解除本协议,应提前书面通知对方,并经过双方协商一致同意后解除。

基于Internet网络协议的信息隐藏技术

1 值的 数 据 区 达 到 隐式 隐 藏秘 密 信 6 gm 的 目的 。 由于 前 面 的 每 一 步 运 算 都 是 可 逆 的 , 接 收 端 就 可 以 逆 向 求 解 进 而 得 到 在 在 发 送 段嵌 入得 秘 密信 m , 成 信息 隐 藏的 g 完 提取 。

P协 议 进 行 的 。 接 收到 。 当封 包 开始 进 行 传 送 后 , 收 端 主 TC 接 机 会利用这个校 验值来校验余 下的封包 , TC 协 议 包头 结 构 中TC 序 列 号 字 段 P P 如 果一 切 无 误 就 会 发 出 确认 信息 表 示 接 收 占3 位 , 字 段 丰 要用 束 保 证 传 输 的 H 靠 2 该 j 正 常 。 校 验 和 是 根 据 I 首 郜 计 算 的 校 验 性 , 列 号 字 段 用 来 标 识 从 TC 发 送 端 向 头 P 序 P 和 码 , 对 首部 后 面 的数 据 进 行 计 算 。 不 TC 接 收 端 发送 的数 据 字 节 流 。 表 示 在 P 它 为 了计算一份数 据报的I 检验 和 , P 首 这 个 报 文 段 中 的 第 … 个数 据 字 节 。 r P 一 在 c 先 把 检 验 和 字 段 置 为 0 然 后 , 首 部 中每 连 接 中 , 接 足 由一 对 套接 口确 定 的 , 。 对 连 可以 个 1 位 进 行 二 进 制 反 码 求 和 ( 个 首 部 看 被 多次 使 用 , 机 一 定 要 能 够 I 数 据 流 6 整 主 蔓分 成 是 由一 串l 位 的 字 组 成 ) 结 果 存 在检 验 字 段 足 来 自现 存 的 还 是 先前 的 连 接 。 6 , 和字段中。 当接 收 端 收 到 一 I 数 据 报后 , 份 P 当连 接 建 直 之 后 , 信 双 方 要 先 选 择 通 同样 对 首 部 中每 个 1位 进 行 二进 制 反码 的 6 个 初 始 序 列 号 。 成 初 始 序 列 号 的 算 法 生

信息安全保密协议书范本

信息安全保密协议书范本甲方(披露方):_________________乙方(接收方):_________________鉴于甲乙双方基于共同的商业利益,需进行一定程度的信息交流与合作,现就双方在合作过程中涉及的信息安全及保密事项达成以下协议:一、保密信息的定义1. 本协议中所称“保密信息”包括但不限于技术资料、经营策略、客户资料、市场计划、研发成果、软件代码、数据库内容以及任何形式的文件或口头信息等。

2. 保密信息可以是书面的、口头的、电子的或其他任何形式的。

二、保密义务1. 乙方应对从甲方处接收到的所有保密信息严格保密,未经甲方书面同意不得向任何第三方披露、传播或透露。

2. 乙方应采取合理的安全措施保护保密信息的完整性和安全性,防止保密信息被非法获取、使用或泄露。

3. 乙方仅可将保密信息用于双方商定的合作目的,不得为其他任何目的使用该等信息。

4. 保密期限自保密信息披露之日起至保密信息进入公有领域失去保密性为止,或双方另行书面约定的时间。

三、例外条款1. 若保密信息已经是公众领域的知识或非因乙方违反本协议而成为公众领域的知识,则不在保密之列。

2. 若乙方能证明在接收到保密信息之前已经知晓的信息,且该知晓并非来源于甲方的直接或间接披露,则该部分信息不受本协议限制。

四、违约责任1. 如乙方违反本协议的任何条款,应当承担违约责任,赔偿甲方因此遭受的一切损失。

2. 若乙方的违约行为构成不正当竞争或侵犯了甲方的商业秘密权利,甲方有权依法追究乙方的法律责任。

五、其他事宜1. 本协议的解释与适用,适用中华人民共和国法律。

2. 因本协议引起的纠纷,双方应友好协商解决;协商不成时,提交甲方所在地人民法院诉讼解决。

3. 本协议自双方签字盖章之日起生效,有效期至保密信息失去保密性之日止。

六、附加条款1. 本协议未尽事宜,由双方协商补充。

2. 本协议一式两份,甲、乙双方各执一份,具有同等法律效力。

甲方(盖章):_____________________法定代表人(签字):_______________日期:_____________________乙方(盖章):_____________________法定代表人(签字):_______________日期:_____________________。

论信息隐藏中的隐写技术研究

论信息隐藏中的隐写技术研究隐写技术是一种利用信息隐藏技术来实现信息传输机密性的方法。

其目的是在不依赖于加密算法的基础上,将传输的信息嵌入到其它看似普通的媒介中。

这样,除了本来的接收者以外,其他人无法知道这个信息的存在。

隐写技术广泛应用于信息安全、军事领域和商业领域等重要领域。

接下来,我们将探讨信息隐藏中的隐写技术研究。

一、基本原理隐写技术是一种通过改变样本载体的形式或内容,以隐藏信息的方法。

其基本原理是在不影响载体的形式和内容的情况下,将信息嵌入到载体的某些细节中去。

主要有以下几种类型:文本隐写、图像隐写、音频隐写、视频隐写等。

具体来讲,文本隐写是利用电子文本中的空格、字符、文本偏移等隐藏信息。

图像隐写是通过利用图像像素点的灰度值、颜色值和高频成分隐藏信息。

音频隐写则是利用音频波形的幅度、噪声等隐藏信息。

而视频隐写则是通过利用视频序列中的关键帧、差异帧、动态追踪等方法隐藏信息。

二、隐写技术的研究发展历程隐写技术可以追溯到古代时期,如古希腊时期,人们就已经使用纸张等载体来隐藏情报。

而在现代信息技术复杂和高速发展的背景下,随着各种传媒的相互融合与互联网的普及,隐写技术也得到了迅速发展。

其研究主要可以分为三个阶段:1.初期阶段初期隐写技术在20世纪70年代提出,主要是针对传统的隐藏纸张、书信等载体的信息。

其思想基础来源于信息论和编码理论,其主要应用领域是军事和政治领域。

比如,在美国海军的“迪锐特行动”中,美国舰艇使用了类似于隐写技术的方法,将情报隐藏在石油中运往欧洲,在德国获得了巨大的成功。

2.中期阶段中期隐写技术的研究成果主要是在数字图像、音频和视频下的研究,主要应用领域是商业领域和安全领域。

目前广泛使用的JPEG、 GIF 和 BMP 等图片格式都支持隐写信息。

在音频方面,最常见的是在 MP3 音频中隐藏歌词或曲目信息。

而在视频领域,利用隐写技术,我们可以将信息嵌入到视频中,以防止非法复制。

3.现阶段阶段现阶段隐写技术的研究主要是为了解决安全领域下的隐写技术问题。

网络安全保密协议书

网络安全保密协议书

协议书编号: XXX-XXXXXX-XXXXX

协议书签订日期: 年月日

一、背景与目的

网络安全保密协议书是为了确保组织的网络信息安全和保密性,保护重要的机密信息和专有技术不受未经授权的访问、使用和泄漏。

二、信息的保密性

1. 所有与组织相关的敏感信息和知识产权应严格保密,禁止未经授权的访问或使用。

2. 未经授权的外部人员或部门不得以任何形式接触或获取组织的敏感信息和知识产权。

三、账户和密码安全

1. 账户和密码应经过合理的保护和管理,确保只有授权人员才能访问相关信息。

2. 不得将账户和密码泄漏给任何不相关的个人或组织。

四、网络通信和设备安全

1. 所有网络通信和设备应使用合法、安全的方式进行,不得利用其进行任何非法的活动。

2. 必须经过授权和安全认证的用户方可使用网络设备和资源。

五、安全漏洞和威胁的报告

任何人员发现与组织网络安全相关的漏洞或威胁应立即向相关负责人报告,以便及时采取措施修复或应对。

六、协议的解除与违约

1. 如果协议中的任何一方违反了协议的任何条款,对组织的安全造成损害,组织有权随时解除本协议。

2. 对违反协议的一方,组织有权采取法律措施追究责任,并保留索赔的权利。

七、保密协议的终止

本保密协议书的终止应由双方书面同意,并正式解除,双方不再对协议内容承担任何义务和责任。

签署方:

(组织名称)

日期:

(年月日)。

第08章 网络攻击攻击活动隐藏实战技术详解

IT Education & Training

2007年8月16日

Neusoft Institute of Information

本章内容

进程活动隐藏 文件隐藏 网络连接隐藏 网络隐蔽通道

IT Education & Training

2007年8月16日

Neusoft Institute of Information

IT Education & Training

2007年8月16日

Neusoft Institute of Information

进程名称命名相似

产生的进程名称设置与系统地进程 名称接近,使得管理员不容易发现。 名称接近,使得管理员不容易发现。 比如将进程命名为explor这样就可 比如将进程命名为explor explor这样就可 以和系统自带的explorer explorer进行混淆 以和系统自带的explorer进行混淆

IT Education & Training

2007年8月16日

Neusoft Institute of Information

替换文件管理核心模块

修改系统的文件管理模块,控制文 修改系统的文件管理模块, 件的现实。 件的现实。攻击者可以利用操作系 统提供加载核心模块的功能, 统提供加载核心模块的功能,重定 向文件系统调用, 向文件系统调用,强制内核按照攻 击者的方式运行,控制文件输出。 击者的方式运行,控制文件输出。 详见书中代码实现

IT Education & Training

2007年8月16日

Neusoft Institute of Information

文件存放位置

攻击所产生的文件存放在临时目录 下或大量的系统文件中。 下或大量的系统文件中。 由于临时文件夹下有大量的文件, 由于临时文件夹下有大量的文件, 通常管理员不会去查看的 但是可能会直接清除临时文件夹。 但是可能会直接清除临时文件夹。

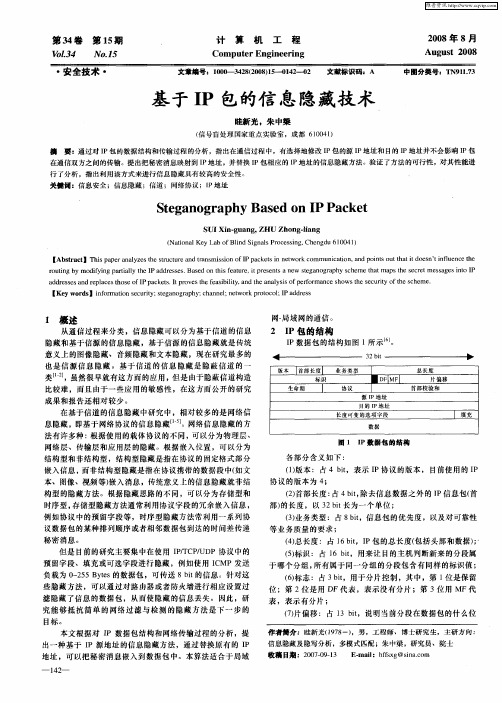

基于IP包的信息隐藏技术

第 3 卷 第 1 期 4 5

V L 4 o3

・

计

算

机

工

程

20 0 8年 8月

Aug t 00 us 2 8

No1 . 5

Co put rEng ne rng m e i ei

安全 技术 ・

文章编号:l 0 3 808 5一12 2 文献标 0 _ 4 (0) -o4—0 0_ 2 2 l _ 识码: A

版本 首部 l 长度l 业务 l 类型 总长 度 标识 ■ D [F FM I 片 偏移 生 l 命期 协 议 l 首 验和 部校

源 I 址 P地 目的 I 址 P地

长 变的 度可 选项字 段

数据

l填 充

息 隐藏 ,即基于 网络协议的信息隐藏 J 。网络信息隐藏的方

r u i g b d f n a tal h P d r s e . s d o sf a u , t e e t e se n g a y s h me t a pst e s c e s a si t P o tn y mo i yi g p r il t e I a d y e s s Ba e n t e t r i s n s an w tga o r ph c e h t hi e pr ma h e r t me s ge n o I a d e s sa d r plc s o e o P p c e s I pr v st e f a i ii , n e a aysso e f r n es wst e s c r y o h c e d r s e n e a e s fI a k t. t o e sb lt a d t n l i fp r o ma c ho h e u i f e s h me h t h e y h t t .

网络环境中的信息隐藏与检测

输 , 隐 蔽 通 信 为 目的 的 数 据 包 和 其 他

的 传 输 数 据 比较 起 来 有 以 下 几 个 方 面

- _ ! - _ !

特点 :

机 密信 息 的 安全 性极 高

一

测秘 密信息 和 阻止秘 密通 信 的方法 也 不

相 同 。

方 面 , 由于 各 种隐 藏软件 利 用人

_ 竺 - _ ! 图 1

■I , 臼

载 体 由 于嵌 入 秘 密 信 息 引起 失真 , 对 于 人体 感 官 系统 而 言 是无 法 察 觉 的 , 但 是 通 过 分析 , 含 有 秘 密 信 息 的 载 体 与 一 般 的载 体 有 一 些 异 常 之 处 。 由 于 现 在 隐 藏 算 法 很 多 , 只 有 对 各 种 隐 藏 方法 有 了充分 的 了解 才 能进 行有 效 的检 测 , 所 以数 量 繁 多 的 隐 藏 方 法 本 身 也 为 检 测 带 来 了一 定 的难 度 。 但 是 有 些

一

网络环境 中的信息 隐藏与检测

I 佛山职业 技术学院 彭建喜

l 解放军信息安全测评认证中心 杨玉斌

隐 藏 工 具 有 一 些 固 定 的 特 征 , 分 析 出

隐藏信 息 的分析

在数 字载 体 中嵌入 秘 密信 息 ,这将 会 不 可 避 免 的 导 致 载 体 信 息 固 有 的特 征

获得 明文信 息。

图2

维普资讯

旦被发 现就 可 以采用 各种 攻击 手段进 行

一

般 的 信 息 识 别 有 更 强 的 上 下 文 和 环 境

隐 藏 方 式进 行 定 义 , 并 且 将 这 些 方 式 写 进 系 统 中 , 将 网络 上 检 测 到 的 隐 藏 与 系 统 定义 的 已知 隐藏 方 式进 行 对 比, 如 果 两 者 相 同 ,则 认 为通 信 过 程 中含

CIDR协议全方位解析

2)因特网主干网上的路由表中的项目数急剧增长(从几千个增长到几万个)。

3) 整个 IPv4 的地址空间最终将全部耗尽。

1987 年,RFC 1009 就指明了在一个划分子网的网络中可同时使用几个

不同的子网掩码。使用变长子网掩码 VLSM (Variable Length Subnet Mask)

5、CIDR的特点

1)CIDR 消除了传统的 A 类、B 类和 C 类地址以及划分 子网的概念,因而可以更加有效地分配 IPv4 的地址空间。

2)IP 地址从三级编址(使用子网掩码)又回到了两级编 址。

3)CIDR 使用各种长度的“网络前缀” (network-prefix) 来代替分类地址中的网络号和子网号。

网络掩码 例:

提取地址信息

例:

6、地址块的分配

分配地址块的最终责任被交给了一个全球管理机构,即因特网名字与 号码指派公司(ICANN)。ICANN通常不会直接向因特网的个人用 户分配地址。而是将大块的地址派给某一个ISP。

分配原则:

与分类编址之间的关系

7、子网划分

通过子网划分就可以建立一个三级结构。 ISP可以将该地址段进一步划分成为若干个子网,并为每个子网指

CIDR 如何工作:

CIDR 对原来用于分配A类、B类和C类地址的有类别路由选择进程进行了重新构 建。CIDR用 13-27位长的前缀取代了原来地址结构对地址网络部分的限制(3类地 址的网络部分分别被限制为8位、16位和24位)。在管理员能分配的地址块中,主 机数量范围是32-500,000,从而能更好地满足机构对地址的特殊需求。

CIDR协议 全方位解析

1、CIDR的概念

将好几个IP网络结合在一起,使用一种无类别的域际路由选择算 法,可以减少由核心路由器运载的路由选择信息的数量。

信息保密解除协议书

信息保密解除协议书根据《中华人民共和国保密法》的有关规定,为解除信息的保密义务,保障信息的公开透明,并确保各方合法权益,特制定本协议。

一、解密信息的内容双方同意解密以下涉及[解密信息的内容]:1.描述解密信息的具体内容 12.描述解密信息的具体内容 23.描述解密信息的具体内容3 …二、解密信息使用范围双方同意以下解密信息的使用范围:1.仅用于…2.严禁将解密信息用于…3.解密信息仅能在公司内部使用,严禁向外部泄露… …三、保密义务解除条件双方同意以下解密信息保密义务解除条件:1.经过各方共同协商,并且获得书面同意后,信息解密的保密义务将被解除。

2.保密义务解除后,各方将不再承担因信息保密而产生的法律责任。

四、解密信息的披露双方就解密信息的披露达成以下协议:1.对于解密信息的披露,双方应当确保其得到妥善保管,并且仅限于合法且特定的目的。

2.未获得解密信息披露授权的任何一方,均不得将其传递给其他人或单位。

3.如有必要,披露解密信息的一方应承担相应责任,保证披露行为的合法性和合规性。

五、解密信息的保管与销毁双方就解密信息的保管与销毁达成以下协议:1.对于解密信息的保管,双方应采取合理的安全措施,防止解密信息被非法获取或滥用。

2.对于不再需要保存的解密信息,双方应及时将其销毁,确保无法恢复。

3.解密信息的销毁应按照相关法律法规的规定进行,确保信息无法被恢复。

六、违约责任双方就违约责任达成以下协议:1.对于违反保密义务的一方,应承担相应的法律责任,并赔偿对方因此造成的损失。

2.如一方泄露解密信息,另一方有权采取法律手段追究其法律责任,并要求追偿相应损失。

七、争议解决双方同意,对于因解密信息的使用和披露而引起的争议,应通过友好协商解决。

如协商不成,可根据中华人民共和国相关法律进行解决。

八、协议的变更与解除双方同意,本协议的任何变更和解除,应通过双方书面协议进行,并获得相互同意。

九、生效与其他事项1.本协议自双方盖章或签字之日起生效,并成为双方之间的合法约束文件。