MxU 各版本语音问题抓包方法

抓包教程

要准备的软件:有外置网卡的下载CDlinux.iso,VMware。

把VMware安装好。

没有外置网卡的下载CDlinux.iso,U盘和硬盘启动安装工具,syslinux.cfg汉化文件。

开始:先说CDlinux U盘启动:**需进行格式化操作,提前保存内部文件。

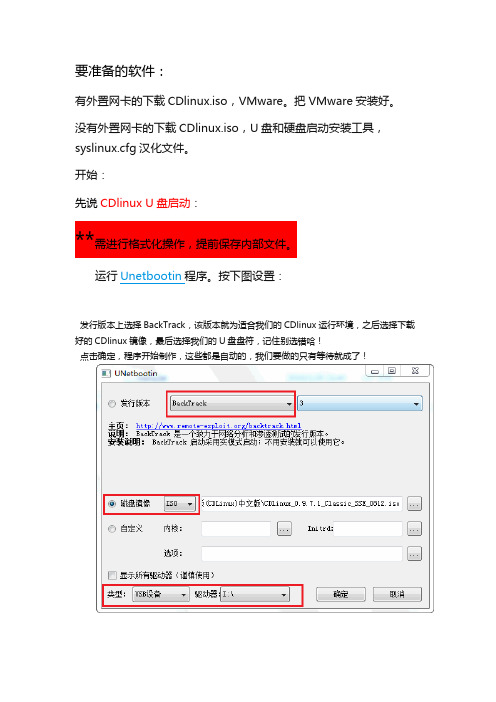

运行Unetbootin程序。

按下图设置:发行版本上选择BackTrack,该版本就为适合我们的CDlinux运行环境,之后选择下载好的CDlinux镜像,最后选择我们的U盘盘符,记住别选错哈!点击确定,程序开始制作,这些都是自动的,我们要做的只有等待就成了!制作完成后,会提示重启,这里我们点退出。

暂不重启。

2、中文语言设置这点做成后启动的时候让我头疼了下,因为源镜像是多国语言的,经过上面的工作做完后自动进入了英语,跳过了选择项,所以我们需要设置下。

设置方法很简单。

打开刚刚做好的U盘,找到下图syslinux.cfg文件,用记事本打开,将原有代码删除替换为红框内的。

附件会提供文件下载,到时大家直接覆盖即可!有外置网卡的:无外置网卡的朋友请直接跳过这一步下面说下有外置无线网卡的朋友该怎样不做U盘的情况下来安装镜像:首先我们需要一个虚拟机,安装完成后打开,点击‘创建新的虚拟机’,下一步下一步,这里选“稍后安装操作系统”,然后一直下一步到完成点击“编辑此虚拟机“选择“CD/DVD(SATA) “,选择”使用ISO映像文件“,点击”浏览“选择我们的CDlinux.iso文件,然后”确定“就可以开启破解系统了现在我们开始抓包让没有外置网卡的朋友久等了。

我们将制作好的U盘插入电脑,修改bios为U盘启动(或者按F12选择U盘启动,按键根据电脑而定):双击文件名为“minidwep-gtk”程序:每次运行都会弹出一个提示窗口:上面的说明,大家都懂的!切勿用于非法用户。

下面详细介绍下该工具的主界面:1)无线网卡 wlan0。

这里显示自己的无线网卡信息。

80211抓包分析

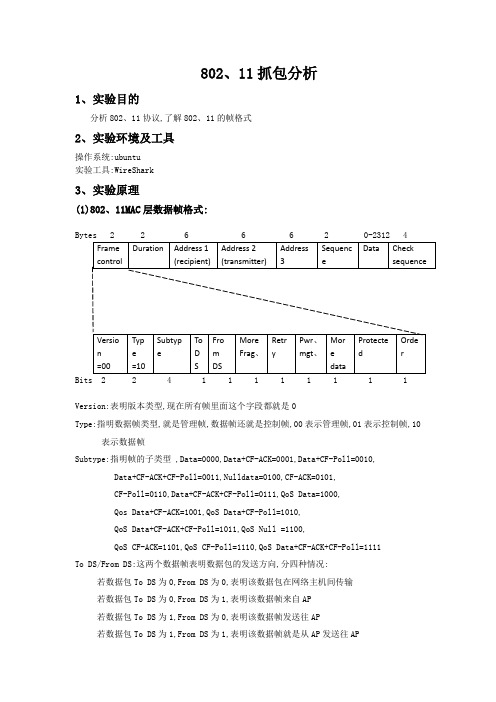

802、11抓包分析1、实验目的分析802、11协议,了解802、11的帧格式2、实验环境及工具操作系统:ubuntu实验工具:WireShark3、实验原理(1)802、11MAC层数据帧格式:Bytes 2 2 6 6 6 2 0-2312 4Version:表明版本类型,现在所有帧里面这个字段都就是0Type:指明数据帧类型,就是管理帧,数据帧还就是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101,CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000,Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010,QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100,QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况:若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输若数据包To DS为0,From DS为1,表明该数据帧来自AP若数据包To DS为1,From DS为0,表明该数据帧发送往AP若数据包To DS为1,From DS为1,表明该数据帧就是从AP发送往APMore flag、:置1表明后面还有更多段Retry:置1表明这个以前发送一帧的重传Pwr mgt、:置1表明发送发进入节能模式More data:置1表明发送发还有更多的帧需要发送给接收方,当AP缓存了处于省电模式下的网络主机的数据包时,AP给该省电模式下的网络主机的数据帧中该位为1,否则为0Protected:置1表明该帧的帧体已经被加密Order:置1告诉接收方高层希望严格按照顺序来处理帧序列Duration:通告本帧与其确认帧将会占用信道多长时间Address 1:发送方地址 Address 2:接收地址 Address 3:远程端点Sequence:帧的编号Data:有效载荷,长度可达2312字节Check Sequence:CRC校验码(2)802、11控制帧,每种控制帧的帧格式不一样,以RTS帧为例说明Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都就是0Type:指明数据帧类型,就是管理帧,数据帧还就是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Power Save(PS)-Poll(省电轮询)=1010,RTS=1011,CTS=1100,ACK=1101,CF-End(无竞争周期结束)=1110,CF-End(无竞争周期结束)+CF-ACK(无竞争周期确认)=1111,BlockACK=1001,控制帧的To DS 至Order除Pwr、mgt、外必然为0Receiver Address:接收方地址Transmitter Address:发送发地址,CTS与ACK没有该字段Check sequence:校验码(3)管理帧,Version:表明版本类型,现在所有帧里面这个字段都就是0Type:指明数据帧类型,就是管理帧,数据帧还就是控制帧,00表示管理帧,01表示控制帧,10表示数据帧Subtype:指明数据帧的子类型,Association Request(关联请求)=0000,Association Response (关联响应)=0001,Reassociation Request(重关联请求)=0010,Reassociation Response(重关联响应)=0011,Probe Request(探测请求)=0100,Probe Response(探测响应)=0101,Beacon(信标帧)=1000,ATIM(通知传输指示信息)=1001,Disassociation(解除关联)=1010,Authentication(身份验证)=1011,Deauthentication(解除身份验证)=1100管理帧的To DS 与From DS均为0,其余Frame Control字段意义与数据帧一致Destination Address:目的地址Source Address:源地址BSSID:基本服务集ID, 用于过滤收到的MAC帧(在基础型网络里为工作站所关联的AP的MAC 地址)Sequence:帧序列号Address Check sequence:校验码4、实验步骤1、配置wireshark,启动monitor mode,抓取wifi的数据包,如下图2、分析抓取到的wifi数据包5、实验结果及分析1、数据帧(1)数据帧Version ,Type 与Subtype的08H,即00001000,后两位00,表明协议版本为0,倒数3、4位10 表明这就是一个数据帧,前四位0000就是subtype。

微信抓包实验

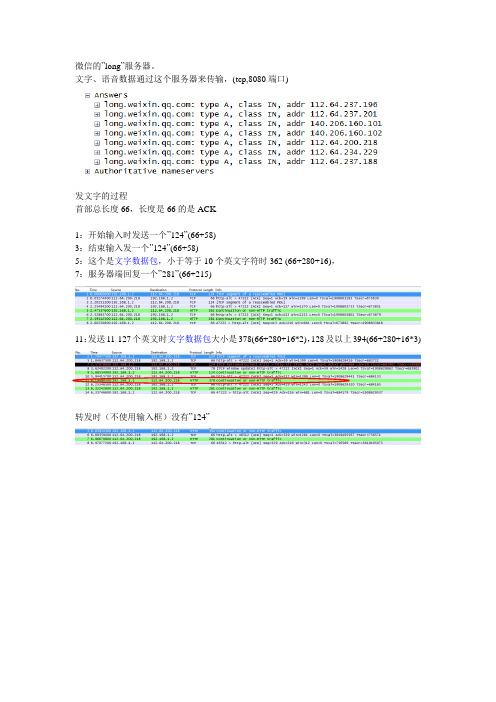

微信的”long”服务器。

文字、语音数据通过这个服务器来传输,(tcp,8080端口)发文字的过程首部总长度66,长度是66的是ACK1:开始输入时发送一个”124”(66+58)3:结束输入发一个”124”(66+58)5:这个是文字数据包,小于等于10个英文字符时362 (66+280+16),7:服务器端回复一个”281”(66+215)11:发送11-127个英文时文字数据包大小是378(66+280+16*2),128及以上394(66+280+16*3)转发时(不使用输入框)没有”124”微信发送语音语音时间太短:发送1’语音:基本过程:1:按下说话键,发”124”(66+58)3:松开说话键,发”124”(66+58)5:数据,长度不等6服务器回”249”(66+183) 前2次:语音数据帧长度1338第三次:数据帧长度1178第四次:数据帧长度9227’的例子56’的例子按下按钮后,在录音过程中就开始发送数据。

发送周期约为2.8-3.3秒,前几个周期在3秒左右,后面的包在3.3秒左右。

发送周期有一定的波动性,如下图第126帧-第132帧为一个发送周期,时间间隔约为2.8秒。

每次连续发送两个TCP包第一个包的大小都是1494 (除去首部1428)第二个包的大小范围是950-1366 (除去首部884-1300)因此,每个发送周期发送的数据包长度不固定。

每次发送的数据(除去首部)的大小范围是:2312-2728微信发送视频:传送视频时将文件分块,(分块大小似乎不确定...)每当传送完一个块后(应该有一个分块结束标志),服务器会回一个”265”。

(如上图277号帧)文件传送结束后服务器回”249”。

(见上图285号帧)。

抓包工具以及报文解析

包工具以及报文解析抓常用的包工具有抓Windows下的mms-etherealWireShark和Solaris下的snoop命令。

mms-ethereal可以自动解释mms报文适合进行应用层报文的分析WireShark是ethereal的替代版本介面更加友好但标准版本中没有对mms报文分析的支持snoop主要是用来包没有图形化的分析介面抓snoop取的档可以用抓WireShark打开辅助分析对於广播和组播报文如装置的UDP心跳报文、GOOSE报文61850-9-2的smv采样报文可以用笔记本连接到交换机上任意埠取。

对於后台与装置之间的抓TCP通讯有两种方法。

一是直接在后台机上安装软体来包二是利用抓HUB 连接后台与装置将笔记本接到HUB上包。

抓注意是HUB不能交换机。

调试61850的站最好要家里带上一个HUB库房一般是8口10M的TP-LINK---不是交换机。

主要用於资料包便於档问题抓。

没有HUB根本没有办法档看远动与装置的mms报文只能取到抓goose资料包。

如果现场有管理型交换机也可以通过设置埠镜像功能来监视mms报文。

WireShark和mms-ethereal均是图形化的介面使用起来比较简单注意选择正确的网可。

卡即snoop的使用方法可以用man snoop取得最基本的命令为snoop -d bge0 -o xx.snoop 下面均以WireShark例为mms-ethereal与之类似。

1 设置包过滤条件抓在后台上包时资料量比较大档一大之后解析起来速度慢如果单纯了分析抓很为应用层报文可在包的时候设置过滤条件。

如果了分析网路通断问题一般不设置过抓为滤条件便於全面了解网路状况。

包过滤条件在抓Capture-Options-Capture Filter里设置点Capture Filter会有多现很成的例子下面列几个最常用的。

举tcp 只取抓tcp报文udp 只取抓udp报文host 198.120.0.100 只取抓198.120.0.100的报文ether host 00:08:15:00:08:15 只取指定抓MAC地址的报文2 设置显示过滤条件打开一个包档后可以在工具列上的抓filter栏设置显示过滤条件这里的语法与Capture Filter 有点差别例如下。

抓包工具使用方法

抓包工具使用方法嘿,朋友们!今天咱就来唠唠这抓包工具的使用方法。

你可别小瞧它,这玩意儿就像是个神奇的侦探,能帮咱抓住网络世界里那些看不见摸不着的数据小调皮呢!咱先来说说准备工作哈。

就跟你出门得先找对鞋子一样,用抓包工具也得先把该准备的准备好。

电脑得有吧,抓包工具得装上吧,这些都是基础。

然后呢,就像你要去抓一只调皮的小猫,得先找对地方。

在网络世界里,咱得知道从哪儿开始抓。

一般来说,就是在你想要了解数据流动的那个地方设置好抓包工具。

等一切就绪,就可以开始抓啦!这感觉就像是张开了一张大网,等着那些数据小鱼游进来。

看着那些数据源源不断地被抓到,是不是有点小兴奋呢?抓包工具会把抓到的数据清清楚楚地展示给你看。

就好像你打开了一个装满宝贝的箱子,各种信息都在里面。

你得学会分辨哪些是你想要的,哪些是可以忽略的。

这就像在一堆杂物里找你心仪的那个小物件一样。

比如说,你想知道某个网站是怎么跟你的电脑交流信息的,那抓包工具就能告诉你它们之间说了啥悄悄话。

是不是很神奇?再比如说,你在玩游戏的时候,觉得网络有点卡顿,那用抓包工具看看是不是有什么数据在捣乱呢。

哎呀,你想想,这就像你有了一双透视眼,能看穿网络的秘密!多酷啊!不过啊,用抓包工具也得小心点哦,可别不小心抓到了不该抓的东西。

就像你走路的时候得看着点路,别踩到不该踩的。

而且,用这玩意儿得有点耐心,有时候数据可多了,你得慢慢找你想要的。

这可不是一蹴而就的事儿,得像挖宝藏一样,慢慢挖,细细找。

总之呢,抓包工具是个很厉害的东西,但也得好好用。

只要你掌握了方法,就能在网络世界里畅游无阻啦!它能帮你解决很多问题,让你对网络有更深的了解。

怎么样,是不是心动了?赶紧去试试吧!。

Mac+Wireshark实现Android应用抓包

Mac+Wireshark实现Android应⽤抓包1、使⽤环境PC系统:Ubuntu 16.04使⽤软件:WireShark⼿机系统:android 模拟器(android ⼯程机)软件:busybox其他⼯具: adb,nc 命令2、实现思路要实现实时监控两种思路:⼀种是使⽤代理在代理过程中获取数据内容;⼀种是⽤ tcpdump 抓包将数据发往 PC 端。

本⽂介绍的是第⼆种⽅式:在⼿机中使⽤ tcpdump 命令抓取数据,将数据转发出去,PC 端接收转发到的数据,将数据传给 WireShark。

3、实现过程按照上⾯的思路分为⼀下四个过程:<1> ⼿机端抓包 使⽤ tcpdump 获取⽹络包<2> ⼿机端转发数据 使⽤ nc 将数据发往指定端⼝<3> 将 android 中数据发往 PC 使⽤ adb 命令转发数据<4> PC 接收数据 使⽤ nc 获取数据<5> PC 分析数据 使⽤ WireShark 分析数据⼿机# 使⽤ tcpdump 抓包,并将结果输出到终端,再通过管道和 nc 监听 12345 端⼝,等待连接tcpdump -n -s 0 -w - | busybox nc -l -p 12345PC# 使⽤ adb 转发 socket 连接adb forward tcp:12345 tcp:12345# nc 连接 PC 12345 端⼝,通过上⾯的 adb forward 命令即连接上⼿机的 12345 端⼝nc 127.0.0.1 12345 | wireshark -k -S -i -。

MA5616、MA5610、MA5612、MA5620产品远程抓 包方法_newer

MA561X、MA5612、MA5620产品远程抓包方法MxU设备“远程抓包”的含义是:在局方机房抓包,从而省去到MxU局点或者OLT局点的在途开销。

对于整网都是光传输的网络,也可以省去找光转电交换机的麻烦。

以前抓包的方法都是:在MxU设备上或者在OLT上镜像抓包,本文介绍如何正确的配置好server-ip 和 source-ip 以及 vlan-tap 这几个参数,以实现真正的远程抓包。

前提条件:在局方机房里,将我们的便携电脑设置为可以ping通OLT的网段。

一、当抓包PC可以和语音媒体IP互通1、在MXU设备配置远程抓包(该文以5616为例)配置抓包服务器参数MA5616(diagnose)%%remote-capture parameters server-ip <抓包PC IP> source-ip<语音媒体流IP> udp-port5001 vlan-tag<语音VLAN> record-switch disable start-record-num 45 stop-record-num 542、配置抓包端口MA5616(diagnose)%%remote-capture trace frame/slot/port 0/1/0auto-stop-time 4000 base-trace enable extend-trace disable3、启动ethereal抓包软件进行抓包。

4、抓包完成后删除远程抓包配置数据。

备注:udp-port 是抓包的目的UDP端口号,可以随意配置,注意不要跟已知协议的端口号重复,建议配置为5001。

二、当抓包PC不能和语音媒体IP互通,但是抓包PC可以和MXU网管互通1、把网管IP地址加入到地址池MA5616(config-voip)#ip address media <MXU网管IP> <网管IP所在网关> MA5616(config-voip)#ip address signal <MXU网管IP>2、在MxU设备上配置远程抓包参数,对需要抓包的端口打开远程抓包MA5616(diagnose)%%remote-capture parameters server-ip <抓包PC IP> source-ip <MXU网管IP>udp-port 5001vlan-tag <网管VLAN> record-switch disable start-record-num 45 stop-record-num 543、配置抓包端口MA5616(diagnose)%%remote-capture trace frame/slot/port 0/3/2 base-trace enable extend-trace disable auto-stop-time 40004、启动ethereal抓包软件进行抓包。

协议抓包及调试方法

式在网络中传输的

EPON设备内部的通信机制也是基于UDP来传输的 NGN信令包,RTP包,私有协议包 信令包, 信令包 包

协议抓包

• • • • • OLT抓包 ONU端抓包 私有协议包 信令包 RTP包

OLT抓包(一) 抓包( 抓包

上联口镜像抓包 功能:可以将业务上联口的所有数据镜像到另外一 个空的上联口上,使用电脑或仪表抓包来分析业 务数据包内容,比如语音业务的信令包,RTP包 等,从而可以判断与SS之间信令流程以及参数是 否正确。 设置方法:

语音业务常用命令

IAD AN5006-04/05ONU(普天IAD)

1, 查询版本 system> version 2,查询IP配置 # network 3,查询MGCAGO配置 # protocol 4,查询端口配置及状态 # show epstatus 5,查询DSP配置 # codec 6,查询VLAN network> vlan 7,检查网络连接状况

语音业务常用命令(IAD1) 语音业务常用命令

AN5006-04/05ONU(高科IAD)

1,串口登录用户名密码 MG6002(F2)>enable enable Password:radon 2. 查询版本 show version 3,查询IP配置 show ip 4,查询MGCAGO配置 show megaco 5,查询端口配置及状态 show endpoint 6,查询DSP配置 show dsp 7,查询VLAN show vlan 8,检查网络连接状况 Ping

包分析(二) 包分析(

信令包:IAD使用它的公网IP与SS之间通信的包,UDP包 (h.248协议源和目的端口号均为2944,MGCP协议IAD端口 号为2427,MGC端为2727,SIP协议源和目的端口号均为5060) 语音包:IAD使用它的公网IP与对端发送或接收RTP包, 封装了通话的语音流数据。 私有协议包:主要为IAD(10.25网段私网IP)与 AC16(10.25.100.18)之间的通信流程,包括了IAD获取私网IP, 配置获取,状态查询等流程。

wireshark抓包教程

wireshark抓包教程Wireshark 抓包教程:1. 下载安装 Wireshark:从官方网站下载最新版本的 Wireshark 并安装在您的计算机上。

2. 启动 Wireshark:打开 Wireshark 软件,您将看到一个主界面。

3. 选择网络接口:在 Wireshark 左上角的"捕获选项"中,选择要抓取数据包的网络接口。

如果您使用有线连接,选择相应的以太网接口;如果您使用无线网络,选择无线网卡接口。

4. 开始捕获数据包:点击"开始"按钮来开始捕获数据包。

Wireshark 将开始监听选定的网络接口上的数据传输。

5. 分析捕获的数据包:在捕获数据包的过程中,Wireshark 将显示捕获的数据包详细信息。

您可以使用过滤器来筛选显示特定协议的数据包。

6. 分析数据包内容:双击某个数据包,Wireshark 将显示详细的包内容,包括源地址、目的地址、协议类型等信息。

您还可以查看数据包的各个字段。

7. 导出数据包:如果您需要将捕获的数据包保存到本地供后续分析或分享,可以使用"文件"菜单中的"导出"选项。

8. 终止捕获数据包:点击"停止"按钮来终止捕获数据包。

停止捕获后,Wireshark 将显示捕获过程的统计信息,如捕获的数据包数量、捕获的数据包大小等。

9. 清除捕获数据包:在捕获数据包后,如果您想清空捕获的数据包列表,可以选择"捕获"菜单中的"清除列表"。

以上就是使用 Wireshark 进行抓包的基本教程。

通过分析捕获的数据包,您可以深入了解网络通信过程,并解决网络故障或安全问题。

小米手机抓包教程

小米手机抓包教程第一次研究这个抓包时,在网上找到的各种教程感觉很麻烦,实际操作过后发现并没有想象中的困难,主要是必备的工具准备好了,就轻松多了,毕竟工具只需要安装一次。

所以说:工欲善其事,必先利其器。

以下必备工具:1.拥有ROOT权限的小米手机一部B数据线一条3.电脑一台4.小米手机驱动包,官方下载地址:/tools/MiPhone2.11.6.exe5.安卓SDK包,官方下载地址:/sdk/index.html#download6.Wireshark封包分析工具,官方下载地址:/download.html7.Tcpdump抓包工具,下载地址:/android/tcpdump一、安装手机驱动先把手机的调试模式打开,如图:通过USB线把小米手机连接到电脑上,如果你手机没安装过小米的驱动,接上线后会弹出许多驱动安装向导,直接全部点“取消”无视掉。

把小米手机的通知栏拉下来后会看见“已连接USB”右边有“看照片”和“传文件”,选到“传文件”这个模式就好。

运行驱动安装包,各种下一步,你懂的。

驱动安装完后,在“我的电脑”里会多出一个设备“MI 2”或者“MI 1”神马的,点开后能查看手机里面的文件就表示驱动安装成功。

如果不成功,请到小米官网去骚扰一下他们的客服,让他们帮你搞定。

二、SDK包安装其实这个不需要安装,下载下来的是一个几百兆的压缩包,我们只需要用到其中一个30M左右的东西。

打开压缩包后,把SDK目录下的platform-tools文件夹复制到C盘(什么盘都可以,为了方便解说,我就放在了C盘)。

三、Wireshark安装运行安装包后,各种下一步,你懂的。

其实这个工具不是必备的,只是用来分析抓到的包,如果你有其他更好用的工具就最好不过了。

四、tcpdump安装1.复制文件把下载下来的tcpdump复制到手机/data/local/ 目录下。

复制的方法有很多种,你可以用自己的方法,也可以按照我的方法。

先把tcpdump复制到c盘,在电脑上点击“开始”-“运行”-“CMD”,在打开的命令提示符里输入“cd c:\platform-tools”切换到该目录下。

网络抓包分析方法大全

网络抓包分析方法大全我们知道,网络协议分析软件以嗅探方式工作,它必须要采集到网络中的原始数据包,才能准确分析网络故障。

但如果安装的位置不当,采集到的数据包将会存在较大的差别,从而会影响分析的结果,并导致上述问题的出现。

鉴于这种情况,我认为对网络协议分析软件的安装部署进行介绍非常有必要,但由于没有过多的时间,于是下面我对其进行简单介绍。

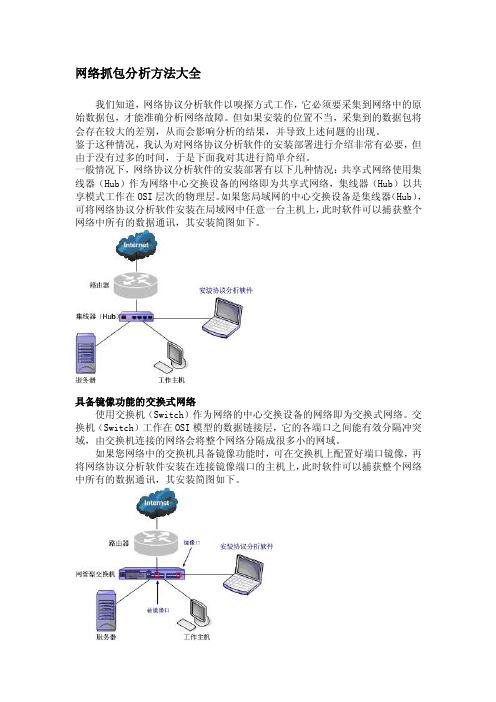

一般情况下,网络协议分析软件的安装部署有以下几种情况:共享式网络使用集线器(Hub)作为网络中心交换设备的网络即为共享式网络,集线器(Hub)以共享模式工作在OSI层次的物理层。

如果您局域网的中心交换设备是集线器(Hub),可将网络协议分析软件安装在局域网中任意一台主机上,此时软件可以捕获整个网络中所有的数据通讯,其安装简图如下。

具备镜像功能的交换式网络使用交换机(Switch)作为网络的中心交换设备的网络即为交换式网络。

交换机(Switch)工作在OSI模型的数据链接层,它的各端口之间能有效分隔冲突域,由交换机连接的网络会将整个网络分隔成很多小的网域。

如果您网络中的交换机具备镜像功能时,可在交换机上配置好端口镜像,再将网络协议分析软件安装在连接镜像端口的主机上,此时软件可以捕获整个网络中所有的数据通讯,其安装简图如下。

不具备镜像功能的交换式网络一些简易的交换机可能并不具备镜像功能,不能通过端口镜像实现网络的监控分析。

这时,可采取在交换机与路由器(或防火墙)之间串接一个分路器(Tap)或集线器(Hub)的方法来完成数据捕获,其安装简图如下。

定点分析一个部门或一个网段在实际情况中,网络的拓扑结构往往非常复杂,在进行网络分析时,我们并不需要分析整个网络,只需要对某些异常工作的部门或网段进行分析。

这种情况下,可以将网络协议分析软件安装于移动电脑上,再附加一个分路器(Tap)或集线器(Hub),就可以很方便的实现任意部门或任意网段的数据捕获,其安装简图如下。

代理服务器共享上网当前的小型网络中,有很大一部分都可能仍然通过代理服务器共享上网,对这种网络的分析,直接将网络分析软件安装在代理服务器上就可以了,其安装简图如下。

wireshark怎么抓包wireshark抓包详细图文教程

w i r e s h a r k怎么抓包w i r e s h a r k抓包详细图文教程The manuscript can be freely edited and modifiedwireshark是非常流行的网络封包分析软件;功能十分强大..可以截取各种网络封包;显示网络封包的详细信息..使用wireshark的人必须了解网络协议;否则就看不懂wireshark了..为了安全考虑;wireshark只能查看封包;而不能修改封包的内容;或者发送封包..wireshark能获取HTTP;也能获取HTTPS;但是不能解密HTTPS;所以wireshark看不懂HTTPS中的内容;总结;如果是处理HTTP;HTTPS还是用Fiddler;其他协议比如TCP;UDP就用wireshark.wireshark开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包;当你的机器上有多块网卡的时候;你需要选择一个网卡..点击Caputre->Interfaces..出现下面对话框;选择正确的网卡..然后点击"Start"按钮;开始抓包Wireshark窗口介绍WireShark主要分为这几个界面1.DisplayFilter显示过滤器; 用于过滤2.PacketListPane封包列表;显示捕获到的封包;有源地址和目标地址;端口号..颜色不同;代表3.PacketDetailsPane封包详细信息;显示封包中的字段4.DissectorPane16进制数据5.Miscellanous地址栏;杂项使用过滤是非常重要的;初学者使用wireshark时;将会得到大量的冗余信息;在几千甚至几万条记录中;以至于很难找到自己需要的部分..搞得晕头转向..过滤器会帮助我们在大量的数据中迅速找到我们需要的信息..过滤器有两种;一种是显示过滤器;就是主界面上那个;用来在捕获的记录中找到所需要的记录一种是捕获过滤器;用来过滤捕获的封包;以免捕获太多的记录..在Capture->CaptureFilters中设置保存过滤在Filter栏上;填好Filter的表达式后;点击Save按钮;取个名字..比如"Filter102";Filter栏上就多了个"Filter102"的按钮..过滤表达式的规则表达式规则1.协议过滤比如TCP;只显示TCP协议..2.IP过滤3.端口过滤tcp.port==80; 端口为80的tcp.srcport==80; 只显示TCP协议的愿端口为80的..4.Http模式过滤5.逻辑运算符为AND/OR常用的过滤表达式TCP包的具体内容从下图可以看到wireshark捕获到的TCP包中的每个字段..看到这;基本上对wireshak有了初步了解;现在我们看一个TCP三次握手的实例三次握手过程为这图我都看过很多遍了;这次我们用wireshark实际分析下三次握手的过程..在wireshark中输入http过滤;然后选中GET/tankxiaoHTTP/1.1的那条记录;右键然后点击"FollowTCPStream";这样做的目的是为了得到与浏览器打开网站相关的数据包;将得到如下图图中可以看到wireshark截获到了三次握手的三个数据包..第四个包才是HTTP的;这说明HTTP的确是使用TCP建立连接的..第一次握手数据包客户端发送一个TCP;标志位为SYN;序列号为0;代表客户端请求建立连接..如下图第二次握手的数据包服务器发回确认包;标志位为SYN;ACK.将确认序号AcknowledgementNumber设置为客户的ISN加1以.即0+1=1;如下图第三次握手的数据包客户端再次发送确认包ACKSYN标志位为0;ACK标志位为1.并且把服务器发来ACK的序号字段+1;放在确定字段中发送给对方.并且在数据段放写ISN的+1;如下图:就这样通过了TCP三次握手;建立了连接。

光猫处ITV抓包方法

光猫处进行ITV抓包方法一、前言:由于电信ITV是承载在IP网络的,经常由于网络丢包造成ITV直播或者点播卡顿等现象。

当然网络丢包可能由于很多地方引起的,比方由于光衰过大造成,由于PON口造成,由于OLT造成,由于M6000造成,由于ITV组播专网或者POP点造成等,所以外线在处理故障时,首先需要确定光衰等是否正常,其次分析是否同一个PON口用户有丢包,或者同一个OLT等,如果出现大面积卡顿等,可能是上层设备或者ITV平台等问题造成的。

为了处理故障方便,以下总结了在用户处进行抓包的方法,仅供参考。

二、接入方法一般光猫的2号口连接机顶盒,此时把2号口的网线连接到笔记本。

由笔记本进行拉流,通过笔记本安装的VLC软件观看直播,同时进行抓包等。

三、软件安装(可以在网上下载或者联系本人)1、安装抓包软件wireshark-win32-1.2.6。

2、安装观看电视的软件vlc-2.0.5-win32。

四、抓包具体操作1、打开VLC软件,选择菜单媒体----打开网络串流,如下图2、设置组播地址,如下图,点击播放,正常情况下可以正常观看直播频道239.93.5.15是CCTV-音乐频道的组播地址8084是对应的端口地址。

以上是一部分频道组播地址及端口信息3、运行抓包软件,选择CAPTURE—interfaces4、选择对应网卡的OPTION---选择CAPTURE FILETER(设置过滤)--把HOST改成对应组播地址,如下图5、正常抓包后出现如下信息:6、进行分析是否丢包,先停止抓包----选择其中一行---点右键---选择DECODE AS,如下图7、选择RTP8、查看分析结果,选择STATISTICS---RTP—SHOW ALL STREAMS,如下图9、查看丢包率LOST值。

抓包改包方法

抓包改包方法

抓包改包?这可不是随随便便就能做到的事儿啊,朋友们!

就比如说,你去逛街买东西,抓包就像是你能偷偷看到别人买东西的过程和详细信息,改包呢则像你能悄悄把别人要买的东西给换了。

比如你看到别人在买一个超级棒的玩具,你把它改成一个普通的小玩具,这就是改包!神奇吧?

但要做到这个可不简单呢!你得先学会找到那些像宝藏一样的数据,这就像在一个大宝藏库里找那颗最闪亮的宝石。

你得有耐心,还得有技巧!比如说,你得懂一些电脑知识吧,就像你得知道怎么开锁才能打开那个宝藏库的门。

你还得准备好工具,就像你去挖宝藏得有把好铲子一样。

然后呢,当你好不容易抓到包了,你还得小心处理,不能把它弄坏了呀,哎呀,这就跟捧着一个珍贵的瓷器一样小心翼翼。

这时候你就得像一个超级侦探一样,仔细分析每一个数据的意义,找出你能改的地方。

我记得有一次,我想改一个游戏的数据,哎呀妈呀,那可真是费了我好大的劲!从白天搞到晚上,都快累瘫了,但是当我看到游戏里出现了我想要

的效果,那种成就感,哇塞,简直无法形容!就好像你爬上了一座很高很高的山,看到了最美最美的风景一样。

不过,大家可别乱用这个哦,搞不好会惹出大麻烦呢!就像你不能随便去拿别人的东西一样,这是不对的。

我们要遵守规则,在合法的范围内去探索和尝试。

不然的话,可能会带来一些意想不到的后果哦,到时候可就后悔莫及啦!所以啊,抓包改包虽然很有趣很神奇,但咱们也要谨慎对待呀,可别瞎折腾哦!

总之,抓包改包是一个充满挑战和乐趣的事情,但一定要正确对待哦!。

如何分析语音包

如何通过抓包分析语音1.在服务器上运行tcpdump进行抓包。

例1:抓所有UDP包:tcpdump -w <filename> “udp” -s 0例2:抓指定IP地址包:tcpdump -w <filename> host 61.183.213.83 -s 02.将抓包文件传回PC, 用Ethereal version 0.10.14进行分析。

3.根据INVITE消息的SDP中的端口号确定相应的RTP流。

4.对于LAN中的IP包,Ethereal可自动识别RTP流,如果客户端在NAT后,需要将相关包手工解码为RTP。

解码后显示为:5.选择菜单Statistics->RTP->Show All Streams 或选中RTP包后直接用菜单Statistics->RTP->Stream Analysis…进行分析。

图中Payload type “97”为iLBC(具体为何种解码可从相应的SDP中查到)。

根据Src IP and Dest IP可判断语音的方向。

6.选中相应RTP Stream后按“Analyze”按钮。

7.然后按“Save payload”按钮。

选择Format为raw。

如果编解码为Alaw的,Format选为au,并存为.au后缀的文件后,可由Winamp直接播放。

选择Channels为forward。

填写文件名及正确的后缀名,典型的后缀名:iLBC --- *.ilbcG.729 --- *.g729Alaw --- *.alawUlaw --- *.pcmGsm --- *.gsm8.得到的语音文件除了*.au的文件可由Winamp直接播放外,其他的必须经过IP-PBX Server的文件格式转换才能播放。

9.文件格式转换:a)将文件传到服务器/tmp目录下。

b)ippbx -r 进入IP-PBX CLI。

c)用convert命令进行转换:ippbx*CLI> convertUsage: convert <src filename> <src format> [<dst filename>] <dst format>Convert the format of a voice file.The file name must include full path and not include the extension.例如:convert /tmp/sounds ilbc wav 可以将/tmp/sounds.ilbc转换为/tmp/sounds.wav文件。

h248语音协议抓包应该抓什么报文

竭诚为您提供优质文档/双击可除h248语音协议抓包应该抓什么报文篇一:bgp协议报文抓包wiresharkbgp协议抓包由于百度文库无法直接上传wireshak抓包,生成的”.cap”文件,所以用woRd文档添加后,再上传woRd文档。

一、bgp协议:邻居建立抓包,及五大报文的抓包:篇二:h248协议(iad)测试方案iad测试方案(megaco/h.248协议相关部分)20xx-07-21修订历史记录(a-添加,m-修改,d-删除)目录1.测试方案说明................................................. (4)2.协议和业务流程测试................................................. (4)2.1.h.248/megaco协议................................................. ................................................... (4)2.1.1.h.248注册流程测试................................................. ................................................... ..42.1.2.h.248注销流程测试................................................. ................................................... ..82.1.3.h.248呼叫流程测试................................................. ...................................................152.1.4.h.248返回错误码测 (42)2.1.5.通配符和终结点的应用................................................. (55)2.1.6.定时器................................................. ................................................... . (57)2.1.7.杂项................................................. ................................................... .. (59)2.2.与软交换对接digitmap测试................................................. (64)2.3.补充电话业务流程测试................................................. ................................................... .702.3.1.calltransfer................................. (71)2.3.2.callforward.................................. .......................(h248语音协议抓包应该抓什么报文)................................................ (73)2.3.3.3-wayconferencing............................ ................................................... (76)2.3.4.callwaiting.................................. ................................................... (77)2.3.5.callerid显示................................................. ................................................... . (78)3.功能测试................................................. (79)3.1.呼叫接续功能测试................................................. ................................................... (79)3.1.1.正常呼叫................................................. ................................................... (79)3.1.2.异常呼叫................................................. ................................................... (82)3.2.语音处理和呼叫控制功能................................................. (88)3.2.1.语音编码验证................................................. ................................................... . (88)3.2.2.语音编码协商测................................................... ..883.2.3.输入端动态抖动缓冲(jitterbuffer)................................... (89)3.2.4.语音编码动态切换测试(可选)............................................... . (89)3.2.5.输入/输出增益控制................................................. ................................................... .903.2.6.dtmF检测与生成................................................. ................................................... (90)3.2.7.dtmF发送(RFc2833).......................................... ................................................... . (90)3.2.8.反极性产................................................... .. (91)3.2.9.回音消除................................................. ................................................... (91)3.2.10.呼叫处理音测试................................................. ................................................... . (92)3.2.11.pots接口语音特性测试................................................. (93)4.性能测试................................................. ................................................... (94)4.1.呼叫处理能力................................................. ................................................... .. (94)4.1.1.平均呼叫接通时间................................................. ................................................... ..944.1.2.呼叫接通率................................................. ................................................... .. (95)4.1.3.长时呼叫保持率................................................. ................................................... (95)1.测试方案说明本方案只对h.248协议以及和协议密切相关的内容进行测试。

抓包调试程序

抓包调试程序什么是抓包调试程序抓包调试程序是一种网络工具,用于捕获和分析网络数据包。

它可以帮助开发人员诊断和解决网络问题,包括网络延迟、数据包丢失和安全漏洞等。

抓包调试程序通常包括以下功能:1.捕获数据包:抓包调试程序可以在计算机和网络设备之间的数据传输过程中捕获数据包。

它可以监视网络接口,捕获传入和传出的数据包,并将其保存到本地存储器中。

2.分析数据包:抓包调试程序可以解析捕获的数据包,并提供详细的信息,如源IP地址、目标IP地址、源端口、目标端口、协议类型、数据长度等。

它还可以显示数据包的内容,并根据协议规范对其进行解码和解析。

3.过滤数据包:抓包调试程序可以根据用户定义的条件过滤数据包。

用户可以设置过滤规则,如源IP地址、目标IP地址、端口号、协议类型等,以便只显示感兴趣的数据包。

4.重放数据包:抓包调试程序可以将捕获的数据包重新发送到网络中。

这对于测试和验证网络设备和应用程序的性能和稳定性非常有用。

5.分析网络流量:抓包调试程序可以统计和分析网络流量。

它可以显示每个主机或协议的流量使用情况,帮助用户了解网络的负载情况和瓶颈所在。

抓包调试程序的应用场景抓包调试程序在以下场景中非常有用:1.网络故障排查:当网络出现故障时,抓包调试程序可以帮助开发人员定位问题。

通过分析捕获的数据包,开发人员可以了解数据包在网络中的流动情况,找出延迟、丢包、重传等问题的原因。

2.网络安全分析:抓包调试程序可以用于检测和分析网络攻击。

通过捕获和分析网络数据包,开发人员可以发现潜在的安全漏洞,如未经授权的访问、恶意软件传播等。

3.网络性能优化:抓包调试程序可以帮助开发人员优化网络性能。

通过分析捕获的数据包,开发人员可以了解网络的瓶颈所在,并采取相应的措施,如增加带宽、优化网络协议等。

4.网络应用测试:抓包调试程序可以用于测试和验证网络应用程序的功能和性能。

通过重放捕获的数据包,开发人员可以模拟真实的网络环境,评估应用程序的性能和稳定性。

【Golang】嗅探抓包工具,解决线上偶现问题来不及抓包的情况

【Golang】嗅探抓包⼯具,解决线上偶现问题来不及抓包的情况背景测试群⾥经常看到客户端的同学反馈发现了偶现Bug,但是来不及抓包,最后不了了之,最近出现得⽐较频繁,所以写个⼩脚本解决这个问题。

实现思路之前写过⼀个埋点⼯具,辅助测试埋点的数据,解决多个端的埋点需要打开不同的抓包软件,并且需要⾁眼去⽐对的的不便,也是使⽤的抓包分析数据并在界⾯(pyqt5)展⽰的⽅式,这⼀次主要是进⾏⽇志的管理,保存请求记录,所以实现的思路⽐较简单:抓包存⽇志做⽇志管理具体实现此前使⽤过优步的号称性能最好的golang⽇志管理包zap,结合lumberjack对⽇志的管理特别的⽅便,⼏个配置参数就能满⾜需求,⽐如⼀键⽇志压缩压缩后1M只占20Kb。

所以拿来即⽤,lumberjack常见的配置参数参数含义Filename:// ⽇志⽂件路径MaxSize:// 每个⽇志⽂件保存的最⼤尺⼨单位:MMaxBackups:// ⽇志⽂件最多保存多少个备份MaxAge:// ⽂件最多保存多少天Compress:// 是否压缩, 压缩后1M约占20KbGo build 成不同操作系统可执⾏⽂件⽽且golang可以很简单的把代码编译成不同系统都能执⾏的程序或者⼆进制包。

Mac下编译Linux, Windows平台的64位可执⾏程序:$ CGO_ENABLED=0 GOOS=darwin GOARCH=amd64 go build test.go # Mac$ CGO_ENABLED=0 GOOS=linux GOARCH=amd64 go build test.go # linux$ CGO_ENABLED=0 GOOS=windows GOARCH=amd64 go build test.go # windows具体代码package mainimport ("fmt""os""time""/google/gopacket""/google/gopacket/pcap""/zap""/zap/zapcore""gopkg.in/natefinch/lumberjack.v2")var (device = "en0" // 指定监控⽹卡名称信息snapshotLen int32 = 10000000promiscuous = falseerr errortimeout = 30 * time.Secondhandle *pcap.Handle)func main() {handle, err = pcap.OpenLive(device, snapshotLen, promiscuous, timeout)filter := "host " // 指定抓取域名err = handle.SetBPFFilter(filter)defer handle.Close()log := initLog()packetSource := gopacket.NewPacketSource(handle, handle.LinkType())for packet := range packetSource.Packets() {applicationLayer := packet.ApplicationLayer()if applicationLayer != nil {(string(yerContents()))}if err := packet.ErrorLayer(); err != nil {fmt.Println("Error decoding some part of the packet:", err)}}}func initLog() *zap.Logger {hook := lumberjack.Logger{Filename: "./logs/package.log", // ⽇志⽂件路径MaxSize: 10, // 每个⽇志⽂件保存的最⼤尺⼨单位:MMaxBackups: 5, // ⽇志⽂件最多保存多少个备份MaxAge: 7, // ⽂件最多保存多少天Compress: true, // 是否压缩, 压缩后1M约占20Kb}encoderConfig := zapcore.EncoderConfig{TimeKey: "time",LevelKey: "level",NameKey: "logger",MessageKey: "msg",LineEnding: zapcore.DefaultLineEnding,EncodeLevel: zapcore.LowercaseLevelEncoder, // ⼩写编码器EncodeTime: zapcore.ISO8601TimeEncoder, // ISO8601 UTC 时间格式EncodeDuration: zapcore.SecondsDurationEncoder, //}// 设置⽇志级别atomicLevel := zap.NewAtomicLevel()atomicLevel.SetLevel(Level)core := zapcore.NewCore(zapcore.NewConsoleEncoder(encoderConfig), // 编码器配置zapcore.NewMultiWriteSyncer(zapcore.AddSync(os.Stdout), zapcore.AddSync(&hook)), // 打印到控制台和⽂件 atomicLevel, // ⽇志级别)logger := zap.New(core)("log 初始化成功")return logger}Python 抓包Python使⽤scapy也能很简单的完成抓包操作:from scapy.all import *def _print(_packet):"""指定抓包信息打印规则:param _packet::return:"""return "\n".join(("\n".join(_packet.sprintf("{Raw:%Raw.load%}").split(r"\r\n")),))sniff(iface='en0',prn=_print,filter="host " # 指定过滤域名)配上⽇志管理模块也能很快的完成实现。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

MxU 产品语音媒体“远程抓包”通用步骤

MxU 产品可以在语音处理芯片上实时监控语音用户话路,将用户话音封装为UDP 报文送到远程监听服务器的指定端口

提示:在下面表格中输入实际现网数据后,文档中的演示命令行可被直接拷贝到现网设备上执行启动

设备IP 设备IP 所在VLAN

监听服务器IP 待跟踪用户端口

10.144.78.10

100

10.144.78.78

0/2/1

表格 1远程抓包待配置数据

MxU(config)%% voip

MxU(voip)%% ip address signaling 10.144.78.10MxU(voip)%% ip address media 10.144.78.10

提示:可以用命令”display current-configuration section voip”查看被监听IP 是否配置

MxU(config)%% diagnose

MxU(diagnose)%% remote-capture parameters record-switch disable start-record-num *1*2*3 stop-record-num 提示:可用命令“<diagnose 模式>display remote-capture parameters ”查看抓包参数配置

MxU(diagnose)%% remote-capture trace frame/slot/port 0/2/1 auto-stop-time 1000 base-trace

提示:可用命令“<diagnose 模式>display remote-capture state ”确认端口跟踪情况

启动跟踪端口之后即可在监听服务器上进行抓包。

用户拨通话路之后,在抓包工具(wireshark 、ethereal 等)上可以看到目的端口为5001的UDP报文:

1.1 设置设备IP 为可监听

1.2 配置‘远程抓包’参数

1.3 启动端口跟踪之后抓包

1.4 停止抓包并保存结果

10.144

0/2/1

MxU

10.144.78.10

1.5关闭端口跟踪

MxU(diagnose)%% undo remote-capture trace frame/slot/port 0/2/1

附录 I 抓包前准备

1.6一台能ping通设备的PC

MxU(config)%% ping 10.144.78.78

PING 10.144.78.78: 56 data bytes, press CTRL_C to break

Reply from 10.144.78.78: bytes=56 Sequence=1 ttl=128 time=1 ms

Reply from 10.144.78.78: bytes=56 Sequence=2 ttl=128 time=1 ms

1.7PC已安装抓包工具(wireshark、ethereal)

1.8确认可以抓到来自设备的报文

1.根据IP选择网卡,勾选”display option”中所有选项,然后启动抓包(start按钮)

10.144.78.78

2.这时在设备上ping抓包电脑,可以在抓包界面上看到来自设备的PING报文

附录 II 抓包FAQ

1.不能实时显示抓包结果。

a)将抓包选项中显示选项中的3个复选框都选中

2.抓不到“UDP.dstport==5001”的报文。

a) 按“附录 I 抓包前准备”的步骤检查一下是否正确启动了抓包功能。

b)确认需抓包的端口正处于被监控状态,且该用户正处于通话中。

MxU(diagnose)%% display remote-capture trace state

MxU(config)%% display esl online-info all

c)是否服务器上安装了防火墙,若有则请暂时关闭该防火墙功能。

3.抓包结果即使太大,不方便发送。

a)可以过滤出需要的报文,再在保存对话框中选择保存“显示”内容选项,则只保存被过滤器过滤后的报文。

4.抓到的包不带VLAN信息。

a)该情况视各品牌网卡处理方法不同,一般Window系统中可以在网卡“配置”的“高级”选项卡中找找看是

若不奏效则可以根据具体网卡的类型和操作系统 “百度”一下如何抓取VLAN信息。

抓包”通用步骤返回总目录

送到远程监听服务器的指定端口上。

行启动或关闭远程抓包。

rd-num *1*2*3 stop-record-num #1#2#3 udp-port 5001 server-ip 10.144.78.78 source-ip 10.144.78.10 vlan 100 000 base-trace enable extend-trace enable

wireshark、ethereal等)上实时抓包的同时,在过滤器中输入表达式”udp.dstport==5001”并”Apply”此过滤条件,

0.144.78.78

则只保存被过滤器过滤后的报文。

”的“高级”选项卡中找找看是否启用了VLAN或QoS或802.1p等功能,

”此过滤条件,。