用CISCO路由器实现L2TP-VPDN

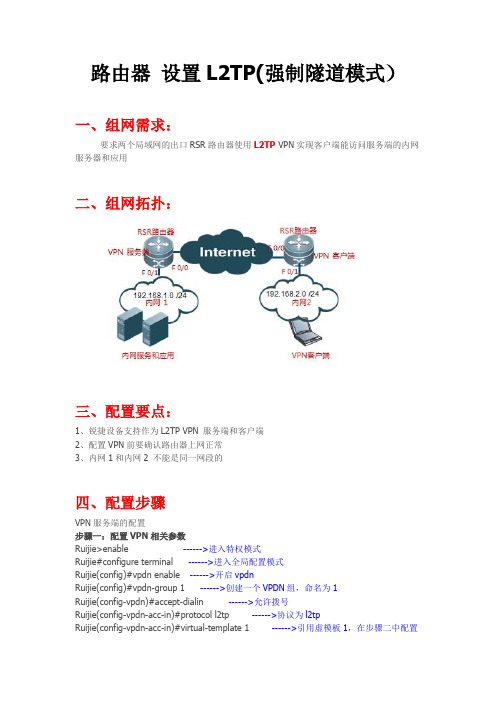

路由器 设置L2TP

Ruijie(config#)username ruijie password 123456------>创建VPN的用户名和密码,用户名为ruijie,密码是123456

步骤二:配置虚拟模板

Ruijie(config)#n客户端的网关地址

1 1 Ruijie est 222.200.200.1 1701 1 1

本地ID远端ID客户端用户名VPN隧道状态VPN客户端公网地址VPN客户端端口

est表示已成功建立隧道

%No active PPTP tunnels

客户端:

Ruijie#show vpdn session

L2TP Session Information Total sessions 1

Ruijie(config-l2tp-class)#exit

步骤二:

Ruijie(config)#pseudowire-class test------>创建虚线路,命名为vpn-l2tp

Ruijie(config-pw-class)# encapsulation l2tpv2------>封装L2TPV2

Ruijie(config-if-Loopback 0)#ip address 172.16.100.1 255.255.255.0

Ruijie(config-if-Loopback 0)#exi

Ruijie(config)#interface Virtual-Template 1------>配置虚模板

Ruijie(config-pw-class)# protocol l2tpv2 test------>关联拨号模板

Ruijie(config-pw-class)# ip local interface FastEthernet 0/0------>关联路由器的外网接口

Cisco路由器VPN配置

Cisco路由器VPN配置1.介绍本文档提供了关于如何配置Cisco路由器上的VPN(虚拟私有网络)的详细说明。

VPN是一种安全通信方式,可以通过Internet 连接远程网络或设备。

2.前提条件在开始配置VPN之前,请确保你已经具备以下条件:- Cisco路由器已经正确安装和连接- 你拥有管理Cisco路由器的权限- 你已经了解并熟悉Cisco路由器的基本操作和配置3.配置VPN服务器3.1.设置IPSec策略在Cisco路由器上设置IPSec策略以确保安全通信。

以下是配置IPSec策略的步骤:3.1.1.登录到Cisco路由器的管理界面。

3.1.2.导航到安全设置,然后选择IPSec策略。

3.1.3.配置所需的加密和身份验证参数,如加密算法、预共享密钥等。

3.1.4.保存配置并激活IPSec策略。

3.2.配置VPN用户和凭据为了让远程用户能够连接到VPN,你需要为他们创建VPN用户和凭据。

以下是配置VPN用户和凭据的步骤:3.2.1.登录到Cisco路由器的管理界面。

3.2.2.导航到用户管理或身份验证设置。

3.2.3.创建新的VPN用户,并为他们分配独立的凭据。

3.2.4.确保VPN用户的凭据符合安全标准,并向他们提供凭据信息。

4.配置VPN客户端为了让远程用户能够连接到VPN,他们需要配置VPN客户端。

以下是配置VPN客户端的步骤:4.1.提供VPN客户端软件给远程用户,如Cisco AnyConnect。

4.2.在VPN客户端中输入服务器地质和凭据信息。

4.3.连接到服务器并建立VPN连接。

5.测试VPN连接在配置完成后,你应该测试VPN连接以确保其正常工作。

以下是测试VPN连接的步骤:5.1.让远程用户使用他们的VPN客户端连接到VPN服务器。

5.2.验证连接是否成功建立。

5.3.测试通过VPN连接访问远程网络或设备的功能。

6.附件本文档涉及的附件包括:- VPN配置示范文件- VPN用户凭据表格- VPN连接故障排除指南7.法律名词及注释7.1.IPSec(Internet协议安全性):一种用于保护IP通信的安全性的协议套件。

Cisco 路由器 配置P VPN

Cisco 路由器配置P VPN1、背景介绍在企业网络中,使用虚拟专用网络(VPN)可以提供安全的远程接入和分支之间的连接。

本文档将指导您如何配置Cisco路由器以设置VPN。

2、准备工作在开始配置之前,请确保满足以下条件:- 拥有一台Cisco路由器,并连接到您的网络。

- 已正确安装并配置适当的操作系统和网络服务。

- 了解基本的网络和路由器概念。

3、VPN协议选择在开始配置之前,您需要选择适合您网络需求的VPN协议。

以下是一些常用的VPN协议:- IPsec(Internet Protocol Security):提供安全的IP通信,可以用于远程接入VPN和点对点VPN。

- SSL(Secure Sockets Layer):使用SSL协议进行加密,广泛用于网页浏览器的VPN访问。

- PPTP(Point-to-Point Tunneling Protocol):一种较早期的VPN协议,不如IPsec安全。

4、配置IPsec VPNIPsec VPN提供了一种安全的通信方式,以下是配置IPsec VPN的步骤:1) 登录到Cisco路由器的控制台。

2) 配置路由器的安全策略,包括加密算法、密钥管理等。

3) 配置VPN隧道参数,包括本地地质、对端地质、隧道模式等。

4) 启用IPsec VPN,并测试连接。

5、配置SSL VPNSSL VPN提供了一种基于浏览器的VPN访问方式,以下是配置SSL VPN的步骤:1) 登录到Cisco路由器的管理界面。

2) 配置SSL VPN服务,包括监听端口、证书管理等。

3) 配置VPN用户,包括用户名、密码、访问权限等。

4) 启用SSL VPN,并测试连接。

6、配置PPTP VPNPPTP VPN是一种较早期的VPN协议,以下是配置PPTP VPN 的步骤:1) 登录到Cisco路由器的控制台。

2) 配置PPTP VPN服务,包括本地地质池、认证方式等。

3) 配置VPN用户,包括用户名、密码等。

思科路由器设置VPDN的方法

思科路由器设置VPDN的方法1 启用aaa new-modelaaa new-model2、建立认证方式aaa authentication ppp mytest local (这里为本地认证)3、启用VPDNvpdn enable4、建立VPDN组vpdn-group mytest! Default L2TP VPDN groupaccept-dialinprotocol l2tpvirtual-template 1local name mytest-namelcp renegotiation always //注意非常重要,否则LCP不会自协商,那么路由器的MTU值一定要和对方LAC发过来的要匹配,否则LCP失败l2tp tunnel password 7 00090A1201481Fsource-ip x.x.x.x5、建立IP 本地POOLip local pool mytest-01 172.23.1.2 172.23.1.2546、配置虚模板interface Virtual-Template1ip address 172.23.1.1 255.255.255.0peer default ip address pool mytest-01ppp authentication pap mytest5200gdomain authentication-scheme vpdn_noneaccounting-scheme vpdn_nonel2tp-group l2tp-group tunnel password simple mytesttunnel name myteststart l2tp ip x.x.x.xtunnel source LoopBack0附:L2TP协议结构1、IP包头20字节2、UDP报头8字节3、L2TP报头12字节:包括:1)the version and flag fields (2 bytes)2)the tunnel id and session id fields (2 bytes each)3)2 bytes of padding offset4)4 bytes of Point-to-Point Protocol (PPP)encapsulation//以下是没有启用LCP自协商的DEBUG 连接失败Jul 25 00:03:48.084: Vi1 VPDN: Virtual interface created for qh@Jul 25 00:03:48.084: Vi1 PPP: Phase is DOWN, SetupJul 25 00:03:48.084: Vi1 VPDN: Clone from Vtemplate 1 filterPPP=0 blockingJul 25 00:03:48.204: %LINK-3-UPDOWN: Interface Virtual-Access1, changed state to upJul 25 00:03:48.204: Vi1 PPP: Using set call directionJul 25 00:03:48.204: Vi1 PPP: Treating connection as a callinJul 25 00:03:48.204: Vi1 PPP: Phase is ESTABLISHING, Passive OpenJul 25 00:03:48.204: Vi1 LCP: State is ListenJul 25 00:03:48.204: Vi1 VPDN: Bind interface direction=2Jul 25 00:03:48.204: Vi1 LCP: I FORCED CONFREQ len 14Jul 25 00:03:48.204: Vi1 LCP: MRU 1492 (0x010405D4)Jul 25 00:03:48.204: Vi1 LCP: AuthProto PAP (0x0304C023)Jul 25 00:03:48.204: Vi1 LCP: MagicNumber 0x01022143 (0x050601022143)Jul 25 00:03:48.204: Vi1 VPDN: PPP LCP accepted rcv CONFACKJul 25 00:03:48.204: Vi1 LCP: I FORCED CONFACK len 10Jul 25 00:03:48.204: Vi1 LCP: MRU 1480 (0x010405C8)Jul 25 00:03:48.204: Vi1 LCP: MagicNumber 0x082D5DCE (0x0506082D5DCE)Jul 25 00:03:48.204: Vi1 VPDN: PPP LCP not accepting sent CONFACKJul 25 00:03:48.204: Vi1 VPDN: Unbind interfaceJul 25 00:03:48.296: Vi1 PPP: No remote authentication for call-inJul 25 00:03:48.560: Vi1 PPP: Missed link down notificationJul 25 00:03:48.560: Vi1 LCP: State is ClosedJul 25 00:03:48.560: Vi1 PPP: Phase is DOWN//以下是启用了LCP自协商的DEBUGJul 24 23:53:08.188: V i1 VPDN: V irtual interface created for qh@Jul 24 23:53:08.188: V i1 PPP: Phase is DOWN, SetupJul 24 23:53:08.188: V i1 VPDN: Clone from Vtemplate 1 filterPPP=0 blockingJul 24 23:53:08.308: %LINK-3-UPDOWN: Interface V irtual-Access1, changed state to upJul 24 23:53:08.308: V i1 PPP: Using set call directionJul 24 23:53:08.308: V i1 PPP: Treating connection as a callinJul 24 23:53:08.308: V i1 PPP: Phase is ESTABLISHING, Passive OpenJul 24 23:53:08.308: V i1 LCP: State is ListenJul 24 23:53:08.308: V i1 VPDN: Bind interface direction=2Jul 24 23:53:08.308: V i1 VPDN: Initiated LCP negotiationJul 24 23:53:08.308: V i1 LCP: O CONFREQ [Listen] id 1 len 14Jul 24 23:53:08.308: V i1 LCP: AuthProto PAP (0x0304C023)Jul 24 23:53:08.308: V i1 LCP: MagicNumber 0xC1CD483A (0x0506C1CD483A)Jul 24 23:53:08.308: V i1 VPDN: O outJul 24 23:53:08.308: V i1 Tnl/Cl 59610/37 L2TP: Proc switch into tunnel,x.x.x.x(1701)to y.y.y.y(1701),len 54Jul 24 23:53:08.316: V i1 PPP: I pkt type 0xC021, datagramsize 18Jul 24 23:53:08.316: V i1 PPP: I pkt type 0xC021, datagramsize 18Jul 24 23:53:08.316: V i1 LCP: I CONFREQ [REQsent] id 4 len 14Jul 24 23:53:08.316: V i1 LCP: MRU 1480 (0x010405C8)Jul 24 23:53:08.316: V i1 LCP: MagicNumber 0x25603892 (0x050625603892)Jul 24 23:53:08.316: V i1 LCP: O CONFNAK [REQsent] id 4 len 8Jul 24 23:53:08.316: V i1 LCP: MRU 1500 (0x010405DC)Jul 24 23:53:08.316: V i1 VPDN: O outJul 24 23:53:08.316: V i1 LCP: I CONFACK [REQsent] id 1 len 14Jul 24 23:53:08.316: V i1 LCP: AuthProto PAP (0x0304C023)Jul 24 23:53:08.316: V i1 LCP: MagicNumber 0xC1CD483A (0x0506C1CD483A)Jul 24 23:53:08.316: V i1 Tnl/Cl 59610/37 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 48Jul 24 23:53:08.324: V i1 PPP: I pkt type 0xC021, datagramsize 18Jul 24 23:53:08.324: V i1 LCP: I CONFREQ [ACKrcvd] id 5 len 14Jul 24 23:53:08.324: V i1 LCP: MRU 1480 (0x010405C8)Jul 24 23:53:08.324: V i1 LCP: MagicNumber 0x25603892 (0x050625603892)Jul 24 23:53:08.324: V i1 LCP: O CONFNAK [ACKrcvd] id 5 len 8Jul 24 23:53:08.328: V i1 LCP: MRU 1500 (0x010405DC)Jul 24 23:53:08.328: V i1 VPDN: O outJul 24 23:53:08.328: V i1 Tnl/Cl 59610/37 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 48Jul 24 23:53:08.336: V i1 PPP: I pkt type 0xC021, datagramsize 18Jul 24 23:53:08.336: V i1 LCP: I CONFREQ [ACKrcvd] id 6 len 14Jul 24 23:53:08.336: V i1 LCP: MRU 1500 (0x010405DC)Jul 24 23:53:08.336: V i1 LCP: MagicNumber 0x25603892 (0x050625603892)Jul 24 23:53:08.336: V i1 LCP: O CONFACK [ACKrcvd] id 6 len 14Jul 24 23:53:08.336: V i1 LCP: MRU 1500 (0x010405DC)Jul 24 23:53:08.336: V i1 LCP: MagicNumber 0x25603892 (0x050625603892)Jul 24 23:53:08.336: V i1 VPDN: O outJul 24 23:53:08.336: V i1 LCP: State is OpenJul 24 23:53:08.336: V i1 PPP: Phase is AUTHENTICA TING, by this endJul 24 23:53:08.336: V i1 Tnl/Cl 59610/37 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 54Jul 24 23:53:08.348: V i1 PPP: I pkt type 0xC021, datagramsize 22Jul 24 23:53:08.348: V i1 PPP: I pkt type 0xC021, datagramsize 35Jul 24 23:53:08.348: V i1 PPP: I pkt type 0xC023, datagramsize 24Jul 24 23:53:08.348: V i1 LCP: I IDENTIFY [Open] id 7 len 18 magic 0x25603892 MSRASV5.10 Jul 24 23:53:08.348: V i1 LCP: I IDENTIFY [Open] id 8 len 31 magic 0x25603892 MSRAS-0-A575A48C8932456Jul 24 23:53:08.348: V i1 PAP: I AUTH-REQ id 3 len 20 from "qh@"Jul 24 23:53:08.348: V i1 PAP: Authenticating peer qh@Jul 24 23:53:08.348: V i1 PAP: O AUTH-NAK id 3 len 32 msg is "Password validation failure"Jul 24 23:53:08.348: V i1 VPDN: O outJul 24 23:53:08.348: V i1 PPP: Phase is TERMINA TINGJul 24 23:53:08.348: V i1 LCP: O TERMREQ [Open] id 2 len 4Jul 24 23:53:08.348: V i1 VPDN: O outJul 24 23:53:08.348: V i1 Tnl/Cl 59610/37 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 72Jul 24 23:53:08.348: V i1 Tnl/Cl 59610/37 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 44Jul 24 23:53:08.364: V i1 PPP: I pkt type 0xC021, datagramsize 8Jul 24 23:53:08.364: V i1 LCP: I TERMACK [TERMsent] id 2 len 4Jul 24 23:53:08.364: V i1 LCP: State is ClosedJul 24 23:53:08.364: V i1 PPP: Phase is DOWNJul 24 23:53:08.364: V i1 VPDN: CleanupJul 24 23:53:08.364: V i1 VPDN: ResetJul 24 23:53:08.364: V i1 VPDN: ResetJul 24 23:53:08.364: V i1 VPDN: Unbind interfaceJul 24 23:53:08.364: V i1 VPDN: Unbind interfaceJul 24 23:53:08.364: V i1 VPDN: ResetJul 24 23:53:08.364: V i1 VPDN: Unbind interfaceJul 24 23:53:08.364: V i1 PPP: Phase is ESTABLISHING, Passive OpenJul 24 23:53:08.364: V i1 LCP: State is ListenJul 24 23:53:08.456: V i1 PPP: No remote authentication for call-inJul 24 23:53:08.560: V i1 PPP: Missed link down notificationJul 24 23:53:08.560: V i1 LCP: State is ClosedJul 24 23:53:08.560: V i1 PPP: Phase is DOWN//没有启用LCP自协商,但在设备上修改了MTU以使协商成功Jul 25 00:14:34.364: V i1 VPDN: V irtual interface created for qh@Jul 25 00:14:34.364: V i1 PPP: Phase is DOWN, SetupJul 25 00:14:34.364: V i1 VPDN: Clone from Vtemplate 1 filterPPP=0 blockingJul 25 00:14:34.492: %LINK-3-UPDOWN: Interface V irtual-Access1, changed state to upJul 25 00:14:34.492: V i1 PPP: Using set call directionJul 25 00:14:34.492: V i1 PPP: Treating connection as a callinJul 25 00:14:34.492: V i1 PPP: Phase is ESTABLISHING, Passive OpenJul 25 00:14:34.492: V i1 LCP: State is ListenJul 25 00:14:34.492: V i1 VPDN: Bind interface direction=2Jul 25 00:14:34.492: V i1 LCP: I FORCED CONFREQ len 14Jul 25 00:14:34.492: V i1 LCP: MRU 1492 (0x010405D4)Jul 25 00:14:34.492: V i1 LCP: AuthProto PAP (0x0304C023)Jul 25 00:14:34.492: V i1 LCP: MagicNumber 0x01021BAD (0x050601021BAD)Jul 25 00:14:34.492: V i1 VPDN: PPP LCP accepted rcv CONF ACKJul 25 00:14:34.492: V i1 LCP: I FORCED CONFACK len 10Jul 25 00:14:34.492: V i1 LCP: MRU 1480 (0x010405C8)Jul 25 00:14:34.492: V i1 LCP: MagicNumber 0x3C58377D (0x05063C58377D)Jul 25 00:14:34.492: V i1 VPDN: PPP LCP accepted sent CONF ACKJul 25 00:14:34.492: V i1 PPP: Phase is AUTHENTICA TING, by this endJul 25 00:14:34.492: V i1 PPP: I pkt type 0xC023, datagramsize 25Jul 25 00:14:34.492: V i1 PAP: I AUTH-REQ id 9 len 21 from "qh@"Jul 25 00:14:34.492: V i1 PAP: Authenticating peer qh@Jul 25 00:14:34.492: V i1 PAP: O AUTH-ACK id 9 len 5Jul 25 00:14:34.492: V i1 VPDN: O outJul 25 00:14:34.492: V i1 PPP: Phase is UPJul 25 00:14:34.492: V i1 IPCP: O CONFREQ [Closed] id 1 len 10Jul 25 00:14:34.492: V i1 IPCP: Address 172.23.1.1 (0x0306AC170101)Jul 25 00:14:34.492: V i1 VPDN: O outJul 25 00:14:34.492: V i1 Tnl/Cl 16255/43 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 45Jul 25 00:14:34.496: V i1 Tnl/Cl 16255/43 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 50Jul 25 00:14:34.504: V i1 PPP: I pkt type 0x80FD, datagramsize 14Jul 25 00:14:34.504: V i1 PPP: I pkt type 0x8021, datagramsize 38Jul 25 00:14:34.504: V i1 CCP: I CONFREQ [Not negotiated] id 4 len 10Jul 25 00:14:34.504: V i1 PPP: I pkt type 0x8021, datagramsize 14Jul 25 00:14:34.504: V i1 CCP: MS-PPC supported bits 0x00000001 (0x120600000001)Jul 25 00:14:34.504: V i1 LCP: O PROTREJ [Open] id 1 len 16 protocol CCP (0x80FD0104000A120600000001)Jul 25 00:14:34.504: V i1 VPDN: O outJul 25 00:14:34.504: V i1 IPCP: I CONFREQ [REQsent] id 5 len 34Jul 25 00:14:34.504: V i1 IPCP: Address 0.0.0.0 (0x030600000000)Jul 25 00:14:34.504: V i1 IPCP: PrimaryDNS 0.0.0.0 (0x810600000000)Jul 25 00:14:34.504: V i1 IPCP: PrimaryWINS 0.0.0.0 (0x820600000000)Jul 25 00:14:34.504: V i1 IPCP: SecondaryDNS 0.0.0.0 (0x830600000000)Jul 25 00:14:34.504: V i1 IPCP: SecondaryWINS 0.0.0.0 (0x840600000000)Jul 25 00:14:34.504: V i1 IPCP: Pool returned 172.23.1.2Jul 25 00:14:34.508: V i1 IPCP: O CONFREJ [REQsent] id 5 len 28Jul 25 00:14:34.508: V i1 IPCP: PrimaryDNS 0.0.0.0 (0x810600000000)Jul 25 00:14:34.508: V i1 IPCP: PrimaryWINS 0.0.0.0 (0x820600000000)Jul 25 00:14:34.508: V i1 IPCP: SecondaryDNS 0.0.0.0 (0x830600000000)Jul 25 00:14:34.508: V i1 IPCP: SecondaryWINS 0.0.0.0 (0x840600000000)Jul 25 00:14:34.508: V i1 VPDN: O outJul 25 00:14:34.508: V i1 IPCP: I CONFACK [REQsent] id 1 len 10Jul 25 00:14:34.508: V i1 IPCP: Address 172.23.1.1 (0x0306AC170101)Jul 25 00:14:34.508: V i1 Tnl/Cl 16255/43 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 56Jul 25 00:14:34.508: V i1 Tnl/Cl 16255/43 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 68Jul 25 00:14:34.508: V i1 PPP: I pkt type 0x8021, datagramsize 14Jul 25 00:14:34.508: V i1 IPCP: I CONFREQ [ACKrcvd] id 6 len 10Jul 25 00:14:34.508: V i1 IPCP: Address 0.0.0.0 (0x030600000000)Jul 25 00:14:34.508: V i1 IPCP: O CONFNAK [ACKrcvd] id 6 len 10Jul 25 00:14:34.508: V i1 IPCP: Address 172.23.1.2 (0x0306AC170102)Jul 25 00:14:34.512: V i1 VPDN: O outJul 25 00:14:34.512: V i1 Tnl/Cl 16255/43 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 50Jul 25 00:14:34.520: V i1 PPP: I pkt type 0x8021, datagramsize 14Jul 25 00:14:34.520: V i1 IPCP: I CONFREQ [ACKrcvd] id 7 len 10Jul 25 00:14:34.520: V i1 IPCP: Address 172.23.1.2 (0x0306AC170102)Jul 25 00:14:34.520: V i1 IPCP: O CONFACK [ACKrcvd] id 7 len 10Jul 25 00:14:34.520: V i1 IPCP: Address 172.23.1.2 (0x0306AC170102)Jul 25 00:14:34.520: V i1 VPDN: O outJul 25 00:14:34.520: V i1 IPCP: State is OpenJul 25 00:14:34.520: V i1 Tnl/Cl 16255/43 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y1701),len 50Jul 25 00:14:34.520: V i1 IPCP: Install route to 172.23.1.2Jul 25 00:14:34.584: V i1 PPP: I pkt type 0x0021, datagramsize 332Jul 25 00:14:35.492: %LINEPROTO-5-UPDOWN: Line protocol on Interface Virtual-Access1, changed state to upJul 25 00:14:36.492: V i1 LCP: TIMEout: State OpenJul 25 00:14:38.560: V i1 LCP: O ECHOREQ [Open] id 1 len 12 magic 0x01021BADJul 25 00:14:38.560: V i1 VPDN: O outJul 25 00:14:38.560: V i1 Tnl/Cl 16255/43 L2TP: Proc switch into tunnel, x.x.x.x(1701)to y.y.y.y(1701),len 52Jul 25 00:14:38.564: V i1 PPP: I pkt type 0xC021, datagramsize 16Jul 25 00:14:38.564: V i1 LCP: I ECHOREP [Open] id 1 len 12 magic 0x3C58377DJul 25 00:14:38.564: V i1 LCP: Received id 1, sent id 1, line upJul 25 00:14:38.584: V i1 PPP: I pkt type 0x0021, datagramsize 332。

adsl vpdn

随着VPN技术的逐渐成熟,VPN电路在好多地方开始广泛应用。

VPN与传统的跨广域网的专用网络的区别是,传统的跨广域网的专用网络是通过租用专线来实现的,而VPN是利用公共网络如INTERNET、ATM网络、分组网来实现远程的广域连接。

从技术上,VPDN采用隧道的方式,从接入服务器到企业的网关之间,接入隧道,让数据的流量和公网的流量分开,用户可以通过隧道的方式登录到企业的内部网,同时对经过隧道传输的数据进行加密,保证数据仅被指定的发送者和接收者所理解,从而让数据传输具有私有性和安全性。

所谓“隧道”就是这样一种封装技术,它利用一种网络传输协议,将其他协议产生的数据报文封装在它自己的报文中,在网络中传输。

第二层隧道就是将第二层(数据链路层)帧封装在网络层报文中,形成IP报文,在Internet中传输。

今年上半年,我县医保中心在跟我局提出网络改造的时候我们对其建议开放宽带VPDN电路。

对此我们有以下几点理由:1、网络用户多为私人开的医药商店,支付的网络费用不能太多。

VPDN电路费用低廉,适合这类消费群体。

2、VPDN电路网络结构简单。

用户不需要重新购买设备,只要到电信局申请安装宽带网就可以了、维护很方便。

最愉快的是医保中心,开放VPDN电路可以节省他们的路由器投资。

以前使用DDN电路时一台路由器只能接12个用户(CISCO 2611,这要看使用什么广域网卡,但最多好象只能提供16个端口),按照他们的用户数量至少要5到6台路由器,而开放VPDN电路只要一台路由器就够了。

另外也方便他们维护。

以前使用DDN电路机架上一大堆电缆,现在好了,只有两三根网线,一对光缆。

机架里清清爽爽。

3、网速大幅提高,以前DDN电路9.6K/s ,现在用户端采用ADSL接入。

下行达到2M/s,上行640K/s.到医保中心的中继也从2M提到100M。

4、以后每增加一个接入点只需象安装一个宽带ADSL接入用户一样,很简单!对电信和医保中心都很方便,可以节省人力和物力。

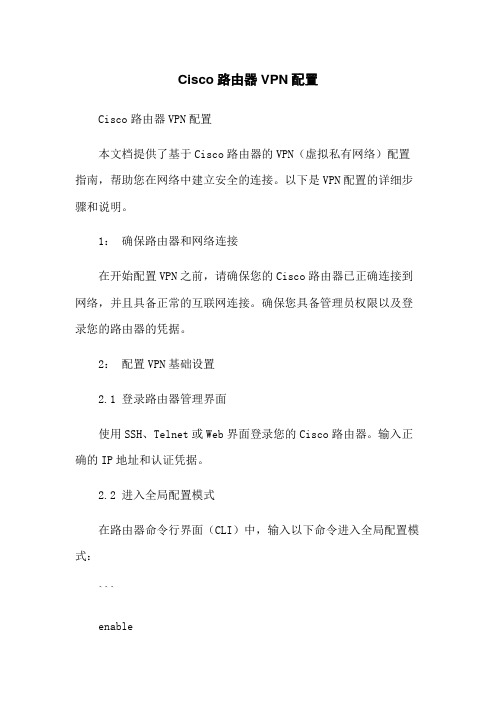

Cisco路由器VPN配置

Cisco路由器VPN配置Cisco路由器VPN配置本文档提供了基于Cisco路由器的VPN(虚拟私有网络)配置指南,帮助您在网络中建立安全的连接。

以下是VPN配置的详细步骤和说明。

1:确保路由器和网络连接在开始配置VPN之前,请确保您的Cisco路由器已正确连接到网络,并且具备正常的互联网连接。

确保您具备管理员权限以及登录您的路由器的凭据。

2:配置VPN基础设置2.1 登录路由器管理界面使用SSH、Telnet或Web界面登录您的Cisco路由器。

输入正确的IP地址和认证凭据。

2.2 进入全局配置模式在路由器命令行界面(CLI)中,输入以下命令进入全局配置模式:```enableconfigure terminal```2.3 启用IPSec VPN功能输入以下命令启用IPSec VPN功能并设置预共享密钥:```crypto isakmp enablecrypto isakmp key <pre-shared-key> address <remote-peer-address>```注意: `<pre-shared-key>` 是您与远程对等方共享的密钥,`<remote-peer-address>` 是远程对等方的IP地址。

3:配置VPN隧道参数3.1 配置加密协议输入以下命令配置VPN隧道的加密协议:```crypto ipsec transform-set <transform-set-name><encryption-algorithm> <encryption-key-size> <hashing-algorithm> <dh-group>```注意: `<transform-set-name>` 是您为加密协议设置的唯一名称,`<encryption-algorithm>` 是加密算法(例如DES、3DES、AES),`<encryption-key-size>` 是加密密钥的大小(例如128位、256位),`<hashing-algorithm>` 是散列算法(例如SHA1、SHA256),`<dh-group>` 是Diffie-Hellman群组(例如Group 2、Group 5)。

2024版使用Cisco路由器配置PPTP

使用Cisco路由器配置PPTP•引言•Cisco路由器基础知识•PPTP协议原理及特点•使用Cisco路由器配置PPTP步骤详解目•常见问题排查与解决方法•总结与展望录01引言目的和背景了解PPTP协议及其工作原理掌握在Cisco路由器上配置PPTP的方法实现远程访问和VPN连接01020304介绍PPTP协议Cisco路由器PPTP配置步骤配置实例及验证方法常见问题及解决方案PPT内容概述02Cisco路由器基础知识Cisco路由器是网络设备的一种,用于连接不同网络或网段,实现数据包的转发和路由选择。

Cisco作为全球知名的网络设备制造商,其路由器产品在市场上占据重要地位,具有高性能、稳定性和可靠性等特点。

Cisco路由器广泛应用于企业、政府机构、教育机构等场景,提供安全、高效的网络连接解决方案。

010203 Cisco路由器简介路由器工作原理路由器是工作在OSI模型第三层(网络层)的设备,通过路由表进行数据包转发。

当数据包到达路由器时,路由器会解析数据包中的目的IP地址,并根据路由表信息进行路由选择,将数据包转发到相应的下一跳地址。

路由器之间通过路由协议(如OSPF、BGP等)进行路由信息的交换和学习,构建和维护路由表。

1 2 3Cisco路由器型号众多,包括固定配置路由器(如Cisco 1900系列)和模块化路由器(如Cisco 2900系列、4000系列等)。

不同型号的Cisco路由器具有不同的性能特点,如吞吐量、端口密度、扩展能力等。

在选择Cisco路由器时,需要根据实际需求和应用场景进行评估和选择,以满足网络建设的需要。

Cisco路由器型号与性能03PPTP协议原理及特点PPTP(Point-to-Point Tunneling Protocol)是一种网络协议,主要用于实现虚拟私人网络(VPN)连接。

PPTP通过在公共网络上建立一个加密的隧道,使得远程用户能够安全地访问企业内部网络资源。

CISCO路由器VPN讲解

IP头 ESP头 TCP/UDP端口 数据 ESP trailer ESP auth

加密

IPSec与NAT

• ESP模式下:

启用IPSec NAT穿越后,会在ESP头前增加 一个UDP头,就可以进行端口映射。

NAT:可以改端 口号了,太棒了

IP头 新UDP头 ESP头 TCP/UDP端口 数据 加密

基于CISCO路由器的 IPSEC VPN和BGP/MPLS VPN

目录

• VPN简介 • IPSec VPN

IPSec基础 端到端IPSec VPN的工作原理及配置 Easy VPN(远程接入VPN)的工作原理及配置

• BGP/MPLS VPN

BGP/MPLS VPN的工作原理 BGP/MPLS VPN的配置示例

• 用公钥加密过的数据只有对应的私钥才能 解开,反之亦然。

• 数字证书中存储了公钥,以及用户名等身

份信息。

我是Router A,我

的公钥是…….

数字 证书

数字签名认证

本地 + ID

Information

对称

+ 身份信息

密钥

远端

对称 密钥

+ 身份信息

Hash

私钥

Hash_I

加密

数字

证书 + 数字签名

哈哈,要是敢直接传递 密钥,我就只好偷看了

密钥

密钥

DH算法的基本原理

Router A

Router B

生成一个整数 p 把 p发送到对端

根据p、q生成g

生成密钥Xa 把 Ya=g^ Xa发送 到对端

生成一个整数 q p

q

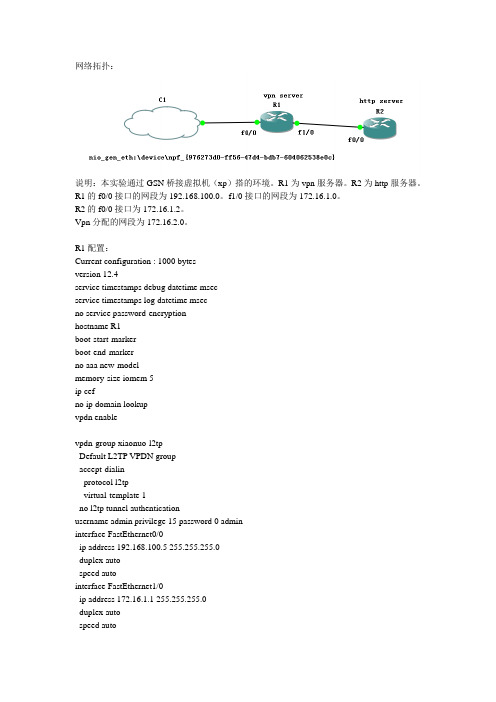

cisco l2tp vpn实例

网络拓扑:说明:本实验通过GSN桥接虚拟机(xp)搭的环境。

R1为vpn服务器。

R2为http服务器。

R1的f0/0接口的网段为192.168.100.0。

f1/0接口的网段为172.16.1.0。

R2的f0/0接口为172.16.1.2。

Vpn分配的网段为172.16.2.0。

R1配置:Current configuration : 1000 bytesversion 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryptionhostname R1boot-start-markerboot-end-markerno aaa new-modelmemory-size iomem 5ip cefno ip domain lookupvpdn enablevpdn-group xiaonuo-l2tpDefault L2TP VPDN groupaccept-dialinprotocol l2tpvirtual-template 1no l2tp tunnel authenticationusername admin privilege 15 password 0 admininterface FastEthernet0/0ip address 192.168.100.5 255.255.255.0duplex autospeed autointerface FastEthernet1/0ip address 172.16.1.1 255.255.255.0duplex autospeed autointerface Virtual-Template1ip unnumbered FastEthernet0/0peer default ip address pool xiaonuo-l2tp-userppp authentication chap ms-chapip local pool xiaonuo-l2tp-user 172.16.2.1 172.16.2.10 no ip http servercontrol-planeline con 0exec-timeout 0 0logging synchronousline aux 0line vty 0 4endR2的配置Current configuration : 578 bytesversion 12.4service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryptionhostname R2boot-start-markerboot-end-markerno aaa new-modelmemory-size iomem 5ip cefno ip domain lookupinterface FastEthernet0/0ip address 172.16.1.2 255.255.255.0duplex autospeed autoip default-gateway 172.16.1.1ip http serverip route 0.0.0.0 0.0.0.0 172.16.1.1control-planeline con 0exec-timeout 0 0logging synchronousline aux 0line vty 0 4endwindow端配置(限xp,window 7没有成功)配置VPN Client配置VPN Client之前首先要保证能和LNS通信才行,可以通过ping命令进行验证。

实验三 L2TP VPN的路由器配置

实验三 L2TP VPN的路由器配置一、实验目的:了解CISCO 路由器下L2TP VPN的配置方法。

二、实验环境:●Windows server 2000操作系统●必须在连网的环境中进行三、实验内容及步骤:步骤一网络连通性配置1. 路由器基本配置:(略)2. 路由器接口配置:ISP:Isp(config)#int f0/0Isp(config-if)#ip add 10.1.1.1 255.255.255.0Isp(config-if)#no shutIsp(config-if)#int f0/1Isp(config-if)#ip add 192.168.1.1 255.255.255.0Isp(config-if)#no shutLNS:Lns(config)#int f0/0Lns(config-if)#ip add 192.168.1.2 255.255.255.0Lns(config-if)#no shutLNS(config)#int lo 0LNS(config-if)#ip add 100.1.1.1 255.255.255.03.配置LNS路由器的静态路由Lns(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.14. 配置VPN Client之前首先要保证能和LNS通信才行,将c0(客户端)的IP地址设为10.1.1.2,网关为10.1.1.1,通过ping命令测试c0到LNS路由器的连通性。

步骤二 L2TP VPN服务器的配置:LNS:LNS(config)#username hngy password cisco //配置登录VPN服务器的用户名和密码LNS(config)#vpdn enable //开启VPN服务(vpdn默认是关闭的)LNS(config-vpdn)#vpdn-group 1 //创建VPN组LNS(config-vpdn)#accept-dialin //接收VPN拨号访问LNS(config-vpdn-acc-in)#protocol l2tp //定义使用的VPN协议为L2TPLNS(config-vpdn-acc-in)#virtual-template 1//创建新的虚拟访问组1(一个虚拟拨号组里最多可以建立25个虚拟接口)LNS(config-vpdn-acc-in)#exitLNS(config-vpdn)#no l2tp tunnel authentication //取消L2TP通道验证功能(也可以开启认证功能,这时候,需要搭建一台CA,然后申请证书,并且客户端也需要申请证书才能连上R1,这样会更安全)LNS(config-vpdn)#exitLNS(config)#ip local pool pool1 100.1.1.100 100.1.1.254//配置分配给VPN客户端的地址池,并命名LNS(config)#interface Virtual-Template1//创建虚接口LNS(config-if)#encapsulation pppLNS(config-if)#ip unnumbered f0/0 //借用f0/0的IP地址来转发l2tp隧道协议传输的流量,也可以配置一个公网的IP地址,这样就需要花费购买一个公网IP地址LNS(config-if)#peer default ip address pool pool1//在接口上为拨入用户指定地址池LNS(config-if)#ppp authentication chap//使用chap认证LNS(config-if)#end步骤三 L2TP VPN客户端的配置1.参照实验一建立新的连接,连接到我的工作场所:点击完成即可。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

[深蓝原创]用CISCO路由器实现L2TP-VPDN

工程实录系列之一

作者deep blue 深蓝

欢迎转载,请保留作者版权信息

2005-04-28

术语:

L2TP:第二层隧道协议Layer 2 Tunneling Protocol

L2TP:访问集中器L2TP Access Concentrator

L2TP:网络服务器L2TP Network Server

NAS:网络访问服务器Network Access Server

二层隧道协议L2TP是一种基于点对点协议PPP的二层隧道协议。

在由L2TP构建的VPN中,有两种类型的服务器,一种是L2TP 访问集中器LAC,它是附属在网络上的具有PPP 端系统和L2TP 协议处理能力的设备,LAC一般就是一个网络接入服务器,用于为用户提供网络接入服务;另一种是L2TP 网络服务器LNS,一般就是路由器,是PPP 端系统上用于处理L2TP 协议服务器端部分的设备。

在LNS 和LAC 之间存在着两种类型的连接,一种是隧道(tunnel)连接,它定义了一个LNS 和LAC 对;另一种是会话

(session)连接,它复用在隧道连接之上,用于表示承载在隧道连接中的每个PPP 会话过程。

L2TP 连接的维护以及PPP 数据的传送都是通过L2TP 消息的交换来完成的,L2TP 消息可以分为两种类型,一种是控制消息,另一种是数据消息。

控制消息用于隧道连接和会话连接的建立与维护,数据消息用于承载用户的PPP 会话数据包。

这些消息都通过UDP 的1701 端口承载于TCP/IP 之上。

L2TP访问集中器(LAC)作为L2TP隧道的一个端点,是L2TP 网络服务器(LNS)的对端。

LAC放在LNS和远端系统之间,并在两者之间传送数据包。

从LAC向LNS发送数据包需要L2TP隧道。

LAC与远端系统的连接是通过本地或PPP链路。

LNS是L2TP隧道的一个端点,是LAC的对端。

LNS是LAC从远端系统传输的PPP 会话的逻辑终结点。

NAS为远程访问网络上的用户提供本地网络访问,如PSTN网络。

NAS通常可作为LAC。

L2TP只要求隧道媒介提供面向数据包的点对点的连接。

L2TP可以在IP(使用UDP),桢中继永久虚拟电路(PVCs),X.25虚拟电路(VCs)或ATM VCs网络上使用。

LNS路由器配置:

Building configuration...

Current configuration:

!

version 12.1

service timestamps debug uptime

service timestamps log uptime

service password-encryption

!

//配置主机名

hostname vpdn

!

//配置AAA

//AAA访问控制

aaa new-model

aaa authentication login default local group radius

//用户登录的认证顺序为先在接入服务器本机认证,如未找到该用户,则通过radius服务器认证,仍未通过,则认证失败。

aaa authentication login radius enable

aaa authentication ppp default local group radius

//PPP连接的认证方式,过程同上。

用户登录的认证顺序为先在接入服务器本机认证,如未找到该用户,则通过radius服务器认证,仍未通过,则认证失败。

aaa authorization network default group radius local

//所有认证通过的用户都有访问网络的权限。

aaa accounting network default start-stop group radius

//网络访问的记账方式为在radius服务器上记录网络访问的开始和结束时间。

aaa nas port extended

enable password 7 <removed>

!

//设置本地认证用户名和密码

username cisco password 7 cisco

username test@test.l2tp.vpdn password 7 test

!

memory-size iomem 25

ip subnet-zero

no ip finger

no ip domain-lookup

!

//指定地址池的工作方式 ip address-pool [dhcp-proxy-client | local] ip address-pool local

virtual-profile virtual-template 1

//配置VPDN功能

//打开VPDN功能

vpdn enable

no vpdn logging

!

//建立一个VPDN-GROUP

vpdn-group 1

! Default L2TP VPDN group

accept-dialin

//使用的VPDN协议为L2TP

protocol l2tp

virtual-template 1

lcp renegotiation on-mismatch

//L2TP TUNNEL 的密码设置,需双方约定

l2tp tunnel password 7 001C0710145F05

!

//配置Virtual-Template1

interface Virtual-Template1

//根据具体可选设置IP地址与Serial0.1相同,即配置借用地址ip unnumbered Serial0.1

ip mroute-cache

//设置用户的IP地址从地址池中分配

//peer default ip address {ip-address | dhcp | pool [pool-name]} peer default ip address pool default

//设置认证方式

ppp authentication pap

!

interface Serial0

no ip address

encapsulation frame-relay IETF

no fair-queue

frame-relay lmi-type ansi

!

interface Serial0.1 point-to-point

ip address 211.90.34.193 255.255.255.252

no arp frame-relay

frame-relay interface-dlci 100

!

interface FastEthernet0

ip address 10.1.1.1 255.255.0.0

speed auto

!

//设置用户的IP地址池

// local pool {default | pool-name low-ip-address [high-ip-address]} ip local pool default 10.1.1.2 10.1.16.254

ip classless

ip route 0.0.0.0 0.0.0.0 Serial0.1

no ip http server

!

//设置认证服务器地址、端口、关键字和重传次数

radius-server host 211.90.8.197 auth-port 1645 acct-port 1646 key vpdn radius-server retransmit 3

!

line con 0

transport input none

line aux 0

line vty 0 4

password 7 cisco

!

End

附:华为路由器L2TP配置参考如下:

/network/html/2004720/20720048844_1.htm。