隐藏节点冲突的发现与研究

无线网络考试重点(论述题没整理)

无线网复习题库一、选择1. 在设计点对点(Ad Hoc) 模式的小型无线局域时,应选用的无线局域网设备是( A )。

A.无线网卡 B.无线接入点 C.无线网桥 D.无线路由器2.在设计一个要求具有NAT功能的小型无线局域网时,应选用的无线局域网设备是( D )。

A.无线网卡 B.无线接入点 C.无线网桥D.无线路由器3.以下关于无线局域网硬件设备特征的描述中,( C )是错误的。

A.无线网卡是无线局域网中最基本的硬件B.无线接入点AP的基本功能是集合无线或者有线终端,其作用类似于有线局域网中的集线器和交换机C.无线接入点可以增加更多功能,不需要无线网桥、无线路由器和无线网关D.无线路由器和无线网关是具有路由功能的AP,一般情况下它具有NAT功能4.以下设备中,( B )主要用于连接几个不同的网段,实现较远距离的无线数据通信。

A.无线网卡B.无线网桥 C.无线路由器 D.无线网关5.无线局域网采用直序扩频接入技术,使用户可以在( B )GHz的ISM频段上进行无线Internet连接。

A.2.0 B.2.4 C.2.5 D.5.06.一个基本服务集BSS中可以有( B )个接入点AP。

A.0或1 B.1 C.2 D.任意多个7.一个扩展服务集ESS中不包含( D )。

A.若干个无线网卡 B.若干个AP C.若干个BSS D.若干个路由器8.WLAN常用的传输介质为( C )。

A.广播无线电波 B.红外线C.地面微波 D.激光9.以下不属于无线网络面临的问题的是( C ) 。

A.无线信号传输易受干扰 B.无线网络产品标准不统一C.无线网络的市场占有率低 D.无线信号的安全性问题10.无线局域网相对于有线网络的主要优点是( A )。

A.可移动性 B.传输速度快 C.安全性高 D.抗干扰性强11.以下哪个网络与其他不属于相同的网络分类标准?( D )A.无线Mesh网 B.无线传感器网络 C.无线穿戴网D.无线局域网12.当要传播的信号频率在30MHz以上时,通信必须用( C )方式。

复杂网络中的社区发现与挖掘算法研究

复杂网络中的社区发现与挖掘算法研究社区发现是在复杂网络中识别出密切相关的节点集合,这些节点之间存在着明显的紧密联系,而与其他节点相对疏远。

社区发现在许多领域具有广泛的应用,如社交网络分析、生物信息学、推荐系统等。

然而,由于复杂网络的规模庞大、结构复杂多样,社区发现成为一个具有挑战性的问题。

为了解决这一问题,学者们不断提出和改进各种社区发现与挖掘算法。

一种常见的社区发现算法是基于模块度(modularity)的方法。

这种方法通过计算网络中节点间的连接强度和预期连接强度的差值来评估社区结构的优劣程度。

其中,预期连接强度是通过随机图模型生成的网络来进行估计的。

通过最大化模块度函数,这种算法可以将网络划分为若干个社区。

然而,基于模块度的方法在处理大规模网络时,会面临计算时间复杂度高和结果稳定性差的问题。

为了克服这些问题,研究者们提出了一系列其他的社区发现算法。

例如,基于谱聚类的方法可以将网络转化为特征向量,然后通过聚类技术将节点划分为不同的社区。

这种方法能够有效克服基于模块度的方法的缺点,并且适用于大规模网络。

另外,还有基于聚类系数的方法、基于图表达的方法、基于双层重叠社区的方法等。

这些算法不仅提高了社区发现的效果,还拓宽了社区发现的研究领域。

除了社区发现算法,研究者们还提出了一些用于社区挖掘的工具和技术。

社区挖掘旨在从挖掘过程中发现新的模式和知识。

其中,一种常见的工具是关联规则挖掘。

关联规则挖掘通过挖掘出不同节点之间的关联关系,可以发现隐藏在复杂网络中的有意义的模式。

另外,社区挖掘还可以借助数据可视化技术,将复杂的网络结构以图形化的方式展示出来,增加了对社区结构的理解和挖掘。

随着社交媒体的普及和大数据技术的不断发展,社区发现与挖掘在社交网络分析中具有重要的应用。

通过社交网络分析,可以揭示出用户之间的相互关系、信息传播路径、社区结构等信息,为社交媒体平台的运营提供指导。

此外,社区发现与挖掘还可以应用于生物信息学领域,发现蛋白质相互作用网络中的功能模块,辅助研究者了解蛋白质的功能和相互关系。

数据科学中的网络分析方法

数据科学中的网络分析方法随着信息时代的到来,网络成为了人们获取和传递信息的重要渠道。

而随之而来的是海量的数据,这些数据蕴含着丰富的信息和价值。

为了更好地挖掘和理解这些数据,数据科学家们开发了一系列网络分析方法,用于研究网络结构、节点关系和信息传播等问题。

本文将介绍几种常见的网络分析方法,并探讨其在数据科学中的应用。

一、节点中心性分析节点中心性是网络分析中常用的一个概念,用于衡量节点在网络中的重要性。

常见的节点中心性指标包括度中心性、接近中心性和介数中心性等。

度中心性衡量了节点与其他节点之间的连接数,即节点的度数。

接近中心性衡量了节点与其他节点之间的距离,即节点在网络中的可达性。

介数中心性衡量了节点在网络中的中介作用,即节点在信息传播中的重要性。

在数据科学中,节点中心性分析可以应用于社交网络分析、推荐系统和网络安全等领域。

例如,在社交网络分析中,节点中心性可以帮助我们找出社交网络中的重要人物或关键节点,从而更好地理解社交网络的结构和功能。

在推荐系统中,节点中心性可以用于推荐热门商品或热门内容,从而提高推荐系统的准确性和效果。

在网络安全中,节点中心性可以帮助我们发现网络攻击的目标节点或关键节点,从而提高网络的安全性和稳定性。

二、社区发现算法社区发现是网络分析中的一个重要问题,旨在将网络中的节点划分为若干个紧密连接的社区。

社区发现算法可以帮助我们理解网络的结构和功能,发现节点之间的关联关系,并揭示隐藏在网络中的潜在模式和规律。

在数据科学中,社区发现算法可以应用于社交网络分析、生物信息学和推荐系统等领域。

例如,在社交网络分析中,社区发现算法可以帮助我们发现具有相似兴趣或相似特征的用户群体,从而提供更加个性化和精准的社交服务。

在生物信息学中,社区发现算法可以帮助我们发现蛋白质相互作用网络中的功能模块或生物通路,从而揭示生物体内复杂的分子相互作用关系。

在推荐系统中,社区发现算法可以帮助我们发现用户之间的共同兴趣或相似行为,从而提高推荐系统的准确性和效果。

计算机网络中的移动Ad Hoc网络研究

计算机网络中的移动Ad Hoc网络研究随着无线移动计算设备的普及,移动Ad Hoc网络也逐渐成为计算机网络的研究热点。

移动Ad Hoc网络是一个无线自组织网络,不需要任何基础设施即可进行通信。

它是由一组移动无线节点组成的网络,这些节点可以是移动设备、无线嵌入式设备或任何其他可以相互通信的设备。

移动Ad Hoc网络具有广阔的应用前景,例如应急通信、军事通信、智能交通等领域。

移动Ad Hoc网络的研究面临着多种挑战。

其中最大的挑战是网络拓扑的不稳定性。

由于节点的移动性,网络的拓扑结构经常发生变化,这导致路由协议需要快速适应网络拓扑的变化。

此外,在移动Ad Hoc网络中,发生许多隐藏和公开的信道冲突,导致数据包丢失和网络性能下降。

因此,为了保证移动Ad Hoc网络的高性能和可靠性,需要对路由协议、路由发现、拓扑维护等方面进行深入研究。

目前,移动Ad Hoc网络的研究已经取得了不少进展。

其中最重要的进展是基于跳数的路由协议,例如AODV,DSR等。

这些路由协议通过每个节点转发数据包来维护网络中的路径。

其中AODV使用目的地序列号来避免环路,DSR使用源路由器来避免环路。

这些基于跳数的路由协议已经被证明是在小规模网络中非常有效的,但是在大规模网络中,由于节点数目的增加,路由器的负载和网络瓶颈问题变得非常严重。

随着移动Ad Hoc网络的发展,越来越多的自适应路由协议被提出和应用。

这些协议的关键在于对网络中的信息共享,从而更好地协调路由和拓扑控制。

例如,OLSR协议使用多播算法来共享邻居信息,Ad Hoc路由信息协议使用Bloom过滤器来共享本地拓扑信息。

另一种方式是启用节点间的灵活合作,如基于博弈论中的合作和非合作策略。

这种合作策略下,节点间通过追踪彼此的行为进行路由控制和优化,从而提高网络的性能和可靠性。

除了路由协议,移动Ad Hoc网络的拓扑维护和节点定位也是研究热点。

定位是移动Ad Hoc网络中的关键问题之一,因为很多应用,例如智能交通系统、医疗保健和行动通信等,都需要准确的位置信息。

移动Adhoc网络隐藏和暴露终端问题的研究

当节点 A 要向节点 B 发送数据时,A 先向 B 发送 RTS(Request To Send);

B 收到 RTS 后,如果同意接收,则回应 CTS(Clear To Send);A 收到 CTS

后开始向 B 发送数据。如果 A 收不到 CTS,A 则认为发生了冲突,超时

重发 RTS。这样,隐藏终端 C 能够听到 B 发送的 CTS,知道 A 要向 B 发

— 244 —

科技信息

计ห้องสมุดไป่ตู้机与网络

的节点结构及网络特性而提出的。与以往的故障分类方法相比,基于粒 度的故障分类方法从一个全新的角度对故障进行了分类,克服了传统 的故障分类方法中不利于网络故障的诊断、恢复的局限性,方便了故障 的检测和定位,从而能够更好地满足未来混合光网络故障管理的要求。

2、基于故障类型的多层生存性策略—— —MRFB 策略 文中提出的 MRFB 策略则是网络节点首先收集告警信息, 通过对 收到的大量告警信息进行过滤和分析,从而进行故障的定位,然后根据 所提出的基于故障粒度的故障分类方法对所检测到的故障进行分类, 在确定了故障的位置和故障的类型之后,依据不同的故障类型启动相 应的恢复、保护机制,以完成对故障的有效修复。例如将故障类型 1 和 故障类型 3 都归入光纤级粒度的故障,并对它们启用相同的故障恢复 策略。 在针对混合网络的 MRFB 策略中, 恢复方案的选择取决于故障类 型。 网络生存性设计的理想目标是:对于给定的网络拓扑,在最短的时 间内使故障获得最大的恢复,同时保证最大的资源利用率。然而同时实 现所有这些要求的难度很大,所以需要根据业务或用户需求以及网络 本身的特点,相应地采取一种或多种生存性策略来提高网络的生存性 指标[2]。 本文针对未来混合网络的特性提出了一种基于故障类型的生存性 机制,使得网络能够在不同的故障情况下对不同粒度的网络故障采取不 同的恢复与保护措施,并且考虑了区分生存性业务的需求,对不同可靠 性需求的业务配置了不同的生存性策略。从而有效地满足了混合网络 对生存性的要求,在多层混合网络中,当网络资源较为充足时,所提出 的基于故障类型的多层生存性策略(MRFB)比传统的不考虑故障类型的 自底向上的多层生存性策略(BUMR)有更好的恢复时间和恢复率。 3、MRFB 策略的设计方案 本文在对混合网络在生存性方面所面临的各种问题进行充分分析 的基础上, 结合未来多技术、多层的混合网络的特性对生存性技术提出 的新要求,针对网状网结构提出了一种新的基于故障类型的生存性策 略, 在不同的故障情况下对不同粒度的网络故障采取不同的恢复与保 护措施,从而满足网络对生存性的要求。策略设计框图如图 2 所示。 在以往的关于混合网络生存性策略的研究中,传统的网络生存性 策略的设计主要是基于网络的体系结构或基于业务类型的,很少从网 络故障类型出发来对网络生存性进行研究。然而未来的电信网络将是 高带宽、多技术、多层次的新型混合网络,而传统的网络生存性机制已 不能有效地满足未来混合网络对生存性机制提出的一些新要求。因此, 为了解决上述问题,有必要提出一种基于故障的生存性机制,从网络故 障类型的角度出发,在不同的故障情况下针对不同粒度的网络故障采

IEEE802.11的RTSCTS机制分析

IEEE 802.11的RTS/CTS机制分析姓名:江明杰学号:2012019120008 指导老师:韦云凯摘要 RTS/CTS协议(Request To Send/Clear To Send)即请求发送/清除发送协议,是被802.11无线网络协议采用的一种用来减少由隐藏节点问题所造成的冲突的机制。

相当于一种握手协议,主要用来解决"隐藏终端"问题。

本文主要讲述RTS/CTS引入的作用;有无RTS和CTS的比较;以及其局限性分析。

关键词RTS/CTS 隐藏终端Abstract the RTS/CTS protocol (Request To Send/Clear To Send) is a request to send / clear to send protocol, is a device used to reduce conflict caused by the hidden node problem mechanisms are 802.11 wireless network protocol uses. The equivalent of a handshake protocol, mainly used to solve the hidden terminal problem in " ". This paper mainly tells the RTS/CTS into action; there isno comparison of RTS and CTS; and its limitation analysis.Keywords RTS/CTS hidden terminal0 引言目前,无线网络已经得到了广泛应用.但是,同有线通信信道相比,无线信道条件恶劣,更容易出现丢包、碰撞、重传等现象,尤其是其中的任何传输都要依赖于共享的、开放的无线媒质,使得无线网络付出更多的带宽损耗,减少了网络的吞吐量.因此,无线网络中MAC协议的性能对网络整体性能起着尤为重要的作用.IEEE 802. 11b标准[1]定义了可选的RTS /CTS(request-to-send /clear-to-send)机制,通过联合虚拟载波侦听和物理载波侦听,MAC协议实现了带有冲突避免的载波侦听多路复用(CSMA /CA)的接入方法。

隐藏终端和暴露终端问题及解决方案

恶意用户可能对暴露终端发起拒绝服务攻击,导 致系统瘫痪或崩溃。

03

解决方案

隐藏终端解决方案

隐藏终端识别

01

通过分析网络流量和行为,识别隐藏的终端设备,并采取相应

的安全措施。

加密通信

02

使用加密技术对终端设备之间的通信进行加密,防止未经授权

的访问和窃取数据。

访问控制

03

实施严格的访问控制策略,限制对终端设备的访问权限,防止

THANKS

感谢观看

案例二

某个人计算机存在暴露终端,导 致个人信息泄露,引发财务损失 和身份盗窃问题。

05

总结与展望

总结

隐藏终端问题

隐藏终端问题是指攻击者通过控制网络中的某些节点,使其在某些时刻对网络中的其他节 点隐藏其存在,从而进行隐蔽攻击。这种攻击方式难以被检测和预防,因为攻击者在大部 分时间内是“隐藏”的。

暴露终端问题

02 弱密码策略

使用简单或共享密码,容易被破解,导致终端被 非法访问。

03 安全漏洞

操作系统或应用程序存在安全漏洞,未及时修补, 导致终端容易受到攻击。

对网络的影响

01 数据泄露

暴露终端可能被恶意用户利用,窃取敏感数据或 机密信息。

02 网络拥堵

大量非法访问和攻击流量可能导致网络拥堵,影 响正常业务运行。

暴露终端问题是指某些节点的位置和行为可能被网络中的其他节点观察到,这可能导致这 些节点被攻击者利用。例如,如果一个节点的行为模式被攻击者观察到,攻击者可能会利 用这些信息进行更有效的攻击。

解决方案

针对隐藏终端和暴露终端问题,有多种可能的解决方案。例如,可以使用加密技术来保护 数据传输,使用防火墙来限制网络访问,以及使用入侵检测系统来检测和预防网络攻击。

复杂网络中的社团发现算法研究

复杂网络中的社团发现算法研究社群是指一个网络系统中相互有联系并有共同特征的节点集合。

在复杂网络中,社群发现算法是一种有助于理解和分析网络结构、挖掘隐藏关系的重要工具。

本文将探讨当前在复杂网络中的社群发现算法研究的最新进展和应用。

社群发现算法是通过识别节点之间的紧密关系和相似性,将网络分为若干相互连接紧密且内部联系紧密的社群。

这些社群可以代表特定的兴趣群体、组织结构或功能模块。

在真实世界的复杂网络中,如社交网络、生物网络、互联网等,社群发现对于发现隐含的社交圈、发现基因调控网络中的功能模块、发现互联网中的关键网页等具有重要意义。

最近,关于复杂网络中的社群发现算法的研究已经取得了重大进展。

不同的算法被开发出来,以应对不同类型的网络和不同的社群结构。

下面将介绍一些常见的社群发现算法。

1. 基于模块度的算法模块度是用来评估社群结构优劣的指标。

基于模块度的算法通过最大化网络内部联系的权重和最小化网络之间联系的权重,从而划分网络中的社群。

其中最著名的算法是Newman-Girvan算法,该算法通过逐步删除网络中的边缘连接来划分社群。

2. 谱聚类算法谱聚类算法是一种基于图论的聚类方法,通过将网络转化为图拉普拉斯矩阵,并应用特征值分解来划分社群。

谱聚类算法具有较强的鲁棒性和可扩展性,适用于大规模网络。

3. 层次聚类算法层次聚类是一种自底向上或自顶向下的聚类方法,通过合并或分割社群来构建层次关系。

层次聚类算法可以视网络为多个细分的子图,在每个层次上划分社群。

这些子图可以按照不同的社群结构进行划分,并且可以通过层次聚类的方法逐步合并。

除了以上列举的算法外,还有很多其他的社群发现算法,如基于密度的算法、基于标签传播的算法等。

这些算法各有特点,适用于不同类型的网络和不同的分析需求。

社群发现算法在许多领域具有广泛的应用。

在社交网络分析中,社群发现算法可以用于识别用户群体和社交圈子,推荐朋友、商品等。

在生物网络中,社群发现算法可以用于发现在基因调控中具有相似功能的基因模块,推动生物学研究。

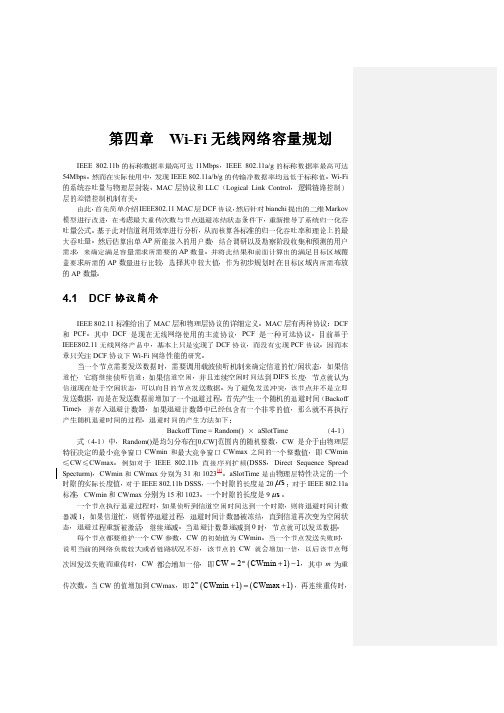

第四章 Wi-Fi无线网络容量规划

n −1

带格式的: 格式的: 字体: 10.5 磅 带格式的: 格式的: 缩进: 首行缩进: 2 字符

带格式的: 格式的: 字体: 10.5 磅 带格式的: 格式的: 字体: 10.5 磅

此外,在一个退避阶内,退避计数器值的变化也与节点所处的退避阶无关,只与上一时隙的 退避计数器取值有关。从而,可以将二维随机过程 {s (t ) , b (t )} 表示为一个 Markov 链,如图 4-3 所示。

0, 0

带格式的: 格式的: 字体: 10.5 磅 带格式的: 格式的: 字体: 10.5 磅

0,1

0, 2

0,W0 − 2

0,W0 − 1

i − 1, 0

p/Wi

i, 0

i,1 i, 2

i, Wi − 2

i, Wi − 1

p/Wi +1 p/Wm '

m ', 0

m ',1

m ', 2

m ', Wm ' − 2

[4]

m

m

的值将保持为 CWmax 不变,直到该节点发送成功,或者达到了最大重传次数限制,CW 将被重新置为 CWmin。 DCF 包括两种介质访问模式:基本访问模式和可选的 RTS/CTS 访问模式。 图 4-1 为基本访问模式。发送节点侦听到无线信道连续空闲时间达到 DIFS 后,发送数 据帧,为了增强对异步业务传输的可靠性,IEEE 802.11 DCF 使用 MAC 层确认机制,接收 节点检验所收到的数据帧的循环冗余校验码(Cyclic Redundancy Code,CRC),如果正确,则 在等待 SIFS 间隔后向发送节点发送一个 ACK,以表明己经成功的接收到该数据帧。如果在 一定的时间内,没有收到返回 ACK,发送节点就认为本次传输失败,需要重传该数据帧。

几种典型网络的节点分析

几种典型网络的节点分析在网络分析中,节点是指网络的单个元素或实体,可以是个人、组织、网站、文档等。

网络节点的分析是指通过对节点的属性和关系进行研究,揭示网络中节点的特征和功能。

下面介绍几种典型的网络节点分析方法。

1.节点中心性分析节点的中心性是衡量节点在网络中的重要程度或影响力的指标。

常用的节点中心性分析方法有度中心性、接近中心性、中介中心性、特征向量中心性等。

-度中心性:节点的度中心性是指节点在网络中的连接数或邻居数。

具有较高度中心性的节点通常是网络中的核心节点,可以从全局的角度很好地控制或传播信息。

-中介中心性:节点的中介中心性是指节点的重要性程度,即在网络中充当桥梁或传递信息的角色。

具有较高中介中心性的节点是网络中的关键节点,对信息传播和资源流动具有重要影响。

-特征向量中心性:节点的特征向量中心性是指节点作为连接到其他中心节点的中间节点的重要程度。

通过计算节点与其他中心节点的关系,可以有效地评估节点的特征向量中心性。

2.节点影响分析节点影响分析是指通过研究节点的属性和关系,揭示节点在网络中的影响力和传播能力。

常用的节点影响分析方法有布局分析、社区发现和信息传播分析等。

-布局分析:布局分析是通过可视化节点在网络中的位置和布局,来研究节点之间的关系和连接方式。

布局分析可以帮助我们理解节点之间的相对位置和影响力,从而更好地揭示网络的结构和功能。

-社区发现:社区发现是指通过划分节点集合成不同的社区,研究节点在网络中的聚集程度和相似性。

社区发现可以帮助我们发现网络中存在的隐藏结构和隐含关系,从而更好地理解节点之间的相互作用和影响。

-信息传播分析:信息传播分析是指通过研究节点的传播行为和模式,来研究节点在网络中的传播能力和影响力。

信息传播分析可以帮助我们预测节点的传播效果和影响范围,为信息传播和广告宣传等提供决策依据。

3.节点演化分析节点演化分析是指通过跟踪节点的变化和演化过程,研究节点在网络中的发展和演变规律。

AdHoc网络拓扑与隐藏终端_暴露终端的研究

103Ad Hoc网络拓扑与隐藏终端/暴露终端的研究许成文①, 吴晓阳②, 刘会杰①(①石家庄铁路职业技术学院,河北 石家庄 050041;②桂林工学院 南宁分院,广西 南宁 530001)【摘 要】文中介绍了ad hoc网络的概念,分析了其信道共享方式。

从而,引出由于ad hoc信道共享方式的不同而导致的隐藏终端和暴露终端的问题。

文章通过对网络拓扑的研究,列出了三种基本的网络拓扑结构:全连接、星型和线性结构。

并且通过矩阵可以表示这些拓扑结构特征。

对于三种不同的拓扑结构,不同的拓扑结构结合相应的技术可以更好地解决隐藏终端和暴露终端带来的问题。

【关键词】隐藏终端;暴露终端;星型结构;全连结结构;线形结构【中图分类号】TP393 【文献标识码】A 【文章编号】1002-0802(2008)02-0103-03Ad Hoc NeTwork Topology and Hidden / by Exposed Terminal Problems XU Cheng-wen ①, WU Xiao-yang ②, LIU Hui-jie①(①Shijiazhuang Institute of Railway Technology, Shijiazhuang Hebei 050041, China;②Nanning Clooege, Guilin University of Technology, Nanning Guangxi 530001, China)【Abstract】This paper first describes the concept of ad hoc network and analyzes the way of channel sharing thus leading to the hidden, exposed terminal problems in ad hoc network. This paper lists three kinds of basic topology: full-joint, star-shaped and line-shaped structures, which are expressed by matrix. With the different topologres, appropriate technologies have been taken to solve the hidden, exposed terminal problems of three kinds of basal topology and special ways. 【Key words】hidden-terminal;exposed-terminal;star;full-joint;line2008年第02期,第41卷 通 信 技 术 Vol.41,No.02,2008总第194期 Communications Technology No.194,Totally收稿日期:2007-10-10。

复杂网络社区发现与异常检测技术研究

复杂网络社区发现与异常检测技术研究随着互联网的快速发展,人们之间的联系日益紧密。

在这个全球化的时代,网络已成为人们日常生活交流的重要平台。

复杂网络作为网络中的一个重要组成部分,具有复杂的结构和多样的连接方式,例如社交网络、电子邮件网络、蛋白质相互作用网络等。

研究复杂网络社区发现和异常检测技术,有助于我们更好地理解网络结构,并发现其中存在的隐藏规律和异常现象。

复杂网络社区发现是指将网络中相互连接紧密、内部结构相对独立的节点集合识别出来。

社区结构的发现有助于我们了解网络中节点之间的关系模式,可以帮助我们预测节点的行为、分析信息的传播路径等。

目前,有许多方法被提出用于社区发现,例如基于连接的方法、基于节点相似度的方法和基于模块性的方法等。

基于连接的方法主要是通过分析节点之间的边权重来划分社区。

其中,最为著名的方法是Girvan-Newman算法,该算法通过不断删除网络边上的介数中心性最高的边来划分社区。

然而,这类方法在处理大规模网络时效率较低。

为了解决此问题,研究人员提出了许多快速有效的社区发现算法,例如Louvain算法和Label Propagation算法等。

这些算法通过优化社区内部的连接强度和社区之间的连接弱度来划分社区,以实现高效的社区发现。

基于节点相似度的方法主要是通过度量节点之间的相似度来划分社区。

例如,通过计算节点之间的相似度矩阵,可以使用层次聚类或谱聚类等方法来将相似的节点聚集在一起形成社区。

此外,还有一些基于内容的方法,通过分析节点的属性值来划分社区。

例如,在社交网络中,可以根据用户的兴趣爱好来划分用户社区。

这些方法可以有效地挖掘网络节点之间的隐含模式,并找出潜在的社区结构。

除了社区发现,异常检测在复杂网络研究中也起着重要的作用。

异常节点是指与其他节点不同的节点,其行为或属性与网络中其他节点存在较大差异。

异常节点的存在可能对网络的正常运行产生不良影响,因此需要进行及时发现和处理。

异常检测技术可以帮助我们发现这些异常节点,并采取相应措施以维护网络的稳定性。

基于隐藏问题的汇聚节点移动策略

faii t f h vn tae y e sbl o t emo igs tg . i y r

Ke r s wi l s e s r ewo k ; m o i ik m o i g sr t g ; h d n r b e ; a t d tc in ywo d : r e ss n o t r s e n b l sn ; e vn ae y t i ig p o lm n i ee t — o

Ab t a t T ov e h dn r b e o wi l s e s r e o k o t ee vr n e t n r v n eta k n n e t y o mal s r c : o s l et i i g p o lm f r e ss n o t r si h si n io m n dp e e t h c i ga d d sr f l h e n w n l a t r o - co sn d s a mo i g s ae y f rmo i i k i p e e t d F rt , t e h d n r b e i ay e n o ee n h a e s i u o e , v n t t g o b l sn s r s n e . isl r e y h i i g p o lm sa l z d a d m d ld a d t et v r e n r b h v o f b l n lo d f e . Ba e n t e ea s p i n n e n t n , amo i g s ae r p s d Us gt i mo i g e a i r mo i sk i a s e n d o ei s i s d o s s n h m t s d d f i o s v n tg i p o o e . o a i i r t y s i s n h vn sr tg , t e u e f h a s s i nh p e e efed a d t e r b b l y o b i g d t c e l b e u e i emo i i tae y h mb r t et n miso a p n di t l n o a i t f en ee td wi e d c dwh l t b l sn n o r nh i h p i l r eh e k

无线广播中基于网络编码的隐藏终端解决机制后学知

小型微型计算机系统Journal of Chinese Computer Systems 2013年2月第2期Vol.34No.22013收稿日期:2011-07-18收修改稿日期:2011-08-25基金项目:国家发改委信息安全专项(发改办高技[2009]1886号文)资助;国家财政部、工信部重大科技成果转化项目(财建[2010]341)资助.作者简介:后学知,男,1985年生,硕士研究生,研究方向为无线网络;张大方,男,1959年生,博士,教授,博士生导师,主要研究方向为可信系统与网络、软件容错、软件测试;何施茗,女,1986年生,博士研究生,CCF 会员,主要研究方向为可信系统与网络、流量控制、无线网络.无线广播中基于网络编码的隐藏终端解决机制后学知,张大方,何施茗(湖南大学信息科学与工程学院,长沙410082)E-mail :jzanetti4@sina.com摘要:无线广播网络中由于没有RTS 和CTS 机制,无法解决隐藏终端问题.提出广播网络中隐藏终端编码算法(HB-CODE ),一种利用网络编码来解决无线广播网络中隐藏终端的方法.该方法在节点处利用节点已经接收过的包会在节点产生一个副本,然后通过特殊的机制确认碰撞包中是否有已接收过的包,若有再采用网络编码的方法解码碰撞包,从而恢复原始数据包.分析和实验表明网络编码解决机制减少了延迟2%到10%,平均降低了25%的丢包率,提高了无线广播网络的可靠性和吞吐量.关键词:网络编码;无线网络;隐藏终端;广播中图分类号:TP393文献标识码:A文章编号:1000-1220(2013)02-0238-05Hidden Terminal Resolution Mechanism Based on Network Coding in Wireless Broadcast Net-worksHOU Xue-zhi ,ZHANG Da-fang ,HE Shi-ming(School of Computer and Communication ,Hunan University ,Changsha 410082,China )Abstract :Because of the absence of RTS and CTS mechanism in the wireless broadcasting network ,the hidden terminal problem cannot be resolved.So the article presents HB-CODE ,which is a network coding approach solving the hidden terminal in wireless broadcasting network.The method utilizes that the node which has received a packet will produce a copy of the packet and then using a special mech-anism to confirm that whether the packet in collide packets has been received.If the collide packets have been received then using net-work coding method decodes packet collisions ,thus restoring the original packet.Our evaluation shows that using HB-CODE reduces the delay of 2%to 10%,an average of 25%packet loss ,improved broadcast network reliability and throughput.Key words :network coding ;wireless networks ;hidden terminal ;broadcast1引言全网络广播是一种基本的原始通信方法,也是多跳无线网络中其他很多协议的基石.例如路由发现和信息传播协议.一个有效的广播协议需要从源节点发送一个包或者一个连续的数据包流到网络中的其它节点,同时这个发送过程中具有高包投递率和低延时的特点.一方面为了改进亏损链路的包投递率,多个中继节点可以转发包,创造了包转发的多样性;但是另一方面为了降低延迟和资源的使用,数据传输的数量要保持在最小.因为多余的转发会占用信道的时间,包传递到网络边缘的时间减慢了.所以在延迟和包投递率之间要维持一个精确的平衡.隐藏终端问题在802.11协议中是个很常见的问题.据对一个WLAN 产品的测量显示,10%的用户接受者组合遭受到很严重的碰撞而造成的包丢失[1].而现在的802.11协议主要采用CSMA /CA 中RTS /CTS 来解决这个问题.在无线广播网络中,对于延迟的限制是很严格的,而RTS 和CTS 的协议会带来多余的传输从而产生延迟,这对于广播是很难接受的.所以我们的算法所适用的广播网络不采用RTS 和CTS 协议.网络编码理论融合了编码和路由技术,允许网络中间节点在传统数据转发的基础上参与编码,具有提升网络吞吐量、改善网络负载平衡、提高带宽利用率、节省无线网络节点能量消耗等优点.随着对网络编码的研究,产生了利用网络编码思想的ZIGZAG [2]算法来解决隐藏终端问题.但是在广播网络中没有反馈重传机,而ZIGZAG 需要利用反馈重传机制,则其在广播中无法适用.之后又产生chorus [15]来解决网络中冲突的问题,但是chorus 只能用于处理两个相同的包产生的碰撞,也不能很好解决广播中隐藏终端造成的包碰撞.本文提出的广播网络中隐藏终端编码算法(hidden termi-nal in broadcast code ,HB-CODE )将网络编码应用到无线广播中.其基本思想是接收端通过缓存之前已经正确接收的数据包来解码因隐藏终端导致的碰撞包,使得接收端可以正确接受原本因碰撞而丢失的数据包.该算法能有效提高包投递率,降低延时,因此也提高了网络的吞吐率.以一个例子来说明,如下页图1描述一个简单的广播场景中隐藏终端的问题.节点A 为源节点,其余皆为目的节点.第一个时间段A 发送一个数据包p1到相邻的中间节点B ;第二个时间段,由于现在网络采用的是半双工通信,一个节点不能同时接收和发送包.因此当B 节点转发p1时A 不能发送p2,此时C 收到了B 发送的p1.第三个时间段A 可以发送p2了,而此时C 节点发送p1.由于p1和p2发生了碰撞,B 无法接收到p2,则丢失p2.因为没有重传机制,则P2被永久的丢图1广播中隐藏终端的例子Fig.1Example of hiddenterminal in broadcast失了.这样网络丢包率提高了而传播效率和吞吐率严重降低.但是我们注意到在传送p1的时间段内,B 已经接收过了p1,节点内缓存区有p1的副本.因为两个包发生碰撞,除了产生信号衰减,及相位时间的变化,其他没有什么影响.接收节点B 可以已知p1,然后从发生冲突的混合包中通过信道衰减校正及标准方法解码得到p2,进而有效降低丢包率和提高传输效率.2相关工作与本文研究内容相关的工作究包括两个方面:一个是广播通信的隐藏终端问题,另一个是网络编码.广播通信是无线网络中的一种很普遍的通信方式,其特点是不可靠的传输,没有反馈及确认机制,传输发生错误将无法恢复.洪泛法是简单易行的广播协议.但盲目洪泛会造成许多信息重复地被传送而产生冗余、竞争以及碰撞,严重时会形成广播风暴,并且大量的开销也会产生大量的隐藏终端问题.之前在解决隐藏终端问题中,典型的802.11采用RTS /CTS 的协议来避免隐藏终端问题.但是实验表明这样大大降低了整个网络的吞吐量,造成了比较高的延迟[3-6].而广播网络对于延迟的限制是要求很严格,因此这种方法不适用于广播网络.且广播网络缺乏可靠的反馈机制,发生接收错误时无法及时恢复,造成很高的丢包率.正是这种不可靠性制约了广播的发展,这也是相关研究人员的研究热点.网络编码的思想是由Ahlswede 等人提出来的.他们首先证明[7],使用网络编码可以达到有向网络的组播容量,即源节点和每个目的节点之间最大流中的最小值.而在路由方式中,该容量一般是无法达到的.此后,关于网络编码的理论研究集中在如何有效地构造具体的编码方案上.Li [8]和Koet-ter [9]等人分别研究了线性网络编码(linear network Coding ),证明只需运用线性编码即可达到网络容量.Ho 等人随后提出了随机线性网络编码(random linear network coding )的概念[11],指出每个编码节点独立选取线性编码系数时,目的节点仍能以极大的概率达到网络的组播容量.随机线性网络编码具有分布式的特性,无须事先确定编码系数,适合网络编码的实际应用.Lun et al.在出现全向天线的情况下研究网络编码并且说明通信开销最小化的问题可以被一个线性程序公式化用一个分布式方法解决[12].网络编码提出后,研究者开始利用网络编码来解决无线网络中隐藏终端产生的碰撞问题.D.Katabi 等首先结合网络编码,针对包产生碰撞和重发降低吞吐率的问题提出了ANC的解码算法[13].ANC 利用无线网络的干扰特性创造编码机会.具体来说,当传输范围有重叠的两个节点同时传输时,会因为信号相互叠加而产生干扰.但是接收节点如果已知其中的一路信号,则可以通过解码恢复出另一路信号.与数字网络编码(digital network coding )相比,模拟网络编码不需要无线节点具备编码能力.因为空间信号的叠加干扰本来就相当于提供了编码功能,转发节点只需做信号的增强与转发.ANC 的着重点是降低包的发送次数.在Alice-Bob 拓扑中,原来的四次传输只需两次就能完成,并且适用于MESH 网络,却没能着眼于提高广播的可靠性.但是这种算法为本文解码恢复碰撞包提供了思路.Chachulski 等[20]提出了无线机会路由协议MORE ,并通过实验证实了该协议的有效性.随后Dina Katabi 等研究者针对单播和多播的通信网络提出了ZIAZAG 来解决隐藏终端的问题.它在不改变主要协议的基础上,利用802.11中的节点在每次重发消息后信号冲突位置不同这一特性,在收信端通过反复解码两次冲突的消息帧,得到正确的消息.这种方法大大改进了吞吐率和包丢失率,但是该方法依赖发送端的重发机制,而无线广播网络中没有反馈重传机制,因此这种方法无法适用于广播网络.之后Xinyu Zhang 针对无线广播网络中的碰撞问题提出了Chorus 协议.Chorus [14]协议根据zigzag 协议的算法重点解决了无线广播网络协议中由不同节点发出同一个包而产生碰撞的问题.他修改了传统的CSMA /CA 的协议,提出了一个新的协议CSMA /CR ,引进了新的侦听信道机制感知侦听和调度,避免不同的包发生碰撞从而无法恢复.这种算法同样利用两个相同包冲突位置不同这一特性,在接收端通过反复迭代解码来恢复这个包.这种协议很大程度上简化了CSMA 的调度,改进了空间复用能力,提高了吞吐率降低了延时.综上所述的研究给我的研究提供了解决广播中不同包碰撞问题思路和参考.3基于网络编码的碰撞恢复算法HB-Code (hiddenterminal in broadcast CODE )本文研究采用标准的广播场景,有一个源节点,其余节点皆为目的节点.源节点向其他所有节点以一定的时间间隔连续发送数据包.其余目的节点收到一个数据包先检查这个数据包是否是第一次收到,如果是则保存转发,如果曾经收到过则不转发.路由协议采用洪泛的协议,并且采用CSMA ,没有确认机制,没有RTS /CTS 机制避免隐藏终端.本解码方法工作在物理层,因此我们必须选择一种调制解调方式.而在实际中MSK 是一种成熟方式容易实现,并且MSK 误码率低且解调方法简单,我们选择MSK 作为调制解调方式.为了解决广播中不同包碰撞问题,我们提出了广播网络中隐藏终端编码算法(HB-CODE ).该算法包括三个步骤:首先是冲突的检测,用于确认碰撞的发生;之后最重要的一步就是碰撞包的确认.该步最为关键,通过检测碰撞的包接收节点是否曾经接收过而判断此次碰撞是否可以用网络编码进行恢复;最后一步就是冲突包的碰撞和恢复,利用网络编码的思想从冲突中恢复出受到干扰的包.3.1冲突检测我们采用最近一个流行的技术相干性检测来检测冲突[16].在HB-CODE 算法中.发送端在即将发送的数据包头端添加一个随机的顺序号作为前导码[14],这个顺序号是一个伪随机顺序号.而节点检测冲突靠检测前导码的相干性.节点用自身已知的L 长的前导码与接收到的信号进行相干性匹配,9322期后学知等:无线广播中基于网络编码的隐藏终端解决机制当相干性检测器输出一个峰值时,说明检测出了信号中一个信号的前导码.然后节点继续用自身的前导码与紧跟着的后面L 段信号进行匹配,因为这种检测技术在当前导码隐藏在噪音中时依然有效,所以另外一个包的前导码依然检测得出,即检测器出现下一个峰值时即为另一个包的前导码而两个前导码之间这段信号L 即为未遭受干扰的信号.峰值的输出与前导码的数据长度和数据包的RSS [17]有关,因此检测的门槛也是这两个变量的线性函数.经过观察32-bit 的伪随机前导码能够检测出98%以上的冲突[2]因此我们前导码长度为32bit.3.2碰撞包确认接下来的就是最重要的步骤,如何确定发生碰撞的两个包中是否其中有本节点曾经接受过并且保存在缓存中的包.因为一个包通常由将近上千个符号组成,所以两个发生碰撞的包的头和尾完全重合在一起碰撞的概率无限接近于0.并且实际上,在MAC层进行发包操作中引入一个随机延迟即图2两个包发生碰撞图Fig.2Two packets collide随机退避时间以推迟发送来减少冲突,这样导致了异步的到达时间.因此两个包不会完全重合在一起,而产生了个偏移量如图2,假设发生碰撞的两个包为P1和P2,在这种情况下P1和P2各有一段未被干扰的数据段L.不同的是一个在头端一个在尾端,我们可以利用这个性质通过改变包的结构来对碰撞的包进行确认.如图3描绘了在HB-CODE 中广播包的结构.图3HB-CODE 包结构图Fig.3The broadcast packet format in HB-CODE在HB-CODE 中的广播数据包中我们添加了一个HB 头,以及一个HB 尾,分别在802.11前端和尾端.HB 头和HB 尾都是为了告知接受者包的身份.其中HB 头包括16bit 包的序列号,还有16bit 的CRC.如果CRC 失败,则此包被认为传递了错误的身份信息,则包被丢弃.而HB 尾则包括一个16bit 的包序号,同HB 头中的包序号是一样的.同时每个节点内维持一个链表,该链表纪录节点已成功接收的包的序列号.并且每个节点内维持一个包池,储存接收到的包.如开始描述的典型的广播协议,当节点成功接收到一个未发生碰撞的包,获取HB 头中的序号,然后用包序号与本节点的链表中已存的序号进行比较.如果此序号已经存在于链表中,则说明此包已成功接收并且转发则丢弃该包;如果链表中没有此包的序号,则把此包的序号存入链表中,并且复制一份此包的拷贝存于包池中.而原始包则向下传给物理层进行转发.而当节点接收的是两个发生碰撞而产生干扰的包,则同样获取两个包的序号.如之前所说的,由于两个包异步到达时间,一个包的头部和尾部都会有一段未受干扰的数据段.而数据包的前端和尾端是HB 头和HB 尾之中都有此包的序号,因此节点可以检测数据包的头和尾,从中获得两个包的两个序列号.然后用这两个序号与已存于链表中的序号进行对比,若链表中没有这两个序列号,则丢弃这两个互相冲突的包;若其中两个序列号都有则说明这两个包都已经成功接收了,则也直接丢弃;若其中有一个序列号在链表中已存在,另一个却不在链表中,则说明其中一个包已经成功接收,而另一个包是一个未曾接收过的新包,则进入解码恢复阶段.3.3碰撞包的解码与恢复节点在确认了发生碰撞的两个包中一个已经成功接收的情况下开始进行解码的过程.假设两个发生碰撞的包分别为P1和P2,而节点已经接收到了包P1,我们要从发生碰撞的包中解码恢复P2.注意到,被干扰的包P1实际上和节点储存的P1装载了相同的bit 数据,它们之间的不同是模拟形式上的不同.这主要因为信道失真,即包在从上一个节点发出后到本节点接收过程中,穿过信道时发生的振幅衰减和相位,频率,时序偏移[19].因此我们想解码恢复P2,首先要根据节点中储存的P1,并根据这些信道参数重新构造包P1,这个P1即为被干扰的P1经过信道后的版本.如果重构包的话,首先就要计算这些信道参数.计算信道参数主要有振幅和相位的变化.振幅的衰减很容易计算,但是相位偏移的计算就比较复杂,需要精确的相干相位追踪算法.因为MSK 能够被非相干解码,我们能够利用这个性质简化解码器.而具体的估算方法用标准的通信技术,这技术在现实的实验工作中已经被展示出来了[2].在获得了重构的P1后,若P1在前面我们从接收信号的最开始减去P1;若P1在后面P2在前面,我们则从信号头端ΔL 信号长度后开始减去重构包,得到的便是一个P2信号的取样版本.最后便是恢复P2包.在经过无线信道后,接收信号是一串复杂的采样样本,这个样本的采样间隔为T.因此恢复P2要把接收到的复杂的样本映射成一串bit 数据流,即解调接收信号.对于MSK ,这相当于估算间隔为T 的连续复杂样本的相位差,然后把相位差恢复为bit 值,因此我们要计算角度值.而"1"映射相位差π/2,"0"映射相位差-π/2,但是由于信道噪音和估计错误,在实际环境中我们正相位差为1,负相位差为0.这样经过MSK 的解调我们则成功接收了P2,由于此时P2是节点第一次接收,则拷贝一个副本到包池中,然后进行转发,转发时把包序号存入节点的序号链表中,则HB-CODE 解码算法完成.3.4需要考虑的问题3.4.1更多的包碰撞我们的描述,都是分析两个包产生碰撞时的情况,但是实际上我们的解码方法也可以解码两个以上多个包碰撞的情况.但是必须满足下面的条件:条件1.假设N 个包发生碰撞节点必须有其中N-1个包的备份如下页图4如果三个包P1,P2,P3产生碰撞,假设节点已经有其中P1,P2的备份包在包池中.当节点接收到三个碰撞包,依然按照我们的算法检查包头.但是当三个包产生冲突时只有两个包的包头或者包尾是干净的,因此我们检测冲突时只能检测出两个包的序号.如图我们得到了P1和P3的序号,于是用得到的序号与链表的中的数据对比,查到P1已经042小型微型计算机系统2013年收到了.我们用收到的碰撞信号减去P1,得到P2和P3的碰撞信号,恢复这个信号.此时P2的包尾被恢复了,而P2包尾图4HB-CODE 解三个包碰撞Fig.4Applying HB-CODEto three collision 的序号也可以得到了.我们再拿P2的序号与链表中的信息进行比较,因为包P2在包池中有备份,我们则再用刚才经过一次解码的信号减去P2,则得到P3.同样的方法当节点有P2和P3或者P1和P3同样也可以解出.同理当更多的包产生碰撞时只要满足条件1,都是可以接出来的.3.4.2别的调制方法是否适用在对于算法的描述我们用的调制解调方法是MSK ,那么别的调制解调方式是否也能解码.答案是肯定.如BPSK ,在BPSK 调制方式中用-1代表一个"0"bit ,用1代表一个"1"bit.对于BPSK 信道参数的计算可参考Zigzag Decoding [2].在解码恢复包时,如图2在减去P1后,对于P2我们用信道估计使之规范化,并且用一个slicer 来确定bit 在P2中时0还是1[15].如果P2中信号有负实部则slicer 输出0,如果为正实部则sli-cer 输出1,从而恢复P2.还有4-QAM 等也可具体可参考Zig-zag Decoding [2].3.5算法描述HB-CODE 具体算法如表1所示.表1HB-CODE 算法描述Table 1Algorithm of HB-CODEHB-CODE 算法描述1利用相干性检测器检测干扰2如果信号干扰则确定干扰发生位置然后解码包头和包尾获取unique id 和HB preamble3用获取的id 和节点链表中已存的id 进行比较如果其中一个包的id 在链表中存在,则从包池中取出这个包并且利用3.3描述的解码算法进行解码4获取解码出来的bits 并且把其构造成一个包,然后把包的序列号存入链表,包的副本存入包池,把解码得的包送入上层,并把以利用的包丢弃5结束6否则用特定的解调方法解码信号,获得其unique id 与链表中的id 进行比较7如果已经接收则丢弃8否则进行转发并记录id 号并把包的副本存入包池9结束4实验结果与分析本文进行的实验,把HB-CODE 算法与最典型的概率洪泛算法flood 在NS2仿真工具下进行了分析比较.flood 算法即洪泛算法即一个节点向其他所有节点进行广播,每个节点收到数据包检查是否接收过,若接收过则丢弃,若未接收过则接收转发.本实验采用NS2[20]仿真平台,版本为2.27.主要仿真参数设置如下:MAC 层协议采用IEEE 802.11b ,节点的传输范围为250m ,节点的数据发送队列大小为100,数据源为CBR 流,数据包大小为256bytes.采用的网络拓扑结构为:在1500m *1500m 的场景中随机分布静止节点,数量根据实验需要而调整.其它参数为源节点总总共发送1000个包,路由协议采用flood 经典的洪泛协议.性能比较参数为:1)总的数据包丢包率PLR (Packet Loss Ratio ):因为是广播协议,所以节点发送一个包有很多接收者接收包,所以不采用发送数,而采用所有节点接收包的个数和因为冲突丢弃包的个数代表节点的发送数.则总的数据包丢包率等于丢弃的数据包数与源节点的数据包发送数的比值;2)全网络平均延时(Average delay of transmissions ):即为平均每个包从发送到被成功接收的时间.我们在其他参数固定时,分别改变网络节点数,源节点发送包的间隔以及包的大小来观察网络性能的变化.4.1发送间隔图5给出了当发送间隔变化时节点数固定在100个节点,不同发送间隔时整个网络总的数据包丢包率和延时.(a )(b )图5不同发送间隔下,flood 和HB-CODE 的性能对比图Fig.5At different send intervals ,flood and HB-CODE performance comparison chartPLR 从图5(a )可以看出,当发送间隔为0.5秒时,两种方法都丢包率都达到最低.此时网络的能力得到最大发挥.而当间隔大于0.1秒时,丢包率直线上升,说明此时发包速度超过了网络本身的能力,网络的情况极度恶化.从整个图来看,HB-CODE 相比于flood 丢包率下降了平均25%左右.原因HB-CODE 算法是很多原来不能接收的包成功接收了.图5(b )给出了不同的发送间隔下每跳的平均延时.表2列出了具体的延时数值.结合表和图可见当发送间隔在0.05s ,表2不同算法延时的具体数值表Table 2The specific delay values ofdifferent algorithms发送间隔1.00.50.250.10.050.025HB-CODE 0.0550.0560.0560.0680.232.7减小延时3.5%9.7%3.4%4.2%8%26.2%延时急剧增大,虽然HB-CODE 在这个间隔延时也急剧增大,但是在0.025s 时相对于flood ,延时反而比之前没恶化时低了26.2%.并且HB-CODE 的延时平均也比flood 要低.4.2节点数如下页图6是在其他条件一样,发送间隔固定在0.5时,改变场景的节点密度来比较flood 和HB-CODE 的性能.如图6(a ),在节点数为25和50时两中协议的丢包率几乎一样,因此此时节点少,网络的负载也小,因此网络状况良好丢包率本身就不高,但是可见随着节点数的增多,两条线之间的差距越来越大,特别当当节点为150个节点时,HB-CODE 的丢包率几乎没什么恶化,而flood 协议的恶化相当严重,平均降低了丢包率将近30%.而图6(b )和表3中虽然整体的延时都并不高,因此在节点数不大的情况下HB-CODE 延时并没有改善,而在150个1422期后学知等:无线广播中基于网络编码的隐藏终端解决机制节点延时增大时HB-CODE对于延时的改进开始明显了,降低了将近10%.可见HB-CODE协议下,延时在网络情况恶化下没有flood那么敏感.(a)(b)图6不同节点数下,flood和HB-CODE的性能对比图Fig.6At different node numbers,flood andHB-CODE performance comparison chart表3两种协议延时的具体数值Table3The specific delay values ofDifferent algorithms节点数255075100125150HB-CODE0.0010.0320.0430.0560.0500.050减小延时01.5%2.2%1.4%08.9%4.3包的大小图7反映了在不同的发送速率下,包大小的不同如何影响网络性能的当在低发包速率(2pkt/s)的情况下,两种协议的丢包率和延时都很低.因为此时网络状况良好丢包也并不严重,对于延时两种协议几乎没有区别.而对于丢包率来说图7不同包大小和发送速率下,HB-CODE和flood性能对比图Fig.7Different packet size and sending rate,HB-CODE and flood performance comparison chartHB-CODE比flood平均要低20%.而在发包速率很高(10pkt/s)的情况下网络的性能开始恶化,两种协议的丢包率都明显上升,但是明显flood的丢包率要高20%左右.而对于延时而言,flood协议遭受到了一个很严重的恶化.从512B到1024B时,延时从0.25s到8.1s;而从1024B到2048B时,延时从8.1到16.15.可见恶化非常严重.这是因为网络支持的吞吐量是有限的,对于大包而言,源节点相当于单位时间内传输了更多数据到网络中,而引起了网络的拥塞另外随着丢包增多,导致高丢包率和高延时.而对于HB-CODE,当包的大小从512B到1024B时,延时则从0.24到1.43,增大的并不大,并没有很严重恶化;而从1024B到2048B时,延时从1.43到12.4,才开始恶化.可见HB-CODE对于包的大小对于延时的影响没有flood那么敏感,因为HB-CODE解出了原本丢失的包,则丢包率下降自然延时也会减小.5结论与下一步工作网络编码是近几年的研究热点,特别近几年关于模拟网络编码的研究成果很多,而模拟网络编码把网络编码拓展到了物理层.本文把模拟网络编码应用在广播网络中源节点的数据包广播中,通过产生的一次碰撞利用节点已有的信息对于由于隐藏终端而产生的碰撞包进行解码恢复.并扩展到两个以上更多的包碰撞如何解码.实验仿真HB-CODE显示可有效减少丢包率,和延时并且在网络负载过重,状况恶化很严重的情况下也能发挥作用,并且提高了广播可靠性.下一步工作将在真实的网络环境中实现,从而进一步验证算法的可行性并进行性能改进,并且算法中节点需要储存包,但是对于节点储存能力我们没有考虑,因此节点如何储存包也是我们下一步需要考虑的研究内容.References:[1]Cheng Y C,Bellardo J,Benk P,et al.Jigsaw:solving the puzzle ofenterprise802.11analysis[C].In SIGCOMM,2006.[2]Gollakota S,Katabi D.ZigZag decoding:combating hidden terminals inwireless networks[C].In Proc.of ACM SIGCOMM,2008.[3]Judd G,Steenkiste P.Using emulation to understand and improve wire-less networks and applications[C].Proceedings of SENIX Symposium onNetworked System Design and Implementation,Boston,2005.[4]Ware C,Judge J,Chicharo J,et al.Unfairness and capture behavior in802.11Ad Hoc networks[C].In IEEE International Conference onCommunications,2000,6:159-163.[5]Xu K,Gerla M,Bae S.Effectiveness of RTS/CTS handshake inIEEE802.11based Ad Hoc networks[J].In Ad Hoc Network Jour-nal,2003,1(1):107-123.[6]Ng P C,Liew S C,Sha K C,et al.Experimental study of hidden node prob-lem in IEEE802.11wireless networks[C].In Sigcomm Poster,2005.[7]Rajiv Gandhi Srinivasan Parthasarathy,Arunesh Mishra.Minimizingbroadcast latency and redundancy in Ad Hoc networks[C].Proceed-ings of the4th ACM International Symposium on Mobile ad Hoc Net-working&Computing,2008,16(4):840-851.[8]Li S R,Yeung R W,Cai N.Linear network coding[J].In IEEETransactions on Information Theory,2003,49(2):371-381.[9]Koetter R,Medard M.An algebraic approach to network coding[J].IEEE/ACM Transactions on Networking,2003,11(5):782-795.[10]Jaggi S,Sanders P,Chou P A,et al.Polynomial time algorithms formulticast network code construction[J].IEEE Trans.on Informa-tion Theory,2005,51(6):1973-1982.[11]Ho T,Medard M,Koetter R,et al.On randomized network coding[C].In:Proc.of the41st Annual Allenton Conf.on Communica-tion,Control,and Computing,2003.[12]Lun D S,Ratnakar N,Koetter R,et al.Achieving minimum-costmulticast:a decentralized approach based on network coding[C].InIEEE INFOCOM,2005.[13]Sachin Katti,Shyamnath Gollakota,Dina Katabi.Embracing wirelessinterference:analog network coding[C].Proceedings of the2007Con-ference on Applications,Technologies,Architectures,and Protocols forComputer Communications,Kyoto,Japan,2007:397-408.[14]Zhang Xin-yu,Kang G.Chorus:collision resolution for efficient wire-less broadcast[C].Proceedings of the29th Conference on Informa-tion Communications,San Diego,2010.[15]Castoldi P.Multiuser detection in CDMA mobile terminals[M].Ar-tech House Publishers,London,Boston,2002.[16]Sklar B.Digital communications:fundamentals and applications[M].Prentice Hall,London,2001.[17]Tse D,Vishwanath P.Fundamentals of wireless communications[M].Cambridge University Press,2005.[18]NS2[EB/OL].http://www.isi.edu/nsnam/ns,updated,2007.[19]Xiong Zhi-qiang,Huang Jia-qing,Liu Wei.Network coding in wire-less networks[J].Computer Science,2007,34(3):6-9.附中文参考文献:[19]熊志强,黄佳庆,刘威,等.无线网络编码综述[J].计算机科学,2007,34(3):6-9.242小型微型计算机系统2013年。

隐蔽无线通信综述

第21卷第5期信息工程大学学报Vol.21No.52020年10月Journal of Information Engineering UniversityOct.2020㊀㊀收稿日期:2020-07-09;修回日期:2020-07-21㊀㊀基金项目:国家重点研发计划资助项目(2017YFB0801903);国家自然科学基金资助项目(61501516,61701538,61871404,61801435,61601514);国家自然科学基金创新群体资助项目(61521003)㊀㊀作者简介:赵㊀华(1979-),女,博士生,主要研究方向为隐蔽无线通信㊂DOI :10.3969/j.issn.1671-0673.2020.05.002隐蔽无线通信综述赵㊀华,林钰达,金㊀梁,钟㊀州(信息工程大学,河南郑州450001)摘要:在一些高安全等级的无线通信场景中,隐蔽无线通信能够通过抵御第三方非法检测以构筑无线通信的首道安全防线㊂首先阐述了隐蔽无线通信的基础理论;其次,按5个方向对该领域的系统研究成果进行了分类介绍,重点论述研究现状的同时,指出了仍待解决的研究问题;然后,对隐蔽无线通信技术在一些特殊场景中的应用进行了归纳和分析;最后,指出了隐蔽无线通信研究正面临的挑战以及潜在的研究方向㊂关键词:隐蔽无线通信;基础理论;系统研究;技术应用;隐蔽网络中图分类号:TN918.91㊀㊀㊀文献标识码:A文章编号:1671-0673(2020)05-0520-06Covert Wireless Communication :A Review ZHAO Hua,LIN Yuda,JIN Liang,ZHONG Zhou(Information Engineering University,Zhengzhou 450001,China)Abstract :In some high security wireless communication scenarios,covert wireless communicationcan build the first defense line of communication by resisting the third party s illegal detection.The basic theory is first described.Second,the systematic research results in this field are divided into five parts for classification,focusing on the research status of each part and pointing out the researchproblems to be solved.Then the application of covert wireless communication technology in some special scenes is summarized and analyzed.Finally,the challenges and potential research directionsof covert wireless communication are pointed out.Key words :wireless covert communication;basic theory;system research;technical application;covert network0㊀引言保护无线通信免受敌方窃听一直是通信安全领域重点关注的问题㊂在一些特殊的通信场景中,仅仅通信行为的暴露都可能会带来难以预估的风险和损失㊂隐蔽无线通信凭借其隐藏通信行为的特殊优势,满足了日益增长的无线通信隐蔽性需求㊂隐蔽无线通信是一种通过运用多种信号处理手段以实现敌方低概率检测的无线通信技术㊂不同于隐写术㊁数字水印㊁网络隐蔽通信等现代信息隐藏技术,它并不借助于第三方多媒体信息掩体在高层实现信息比特隐藏,而是直接在物理层实现无线信号的低检测概率,其掩体一般是背景噪声或干扰信号㊂另外与物理层安全技术相比,它们都是在物理层上实现保障通信安全的有效手段,但物理层安全保护的是私密通信内容,㊀第5期赵㊀华,等:隐蔽无线通信综述521㊀而隐蔽无线通信保护的则是更基础㊁更广泛的合法通信行为[1]㊂以扩频通信为代表的隐蔽无线通信在两次世界大战中大展身手,但是扩频通信所实现的隐蔽性在理论上从未得到证实,其隐蔽传输能力也是未知的,直到2013年Bash B A[2]发现的隐蔽无线通信平方根律回答了这一疑惑㊂近年来,该领域越来越被国外研究团队所重视,虽然国内的研究起步较晚,但相关研究成果也逐渐开始涌现㊂近年来隐蔽无线通信的最新理论研究成果及研究脉络,如图1所示,涵盖基础理论研究㊁隐蔽系统研究和隐蔽技术应用三大块㊂本文首先介绍了平方根律为代表的隐蔽无线通信基础理论;其次,将目前该领域的系统研究成果分成了5个方向,依次分类介绍并指出其仍需解决的研究问题;然后,针对隐蔽无线通信技术的潜在应用研究,归纳和分析了一些典型应用场景;最后,结合本文梳理的研究现状及相应分析,指出了隐蔽无线通信正面临的挑战,讨论了未来可能的研究方向㊂图1㊀隐蔽无线通信研究成果分类1㊀隐蔽无线通信基础理论作为新一轮隐蔽无线通信理论研究的发起者,Bash B A首先发现并证明了平方根律,回答了隐蔽无线通信的基本问题:加性高斯白噪声(Additive White Gaussian Noise,AWGN)信道下,合法用户通过n次信道使用,最多能可靠且隐蔽地传输O(n)bits信息至接收方,其中O(n)表示紧上界为n㊂不难发现,隐蔽容量η与信道使用次数n相关,当n趋于无穷时,容易得到隐蔽速率:R=limnңɕO(n)/n=0(6)不同于香农定理证明的信道容量,平方根律揭示了AWGN信道下的零隐蔽容量,给出了AWGN 信道下n次信道使用的理论极限,并随后在各类无线信道下得到了进一步研究和拓展,具体包括二进制对称信道(Binary Symmetric Channel,BSC)[3]㊁离散无记忆信道(Discrete Memoryless Channel, DMC)[4]㊁多址接入信道(Multiple Access Channel, MAC)[5]㊁多输入多输出(Multiple-Input Multiple-Output,MIMO)AWGN信道[6]㊁泊松分组信道(Poisson Packet Channels,PPC)[7]和经典量子信道(Classical Quantum Channel,CQC)[8]等㊂以上平方根律的拓展和推导以及相关研究结论不再做详细展开㊂隐蔽无线通信其它基础理论研究也得到了相应的开展和深入㊂文献[9]从信息论的角度研究了隐蔽无线通信中的最优发射信号分布㊂文献[10]研究了隐蔽性度量问题,相较于采用一般的相对熵作为隐蔽性度量指标[11],该文提出了基于一阶和二阶渐近性的其它3种隐蔽性度量,并对比了它们对系统通信速率极限的影响㊂另外,像信道分解编码[12]㊁隐蔽密钥生成[13]等一些基础理论研究也为后续隐蔽无线通信的理论深化奠定了基础㊂522㊀信息工程大学学报㊀2020年㊀2㊀隐蔽无线通信系统研究随着近年来相关基础理论研究不断得到开展和丰富,尤其是平方根律在给出隐蔽传输理论界限的同时揭示了零隐蔽容量,这极大地推动了关于具有正隐蔽容量的通信系统的研究㊂目前,隐蔽无线通信系统研究的一般流程如图2所示,可以大致归纳为通信系统建模和系统性能优化两大块,共7个步骤㊂基于目前隐蔽通信系统研究成果在这7个环节的创新和提升,本节将该研究方向分为5个方面进行分类论述,且存在部分交叉重叠㊂图2㊀隐蔽无线通信系统研究的一般流程2.1㊀基于噪声不确定性基于噪声不确定性的隐蔽无线通信㊂对噪声功率缺乏确定的了解被称为噪声不确定性㊂文献[14]最早研究了Willie噪声不确定时的隐蔽无线通信,发现系统正隐蔽速率是可达的,并进一步分析了Willie所需采集的最佳样本数㊂由于文献[14]只研究了Willie检测性能最差时的情形,文献[15]在考虑噪声不确定性有界和无界两种模型同时,采用最小平均检错概率描述Willie最优检测性能,研究发现增大噪声不确定程度能够提升系统隐蔽性能㊂在实际通信场景中,由于温度变化㊁环境噪声变化和校准误差等原因,噪声不确定几乎不可避免,因此研究噪声不确定性对隐蔽无线通信的影响以及设计噪声不确定时的隐蔽无线通信方案具有现实意义和必要性㊂2.2㊀基于信道不确定性基于信道不确定性的隐蔽无线通信㊂信道不确定性一般是由于系统的信道估计误差造成的㊂文献[16]考虑将信道分为确定部分和不确定部分,并引入第三方Carol的通信作为合法通信的掩体,研究发现此时利用信道的不确定可以实现隐蔽无线通信㊂文献[17]进一步研究了信道不确定性和噪声不确定性对隐蔽通信系统性能的联合影响㊂值得注意的是,基于信道不确定性的隐蔽无线通信一定需要其它发射信号作为通信掩体,这样才能将信道的不确定性和随机性转化为敌方接收功率的不确定性㊂2.3㊀基于协助干扰基于协助干扰的隐蔽无线通信㊂在实际无线通信的场景中,将信号完全隐藏在背景噪声之中是比较困难的,而协助干扰可以提升环境噪声水平,如图3所示㊂随机变化的干扰发射功率可以增加Willie接收信号的不确定性,降低其正确检测概率㊂文献[18]最早研究了存在一个协助干扰节点Jammer时的隐蔽无线通信,分别分析了AWGN信道和瑞利块衰落信道下的Willie最优检测门限,并设计了一种基于随机编码的隐蔽通信方案,研究表明合理的协助干扰有利于提升正隐蔽容量㊂针对文献[18]中的干扰节点功率需要实时协作控制等不足,文献[19]进一步提出了Bob为全双工接收机时的隐蔽无线通信系统,此时Bob发射干扰功率的随机性可受接收机直接实时控制和设计,一定程度降低了系统复杂性,但缺点是Bob发射干扰的同时不可避免地会暴露其上行通信行为及位置㊂文献[20]引入了具有协助干扰能力的放大转发中继,分别将中继发射干扰功率的随机性以及信道的随机性作为隐蔽来源,为实现中远程距离隐蔽无线通信的方案设计提供了参考㊂图3㊀基于协作干扰的隐蔽无线通信模型现如今通信干扰器已遍布于在全球市场,发射频谱干扰更是频谱战的常规手段,因此有理由相信基于协助干扰的隐蔽方案有可能成为未来战场主流隐蔽无线通信方案㊂2.4㊀基于有限块长基于有限块长的隐蔽无线通信系统㊂在一些时延不容忍的隐蔽通信场景中,即信道使用次数N 有限,文献[18]最早研究了存在协助干扰节点时有限块长N对Willie检测性能的影响,文献[21]则证明了AWGN信道下信道使用次数n达到最大㊀第5期赵㊀华,等:隐蔽无线通信综述523㊀值N时最有利于系统达到最大隐蔽吞吐量,并在此基础上设计了连续和离散两种随机发射功率方案,通过仿真分析对比了两种方案下系统的隐蔽㊁可靠和总体性能,对实际有限块长的隐蔽无线通信系统设计具有一定指导意义㊂文献[22]进一步考虑了Willie配备多天线时对有限块长通信系统隐蔽性能的影响,研究发现Willie天线数量只要略微增加都会显著降低系统隐蔽吞吐量㊂目前该方向的研究相对较少,关于有限块长隐蔽无线通信系统在一些复杂环境下的隐蔽性能㊁与无限块长隐蔽通信方案的适配性等诸多问题仍有待进一步深入和探索㊂2.5㊀多节点隐蔽网络隐蔽无线通信研究的最终目标就是构建隐蔽网络[23]㊂如图4所示,该网络中包含随机分布的多个发送节点Alice㊁合法接收节点Bob以及非法检测节点Willie,还包含多个人工干扰节点Jammer 和中继节点Relay㊂文献[24]基于存在多个Willie 以及多个协助干扰节点Jammer的简单隐蔽网络模型,考虑距离Willie最近的干扰节点发送人工噪声,其中干扰节点服从二维泊松点分布㊂文献[25]考虑泊松分布的干扰节点共同产生散粒噪声,并研究了此时系统的隐蔽性㊁可靠性和总体性能㊂文献[26]进一步考虑了配备多天线发射机以应对多个Willie检测的情形,研究发现多天线技术能为隐蔽性能带来增益,但同时也提高了整个系统的复杂性和开销㊂图4㊀多节点隐蔽网络随着多节点隐蔽网络系统发展和研究的不断深入,如何模拟复杂环境并构建更贴近实际的多节点隐蔽网络㊁如何利用网络中其他发射节点的聚合干扰实现隐蔽性等一些问题仍有待进一步研究㊂3㊀隐蔽无线通信技术应用隐蔽无线通信作为一个新型研究方向已经不断迈向成熟,同时它作为一项防范检测攻击和恶意窃听的有效技术,具有良好的技术兼容性,并已经在多跳传输㊁导频攻击㊁D2D内容共享和无人机通信等一些特殊场景中得到研究和创新,展现了其巨大的发展潜力㊂基于中继的多跳隐蔽无线通信㊂虽然Alice 可以在多种设计方案下实现隐蔽通信,但核心思想都是隐藏一跳通信传输,针对端到端通信距离较大的场景,文献[27]设计了基于中继的多跳消息隐蔽传输方案,针对网络中各中继的具体路由策略,提出了最大吞吐量和最小端到端时延两种路由算法,对比了中继采用单个密钥以及采用独立多密钥两种方案的隐蔽吞吐量和时延㊂隐蔽导频攻击场景㊂文献[28]考虑了主动窃听场景下合法全双工窃听者试图检测可疑的多天线系统通信场景,提出了一种隐蔽导频欺骗攻击方案以提高合法窃听性能㊂研究证明,在信道估计过程中合法窃听者可以利用检测方对信道状态信息的不确定性来有效对抗可疑的多天线通信系统㊂基于设备到设备(Device to Device,D2D)内容共享场景下的隐蔽无线通信㊂文献[29]首次在D2D内容共享场景中构建了一种新的隐蔽无线通信模型,利用已有的共信道干扰作为隐蔽传输的掩体以混淆Willie的检测,在提出安全有效资源分配方案同时也基于匹配博弈的思想设计了相应算法,解决了功率控制过程中的频谱分配问题,为D2D 内容共享场景中建立隐蔽无线通信提供了有效指导㊂基于无人机系统的隐蔽无线通信㊂文献[30]研究了无人机对地面站的隐蔽通信方案,通过联合设计无人机飞行轨迹和传输功率以最大化无人机对地面站的隐蔽传输速率,首次将隐蔽无线通信的应用从静态场景扩展到动态场景㊂以上研究成果不难发现,隐蔽无线通信如今的潜在应用场景已经涉及移动通信㊁物联网等诸多方面,它的发展和成熟必将带来更为广阔的应用前景[31]㊂4㊀面临的挑战及潜在研究方向隐蔽无线通信是综合各项技术的巧妙运用,其524㊀信息工程大学学报㊀2020年㊀相关研究已经成为无线通信安全领域中的一支新秀㊂尽管近年来隐蔽无线通信研究已经有了较快进展,本文认为隐蔽无线通信研究仍存在以下挑战与潜在研究方向:①基于已有通信掩体的隐蔽无线通信方案设计㊂目前隐蔽无线通信方案所采用的掩体多为背景噪声和协作干扰,而利用已有通信作为掩体具有弱化隐蔽条件㊁降低系统复杂度等优势,因此可以进一步研究利用已有通信作为掩体的隐蔽无线通信系统㊂②对抗多类型㊁高性能非法检测方的隐蔽通信方案设计㊂目前隐蔽无线通信研究基本都是基于敌方处于被动静态检测的假设,然而一个可以动态调整检测位置的敌方用户会使目前诸多隐蔽通信方案的效果大打折扣㊂因此,如何设计能够有效对抗敌方调整检测位置的隐蔽方案是未来有待开展的研究之一㊂另外,从敌方采取连续变化点位检测的角度建立新型隐蔽无线通信框架并设计隐蔽方案也是一项充满挑战的工作[32]㊂③改进现有隐蔽无线通信评价体系㊂一方面,目前研究一般站在敌方角度考虑其最优检测性能,事实上由于敌方位置的不确定性㊁信道状态信息无法获取以及检测实时性要求等未知因素,合法方真正能获得的隐蔽性能仅依靠现有隐蔽概率指标还无法进行完整㊁准确地度量㊂另一方面,实际隐蔽通信系统真正关注的应是通信时无法被敌方检测的概率,现有基于虚警率和漏检率之和的隐蔽概率评价指标未必合理㊂因此,亟需站在合法方角度设计能够全面有效且多维度地评价系统隐蔽性的指标㊂5㊀结束语本文综述了近年来发展火热的隐蔽无线通信研究,首先介绍了隐蔽无线通信的基础理论研究,随后重点对其系统研究分5部分进行归纳和总结,详细阐述研究现状的同时指出仍待解决的研究问题㊂本文还介绍了目前隐蔽无线通信技术在多个场景中应用创新,并在最后对未来隐蔽无线通信值得关注的研究方向进行展望与讨论㊂参考文献:[1]YAN S,ZHOU X,HU J,et al.Low probability of de-tection communication:Opportunities and challenges [J].IEEE Wireless Communications,2019,26(5):19-25.[2]BASH B A,GOECKEL D,TOWSLEY D.Limits of reli-able communication with low probability of detection on AWGN channels[J].IEEE journal on selected areas in communications,2013,31(9):1921-1930. [3]CHE P,BAKSHI M,JAGGI S.Reliable deniable com-munication:Hiding messages in noise[C]//2013IEEE International Symposium on Information Theory.IEEE, 2013:2945-2949.[4]WANG L,WORNELL G W,ZHENG L.Fundamental Limits of Communication With Low Probability of Detec-tion[J].IEEE Transactions on Information Theory, 2016,62(6):3493-3503.[5]ARUMUGAM K S K,BLOCH M R.Keyless covert com-munication over multiple-access channels[C]//2016 IEEE International Symposium on Information Theory (ISIT).IEEE,2016:2229-2233.[6]ABDELAZIZ A,KOKSAL C E.Fundamental limits of covert communication over MIMO AWGN channel[C]// 2017IEEE Conference on Communications and Network Security(CNS).IEEE,2017:2106-2114. [7]SOLTANI R,GOECKEL D,TOWSLEY D,et al.Covert communications on poisson packet channels[C]//2015 53rd Annual Allerton Conference on Communication, Control,and Computing(Allerton).IEEE,2015:1046-1052.[8]SHEIKHOLESLAMI A,BASH B A,TOWSLEY D,et al.Covert Communication over Classical-Quantum Chan-nels[C]//2016IEEE International Symposium on Infor-mation Theory(ISIT).IEEE,2016:2064-2068. [9]YAN S,CONG Y,HANLY S V,et al.Gaussian signal-ling for covert communications[J].IEEE Transactions on Wireless Communications,2019,18(7):3542-3553.[10]TAHMASBI M,BLOCH M R.First-and Second-Order As-ymptotics in Covert Communication[J].IEEE Transactionson Information Theory,2018,65(4):2190-2212. [11]HOU J,KRAMER G.Effective secrecy:Reliability,confusion and stealth[C]//2014IEEE InternationalSymposium on Information Theory.IEEE,2014:601-605.[12]BLOCH M R.Covert communication over noisy chan-nels:A resolvability perspective[J].IEEE Transactionson Information Theory,2016,62(5):2334-2354.[13]LIN P,JANDA C R,JORSWIECK E A.Stealthy secretkey generation[C]//2017IEEE Global Conference onSignal and Information Processing(GlobalSIP).IEEE,2017:492-496.[14]LEE S,BAXLEY R J,WEITNAUER M A,et al.Achieving Undetectable Communication[J].IEEE Jour-㊀第5期赵㊀华,等:隐蔽无线通信综述525㊀nal of Selected Topics in Signal Processing,2015,9(7):1195-1205.[15]HE B,YAN S,ZHOU X,et al.On Covert Communi-cation with Noise Uncertainty[J].IEEE Communica-tions Letters,2016,21(4):941-944. [16]SHAHZAD K,ZHOU X,YAN S.Covert communica-tion in fading channels under channel uncertainty[C]//2017IEEE85th Vehicular Technology Conference(VTC Spring).IEEE,2017:312-316. [17]TA H Q,KIM S W.Covert Communication UnderChannel Uncertainty and Noise Uncertainty[C]//ICC2019-2019IEEE International Conference on Communi-cations(ICC).IEEE,2019:221-226. [18]SOBERS T V,BASH B A,GUHA S,et al.CovertCommunication in the Presence of an Uninformed Jam-mer[J].IEEE Transactions on Wireless Communica-tions,2017,16(9):6193-6206.[19]SHAHZAD K,ZHOU X,YAN S,et al.AchievingCovert Wireless Communications Using a Full-DuplexReceiver[J].IEEE Transactions on Wireless Communi-cations,2018,17(12):8517-8530.[20]WANG J,TANG W,ZHU Q,et al.Covert Communi-cation With the Help of Relay and Channel Uncertainty[J].IEEE Wireless Communications Letters,2018,8(1):317-320.[21]YAN S,HE B,ZHOU X,et al.Delay-intolerant covertcommunications with either fixed or random transmitpower[J].IEEE Transactions on Information Forensicsand Security,2018,14(1):129-140. [22]SHAHZAD K,ZHOU X,YAN S.Covert WirelessCommunication in Presence of a Multi-Antenna Adver-sary and Delay Constraints[J].IEEE Transactions onVehicular Technology,2019,68(12):12432-12436.[23]BASH B A,GOECKEL D,GUHA S,et al.Hiding In-formation in Noise:Fundamental Limits of CovertWireless Communication[J].Communications Maga-zine IEEE,2015,53(12):26-31.[24]SOLTANI R,GOECKEL D,TOWSLEY D,et al.Cov-ert wireless communication with artificial noise genera-tion[J].IEEE Transactions on Wireless Communica-tions,2018,17(11):7252-7267.[25]HE B,YAN S,ZHOU X,et al.Covert wireless com-munication with a Poisson field of interferers[J].IEEETransactions on Wireless Communications,2018,17(9):6005-6017.[26]ZHENG T X,WANG H M,Ng D W K,et al.Multi-antenna covert communications in random wireless net-works[J].IEEE Transactions on Wireless Communica-tions,2019,18(3):1974-1987.[27]SHEIKHOLESLAMI A,GHADERI M,TOWSLEY D,et al.Multi-Hop Routing in Covert Wireless Networks[J].IEEE Transactions on Wireless Communications,2018,17(6):3656-3669.[28]LU X,YANG W,CAI Y,et al.Proactive Eavesdrop-ping via Covert Pilot Spoofing Attack in Multi-AntennaSystems[J].IEEE Access,2019,7:151295-151306.[29]SHI X,WU D,YUE C,et al.Resource Allocation forCovert Communication in D2D Content Sharing:AMatching Game Approach[J].IEEE Access,2019,4:72835-72849.[30]ZHOU X,YAN S,HU J,et al.Joint Optimization of aUAV's Trajectory and Transmit Power for Covert Com-munications[J].IEEE Transactions on Signal Process-ing,2019,67(16):4276-4290.[31]LIU Z,LIU J,ZENG Y,et al.Covert Wireless Com-munications in IoT Systems:Hiding Information in In-terference[J].IEEE Wireless Communications,2018,25(6):46-52.[32]HUANG K W,WANG H M,Towsley D,et al.LPDCommunication:A Sequential Change-Point DetectionPerspective[J].IEEE Transactions on Communications,2020,68(4):2474-2490.(编辑:颜峻)。

非线性节点探测器原理

非线性节点探测器原理非线性节点探测器(Nonlinear Node Detector,简称NND)是一种用于发现网络中的非线性节点的方法,其原理是基于非线性系统理论和自适应控制理论。

非线性节点是指在网络中具有非线性行为的节点,例如具有跳跃、饱和、死区等非线性特性的节点。

非线性节点的存在对网络的稳定性和性能有着重要的影响,因此发现并评估网络中的非线性节点是网络系统安全性和性能优化的关键问题之一。

非线性节点探测器的目的就是通过分析节点的输入输出关系,确定节点的非线性属性,以便进一步研究和优化网络系统。

非线性节点探测器的基本原理是利用非线性系统的特性和自适应控制理论来分析节点的输入输出关系。

首先,通过对节点的输入输出数据进行采样和建模,得到节点的输入输出模型。

然后,根据节点的输入输出模型,使用自适应控制方法来估计节点的非线性特性。

最后,通过对估计结果进行分析和判断,确定该节点是否具有非线性属性。

非线性节点探测器的具体步骤包括以下几个方面:1. 数据采集与建模:首先,通过对网络中的节点进行采样,获取节点输入输出数据。

然后,使用系统辨识方法对采集到的数据进行建模,得到节点的输入输出模型。

2. 非线性特性估计:在获取节点的输入输出模型后,使用自适应控制方法对节点的非线性特性进行估计。

一般来说,可以使用模型参考自适应控制方法,通过迭代更新模型参数来逼近节点的非线性特性。

3. 非线性属性判断:在估计出节点的非线性特性后,需要对估计结果进行分析和判断,确定该节点是否具有非线性属性。

一般来说,可以通过比较估计结果与预设阈值或参考模型来判断节点的非线性性质。

4. 结果评价与验证:最后,需要对非线性节点探测器的结果进行评价和验证。

可以通过模拟实验和实际网络测试来验证探测结果的准确性和可靠性。

非线性节点探测器的优势在于它能够在节点处于正常运行状态下进行在线监测,无需干扰网络的正常工作。

同时,非线性节点探测器还可以发现网络中的隐藏节点和故障节点,有助于提高网络的安全性和性能。

文章细节分析的实用技巧

文章细节分析的实用技巧在阅读和写作的世界里,细节分析就像是一把神奇的钥匙,能够帮助我们打开理解和表达的深层大门。

无论是一篇精彩的小说、一篇严谨的学术论文,还是一份生动的广告文案,细节都起着至关重要的作用。

那么,如何进行有效的文章细节分析呢?下面为您介绍一些实用的技巧。

一、仔细阅读,逐字逐句品味这是进行文章细节分析的基础。

在阅读时,不要匆匆而过,而是要放慢速度,一个字一个字地看,一句话一句话地理解。

注意作者使用的词汇、语法结构和标点符号。

比如,一个逗号的使用可能就改变了整句话的意思,一个特定的形容词可能生动地描绘出了某种情感或场景。

同时,要留意作者的叙述节奏。

是快速推进情节,还是缓慢细致地刻画人物?这种节奏的变化往往反映了文章的重点和作者的意图。

通过仔细阅读,我们能够捕捉到那些容易被忽略的细微之处,为后续的分析打下坚实的基础。

二、关注人物描写人物是许多文章的核心元素,对人物的描写细节往往能够揭示出人物的性格、动机和情感。

首先,留意外貌描写。

作者对人物外貌的刻画不仅仅是为了让我们在脑海中构建出人物的形象,更可能暗示了人物的身份、社会地位或者内心状态。

比如,一个穿着破旧衣服、头发凌乱的人物形象,可能暗示他生活的困顿和内心的疲惫。

其次,注意人物的语言和动作描写。

人物的语言方式、语气和常用词汇能够反映出他的教育水平、性格特点和当时的情绪。

动作描写则更加直观地展现了人物的心理活动。

例如,一个人紧张时可能会不停地搓手,兴奋时可能会手舞足蹈。

再者,关注人物的心理描写。

这是深入了解人物内心世界的关键。

作者通过直接或间接的心理描写,让我们明白人物的想法、愿望和恐惧。

这些细节能够帮助我们更好地理解人物的行为和决策。

三、研究环境描写环境描写为文章营造了氛围和背景,对细节的分析能够增强我们对文章整体的感受。

注意描写的环境元素,如天气、季节、地点等。

例如,一个狂风暴雨的夜晚可能预示着不安和危险,而一个阳光明媚的花园可能象征着和平与美好。

规避外协业务中利益冲突的措施研究

UAN ZHUO LUN TAN圆桌论坛Y- 161 -随着我国科技事业的高速发展及国际市场多元化的激烈竞争,科研院所完全依靠自身能力已无法满足当前科研项目研发周期短、技术高精尖的新要求,促使科研单位需采用外协形式寻求与其他单位共同参与、合作完成,外协费用逐年增高,科学研究成果在所产生的效益占社会总效益的比例也逐年增加。

由于外协业务具有涉及研究领域广泛、利益冲突较为隐蔽等特点,如果对外协业务管理不到位导致不能有效规避业务中的利益冲突,不但存在科研外协质量隐患、阻滞科研工作正常开展甚至影响单位战略的实现,使单位在遭受经济损失的同时,信誉及形象受损。

研究结合外协业务管理现状分析如何规避外协业务中的利益冲突,对科研单位外协的规范化管理具有重要意义。

一、外协业务中利益冲突形成的原因分析摸清外协业务中利益冲突形成的原因和表现形式,寻求积极的对策,对降低外协业务活动中利益冲突引发的危害、增强科研领域的反腐倡廉工作具有重大的现实意义。

(一)外协费用比重大,自主创新研发能力需进一步加强随着经济高速发展,许多科研单位为了提高管理水平,已建立了比较完整、相对固化的管理体系,通常由于自身资源能力的限制无法解决研发过程中遇到的所有问题,这时科研单位就会寻求外单位的帮助、整合资源利用,外协费用比例逐年升高,部分外协内容甚至涉及到关键及核心技术,新领域开拓、产业化创新等方面开拓较慢、对外协单位依赖程度高,自主研发创新能力还有待加强。

(二)供方选择合理性难把握,攻防资源缺乏适当动态管理供方选择的公正性、适当性是做好外协项目的重要保证,而由于科研项目外协的技术复杂性、涉及领域广、要求高、主观性强等限制因素制约,未能制定对外协单位遴选和费用核定的统一标准,难以把握外协单位选择的合理性。

由于专业性的限制,许多单位对合格供方的确定往往为业务部门主导,管理部门难以把控供方选取的适当性,或者为了管理需要,机械式要求提供三方比价之后选择最低报价的供应商。