STM 7th KE Audit report

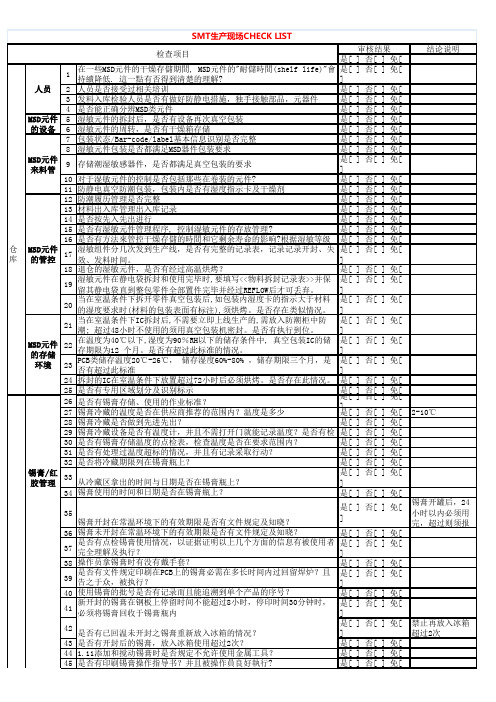

SMT生产现场CHECK LIST

是[ ] 否[ ] 免[ ]

必须将锡膏回收 于锡膏瓶内

47

生产后如有剩余焊膏希望在下一轮使用,应再次将焊膏容器密封,但不 可放入冰箱保存,室温下即可;下次使用时与新鲜的焊膏按1(旧):2 (新)混合使用,目前是否按此要求操作。

是[ ]

]

否[

]

免[

48 钢网的保存方式是否能避免潜伏性的损伤和灰尘?

是[ ] 否[ ] 免[

是[ ] 否[ ] 免[ ]

40 使用锡膏的批号是否有记录而且能追溯到单个产品的序号?

是[ ] 否[ ] 免[

41

新开封的锡膏在钢板上停留时间不能超过8小时,停印时间30分钟时, 必须将锡膏回收于锡膏瓶内

是[ ] 否[ ] 免[ ]

42 是否有已回温未开封之锡膏重新放入冰箱的情况?

是[ ] 否[ ] 免[ 禁止再放入冰箱

12 防潮履历管理是否完整

是[ ] 否[ ] 免[

13 材料出入库管理出入库记录

是[ ] 否[ ] 免[

14 是否按先入先出进行

是[ ] 否[ ] 免[

15 是否有湿敏元件管理程序, 控制湿敏元件的存放管理?

是[ ] 否[ ] 免[

16 是否有方法來管控干燥存儲的時間和它剩余寿命的影响?根据湿敏等级 是[ ] 否[ ] 免[

是[ ] 否[ ] 免[

4 是否能正确分辨MSD类元件

是[ ] 否[ ] 免[

MSD元件 5 湿敏元件的拆封后,是否有设备再次真空包装

是[ ] 否[ ] 免[

的设备 6 湿敏元件的周转,是否有干燥箱存储

是[ ] 否[ ] 免[

7 包装状态/Bar-code/label基本信息识别是否完整

是[ ] 否[ ] 免[

audit日志示例-概述说明以及解释

audit日志示例-概述说明以及解释1.引言1.1 概述概述部分(1.1)audit日志是一种记录系统活动的重要工具,它可以帮助企业和组织了解系统的运行情况、发现潜在的问题和安全漏洞。

随着信息技术的发展,越来越多的企业开始重视对系统日志的管理和分析,以提高信息安全性和业务流程的透明度。

简单来说,audit日志就是一种系统生成的记录文件,它会详细记录系统的所有活动和事件,如用户操作、文件访问、网络通信等。

这些记录可以提供有关系统性能、操作行为和安全事件的全面信息,对于系统的管理人员和信息安全团队来说具有重要意义。

audit日志的作用不仅仅是用于故障排除和问题定位,它还可以帮助企业满足合规要求和法律法规的要求。

例如,在金融和医疗行业,企业需要将用户的操作和敏感数据的访问记录下来,以便在发生安全事件或违规行为时进行审计和调查。

此外,audit日志还可以用于检测未经授权的访问、防止内部滥用权限、监控员工行为等。

然而,由于系统生成的audit日志通常非常庞大且难以分析,对于企业而言,如何高效地管理、分析和利用这些日志是一个挑战。

因此,在文章的后续部分,我们将探讨如何有效地管理和分析audit日志,以及如何建立一个完善的审计日志策略,确保系统的运行安全和可追溯性。

综上所述,audit日志在信息安全领域起着重要作用,对于企业和组织来说具有不可忽视的价值。

在下一节中,我们将进一步介绍audit日志的相关概念和作用,以便读者更好地理解和使用这一工具。

文章结构部分是用来介绍整篇文章的组织框架和内容安排。

在这个部分,我们可以简要描述一下下面各个章节的主要内容,帮助读者快速了解全文的布局和主题。

下面是对文章结构部分的内容的编写示例:1.2 文章结构本文主要介绍了audit日志的相关内容和作用。

为了更好地组织内容,本文分为三个部分。

具体的文章结构如下:- 引言部分(第一章):在引言部分,我们将首先概述本文的主题以及文章的结构。

linux等保审计规则配置

等保审计规则配置涉及对Linux系统的安全审计和合规性检查。

以下是配置等保审计规则的一般步骤:1.确定等保级别:根据企业的安全需求和风险评估,确定需要达到的等保级别。

不同级别的等保要求不同,因此需要了解对应级别的安全标准。

2.安装审计工具:在Linux系统上安装适当的审计工具,如Auditd(Linux审计框架)或OSSEC等。

这些工具可以帮助您收集和记录系统活动,以便进行安全审计和合规性检查。

3.配置审计规则:根据等保要求和安全策略,配置审计规则。

审计规则定义了需要监控的系统活动和事件,例如文件访问、权限更改、异常登录等。

您可以使用审计工具提供的配置文件或脚本来定义这些规则。

4.启动审计服务:启动审计工具的服务进程,并确保它在系统启动时自动运行。

5.收集审计日志:审计工具将收集系统活动日志,并将其存储在指定的日志文件中。

确保这些日志文件被定期备份和保护,以便进行安全审计和合规性检查。

6.分析审计日志:使用适当的工具或脚本分析收集到的审计日志,以检测安全事件和不合规行为。

您可以使用现有的日志分析工具或自定义脚本,根据等保要求和安全策略进行定制化分析。

7.响应安全事件:对于检测到的安全事件和不合法行为,采取适当的措施进行响应。

这可能包括通知管理员、记录事件、阻止访问或执行其他适当的措施。

8.持续监控和调整:定期检查审计规则的有效性,并根据需要进行调整。

同时,持续监控系统活动,以确保系统的安全性符合等保要求。

需要注意的是,等保审计规则配置的具体步骤和要求可能因Linux发行版、审计工具和等保级别而有所不同。

建议参考相关的安全标准和文档,以确保合规性和安全性。

plsql检查审计日志-概述说明以及解释

plsql检查审计日志-概述说明以及解释1.引言1.1 概述概述:审计日志是系统中记录和存储关键操作和事件的重要组成部分。

PL/SQL(Procedural Language/Structured Query Language)是Oracle数据库中的一种编程语言,广泛用于开发和管理数据库对象和业务逻辑。

PL/SQL检查审计日志是一种对数据库进行安全审计和监控的方法,通过对数据库中的操作进行记录和分析,可以帮助机构或组织保护其数据和系统免受潜在的安全风险和威胁。

本文将重点探讨PL/SQL检查审计日志的重要性以及实施该方法的一些技巧和策略。

我们将介绍为什么审计日志对于数据库安全至关重要,以及如何使用PL/SQL技术来监控和分析这些审计日志。

通过详细讨论PL/SQL检查审计日志的方法,我们将展示如何识别和跟踪恶意活动、异常操作和潜在的安全漏洞。

最后,通过总结和提出建议,我们将给出关于如何优化和改进PL/SQL检查审计日志的一些建议。

通过阅读本文,读者将了解到PL/SQL检查审计日志所能提供的安全保障,并学习如何使用该方法来确保数据库的完整性和可靠性。

了解PL/SQL检查审计日志的重要性和方法,将使读者更加具备保护数据库和系统免受安全威胁的能力。

1.2文章结构1.2 文章结构本文将按照以下结构来介绍PL/SQL检查审计日志的重要性以及方法。

首先,在引言部分将对整篇文章的概述进行说明,明确文章的目的。

接着,正文部分将重点讨论PL/SQL检查审计日志的重要性和方法。

在结论部分则对文章的主要内容进行总结,并提出对PL/SQL检查审计日志的一些建议。

在正文部分中,我们将首先详细解释PL/SQL检查审计日志的重要性。

通过审计日志的检查,系统管理员可以了解系统中各种操作的执行情况,包括用户登录、数据库操作、安全事件等。

这样做有助于及早发现潜在的安全问题和异常行为,并及时采取相应的措施进行应对。

我们将详细介绍PL/SQL检查审计日志在保障系统安全方面的重要作用。

内部计算机审计报告模板

内部计算机审计报告模板一、审计目的本次审计的目的是对公司内部计算机系统的安全性、合规性和有效性进行评估,以发现潜在的风险和问题,并提出改进建议,确保公司计算机系统的正常运行和信息安全。

二、审计范围本次审计主要涵盖以下方面:1. 计算机系统的硬件设备和软件应用;2. 网络安全和信息安全管理;3. 数据库和数据备份的安全性;4. 计算机系统的合规性和合法性。

三、审计方法本次审计采用以下方法进行:1. 文件和记录的审查:对公司计算机系统的相关文件和记录进行审查,包括系统配置文件、访问日志、安全策略等;2. 系统漏洞扫描:利用专业的漏洞扫描工具对公司计算机系统进行扫描,发现系统中存在的漏洞和弱点;3. 安全策略和权限的评估:对公司计算机系统的安全策略和权限进行评估,确保系统的访问控制和权限管理的合理性和有效性;4. 网络流量分析:对公司计算机系统的网络流量进行分析,发现异常的网络活动和潜在的安全威胁;5. 人员访谈:与公司相关人员进行访谈,了解他们对计算机系统安全的认识和操作情况。

四、审计结果根据本次审计的结果,我们发现以下问题和风险:1. 系统漏洞和弱点:公司计算机系统存在一些已知的漏洞和弱点,可能被黑客利用进行攻击;2. 安全策略和权限管理不完善:公司计算机系统的安全策略和权限管理存在一些问题,可能导致未经授权的访问和数据泄露;3. 网络流量异常:我们发现公司计算机系统的网络流量存在异常,可能存在未知的安全威胁;4. 人员安全意识不足:部分员工对计算机系统安全的认识和操作不够规范,容易造成安全漏洞。

五、改进建议基于以上审计结果,我们提出以下改进建议:1. 及时修补系统漏洞和弱点,确保系统的安全性;2. 完善安全策略和权限管理,加强对系统的访问控制和权限管理;3. 加强网络流量监控和分析,及时发现和应对异常的网络活动;4. 加强员工的安全培训和意识教育,提高他们对计算机系统安全的认识和操作规范。

六、总结本次审计对公司内部计算机系统的安全性、合规性和有效性进行了评估,发现了一些潜在的风险和问题,并提出了相应的改进建议。

交换机日志审计报告

交换机日志审计报告一、引言交换机是现代网络中的关键设备之一,用于在局域网中传输数据包。

由于其重要性,交换机的日志审计非常关键。

本报告通过对交换机日志的审计分析,旨在发现和解决潜在的网络安全问题,提升网络的安全性和可靠性。

二、审计目标本次交换机日志审计的目标主要包括以下几个方面:1.发现潜在的网络攻击行为,如入侵、入侵尝试等;2.检测异常网络流量,如异常连接、异常数据包等;3.分析网络性能问题,如延迟、丢包等;4.发现设备故障或异常行为,如设备错误、重启等。

三、日志审计方法本次审计主要采用基于日志文件的方法,通过分析交换机生成的日志文件来发现网络中的潜在问题和异常行为。

具体的审计步骤如下:1.收集交换机日志文件:建立日志收集系统,收集并存储交换机生成的日志文件;2.日志解析与提取:通过解析日志文件,提取关键信息,如时间、源IP、目标IP、日志类型等;3.日志分析:根据提取的关键信息,进行日志分析,发现潜在的问题和异常行为;4.异常行为定位:根据分析结果,对异常行为进行定位,并给出对应的解决方案;5.生成审计报告:根据审计结果,撰写审计报告,总结问题和解决方案。

四、审计结果在交换机日志审计过程中,共发现以下几个问题和异常行为:1.频繁的入侵尝试:在日志中发现多次来自未知IP地址的入侵尝试行为,包括端口扫描、密码破解等。

针对这种情况,建议及时加强网络安全措施,如设置防火墙、限制访问权限等。

2.异常的网络流量:发现部分网络连接存在异常的数据包流量,如大量重复的数据包、异常大的数据包等。

这可能是网络攻击行为或设备故障导致的。

建议加强对网络流量的监控和检测,及时发现和解决异常行为。

3.网络性能问题:根据日志分析发现,一些网络连接存在较高的延迟和丢包率,可能会影响网络的正常运行和用户体验。

建议定期对网络性能进行测试和监控,及时发现和解决性能问题。

4.设备异常行为:在日志中发现交换机出现过重启、错误码等异常行为,可能是设备本身存在问题。

ST-测试报告

【安全管理平台项目软件开发)】测试报告文档控制:保密等级定义☐公开资料☑内部资料☐保密资料☐机密资料目录1 测试内容及方法 (1)1.1测试内容 (1)1.2测试方法 (1)1.3测试工作环境 (1)1.3.1 硬件环境 (1)1.3.2 软件环境 (1)2 缺陷及处理约定 (2)2.1缺陷及其处理 (2)2.1.1 缺陷严重级别分类 (2)3 差异与错误汇总 (2)3.1测试覆盖情况表 (2)3.2缺陷分布情况表 (4)3.3缺陷状态分布情况表 (6)3.4缺陷注入阶段统计表 (7)3.5缺陷类型统计 (7)3.6系统缺陷趋势 (8)4 测试分析与结论 (9)4.1缺陷分析 (9)4.2测试结论 (10)5 测试活动总结 (10)软件集成测试及系统测试过程1测试内容及方法1.1测试内容本次测试严格按照《软件测试计划》进行,包括集成测试、系统测试内容。

1.2测试方法正确性测试策略、健壮性测试策略、接口测试策略、错误处理测试策略、安全性测试策略、界面测试策略。

1.3测试工作环境1.3.1硬件环境服务端数据服务器:处理器:Intel(R) Core™******************×2操作系统:lunix内存空间:16.00GB硬盘空间:500G×2,RAID0应用服务器:处理器:Intel(R) Core™******************×2操作系统:lunix内存空间:16.00GB硬盘空间:500G×2,RAID0客户端处理器:Inter(R) Core™*******************.60GHz操作系统:Windows 7旗舰版内存空间:8.00GB硬盘空间:1TB1.3.2软件环境操作系统:Windows 7 旗舰版客户端浏览器:Google缺陷及处理约定1.4缺陷及其处理1.4.1缺陷严重级别分类表1 缺陷严重级别分类表2差异与错误汇总2.1测试覆盖情况表表2 测试覆盖情况表本次测试主要使用黑盒测试方法,在保证业务流程的正确性及稳定性的同时对功能的健壮性和安全性等方面进行了测试,新增模块均已覆盖,覆盖率达到100%。

英文内部审计报告

英文内部审计报告The purpose of this internal audit report is to provide an objective assessment of the company's financial and operational processes and to identify areas for improvement. The audit was conducted by a team of qualified auditors over a two-week period, and the findings are presented in the following sections.Financial ManagementThe audit team reviewed the company's financial records, including accounts receivable, accounts payable, and general ledger. The findings indicate that the financial management processes are generally sound, with accurate and timely record-keeping. However, the team identified several areas for improvement:1. Accounts Receivable: The team found that the company's accounts receivable process could be more efficient. Specifically, there are delays in invoicing customers and following up on outstanding payments. This has resulted in a higher than desired accounts receivable balance, which can impact the company's cash flow.2. Accounts Payable: The audit team found that the company's accounts payable process is well-organized, with invoices being processed in a timely manner. However, there is room for improvement in the area of supplier management. The team identified several instances where the company could have negotiated better terms with suppliers, resulting in cost savings.3. General Ledger: The general ledger appears to be well-maintained, with accurate and up-to-date financial records. However, the team noted that the chart of accounts could be streamlined to improve the efficiency of the accounting process.Operational ProcessesThe audit team also reviewed the company's operational processes, including inventory management, production, and customer service. The findings indicate that the company's operations are generally efficient, with well-defined processes and procedures. However, the team identified several areas for improvement:1. Inventory Management: The audit team found that the company's inventory management process could be more efficient. Specifically, there are instances of overstocking and stockouts, which can impact the company's ability to meet customer demand. The team recommends implementing a more sophisticated inventory management system to improve forecasting and reduce waste.2. Production: The production process appears to be well-organized, with clear quality control measures in place. However, the team identified opportunities to improve efficiency, such as reducing downtime and optimizing the use of equipment.3. Customer Service: The audit team found that the company's customer service processes are generally effective, with customers reporting high levels of satisfaction. However, the team identified areas for improvement, such as reducing response times and improving the handling of customer complaints.Compliance and Risk ManagementThe audit team also reviewed the company's compliance with relevant laws and regulations, as well as its risk management processes. The findings indicate that the company is generally compliant with applicable laws and regulations, and has a robust risk management framework in place. However, the team identified several areas for improvement:1. Compliance: The audit team found that the company is compliant with the majority of relevant laws and regulations. However, the team identified a few instances where the company could improve its compliance, such as updating its policies and procedures to reflect changes in regulations.2. Risk Management: The company has a well-defined risk management framework in place, with clear processes for identifying, assessing, and mitigating risks. However, the team found that the risk management process could be more proactive, with a greater focus on identifying and addressing emerging risks.RecommendationsBased on the findings of the audit, the team has developed the following recommendations:1. Improve the accounts receivable process by implementing more effective invoicing and follow-up procedures, and exploring opportunities to offer early payment discounts to customers.2. Enhance the supplier management process by negotiating better terms with suppliers and exploring opportunities for cost savings.3. Streamline the chart of accounts to improve the efficiency of the accounting process.4. Implement a more sophisticated inventory management system to improve forecasting and reduce waste.5. Optimize the production process by reducing downtime andimproving the use of equipment.6. Enhance the customer service process by reducing response times and improving the handling of customer complaints.7. Update the company's policies and procedures to ensure compliance with relevant laws and regulations.8. Adopt a more proactive approach to risk management, with a focus on identifying and addressing emerging risks.ConclusionThe internal audit has identified several areas for improvement within the company's financial and operational processes. By implementing the recommended changes, the company can enhance its efficiency, improve its compliance, and better manage its risks. The audit team is confident that these recommendations will help the company to achieve its strategic objectives and maintain a strong competitive position in the market.。

linux 审计命令

linux 审计命令摘要:1.Linux审计命令简介2.审计命令的使用方法3.审计命令的实例应用4.总结正文:Linux审计命令是在Linux系统中,用于管理和监控系统活动的一种命令。

它们可以帮助管理员了解系统上发生的事件,识别异常行为,并采取必要的措施。

在本文中,我们将介绍一些常用的审计命令,并探讨如何使用它们来加强Linux系统的安全性。

一、Linux审计命令简介在Linux系统中,审计命令主要用于收集、存储和查询系统活动信息。

这些命令可以让管理员实时监控系统,以便在发生问题时迅速采取措施。

常见的审计命令包括:1.dmesg:显示系统内核缓冲区的消息2.tail:实时查看日志文件内容3.grep:在文件中搜索指定的字符串st:查看用户登录历史记录5.acct:监控系统资源使用情况二、审计命令的使用方法以下是使用这些审计命令的基本方法:1.dmesg:使用`dmesg`命令可以查看系统内核缓冲区的消息。

例如,要查看所有内核消息,可以使用`dmesg -a`命令。

要仅查看特定类型的消息,可以使用`dmesg -c`(CPU状态消息)或`dmesg -w`(内核警告消息)等选项。

2.tail:使用`tail`命令可以实时查看日志文件的内容。

例如,要实时查看名为`syslog`的日志文件内容,可以使用`tail -f syslog`命令。

要查看文件的最后几行,可以使用`tail -n 5 filename`命令。

3.grep:使用`grep`命令可以在文件中搜索指定的字符串。

例如,要在名为`syslog`的日志文件中搜索包含“error”的行,可以使用`grep -i error syslog`命令。

`-i`选项表示忽略大小写。

st:使用`last`命令可以查看用户登录历史记录。

例如,要查看所有用户的登录记录,可以使用`last -a`命令。

要查看特定用户的登录记录,可以使用`last -u username`命令。

计算机安全管理员审计报告模板

计算机安全管理员审计报告模板英文版计算机安全管理员审计报告模板审计报告编号: [编号]审计日期: [日期]审计对象: [公司名称/部门名称]审计目的:本次审计旨在评估[公司名称/部门名称]的计算机安全管理体系的有效性,识别潜在的安全风险,并提出改进建议。

审计内容:安全政策与流程: 评估公司的安全政策、流程和标准的制定与实施情况。

访问控制: 检查用户访问权限的设置、分配和审查流程。

网络安全: 分析防火墙、入侵检测系统和网络安全策略的有效性。

数据保护: 评估数据的加密、备份和恢复措施。

物理安全: 检查数据中心和设备的物理安全措施。

应用安全: 分析软件和应用系统的安全漏洞。

员工培训: 评估员工在计算机安全方面的培训情况。

审计结果:成功点:安全政策完善,员工安全意识高。

访问控制流程严谨,权限分配合理。

网络安全措施得当,有效抵御外部威胁。

改进点:数据备份频率需增加,以防数据丢失。

部分员工需加强计算机安全培训。

建议措施:定期更新数据备份策略,确保数据安全。

加强员工安全培训,提高整体安全水平。

审计结论:经过本次审计,发现[公司名称/部门名称]在计算机安全管理方面存在部分不足,但整体安全状况良好。

建议[公司名称/部门名称]根据本次审计结果采取相应的改进措施,进一步加强计算机安全管理工作。

中文版计算机安全管理员审计报告模板审计报告编号:[编号]审计日期:[日期]审计对象:[公司名称/部门名称]审计目的:本次审计旨在对[公司名称/部门名称]的计算机安全管理体系的有效性进行评估,识别潜在的安全风险,并提出相应的改进建议。

审计内容:安全政策与流程:评估公司制定的安全政策、流程和标准的制定与实施情况。

访问控制:检查用户访问权限的设置、分配以及审查流程的执行情况。

网络安全:分析防火墙、入侵检测系统和网络安全策略的有效性。

数据保护:评估数据的加密、备份和恢复措施的实施情况。

物理安全:检查数据中心和设备的物理安全措施。

应用安全:分析软件和应用系统的安全漏洞情况。

Formel Q 7.0 新自审报告使用手册

*dropdownmenu

► DeutscPhroblem: Bei Öffnung der Datei, werden nur Zahlen (Bezüge) statt Texte angezeigt.

► EnglishLPörosbulnegm: : WByäholpeenninSgieofimthedDroapt-ad,otwhenr-emearneu*onelyinsehoawnedderneumSbperarsche. Dorarneafechre,nwcäehsleinnstSeiaedwoief dteexrtsd.ie gewünschte Sprache.

auswähle n / select

/ seleccion

ar

► Deutsch

Problem: Bei Öffnung der Datei, wird eine Fehlermeldung angezeigt und der Visual Basic Editor öffnet sich.

Ursache: Konfigurationsart / Excel Version / Installationsart.

七星7453 实验室发布 3.2 硬件诊断手册版本C说明书

7453 hardware service ManualNCR 7453 WorkstationRelease 3.2Hardware Service GuideB005-0000-1343Issue Cv Table of ContentsChapter 1: Product OverviewIntroduction......................................................................1-1Chapter 2: POST DiagnosticsPower-On Self-Test (POST) Errors................................2-1Recoverable POST Errors.........................................2-2Error and Beep Codes...............................................2-2Terminal POST Errors..............................................2-5Test Points and Beep Codes....................................2-6Chapter 3: TroubleshootingIntroduction......................................................................3-1Getting Started.................................................................3-1Diagnostic LEDs..............................................................3-3Aux Power.................................................................3-4 Problem Solving...............................................................3-4General Suggestions.................................................3-5Application Software Problems..............................3-6CMOS RAM Settings Are Wrong...........................3-6Workstation Clock Loses Time and DateSettings.......................................................................3-6System Reboots When Plug & Play Config.MgrIs Loaded High..........................................................3-7Power-On Light Is Not Lit.......................................3-7Workstation Requires a Power-On Password......3-7Workstation Will Not Run POST............................3-7Power-On Self-Test (POST) Errors.........................3-90-vi Chapter 1: Product OverviewHard Drive Light Does Not Light........................3-11System Halts before Completing POST...............3-11Problems after a New Hardware Device IsInstalled....................................................................3-11Crisis Situation and Crisis Recovery....................3-12Service Tips....................................................................3-13Power the Unit Down.............................................3-13Powering Up After Replacing a Board................3-13Error and Information Messages..........................3-13Add-on Boards........................................................3-14Lithium Battery.......................................................3-14Memory....................................................................3-14Wake-On LAN not Working (7453-4xxx)............3-15Monitor Problems..........................................................3-16Chapter 4: Hardware ServiceIntroduction......................................................................4-1Safety Requirements.................................................4-1Fuse Replacement.................................................4-1Power Supply Cord Used as DisconnectMeans.....................................................................4-2Lithium Battery Warning....................................4-2Disassembly Procedures.................................................4-3Cable Connector Identification...............................4-3Workstation Disassembly Procedures...................4-5Removing the Cover............................................4-5Removing an Adapter Board..............................4-6Removing the Internal UPS BatteryAssembly...............................................................4-7Removing the Disk Drive Assembly..................4-8Removing the Tree Card......................................4-9viiRemoving the Fan...............................................4-10Removing the Power Supply............................4-11Removing the Auxiliary Power Board............4-13Removing the Main Processor Board..............4-14Circuit Boards................................................................4-16 Series 4000 Processor Board..................................4-16DIMM Memory...................................................4-17Installing the DIMM Memory...........................4-17686 Processor Board................................................4-18Adding Memory.................................................4-19Replacing the Lithium Battery..........................4-20Replacing Processors (486, 586, 2xxx and3xxx).....................................................................4-21Replacing Processors (7453-4xxx).....................4-23Setting DIP Switches (486, 586, 2xxx and3xxx).....................................................................4-27Setting DIP Switches (7453-4xxx).....................4-29586 Processor Board................................................4-30SW1 Block............................................................4-30Adding Memory.................................................4-31Replacing the Lithium Battery..........................4-33Changing or Installing 586 Processors.............4-34Active Tree Card (2xxx, 3xxx, 35xx 686 andsome 4xxx)................................................................4-36Passive Tree Card (7453-4xxx)..............................4-39Passive Tree Card (586)..........................................4-40Dual Port RS-232 Board (New Style)....................4-41Dual Port RS-232 Board (Old Style).....................4-434-Port PCI Serial Board..........................................4-46Hardware Installation........................................4-46Software Installation..........................................4-470-viii Chapter 1: Product OverviewDefault I/O Address and Interrupt Settings..4-47Ethernet Circuitry...................................................4-498-Port RS-232 Board................................................4-50General.................................................................4-50Description and Location of Switches andJumpers................................................................4-52Hardware Installation........................................4-60Software Setup for DOS.....................................4-61Software Setup for Windows NT 4.0...............4-62Software Setup for Windows 95 or Windows98...........................................................................4-64Auxiliary Power Board (without Cash DrawerConnector)................................................................4-67Auxiliary Power Board (with Cash DrawerConnector)................................................................4-68PCI LCD Board (VGA)...........................................4-70Setting the Panel Select Switch (SW1)..............4-70PCI LCD Board (SVGA).........................................4-71Power Supply..........................................................4-72Clearing the Password..................................................4-74586 Processor Board................................................4-74686 Processor Board................................................4-75Series 4000 Processor Board..................................4-76This is a “Table of Contents preview” for quality assuranceThe full manual can be found at /estore/catalog/ We also offer free downloads, a free keyboard layout designer, cable diagrams, free help andsupport. : the biggest supplier of cash register and scale manuals on the net。

cockroachdb 审计日志

cockroachdb 审计日志摘要:I.简介- 介绍cockroachdb 审计日志的基本概念II.审计日志的功能- 描述cockroachdb 审计日志的主要功能和用途III.审计日志的配置- 讲解如何配置cockroachdb 审计日志的级别和路径IV.审计日志的查询- 介绍如何使用cockroachdb 查询审计日志的方法和示例V.审计日志的应用场景- 阐述cockroachdb 审计日志在常见场景下的使用方法和优势VI.总结- 总结cockroachdb 审计日志的特点和重要性正文:cockroachdb 审计日志是一种记录数据库操作和事件的功能,可以帮助用户追踪和分析数据库的运行情况,以确保数据的安全和完整性。

在本文中,我们将详细介绍cockroachdb 审计日志的基本概念、功能、配置、查询方法和应用场景。

cockroachdb 审计日志的主要功能和用途是记录数据库的更改操作,包括对表的增删改查操作,以及数据库的备份和恢复操作等。

此外,审计日志还可以记录数据库用户的登录和退出事件,以及数据库异常事件等。

这些记录可以帮助用户追踪数据库的运行情况,及时发现和解决问题。

在配置cockroachdb 审计日志时,用户需要设置审计日志的级别和路径。

审计日志的级别包括debug、info、warning、error 等,用户可以根据需要设置合适的级别。

审计日志的路径是审计日志文件存储的位置,用户可以根据实际情况设置路径。

查询cockroachdb 审计日志是用户使用审计日志的重要步骤。

用户可以使用cockroachdb 的查询语言sql 查询审计日志,获得数据库的操作记录和事件记录。

例如,用户可以使用以下sql 语句查询审计日志:```SELECT * FROM system.auditlog```此外,用户还可以使用cockroachdb 的golang 客户端查询审计日志,例如:```roach sql --use_json --replicas=true --database=mydb --table=system.auditlog```在应用场景方面,cockroachdb 审计日志可以帮助用户追踪数据库的运行情况,及时发现和解决问题。

Linux系统安全审计脚本(Python版)

Linux系统安全审计脚本(Python版)引言:在当今信息时代,数据安全和系统安全愈发受到广泛关注。

Linux 系统因其稳定性和安全性而成为许多组织和企业的首选,但即使是Linux系统也不是绝对安全的。

为了提升Linux系统的安全性,我们可以采用安全审计脚本的方式进行系统的监控和审计。

本文将介绍一种Python版的Linux系统安全审计脚本,帮助我们发现潜在的安全隐患并及时做出相应的处理。

一、安全审计的重要性随着互联网的发展,黑客攻击和数据泄露等安全问题越来越突出。

Linux系统作为服务器和网络设备的首选操作系统,安全审计成为了保护系统免受攻击的重要手段。

通过对系统进行安全审计,我们可以及时发现异常行为、漏洞和入侵行为,从而加强系统的安全性。

二、安全审计脚本的设计思路Python作为一种简单且功能强大的编程语言,非常适合用于开发安全审计脚本。

在设计安全审计脚本时,我们应该考虑以下几个方面:1. 信息收集:脚本需要能够收集系统的基本信息,如运行的进程、系统日志等,以便后续分析和审计。

2. 漏洞扫描:脚本应该具备漏洞扫描功能,能够主动检测系统存在的漏洞并生成报告。

3. 安全日志监控:脚本应该能够监控系统的安全日志,及时发现异常行为和潜在的安全威胁。

4. 异常行为检测:脚本应该能够检测用户的异常行为,如非法登录、文件篡改等,保证系统的安全。

三、安全审计脚本的实现以下是一个基于Python的安全审计脚本的实现示例:```pythonimport osimport subprocess# 信息收集def collect_information():# 获取运行的进程信息processes = subprocess.check_output(['ps', 'aux']).decode('utf-8')print("运行的进程信息:\n", processes)# 获取系统日志logs = subprocess.check_output(['cat', '/var/log/syslog']).decode('utf-8') print("系统日志:\n", logs)# 漏洞扫描def scan_vulnerabilities():# 使用Nmap扫描系统开放的端口nmap_result = subprocess.check_output(['nmap','localhost']).decode('utf-8')print("开放的端口:\n", nmap_result)# 扫描系统存在的漏洞vulnerability_scan_result = subprocess.check_output(['openvas', '-v']).decode('utf-8')print("系统漏洞扫描结果:\n", vulnerability_scan_result)# 安全日志监控def monitor_logs():# 监控系统日志变化subprocess.Popen(['tail', '-f', '/var/log/syslog'])# 异常行为检测def detect_abnormal_behavior():# 监控系统登录行为login_log = subprocess.check_output(['last', '-n', '10']).decode('utf-8') print("最近登录记录:\n", login_log)# 检测文件变动subprocess.Popen(['inotifywait', '-m', '/etc'])if __name__ == "__main__":collect_information()scan_vulnerabilities()monitor_logs()detect_abnormal_behavior()```四、脚本使用与报告生成运行以上脚本后,我们可以得到系统的基本信息、漏洞扫描结果、安全日志以及异常行为检测的结果。

关键业务系统运行审计报告

关键业务系统运行审计报告一、引言随着企业业务的不断发展和信息化程度的提高,关键业务系统在企业运营中扮演着至关重要的角色。

为了确保这些系统的稳定运行、数据的安全性和业务流程的合规性,对关键业务系统进行定期审计是必不可少的。

本次审计旨在全面评估关键业务系统的运行状况,发现潜在的问题和风险,并提出相应的改进建议。

二、审计范围和目标(一)审计范围本次审计涵盖了企业的核心业务系统,包括财务管理系统、客户关系管理系统、供应链管理系统和生产管理系统等。

(二)审计目标1、评估系统的性能和稳定性,包括响应时间、可用性和容错能力。

2、审查系统的安全性措施,如用户认证、授权、数据加密和网络防护。

3、检查业务流程在系统中的执行情况,是否符合法规和企业内部政策。

4、评估系统的维护和支持情况,包括备份策略、故障处理和技术支持。

三、审计方法和程序(一)审计方法本次审计采用了多种方法,包括:1、系统文档审查:对系统的设计文档、操作手册和维护记录进行审查。

2、现场观察:观察系统的实际运行情况和操作人员的操作流程。

3、数据抽样分析:抽取部分业务数据进行分析,以验证数据的准确性和完整性。

4、与相关人员访谈:与系统管理员、业务用户和技术支持人员进行访谈,了解系统的运行情况和存在的问题。

(二)审计程序1、制定审计计划:明确审计的范围、目标、方法和程序。

2、收集审计证据:按照审计计划收集相关的证据和资料。

3、分析审计证据:对收集到的证据进行分析和评估,发现问题和风险。

4、编制审计报告:根据审计结果编制审计报告,提出审计意见和建议。

四、审计结果(一)系统性能和稳定性1、响应时间:部分关键业务操作的响应时间较长,影响了工作效率。

例如,财务管理系统中的报表生成时间超过了预期,平均等待时间达到了_____秒。

2、可用性:系统的可用性基本达到了预期目标,但在某些高峰时段仍出现了短暂的停机情况,影响了业务的连续性。

3、容错能力:系统在面对一些常见的错误和异常情况时,能够进行适当的处理,但对于一些极端情况的容错能力还有待提高。

审计管理员账号audi

审计管理员账号audi

摘要:

1.介绍审计管理员账号audi 的重要性

2.审计管理员账号audi 的具体操作步骤

3.审计管理员账号audi 的作用和意义

正文:

审计管理员账号audi 是网络安全领域中的一项重要任务,其目的是确保网络系统的安全性和稳定性。

在现代社会,网络系统已经成为了人们日常生活和工作中不可或缺的一部分,因此,保障网络系统的安全性和稳定性显得尤为重要。

首先,我们需要了解审计管理员账号audi 的具体操作步骤。

一般来说,这个过程包括以下几个步骤:

1.确定审计对象:也就是需要进行审计的管理员账号。

这通常包括系统管理员账号、数据库管理员账号等。

2.收集审计数据:这一步需要通过专门的审计工具,收集管理员账号的登录记录、操作记录等信息。

3.分析审计数据:通过对收集到的审计数据进行深入分析,可以发现潜在的安全风险和问题。

4.提出改进措施:根据审计结果,提出针对性的改进措施,以提高网络系统的安全性和稳定性。

5.审计结果报告:将审计结果整理成报告,向上级领导或相关人员进行汇报。

审计管理员账号audi 的作用和意义主要体现在以下几个方面:

1.发现并防范内部风险:通过审计管理员账号,可以发现内部人员的违规操作或潜在的安全风险,从而及时采取措施进行防范。

2.保障系统安全:通过对管理员账号的审计,可以确保网络系统的安全性,防止黑客等外部人员通过管理员账号进行攻击。

3.提高管理效率:通过审计管理员账号,可以提高网络系统的管理效率,确保网络系统的稳定运行。

4.符合合规要求:对于一些需要符合特定合规要求的企业或组织,审计管理员账号也是一项必不可少的任务。

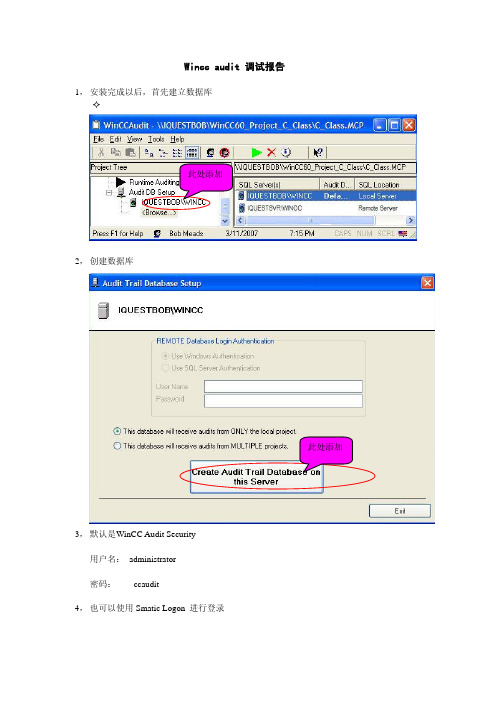

WINCCaudit调试报告

Wincc audit 调试报告1,安装完成以后,首先建立数据库此处添加2,创建数据库此处添加3,默认是WinCC Audit Security用户名: administrator密码:ccaudit4,也可以使用Smatic Logon 进行登录注意:使用Smatic Logon之前需要对windows进行用户组的设置 点击“我的电脑”进入“管理”选择“配置”找到“本地用户和组”添加组“audit_admin”为“audit_admin”组添加本机的administrator用户完成以后即可用Logon进行登录5,如何选择WinCC Audit Security和Smatic Logon 进行登录点击tools6,127,8,点击画面 NEWPD1.PDL,选择你想想要的电子签名的参数(参数设置的电子签名的配置)9,按钮的数据记录功能10,如何查看电子签名记录Wincc 电子签名自带的wincc audit viewer ,第一步:双击打开wincc audit viewer,在FILE 选择数库,直接可以选择Local SQL servers,第二步:在VIEW 里面选择OPTIONS,选择合适的Visualizations 和Quary options,这一步很重要,默认值为10,也就意味着你不修改,你将无法看到你全部的操作记录。

第三步:点击Tool 里面的Quary 进行查询记录包含:数值的更改变化、计算机用户名、操作者名称、操作时间11,不完美之处按钮部分的电子签名,由于采用的是直接链接,没有用VB语句,将无法弹出msgbox ,让业主对每一步操作进行确认,我这里写了一个,但没有测试成功:(主要想实现,按下按钮,弹出确认框后,确认后,弹出密码框、输入密码和用户名后,执行操作,同时电子签名开始记录)Sub OnLButtonDown(ByVal Item, ByVal Flags, ByVal x, ByVal y)Dim aaDim myesigDim mycommentDim retDim usernameDim oldDim newvold=HMIRuntime.Tags("newtag").Readaa=MsgBox("请确认要启动吗?",vbYesNo,"注意事项")If aa=vbYes ThenHMIRuntime.Tags("RAU0104-SYSTEM-START").Write 1username=HMIRuntime.Tags("@CurrentUser").ReadSet myesig=creatobject("CCEsigDlg.Esig")myesig.forcecomment= Trueret= myesig.Showdialog(username,username,"liushupc",1033,mycomment) If ret=1 Thennewv=HMIRuntime.Tags("newtag").ReadinsertAuditEntry HMIRuntime.ActiveScreen.ObjectName,_item.ObjectName,_"tagchange",_"Newtag",_old,_Newv ,_mycomment,_1ElseMsgBox retEnd IfEnd IfEnd Sub。

服务器故障审计报告(模板)

服务器故障审计报告(模板)1. 引言本报告旨在对公司服务器故障进行审计,并提供相关的调查结果和建议。

审计过程采用独立决策原则,遵循简单策略,不涉及法律复杂性。

2. 审计背景公司服务器故障对业务运营产生了负面影响,导致了数据丢失、停机时间延长以及客户投诉增加等问题。

为了解决这些问题并提高服务器的可靠性和稳定性,进行了本次审计。

3. 审计目标本次审计的主要目标如下:- 分析服务器故障的原因和模式- 评估服务器维护和监控流程- 提出改进建议以减少服务器故障和停机时间4. 审计方法本次审计采用以下方法进行:1. 收集故障报告和日志文件2. 分析故障发生的时间、频率和影响范围3. 检查服务器硬件和软件配置4. 评估维护和监控流程的有效性5. 与相关人员进行访谈和调查5. 审计结果根据审计的调查和分析,得出以下结果:- 故障发生主要集中在特定的时间段,可能与服务器负载过高有关。

- 服务器硬件配置不足,无法满足当前业务需求。

- 监控系统存在缺陷,无法准确检测和预测故障。

- 维护流程不够规范,导致对服务器的及时维修和更新不足。

6. 建议和改进措施基于审计结果,提出以下建议和改进措施:- 升级服务器硬件,以满足当前和未来业务需求。

- 优化服务器负载均衡,避免高负载时段的故障发生。

- 更新监控系统,提高故障检测和预测的准确性。

- 建立规范的维护流程,确保服务器的及时维修和更新。

7. 结论本次审计报告对公司服务器故障进行了全面的调查和分析,并提出了相应的建议和改进措施。

通过采取这些措施,公司可以减少服务器故障和停机时间,提高业务的可用性和稳定性。

请注意,本报告中的内容均根据独立决策原则编写,并遵循简单策略,未引用无法确认的内容。

xxx源代码审计报告模板

55

CS1591

缺少对公共可见类型或成员“Agreement(Guid?)”的XML注释

\HrPayWeb\HrPay.Api\Controllers\AccountController.cs

X系统

源代码安全审计报告

X公司

2021/05

1.

1.1.

X系统(.net Framework 4.6)

1.2.

通过指定审计工具,利用一定的编程规范和标准,针对程序源代码,从结构、脆弱性以及缺陷等方面进行审计,以发现当前系统中存在的安全缺陷以及代码规范性缺陷。

1.3.

VCG(VisualCodeGrepper)2.2

309

CS1591

缺少对公共可见类型或成员“Login(Guid, string, string)”的XML注释

\HrPayWeb\HrPay.Api\Controllers\AccountController.cs

193

CS1591

缺少对公共可见类型或成员“Login(Guid?)”的XML注释

2.

2.1.

扫描文件数:

992个文件

总行数:

110060行

代码行数:

65041行

注释行数

1905行

扫描工具

VCG(VisualCodeGrepper)

2.2.

无

2.3.

无

2.4.

编号:

E202105001

描述:

The code appears to use the Electronic Code Book cipher mode. This does not obscure patterns in the input data and should not be used for encrypting patterned data such as English text, or most data files.

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Item

序号Description

项目描述

Action 改善行动

Action

改善行动

(修改后

)

1

混炼房有一包催化剂(内有22小包),袋子上贴有日期2013-04-02,无物料lot No.标识;称好的催化剂装回原有的包装瓶中,并贴标识。

严格执行标识及可追溯程序管理要求,在现场所

有的产品和物料其包装上必须有物料标识,其标

识内容须有物料名称/数量/批号和日期,禁止现

场存放和使用无标识产品及物料。

2

混炼房有一块物料无标识(KF 相关人员解释是脱模剂); 1.现场不放不用的物料。

2.用的物料贴上可追塑性标识。

严格执行标识及可追溯程序管理要求,在现场所

有的产品和物料其包装上必须有物料标识,其标识内容须有物料名称/数量/批号和日期,禁止现

场存放和使用无标识产品及物料。

3

混炼房冰箱内物料无标识;需放冰箱的物料全部贴可追塑性标识。

严格执行标识及可追溯程序管理要求,在现场所有的产品和物料其包装上必须有物料标识,其标

识内容须有物料名称/数量/批号和日期,禁止现场存放和使用无标识产品及物料。

4

混炼房阳光可直射到;

玻璃贴阻光纸。

针对阳光可直射到的生产场所,对其window或门采用防射处理(张贴防晒膜或遮阳纸),同时进行每天检查,发现异常及时处理。

5混炼机辊筒较污脏;使用前清洗辊筒,并做清洗记录。

在各机台设定6S 检查表,要求作业员每小时自我检查,组长不定时实施检查,对异常及时处理。

6

催化剂C-25A 、C-25B 有效期过期,分别为2012

年12-26及2013年04-08过期,KF 贴label 加长有

效期半年;

1.延期的物料需要有测试数据支持;

2.过期的物料需提交样品给供应商"信越"测试并出具合格证明;

3.现仓库延期的物料需要送出样品给信越测试;1.安排物料管理人员全面对物料进行排查,对已

过期或将要求过期的物料提出统计清单和附复检申请书;

2.品质部和工程部接到复查申请单后,根据物料

特性进行确认,必要时安排试做测试;或安排材

料厂商或第三方进行测试,并依照测试结果进行7

实验室有一台烤箱(LA-008)校正2013-04-01过

期,很多设备校正日期是2013-04-17(审核当

天);

后期仪器校正提前一个月申请,并在到校日期前3-7天完成仪器校正。

1.品管部内校员须全面对全厂的计量和计数仪器

进行清查和登记,在全面确认其状况。

并提前做

好校正申请计划. 2.后期仪器校正提前1到2个月进行申请校正,并在到KWONG FAI RUBBER PLASTIC & HARDWARE PRODUCTS CO., LTD.

SMT 7th KE critical supplier & 6th Factory Surveillance audit(Apr. 17, 2013)Audit findings & follow up.

Item

序号

Description

项目描述

Action

改善行动

Action

改善行动(修改后)

KWONG FAI RUBBER PLASTIC & HARDWARE PRODUCTS CO., LTD. SMT 7th KE critical supplier & 6th Factory Surveillance audit(Apr. 17, 2013)

Audit findings & follow up.

Item

序号

Description

项目描述

Action

改善行动

Action

改善行动(修改后)

KWONG FAI RUBBER PLASTIC & HARDWARE PRODUCTS CO., LTD. SMT 7th KE critical supplier & 6th Factory Surveillance audit(Apr. 17, 2013)

Audit findings & follow up.

Item

序号

Description

项目描述

Action

改善行动

Action

改善行动(修改后)

KWONG FAI RUBBER PLASTIC & HARDWARE PRODUCTS CO., LTD. SMT 7th KE critical supplier & 6th Factory Surveillance audit(Apr. 17, 2013)

Audit findings & follow up.

Effectiveness 改善效果In charge

负责人

Verified

by

核实人

Close

关闭日期袁月胜

袁月胜

袁月胜

袁月胜

袁月胜

1.保质期延期至1年是基于过往的供应商测试结果及当次内部测试结果合格而定。

3.2013-05-07送样品给供应商测试,预计08-07有测试结果。

叶元军李权红李永明Yuki

附改善图片,有校正清单。

仪器设备已经全部校正完毕。

赵宏阳杨镜锋

LTD.

Prepared by: Raymond Date: Apr. 17, 2013

Effectiveness 改善效果In charge

负责人

Verified

by

核实人

Close

关闭日期

LTD.

Prepared by: Raymond Date: Apr. 17, 2013附改善图片,分别使用红、蓝、

绿三色,但标签格式有待改善。

附分析结果。

内孔4.8±0.1mm做Cpk,分析报

告的结果为0.88。

Effectiveness 改善效果In charge

负责人

Verified

by

核实人

Close

关闭日期

LTD.

Prepared by: Raymond Date: Apr. 17, 2013

1.目前真圆度的状况对测试结果

没有影响。

2.用放大镜全检产品时,眼睛会

容易出现疲劳甚至头晕,导致看

不清楚易漏检;用灯箱全检产

品,操作时眼睛易接受,仍然可

以将产品各种不良,如裂口,气

位,污点等其它挑拣干净。

在出货报告上注明测试结果。

附指引,已经变更内容。

Effectiveness

改善效果

In charge

负责人

Verified

by

核实人

Close

关闭日期LTD.

Prepared by: Raymond Date: Apr. 17, 2013附照片。