信息学院实验指导书-网络应用与安全-2011

实验02windows网络应用与安全基础实验

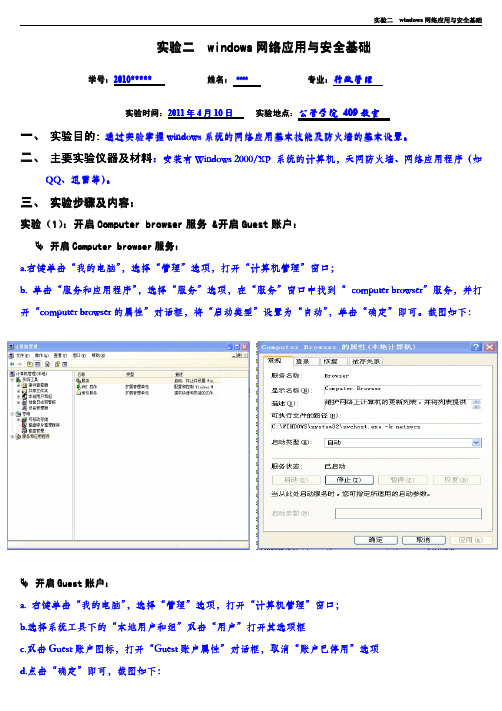

实验二windows网络应用与安全基础学号:20111020216姓名:刘晓梅专业:社会工作实验时间:2012/3/25实验地点:机房和宿舍一、实验目的通过实验掌握windows系统的网络应用基本技能及防火墙的基本设置。

二、实验内容和要求(1)开启Computer browser服务及Guest帐户。

在设置时要进行截图。

(2)新建文件夹,起名为你的学号+姓名(如20091234456张三),往文件夹中复制任意几个文件,然后设置该文件夹共享,默认为允许所有人Everyone访问但不允许修改。

注意截图。

(3)查看本机计算机名及IP地址,两个同学一组,互相通过局域网访问对方的共享文件夹,并尝试在对方的共享文件夹中新建文件、修改文件,查看是否允许。

注意进行截图。

(4)将本机共享文件夹的权限修改为允许所有人访问并修改,然后再执行第(3)步。

注意截图。

(5)取消Everyone用户对共享文件夹的访问,然后在本机新建一个账户,设置其密码。

允许该账户访问、修改共享文件夹,然后两个同学一组,通过对方新建的账户名与密码在局域网中互相访问对方的共享文件夹,并在共享文件夹内新建文件或文件夹。

注意要截图。

(6)启用Windows防火墙,将某一网络应用程序(如QQ、迅雷等)添加到例外中,运行该程序,观察Windows防火墙的是否有阻止提示,关闭该程序,再将该程序从Windows 防火墙的例外中删除,再运行该程序,观察Windows防火墙的是否有阻止提示。

(7)从网络下载任一防火墙软件(如在/soft/3253.html下载天网防火墙试用版),并安装。

以天网防火墙为例,环境设置为:运行天网防火墙,设置安全等级为中级。

并设置系统的IP地址。

启用开机自动启动防火墙选项。

(8)两个同学一组,互相使用Ping命令探测对方的计算机,同时在本机通过防火墙查看实时监控的情况。

注意截图。

(9)下载并安装杀毒软件、安全软件,启动杀毒软件并进行设置,用杀毒软件进行查毒和杀毒。

网络安全实验指导书

实验报告一:黑客攻击方法及木马防范一、实验目的一、实验目的1、 了解常见的黑客攻击方法了解常见的黑客攻击方法2、 掌握常见的黑客软件的使用方法掌握常见的黑客软件的使用方法3、 掌握木马等恶意代码的防范方法掌握木马等恶意代码的防范方法二、实验内容二、实验内容1、 本机上构建虚拟机系统,在虚拟计算机上安装“冰河”服务器端,本地计算机中安装“冰河”客户端。

试用“冰河”的客户端控制服务器端计算机,记录试验步骤。

装“冰河”客户端。

试用“冰河”的客户端控制服务器端计算机,记录试验步骤。

2、 在安装冰河服务器端的计算机中,下载并安装“木马克星”,并对计算机扫描,记录扫描及查杀效果。

录扫描及查杀效果。

3、 使用“流光”扫描远程终端服务端口是否开放,记录开放的端口号,分析可能的入侵方法。

侵方法。

三、实验小结三、实验小结实验报告二:入侵检测及WEB安全技术一、实验目的一、实验目的1、了解入侵检测方法、了解入侵检测方法2、了解WEB 安全技术安全技术2、掌握常用入侵检测软件的使用方法、掌握常用入侵检测软件的使用方法3、掌握服务器的安全配置方法、掌握服务器的安全配置方法二、实验内容二、实验内容1、Snort Snort 的使用的使用的使用1.1、在网站上下载Snort Snort,并安装,并安装,并安装1.2、Snort Snort 探测规则的设置探测规则的设置探测规则的设置1.3、Snort Snort 的使用的使用的使用1.4、练习Snort 的不同运行模式的不同运行模式1.5、Snort 的日志分析的日志分析2、Web 安全技术安全技术2.1.1.配置配置Windows 2000 Server 的帐号、端口、的帐号、端口、IIS IIS IIS、安全日志、目录和文件权限等。

、安全日志、目录和文件权限等。

2.2.2.配置配置Windows 2000 NT 系统的安全。

系统的安全。

2.3.3.配置拥护管理的安全。

配置拥护管理的安全。

《网络信息安全》实验参考手册

《网络信息安全》实验手册实验一 网络安全基本命令一、实验目的掌握使用系统自带的网络工具进行网络安全诊断和分析方法。

二、实验要求熟悉Windows网络命令,给定网络设置或查看任务后,可迅速判断使用的命令,并完成任务。

1.用ipconfig命令察看本机网络接口卡的信息,并写出其内容;2.用netstat命令查看本机活动的TCP连接,列出三条非本地活动的TCP连接;3.用tracert命令查看到达所经过的路径,并把它们列出来,写出最终的IP地址。

4.用route命令查询路由表,并写出路由表中三条信息;5.用nslookup命令查询网址,写出其结果,并说明含义;三、实验内容1、ping命令功能 : 源站点向目的站点发送ICMP request报文,目的主机收到后回icmp repaly 报文.这样就验证了两个接点之间IP的可达性.用ping 来判断两个接点在网络层的连通性.相关参数:ping –n 连续ping n个包ping –t 持续地ping直到人为地中断,ctrl+breack暂时终止ping命令 ,查看当前的统计结果,而ctrl+c则是中断命令的执行。

ping –l 指定每个ping 报文携带的数据部分字节数(0-65500)演示实例:(1)Ping 127.0.0.1说明本机协议的安装和运行没有问题。

(2)ping本机IP(3)ping网关ip(4)ping -‐l可以看到,发送包的长度太大后,是ping不通的,有可能是服务器出于安全考虑做了相应的设置。

2、IPconfig命令功能 : ipconfig 命令获得主机配置信息,包括 IP 地址、子网掩码和默认网关。

相关参数:ipconfig [/? | /all | /release [adapter] | /renew [adapter]| /flushdns | /registerdns| /showclassid adapter| /setclassid adapter [classidtoset] ](1)ipconfig /?(2)ipconfig /all可以看到所有网卡的连接配置情况,这里截取两个网卡。

实验二 windows网络应用与安全基础

截图2 截图3

截图4

截图5

实验二

windows 网络应用与安全基础

5)访问权限设置: 实验( 实验(5

”下新建一个账户 “******* ” “权限 ”设置为该用户 , 在“控制面板 控制面板” 下新建一个账户“ *******” ,并设置其密码。将共享文件夹的 ,并设置其密码。将共享文件夹的“ 权限” 设置为该用户, “确定 ” 点击 点击“ 确定” ,即可;当对方输入我的帐户名和密码即可访问。截图如下:

七、思考题:

1、网上邻居中访问不到(看不到)对方的计算机时,如何解决?

解答:(a) 检查计算机是否处于开机状态,并且所有网卡的 IP 地址在同一个网段中;

Байду номын сангаас

“Microsoft 网络客户端 ”和“Microsoft 网络的文件和打印共享 ” (b) 检查网卡属性中是否正确安装了 检查网卡属性中是否正确安装了“ 网络客户端” 网络的文件和打印共享” (默认情况下这些项目是自动安装好的,处于 “勾选 ”状态。如果没有则需要重新安装; ) 项目。 项目。( 默认情况下这些项目是自动安装好的,处于“ 勾选” 状态。如果没有则需要重新安装;) (c) 检查 “Computer Browser ”服务和 “Server ”服务是否被非正常停止 :右键单击 “我的电脑 ” ,选择 检查“ Browser” 服务和“ Server” 服务是否被非正常停止: 右键单击“ 我的电脑” ” ” ” ” “管理 管理” , 在计算机管理窗口中选择 “服务和应用程序 服务和应用程序” 下的 “服务 服务” , 在服务列表中找到 “Computer Browser Browser” “Server ”服务 。如果服务状态是停止的 ,则需要启动该服务 。双击被停止的服务 ,在打开的服务属 服务和 服务和“ Server” 服务。 如果服务状态是停止的, 则需要启动该服务。 双击被停止的服务, “自动 ” “启动 ”按钮即可。 性窗口中,选择启动类型为 性窗口中,选择启动类型为“ 自动” ,再点击 ,再点击“ 启动” ”这一例外策略 。依次打开“控制面板 ” (d) 检查计算机的防火墙策略中允许“文件和打印机共享 文件和打印机共享” 这一例外策略。 控制面板” /“网 络和 Internet 连接 ”/“Windows 防火墙 ” ,在其 “例外 ”选项卡下,勾选中 “文件和打印机共享 ” ,确定之 连接” 防火墙” ,在其“ 例外” 选项卡下,勾选中“ 文件和打印机共享” 后即可。

网络安全实验指导书

《计算机网络安全》实训(验)指导书课程编号:适用专业:计网/软件技术专业学时数(含课下学时):48 执笔人:谢品章编写日期:2013年9月概述《计算机网络安全》是计算机网络技术专业的核心课程。

通过《计算机网络安全》课程的学习,学生应掌握有关网络安全基本思想、掌握网络安全基本的技能技术。

实验实训的基本要求是:1、严格按要求使用计算机等相关实验设备;2、通过实验实训提高动手操作能力;3、通过实验实训加深对理论知识的理解。

实验实训内容:1、了解数据加密技术的应用。

2、学会使用协议分析软件;3、Windows安全模板配置4、PGP加密软件文的使用。

5、路由器模拟防火墙实验实验实训要求:1、能够结合网络实验的操作,学习来理解计算机网络安全的基本理论知识;2、能够熟练进行对数据加密软件,协议分析软件,和系统的的安全设置;实验一数据加密技术一、实验目的编制基本的文本加、解密程序二、实验内容凯撒密码实现、维吉尼亚表加密、DES三、实验要求使用任意高级语言做出给文本文件加、解密的软件.四、实验步骤:参考教科书有关内容,掌握凯撒加密方法,自行设计密钥.编制程序。

密码术可以大致别分为两种:即换位和替代,当然也有两者结合的更复杂的方法。

在换位中字母不变,位置改变;替代中字母改变,位置不变。

将替代密码用于军事用途的第一个文件记载是恺撒著的《高卢记》。

恺撒描述了他如何将密信送到正处在被围困、濒临投降的西塞罗。

其中罗马字母被替换成希腊字母使得敌人根本无法看懂信息。

苏托尼厄斯在公元二世纪写的《恺撒传》中对恺撒用过的其中一种替代密码作了详细的描写。

恺撒只是简单地把信息中的每一个字母用字母表中的该字母后的第三个字母代替。

这种密码替换通常叫做凯撒移位密码,或简单的说,凯撒密码。

凯撒密码是将每一个字母向前推移K位。

如K=3,则它的每一个明文字符都由其右边第三个(模26)字符代换如将字母A换作字母D,将字母B换作字母E。

如有这样一条指令:RETURN TO ROME用恺撒密码加密后就成为:UHWXUA WR URPH如果这份指令被敌方截获,也将不会泄密,因为字面上看不出任何意义。

计算机网络实验指导书2011

计算机网络实验指导书安阳工学院计算机科学与信息工程系实验一网线的制作一、实验目的1、了解局域网的组网方式以及双绞线的两种制作规范;2、使学生掌握RJ-45头的制作,以及网线连通性的测试。

二、实验环境RJ-45头若干、双绞线若干米、RJ-45压线钳一把、测试仪一套。

三、实验内容及步骤:1、直通UTP电缆的制做2、交叉UTP电缆的制做反序线3、网线的连通性的测试四、实验过程1、双绞线联接标准(1)EIA/TIA-568-A标准EIA/TIA-568-A简称T568A。

其双绞线的排列顺序为:绿白,绿,橙白,兰,兰白,橙,棕白,棕。

依次插入RJ45头的1~8号线槽中。

参见下表。

(2)EIA/TIA-568-B标准EIA/TIA-568-B简称T568B。

其双绞线的排列顺序为:橙白,橙,绿白,兰,兰白,绿,棕白,棕。

依次插入RJ45头的1~8号线槽中。

参见下表。

如果双绞线的两端均采用同一标准(如T568B),则称这根双绞线为:直通线。

能用于异种网络设备间的联接,如计算机与集线器的联接、集线器与路由器的联接。

这是一种用得最多的联接方式,通常直通双绞线的两端均采用T568B联接标准。

如果双绞线的两端采用不同的联接标准(如一端用T568A,另一端用T568B),则称这根双绞线为:跳接(交叉)线。

能用于同种类型设备联接,如计算机与计算机的直联、集线器与集线器的级联。

需要注意的是:有些集线器(或交换机)本身带有“级联端口”,当用某一集线器的“普通端口”与另一集线器的“级联端口”相联时,因“级联端口”内部已经做了“跳接”处理,所以这时只能用“直通”双绞线来完成其联接。

直通UTP电缆:交叉UTP电缆:2、双绞线RJ-45头的制作(1)将双绞线从头部开始将外部套层去掉20mm左右,并将8根导线理直;(2)确定是直通线还是交叉线式,然后按照对应关系将双绞线中的线色按顺序排列,不要有差错;(3)将非屏蔽5类双绞线的RJ-45接头点处切齐,并且使裸露部分保持在12mm左右;(4)将双绞线整齐的插入到RJ-45接头中(塑料扣的一面朝下,开口朝右);(5)用RJ-45压线钳压实即可;(6)注意在双绞线压接处不能拧、撕,防止有断线的伤痕;使用RJ-45压线钳连接时,要压实,不能有松动。

计算机网络实验指导书-2011版

计算机网络实验指导书南昌大学信息工程学院计算机系二○一一年二月目录1. 计算机网络实验环境介绍 (3)1.1 计算机网络实验室简介 (3)1.2 计算机网络实验室组成 (3)1.3 计算机网络实验设备介绍 (5)1.3.1 核心交换机Cisco Catalyst 3560 (5)1.3.2 二层交换机Cisco Catalyst 2950 (6)1.3.3 路由器Cisco 2801 (8)1.3.4 无线机站Cisco W AP54G (9)1.3.5 防火墙Cisco PIX501 (9)2. 计算机网络实验 (11)2.1 实验1:小型局域网构建综合实验 (11)2.2 实验2:对等网的配置与使用 (20)2.3 实验3:安装与管理Windows 2000 Server (27)2.4 实验4:DHCP、WINS服务的安装与配置 (33)2.5 实验5:DNS服务安装、配置与域名解析的实现 (42)2.6 实验6:WEB与FTP服务的配置与管理 (52)2.7 实验7:交换机/路由器的基本配置和使用 (59)2.8 实验8:虚拟局域网(VLAN)综合实验 (65)2.9 实验9:广域网综合实验1 (69)2.10 实验10:广域网综合实验2 (74)2.11 实验11:访问控制列表ACL配置实验 (77)2.12 实验12:网络地址转换NAT (84)附:交换机的初始配置和管理实验 (90)附1:实验室各组分布图 (96)附2:各组机器及设备的IP地址分配 (96)1. 计算机网络实验环境介绍1.1 计算机网络实验室简介南昌大学信息工程学院计算机系计算机网络实验室是随着南昌大学新校区的建设于2006年底建成。

计算机网络实验室分布在计算机系实验中心大楼B305、B306室,面积近400m 2,其中B305室主要为计算机专业本科学生提供计算机网络的专业基础实验,可同时容纳64人进行实验;B306室则主要为计算机专业本科学生提供计算机网络的进阶实验和开放实验,可同时容纳32人进行实验。

信息安全实验指导书

《信息安全技术》实验指导书张跃进华东交通大学信息工程学院通信系目录实验1 古典密码算法 (1)实验2 局域网攻击与防范 (4)实验3 网络信息收集与漏洞扫描实验 .. 6 实验4 网络数据获取与分析实验 (7)实验5 防火墙与入侵检测系统设计实 .. 8 实验6 网络攻击实验 (9)实验7 网络防御实验 (10)实验8 Windows2000用户账户的管理.. 11 实验9 Windows安全模板配置 (12)实验10 配置瑞星个人防火墙 (16)实验11 黑客软件的使用 (42)实验12 PGP实验 (43)实验13 常用网络命令的使用 (52)附录实验报告的格式 (64)实验1 古典密码算法一、实验目的通过编程实现替代密码算法和置换密码算法,加深对古典密码体制的了解,为深入学习密码学奠定基础。

二、实验内容凯撒密码、替代密码、维吉尼亚密码、置换密码三、实验环境运行Windows 或Linux 操作系统的PC机,具有GCC(Linux)、VC(Windows) 等C语言编译环境。

四、实验内容和步骤古典密码算法历史上曾被广泛应用,大都比较简单,使用手工和机械操作来实现加密和解密.它的主要应用对象是文字信息,利用密码算法实现文字信息的加密和解密.下面介绍两种常见的具有代表性的古典密码算法,以帮助读者对密码算法建立一个初步的印象.凯撒加解密算法实现∙实验任务1.了解凯撒加密、解密过程,掌握其工作原理;2.编写凯撒加密、解密编码程序要求:1)分别实现对文字和对文件的加密和解密2)密钥由用户输入;3.总结实验过程:方案、编程、调试、结果、分析、结论。

∙实验环境1.Windws9x/NT/2000/XP∙编程工具1.Javascript2.Visual C++ 6.03.C++ Builder4.其它●凯撒加密参考♦50B.C,Julius Ceasar 使用了一种简单的替换密码- ——后被人称为恺撒密码(Caesar cipher )♦首先被应用于军事上(cf Gallic Wars)♦替换方法,每个字母用其后的第三个字母替换♦Caesar cipher 可以描述如下:♦Plain: ABCDEFGHIJKLMNOPQRSTUVWXYZ♦ Cipher: DEFGHIJKLMNOPQRSTUVWXYZABC♦一般形式,可以把Caesar cipher 中字母移动的位数由3变为1-25中的任何一个替代密码替代密码算法的原理是使用替代法进行加密,就是将明文中的字符用其它字符替代后形成密文.例如:明文字母a,b,c,d ,用D,E,F,G做对应替换后形成密文.替代密码包括多种类型,如单表替代密码,多明码替代密码,多字母替代密码,多表替代密码——.下面我们介绍一种典型的单表替代密码,恺撒(caesar)密码,又叫循环移位密码.它的加密方法,就是将明文中的每个字母用此字符在字母表中后面第k个字母替代.它的加密过程可以表示为下面的函数:E(m)=(m+k) mod n其中:m为明文字母在字母表中的位置数;n为字母表中的字母个数;k为密钥;E(m)为密文字母在字母表中对应的位置数.例如,对于明文字母H,其在字母表中的位置数为8,设k=4,则按照上式计算出来的密文为L:E(8) = (m+k) mod n = (8+4) mod 26 = 12 = L2. 置换密码置换密码算法的原理是不改变明文字符,只将字符在明文中的排列顺序改变,从而实现明文信息的加密.置换密码有时又称为换位密码.矩阵换位法是实现置换密码的一种常用方法.它将明文中的字母按照给的顺序安排在一个矩阵中,然后用根据密钥提供的顺序重新组合矩阵中字母,从而形成密文.例如,明文为attack begins at five,密钥为cipher,将明文按照每行6列的形式排在矩阵中,形成如下形式:a t t a c kb e g i n sa t f i v e根据密钥cipher中各字母在字母表中出现的先后顺序,给定一个置换:1 2 3 4 5 6f =1 4 5 32 6根据上面的置换,将原有矩阵中的字母按照第1列,第4列,第5列,第3列,第2列,第6列的顺序排列,则有下面形式:a a c t t kb i n g e sa i v f t e从而得到密文:abatgftetcnvaiikse其解密的过程是根据密钥的字母数作为列数,将密文按照列,行的顺序写出,再根据由密钥给出的矩阵置换产生新的矩阵,从而恢复明文.【实验步骤】(1)根据实验原理部分对替代密码算法的介绍,自己创建明文信息,并选择一个密钥k,编写替代密码算法的实现程序,实现加密和解密操作.(2)根据实验原理部分对置换密码算法的介绍,自己创建明文信息,并选择一个密钥,编写置换密码算法的实现程序,实现加密和解密操作.加密工具的使用实验任务1:试用《加密工具》文件夹里面的加密软件,讨论其功能特点、适用范围。

网络安全实验指导书

网络安全实验指导书网络安全实验指导书一、实验目的本实验旨在通过网络安全实验的方式,帮助学生了解网络安全的基本概念、方法和常见攻击手段,培养学生的网络安全意识和基本防护能力。

二、实验设备与工具1. 一台已安装好操作系统的计算机2. 网络安全实验室3. 网络安全软件,如防火墙、杀毒软件等三、实验准备1. 确保计算机已安装好操作系统,并更新了最新的安全补丁。

2. 确保实验环境隔离,不会对其他网络设备造成威胁。

3. 打开防火墙,并设置合适的策略。

4. 安装杀毒软件,并保持实时监测。

四、实验内容1. 实验一:口令猜测攻击a. 学生自行选择一个计算机作为攻击目标,其他学生尝试通过猜测目标计算机的口令进行攻击。

b. 观察并记录猜测的过程与结果,分析攻击者可能采用的方法和策略。

c. 分析攻击者的方法和策略,并提出相应的防范措施。

2. 实验二:网络钓鱼攻击a. 学生自行选择一个计算机作为攻击目标,其他学生尝试通过发送伪装的电子邮件进行网络钓鱼攻击。

b. 观察并记录攻击过程与结果,分析攻击者可能采用的手段和技巧。

c. 分析攻击者的手段和技巧,并提出相应的防范措施。

3. 实验三:恶意软件攻击a. 学生自行选择一个计算机作为攻击目标,其他学生尝试通过发送伪装的恶意软件进行攻击。

b. 观察并记录攻击过程与结果,分析攻击者可能采用的恶意软件类型和传播方式。

c. 分析攻击者的恶意软件类型和传播方式,并提出相应的防范措施。

四、实验注意事项1. 实验时请确保网络环境的安全性,避免对其他网络设备造成威胁。

2. 在实验过程中,请勿进行未经授权的攻击行为,严格遵守实验规定。

3. 在实验结束后,请关闭防火墙,删除已安装的恶意软件等。

4. 在实验过程中,请注意监测计算机的网络流量和异常行为,及时采取应对措施。

五、实验总结1. 学生应对实验结果进行总结,分析攻击手段和防御策略的有效性。

2. 学生应提出改进网络安全的建议,并总结本次实验的收获和教训。

《信息安全技术》课程实习实训指导书

《信息安全技术》实训指导书适用专业:计算机网络技术计算机应用技术计算机信息管理技术目录实验一:常用信息安全工具的使用 (3)实验二:加密解密程序的编写 (6)实验三:Snort入侵检测系统的配置与使用 (23)实验四:木马攻击与防范 (31)实验五:windows2003下架设和配置VPN (38)实验六:到网络公司学习实践网络安全技术 (47)实验报告的基本内容及要求 (48)信息安全技术实验报告 (49)实验一:常用信息安全工具的使用实验学时:6实验类型:验证一、实验目的1、理解并掌握基于网络的信息安全概念和原理2、熟悉嗅探、网络漏洞扫描等常用工具的安装、配置与使用。

二、实验内容1、利用嗅探器监视网络上的信息(数据包),分析网络性能和故障。

2、利用嗅探器监视网络上的信息窃听用户的账号与密码信息。

3、利用网络端口扫描器发现网络系统的安全漏洞。

三、实验原理、方法和手段1、Sniffer工具嗅探Sniffer即网络嗅探器,用于监听网络中的数据包,分析网络性能和故障。

通常在同一个网段的所有网络接口都有访问在物理媒体上传输的所有数据的能力,而每个网络接口都还应该有一个硬件地址,该硬件地址不同于网络中存在的其他网络接口的硬件地址,同时,每个网络至少还要一个广播地址(代表所有的接口地址),在正常情况下,一个合法的网络接口应该只响应目的地址是自己硬件地址或者自己所处网段的广播地址的数据帧,同时丢弃不是发给自己的数据帧。

而sniffer就是一种能将本地网络接口设置成“混杂”(promiscuous)状态的软件,当网络接口处于这种"混杂"方式时,该网络接口具备广播地址,它对所有遭遇到的每一个帧都产生一个硬件中断以便提醒操作系统处理流经该物理媒体上的每一个报文包。

sniffer工作在网络环境中的底层,它会拦截所有的正在网络上传送的数据,并且通过相应的软件处理,可以实时分析这些数据的内容,进而分析所处的网络状态和整体布局。

网络与信息安全技术指导书

实验指导书课程名称:网络与信息安全技术系别:数学与计算机学院指导教师:目录实验项目一:网络监听技术的应用实验项目二:网络扫描技术的应用实验项目三:IE的安全设置实验项目名称(一)网络监听技术的应用实验学时 2一、实验主要内容1、安装SnifferPro,;2、熟悉SnifferPro工作环境和各工具的功能;3、利用SnifferPro进行监听(抓包)。

二、实验目的1、理解网络监听的意义和作用;2、了解网络监听的基本原理;3、掌握网络监听工具的使用方法。

三、实验原理以太网协议的工作方式是:将要发送的数据包发往连接在一起的所有主机,包中包含着应该接收数据包主机的正确地址,只有与数据包中目的地址一致的主机才能接收。

但是,当主机工作在监听模式下,无论数据包的目的地址是什么,主机都将接收。

另外,现在网络中使用的大部分协议都是很早设计的,许多信息以明文形式发送的。

因此,黑客或网络攻击者通过网络监听便能轻易地从监听到的信息中提取出感兴趣的部分。

当然,管理员使用网络监听技术也可以发现入侵并对入侵者进行追踪定位。

四、实验环境Windwos XP网络操作系统,SnifferPro-4-7—530或其他网络监听工具。

五、实验步骤1、安装SnifferPro;2、运行SnifferPro,熟悉其工作环境和各工具的功能;3、利用SnifferPro进行监听(抓包)。

(1)在主界面中选择主菜单“Capture”下的“Define Filter”菜单,如图1所示。

在“Filter”窗口中选择“Address”选项卡。

图1(2)在“Address”下拉列表中选择抓包类型为IP,在“Station1”和“Station2”中分别输入本机和另一主机的IP地址,如图2所示。

图2(3)在该窗口中单击“Advanced”选项卡,拖动滚动条找到IP项,选中IP和ICMP。

向下拖动滚动条,再将TCP和UDP选中,并把TCP下面的FTP和Telnet选中,其他选项根据实际需要进行选择,如图3所示。

《网络技术及应用》实验指导书

大理学院数学与计算机学院大理学院数学与计算机学院《网络技术网络技术》》课程实验指导书课程实验指导书适用适用专业专业专业::计算机科学与技术本科计算机科学与技术本科撰写撰写人:人:人: 杨邓奇杨邓奇 审定人:人:杨邓奇杨邓奇杨邓奇目录目录第一部分第一部分 绪论..........................................................................................1 第二部分第二部分 实验指导..............................................................................1实验一 交换机的基本配置实验........................................1 实验二 交换机端口配置实验.. (5)实验三 VLAN 配置实验 (10)实验四 STP 配置实验 (16)实验五 静态路由配置实验..............................................19 实验六 静态路由配置(二)..........................................24 实验七 动态路由—RIP 配置实验..................................30 实验八:动态路由—OSPF 配置实验..............................36 实验九 网络应用服务器的安装及配置(一)..............43 实验十 网络应用服务器的安装及配置(二).. (43)实验十一 ACL 配置........................................................46 实验十二 网络故障排除,网络系统集成实用技术 (51)附录一 Web、DNS、FTP、DHCP 服务器配置 (53)第一部分第一部分 绪论绪论本指导书是根据《 网络技术》课程实验教学大纲编写的,适用于 计算机科学技术 专业。

《网络与信息安全》实验指导书

《网络与信息安全》实验指导书精品管理制度、管理方案、合同、协议、一起学习进步LIAOCHENG UNIVERSITY网络与信息安全实验指导书聊城大学计算机学院2012年2月目录《网络与信息安全》课程实验教学大纲 (1)第一部分实验预备知识 (3)第一节网络与信息安全实验的性质、任务与要求 (3)第二节常用设备 (4)第二部分网络与信息安全实验 (5)实验一、Playfair算法 (5)一、实验目的 (5)二、实验设备及器件 (5)三、预习要求 (5)四、实验原理 (5)五、实验内容和步骤 (5)六、实验报告 (6)实验二、对称密钥算法AES (7)一、实验目的 (7)二、实验设备及器件 (7)三、预习要求 (7)四、实验原理 (7)五、实验内容和步骤 (7)六、实验报告 (8)实验三、公钥加密软件PGP (9)一、实验目的 (9)二、实验设备及器件 (9)三、预习要求 (9)四、实验原理 (9)五、实验内容和步骤 (10)六、实验报告 (24)实验四、SHA-1杂凑算法 (25)一、实验目的 (25)二、实验设备及器件 (25)三、预习要求 (25)四、实验原理 (25)五、实验内容和步骤 (25)六、实验报告 (25)实验五、网络侦听及协议分析 (26)一、实验目的 (26)二、实验设备及器件 (26)三、预习要求 (26)四、实验原理 (26)五、实验内容和步骤 (26)六、实验报告 (26)(以上见课本) (26)实验六、拒绝服务攻击 (27)一、实验目的 (27)二、实验设备及器件 (27)三、预习要求 (27)四、实验原理 (27)子实验一 SYN Flood攻击 (27)子实验二 UDP Flood攻击 (28)五、实验内容和步骤 (29)子实验一 SYN Flood攻击 (29)子实验二 UDP Flood攻击 (31)六、实验报告 (34)《网络与信息安全》课程实验教学大纲课程名称:网络与信息安全英文名称:Network and Information Security设置形式:非独立设课课程模块:专业核心课实验课性质:专业基础实验课程编号:课程负责人:李凌云大纲主撰人:李凌云大纲审核人:贾仰理一、学时、学分课程总学时:64实验学时:6课程学分:3二、适用专业及年级网络工程等本专科专业二年级三、课程目标与基本要求《网络与信息安全》课程为网络工程、电子商务等本专科专业的计算机基础课。

网络安全试验指导书

计算机网络安全技术实验指导书(计算机网络专业大专)四川信息职业技术学院计算机工程系网络教研室陈新华2010年6月目录实验一目标系统的扫描探测方法.............................................................. - 3 -实验二口令破解实验 ..................................................................................... - 5 -实验三网络监听工具的使用 ....................................................................... - 6 -实验四MD5加密和破解实验 ..................................................................... - 7 -实验五PGP加密系统实验 ........................................................................... - 8 -实验六WINDOWS2003安全配置............................................................ - 9 -实验七SSL实验.......................................................................................... - 10 -实验八SQL注入检测WEB服务器的安全性..................................... - 11 -实验一目标系统的扫描探测方法【实验目的】通过练习使用网络探测扫描工具,可以了解目标主机的信息:IP 地址、开放的端口和服务程序等,从而获得系统有用信息,发现网络系统的漏洞。

信息安全实验报告一_网络命令及应用

信息安全试验报告网络命令及应用

一、实验目标

学习网络命令以及应用

学会使用ping ipconfig netstat tracert net at nslookup

二、实验内容

1.使用网络命令创建新用户。

2.使用适当命令,使某台主机在上午10:00开始运行记事本。

三、实验原理、过程或代码

1.使用网络命令创建新用户。

图:创建用户为luolongfei 密码为123 的用户

2.使用适当命令,使某台主机在上午10:00开始运行记事本。

图1:使用at 命令增加10点运行记事本(notepad)的作业

图2:使用at命令查看作业列表

四、实验中遇到的问题以及解决方法

实验中发现实验指导书中的at 命令没有例子,操作不方便

解决方法:网上查找相关例子,完成作业没什么难度

五、实验总结

本次实验内容非常使用, 很多命令都是日常生活或者工作中经常用到的.。

网络与信息安全实训指导书

网络与信息平安实训指导书一、课程根本知识1、实训目的:?网络与信息平安技术?是信息管理与信息系统专业必修的一门专业课,而且网络与信息平安技术实训课程是一门实践性很强的课程,主要为配合网络平安的相关理论知识,以此为根底进行一系列的实际平安配置实验训练。

在实训学习和实践过程中,学生以解决实际问题为主线,进行相关实际的网络平安配置和制定系统防范措施。

学生通过对网络与信息平安技术课程的学习,已经初步掌握了网络平安技术中所涉及到的根底平安技术。

为了加强网络与信息平安技术的根底,开设课程实训课,使学生对网络平安技术有更全面的理解,进一步提高学生运用网络平安技术解决实际问题的能力,同时为后续课程的学习夯实根底。

课程设计主要目的:(1)提高实际工作中配置和维护各种效劳器的能力。

(2)通过效劳器的平安配置与维护,掌握网络中常见平安问题的解决方法。

(3)对系统效劳器进行入侵检测操作,能更好的掌握各种协议的应用。

实训的任务主要是使得学生掌握网络与信息平安技术领域的根本理论和方法,具有较强的自律意识和信息平安意识,具有使用网络平安方面的软硬件产品解决实际问题的能力,能够完成一系列的实际平安配置实验内容,并且能够熟练使用相关平安工具和软件。

2、实训内容:Windows下Snort的安装与配置、利用证书或PGP软件传输加密/签名的邮件附件和正文、防病毒软件的使用、CA证书的安装、申请及在Web 中的应用:证书申请和证书签发;基于SSL的平安Web效劳配置;CRL签发;用户管理和证书查询、本地入侵Windows 2000系统、远程攻击Windows 2000系统、使用X-SCANNER扫描工具发现系统漏洞、用Sniffer软件抓取数据报,分析数据报、木马病毒的查杀、NC实验。

3、实训所用设施:PC机61台、交换机6台、Windows 2000 server操作系统、PGP软件、录像软件等4、实训任务及要求:根据提供的实训题目,引导学生采用正确的实验、实训方法,启发学生扩大解决问题的思路,从而得到正确的结果,并且分析出现的各种现象,提高实验、实训效果。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

辽东学院自编教材网络应用与安全实验指导书宁芳露编(信息管理与信息系统专业)信息技术学院2011年7月姓名:学号:班级:专业:信息管理与信息系统层次:本科2011年7月目录实验一扫描技术 (1)实验二网络攻击与监听 (6)实验三ARP攻击与欺骗 (11)一、实验目的 (11)二、实验内容 (11)三、实验步骤 (11)四、实验结果及分析 (14)实验四(1)应用服务器的搭建--- WWW配置 (15)一、实验目的 (15)二、课前准备练习 (15)三、实验内容和要求 .................................................................................................. 错误!未定义书签。

实验四(2)应用服务器的搭建--- FTP 配置 (16)实验五交换技术 (17)实验六(1)路由技术-静态路由 (18)一、实验目的 (18)二、实验要求 (18)三、实验内容 (18)四、实验结果及分析 (18)实验六(2)路由技术—动态路由............................................................................. 错误!未定义书签。

实验七广域网技术 .................................................................................................... 错误!未定义书签。

实验一扫描技术实验类型:验证型实验课时: 2 指导教师:时间: 2011年月日课次:第节教学周次:第周实验分室:实验台号:实验员:一、实验目的1.了解扫描的作用。

2.掌握扫描器、协议分析软件的使用方法。

二、实验内容1. Nmap扫描器的使用2. Ethereal数据包捕获工具的使用三、实验步骤说明1. Nmap扫描器的使用由于Nmap的使用需要用到WinPcap,所有先安装WinPcap。

再将Nmap文件夹拷到D盘下。

在开始-运行中输入cmd,启动cmd.exe。

C:\Documents and Settings\Administrator> d:D:\>cd nmapD:\ nmap>nmap(以下是Nmap用法的详细说明)Nmap 4.00 ( /nmap )Usage(使用方法): nmap [Scan Type(s)] [Options] {target specification}TARGET SPECIFICATION(目标说明):Can pass hostnames, IP addresses, networks, etc.Ex: , /24, 192.168.0.1; 10.0.0-255.1-254-iL <inputfilename>: Input from list of hosts/networks-iR <num hosts>: Choose random targets--exclude <host1[,host2][,host3],...>: Exclude hosts/networks--excludefile <exclude_file>: Exclude list from fileHOST DISCOVERY(主机扫描):-sL: List Scan - simply list targets to scan-sP: Ping Scan - go no further than determining if host is online-P0: Treat all hosts as online -- skip host discovery-PS/PA/PU [portlist]: TCP SYN/ACK or UDP discovery to given ports-PE/PP/PM: ICMP echo, timestamp, and netmask request discovery probes -n/-R: Never do DNS resolution/Always resolve [default: sometimes]--dns-servers <serv1[,serv2],...>: Specify custom DNS servers--system-dns: Use OS's DNS resolverSCAN TECHNIQUES(扫描策略):-sS/sT/sA/sW/sM: TCP SYN/Connect()/ACK/Window/Maimon scans-sN/sF/sX: TCP Null, FIN, and Xmas scans--scanflags <flags>: Customize TCP scan flags-sI <zombie host[:probeport]>: Idlescan-sO: IP protocol scan-b <ftp relay host>: FTP bounce scanPORT SPECIFICATION AND SCAN ORDER(端口说明及扫描顺序): -p <port ranges>: Only scan specified portsEx: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080-F: Fast - Scan only the ports listed in the nmap-services file)-r: Scan ports consecutively - don't randomizeSERVICE/VERSION DETECTION(服务/版本探测):-sV: Probe open ports to determine service/version info--version-intensity <level>: Set from 0 (light) to 9 (try all probes)--version-light: Limit to most likely probes (intensity 2)--version-all: Try every single probe (intensity 9)--version-trace: Show detailed version scan activity (for debugging)OS DETECTION(操作系统探测):-O: Enable OS detection--osscan-limit: Limit OS detection to promising targets--osscan-guess: Guess OS more aggressivelyTIMING AND PERFORMANCE(时间和性能):-T[0-5]: Set timing template (higher is faster)--min-hostgroup/max-hostgroup <size>: Parallel host scan group sizes--min-parallelism/max-parallelism <msec>: Probe parallelization--min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout <msec>: Specifies probe round trip time.--max-retries <tries>: Caps number of port scan probe retransmissions.--host-timeout <msec>: Give up on target after this long--scan-delay/--max-scan-delay <msec>: Adjust delay between probesFIREW ALL/IDS EV ASION AND SPOOFING(防火墙/入侵检测系统逃避和欺骗): -f; --mtu <val>: fragment packets (optionally w/given MTU)-D <decoy1,decoy2[,ME],...>: Cloak a scan with decoys-S <IP_Address>: Spoof source address-e <iface>: Use specified interface-g/--source-port <portnum>: Use given port number--data-length <num>: Append random data to sent packets--ttl <val>: Set IP time-to-live field--spoof-mac <mac address/prefix/vendor name>: Spoof your MAC address--badsum: Send packets with a bogus TCP/UDP checksumOUTPUT(输出):-oN/-oX/-oS/-oG <file>: Output scan in normal, XML, s|<rIpt kIddi3, and Grepable format, respectively, to the given filename.-oA <basename>: Output in the three major formats at once-v: Increase verbosity level (use twice for more effect)-d[level]: Set or increase debugging level (Up to 9 is meaningful)--packet-trace: Show all packets sent and received--iflist: Print host interfaces and routes (for debugging)--append-output: Append to rather than clobber specified output files--resume <filename>: Resume an aborted scan--stylesheet <path/URL>: XSL stylesheet to transform XML output to HTML--webxml: Reference stylesheet from for more portable XML--no-stylesheet: Prevent associating of XSL stylesheet w/XML outputMISC(其他):-6: Enable IPv6 scanning-A: Enables OS detection and Version detection--datadir <dirname>: Specify custom Nmap data file location--send-eth/--send-ip: Send using raw ethernet frames or IP packets--privileged: Assume that the user is fully privileged-V: Print version number-h: Print this help summary page.EXAMPLES(例子):nmap -v -A nmap -v -sP 192.168.0.0/16 10.0.0.0/8nmap -v -iR 10000 -P0 -p 80SEE THE MAN PAGE FOR MANY MORE OPTIONS, DESCRIPTIONS, AND EXAMPLES大家可以设置多种参数组合进行扫描,例如其中:-n 表示不做DNS解析-sS表示用TCP SYN扫描策略-O表示进行操作系统的探测,如上图检测到目标机器所用操作系统为MicrosoftWindows 2003 Server or XP SP2202.118.19.89为目标机器的IP地址其中:-sT表示用Connect()扫描策略-p23-25指定扫描端口的起止范围实现以下要求:①扫描出本地网络所有在线主机②扫描某台在线主机端口开放状态③扫描某台在线主机某个开放端口所开服务的版本信息四、实验结果及分析1. 自己的机器上开放了哪些端口?提供的服务是什么?实验二网络攻击与监听实验类型:验证型实验课时:指导教师:时间:200 年月日课次:第节教学周次:第周实验分室:实验台号:实验员:一、实验目的了解网络攻击过程,能够监听网络传输的数据,加深理解网络OSI参考模型中的各层次协议的功能、结构;二、实验内容1. 正确安装协议分析软件,如sniffer, ethereal等;2. 分析捕获广播包、ARP、ICMP、DNS、HTTP等协议包,并展开分析其结构;3. 运行洪攻击和狂怒之PING等软件,观察攻击结果。