aaa服务器编译、安装、使用手册

AAA服务器

RADIUS是一种C/S结构的协议,它的客户端最初就是NAS(Net Access Server)服务器,任何运行RADIUS 客户端软件的计算机都可以成为RADIUS的客户端。RADIUS协议认证机制灵活,可以采用PAP、CHAP或者Unix登录 认证等多种方式。RADIUS是一种可扩展的协议,它进行的全部工作都是基于Attribute-Length-Value的向量进 行的。RADIUS的基本工作原理是:用户接入NAS,NAS向RADIUS服务器使用Access-Require数据包提交用户信息, 包括用户名、密码等相关信息,其中用户密码是经过MD5加密的,双方使用共享密钥,这个密钥不经过网络传播; RADIUS服务器对用户名和密码的合法性进行检验,必要时可以提出一个Challenge,要求进一步对用户认证,也 可以对NAS进行类似的认证。

相关协议

相关协议

RADIUS协议

协议概述

RADIUS(Remote Authentication Dial In User Service)协议是在IETF的RFC2865和2866中定义的。 RADIUS是基于 UDP的一种客户机/服务器协议。RADIUS客户机是网络访问服务器,它通常是一个路由器、交换机 或无线访问点。RADIUS服务器通常是在UNIX或Windows 2000服务器上运行的一个监护程序。RADIUS协议的认证 端口是1812,计费端口是1813。

AAA认证安装步骤

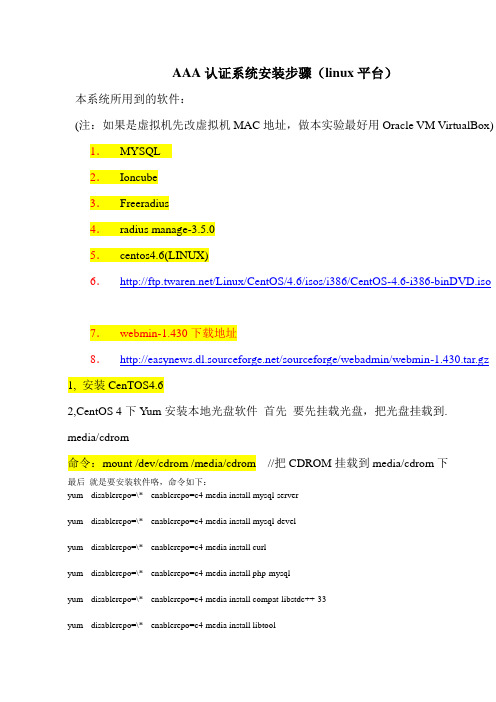

AAA认证系统安装步骤(linux平台)本系统所用到的软件:(注:如果是虚拟机先改虚拟机MAC地址,做本实验最好用Oracle VM VirtualBox) 1.MYSQL2.Ioncube3.Freeradius4.radius manage-3.5.05.centos4.6(LINUX)6./Linux/CentOS/4.6/isos/i386/CentOS-4.6-i386-binDVD.iso7.webmin-1.430下载地址8./sourceforge/webadmin/webmin-1.430.tar.gz 1, 安装CenTOS4.62,CentOS 4下Y um安装本地光盘软件首先要先挂载光盘,把光盘挂载到.media/cdrom命令:mount /dev/cdrom /media/cdrom //把CDROM挂载到media/cdrom下最后就是要安装软件咯,命令如下:yum --disablerepo=\* --enablerepo=c4-media install mysql-serveryum --disablerepo=\* --enablerepo=c4-media install mysql-develyum --disablerepo=\* --enablerepo=c4-media install curlyum --disablerepo=\* --enablerepo=c4-media install php-mysqlyum --disablerepo=\* --enablerepo=c4-media install compat-libstdc++-33yum --disablerepo=\* --enablerepo=c4-media install libtool3,在/usr/local/下创建“ioncube”文件夹把文件“ioncube_loader_lin_4.3.so”放入此文件夹内。

AAA V4.01.50_网管安装使用说明

AAA V4.01.50 系列版本安装说明AAA V4.01.50_网管安装使用说明从V4.01.30系列版本开始,安装实现了网管和后台业务程序安装的统一。

支持同时安装网管客户端、服务器及后台业务程序,如数据库访问服务器(DBIO/DBE)、受理台、命令行接口机、认证授权和计费服务器、计费服务器。

部分模块还支持unix操作系统上的安装。

网管程序和后台业务程序在版本中统一存放。

下面依次说明版本中的目录结构及安装操作方法。

注意:1、版本中zxver\setup\omc\patch\logo_tecom文件夹为台湾TECOM公司特制的LOGO补丁,其他场景不使用此补丁;有关此补丁的使用说明参见“LOGO补丁说明”章节。

2、有关Oracle10g数据的安装说明:(下面界面中的名称必须保持默认不变!!!)1目录说明1.1目录结构1.2目录说明2支持的安装模块目前安装程序支持下列模块的安装:3Windows操作系统安装启动3.1安装启动文件位置安装程序通过启动脚本启动,在windows操作系统为install.bat,该文件在zxver/setup路径下。

如图:3.2路径映射将安装启动文件所在路径映射成本地路径。

如果版本已拷贝到本地则不必。

3.3LOGO补丁说明3.3.1LOGO补丁目录结构:3.3.2打入补丁执行logo_tecom.bat批处理文件即可实现补丁的打入;3.4安装启动双击启动脚本install.bat即可启动安装程序。

说明:启动安装前,请确认是否要打入LOGO补丁,如果需要打入,请先打入LOGO补丁,然后再启动安装。

4安装过程说明4.1语言选择双击启动文件,启动安装程序。

打开语言选择页面,如下图。

选择语言类型。

之后点击NEXT 到下个页面。

4.2产品选择第二个是产品选择页面,目前只有AAA产品。

直接点击下一步。

4.3安装类型选择下一步是安装类型选择页面,目前只支持全新安装。

直接点击下一步。

AAA服务器安装调试

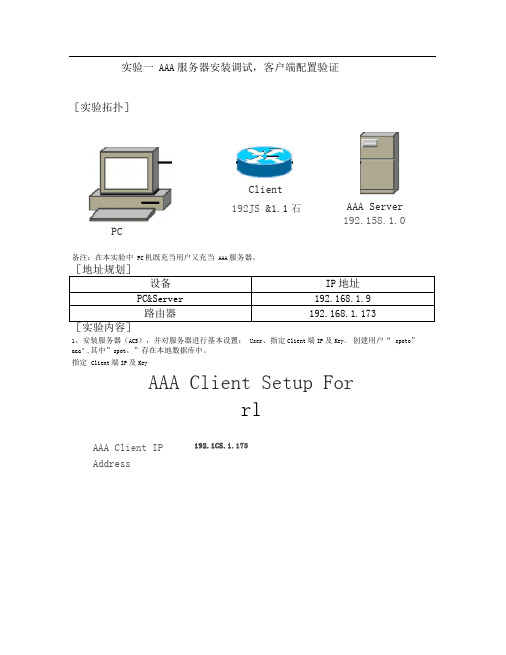

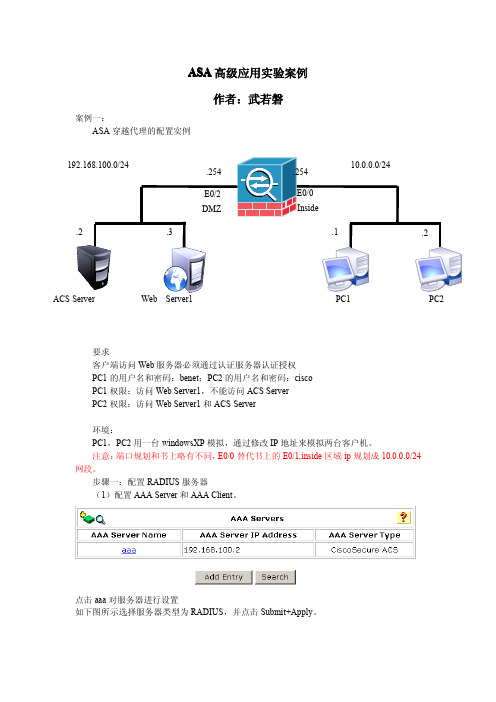

实验一AAA服务器安装调试,客户端配置验证[实验拓扑]备注:在本实验中PC机既充当用户又充当AAA服务器。

[地址规划]设备IP地址PC&Server 192.168.1.9路由器192.168.1.173[实验内容]1、安装服务器(ACS),并对服务器进行基本设置:User、指定Client端IP及Key。

创建用户“ spoto” aaa”,其中”spot。

”存在本地数据库中。

指定Client端IP及KeyAAA Client Setup ForrlClient192JS &1.1石AAA Server192.158.1.0AAA Client IPAddress192.1CS.1.173PCAAA Servers2、配置Client 端,所有默认用户登陆时使用 错时才采用Client 本地数据库进行认证。

Tacacs+服务器进行认证,并当Tacacs+服务器出首先,登陆到路由器上配置 Client 端1) 给路由器配IP ,保证能与主机 PING r3#conf t En ter con figuratio n comma nds, one per line. r3(co nfig)#i nt e0r3(co nfig-if)# ip add 192.168.1.173 255.255.255.0 r3(c on fig-if)# no shut r3(c on fig-if)#exit验证:r3#ping 192.168.1.9Type esca pe seque nee to abort.Sen di ng 5, 100-byte ICMP Echos to 192.168.1.9, timeout is 2 seco nds: !!!!! Success rate is 100 percen t (5/5), roun d-tri p min/avg/max = 1/1/4 ms 2)启动AAA 服务,并登陆到路由器进行认证AAAServer Name AAA Serve 匚 IP Address AAA ServerType SPQtQ~9192 163. 1. 9CiscoSecureACSAdd ErlrySearchEnd with CNTL/Z.r3(config)#aaa new-model〃开启 AAA 认证r3(c on fig)#aaa authe nticati on logi n default group tacacs+ localr3(con fig)#user name spoto p assword spoto r3(co nfig)#tacacs-server host 192.168.1.9 r3(con fig)#tacacs-server key spoto r3(c on fig)#exit 〃建立本地数据库 //将服务应用到主机上//设置KEY3、允许某些账号拥有 Enable 最高权限,某些账号只拥有 Enable 7权限,密码均保存在Tacacs+服务器中。

Apache服务器配置aaa

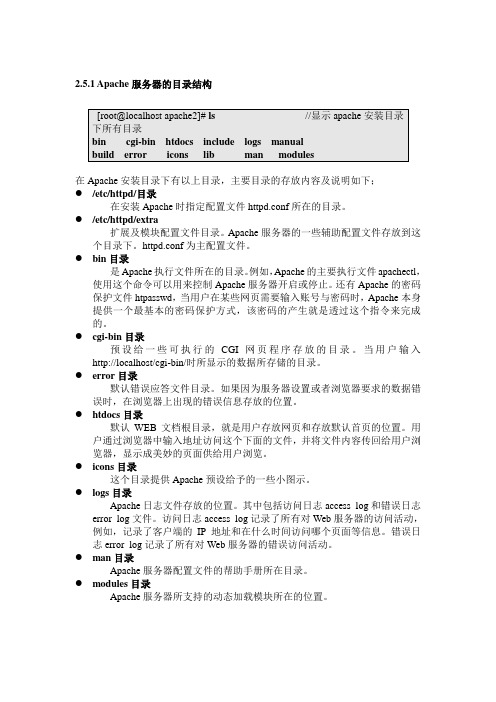

2.5.1 Apache服务器的目录结构在Apache安装目录下有以上目录,主要目录的存放内容及说明如下;●/etc/httpd/目录在安装Apache时指定配置文件httpd.conf所在的目录。

●/etc/httpd/extra扩展及模块配置文件目录。

Apache服务器的一些辅助配置文件存放到这个目录下。

httpd.conf为主配置文件。

●bin目录是Apache执行文件所在的目录。

例如,Apache的主要执行文件apachectl,使用这个命令可以用来控制Apache服务器开启或停止。

还有Apache的密码保护文件htpasswd,当用户在某些网页需要输入账号与密码时,Apache本身提供一个最基本的密码保护方式,该密码的产生就是透过这个指令来完成的。

●cgi-bin目录预设给一些可执行的CGI网页程序存放的目录。

当用户输入http://localhost/cgi-bin/时所显示的数据所存储的目录。

●error目录默认错误应答文件目录。

如果因为服务器设置或者浏览器要求的数据错误时,在浏览器上出现的错误信息存放的位置。

●htdocs目录默认WEB文档根目录,就是用户存放网页和存放默认首页的位置。

用户通过浏览器中输入地址访问这个下面的文件,并将文件内容传回给用户浏览器,显示成美妙的页面供给用户浏览。

●icons目录这个目录提供Apache预设给予的一些小图示。

●logs目录Apache日志文件存放的位置。

其中包括访问日志access_log和错误日志error_log文件。

访问日志access_log记录了所有对Web服务器的访问活动,例如,记录了客户端的IP地址和在什么时间访问哪个页面等信息。

错误日志error_log记录了所有对Web服务器的错误访问活动。

●man目录Apache服务器配置文件的帮助手册所在目录。

●modules目录Apache服务器所支持的动态加载模块所在的位置。

2.5.2 Apache服务器配置文件结构说明Apache服务器的各种功能特性主要是由配置文件httpd.conf决定。

cisco AAA认证服务器及设备配置

cisco AAA认证服务器及设备配置AAA代表Authentication、Authorization、Accounting,意为认证、授权、记帐,其主要目的是管理哪些用户可以访问服务器,具有访问权的用户可以得到哪些服务,如何对正在使用网络资源的用户进行记帐。

1、认证:验证用户是否可以获得访问权限——“你是谁?”2、授权:授权用户可以使用哪些资源——“你能干什么?”3、记帐:记录用户使用网络资源的情况——“你干了些什么?”好的,简单的了解理论知识后,接下来我们还是以实验的方式来进行讲解:为网络提供AAA服务的,主要有TACACS+和RADIUS协议,我们主要介绍是TACACS+协议,因为它运行在TCP协议基础之上,更适合大型网络,特别是融合型网络一、实验拓扑介绍该实验主要完成R1路由通过ACS服务器实现AAA认证,包括验证、授权和记帐,同时还包括PPP验证和计时通过cisco ACS实验二、安装cisco ACS1、硬软件要求硬件:Pentium IV 处理器, 1.8 GHz 或者更高操作系统:Windows 2000 ServerWindows 2000 Advanced Server (Service Pack 4)Windows Server 2003,Enterprise Edition or StandardEdition (Service Pack 1)内存:最小1GB虚拟内存:最小1GB硬盘空间:最小1GB可用空间,实际大小根据日志文件的增长,复制和备份的需求而定。

浏览器:Microsoft Internet Explorer 6 或者更高版本JAVA运行环境:Sun JRE 1.4.2_04 或更高版本网络要求:在CISCO IOS 设备上为了全面的支持TACACS+ 和RADIUS,AAA 客户端必须运行Cisco IOS 11.1 或者更高的版本。

非CISCO IOS 设备上必须用TACACS+,RADIUS或者两者一起配置。

aaa服务器解决方案

AAA服务器解决方案一、AAA概述1. 什么是AAAAAA是Authentication,Authorization and Accounting(认证、授权和计费)的简称,它提供了一个用来对认证、授权和计费这三种安全功能进行配置的一致性框架,实际上是对网络安全的一种管理。

这里的网络安全主要是指访问控制,包括:哪些用户可以访问网络服务器?具有访问权的用户可以得到哪些服务?如何对正在使用网络资源的用户进行计费?针对以上问题,AAA必须提供下列服务:认证:验证用户是否可获得访问权。

授权:授权用户可使用哪些服务。

计费:记录用户使用网络资源的情况。

2. AAA的优点由于AAA一般采用客户/服务器结构:客户端运行于被管理的资源侧,服务器上集中存放用户信息,因此,AAA框架具有如下的优点:具有良好的可扩展性可以使用标准化的认证方法容易控制,便于用户信息的集中管理可以使用多重备用系统来提升整个框架的安全系数3、 RADIUS协议概述如前所述,AAA是一种管理框架,因此,它可以用多种协议来实现。

在实践中,人们最常使用RADIUS协议来实现AAA。

3.1什么是RADIUSRADIUS是Remote Authentication Dial-In User Service(远程认证拨号用户服务)的简称,它是一种分布式的、客户机/服务器结构的信息交互协议,能保护网络不受未授权访问的干扰,常被应用在既要求较高安全性、又要求维持远程用户访问的各种网络环境中(例如,它常被应用来管理使用串口和调制解调器的大量分散拨号用户)。

RADIUS系统是NAS(Network Access Server,网络接入服务器)系统的重要辅助部分。

当RADIUS系统启动后,如果用户想要通过与NAS(PSTN环境下的拨号接入服务器或以太网环境下带接入功能的以太网交换机)建立连接从而获得访问其它网络的权利或取得使用某些网络资源的权利时,NAS,也就是RADIUS客户端将把用户的认证、授权和计费请求传递给RADIUS服务器。

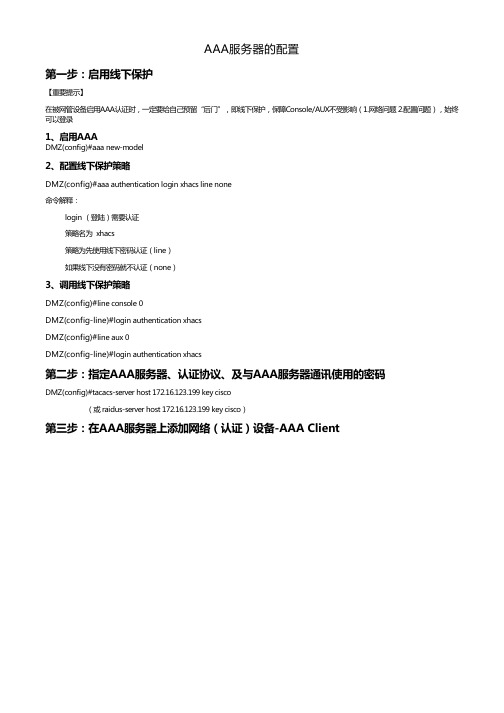

AAA服务器的配置

AAA服务器的配置第一步:启用线下保护【重要提示】在被网管设备启用AAA认证时,一定要给自己预留“后门”,即线下保护,保障Console/AUX不受影响(1.网络问题 2.配置问题),始终可以登录1、启用AAADMZ(config)#aaa new-model2、配置线下保护策略DMZ(config)#aaa authentication login xhacs line none命令解释:login (登陆)需要认证策略名为 xhacs策略为先使用线下密码认证(line)如果线下没有密码就不认证(none)3、调用线下保护策略DMZ(config)#line console 0DMZ(config-line)#login authentication xhacsDMZ(config)#line aux 0DMZ(config-line)#login authentication xhacs第二步:指定AAA服务器、认证协议、及与AAA服务器通讯使用的密码DMZ(config)#tacacs-server host 172.16.123.199 key cisco(或 raidus-server host 172.16.123.199 key cisco)第三步:在AAA服务器上添加网络(认证)设备-AAA Client第四步:在AAA服务器上创建用户第五步:测试与AAA服务器的通讯注意:1)、时间保持一致2)、实验环境别受本机防火墙影响设置时间:第六步:应用--在VTY线路下启用AAA认证DMZ(config)#aaa authentication login vtypolicy group ?WORD Server-group nameradius Use list of all Radius hosts.tacacs+ Use list of all Tacacs+ hosts.DMZ(config)#aaa authentication login vtypolicy group tacacs+ local DMZ(config)#line vty 0 4DMZ(config-line)#login authentication vtypolicy。

1 AAA协议配置

default method

描述 定义缺省方法列表 认证方法 none:不进行身份认证,直接通过 enable:使用有效口令进行身份认证(用户 enable 口令或全局 enable 口令) line:使用线路口令进行身份认证 radius:使用 RADIUS 进行身份认证 tacacs:使用 TACACS 进行身份认证 WORD:使用 TACACS 或 RADIUS 服务器组进行认证,WORD 为服务器组名称

copyright2014 迈普通信技术股份有限公司,保留所有权利

3

AAA 配置手册

第2章 AAA 基本配置命令

命令 aaa new-model aaa authentication banner aaa authentication fail-message aaa authentication username-prompt aaa authentication password-prompt aaa authentication login aaa authentication enable aaa authentication ppp aaa authentication xauth aaa authorization aaa authorization config-commands aaa authorization commands aaa authorization console aaa accounting aaa accounting commands aaa accounting suppress null-username aaa accounting update tacacs-server host tacacs-server key tacacs-server timeout aaa group server server server-private ip vrf forwarding radius-server host radius-server dead-time radius-server key radius-server timeout radius-server retransmit ip {tacacs|radius} source-interface

服务器安装与配置手册

服务器安装与配置手册一、前言服务器是计算机网络中的核心设备之一,负责存储和处理数据,并提供各种网络服务。

本手册旨在提供服务器安装与配置的详细指南,帮助用户正确地进行服务器的安装和配置,以确保服务器的正常运行和高效性能。

二、硬件准备1. 选择合适的服务器硬件在选择服务器硬件时,需要考虑数据处理需求、服务器规模和扩展性等因素。

根据实际情况选择合适的服务器类型,例如塔式服务器、机架式服务器或刀片服务器,同时确保服务器硬件具备足够的计算能力、存储容量和网络连接。

2. 安装服务器硬件根据服务器硬件的安装手册,依次按照指引安装服务器主板、CPU、内存、硬盘、网卡等硬件组件。

务必注意静电防护,在安装过程中避免对硬件造成静电损害。

三、操作系统安装1. 选择合适的操作系统根据服务器的应用需求选择合适的操作系统,如Windows Server、Linux等。

要考虑操作系统的稳定性、兼容性和安全性等因素。

2. 准备安装媒体下载或购买所选择操作系统的安装媒体,确保安装媒体的完整性和可靠性。

同时准备一个可引导的USB闪存驱动器或光盘作为安装媒体的载体。

3. 安装操作系统将安装媒体插入服务器并设置服务器从媒体引导。

按照操作系统安装向导的提示,选择安装类型、分区设置、用户名密码等配置项,并完成操作系统的安装过程。

四、网络配置1. 配置IP地址根据网络环境和需求为服务器配置正确的IP地址、子网掩码和默认网关。

确保服务器与局域网或互联网正常通信。

2. 设置DNS服务器配置服务器的DNS服务器地址,以便服务器可以通过域名进行网络通信和域名解析。

3. 防火墙设置按照网络安全策略,配置服务器的防火墙规则,限制外部访问并保护服务器免受网络攻击。

五、服务配置1. 网络服务配置根据服务器的具体用途,配置相应的网络服务,如Web服务器、文件共享服务器、邮件服务器等。

根据服务特点和需求进行参数设置和权限控制。

2. 安全配置配置服务器的安全策略,包括访问控制、用户权限管理、安全补丁更新等,确保服务器数据的安全性和可靠性。

LT800核心网AAA产品说明书

宽带无线接入系统(LT800) AAA产品说明书上海无线绿洲通信技术有限公司2011-01读者对象本手册主要为使用LT800/LT800/RW100系统的人员提供参考,比如市场、销售、技术支持、以及客户等。

内容介绍本手册主要描述AAA产品的系统功能,规格,性能指标等。

参考资料[1] RFC 2865、RFC 2866、RFC 2867、RFC 2868、RFC 2869 和RFC 3162 ,RFC2548.获取技术支援上海无线绿洲通信技术有限公司建立了技术支援中心。

客户在产品使用过程中遇到问题时请随时与上海无线绿洲通信技术有限公司联系以获得技术支持。

LT800核心网AAA产品说明目录1概述 (4)2.1.LT800/RW100产品简介 (4)2.1.LT800网络结构 (5)2产品功能介绍 (6)2.1.认证 (7)2.1.计费 (8)3性能指标 (10)4冗余备份机制 (11)5安装使用维护介绍 (12)1概述2.1. LT800/RW100产品简介重庆无线绿洲通信技术有限公司是一家主要从事无线宽带通信系统、多媒体集群系统等产品研发生产的高新科技企业。

在宽带移动通信理论有重大突破的前提下,积极参与下一代移动通信国家和国际标准的制订,推动我国下一代无线通信理论和产品快速向产业化,标准化方向发展;用理论突破带动系统设备的开发,迅速扩大产业规模,打造国内、国际一流的通信企业。

公司核心产品为基于OFDMA技术的宽带无线接入系统,提供一套完整的无线宽带接入业务的解决方案,包括基站、终端设备,以及网络管理、设备维护系统。

无线绿洲针对移动宽带无线接入市场提供完整的系统解决方案,包括如下部分:●移动基站:LT800 BS,一体化基站;●移动终端:LT800 TE,包括多种形态的移动终端;●无线接入网关和核心网:LT800 CSN,包括用户数据的管理,设备的鉴权、认证和计费;提供基于IP分组网络的语音、数据、多媒体业务的路由、移动管理等功能;提供网络管理和维护的功能。

AAA服务器的高级应用

ciscoasa(config)# crypto isakmp policy 10 ciscoasa(config-isakmp-policy)# authentication pre-share ciscoasa(config-isakmp-policy)# encryption aes ciscoasa(config-isakmp-policy)# hash sha ciscoasa(config-isakmp-policy)# group 2 ciscoasa(config-isakmp-policy)# exit ciscoasa(config)# tunnel-group ezvpn type ipsec-ra // 配置隧道组,组名为 ezvpn ciscoasa(config)# tunnel-group ezvpn general-attributes //配置隧道组的属性 ciscoasa(config-tunnel-general)# authentication-server-group aaa //配置认证服务器的名称为 aaa 与 ACS 上一致 ciscoasa(config)# tunnel-group ezvpn ipsec-attributes ciscoasa(config-tunnel-ipsec)# pre-shared-key cisco123//与共享密钥为 cisco123 ciscoasa(config-tunnel-ipsec)# exit ciscoasa(config)# crypto ipsec transform-set test esp-aes esp-sha-hmac ciscoasa(config)# crypto dynamic-map map1 10 set transform-set test ciscoasa(config)# crypto map mymap 1000 ipsec-isakmp dynamic map1 ciscoasa(config)# crypto map mymap interface outside 步骤三:验证 PC 远程接入权限

AAA服务器

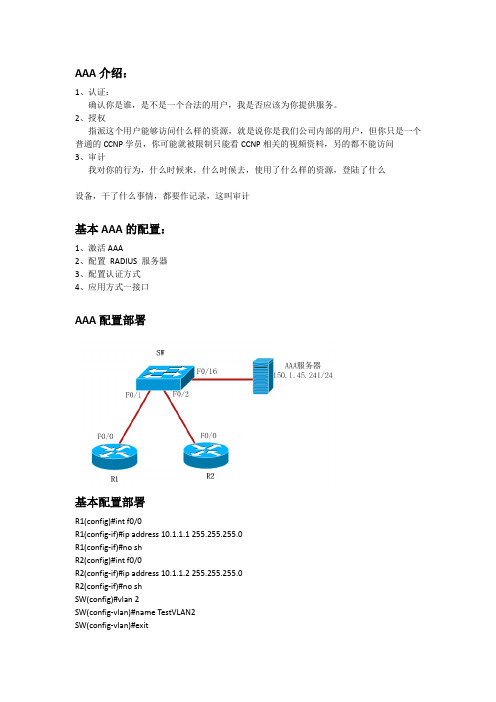

AAA介绍:1、认证:确认你是谁,是不是一个合法的用户,我是否应该为你提供服务。

2、授权指派这个用户能够访问什么样的资源,就是说你是我们公司内部的用户,但你只是一个普通的CCNP学员,你可能就被限制只能看CCNP相关的视频资料,另的都不能访问3、审计我对你的行为,什么时候来,什么时候去,使用了什么样的资源,登陆了什么设备,干了什么事情,都要作记录,这叫审计基本AAA的配置:1、激活AAA2、配置RADIUS 服务器3、配置认证方式4、应用方式一接口AAA配置部署基本配置部署R1(config)#int f0/0R1(config-if)#ip address 10.1.1.1 255.255.255.0R1(config-if)#no shR2(config)#int f0/0R2(config-if)#ip address 10.1.1.2 255.255.255.0R2(config-if)#no shSW(config)#vlan 2SW(config-vlan)#name TestVLAN2SW(config-vlan)#exitSW(config)int range f0/1 , f0/2SW(config-if-range)#switchport mode accessSW(config-if-range)#switchport accesss vlan 2SW(config-if-range)#endSW(config)#int f0/16SW(config-if)#no switchportSW(config-if)#ip address 150.1.45.1 255.255.255.0SW#ping 150.1.45.241SW(config)#username admin password cisco //本地创建用户名和密码SW(config)#aaa new-model //启用AAA功能SW(config)#radius-server host 150.1.45.241 key cisco //在客户端指定了RADIUS服务器说明:RADIUS有两套端口号:一组是1645-1646,另一组是1812-1813下面我们在AAA服务器上指客户端(交换机)Network Configration——Add Entry(AAA Clients)——SW(AAA Client Hostname)——150.1.45.1(AAA Client IP Address)——cisco(key)——RADIUS(CISCO IOS/PIX6.0)[Authenticate Using]——Submit+Apply创建一个用户User Setup——User:acsuser——Add/Edit——Password:cisco——submit下面我们在交换机上作测试SW#test aaa group radius accuser cisco new-code //这就表示测试成功了,表示Radius和交换机通信是OK的SW(config0##aaa authentication login noacs none //AAA登陆的认证策略,这个认证策略的名字叫noacs 策略的内容是无认证。

首信企业AAA用户手册v3.1.0

首信企业版AAA用户手册北京首信科技股份有限公司2010年9月版本历史目录第一章首信AAA系统介绍 (1)第二章系统安装和卸载 (2)2.1 Windows版本 (2)2.1.1系统安装 (2)2.1.2系统卸载 (6)2.1.3许可证获取 (9)2.2Linux/Unix版本 (9)2.2.1安装前准备工作 (9)2.2.2安装AAA (9)2.2.3系统管理脚本 (11)第三章服务器控制 (12)3.1Windows版本 (12)3.1.1系统控制 (12)3.1.2许可证管理 (12)3.1.3关于 (15)3.2Linux/Unix版本 (16)3.2.1系统控制 (16)3.2.2许可证申请和安装 (16)第四章系统管理 (18)4.1界面布局概述 (19)4.2管理权限 (19)4.2.1管理员角色 (19)4.2.2管理员 (21)4.2.3个人信息 (23)4.3用户管理 (24)4.3.1用户组 (24)4.3.2用户 (25)4.3.3黑名单 (27)4.3.4冻结名单 (28)4.3.5在线用户 (29)4.4系统管理 (29)4.4.1界面参数 (30)4.4.2系统参数 (30)4.4.3客户端 (31)4.5日志统计 (32)4.5.1认证日志 (32)4.5.2认证统计 (33)4.5.3在线日志 (33)4.5.4在线统计 (34)4.5.5操作日志 (35)4.6帮助 (36)4.6.1许可证信息 (36)4.7服务器信息 (36)第五章用户自服务 (37)5.1界面布局概述 (38)5.2用户信息查询 (39)5.3用户密码修改 (39)5.4上网记录查询 (40)5.5上网明细查询 (40)第一章首信AAA系统介绍首信AAA系统是结合目前企业通信市场需求和未来发展趋势推出的一体化认证、计费系统,采用目前最通用的RADIUS协议,为企业提供全面的解决方案。

系统能够对各种应用进行统一集中的用户认证和计费。

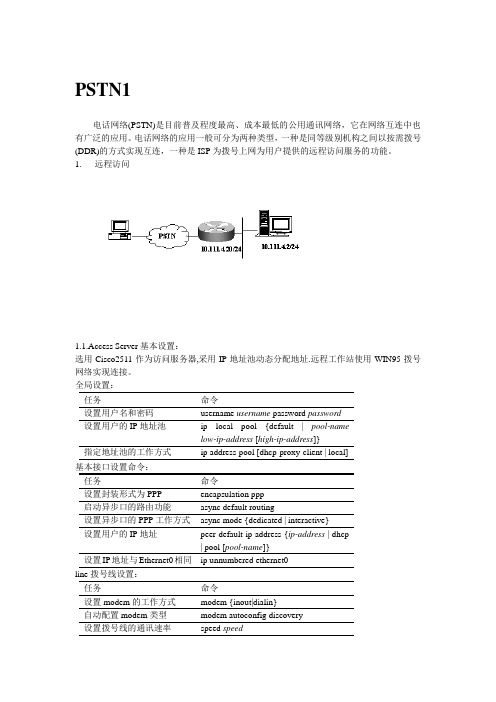

介绍aaa服务器

aaa authentication ppp default tacacs+

由TACACS+服务器授权运行EXEC

aaa authorization exec tacacs+

由TACACS+服务器授权与网络相关的服务请求。

aaa authorization network tacacs+

相关设置:任务命令源自激活AAA访问控制aaa new-model

用户登录时默认起用Tacacs+做AAA认证

aaa authentication login default tacacs+

列表名为no_tacacs使用ENABLE口令做认证

aaa authentication login no_tacacs enable

设置用户的IP地址

peer default ip address {ip-address| dhcp | pool [pool-name]}

设置IP地址与Ethernet0相同

ip unnumbered ethernet0

line拨号线设置:

任务

命令

设置modem的工作方式

modem {inout|dialin}

aaa authorization network tacacs+

aaa accounting exec start-stop tacacs+

aaa accounting network start-stop tacacs+

enable secret 5 $1$kN4g$CvS4d2.rJzWntCnn/0hvE0

AAA配置详细手册

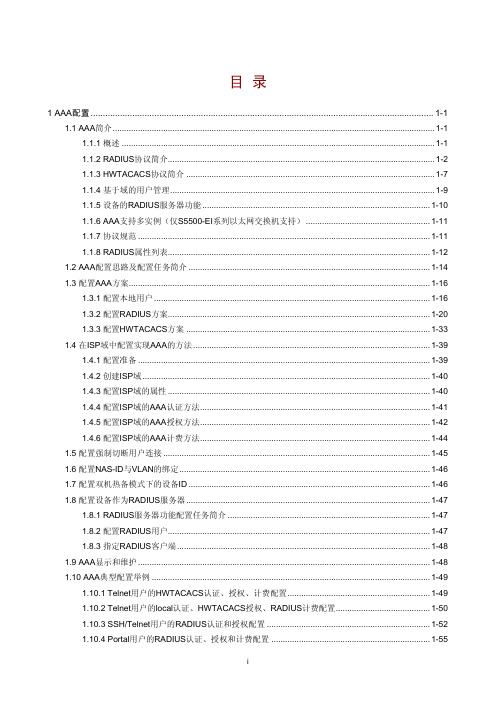

1 AAA配置 ............................................................................................................................................ 1-1 1.1 AAA简介............................................................................................................................................ 1-1 1.1.1 概述 ........................................................................................................................................ 1-1 1.1.2 RADIUS协议简介.................................................................................................................... 1-2 1.1.3 HWTACACS协议简介 ............................................................................................................ 1-7 1.1.4 基于域的用户管理................................................................

01-01 AAA及用户管理配置

Quidway NetEngine40E操作手册-安全分册目录目录1 AAA及用户管理配置.................................................................................................................1-11.1 简介..............................................................................................................................................................1-21.1.1 AAA简介............................................................................................................................................1-21.1.2 RADIUS协议简介..............................................................................................................................1-31.1.3 HWTACACS协议简介......................................................................................................................1-51.1.4 基于域的用户管理简介.....................................................................................................................1-51.1.5 本地用户管理简介.............................................................................................................................1-61.2 配置AAA....................................................................................................................................................1-61.2.1 建立配置任务.....................................................................................................................................1-61.2.2 配置认证方案.....................................................................................................................................1-81.2.3 配置授权方案.....................................................................................................................................1-81.2.4 配置计费方案.....................................................................................................................................1-81.2.5 配置记录方案.....................................................................................................................................1-91.2.6 配置为用户分配IP地址...................................................................................................................1-91.2.7 在用户端配置接口IP地址为可协商.............................................................................................1-101.2.8 检查配置结果...................................................................................................................................1-101.3 配置RADIUS服务器...............................................................................................................................1-111.3.1 建立配置任务...................................................................................................................................1-111.3.2 创建RADIUS服务器模板..............................................................................................................1-121.3.3 配置RADIUS认证服务器..............................................................................................................1-121.3.4 配置RADIUS计费服务器..............................................................................................................1-131.3.5 配置RADIUS服务器的协议版本..................................................................................................1-131.3.6 配置RADIUS服务器的密钥..........................................................................................................1-131.3.7 配置RADIUS服务器的用户名格式..............................................................................................1-131.3.8 配置RADIUS服务器的流量单位..................................................................................................1-141.3.9 配置RADIUS服务器的重传参数..................................................................................................1-141.3.10 配置RADIUS服务器的NAS端口..............................................................................................1-141.3.11 检查配置结果.................................................................................................................................1-151.4 配置HWTACACS服务器........................................................................................................................1-151.4.1 建立配置任务...................................................................................................................................1-15目录Quidway NetEngine40E操作手册-安全分册1.4.2 创建HWTACACS服务器模板.......................................................................................................1-16 1.4.3 配置HWTACACS认证服务器.......................................................................................................1-16 1.4.4 配置HWTACACS授权服务器.......................................................................................................1-17 1.4.5 配置HWTACACS计费服务器.......................................................................................................1-17 1.4.6 配置HWTACACS服务器的源IP地址.........................................................................................1-17 1.4.7 配置HWTACACS服务器的密钥...................................................................................................1-18 1.4.8 配置HWTACACS服务器的用户名格式.......................................................................................1-18 1.4.9 配置HWTACACS服务器的流量单位...........................................................................................1-18 1.4.10 配置HWTACACS服务器的定时器.............................................................................................1-18 1.4.11 检查配置结果.................................................................................................................................1-191.5 配置域........................................................................................................................................................1-191.5.1 建立配置任务...................................................................................................................................1-191.5.2 创建域..............................................................................................................................................1-201.5.3 配置域的认证、授权和计费方案...................................................................................................1-201.5.4 配置域的RADIUS服务器模板......................................................................................................1-201.5.5 配置域的HWTACACS服务器模板...............................................................................................1-211.5.6 配置域的地址相关属性...................................................................................................................1-211.5.7 配置域的状态...................................................................................................................................1-211.5.8 配置域允许的最大接入用户数.......................................................................................................1-221.5.9 检查配置结果...................................................................................................................................1-22 1.6 配置单独本地用户管理............................................................................................................................1-221.6.1 建立配置任务...................................................................................................................................1-221.6.2 创建本地用户帐号...........................................................................................................................1-231.6.3 配置本地用户的服务类型...............................................................................................................1-231.6.4 配置本地用户的FTP目录权限......................................................................................................1-241.6.5 配置本地用户的状态.......................................................................................................................1-241.6.6 配置本地用户的优先级...................................................................................................................1-241.6.7 配置本地用户的接入限制...............................................................................................................1-241.6.8 检查配置结果...................................................................................................................................1-25 1.7 维护............................................................................................................................................................1-251.7.1 清除HWTACACS服务器的统计信息...........................................................................................1-251.7.2 调试RADIUS或HWTACACS服务器..........................................................................................1-25 1.8 AAA及用户管理典型配置举例................................................................................................................1-261.8.1 采用RADIUS协议认证和计费......................................................................................................1-261.8.2 对用户采用本地和HWTACACS认证、HWTACACS授权和进行实时计费............................1-291.8.3 采用RADIUS协议对Telnet用户的认证......................................................................................1-33 1.9 AAA及用户管理故障诊断与排除............................................................................................................1-351.9.1 用户本地认证总被拒绝...................................................................................................................1-361.9.2 用户RADIUS认证总被拒绝..........................................................................................................1-36Quidway NetEngine40E操作手册-安全分册目录1.9.3 未配置认证却对用户进行认证.......................................................................................................1-371.9.4 Telnet用户通过RADIUS认证后不能进入系统视图....................................................................1-37插图目录Quidway NetEngine40E 操作手册-安全分册插图目录图1-1 RADIUS客户端与服务器间的消息流程..............................................................................................1-3图1-2 RADIUS消息结构..................................................................................................................................1-4图1-3 AAA示例组网图..................................................................................................................................1-27图1-4 对用户使用本地和HWTACACS认证、HWTACACS授权和进行实时计费................................1-30图1-5 采用Radius协议对telnet用户的认证...............................................................................................1-33操作手册-安全分册表格目录表格目录表1-1 HWTACACS协议与RADIUS协议的比较..........................................................................................1-5操作手册-安全分册 1AAA及用户管理配置1 AAA及用户管理配置关于本章本章描述内容如下表所示。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Freeradius服务器编译、安装、使用手册(1)日期:2007-12-19作者:周俊懿上海寰创通信科技有限公司文档更新记录第0章软件版本说明1软件版本:Freeradius服务器:freeradius-1.1.7.tar.gzApache服务器及其依赖:apache_1.3.37.tar.gzopenssl-0.9.8g.tar.tarDHCP服务器:dhcp-4.0.0.tar.gzPHP版本及其依赖:php-4.4.6.tar.gzcurl-7.16.1.tar.gzDB-1.7.12.tarfreetype-2.3.1.tar.gzgd-2.0.34.tar.gzjpeg-6bjpegsrc.v6b.tar.tarlibpng-1.2.16.tar.gzlibxml2-2.6.26.tar.gzlibxslt-1.1.17.tar.gzzlib-1.2.3.tar.gzpcre-7.5.tar.gzPEAR-1.6.1.tarMysql服务器及其WEB管理程序:mysql-5.0.27.tar.gzphpMyAdmin-2.11.4-all-languages-utf-8-only.tar.gz下载这些软件请到google,输入软件版本+download,比如:freeradius-1.1.7.tar.gz download 2操作系统环境:vmware + redhat as4第1章编译安装配置软件下面给出了编译安装配置软件的操作步骤。

1 Install mysqlFreeradius通过Web(dialup_admin)设置的参数都会保存在Mysql数据库中,然后从数据库中将参数导入Freeradius。

注:编译时务必加上--enable-thread-safe-client选项,后面软件会依赖客户端库。

Configure 中参数意义如下:--prefix=/usr/local/mysql 指定安装目录--sysconfdir=/etc 配置文件安装目录--enable-thread-safe-client 以线程方式编译客户端--localstatedir=/var/lib/mysql 运行状态文件安装完成后,初始化数据库设置权限:复制配置文件;启动mysql:设置密码:初始的root密码是空的,比如设置为123修改密码:比如修改为1234把密码修改为1234,由于初始密码为空,所以当出现enter password提示时,直接回车就行;如果密码不为空,那么就输入密码。

连接数据库:如果顺利的话就能进入mysql。

如果不能进入,提示“command can not found”,则手动设置环境变量pwc2 Install JPEGPHP处理图像,使用了GD库,而GD库开始时是支持GIF的,但由于GIF使用了有版权争议的LZW算法,会引起法律问题,于是从GD-1.6开始,GD库不再支持GIF,改为支持更好的,无版权争议的PNG。

而我现在希望同时支持GIF,PNG和JPEG,所以需要安装扩展的软件包。

有底层向上,依次需要安装的包为:jpeg->freetype->zlib->libpng->gd。

Install jpegInstall freetypeInstall zlibInstall libpngInstall GDInstall pcreInstall libcureInstall libxmlInstall libxsltInstall libgmpInstall openldap1、安装openldap-2.3.31Install expat1、安装expat-1.95.7-4.el4_8.2.i386# rpm -ivh expat-1.95.7-4.el4_8.2.i386.rpm3 Install apache & php配置:注:a.如果需要支持postgresql,加--with-pgsql=/usr/local/pgsql,事先安装pgsql,本项目不使用pgsql,未安装b. --with-apache=../apache_1.3.37 该项根据实际目录间的相对位置决定c. --with-embed=shared 用于可以将php嵌入到c语言中3.再次安装apache,当编译的时候出现文件缺失,则执行find / -name XXX,找到文件路径后,将缺失的文件考到/usr/lib里。

配置:更改apache监听端口4 Install phpmyadmin修改成如下:<?php/* vim: set expandtab sw=4 ts=4 sts=4: *//*** phpMyAdmin sample configuration, you can use it as base for* manual configuration. For easier setup you can use scripts/setup.php** All directives are explained in Documentation.html and on phpMyAdmin* wiki <>.** @version $Id: config.sample.inc.php 10142 2007-03-20 10:32:13Z cybot_tm $*//** This is needed for cookie based authentication to encrypt password in* cookie*/$cfg['blowfish_secret'] = ''; /* YOU MUST FILL IN THIS FOR COOKIE AUTH! */ /** Servers configuration*/$i = 0;/** First server*/$i++;/* Authentication type */$cfg['Servers'][$i]['auth_type'] = 'http';/* Server parameters *///$cfg['Servers'][$i]['host'] = 'localhost';//$cfg['Servers'][$i]['connect_type'] = 'tcp';//$cfg['Servers'][$i]['compress'] = false;/* Select mysqli if your server has it *///$cfg['Servers'][$i]['extension'] = 'mysql';$cfg['Servers'][$i]['user'] = 'root';$cfg['Servers'][$i]['password'] = '123';/* User for advanced features *///$cfg['Servers'][$i]['controluser'] = 'root';//$cfg['Servers'][$i]['controlpass'] = '123';/* Advanced phpMyAdmin features */// $cfg['Servers'][$i]['pmadb'] = 'phpmyadmin';// $cfg['Servers'][$i]['bookmarktable'] = 'pma_bookmark';// $cfg['Servers'][$i]['relation'] = 'pma_relation';// $cfg['Servers'][$i]['table_info'] = 'pma_table_info';// $cfg['Servers'][$i]['table_coords'] = 'pma_table_coords';// $cfg['Servers'][$i]['pdf_pages'] = 'pma_pdf_pages';// $cfg['Servers'][$i]['column_info'] = 'pma_column_info';// $cfg['Servers'][$i]['history'] = 'pma_history';// $cfg['Servers'][$i]['designer_coords'] = 'pma_designer_coords';/** End of servers configuration*//** Directories for saving/loading files from server*/$cfg['UploadDir'] = '';$cfg['SaveDir'] = '';?>访问:在地址栏中输入http://192.168.75.128:8080/phpmyadmin/index.php(因为之前将apache的端口更改为8000)提示输入帐号、密码,本例子中帐号:root 密码:1234565 Install php-pear出现错误可以先忽略。

6 Install DB出现错误可以先忽略。

7 Install openssl8安装FreeRadiusFreeradius安装成功。

配置和测试freeradius(1)freeradius相关的配置文件在/usr/local/freeradius/etc/raddb目录下其中比较重要的有:radiusd.conf sql.conf clients.conf eap.conf(2)freeradius 支持多种数据库操作,mysql oracle postgresql等。