基于 Android 手机软件认证的U盘锁系统

u盘加密解密最简单方法

u盘加密解密最简单方法U盘加密解密是一种保护个人隐私和数据安全的重要手段。

在日常生活和工作中,我们经常需要在多个设备之间传输数据,而U盘作为一种便携式存储设备,被广泛应用于各个领域。

但是,由于其易丢失、易遭受病毒感染等特点,U盘中的数据往往会面临安全风险。

为了保护U盘中的数据安全,加密解密成为了必不可少的步骤之一。

在这篇文章中,我将介绍几种简单易行的U盘加密解密方法,帮助大家有效地保护个人隐私和数据安全。

一、BitLocker加密(适用于Windows系统)BitLocker是微软公司推出的一种全盘加密解决方案,适用于Windows Vista及以上版本。

它能够通过加密整个U盘上的数据来保护用户的隐私。

使用BitLocker加密U盘的步骤如下:1.连接U盘到计算机并打开资源管理器。

2.右键点击U盘并选择“加密”选项。

3.设置加密密码并按照向导完成加密过程。

二、VeraCrypt加密(适用于Mac、Linux和Windows系统)VeraCrypt是一个免费且开源的加密软件,支持多种操作系统。

它可以在U盘上创建一个加密的虚拟磁盘,并将文件和文件夹加密存储在其中。

使用VeraCrypt加密U盘的步骤如下:1.下载并安装VeraCrypt软件。

2.打开VeraCrypt,并选择“创建容器”选项。

3.选择一个位置和文件名,设置容器的大小。

4.设置容器的密码和加密算法。

5.完成虚拟磁盘的创建后,将其挂载到U盘上。

三、加密软件(适用于Windows系统)除了BitLocker和VeraCrypt,还有许多其他的加密软件可供选择,比如TrueCrypt、AxCrypt等。

这些软件通常都提供了用户友好的界面和易于使用的功能,可以方便地加密和解密U盘中的数据。

四、硬件加密U盘硬件加密U盘是一种具有内置加密芯片的U盘,它能够在不暴露用户密码的情况下自动加密和解密数据。

使用硬件加密U盘的步骤如下:1.连接硬件加密U盘到计算机。

手机u盘加密最简单方法

手机u盘加密最简单方法

当今,电子设备的安全问题受到广泛关注。

数据安全已成为许多人关注的焦点,尤其是在网络时代。

许多人都会将敏感信息存储到U 盘上以便旅行时能方便拿取,但是,把U盘拿出去很容易被偷窃,这样有可能导致重大的损失。

为了更好地保护U盘上的数据,用户可以用存储技术将数据加密。

本文介绍了加密U盘的最简单方法手机U盘加密。

首先,用户可以找到一款兼容之U盘,使它与自己的手机兼容,然后将它插入手机中。

如果手机中没有预装有U盘加密软件,则需要用户从应用商店上下载一款U盘加密软件,并安装到手机中。

安装完成后,用户打开U盘加密软件,可以看到U盘的信息,并可以根据软件提示来进行加密。

与PC端加密不同的是,手机U盘加密程序更加简单易用。

一般来说,用户只需要进行简单的设置即可完成加密操作,无需进行复杂的设置或者输入加密密码,用户只需要选择加密方式,即可将U盘加密。

另外,用户可以设置U盘的读写权限,以防止第三方窥探U盘内容,这样就可以有效地保护U盘的数据安全。

此外,手机U盘加密还支持云加密,可以方便用户将U盘中的数据存储到云端,并可以通过手机实时查看U盘中的文件,非常方便。

总的来说,手机U盘加密是保护U盘数据安全极其有效的方法,它支持了诸多我们熟知的加密方式,同时又方便实用,简单易操作。

用户只需在手机中安装U盘加密软件,设置加密方式,即可将U盘加密。

此外,用户还可以选择云加密,用户只需将数据存储到云端,再通过手机登录,即可实时查看文件。

总之,在今天的网络时代,保护数据安全已经成为大多数用户的义务,采用手机U盘加密就是一种有效的方法,可以有效地保护U盘上的数据,让用户放心使用。

android keystore 原理

android keystore 原理Android Keystore(安卓密钥库)是Android系统中用于存储应用程序加密密钥和证书的一种机制。

它的设计旨在保护应用程序的敏感信息,防止被恶意攻击者窃取或篡改。

在本文中,我们将介绍Android Keystore的原理和工作方式,以及如何使用它来提高应用程序的安全性。

Android Keystore的原理是基于非对称加密算法。

它使用一对密钥,包括公钥和私钥。

公钥可以被任何人使用,而私钥只能由应用程序访问。

通过将敏感信息加密并存储在Keystore中,可以确保只有应用程序才能解密这些信息。

Keystore的安全性主要依赖于以下几个方面:1. 密钥生成和存储:在Android Keystore中生成的密钥对是基于设备硬件的,因此无法被复制或迁移到其他设备。

私钥存储在设备的安全区域中,这是一个受保护的硬件模块,防止被恶意应用程序或攻击者访问。

2. 密钥使用限制:Android Keystore可以对密钥的使用进行限制,例如限制密钥的用途(加密、签名等),以及密钥的有效期等。

这样可以防止密钥被滥用或过期。

3. 密钥保护:除了存储在安全区域中,Android Keystore还提供了其他保护机制,例如用户认证。

密钥可以被设置为需要用户输入密码、指纹或其他生物识别信息才能使用,以增强密钥的安全性。

使用Android Keystore可以为应用程序提供以下安全功能:1. 加密数据:应用程序可以使用Android Keystore生成密钥并使用它来加密敏感数据,例如用户密码、支付信息等。

只有持有正确密钥的应用程序才能解密这些数据。

2. 数字签名:Android Keystore可以生成密钥对,并使用私钥对应用程序进行数字签名。

这样可以确保应用程序的完整性和真实性,防止被篡改或恶意替换。

3. 安全存储:Android Keystore可以提供一个安全的存储区域,用于存储应用程序的敏感信息,例如API密钥、证书等。

u盘加密解密最简单方法

u盘加密解密最简单方法:

方法一:使用U盘加密工具

1.下载并安装U盘加密工具,如bitlocker或加密大师。

2.打开加密工具并选择需要加密的U盘。

3.根据工具提示输入密码并加密U盘。

4.使用加密的U盘时需要输入密码才能访问。

方法二:使用电脑自带加密功能

1.将U盘插入电脑并打开“我的电脑”或“计算机”。

2.右键点击需要加密的U盘并选择“启用BitLocker”。

3.在BitLocker驱动器加密窗口中,勾选“使用密码解锁驱动器”选项。

4.输入密码并点击“下一步”。

5.在恢复密钥保存窗口中,选择保存路径并点击“保存”。

6.点击“下一步”并在弹出的窗口中勾选“将更改应用于此驱动器”选项。

7.点击“启动加密”并等待加密完成。

方法三:使用命令提示符(CMD)加密U盘

1.将U盘插入电脑并在桌面点击“开始”按钮打开运行窗口。

2.在运行窗口中输入CMD并回车进入命令提示符界面。

3.在CMD界面输入命令“diskpart”并回车。

4.输入命令“list disk”并回车查看电脑中所有磁盘。

5.根据磁盘容量等标识找到需要加密的U盘所对应的磁盘,输入命令“select disk X”(X为U盘

所对应的磁盘编号)。

6.输入命令“attributes disk clear readonly”并回车,此时U盘已成功加密。

Android应用开发中的用户数据加密技术

Android应用开发中的用户数据加密技术在Android应用开发中,用户数据加密技术被广泛应用于保护用户的隐私和数据安全。

随着移动应用的普及和用户对数据隐私的关注增加,开发者必须采取措施确保用户数据不会被未经授权的访问和窃取。

本文将介绍Android应用开发中常用的用户数据加密技术。

一、对称加密算法对称加密算法是一种将数据转换成无法理解的密文,并且需要特定的密钥才能将密文解密为原始数据的方法。

在Android应用中,常见的对称加密算法有AES(Advanced Encryption Standard)和DES(Data Encryption Standard)。

1. AES算法AES算法是一种高级加密标准,广泛应用于保护敏感数据的机密性和完整性。

它使用128位、192位或256位密钥对数据进行加密和解密,并且是当前最安全可靠的加密算法之一。

在Android应用中,可以使用Android提供的javax.crypto包下的类库进行AES加密和解密操作。

2. DES算法DES算法是一种对称密钥算法,使用56位的密钥对数据进行加密和解密。

尽管DES算法已经过时,并且相对于AES来说安全性较低,但仍然可以在特定情况下使用。

在Android应用中,可以使用javax.crypto包下的类库来进行DES加密和解密操作。

二、非对称加密算法非对称加密算法是一种使用公钥和私钥进行加密和解密的方法。

它通过生成一对密钥,公钥用于加密数据,而私钥用于解密数据。

在Android应用中,常用的非对称加密算法有RSA(Rivest-Shamir-Adleman)和DSA(Digital Signature Algorithm)。

1. RSA算法RSA算法是一种公钥加密算法,它使用两个密钥,一个是公钥用于加密,另一个是私钥用于解密。

RSA算法的安全性基于大数分解问题,目前是最广泛使用的非对称加密算法之一。

在Android应用中,可以使用Java的javax.crypto包下的类库进行RSA加密和解密操作。

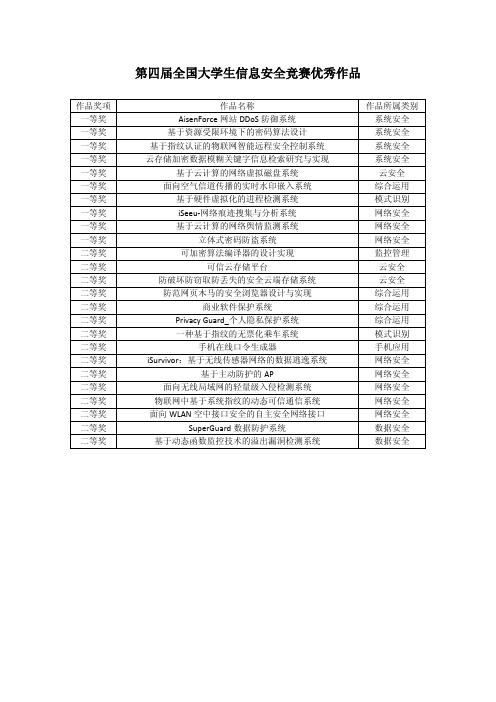

历届信息安全竞赛优秀作品集锦

作品奖项作品名称作品所属类别一等奖AisenForce网站DDoS防御系统系统安全一等奖基于资源受限环境下的密码算法设计系统安全一等奖基于指纹认证的物联网智能远程安全控制系统系统安全一等奖云存储加密数据模糊关键字信息检索研究与实现系统安全一等奖基于云计算的网络虚拟磁盘系统云安全一等奖面向空气信道传播的实时水印嵌入系统综合运用一等奖基于硬件虚拟化的进程检测系统模式识别一等奖iSeeu-网络痕迹搜集与分析系统网络安全一等奖基于云计算的网络舆情监测系统网络安全一等奖立体式密码防盗系统网络安全二等奖可加密算法编译器的设计实现监控管理二等奖可信云存储平台云安全二等奖防破坏防窃取防丢失的安全云端存储系统云安全二等奖防范网页木马的安全浏览器设计与实现综合运用二等奖商业软件保护系统综合运用二等奖Privacy Guard_个人隐私保护系统综合运用二等奖一种基于指纹的无票化乘车系统模式识别二等奖手机在线口令生成器手机应用二等奖iSurvivor:基于无线传感器网络的数据逃逸系统网络安全二等奖基于主动防护的AP 网络安全二等奖面向无线局域网的轻量级入侵检测系统网络安全二等奖物联网中基于系统指纹的动态可信通信系统网络安全二等奖面向WLAN空中接口安全的自主安全网络接口网络安全二等奖SuperGuard数据防护系统数据安全二等奖基于动态函数监控技术的溢出漏洞检测系统数据安全作品奖项作品名称作品所属类别一等奖USEN 优信移动存储与网络安全管控系统系统安全一等奖隐形猎隼—基于网络数据流的透明应用核查系统系统安全一等奖基于ARM系统和GPS的动态密码移动安全关锁系统系统安全一等奖基于硬件虚拟化的Rootkit检测与防御系统系统安全一等奖物联网中基于动态混淆环的位置隐私保护通信系统系统安全一等奖基于偏振光的密钥分发系统系统安全一等奖基于分布式的微博舆情热点分析系统监控管理一等奖微博上的密码工具箱监控管理一等奖基于云存储的安全招投标系统云安全一等奖基于分布式的微博舆情热点分析系统综合运用一等奖基于RFID的磁盘加密系统模式识别一等奖基于社交网络的即时隐蔽通信系统综合运用一等奖基于驻波的信息保密传递系统内容安全一等奖Android手机安全检测与取证分析系统手机应用一等奖基于策略的Android应用检测系统手机应用二等奖基于位置定位的Android手机寻回和隐私保护系统系统安全二等奖基于通信行为的木马检测系统系统安全二等奖基于MID凭证的合法用户动态识别系统安全二等奖基于DHCP的网络准入控制系统系统安全二等奖网侠——网页漏洞挖掘系统系统安全二等奖安全视频数据源认证技术研究与实现系统安全二等奖基于动态加解密的内网涉密信息管理系统系统安全二等奖“天机”—基于地理位置信息的安全通信系统监控管理二等奖基于专用进程监控的移动办公安全通信系统监控管理二等奖基于云计算的低冗余远程智能恢复系统云安全二等奖SNS Cartographer社交网络拓扑勾勒系统综合运用二等奖安全漏洞库的可视化展示与攻击预测应用综合运用二等奖SNS cartographer-社交网络拓扑勾勒系统综合运用二等奖面向移动终端的非接触式掌纹识别系统的实现及应用开发综合运用二等奖基于rMAC的安全语音信息隐藏技术研究与实现综合运用二等奖基于扩展视觉密码方案的身份认证系统模式识别二等奖网络化U盘管理系统系统应用二等奖面向移动终端的非接触式掌纹识别系统的实现及应用开发系统运用二等奖基于AES对用户文件的新型加密认证内容安全二等奖基于声纹的android手机访问控制及文件加密系统手机应用二等奖数据跨网单向安全传输系统研究与创新设计数据安全二等奖基于版权图像的数据库零水印系统数据安全作品奖项作品名称作品所属类别一等奖基于Android数据泄露动态监控系统系统安全一等奖基于手机令牌和短距离通信技术的身份认证系统系统安全一等奖基于Openflow的SDN操作系统安全性增强系统安全一等奖基于行为的Android恶意软件自动化分析与检测系统系统安全一等奖基于云计算的微博敏感信息挖掘系统监控管理一等奖面向云存储的安全电子医疗系统云安全一等奖基于VLSI的电路知识产权保护系统综合运用一等奖网络图片盲检测与图文一致性分析综合运用一等奖基于二维码的物流业个人信息隐私保护方案设计综合运用一等奖基于移动终端NFC的安全防伪票务系统综合运用一等奖基于眼球追踪与面部认证的涉密文档阅读器综合运用一等奖基于蓝牙的公众信息安全发布系统综合运用一等奖基于击键压力和RGB的新一代动态密码系统综合运用一等奖面向Android智能手机的可认证拍照系统手机应用一等奖EzPay——基于NFC的移动支付令牌手机应用一等奖基于android的新型防盗防骚扰的智能隐私保护系统手机应用一等奖基于netFPGA的智能高速入侵防御系统网络安全一等奖基于网络回声的跳板监测网络安全一等奖电子刺青——基于文档内容的安全标记物理绑定系统数据安全二等奖软件行为可信性分析工具系统安全二等奖基于Windows的物理内存取证分析系统系统安全二等奖异常网络行为检测及屏蔽系统安全二等奖无懈可击--基于Windows的Apk安全行为检测系统系统安全二等奖基于Honeyd的嵌入式主动型防火墙系统安全二等奖Vif-Sentry :一种面向云环境的安全可感知信息流防护系统系统安全二等奖基于虚拟化环境的并行恶意代码检测系统系统安全二等奖实用加密芯片的PA安全性评测系统系统安全二等奖基于人脸识别的WLAN安全通信系统系统安全二等奖基于行文特征的互联网作者识别工具监控管理二等奖基于Zigbee的无线双因子认证监控管理二等奖骨干网络“路由地震”的监测、定位与重现监控管理二等奖基于计算机视觉的敏感目标屏蔽技术监控管理二等奖蓝盾云存储安全系统云安全二等奖面向云存储的密文搜索系统云安全二等奖基于人体特征识别的隐私保护系统综合运用二等奖基于NFC的安全认证和云环境同步系统综合运用二等奖基于智能手机的门禁系统综合运用二等奖基于行为特征的网络诈骗嫌疑人追踪系统综合运用二等奖边疆省份社会稳定分析系统内容安全二等奖基于体感的扩展身份认证系统生物特征二等奖基于代码混淆算法的应用软件保护技术内容安全二等奖基于DCT域的分类乐种隐写及隐写分析对抗平台内容安全二等奖面向监控视频篡改的被动检测系统监控管理二等奖基于粒度控制的位置隐私保护系统手机应用二等奖基于Android的安全包裹签收系统手机应用二等奖Android下基于SM2和分形的语音隐秘通信系统手机应用二等奖“机”不可失——基于蓝牙检测的android手机防盗系统手机应用二等奖Web环境的安全防护与黑色产业分析系统数据安全二等奖基于多因素综合评定方法的反钓鱼系统数据安全二等奖微博炒作账户识别系统数据安全二等奖基于Fuzzing技术以及网络爬虫技术的XSS漏洞检测系统数据安全二等奖基于多秘密分享视觉密码的多级访问控制系统数据安全二等奖轻量级RFID双向通信认证与协议数据安全二等奖基于蓝牙NFC的防泄露密码使用管理系统数据安全2014年第七届全国大学生信息安全竞赛决赛成绩序号作品题目名次1随机序列测试工具的设计一等奖2WearableSafe——基于NFC的手机智能加密系统一等奖3基于步态识别的身份认证系统一等奖4Android隐形窃听防护系统一等奖5支持关键信息检索的云笔记隐私保护系统一等奖6电脑防盗追踪系统一等奖7基于二维码和指纹混合图像防伪和轨迹追踪的粮食抽查安全系统一等奖8基于生物特征和时间节奏记忆属性的移动设备隐私保护系统一等奖9基于Android平台的”防伪基站短信骚扰”安全提醒系统一等奖10云环境下面向移动终端的毕业证书防伪认证系统一等奖11基于NFC技术的安全物流系统一等奖12基于Hadoop的数据安全仓储一等奖13Android手机的输入环境安全测评与控制一等奖14一种基于依存分析和语义规则的微博情感评测软件一等奖15综合性恶意代码分析平台设计一等奖16基于android传感器的用户认证系统一等奖17高可靠的反机器识别视频验证码一等奖18基于同态加密的短信数据统计系统一等奖19基于蓝牙的移动支付系统一等奖20基于ZigBee的智能门禁系统一等奖21基于安卓的多云盘存储加密软件一等奖22“隐形”U盘一等奖23移动平台上基于情景感知的访问控制系统一等奖24基于全同态加密的可信云数据库系统一等奖25基于汉语语音验证码的Web登录系统一等奖26基于重打包的Android应用安全增强系统研究一等奖27WiFi-DISK:WiFi环境动态智能安全密钥管控系统一等奖28基于RFID的安全增强型数字证件系统一等奖29录音屏蔽器一等奖30面向信息安全的快递物流管理系统一等奖31基于无线传感器网络的安全智能门禁系统二等奖32基于安全二维码的快递隐私保护系统二等奖33基于ZigBee技术的防丢失银行卡二等奖34液晶旋光加密系统二等奖35基于硬件key加密的Android系统隐私保护系统二等奖36个人隐私保护及其在医疗系统中的应用二等奖37基于3D图形密码的Android平台信息安全管理系统二等奖38基于虚拟化蜜罐技术的恶意用户防御跟踪系统二等奖39Web恶意行为的检测与监控系统二等奖40基于匹配交友的隐私保护系统二等奖41基于Android系统的新型CAPTCHA验证系统二等奖42基于音频物理指纹的设备认证二等奖43面向Android应用程序的代码安全分析工具二等奖44防御涂抹攻击的智能手机图案锁系统二等奖45WebShellKiller二等奖46基于行为分析的智能监控系统二等奖47基于虚拟机的安全U盘系统二等奖48无线传感器网络中“隐形侦察员”二等奖49进程监控与分析管理系统二等奖50面向Android智能移动平台的信息隐藏系统二等奖51基于动态口令的遥控安全U盘二等奖52融合指纹信息的二维码智能锁二等奖53基于Windows64位平台的内核安全分析系统二等奖54基于物理不可克隆函数的密钥生成系统二等奖55基于TinyOS的无线传感器网络防窃听安全通信系统二等奖56基于路由器的无线网络安全助手二等奖57DNA—基于个人生物特征的统一身份认证手环二等奖58安全功能动态可配置的Android系统安全增强框架二等奖59基于视觉密码的安全移动支付系统究与实现二等奖60基于网络DNA全周期流监控系统二等奖61跨物理隔离网络单向非接触通用数据传输二等奖62SQL注入终结者——基于指令随机化的SQL注入防御系统二等奖63基于android移动平台的数据安全系统二等奖64基于行为特征的网络业务监测系统二等奖65多功能安全转接接口设计二等奖66基于云计算的安卓手机数据安全管理系统二等奖67基于抗合谋数字指纹的音频文件版权追踪系统二等奖68面向数字压缩音频的被动篡改检测系统二等奖69云平台KVM虚拟化条件下Zeus僵尸网络检测系统二等奖70基于控制意图感知的网络木马检测系统二等奖71基于OpenFlow的SDN状态防火墙系统二等奖72安卓无线网络卫士二等奖73基于无线定位的无线网络安全保障系统二等奖74移动互联网应用安全动态监控沙盒分析测评工具二等奖75分级安全QR码生成与识别系统二等奖76基于蓝牙的文件秘密分享系统三等奖77口袋小安:基于动态加密的校园社交及服务平台三等奖78基于二维码的ATM机动态键盘交易保护系统三等奖79HyperSec --- SDN架构下的可组合安全服务系统三等奖80支持DRM的移动HEVC多媒体加解密系统三等奖81面向Android智能设备的安全存储系统三等奖82Android音盾-基于语音特征分析的垃圾语音屏蔽系统三等奖83位置服务查询隐私保护系统三等奖84基于广播加密的P2P社交网络的隐私保护方案三等奖85面向Hadoop云平台基于属性加密的密文分享系统三等奖86伪图像识别与鉴定三等奖87基于支持向量机的网络异常检测系统三等奖88智能知识验证的学习型身份认证系统三等奖89基于密级标识的涉密机构电子文档保护系统三等奖90基于安全隐患预防的无线网络防护系统三等奖91面向windows的恶意软件的监测与取证系统三等奖92基于流媒体的安全远程技术支持系统三等奖93基于动物行为机制的文件安全管理系统三等奖94基于特征匹配的恶意代码变种检测三等奖95基于U盘的文件加解密服务三等奖96基于感知哈希的语音敏感信息检测系统三等奖97基于Windows 7电子数据取证与分析系统三等奖98基于OPENWRT的智能安全路由器系统三等奖99基于数字水印的可信拍照系统三等奖100密级文件安全隐藏与分发控制系统三等奖101基于DES多种加密方式的点对点信息发送设计与实现三等奖102基于主机的用户行为分析取证系统三等奖103基于CP-ABE的ORACLE数据库访问控制设计三等奖104基于属性加密的安全云共享系统三等奖105云计算环境下的网络视频分层设计和实现三等奖106面向企业的智能移动终端安全管理系统三等奖107面向新浪不实微博的网民互动辨伪系统三等奖108面向涉军安全信息人员的防失泄密(监控)系统三等奖109Android虚拟磁盘保险箱三等奖110基于电容屏触摸特征的身份识别与短信拦截系统三等奖111基于生物指纹认证的二维码信息的保护三等奖112面向内网的用户行为取证分析系统三等奖113基于蓝牙系统的随身密钥三等奖114基于邻域粗糙集及支持向量机集成的入侵检测系统的设计与实现三等奖115基于绘制的图形口令认证系统三等奖116基于云存储的文档加密搜索系统三等奖117结合选择加密和同步压缩技术的移动设备安全管家三等奖118基于轻量级PRINCE加密算法的医学图像加密与显示三等奖119基于Android的敏感数据传播检测系统三等奖120基于Android的敏感数据传播检测系统三等奖121基于智能学习的人体步态识别系统三等奖122通用接口侧信道安全评测系统三等奖123面向HTML5的网页安全检测系统三等奖124SmartDefensor--基于云端推送的轻量级web应用防火墙三等奖125基于IBE的云文档安全存储管理系统三等奖126小型微信用户行为分析系统三等奖127基于可视密码的多用户水印版权保护方案三等奖128基于Android的智能防骚扰短信系统三等奖129android卫士三等奖130面向IaaS云服务基础设施的电子证据保全与取证分析系统三等奖131基于Android平台的远程监控系统三等奖132基于BB84协议的量子视频聊天系统三等奖。

在Android项目中使用AESRSA加密

在Android项目中使用AESRSA加密1.AES加密算法AES(Advanced Encryption Standard)是一种对称加密算法,被广泛应用于数据的加密和解密。

它使用相同的密钥对数据进行加密和解密,因此可以快速地进行加密和解密操作。

在Android中,我们可以使用javax.crypto包提供的AES算法实现进行加密和解密。

AES算法支持不同的密钥长度(128位、192位和256位),较长的密钥长度能提供更高的安全性,但也会增加计算成本。

AES算法的优点:-高安全性:AES算法被认为是目前最安全和最常用的加密算法之一-快速加密和解密:AES算法是一种高效的加密算法,可以在较短的时间内对大量数据进行加密和解密操作。

-灵活密钥长度:AES算法支持不同密钥长度的选择,根据实际需求可以选择合适的密钥长度。

AES算法的缺点:-密钥管理:由于AES算法是使用相同的密钥进行加密和解密,因此需要确保密钥的安全存储和管理,防止密钥被泄露。

-对称加密:由于AES算法是一种对称加密算法,加密和解密使用相同的密钥,因此在数据的传输过程中需要确保密钥的安全传输。

2.RSA加密算法RSA(Rivest-Shamir-Adleman)是一种非对称加密算法,被广泛应用于安全通信和数字签名。

它使用两个密钥:公钥和私钥,公钥用于加密数据,私钥用于解密加密后的数据。

-密钥生成:生成一对公钥和私钥。

-加密:使用公钥对数据进行加密。

-解密:使用私钥对加密后的数据进行解密。

RSA算法的优点:-非对称加密:RSA算法使用不同的密钥进行加密和解密,安全性更高。

-数字签名:RSA算法可以用于生成和验证数字签名,提供数据的完整性和真实性。

-密钥交换:RSA算法可以用于密钥交换,确保密钥的安全传输。

RSA算法的缺点:-计算成本高:RSA算法的加密和解密操作相对较慢,特别是对大量数据进行加密和解密时。

-密钥长度限制:通常情况下,RSA算法的密钥长度必须大于等于明文数据的长度,增加了计算和存储的成本。

Androidusb设备权限查询及自动获取详解流程

Androidusb设备权限查询及⾃动获取详解流程看到当上⾯的对话框弹出时,可以使⽤命令查看顶层的活动窗⼝adb shell dumpsys window | findstr mCurrentFocusmCurrentFocus=Window{41ab0ee0 u0 com.android.systemui/bPermissionActivity}这就是应⽤的位置,当然我们也可以是⽤grep命令来查找这个对话框的.xml⽂件,进⼊android源码然后输⼊命令:grep '默认情况下⽤于' ./ -Rn./SystemUI/res/values-zh-rCN/strings.xml:51: <string name="always_use_device" msgid="1450287437017315906">"默认情况下⽤于该 USB 设备"</string>./SystemUI/res/values-zh-rCN/strings.xml:52: <string name="always_use_accessory" msgid="1210954576979621596">"默认情况下⽤于该 USB 配件"</string>那么这个对话框的路径在/android/frameworks/base/packages/SystemUI/res/values-zh-rCN/strings.xml其相关的内容如下:<string name="always_use_device" msgid="1450287437017315906">"默认情况下⽤于该 USB 设备"</string><string name="usb_device_permission_prompt" msgid="834698001271562057">"允许应⽤“<xliff:g id="APPLICATION">%1$s</xliff:g>”访问该 USB 设备吗?"相关应⽤路径找到.java⽂件来修改,其位置在:/android/frameworks/base/packages/SystemUI/src/com/android/systemui/usb/UsbPermissionActivity.java这就是那个讨厌的对话框对应的java程序,那么来看看这个程序如下:/** Copyright (C) 2011 The Android Open Source Project** Licensed under the Apache License, Version 2.0 (the "License");* you may not use this file except in compliance with the License.* You may obtain a copy of the License at** /licenses/LICENSE-2.0** Unless required by applicable law or agreed to in writing, software* distributed under the License is distributed on an "AS IS" BASIS,* WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.* See the License for the specific language governing permissions and* limitations under the License.*/package b;import android.app.AlertDialog;import android.app.PendingIntent;import android.content.Context;import android.content.DialogInterface;import android.content.Intent;import android.content.pm.ApplicationInfo;import android.content.pm.PackageManager;import b.IUsbManager;import bAccessory;import bDevice;import bManager;import android.os.Bundle;import android.os.IBinder;import android.os.RemoteException;import android.os.ServiceManager;import erHandle;import android.util.Log;import youtInflater;import android.view.View;import android.widget.CheckBox;import poundButton;import android.widget.TextView;import com.android.internal.app.AlertActivity;import com.android.internal.app.AlertController;import com.android.systemui.R;public class UsbPermissionActivity extends AlertActivityimplements DialogInterface.OnClickListener, CheckBox.OnCheckedChangeListener {private static final String TAG = "UsbPermissionActivity";private CheckBox mAlwaysUse;private TextView mClearDefaultHint;private UsbDevice mDevice;private UsbAccessory mAccessory;private PendingIntent mPendingIntent;private String mPackageName;private int mUid;private boolean mPermissionGranted;private UsbDisconnectedReceiver mDisconnectedReceiver;@Overridepublic void onCreate(Bundle icicle) {super.onCreate(icicle);Intent intent = getIntent();mDevice = (UsbDevice)intent.getParcelableExtra(UsbManager.EXTRA_DEVICE);mAccessory = (UsbAccessory)intent.getParcelableExtra(UsbManager.EXTRA_ACCESSORY); mPendingIntent = (PendingIntent)intent.getParcelableExtra(Intent.EXTRA_INTENT);mUid = intent.getIntExtra(Intent.EXTRA_UID, -1);mPackageName = intent.getStringExtra("package");Log.e(TAG, "mPackageName "+ mPackageName);Log.e(TAG, "mUid "+ mUid);PackageManager packageManager = getPackageManager();ApplicationInfo aInfo;try {aInfo = packageManager.getApplicationInfo(mPackageName, 0);} catch (NotFoundException e) {Log.e(TAG, "unable to look up package name", e);finish();return;}String appName = aInfo.loadLabel(packageManager).toString();Log.e(TAG, "appName "+ appName);final AlertController.AlertParams ap = mAlertParams;ap.mIcon = aInfo.loadIcon(packageManager);ap.mTitle = appName;if (mDevice == null) {ap.mMessage = getString(b_accessory_permission_prompt, appName);mDisconnectedReceiver = new UsbDisconnectedReceiver(this, mAccessory);} else {ap.mMessage = getString(b_device_permission_prompt, appName);mDisconnectedReceiver = new UsbDisconnectedReceiver(this, mDevice);}ap.mPositiveButtonText = getString(android.R.string.ok);ap.mNegativeButtonText = getString(android.R.string.cancel);ap.mPositiveButtonListener = this;ap.mNegativeButtonListener = this;// add "always use" checkboxLayoutInflater inflater = (LayoutInflater)getSystemService(YOUT_INFLATER_SERVICE);ap.mView = inflater.inflate(yout.always_use_checkbox, null);mAlwaysUse = (CheckBox)ap.mView.findViewById(com.android.internal.R.id.alwaysUse);if (mDevice == null) {mAlwaysUse.setText(R.string.always_use_accessory);} else {mAlwaysUse.setText(R.string.always_use_device);}mAlwaysUse.setOnCheckedChangeListener(this);mClearDefaultHint = (TextView)ap.mView.findViewById(com.android.internal.R.id.clearDefaultHint);mClearDefaultHint.setVisibility(View.GONE);if(!mPackageName.equals("bcamera"))setupAlert();else{mPermissionGranted = true;finish();}}@Overridepublic void onDestroy() {IBinder b = ServiceManager.getService(USB_SERVICE);IUsbManager service = IUsbManager.Stub.asInterface(b);// send response via pending intentIntent intent = new Intent();try {if (mDevice != null) {intent.putExtra(UsbManager.EXTRA_DEVICE, mDevice);if (mPermissionGranted) {service.grantDevicePermission(mDevice, mUid);if (mAlwaysUse.isChecked()) {final int userId = UserHandle.getUserId(mUid);service.setDevicePackage(mDevice, mPackageName, userId);}}}if (mAccessory != null) {intent.putExtra(UsbManager.EXTRA_ACCESSORY, mAccessory);if (mPermissionGranted) {service.grantAccessoryPermission(mAccessory, mUid);if (mAlwaysUse.isChecked()) {final int userId = UserHandle.getUserId(mUid);service.setAccessoryPackage(mAccessory, mPackageName, userId);}}}intent.putExtra(UsbManager.EXTRA_PERMISSION_GRANTED, mPermissionGranted); mPendingIntent.send(this, 0, intent);} catch (PendingIntent.CanceledException e) {Log.w(TAG, "PendingIntent was cancelled");} catch (RemoteException e) {Log.e(TAG, "IUsbService connection failed", e);}if (mDisconnectedReceiver != null) {unregisterReceiver(mDisconnectedReceiver);}super.onDestroy();}public void onClick(DialogInterface dialog, int which) {if (which == AlertDialog.BUTTON_POSITIVE) {mPermissionGranted = true;}finish();}public void onCheckedChanged(CompoundButton buttonView, boolean isChecked) {if (mClearDefaultHint == null) return;if(isChecked) {mClearDefaultHint.setVisibility(View.VISIBLE);} else {mClearDefaultHint.setVisibility(View.GONE);}}}这段代码是获取应⽤的包名,我们可以通过包名对⽐来决定是否弹出对话框。

android id 认证 密钥 认证 原理

androidid认证密钥认证原理一、**androidid认证**AndroidID认证是Android设备特有的身份认证机制,它基于设备的唯一标识符(AndroidID)进行。

AndroidID是由Google生成的随机字符串,用于标识设备的身份,并确保设备的唯一性。

通过在设备上创建和验证一个基于设备的密钥对,Google可以确保只有合法的设备才能访问GooglePlay商店等Google服务。

1.设备唯一标识符的生成AndroidID由Google服务器根据设备的硬件信息(如IMEI、硬件序列号等)生成,确保了全球范围内的唯一性。

2.验证过程在设备首次接入互联网时,Google会向服务器发送一个请求,验证设备是否合法。

服务器会根据设备的AndroidID生成一个密钥,并将该密钥返回给设备。

设备将接收到的密钥与自己生成的密钥进行比较,如果一致,则表示设备合法,可以进行后续的认证操作。

二、**密钥认证**在Android设备中,密钥认证是确保系统安全的重要手段之一。

通过在设备上生成和存储一个公钥和私钥对,可以实现用户数据的加密和解密。

1.密钥生成设备在启动时会生成一个随机的公钥和私钥对,并将公钥存储在设备上,私钥则被安全地保存在设备内部或与设备绑定的服务器上。

2.数据加密当需要传输或存储用户数据时,设备会使用公钥加密数据,确保数据的安全性。

只有拥有相应私钥的接收方才能解密数据。

三、**原理总结**AndroidID认证和密钥认证是Android系统安全的重要组成部分,它们通过确保设备的唯一性和数据的安全性,保护用户的隐私和数据安全。

同时,这两种认证机制也是GooglePlay商店等Google服务能够正常工作的基础。

总的来说,AndroidID认证通过识别设备的唯一性,确保只有合法的设备才能使用Google的服务;而密钥认证则通过加密数据,确保用户数据的安全性。

这两种认证机制相辅相成,共同保障了Android 系统的安全性。

安卓 fbe原理

安卓fbe原理加密是使用对称加密密钥对Android 设备上的所有用户数据进行编码的过程。

设备经过加密后,所有由用户创建的数据在存入磁盘之前都会自动加密,并且所有读取操作都会在将数据返回给调用进程之前自动解密数据。

加密可确保未经授权方在尝试访问相应数据时无法进行读取。

Android 有两种设备加密方法,即文件级加密和全盘加密。

1)全盘加密(FDE):Android 5.0 到Android 9 支持全盘加密。

全盘加密是使用单个密钥(由用户的设备密码加以保护)来保护设备的整个用户数据分区。

在启动时,用户必须先提供其凭据,然后才能访问磁盘的任何部分。

虽然这种加密方式非常有利于确保安全性,但这也意味着当重新启动设备时,用户无法立即使用手机的大多数核心功能。

由于此单个用户凭据的保护,系统无法访问用户的数据,所以闹钟等功能将无法运行,无障碍服务将无法使用,并且手机也无法接听电话。

2)文件级加密(FBE):Android 7.0 及更高版本支持文件级加密。

采用文件级加密时,可以使用不同的密钥对不同的文件进行加密,也可以对加密文件单独解密。

支持文件级加密的设备还可以支持直接启动。

该功能处于启用状态时,已加密设备在启动后将直接进入锁定屏幕,从而可让用户快速使用重要的设备功能,例如无障碍服务和闹钟。

引入文件级加密和可以将应用设为加密感知型应用的API 后,应用可以在受限环境中运行。

这意味着,应用可以在用户提供凭据之前运行,同时系统仍能保护私密用户信息。

3)Android 9 引入了对存在硬件支持的元数据加密的支持。

采用元数据加密时,启动时出现的单个密钥会加密未通过FBE 进行加密的任何内容(例如目录布局、文件大小、权限和创建/修改时间)。

该密钥受到Keymaster 的保护,而Keymaster 受到启动时验证功能的保护。

u盘加密 原理

u盘加密原理U盘加密是一种保护存储在U盘中数据的方法,它通过采用特定的加密算法对数据进行加密,从而确保数据的安全性和隐私保护。

其原理如下:1. 数据加密算法:U盘加密利用加密算法对数据进行加密。

常见的加密算法包括AES(Advanced Encryption Standard)和RSA(Rivest-Shamir-Adleman)等。

这些加密算法通过对数据进行逐位的变换、混淆和替换,使得数据变得难以理解和解读,从而保护数据的安全。

2. 密钥管理:在U盘加密中,密钥是解密数据的关键。

密钥可以是对称密钥,也可以是非对称密钥。

对称密钥加密算法使用相同的密钥进行加密和解密,而非对称密钥加密算法使用公钥和私钥进行加密和解密。

密钥的管理包括生成、分发和存储。

确保密钥的安全性非常重要,一般会采用密码学中的安全协议和技术来保护密钥的安全。

3. 加密过程:当用户将数据存储到U盘时,U盘加密系统会自动对数据进行加密处理。

加密过程包括按照特定的加密算法和密钥对数据进行加密,并将加密后的数据存储到U盘中。

用户只能在输入正确的密钥后才能解密并访问数据。

4. 解密过程:当用户需要访问或修改U盘中的加密数据时,需要输入正确的密钥。

U盘加密系统会根据输入的密钥对加密数据进行解密,然后将解密后的数据提供给用户使用。

密钥的正确性是解密过程的关键,只有输入正确的密钥,才能成功解密数据。

总之,U盘加密通过加密算法和密钥管理来保护存储在U盘中的数据的安全性。

只有在输入正确的密钥之后,才能解密数据并访问。

这种加密原理可以有效地保护用户的数据免受未经授权访问和窃取的风险。

android drm 方案

android drm 方案Android DRM方案Android DRM(数字版权管理)是一种用于保护数字内容在Android设备上的复制和分发的安全解决方案。

它的目标是授权合法用户访问和使用数字内容,同时保护内容所有者的权益。

本文将介绍几种常见的Android DRM方案。

一、Widevine DRMWidevine是Google开发的一种基于云的Android DRM解决方案。

它提供了多层安全防护机制,能够有效地防止非法拷贝和传播数字内容。

Widevine DRM支持的加密算法包括AES-128和RSA,同时还支持流媒体的动态加密。

它可用于各种类型的Android设备和应用程序,并提供了一套完整的API用于实现数字内容的加密、解密和许可证管理。

二、PlayReady DRMPlayReady是由微软开发的一种跨平台的数字版权管理解决方案,主要用于保护音频和视频内容。

在Android设备上,PlayReady DRM可以通过Microsoft PlayReady Portable SDK来实现。

它支持多种加密算法,包括AES和RSA,并能够提供多层次的许可证管理和内容保护机制。

PlayReady DRM还具备远程控制功能,允许内容提供商在需要时撤销许可证,保护内容的安全性。

三、Marlin DRMMarlin是一种开放标准的数字版权管理解决方案,由多家公司共同推动开发。

Marlin DRM被广泛应用于各种类型的数字内容,包括音乐、视频和电子书等。

在Android设备上,Marlin DRM可以通过Marlin DRM Agent实现。

Marlin DRM提供了一套完整的加密和许可证管理机制,能够满足多样化的业务需求。

它还支持跨不同平台和设备的内容传输和播放,具备良好的兼容性。

四、Verimatrix DRMVerimatrix是一家专门提供数字版权保护解决方案的公司,其提供的Verimatrix DRM也可以应用于Android设备。

u盘加密解密最简单方法

u盘加密解密最简单方法U盘加密解密是保护个人隐私和信息安全的重要手段之一,可以有效防止数据的泄露和非法获取。

下面将介绍几种最简单的U盘加密解密方法,帮助您保护个人数据的安全。

方法一:使用U盘加密软件使用U盘加密软件是最常见、最简单的U盘加密解密方法之一。

目前市面上有很多免费或付费的U盘加密软件可供选择,如BitLocker、TrueCrypt、VeraCrypt等。

以下以BitLocker为例,介绍具体操作步骤:1.插入U盘,找到U盘所在位置,右键点击,选择“Turn on BitLocker”。

2.选择“Use a password to unlock the drive”,为U盘设置一个密码,密码应包含字母、数字和符号,并保持足够的长度和复杂度。

点击“Next”。

3.选择“Save the recovery key to a file”或“Print the recovery key”,将恢复密钥保存在安全的地方,以防密码丢失。

点击“Next”。

4.选择“Encrypt entire drive”或“Encrypt used disk space only”,点击“Next”。

5.选择“Compatible mode”或“New encryption mode”,点击“Next”。

6.点击“Start encrypting”开始加密U盘。

加密完成后,每次插入U盘都需要输入密码才能访问和解密数据。

方法二:使用U盘硬件加密功能一些高端的U盘产品具有内置的硬件加密芯片,可以在硬件层面对数据进行加密和解密。

这种方法相对简单,无需安装额外的软件,只需按照U盘厂商提供的操作说明进行设置即可。

1.插入U盘,找到U盘所在位置。

2.右键点击U盘图标,选择“启动加密”或类似选项。

3.设置访问密码,并按照要求确认密码。

4.根据提示操作,例如进行指纹录入、安全问题设置等。

设置完成后,每次插入U盘都需要输入密码或进行指纹识别才能访问和解密数据。

android通过usb读取U盘的方法

android通过usb读取U盘的⽅法本⽂实例为⼤家分享了android通过usb读取U盘的具体代码,供⼤家参考,具体内容如下1.关联 compile ‘com.github.mjdev:libaums:+'2.权限设置<uses-permission android:name="android.permission.WRITE_EXTERNAL_STORAGE" /><uses-permission android:name="android.permission.READ_EXTERNAL_STORAGE" /><uses-permission android:name="b.host" android:required="false" /><uses-feature android:name="b.host" android:required="true" />3.监听u盘插⼊拔出的⼴播//监听otg插⼊拔出IntentFilter usbDeviceStateFilter = new IntentFilter();usbDeviceStateFilter.addAction(UsbManager.ACTION_USB_DEVICE_ATTACHED);usbDeviceStateFilter.addAction(UsbManager.ACTION_USB_DEVICE_DETACHED);mContext.registerReceiver(UDiskMountedReceiver, usbDeviceStateFilter);//注册监听⾃定义⼴播IntentFilter filter = new IntentFilter(Constant.ACTION_USB_PERMISSION);mContext.registerReceiver(UDiskMountedReceiver, filter);4.代码package btest;/*** @项⽬名: UsbTest* @包名: btest* @⽂件名: ReadUDisk* @创建者: 25934* @创建时间: 2018-07-24 13:50* @描述: TODO*/import android.content.BroadcastReceiver;import android.content.Context;import android.content.Intent;import android.content.IntentFilter;import bManager;import android.util.Log;import bMassStorageDevice;import com.github.mjdev.libaums.fs.FileSystem;import bFile;import com.github.mjdev.libaums.partition.Partition;import java.io.IOException;import java.util.ArrayList;import java.util.Collections;import parator;import java.util.List;import static btest.Constant.ACTION_USB_PERMISSION;public class ReadUDisk {private UDiskCallBack.OnUDiskCallBack mOnUDiskCallBack = null;private Context mContext;private UsbMassStorageDevice[] storageDevices;private List<UsbFile> usbFiles = new ArrayList<>();private final UsbManager mUsbManager;public ReadUDisk(Context context) {mContext = context;mUsbManager = (UsbManager) mContext.getSystemService(B_SERVICE);}/*** 接受U盘插⼊和拔出事件* @param onUDiskCallBack*/public void setOnUDiskCallBack(UDiskCallBack.OnUDiskCallBack onUDiskCallBack) {if (mOnUDiskCallBack == null) {registerReceiver();mOnUDiskCallBack = onUDiskCallBack;}}/*** 注册⼴播接收者*/public void registerReceiver() {//监听otg插⼊拔出IntentFilter usbDeviceStateFilter = new IntentFilter();usbDeviceStateFilter.addAction(UsbManager.ACTION_USB_DEVICE_ATTACHED);usbDeviceStateFilter.addAction(UsbManager.ACTION_USB_DEVICE_DETACHED);mContext.registerReceiver(UDiskMountedReceiver, usbDeviceStateFilter);//注册监听⾃定义⼴播IntentFilter filter = new IntentFilter(Constant.ACTION_USB_PERMISSION);mContext.registerReceiver(UDiskMountedReceiver, filter);Log.e("ReadUDisk", "registerReceiver: ");}/*** 注销⼴播接收者*/public void unReisterReceiver() {if (UDiskMountedReceiver != null) {mContext.unregisterReceiver(UDiskMountedReceiver);}}/*** 检查usb设备的权限* @param device* @return*/public boolean checkPerssion(UsbMassStorageDevice device) {if (mUsbManager==null){return false;}if (mUsbManager.hasPermission(device.getUsbDevice())) {//有就直接读取设备是否有权限return true;} else {return false;}}/*** 读取当前usb设备的数量* @return*/public int getDeviceCount() {//获取存储设备UsbMassStorageDevice[] storageDevices =UsbMassStorageDevice.getMassStorageDevices(mContext); return storageDevices.length;}/*** 根据position获取usb设备* @param position* @return*/public UsbMassStorageDevice getUsbMassDevice(int position) {//获取存储设备UsbMassStorageDevice[] storageDevices =UsbMassStorageDevice.getMassStorageDevices(mContext); if (position > storageDevices.length) {return null;} else {return storageDevices[position];}}/*** 获取usb上所有的存储设备* @return*/public UsbMassStorageDevice[] getUsbMassAllDevice() {//获取存储设备UsbMassStorageDevice[] storageDevices =UsbMassStorageDevice.getMassStorageDevices(mContext);return storageDevices;}/*** 根据设备获取路径* @param device* @return*/public FileSystem readDevice(UsbMassStorageDevice device) {try {if (!checkPerssion(device)){ //检查是否有权限return null;}device.init();//使⽤设备之前需要进⾏初始化Partition partition = device.getPartitions().get(0); //仅使⽤设备的第⼀个分区FileSystem currentFs = partition.getFileSystem();// currentFs.getCapacity(); //容量⼤⼩// currentFs.getOccupiedSpace(); //已使⽤⼤⼩// currentFs.getFreeSpace(); //未使⽤的⼤⼩UsbFile root = currentFs.getRootDirectory();//获取根⽬录String deviceName = currentFs.getVolumeLabel();//获取设备标签return currentFs;} catch (Exception e) {e.printStackTrace();return null;}}/*** 获取U盘的⽂件和⽂件夹路径* @param fileSystem* @return*/public List<UsbFile> getUsbFiles(FileSystem fileSystem) {usbFiles.clear();try {for (UsbFile file : fileSystem.getRootDirectory().listFiles()) { //将所以⽂件和⽂件夹路径添加到usbFiles数组中usbFiles.add(file);}Collections.sort(usbFiles, new Comparator<UsbFile>() {//简单排序⽂件夹在前⽂件在后 @Overridepublic int compare(UsbFile oFile1, UsbFile oFile2) {return oFile1.isDirectory()-1: 1;}});} catch (IOException e) {e.printStackTrace();}return usbFiles;}private BroadcastReceiver UDiskMountedReceiver = new BroadcastReceiver() {@Overridepublic void onReceive(Context context, Intent intent) {String action = intent.getAction();switch (action) {case ACTION_USB_PERMISSION: //⾃定义权限⼴播if (mOnUDiskCallBack != null) {mOnUDiskCallBack.onPermissionCallBack();}break;case UsbManager.ACTION_USB_DEVICE_ATTACHED: //usb设备插⼊⼴播if (mOnUDiskCallBack != null) {mOnUDiskCallBack.onAttachDeviceCallBack();}break;case UsbManager.ACTION_USB_DEVICE_DETACHED: //usb设备拔出⼴播if (mOnUDiskCallBack != null) {mOnUDiskCallBack.onDetachDeviceCallBack();}break;}}};}以上就是本⽂的全部内容,希望对⼤家的学习有所帮助,也希望⼤家多多⽀持。

android通过usb读取u盘的方法

android通过usb读取u盘的方法以android通过usb读取u盘的方法为题,我们首先需要明确的是,Android系统本身是支持通过USB接口读取外部存储设备的,包括U盘。

不过,由于不同的Android设备厂商可能会在系统中加入自己的定制化操作,因此具体的操作步骤可能会有所不同。

下面将结合一般情况下的Android系统,介绍通过USB读取U盘的方法。

第一步,确保你的Android设备支持OTG功能。

OTG是指On-The-Go的缩写,它是一种可以让手机或平板电脑作为USB主机的技术。

通过OTG功能,我们才能够将U盘或其他外部存储设备连接到Android设备上。

第二步,准备一个OTG线缆。

OTG线缆是连接手机和U盘的桥梁,它的一端是标准的USB接口,可以插入U盘,另一端是Micro USB接口,可以插入Android设备的Micro USB接口。

第三步,将OTG线缆的Micro USB接口插入Android设备的Micro USB接口。

这样,U盘就与Android设备连接起来了。

第四步,打开Android设备的文件管理器。

不同的Android设备可能会有不同的文件管理器,你可以根据自己的设备型号找到对应的文件管理器应用。

第五步,通过文件管理器浏览U盘中的文件。

你可以像在普通的文件管理器中一样,打开文件夹、复制、粘贴或删除文件。

另外,你还可以通过文件管理器对U盘中的文件进行重命名、分享或发送。

需要注意的是,在操作过程中可能会遇到一些问题。

首先,有些Android设备可能需要在连接U盘后进行设置才能够读取U盘,你可以在设备的设置中查找相关选项。

其次,由于U盘的电流要求较大,一些低端Android设备可能无法正常供电,导致无法读取U盘。

此外,一些厂商定制的系统可能会限制外部存储设备的读写权限,你可能需要在设置中进行相应的设置。

总结起来,通过USB读取U盘的方法主要包括准备OTG线缆、插入U盘、打开文件管理器、浏览U盘文件等步骤。

基于U盘的授权加密原理

基于U盘的授权加密原理U盘授权加密是指将某个特定的文件或文件夹,通过将其存储到U盘中,并进行特定的加密处理,只有在插入正确的U盘并输入正确的密码之后才能进行访问的一种加密方式。

其实现原理主要是基于U盘中的“授权码”,通过对授权码进行加密和验证,实现对文件或文件夹的加密和解密。

整个过程中,U盘扮演了一个专业的加密设备的角色,将加密信息存储在U盘中并进行验证,以确保信息的机密性和安全性。

在U盘授权加密的实现过程中,主要包含以下几个方面的技术和方法:1.授权码生成:授权码是U盘授权加密的关键组成部分。

基于U盘的授权加密,需要在U盘内部嵌入一个加密算法,通过对特定的输入进行处理,生成授权码。

在生成授权码的过程中,需要考虑安全性和兼容性等因素,确保生成的授权码能够被正确的加密和验证。

2.文件加密:将需要加密的文件或文件夹存储到U盘中,并进行特定的加密处理。

在加密过程中,采用对称密钥加密算法,将文件进行加密,生成加密后的文件。

这样,即使U盘被非法拷贝或非法使用,也无法获取被加密文件的原始信息。

3.授权码加密:将生成的授权码进行加密处理,并存储到U盘中。

通过将授权码进行加密处理,可以确保授权码的安全性,同时防止授权码被不正当的使用或泄漏。

4.插入U盘和密码验证:在使用加密文件时,需要将U盘插入电脑,并输入正确的密码进行验证。

只有通过验证,才能够访问加密文件。

通过这样的流程,可以确保只有授权的用户才能够访问加密文件。

5.解密:在完成密码验证后,通过输入正确的解密密钥,可以对加密文件进行解密处理。

解密过程采用对称密钥加密算法,将加密文件进行解密,恢复为原始文件。

在解密过程中,U盘扮演了解密密钥的存储和验证的角色。

综上所述,基于U盘的授权加密是一种可靠的加密方式,通过将加密信息存储到U盘中,并进行验证,实现了对信息的机密性和安全性的保护。

然而,在使用U盘授权加密时需要注意以下几个问题:1.授权码的生成和加密需要使用专业的加密算法,确保安全性和兼容性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

A U— d i s k Lo c ki ng S ys t e m Us i ng t he A nd r o i d So f t wa r e Ce r t i ic f a t i o n ba s e d o n a M o b i l e Pho ne

A n d r o i d s o t f wa r e c e r t i i f c a t i o n b a s e d o n a mo b i l e p h o n e . T h i s p a p e r i n t r o d u c e s t h e s e c u r i y t b r e a c h e s e x i s t i n g i n t h e

Abs t r a c t :T o i mp r o v e t h e s e c u r i t y o f US B me mo r y s t i c k , t h i s p a pe r d e s i g n s a U— d i s k l oc k i ng s ys t e m u s i ng t he

p r o c e s s o f us i ng U— d i s k, d i s c u s s e s t he c o mp os i t i o n a n d t h e wo r ki n g p r oc e s s o f t he s y s t e m , a n d a na l yz e s he t s ys t e m

g i v e s lo f wc ha ts r of AC a nd UK . Fi n a l l y ,b y u s i ng a n An ro d i d — b a s e d mo bi l e p ho n e a s a un l o c k c o n t r o l l e r a nd us i n g a n o t h e r An d r o i d - ba s e d mo b i l e p ho n e a s a s i mu l a t o r of t h e l o c ke d U— d i s k , t h e s ys t e m f u n c t i o n i s t e s t e d. The t e s t r e s ul t s

i mp l e me n t a t i o n . T h i s p a p e r d e v e l o p s a mo b i l e c o n t r o l s o f t wa r e ( AC ) a n d a c o n t r o l p r o g r a m o f t h e l o c k e d U— d i s k( b X) ,

( 重 庆 通 信 学 院 ,重 庆 4 0 0 0 3 5) 摘 要 : 为提 高 u 盘使 用的 安全 性 ,文 章设 计 了一种 基 于 A n d r o i d手机 软 件认 证 的 u 盘锁 系统 介

绍 了 u 盘 使 用过 程 中存 在 的安 全 隐 患 ,讨 论 了该 系统 的构 成及 其 X - 作 过程 ,分 析 了该 系统 实现 方案 。文

2 0 1 4 年第O 3 期

I d o i : 1 0 3 9 6 9 / j i s s n 1 6 7 1 — 1 1 2 2 2 0 1 4 0 3 0 1 3

基于 A n d r o i d手机软件认证的 U盘锁系统

吴 乐华 ,孙 贤鲁 ,盂槟 ,朱晋ቤተ መጻሕፍቲ ባይዱ

W U Le — h u a . S UN Xi a n — l u . ME N G Bi n g . ZHU J i n — f e i

( Ch o n g q i n g C o mmu n i c a t i o n I n s t i t u t e , C h o n g q i n g 4 0 0 0 3 5 , C h i n a )

s h o w t h a t t h e d e s i g n o f t h e s y s t e m a c h i e v e s t h e d e s i r e d o b j e c t i v e w i t h t h e g o o d s e c u r i t y . s i mp l i c i t y a n d p r a c t i c a b i l i y t ,

测 试 结果 表 明 ,该 系统 达到 了预 期 的设 计 目标 ,且其 保 密性 好 、操 作 简便 、实 用性 强 ,为 u 盘锁 系统 的

实用化 打 下 了良好 的基 础 。

关键词 : U盘 ; A n d r o i d手机 ; 蓝牙 ; RS A 算 法

中图分类号 : T P 3 0 9 文献标识码 : A 文章编号 : 1 6 7 1 — 1 1 2 2( 2 0 1 4) 0 3 — 0 0 6 8 — 0 6

章 还 开发 了手机 控 制软 件 ( A C)及 加锁 u 盘 控 制程 序 ( UK) ,给 出 了 A C 及 UK的 工 作流 程 图 . 最后 ,

以一部 A n d r o i d 手 机 作 为 u 盘 开锁 控 制 器 , 以另 一部 An d r o i d手机 模拟 加锁 u 盘 , 进 行 了系统 功 能测 试 。