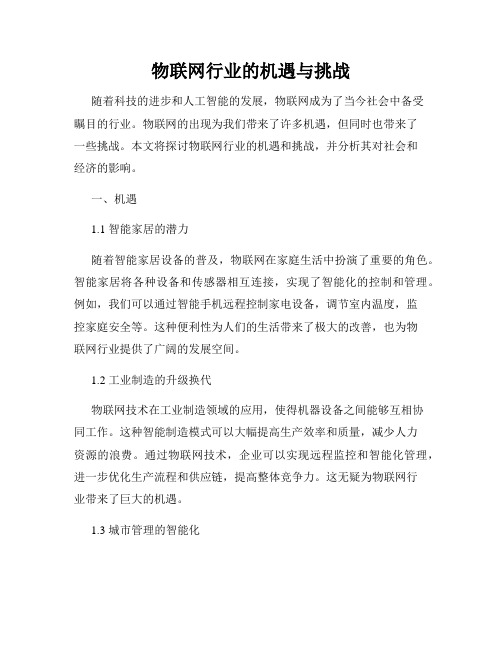

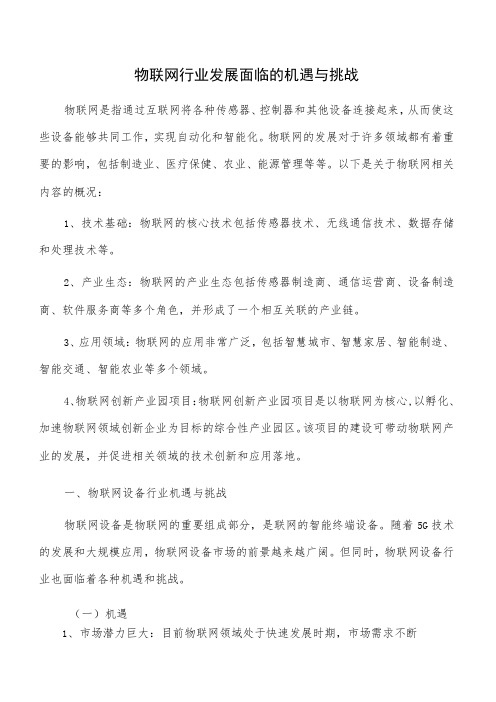

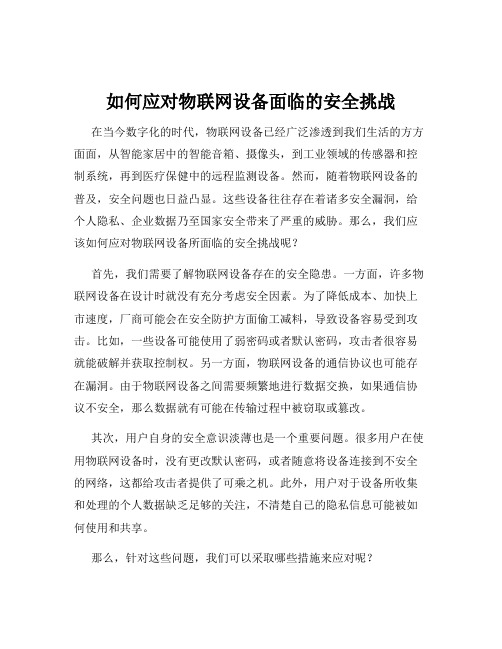

物联网设备硬件设计的安全隐患、挑战和机遇

物联网安全的挑战与解决方案

物联网安全的挑战与解决方案物联网的快速发展给我们的生活带来了许多便利,但同时也引发了一系列的安全隐患和威胁。

本文将探讨物联网安全所面临的挑战以及相应的解决方案。

一、物联网安全的挑战1. 设备漏洞与攻击:物联网设备数量庞大,但是它们的制造和设计标准却参差不齐,存在着漏洞和弱点。

黑客可以利用这些漏洞对设备进行攻击,窃取用户数据或者远程控制设备。

2. 数据隐私泄露:物联网设备的数据传输通常基于云服务,但是云服务的安全性并不完全可靠。

一旦云服务被攻破,用户的隐私信息将面临泄露的风险。

3. 越权访问:物联网设备大多数都需要和其他设备或者网络进行交互,这意味着一旦有不法分子获得越权访问权限,他们就可以对整个网络进行操控,造成巨大的破坏。

二、物联网安全的解决方案1. 制定统一的标准与规范:为了提高物联网设备的整体安全性,制定统一的标准与规范是非常必要的。

这将使制造商在设计和生产过程中更加重视设备的安全性。

2. 强化数据加密与隐私保护:采用高强度的加密技术对物联网设备的通信和存储数据进行加密处理,以保护用户的隐私信息。

此外,用户数据的收集和使用也应遵循相关的法律法规,确保用户的数据隐私权益。

3. 强化设备安全认证与漏洞修复:加强物联网设备的安全认证过程,确保设备在出厂前通过严格的安全性测试。

同时,制造商也应定期发布设备的安全更新和漏洞修复措施,及时解决已知的安全问题。

4. 加强网络安全防护:在物联网的网络架构中应加入安全防护机制,包括入侵检测、流量监控和数据包过滤等技术手段。

这些措施可以帮助识别和阻止潜在的攻击行为,保护物联网网络的安全。

5. 提高用户安全意识与教育:用户在使用物联网设备时应加强安全意识,避免使用弱密码或者共享敏感信息。

政府和相关机构也应加强对用户的安全教育,提高他们对物联网安全的认识和保护自己的能力。

三、结语物联网安全面临着诸多挑战,但是通过制定统一标准、加强设备认证和漏洞修复、强化网络安全防护、加密数据以及提高用户安全意识与教育等综合措施,我们可以在一定程度上提高物联网的整体安全性。

物联网设备的安全挑战

物联网设备的安全挑战随着物联网技术的快速发展,物联网设备已经渗透到人们生活的方方面面,为人们的生活带来了诸多便利。

然而,随之而来的是物联网设备的安全挑战。

物联网设备的安全问题不容忽视,一旦发生安全漏洞或被攻击,可能会对个人隐私、财产安全甚至国家安全造成严重威胁。

本文将探讨物联网设备面临的安全挑战,并提出相应的解决方案。

一、物联网设备的安全威胁1. 数据泄露风险物联网设备通过传感器收集大量用户数据,包括个人信息、位置信息、健康数据等。

一旦这些数据被黑客攻击获取,将对用户的隐私造成严重侵犯。

2. 远程攻击威胁许多物联网设备存在安全漏洞,黑客可以通过远程攻击方式入侵设备,控制设备进行恶意操作,如监控、窃取信息等,给用户带来损失。

3. 物理攻击风险物联网设备通常被部署在用户的家庭、办公室等场所,一旦设备被盗或遭到破坏,可能导致信息泄露或设备失效,给用户带来损失。

4. 恶意软件感染许多物联网设备缺乏有效的安全防护机制,容易受到恶意软件感染,导致设备运行异常甚至瘫痪,影响用户正常使用。

二、物联网设备安全解决方案1. 强化数据加密对于物联网设备采集的用户数据,应采用强大的加密算法进行加密存储和传输,确保数据安全性,防止数据泄露风险。

2. 定期更新设备软件物联网设备厂商应定期发布软件更新,修复设备存在的安全漏洞,提升设备的安全性,用户应及时更新设备软件以保障设备安全。

3. 强化访问控制设备厂商应加强对设备的访问控制,设置严格的权限管理机制,限制非法访问,防止黑客入侵,保护设备安全。

4. 加强物理安全措施用户在部署物联网设备时,应加强设备的物理安全措施,如设置密码锁、安装监控摄像头等,防止设备被盗或遭到破坏。

5. 安装安全防护软件用户可以在物联网设备上安装安全防护软件,如防火墙、杀毒软件等,及时发现并清除恶意软件,提升设备的安全性。

三、结语物联网设备的安全挑战是当前亟待解决的问题,只有加强安全意识,采取有效的安全措施,才能有效应对物联网设备的安全威胁,保障用户的信息安全和设备安全。

物联网(IoT)设备的安全隐患

物联网(IoT)设备的安全隐患物联网(IoT)技术的快速发展给人们的生活带来了诸多便利,然而,随之而来的安全隐患也备受关注。

本文将探讨物联网设备在安全方面可能面临的问题,并提出一些解决方案。

1. IoT设备的安全性问题随着物联网设备的普及,安全性问题日益突显。

首先是设备制造商在产品设计和制造过程中存在的漏洞。

一些制造商为了降低成本和加快生产速度,忽视了信息安全标准,导致产品在设计上存在漏洞,容易受到黑客攻击。

其次是用户使用过程中的安全意识不足。

许多用户对设备的安全性重视不够,常常使用弱密码、不及时更新软件等不安全的做法,给黑客留下可乘之机。

2. IoT设备可能面临的攻击方式物联网设备可能面临的攻击方式多种多样,常见的包括DDoS攻击、入侵攻击、隐私泄露等。

DDoS攻击是指黑客通过控制大量感染的设备,向目标服务器发起大规模的恶意请求,造成网络拥堵甚至瘫痪。

入侵攻击则是指黑客利用设备漏洞,远程控制设备,窃取用户隐私信息。

隐私泄露则是指设备在传输数据时可能被黑客窃取,导致用户隐私泄露。

3. 如何加强物联网设备的安全性为了加强物联网设备的安全性,制造商和用户需要共同努力。

首先,制造商在设计和生产设备时应严格遵循信息安全标准,加强设备的安全性设计,提高抗攻击能力。

其次,用户在使用设备时应加强安全意识,使用强密码、定期更新软件、避免连接不可信的网络等,降低被攻击的风险。

此外,政府和相关部门也应加强监管,推动建立完善的物联网设备安全标准和认证体系,保障用户信息安全。

4. 结语物联网技术的发展给人们带来了极大的便利,但同时也带来了安全隐患。

只有制造商、用户和监管部门共同合作,加强对物联网设备安全性的重视和监管,才能更好地保障用户信息安全,推动物联网技术的健康发展。

以上便是关于物联网(IoT)设备的安全隐患的相关内容,希望能对您有所帮助。

物联网安全挑战与解决方案

物联网安全挑战与解决方案物联网(Internet of Things,IoT)是指通过互联网将各种物理设备和对象连接在一起,实现智能化管理和互联互通。

然而,在物联网快速发展的背后,也伴随着一系列安全挑战。

本文将就物联网安全面临的挑战进行分析,并提出解决方案。

一、物联网安全挑战1. 设备漏洞和薄弱环节:物联网涉及的设备众多,其中存在着软硬件漏洞,并且一些设备的安全性能不高。

此外,物联网的环节众多,包括设备制造商、供应商、操作系统等,这些环节中的任何一个薄弱环节都可能成为攻击者的突破口。

2. 数据隐私泄露:物联网设备在运行过程中产生大量数据,包括用户的个人信息、位置信息等。

如果这些数据未经妥善处理,便有可能被黑客窃取或滥用,造成用户隐私泄露的风险。

3. 远程攻击威胁:物联网设备通常都是通过互联网连接,这使得它们更容易受到远程攻击。

黑客可以利用设备的漏洞和弱点进入系统,并进行恶意攻击、破坏或数据篡改。

4. 缺乏标准和协议:物联网领域缺乏统一的标准和协议,这导致不同厂商的设备之间无法进行有效的交互和通信。

同时,缺乏标准也使得安全措施的制定和实施困难重重。

二、物联网安全解决方案1. 加强设备安全性:设备制造商应积极加强设备的安全性能,并在设计和生产过程中纳入安全性考虑。

加密技术的使用、安全固件的升级和漏洞修复等都是提升设备安全性的关键步骤。

2. 建立完善的网络安全体系:加强网络安全是保障物联网安全的基础。

这包括建立网络流量监控、防火墙、入侵检测系统等,并及时更新和升级安全软件,以及定期进行漏洞扫描和安全评估。

3. 数据加密与隐私保护:在物联网传输和存储敏感信息时,应采用有效的加密算法,确保数据在传输和存储过程中得到保护,只有授权的用户才能访问。

同时,制定隐私保护政策,并主动与用户分享数据收集和使用情况,保护用户的隐私权益。

4. 建立安全标准与监管机制:各国政府、国际组织和行业协会应加强合作,建立物联网安全的标准和监管机制,制定相关法律法规,加强对物联网领域的监管,确保设备和系统的安全性和可靠性。

物联网带来的机遇与挑战

物联网带来的机遇与挑战物联网带来的机遇与挑战1.概述随着信息技术的快速发展,物联网作为一种新的技术模式正逐渐成为现实。

物联网通过将传感器、设备、数据和人员连接在一起,实现物理和虚拟世界的互联互通。

这为我们带来了许多机遇,但同时也带来了一些挑战。

2.机遇2.1.改善生产效率物联网的应用可以通过实时追踪和监控设备和流程,改善生产效率。

通过物联网,企业可以更好地掌握生产过程,优化生产调度,减少资源浪费,提高产品质量和产量。

2.2.提升用户体验物联网可以将传感器和设备与互联网连接起来,为用户提供个性化和智能化的服务。

例如,智能家居可以根据用户的需求和习惯自动调控家庭设备,提供更舒适、便捷的居住环境。

2.3.推动创新和新业务模式物联网的出现为各行各业带来了许多新的商业机会。

例如,智能城市可以通过传感器和数据分析来优化城市管理,提供更高效的交通系统、智能停车服务等。

物联网还促进了共享经济的发展,在出行、住宿等领域催生了新的业务模式。

3.挑战3.1.安全和隐私问题物联网的快速发展也给网络安全和数据隐私带来了新的挑战。

大量的设备和传感器连接在一起,形成了庞大的网络,容易受到黑客攻击。

另外,物联网收集的用户数据也可能会被滥用或泄露,对用户隐私构成威胁。

3.2.技术标准和互操作性物联网涉及到多个不同类型的设备和系统,由于缺乏统一的技术标准和互操作性,可能导致设备之间无法有效通信和合作,限制了物联网的发展。

3.3.法律和监管问题物联网涉及到大量的数据收集和处理,因此需要合理的法律和监管框架来保护用户权益和规范数据使用。

然而,目前相关法律和法规相对滞后,需要进一步完善。

4.附件本文档的附件包括相关统计数据分析报告、案例研究和技术手册等资料,供读者参考。

5.法律名词及注释5.1.物联网(IoT):利用传感器和互联网技术将各种设备和物体连接起来的系统,实现设备之间的通信和交互。

5.2.互联互通:指物联网中各个设备和系统之间能够实现数据的共享和交换,以实现更高效的协作和智能化。

物联网行业的机遇与挑战

物联网行业的机遇与挑战随着科技的进步和人工智能的发展,物联网成为了当今社会中备受瞩目的行业。

物联网的出现为我们带来了许多机遇,但同时也带来了一些挑战。

本文将探讨物联网行业的机遇和挑战,并分析其对社会和经济的影响。

一、机遇1.1 智能家居的潜力随着智能家居设备的普及,物联网在家庭生活中扮演了重要的角色。

智能家居将各种设备和传感器相互连接,实现了智能化的控制和管理。

例如,我们可以通过智能手机远程控制家电设备,调节室内温度,监控家庭安全等。

这种便利性为人们的生活带来了极大的改善,也为物联网行业提供了广阔的发展空间。

1.2 工业制造的升级换代物联网技术在工业制造领域的应用,使得机器设备之间能够互相协同工作。

这种智能制造模式可以大幅提高生产效率和质量,减少人力资源的浪费。

通过物联网技术,企业可以实现远程监控和智能化管理,进一步优化生产流程和供应链,提高整体竞争力。

这无疑为物联网行业带来了巨大的机遇。

1.3 城市管理的智能化物联网技术在城市管理中的应用,可以实现城市信息的智能化搜集和分析。

例如,交通管理、环境监测、能源调控等领域,通过物联网可以实现自动化和集中化的管理,提高城市的运行效率和服务质量。

这种智能化管理将带来更加便捷和舒适的城市生活,为物联网行业带来了市场需求的增长。

二、挑战2.1 数据安全风险物联网设备和传感器产生的大量数据需要进行采集、传输和存储。

然而,这些数据往往涉及个人隐私和商业机密等敏感信息,如果未经妥善保护,有可能造成严重的数据泄露和滥用风险。

因此,物联网行业需要加强对数据安全的保护措施,建立健全的安全体系,以应对日益增长的挑战。

2.2 技术标准和互操作性物联网行业涉及众多的设备和系统,但不同厂商之间往往存在着技术标准和互操作性的差异。

这给物联网的部署和应用带来了一定的困扰。

缺乏统一的标准和协议,不仅会降低设备之间的兼容性,也会影响到整个行业的发展。

因此,物联网行业需要加强合作,制定统一的技术标准,提升设备之间的互操作性。

物联网技术的挑战与机遇

物联网技术的挑战与机遇物联网(Internet of Things,简称IoT)作为一种新兴的技术,正在迅速发展并对各个领域产生重要影响。

物联网的概念是指通过互联网连接各种物体,使它们能够相互交流、共享信息和实现智能化。

物联网具有广阔的应用前景,但同时也面临着一些挑战。

本文将探讨物联网技术面临的挑战,并分析其所带来的机遇。

一、挑战1. 隐私和安全问题在物联网中,大量的物体通过互联网连接,并定期收集和传输数据。

这些数据的安全性和隐私保护成为重要问题。

攻击者有可能通过入侵物联网系统,获取个人隐私信息或者操控物体。

因此,如何保护物联网系统的安全,防范隐私泄露,是物联网技术亟需解决的难题。

2. 互操作性问题物联网涉及到大量的设备和系统,它们来自不同的制造商或者开发者。

由于技术标准和协议的不统一,这些设备和系统之间的互相通信和协同工作面临很大的挑战。

互操作性问题的存在使得物联网的应用与发展受到限制,影响了其整体效能。

3. 大数据处理问题物联网中产生海量的数据,这些数据需要被及时收集、处理和分析,以帮助用户做出决策。

然而,传统的数据处理技术已经无法满足物联网的需求。

如何利用先进的大数据处理技术,提高数据处理的效率和准确性,成为了物联网所面临的重要挑战。

二、机遇1. 提高生活品质物联网技术为人们的生活带来了便利和舒适。

通过物联网,人们可以远程控制家居设备,实现智能化的家居管理。

同时,物联网还可提供智能交通、智慧医疗、智慧城市等服务,帮助人们更好地利用资源,提高生活品质。

2. 促进产业发展物联网的发展将有助于推动各个行业的转型和升级。

物联网可以为制造业提供智能化的生产和管理解决方案,增加产能和降低成本。

同时,物联网技术还可以改善供应链管理,提高物流效率,促进产业的发展和竞争力的提升。

3. 推动创新和创业物联网的普及和应用为创新和创业提供了机遇。

通过物联网,人们可以创造出更多的智能产品和服务,满足不断增长的市场需求。

物联网带来的机遇与挑战

物联网带来的机遇与挑战正文:一、引言物联网(Internet of Things,简称IoT)是指通过将普通物品与互联网连接,实现相互之间的通信和数据交换的技术与应用系统。

物联网的发展给社会带来了许多机遇,同时也带来了一系列挑战。

本文将详细探讨物联网带来的机遇与挑战。

二、物联网的机遇⒈增强生产效率:物联网可以连接各种设备和系统,实现自动化生产和监测,大大提高了生产效率。

⒉提供个性化服务:通过物联网技术,企业可以根据用户的个性化需求提供定制化产品和服务,提高用户满意度。

⒊促进城市智能化发展:物联网在城市管理中的应用可以实现交通流量控制、智能供水、环境监测等,提高城市的运行效率和居民的生活质量。

⒋推动数字经济发展:物联网技术的发展促进了数字经济的兴起,为各行各业提供了新的商机。

⒌促进可持续发展:物联网可以实现智能能源管理、环境监测和资源利用等,有助于推动可持续发展的实现。

三、物联网的挑战⒈安全和隐私问题:物联网连接着大量的设备和系统,其安全性和隐私保护面临着极大的挑战,信息泄露和网络攻击等问题需要引起重视。

⒉网络带宽和传输速度:物联网需要处理大量的数据,而且对网络带宽和传输速度有较高的要求,目前的网络基础设施还不完全满足这些需求。

⒊标准和互操作性:物联网涉及到大量的设备和系统,缺乏统一的标准和互操作性,导致不同设备之间无法互联互通。

⒋能源和环境问题:物联网的设备需要能源供应,并对环境造成一定的压力,如何实现能源的高效利用和环境的可持续发展是一个重要问题。

⒌法律和监管问题:物联网的发展引发了许多法律和监管问题,如数据隐私保护、网络安全监管等,需要制定相应的法律和政策来加以规范和管理。

附件:本文档附带以下附件:⒈物联网技术应用案例集锦⒉物联网安全保障方案法律名词及注释:⒈数据隐私保护:指对个人信息的收集、存储、使用和传输过程中的隐私权的保护。

⒉网络安全监管:指国家对网络活动进行管理和监督,保护网络安全的行为。

物联网(IoT)设备的安全隐患

物联网(IoT)设备的安全隐患随着物联网(IoT)技术的快速发展,越来越多的智能设备被应用到我们的生活中,如智能家居、智能医疗、智能交通等领域。

然而,随之而来的是物联网设备的安全隐患问题,这些安全隐患可能会给我们的生活和信息安全带来严重的威胁。

本文将就物联网设备的安全隐患进行探讨,以引起人们对物联网安全问题的重视。

一、物联网设备的安全隐患来源1.1 硬件安全隐患物联网设备的硬件安全隐患主要包括芯片安全问题、传感器安全问题、硬件设计缺陷等。

芯片安全问题可能导致设备受到恶意控制,传感器安全问题可能导致数据泄露,硬件设计缺陷可能导致设备易受攻击。

1.2 软件安全隐患物联网设备的软件安全隐患主要包括系统漏洞、软件更新不及时、密码保护不严密等问题。

系统漏洞可能被黑客利用进行攻击,软件更新不及时可能导致设备无法及时修复漏洞,密码保护不严密可能导致设备被破解。

1.3 通信安全隐患物联网设备之间的通信安全隐患主要包括数据传输不加密、通信协议不安全、中间人攻击等问题。

数据传输不加密可能导致数据泄露,通信协议不安全可能被黑客篡改数据,中间人攻击可能导致通信被窃听。

二、物联网设备的安全隐患影响2.1 个人隐私泄露物联网设备的安全隐患可能导致个人隐私泄露,如家庭监控摄像头被黑客入侵、智能手环泄露用户健康数据等,给用户带来隐私泄露的风险。

2.2 身体安全受到威胁物联网设备的安全隐患可能导致身体安全受到威胁,如智能医疗设备被黑客攻击、智能家居设备被恶意控制等,给用户带来身体安全方面的风险。

2.3 信息安全受到威胁物联网设备的安全隐患可能导致信息安全受到威胁,如智能手机被恶意软件感染、智能车载系统被黑客攻击等,给用户带来信息安全方面的风险。

三、如何应对物联网设备的安全隐患3.1 定期更新设备软件用户应定期更新物联网设备的软件,及时修复设备存在的漏洞,提高设备的安全性。

3.2 加强设备密码保护用户应加强物联网设备的密码保护,设置复杂密码,避免使用默认密码,提高设备的安全性。

物联网技术挑战与机遇

物联网技术挑战与机遇随着科技的发展和需求的增加,物联网技术在各行各业中正扮演着越来越重要的角色。

它的出现为人们的生活和工作带来了许多便利,但同时也带来了一系列的挑战。

本文将探讨物联网技术所面临的挑战和带来的机遇,并探讨如何应对。

一、挑战1. 安全性挑战物联网技术所涉及的设备和系统众多,它们之间的连接和通信需要经过互联网进行,这给网络安全带来了巨大的挑战。

黑客攻击、数据泄露和隐私侵犯是物联网技术面临的主要安全威胁。

因此,确保物联网系统的安全性成为了亟待解决的问题。

2. 数据管理挑战物联网技术的本质是将万物连接起来,因此会产生海量的数据。

如何高效地收集、存储和管理这些数据,以及如何从中提取有价值的信息,是物联网技术发展的重要挑战。

同时,数据的隐私和安全也是需要关注的问题。

3. 互操作性挑战物联网涉及到的设备和系统来自不同的厂商和提供商。

这些设备和系统之间的互操作性是实现物联网技术普及应用的关键。

然而,由于缺乏统一的标准和协议,不同设备和系统之间的互相通信和协同工作变得困难,这是物联网技术面临的挑战之一。

二、机遇1. 提升效率和便利性物联网技术的应用可以大大提升人们的生活效率和工作效率。

通过物联网技术,各种设备和系统可以实现互联互通,实现自动化控制和远程监控。

例如,智能家居可以实现智能灯光、智能家电等的远程控制,工业物联网可以实现智能制造和远程监测。

这些应用无疑给人们的生活和工作带来了更多的便利。

2. 创造新业务模式物联网技术的发展为创造新的商业模式和机会提供了契机。

通过物联网技术,企业可以实现设备的远程监测和管理,提高生产效率和降低成本。

同时,物联网技术还能够帮助企业收集和分析大量数据,为企业决策提供更准确的信息。

这些新的商业模式将会推动各行各业的创新和发展。

3. 促进城市智能化建设物联网技术在城市智能化建设中扮演着重要角色。

通过物联网技术,城市可以实现智慧交通、智慧能源、智慧环保等各个方面的管理和监控。

物联网设备的安全挑战

物联网设备的安全挑战随着物联网技术的快速发展,越来越多的设备被连接到互联网上,构成了庞大的物联网系统。

物联网设备的安全挑战也随之而来,给人们的生活和工作带来了一系列的安全隐患。

本文将就物联网设备的安全挑战展开讨论,探讨其可能面临的问题以及解决方案。

一、物联网设备的安全威胁1. 数据泄露:物联网设备通过传感器收集大量用户数据,包括个人信息、位置信息等,一旦这些数据被黑客攻击获取,将会对用户的隐私造成严重威胁。

2. 远程攻击:物联网设备通常通过互联网进行远程控制,如果设备的安全性得不到保障,黑客可以通过攻击设备的漏洞,实施远程控制,造成设备的异常运行,甚至危害用户的生命财产安全。

3. 恶意软件感染:物联网设备的操作系统和应用程序也可能受到恶意软件的感染,导致设备运行异常,甚至被控制。

4. 物理攻击:物联网设备通常被部署在各种环境中,容易受到物理攻击,如破坏、窃取等,造成设备的损坏和数据泄露。

二、物联网设备安全挑战的解决方案1. 强化设备安全性:制造商在设计物联网设备时应考虑安全性,加强设备的防护措施,包括加密通信、访问控制、漏洞修复等,确保设备的安全性。

2. 定期更新软件:物联网设备的操作系统和应用程序应定期更新,及时修复漏洞,提高设备的安全性。

3. 加强网络安全:用户在使用物联网设备时应加强网络安全意识,设置强密码、定期更换密码、避免使用公共网络等,减少黑客攻击的可能性。

4. 安全监控和响应:建立物联网设备的安全监控系统,及时发现异常行为并采取相应措施,保障设备和数据的安全。

5. 加强法律监管:政府和相关部门应加强对物联网设备安全的监管,建立健全的法律法规,规范物联网设备的生产和使用,保障用户的合法权益。

三、结语物联网设备的安全挑战是一个复杂而严峻的问题,需要制造商、用户、政府等多方共同努力才能有效解决。

只有加强安全意识,采取有效措施,才能确保物联网设备的安全可靠,为人们的生活和工作带来便利和安全保障。

物联网行业发展面临的机遇与挑战

物联网行业发展面临的机遇与挑战物联网是指通过互联网将各种传感器、控制器和其他设备连接起来,从而使这些设备能够共同工作,实现自动化和智能化。

物联网的发展对于许多领域都有着重要的影响,包括制造业、医疗保健、农业、能源管理等等。

以下是关于物联网相关内容的概况:1、技术基础:物联网的核心技术包括传感器技术、无线通信技术、数据存储和处理技术等。

2、产业生态:物联网的产业生态包括传感器制造商、通信运营商、设备制造商、软件服务商等多个角色,并形成了一个相互关联的产业链。

3、应用领域:物联网的应用非常广泛,包括智慧城市、智慧家居、智能制造、智能交通、智能农业等多个领域。

4、物联网创新产业园项目:物联网创新产业园项目是以物联网为核心,以孵化、加速物联网领域创新企业为目标的综合性产业园区。

该项目的建设可带动物联网产业的发展,并促进相关领域的技术创新和应用落地。

一、物联网设备行业机遇与挑战物联网设备是物联网的重要组成部分,是联网的智能终端设备。

随着5G技术的发展和大规模应用,物联网设备市场的前景越来越广阔。

但同时,物联网设备行业也面临着各种机遇和挑战。

(一)机遇1、市场潜力巨大:目前物联网领域处于快速发展时期,市场需求不断增加,预计未来几年内物联网设备市场规模将快速增长。

2、5G技术的发展:5G技术的发展将为物联网设备的普及和应用提供更加良好的网络基础设施和更高效的数据传输能力。

3、行业应用拓展:随着物联网技术在各个领域的应用不断拓展,物联网设备也将在智慧城市、智慧农业、智能制造等领域得到广泛应用。

4、新兴技术的崛起:随着人工智能、大数据、区块链等新兴技术的崛起,物联网设备将与这些技术相互融合,开创出更多的应用场景和商业模式。

(二)挑战1、安全风险:物联网设备连接的数量和范围越来越广泛,安全隐患也随之增加。

黑客攻击、数据泄露等问题成为了物联网设备行业的重要挑战。

2、竞争加剧:物联网设备市场竞争激烈,知名企业不断进入该市场,导致行业竞争日益加剧。

物联网安全问题与挑战

物联网安全问题与挑战随着科技的不断发展和进步,人们日常生活中的物品也逐渐实现了智能化。

这些物品通过互联网和传感器等技术进行交互和通信,形成了万物互联的网络——物联网。

物联网的普及和应用,方便了人们的生活,也带来了很多挑战和安全问题。

一、物联网的安全问题1.设备漏洞和攻击物联网中的设备普遍具有固件、软件等各种漏洞,甚至有一些设备厂商忽略安全问题直接将产品推出市场,这些漏洞容易被黑客攻击者利用,攻击物联网中的设备从而实现攻击目标。

2.数据隐私和泄露随着人们使用智能化物品的增多,大量的个人敏感信息将被采集和存储。

物联网设备普遍具有采集数据的功能,然而在数据采集及传输过程中,存在被捕获、竞争、篡改等漏洞,这些漏洞会导致用户的隐私和数据泄露。

3.网络不稳定和断网物联网的设备通过网络进行交互和通信,一旦网络出现问题,将影响到设备的正常使用。

尤其是一些重要的应用,如智能安防、智能医疗等,如果网络不稳定或者断网,将导致相当严重的后果。

4.系统架构和设计问题物联网设备的系统架构和设计不严谨,存在架构复杂、代码缺陷、编程错误等等问题,这些问题将造成系统不稳定、易被攻击等安全隐患。

二、物联网安全的挑战1.多样性和复杂性物联网包含了众多设备和应用,这些设备和应用的种类和数量非常多,每个设备或者应用的设计和架构也可能都不一样,这也会使得物联网的安全挑战非常复杂和多样化。

2. 跨业务和跨领域现在的物联网应用涵盖了电力、水务、交通、医疗、工业等众多领域,它们属于不同的业务和领域,但又相互连接、交互,这也增加了物联网安全的挑战。

3.技术不断更新随着物联网技术的不断进步和发展,新的应用和设备在不断涌现,技术的更新和变革也让物联网的安全问题不断增多和复杂化。

4. 人因因素物联网的设计和架构需要人工处理,而存在诸多人因因素,如人的意识、安全素养、组织管理、人员评价等等,这些也会制约物联网的安全。

三、物联网的安全保障为了应对物联网的安全问题和挑战,需要从以下几个方面进行安全保障:1. 设备管理及保护。

物联网终端安全技术挑战与机遇

物联网终端安全技术挑战与机遇在当今数字化的时代,物联网正以惊人的速度渗透到我们生活的方方面面。

从智能家居中的智能音箱、智能摄像头,到工业领域的智能传感器、自动化设备,物联网终端的应用范围不断扩大。

然而,随着物联网的快速发展,其终端安全问题也日益凸显,成为了制约物联网广泛应用和持续发展的关键因素。

物联网终端面临的安全挑战是多方面的。

首先,终端设备的多样性和复杂性导致了安全管理的难度增加。

物联网终端涵盖了各种各样的设备,包括传感器、智能家电、工业控制器等,这些设备的硬件和软件架构差异巨大,安全防护能力参差不齐。

一些低成本、低功耗的终端设备可能在设计上就缺乏足够的安全考虑,容易成为攻击者的突破口。

其次,物联网终端通常部署在无人值守的环境中,容易受到物理攻击。

例如,攻击者可能直接篡改设备的硬件,或者窃取设备中的敏感数据。

而且,由于很多物联网终端的计算和存储能力有限,难以运行复杂的安全防护软件,这使得它们在面对网络攻击时更加脆弱。

再者,物联网终端之间的通信安全也是一个重大挑战。

大量的终端设备通过无线网络进行连接,通信过程中的数据加密、身份认证等环节如果存在漏洞,就可能导致数据泄露、被篡改或者被非法控制。

另外,物联网的大规模应用使得终端数量呈爆炸式增长,这给安全管理和监控带来了巨大的压力。

传统的安全管理手段难以应对如此庞大的终端设备群,如何实现高效的终端设备发现、识别、监测和管理,是一个亟待解决的问题。

然而,尽管面临诸多挑战,物联网终端安全领域也蕴含着巨大的机遇。

技术创新为解决物联网终端安全问题提供了新的途径。

例如,人工智能和机器学习技术可以用于对终端设备的行为进行分析和预测,及时发现异常行为并进行预警。

区块链技术能够为物联网终端之间的通信提供去中心化、不可篡改的信任机制,确保数据的完整性和安全性。

随着人们对物联网终端安全重视程度的提高,也催生了一个庞大的安全市场。

越来越多的企业和创业者投入到物联网终端安全领域,推动了相关技术和产品的不断发展和完善。

物联网安全技术的挑战与对策

物联网安全技术的挑战与对策在当今数字化的时代,物联网(Internet of Things,IoT)已经成为我们生活和工作中不可或缺的一部分。

从智能家居设备到工业控制系统,物联网将各种设备和物体连接到互联网,实现了智能化的管理和控制。

然而,随着物联网的广泛应用,安全问题也日益凸显。

物联网安全技术面临着诸多挑战,如何应对这些挑战,保障物联网的安全运行,成为了一个亟待解决的重要问题。

一、物联网安全技术面临的挑战1、设备多样性和复杂性物联网涵盖了各种各样的设备,包括传感器、智能家电、工业设备等。

这些设备的硬件和软件平台各不相同,计算能力、存储容量和通信协议存在巨大差异。

这使得为所有设备提供统一的安全解决方案变得极为困难。

而且,许多物联网设备在设计时并未充分考虑安全因素,存在着漏洞和薄弱环节,容易被攻击者利用。

2、网络通信安全物联网中的设备通常通过无线网络进行通信,如 WiFi、蓝牙、Zigbee 等。

这些无线网络在传输数据时容易受到干扰、窃听和篡改。

此外,由于物联网设备数量众多,网络规模庞大,传统的网络安全防护手段可能无法有效地应对物联网中的分布式拒绝服务(DDoS)攻击等新型威胁。

3、数据隐私保护物联网设备收集了大量的个人和敏感信息,如家庭住址、健康数据、财务信息等。

如果这些数据在传输、存储和处理过程中没有得到妥善的保护,就可能导致数据泄露,给用户带来严重的损失。

同时,由于数据的所有权和使用权限不明确,也可能引发隐私纠纷和法律问题。

4、身份认证和访问控制在物联网环境中,确保设备和用户的身份真实可靠,以及对资源的访问进行严格的控制是至关重要的。

然而,由于物联网设备的数量庞大,传统的基于用户名和密码的认证方式难以满足需求。

而且,物联网中的设备可能经常处于离线状态,这使得身份认证和访问控制的实现更加复杂。

5、供应链安全物联网设备的生产和供应链环节也存在安全风险。

从硬件组件的采购到软件的开发和集成,任何一个环节都可能被攻击者渗透,植入恶意代码或篡改设备的配置。

物联网下的设备安全问题分析

物联网下的设备安全问题分析在近年来物联网的迅猛发展下,各种智能设备已经走进我们的生活,并且变得越来越普遍。

但随着设备数量的不断增长和数据的不断涌现,设备安全问题也随之而来。

本文将探讨物联网下的设备安全问题,并提出一些应对措施。

一、物联网下设备安全面临的挑战1、设备数量急剧增长随着物联网的不断成熟,智能设备的数量呈现井喷式的增长。

这种迅速增长会给设备的运行和管理带来非常大的挑战,尤其是在安全管理方面。

2、设备通信安全风险加大物联网下的设备不再只是局限于物理空间的连接,更多的是通过数据进行网络连接。

设备之间的通信涉及许多隐私信息和机密数据,这些数据可能会被黑客攻击者获取,从而对个人隐私和商业秘密数据造成威胁。

3、设备管理粗放在物联网时代,一个公司的设备可能会遍布世界各地,这使得设备的管理变得粗放和分散。

不同类型的设备,不同的数据访问权限和不同的安全配置要求都需要被考虑进去。

这种粗放式的设备管理在保障设备安全与数据安全方面会希望假。

二、物联网下的设备安全应对措施1、加密攻防系统保护数据对于物联网下的设备,加密攻防系统更加需要,以保护数据不会被盗窃或被篡改。

攻击者受到设备的防御和加密形式保护时,他们需要耗费更多的时间才能攻击和获取数据。

这就可以通过安装网络防火墙来控制数据,添加VPN虚拟专用网络,使用户通过认证后才能获得身份验证。

2、追踪维护设备的状态一个完整有效的安全系统并不局限于每个设备的自身安全。

它也需要监控设备,监测日志及其它设备数据,并跟踪设备状态。

此外,通过使用设备识别系统,设备在安全漏洞被发现后,将要求更新所有设备的安全防护程序和应用程序,以适应新的威胁和攻击形式。

3、设备固件升级设备固件安全升级:由于物联网设备所使用的许多固件和软件都是基于开源的,因此被攻击者利用其开放原始代码的漏洞,来破解这些设备并侵犯个人隐私数据。

为此,及时更新固件是需要的。

有时候由于官方渠道未及时推送固件升级,而存在独立固件升级机制的开放源的设备这时需要及时采取升级操作。

如何应对物联网设备面临的安全挑战

如何应对物联网设备面临的安全挑战在当今数字化的时代,物联网设备已经成为我们生活和工作中不可或缺的一部分。

从智能家居设备到工业控制系统,物联网的应用范围不断扩大,为我们带来了诸多便利。

然而,随着物联网设备的普及,安全问题也日益凸显。

这些设备往往存在着各种漏洞和风险,可能导致个人隐私泄露、财产损失甚至危及公共安全。

因此,如何应对物联网设备面临的安全挑战,成为了一个亟待解决的重要问题。

首先,我们需要了解物联网设备面临的主要安全挑战有哪些。

一是设备本身的脆弱性。

许多物联网设备在设计和制造时,为了降低成本和追求便捷性,往往忽视了安全性能。

它们可能使用了简单的默认密码,或者缺乏加密和认证机制,使得黑客能够轻易地入侵和控制这些设备。

二是网络连接的风险。

物联网设备通常通过无线网络进行连接,如WiFi 或蓝牙。

这些网络可能存在漏洞,容易被攻击者利用进行中间人攻击、拒绝服务攻击等,从而干扰设备的正常运行。

三是数据隐私问题。

物联网设备会收集大量的个人和敏感信息,如位置、健康数据、家庭活动等。

如果这些数据没有得到妥善的保护和加密,一旦被窃取,将给用户带来极大的危害。

四是供应链安全隐患。

物联网设备的生产涉及多个环节,包括硬件制造、软件开发、物流配送等。

在这个过程中,任何一个环节出现问题,都可能导致设备被植入恶意软件或存在其他安全缺陷。

那么,针对这些安全挑战,我们应该采取哪些措施来应对呢?加强设备的安全设计是关键的一步。

制造商在开发物联网设备时,应当将安全作为首要考虑因素,采用更强大的加密技术、设置复杂的默认密码,并提供安全更新机制,以确保设备在使用过程中能够不断修复漏洞。

同时,相关监管部门也应制定严格的安全标准和规范,对不符合要求的设备进行限制和处罚。

用户自身也要增强安全意识。

在使用物联网设备时,及时修改默认密码,避免使用过于简单的密码。

定期更新设备的软件和固件,以获取最新的安全补丁。

此外,要谨慎选择物联网设备,选择那些来自知名品牌和有良好口碑的产品。

如何应对物联网设备面临的安全挑战

如何应对物联网设备面临的安全挑战在当今数字化的时代,物联网设备已经广泛渗透到我们生活的方方面面,从智能家居中的智能音箱、摄像头,到工业领域的传感器和控制系统,再到医疗保健中的远程监测设备。

然而,随着物联网设备的普及,安全问题也日益凸显。

这些设备往往存在着诸多安全漏洞,给个人隐私、企业数据乃至国家安全带来了严重的威胁。

那么,我们应该如何应对物联网设备所面临的安全挑战呢?首先,我们需要了解物联网设备存在的安全隐患。

一方面,许多物联网设备在设计时就没有充分考虑安全因素。

为了降低成本、加快上市速度,厂商可能会在安全防护方面偷工减料,导致设备容易受到攻击。

比如,一些设备可能使用了弱密码或者默认密码,攻击者很容易就能破解并获取控制权。

另一方面,物联网设备的通信协议也可能存在漏洞。

由于物联网设备之间需要频繁地进行数据交换,如果通信协议不安全,那么数据就有可能在传输过程中被窃取或篡改。

其次,用户自身的安全意识淡薄也是一个重要问题。

很多用户在使用物联网设备时,没有更改默认密码,或者随意将设备连接到不安全的网络,这都给攻击者提供了可乘之机。

此外,用户对于设备所收集和处理的个人数据缺乏足够的关注,不清楚自己的隐私信息可能被如何使用和共享。

那么,针对这些问题,我们可以采取哪些措施来应对呢?对于设备制造商来说,应当将安全设计纳入产品开发的整个生命周期。

在产品设计阶段,就要考虑到可能存在的安全风险,并采取相应的防范措施。

比如,使用强加密技术来保护设备存储的数据和通信过程中的数据,避免使用容易被破解的默认密码,同时为用户提供方便的密码修改和管理功能。

在软件开发方面,要进行严格的安全测试和代码审查。

及时发现并修复可能存在的漏洞,确保设备的软件系统具备良好的安全性。

而且,制造商还应该为设备提供及时的安全更新和维护服务,一旦发现安全漏洞,能够迅速推送补丁,保障用户设备的安全。

对于用户而言,提高自身的安全意识至关重要。

在购买物联网设备时,要选择知名品牌和有良好口碑的产品。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Security Vulnerabilities, Challenges and Opportunities in Hardware Design for IoT Devices 物联网设备硬件设计的安全隐患、挑战和机遇Gang Gang Qu QuUniversity of Maryland, College Park2015 中国互联网安全大会September 30, 2015Evolving role of HW in security:Enabler Enhancer EnforcerBe careful whereyou store the keyHardware in Security and Trust[Ross Anderson, Security Engineering 2001]•Reverse engineering •Side channel attacks •Microprobing •Fault generation •Software attacks •…Be careful where you store the keyPhysical AttacksSCA: Attackers with Good Ears …•Side channel analysis attacks:–Monitor/measure chip’s physicalcharacteristics during its normaloperation–Perform data analysis to learninformation•Side channels:–cache memory, power/current,timing, scan chain, EM radiation,output signal …Development of a Cipher•Design and implementation of a cipher –Algorithm/protocol design–Software implementationCryptographer Mathematician General purpose computing platformRSA:C = P e(mod n)P = C d(mod n)Softwareengineer 1.binary: k s k s-1…k1k02.b = 1;3.for (i=s; i>=o; i--)4.{ b = b*b (mod n);5.if (k i== 1)6. b = b * a (mod n)7.}8.…•Goal: Compute a e(mod n)1.convert e to binary: k s k s-1…k1k02. b = 1;3.for (i=s; i>=o; i--)4.{ b = b*b (mod n);5.if (k i== 1)6. b = b * a (mod n)7.}8.return b;The value of bit kidetermines whether this non-trivial operation will be required. Side channel attacks! Observable side channel info during hardware execution: current, power, timing, …Modular Exponentiation: a e (mod n)/document.asp?doc_id=1278081Power Analysis AttacksSecurity comes by design, not by default!A B x A’B’00001001100100001110100101010011010111110/11/0What I wantWhat I get works, but is untrusted.There are backdoors!Trust in Hardware DesignMalicious Designadding hidden access tostate 00[Dunbar and Qu, TECS’14][Dunbar and Qu, IWLS’13][Sergei and Anderson et al, CHES 2002]Optical Fault Injection Attacks3748Weakest Link ?Evolving role of HW in security:Enabler Enhancer EnforcerHardware in Security and TrustSecure Systems basedon Trusted HardwareGreat Promises!TPM PUFHW-SW co-designTrust Platform Module (TPM)•TPM refers to–the set of specifications for a secure crypto-processor, and–chip implementation of these specifications.•TPM chips–can be installed on the motherboard and is used inalmost all PCs, laptops, and tablets; most smartphones.–Best to be used together with: firewall, antivirussoftware, smart card, biometric verification–Vendors: Atmel, Broadcom, Infineon, Sinosun,STMicroelectronics, Winbond, Toshiba, Intel, etc.Main Functions of TPM•hardware authentication•cryptographic key generation•protection of cryptographic keys •hardware pseudo-random number generation•sealed storage (passwords, encryption keys and digital certificates)•remote attestation Does TPMsolves all theproblems?>?Counter 1Counter 296790101881start/stopfeedbackPhysical Unclonable FunctionRing Oscillator PUFsEach challenge creates two paths through the circuit that are excited simultaneously. The digital response is based on a (timing) comparison of the path delays.…Challenges D Q 110011001100011CPhysical Unclonable FunctionPUF: Unclonable KeyA Silicon PUF can be used as an unclonable key.The lock has a database of challenge-response pairs. To open the lock, the key has to show that it knows the response to one or more challenges.?PUFPUF: Secret Share•If a remote chip stores a private key, Alice can share a secret with the chip if sheknows the public key corresponding to the stored private key–Alice encrypts the Secret using chip’s public key,only the right chip can decrypt the Secret using thestored private key.–The chip encrypts the Secret using chip’s privatekey, it can only be decrypted when the correctpublic key is used.Alice•Alice wishes to authenticate a chip•She has a challenge response pair that no one else knows, which can authenticate the silicon PUF on the chip•She asks for the response to the challenge •Chip authenticated if response is correctPUF1. Challenge, Task2. ResponseAnyone can see challengeand ask PUF for theresponseAnyone can see response if it is not encryptedBut only the genuine chip can generate the right responsePUF: Device Authentication•How much data can be embedded?•How to ensure the code is still executable?OpcodeCompressed OperandIdentify bit positionsThen compress itOpcodeOperandData to be embeddedWhat to embed? Performance:Branch predictorSecurity:Secret key, ECC, parity bit, integrity checker,Data Embedding in Binary CodeConventional ProcessorSecurity Related InformationHigh-Performance Trusted ProcessorLight-weight DecoderHigh Performance CPU PipelineAdmission ControllerIntegrity, Reliability, and Origin CheckInstruction CacheLUTPseudo Instructions with Side InformationPerformance Enhancing InformationInterrupt:abnormally report, system shutdown, …Decoded InstructionSide InformationData ExtractorLook-up Table (LUT)small size; allow light-weight extraction of embedded data[Taylor, Yin, Wu, and Qu, HOST 2008]Trusted Execution EnvironmentSoftware solutions build on untrusted HW arenot soluitons.Needs:•Function •Miniature/size•Performance •Cost•Low power •Reliability•SafetyEDA tools√√√√√√√More Needs:•Security •Privacy •Trust•Lower powerXX X ?Hardware has advantages in meeting these needs! EDA Meets Designing the ThingsNobody is An Island•Security, privacy, trust issues remain as long as currency exists•Attacking surface grows faster thancountermeasures•No system is an island,–a holistic approach to build secure system–Cryptography, software, hardware, communication,device, …•Hardware is the root of security, trust, privacy Enabler, Enhancer, EnforcerConclusions3748。