基于路由欺骗的内网非法外联监控系统设计

新型非法外联监控系统的研究与实现

link

system

and large adopted by lots of government departments

organizations,because

or

of its simple

LAN exploration and suitability for the security needs of large—scale

link

OCCurS and

once

it

Occurs.the agent program will connect with the intranet monitoring center to cut off the illegal

a

link

in time,thus greatly improving the safety and reliability.After deeply analysis of

控及对物理隔离的有效性进行检查。它提供对指定网段内计算机用户的实时监控,及

时发现其中的拨号等非法外联行为,从而有效地维护用户网络的安全,尤其是对已经

中山大学 硕士学位论文 新型非法外联监控系统的研究与实现 姓名:何烽华 申请学位级别:硕士 专业:计算机技术 指导教师:龙冬阳 20090501

论文题目:新型非法外联监控系统的研究与实现 专业:计算机技术

硕(博)士生:硕士

指导教师:龙冬阳

摘

要

随着计算机应用的普及,网络安全问题越来越引起人们的重视。非法外联监控技

学位论文作者鲐锈噜午

吼扩7年』月岔日

学位论文使用授权声明

本人完全了解中山大学有关保留、使用学位论文的规定,即: 学校有权保留学位论文并向国家主管部门或其指定机构送交论 文的电子版和纸质版,有权将学位论文用于非赢利目的的少量复 制并允许论文进入学校图书馆、院系资料室被查阅,有权将学位 论文的内容编入有关数据库进行检索,可以采用复印、缩印或其 他方法保存学位论文。

非法外联监测系统的研究与实现

1 研究背景

内所有终端安装客户端软件 客 户端软件对终端 的信 息进行实 时

随着互联 网的广泛应用 在 政府 、金融 、学校 、运营商 等大型 的监 控、信 息上报至 网络 中的管理监控 服务器 如 果终端有任何

企 事业单 位中 都 组 建了单 位 的内部 网络并且 需要 与互 联网连 异散 终端本身、网络连接等异常 觯根据预先设置好的规则上报

The research and implementation of illegal external link monitoring

SVStem ,

Li Na,Zhang Xiaoning,Wang Fan

(School of computer science,Shijiazhuang Railway University,Shijiazhuang Hebei,050043)

Abstract :with the development of information technology,intranet iS used in the interior of thefinancial institutions,government and institutions.But how to ensure security of the whole network,and prevent some intranet users break the rules and connect to the internet either through Dialup or other ways — the iI1egal external Iink iS increasinglY a network and information security issues.Thi S paper diSCUSSeS a complete monitot system on iiIegal external iink. Keywords:Illegal External Link:route :Real—time Alarm

Web通信中可疑域名监控与反制系统的设计

_d〇i :10.3969/j.issn.1671-1122.2017.12.003/201_7年第12期n C t i n f o s e c u r i t y技术研究_Web通信中可疑域名监控与反制系统的设计----------------------------赵国锋,赵岩,王新恒,叶飞------------------------------(重庆邮电大学通信与信息工程学院,重庆400065.)摘要:W eb通信中可疑域名层出不穷,对网络安全构成了严重威胁。

为了解决W eb通 信服务中存在的伪冒、欺骗以及不良域名等带来的安全威胁,文章设计了一种针对W e b通信中可疑域名的监控与反制系统。

该系统主要通过B G P进程实现目标流量牵引,捕获并解析目标流量中D N S数据报文,并与可疑域名数据库中的可疑域名进行匹配,匹配成功的域名则通过调用安全模块实现安全控制。

通过搭建校园网环境进行测试,表明该系统操作简单,易于部署,能够实现对可疑域名的监控和反制。

关键词:网络安全;W eb通信;监控系统中图分类号:TP309.1 文献标识码:A 文章编号:1671-1122 ( 2017 ) 12-0011-06中文引用格式:赵国锋,赵岩,王新恒,等.W e b通信中可疑域名监控与反制系统的设计m.信息网 络安全,2017 ( 12) : 11-16.英文引用格式:ZHAO Guofeng. ZHAO Yan. WANG Xinheng. et al. A New Design of Suspicious Domain Name Monitoring System for Web Communication^]. Netinfo Security, 2017(12):! 1—16.A New Design of Suspicious Domain Name Monitoring Systemfor Web CommunicationZHAO Guofeng, ZHAO Yan, WANG Xinheng, YE Fei(School of C ommunication and I nformation Engineering, Chongqing University of P osts and Telecommunications,Chongqing 400065, China)Abstract: In Web communications, suspicious domain names have emerged frequentty, which poses a serious threat to network security. Traditional domain name analysis technology can only carryout simple protocol analysis, and it has complex operation, difficult deployment and heavy resourceconsumption. In order to solve the false threats, deception and bad domain names in Web sendees, amomtormg and reverse system for suspicious domain names m Web communication is designed mthis paper. This system mamly through the BGP process to achieve the goal of traffic traction,DNSdata packet capture and analysis of target flow, and matched with suspicious domain name suspiciousdomain name database, matching the success of the domain name b}^ calling the security module torealize safety control. The test of building campus network shows that the system is easy to operate anddeploy. It can monitor and counter the suspicious domain name.Key、vords: network security; Web communication; monitoring system收稿日期:2017-8-15基金项目:囯家自然科学基金青年基金[61402065]作者简介:赵囯锋( 1972—),男,陕西,教授,博士,主要研究方向为流量测量、网络安全、未来网络;赵岩( 1990—),男,河南,硕士研究生,主要,研究方向为S D N网络、网络安全;王新恒(1987—),男,山东,博士,研究生,主要,研究方向为未来网络、网络安全;叶飞(1992—),男,山东,硕士,主要究方向为流量测量、网络安全。

非法外连防御解决方案下载

非法外连防御解决方案下载大中小非法外连的定义及危害“非法外连”是指,在建设了网络准入及安全机制后,内网用户在不被允许的情况下,私自通过其他链路连接互联网或其他网络,进行不受控的网络访问。

这种情况在金融、政府、军队、企业等信息保密程度高,管理严格的单位,尤其常见。

一些内网用户出于自己的私欲,希望实时了解股市行情,或者与朋友通过即时通讯软件聊天,甚至图谋不轨偷窃内部信息,都会采取非法的手段连接外部的网络。

如果说网络访问控制系统(NAC)是网络准入的一道大堤,保障网络的安全,那么形形色色的“非法外连”行为,就是让这道大堤毁于一旦的蚁穴。

用户不受控的“非法外连”,让我们辛辛苦苦建立起来的网络安全体系变成了形同虚设的“马其顿防线”,也打通了外部病毒、木马、网络攻击通往内网,以及内部机密信息流向外网的一个“秘密通道”,更可怕的是,这种非法连接都是在网络管理人员不知情的情况下发生的,无法精确布防,在安全、泄密事件发生后,无法追根溯源,着实是让网络管理人员极其头痛的一个顽疾。

非法外连的常见手段图1-1非法外连常见手段计算机采用双网卡进行非法外连用户采用双网卡的方式,一端连接内网,一端连接外网,进行不受控的外网访问,这在笔记本电脑普及的今天是比较常见的手段,笔记本电脑通常有无线和有线两块网卡,通过有线网络连接内网,进行受控访问,而通过无线网络连接外网,进行不受控访问,电脑本身就变成了内网和外网的一个通道,带来很大的安全隐患。

计算机采用拨号的方式进行非法外连虽然采用56k猫拨号上网在今天已经比较少见了,但这也是非法外连的一个比较“方便”的手段。

员工桌上都有电话线,通过电脑自带的Modem进行拨号,虽然速度慢,但也能实现非法外连,给信息泄漏和病毒入侵留下了后门。

已认证主机给未认证主机做代理服务器上网这种行为其实是一种“非法内连”行为,但其危害跟非法外连类似。

已认证主机拥有访问内网的权限,而未认证主机对于内网来说,就是不被接受的访客,通过代理的方式,未认证主机可以堂而皇之的进入到内网,而且其网络访问行为最终也只能追溯到做代理的主机那里,一些违规行为无法精确定位到源头,一些病毒攻击等也通过这种未授权的访问被引入到内网中来。

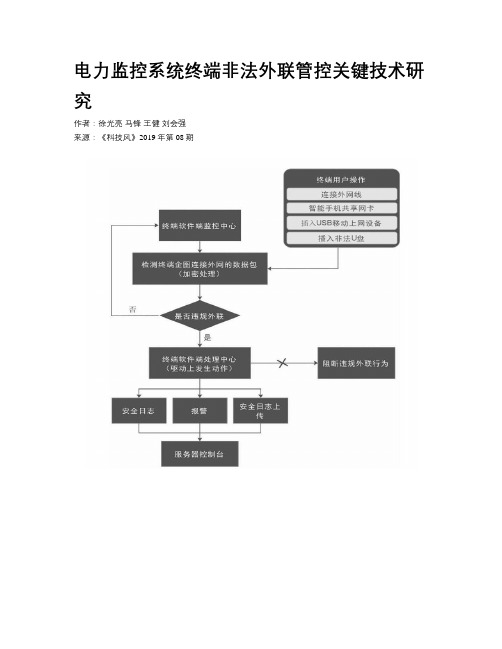

电力监控系统终端非法外联管控关键技术研究

电力监控系统终端非法外联管控关键技术研究作者:徐光亮马锋王健刘会强来源:《科技风》2019年第08期摘要:当前电力公司的信息化和数字化的发展伴随着信息泄露、数据丢失、病毒入侵、网络瘫痪等不安全事件对信息系统的挑战。

结合全网信息网络现状及需求,从管理及技术上阻止入侵信息系统事件的发生,有效控制违规外联,提高公司信息内网的安全性。

本文简要分析了内网外联面临的严峻形势以及当前违规外联的监控手段,以技术为主,管理为辅的方式,减少违规外联引发的内网安全隐患,确保内网的信息安全。

文章深入研究了違规外联发现与阻断技术,针对传统违规外联监控系统的不足,设计了一种新的内网计算机和移动设备违规外联行为监控系统。

该系统构建了全方位、实时性、精确化的信息内网管理方式,通过实时阻断违规外联的技术手段,有效避免了漏报、误报的问题,通过写入机器码方式将终端信息录入数据库,极大程度简化了硬件部署、缩短了响应时间,通过双进程对进程的保护确保防护能够实时常态化运行,通过对Linux平台底层数据包管控手段,确保违规外联的有效性。

关键词:信息泄露;Linux平台;违规外联监控一、背景一些保密性极高的单位,为了保证数据和信息的安全,进行了内网和外网的物理隔离。

但是有些内网用户可能会违反安全性的规定,私自插外网线或USB设备分享等方式连接到互联网,黑客就可以攻击这台机器,并通过这台机器访问内部网络,窃取机密资料,恶意的攻击甚至造成网络瘫痪。

由于私插网线或USB设备共享上网不经过防火墙,所以防火墙对于这种方式的攻击无能为力;另外,通过这台机器访问内部网的其他机器,完全可以通过合法身份进行,对于这种访问,IDS也不会发现,当前很多安全产品都无法处理这种非法外联漏洞。

本公司研究一种非法外联监控技术作为管理者有效的技术手段,可以全面、实时地监控整个单位网络内部的非法外联行为。

本文对非法外联监控技术进行了深入研究,关键技术主要体现在以下几个方面:(1)本研究是在Linux环境中一种新型的C/S架构技术,在传统模式上提出更完善的管控技术,弥补安全事件漏报、误报、上传不及时的问题。

内部网络用户非法外联监控系统的设计与实现

内部网络用户非法外联监控系统的设计与实现摘要用户的非法外联行为一直是企业内部网络安全的一个重大隐患。

通过对NDIS协议驱动开发技术和Winsock2 SPI技术的研究,设计一套基于网络接口设备信息和端口探测的非法外联监控系统。

在该系统中使用LSP技术来实现网络阻断,并防止系统被用户强行关闭,从而阻止内部网络用户的非法外联行为,确保内部网络安全。

目前已经在校园网中进行应用。

关键词非法外联;NDIS;端口探测;LSP0 引言随着互联网的不断发展以及内部网络广泛使用,网络安全问题愈发严重。

为了防范病毒及保证网络安全,很多单位开始限制内部网网络与Internet的连接,具体可分为两种情形:1)禁止内部网络与Internet连接;2)内部网络的主机只允许通过指定网关和防火墙连接Internet。

如果这些内部网络的用户通过其他途径与Internet连接,则视为非法外联行为[1]。

非法外联的方式包括通过各种调制解调器(VPN、ISDN、DDN、XDSL、电话拔号等)、计算机双网卡和无线(IEEE802.11b、GPRS、WAP)等手段[2]。

如何监控非法外联行为,成为内部网络的管理者必须解决的问题,相关研究也相继展开。

目前,非法外联监控系统主要有两种实现方式:一种采用C/S(客户端/服务器)架构[2-4];另一种采用双机架构[5]。

双机架构模式的实现原理是监控中心发送探测包,诱导非法外联主机把探测包发送至外部网络中的报警中心。

双机架构模式的监控系统有三大不足之处:一是不能监控到离线非法外联行为,即用户断开与内部网络的连接而直接接入外网中;二是探测包可能无法穿越非法外联接入网络中部署的设备防火墙、VPN设备或加密设备等;三是用户端的阻断软件(如各种类型的个人防火墙)可能会屏蔽监控中心的探测包[4]。

而由监控中心和安装在各台主机上的监控代理组成的监控系统(C/S架构)则没有这方面的缺陷。

目前,这种模式下对非法外联行为的判断方法主要有拦截拨号函数[5,6]和基于路由表查找[2,3,7,8]。

非法外联检测之icmp路由概要设计

⾮法外联检测之icmp路由概要设计⾮法外联检测1、前⾔简介:随着⽹络应⽤的⽇益普及,其各分⽀机构间业务开展越来越依赖于⽹络通讯平台。

⽹络安全的重要性理所当然的引起了⼈们的⾼度关注,各种保障信息数据机密性、完整性和真实性的防范⼿段正被⼈们在⽹络应⽤的各个领域积极的推⼴。

⾮法外联监控系统就是⼀种被⼴泛应⽤的安全⼯具,它能对企业内部⽤户未授权联接互联⽹的情况进⾏实时监控,并能及时通过报警信息告知系统管理员采取相应措施,避免敏感信息的泄密,在实际应⽤中处于⾮常重要的地位。

2、软件设计背景:背景:⼀般来说,在企业的⽹络体系安全策略中有防⽕墙,漏洞扫描,⽹络病毒系统等,上述安全策略可以保证防御⼀般性的攻击,加强安全性能。

但是,如果出现局域⽹内部⽤户违反了贵的,私⾃通过拨号或者其他⽅式连接到互联⽹上。

此时⽤户私⾃与外⽹联通,在⼀定程度上脱离了局域⽹保护,此时该⽤户机器就易受到外⽹病毒的攻击,可能导致企业相关信息的泄漏,严重时甚⾄可能使整个⽹络瘫痪,造成⽐较严重的损失。

如果在⽹络体系安全策略中添加⾮法外联检测系统,对局域⽹内⾮法外联的⽤户进⾏有效检测并添加告警,将是防⽌企业机密信息外泄、⽹内系统安全的有效⼿段。

3、软件实现⽬的:软件⽬的:⾮法外联系统主要对局域⽹内部⽹络进⾏监督,通过对内部⽹络⽤户⾮法接⼊互联⽹的⾏为及时的告警,从⽽保证内部⽹络机密信息的安全。

4、软件运⾏环境:4.1软件⾓⾊定位此功能模块是在linux系统上运⾏的模块,模块处于⽹络应⽤层。

4.2软件依赖环境软件需要运⾏在linux系统。

5、软件结构⽰意图:软件模块在linux系统上运⾏,分别有客户端负责发送检测数据包,服务端,接收并解析数据包。

5.1检测系统⽰意图如下(图1):图1.5.2客户端⽰意图如下(图2 客户端):5.3服务端⽰意图如下(图3 服务端)6、软件实现原理:6.1 检测原理利⽤路由规则,新添加路由为默认优先路由,在局域⽹内某台linux探测机上通过添加⾮内⽹段⼀ip,后通过该ip想局域⽹内指定主机ip或所以存活主机ip发送icmp请求包(此时需要在⽹关配置linux探测机⽹段路由,以便探测机能够收到回复包),探测机运⾏有服务端收包程序,如果不能够收到被探测主机ip的icmp回应包,则说明该主机⾮法外联,反之,该被探测机正常。

非法外联监测系统的设计和实现

非法外联监测系统的设计和实现信息技术中图分类号:TP3932008耳第7期文献标识码:A文章编号:1009—2552{2008}07—0180—03非法外联监测系统的设计和实现刘贵明(南阳理工学院,南阳473004)摘要:在某些需要保密的机构中,局域网与互联网必须是物理隔绝的.非法外联监测系统可以实时监控其是否完全隔离,并对安全隐患发出警报.现介绍了非法外联监测系统结构,并给出具体的设计思路.关键词:非法外联;监测控制台;探测代理DesignandimplementationofillegalexternallinkmonitoringsystemUuGui.ming(NanyangInstituteofScienceandTechnology,Nanyang473004,China)Abstract:Whenhi曲securityisrequiredinsomedepartments,thelocalareanetworksmustbeisolatedfrom intemetthomughly.megale~emallinksystemcanmonitorwhethertheyaresegregatedandra isethealarmforthesecurityweakness.Thepaperintroducesthearchitectureofthesystemandpresentsadesig nsolutionindetail.Keywords:illegalexternallink;momtorconsole;detectionagent0引言目前很多用户对于内部的网络具有特殊的使用需求,如要求专网与互联网等外网采取物理隔离措施的网络用户,以及对内部人员的网络使用行为具有特别安全限制规定的用户.对于这些用户来说,其内部人员通过MODEM拨号,双网卡或无线上网卡等方式接入外网和互联网通常是被禁止的.由于通过这些方式上网相当于给外部人员入侵留有后门,属于严重的网络安全隐患,因而很有可能引致网络遭受黑客攻击,内部信息泄漏等安全事件.非法外联监测系统正是为了防范此类安全问题而设计, 它对内部人员的非法外联行为进行实时监控,对物理隔离措施或安全限制规定进行有效性检查,帮助用户进行安全审计并加强和落实相应的安全措施和规章制度.能够实时监测并发现内网用户的非法外连行为,以日志的形式详实地记录下每一次非法接人的具体信息,通过手机短信,电子邮件等方式产生报警信息告知系统管理员采取相应措施,避免重要信息的泄露.一18O一1系统组成和原理1.1系统组成非法外联监测系统由非法外联监测控制台和主机探测程序两个部分组成.该系统的工作是在非法外联监测中心的支持下完成的.非法外联监测控制台和主机探测程序是两个相互配合监测软件,由用户安装在内部网的计算机中.如果内部网只包含一个局域网,则只需要在内部网的一台主机中安装监测控制台和主机探测程序即可;如果内部网包含多个局域网,则需要在内部网中选择一个中fl,局域网安装监测控制台和主机探测程序,其他各个局域网分别安装一个主机探测程序."非法外联监测中心"是位于因特网上的监测服务网站,在整个系统中起到数据包的接收,分析,告警,存储,查询等功能.如图1所示,监测中心收到经过过滤的数据包后可以判断出非法上网主机的收稿日期:2OO7—12一ll作者简介:刘贵明(1967一),男,毕业于武汉理工大学,工学硕士,现在河南南阳理工学院任教.从事计算机网络管理和教学工作网卡,拨号,无线上网图I系统组成网络和内部IP地址,通过手机短消息可以将告警信息发送到相应的网络管理员手机上.同时将数据包的信息存储供网络管理员查询.1.2系统原理非法外联监测系统对内部网的主机定义了5种状态:①符合基准的(正常的)活动主机.②发生IP篡改的活动主机.③非法接入的活动主机.④非活动(关机或断开网络)主机.⑤状态不明主机.非法外联监测控制台对主机状态的判断是利用内部网主机信息列表和基准地址数据库通过地址匹配实现的.基准地址数据库是一个保存有许多条完整的主机地址信息的列表.在内部网主机信息列表中,如果一条主机地址信息同时包含IP地址和MAC 地址,则这条主机地址信息是完整的;如果一条主机地址信息只包含IP地址,则这条主机地址信息是不完整的.基准地址数据库只保存完整的主机地址信息.完整的主机地址信息还有可能包含主机名和主机描述,但这两种信息都不是关键信息,对于判明主机状态没有价值.在非法外联监测控制台,如果某子网内一台主机的IP地址和MAC地址存在于内部网主机信息列表中,且这两个地址已成对登记在基准地址数据库中,则认为该主机的地址符合基准,是网络内的合法主机;如果某子网内一台主机的IP地址和MAC地址存在于内部网主机信息列表中,其MAC地址已登记在基准地址数据库中,但是,其IP地址与登记不符,则认为该主机是发生口篡改的活动主机;如果某子网内一台主机的IP地址和MAC地址存在于内部网主机信息列表中,其MAC地址未登记在基准地址数据库中,则认为该主机是非法接入的活动主机. 如果某子网内一台主机只有地址存在于内部网主机信息列表中而没有MAC地址,则会由于主机地址信息不完整而无法判断该主机的状态,此时,认为该主机"状态不明".在非法外联监测控制台用户界面的主机信息窗中,对状态不明的活动主机用白色标示.如果非法外联监测控制台持续一段时间无法探测到的一台曾经探测到的主机的IP地址,则认为该主机已由活动主机变成了非活动主机,意味着它已关机或与网络断开.在非法外联监测控制台中,由专门的非法外联监测模块实施非法外联监测.由于非法外联监测系统采用了可靠性和准确性极高的三层复合主机探测技术,因此,其构建的内部网主机信息列表非常完善.非法外联监测模块通过向内部网主机信息列表中的每一台主机发送非法外联监测包,实施非法外联监测.非法外联监测系统目前在2个(最多5个) 作为后台支持的监测中心支持下工作,作为反假冒措施的关联判别需要监测中心成对地接收监测回应数据包,因此,非法外联监测模块必须向一台主机接连发送2X2个数据包才能对其完成一次监测.非法外联监测数据包采用了IP欺骗技术,也就是说非法外联监测模块发送的每个非法外联监测数据包的源地址都被伪造成了非法外联监测中心的IP地址.当被监测的一台主机收到非法外联监测包后,它会根据源地址向非法外联监测中心发送一个接受或拒绝数据包(取决于对应的目的端口处于打开还是关闭状态).如果该被监测主机未处于非法外联状态,则处于因特网上的非法外联监测中心无论如何也不会收到此主机发送的监测回应数据包,因而不会产生非法外联告警;如果该被监测主机处于非法外联状态,则处于因特网上的非法外联监测中心就会收到此主机发送的监测回应数据包,并能够从所接收数据包的源地址中解析出该违规主机的IP地址,并产生非法外联告警.一181一2监测控制台软件设计监测控制台端的功能模块如图2所示,可分为用户UI模块,活动主机地址搜集模块和探测包发送模块以及主机探测程序的功能的集成.主机地址探测功能被集成到监测控制台中,使监测控制台所在子网的活动主机探测由控制台自己来完成.这三个模块是相对独立的,同步运行的.它们通过核心数据结构"活动主机地址表"来决定自己的具体行为.其中,活动主机地址搜集模块负责填写这张表,而用户uI模块和探测包发送模块通过读出这张表的内容来完成自己的任务./活动主机列表\,/l\//命令J命令\\活动主机地址探测包发送模块用户UI模块搜集模块交互图2监测控制台软件框架2.1用户UI模块模块负责控制台端与用户的接口.它可以让用户配置系统,输人命令并显示命令的结果和执行状态.2.2活动主机地址搜集模块模块负责与各个子网的主机探测程序通信,请求主机探测程序发送它所在子网的活动主机地址信息给控制台.如果在某个子网中没有发现主机探测程序则本模块亲自进行此子网的活动主机地址搜集,但是这种搜集无法得到活动主机的MAC地址. 本模块将搜集到的地址信息填入"活动主机地址表" 中,用户uI模块将实时的显示此表中的信息给用户,探测包发送模块将根据此表中的活动主机的地址来发送探测数据包.此模块还负责将"活动主机地址表"中的信息与"网络地址基准数据库"相比较, 将与"网络地址基准数据库"不符的地址信息在"活动主机地址表"中标识出来.用户uI模块会将不符的地址提示给用户.2.3探测包发送模块模块所依据的数据结构就是"活动作机地址表",它周期性的给"活动主机地址表"中的每一个地址发送探测数据包.对"活动主机地址表"中的所有地址依次发送一个探测数据包所经过的时间称为一次探测周期.此模块根据"活动主机地址表"的变化而调整探测包的发送,最大的变化响应时间为一次探测周期.一182一对每个收集到的地址本模块开始发送探测包.如果某个地址上有非法上网活动监测中心会得到该地址的信息并通过EMAIL或短信等途径传送给管理员.3主机探测软件的设计主机探测程序负责收集所在主机网段的MAC,IP及主机名信息,并将收到的信息发送到检测控制台,包括通信,主机探测和控制模块.3.1通信模块通信模块完成与监测控制台的通信连接,传送监测控制台的命令和探测到的数据.确认连接的有效,唯一性,对连接的数据进行加密,取数据时相应的解密.3.2主机探测模块主机探测模块准确有效地完成该主机网段的MAC,IP及主机名的信息收集,并将这些信息发送到监钡0控制台.对于MAC和IP地址的发现,采用ARP协议,优点是不受操作系统的限制.用广播的方式,向本网段发送ARP的Request广播包.同一网段的主机收到探测包后,发回一个REPL Y的ARP回应包,探测程序接收并分析数据包地址的有效性,确认得到的MAC 和IP地址.采用NETBIOS协议,获取WINDOWS系统的主机名;对于LINUX下主机名,采用DNS域名解析的方式.3.3控制模块控制模块主要是初始化程序,启动各个子程序.4监测中心软件设计本系统主要分为系统控制模块,数据包接收处理模块,告警模块,Email模块,远程管理等几个模块.4.1系统控制模块初始化程序,启动各个子线程.支持远程启动和远程停止,启动后自动运行.支持显示调试信息和启动时的错误信息.系统运行过程中产生的状态信息和错误信息记人数据库日志.4.2数据包接收处理模块建立一个数据包捕捉线程.过滤符合条件的数据包.解密数据包中的客户II)和源IP地址.分析数据包的内容,时序,如果判定为发生非法上网则调用告警模块.使用另一个线程判断非法上网的停止时间段, 并将非法上网的主机信息记录人数据库detect表. 4.3告警模块创建并初始化告警线程.检索告警(下转第185页)hostsallow=all#允许局域网所有机器访问printeapname=/ete/samba/printcap#打印配置文件所在目录loadprinters=yes#允许装载打印机printing=lprng#选择的打印管理系统类型guestaccount=guest#允许guest帐户登入security=share!#安全模式类型nullpasswords=yes#不设置密码socketoptions=TEP—NODELAYSO—RCVBUF=8192SO—SNDBUF=8192#应用中证明可以增强服务器的工作效率#======ShareDefinitions======[1p]#共享网络打印机属性段设置,定义中的打印机名是lp,#必须和/etc/samba/printcap文件中定义的打印机名称相同comment=hp1600J#显示共享打印机名字path=/var/spool/lpd#打印队列所在目录bmwseable=no#设置为不可见public=yes#设置为公共属性guestok=yes#允许guest帐户登入writable=no#设置为不可写printable=yes#设置为可打印(3)添加启动Samba服务的脚本,内容为:#!/bin/shif[一x/usr/sbin/samba/smbd—a—x/usr/sbin/samba/ nmbd];thenechoStartingSamba…/usr/sbin/samba/smbd—D#一D参数设置为后台运行/usr/sbin/samba/nmbd—D#一D参数设置为后台运行fi5客户端连接到网络打印机5.1在Windows上访问LinuxSamba服务器共享打印机在Windows网上邻居中,查看工作组就能看得到,或者在浏览器上输入如下\\ip地址或计算机名,这样就能看到这个机器上的共享打印机了,按照安装网络打印机的方法安装该打印机的驱动就能正常使用了.5.2在Linux上访问LinuxSamba服务器共享打印机以Linux图形界面为例,启动Xwindows之后,在xterm中输入printtool&或用鼠标单击control—panel (控制面板)中的printerconfigumtor,在配置新的网络打印机中选择SMB/Windows98/NTPrinter,选择完打印机类型及其它属性参数后就添加成功了.5.3在Unix上访问LinuxSamba服务器共享打印机以ScoUnix5.0.5为例,使用mkdevrip命令或是用scoadmin命令进入到系统配置界面中配置,按照提示配置完成后就可以使用lp命令进行打印.6结束语本文介绍了使用LPR~g和Samba在嵌入式Linux平台下实现网络打印的原理和方法,通过软,硬件的优化设计,整个嵌入式系统已经测试并运行正常,具有良好的稳定性.但是本文只实现了简单的文本打印,关于打印文件格式的控制和复杂文件格式的支持,以及其它更深入的问题还需要进一步的开发和研究.参考文献:[1JAlessandroRubini,等.Linux设备驱动程序[M].2版.魏永明,等译.中国电力出版社,2O02.[2]JelmerRV emoolj.TheO~cialSamba3.2.xHOWTOandReference Guide[Z].[33PatrickPoweU.LPRng-HOWTO[Z].[4]Wmlx~d公司.W83877IFdatasheet[M].Winlx~dCo.oil,2O05.[5]冯志华,张平,骆念武,等.各种语言下的打印171直接I/0访问编程[J].微计算机信息..2OO0.16(4):61.责任编辑:肖滨(上接第182页)事件对应的注册信息,产生告警信息.将告警信息转交各告警子模块(短信,E,mil)~出去.4.4Email模块接收用户发送的查询邮件.分析邮件内容,产生报表邮件邮寄给寄件人.接收告警模块的告警信息产生告警邮件发送给目标用户.4.5短信收发模块接收用户发送的查询短信.分析短信内容,进行相应的处理.接收告警模块的告警信息产生告警短信发送给目标用户.4.6远程管理模块实现管理员的远程连接,根据远程管理员的查询请求返回数据库内容或对数据库内容进行更新.5结束语非法外联监测系统相对于其他同类产品具有集中监测,节省资源,反应灵敏,即装即用等优点,该系统已经经过了长期的测试,进入了实用阶段.在应用过程中,该系统运行稳定,较好地达到了设计目的.参考文献:[1]林瑶,等.用TCP/IP进行网际互连[M].电子工业出版社,2001(4).[2]如何使用Falcom[EB/OL].北京同谱开拓公司http://www. /.[3]WinPcaptutorial[EB/OL].http:Ilwinpcap.ito.it/.[4]熊桂喜,等.计算机网络[M].3版.清华大学出版社,1999(11).责任编辑:么丽苹一】85—。

非法外联监测系统的研究与实现

非法外联监测系统的研究与实现李娜;张晓宁;王帆【摘要】With thedevelopment of information technology,intranet is used in the interior of thefinancial institutions,government and institutions.But how to ensure security of the whole network,and prevent some intranet users break the rules and connect to the internet either through Dialup or other ways – the illegal external link is increasingly a network and information security issues.This paper discusses a complete monitor system on illegal external link.%随着信息化技术的发展,在金融机构、政府、企事业单位、等内部都建立了内部网络,如何确保网络整体安全,防止终端采用没有授权的网络连接发起对外的网络访问——也就是非法外联是日益凸显的一个网络及信息安全问题。

本文就如何实现非法外联监测进行研究。

【期刊名称】《电子测试》【年(卷),期】2016(000)001【总页数】2页(P13-14)【关键词】非法外联;路由;实时告警【作者】李娜;张晓宁;王帆【作者单位】石家庄铁道大学四方学院计算机系,河北石家庄,050043;石家庄铁道大学四方学院计算机系,河北石家庄,050043;石家庄铁道大学四方学院计算机系,河北石家庄,050043【正文语种】中文随着互联网的广泛应用,在政府、金融、学校、运营商等大型企事业单位中,都组建了单位的内部网络并且需要与互联网连通。

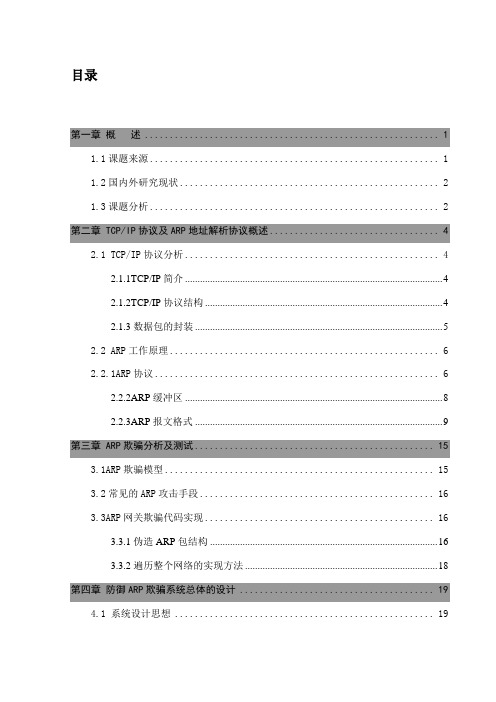

ARP欺骗监控系统的设计与实现

目录第一章概述 (1)1.1课题来源 (1)1.2国内外研究现状 (2)1.3课题分析 (2)第二章 TCP/IP协议及ARP地址解析协议概述 (4)2.1 TCP/IP协议分析 (4)2.1.1TCP/IP简介 (4)2.1.2TCP/IP协议结构 (4)2.1.3数据包的封装 (5)2.2 ARP工作原理 (6)2.2.1ARP协议 (6)2.2.2ARP缓冲区 (8)2.2.3ARP报文格式 (9)第三章 ARP欺骗分析及测试 (15)3.1ARP欺骗模型 (15)3.2常见的ARP攻击手段 (16)3.3ARP网关欺骗代码实现 (16)3.3.1伪造ARP包结构 (16)3.3.2遍历整个网络的实现方法 (18)第四章防御ARP欺骗系统总体的设计 (19)4.1 系统设计思想 (19)4.2系统设计框架 (19)4.2.1通信系统模型 (19)4.2.2服务器端及客户端设计 (20)第五章系统分析设计 (21)5.1系统分析 (21)5.1.1系统的可行性 (21)5.1.2系统目标及功能分析 (22)5.1.3系统模型 (23)5.2系统设计 (24)5.2.1设计思想及系统结构图 (24)5.2.2模块数据流结构图 (25)5.2.3系统流程图 (27)总结 (29)(一)总结 (29)(二)遇到的问题及解决 (29)致谢 (32)参考文献 (33)附录 (34)摘要网络的迅速发展,给人类生活带来方便,但也对网络安全提出了更高要求。

需对网络协议进一步分析,才能够更加有效的安全的应用网络协议。

ARP协议是TCP/IP协议中重要的一员,其功能主要是为局域网内网络设备提供IP地址向硬件地址(MAC地址)的转化,其设计建立在局域网内网络设备之间相互信任的基础上,对于不可信任的设备未加考虑,由此产生了许多ARP欺骗攻击方法。

本文以ARP协议为基本原理,以防御ARP欺骗、提高网络安全为目的。

首先,在对TCP/IP参考模型、ARP协议等相关理论学习的基础上,重点分析了ARP协议的运行机制,包括ARP缓存、ARP帧格式、ARP请求和应答的运行过程等。

防欺诈监控系统建设方案

防欺诈监控系统建设方案书目录1 概述 (5)1.1 项目背景 (5)1.2 方案简介 (5)1.3 设计依据 (6)1.4 术语解释 (6)1.5 约定 (7)1.6 章节介绍 (7)2 资源现状描述 (8)2.1 帐务系统 (8)2.2 信用度系统 (8)2.3 硬件设备支撑能力 (8)3 需求分析 (8)3.1 系统目标 (8)3.2 需求分析 (9)3.2.1 功能需求 (9)3.2.2 性能需求 (12)3.2.3 系统接口 (13)4 技术方案 (15)4.1 系统体系架构 (15)4.2 网络结构 (17)4.3 系统逻辑结构 (17)4.4 系统功能 (19)4.4.1 概述 (19)4.4.2 接口管理 (19)4.4.3 高额监控管理 (20)4.4.4 报表管理 (26)4.4.5 安全管理 (28)4.5 系统运行环境 (30)4.5.1 硬件环境 (30)4.5.2 软件环境 (31)5 实施方案 (31)5.1 项目管理方案 (31)5.1.1 项目阶段划分 (31)5.1.2 项目总体计划 (33)5.2 测试和验收 (33)5.2.1 验收测试 (33)6 培训部分 (35)6.1 培训计划 (35)6.2 培训目的 (35)6.3 培训组成员 (36)6.4 培训地点 (36)7 投资分析 (36)7.1 系统配置 (36)7.1.1 硬件配置 (36)7.1.2 系统软件配置 (37)7.2 核心软件工作量估算 (37)7.3 投资分析总结 (38)8 投资效益分析 (39)8.1 经济收益分析 (39)8.2 社会收益分析 (39)1概述1.1项目背景目前越来越多用户出现了欺诈欺诈欠费,在短时间内话费便达到几百、几千甚至上万,当系统发现该种用户并做了实时托收,但是却发现银行户头上面空无一分钱。

于是该种用户就算是被做了停机处理,但是已经产生了大量的欺诈欠费。

而这种用户只需要到营业厅申请一张新卡,便又可以重新正常使用。

基于混合方式的违规外联监控措施研究

基于混合方式的违规外联监控措施研究摘要:本文简要分析了内网外联面临的严峻形势,详细介绍了当前应用的主要违规外联监控技术。

在分析对比现行违规外联监控技术优劣性的基础上,提出了新的防范内网违规外联的技术措施,从而有效减少了因违规外联引发的内网安全隐患,保障了内部网络的信息安全。

关键词:信息设备;违规外联监控;混合方式1 引言电力公司的信息化和数字化的发展伴随着信息泄露、数据丢失、病毒入侵、网络瘫痪等不安全事件对信息系统的挑战。

结合全网信息网络现状及需求,从管理及技术上阻止入侵信息系统事件的发生,有效控制违规外联,提高公司信息内网的安全性。

本论文主要研究以技术手段为主,管理手段为辅的方式,减少因违规外联引发的内网安全隐患,保障内部网络的信息安全。

2 现行违规外联监控技术目前普遍采用的是双机方式违规外联监控和代理方式违规外联监控等两种监控技术。

代理方式违规外联监控技术主要通过在终端部署代理驱动软件、监控终端数据包和路由表信息来监控违规外联行为。

双机方式违规外联监控技术主要通过在内外网部署探测服务器、探测数据包的方式来监控违规外联行为。

1)代理方式违规外联监控代理方式违规外联监控通过部署在内网终端上的违规外联监控代理软件来实现监控。

违规外联监控代理和违规外联监控报警中心是代理方式违规外联监控系统的重要组成部分。

违规外联代理监控代理软件根据安全管理员设置的安全策略实时监控宿主内网终端的违规行为,并按照要求的格式和规定的频度把该宿主内网终端的相关信息上传至监控报警中心。

当监测到内网终端有违规外联行为时,违规外联代理软件就会主动切断该内网终端的网络连接。

违规外联代理软件能根据监控报警中心发布的策略进行更新和升级,并具备进程保护能力,以防被用户非法终止。

监控报警中心是指部署在内网服务器上对违规外联代理进行监控管理的程序。

监控报警中心能实时响应违规外联代理发起的连接请求,并完成相应的信息传递,还能够根据管理员的要求对接收到的信息进行分类归档,以供安全审计。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基于路由欺骗的内网非法外联监控系统设计

摘要:随着信息技术的迅猛发展,计算机网络已经渗透到政治、军事、教育、生活等领域的各个角落。

目前,很多政府部门和企事业单位的涉密机构,都存在着一种专用网络,也就是内网,这种网络的安全防范措施相对简单、薄弱,为防止内部网络中的重要信息和数据受到破坏,笔者与课题成员采用路由欺骗技术进行内网非法外联的监控系统的设计。

关键词:路由欺骗;内网;非法外联

中图分类号:tp393.08

随着信息技术的迅猛发展,计算机网络已经渗透到政治、军事、教育、生活等领域的各个角落。

目前,很多政府部门和企事业单位的涉密机构,都存在着一种专用网络。

顾名思义,就是该机构的内网,不允许与互联网等外网相连接,用于避免来自外部网络的攻击,但这种网络的安全防范措施相对简单、薄弱,使得内部人员因自己的一时之需,使内网与互联网连接,从而使内部网络中的重要信息和数据受到破坏[1]。

非法外联即:内网人员因有意或无意的疏忽,使内部网络计算机通过拨号、双网卡等方式接入外网,从而造成内网中的信息泄露或数据破坏等,从而给信息安全带来隐患。

1 路由欺骗

tcp/tp网络中,完全由路由进行决定ip数据包的传输路径。

不管攻击者采用什么样的攻击手段来改变路由[2],目标主机都能发送ip包给能控制的主机或者路由器,用以监听,防止其篡改等。

2 系统总体设计

在内网路由器中配置外网ip路由是基于路由欺骗的非法外联监控技术的基础,设计出一种达到内部网络物理封闭且安全,并能够实现一旦出现内网非法外联时,系统自动提供报警、审计和阻断的功能。

故本系统设计目标如下:

1.具有探测内网中非法外联并且没有安装防火墙的主机。

2.系统以后台服务的方式运行。

3.系统具有图形配置界面。

4.基于windows xp操作系统。

5.系统的配置文使用xml格式,系统管理员可以直接修改配置文件进行系统配置

6.定期探测被监控的主机,并且生成监控日志。

7.通过email服务器实时向管理员告警邮件

8.arp阻断和分布式部署

3 系统的模块设计

系统主要有系统配置和非法外联监控中心两大模块组成。

3.1 系统配置模块

系统配置模块主要有系统服务配置、用户界面、系统配置文件处理、系统日志分析等模块组成,模块之间的关系如图1所示。

图1 系统配置模块关系图

各个模块的功能如下:

(1)系统服务配置

因为系统采用后台服务的方式运行,本模块主要是具有启动和退出该服务的功能。

(2)用户界面

系统为用户提供图形化的界面,该配置界面主要包括被监控主机ip地址的配置、多块网卡的检测与配置、监控日志文件的属性配置、报警邮件的地址配置等。

(3)系统配置文件处理

为系统用户界面模块提供写系统配置文件的配置信息接口。

(4)系统日志分析

分析系统监控日志数据,并且将监控结果通过用户界面提供给用户。

3.2 非法外联监控中心模块

非法外联监控中心主要有后台服务控制、系统配置文件处理、检测、状态分析、日志处理、报警和arp阻断七大模块组成,模块之间的关系如图2所示。

图2 非法外联监控中心模块关系图

各个模块的功能如下:

(1)后台服务控制

属于非法外联监控中心的控制模块,主要是对其他的模块进行控制。

比如对系统配置文件进行系统配置,定时启动探测模块等控制操作。

(2)系统配置文件处理

是其他模块读取系统配置文件中系统配置信息的接口。

(3)检测

使用两张网卡发送检测报文,使用端口扫描机制检测内网中被监控的主机,并将检测结果交给状态分析模块进行分析处理。

(4)状态分析

对检测的结果进行分析,判断被检测主机的状态,该主机的状态主要有三种,即正常、非法外联、关机(或已经安装防火墙)。

(5)日志处理

将检测模块检测的结果与状态分析模块分析的结果,分别写入日志处理中的日志数据库中。

(6)报警

当系统异常时,通过邮件服务器向系统管理员发送报警邮件。

(7)apr阻断

通过发送apr伪造报文的形式,阻止非法外联的主机和内部网络进行互联。

4 结束语

本文确立了系统的总体设计目标,对系统的模块进行总体设计,系统主要有系统配置和非法外联监控中心两个子系统组成,对子系统进行了细化,把每个子系统中的每个模块的功能进行了说明,为下一步系统的实现打下了基础。

参考文献:

[1]周晴伦,石恒,高明.一种非法主机接入内部网络监视系统的

设计与实现[j].桂林电子科技大学学报,2011(04):34-36. [2]苏磊.浅谈上网行为管理在网络中应用[j].中小企业管理与科技,2009(34):277-278.

作者简介:韩利娟(1977.6-),女,高校讲师,毕业于河南师范大学计算机科学与技术专业,硕士学位,从事计算机教学工作。

作者单位:濮阳职业技术学院,河南濮阳 457000。