ldap7安装配置手册

idrac7

集成式 Dell Remote Access Controller 7 (iDRAC7) 《1.20.20 版用户指南》注、小心和警告备注: “注”表示可以帮助您更好地使用计算机的重要信息。

小心: “小心”表示可能会损坏硬件或导致数据丢失,并说明如何避免此类问题。

警告: “警告”表示可能会造成财产损失、人身伤害甚至死亡。

© 2012 Dell Inc.本文中涉及的商标:Dell™、Dell 徽标、Dell Precision™、OptiPlex™、Latitude™、PowerEdge™、PowerVault™、PowerConnect™、OpenManage™、EqualLogic™、Compellent™、KACE™、FlexAddress™、Force10™和 Vostro™是 Dell Inc. 的商标。

Intel®、Pentium®、Xeon®、Core®和 Celeron®是 Intel Corporation 在美国和其他国家/地区的注册商标。

AMD®是 Advanced Micro Devices, Inc. 的注册商标,AMD Opteron™、AMD Phenom™和 AMD Sempron™是 Advanced Micro Devices, Inc. 的商标。

Microsoft®、Windows®、Windows Server®、Internet Explorer®、MS-DOS®、Windows Vista®和 Active Directory®是 Microsoft Corporation 在美国和/或其他国家/地区的商标或注册商标。

Red Hat®和 Red Hat® Enterprise Linux®是 Red Hat, Inc. 在美国和/或其他国家/地区的注册商标。

LDAP配置

LDAP 中的访问控制列表本节介绍Senior Level Linux Professional (LPIC-3) 301 考试的303.2 主题的内容。

此主题的权值是2。

在本节中,学习如何:∙计划LDAP 访问控制列表∙了解访问控制语法∙授予和撤消LDAP 访问权限LDAP 树中可以存储各种数据,包括电话号码、出生日期和工资表信息。

其中一些数据可能是公开的,一些数据可能只能由由特定的人访问。

根据用户的不同,同样的信息可能有不同的限制。

例如,也许只有记录的所有者和管理员可以更改电话号码,但是每个人都可以读取这些号码。

访问控制列表(ACL) 处理这些限制的配置。

计划LDA P 访问控制列表在开始编写配置之前,应该确定要实现的目标。

树的哪部分包含敏感信息?哪些属性需要保护,保护其不被谁访问?如何使用树?ACL 的组件ACL 条目提供三条信息:1.ACL 指定what条目和属性2.ACL 应用于who3.授予的access级别指定 “what” 子句时,可以选择根据对象的区分名(distinguished name ,DN )、LDAP 风格的查询筛选器、属性列表或以上三者的组合来进行筛选。

最简单的子句允许一切内容,但也可以有很多限制。

根据 DN 筛选允许您指定精确匹配,比如ou=People,dc=ertw,dc=com 或正则表达式 (参阅 “正则表达式”)查询筛选器可以匹配特定的 objectClass 或其他属性。

属性列表中的属性名称用逗号分隔。

更复杂的匹配条件可以是 “身份是管理员的ou=People,dc=ertw,dc=com 下的所有密码条目”。

可以灵活地确定将 ACL 应用于 who 。

用户一般由绑定到树上的 DN 来识别,这称为 bindDN 。

每个 LDAP 条目可以具有一个userPassword 属性,用于对特定的用户进行身份验证。

在一些上下文中,您可以将当前登录的用户称为自己, 这有利于允许用户编辑自己的详细信息。

2.实战Drupal 7安装配置图文教程

一.实战Drupal 7安装图文教程Drupal7成功安装的6大步骤:1.打开官方网站https:/// 下载安装包2.打开官方网站https:/// 查看安装文档3.新drupal7 mysql数据库并安装drupal74.安装drupal7的中文汉化包5.Drupal7安装过程中报错的三种解决办法6.进入网站设置画面,并成功安装完drupal71.打开官方网站https:/// 下载安装包进入下载页面进行下载:2.打开官方网站https:/// 查看安装文档3.安装drupal7(1)先将drupal7解压到环境的根下。

F:\DrMeng_Web_Site\将解压drupal-7.27目录中的内容复制到根目录下(2)用phpmyadmin建立一个drupal7的数据库。

/phpmyadmin/输入用户名:root密码:hncctv创建一个测试数据库:drupal727(3)在ie中访问/ 就直接安装drupal74.安装drupal7的中文汉化包首先:安装drupal7的中文汉化包点击Translations Homepage进入下载汉化包页面:下载汉化包后将它放到这个目录:F:\DrMeng_Web_Site\\profiles\standard\translations\drupal-7.27.zh-hans.po如下图汉化包放好后。

返回drupal7安装界面,点如下链接进入开始安装进度画面5.Drupal7安装过程中报错的三种解决办法drupal初始化错误解决-An AJAX HTTP error occurred. HTTP Result Code: 500drupal7 初始化翻译时出错:导入翻译出错请到错误页面An AJAX HTTP error occurred. HTTP Result Code: 500 Debugging information follows. Path: http://127.0.0.5/drupal/install.php?profile=standard&locale=zh-hans&i d=2&op=do StatusText: Internal Server Error ResponseText:这里如果有报错。

XSAN、LDAP配置手册

XSAN配置手册配置XSAN之前准备工作:1、MDC服务器(包括DNS、LDAP服务):安装好x server操作系统(注意:配置主域名时应该是主机名与域名的组合如,其中mdc为主机名,为域名),第二步安装好XSAN群集管理软件及网络IP配置完成2、工作站客户端:安装好x server操作系统,第二步安装好XSAN群集管理软件及网络IP 配置完成,保证客户端与服务器之间的网络连通。

3、第一部分DNS、LDAP、AFP配置1、首先进入Server Admin软件界面点击“Add Server”选项如下图:2、输入需要添加Server的主机名、密码及IP地址,然后点击“connect”如下图:3、连接成功后,我们选中“setting”下的“Service”选项,然后选中AFP、DNS、Open Directory,点击“save”如下图:4、配置DNS服务前可先启动AFP服务,然后在DNS服务的"zones"选项中点击“Add Zone”,选择“Add Primary Zone(Master)”如下图:5、输入 Primary Zone Name:.和Hostname:mdc(注:必须与装操作系统时配置的主机名相对应)然后点击“save”如下图:6、输入Machine Name:mdc和IP Addresses:如10.1.0.10然后点击“save”如下图:7、8、打开终端命令行用nslookup命令检查DNS配置是否正确如下图:9、DNS配置正确后启动DNS服务,DNS配置完毕第二部分XSAN配置1、首先我们点击 进入SAN Setup点击“Continue”如下图2、选择“Configure new SAN.” 点击“Continue”如下图3、首先输入SAN名,然后输入SAN管理员的姓名和电子邮件地址。

点击“Continue”如下图4、首先我们添加metadata controller确保所需要的电脑被选中。

VMWare Horizon7平台安装指南

VMWare Horizon 7 安装指南VMware Horizon 7 7.5目录Horizon 7 安装61 服务器组件的系统要求7Horizon 连接服务器的要求7Horizon Administrator 要求9View Composer 的要求92 客户机操作系统的系统要求12Horizon Agent 支持的操作系统12独立Horizon Persona Management 支持的操作系统13远程显示协议和软件支持133 在IPv6 环境中安装Horizon 7 19在IPv6 环境中设置Horizon 7 19IPv6 环境中支持的vSphere 数据库和Active Directory 版本20IPv6 环境中Horizon 7 Server 支持的操作系统20IPv6 环境中桌面和RDS 主机支持的Windows 操作系统21IPv6 环境中支持的客户端21IPv6 环境中支持的远程协议21IPv6 环境中支持的身份验证类型22IPv6 环境中其他受支持的功能224 以FIPS 模式安装Horizon 7 25以FIPS 模式安装Horizon 7 的概述25FIPS 模式的系统要求265 准备Active Directory 27配置域和信任关系27为远程桌面创建OU 28为Kiosk 模式客户端帐户创建组织单位和组29创建用户组29为vCenter Server 创建用户帐户29为独立的View Composer Server 创建用户帐户29为View Composer AD 操作创建用户帐户30为即时克隆操作创建用户帐户31配置受限制的组策略31使用Horizon 7 组策略管理模板文件32为智能卡身份验证准备Active Directory 32在SSL/TLS 中禁用弱密码356 安装View Composer 37准备View Composer 数据库37为View Composer 配置SSL 证书45安装View Composer 服务45对从View Composer 进行的vCenter 和ESXi 连接启用TLSv1.0 47为View Composer 配置基础架构487 安装Horizon 连接服务器50安装Horizon 连接服务器软件50安装Horizon 连接服务器的前提条件51使用新配置安装Horizon 连接服务器51安装Horizon 连接服务器副本实例58配置安全服务器的配对密码64安装安全服务器65Unified Access Gateway 设备优于VPN 的方面72Horizon 连接服务器的防火墙规则73使用备份配置重新安装Horizon 连接服务器74Microsoft Windows Installer 命令行选项76使用MSI 命令行选项静默卸载Horizon 7 组件778 为Horizon 7 Server 配置TLS 证书80了解Horizon 7 Server 的TLS 证书80TLS 证书设置任务概述82获取CA 签发的TLS 证书83配置Horizon 连接服务器、安全服务器或View Composer 以使用新TLS 证书84配置客户端端点以信任根证书和中间证书89为服务器证书配置证书撤消检查91配置PCoIP 安全网关以使用新TLS 证书92将Horizon Administrator 设置为信任vCenter Server 或View Composer 证书96使用CA 签发的TLS 证书的优势96Horizon 连接服务器和安全服务器上的证书问题故障排除969 首次配置Horizon 7 98为vCenter Server、View Composer 和即时克隆配置用户帐户98首次配置Horizon 连接服务器103配置Horizon Client 连接114替换Horizon 7 服务的默认端口121调整Windows Server 设置以支持您的部署12710 配置事件报告129为Horizon 7 事件添加数据库和数据库用户129为事件报告准备SQL Server 数据库130配置事件数据库130为Syslog 服务器配置事件日志记录132Horizon 7 安装《Horizon 7 安装指南》介绍如何安装VMware Horizon® 7 服务器和客户端组件。

LDAP安装配置杂记

LDAP安装配置杂记1.LDAP的相关支持模块用户认证:SASL(Simple Authentication and Security Layer)数据安全:TLS(Transport Layer Security),SSL(Secure Sockets Layer)访问控制:ACL访问控制国际化:对unicode和语言标记的支持多种数据库可供选择:BDB(Berkeley DB),--一种高性能的事务处理型DB LDBM(lightweitht DBM).BDB使用Berkeley DB,LDBM采用BDB或者GDBM.2.slapd.conf实现三个范围的控制,global,backend,database3.slapd的主要命令行参数-4 或 -6 指定是接受IPv4还是IPv6连接-d debuglevel 指定调试级别-f slapd-config-file 指定配置文件-h URLlist 指定URL列表-r directory 指定一个chroot的"jail"目录(受限根目录)-u user 指定启动slapd的用户ID-g group 指定启动slapd的组ID-t 检查配置文件的语法,不对数据库进行任何操作(已废弃,用slaptest -f filename代替)4.终止slapdkill -INT `cat /usr/local/var/slapd.pid`给slapd进程发其他信号也能终止进程,但可能造成数据丢失或崩溃.`cat /usr/local/var/slapd.pid`是用来获得slapd的进程号.也可以通过其他方式得到.5.默认安装下,LDAP和GDBM的库文件在/usr/local/lib下.6.默认安装下,LDAP的几个标准目录/usr/local/bin/:ldapadd ldapcompre ldapdelete ldapmodify ldapmodrdn ldappasswd ldapsearch ldapwhoami/usr/local/etc/openldap/:ldap.conf slapd.conf/usr/local/etc/openldap/schema/:*.schema/usr/local/libexec/:标准服务器程序是slapd,备份更新守护程序是slurpd/usr/local/sbin/:slapd*,是/usr/local/libexec下slapd的硬链接/usr/local/share/openldap/ucdata/:unicode相关文件/usr/local/ssl/:openssl相关文件和目录/usr/local/var/:运行时信息以及数据库索引文件7.在slapd.conf中,suffix "dc=netunion,dc=net"必须在rootdn和rootpasswd之前,否则会报错.8.一些有用的schemacore.schema:核心模式,必须用include包含到配置文件中cosine.schema:涉及document,dns等inetorgperson.schema:网络组织,部门或人名模式nis.schema:网络信息地址模式,IP地址,MAC地址模式等9.属性"organization"不能写作"organisatio n"10.修改数据库条目用ldapadd,其中有用的选项有-n 不做实际修改,显示虚拟的修改过程-d debuglevel 指定调试级别-f file 指定ldif格式的文件-x 使用简单身份验证而不是SASL-D binddn 使用binddn来绑定到LDAP目录-W 提示简单身份验证,这可用于取代在命令行指定口令-w passwd 使用passwd作为简单身份验证的口令-h ldaphost 指定LDAP主机-p ldpaport 指定LDAP监听的端口-P 2/3 指定LDAPv2还是LDAPv311.对数据库的修改会反映到slapd.replog中,此文件会被slurpd守护进程读取.支持四种类型的操作:modify,add,delete,modrdn12.对ldif文件进行操作的几个工具是:ldapadd ldapdelete ldapmodify ldapmodrdn ldapsearch13.slapadd用于初次创建数据库的时候,而ldapadd是之后用来修改数据库的.14.如果要用GDBM作为后端数据库,一定要禁用LDAP默认的BDB后端数据库.即--enable-bdb=no,同时要有--with-ldbm-api=gdbm15.安装Berkeley DB一定要像下面这样先设置环境变量:env CPPFLAGS="-I/usr/local/BerkeleyDB.4.2/include" \LDFLAGS="-L/usr/local/BerkeleyDB.4.2/lib" ./configure。

openldap安装配置手册

LDAP完全配置管理用户组服务器端一:安装相关软件yum -y install openldap* db4*二:安装配置1 创建复制BDB数据库配置文件LDAP服务器默认采用BDB(伯克利)数据库作为后台,CentOS中已经默认安装,需要先将/etc/openldap/目录下的DB-CONFIG.example文件复制到/var/lib/ldap/目录下并更名为DB-CONFIG并更改权限为ldap所有。

#cp /etc/openldap/DB_CONFIG.example /var/lib/ldap/DB_CONFIG#useradd -s /sbin/nologin ldap#chown ldap:ldap /var/lib/ldap/DB_CONFIG2 LDAP服务器的主配置文件为/etc/openldap/slapd.conf,找到suffix “dc=my-domain,dc=com”rootdn “cn=Manager,dc=my-domain,dc=com” 两行。

根据实际情况修改为:suffix “dc=langtaojin,dc=com” 设定域名后缀rootdn “cn=Manager,dc= langtaojin,dc=com ” 超级管理员密码设为简单的明码,把rootpw secret这行前面的注释去掉,注意此行前面一定不要留空格。

(或者用slappasswd -h{SSHA} -s password生成你的密码)找到access配置部分,添加如下语句:access to attrs=shadowLastChange,Userpasswordby self writeby * authaccess to *by * readLDAP服务器需要手动添加日志功能。

/etc/openldap/slapd.conf中末行添加directory /var/lib/ldaploglevel 296cachesize 1000checkpoint 2048 10local4.* /var/log/ldap.log (說明:local0-7为syslog的facilities,具体的程序应用的facility不一样,每一个facility都有它的数字代码,由这些代码加上错误信息的程度syslog 可以判断出信息的优先权。

LDAP使用手册

LDAP使用手册1.LDAP介绍LDAP就是一种目录,或称为目录服务。

LDAP的英文全称是Lightweight Directory Access Protocol,即轻量级目录访问协议,是一个标准化的目录访问协议,它的核心规范在RFC中都有定义[16][17]。

LDAP基于一种叫做X.500的标准,X.500是由ITU-T和ISO定义的目录访问协议,专门提供一种关于组织成员的电子目录使得世界各地因特网访问权限内的任何人都可以访问该目录。

在X.500目录结构中,需要通过目录访问协议DAP,客户机通过DAP查询并接收来自服务器目录服务中的一台或多台服务器上的响应,从而实现对服务器和客户机之间的通信控制。

然而DAP需要大量的系统资源和支持机制来处理复杂的协议。

LDAP仅采纳了原始X.500目录存取协议DAP的功能子集而减少了所需的系统资源消耗,而且可以根据需要进行定制。

在实际的应用中,LDAP比X.500更为简单更为实用,所以LDAP技术发展得非常迅速。

目前在企业范围内实现的支持LDAP的系统可以让运行在几乎所有计算机平台上的所有应用程序从LDAP目录中获取信息,LDAP目录中也可以存储各种类型的数据,如:电子邮件地址、人力资源数据、公共密匙、联系人列表,系统配置信息、策略信息等。

此外,与X.500不同,LDAP支持TCP,这对当今Internet来讲是必须的。

目前己有包括微软、IBM在内的几十家大型软件公司支持LDAP技术。

1997年发布了第三个版本LDAPV3[17],它的出现是LDAP协议发展的一个重要转折,它使LDAP协议不仅仅作为X.500的简化版,同时提供了LDAP协议许多自有的特性,使LDAP协议功能更为完备,安全性更高,生命力更为强大。

1.1组成LDAP的四个模型组成LDAP的四个模型是:信息模型,命名模型,功能模型,安全模型。

1.1.1信息模型LDAP信息模型定义能够在目录中存储的数据类型和基本的信息单位。

ldap安装配置

简介Linux 发行版中提供的 OpenLDAP 软件按照一个客户机/服务器模型实现了轻量级目录访问协议(LDAP)。

LDAP 的设计目的是提供一种有效的方法来查找和管理信息。

OpenLDAP 软件和包提供了创建目录信息树(一个主要进行读操作的数据库)的工具。

本文向您展示如何存储用户的帐号信息,并修改身份验证服务来使用 LDAP 获取所需要的信息。

内部细节并不重要,因为这些工具可以将数据库的内容以文本格式(LDAP 数据交换格式,LDIF)呈现在您的面前。

LDAP 信息被组织成属性和值的组合,称为条目(entry)。

条目可能会具有必须的属性或可选属性。

一个条目的属性必须要遵循 /etc/openldap/schema/ 模式文件中定义的规则。

规则包含在条目的objectclass属性中。

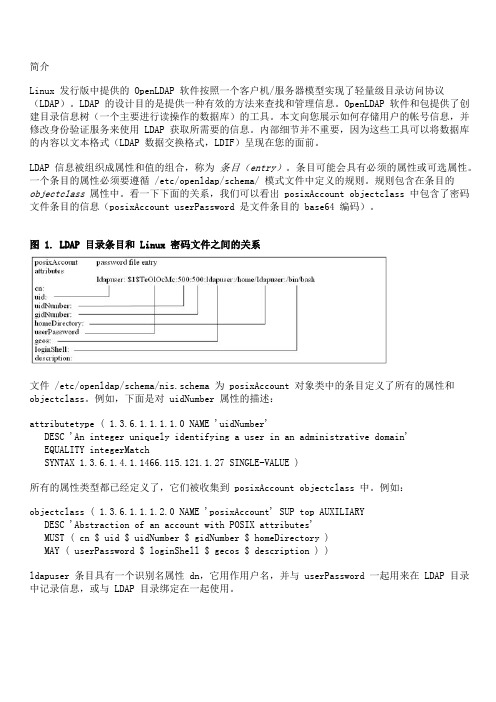

看一下下面的关系,我们可以看出 posixAccount objectclass 中包含了密码文件条目的信息(posixAccount userPassword 是文件条目的 base64 编码)。

图 1. LDAP 目录条目和 Linux 密码文件之间的关系文件 /etc/openldap/schema/nis.schema 为 posixAccount 对象类中的条目定义了所有的属性和objectclass。

例如,下面是对 uidNumber 属性的描述:attributetype ( 1.3.6.1.1.1.1.0 NAME 'uidNumber'DESC 'An integer uniquely identifying a user in an administrative domain'EQUALITY integerMatchSYNTAX 1.3.6.1.4.1.1466.115.121.1.27 SINGLE-VALUE )所有的属性类型都已经定义了,它们被收集到 posixAccount objectclass 中。

ldap服务器的简单安装配置

一系统安装在通电状态下将苹果服务器光盘插入到光驱中,马上按住键盘的C键。

此键为光启键。

服务器会自动进入到安装界面。

第一步:进入到主语言选择,选择‘use english for the main language’点击蓝色箭头进入到下一步。

第二步:Welome 界面。

默认即可点击contine第三步:协议界面,点击agree进入下一步;第四步:Select a destination界面,选择主菜单中(最上方)的utilites中的disk utility选项。

弹出disk utility界面。

进行硬盘分区及格式化。

重新分区则选择主硬盘。

后出现主硬盘分区模式界面。

选择partition选项。

出现分区工具。

在选择按钮中选择模式,可以之分一个区,分两个区,三个区等等。

若想分区的大小不同可以将鼠标停在分区中间为是,当鼠标变为上下时,可以根据需要上下拖动。

在name处添写盘区名称,frame处默认设置即可。

Size处显示盘区大小。

设置完成后,点击apply即可。

系统会弹出提示界面。

确认partition,若想重新修改则点击cannel。

点击partition后,系统会有进度条显示进度。

完成后,点击红色的关闭按钮关闭。

界面恢复到Select a destination界面。

选择要将系统装入哪一个盘区。

选中后会有绿色箭头显示。

点击continue。

进入下一步第五步:Install summary界面,选择cutomize按钮,弹出package name界面。

此界面是要安装的包文件。

将language translation(语言包)、printer driver(打印驱动)、x11(不知道做什么的有待大家自己研究)前的对钩勾选掉。

然后点击done。

返回Install summary界面,点击Install。

进入下一步第六步:Installing界面。

系统会弹出Checking Installation dvd界面,点击skip跳过检查。

ldapadmin使用手册

ldapadmin使用手册LDAPadmin使用手册LDAPadmin是一款开源的LDAP(轻量目录访问协议)客户端,诸多企业利用LDAP管理其组织的用户和资源。

LDAPadmin提供了一个友好的Web界面来管理LDAP目录。

1.安装LDAPadmin下载最新的LDAPadmin版本并安装到计算机上,并按照安装程序的指示完成安装。

LDAPadmin可以在Windows、Linux和Mac OS X 等操作系统上运行。

2.启动LDAPadmin安装完成后,双击图标启动LDAPadmin。

出现登录窗口,输入LDAP 服务器的地址、SSL端口号、用户名和密码(如果有的话)。

用户也可以使用匿名登录作为LDAP信息服务器访问。

3.连接LDAP服务器在LDAPadmin菜单中选中“文件”--“新建连接”。

输入LDAP服务器的详细信息,如IP地址、端口号、登录帐号及密码。

单击“连接”按钮测试连接。

在连接成功后,下一步就是对LDAP目录进行操作。

4.查看、编辑和添加目录对象LDAPadmin中的“浏览器”选项卡提供了一种方便的方式来浏览LDAP目录及其对象。

用户可以在不同的目录节点下浏览和查看对象及其属性(如名称、属性及其值)。

选择要编辑的对象并在“编辑”选项卡下进行更改。

单击“保存”以保存所做的更改。

要添加新目录对象,选择正确的节点并单击右键,然后选择“新建”菜单项。

LDAPadmin将显示一个新对象的编辑窗口。

为新对象设置属性并保存即可。

5.搜索LDAP目录LDAPadmin提供了一种细粒度的搜索方式,可根据哪些属性(如名称、大小等)返回哪些结果。

选择“搜索”选项卡,则可以进行基本和高级搜索。

输入搜索条件并单击“搜索”按钮,则LDAPadmin将返回与条件匹配的对象。

6.导出和导入数据LDAPadmin提供了一种方便的方法来将LDAP目录数据导出到LDIF或CSV文件中。

选择要导出的节点和属性,单击“导出”菜单项,即可将数据导出到本地计算机。

LDAP使用手册

L D A P使用手册(共25页) -本页仅作为预览文档封面,使用时请删除本页-LDAP使用手册一、LDAP介绍LDAP是轻量级目录访问协议的简称(Lightweight Directory Access Protocol).用于访问目录服务。

它是目录访问协议的移植,但是简化了实现方法。

二、目录服务与关系数据库之间的区别a)目录查询操作比关系数据库有更高的效率,但是更新效率比关系数据库低b)目录不支持关系数据库那样的复杂查询,比如两个表的连接。

c)目录不支持多操作的事物完整性,没有方式确认一些操作是全部成功还是全部失败d)目录能够能好和更灵活的支持子查询和匹配查询e)目录协议更适合应用于广域网,比如因特网或者大型公司的网络f)目录的管理,配置,和调试比关系型数据库更简单g)在使用关系数据库之前,必须首先定义表结构(模式)才可以进行操作。

而目录中所使用的模式是由LDAP定义好的一系列类组成的。

对于目录中的每条记录中必须属于其中的一个类或者多个类。

这些类定义了该记录中可以存储的信息。

h)目录以对象的形式存储数据。

信息被组织成树型结构。

i)目录服务支持分布式存储结构,容易实现数据的扩展,能满足大容量存储的要求。

三、LDAP的优点1:可以存储在其它条件下很难存储的管理信息2:数据安全可靠,访问控制粒度细腻。

3:LDAP是一个标准的,开放的协议,具有平台无关性。

4:数据分布广,规模可灵活扩充。

5:LDAP目录服务器可以使任何一种开放源代码或商用的LDAP目录服务器。

四、LDAP模型LDAP模型是从协议中继承过来的。

是LDAP的一个组成部分,用于指导客户如何使用目录服务LDAP 定义了四个模型,包括信息模型,命名模型,功能模型,安全模型。

信息模型(LDAP information model)LDAP信息模型用于描述LDAP中信息的表达方式。

LDAP信息模型包含三部分Entries Attributes ValuesEntry:Directry中最基本的信息单元,Entry中所包含的信息描述了现实世界中的一个真实的对象,在目录系统中它可以理解为,目录树中的一个节点。

LDAP安装配置

LDAP安装配置安装和配置ITDS1.1.1 安装ITDS 6.11.到介质目录执行“./install_tds.sh”打开安装界面2.选择语言为简体中文3.进入欢迎界面,点击“下一步”继续4.接受协议,点击“下一步”继续5.安装程序已识别本机DB2,点击“下一步”继续6.选择安装类型为“定制”,点击“下一步”继续7.选择如下组件,点击“下一步”继续8.暂不部署Web Administrator Tool,点击“下一步”继续9.查看安装组件清单,点击“安装”10.安装完成,点击“完成”退出1.1.2 安装语言包1.执行安装介质下的tdsLangpack/idslp_setup_linux86.bin安装中文语言包,2.出现欢迎界面,点击“下一步”继续3.勾选“S Chinese xlations”,点击“下一步”继续4.确认安装组件信息,点击“下一步”继续5.安装完成,点击“完成”退出1.1.3 创建LDAP服务器实例1.创建系统用户2.选择主群组为root,次群组为db2grp1,idsldap3.执行“/opt/IBM/ldap/V6.1/sbin/idsxinst”打开ITDS实例控制台4.点击“创建”5.选择“创建新的目录服务器实例”,点击“下一步”继续6.选择用户为“idsccmdb”,安装位置为该用户home目录,并设置加密种子,点击“下一步继续”7.确认DB2实例名,点击“下一步”继续8.确认IP地址侦听,点击“下一步”继续9.确认端口信息,点击“下一步”继续10.勾选两个可选步骤,点击“下一步”继续11.设置管理员DN和密码12.配置数据库用户名和密码,点击“下一步”继续密码设置为password密码:Idsccmdb13.配置数据库安装位置和字符集(UTF-8),点击“下一步”继续14.确认设置信息,点击“完成”开始创建15.创建完成,点击“关闭”退出16.配置后缀和导入用户,点击“配置”17.点击“管理后缀”,增加一条后缀“o=ibm,c=us”执行“/opt/IBM/ldap/V6.2/sbin/ibmslapd -I idsccmdb”启动ldap服务19.创建LDAP数据文件ccmdb.ldif:dn: o=ibm,c=usobjectClass: topobjectClass: organizationo: IBMdn: ou=SWG, o=ibm,c=usou: SWGobjectClass: topobjectClass: organizationalUnitdn: ou=groups,ou=SWG, o=ibm,c=usou: groupsobjectClass: topobjectClass: organizationalUnitdn: ou=users,ou=SWG, o=ibm,c=usou: usersobjectClass: topobjectClass: organizationalUnitdn: cn=wasadmin,ou=users,ou=SWG, o=ibm,c=us uid: wasadminuserpassword: passwordobjectclass: organizationalPersonobjectclass: inetOrgPersonobjectclass: personobjectclass: toptitle: WebSphere Administratorsn: wasadminmaximo.ldif:dn: uid=maxadmin,ou=users,ou=SWG, o=ibm,c=us userPassword: maxadminuid: maxadminobjectClass: inetOrgPersonobjectClass: topobjectClass: personobjectClass: organizationalPersonsn: maxadmincn: maxadmindn: uid=mxintadm,ou=users,ou=SWG, o=ibm,c=us userPassword: mxintadmuid: mxintadmobjectClass: inetOrgPersonobjectClass: topobjectClass: personobjectClass: organizationalPersonsn: mxintadmcn: mxintadmdn: uid=maxreg,ou=users,ou=SWG, o=ibm,c=us userPassword: maxreguid: maxregobjectClass: inetOrgPersonobjectClass: topobjectClass: personobjectClass: organizationalPersonsn: maxregcn: maxregdn: cn=MAXADMIN,ou=groups,ou=SWG, o=ibm,c=us objectClass: groupOfNamesobjectClass: topmember: uid=dummymember: uid=maxadmin,ou=users,ou=SWG,o=IBM,c=US member: uid=mxintadm,ou=users,ou=SWG,o=IBM,c=US cn: MAXADMINdn: cn=MAXIMOUSERS,ou=groups,ou=SWG, o=ibm,c=us objectClass: groupOfNamesobjectClass: top20.执行命令导入上述两个ldif文件./ldapadd -c -x -D "cn=root" -w password -i /opt/IBM/ldap/V6.2/bin/ccmdb.ldif1.2 安装中间件。

Win7 安装IBM Tivoli Directory Server(LDAP)步步截图

一、安装IBM Tivoli Directory Server 去IBM网站下载安装包

;

我的机器上已经安装了db2和was,所以只需要安装base包即可。

解开tds63-win-ia32-base:

进入tdsV6.3目录:

进入tds:

点击install_tds.exe开始安装:

选择中文后确定:

把密码都设成了password,好记,种子设置为123456789012,必须12位,否则出提示。

单击完成按钮后会弹出下面的窗口,若弹不出来可以去程序菜单里打开

通过点击Start/Stop按钮,在弹出的页面里启动Server和Administration Server.

二、部署IDSWebApp.war

去LDAP程序目录下面V6.3\idstools找到IDSWebApp.war,启动已经装好的WAS服务器,在应用程序里部署该应用,并启动,如下图:

在浏览器里输入该应用的url,如:http://wangxd:9080/IDSWebApp,将出现如下页面

输入用户名和密码:superadmin/secret,登录

在控制台中选择“控制台管理”“管理控制台服务器”,添加一个新的TDS Server。

Quality Center LDAP 认证配置指南说明书

Information Services Quality Assurance Quality Center LDAP GuideVersion 1.0Quality Center LDAP GuidePage 2 of 10Lightweight Directory Access Protocol( LDAP) authentication facilitates single sign on bysynchronizing Quality Center (QC) user passwords with user passwords set in Active Directory (AD). When a user logs into QC, a connection is acquired with the LDAP server, and the QC username and password is verified against the AD username and password.LDAP Authentication Configuration for ImportThe purpose of the import is to verify and import Site User credentials.1. Login to QC Site Administration.2. Select “Site Users ” tab.3. Select “User Settings” icon downarrow to display setting options.4. Select “Authentication Settings ”. Enter/Verify authentication settings.When LDAP is enabled, the Authentication type button should be set to “LDAP”. Select the “Test Connection” button to verify comm unication with the LDAP server. Once connection is successful, select “OK” to close the dialogue window.5. Select LDAP Import Settings.Quality Center LDAP GuidePage 3 of 106. Enter/Verify LDAP Import settings.7. Select the “Next>” button .8. Select the “Advanced Button”. The default settings for Import Field Mappings will display.Ldap://XXXXXDomain\usernameQuality Center LDAP GuidePage 4 of 109. Delete all field mappin g values except the “User name”.10. Select Finish.11. Value the following QC parameters:Quality Center LDAP GuidePage 5 of 10Set LDAP_SEARCH_USER_CRITERIA parameter = username Set “LDAP_TIMEOUT” parameter= 5. Default is 10 minutes.Set PASSWORD_RESET_DISABLE = “Y” to disable the password reset option.Set PASSWORD_RESET_UNAVA ILABLE_MESSAGE to “Pas sword reset is not available with LDAP authentication. Please contact your Quality Center system administrator at ext.“Fill in with Ad m inistrator‟s phone extension .”Once the authentication type is set in QC Site Administration, the parameters are saved to the QC database. If there are login or LDAP verification issues, and the Authentication type needs to be changed, the database administrator should make the following database changes:In qcsiteadmin_db databse, find the PARAMS table.Look for the record where PARAM_NAME = …AUTHENTICATION‟. Change the PARAM_VALUE to …QualityCenter ‟.Look for the records where PARAM_NAME starts with …LDAP‟, and delete all of them except one …LDAP_SEARCH_USER_CRITERIA‟.The QC system Administrator should restart the Quality Center service and test for login.Quality Center LDAP GuidePage 6 of 10New User Import from ADUsers are authenticated against AD via LDAP as part of the QC login process, so all QC user logins must have an authenticated domain entry in the QC site users table. Use this only for users that don‟t exist in QC yet. When an import is done, it replaces existing user profile fields, which may be undesirable.1. Verify user does not exist in the Quality Center Site User list.2.Create Active Directory User Report:Logon to Quality Center server Select “Start > Command Prompt”XXXXX >QualityCenter.csv] to the command line. Exclude brackets when copying thecommand.The report produces a csv file with username, full name, and domain name.3. Use the Active Directory User Report to obtain the QC user domain names. The domain name formatis:CN=XXX,OU=XXX,OU=XXX,OU=XXX,DC=XXXXX,DC=XXX4. Login to Site Administration5. Set LDAP Import Settings. Settings can be adjusted to import Username, Fullname, Description, E-mail, and Phone. Username is the minimum requirement. (See page 3 – LDAP Import Settings).6. Select “Site Users ” tab.Quality Center LDAP GuidePage 7 of 107. Select “Import LDAP Users “ icon.8. The directory base is not valued.9. Reference the user‟s domain name(e.g. CN=XXX,OU=XXX,OU=XXX,OU=XXX,DC=XXX,DC=XXX10. Select appropriate domain name components. (Check the CN (username) box.)11. Select the Import button.12. QC will import fields based on import authentication field settings. When duplicates exist, it willprompt for actions to:Skip – record will not be importedUpdate – this will overwrite QC fields with the AD fields used for authentication Rename user – another record will be created in QC for the user - do not use. Append to existing username – appends suffix to existing username - do not use.13. Update QC user profile fields as required.14. Proceed to add user to the appropriate projects in Site Administration.15. Login to the project and add user to the appropriate group(s).Add a New User without Import1. Verify user does not exist in the Quality Center Site User list.2. Create Active Directory User Report:The report produces a csv file with username, full name, and domain name.Quality Center LDAP GuidePage 8 of 10Use the Active Directory User Report to obtain the QC user domain names. The domain name format is:CN=XXX,OU=XXX,OU=XXX,OU=XXX,DC=XXX,DC=XXX3. Log into Site Administration4. Select “Site Users” tab.5. Select “Add new user”.Quality Center LDAP GuidePage 9 of 106. Enter as much data as possible. Copy the Domain Authentication string from the Active DirectoryUser report into the Domain Authentication field. 7. Add user to appropriate projects in Site Administration and to the appropriate groups in eachproject. 8. When the user logs in, the username and password will be authenticated against ActiveDirectory.Update Existing User’s DomainCreate Active Directory User Report:Logon to Quality Center server Select “Start > Command Prompt”>QualityCenter.csv] to the command line. Exclude brackets when copying the command.The report produces a csv file with username, full name, and domain name.Use the Active Directory User Report to obtain the QC user domain names. The domain name format is:CN=XXX,OU=XXX,OU=XXX,OU=XXX,DC=XXX,DC=XXXQuality Center LDAP GuidePage 10 of 101. Log into Site Administration.2. Select “Site Users” tab.3. Select Site User.4. Copy the Domain Authentication string into the Domain Authentication field, and change stringcomponents as required. Save the user detail changes.5. When the user logs in, their username will be authenticated against AD based on the domainauthentication entry in User Details.。

LDAP设置指南说明书

LDAP Setup Guide Release 14.3.0.0.0 Part No. F18720-01May 2019LDAP Setup GuideOracle Financial Services Software LimitedOracle ParkOff Western Express HighwayGoregaon (East)Mumbai, Maharashtra 400 063IndiaWorldwide Inquiries:Phone: +91 22 6718 3000Fax: +91 22 6718 3001/financialservices/Copyright © 2019, Oracle and/or its affiliates. All rights reserved.Oracle and Java are registered trademarks of Oracle and/or its affiliates. Other names may be trademarks of their respective owners.U.S. GOVERNMENT END USERS: Oracle programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, delivered to U.S. Government end users are “commercial computer software” pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, use, duplication, disclosure, modification, and adaptation of the programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, shall be subject to license terms and license restrictions applicable to the programs. No other rights are granted to the U.S. Government.This software or hardware is developed for general use in a variety of information management applications. It is not developed or intended for use in any inherently dangerous applications, including applications that may create a risk of personal injury. If you use this software or hardware in dangerous applications, then you shall be responsible to take all appropriate failsafe, backup, redundancy, and other measures to ensure its safe use. Oracle Corporation and its affiliates disclaim any liability for any damages caused by use of this software or hardware in dangerous applications.This software and related documentation are provided under a license agreement containing restrictions on use and disclosure and are protected by intellectual property laws. Except as expressly permitted in your license agreement or allowed by law, you may not use, copy, reproduce, translate, broadcast, modify, license, transmit, distribute, exhibit, perform, publish or display any part, in any form, or by any means. Reverse engineering, disassembly, or decompilation of this software, unless required by law for interoperability, is prohibited.The information contained herein is subject to change without notice and is not warranted to be error-free. If you find any errors, please report them to us in writing.This software or hardware and documentation may provide access to or information on content, products and services from third parties. Oracle Corporation and its affiliates are not responsible for and expressly disclaim all warranties of any kind with respect to third-party content, products, and services. Oracle Corporation and its affiliates will not be responsible for any loss, costs, or damages incurred due to your access to or use of third-party content, products, or services.Table of Contents1.PREFACE ........................................................................................................................................................ 1-1 1.1I NTRODUCTION ......................................................................................................................................... 1-1 1.2A UDIENCE................................................................................................................................................. 1-1 1.3D OCUMENTATION A CCESSIBILITY ............................................................................................................ 1-11.4R ELATED D OCUMENTS ............................................................................................................................. 1-12.INSTALLING AND CONFIGURING OUD ................................................................................................. 2-1 2.1P REREQUISITES ......................................................................................................................................... 2-1 2.2I NSTALLATION OF OUD12.2.1.3 .............................................................................................................. 2-1 2.3R UNNING RCU S CHEMAS ......................................................................................................................... 2-1 2.4OUD S ETUP.............................................................................................................................................. 2-1 2.5C ONFIGURING D IRECTORY M ANAGEMENT D OMAIN FOR OUD ................................................................ 2-11. Preface1.1 IntroductionLDAP server is used by Plato Api-gateway application, which uses plato-security-jwt to get details from ldap server and authentication against the input details to create tokens.If enterprise level LDAP server is not present, use OUD 12.2.1.3 as LDAP server and configurethe details in SECURITY_CONFIG INC script.1.2 AudienceThis document is intended for WebLogic admin or ops-web team who are responsible forinstalling the OFSS banking products.1.3 Documentation AccessibilityFor information about Oracle's commitment to accessibility, visit the Oracle Accessibility Program website at /pls/topic/lookup?ctx=acc&id=docacc.1.4 Related Documents∙Common Core Services Installation Guide∙Day 0 Setup Guide∙ANNEXURE-1∙Oracle Banking Credit Facilities Process Management Pre-Installation Guide∙Oracle Banking Credit Facilities Process Management Services Installation Guide∙Oracle Banking Credit Facilities Process Management User Interface Installation Guide∙Oracle Banking Credit Facilities Process Management BPMN Process Installation Guide∙Plato Infrastructure Services Installation Guide∙Security Management System Services Installation Guide∙SSL Setup Guide2. Installing and Configuring OUD2.1 PrerequisitesOracle fusion middleware 12.2.1.3 should be installed on the machine prior to OUD 12.2.1.3installation. For configuring OUD directory management domain, RCU schemas should bepresent.2.2 Installation of OUD 12.2.1.3Refer this oracle documentation on how to install OUDhttps:///middleware/12213/oud/install.htm2.3 Running RCU SchemasFor configuring domain with directory management template, RCU schemas has to be provided.Refer this document for creating RCU schemas using 12.2.1.3 middleware home.https:///middleware/12213/lcm/RCUUG/RCUUG.pdf2.4 OUD SetupRefer this oracle documentation to setup LDAP (and LDAPS) OUD directory.https:///middleware/12213/oud/OUDIG/setting-oracle-unified-directory-directory-server.htm#OUDIG000492.5 Configuring Directory Management Domain for OUDRefer this oracle documentation on how to configure domain for OUD with directory management template.https:///middleware/12213/oud/OUDIG/installing-oracle-unified-directory-software.htm#OUDIG-GUID-3EB44650-2322-445B-90B7-00BAFCEA1B8D。

ldap 配置

第14章目录服务器目录一般用来包含描述性的、基于属性的信息,例如,通讯簿就可使用目录的形式来保存。

目录服务是一种特殊的数据库系统,专门针对数据的读取、浏览和搜索操作进行了特定的优化。

目录服务器则是提供目录服务的程序,通常使用LDAP协议提供目录服务。

LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)是实现提供目录服务的网络协议。

本章将介绍通过OpenLDAP架设目录服务器的操作过程,主要包括以下知识点:了解LDAP协议。

掌握安装OpenLDAP的方法。

掌握配置OpenLDAP的过程。

掌握向OpenLDAP中添加条目、修改条目、查询条目的方法。

掌握设置主从OpenLDAP服务器的方法。

了解OpenLDAP在用户认证中的应用。

14.1 了解LDAP协议在进行安装配置OpenLDAP之前,本节首先对LDAP协议进行简单的介绍,让读者对LDAP 的结构有一个认识。

14.1.1 LDAP协议目录是一组具有类似属性、以一定逻辑和层次组合的信息。

常见的例子是通讯簿,由以字母顺序排列的名字、地址和电话号码组成。

目录服务是一种在分布式环境中发现目标的方法。

目录具有两个主要组成部分:第一部分是数据库,数据库是分布式的,且拥有一个描述数据的规划。

第二部分则是访问和处理数据的各种协议。

目录服务其实也是一种数据库系统,只是这种数据库是一种树形结构,而不是通常使用的关系数据库。

目录服务与关系数据库之间的主要区别在于:二者都允许对存储数据进行访问,只是目录主要用于读取,其查询的效率很高,而关系数据库则是为读写而设计的。

提示:目录服务不适于进行频繁的更新,属于典型的分布式结构。

LDAP是一个目录服务协议,目前存在众多版本的LDAP,而最常见的则是V2和V3两个版本,它们分别于1995年和1997年首次发布。

14.1.2 LDAP的基本模型LDAP的基本模型是建立在"条目"(Entry)的基础上。

蓝凌标准产品系统配置库用户操作手册.doc

(编号:OA0101)变更记录A–增加M–修改D–删除文档审批记录1.系统配置库 ................................................................................. 错误!未定义书签。

1.1功能描述.................................................................................. 错误!未定义书签。

1.2使用说明.................................................................................. 错误!未定义书签。

1.2.1系统初始配置..................................................................... 错误!未定义书签。

1.2.2组织架构............................................................................. 错误!未定义书签。

1.2.3待处理个人......................................................................... 错误!未定义书签。

1.2.4常用群组............................................................................. 错误!未定义书签。

1.2.5阅读常用群组..................................................................... 错误!未定义书签。

1.2.6信息导入............................................................................. 错误!未定义书签。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、配置虚拟机

1、配置yum的系统安装包

2、设置虚拟网卡

二、基本配置

1、配置静态IP

DEVICE=eth0

BOOTPROTO=none

NM_CONTROLLED=yes

ONBOOT=yes

TYPE=Ethernet

IPADDR=192.168.0.151

NETMASK=255.255.255.0

GATEWAY=192.168.0.1

IPV6INIT=no

重启网络

/etc/init.d/network restart

2、修改主机名

[root@test network-scripts]# vim /etc/sysconfig/network NETWORKING=yes

HOSTNAME=

[root@test network-scripts]# hostname

3、关闭防火墙

[r oot@redhat6 network-scripts]# service iptables stop [root@test network-scripts]# service iptables status

4、关闭selinux

永久需重启reboot

[r oot@redhat6 network-scripts]# vim /etc/selinux/config SELINUX=0

临时关闭

[r oot@redhat6 network-scripts]# setenforce 0

5、配置hosts文件

[root@redhat6 network-scripts]# cat /etc/hosts

192.168.0.151 test

6、配置yum

[root@test /]# df –h

[root@test /]# mkdir /mnt/cdrom

[root@test /]# mount /dev/cdrom /mnt/cdrom

mount: block device /dev/sr0 is write-protected, mounting read-only

[root@test etc]# cd /etc/yum.repos.d/

[root@test yum.repos.d]# ls

[root@test yum.repos.d]# vim mylocal.repo

[base]

name=base

baseurl=file:///mnt/cdrom

enabled=1

gpgcheck=0

[root@localhost yum.repos.d]# yum clean all

[root@localhost yum.repos.d]# yum list

三、安装配置jdk

1、上传jdk1.6.0_17压缩文件到/opt下,解压缩

2、配置jdk环境变量

[root@test opt]# vi /root/.bash_profile

export JAVA_HOME=/opt/jdk1.6.0_17

export PATH=$JAVA_HOME/bin:$PATH

export CLASSPATH=.:$JAVA_HOME/lib/dt.jar:$JAVA_HOME/lib/tools.jar

3、验证jdk是否配置成功

[root@test opt]# java -version

[root@test opt]# javac -version

四、安装ldap7

1、上传解压缩

[root@test opt]# unzip sun-dsee7.zip

授权

[root@test opt]# chmod -R 755 dsee7/

第一步创建管理实例

[root@test opt]# cd dsee7/bin

[root@test bin]# ./dsccsetup ads-create

-bash: ./dsccsetup: /lib/ld-linux.so.2: bad ELF interpreter: No such file or directory [root@test bin]# yum provides */ld-linux.so.2

[root@test bin]# yum install /lib/ld-linux.so.2

Yum安装了缺少的包后,创建管理实例,这里设置管理员密码为:12345678

第二步安装agent,这里密码设置为:12345678

注册agent 密码填写上面设置的12345678

启动agent

第三步创建war包

第四步查看实例状态和agent状态

五、开始配置web管理控制台

1、安装tomcat

2、修改解压缩的apache-tomcat-6.0.29为tomcat6

3、修改tomcat6权限为755

4、把前面ldap生成的war包复制到tomcat/webapps下

5、启动tomcat

六、创建ldap实例并导入数据

1、新建目录服务器

输入前面设置的密码:12345678 ,登录

新建目录服务器

输入信息,下一步直到完成。

2、新建后缀

服务器选择,选添加全部

3、上传99user文件到实例中

停止实例

覆盖实例中的99user(路径/opt/ldap_db/01/config/schema/99user.ldif)

覆盖完成后,启动实例

4、传入数据

./dsconf import -h 192.168.0.151 -p 20000 -e -D cn=admin -w /opt/pswd /opt/datanm.ldif dc=cmcc

./dsconf import -h 192.168.0.151 -p 20000 -e -D cn=admin -w /opt/pswd /opt/data.ldif dc=cmcc。