linux下ldap服务搭建过程

配置Linux使用LDAP用户认证的方法

配置Linux使⽤LDAP⽤户认证的⽅法我这⾥使⽤的是CentOS完成的LDAP⽤户管理,可能与⽹上的⼤部分教程不同,不过写出来了,那么是肯定能⽤的了,不过会有部分⽂件,忘指教。

这⾥使⽤的 OPENLdap 配合 CentOS7 完成的⽤户管理,需要配置 nssswitch 、pam 和 sssd 3个服务,需要先有⼀定的了解才能完成本⽂的配置。

基础配置#1.完成yum源的配置mkdir /root/backtar -Jcvf /root/back/yum.repos.d-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/yum.repos.d/rm -rf /etc/yum.repos.d/*curl -o /etc/yum.repos.d/CentOS-Base.repo /repo/Centos-7.repocurl -o /etc/yum,repos.d/CentOS-epel.repo /repo/epel-7.repoyum makecache1.安装必要软件yum -y install vim bash-completion openldap-servers openldap-clients nss-pam-ldapd sssdOPENLdap服务部分配置#初始化过程就不再过多赘述,详细查询《》。

1.⾸先停⽌数据库服务:systemctl stop slapd1.然后编辑⽂件:# ⾸先备份⽂件,以免⽆法复原mkdir /root/backtar -Jcvf /root/back/slapd.config-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /etc/openldap/slapd.d/tar -Jcvf /root/back/slapd.data-`date '+(%Y.%m.%d_%H:%M:%S)'`.tar.xz /var/lib/ldap/# 然后再删除配置⽂件rm -rf /etc/openldap/slapd.d/*rm -rf /var/lib/ldap/*# 复制配置⽂件到临时⽬录mkdir /root/ldapcd /root/ldap1.编写slapd的配置⽂件。

在Linux上搭建Web服务器的步骤

在Linux上搭建Web服务器的步骤在当今的数字化世界中,Web服务器作为承载和提供网页服务的重要组成部分,它的搭建对于Web应用程序的开发和部署具有至关重要的意义。

在本文中,我们将介绍在Linux操作系统上搭建Web服务器的步骤。

一、Linux环境准备1.选择合适的Linux发行版:目前常见的Linux发行版有Ubuntu、CentOS等,选择合适的发行版作为我们的Web服务器操作系统。

2.安装Linux操作系统:根据所选择的Linux发行版,进行系统的安装。

安装过程中需要设置用户名、密码等相关配置。

二、安装所需软件1.安装Apache服务器:Apache是目前最广泛使用的Web服务器软件之一。

在Linux上安装Apache可以通过包管理工具进行安装,以Ubuntu为例,命令如下:```sudo apt-get update //更新软件源sudo apt-get install apache2 //安装Apache```2.安装PHP解释器:PHP是一种广泛使用的服务器端脚本语言,用于动态生成Web页面。

同样使用包管理工具进行安装,以Ubuntu为例,命令如下:```sudo apt-get install php libapache2-mod-php //安装PHP和Apache模块```3.安装MySQL数据库:MySQL是一种开源的关系型数据库管理系统,用于存储和管理网站所需的数据。

以Ubuntu为例,命令如下:```sudo apt-get install mysql-server //安装MySQL服务器sudo mysql_secure_installation //进行安全设置```三、配置服务器1.配置Apache服务器:Apache的配置文件位于/etc/apache2目录下,通过编辑该文件可以对服务器进行相关配置。

```sudo nano /etc/apache2/apache2.conf //编辑配置文件```在配置文件中可以设置服务器的根目录、虚拟主机等信息。

基于Linux的LDAP应用环境研究与目录服务实现

系型数据库相 比,目录信息包括更 多的描述性信息 , 更适用 于读 多于写 、 无复杂交易和无大容量更新 的应用。但它 的数 据类 型主要是 字符 型 , 为了检 索的需要 添加 了 B N( I 二进制 数据 )CS 忽 略大小写 )C S 大小写 敏感 )T L 电话型 ) 、I( 、E ( 、E ( 等语 法( yt ) 而不是关 系数 据库 提供 的整数 、 点数 、 Sna , x 浮 日 期 、 币等类型 , 货 同样 也不 提供像关 系数据库 中普遍 包含 的 大量 的函数 。它主要面 向数据 的查询服务 ( 查询和修改操作 比一般是 大于 1 : ) 不提供 事务 的回滚机 制 , 的数据修 01 , 它 改使 用简单 的锁定机 制实现 Al r N ti , l—o — o n 它的 目标是快 hg 速响应和大容量查 询并 且提供 多 目录服务 器的信息 复制 功

2 LA D P与关 系数据库 的比较

在传统 的开发 以提供信息 查询为主 的系统 中, 如通过用 户姓名能够获得该用户 的邮件地址 、 家庭住址等信息 , Y - 如 a

ho提供的 P ol sac o epe erh服务 和 Widw ul k中提供 的消 n o sO to o

维普资讯

僵囊技术 与僵囊佬

基 于 Ln x的 L A iu D P应 用环 境 研 究 与 目录服 务 实现

Su yo iu td fL n x—b s dL a e DAP A p iain E vr n n n mpe nain o ie tr e r e p l t n i me ta d I lme tt fD rc。y S ni c 。 o 。 c

Op n d p wh c ss p o t d b i u n d t i e L a ih i u p r y L n x i eal e .

linux系统oracle 数据库创建实例

linux系统oracle 数据库创建实例在Linux系统上创建Oracle数据库实例,可以按照以下步骤进行操作:1. 安装Oracle数据库软件。

首先,下载适用于Linux系统的Oracle数据库软件,并按照安装步骤进行安装。

2. 设置环境变量。

将Oracle数据库软件的安装路径添加到PATH环境变量中,以便系统可以找到相关的Oracle命令和工具。

3. 创建数据库实例目录。

选择一个合适的目录用于存储数据库实例文件,例如:/u01/app/oracle/oradata/。

4. 使用Oracle用户登录系统。

在Linux系统上创建一个拥有合适权限的Oracle用户,并使用该用户登录系统。

5. 使用dbca命令创建数据库实例。

在终端中输入以下命令启动数据库配置助手(Database Configuration Assistant):dbca6. 选择创建数据库实例选项。

根据实际需求,选择创建新的数据库实例或者基于现有的模板来创建数据库实例。

7. 配置数据库实例参数。

在配置向导中,按照提示设置数据库实例的名称、监听器、字符集、内存大小等参数。

8. 创建数据库。

根据向导的指示,输入数据库管理员(DBA)密码,并完成数据库的创建过程。

9. 启动数据库实例。

使用以下命令启动数据库实例:sqlplus / as sysdba,然后输入startup命令。

10. 验证数据库实例。

输入以下命令验证数据库实例是否成功创建:sqlplus / as sysdba,然后输入select * from v$version命令,查看数据库版本信息。

以上就是在Linux系统上创建Oracle数据库实例的基本步骤。

具体操作可能会因Oracle软件版本和Linux发行版的不同而略有差异,可以根据具体情况进行调整。

ldap认证流程

ldap认证流程LDAP认证流程全称是“轻量目录访问协议”(LightweightDirectoryAccessProtocol,LDAP)认证流程。

它是一种基于客户端/服务器的、基于 TCP/IP应用协议,通过使用安全的认证机制来访问、管理和搜索分布式目录服务器上存储的信息。

LDAP认证流程一般包括以下5步:第一步:客户端连接LDAP服务器。

客户端连接LDAP服务器时,首先会向服务器发送连接请求,然后服务器会接受该请求并启动安全会话。

第二步:客户端发送身份验证请求。

客户端必须发送一个身份验证请求给LDAP服务器,提供一个认证的名字,一般是用户名。

第三步:服务器处理身份验证请求。

LDAP服务器会根据客户端发送的用户名,查找到该用户名所关联的密码,再和客户端发送的密码进行比对,如果两者相同,则LDAP服务器会认可客户端的请求。

第四步:身份验证成功,服务器返回绑定信息。

如果客户端的身份验证请求被LDAP服务器认可,那么LDAP服务器就会发送一个绑定信息给客户端,以表示客户端已经被认可为该LDAP服务器的合法用户。

第五步:客户端获取服务器上的信息。

当客户端获取到所需要的绑定信息之后,就可以向LDAP服务器发送请求,请求获取服务器上存放的信息了。

LDAP服务器接收到客户端的请求之后,就会根据客户端的要求返回所需要的信息。

LDAP认证流程一般用于某些网络资源的认证和授权,例如某些安全性比较高的服务器上的文件共享等,通常会使用LDAP进行认证和授权操作。

传统上,LDAP认证流程是运行在企业网络内部的,只有本地用户可以访问资源,但是随着网络的发展,现在企业的外部用户也可以使用LDAP认证流程进行认证和授权。

LDAP认证流程具有很多优势,例如,可以实现网络信息搜索,提供两步认证,具有安全性等。

此外,LDAP还支持其他认证系统,比如Kerberos认证系统,可以同时使用两套认证机制,以更好地保护服务器上存储的信息。

Linux系统下Hadoop运行环境搭建

Linux系统下Hadoop运⾏环境搭建1.安装ssh免密登录命令:ssh-keygenoverwrite(覆盖写⼊)输⼊y⼀路回车将⽣成的密钥发送到本机地址ssh-copy-id localhost(若报错命令⽆法找到则需要安装openssh-clients)yum –y install openssh-clients测试免密设置是否成功ssh localhost2.卸载已有java确定JDK版本rpm –qa | grep jdkrpm –qa | grep gcj切换到root⽤户,根据结果卸载javayum -y remove java-1.8.0-openjdk-headless.x86_64 yum -y remove java-1.7.0-openjdk-headless.x86_64卸载后输⼊java –version查看3.安装java切换回hadoop⽤户,命令:su hadoop查看下当前⽬标⽂件,命令:ls新建⼀个app⽂件夹,命令:mkdir app将桌⾯的hadoop⽂件夹中的java及hadoop安装包移动到app⽂件夹中命令:mv /home/hadoop/Desktop/hadoop/jdk-8u141-linux-x64.gz /home/hadoop/app mv /home/hadoop/Desktop/hadoop/hadoop-2.7.0.tar.gz /home/hadoop/app解压java程序包,命令:tar –zxvf jdk-7u79-linux-x64.tar.gz创建软连接ln –s jdk1.8.0_141 jdk配置jdk环境变量切换到root⽤户再输⼊vi /etc/profile输⼊export JAVA_HOME=/home/hadoop/app/jdk1.8.0_141export JAVA_JRE=JAVA_HOME/jreexport CLASSPATH=.:$JAVA_HOME/lib:$JAVA_JRE/libexport PATH=$PATH:$JAVA_HOME/bin保存退出,并使/etc/profile⽂件⽣效source /etc/profile能查询jdk版本号,说明jdk安装成功java -version4.安装hadoop切换回hadoop⽤户,解压缩hadoop-2.6.0.tar.gz安装包创建软连接,命令:ln -s hadoop-2.7.0 hadoop验证单机模式的Hadoop是否安装成功,命令:hadoop/bin/hadoop version此时可以查看到Hadoop安装版本为Hadoop2.7.0,说明单机版安装成功。

linux下FreeRadius配置安装方法介绍linux操作系统-电脑资料

linux下FreeRadius配置安装方法介绍linux操作系统-电脑资料freeradius一般用来进行账户认证管理,记账管理,常见的电信运营商的宽带账户,上网账户管理,记账,都是使用的radius服务器进行鉴权记账的,下面我们一起来看linux下FreeRadius配置安装FreeRadiusFreeRADIUS与OpenLDAP--成功篇安装相关程式yum install freeradius2 freeradius2-utils freeradius2-ldap启用伺服器的LDAP Client端,请参考另一文件请先测试本机user,启用steve来测试(记得测试玩要加回#)vi /etc/raddb/usersteve Cleartext-Password := "testing"Service-Type = Framed-User,service radiusd restartradtest steve testing localhost 0 testing123正确会显示rad_recv: Access-Accept packet from host 127.0.0.1 port 1812, id=247, length=26另外,启用某一网段认证vi /etc/raddb/clients.confclient 163.32.x.0/24 {secret = testing123shortname = schoolAP}编辑freeradius有关ldap的设定档vi /etc/raddb/modules/ldapserver = ".tw"identity = "cn=Manager,dc=do,dc=kh,dc=edu,dc=tw"password = pswd管理者密码dobasedn = "ou=user,ou=login,dc=do,dc=kh,dc=edu,dc=tw" vi /etc/raddb/sites-enabled/defaultauthorize {...# filesldap...}还有authenticate {...Auth-Type LDAP {ldap}...}service radiusd restart测试指令启用前测试radiusd -X测试本机帐号,测试后请关闭radtest steve testing localhost 0 testing123测试某一网段radtest ldapUser ldapPasswd 163.32.xxx.78 0 testing123。

Linux下的软件开发与测试环境搭建

Linux下的软件开发与测试环境搭建在软件开发和测试过程中,搭建一个合适的开发与测试环境是非常重要的。

Linux作为一种常用的操作系统,具备了强大的开发和测试功能,本文将针对Linux环境下的软件开发与测试环境搭建进行详细讲解。

一、安装Linux操作系统首先,我们需要在一台计算机上安装Linux操作系统。

目前市面上有许多不同的Linux发行版可供选择,例如Ubuntu、CentOS等。

根据个人喜好和项目要求,选择一款适合的Linux发行版进行安装。

安装完成后,我们需要进行必要的系统配置,例如网络设置、用户管理等。

确保系统安装完毕后,能够正常地连接网络和进行用户登录。

二、软件开发工具的安装1. 编程语言环境的安装根据项目需要,我们可能需要安装不同的编程语言环境,例如C/C++、Java、Python等。

以C/C++为例,我们可以通过以下命令在Linux上安装GCC编译器:sudo apt-get install gcc类似地,通过类似的命令也可以安装其他编程语言的编译器或解释器。

2. 集成开发环境(IDE)的安装在软件开发过程中,使用一个功能强大的集成开发环境可以提高开发效率。

Linux下有许多优秀的开源IDE可供选择,例如Eclipse、IntelliJ IDEA等。

以Eclipse为例,我们可以通过以下步骤进行安装:1)下载Eclipse的安装包,例如eclipse-cpp-2021-06-R-linux-gtk-x86_64.tar.gz。

2)解压安装包,例如通过以下命令解压:tar -zxvf eclipse-cpp-2021-06-R-linux-gtk-x86_64.tar.gz3)进入解压后的目录,并运行eclipse可执行文件:cd eclipse./eclipse安装完成后,按照IDE的提示进行进一步的配置和插件安装,以满足项目开发的需求。

三、软件测试工具的安装在软件开发过程中,测试是非常重要的一环。

配置Linux目录服务器+LDAP

手把手教您配置 Linux 目录服务器 近几年,随着 LDAP(Light Directory Access Protocol,轻量级目录访问 协议)技术的兴起和应用领域的不断扩展,目录服务技术成为许多新型技术实现 信息存储、管理和查询的首选方案,特别是在网络资源查找、用户访问控制与认 证信息的查询、新型网络服务、网络安全、商务网的通用数据库服务和安全服务 等方面,都需要应用目录服务技术来实现一个通用、 完善、应用简单和可以扩展 的系统。

对于任何一家大 IT 网络的企业来说,IT 系统中的目录服务功能是必不可少 的。

如果一个在全国有多个分支机构的企业,已经有了一个内部网络系统,每一 个分支机构都有一个局域网,局域网之间通过专线或者 VPN 通道连接在一起,那 么,如何将网络中的资源和信息有效地管理起来呢?通常,这个企业可以在每一 个分支机构或者每个城市建立一个目录服务器,任何地方的员工连接到本地目录 服务器就可以访问到目录树中所有的信息,在目录服务器之间复制目录信息,以 保持同步。

比如,人事部门看到的人员目录与财务部门、设备管理部门看到的人 员目录是完全一致的, 他们所使用的应用系统无须再建立另一套目录结构。

当然, 这一切都是要经过身份验证的。

目录服务有着如此重要的作用, 但在过去, 企业通常 采用基于 Windows 的目 录服务器,Linux 在这方面相形逊色。

作为 Windows 的核心内容,目录服务被企 业 IT 人员认为是 Windows 与 Linux 相比最具竞争力的部分,也成为 Linux 产品 架构中的软肋。

随着 Red Hat Enterprise Linux 4.0 出现,这个情况已经改变了。

RHEL 4 内附的 LDAP 服务器为 OpenLDAP 2.2.13-2 版,OpenLDAP 2.x 包括数个 重要功能: 1. 支持 LDAPv3 - OpenLDAP 2.0 除了其它改善外还支持 SASL (SimpleAuthentication and Security Layer) 、 TLS (Transport Layer Security) 以及 SSL(Secure Sockets Layer) 。

Linux下Raid配置详细过程(图文)

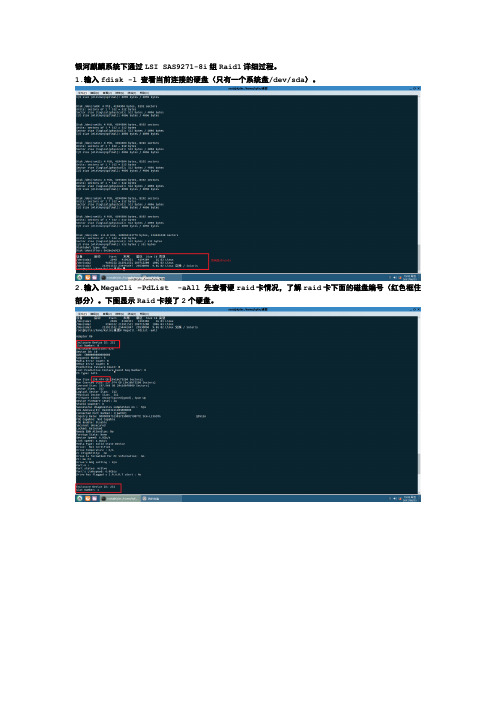

银河麒麟系统下通过LSI SAS9271-8i组Raid1详细过程。

1.输入fdisk -l 查看当前连接的硬盘(只有一个系统盘/dev/sda)。

2.输入MegaCli –PdList -aAll 先查看硬raid卡情况,了解raid卡下面的磁盘编号(红色框住部分)。

下图显示Raid卡接了2个硬盘。

3.输入命令“MegaCli –CfgLdAdd –r1 [252:0, 252:1] Direct –a0”将当前Raid卡上的2个硬盘组成Raid1。

4.使用命令“MegaCli –CfgDsply -a0”查看配置后的RAID信息。

如下图红色部位显示当前的Raid类型为Raid1。

4.使用命令“MegaCli -LdInit -start –full -l0 -a0”初始化Raid。

5.使用命令“MegaCli -LdInit –showprog -l0 -a0”查看初始化进度。

6.初始化完成后在系统设备节点下新增一设备 /dev/sdb,即为当前创建成功的Raid1。

7.通过命令“fdisk /dev/sdb”来创建分区,通过mount /dev/sdb /mnt 挂载设备。

注意:

创建Raid时如果遇到“the specified physical disk does not have the

appropriate attributes to。

”

1.执行MegaCli –PDMakeGood –PhysDrv ‘[252:0,252:1]’ –Force –aAll (清除硬盘

为Good状态)。

linux oracle 命令行建实例

linux oracle 命令行建实例Linux Oracle 命令行建实例一、引言Oracle是一款功能强大的关系型数据库管理系统,广泛应用于企业级应用程序。

在Linux操作系统下,使用Oracle命令行建立实例是一项重要的任务。

本文将介绍如何通过Linux命令行来建立Oracle 实例,并提供详细的步骤和操作指南。

二、环境准备在开始建立Oracle实例之前,需要确保系统已经安装了Oracle数据库,并且已经正确配置了环境变量。

此外,还需要具备管理员权限以执行一些需要特权的操作。

三、创建实例1. 运行命令 "sqlplus / as sysdba" 进入Oracle数据库的命令行界面。

2. 输入命令"create database 实例名称" 来创建一个新的Oracle实例。

请注意,实例名称应该是唯一的,避免与现有的实例冲突。

3. 根据提示输入数据库的相关信息,如数据文件的存储位置、表空间的大小等。

可以根据实际需求进行自定义设置。

4. 完成设置后,系统会自动创建数据库实例,并显示创建成功的信息。

四、配置实例1. 运行命令 "alter database 实例名称 open" 来打开新创建的实例。

2. 输入命令 "alter system set 参数名=参数值 scope=spfile" 来配置实例的参数。

例如,可以通过修改参数 "sga_max_size" 来调整系统的SGA内存大小。

3. 根据实际需求,可以配置多个不同的参数,以优化数据库的性能和稳定性。

五、管理实例1. 使用命令 "alter database 实例名称 backup controlfile to '备份文件路径'" 来备份数据库的控制文件。

控制文件是数据库重要的元数据之一,备份控制文件可以保证数据库的可靠性。

Ubuntu下搭建Apache+SVN+LDAP服务

Ubuntu下搭建Apache+SVN+LDAP服务最近跟LDAP干上了,几乎全部的系统都要跟LDAP整合。

一开头技术热烈高涨,接着就是被LDAP的种种详情熬煎。

最终,有那么一天,几乎全部的基于LDAP服务的应用所有整合完毕。

这一刻,我也体味到了企业中用法LDAP,对于帐号管理是多么的便利。

不自然地,居然想要把接触到的系统所有整合LDAP。

着魔了!赶在脑子还算苏醒的阶段,抓紧收拾Apache+SVN+LDAP系统!对于开发服务器,假如惟独bersion,虽然也可以通过svn://host/svn方式拜访svn;但是,这样的拜访方式,终归不便利,尤其是外网拜访,于是,我们整合Apache中的WebDAV,使之可以通过http://host/svn方式拜访svn;可是,假如挺直通过外网拜访svn,于是,我们结合SSL,以https://host/svn方式拜访svn;固然,假如有无数人要用法svn,svn帐号管理就成为一个棘手事!如何解决?帐号分配,密码更迭等等,这些事情都很棘手。

LDAP,正巧解决这个问题!在搭建Apache+SVN+LDAP服务前,先用法ldapSearch 检测下LDAP服务衔接: ldapsearch -h -p 389 -x -b "cn=users,dc=zlex,dc=org" -D "snowolf@"-w 11111111 简要描述: -h 主机地址 -p 端口号(默认389) -x 容易授权 -b BaseDN -D BindDN 这里就是邦定的用户帐号了 -w 显式输入密码 -W 隐式输入密码这是基于绑定用户帐号方式拜访LDAP服务,假如可以匿名拜访LDAP,这事情就更容易了,也就更担心全了!假如衔接胜利,可以获得一堆该账户下的全部LDAP信息。

假如不胜利,只能向LDAP服务提供者询问了! PS:这一个月,我被LDAP服务搞死了,公司负责LDAP服务维护的同事也不懂如何配置相关应用中的LDAP衔接。

使用OpenLDAP搭建Postfix邮件系统

使用OpenLDAP搭建Postfix邮件系统一、系统环境及本文用到相关软件及下载地址1、系统环境Linux 系统版本:CentOS release 5.2 (Final)内核版本:2.6.18-92.el5二、.卸载sendmail#killall sendmail#rpm -e --nodeps sendmail三、定义yum的非官方库#vi /etc/yum.repos.d/dag.repo[dag]name=Dag RPM Repository for Red Hat Enterprise Linuxbaseurl=http://apt.sw.be/redhat/el$releasever/en/$basearch/daggpgcheck=1enabled=1gpgkey=/rpm/packages/RPM-GPG-KEY.dag.txt四、开始安装1、增加系统相关用户:#groupadd postfix# useradd -g postfix -M -s /bin/false postfix#groupadd postdrop#groupadd vmail -g 1000# useradd -u 1000 -g 1000 -M -s /sbin/nologin -d /dev/null vmail2、安装Apache、PHP(如果在安装系统的时候已经安装过了,可以不用做此步骤)#yum -y install httpd php php-mysql php-gd php-imap php-mbstring php-ldap3、安装相关依赖关系包#yum -y install perl-Unix-Syslog perl-GD \perl-Digest-SHA1 perl-Digest-HMAC perl-Net-IP \perl-Net-DNS perl-Time-HiRes perl-HTML-Tagset \perl-HTML-Parser perl-libwww-perl perl-IO-stringy \perl-IO-Multiplex perl-Net-SSLeay-1.30 perl-IO-Socket-SSL \perl-Net-Server perl-TimeDate perl-MailTools \perl-MIME-Base64 perl-Convert-BinHex perl-MIME-tools \perl-Convert-TNEF perl-Convert-UUlib \perl-Compress-Zlib perl-Archive-Zip perl-IO-Zlib \perl-Archive-Tar arc-5.21o zoo-2.10 unarj4、增加LDAP服务器记录:这两台记录其实是LDAP客户端查询LDAP服务器的记录,在客户端的设置文件中(ldap.conf)会用到这些记录,当然,你可以更改成其它任何的名称,如果所有的软件都是安装在同一台服务器上的话,IP地址可以设成127.0.0.1,我这里设置的是实际的地址.#echo "192.168.254.162 " >> /etc/hosts#echo "192.168.254.162 " >> /etc/hosts5、安装OpneLDAP:你可以通过两种方式来安装,第一种是在安装系统是自已就安装了,你如果认为它的版本太低了,可以通过YUM的方式升级一下,也可以通过源代码的方式安装,我这里是通过YUM的方式升级了一下,如果通过源代码安装的话,那后面的一些组件的安装时就需要注意一下路径了.#yum install openldap*6、配置OpenLDAP:配置LDAP需要用到extman中的schema文件,所以要先复制extman中的对于LDAP 支持的schema文件到相应的地方.具体的操作如下:# tar zxf extman-1.1.tar.gz# cd extman-1.1/docs#cp ./extmail.schema /etc/openldap/schema/#vi /etc/openldap/slapd.conf更改以下内容:include /etc/openldap/schema/extmail.schemasuffix "dc="rootdn "cn=Manager,dc="rootpw {MD5}7tjNxADf1OyF3/cKFwBmtw== #注:这里用名文秘密的时候在初始化的时候可能会出错,建议用加密的密码。

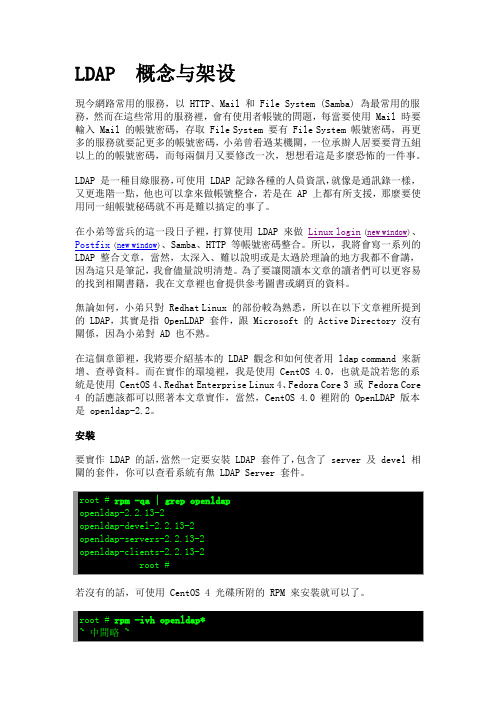

LDAP 概念与架设

LDAP 概念与架设現今網路常用的服務,以 HTTP、Mail 和 File System (Samba) 為最常用的服務,然而在這些常用的服務裡,會有使用者帳號的問題,每當要使用 Mail 時要輸入 Mail 的帳號密碼,存取 File System 要有 File System 帳號密碼,再更多的服務就要記更多的帳號密碼,小弟曾看過某機關,一位承辦人居要要背五組以上的的帳號密碼,而每兩個月又要修改一次,想想看這是多麼恐怖的一件事。

LDAP 是一種目綠服務,可使用 LDAP 記錄各種的人員資訊,就像是通訊錄一樣,又更進階一點,他也可以拿來做帳號整合,若是在 AP 上都有所支援,那麼要使用同一組帳號秘碼就不再是難以搞定的事了。

在小弟等當兵的這一段日子裡,打算使用 LDAP 來做Linux login(new window)、Postfix(new window)、Samba、HTTP 等帳號密碼整合。

所以,我將會寫一系列的LDAP 整合文章,當然,太深入、難以說明或是太過於理論的地方我都不會講,因為這只是筆記,我會儘量說明清楚。

為了要讓閱讀本文章的讀者們可以更容易的找到相關書籍,我在文章裡也會提供參考圖書或網頁的資料。

無論如何,小弟只對 Redhat Linux 的部份較為熟悉,所以在以下文章裡所提到的 LDAP,其實是指 OpenLDAP 套件,跟 Microsoft 的 Active Directory 沒有關係,因為小弟對 AD 也不熟。

在這個章節裡,我將要介紹基本的 LDAP 觀念和如何使者用 ldap command 來新增、查尋資料。

而在實作的環境裡,我是使用 CentOS 4.0,也就是說若您的系統是使用 CentOS 4、Redhat Enterprise Linux 4、Fedora Core 3 或 Fedora Core 4 的話應該都可以照著本文章實作,當然,CentOS 4.0 裡附的 OpenLDAP 版本是 openldap-2.2。

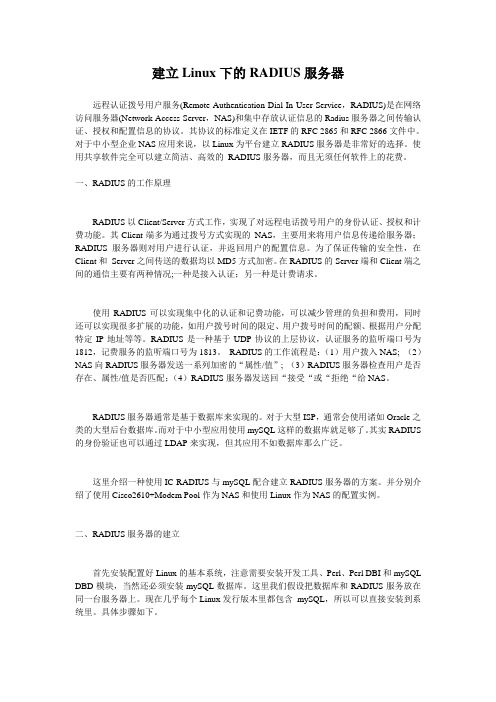

建立Linux下的RADIUS服务器

建立Linux下的RADIUS服务器远程认证拨号用户服务(Remote Authentication Dial In User Service,RADIUS)是在网络访问服务器(Network Access Server,NAS)和集中存放认证信息的Radius服务器之间传输认证、授权和配置信息的协议。

其协议的标准定义在IETF的RFC 2865和RFC 2866文件中。

对于中小型企业NAS应用来说,以Linux为平台建立RADIUS服务器是非常好的选择。

使用共享软件完全可以建立简洁、高效的RADIUS服务器,而且无须任何软件上的花费。

一、RADIUS的工作原理RADIUS以Client/Server方式工作,实现了对远程电话拨号用户的身份认证、授权和计费功能。

其Client端多为通过拨号方式实现的NAS,主要用来将用户信息传递给服务器;RADIUS服务器则对用户进行认证,并返回用户的配置信息。

为了保证传输的安全性,在Client和Server之间传送的数据均以MD5方式加密。

在RADIUS的Server端和Client端之间的通信主要有两种情况;一种是接入认证;另一种是计费请求。

使用RADIUS可以实现集中化的认证和记费功能,可以减少管理的负担和费用,同时还可以实现很多扩展的功能,如用户拨号时间的限定、用户拨号时间的配额、根据用户分配特定IP地址等等。

RADIUS是一种基于UDP协议的上层协议,认证服务的监听端口号为1812,记费服务的监听端口号为1813。

RADIUS的工作流程是:(1)用户拨入NAS; (2)NAS向RADIUS服务器发送一系列加密的“属性/值”; (3)RADIUS服务器检查用户是否存在、属性/值是否匹配;(4)RADIUS服务器发送回“接受“或“拒绝“给NAS。

RADIUS服务器通常是基于数据库来实现的。

对于大型ISP,通常会使用诸如Oracle之类的大型后台数据库。

而对于中小型应用使用mySQL这样的数据库就足够了。

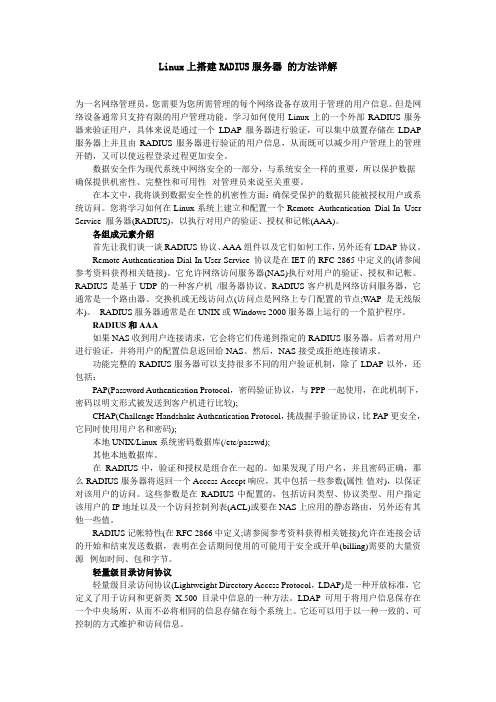

Linux上搭建RADIUS服务器的方法详解

Linux上搭建RADIUS服务器的方法详解为一名网络管理员,您需要为您所需管理的每个网络设备存放用于管理的用户信息。

但是网络设备通常只支持有限的用户管理功能。

学习如何使用Linux上的一个外部RADIUS服务器来验证用户,具体来说是通过一个LDAP服务器进行验证,可以集中放置存储在LDAP 服务器上并且由RADIUS服务器进行验证的用户信息,从而既可以减少用户管理上的管理开销,又可以使远程登录过程更加安全。

数据安全作为现代系统中网络安全的一部分,与系统安全一样的重要,所以保护数据--确保提供机密性、完整性和可用性--对管理员来说至关重要。

在本文中,我将谈到数据安全性的机密性方面:确保受保护的数据只能被授权用户或系统访问。

您将学习如何在Linux系统上建立和配置一个Remote Authentication Dial-In User Service 服务器(RADIUS),以执行对用户的验证、授权和记帐(AAA)。

各组成元素介绍首先让我们谈一谈RADIUS协议、AAA组件以及它们如何工作,另外还有LDAP协议。

Remote Authentication Dial-In User Service 协议是在IET的RFC 2865中定义的(请参阅参考资料获得相关链接)。

它允许网络访问服务器(NAS)执行对用户的验证、授权和记帐。

RADIUS是基于UDP的一种客户机/服务器协议。

RADIUS客户机是网络访问服务器,它通常是一个路由器、交换机或无线访问点(访问点是网络上专门配置的节点;W AP是无线版本)。

RADIUS服务器通常是在UNIX或Windows 2000服务器上运行的一个监护程序。

RADIUS和AAA如果NAS收到用户连接请求,它会将它们传递到指定的RADIUS服务器,后者对用户进行验证,并将用户的配置信息返回给NAS。

然后,NAS接受或拒绝连接请求。

功能完整的RADIUS服务器可以支持很多不同的用户验证机制,除了LDAP以外,还包括:PAP(Password Authentication Protocol,密码验证协议,与PPP一起使用,在此机制下,密码以明文形式被发送到客户机进行比较);CHAP(Challenge Handshake Authentication Protocol,挑战握手验证协议,比PAP更安全,它同时使用用户名和密码);本地UNIX/Linux系统密码数据库(/etc/passwd);其他本地数据库。

LDAP安装配置

LDAP安装配置安装和配置ITDS1.1.1 安装ITDS 6.11.到介质目录执行“./install_tds.sh”打开安装界面2.选择语言为简体中文3.进入欢迎界面,点击“下一步”继续4.接受协议,点击“下一步”继续5.安装程序已识别本机DB2,点击“下一步”继续6.选择安装类型为“定制”,点击“下一步”继续7.选择如下组件,点击“下一步”继续8.暂不部署Web Administrator Tool,点击“下一步”继续9.查看安装组件清单,点击“安装”10.安装完成,点击“完成”退出1.1.2 安装语言包1.执行安装介质下的tdsLangpack/idslp_setup_linux86.bin安装中文语言包,2.出现欢迎界面,点击“下一步”继续3.勾选“S Chinese xlations”,点击“下一步”继续4.确认安装组件信息,点击“下一步”继续5.安装完成,点击“完成”退出1.1.3 创建LDAP服务器实例1.创建系统用户2.选择主群组为root,次群组为db2grp1,idsldap3.执行“/opt/IBM/ldap/V6.1/sbin/idsxinst”打开ITDS实例控制台4.点击“创建”5.选择“创建新的目录服务器实例”,点击“下一步”继续6.选择用户为“idsccmdb”,安装位置为该用户home目录,并设置加密种子,点击“下一步继续”7.确认DB2实例名,点击“下一步”继续8.确认IP地址侦听,点击“下一步”继续9.确认端口信息,点击“下一步”继续10.勾选两个可选步骤,点击“下一步”继续11.设置管理员DN和密码12.配置数据库用户名和密码,点击“下一步”继续密码设置为password密码:Idsccmdb13.配置数据库安装位置和字符集(UTF-8),点击“下一步”继续14.确认设置信息,点击“完成”开始创建15.创建完成,点击“关闭”退出16.配置后缀和导入用户,点击“配置”17.点击“管理后缀”,增加一条后缀“o=ibm,c=us”执行“/opt/IBM/ldap/V6.2/sbin/ibmslapd -I idsccmdb”启动ldap服务19.创建LDAP数据文件ccmdb.ldif:dn: o=ibm,c=usobjectClass: topobjectClass: organizationo: IBMdn: ou=SWG, o=ibm,c=usou: SWGobjectClass: topobjectClass: organizationalUnitdn: ou=groups,ou=SWG, o=ibm,c=usou: groupsobjectClass: topobjectClass: organizationalUnitdn: ou=users,ou=SWG, o=ibm,c=usou: usersobjectClass: topobjectClass: organizationalUnitdn: cn=wasadmin,ou=users,ou=SWG, o=ibm,c=us uid: wasadminuserpassword: passwordobjectclass: organizationalPersonobjectclass: inetOrgPersonobjectclass: personobjectclass: toptitle: WebSphere Administratorsn: wasadminmaximo.ldif:dn: uid=maxadmin,ou=users,ou=SWG, o=ibm,c=us userPassword: maxadminuid: maxadminobjectClass: inetOrgPersonobjectClass: topobjectClass: personobjectClass: organizationalPersonsn: maxadmincn: maxadmindn: uid=mxintadm,ou=users,ou=SWG, o=ibm,c=us userPassword: mxintadmuid: mxintadmobjectClass: inetOrgPersonobjectClass: topobjectClass: personobjectClass: organizationalPersonsn: mxintadmcn: mxintadmdn: uid=maxreg,ou=users,ou=SWG, o=ibm,c=us userPassword: maxreguid: maxregobjectClass: inetOrgPersonobjectClass: topobjectClass: personobjectClass: organizationalPersonsn: maxregcn: maxregdn: cn=MAXADMIN,ou=groups,ou=SWG, o=ibm,c=us objectClass: groupOfNamesobjectClass: topmember: uid=dummymember: uid=maxadmin,ou=users,ou=SWG,o=IBM,c=US member: uid=mxintadm,ou=users,ou=SWG,o=IBM,c=US cn: MAXADMINdn: cn=MAXIMOUSERS,ou=groups,ou=SWG, o=ibm,c=us objectClass: groupOfNamesobjectClass: top20.执行命令导入上述两个ldif文件./ldapadd -c -x -D "cn=root" -w password -i /opt/IBM/ldap/V6.2/bin/ccmdb.ldif1.2 安装中间件。

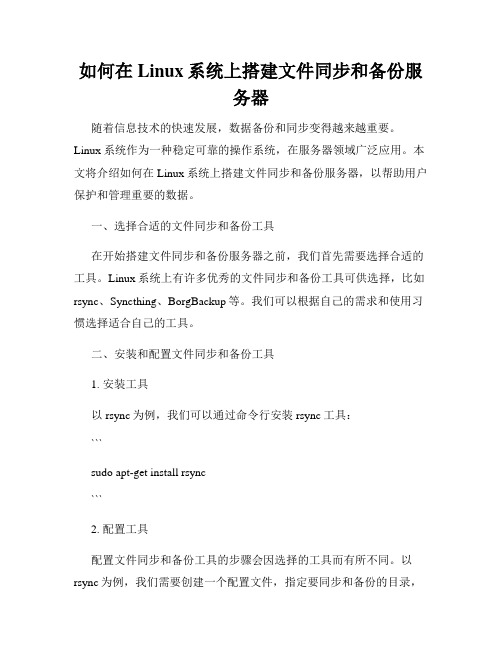

如何在Linux系统上搭建文件同步和备份服务器

如何在Linux系统上搭建文件同步和备份服务器随着信息技术的快速发展,数据备份和同步变得越来越重要。

Linux系统作为一种稳定可靠的操作系统,在服务器领域广泛应用。

本文将介绍如何在Linux系统上搭建文件同步和备份服务器,以帮助用户保护和管理重要的数据。

一、选择合适的文件同步和备份工具在开始搭建文件同步和备份服务器之前,我们首先需要选择合适的工具。

Linux系统上有许多优秀的文件同步和备份工具可供选择,比如rsync、Syncthing、BorgBackup等。

我们可以根据自己的需求和使用习惯选择适合自己的工具。

二、安装和配置文件同步和备份工具1. 安装工具以rsync为例,我们可以通过命令行安装rsync工具:```sudo apt-get install rsync```2. 配置工具配置文件同步和备份工具的步骤会因选择的工具而有所不同。

以rsync为例,我们需要创建一个配置文件,指定要同步和备份的目录,以及目标备份服务器的地址和认证信息。

具体配置方法可以参考rsync的官方文档或者在线教程。

三、设置定时任务为了实现定期自动备份和同步,我们可以使用Linux系统的定时任务功能。

通过设置crontab来定时运行文件同步和备份脚本,实现自动备份和同步的功能。

1. 编写脚本我们可以编写一个脚本,将文件同步和备份的命令写入其中。

脚本可以使用Shell脚本语言(如Bash、Python等)编写。

在脚本中,我们需要指定要同步和备份的目录,以及目标备份服务器的地址和认证信息。

2. 设置定时任务使用crontab命令来设置定时任务。

比如,我们可以使用以下命令来编辑当前用户的定时任务:```crontab -e```在编辑界面中,我们可以指定定时任务的执行时间和要运行的脚本。

例如,以下是一个每天凌晨3点运行备份脚本的例子:```0 3 * * * /home/user/backup.sh```保存并退出编辑界面后,定时任务将会自动生效。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

准备工作:

配置前先关闭iptables和SELINUX,避免配置过程中报错。

# service iptables stop

# setenforce 0

# vi /etc/sysconfig/selinux

---------------

SELINUX=disabled

---------------

1.LDAP server端配置:

安装LDAP服务(使用YUM本地光盘安装)

# yum install openldap-* -y

提示安装以下4个包

openldap-devel-2.4.23-26.el6.x86_64

openldap-clients-2.4.23-26.el6.x86_64

openldap-2.4.23-26.el6.x86_64

openldap-servers-2.4.23-26.el6.x86_64

拷贝LDAP配置文件到LDAP目录(redhat6.3):

# cd /etc/openldap/

# cp /usr/share/openldap-servers/slapd.conf.obsolete slapd.conf redhat6.0或6.1版本配置文件在主目录有备份:

# cd /etc/openldap/

# cp slapd.conf.bak slapd.conf

创建LDAP管理员密码:

# slappasswd

这里我输入的密码是redhat,输入完密码后,返回一串密文,先保存到剪贴板{SSHA}pfAJm+JJa4ec2y8GjTc8uMEJpoR5YKLy

编译配置文件

# vi /etc/openldap/slapd.conf

找到115行,默认如图:

修改为:

高亮部分为刚才生成的密码(加密后的)。

配置文件最后几行的权限部分我们也要做相应的更改:

原内容:

更改为:

保存退出。

拷贝DB_CONFIG文件到指定目录

# cp

/usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONF IG

删除默认/etc/openldap/slapd.d下面的所有内容,否则后面在使用ldapadd的时候会报错:

# rm -rf /etc/openldap/slapd.d/*

启动LDAP的slapd服务,并设置自启动:

# service slapd restart

# chkconfig slapd on

赋予配置目录相应权限:

# chown -R ldap:ldap /var/lib/ldap

# chown -R ldap:ldap /etc/openldap/

测试并生成配置文件:

slaptest -f /etc/openldap/slapd.conf -F /etc/openldap/slapd.d

返回config file testing succeeded,则配置成功。

赋予生成的配置文件予权限并重启:

# chown -R ldap:ldap /etc/openldap/slapd.d

# service slapd restart

创建一个账号,以备客户端测试登陆

# useradd ldapuser1

# passwd ldapuser1

至此,这些用户仅仅是系统上存在的用户(存储在/etc/passwd和/etc/shadow 上),并没有在LDAP数据库里,所以要把这些用户导入到 LDAP里面去。

但LDAP 只能识别特定格式的文件即后缀为ldif的文件(也是文本文件),所以不能直接使用/etc/passwd和/etc/shadow。

需要migrationtools这个工具把这两个文件转变成LDAP能识别的文件。

安装配置migrationtools

# yum install migrationtools -y

进入migrationtool配置目录

# cd /usr/share/migrationtools/

首先编辑migrate_common.ph

# vi migrate_common.ph

找到如下内容(大概在70行):

修改为:

下面利用pl脚本将/etc/passwd 和/etc/shadow生成LDAP能读懂的文件格式,保存在/tmp/下

# ./migrate_base.pl > /tmp/base.ldif

# ./migrate_passwd.pl /etc/passwd > /tmp/passwd.ldif

# ./migrate_group.pl /etc/group > /tmp/group.ldif

下面就要把这三个文件导入到LDAP,这样LDAP的数据库里就有了我们想要的用户

# ldapadd -x -D "cn=admin,dc=example,dc=com" -W -f /tmp/base.ldif

# ldapadd -x -D "cn=admin,dc=example,dc=com" -W -f /tmp/passwd.ldif

# ldapadd -x -D "cn=admin,dc=example,dc=com" -W -f /tmp/group.ldif

过程若无报错,则LDAP服务端配置完毕

重启slapd完成配置

# service slapd restart

现安装NFS,并把ldapuser1的家目录做NFS共享.

默认REDHAT已安装

# yum install nfs* -y

配置NFS共享:

# vi /etc/exports

--------------

/home/ldapuser1 *(rw,no_root_squash)

--------------

重启nfs服务:

# service rpcbind restart

# service nfs restart

2.LDAP 客户端配置

打开客户端图形化界面命令行

输入system-config-authentication,按照如图配置:

配置结束点Apply保存退出,系统会自动重启sssd服务

配置autofs,实现ldapuser1登录成功后,能够访问本地家目录/home/ldapuser1,该目录挂载于网内LDAP服务器172.24.30.20:/home/ldapuser1下

# vi /etc/auto.master

添加一行:

--------------

/home /etc/auto.misc

--------------

# vi /etc/auto.master

添加一行:

--------------

* -fstype=nfs 172.

24.30.20:/home/&

--------------

重启autofs服务:

# service autofs reload

登陆ldapuser1账户:

若未返回系统未找到ldapuser1家目录报错信息,则LDAP客户端配置成功。

注:这里若仍无法登陆,请进入setup模式配置LDAP登陆

# id ldapuser1

uid=500(ldapuser1) gid=500(ldapuser1) groups=500(ldapuser1)

# su - ldapuser1

# pwd

/home/ldapuser1

至此大功告成。

注:LDAP服务需要服务器和客户端的时间保持大致一致,否则在登陆ldapuser1账户时可能会报错,这里NTP服务搭建省略,可以手工修改两台服务器的时间保持一致。

本文出自“一路向北” 博客,请务必保留此出处

/2047005/1197484。