访问控制实验报告.doc

ACL实验配置的实验报告

ACL实验配置的实验报告ACL实验配置的实验报告一、引言网络安全是当今互联网时代的重要议题之一。

为了保护网络资源的安全性,许多组织和个人采取了访问控制列表(Access Control List,简称ACL)的配置方法。

本文将介绍ACL实验配置的实验报告,探讨ACL在网络安全中的应用和效果。

二、实验目的本次实验旨在通过配置ACL来控制网络流量,实现对特定IP地址或端口的访问控制。

通过实验,我们将了解ACL的基本原理和配置方法,并评估ACL在网络安全中的实际效果。

三、实验环境本次实验使用了一台具备路由器功能的设备,该设备支持ACL功能。

我们将在该设备上进行ACL配置和测试。

四、实验步骤1. 配置ACL规则我们首先登录到设备的管理界面,进入ACL配置页面。

根据实验要求,我们配置了两条ACL规则:- 允许特定IP地址的访问:我们设置了一条允许来自IP地址为192.168.1.100的主机访问的规则。

- 阻止特定端口的访问:我们设置了一条阻止访问端口号为80的规则,以模拟对HTTP协议的限制。

2. 应用ACL规则配置完ACL规则后,我们将其应用到设备的出口接口上。

这样,所有经过该接口的流量都将受到ACL规则的限制。

3. 测试ACL效果为了验证ACL的效果,我们进行了以下测试:- 尝试从IP地址为192.168.1.100的主机访问设备,结果显示访问成功,符合我们的预期。

- 尝试从其他IP地址访问设备,结果显示访问被拒绝,ACL规则起到了限制作用。

- 尝试访问设备的80端口,结果显示访问被拒绝,ACL规则成功限制了对HTTP协议的访问。

五、实验结果与分析通过实验,我们成功配置了ACL规则,并验证了ACL在网络安全中的实际效果。

ACL能够限制特定IP地址或端口的访问,从而提高网络资源的安全性。

通过合理配置ACL规则,可以防止未经授权的访问和攻击,保护网络的机密性和完整性。

六、实验总结ACL在网络安全中起到了重要的作用。

acl配置实验报告

acl配置实验报告ACL配置实验报告一、实验目的本实验旨在通过配置ACL(Access Control List)来实现对网络设备的访问控制,保护网络安全,限制非授权用户的访问权限,提高网络设备的安全性。

二、实验环境本次实验使用了一台路由器和多台主机,通过配置ACL来限制主机对路由器的访问权限。

三、实验步骤1. 首先,登录路由器,进入配置模式。

2. 创建ACL,并定义访问控制列表的规则。

可以通过指定源IP地址、目的IP地址、协议类型、端口等条件来限制访问。

3. 将ACL应用到路由器的接口上,实现对该接口的访问控制。

4. 测试ACL的效果,尝试从不同的主机访问路由器,验证ACL是否生效。

四、实验结果经过配置ACL后,我们成功限制了某些主机对路由器的访问权限,只允许特定的主机进行访问。

ACL的规则生效,非授权主机无法访问路由器,有效保护了网络设备的安全。

五、实验总结通过本次实验,我们深入了解了ACL的配置和应用,学会了如何通过ACL来实现对网络设备的访问控制。

ACL是网络安全的重要手段之一,能够有效保护网络设备的安全,限制非授权用户的访问权限,提高网络的安全性。

六、实验感想ACL的配置虽然需要一定的技术和经验,但是通过实验的学习和实践,我们对ACL有了更深入的理解,掌握了ACL的配置方法和应用技巧。

在今后的网络管理和安全工作中,我们将能够更好地应用ACL来保护网络设备的安全,提高网络的安全性。

七、展望ACL作为网络安全的重要手段,将在未来的网络管理和安全工作中发挥越来越重要的作用。

我们将继续深入学习ACL的相关知识,不断提升自己的技术水平,为网络安全做出更大的贡献。

通过本次实验,我们对ACL的配置和应用有了更深入的了解,相信在今后的学习和工作中,我们将能够更好地应用ACL来保护网络设备的安全,提高网络的安全性。

ACL配置实验报告至此完毕。

acl实验报告

acl实验报告ACL实验报告一、引言ACL(Access Control List)是一种用于控制系统资源访问权限的机制。

通过ACL,系统管理员可以根据用户的身份、角色或其他标识来限制用户对特定资源的访问。

本实验旨在探索ACL的原理和应用,并通过实际操作来加深对ACL的理解。

二、ACL的基本原理ACL的基本原理是根据用户的身份或角色来控制对资源的访问权限。

ACL可以应用于文件、文件夹、网络设备等各种资源。

在ACL中,通常包含两类主体:访问主体(Subject)和资源主体(Object)。

访问主体可以是用户、用户组或其他身份标识,而资源主体可以是文件、文件夹、网络端口等。

ACL中的权限通常包括读取、写入、执行等操作。

通过为每个主体分配适当的权限,系统管理员可以精确控制用户对资源的操作。

例如,管理员可以设置只有特定用户组的成员才能读取某个文件,或者只有特定用户才能执行某个程序。

三、ACL的应用场景ACL在实际应用中有广泛的应用场景。

以下是几个典型的例子:1. 文件系统权限控制在操作系统中,文件和文件夹是最常见的资源。

通过ACL,管理员可以为每个文件或文件夹设置不同的访问权限。

例如,对于某个重要的文件,管理员可以设置只有自己和特定用户才能读取和写入,其他用户只能读取。

这样可以确保敏感信息不被未授权的用户访问。

2. 网络访问控制对于企业内部的网络,管理员可以使用ACL来控制用户对不同网络资源的访问。

例如,某个部门的员工只能访问本部门的内部网站和文件共享,而不能访问其他部门的资源。

通过ACL,管理员可以轻松实现这种网络访问控制。

3. 路由器和防火墙配置在网络设备中,ACL也扮演着重要的角色。

通过为路由器或防火墙配置ACL,管理员可以控制网络流量的访问权限。

例如,可以设置只有特定IP地址或特定端口的流量才能通过,其他流量则被阻止。

这样可以提高网络的安全性和性能。

四、ACL实验操作步骤以下是一个简单的ACL实验操作步骤,以文件系统权限控制为例:1. 创建测试文件首先,在你的计算机上创建一个测试文件,命名为test.txt。

访问控制列表实验.详解

实验报告如有雷同,雷同各方当次实验成绩均以0分计。

警示2.当次小组成员成绩只计学号、姓名登录在下表中的。

3.在规定时间内未上交实验报告的,不得以其他方式补交,当次成绩按0分计。

4.实验报告文件以PDF格式提交。

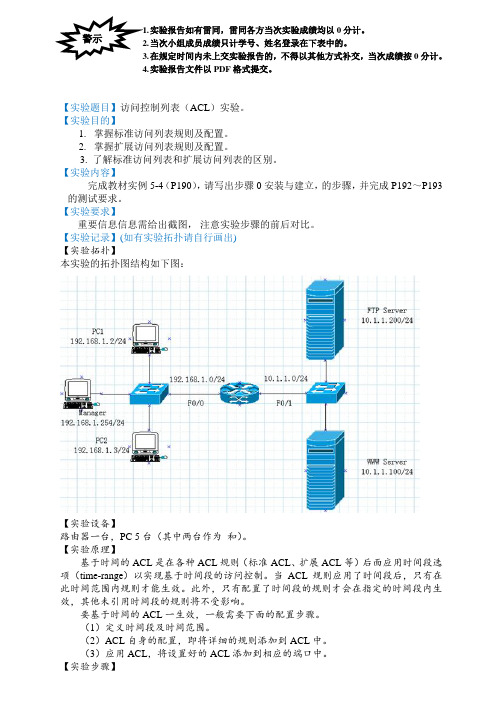

【实验题目】访问控制列表(ACL)实验。

【实验目的】1.掌握标准访问列表规则及配置。

2.掌握扩展访问列表规则及配置。

3. 了解标准访问列表和扩展访问列表的区别。

【实验内容】完成教材实例5-4(P190),请写出步骤0安装与建立,的步骤,并完成P192~P193的测试要求。

【实验要求】重要信息信息需给出截图,注意实验步骤的前后对比。

【实验记录】(如有实验拓扑请自行画出)【实验拓扑】本实验的拓扑图结构如下图:【实验设备】路由器一台,PC 5台(其中两台作为和)。

【实验原理】基于时间的ACL是在各种ACL规则(标准ACL、扩展ACL等)后面应用时间段选项(time-range)以实现基于时间段的访问控制。

当ACL规则应用了时间段后,只有在此时间范围内规则才能生效。

此外,只有配置了时间段的规则才会在指定的时间段内生效,其他未引用时间段的规则将不受影响。

要基于时间的ACL一生效,一般需要下面的配置步骤。

(1)定义时间段及时间范围。

(2)ACL自身的配置,即将详细的规则添加到ACL中。

(3)应用ACL,将设置好的ACL添加到相应的端口中。

【实验步骤】步骤0:(1)配置3台PC(PC1、PC2和Manager)的IP地址、掩码、网关。

(2)检查PC与服务器的连通性如何?PC与服务器无法连通,因为还未安装和和配置路由器。

(3)在服务器上安装和。

需至少创建一个用户名和口令。

我们选择Serv-U,下载安装后见如下界面。

先新建域:再创建用户,设置用户名和密码,选择根目录。

我们选择Apache。

下载,命令行下进入bin目录,使用httpd -k install命令安装。

发现Apache无法正常启动,查看:发现80端口被占用,所以修改conf文件夹下的httpd.conf文件,找到Listen 80一行,把80改为8080(可以设为其它的,最好大于1024,而且必须小于等于65535),保存,然后重新启动Apache服务。

访问控制列表实验报告

访问控制列表实验报告介绍访问控制列表(Access Control List)是一种用于网络安全的重要工具。

它用于限制用户或设备对网络资源的访问权限,以保护网络的安全和保密性。

在本实验中,我们将学习如何配置和管理访问控制列表,并通过实际的示例来演示ACL的工作原理和应用。

实验目标本实验的目标是帮助学生理解访问控制列表的基本概念和配置方法。

具体而言,我们将关注以下方面:1.访问控制列表的作用和用途;2.如何配置和管理访问控制列表;3.不同类型的访问控制列表及其应用场景。

实验步骤步骤一:了解访问控制列表访问控制列表是一种在路由器或交换机上配置的规则集合,用于控制网络流量的访问权限。

它基于源地址、目的地址、协议类型等条件来限制特定用户或设备对网络资源的访问权限。

ACL可以分为两种类型:标准ACL和扩展ACL。

标准ACL仅使用源地址作为匹配条件,而扩展ACL可以使用更多的条件来进行匹配,例如源地址、目的地址、协议类型、端口号等。

步骤二:配置访问控制列表在这个实验中,我们将使用一台路由器进行ACL的配置示例。

以下是一些基本的ACL配置命令:Router(config)# access-list 1 permit 192.168.0.0 0.0.255.255上述命令创建了一个标准ACL,允许所有源地址为192.168.0.0/16的流量通过。

Router(config)# access-list 2 permit tcp any host 192.168.1.1 eq 80上述命令创建了一个扩展ACL,允许任何源地址的TCP流量通过到目的地址为192.168.1.1、目的端口号为80的主机。

步骤三:应用访问控制列表完成ACL的配置后,我们需要将其应用到实际的接口或接口组上。

以下是一些基本的ACL应用命令:Router(config-if)# ip access-group 1 in上述命令将ACL 1应用到接口的入方向,用于限制进入该接口的流量。

基于ACL的访问控制及安全策略的设计实验报告

课程名称

思科路由器开放实验

实验名称

基于ACL的访问控制及安全策略的设计实验

实验时间

2012

年

6

月

2-3

日

实 验 报 告

实验名称

基于ACL的访问控制及安全策略的设计实验

实验类型

开放实验

实验学时

16

实验时间

一、实验目的和要求

访问控制列表(Access Control List,ACL)是路由器和交换机接口的指令列表,用来控制端口进出的数据包。验要求学生掌握访问控制列表的配置,理解ACL的执行过程;能够根据ACL设计安全的网络。

Teacher机:

% Connection timed out; remote host not responding

% Connection timed out; remote host not responding

R3>en

% Connection timed out; remote host not responding

Standard IP access list 2

R2#sh run

interface Serial0/0/1

ip access-group1 in

!

line vty 0 4

access-class2 in

password 501

login

!

删除ACL:

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config-router)#

R2(config-router)#exit

访问控制列表acl实验报告

访问控制列表(ACL)实验报告1. 实验简介本实验旨在介绍访问控制列表(Access Control List,ACL)的基本概念和使用方法。

ACL是一种用于限制对网络资源访问的方式,通过配置规则表来控制网络流量的传输。

本实验将分为以下几个步骤进行。

2. 实验环境在进行实验前,我们需要准备以下环境:•一台已安装操作系统的计算机•网络设备(如路由器、交换机等)•网络拓扑图(可参考附录)3. 实验步骤步骤一:了解ACL的基本概念在开始配置ACL之前,我们需要了解ACL的基本概念。

ACL由一条或多条规则组成,每条规则定义了一种访问控制策略。

ACL可以基于源IP地址、目标IP地址、协议类型、端口号等信息进行过滤。

步骤二:创建ACL对象我们首先需要在网络设备上创建ACL对象。

打开命令行界面,输入以下命令来创建一个名为“ACL1”的ACL对象:config terminalip access-list extended ACL1步骤三:配置ACL规则接下来,我们可以通过添加ACL规则来实现访问控制。

假设我们要限制某个IP地址的访问权限,可以输入以下命令来添加ACL规则:permit ip 192.168.0.1 any上述命令表示允许IP地址为192.168.0.1的主机访问任何目标IP地址。

同样地,我们可以添加更多的规则来满足需求。

步骤四:将ACL应用到接口在配置完ACL规则后,我们需要将ACL应用到网络设备的接口上,以实现访问控制。

假设我们要将ACL1应用到接口GigabitEthernet0/1上,可以输入以下命令:interface GigabitEthernet0/1ip access-group ACL1 in上述命令中的“in”表示将ACL应用到入向流量上。

如果需要将ACL应用到出向流量上,可以使用“out”参数。

步骤五:验证ACL配置最后,我们需要验证ACL的配置是否生效。

可以通过发送测试流量来检查ACL 是否按照预期工作。

访问控制列表acl实验报告

访问控制列表acl实验报告访问控制列表(ACL)实验报告引言:访问控制列表(ACL)是一种用于网络设备和操作系统中的安全机制,用于限制用户或进程对资源的访问权限。

通过ACL,管理员可以精确地控制谁可以访问特定的资源,以及访问的方式和权限。

本实验报告将介绍ACL的基本概念、实验目的、实验环境、实验步骤和实验结果,并对实验过程中遇到的问题和解决方案进行讨论。

一、ACL的基本概念ACL是一种由许多规则组成的表格,每个规则都包含一个或多个条件和一个动作。

条件可以基于源IP地址、目标IP地址、源端口、目标端口、协议类型等进行匹配。

动作可以是允许或拒绝访问。

ACL通常应用于网络设备(如路由器和交换机)或操作系统的防火墙功能,用于过滤和控制进出网络的流量。

二、实验目的本实验的目的是通过配置和测试ACL,了解ACL的工作原理、应用场景和配置方法。

通过实验,我们可以深入理解ACL对网络安全的重要性,以及如何使用ACL来保护网络资源免受未经授权的访问。

三、实验环境本实验使用了一台配置了Cisco IOS操作系统的路由器作为实验设备。

路由器上有多个接口,分别连接到不同的网络。

我们将通过配置ACL来控制不同网络之间的通信流量。

四、实验步骤1. 配置ACL规则:首先,我们需要确定要保护的资源和规定访问权限。

根据实验需求,我们可以创建多个ACL规则,每个规则对应一个特定的访问需求。

例如,我们可以创建一个规则,允许内部网络的用户访问外部网络的HTTP服务,但禁止访问其他协议。

通过配置源IP地址、目标IP地址和协议类型等条件,我们可以精确地定义ACL规则。

2. 应用ACL规则:一旦我们创建了ACL规则,就需要将其应用到适当的接口或设备上。

在路由器上,我们可以将ACL规则应用到特定的接口,以控制从该接口进出的流量。

通过配置入站和出站的ACL规则,我们可以限制流量的方向和访问权限。

3. 测试ACL效果:配置完成后,我们需要测试ACL的效果,确保ACL规则能够正确地过滤和控制流量。

访问控制列表实验报告

访问控制列表实验报告《访问控制列表实验报告》摘要:本实验旨在通过实际操作,了解和掌握访问控制列表(ACL)的基本概念和应用。

通过对ACL的配置和管理,实现对网络资源的访问控制和权限管理。

本文将详细介绍实验的目的、实验环境、实验步骤和实验结果,并对实验过程中遇到的问题和解决方案进行总结和分析。

1. 实验目的访问控制列表(ACL)是一种用于控制网络资源访问权限的重要机制,通过ACL可以对网络流量进行过滤和控制,保护网络安全。

本实验旨在通过实际操作,掌握ACL的基本概念和配置方法,实现对网络资源的访问控制和权限管理。

2. 实验环境本次实验使用了一台路由器和多台计算机组成的局域网,通过路由器进行网络流量的控制和管理。

实验中使用了Cisco路由器,并配置了基本的网络环境和访问控制列表。

3. 实验步骤(1)配置路由器基本网络环境,包括IP地址、子网掩码等;(2)创建访问控制列表,并定义访问控制规则;(3)将访问控制列表应用到路由器的接口上,实现对网络流量的控制和管理;(4)测试ACL的效果,验证ACL对网络流量的过滤和控制。

4. 实验结果通过实验操作,成功创建了访问控制列表,并将其应用到路由器的接口上。

在测试过程中,发现ACL可以有效地对网络流量进行过滤和控制,实现了对特定IP地址或端口的访问限制。

5. 问题与解决在实验过程中,遇到了一些配置和测试中的问题,如ACL规则的定义和应用不当导致网络流量无法正常通过等。

通过查阅资料和与实验指导老师讨论,最终找到了解决方案,并成功完成了实验目标。

6. 总结与展望本次实验通过实际操作,加深了对访问控制列表的理解和应用,掌握了ACL的配置和管理技术。

ACL作为网络安全的重要手段,对于保护网络资源和数据具有重要意义。

未来,可以进一步学习和探索ACL在实际网络环境中的应用,提高网络安全性和管理效率。

通过本次实验,对访问控制列表有了更深入的了解,掌握了其基本配置和应用方法,为今后的网络管理和安全工作奠定了基础。

访问控制列表(acl)实验报告

访问控制列表(acl)实验报告访问控制列表(Access Control Lists,简称ACL)是一种用于控制网络资源访问权限的技术。

通过ACL,网络管理员可以根据需要限制或允许特定用户或用户组对网络资源的访问。

本文将介绍ACL的基本概念、实验过程以及实验结果。

一、ACL的基本概念ACL是一种应用于路由器或交换机等网络设备上的访问控制机制。

它通过在设备上设置规则,控制网络流量的进出。

ACL的规则由访问控制表(Access Control Table)组成,每个规则由一个或多个条件和一个动作组成。

条件可以是源IP地址、目的IP地址、协议类型、端口号等,动作可以是允许通过、阻止或丢弃数据包。

二、实验过程1. 实验环境准备为了进行ACL实验,我们需要准备一台路由器或交换机,并连接一些主机和服务器。

在实验开始之前,需要确保所有设备的网络连接正常,并且已经了解每个设备的IP地址和子网掩码。

2. 创建ACL规则在路由器或交换机上,我们可以通过命令行界面(CLI)或图形用户界面(GUI)来创建ACL规则。

这里以CLI为例,假设我们要限制某个子网内的主机访问外部网络。

首先,我们需要创建一个ACL,并定义允许或阻止的动作。

例如,我们可以创建一个允许外部网络访问的ACL规则,命名为“ACL-OUT”。

然后,我们可以添加条件,比如源IP地址为内部子网的地址范围,目的IP地址为任意外部地址,协议类型为TCP或UDP,端口号为80(HTTP)或443(HTTPS)。

3. 应用ACL规则创建ACL规则后,我们需要将其应用到适当的接口或端口上。

这样,所有经过该接口或端口的数据包都会受到ACL规则的限制。

在路由器或交换机上,我们可以使用“应用ACL”命令将ACL规则应用到指定的接口或端口上。

例如,我们可以将“ACL-OUT”规则应用到连接外部网络的接口上,从而限制内部子网的主机访问外部网络。

4. 测试ACL规则在应用ACL规则后,我们可以进行一些测试来验证ACL的有效性。

访问控制列表(acl)实验报告

访问控制列表(acl)实验报告访问控制列表(ACL)实验报告引言访问控制列表(ACL)是网络安全中常用的一种技术,它可以帮助网络管理员控制用户或者系统对资源的访问权限。

为了更好地了解ACL的工作原理和应用,我们进行了一系列的实验,并撰写了本报告,以总结实验结果并分享我们的经验。

实验目的本次实验的目的是探索ACL的基本概念、配置方法和应用场景,通过实际操作来加深对ACL的理解,并验证ACL在网络安全中的重要性和作用。

实验内容我们首先学习了ACL的基本概念和分类,包括标准ACL和扩展ACL。

接着,我们使用网络模拟软件搭建了一个简单的网络环境,并在路由器上配置了ACL,限制了不同用户对特定资源的访问权限。

我们还进行了一些模拟攻击和防御的实验,比如尝试绕过ACL进行非法访问,以及通过ACL阻止恶意访问。

实验结果通过实验,我们深入了解了ACL的配置方法和工作原理。

我们发现,ACL可以有效地限制用户或系统对网络资源的访问,提高了网络的安全性。

同时,ACL也能够帮助网络管理员更好地管理网络流量和资源利用,提高网络的性能和效率。

实验结论ACL是网络安全中一种重要的访问控制技术,它能够有效地保护网络资源不受未经授权的访问和攻击。

通过本次实验,我们更加深入地了解了ACL的工作原理和应用,认识到ACL在网络安全中的重要性。

我们将继续学习和探索ACL的更多应用场景,并将ACL技术应用到实际的网络安全实践中,保护网络资源的安全和完整性。

总结通过本次实验,我们对ACL有了更深入的了解,并且掌握了ACL的基本配置方法和应用技巧。

我们相信ACL将在未来的网络安全中发挥越来越重要的作用,我们将继续学习和研究ACL技术,为网络安全做出更大的贡献。

acl访问控制列表实验报告

acl访问控制列表实验报告ACL访问控制列表实验报告引言:ACL(Access Control List)是一种用于控制网络设备上数据流的访问权限的技术。

通过配置ACL,可以限制特定IP地址、端口或协议的数据流进入或离开网络设备。

本实验旨在通过实际操作和测试,深入了解ACL的原理和应用。

实验目的:1. 了解ACL的基本概念和工作原理;2. 掌握使用ACL配置网络设备的方法;3. 验证ACL的有效性和应用场景。

实验环境:本次实验使用了一台Cisco路由器和两台主机。

路由器上配置了多个接口,分别连接到两台主机所在的局域网。

实验步骤:1. 配置ACL规则:在路由器上使用命令行界面,通过访问特定的配置模式,添加ACL规则。

例如,我们可以配置一个允许192.168.1.0/24网段的数据流进入路由器的规则。

同时,我们也可以配置一个拒绝来自特定IP地址的数据流的规则。

2. 应用ACL规则:将配置的ACL规则应用到路由器的接口上。

这样,数据流在进入或离开接口时,会被ACL规则所检查和过滤。

3. 测试ACL的有效性:在两台主机之间进行数据通信测试,观察ACL规则是否生效。

例如,我们可以尝试从一个被拒绝的IP地址向另一台主机发送数据包,看是否被ACL规则所阻止。

实验结果与分析:经过实验测试,ACL成功地实现了对数据流的访问控制。

我们发现,配置ACL规则后,只有符合规则的数据包才能通过路由器。

对于不符合规则的数据包,路由器会根据配置的操作(允许或拒绝)进行处理。

ACL的应用场景非常广泛。

例如,在企业网络中,可以使用ACL限制特定IP地址或IP地址范围的访问,以增强网络的安全性。

此外,ACL还可以用于流量控制和负载均衡等方面。

实验总结:通过本次实验,我们深入了解了ACL的原理和应用。

ACL作为一种重要的网络安全技术,可以有效地控制网络数据流的访问权限。

在实际应用中,我们需要根据具体需求和网络环境,合理配置ACL规则,以保障网络的安全性和性能。

基于ACL的访问控制及安全策略的设计实验报告

基于ACL的访问控制及安全策略的设计实验报告实验报告:基于ACL的访问控制及安全策略的设计摘要:本实验是基于ACL的访问控制及安全策略的设计。

通过使用ACL (Access Control List)来控制网络设备的访问权限,实现网络安全的管理和控制。

在实验中,我们使用了CISCO路由器,并使用了基于IP地址和端口号的ACL规则来限制对路由器的访问。

通过实验,我们验证了ACL的有效性,实现了对网络设备的访问控制。

关键词:ACL、访问控制、安全策略、IP地址、端口号一、引言访问控制是计算机网络安全管理中的一个重要方面。

由于网络设备的广泛使用和互联互通,保护网络设备的安全性变得尤为重要。

ACL是一种常见的网络安全技术,它通过配置规则来限制网络设备的访问权限。

本实验旨在通过设计ACL规则来实现对网络设备的访问控制,确保网络的安全性。

二、实验步骤1.实验环境准备:使用CISCO路由器作为实验设备,并设置IP地址和子网掩码。

2.创建ACL规则:通过命令行界面或图形化界面,创建ACL规则,限制对路由器的访问。

根据需要,可以配置基于IP地址或端口号的ACL规则。

3. 测试ACL规则:使用不同的设备进行访问测试,验证ACL规则是否生效。

测试可以包括通过Telnet、SSH等方式进行远程访问和尝试非法访问等。

4.优化ACL规则:根据测试结果,对ACL规则进行优化和调整,确保网络设备的访问控制更加精确和有效。

三、实验结果与分析通过ACL规则的设置,在实验中我们成功限制了对路由器的访问。

对于合法访问用户,可以通过指定的方式进行远程访问,实现对路由器的管理和配置。

而对于非法访问用户,无法通过规定的方式对路由器进行访问,有效提高了网络设备的安全性。

四、安全策略的优化在实验过程中,我们发现了一些需要优化的地方。

首先,ACL规则需要经过周期性的验证和更新,以确保其有效性,并及时响应网络安全威胁。

其次,ACL规则的设置需要考虑网络设备的实际需求,以避免误封或漏封。

实验报告:ACL实验

实验报告:ACL实验实验七:ACL实验实验⽬的1、掌握ACL的设计原则和⼯作过程2、掌握标准ACL的配置⽅法;3、掌握扩展ACL的配置⽅法;4、掌握两种ACL的放置规则5、掌握两种ACL调试和故障排除实验要求1、允许pc0特定主机访问⽹络2、.允许pc1所在⽹络访问⽹络;3、允许pc1所在⽹络访问www服务;4、给出具体的实验步骤和调试结果5、给出每台路由器上⾯的关于ACL配置清单。

实验拓扑(可选)给出本次实验的⽹络拓扑图,即实际物理设备的连接图。

实验设备(环境、软件)4台路由器,2台PC机,⼀台www服务器实验设计到的基本概念和理论访问控制列表(Access Control List,ACL)是路由器和交换机接⼝的指令列表,⽤来控制端⼝进出的数据包。

ACL适⽤于所有的被路由协议,如IP、IPX、AppleTalk等。

这张表中包含了匹配关系、条件和查询语句,表只是⼀个框架结构,其⽬的是为了对某种访问进⾏控制。

ACL可以限制⽹络流量、提⾼⽹络性能。

例如,ACL可以根据数据包的协议,指定数据包的优先级。

ACL提供对通信流量的控制⼿段。

例如,ACL可以限定或简化路由更新信息的长度,从⽽限制通过路由器某⼀⽹段的通信流量。

ACL是提供⽹络安全访问的基本⼿段。

ACL允许主机A访问⼈⼒资源⽹络,⽽拒绝主机B访问。

ACL可以在路由器端⼝处决定哪种类型的通信流量被转发或被阻塞。

例如,⽤户可以允许E-mail通信流量被路由,拒绝所有的Telnet通信流量。

实验过程和主要步骤1.分别配置路由器0、1、2、3和PC机0、1和www服务器的ip地址Router0Router1Router2Router3PC0PC1服务器Ip:192.168.1.22.分别为每个路由器配置ospf协议Router0:Router(config)#route ospf 100 area 0 network 192.168.2.0 255.255.255.0 network 192.168.3.0 255.255.255.0network192.168.5.0 255.255.255.0 Router1:Router(config)#route ospf 100 area 0 network 192.168.1.0 255.255.255.0 network 192.168.2.0 255.255.255.0 Router2:Router(config)#route ospf 100 area 0 network 192.168.3.0 255.255.255.0 network 192.168.4.0 255.255.255.0 Router3:Router(config)#route ospf 100 area 0 network 192.168.5.0 255.255.255.0 network 192.168.6.0 255.255.255.0 3. 允许pc0特定主机访问外部⽹络4. 允许pc1所在⽹络访问⽹络5. 允许pc1所在⽹络访问www服务6.PC0 能ping通服务器,⽽且能访问www服务Ping通服务器访问www服务7.对于PC1来说,不能ping通服务器,但是能访问www服务:⼼得体会通过这次试验,我对于⽤主机配置路由器有了⼀定的了解,也初步掌握了Cisco Packet Tracer的使⽤⽅法,这次试验让我懂了访问控制列表ACL概念以及它的配置,也知道了动态路由协议的优点与缺点,学会了对⽹络进⾏规划和配置,也使我明⽩了想要学好⽹络知识必须经过不断的实践才能真正的理解其思想。

实验6 访问控制列表

实验6 访问控制列表6.1 标准访问控制列表标准ACL 的表号取值范围是1~99。

标准ACL 语句格式为:access-list 表号 {permit | deny} {地址 通配符掩码 | any | host 地址} 表号相同的语句组成一个ACL 。

把ACL 应用在设备接口上:interface 接口ip access-group 表号 {in | out} 本部分内容可以在Boson 模拟器上练习。

拓扑结构:本网络模拟一个场景:192.168.1.0子网是一个资源子网,它只允许来自工作场所的主机访问。

工作场所有多个子网,IP 地址使用172.16.#.#格式定义。

其余格式的IP 地址均为休闲场所。

说明:在一般情况下,划分子网多使用三层交换机,但Boson 中的3550交换机不支持访问控制列表,所以此处使用路由器。

R3620路由器是一个模块化路由器,它的接口名为E0/0、E0/1、E0/2、E0/3。

1、配置R3620:各接口都配置IP 地址。

(注:路由器接口IP 地址的最后一个数均为1。

)PC2 172.16.1.2/24PC3 172.16.2.2/24PC4 10.1.1.2/242、配置各计算机的IP地址、子网掩码、默认网关。

(此时各PC机都可以通信。

)3、定义一个标准ACL:源地址为172.16.#.#格式的主机可以访问192.168.1.0/24网络中的主机,其它不能访问。

4、验证结果:PC2、PC3可以访问PC1,PC4不能访问PC1,但可以访问PC2和PC3。

常见问题:(1) 如果配置ACL时把参数写错了,或语句顺序有错误,修改时需要删除整个ACL,再重新定义。

删除ACL的方法是:R3620(config)# no access-list 表号说明:Boson不支持删除ACL,所以,在Boson中只能重装拓扑图,重新配置。

(2) 如果应用ACL时,选错了接口,需要删除它在接口上的定义,删除方法是:R3620(config)# interface 接口R3620(config-if)# no ip access-group 表号{in | out}6.2 扩展访问控制列表扩展ACL的表号取值范围是100~199。

访问控制列表实验报告

访问控制列表实验报告访问控制列表实验报告引言:在网络安全领域,访问控制是一项至关重要的任务。

为了保护网络资源免受未经授权的访问和恶意攻击,许多组织和个人采用了访问控制列表(ACL)作为一种有效的安全措施。

本实验报告将介绍ACL的概念、分类和实验过程,并对实验结果进行分析和总结。

一、ACL的概念和分类访问控制列表是一种用于限制或允许特定用户或主机对网络资源进行访问的策略。

它可以根据源IP地址、目标IP地址、协议类型和端口号等条件进行过滤和控制。

根据应用场景和实现方式的不同,ACL可以分为两种类型:基于网络层的ACL和基于应用层的ACL。

基于网络层的ACL是在网络设备(如路由器、防火墙)上实现的,它通过检查数据包的源IP地址和目标IP地址来决定是否允许传输。

这种ACL通常用于控制网络流量,可以提高网络性能和安全性。

基于应用层的ACL是在应用程序或操作系统中实现的,它通过检查数据包的协议类型和端口号来决定是否允许传输。

这种ACL通常用于控制特定应用程序的访问权限,例如Web服务器、FTP服务器等。

二、实验过程为了深入理解ACL的实际应用和效果,我们进行了一系列实验。

首先,我们在一台路由器上配置了基于网络层的ACL,限制了某个特定IP地址的访问权限。

然后,我们使用另一台主机尝试从被限制的IP地址访问目标主机,观察ACL的效果。

实验结果显示,当我们尝试从被限制的IP地址访问目标主机时,数据包被路由器拦截并丢弃,无法成功建立连接。

这证明ACL能够有效地阻止未经授权的访问,提高了网络的安全性。

接下来,我们进行了基于应用层的ACL实验。

我们在一台Web服务器上配置了ACL,限制了某个特定端口的访问权限。

然后,我们使用另一台主机尝试从被限制的端口访问Web服务器,观察ACL的效果。

实验结果显示,当我们尝试从被限制的端口访问Web服务器时,连接被拒绝,无法获取到Web页面。

这再次证明了ACL的有效性,它可以帮助我们控制特定应用程序的访问权限,保护网络资源的安全。

访问控制实验报告

访问控制实验报告访问控制实验报告引言:访问控制是计算机安全领域中的一个重要概念,它用于限制用户或者进程对系统资源的访问权限。

在现代信息化社会中,保护数据的安全性和完整性是至关重要的。

因此,设计和实施有效的访问控制机制对于保护系统免受未经授权的访问和恶意攻击至关重要。

一、访问控制的基本原理访问控制的基本原理是根据用户的身份和权限来控制其对系统资源的访问。

这种身份和权限的管理通常通过用户认证和授权来实现。

用户认证是验证用户的身份,确保其所声称的身份是合法的。

而授权则是分配给用户特定的权限,以确定其可以访问的资源和操作。

二、访问控制的分类根据授权的方式和控制的级别,访问控制可以分为几种不同的类型。

其中,最常见的是基于角色的访问控制(Role-Based Access Control,RBAC)和基于属性的访问控制(Attribute-Based Access Control,ABAC)。

1. 基于角色的访问控制基于角色的访问控制是将用户分配到不同的角色中,每个角色具有一组特定的权限。

用户通过被分配到的角色来获得相应的权限。

这种访问控制模型简化了权限管理,提高了系统的可维护性和可扩展性。

2. 基于属性的访问控制基于属性的访问控制是根据用户的属性来控制其对资源的访问权限。

这些属性可以包括用户的身份、位置、时间等信息。

通过对用户属性的细致分析,可以实现更加精细化的访问控制策略。

三、访问控制实验设计与实施在本次实验中,我们设计了一个简单的文件管理系统,并实施了基于角色的访问控制机制。

系统中包含了两种角色:管理员和普通用户。

管理员具有最高权限,可以对所有文件进行读写操作,而普通用户只能对自己创建的文件进行读写操作。

我们首先使用Python编写了一个简单的用户认证系统。

用户需要输入正确的用户名和密码才能成功登录系统。

登录成功后,系统将根据用户的角色分配相应的权限。

接下来,我们设计了一个文件管理模块。

管理员可以创建、删除和修改任何文件,而普通用户只能创建和修改自己的文件。

访问控制课程设计实验报告

访问控制课程设计实验报告访问控制课程设计报告⽬录访问控制课程设计报告 (1)实验⼀⾃主访问控制 (4)1 实验⽬的 (4)2 实验环境及⼯具 (4)3 实验内容 (4)4 实验过程 (4)4.1 实验模型 (4)4.2 实验原理及思路 (5)4.3 程序模块及数据结构介绍 (5)5 实验测试 (5)5.1 数据库查找 (5)5.2 ⽤户登录界⾯ (7)5.3 ⽤户注册 (9)5.4 集中授权⽅式 (11)5.5 分散授权⽅式 (23)5.6 ⽤户管理 (25)6 源代码 (27)7 实验⼩结及体会 (27)实验⼆RBAC1 (28)1 实验⽬的 (28)2 实验环境及⼯具 (28)3 实验内容 (28)4 实验过程 (28)5 测试 (30)6 源代码 (43)7 实验⼩结和体会 (43)课程设计总结 (44)实验参考⽂献 (45)实验⼀⾃主访问控制1实验⽬的1.通过⼤型作业,使学⽣进⼀步熟悉访问控制的概念和基本原理;2.培养学⽣将访问控制的各种技术和⽅法应⽤于实际进⾏实施的能⼒;3.要求学⽣运⽤访问控制基本原理和⽅法结合实际充分发挥⾃主创新能⼒进⾏各有特⾊的设计。

2实验环境及⼯具操作系统Microsoft windows 7 旗舰版处理器**********************************.20GHz安装内存 2.00GB系统类型32位操作系统数据库Microsoft Access 2003编译⼯具Microsoft Visual Studio 20103实验内容题⽬:⾃主访问控制实验;要求:(1)设计必需的界⾯环境(2)对主体、客体、权限进⾏定义和配置(3)对主体进⾏⾃主授权(4)对主体的访问权限进⾏控制实验(5)对主体进⾏传递授权的操作,通过实验观察系统的执⾏情况(6)对访问成功和不成功的两种情形均给出结果4实验过程4.1实验模型⾃主访问控制是指对某个客体具有拥有权(或控制权)的主体能够将对该客体的⼀种访问权或多种访问权⾃主地授予其它主体,并在随后的任何时刻将这些权限回收。

访问控制

访问控制列表(Access Control List ,简称ACL)既是控制网络通信流量的手段,也是网络安全策略的一个组成部分。

每一个ACL列表可以由一条或若干条指令组成,对于任一个被检查的数据包,依次用每一指令进行匹配,一旦获得匹配,则后续的指令将被忽略。

路由器为不同的网络协议定义不同的ACL列表。

为了标识与不同的网络协议对应的ACL,可以采用数字标识的方式。

在使用ACL数字标识时,必须为每一协议的访问控制列表分配唯一的数字,并保证该数字值在所规定的范围内。

标准IP协议的ACL取值范围:1-99;扩展IP协议的ACL取值范围:100-199。

1标准ACL的相关知识标准ACL是指基于数据包中的源IP地址进行简单的包过滤的访问控制列表,其通过检查数据包的源地址,来确定是允许还是拒绝基于网络、子网络或主机IP地址的某一协议簇通过路由器的接口。

(1)标准ACL列表的定义Router(config)# access-list access-list-number {deny | permit} source [source-wildcard ][log] Access-list-num:ACL号(1-99)Deny:若测试条件成立,则拒绝相应的数据包Permit:若测试条件成立,则接受相应的数据包Source:源IP地址(网络或主机均可)Source-wildcard:与源IP地址配合使用的通配掩码Log:是否就ACL事件生成日志(2)标准ACL列表的接口配置Router(config-if)#ip access-group access-list-number {in | out}此命令用于将已经定义的标准ACL列表应用于相应的路由器端口。

in:指定相应的ACL被用于对从该接口进入的数据包进行处理。

out:指定相应的ACL被用于对从该接口流出的数据包进行处理。

注:在路由器的每一个端口,对每个协议、在每个方向上只能指定一个ACL列表二、实验内容和步骤(一)实验内容1设网络拓扑图如上,已经按下列要求配置完IP地址Router_A: f0/0为10.1.1.1/24 f0/1为192.168.10.1/24Router_B: f0/0为10.1.1.2/24 f0/1为192.168.30.1/24PC1的IP为192.168.10.2/24;即IP为192.168.10.2子网掩码为:255.255.255.0将网关设置成:192.168.10.1PC2的IP为192.168.10.3/24;即IP为192.168.10.3子网掩码为:255.255.255.0将网关设置成:192.168.10.1PC3的IP为192.168.30.2/24;即IP为192.168.30.2子网掩码为:255.255.255.0将网关设置成:192.168.30.1PC4的IP为192.168.30.3/24;即IP为192.168.30.3子网掩码为:255.255.255.0将网关设置成:192.168.30.11.请配置两个路由器的路由,使PC1与PC3互联互通。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

访问控制实验报告访问控制实验报告刘唯墨08283013一、实验介绍谈到访问控制,或者说“授权”,这里有两层含义,一是从资源的角度,这个socket端口是否被允许操作二是从访问者的角度,我想通过80端口看Web上的新闻,在这个系统中有没有这个资格我想播放D盘上的视频文件,我得到了访问这个文件的权限了吗我有运行播放器的权限吗所以就要提及访问权限。

二、实验目的实现访问控制,并理解其内容和作用。

三、实验内容1、选择一个软件系统,在其基础代码上实施自主访问控制。

2、明确自主访问控制的对象。

3、实现自主访问控制授权管理的8个基本操作。

包括授权,取消授权等,须支持级联授权撤销,授权继承,否定授权等。

4、实现自主访问控制实施模块。

四、实验步骤· javax.security.auth.Subject Subject表征系统中一个认证的用户,这个词时而被译为“主题”时而被以为“主体”对系统的访问就体现为Subject.doAs或Subject.doAsPrivileged方法。

·java.security.Principal Principal代表用户的一种身份对象,一个用户的身份可能不只一个,他所在的组或所担任的角色也是一种身份。

通过一次登录后,可能向Subject插入一个或多个Principal,这时候Subject才有实际意义,而不是一个空壳。

·javax.security.auth.login.LoginContext LoginContext旨在提供一个开放的登录总接口,你只需要用从策略文件中取得的策略名,以及下面介绍的回调对象创建得到一个LoginContext,再调用一次login方法即可完成登录,登录模块在这里是透明的。

·javax.security.auth.spi.LoginModule 登录模块实现了对用户的认证逻辑,它的作用是在登录配置文件中得到体现,在后面的例子里我们会看到怎么编写一个登录配置文件以及上面说过的策略文件。

LoginModule接口包括五个主要的方法initialize方法,初始化模块,保存当前Subject以及一些参数。

login方法,判断一次登录过程中是否认证通过。

commit方法,是否提交登录结果logout方法注销过程,清除内部状态,并删除Subject中全部的Principal abort 方法· javax.security.auth.callback.CallbackHandler · java.security.PrivilegedAction 上面说了那么多登录相关的接口,该说说授权了,如果我们只谈写源代码,那么很简单,只要实现一个PrivilegedAction接口,覆盖一个run方法,把你想要做的事情统统放到这个run中就可以了。

五、实验代码// MyPrincipal.java package com.jungleford.auth; import java.security.Principal; public class MyPrincipal implements Principal { // 一个Principal的例子private String name; // Principal的名字public MyPrincipalString name { name; } public String getName { //取得Principal的名字return ; } public boolean equalsObject principal { // 判断两个Pincipal相同的依据if principal instanceof MyPrincipal return .equalsMyPrincipalprincipal.getName; else return false; } public String toString { // Principal的表示return “MyPrincipal “ ; } public int hashCode { // 确定本对象的散列值return .hashCode; } } // MyLoginModule.java package com.jungleford.auth; import java.util.*; import java.io.IOException; import java.security.Principal; import javax.security.auth.*; import javax.security.auth.callback.*; import javax.security.auth.login.*; import javax.security.auth.spi.*; public class MyLoginModuleimplements LoginModule { // 一个登录模块的例子private Subject subject; // 登录主体的表征private CallbackHandler cbHandler; // 回调对象,提供终端下获取用户名、口令的界面private Map sharedState; // 用于缓存中间结果的共享区private Map options; // 用于保存某些登录模块所需要用到的一些配置选项private boolean succeeded false; // 一次login 成功的标志private boolean cmtSucceeded false; // 整体登录成功的提交标志private String username; // 取得用户名private char[] password; // 取得口令private Principal principal; // 取得登录后的身份标志public void initializeSubject subject, CallbackHandler cbHandler, Map sharedState, Map options { // 初始化过程System.out.println“Login module initializing ...“; System.out.println; this.subject subject; this.cbHandler cbHandler; this.sharedState sharedState; this.options options; } public boolean login throws LoginException { // 一次登录过程if cbHandler null // 尚未配置回调对象throw new LoginException“Error No CallbackHandler available “ “to garner authentication information from the user“; Callback[] cbs new Callback[2]; // 仅使用用户名回调和口令回调cbs[0] new NameCallback“Login “; cbs[1] new PasswordCallback“Password “, false; try { cbHandler.handlecbs;username NameCallbackcbs[0].getName; char[] temp PasswordCallbackcbs[1].getPassword; if temp null { // 口令为空temp new char[0]; } password new char[temp.length]; System.arraycopytemp, 0, password, 0, temp.length; PasswordCallbackcbs[1].clearPassword; // 清除内存中的口令痕迹} catch IOException ioe { throw new LoginExceptionioe.toString; } catch UnsupportedCallbackException uce { throw new LoginException“Error “ uce.getCallback.toString “ not available to garne r authentication information “ “from the user“; } boolean usrCorrect false; // 用户名正确否boolean pwdCorrect false; // 口令正确否if username.equals“user“ // 目前仅允许用户名为user的登录usrCorrect true; if usrCorrect System.out.println; pwdCorrect true; succeeded true; return true; // 一次登录成功} else { System.out.println“MyLoginModule Authentication failed“; System.out.println; succeeded false; username null; for int i 0; i Available name “ “user“, “Enter your name“, JOptionPane.QUESTION_MESSAGE; String password JOpti onPane.showInputDialognull, “Available password “ “letmepass“, “Enter your password“, JOptionPane.QUESTION_MESSAGE; for int i 0; icbs.length; i { if cbs[i] instanceof TextOutputCallback { TextOutputCallback toc TextOutputCallbackcbs[i]; switch toc.getMessageType { case RMATIONSystem.out.printlntoc.getMessage; break; case TextOutputCallback.ERROR System.out.println“Error “ toc.getMessage; break; case TextOutputCallback.WARNING System.out.println“Warning “ toc.getMessage; break;default throw new IOException“Unsupported message type “ toc.getMessageType; } } else if cbs[i] instanceof NameCallback { // prompt the user for a username NameCallback nc NameCallbackcbs[i]; //System.err.printnc.getPrompt; //System.err.flush; nc.setNameusername; } else if cbs[i] instanceof PasswordCallback { // prompt the user for sensitive information PasswordCallback pc PasswordCallbackcbs[i]; //System.err.printpc.getPrompt; //System.err.flush; pc.setPasswordpassword.toCharArray; } else { throw new U nsupportedCallbackExceptioncbs[i], “Unrecognized Callback“; } } } } //MyAction.java package com.jungleford.auth; import java.io.*; import java.security.*; public class MyAction implements PrivilegedAction { // 对资源的授权访问动作public Object run { // run方法是必须overriding的// 这里我们假设访问动作是读取当前目录下myfile.txt文件的内容File file new File“myfile.txt“; String content ““; try { BufferedReader reader new BufferedReader new FileReaderfile; String line reader.readLine; while line null { content line “\n“; line reader.readLin e; } } catch Exception e { System.err.println“Error Reading file failed“; System.err.println; e.printStackTrace; } return content; } } //JAASTest.java package com.jungleford.auth; import javax.security.auth.Subject; import javax.security.auth.login.LoginContext; public class JAASTest { // 测试我们JAAS登录和授权的shell public static void mainString[] args { LoginContext lc null; try { // 创建context,使用自定义的回调对象,策略名为JAASTest // 简单起见,仅使用一个MyLoginModule模块lc new LoginContext“JAASTest“, new MyCallbackHandler; } catch Excep tion e { System.err.println“Error Creating login context failed“; System.err.println; e.printStackTrace; System.exit-1; } try { // 整体登录lc.login; } catch Exception e { System.err.println“Error Login failed“; System.err.println;e.printStackTrace; System.exit-1; } // 获得授权访问Object object Subject.doAslc.getSubject, new MyAction;System.out.println“Access successfully Reading file“; System.out.println““; System.out.printlnobject; System.out.println““; System.exit0; } } //login.conf JAASTest { com.jungleford.auth.MyLoginModule required; }; //jaas.policy grant { permission javax.security.auth.AuthPermission “createLoginContext“; permission javax.security.auth.AuthPermission “doAs“; permission javax.security.auth.AuthPermission “modifyPrincipals“; permission java x.security.auth.AuthPermission “getSubject“; }; grant principal com.jungleford.auth.MyPrincipal “guest“ { permission java.io.FilePermission “myfile.txt“,“read“; };六、实验分析由于java对环境配置非常复杂,在安装过openssl密码库,改变环境变量之后,这个代码编译无错但是始终运行不出来,并且始终找不到原因。