第22章 直连、静态路由

直连路由和静态路由

直连路由和静态路由直连路由1、概述对路由器⽽⾔,⽆须任何路由配置,即可获得其直连⽹段的路由。

直连路由是指路由器接⼝直接相连的⽹段的路由。

直连路由的优先级为0,即最⾼优先级;开销也为0,表明是直接相连。

且⼆者都不能更改。

2、直连路由的建⽴3、基本的局域⽹间路由静态路由1、概述静态路由(static routing)是⼀种特殊的路由,由⽹络管理员采⽤⼿⼯⽅法,在路由器中配置⽽成。

适⽤在⼩规模的⽹络中,有⼀些优点:⼿⼯配置,可以精确控制路由选择,改进⽹络性能。

不予要动态路由协议参与,这将减少路由器的开销,为重要的应⽤保证带宽。

2、静态路由配置(H3C)静态路由配置命令[Router]ip route-static dest-address{ mask-length | mask } { interface-type interface-number [ next-hop-address] | next-hop-address} [ preference preference-value]配置要点只有下⼀跳所属的接⼝是点对点接⼝时,才可以填写interface-type interface-name,否则必须填写next-hop-address⽬的IP地址和掩码都为0.0.0.0的路由为默认路由3、静态默认路由配置4、静态路由实现路由备份和负载分担路由备份到相同⽬的地址的下⼀跳和优先级都不同优先级⾼的为主,低的为备负载分担到相同⽬的地址的下⼀跳不同,但优先级相同到⽬的地的流量将均匀分布5、静态⿊洞路由应⽤正确应⽤⿊洞路由可以消除环路。

静态路由的配置方法和过程

静态路由的配置方法和过程静态路由是一种简单且灵活的路由配置方式,它由网络管理员手动配置,以指定网络数据包的转发路径。

相比动态路由,静态路由不会自动更新路由表,需要管理员手动更新和维护。

静态路由配置的过程相对简单,本文将详细介绍。

一、静态路由的基本概念在介绍静态路由的配置方法之前,首先需要了解一些基本的概念。

1. 路由器(Router):用于连接不同网络的设备,它根据目标IP地址选择最佳的转发路径,实现网络之间的通信。

2. 路由表(Routing Table):用于存储路由器的转发策略,包括目标子网地址、下一跳的IP地址等信息。

3. 目标子网(Destination Subnet):表示要传送数据包的目标网络,通常用子网地址表示。

4. 下一跳(Next Hop):表示将数据包转发到的下一个路由器的IP地址,也可以是直连子网的出接口。

5. 接口(Interface):指路由器连接到子网的物理端口,不同接口之间相互隔离。

二、静态路由的配置方法静态路由的配置需要在路由器上进行,具体的步骤如下。

1. 登录路由器首先,需要通过终端或者远程登录方式登录到要配置静态路由的路由器,一般使用SSH、Telnet等协议进行登录。

2. 进入全局配置模式成功登录后,可以进一步进入全局配置模式,输入命令"configure terminal"或"conf t",并按下回车键。

3. 配置路由在全局配置模式下,可以使用"ip route"命令来配置静态路由。

该命令的基本语法如下:ip route {目标子网地址} {子网掩码} {下一跳的IP地址或出接口}其中,"目标子网地址"表示要传输的数据包的目标网络,"子网掩码"用于指定目标子网的范围,"下一跳的IP地址或出接口"表示下一跳路由器的IP地址或直连子网的出接口。

华为防火墙 SD-WAN 配置管理手册说明书

防火墙/SD-WAN配置管理手册 手册版本V5.0产品版本V5.0资料状态发行内容介绍本手册详细介绍防火墙/SD-WAN的功能特性,配置方法;用于指导用户对于产品的配置,使用。

本书共分为六部分:第一部分管理方式介绍内容涵盖第1章;主要介绍防火墙的WEB管理方法。

第二部分系统信息内容涵盖第2-14章;主要介绍防火墙的系统状态,历史数据统计,流量监控等功能的使用方法。

第三部分网络配置内容涵盖第16-41章,主要介绍防火墙网络相关功能配置方式。

包括VLAN,链路聚合,IP地址,静态路由,策略路由,动态路由,静态ARP,NAT,协议管理,网络调试的介绍。

第四部分安全特性内容涵盖第42-68章;主要介绍的安全相关策略的配置,包括安全策略,ARP 和DoS防护策略,流控策略,应用策略,会话控制策略等第五部分模板与对象内容涵盖第69-79章;防火墙为使配置更加灵活简便,引入了对象及模板的概念。

对象建立好后,可以在多种业务功能中使用。

该部分包括对地址对象,时间对象,服务对象,ISP地址对象,健康检查模板的介绍。

第六部分系统管理内容涵盖80-90章,主要介绍防火墙安全特性的系统特性的配置方式。

包括设备基本配置,时间配置,配置文件管理,操作系统升级管理,管理员,许可授权,高可靠性,VRRP ,日志管理和SNMP。

防火墙/sd-wan配置管理手册 (1)内容介绍 (1)第1章Web管理介绍 (1)1.1 Web管理概述 (1)1.2 工具条 (1)1.2.1 保存配置 (1)1.2.2 修改密码 (1)1.2.3 注销 (2)1.3 Web管理 (2)1.3.1 菜单 (3)1.3.2 列表 (3)1.3.3 图标 (4)1.4 设备默认配置 (4)1.4.1 管理接口的默认配置 (4)1.4.2 默认管理员用户 (4)第2章首页 (5)2.1 首页 (5)2.1.1 用户流量排行Top10 (5)2.1.2 应用流量排行Top10 (6)2.1.3 威胁统计 (6)2.1.4 URL访问排行Top10 (7)2.1.5 设备流量 (7)2.1.6 连接数 (8)2.1.7 高级别日志 (8)2.1.8 物理接口信息 (9)2.1.9 系统信息 (10)2.1.10 常用配置概览 (11)第3章vCenter (12)3.1 vCenter概述 (12)3.2 流量 (12)3.3 威胁 (14)第4章系统监控 (16)4.1 系统监控概述 (16)4.2 系统监控 (16)第5章接口监控 (17)5.1 接口监控概述 (17)5.2 接口概览 (17)5.3 接口详情 (18)第6章威胁监控 (21)6.1 威胁监控概述 (21)6.2 威胁概览 (21)6.3 威胁详情 (25)第7章用户监控 (28)7.1 用户监控概述 (28)7.2 用户概览 (28)7.3 用户详情 (29)7.4 指定用户 (30)第8章应用监控 (32)8.1 应用监控概述 (32)8.2 应用监控概览 (32)8.3 应用统计详情 (33)第9章流量监控 (37)9.1 流量监控概述 (37)9.2 流量监控详情 (37)第10章URL监控 (38)10.1 URL监控概述 (38)10.2 URL监控概览 (38)10.3 URL统计详情 (38)第11章SDWAN监控 (42)11.1 SDWAN监控概述 (42)11.2 链路质量 (42)11.3 SDWAN统计 (42)11.4 WOC加速统计 (43)第12章会话监控 (45)12.1 会话监控概述 (45)12.2 会话统计 (45)12.3 标准会话 (46)12.4 配置案例 (47)第13章流量统计 (50)13.1 基于IP/端口流量统计查询 (50)13.2 配置案例 (51)13.3 基于策略流量统计 (51)13.4 配置案例 (52)第14章主机监控 (54)14.1 主机监控概述 (54)14.2 威胁主机 (54)14.3 风险主机 (55)14.4 关注网段 (56)第15章资产防护 (58)15.1 资产防护概述 (58)15.2 配置资产防护 (58)15.2.1 防护配置 (58)15.3 配置资产黑名单 (59)15.3.1 配置资产黑名单 (59)15.3.2 放行删除资产黑名单 (61)15.3.3 手动删除资产黑名单 (61)15.3.4 重置资产黑名单命中数 (62)15.3.5 查询资产黑名单配置 (62)15.3.6 设置资产黑名单阻断方向 (62)15.4 配置IP-MAC绑定 (63)15.4.1 配置IP-MAC绑定 (63)15.5 配置交换机联动 (63)15.5.1 配置的基本要素 (63)15.5.2 启用交换机联动 (64)15.5.3 删除SNMP服务器 (65)15.6 配置预定义指纹库 (65)15.6.1 预定义指纹库版本 (65)15.6.2 预定义指纹库总数 (65)15.6.3 预定义指纹库升级 (65)15.7 配置自定义指纹 (66)15.7.1 配置的基本要素 (66)15.7.2 编辑自定义指纹 (67)15.7.3 删除自定义指纹 (67)15.7.4 导入自定义指纹 (68)15.7.5 导出自定义指纹 (68)15.8 配置资产列表 (69)15.8.1 资产列表配置 (69)15.9 行为学习 (71)15.9.1 连接和资产统计 (71)15.9.2 连接关系详情 (72)15.9.3 当前连接数详情 (74)15.9.4 隔离资产详情 (75)15.10 配置案例 (75)15.10.1 配置案例1:对某个网段开启资产防护功能 (75)15.10.2 配置案例:创建资产黑名单 (77)15.10.3 配置案例:交换机联动 (78)第16章接口 (79)16.1 接口概述 (79)16.2 物理接口配置 (79)16.3 VLAN配置 (82)16.3.1 添加VLAN (83)16.3.2 修改VLAN (85)16.3.3 删除VLAN (86)16.4 VXLAN配置 (86)16.4.1 添加VXLAN (87)16.4.2 修改VXLAN (87)16.4.3 删除VXLAN (88)16.5 透明桥配置 (88)16.5.1 添加透明桥 (88)16.5.2 修改桥接口 (90)16.5.3 删除桥接口 (91)16.6 链路聚合配置 (92)16.6.1 添加链路聚合 (92)16.6.2 修改链路聚合 (94)16.6.3 删除链路聚合 (95)16.7 GRE配置 (95)16.7.1 添加GRE接口 (95)16.7.2 修改GRE (97)16.7.3 删除GRE接口 (97)16.8 LOOPLACK接口配置 (98)16.8.1 添加LOOPBACK接口 (98)16.8.2 修改LOOPBACK接口 (99)16.8.3 删除LOOPBACK接口 (99)16.9 旁路部署 (100)16.10 接口联动 (100)16.10.1 接口联动概述 (100)16.10.2 配置接口联动组 (100)16.10.3 编辑接口联动组 (101)16.10.4 删除接口联动组 (102)16.11 配置案例 (102)16.11.1 配置案例1:增加一个VLAN (102)16.11.2 配置案例2:增加一个VXLAN隧道配置 (103)16.11.3 配置案例3:增加一个链路聚合 (104)16.11.4 配置案例4:配置桥模式 (105)16.11.5 配置案例5:增加一个GRE接口 (105)16.12 常见故障分析 (106)16.12.1 故障现象:链路聚合接口无效 (106)16.12.2 故障现象:VLAN下tagged接口无效 (106)16.12.3 故障现象:桥接环境,部分流量不通 (107)16.12.4 故障现象:GRE隧道环境,流量不通 (107)第17章安全域 (108)17.1 安全域概述 (108)17.2 配置安全域 (108)17.2.1 配置安全域 (108)17.2.2 编辑安全域 (109)17.2.3 删除安全域 (110)17.3 配置案例 (110)17.3.1 配置案例1:增加一个安全域并在防火墙策略中进行引用 (110)17.4 常见故障分析 (112)17.4.1 故障现象:安全域无法选择某接口 (112)第18章静态ARP (113)18.1 静态ARP概述 (113)18.2 静态ARP配置 (113)18.2.1 添加静态ARP (113)18.2.2 修改静态ARP (114)18.2.3 删除静态ARP (114)18.3 常见故障分析 (115)18.3.1 故障现象:添加静态ARP后网络不通 (115)第19章DHCP服务器 (116)19.1 DHCP服务概述 (116)19.1.1 DHCP服务器概述 (116)19.1.2 DHCP Relay概述 (117)19.2 配置说明 (117)19.2.1 在接口上指定DHCP服务 (117)19.2.2 配置DHCP服务器地址池 (119)19.2.3 配置DHCP服务器地址排除 (120)19.2.4 配置DHCP服务器地址绑定 (121)19.3 配置案例 (122)19.3.1 案例1:接口ge0/2配置DHCP Server (122)19.3.2 案例2:接口ge0/1配置DHCP Relay (124)19.4 监控与维护 (125)19.4.1 查看DHCP服务器的地址分配 (125)19.5 常见故障分析 (126)19.5.1 故障现象:启用DHCP Server的接口对应的DHCP Client不能获得地址 (126)19.5.2 故障现象:启用DHCP Relay的接口对应的DHCP Client不能获得地址 (126)第20章静态路由 (128)20.1 静态路由概述 (128)20.2 配置静态路由 (128)20.2.1 配置IPv4静态路由 (128)20.2.2 查看IPv4路由表 (129)20.2.3 配置IPv6静态路由 (129)20.2.4 查看IPv6路由表 (130)20.2.5 IPv6前缀公告 (130)20.3 配置案例 (131)20.3.1 配置案例1:对多条路由配置路由监控 (131)20.4 常见故障分析 (134)20.4.1 路由状态为失效状态 (134)第21章静态路由BFD (135)21.1 BFD概述 (135)21.2 配置说明 (135)21.2.1 配置静态路由BFD (135)21.3 配置案例 (136)21.3.1 配置BFD与静态路由联动 (136)21.4 故障分析 (137)21.4.1 BFD邻居建立失败 (137)第22章RIP路由 (138)22.1 RIP协议概述 (138)22.2 配置RIP协议 (138)22.2.1 缺省配置信息 (138)22.2.2 配置RIP版本 (138)22.2.3 配置RIP高级选项 (139)22.2.4 配置RIP发布的网络 (140)22.2.5 配置RIP接口 (141)22.3 配置案例 (142)22.3.1 配置案例:配置两台防火墙设备互连 (142)22.4 查看RIP配置信息 (144)22.4.1 查看RIP配置信息 (144)22.5 常见故障分析 (144)22.5.1 故障现象1:两台设备不能正常通信 (144)第23章OSPF路由 (145)23.1 OSPF协议概述 (145)23.2 配置OSPF协议 (145)23.2.1 缺省配置信息 (145)23.2.2 配置OSPF (146)23.2.3 配置OSPF的网络 (147)23.2.4 编辑区域属性 (147)23.2.5 配置OSPF接口 (148)23.3 配置案例 (149)23.3.1 配置案例:配置两台防火墙设备互连 (149)23.4 OSPF监控与维护 (151)23.4.1 查看邻居路由器状态信息 (151)23.5 常见故障分析 (151)23.5.1 故障现象:两台设备不能建立邻接关系 (151)第24章BGP路由 (153)24.1 BGP协议概述 (153)24.2 配置BGP协议 (154)24.2.1 缺省配置信息 (154)24.2.2 配置BGP Router-ID (155)24.2.3 配置运行BGP (156)24.2.4 配置指定BGP的对等体 (156)24.2.5 配置宣告网络 (157)24.3 配置案例 (157)24.3.1 配置案例1:配置两台FW设备互连 (157)24.4 BGP监控与维护 (159)查看BGP路由信息 (159)24.5 常见故障分析 (159)24.5.1 故障现象1:两台设备不能建立邻接关系 (159)第25章策略路由 (160)25.1 策略路由概述 (160)25.2 配置策略路由 (160)25.2.1 创建策略路由 (160)25.2.2 编辑策略路由 (161)25.2.3 删除策略路由 (162)25.2.4 策略路由顺序调整 (163)25.2.5 策略路由启用禁用 (163)25.2.6 查看策略路由列表 (164)25.3 配置案例 (165)25.3.1 策略路由案例1 (165)25.3.2 策略路由案例2 (168)25.3.3 策略路由案例3 (169)25.4 常见故障分析 (171)25.4.1 策略路由不生效 (171)25.4.2 策略路由部分下一跳没有命中计数 (172)第26章会话保持 (173)26.1 会话保持概述 (173)26.2 配置会话保持 (173)26.2.1 配置会话保持 (173)26.2.2 会话保持配置说明 (173)26.3 常见故障分析 (174)26.3.1 策略路由会话保持不生效 (174)26.3.2 会话保持不生效 (174)第27章配置NAT (175)27.1 NAT概述 (175)27.2 配置NAT (175)27.2.1 配置地址池(NAT Pool) (176)27.2.2 编辑地址池 (177)27.2.4 配置源地址转换 (178)27.2.5 配置目的地址转换 (180)27.2.6 配置双向地址转换 (181)27.2.7 配置静态地址转换 (183)27.2.8 启用NAT规则 (184)27.2.9 编辑NAT规则 (184)27.2.10 删除NAT规则 (185)27.2.11 移动NAT规则 (186)27.3 NAT监控与维护 (186)27.3.1 查看地址池 (186)27.3.2 查看源、目的NAT规则 (187)27.3.3 查看静态NAT规则 (188)27.3.4 查看NAT规则并发连接数和命中数 (188)27.4 配置案例 (189)27.4.1 配置源地址转换 (189)27.4.2 配置目的地址转换 (191)27.4.3 配置双向地址转换 (194)27.4.4 配置静态地址转换 (197)27.5 常见故障分析 (199)27.5.1 连接时通时断 (199)第28章NAT地址池检查 (200)28.1 配置地址池检查功能 (200)28.2 修改地址池检查配置 (201)28.3 开启地址池检查功能 (202)28.4 关闭地址池检查功能 (202)28.5 查看地址池检查状态 (203)第29章跨协议转换 (205)29.1 跨协议转换概述 (205)29.2 配置跨协议转换规则 (205)29.2.1 配置IVI转换方式 (205)29.2.2 配置嵌入地址转换方式 (207)29.2.3 配置地址池转换方式 (209)29.2.4 编辑跨协议转换规则 (211)29.2.5 删除跨协议转换规则 (212)29.2.6 移动跨协议转换规则 (213)29.3 配置案例 (213)29.3.1 配置NAT46转换 (213)29.3.2 配置NAT64转换 (215)29.4 常见故障分析 (217)29.4.1 用户发现网络中一直有地址冲突的情形 (217)29.4.2 用户发送的请求报文无法到达设备 (218)第30章端口管理 (219)30.1 端口管理概述 (219)30.2 端口配置 (219)30.2.1 设置端口号 (219)30.2.2 删除端口号 (219)30.2.3 查看端口号 (220)30.3 配置案例 (220)第31章IPSec VPN (224)31.1 概述 (224)31.2 IPSec VPN配置过程 (224)31.2.1 配置IKE协商策略 (225)31.2.2 配置IPSEC协商策略 (225)31.2.3 配置IPsec策略 (226)31.3 IPSec VPN配置参数 (227)31.3.1 IKE协商参数 (227)31.3.2 IPSEC协商参数 (229)31.3.3 IPsec策略 (230)31.4 配置案例 (231)31.4.1 配置案例1:配置IPSEC基本组网 (231)31.4.2 配置案例2:配置IPSEC HUB_SPOKE (233)31.5 IPSEC VPN监控与维护 (239)31.5.1 查看SA是否建立 (239)31.5.2 删除建立的SA (240)31.6 常见故障分析 (240)31.6.1 故障现象:不能建立隧道 (240)第32章SSL远程接入 (241)32.1 技术简介 (241)32.2 配置SSL VPN (241)32.2.1 配置SSL VPN基本功能 (242)32.2.2 配置SSL VPN用户和用户组 (244)32.2.3 配置SSL VPN Web访问配置 (245)32.2.4 配置SSL VPN资源和资源组 (246)32.2.5 配置SSL VPN接口选项 (248)32.3 SSL VPN登录 (249)32.3.1 WEB模式 (249)32.3.2 Tunnel模式 (252)32.4 SSL VPN监控与维护 (258)32.4.1 SSL VPN监视器 (258)32.5 WINDOWS7 下的使用注意事项 (258)32.6 SSLVPN插件、客户端与操作系统兼容性问题的FAQ (263)32.6.1 共性问题 (263)32.6.2 针对Windows 2003和Windows XP-SP3操作系统 (264)32.6.3 针对Windows Vista、Windows 7和Windows 2008操作系统 (267)第33章L2TP (273)33.1 L2TP概述 (273)33.2 配置L2TP (274)33.2.1 配置认证用户 (275)33.2.2 配置用户组 (275)33.2.3 配置接口接入控制 (276)33.2.4 配置L2TP (277)33.3 配置案例 (278)33.3.1 案例1:在接口ge0/0上启用L2TP (278)33.4 L2TP监控与维护 (280)33.4.1 察看L2TP会话信息 (280)33.5 故障分析 (280)33.5.1 L2TP客户端拨号,无法建立连接 (280)33.5.2 L2TP建立连接后,出现异常断开 (281)第34章DNS代理 (282)34.1 DNS代理概述 (282)34.2 配置DNS代理 (282)34.2.1 配置服务器 (282)34.2.2 配置代理策略 (283)34.2.3 配置全局配置 (284)34.3 配置案例 (285)34.3.1 DNS代理配置案例1 (285)34.3.2 DNS代理配置案例2 (287)第35章DNS服务 (289)35.1 DNS服务概述 (289)35.2 配置DNS服务 (289)35.2.1 基础配置 (289)35.2.2 配置DNS记录 (290)35.2.3 配置案例 (296)第36章系统参数 (299)36.1 系统参数概述 (299)36.2 协议管理 (299)36.3 TCP状态管理 (300)36.4 参数管理 (300)第37章WEB调试 (302)37.1 WEB调试概述 (302)37.2 配置WEB调试 (302)37.2.1 配置WEB调试的基本要素 (302)37.2.2 配置协议为TCP(UDP)的WEB调试 (303)37.2.3 配置协议为ICMP的WEB调试 (304)37.2.4 配置协议为OTHER的WEB调试 (304)37.3 配置案例 (305)37.3.1 案例1:使用IPv4的Web调试功能 (305)第38章路由跟踪 (308)38.1 路由跟踪概述 (308)38.2 配置路由跟踪 (308)38.2.1 配置路由跟踪的基本要素 (308)38.2.2 配置TCP(或UDP)协议类型的路由跟踪 (309)38.2.3 配置ICMP协议类型的路由跟踪 (309)38.2.4 配置IP协议类型的路由跟踪 (310)38.3 配置案例 (310)38.3.1 案例1:配置IPv4路由跟踪 (310)38.3.2 案例2:配置IPv6路由跟踪 (311)第39章诊断 (313)39.1 诊断功能概述 (313)39.2 配置 (313)39.2.1 配置traceroute诊断 (313)39.2.2 配置ping诊断 (314)39.2.3 配置TCP诊断 (314)39.2.4 配置ping6诊断 (315)39.3 配置案例 (315)39.3.1 配置案例1:对网络进行traceroute诊断 (315)第40章PMTU (317)40.1 PMTU概述 (317)40.2 PMTU配置 (317)40.3 配置案例 (317)第41章自定义抓包 (319)41.1 自定义抓包概述 (319)41.2 自定义抓包配置 (319)41.3 配置案例 (320)第42章SDWAN策略 (322)42.1 SDWAN策略概述 (322)42.2 配置SDWAN策略 (322)42.2.1 创建SDWAN策略 (322)42.2.2 编辑SDWAN策略 (324)42.2.3 删除SDWAN策略 (324)42.2.4 SDWAN策略顺序调整 (325)42.2.5 SDWAN策略启用禁用 (325)42.2.6 查看SDWAN策略列表 (327)42.3 配置链路质量检查 (327)42.4 配置案例 (329)42.4.1 SDWAN策略案例 (329)42.4.2 链路质量检查案例 (332)42.5 常见故障分析 (334)42.5.1 SDWAN策略不生效 (334)42.5.2 SDWAN策略部分下一跳没有命中计数 (335)第43章WOC加速模板 (336)43.1 WOC加速模板概述 (336)43.2 配置WOC加速模板 (336)43.2.1 新建WOC加速模板 (336)43.2.2 编辑WOC加速模板 (336)43.2.3 删除WOC加速模板 (337)43.2.4 防护策略引用WOC加速模板 (337)43.3 WOC加速监控 (338)43.4 配置案例 (339)第44章防火墙策略 (340)44.1 防火墙策略概述 (340)44.2 配置策略组 (340)44.2.1 配置策略组 (340)44.2.2 启用策略组 (341)44.2.3 删除策略组 (341)44.2.4 移动策略组 (342)44.2.5 插入策略组 (343)44.2.6 重命名策略组 (343)44.2.7 策略组内策略迁移 (344)44.3 配置防火墙策略 (345)44.3.1 配置策略的基本要素 (345)44.3.2 配置DENY策略 (346)44.3.3 配置PERMIT策略 (347)44.3.4 启用防火墙策略 (348)44.3.5 编辑防火墙策略 (349)44.3.6 删除防火墙策略 (353)44.3.7 移动防火墙策略 (353)44.3.8 插入防火墙策略 (354)44.3.9 策略配置模块 (355)44.3.10 策略预编译模块 (356)44.4 防火墙策略监控与维护 (357)44.4.1 按协议类型查看防火墙策略 (357)44.4.2 按分类方式(策略组)查看防火墙策略 (357)44.4.3 按分类方式(接口对)查看防火墙策略 (358)44.4.4 导出csv文件查看防火墙策略 (359)44.4.5 按过滤条件查询防火墙策略 (360)44.4.6 防火墙策略冗余检测 (361)44.4.7 查看防火墙策略流量统计 (362)44.4.8 查看防火墙策略会话监控信息 (362)44.4.9 查看防火墙策略当前连接数 (363)44.5 配置案例 (364)44.5.1 配置案例1:创建IPV4防火墙策略 (364)44.5.2 配置案例2 :二层转发控制 (366)44.5.3 配置案例3:web认证用户防火墙策略控制 (367)44.6 常见故障分析 (370)44.6.1 故障现象1:匹配上某条策略的数据流没有执行相应的动作 (370)44.6.2 故障现象2:配置基于应用的防火墙策略不能匹配 (371)44.6.3 故障现象3:防火墙策略部分接口不能选择 (371)第45章本地安全策略 (372)45.1 本地安全策略概述 (372)45.2 配置本地安全策略 (372)45.2.1 创建本地安全策略 (372)45.2.2 编辑本地安全策略 (373)45.2.3 删除本地安全策略 (373)45.2.4 移动本地安全策略 (373)45.2.5 插入本地安全策略 (374)45.2.6 启用本地安全策略 (374)45.2.7 查看本地安全策略列表 (375)45.2.8 策略配置模块 (375)45.3 配置案例 (376)45.3.1 配置案例:阻断不安全用户访问设备 (376)第46章防护策略 (378)46.1 安全防护策略概述 (378)46.2 配置安全防护策略 (378)46.2.1 配置策略的基本要素 (378)46.2.2 启用安全防护策略 (380)46.2.3 编辑安全防护策略 (380)46.2.4 删除安全防护策略 (381)46.2.5 调整安全防护策略的顺序 (382)46.2.6 插入一条攻击防护策略 (383)46.2.7 重置安全防护策略的命中计数 (384)46.2.8 查询攻击防护策略 (384)46.3 配置案例 (385)46.3.1 案例1:创建安全防护策略 (385)46.3.2 案例2:创建安全防护防扫描策略 (386)46.4 常见故障分析 (388)46.4.1 故障现象:某些应该匹配上某条策略的数据流没有匹配上该策略 (388)第47章攻击防护 (389)47.1 攻击防护概述 (389)47.2 配置攻击防护 (389)47.2.2 编辑攻击防护 (392)47.2.3 删除攻击防护 (393)47.2.4 在安全防护策略中引用攻击防护 (394)47.3 配置案例 (395)47.3.1 案例1:创建安全防护防Flood策略 (395)47.3.2 案例2:创建安全防护防扫描策略 (396)47.4 攻击防护监控与维护 (398)47.4.1 查看攻击防护日志 (398)47.5 常见故障分析 (399)47.5.1 故障现象:防flood功能不能正常工作 (399)第48章病毒防护 (400)48.1 病毒防护概述 (400)48.2 配置病毒防护 (400)48.2.1 新建病毒防护模板 (400)48.2.2 编辑病毒防护模板 (400)48.2.3 删除病毒防护模板 (401)48.2.4 防护策略引用病毒防护模板 (401)48.3 配置文件类型 (402)48.3.1 文件扫描配置 (402)48.3.2 新增文件类型 (403)48.3.3 删除文件类型 (404)48.3.4 文件类型的启用和不启用 (404)48.4 配置案例 (405)48.5 病毒防护监控 (407)48.5.1 查看病毒防护日志 (407)第49章入侵防护 (409)49.1 入侵防护概述 (409)49.2 配置事件集 (409)49.2.1 新建事件集 (409)49.2.2 编辑事件集 (410)49.2.3 删除事件集 (411)49.2.4 复制事件集 (412)49.2.5 防护策略引用事件集 (413)49.3 事件集中事件配置 (414)49.3.1 查看事件 (414)49.3.2 在线说明 (415)49.3.3 添加事件 (416)49.3.4 删除事件 (417)49.3.5 编辑事件 (418)49.3.6 搜索事件 (419)49.4 自定义事件配置 (419)49.4.2 编辑自定义事件 (421)49.4.3 删除自定义事件 (422)49.4.4 引用自定义事件 (423)49.4.5 自定义事件在线说明 (423)49.5 全局配置 (424)49.6 自定义事件配置备份恢复 (425)49.7 IPS抓包 (425)49.7.1 IPS抓包概述 (425)49.7.2 IPS抓包配置 (425)49.7.3 IPS抓包配置案例 (426)49.8 配置案例 (428)49.9 入侵防护监控 (430)49.9.1 查看入侵防护日志 (430)第50章Web防护 (431)50.1 Web防护概述 (431)50.2 配置Web防护 (431)50.2.1 配置策略的基本要素 (431)50.2.2 编辑Web防护 (432)50.2.3 删除Web防护策略 (432)第51章威胁情报 (434)51.1 威胁情报概述 (434)51.2 配置威胁情报 (434)51.2.1 配置威胁情报 (434)51.2.2 编辑威胁情报 (435)51.2.3 删除威胁情报 (435)51.2.4 配置防护等级 (435)51.2.5 配置云端查询 (436)51.2.6 情报库升级 (436)51.3 配置案例 (437)51.4 威胁情报监控 (438)51.4.1 查看IP地址威胁监控 (438)51.4.2 查看域名威胁监控 (439)第52章Dos防护 (440)52.1 防攻击概述 (440)52.2 配置防攻击 (440)52.3 配置案例 (441)52.3.1 案例1:配置防DOS攻击 (441)52.4 防攻击监控与维护 (443)52.4.1 查看防攻击日志 (443)52.5 常见故障分析 (443)52.5.1 故障现象:SYN Flood攻击防御失效 (443)52.5.2 故障现象:配置防扫描后没有报警,没有拒包 (444)第53章ARP攻击防护 (445)53.1 ARP攻击防护概述 (445)53.2 配置ARP攻击防护 (445)53.2.1 缺省配置信息 (445)53.2.2 ARP攻击防护基本配置 (445)53.2.3 主动保护列表配置 (447)53.2.4 IP-MAC绑定配置 (448)53.2.5 ARP表 (448)53.3 配置案例 (450)53.3.1 配置案例:配置防ARP欺骗和防ARP Flood (450)53.4 常见故障分析 (452)53.4.1 故障现象:PC无法上网 (452)第54章IP黑名单防护 (453)54.1 IP黑名单概述 (453)54.2 配置IP黑名单阻断方向 (453)54.3 配置IP黑名单组 (454)54.3.1 创建IP黑名单组 (454)54.3.2 删除IP黑名单组 (455)54.3.3 修改IP黑名单组 (455)54.3.4 修改IP黑名单组名称 (456)54.3.5 启停IP黑名单组 (456)54.3.6 查询IP黑名单组 (457)54.4 配置IP黑名单 (457)54.4.1 创建IP黑名单 (457)54.4.2 编辑创建IP黑名单 (459)54.4.3 修改IP黑名单 (460)54.4.4 删除IP黑名单 (460)54.4.5 删除失效IP黑名单 (461)54.4.6 超时自动删除IP黑名单 (461)54.4.7 重置IP黑名单命中数 (462)54.4.8 查询IP黑名单 (462)54.4.9 组过滤显示IP黑名单 (462)54.4.10 全局开关IP黑名单 (463)54.5 IP黑名单配置导入导出 (463)54.5.1 IP黑名单导入 (463)54.5.2 IP黑名单导出 (465)54.6 配置案例 (466)54.6.1 案例1:创建IP黑名单 (466)54.6.2 案例2:创建实时阻断IP黑名单 (466)54.6.3 案例3:创建入侵防护阻断IP黑名单 (467)54.6.4 案例4:创建WEB应用防护阻断IP黑名单 (468)54.6.5 案例5:创建口令防护IP黑名单 (468)第55章域名黑名单防护 (470)55.1 域名黑名单概述 (470)55.2 配置域名黑名单 (470)55.2.1 配置域名黑名单 (470)55.2.2 编辑创建域名黑名单 (471)55.2.3 修改域名黑名单 (472)55.2.4 删除黑名单 (472)55.2.5 重置域名黑名单命中数 (472)55.2.6 刷新域名黑名单 (473)55.3 查询域名黑名单配置 (473)55.4 域名黑名单配置导入导出 (473)55.4.1 域名黑名单导入 (474)55.4.2 域名黑名单导出 (474)55.5 配置案例 (474)55.5.1 案例1:禁止员工访问博彩站点 (474)55.5.2 案例2:禁止员工在上班期间访问游戏站点 (475)55.6 域名黑名单防护监控与维护 (476)55.6.1 查看域名黑名单防护日志 (476)第56章白名单防护 (477)56.1 白名单概述 (477)56.2 配置白名单匹配方向 (477)56.3 配置白名单 (477)56.3.1 配置白名单 (477)56.3.2 编辑创建白名单 (479)56.3.3 修改白名单 (479)56.3.4 删除白名单 (480)56.3.5 重置白名单命中数 (480)56.3.6 全局开关白名单 (481)56.3.7 查询白名单 (481)56.4 白名单配置导入导出 (481)56.4.1 白名单导入 (482)56.4.2 白名单导出 (483)56.5 配置案例 (483)56.5.1 案例1:创建白名单 (483)第57章口令防护 (484)57.1 口令防护概述 (484)57.2 配置口令防护 (484)57.2.1 新建口令防护模板 (484)57.2.2 编辑口令防护模板 (486)57.2.3 删除口令防护 (486)57.2.1 在安全防护策略中引用口令防护 (487)57.3 配置案例 (488)57.3.1 案例1:创建安全防护弱口令检查策略 (488)57.3.2 案例2:创建安全防护防口令暴力破解策略 (489)57.4 口令防护监控与维护 (490)57.4.1 查看口令防护日志 (490)第58章Web应用防护 (492)58.1 概述 (492)58.2 配置策略 (492)58.2.1 策略的基本要素 (492)58.2.2 新建策略 (492)58.2.3 编辑策略 (493)58.2.4 删除策略 (494)58.2.5 移动策略 (494)58.2.6 插入策略 (495)58.3 配置事件集 (495)58.3.1 新建事件集 (495)58.3.2 编辑事件集 (496)58.3.3 删除事件集 (497)58.3.4 复制事件集 (497)58.4 配置事件集中事件 (497)58.4.1 查看事件 (497)58.4.2 添加事件 (498)58.4.3 编辑事件 (499)58.4.4 删除事件 (500)58.5 配置自定义事件 (500)58.5.1 添加自定义事件 (500)58.5.2 编辑自定义事件 (501)58.5.3 删除自定义事件 (502)58.5.4 引用自定义事件 (502)58.6 配置合规检查模板 (503)58.6.1 添加合规检查模板 (503)58.6.2 编辑合规检查模板 (504)58.6.3 删除合规检查模板 (505)58.7 配置参数 (505)58.8 配置案例 (506)58.8.1 阻断POST方法 (506)58.9 常见故障分析 (507)58.9.1 自定义事件不能匹配 (507)第59章应用控制策略 (508)59.1 应用控制策略概述 (508)59.2 配置应用控制策略 (508)59.2.1 配置策略的基本要素 (508)59.2.2 关键字配置 (510)59.2.3 启用应用控制策略 (510)59.2.4 编辑应用控制策略 (511)59.2.5 删除应用控制策略 (512)59.2.6 调整应用控制策略的顺序 (512)59.2.7 查询应用控制策略 (513)59.3 配置案例 (513)59.3.1 案例1:阻断QQ号中包含“12456”的用户登陆 (513)59.3.2 案例2:拒绝接收所有电子邮件 (515)59.4 常见故障分析 (516)59.4.1 常见故障:策略没有命中 (516)第60章Web控制策略 (517)60.1 Web控制策略概述 (517)60.2 配置Web控制策略 (517)60.2.1 配置策略的基本要素 (517)60.2.2 关键字配置 (518)60.2.3 启用Web控制策略 (519)60.2.4 编辑Web控制策略 (520)60.2.5 删除Web控制策略 (520)60.2.6 调整Web控制策略的顺序 (521)60.2.7 阻断提示页面 (521)60.3 配置案例 (522)60.3.1 案例1:阻断所有新闻网页并提示该网络禁止访问新闻 (522)60.4 常见故障分析 (523)60.4.1 常见故障:策略没有命中 (523)第61章流量控制策略 (524)61.1 流量控制概述 (524)61.2 配置线路策略 (524)61.2.1 配置线路策略 (524)61.2.2 编辑线路策略 (525)61.2.3 删除线路策略 (525)61.3 配置管道策略 (526)61.3.1 配置管道策略 (526)61.3.2 编辑管道策略 (528)61.3.3 删除管道策略 (528)61.3.4 移动管道策略 (529)61.4 流量监控 (529)61.5 配置案例 (530)第62章会话控制策略 (532)62.1 会话控制策略概述 (532)62.2 配置会话控制策略 (532)62.2.1 配置策略的基本要素 (532)62.2.2 启用会话控制策略 (534)62.2.3 编辑会话控制策略 (534)62.2.4 删除会话控制策略 (535)62.2.5 调整会话控制策略的顺序 (535)62.2.6 查询会话控制策略 (536)62.3 会话控制策略监控与维护 (537)62.3.1 查看会话控制策略 (537)62.4 配置案例 (537)62.4.1 案例1:创建IPv4会话控制策略限制总连接速率 (537)62.5 常见故障分析 (538)62.5.1 故障现象:匹配上某条策略的某些数据流没有受到相应的限制 (538)第63章Web认证策略 (539)63.1 Web认证策略概述 (539)63.2 配置Web认证策略 (539)63.2.1 配置用户 (539)63.2.2 配置用户组 (541)63.2.3 配置Web认证策略 (541)63.2.4 编辑Web认证策略 (543)63.2.5 删除Web认证策略 (543)63.2.6 移动Web认证策略 (544)63.2.7 Web认证策略命中次数清零 (544)63.2.8 修改Web认证配置 (545)63.2.9 清除所有在线用户 (545)63.3 配置案例 (546)63.3.1 配置案例:配置员工上网需要ladp认证 (546)63.4 常见故障分析 (548)63.4.1 故障现象:认证用户进行认证时失败 (548)第64章地址对象 (550)64.1 地址对象概述 (550)64.2 配置地址节点 (550)64.3 批量删除地址节点 (551)64.4 配置地址组 (551)64.5 批量删除地址组 (552)64.6 配置域名地址 (552)64.7 批量删除域名地址 (553)64.8 清除域名地址解析成员 (553)64.9 配置案例 (554)64.9.1 配置案例1:增加IPv4地址节点 (554)64.9.2 配置案例2:编辑增加IPv4地址节点 (554)64.9.3 配置案例3:增加IPv6地址节点 (555)64.9.4 配置案例4:增加地址对象组 (556)64.9.5 配置案例5:增加域名地址并在防火墙策略中引用 (557)64.10 地址对象监控与维护 (558)64.10.1 查看地址节点 (558)64.10.2 查看地址组 (559)64.10.3 查看域名地址 (560)64.10.4 地址对象的备份和恢复 (561)64.11 常见故障分析 (563)64.11.1 故障现象:提交不成功 (563)64.11.2 故障现象:域名地址没有成员 (563)第65章ISP地址库 (564)65.1 ISP地址库概述 (564)65.1 配置ISP地址库 (564)65.1.1 配置ISP地址库 (564)65.1.2 ISP地址库导入 (565)65.1.3 ISP地址库导出 (565)65.1.4 ISP地址库删除 (566)65.2 常见故障分析 (567)65.2.1 ISP地址加载不完整 (567)第66章服务对象 (568)66.1 概述 (568)66.2 配置服务对象 (568)66.2.1 预定义服务 (568)66.2.2 配置自定义服务 (568)66.2.3 批量删除自定义服务 (569)66.2.4 配置服务组 (569)66.2.5 批量删除服务组 (570)66.3 配置案例 (570)66.3.1 配置案例1:添加自定义服务 (570)66.3.2 配置案例2:添加服务组 (571)66.4 服务对象监控与维护 (571)66.4.1 查看预定义服务 (571)66.4.2 查看自定义服务 (573)66.4.3 查看服务组 (574)66.5 常见故障分析 (575)66.5.1 故障现象:提交不成功 (575)第67章应用对象 (576)67.1 概述 (576)67.2 配置应用对象 (576)67.2.1 配置自定义应用 (576)67.2.2 配置应用组 (577)67.3 配置案例 (578)67.3.1 配置案例1:增加自定义应用 (578)67.3.2 配置案例2:增加应用组 (579)67.4 监控与维护 (579)67.4.1 查看预定义应用 (579)67.4.2 查看自定义应用 (580)67.4.3 查看应用组 (580)第68章用户对象 (582)68.1 用户对象概述 (582)68.2 配置用户对象 (582)68.2.1 配置本地认证用户对象 (582)68.2.2 配置radius用户对象 (582)68.2.3 配置ldap用户对象 (583)68.2.4 配置静态用户对象 (583)68.3 配置用户组对象 (584)68.4 用户对象查看 (585)68.5 用户组对象查看 (586)第69章认证服务器对象 (588)69.1 认证服务器对象概述 (588)69.2 配置认证服务器对象 (588)69.2.1 配置RADIUS服务器对象 (588)69.2.2 配置LDAP服务器 (589)69.3 配置AD域同步策略 (590)69.3.1 新建同步策略 (590)69.3.2 配置案例 (590)第70章URL分类 (592)70.1 概述 (592)70.2 配置URL分类 (592)70.2.1 配置自定义URL分类 (592)70.2.2 配置URL组 (593)70.3 自定义URL分类配置备份恢复 (594)70.4 配置案例 (595)70.4.1 配置案例1:增加自定义URL分类 (595)70.4.2 配置案例2:增加URL组 (595)70.5 监控与维护 (596)70.5.1 查看预定义URL分类 (596)70.5.2 查看自定义URL分类 (597)70.5.3 查看URL组 (597)70.5.4 URL分类查询 (598)第71章域名对象 (599)71.1 概述 (599)71.2 配置域名对象 (599)71.2.1 配置自定义域名 (599)71.2.2 配置域名组 (600)71.3 配置案例 (600)71.3.1 配置案例1:增加自定义域名 (600)71.3.2 配置案例2:增加域名组 (601)71.4 监控与维护 (601)71.4.1 查看自定义域名 (601)71.4.2 查看域名组 (602)第72章时间对象 (603)72.1 概述 (603)72.2 配置时间对象 (603)72.2.1 配置绝对时间 (603)72.2.2 配置周期时间 (603)72.3 配置案例 (604)72.3.1 配置案例1:增加绝对时间 (604)72.3.2 配置案例2:增加周期时间 (605)72.4 绝对时间与周期时间监控与维护 (605)72.4.1 查看绝对时间 (605)72.5 常见故障分析 (606)72.5.1 故障现象:提交不成功 (606)第73章健康检查 (607)73.1 健康检查概述 (607)73.2 配置健康检查 (607)73.3 配置案例 (626)第74章CA证书 (628)74.1 证书概述 (628)74.2 配置证书管理 (628)74.2.1 配置通用证书 (628)74.2.2 配置国密证书 (631)74.2.3 配置CA证书 (634)74.2.4 配置CRL证书 (636)74.2.5 配置管理根CA配置 (639)74.2.6 配置管理用户证书 (645)74.3 配置案例 (649)74.4 常见故障 (650)74.4.1 导入证书链失败 (650)第75章日志管理 (651)75.1 日志概述 (651)75.2 配置说明 (651)75.2.1 缺省配置说明 (651)75.2.2 配置SYSLOG服务器 (651)75.3 配置日志过滤 (652)75.4 部分模块日志配置的注意事项 (652)75.5 监控与维护 (654)75.5.1 日志查看 (654)75.5.2 日志查询条件设置 (655)75.6 配置案例 (656)75.6.1 配置案例:配置健康检查模块SYSLOG日志 (656)75.7 常见故障分析 (658)75.7.1 故障现象1:SYSLOG日志失效 (658)75.7.2 故障现象2:E-mail日志失效 (658)第76章日志合并 (659)76.1 日志合并概述 (659)76.2 配置日志合并 (659)76.3 配置案例 (660)76.3.1 配置案例:配置防火墙策略日志合并 (660)第77章流日志 (662)77.1 流日志概述 (662)77.2 流日志配置 (662)77.2.1 全局开关 (662)77.2.2 流日志过滤开关 (662)77.3 流日志展示 (662)77.3.1 本地日志展示 (662)第78章系统配置 (665)78.1 系统配置概述 (665)78.2 配置说明 (665)78.2.1 配置设备 (665)78.2.2 系统监控 (667)78.2.3 时间配置 (668)78.2.4 DNS配置 (670)78.2.5 备份恢复 (671)78.2.6 告警邮件配置 (671)78.2.7 问题反馈 (673)78.2.8 设备重启 (674)78.2.9 集中管理 (674)78.2.10 设备运行记录 (675)78.2.11 配置自动备份 (676)78.3 配置案例 (676)78.3.1 配置案例1:对设备运行记录进行配置并导出 (676)78.3.2 配置案例2:设置每个月10号进行配置自动备份 (677)第79章管理员 (679)79.1 管理员概述 (679)79.2 配置管理员 (679)79.2.1 配置管理员 (679)79.3 配置RADIUS服务器 (681)79.4 配置LDAP服务器 (681)79.4.1 配置LDAP服务器 (681)79.5 认证用户监控与维护 (682)79.5.1 查看管理员信息 (682)79.5.2 查看RADIUS服务器信息 (683)79.5.3 查看LDAP服务器信息 (683)79.5.4 查看在线管理员信息 (683)79.6 常见故障分析 (684)79.6.1 故障现象:系统用户使用radius认证失败 (684)第80章版本管理 (685)80.1 版本管理 (685)80.1.1 版本管理 (685)80.1.2 特征库升级 (685)1.1.3 系统快照 (686)第81章许可管理 (689)81.1 许可管理概述 (689)81.2 许可导入 (689)81.3 许可试用 (690)第82章高可用性 (691)82.1 HA概述 (691)82.2 HA基本配置 (691)82.3 配置同步 (692)82.4 差异配置导出 (693)82.5 配置数据同步 (694)82.6 配置HA监控 (694)82.6.1 配置接口监控 (694)82.6.2 配置链路聚合监控 (695)82.6.3 配置网关监控 (696)82.6.4 配置切换条件 (696)82.7 HA状态控制 (697)82.8 配置案例 (698)82.8.1 案例1:配置主备模式基本配置 (698)82.8.2 案例2:配置主主模式基本配置 (700)第83章VRRP (703)83.1 VRRP概述 (703)83.2 配置VRRP (705)83.2.1 配置VRRP (705)83.2.2 编辑VRRP备份组 (707)83.2.3 删除VRRP备份组 (707)83.2.4 查看VRRP备份组 (707)83.3 配置案例 (708)。

静态路由配置方法和过程

静态路由配置方法和过程在计算机网络中,路由器是一个非常重要的设备,它可以将数据包从一个网络传输到另一个网络。

路由器可以使用静态路由或动态路由来确定数据包的路径。

在本文中,我们将讨论静态路由的配置方法和过程。

静态路由是一种手动配置的路由,它需要管理员手动输入路由表中的路由信息。

静态路由的优点是简单易用,不需要复杂的协议和算法,因此它是小型网络中常用的路由方式。

下面是静态路由的配置方法和过程:1. 确定网络拓扑在配置静态路由之前,需要先确定网络的拓扑结构。

这包括网络中的所有设备和它们之间的连接方式。

管理员需要了解每个设备的IP 地址和子网掩码,以便正确配置路由。

2. 配置路由器在路由器上配置静态路由需要管理员登录路由器的管理界面。

管理员需要输入路由器的IP地址和登录凭据才能访问管理界面。

在管理界面中,管理员可以找到路由器的路由表,并手动添加路由信息。

3. 添加路由信息在路由表中添加路由信息需要输入目标网络的IP地址、子网掩码和下一跳路由器的IP地址。

下一跳路由器是数据包到达目标网络时要经过的下一个路由器。

管理员需要确保下一跳路由器的IP地址是正确的,否则数据包将无法到达目标网络。

4. 测试路由在添加路由信息后,管理员需要测试路由是否正常工作。

可以使用ping命令测试路由是否能够到达目标网络。

如果ping命令成功,说明路由已经配置成功。

总结静态路由是一种简单易用的路由方式,适用于小型网络。

在配置静态路由时,管理员需要确定网络拓扑、配置路由器、添加路由信息和测试路由。

管理员需要确保路由信息的正确性,以确保数据包能够正确地传输。

实训二、静态路由及默认路由的配置

4、动态路由

动态路由是网络中路由器之间相互通信,传递路由信息,利用收到的路 由信息更新路由器表的过程。它能实时地适应网络结构的变化。如果路由更 新信息表明当前网络的拓扑结构发生变化时,路由选择软件就会重新计算路 由,并发出新的路由更新信息。这些信息通过各个网络,引起各路由器重新 启动其路由算法,并更新各自的路由表以动态地反映网络拓扑变化。动态路 由适用于网络规模大、网络拓扑复杂的网络。当然,各种动态路由协议会不 同程度地占用网络带宽和CPU资源。常见的动态路由协议有RIP、OSPF、EIGRP、 IS-IS等。下面介绍RIP协议路由项的含义:

Pc2:C:\>ping 172.16.1.2 Pinging 192.168.1.2 with 32 bytes of data: Reply from 192.168.12: bytes=32 time=66ms TTL=248 Reply from 192.168.1.2: bytes=32 time=62ms TTL=248 Reply from 192.168.1.2: bytes=32 time=62ms TTL=248 Reply from 192.168.1.2: bytes=32 time=63ms TTL=248 Ping statistics for 192.168.1.2: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds: Minimum = 62ms, Maximum = 66ms, Average = 63ms 以上信息表明PC1与PC2之间可以实现通信了,说明默认路由配置成功。

2、静态路由 静态路由是由网管手动配置,在配置前网管必需先了解网络的拓扑结构, 然后根据路由器的拓扑连接来配置具体的路由路径,当网络拓扑结构发生变 动时,又需要网管手动修改路由路径,所以静态路由一般只适用于网络规模 不大、拓扑结构固定的网络中。静态路由的优点是简单、高效、可靠。在所 有的路由中,静态路由优先级最高。当动态路由与静态路由发生冲突时,以 静态路由为准。

静态路由的配置方法和过程

静态路由的配置方法和过程一、概述静态路由是一种预先定义、不随时间变化的路由策略,它是在网络设备之间手动配置的路由信息。

静态路由是路由器配置的重要组成部分,尤其是在大型网络环境中,它们有助于确保数据包按照预期的方式传输。

本篇文章将详细介绍静态路由的配置方法和过程。

二、准备环境确保已连接网络设备(如路由器)并对其进行了适当的配置。

为了进行静态路由的配置,需要具备基本的网络和路由知识。

三、配置步骤1. 打开网络设备的命令行界面(CLI),并使用管理员权限登录。

2. 启用路由功能,具体方法取决于所使用的网络设备型号和操作系统。

3. 添加静态路由表项:a. 进入“接口配置模式”或“全局配置模式”。

b. 添加静态路由,指定目标网络、子网掩码和下一跳地址。

c. 保存配置。

4. 验证静态路由是否成功添加到路由表中。

5. (可选)调整静态路由的优先级,以确定数据包传输的顺序。

6. 退出配置界面。

四、示例配置以下是一个示例静态路由的配置过程,假设我们需要在设备上添加一条前往目标网络192.168.1.0/24的静态路由:1. 打开设备CLI并登录。

2. 进入接口配置模式(或全局配置模式),例如:```Router> interface vlan 1Router# configure terminal```3. 添加静态路由:```vbnetRouter# ip route 192.168.1.0 255.255.255.0 192.168.2.1```上述命令将目标网络192.168.1.0(子网掩码255.255.255.0)的流量发送到下一跳地址192.168.2.1。

4. 保存配置并退出:```vbnetRouter# commitRouter# quit```注意:在实际网络环境中,需要替换上述示例中的目标网络、子网掩码和下一跳地址为自己的实际配置。

五、常见问题及解决方案1. 问题:静态路由未生效怎么办?解决方案:请检查配置命令是否正确,并确保已保存配置。

“直连路由与静态路由”教学设计研究

第19期2023年10月无线互联科技Wireless Internet Science and TechnologyNo.19October,2023基金项目:西安邮电大学校级金课建设项目;项目名称:计算机网络综合实验金课建设;项目编号:312122002㊂作者简介:赵婧如(1977 ),女,河北满城人,讲师,硕士;研究方向:计算机网络技术,网络管理技术㊂直连路由与静态路由 教学设计研究赵婧如(西安邮电大学计算机学院,陕西西安710121)摘要:在工程教育专业认证背景下,为了切实提高学生的路由设计能力,文章探讨了计算机网络课程 直连路由与静态路由 教学设计思路㊂整套教学设计注重学生的工程思维和科学实践精神的培养,基于学情分析,以学生为主体,教师为主导,从课前㊁课中㊁课后3个环节入手,采用问题引导㊁小组合作㊁实操演示㊁角色扮演等方式,帮助学生逐步深入路由基本过程,为后续学习动态路由夯实基础㊂教学设计方案在教学实践中取得了良好的教学效果,相对应的课程目标达成度显著提升㊂关键词:直连路由;间接交付;静态路由;教学设计中图分类号:TP393.0-4㊀㊀文献标志码:A 0㊀引言㊀㊀ 计算机网络 课程是高等院校计算机专业的核心课程[1],网络互联部分为课程的重点内容,也是行业面试㊁工程认证考试以及研究生考试中出现频率较高的重点问题㊂在工程教育专业认证背景下,西安邮电大学网络课程组对本校计算机专业近三届学生的计算机网络课程目标达成数据进行分析后,发现部分学生路由设计能力达成度不理想的主要原因在于对路由基础知识的理解深度不够,存在认知误区,而解决这一问题的根本切入点是优化教学设计㊂ 直连路由和静态路由 是学生理解和分析网络互联和路由决策的重要基础,科学合理的教学设计不仅可以帮助学生更好地理解路由过程和分析应用场景,提高课堂效率,而且能够培养学生的综合分析能力和应用能力,为学生后续学习动态路由协议打下坚实的基础㊂1㊀总体设计思路㊀㊀教学设计以教学目标为统领,以学生为主体,教师为主导[2],采用多样化的教学方式,如问题引导㊁小组合作㊁自主探究㊁实操演示㊁角色扮演等,注重学生的思维训练和能力发展,将课程思政潜移默化地融入趣味课堂活动[3],提升学生的学习兴趣和参与度,培养学生勇于探究㊁去伪存真的科学精神㊂课前环节充分利用线上教学资源和文献资料,让学生高效预习;课中环节以精心设计的问题导向将课程知识点串接起来,步步设局,结合实操演示,引导学生积极思考和解决实际问题,通过小组合作,自主探究,让学生自行得出阶段性结论,并进一步通过实验验证去伪存真;课后作业理实结合,以解决工程性问题为主,同时增加一些有挑战性的拓展问题㊂2㊀学情分析㊀㊀学情分析是获取学生的知识水平㊁学习风格㊁学习需求以及薄弱环节和困惑点等信息的重要途径㊂学情分析结果有助于教师准确把握学生的个体差异,针对性地选择合适的教学策略和方法㊂2.1㊀学习基础分析㊀㊀对于当届学生,学情分析的侧重点是学生的学习基础㊂在学习本堂课程之前,教师应确保学生具备以下认知与能力:能够概括性阐述网络层基本功能和路由概念,已具备基本的网络拓扑设计与IP 地址规划能力,已建立直接交付和间接交付的初步概念,能够熟练使用基于ICMP 协议的ping 和tracert 工具进行网络测试与跟踪,熟悉路由器基本配置命令㊂否则,需要在课前任务中加大基础巩固内容的比例㊂2.2㊀认知误区分析㊀㊀为了准确判定学生的认知误区,教师需充分利用往届学生的学情分析,提前预判学生认知误区,并在教学过程中通过作业㊁讨论和随堂练习等把握当届学生的具体认知情况,以便及时调整教学进度和内容㊂以下例举本节课常见认知误区:学生没有认识到直连路由和间接路由的区别,认为需要为路由器直接连接的网络配置相关路由;学生不理解路由过程是基于目标网络(网络前缀)转发分组,认为路由表 目的地址 均是目标主机IP地址;学生对 下一跳 概念理解粗浅,认为下一跳路由器的任意接口的IP地址都可以作为当前路由条目的下一跳地址㊂3㊀教学目标设定㊀㊀教学目标是教学的出发点和归宿,一切教学活动都是围绕教学目标来进行和展开的㊂教学目标的分析和确定是教学设计的起点, 直连路由与静态路由 教学目标设定如下:3.1㊀认知目标㊀㊀认识路由器在IP分组转发过程中的作用;能够区分直连路由和间接交付路由;了解直连路由的产生方式;掌握静态路由的设计原则和配置方法,认识静态路由的应用场景;理解在路由表中路由条目的含义㊂3.2㊀能力目标㊀㊀能够正确表述路由的概念和路由表的作用;能够正确识别直连路由和静态路由,并能准确分析直接交付场景和间接交付场景中的路由以及分组转发过程;能够根据实际的网络拓扑需求,完成静态路由设计;能够归纳总结静态路由的优势与局限性㊂3.3㊀素质目标㊀㊀培养学生的工程思维㊁思辨能力和勇于探索的科学精神㊂4㊀课前任务设计㊀㊀课前任务包含基础回顾㊁新课预习和课前实践3个部分,课前资料以短小精悍为宜,避免学生因畏长畏难心理造成应付现象,切实提高学生课前任务的完成度㊂基础回顾主要针对与本节课程紧密关联的已学章节,包括IP分组首部格式㊁子网掩码㊁CIDR编址方案㊁网络地址规划㊁局域网内部通信;基础回顾采用前测方式,不仅便于学生查漏补缺而且便于教师对学生的相关基础知识掌握情况和能力水平进行统计分析㊂新课预习采用视频观看和文献阅读,内容简明,以引导性为主,保证预习时效性的同时激发学生的学习兴趣㊂课前实践包括ping和tracert命令以及路由器基本配置命令的练习,学生需以小组为单位,利用仿真软件自行搭建简单网络拓扑并完成IP地址规划,为课中环节做好准备㊂5㊀课中教学设计5.1㊀前课回顾设计㊀㊀教师分析总结课前任务的完成情况,解答共性问题,重点回顾分组在互联网中的传送过程以及直接交付和间接交付的区别㊂5.2㊀新课导入设计㊀㊀教师提出引导性问题,如不同网络间通信时,分组转发过程中路由器的作用;路由表中的表项从何而来;路由器是否能自动发现网络等㊂学生以小组为单位进行第一轮讨论,讨论结束后随机抽选多个小组,由小组发言人表达小组观点㊂5.3㊀课中环节设计㊀㊀为了帮助学生更好地理解两种路由的概念㊁应用和实践,课中环节设计包括7个阶段,每个阶段都有特定的目标和活动,这7个阶段将系统而全面地引领学生逐步深入直连路由和静态路由的概念原理,并结合实践来深化学生对静态路由的理解和应用㊂5.3.1㊀第一阶段:引入直连路由㊀㊀教师首先在Packet Tracer(PT)软件中构建单个路由器互联两个网络的演示场景一(见图1),配置之前查看路由器的路由表为空,配置路由器接口参数之后,再次查看路由表,学生能够直观地看到路由表的变化,此时进行之前 新课导入 环节小组讨论观点的复盘,学生会主动将实验现象与小组先前的观点进行对比思考,自主评估 在初始化阶段路由器是否能自动发现网络 问题上小组观点的正确性,并据此得出初步结论㊂在阶段性结论的形成过程中,由于初学者对问题的深入程度有限,容易以偏概全,从而在下一阶段得出错误结论,因此需要设计恰当的问题推进环节,做好正向引导㊂在进入下一阶段之前,组织学生小组进行第二轮讨论:路由器为什么能够发现两个网络;两个网络之间通信,分组如何被转发;更多数量的网络通过多个路由器互联时,初始化阶段路由器能够自动发现哪些网络㊂5.3.2㊀第二阶段:承转铺垫,引出中间问题㊀㊀为了让学生顺利得出第二阶段的结论,教师在演示场景一的基础上扩建网络拓扑,形成2台路由器互联3个网络的演示场景二(见图2),并配置新增路由器接口参数,先让学生推断目前各路由器的路由条目,然后打开路由表验证,以巩固学生第一阶段的认知㊂接着抛出新的思考问题:2台路由器均已识别直连网络,自动产生了直连路由,非相邻网络中主机之间是否可以正常通信㊂在PT软件的Simulation模式下跟踪演示一台主机A向非相邻网络的另一台主机C发送分组的过程,可以观察到途经的路由器R1丢弃了分组,这时结合场景二中的路由表信息,组织学生讨论路由器丢包的原因,得出过渡性结论:目的网络net2为非直连网络,由于路由器无法自动识别非直连网络,造成路由表中缺少到达目的网络的路由信息,因此路由器丢弃了分组㊂图1㊀演示场景一图2㊀演示场景二5.3.3㊀第三阶段:解决问题,学习静态路由㊀㊀为解决初始化阶段路由器无法发现非直连网络的问题,引入获取间接交付路由的方法之一:配置静态路由㊂这个阶段首先让学生熟悉静态路由配置命令,然后组织学生讨论在图2所示拓扑中如何添加静态路由以实现全网互通,抽选一个小组现场添加静态路由,并在PT 软件的Simulation 模式下跟踪演示非相邻网络的2台主机双向通信的过程:(1)先为R1添加静态路由;(2)发起A 到C 的ping 请求;(3)观察C 到A 的ping 响应传输是否成功,讨论不成功的原因并给出解决方法㊂(4)验证学生提出的解决方法(如:为R2添加静态路由)是否能够解决问题㊂(5)配置完成后,使用tracert 命令跟踪路由㊂如果操作演示中遇到问题,由其他小组同学参与修正解决㊂5.3.4㊀第四阶段:强化认知,融入思政㊀㊀角色扮演的互动性和轻松有趣的氛围使得学生更愿意参与讨论和表达观点㊂通过角色扮演,学生可以在模拟情境中实践所学知识和技能,亲身经历和体验实际问题,强化对直连路由和静态路由的认知㊂教师抽选不同组的若干学生扮演路由器㊁网络及主机㊂ 源主机 角色需按照观众同学的要求,制作2个分组道具(标注源地址和目的地址),分别针对网内通信和异网通信两种情况㊂ 路由器 角色需通过板书展现其路由表,以便于观众同学查看路由表内容㊂ 源主机 角色每次发送 分组 时,需讲解如何判断目的主机是否和自己在同一个网络中,如何决策发送给目的主机还是网关,并强调网关的作用㊂当 分组 传到第一个路由器时,扮演者需讲解和演示查表转发过程,并强调下一跳的作用㊂同样,当 分组 依次传送至第二个路由器和目的主机时,相应扮演者均需要讲解㊁演示当前设备对分组的处理过程㊂角色扮演环节引入课程思政内容,路由器通过接力式合作完成从源站到目的站的路由㊂ 路由 接力跑中人人奋力担当,尽职尽责,合力拼搏㊁合作共赢,体现了一种集体协作的精神,一种团结奋斗的力量㊂5.3.5㊀第五阶段:拓展认知㊀㊀教师首先要求学生在课前环节自行设计的网络拓扑中,完成静态路由的添加,并对最先正确完成的小组给予课程积分奖励,紧接着介绍2种特殊的静态路由:特定主机路由和默认路由的概念以及配置方法㊂然后教师提出针对性的应用需求,让学生在小组网络拓扑中完成路由配置的修改,添加必要的特定主机路由和默认路由,并验证全网连通性㊂最后通过摇号小游戏抽选一个小组在教师搭建的演示场景二中现场展示修改过程㊂教师可视具体情况要求各组将配置和验证结果上传至在线教学平台 小组任务 区,开展组间互评 课后找碴 活动,进一步促进组间学习交流,培养学生细致严谨的工作态度㊂5.3.6㊀第六阶段:认识静态路由应用场景㊀㊀教师组织学生现场搜索在线资料,认识常见的静态路由应用场景,如:备份路由㊁出口路由㊁末节网络路由等[4]㊂学生需要快速搜索㊁阅读㊁理解信息并进行总结归纳㊂这个环节不仅可以锻炼学生的信息检索和判断筛选能力,而且能够培养学生的综合思考和逻辑推理能力㊂如果课堂时间紧张,该环节可放置课后,以小组为单位提交整理内容和参考文献至在线教学平台的主题讨论区㊂5.3.7㊀第七阶段:课程总结和随堂练习㊀㊀教师结合板书或思维导图梳理本节内容及知识要点,引导学生自行归纳总结静态路由的优势以及局限性㊂依托在线教学平台组织学生在移动终端上完成 直连路由和静态路由 课堂习题㊂5.4㊀课后任务设计㊀㊀课后作业包含理论与实践两个部分,旨在让学生通过作业进一步将原理知识与实践紧密结合,培养学生在实践中寻求真知的习惯㊂理论作业依托在线教学平台发布,引入工程实例,主要训练学生根据企业联网需求配置静态路由的能力㊂实践作业基于仿真软件,给定多个较为复杂的网络拓扑,让各小组选择一种拓扑,完成静态路由的设计和实践练习㊂作业中需适当增加一些有挑战性的拓展问题,比如:如何解决静态路由配置错误导致的路由环路问题,助力能力水平较高的学生进一步提升工程实践能力㊂6 结语㊀㊀ 直连路由和静态路由 教学设计方案采用递进式问题驱动㊁小组合作㊁实操演示㊁角色扮演等多种方法,帮助学生克服学习难点,消除认知误区,培养学生的工程思维和解决复杂问题的能力㊂在最近一学期的教学实践中,教学设计方案的实施取得了良好的教学效果,相对应的课程目标达成度较往届显著提升㊂本文提出的教学设计方案可为进一步探索和改进网络路由部分的教学方式与方法提供有益的参考㊂参考文献[1]刘耀,周红静,何典,等.计算机网络课程混合式教学模式研究[J].电脑知识与技术,2023(8): 80-82.[2]韩海晓.基于OBE的翻转课堂混合教学模式应用研究 以 计算机网络 课程为例[J].现代信息科技,2022(23):183-186,190.[3]万良田,王菲,孙璐,等. 高级计算机网络 课程思政方案设计与研究[J].教育教学论坛,2022(52): 138-142.[4]杨华.不可小视的静态路由[J].网络安全和信息化,2019(2):60-61.(编辑㊀王雪芬)Research on teaching design of Direct Routing and Static RoutingZhao JingruSchool of Computer Science Xi an University of Posts&Telecommunications Xi an710121 ChinaAbstract Under the background of engineering education certification in order to improve students ability of routing design this paper discusses the teaching design of computer network course Direct Routing and Static Routing .The whole set of teaching design focuses on the cultivation of students engineering thinking and scientific practice spirit. Based on the analysis of learning situation the teaching design takes students as the main body and teachers as the lead.Starting from three links before during and after class it adopts methods such as problem guidance group cooperation practical operation demonstration and role playing to help students gradually deepen the basic process of routing and lay a solid foundation for the subsequent learning of dynamic routing.The teaching design scheme has achieved good teaching effect in teaching practice and the achievement degree of corresponding curriculum objectives has been significantly improved.Key words direct routing indirect delivery static routing instructional design。

直连路由和静态路由

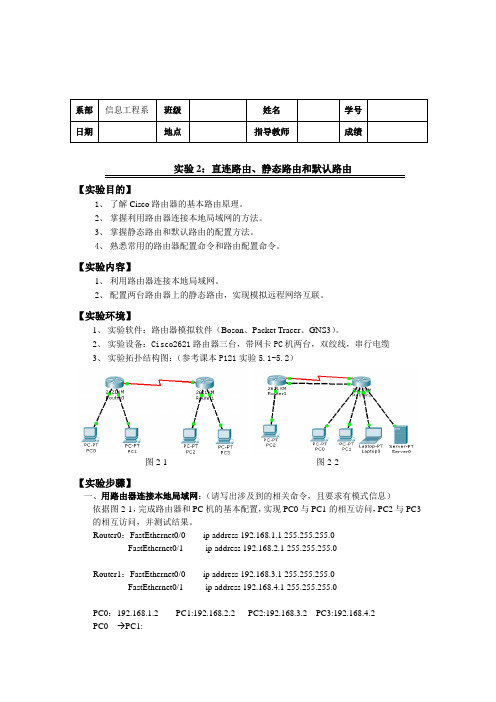

系部信息工程系班级姓名学号日期地点指导教师成绩实验2:直连路由、静态路由和默认路由【实验目的】1、了解Cisco路由器的基本路由原理。

2、掌握利用路由器连接本地局域网的方法。

3、掌握静态路由和默认路由的配置方法。

4、熟悉常用的路由器配置命令和路由配置命令。

【实验内容】1、利用路由器连接本地局域网。

2、配置两台路由器上的静态路由,实现模拟远程网络互联。

【实验环境】1、实验软件:路由器模拟软件(Boson、Packet Tracer、GNS3)。

2、实验设备:Cisco2621路由器三台,带网卡PC机两台,双绞线,串行电缆3、实验拓扑结构图:(参考课本P121实验5.1-5.2)图2-1 图2-2【实验步骤】一、用路由器连接本地局域网:(请写出涉及到的相关命令,且要求有模式信息)依据图2-1,完成路由器和PC机的基本配置,实现PC0与PC1的相互访问,PC2与PC3的相互访问,并测试结果。

Router0:FastEthernet0/0 ip address 192.168.1.1 255.255.255.0FastEthernet0/1 ip address 192.168.2.1 255.255.255.0Router1:FastEthernet0/0 ip address 192.168.3.1 255.255.255.0FastEthernet0/1 ip address 192.168.4.1 255.255.255.0PC0:192.168.1.2 PC1:192.168.2.2 PC2:192.168.3.2 PC3:192.168.4.2PC0--- PC1:PC2--- PC3:二、静态路由的配置(请写出涉及到的相关命令,且要求有模式信息)在上一题的基础上,完成两台路由器的静态路由配置,实现PC0 、PC1与PC2、PC3的相互访问,并测试结果。

Router0:Router(config)#ip route 192.168.3.0 255.255.255.0 192.168.5.2Router(config)#ip route 192.168.4.0 255.255.255.0 192.168.5.2Router(config)#interface Serial0/0Router(config-if)#clock rate 64000Router1:Router(config)#ip route 192.168.1.0 255.255.255.0 192.168.5.1Router(config)#ip route 192.168.2.0 255.255.255.0 192.168.5.1Router(config)#interface Serial0/0Router(config-if)#clock rate 64000PC0--→PC2:PC0--→PC3:PC1--→PC2:PC1--→PC3:三、默认路由的配置(请写出路由器的配置命令,且要求有模式信息)在上一题的基础上,将路由器0改用默认路由配置,并测试访问情况。

静态路由实例分析

静态路由:由网络管理员手动配置的路由;适用于小型网络拓扑结构,网络管理员易于清楚地了解网络的拓扑结构,便于设置正确的路由信息。

同时小型网络所需配置的静态路由条目不会太多。

缺点:它们需要在路由器上手动配置,如果网络结构复杂,或者跳数较多的话,仅通过静态路由来实现路由,则要配置的静态路由可能非常多,而且还可能造成路由环路;而且如果网络拓扑结构发生改变,路由器上的静态路由必须跟着改变,否则原来配置的静态路由将可能失效。

优点:优先级高,静态路由明确指出了到达目标网络,或者目标节点的路由路径,所以在所有同目的地址的路由中,静态路由的优先级是除“直连路由”外最高的,也就是如果配置了到达某一网络或者某一节点的静态路由,则优先采用这条静态路由,只有当这条静态路由不可用时才会考虑选择其它的路由。

静态路由实例分析:实例一:串联式双路由组网图:场景1描述:公司原有一个局域网,通过R1共享internet,现在新增一个R2,它的下面又划分一个局域网,这样两个局域网的主机是都能访问internet,但是两个局域网下的主机不能相互访问在没有配置静态路由的情况下,这两个子网中的计算机A、B之间是不能通信的。

从计算机A发往计算机B的IP包,当在到达R1后,R1不知道如何到达计算机B所在的网段192.168.2.0/24(即R1上没有去往192.168.2.0/24的路由表),接收到数据因为找不到对应路由而被丢弃,同样R2也不知道如何到达计算机A所在的网段192.168.0.0/24,因此通信失败。

因此就需要管理员在R1和R2上分别配置静态路由,使计算机A与计算机B通信由此得知配置静态路由需要以下几个配置项:1.目的地——即静态路由所要到达的地址,在上图中就是192.168.2.0,该值可以是具体的一个IP地址,也可以是一个网络段2.网关——也叫下一跳地址,即要到达目的地时所经过的第一个节点地址,在上图中就是R2的端口3的地址192.168.1.13.子网掩码——根据ABC类地址区分即可以在R1页面配置或直接输入ip route 192.168.2.0 255.255.255.0 192.168.1.1,R2的配置也类似实例二:并联式双路由组网图:场景2描述:小区有宽带通过R1共享internet,但是每户人家又自己搭建一个局域网,但是每个局域网的主机互相不能通信跟场景1一样,只需要再R2和R3上各自分配一条静态路由,即可以访问路由器目的IP 子网掩码网关R2 172.16.0.0 255.255.0.0 10.1.1.3R3 192.168.0.0 255.255.255.0 10.1.1.2实例三:路由器RTA: S0 192.168.60.1,F0:192.168.1.1路由器RTB: S0:192.168.60.2,F0:192.168.2.1,S1:192.168.40.2 路由器RTC: S1:192.168.40.1,F0:192.168.3.1RTA上配置:1.与192.168.2.0网路通讯Ip route 192.168.2.0 255.255.255.0 192.168.60.22.与192.168.40.0网络通讯Ip route 192.168.40.0 255.255.255.0 192.168.60.23.与192.168.3.0网络通讯Ip route 192.168.3.0 255.255.255.0 192.168.60.2RTB上配置:1.与192.168.1.0网络通讯Ip route 192.168.1.0 255.255.255.0 192.168.60.12.与192.168.3.0 网络通讯Ip route 192.168.3.0 255.255.255.0 192.168.40.1RTC上配置:1.与192.168.2.0网络通讯Ip route 192.168.2.0 255.255.255.0 192.168.40.22.与192.168.60.0网络通讯Ip route 192.168.60.0 255.255.255.0 192.168.40.23.与192.168.1.0 网络通讯IP route 192.168.1.0 255.255.255.0 192.168.40.2。

直连路由和静态路由的配置的原理

直连路由和静态路由的配置的原理

直连路由和静态路由的配置原理如下:

1.直连路由是指本地设备与目标设备在同一个局域网内,或者通过本地设备可

以访问到目标设备的路由。

在这种情况下,设备会自动学习直连路由,不需要手动配置。

直连路由的配置原理是,当本地设备启动时,它会扫描本地网络,并自动发现与本地设备直接相连的其他设备。

一旦发现其他设备,本地设备就会在路由表中添加相应的路由条目,以便能够直接访问这些设备。

2.静态路由是指手动配置的路由信息,需要在本地设备的路由表中添加具体的

路由条目。

这些路由条目可以是固定的,也可以是根据网络拓扑结构的变化而变化的。

静态路由的配置原理是,管理员通过命令行界面或图形界面手动添加路由条目,指定数据包到达目标设备的路径和下一跳地址。

当本地设备收到数据包时,它会根据路由表中的静态路由信息将数据包转发到指定的下一跳地址,直到达到目标设备。

直连路由和静态路由的配置原理都是基于路由表的管理和控制。

直连路由是自动学习的,而静态路由则需要管理员手动配置。

通过合理配置直连路由和静态路由,可以保证网络中数据包的正确转发和通信。

静态路由及默认路由的基本配置

静态路由及默认路由的基本配置首先假设主机PC1与PC3之间如果能够正常连通,那么PC1将发送数据给其网关设备R1;R1收到后将根据数据包中的目的地址查看它的路由表,找到相应的目的网络的所在路由条目,并根据该条目中的下一跳和出接口信息将该数据转发给下一台路由器R2;R2也采取同样的步骤将数据转发给与自己直连的主机PC3;主机PC3在收到数据后,与主机PC1发送数据到PC3的过程一样,再发送相应的回应消息给PC1。

在错误!未找到引用源。

中,用R3来模拟互联网Internet,由于Internet是一个目标范围很广的目标网络,故到达Internet的路由需要配置为默认路由,R3与R1之间使用串口(Serial)相连。

首先在PC1、PC2、PC3、PC4上配置IP地址、子网掩码、默认网关。

对于PC1,其网关地址为192.168.0.1,PC2的网关地址为192.168.1.1,PC3的网关地址为192.168.16.1,PC4的网关地址为192.168.17.1。

各个路由器的基础配置在PC1上测试其与其他计算机的连通性从上面的结果可观察到PC1与PC2互通,但PC1与PC3不能互通在路由表中,“Destination/Mask”列为目标网络的网络号和子网掩码,“Proto”列表示路由协议类型,“Pre”列为优先级(值越小,优先级越高),“Cost”列为到达目标网络的度量值,“Flags”列为路由类型标志,“NextHop”列为相对于当前设备到达目标网络的下一个设备入口IP地址(下一跳地址,如果目标为直连网络,则“NextHop”列值为当前设备出口IP地址),“Interface”列为通往目标网络的本设备出端口编号。

从上面的路由表信息可观察到,路由器默认会自动生成到达其所有直连网络的路由信息,PC1与PC2所属的网络192.168.0.0/24与192.168.1.0/24都在R1中有对应的路由信息,故PC1与PC2的网络是连通的,而PC1发向PC3、PC4的数据包的目标网络分别为192.168.16.0/24、为192.168.17.0/24,这两个目标网络在R1中无对应的路由信息,故PC1与PC3、PC4的网络不通。

直连路由、静态路由和动态路由的区别

根据路由器学习路由信息、生成并维护路由表的方法可将路由划分为三种,包括直连路由、静态路由和动态路由。

下面将给出三者的各自定义,并对三种路由做相关对比,以便了解它们之间的区别:一三种路由的划分1 直连路由直连路由是由链路层协议发现的,一般指去往路由器的接口地址所在网段的路径,直连路由无需手工配置,只要接口配置了网络协议地址同时管理状态、物理状态和链路协议均为UP时,路由器能够自动感知该链路存在,接口上配置的IP网段地址会自动出现在路由表中且与接口关联,并动态随接口状态变化在路由表中自动出现或消失。

2 静态路由静态路由是由网络管理员根据网络拓扑,使用命令在路由器上配置的路由,这些静态路由信息指导报文发送,静态路由方式也无需路由器进行计算,但它完全依赖于网络管理员的手动配置。

补充一下,默认路由是一种特殊的静态路由,网络管理管理员手工配置了默认路由后,当路由表中与目的地址之间没有匹配的表项时路由器将把数据包发送给默认网关。

3 动态路由动态路由是指路由器能够自动地建立自己的路由表,且能根据网络拓扑状态变化进行动态调整。

动态路由机制依赖于对路由表的维护以及路由器间动态的路由信息交换。

路由器间的路由信息交换是基于路由协议实现的,交换路由信息的最终目的是通过路由表找到“最佳”路由。

二三种路由的区别主要从三种路由的优缺点及使用场合来加以区别:1 直连路由没什么好说的了,直连路由只能使用于直接相连的路由器端口,非直连的路由器端口是没有直连路由的。

2 静态路由静态路由信息在缺省情况下是私有的,不会传递给其他的路由器。

当然,网络管理员也可通过对路由器设置使之成为共享的。

网络管理员易于清楚地了解网络的拓扑结构,便于设置正确的路由信息。

静态路由一般适用于较简单的网络环境。

3 动态路由当网络规模较大或网络拓扑经常发生改变时,此时宜采用动态路由的方式,路由器能够按照相关路由算法自动计算新的路由信息,适应网络拓扑结构的变化。

大型和复杂的网络环境通常不宜采用静态路由。

路由器静态路由配置

配置静态路由(Static 配置静态路由(Static Route Configuration) Configuration)

Router(config)#ip route network {address | interface}[distance] [mask]

1. ip route :静态路由配置命令(command) 静态路由配置命令( ) 2. Network:目标网络(destination network) :目标网络( ) 3. mask:网络掩码(subnet mask) :网络掩码( ) 4. Address:下一跳地址(Next-hop address ) 也称为网关,离本子网 :下一跳地址( 也称为网关,

源地址:信息包所在的源地址; 目的地址:信息包所要达到的目的地址; 路由:所有可能的路径; 路由选择:选择最佳路径;并维护路由表,通过协议进行路由更新。 路由器只知道与其直接相连的网络或子网

静态路由操作(Static 静态路由操作(Static Route Operation )

1.网络管理员配置静态路由 1.网络管理员配置静态路由 Network administrator configures the route 2.路由器将静态路由装入路由表中 2.路由器将静态路由装入路由表中 Router installs the route in the routing table 3.使用静态路由转发数据包 3.使用静态路由转发数据包 Packets are routed using the static route

直连路由、动态路由和静态路由

配置静态路由实例(Static 配置静态路由实例(Static Route Example) Example)

策略路由静态路由动态路由直连路由默认路由(缺省路由)优先比较

策略路由静态路由动态路由直连路由默认路由(缺省路由)优先⽐较1、策略路由它只不过是⼀种复杂的静态路由,可以基于数据包源地址包头中的其他域向指定下⼀跳路由器转发数据包。

普通的静态路由(也包括动态路由)是按照数据包的⽬的地址来进⾏路由,⽽策略路由还可以连接到扩展IP访问列表,也可以基于协议类型和端⼝号进⾏路由选择。

2、直连路由直连路由是连接的直接路由,优先级是最⾼的3、默认路由,⼜叫缺省路由默认路由是⼀种特殊的静态路由,指的是当路由表中与包的⽬的地址之间没有匹配的表项时路由器能够做出的选择。

默认路由在某些时候⾮常有效,当存在末梢⽹络(也叫末端⽹络或存根⽹络,⼀般指只有⼀个出⼝的⽹络)时,使⽤⼀条默认路由就可以完成路由器的配置,减轻管理员的⼯作负担,提⾼⽹络性能!4、动态路由动态路由是与静态路由相对的⼀个概念,指路由器能够根据路由器之间的交换的特定路由信息⾃动地建⽴⾃⼰的路由表,并且能够根据链路和节点的变化适时地进⾏⾃动调整。

当⽹络中节点或节点间的链路发⽣故障,或存在其它可⽤路由时,动态路由可以⾃⾏选择最佳的可⽤路由并继续转发报⽂。

常见的动态路由协议有:RIP、OSPF、IS-IS、BGP、IGRP/EIGRP。

每种路由协议的⼯作⽅式、选路原则等都有所不同。

策略路由⽐路由表优先,路由器会先匹配策略路由,如果匹配上了就直接按照路由策略转发,如果匹配不上才会看路由表;不过策略路由⾥的命令也有优先的区分,⽐如set ip next-hop x.x.x.x⽐路由表的优先(如果匹配上了,直接按照此策略转发,不看路由表),⽽set ip default next-hop x.x.x.x⽐路由表的优先级低(如果路由表⾥没有对应的路由,则按照此策略转发)默认情况下在路由表中直连路由优先级最⾼,静态路由优先级其次,下来为动态路由,默认路由最低,如果没有默认路由,那么⽬的地址在路由表中没有匹配表项的包将被丢弃。

在同⼀台路由器上如果配置了策略、静态、动态、默认四种路由,路由器接⼝⾸先对⼊站的数据包源地址进⾏判断有没有匹配在此接⼝上配置的策略路由的数据流,如果有,则按照策略路由的配置转发数据包。

RIP路由引入故障处理与优化RIP路由引入直连路由及静态路由

[RTC] display ip routing-table

Destination/Mask Proto Pre Cost Flags NextHop Interface

192.168.2.0/24

Direct 0 0 D 192.168.2.3 GigabitEthernet0/0/0

192.168.1.0/24

RIP路由引入故障处理与优化

态路由

本任务所学内容如下:

01 简述

02 RIP配置直连路由引入

03 RIP配置静态路由引入

简述

在路由器上配置RIP路由协议后,与路由器连接的终端一侧的接口上会通告RIP路由信息 ,而这些RIP报文对终端而言是毫无用处的。原因是使用network命令通告终端所在网段后 ,路由器对应接口就会收发RIP协议报文,不管对端设备是否利用。

192.168.2.0/24 G0/0/1 G0/0/0

.1

.2

.2

.3

[RTB] ip route-static 192.168.4.0 24 192.168.1.1 [RTB] rip 1 [RTB-rip-1] import-route static

配置RTB的RIP路由引入静态路由。

RIP配置静态路由引入

RIP 100 1 D 192.168.2.2 GigabitEthernet0/0/0

192.168.4.0/24

RIP 100 1 D 192.168.2.2 GigabitEthernet0/0/0

谢谢观看!

为了使终端不接收这些无用RIP更新报文,可以在路由器的RIP进程中不使用network命 令通告该网段,而采用引入直连路由的方式来替代,将终端的网段作为外部路由发布到RIP 网络中。

递归静态路由和直连静态路由

递归静态路由和直连静态路由有时候,我们需要为路由器配置⼀些静态路由来指导转发,配置的语法为: ip route <destination_network> <destination_mask> <next hop>,这⾥介绍两种典型的静态路由使⽤场景:递归静态路由和直连静态路由。

以如下的拓扑为例:配置端⼝ ip 信息:R1-f0/0-10.0.0.1/24R1-f0/1-1.0.0.1/24R2-f0/0-1.0.0.2/24R2-loop1-100.0.0.1/24R2-loop2-200.0.0.1/24我们为R1配置⼀条去往100.0.0.0/24⽹段的静态路由:ip route 100.0.0.0 255.255.255.0 1.0.0.2路由器转发ip数据包需要知道出端⼝和下⼀跳ip地址,现在R1的路由表如下(C - connected, S - static):C 10.0.0.0/24 f0/0C 1.0.0.0/24 f0/1S 100.0.0.0/24 1.0.0.2现在如果要转发⼀个去往100.0.0.1⽬的⽹络的数据包,路由器将会做如下查询:lookup1:如何到达100.0.0.1 ?通过最长匹配,静态路由告诉路由器要想到达100.0.0.0/24⽹段,要先到下⼀跳ip 1.0.0.2lookup2:如何到达1.0.0.2 ?通过最长匹配,第⼆条直连路由告诉路由器要想到达1.0.0.0/24⽹段,只需要从f0/1端⼝发送出去像这种需要经过2次及以上查询路由表的,可以称为递归查询,路由器⾜够智能,能够通过ARP协议识别其直连⽹络的ip,在实际的路由器将会是这样:C 10.0.0.0/24 f0/0C 1.0.0.0/24 f0/1S 100.0.0.0/24 f0/1 1.0.0.2接下来,我们为 R1 配置第⼆条静态路由: ip route 200.0.0.0 255.255.255.0 100.0.0.1为了转发去往200.0.0.1⽬的⽹络的数据包,路由器将会做如下查询:lookup1:要到达 200.0.0.1所在的⽹段 200.0.0.0/24 ,先到达其下⼀跳ip 100.0.0.1lookup2:要到达 100.0.0.1所在的⽹段 100.0.0.0/24,先到达其下⼀条ip 1.0.0.2lookup3:要到达 1.0.0.2所在的⽹段 1.0.0.0/24,直接从其 f0/1端⼝转发出去总结:如果路由器为了找到直接的出端⼝和下⼀跳ip,需要查找其路由表超过⼀次,就可以看作是递归路由查询,这样的静态路由被称为递归静态路由。

直连路由和静态路由配置实验总结

直连路由和静态路由配置实验总结

在进行直连路由和静态路由配置实验后,我总结了以下几点:

1. 直连路由的配置非常简单,只需要将路由器的接口与所连接的网络进行绑定即可。

直连路由的作用是为同一个接口上的设备提供互联互通的能力,可以实现局域网内设备之间的通信。

2. 静态路由的配置相对复杂一些,需要手动指定路由表中的路由信息。

静态路由的作用是为不同网络之间提供互联互通的能力,可以实现不同局域网之间的通信。

3. 配置直连路由时,需要确保接口的IP地址与子网掩码配置

正确,否则可能导致局域网内设备无法互相访问。

4. 配置静态路由时,需要注意路由表的优先级和下一跳的配置。

优先级较高的路由将被先匹配,下一跳指定了数据包下一跳的目的地。

5. 静态路由的配置可以灵活控制数据包的流向,可以手动指定数据包的路径,适用于小型网络环境。

6. 静态路由的缺点是需要手动维护路由表,当网络规模变大时,配置和维护的工作量会很大。

总的来说,直连路由适用于连接同一个局域网内设备的通信,配置简单;而静态路由适用于连接不同局域网之间的通信,可

以灵活控制数据包的路径。

不同的网络环境可以选择合适的路由配置方式来实现网络互连。

静态路由(知识点)

静态路由(知识点)静态路由1.交换机负责将个人计算机连接到网络,并形成“局域网”。

2.现在,当有多个局域网之间想要进行通信,我们必须借助“路由器”来完成任务。

完成“跨局域网之间的数据转移任务。

3.路由器本身也是一台计算机设备,也有cpu,存储等。

4.路由器的任务和功能:一句话来描述,就是数据的“转发”。

把一个局域网传递来的信息,“转发”到另一个局在域网络中。

5.为了完成数据转发的任务,首先,路由器需要能够为收到的数据包进行“解封装”和“封装”。

目的是查看数据包中的“目标IP地址”。

以便决定将数据转发到哪里。

其次,当路由器知道目标IP 地址时,它应该使用“路由表”来检查路由表中是否有指向“目标网络”的路径。

如果路由表中有目的网络,则根据路由表的说明转发;如果路由表中没有目标网络,则无法执行转发。

6.封装和解封过程由路由器自动完成,无需人工干预。

7.查找路由表的过程也会自动完成,只不过,这个路由表不是天生就有的。

我们,要人为的干预“路由表”的生使路由表能够了解所有网络的状态。

8、让我们看一看“路由表”9,路由表中有三种路由信息:(1)直连路由:路由器的端口连接的网段(2)静态路由:网络管理器人工将其写入路由表。

(3)动态路由:路由器相互学习。

课堂练习1【第一步】为路由器的端口配置ip地址在路由器r1上配置路由器>启用//使用“启用”命令进入“特权模式”路由器#conf//使用“conf”命令进入“全局模式”路由器(配置)#intf0/0//输入端口“F0/0”路由器(配置如果)#ipadd172 16.1.1255.255.255.0//设置端口的IP地址router(config-if)#noshutdown//开启端口路由器(如果配置)#ints0/0/0//输入端口“S0/0/0”router(config-if)#ipadd172.16.2.1255.255.255.0//配置ip信息router(config-if)#noshutdown//开启端口路由器(配置if)#时钟速率64000//设置端口的“时钟频率”在路由器r2中router>enrouter#conft路由器(配置)#主机名R2(配置)#intf0/0r2(config-if)#ipadd172.16.3.1255.255.255.0r2(config-if)#noshutdownr2(config-if)#ints0/0/1r2(如果配置)#ipadd172。

5.路由的种类

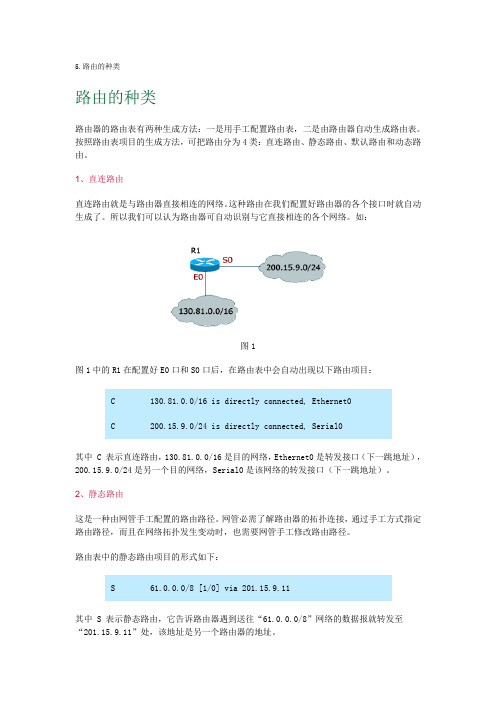

5.路由的种类路由的种类路由器的路由表有两种生成方法:一是用手工配置路由表,二是由路由器自动生成路由表。

按照路由表项目的生成方法,可把路由分为4类:直连路由、静态路由、默认路由和动态路由。

1、直连路由直连路由就是与路由器直接相连的网络。

这种路由在我们配置好路由器的各个接口时就自动生成了。

所以我们可以认为路由器可自动识别与它直接相连的各个网络。

如:图1图1中的R1在配置好E0口和S0口后,在路由表中会自动出现以下路由项目:C 130.81.0.0/16 is directly connected, Ethernet0C 200.15.9.0/24 is directly connected, Serial0其中 C 表示直连路由,130.81.0.0/16是目的网络,Ethernet0是转发接口(下一跳地址),200.15.9.0/24是另一个目的网络,Serial0是该网络的转发接口(下一跳地址)。

2、静态路由这是一种由网管手工配置的路由路径。

网管必需了解路由器的拓扑连接,通过手工方式指定路由路径,而且在网络拓扑发生变动时,也需要网管手工修改路由路径。

路由表中的静态路由项目的形式如下:S 61.0.0.0/8 [1/0] via 201.15.9.11其中 S 表示静态路由,它告诉路由器遇到送往“61.0.0.0/8”网络的数据报就转发至“201.15.9.11”处,该地址是另一个路由器的地址。

静态路由只适合网络数量不多的场合。

3、默认路由这也是一种由网管手工配置的路由路径,它使路由器把所有地址不能识别的数据包通过指定的路径发送出去,由其它路由器进行处理。

默认路由的目的地址是 0.0.0.0/0,它可以和任何地址相匹配。

路由表中的默认路由项目的形式如下:S* 0.0.0.0/0 [1/0] via 201.15.9.11其中 S* 表示默认路由,201.15.9.11是下一跳地址。

默认路由可看作是静态路由的特例,而且维护代价较低。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置时须注意: 配置时须注意:

所有路由器上都必须配置到所有网段的路由 下一跳地址须为直连链路上可达的地址

静态默认路由配置

[RTA]ip route-static 0.0.0.0 0.0.0.0 10.2.0.2

[RTD]ip route-static 0.0.0.0 0.0.0.0 10.4.0.1

IP=10.1.2.2/24 GW=10.1.2.1

IP=10.1.3.2/24 GW=10.1.3.1

三层交换以内置的三层路由转发引擎执行 VLAN间路由功能

目录

直连路由 VLAN间路由 静态路由

静态路由配置

静态路由配置命令

[Router]ip route-static dest-address { mask | mask-length } {gateway-address | interface-type interface-name } [ preference preference-value ]

IP=10.1.3.2/24 GW=10.1.3.1

路由器与每个VLAN建立一条物理连接,浪费 大量的端口

用802.1Q和子接口实现VLAN间路由

RTA

[RTA-GigabitEthernet0/0]interface GigabitEthernet0/0.1 [RTA-GigabitEthernet0/0.1]ip address 10.1.1.1 255.255.255.0 [RTA-GigabitEthernet0/0.1]interface GigabitEthernet0/0.2 [RTA-GigabitEthernet0/0.2]vlan-type dot1q vid 2 [RTA-GigabitEthernet0/0.2]ip address 10.1.2.1 255.255.255.0 [RTA-GigabitEthernet0/0.2]interface GigabitEthernet0/0.3 [RTA-GigabitEthernet0/0.3]vlan-type dot1q vid 3 [RTA-GigabitEthernet0/0.3]ip address 10.1.3.1 255.255.255.0

RTA

RTB

RTC

RTD

10.2.0.0/24

.1 .2

10.3.0.0/24

.1 .2

10.4.0.0/24

.1 .2

10.1.0.0/24

PC

10.5.0.0/24

Server

[RTB]ip route-static 10.1.0.0 255.255.255.0 10.2.0.1 [RTB]ip route-static 0.0.0.0 0.0.0.0 10.3.0.2

Hub

E0/0 10.1.1.1/24

RTA

E0/1 10.1.2.1/24 E1/0 10.1.3.1/24

Sቤተ መጻሕፍቲ ባይዱA

IP=10.1.1.3/24 GW=10.1.1.1 IP=10.1.3.2/24 GW=10.1.3.1

SWB

IP=10.1.3.3/24 GW=10.1.3.1

IP=10.1.2.3/24 GW=10.1.2.1

目录

直连路由 VLAN间路由 静态路由

不适当的VLAN间路由方式

E0/0 10.1.1.1/24 E1/0 10.1.3.1/24 E0/1 10.1.2.1/24

交换机

VLAN1

VLAN2

VLAN3

IP=10.1.1.2/24 GW=10.1.1.1

IP=10.1.2.2/24 GW=10.1.2.1

G0/0 G0/0.1 10.1.1.1/24 G0/0.2 10.1.2.1/24 G0/0.3 10.1.3.1/24

802.1Q Trunk链路

交换机

VLAN1 HostA

IP=10.1.1.2/24 GW=10.1.1.1

VLAN2 HostB

IP=10.1.2.2/24 GW=10.1.2.1

.1 .2

10.3.0.0/24

.1 .2

10.4.0.0/24

.1 .2

10.1.0.0/24

PC

10.5.0.0/24

Server

[RTB]ip route-static 10.1.0.0 255.255.255.0 10.2.0.1 [RTB]ip route-static 10.4.0.0 255.255.255.0 10.3.0.2 [RTB]ip route-static 10.5.0.0 255.255.255.0 10.3.0.2

目录

直连路由 VLAN间路由 静态路由

直连路由的建立

为路由器的接口 配置IP地址 该接口所属网段 的直连路由 进入路由表

该接口物理层 和链路层状态 均为up

基本的局域网间路由

IP=10.1.1.2/24 GW=10.1.1.1 IP=10.1.2.2/24 GW=10.1.2.1

VLAN3 HostC

IP=10.1.3.2/24 GW=10.1.3.1

用三层交换机实现VLAN间路由

三层 交换机

VLAN1 10.1.1.1/24

三层路由转发引擎

VLAN2 10.1.2.1/24 VLAN3 10.1.3.1/24

VLAN1

VLAN2

VLAN3

IP=10.1.1.2/24 GW=10.1.1.1

静态黑洞路由应用

正确应用黑洞路由可以消除环路

RTA

[RTE]ip route-static 10.0.0.0 255.255.0.0 s0/0

10.0.0.0/24

RTB

10.0.1.0/24

RTC

RTD S0/0 S0/0 RTE

10.0.2.0/24

……

10.0.255.0/24

直连路由、静态路由

引入

无需任何路由配置,路由器即可获得其直连网段的路 由 理解直连路由和VLAN间路由是理解各种复杂网络路 由的基础,也是构建小型网络的基础 静态路由是由管理员手工配置,适用于拓扑简单的网 络

课程目标

学习完本课程,您应该能够:

配置直连路由和静态路由 配置VLAN间路由 掌握静态默认路由和静态黑洞路由的 配置与应用 用静态路由实现路由备份及负载分担

静态路由实现路由备份和负载分担

ISP甲 ISP乙

S0/0

S0/1 RTA

路由备份: 路由备份:

到相同目的地址的下一跳和优先级都不同 优先级高的为主, 优先级高的为主,低的为备

负载分担: 负载分担:

到相同目的地址的下一跳不同, 到相同目的地址的下一跳不同,但优先级相同 到目的地的流量将均匀分布

配置要点:

只有下一跳所属的接口是点对点接口时,才可以填写 interface-type interface-name,否则必须填写

gateway-address

目的IP地址和掩码都为0.0.0.0的路由为默认路由

静态路由配置示例

RTA RTB RTC RTD

10.2.0.0/24

[RTD]ip route-static 0.0.0.0 0.0.0.0 s0/0 [RTD]ip route-static 10.0.0.0 255.255.0.0 null0

本章总结

直连路由和VLAN间路由的配置 间路由的配置 直连路由和 静态路由的配置 静态默认路由的配置 利用静态路由实现路由备份或负载分担 黑洞路由的合理应用