ACS 授权配置

ACS外壳命令授权集在IOS和ASA-PIX-FWSM上的配置示例

ACS外壳命令授权集在IOS和ASA/PIX/FWSM上的配置示例的内容前言前提条件需求使用的组件惯例命令授权集添加 Shell 命令授权集方案 1: 读写访问权限或完全访问权限方案 2: 只读访问权限方案 3: 受限访问权限将 Shell 命令授权集与用户组关联将 Shell 命令授权集 (ReadWrite Access) 与用户组 (Admin Group) 关联将 Shell 命令授权集 (ReadOnly Access) 与用户组 (Read-Only Group) 关联将 Shell 命令授权集 (Restrict_access) 与用户关联IOS 路由器配置ASA/PIX/FWSM 配置相关信息前言本文档介绍了如何在 Cisco 安全访问控制服务器 (ACS) 中为 AAA 客户端(例如 IOS 路由器或交换机,以及以 TACACS+ 作为授权协议的 Cisco 安全设备 (ASA/PIX/FWSM))配置 Shell 授权集。

注意: ACS Express 不支持命令授权。

前提条件需求本文档假设 AAA 客户端和 ACS 中均已设置基本配置。

在 ACS 中,请选择 Interface Configuration > Advanced Options,并确保 Per-user TACACS+/RADIUS Attributes 复选框已选中。

使用的组件本文档中的信息基于运行软件版本 3.3 及更高版本的 Cisco 安全访问控制服务器 (ACS)。

本文档中的信息都是基于特定实验室环境中的设备创建的。

本文档中使用的所有设备最初均采用原始(默认)配置。

如果您在一个工作网络中操作,在使用之前请确认您已经理解所有指令的潜在影响。

惯例有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

命令授权集命令授权集提供了一种中央控制机制,用于控制在任意给定网络设备上发出的每个命令的授权。

ACS配置模板

ACS配置模板HWTACACS配置模板(适合H3C S75\S95\SR66\SR88)1、开启Switch的Telnet服务器功能。

system-view[Switch] telnet server enable2、配置T elnet用户登录采用AAA认证方式。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme[Switch-ui-vty0-4] quit3、配置HWTACACS方案。

[Switch] hwtacacs scheme acs[Switch-hwtacacs-acs] primary authentication xx.xx.xx.xx xx 配置hwtacacs认证服务器ip地址、端口号[Switch-hwtacacs-acs] primary authorization xx.xx.xx.xx xx 配置hwtacacs授权服务器ip地址、端口号[Switch-hwtacacs-acs] primary accounting xx.xx.xx.xx xx配置hwtacacs计费服务器ip地址、端口号[Switch-hwtacacs-acs] nas-ip xx.xx.xx.xx xx配置发送hwtacacs报文使用的源地址ip地址、端口号[Switch-hwtacacs-acs] key authentication xxxx 设置密码[Switch-hwtacacs-acs] key authorization xxxx 设置密码[Switch-hwtacacs-acs] key accounting xxxx设置密码[Switch-hwtacacs-acs] user-name-format without-domain 设置发送给hwtacacs服务器的用户格式为不带域名[[Switch-hwtacacs-acs] quit4、配置ISP域的AAA方案。

cisco_acs使用

简易使用手册1.ACS 基本配置1.1设置ACS 管理员帐号Step 1>点击ACS 界面左边的Administration control 按钮,然后点击Administrator control 界面中的Add AdministratorStep 2>点击Add administrator 后出现此账户的诸多选项,逐一填写后点击Submit这里是填写管理员的密码下面的页面选项是管理员的属性选项,这里控制这个账号管理员可以拥有的权限,如果这个账号需要某个权限必须在对于权限前打对勾这个选项是控制这个管理员可以管理那个user group 的选项。

如果不选择默认是不可以管理任何组的,所以这里必须选择这个管理员可以控制的组。

控制ACS 的访问策略和HTTP 设置ACS 连接策略(idle timeout ) 管理员账号安全策略(账号长度,存活时间等)Step3>设置了管理员后就可以通过web界面登录到ACS服务器对ACS进行配置1.2 ACS网络设置(添加Tacacs+ 客户端)Step1>点击ACS界面的Network Configuration按钮,出现网络配置界面,然后点击Add Entry,这里需要注意cisco acs软件在默认情况下没有打开Network Device Groups(NDG)功能的。

如果要启用NDG功能你必须在interface Configuration中打开这个功能。

见下图:ACS高级功能设置interface Configuration这个选项控制是否打开NDG功能Step2>填写设备组的名称以及key这里需要注意,见后面注释。

注一:在这里如果填写了KEY值,那么在认证时候属于这个组的设备的KEY就全部匹配这里配置的KEY了。

而不是匹配在设备添加时候填写的KEY。

也就是说NDG的KEY的权限比在属于组的设备的KEY优先级高。

如果在认证日志里发现“Key Mismatch”的情况,首先检查设备和你配置的KEY是否一致,然后可以检查这个设备所属的组是否配置了KEY。

ACS 操作

一. 测试架构及设备配置:1. 架构图:2. 设备配置:A.Cisco Catalyst 3750-24TS交换机,Version 12.1(19)EA1dB.一台Windwos/l' target='_blank'>Windows 2003 Server SP1服务器做为AD ServerC.一台Windows 2000 Server SP4服务器做为ACS Server和CA ServerD.一台Windows 2003 Server SP1工作站做为终端接入设备E.Cisco Secure ACS for Windows version 3.3.1二. AD及CA安装:AD&CA安装(在此不做介绍),装CA的SERVER要在登入AD后再安装CA服务.三. AD配置:1. 创建OU.2. 在OU下建GROUP,比如:NETGroup,SYSGroup等3. 再创建User,把对应的User加入到各自的Group中,便于管理,在ACS中也需要,在ACS配置中再介绍.四. ACS的安装与配置.1. ACS的安装:A. 安装ACS的SERVER必须登入到AD中.B. ACS软件安装很简单,下一步下一步,到完成.C. 还需安装Java的插件.2. ACS的配置:A. 在ACS服务器上申请证书:在ACS服务器浏览器上键[url][/url]进入证书WEB申请页面,登录用户采用域管理用户账号.选择“Request a certificate →Advanced request→Submit a certificate request to this CA using a form”,接下来Certificate Template处选择“Web Server”,Name:处填入“TSGNET”,Key Options:下的Key Size:填入“1024”,同时勾选“Mark keys as exportable”及“Use local machine store”两个选项,然后submit.出现安全警告时均选择“Yes”,进行到最后会有Certificate Installed的提示信息,安装即可.B. 进行ACS证书的配置:进入ACS的配置接口选择System Configuration →ACS Certificate Setup→Install ACS Certificate进入如下图片,填写申请的“TSGNET”证书,再Submit.按提示重启ACS服务,出现如下图片即OK:C. 配置ACS所信任的CA:选择System Configuration→ACS Certificate Setup→InstallACS Certificate→Edit Certificate Trust List”,选择AD Server上的根证书做为信任证书,如下图所示:D. 重启ACS服务并进行PEAP设置:选择“System Configuration→Global Authentication Setup”,勾选“Allow EAP-MSCHAPv2”及“Allow EAP-GTC”选项,同时勾选“Allow MS-CHAP Version 1 Authentication”&“Allow MS-CHAP Version 2 Authentication”选项,如下图所示:E. 配置AAA Client:选择“Network Configuration→Add Entry”,在“AAA Client”处输入交换机的主机名,“AAA Client IP Address”处输入C3750的管理IP地址,在“Key”处输入RADIUS认证密钥tsgacs,“Authenticate Using”处选择“RADIUS(IETF)”,再Submit+Restart,如下图所示:F. 配置外部用户数据库:选择“External User Databases→Database Configuration→Windows Database→Create New Configuration”,建一个Database的名称,Submit,如下图:再选择“External User Databases→Database Configuration→Windows Database→Configure”,在Configure Domain List处将ACS Server所在的域名称移动到“Domain List”中.要注意一点ACS Server应加入到域中.如下图所示:同时“Windows EAP Settings”的“Machine Authentication”下勾选“EnablePEAP machine authentication”和“Enable EAP-TLS machine authentication.EAP-TLS and PEAP machine anthentication name prefix.”选项,其中默认的“host/”不用改动,如下图所示:再选择“External User Databases→Unknown User Policy→Check the following external user databases”,将“External Databases”移动到右边的Selected Databases窗口中,完成后再重启服务,如下图所示:G. 配置ACS Group Mapping:由于使用AD的用户名作为认证,用ACS作为用户访问的授权,因此须将此ACS 中的Group与AD的Group映射.External User Database→Database Group Mappings→→New Configure”,在Detected Domains中选择PCEBGIT,如下图:再Submit,确定后出现另一画面,选择PCEBGIT,如下图所示:选择PCEBGIT→Add Mapping,如下图,把NT Groups中的Group添加到Selected中,以DBAGroup为例,这里的DBAGroup就是PCEBGIT域中的DBAGroup,添加后,再在CiscoSecure group中选择ACS的GROUP(ACS中的GROUP默认名称是Group 1…,这个名称可以更改,为便于管理给他改名为DBA),再Submit即可.H. 配置Group的授权:通过ACS的Group来配置用户访问的权限,比如访问网络中哪一个VLAN及什么时间可以访问网络等.现以不同的用户访问不同的VLAN为例.首先要在Interface Configuration→RADIUS (IETF)下勾选Tunnel-Type;Tunnel-Medium-Type; Tunnel-Private-Group-ID.如下图所示:再选择Group Setup→Group:DBA→Edit Settings, 勾选Tunnel-Type; Tunnel-Medium-Type; Tunnel-Private-Group-ID.其中Tunnel-Type设为VLAN; Tunnel-Medium-Type设为802; Tunnel-Private-Group-ID设此Group用户所要访问的VLAN号,现以68为例.如下图所示:点Submit+Restart即可.到此ACS的配置就完成了!五. AAA Client的配置(以架构图上3750为例介绍):1. 配置一个交换机本地的用户名/口令,用于交换机本地认证,同时可以让交换机在ACS认证失败后能登入.TSG_LAB_02#conf tTSG_LAB_02(config)# username cisco password *****2. 配置ACS认证:TSG_LAB_02 (config)#aaa new-modelTSG_LAB_02 (config)# aaa authentication login default localTSG_LAB_02 (config)# aaa authentication dot1x default group radius3. 配置ACS授权:TSG_LAB_02 (config)# aaa authorization network default group radius4. 指定ACS Server地址和key,他是和ACS服务器交换的密钥.TSG_LAB_02 (config)# radius-server host 192.168.68.19 key tsgacs5. 应用到VTY上(下面是VTY采用本地认证):TSG_LAB_02 (config)# line vty 0 4TSG_LAB_02 (config-line)#password ******TSG_LAB_02 (config-line)#login authentication local6. 802.1X配置:TSG_LAB_02 (config)# dot1x system-auth-controlTSG_LAB_02 (config)# interface FastEthernet1/0/24TSG_LAB_02 (config-if) # switchport mode accessTSG_LAB_02 (config-if) # dot1x port-control auto六. 配置接入设备PC(在OA装机时完成的动作):1. 将终端设备加入域.2. 在终端设备上手动安装根证书登录域后在浏览器上键入[url][/url]进入证书WEB申请页面,登录用户采用域管理用户账号.选择“Retrieve the CA certificate or certificate revocation list →Download CA certificate→Install Certificate→Automatically select the certificate store based on the type of the certificate”,按下一步结束证书安装.3. 进行PC上的802.1x认证设置:在网卡的连接属性中选择“验证→为此网络启用IEEE 802.1x 验证”,EAP 类型选为“受保护的(PEAP)”,勾选“当计算机信息可用时验证为计算机”,然后再点“内容”,在EAP属性窗口中选择“确认服务器认证”,同时在“在受信任的目录授权认证单位”窗口中选择对应的ROOT CA,这里为ACSTEST,认证方法选成“EAP-MSCHAP v2”.再点“设定”按钮勾选选项即可,如下图所示:备注:对于WINXP和WIN2003 OS它自带802.1X认证.如果是WIN2000 OS须要在“开始”→“设定”→“控制台”→“系统管理工具”→“服务”中把Wireless Configuration服务打开,此服务默认状态下启动类型是“手动”,把它改为“自动”即可.这样的话在网卡内容中才会有“验证”选项!。

ACS中文配置手册

第1章ACS的配置目录第1章ACS的配置1目录11.1AAA的配置11.1.1超级用户的配置11.1.2定义管理策略31.1.3配置使用外部Windows数据库101.1.4接口(Interface)的配置111.1.5系统备份131.1.6日志的配置141.1.7创建网络设备组(Network Device Group)161.1.8配置冗余服务器(Backup Server)201.1.9配置命令授权241.1.10创建用户301.1.11内外数据库映射321.1.12数据库的映射341.1.13匿名用户策略(Unknown User Policy) 351.1 AAA的配置1.1.1 超级用户的配置在Cisco ACS Engine 上首先进行管理员(administrator user)或超级用户(super user)的设置。

此用户拥有使用ACS所有功能的权限,因此此账户消息必须进行保密,它是管理所有ACS应用资源的关键。

请参考如下的配置步骤进行管理员用户的创建:第一步:在Aministration Control 菜单下,点击Add Administrator 按钮添加管理员。

插图 0-1 ACS添加管理员第二步:键入管理员的名字及密码并点击Grant All按钮,然后点击Submit。

插图 0-2 ACS添加管理员(续)1.1.2 定义管理策略起初Cisco ACS Engine只能通过Console来进行本地访问,一旦管理策略建立好后,Cisco ACS Engine可以通过配置的管理策略进行远程访问。

管理策略包括访问策略(Access Policy),会话策略(Session Policy),和审计策略(Audit Policy)。

首先进行访问策略的配置,使其只允许用HTTPS进行远程访问,并且限制访问端口范围为2000-2999从而制定相应的防火墙策略。

HTTPS需要证书进行认证,因此用Cisco ACS Engine来提供自签署证书,下面是自签署证书的配置方法。

ACS_5.x_授权配置(重点)

如果不在线路上开启exec授权,那么用户登录上设备之后是1级权限,enable密码是在ACS服务器中定义的用户enable密码。

aaa authorization console这是个隐藏!!表示对从console口登陆的用户也用AAA服务器进行授权。

如果不配置这条命令,无论你是否在line console 0 配置authorization exec default或者authorization command 15 default 等等,交换机都不会对console用户输入的任何命令发到AAA 服务器进行授权的检查!也就是说,根本不能对console用户进行任何命令的限制,只要用户名和密码正确,在console口就可以作任何事。

基本上在IOS 12.0(9)之前的版本里,没有这个命令。

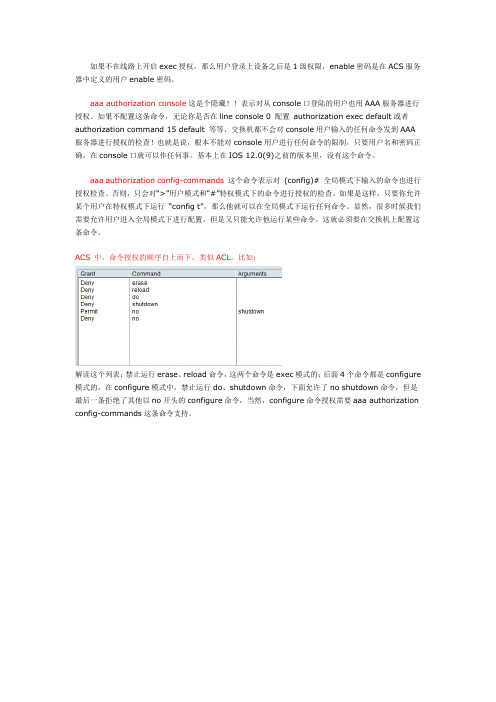

aaa authorization config-commands 这个命令表示对(config)# 全局模式下输入的命令也进行授权检查。

否则,只会对“>”用户模式和“#”特权模式下的命令进行授权的检查。

如果是这样,只要你允许某个用户在特权模式下运行“config t”,那么他就可以在全局模式下运行任何命令。

显然,很多时候我们需要允许用户进入全局模式下进行配置,但是又只能允许他运行某些命令。

这就必须要在交换机上配置这条命令。

ACS 中,命令授权的顺序自上而下,类似ACL,比如:解读这个列表:禁止运行erase、reload命令,这两个命令是exec模式的;后面4个命令都是configure 模式的,在configure模式中,禁止运行do、shutdown命令,下面允许了no shutdown命令,但是最后一条拒绝了其他以no开头的configure命令,当然,configure命令授权需要aaa authorization config-commands这条命令支持。

ACS4.1基本配置手册

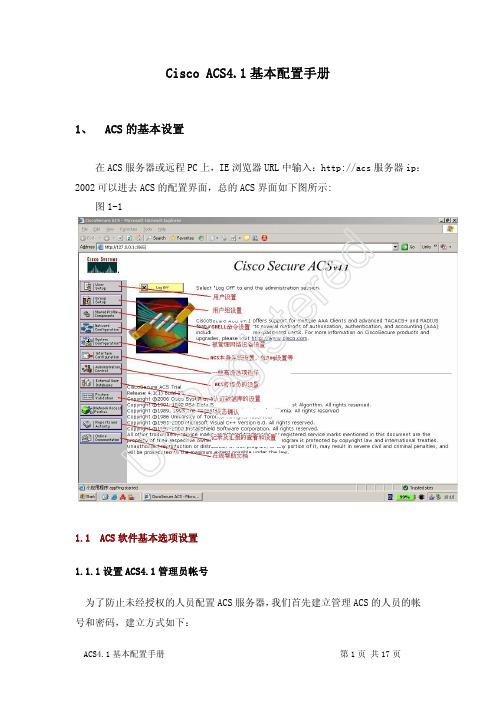

Cisco ACS4.1基本配置手册1、ACS的基本设置在ACS服务器或远程PC上,IE浏览器URL中输入:http://acs服务器ip:2002可以进去ACS的配置界面,总的ACS界面如下图所示:图1-1deretsigeRnU1.1ACS软件基本选项设置1.1.1设置ACS4.1管理员帐号为了防止未经授权的人员配置ACS服务器,我们首先建立管理ACS的人员的帐号和密码,建立方式如下:(1) 进入ACS 管理控制栏目中,并点击右边ADD Administrator 选项: 图1-2(2) 输入管理员帐号密码,并点击Grant all 选项授予所有权限,最后Submit 提交一下:图1-3Un Re gi st er ed这样ACS 管理员帐号和密码就设置好了,下次通过远程登入ACS 界面系统就会提示需要提供管理员帐号和密码。

为了安全起见,可以考虑把ACS 网页超时时间设置的短一些,设置方法如下: (1) 点击图中的Seeeion Policy 选项,图1-4(2) 修改默认的idle timeout 时间,改成15min图1-5U n Re gi st er ed1.1.2 Log 信息的设置我们可以对ACS 对log 记录的默认设置进行一些修改,修改的步骤如下所示: (1) 进入ACS 的system configuration 栏目,并点击Service Contorl 选项: 图1-6(2) 对默认的LOG 记录选项按下图方式进行修改完后,点击Restart:图1-7U n R e gi st er ed1.1.3 高级用户选项设置为了ACS 用户属性等后续的设置需求,需要先把一些ACS 的高级用户选项开启一下:(1) 点击ACS 的Interface Configuration 栏目,可以看到右边有User DataConfiguration 和Advanced Options 这两个选项,如下图: 图1-8(2) 需要首先添加一个TACACS+属性的设备,这样上图中才会增加出另外一个TACACS+ (Cisco IOS)的选项。

ACS基本配置-权限等级管理(笔记)

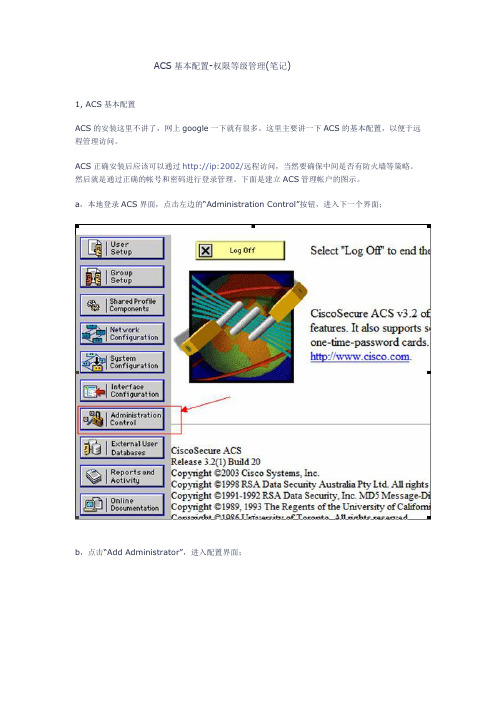

ACS基本配置-权限等级管理(笔记)1, ACS基本配置ACS的安装这里不讲了,网上google一下就有很多。

这里主要讲一下ACS的基本配置,以便于远程管理访问。

ACS正确安装后应该可以通过http://ip:2002/远程访问,当然要确保中间是否有防火墙等策略。

然后就是通过正确的帐号和密码进行登录管理。

下面是建立ACS管理帐户的图示。

a,本地登录ACS界面,点击左边的“Administration Control”按钮,进入下一个界面;b,点击“Add Administrator”,进入配置界面;c,根据提示填写,一般选择全部权限,方便管理,当然如果有特殊管理帐户,可以分给不同权限,比如说只能管理某些group等;d,然后“Submit”,就可以通过这个账户进行远程管理了。

2, ACS访问原理ACS主要是应用于运行Cisco IOS软件的思科网络设备,当然,ACS也全部或部分地适用于不运行Cisco IOS软件的各种其他思科网络设备。

这其中包括:· Cisco Catalyst交换机(运行Cisco Catalyst操作系统[CatOS])· Cisco PIX防火墙· Cisco VPN 3000系列集中器不运行Cisco IOS软件的思科设备(如运行CatOS的Cisco Catalyst交换机、运行Cisco PIX操作系统的Cisco PIX防火墙或Cisco VPN 3000集中器)可能也支持启用特权、TACACS+(验证、授权和记帐[AAA])命令授权或以上两者。

随着对集中管理控制和审计的需求的增加,本文作者预计目前不支持TACACS+命令授权的其他思科网络设备将得以改进,支持TACACS+命令授权。

为最快了解思科设备的支持水平,请查看有关设备的最新文档。

运行Cisco IOS软件的思科设备提供了两个网络设备管理解决方案:·启用权利(Enable priviledges)· AAA命令授权Cisco IOS软件有16个特权级别,即0到15(其他思科设备可能支持数目更少的特权级别;例如,Cisco VPN 3000集中器支持两个级别)。

配置AAA授权ACS使用 tacacs+授权

实验要求:对EXEC(模式)和Commands(命令)授权

1.本实验中用libo1用户登录到路由器上为特权模式

2. Libo2用户登录到路由器上为用户模式

3.让用户libo1登录到路由器,虽然为特权模式

但是不可以用erase命令,以防止格式化flash:实验过程:

第一大部分:

我们先配置EXEC

第一步:配置使路由器支持aaa认证和授权

第二步:配置ACS服务器

2.新建二个用户名路由器接口的ip地址通信的密码

协议的类型

输入用户密码

将用户libo1加入组1

添加第二个用户libo2和上面的配置方法一致,不过我们将其加入到组2,方法一样3.配置组

配置组2和上面不同的是,将组2的级别配置为1,这样在组2里的用户级别全部为1,将不能直接进入特权模式,要进特权模式要输入enable密码

第三步:测试

//从上面的示例中我们看到了用户名为libo1(组1的级别为15)的直接进入特权模式而组级别为1的进入到用户模式

第二大部分:

接下来我们配置对commands的限制

第二步:在ACS上的配置

这一个允许所有

和下面deny配

在一起使用意思为

不允许erase(下列

的第一个图),如果

配置为permit的话

结果为下列第二个

图

当配置中这deny erase的时候,用户不能使用erase命令

当上面的配置中为permit erase时,可以使用erase命令,这是值得注意的地方

Over。

ACS aaa认证、授权、审计配置

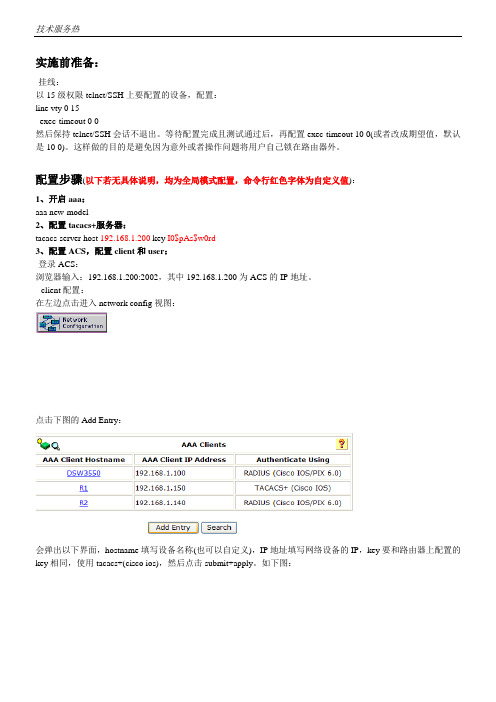

实施前准备:-挂线:以15级权限telnet/SSH上要配置的设备,配置:line vty 0 15exec-timeout 0 0然后保持telnet/SSH会话不退出。

等待配置完成且测试通过后,再配置exec-timeout 10 0(或者改成期望值,默认是10 0)。

这样做的目的是避免因为意外或者操作问题将用户自己锁在路由器外。

配置步骤(以下若无具体说明,均为全局模式配置,命令行红色字体为自定义值):1、开启aaa:aaa new-model2、配置tacacs+服务器:tacacs-server host 192.168.1.200 key I0$pAs$w0rd3、配置ACS,配置client和user:-登录ACS:浏览器输入:192.168.1.200:2002,其中192.168.1.200为ACS的IP地址。

--client配置:在左边点击进入network config视图:点击下图的Add Entry:会弹出以下界面,hostname填写设备名称(也可以自定义),IP地址填写网络设备的IP,key要和路由器上配置的key相同,使用tacacs+(cisco ios),然后点击submit+apply。

如下图:--user配置:点击左边,会进入user setup界面,如下图:输入要建立的username,点击add/edit:在user编辑界面,在user setup界面输入密码,选择属于的组,然后点击最下方的submit即可。

作为例子,这里配置了4个用户:4、测试路由器和ACS连通性:特权模式:test aaa group tacacs cisco7 cisco7 new-code,如果通过会有以下输出:注意:如果不能通过,请确认两端是否能通信(ping),两端的密码是否相同(比如路由器端的密码是否多了空格,空格也被认为是密码string)。

5、定义aaa method-list,名字为ios-manage:aaa new-modelaaa authentication login ios-manage group tacacs local //定义登录的认证方法为tacacs+,当ACS不可达时使用本地验证aaa authorization exec ios-manage group tacacs local //当通过登录认证后,授权登录用户能访问cli界面。

ACS授权配置

1, ACS大体配置ACS的安装那个地址不讲了,网上google一下就有很多。

那个地址要紧讲一下ACS的大体配置,以便于远程治理访问。

ACS正确安装后应该能够通过远程访问,固然要确保中间是不是有防火墙等策略。

然后确实是通过正确的帐号和密码进行登录治理。

下面是成立ACS治理帐户的图示。

a,本地登录ACS界面,点击左侧的“Administration Control”按钮,进入下一个界面;b,点击“Add Administrator”,进入配置界面;c,依照提示填写,一样选择全数权限,方便治理,固然若是有特殊治理帐户,能够分给不同权限,比如说只能治理某些group等;d,然后“Submit”,就能够够通过那个账户进行远程治理了。

2, ACS访问原理ACS主若是应用于运行Cisco IOS软件的思科网络设备,固然,ACS也全数或部份地适用于不运行Cisco IOS软件的各类其他思科网络设备。

这其中包括:· Cisco Catalyst互换机(运行Cisco Catalyst操作系统[CatOS])· Cisco PIX防火墙· Cisco VPN 3000系列集中器不运行Cisco IOS软件的思科设备(如运行CatOS的Cisco Catalyst互换机、运行Cisco PIX操作系统的Cisco PIX防火墙或Cisco VPN 3000集中器)可能也支持启用特权、TACACS+(验证、授权和记帐[AAA])命令授权或以上二者。

随着对集中治理操纵和审计的需求的增加,本文作者估量目前不支持TACACS+命令授权的其他思科网络设备将得以改良,支持TACACS+命令授权。

为最快了解思科设备的支持水平,请查看有关设备的最新文档。

运行Cisco IOS软件的思科设备提供了两个网络设备管明白得决方案:· 启用权利(Enable priviledges)· AAA命令授权Cisco IOS软件有16个特权级别,即0到15(其他思科设备可能支持数量更少的特权级别;例如,Cisco VPN 3000集中器支持两个级别)。

ACS5.3配置文档v1.0(个人随笔)

ACS 5.3配置文档文档修订记录文档编号:目录第一章 ACS5.3介绍 (4)1.1AAA基本理论 (4)1.1.1 A UTHENTICATION (4)1.1.2 A UTHORIZATION (4)1.1.3 A CCOUNTING (4)1.2AAA应用场景 (5)1.3AAA两大通讯协议 (5)1.4传统4.X基于组的策略模型 (6)1.5ACS5.3的最新特性 (6)1.6ACS5.3基于规则的策略模型 (7)第二章 ACS安装 (8)2.1平台准备 (8)2.1.1 软件版本 (8)2.1.2 虚拟硬件环境要求 (8)2.2安装步骤 (8)2.2.1 虚拟环境搭建 (8)2.2.2 运行虚拟机 (9)2.2.3 登陆 (12)2.2.4 L ICENSE注册 (12)第三章 ACS基本认证 (13)3.1配置主备同步 (13)3.1.1 备设备注册 (13)3.1.2 主设备查看状态 (13)3.2创建用户、用户组 (14)3.2.1 主设备创建用户组 (14)3.2.2 主设备创建用户 (14)3.3纳管AAA CLIENTS (14)第四章 ACS高级策略应用 (15)4.1配置网络资源(NDG) (15)4.1.1 编辑网络资源位置 (15)4.1.2 编辑网络设备类型 (15)4.1.3 编辑网络设备所属 (16)4.2配置策略元素 (16)4.2.1 定义设备FILTER(定义一个设备过滤组以便以后调用) (16)4.2.2 定义授权级别 (17)4.2.3 定义精细化授权 (18)4.3配置访问策略 (18)4.3.1 编辑默认的设备管理策略 (18)4.3.2 自定义设备管理策略 (21)第五章 AAA审计 (22)5.1选择LOG数据存储位置 (22)5.2查看监控报表 (22)第六章 ACS主备切换测试 (24)6.1实验拓扑 (24)6.2实验步骤 (24)6.3实验结果 (26)第一章 ACS5.3介绍1.1AAA基本理论1.1.1 Authentication➢知道什么✓密码✓用户名和密码➢拥有什么✓银行卡✓数字证书➢你是谁✓指纹1.1.2 Authorization➢授权用户能够使用的命令➢授权用户访问的资源➢授权用户获得的信息1.1.3 Accounting➢什么人➢什么时间➢做了什么事情1.2AAA应用场景1.3AAA两大通讯协议➢Radius vs Tacacs+➢区别属于静态授权策略,不够灵活1.5ACS5.3的最新特性可以根据用户与规格动态结合,不同的组合方式给予不同的权限,例如上图:同一个用户访问时间和访问场景的不同给予不同的授权结果。

使用ACS配置TACACS+

使用ACS配置TACACS+注意:1、需要安装在Server版本上,最好是在域的环境下2、需要安装JAVA虚拟机根据上面的拓扑设置网络环境,并安装ACS4.0一、设置ACS管理员帐号1、点击ACS界面左边的Administration control 按钮,然后点击Administrator control界面中的Add Administrator。

2、点击Add administrator 后出现此账户的诸多选项,逐一填写后点击Submit。

3、设置了管理员后就可以通过web界面登录到ACS服务器对ACS进行配置。

二、ACS网络设置(添加Tacacs+ 客户端)1、点击ACS界面的Network Configuration按钮,出现网络配置界面,然后点击Add Entry。

2、设添加Tacacs+客户端,添加客户端名称和IP地址及KEY(ACS中必须指定Tacacs+客户端的IP地址),选择认证方式。

Tacacs+设置3、点击ACS界面左边Interface configuration 按钮,选择TACACS+ (Cisco IOS)。

4、根据个人具体应用,在Tacacs+相关项目中打勾(如果没有将tacacs+相关项目选中,则在用户组/用户属性中将不会出现tacacs+相关项目)。

三、添加用户组1、在ACS 界面左边点击Group Setup在下拉列表中选取某个组,给这个组重命名,接着选择Edit setting 进入组的属性配置 在组的enable option 中的Max privilege for any AAA Client 设置组的级别四、添加用户1、在ACS界面的左边点击user setup 按钮在user方框中填写用户名,然后点击ADD/Edit2、在出现的用户属性中逐一填写,选择用户属于哪个用户组,选择用户属于的级别(可以定义单个用户级别,也可以和所属的用户组级别一样)。

设置用户的enable 密码。

ACS5.4配置测试过程

ACS5.4配置测试过程

1.概述

本文档是测试AAA时的配置,采用的认证服务器是ACS5.4,使用的认证协议是Tacacs+。

下表是配置的具体内容:

2.配置过程

1、在ACS上添加设备,使用tacacs+

2、创建两个用户组

3、创建两个用户属于不同组

4、在策略元素的设备管理中定义shell profile(使用命令级别授权),本例中定义了授

权级别为15级(完全控制)、10级(部分限制操作)、5级(只读操作)的操作。

5、在command set中定义能够使用的命令集,分别创建15级别、10级别、5级别的授权

命令集,其中Denyallcommands是缺省的配置。

6、配置接入访问策略

缺省情况下存在设备管理和网络接入控制两个预先配置,通常使用设备管理。

凡如下图所示。

定义policy的具体内容,使用ACS本地定义的内部用户组:

定义授权参数,为协议和用户组

创建授权规则,针对于三个用户组,给予三种不同的权限(用户级别,可使用的命令)。

6、在服务选择规则中调用policy。

ciscoacs4.0安装配置指导

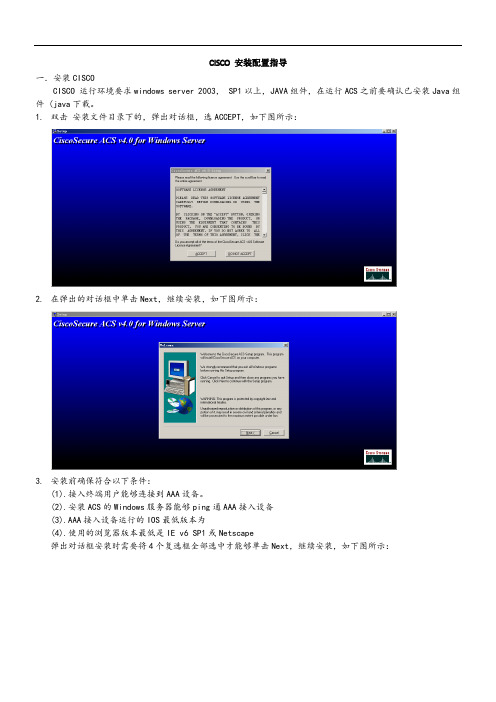

CISCO 安装配置指导一.安装CISCOCISCO 运行环境要求windows server 2003, SP1以上,JAVA组件,在运行ACS之前要确认已安装Java组件 (java下载。

1.双击安装文件目录下的,弹出对话框,选ACCEPT,如下图所示:2.在弹出的对话框中单击Next,继续安装,如下图所示:3.安装前确保符合以下条件:(1).接入终端用户能够连接到AAA设备。

(2).安装ACS的Windows服务器能够ping通AAA接入设备(3).AAA接入设备运行的IOS最低版本为(4).使用的浏览器版本最低是IE v6 SP1或Netscape弹出对话框安装时需要将4个复选框全部选中才能够单击Next,继续安装,如下图所示:4.选择安装路径,ACS安装完成后,一般的都是文本的方式保存细信息,不需要多大的硬盘空间,保持默认路径,单击Next,继续安装,如下图所示:5.选择ACS账户类型,ACS单独的账户管理或者使用Windows账户管理,默认选择ACS账号管理,单击Next继续安装,如下图所示:6.开始安装,如下图所示:7.弹出对话框选择ACS全部功能,单击Next,继续安装,如下图所示:User Level Network access Restrictions ACS账号访问设备时可以设定级别group level network access restrictions ACS中通过组来设定用户访问的级别Max Sessions 最大的会话数Default Time of day/day of week speciftication 设置用户访问的时间Distributed system settings 分布式的系统设置Database Replication 数据库复制8.弹出对话框有两个选项:(1)Enable登陆是否检测,选择全部。

(2)邮件提醒,选择时需要输入邮件服务器和发送邮件的账号,放弃邮件发送, 单击Next,继续安装,如下图所示:9.弹出对话框输入ACS的账号数据的密码,单击Next,继续安装,如下图所示:10.弹出对话框三个选项:(1)启动新装的ACS服务;(2)安装从IE配置ACS的功能,这样以后就可以直接通过IE登陆和配置ACS服务器;(3)查看说明文件,默认选择,单击Next,继续安装,如下图所示:11.弹出对话框点Finish安装完成,如下图所示:12.安装完成后桌面会生成一个ACS Admin的IE快捷方式,可以登录ACS服务,同时可以在浏览器中输入,建议将IE安全等级设定为中等,如下图所示:二. 设置ACS管理员账号默认情况下,已安装ACS的本地服务器无需使用管理员帐号,即可使用ACS。

ACS-AAA配置

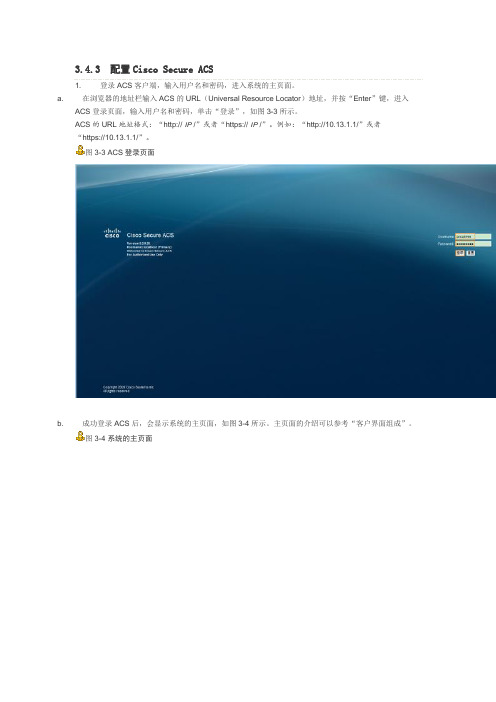

3.4.3 配置Cisco Secure ACS1. 登录ACS客户端,输入用户名和密码,进入系统的主页面。

a. 在浏览器的地址栏输入ACS的URL(Universal Resource Locator)地址,并按“Enter”键,进入ACS登录页面,输入用户名和密码,单击“登录”,如图3-3所示。

ACS的URL地址格式:“http:// IP /”或者“https:// IP /”。

例如:“http://10.13.1.1/”或者“https://10.13.1.1/”。

图3-3 ACS登录页面b. 成功登录ACS后,会显示系统的主页面,如图3-4所示。

主页面的介绍可以参考“客户界面组成”。

图3-4 系统的主页面2. 添加接入设备。

a. 单击导航树中的“Network Resources > Network Devices and AAA clients > Creat”菜单,如图3-5所示。

图3-5 网络设备与AAA客户端配置页面b. 进入新增网络设备与AAA客户端页面后,输入交换机名称、交换机IP地址,并选择交换机与ACS通信方式为RADIUS,输入交换机与ACS的共享密钥、端口号,并单击“Submit”,如图3-6所示。

图3-6 添加网络设备与AAA客户端3. 添加接入用户。

a. 单击导航树中的“Users and Identity Stores > Internal Identity Stores > Users”菜单,如图3-7所示。

图3-7 接入用户配置页面b. 输入接入用户的用户名、密码,再次输入密码,并单击“Submit”,如图3-8所示。

图3-8为添加802.1x用户参数的配置页面,请根据管理员用户参数再自行添加管理用户。

图3-8 添加接入用户4. 添加认证授权模板。

a. 单击导航树中的“Policy Elements > Authorization and Permissions > Network Access > AuthorizationProfiles > Creat”菜单,添加认证授权模板,如图3-9所示。

关于acs管理交换机的配置

一:H3C交换机与cisco acs1.配置hwtacaca[H3C]hwtacacs scheme acs[H3C-hwtacacs-acs]primary authentication1.1.1.4[H3C-hwtacacs-acs]primary authorization1.1.1.4[H3C-hwtacacs-acs]primary accounting1.1.1.4[H3C-hwtacacs-acs]key authentication h3c[H3C-hwtacacs-acs]key authorization h3c[H3C-hwtacacs-acs]key accounting h3c[H3C-hwtacacs-acs]user-name-format without-domain2.配置domain并与hwtacacs scheme关联[H3C]domain acs[H3C-isp-acs]scheme hwtacacs-scheme acs(local),如果不加local的话,如果ac acs s不能用的话,则交换机就不能用任何用户登录的,但是如果加了话,当acs不通的话,则进行本地登录。

[H3C]domain default enable acs(如果不用此命令,aaa将不生效,除非采用默认的system domain)3.配置user interface[H3C]user-interface vty04[H3C-ui-vty0-4]authentication-mode scheme(使用aaa认证)[H3C-ui-vty0-4]accounting commands scheme(记录用户所用命令)二:acs配置1.添加user(既是登录交换机的用户名)2.添加group,从group setup列表中选择要编辑的group1,点击edit setting,在jump to列表中选择“tacacs+”即可直接跳到tacacs属性的设置界面。

ACS 4.2 简易操作管理手册

ACS 4.2 简易操作管理手册北京联信永益科技股份有限公司2008年4月目录1. 1.ACS基本配置 (1)1.1设置ACS管理员帐号 (1)1.2ACS网络设置(添加T ACACS+客户端) (2)1.3T ACACS+设置 (3)2.ACS用户组/用户添加 (4)2.1添加用户组 (4)2.2添加用户 (6)3.ACS设备端的配置 (7)3.1ACS审计(ACCOUNTING) (8)1. 1.ACS基本配置1.1 设置ACS管理员帐号Step 1>点击ACS界面左边的Administration control 按钮,然后点击Administrator control界面中的Add AdministratorStep 2>点击Add administrator 后出现此账户的诸多选项,逐一填写后点击SubmitStep3>设置了管理员后就可以通过web界面登录到ACS服务器对ACS进行配置1.2 ACS网络设置(添加Tacacs+ 客户端)Step1>点击ACS界面的Network Configuration按钮,出现网络配置界面,然后点击Add Entry,Step2>填写设备名称、IP地址、以及keyStep3>填写设备名称,IP地址及key后,单击即可.1.3 Tacacs+设置Step1>点击ACS界面左边Interface configuration 按钮,选择TACACS+ (Cisco IOS)Step2>根据个人具体应用,在Tacacs+相关项目中打勾(如果没有将tacacs+相关项目选中,则在用户组/用户属性中将不会出现tacacs+相关项目)2. ACS用户组/用户添加2.1 添加用户组Step1>在ACS界面左边点击Group SetupStep2>在下拉列表中选取某个组,给这个组重命名,接着选择Edit setting进入组的属性配置Step3>在组的enable option 中的Shell Command Authorization Set设置组的相关权限2.2 添加用户Step1>在ACS界面的左边点击user setup 按钮Step2>在user方框中填写用户名,然后点击ADD/Edit Step3>在出现的用户属性中逐一填写Step4>选择用户属于哪个用户组3. ACS设备端的配置Step1>在cisco设备端用以下命令指定ACS tacacs+服务器tacacs-server host 123.126.247.131 key surekamtacacs-server directed-requestStep2>在设备端配置AAA认证aaa new-modelaaa authorization consoleaaa authentication login default group tacacs+ localaaa authorization commands 0 default group tacacs+ localaaa authorization commands 1 default group tacacs+ localaaa authorization commands 15 default group tacacs+ local3.1 ACS审计(accounting)Step1>设备端配置aaa new-modelaaa accounting exec default start-stop group tacacs+aaa accounting commands 0 default start-stop group tacacs+aaa accounting commands 1 default start-stop group tacacs+aaa accounting commands 15 default start-stop group tacacs+Step2>点击ACS界面左边的按钮,选择TACACS+ Administration,可以浏览某天某用户的所有命令。

ACS 配置 文档

ACS配置文档目录一、ACS基本参数配置。

(2)1、基本参数调整 (2)2、网络配置 (3)二、ACS命令行(CLI方式)端口配置 (6)1、security profile 选择配置 (6)2、进行物理端口配置。

(6)3、使用acs登录管理网络设备 (7)三、web方式管理。

(8)1、登录 (8)2、security profile选择:点击左下角wizard按钮 (9)3、配置physical ports端口 (11)4、网络设备管理。

(11)一、ACS基本参数配置。

1、基本参数调整在通过设备console口登录之前,先调整自己的控制台参数(默认即可)通过console口进入acs :默认的用户名和密码登录进去:root tslinux进入后通过passwd命令可以修改密码2、网络配置接下来可以通过wiz命令配置交换机以太口的ip及网关等相关参数,方便进行远程登录(ssh 或者telnet方式)管理或者web页面方式管理。

会提示是否将当前值设置为默认的,这里选择“n”。

设置ACS的hostname,我们的命名与网络设备基本相同。

提示是否使用DHCP 自动获取IP,这里选“n”。

配置IP,根据各IDC对管理网规划分配IP。

配置域名和DNS,这里不需要配置,按“回车”下一步。

配置网关。

确认配置保存配置,此处默认是“n”。

二、ACS命令行(CLI方式)端口配置1、security profile 选择配置在进行其他配置时,必须要为ACS交换机设定security profile文件,来设定交换机网络安全等级。

一般为default。

(输入CLI进入命令行模式配置):2、进行物理端口配置。

*按”tab”可以查看每步相匹配的命令。

当每个端口链接到具体的网络管理设备console口进行管理时,可以通过修改端口别名(例如被管理的设备的名称),来进行更直观的表示:激活所有端口以下是已修改完毕端口名称的ACS状态:然后我们可以通过如下线序做好网线,使ACS 端口和被管理网络设备console相连。

(完整)ACS5中文配置手册详解

ACS 5.1配置步骤详解2010年3月26日Ma Min1、ACS登录方式ACS可以通过GUI和CLI两种方式登录,以下介绍均采用GUI方式通过IE浏览器键入https://acs ip address ACS登录方式 https://10.232。

1.71/2、配置网络资源需要预先规划好网络设备组NDG的分配方式,比如按照设备所处位置Location和设备所属类型Device Type 规划,这个在将来认证和授权时会用到。

网络资源组〉网络设备组NDG下配置位置Location例子网络资源组〉网络设备组NDG下配置设备类型Device Type例子配置需要实施认证的设备,包括NCM服务器本身.网络资源组〉网络设备组NDG下配置网络设备和AAA客户端Network Devices and AAA Clients例子以配置设备6509为例,将此设备分配到”北京”站点和”思科”设备组,指定IP地址,选择TACACS+协议,配置TACACS+ KEY,选择single connect device 将所有的TACACS+协议交互信息在单一TCP连接中传输。

以配置北电设备为例,选择RADIUS协议。

3、配置用户和用户组配置身份组别例子,建立办公网运维管理、生产网运维管理、生产网配置监控三个组别创建用户名,密码,分配用户到某个组别中。

4、配置策略元素配置授权和许可策略,其中设备管理包括shell profiles和Command Sets对于客户端接入包括网络接入(Authorization Profiles)和命名的许可对象(Downloadable ACLs)以下是定义一个下载ACL的例子配置ACL—CISCO的例子配置时间段策略元素,可以控制某个时间对设备的访问权限。

创建一个full time 的例子在网络控制条件Network Conditions中定义设备过滤策略元素定义了两个过滤策略元素的例子,一个是基于LOCATION,一个是基于IP地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1, ACS基本配置ACS的安装这里不讲了,网上google一下就有很多。

这里主要讲一下ACS的基本配置,以便于远程管理访问。

ACS正确安装后应该可以通过http://ip:2002/远程访问,当然要确保中间是否有防火墙等策略。

然后就是通过正确的帐号和密码进行登录管理。

下面是建立ACS管理帐户的图示。

a,本地登录ACS界面,点击左边的“Administration Control”按钮,进入下一个界面;b,点击“Add Administrator”,进入配置界面;c,根据提示填写,一般选择全部权限,方便管理,当然如果有特殊管理帐户,可以分给不同权限,比如说只能管理某些group等;d,然后“Submit”,就可以通过这个账户进行远程管理了。

2, ACS访问原理ACS主要是应用于运行Cisco IOS软件的思科网络设备,当然,ACS也全部或部分地适用于不运行Cisco IOS软件的各种其他思科网络设备。

这其中包括:· Cisco Catalyst交换机(运行Cisco Catalyst操作系统[CatOS])· Cisco PIX防火墙· Cisco VPN 3000系列集中器不运行Cisco IOS软件的思科设备(如运行CatOS的Cisco Catalyst交换机、运行Cisco PIX操作系统的Cisco PIX防火墙或Cisco VPN 3000集中器)可能也支持启用特权、TACACS+(验证、授权和记帐[AAA])命令授权或以上两者。

随着对集中管理控制和审计的需求的增加,本文作者预计目前不支持TACACS+命令授权的其他思科网络设备将得以改进,支持TACACS+命令授权。

为最快了解思科设备的支持水平,请查看有关设备的最新文档。

运行Cisco IOS软件的思科设备提供了两个网络设备管理解决方案:·启用权利(Enable priviledges)· AAA命令授权Cisco IOS软件有16个特权级别,即0到15(其他思科设备可能支持数目更少的特权级别;例如,Cisco VPN 3000集中器支持两个级别)。

在缺省配置下,初次连接到设备命令行后,用户的特权级别就设置为1。

为改变缺省特权级别,您必须运行启用命令,提供用户的启用口令和请求的新特权级别。

如果口令正确,即可授予新特权级别。

请注意可能会针对设备上每个权利级别而执行的命令被本地存储于那一设备配置中。

表1为思科供货时Cisco IOS设备的缺省特权级别。

这些等级缺省是有命令集的,比如说等级1只有一些基本的show命令等,而等级15是全部命令的集合。

其他诸于2~14共13个等级的命令集是要用户自己在认证设备本地定义的。

表1 缺省级别可修改这些级别并定义新级别,如图1所示。

图1 启用命令特权级别示例每个设备上都有静态本地口令与特权级别相关联,这样有一个重要的内在缺陷:每个用户的启用口令必须在用户需访问的每个设备上进行配置。

为缓解这种情况提出的管理可扩展性问题,TACACS+可从中央位置提供特权级别授权控制。

TACACS+服务器通常允许各用户有自己的启用口令并获得特定特权级别。

这样即可从单一中央位置禁用用户或改变其特权级别,而不会影响其他管理员。

因为特权级别需在网络中每个设备上正确配置,以便管理员能在其管理的设备上有一致的体验,这就引发了另一个主要的问题。

而不幸的是,使用TACACS+实现的启用特权级别控制的集中化,并不能解决这一规模管理可扩展性问题。

为解决此问题,可在TACACS+服务器中定位命令授权。

凭借此设置,设备上键入的任意命令都首先会针对当前特权级别进行检查,如果检查通过,它就会提交给TACACS+服务器进一步检查。

图2为此设备用来判断是否用户得到执行命令行授权的逻辑。

注意图中的红框标注,标明先要经过本地的登记命令认证,然后再通过ACS的认证。

下面授权部分还会具体讲到。

图2设备逻辑,用户被TACACS+验证;失败;用户登出;壳式授权…;用户输入Cisco IOS命令行;命令是否允许…;下一命令;授权命令行…;设备执行命令行。

作为通用T+壳式服务授权(priv-lvl=)的一部分,TACACS+能在用户登录设备时预定义用户获得的初始特权。

这使管理员能在连接至设备时就能立即获得特权级别15。

3, 认证配置3.1, 添加AAA客户端a,点击左边“Network Configuration”,进入分组管理后,点击“Add Entry”,进入如下界面,按提示输入。

这里要主要的是“key”,这个必须与客户端配置一致,才能进行通信。

然后点击“Submit+Restart”即可。

b,客户端上面配置如下即可:3.2, 添加用户组ACS可以通过设置分组,来管理同一权限等级以及可管理设备等。

其他配置可以都为缺省,但是TACACS+ Settings那一栏里面需要选中红框标注部分,等级可以按照自己定义。

然后点击下面的“Submit+Restart”即可。

可以看到图示中接下来有一个Shell Command Authorization Set,下面会具体讲到这一块功能。

3.3, 添加用户成员a,点击“User Setup”,添加用户名,点击“Add/Edit”,进入下一个界面;b,输入密码,选择正确的用户组,点击“Submit”即可。

3.4, 客户端配置4, 授权配置这里主要讲一下命令集设置。

a,点击左边“Shared Profile Components”,继续点击“Shell Command Authorization Sets”,进入下一个界面;b,Add一个set后,出现如下界面:注解如下:当选中“Deny”时表示不匹配框中命令的全部拒绝,后面勾选“Permit Unmatched Args”表示不匹配框中命令的全部允许。

然后这个框中的命令格式为permit/deny ***。

比如说要允许show run这个命令,须点选Deny,然后在框中add命令show,然后在右框中输入permit run或者勾选“Permit Unmatched Args”。

需要注意的是左边框中的命令必须在AAA客户端本地有命令集,也就是应证了ACS的授权处理过程:先匹配本地命令集,再匹配ACS的命令集。

c,将这个命令集绑定到用户组或者用户,如下图,点击“Submit+Restart”即可。

d,客户端配置对命令的注解:l aaa authorization console这是个隐藏!!表示对从console口登陆的用户也用AAA服务器进行授权。

如果不配置这条命令,无论你是否在line console 0 配置 authorization exec default或者authorization command 15 default 等等,交换机都不会对console用户输入的任何命令发到AAA服务器进行授权的检查!也就是说,根本不能对console用户进行任何命令的限制,只要用户名和密码正确,在console口就可以作任何事。

基本上在IOS 12.0(9)之前的版本里,没有这个命令。

l aaa authorization config-commands 这个命令表示对 (config)# 全局模式下输入的命令也进行授权检查。

否则,只会对“>”用户模式和“#”特权模式下的命令进行授权的检查。

如果是这样,只要你允许某个用户在特权模式下运行“config t”,那么他就可以在全局模式下运行任何命令。

显然,很多时候我们需要允许用户进入全局模式下进行配置,但是又只能允许他运行某些命令。

这就必须要在交换机上配置这条命令。

l 配置中的“default”是关键字,默认系统的认证,授权,计费都是用“default”列表。

当然你可以配置其他的名字,如aaa authorization exec TELNET group tacacs+ none…然后在你想要应用的端口应用他们:line vty 0 15login authentication TELNETl Privilege命令是指在本地建立等级10的命令集,有了这些才可能在ACS上面做相应的配置。

5, 记账配置记账配置比较简单,如下:命令注解:Exec表示执行config后的命令都记录;Command 10的表示针对这个级别进行记录;Network表示网络上面的协议进行记录;System表示系统的记录。

在ACS上面的体现如下:点击左边的“Reports and Activity”,然后点击Reports里面的选项会看到如下的记录等。

That’s all,thanks.当然这只是一个简单文档,详细配置还需要进一步研究测试,但是弄好了上面的配置就很能满足分权限集中管理的需求了。

6, 权限等级应用实例网络管理员角色需求:Ø定义一个只读权限帐号,等级为level5;Ø定义一个能修改interface的权限帐号,等级为level10.根据上面阐述,权限等级2~14等级必须在IOS上面配置必要的命令集配置,所以在交换机配置命令集如下://AAA配置//权限等级命令集配置ACS上面进行如下配置:上面这个图表示这个权限的用户不能执行int g0/1和int g0/2的命令,但可以执行int g0/3等。

其他配置请参考上面阐述。