OSPF认证

面试题及答案ospf

面试题及答案ospfOSPF(开放最短路径优先)是一种内部网关协议(IGP),用于在单个自治系统(AS)内部分发路由信息。

以下是一些关于OSPF的面试题目及答案:问题 1:什么是OSPF?答案:OSPF是一种基于链路状态的路由协议,用于在IP网络中交换路由信息。

它属于内部网关协议(IGP),主要用于自治系统内部的路由。

OSPF使用Dijkstra算法计算最短路径,并能够快速适应网络拓扑的变化。

问题 2:OSPF中的LSA是什么?答案:LSA(链路状态通告)是OSPF中的一种数据结构,用于描述路由器的链路状态。

每个运行OSPF的路由器都会生成LSA,并将其洪泛到整个自治系统中。

LSA包含了足够的信息,以便其他路由器能够构建一个完整的网络拓扑图。

问题 3:OSPF中的邻居关系是如何建立的?答案:OSPF通过使用Hello协议在相邻的路由器之间建立邻居关系。

一旦两台路由器彼此确认了对方的存在,它们就会交换链路状态信息。

这个过程包括三个步骤:成为邻居、交换DBD(数据库描述)包和确认LSA(链路状态通告)。

问题 4:OSPF中的区域是什么?答案:在OSPF中,一个区域(Area)是一组可以相互通信的路由器的集合。

使用区域可以减少路由计算的复杂性,并且可以隔离拓扑变化,避免其影响到整个自治系统。

一个OSPF网络可以包含多个区域,其中每个区域都有一个唯一的32位区域标识符。

问题 5:OSPF中的DR(指定路由器)和BDR(备份指定路由器)有什么作用?答案:在多接口路由器连接到同一个广播或NBMA(非广播多路访问)网络时,OSPF会选举一个DR(指定路由器)和BDR(备份指定路由器)。

DR和BDR的作用是作为其他路由器之间的转发器,以优化LSA的洪泛过程,减少不必要的LSA传输,从而提高效率。

问题 6:OSPF中的类型1、2和5 LSA分别代表什么?答案:- 类型1 LSA:由自治系统边界路由器(ASBR)生成,描述了通往自治系统外目的地的路由。

OSPF的验证机制

实验目的:掌握OSPF协议的所有验证的类型和验证强度。

实验步骤:一、按照拓扑,将所有路由器的接口基本配置及ospf完成,使得整个OSPF全互联。

二、在R3和R4 之间进行链路验证。

(1)链路的明文验证首先在R3上查看邻居表,与R4的关系处于FULL状态R3#sh ip os neiNeighbor ID Pri State Dead Time Address Interface2.2.2.2 0 FULL/ - 00:00:38 192.168.23.2 Serial0/14.4.4.4 0 FULL/ - 00:00:35 192.168.34.4 Serial0/0R3(config)#int s0/0R3(config-if)#ip ospf authentication-key jhy //密钥R3(config-if)#ip ospf authentication //声明实验现象:R3(config-if)#*Mar 1 00:14:07.471: %OSPF-5-ADJCHG: Process 1, Nbr 4.4.4.4 on Serial0/0 from FULL to DOWN,Neighbor Down: Dead timer expired //邻居关系DOWN了R3#sh ip os nei//查看邻居表Neighbor ID Pri State Dead Time Address Interface2.2.2.2 0 FULL/ - 00:00:34 192.168.23.2 Serial0/1R4(config)#int s0/0 //在R4的接口做相同的配置R4(config-if)#ip os authentication-key jhyR4(config-if)#ip os authentication实验现象:邻居关系重新建立R4#sh ip os neiNeighbor ID Pri State Dead Time Address Interface3.3.3.3 0 FULL/ - 00:00:34 192.168.34.3 Serial0/0(2)链路的密文验证R3(config-if)#ip os message-digest-key 1 md5 jhy//密钥R3(config-if)#ip os authentication message-digest //声明R4(config-if)#ip os message-digest-key 1 md5 jhyR4(config-if)#ip os authentication message-digest三、Area 0 的区域验证。

ospf协议

OSPF协议1. 简介OSPF(Open Shortest Path First)是一种开放的链路状态路由协议,常被用于局域网(LAN)和广域网(WAN)中的内部网关协议(IGP)。

OSPF是基于Dijkstra算法的路由选择协议,它使用链路状态数据库(LSDB)来维护网络拓扑,并通过该拓扑信息计算最短路径。

OSPF具有以下特点:•支持VLSM(可变长子网掩码):不同子网可以使用不同的子网掩码,提高了IP地址的使用效率。

•支持分级路由:将网络划分为多个区域,降低了路由计算的复杂性。

•支持多路径:可以选择多条等价的路径作为备用路由,提高了网络的可靠性和容错性。

•支持无环路:OSPF使用了反向路径进行回路检测,确保路由没有环路。

2. OSPF网络拓扑OSPF网络拓扑由多个路由器组成,每个路由器都是一个LSDB的边界路由器(ABR)或区域边界路由器(ASBR)。

路由器之间通过链路互连,并通过Hello报文建立邻居关系。

OSPF将网络拓扑划分为多个区域(Area),每个区域由一个区域内部路由器(IR)负责管理。

OSPF区域间通过边界路由器(BR)进行转发,BR将区域内的路由信息汇总为一个摘要路由,然后广播到其他区域。

BR还负责处理区域之间的路由策略。

3. OSPF报文OSPF使用不同类型的报文来实现邻居发现、路由更新和链路状态同步等功能。

常用的报文类型包括:•Hello报文:用于建立邻居关系,确定相邻路由器的状态。

•DBD报文:用于数据库描述,包含路由器的数据库摘要。

•LSR报文:链路状态请求,用于请求邻居路由器的链路状态信息。

•LSU报文:链路状态更新,用于向邻居路由器发送自己的链路状态信息。

•LSAck报文:链路状态确认,用于确认邻居路由器发送的链路状态信息。

4. OSPF路由计算OSPF使用Dijkstra算法计算最短路径,每个路由器通过分析链路状态数据库(LSDB)来计算最短路径树(SPF树)。

OSPF 的四种认证方式总结

OSPF 的四种认证方式OSPF的四种认证,基于区域的认证两种:简单口令认证,MD5。

基于链路的认证有两种:简单口令认证,MD5。

简单介绍一下:基于区域的简单口令认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authenticationRouter(config)#int s1/3Router(config-if)#ip ospf authentication-key tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于区域的MD5认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authentication message-digestRouter(config)#int s1/3Router(config-if)#ip ospf message-digest-key 1 md5 tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于链路的简单口令认证:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key tyt这个很简单,在R3上的配置也是这样的基于链路的MD5认证的配置:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authentication message-digestRouter(config-if)#ip ospf message-digest-key 1 md5 tyt其实在认证配置方面很简单!因为文档太小的话,文库会不认上传,所以在后面加些无关紧要的东西,可以删掉!实验 1-2:在NAT中使用Access List 和Route Maps【实验目的】:在本次实验中,你需要使用网络地址转换(NAT)去允许内网路由器(PxR3 和 PxR4)从TFTP服务器下载配置文件为了完成本次实验,你需要完成下列任务:•建立在NAT中需要使用的访问控制列表•在NAT中使用ROUTE-MAPS执行分开的并发地址转换。

OSPF几种认证方式查看及调试命令

一、调试命令:showip protocolsR2#show ip protocolsRouting Protocol is "ospf 1"//当前路由器运行的OSPF 进程IDOutgoing update filter list for all interfaces is not setIncoming update filter list for all interfaces is not setRouter ID 2.2.2.2//本路由器IDNumber of areas in this router is 1. 1 normal 0 stub 0 nssa//本路由器参与的区域数量和类型Maximum path: 4//支持等价路径最大数目Routing for Networks:2.2.2.0 0.0.0.255 area 0192.168.12.0 0.0.0.255 area 0192.168.23.0 0.0.0.255 area 0//以上四行表明OSPF 通告的网络以及这些网络所在的区域Reference bandwidth unit is 100 mbps//参考带宽为108Routing Information Sources:Gateway Distance Last Update4.4.4.4 110 00:08:363.3.3.3 110 00:08:361.1.1.1 110 00:08:36//以上5 行表明路由信息源Distance: (default is 110)showipospf interfaceR2#show ipospf interface s0/0/0Serial0/0/0 is up, line protocol is upInternet Address 192.168.12.2/24, Area 0//该接口的地址和运行的OSPF 区域Process ID 1, Router ID 2.2.2.2, Network Type POINT_TO_POINT, Cost: 781 //进程ID,路由器ID,网络类型,接口Cost 值Transmit Delay is 1 sec, State POINT_TO_POINT//接口的延迟和状态Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5 oob-resync timeout 40//显示几个计时器的值Hello due in 00:00:05//距离下次发送Hello 包的时间Supports Link-local Signaling (LLS)//支持LLSCisco NSF helper support enabledIETF NSF helper support enabled//以上两行表示启用了IETF 和Cisco 的NSF 功能Index 1/1, flood queue length 0Next 0x0(0)/0x0(0)Last flood scan length is 1, maximum is 1Last flood scan time is 0 msec, maximum is 0 msecNeighbor Count is 1, Adjacent neighbor count is 1//邻居的个数以及已建立邻接关系的邻居的个数Adjacent with neighbor 1.1.1.1//已经建立邻接关系的邻居路由器IDSuppress hello for 0 neighbor(s)//没有进行Hello 抑制show ipospf neighbor 查看邻居show ipospf database 链路状态通告表show ipospf interface g0/0 查看ospf的DR/BDR以及邻居关系和邻接关系的路由器,如Neighbor Count is 3, Adjacent neighbor count is 3debug ipospfadj该命令显示OSPF 邻接关系创建或中断的过程,与clear ipospf process 合用二、解决环路方法以及更改cost值:三、查看认证类型:①、R1#show ipospf interface s0/0/0 接口下查看Simple password authentication enabled以上输出最后一行信息表明该接口启用了简单口令认证。

OSPF协议报文认证分析与安全研究

OS F报 文 头 格 式 , 中 Au y e字 段 定 义 了 认 证 类 型 ( P 其 Tp 目

取 明文 口令 后 , 可 使 用 该 口令 以合 法 的 身 份 进 行 攻 击 。 即

路 由器 每 隔 一 定 的 时 间 发 送 一 次 Hel 据 包 , 以 发 现 、 l o数 用

第 一步、 O P 在 S F分 组 报 文 的 最 后 (P报 文 C C 之 前 ) I R 第 二 步 、 5散 列 函 数 的 构 造 , 第 一 步 生 成 的 消 息 , MD 将

据 包 会 以 组 播 的 形 式 发送 。 最 新 的 R C 3 8规 定 O P F 22 S F协 议 的 五 种 报 文 都 有 相 同

第 三步 、 MD 用 5算 法 对 第 二 步 中 的 散 列 函 数 计 算 其 散 第 四步 、 第 三 步 中产 生 的 1 用 6字 节 散 列 值 替 换 第 一 步 从 第 一 步 到第 四 步 过 程 中 没 有 计 算 该 1 6字 节 信 息 的 分 析完 认 证 后 , 们 再 分 析 一 下 认 证 的安 全性 问 题 。 我 无 认 证 时 , 通 信 设 备 的攻 击 只 要 能 “ 入 ” 理 链 路 , 对 窃 物 简 单 明文 认 证 时 , 通 信 设 备 的攻 击 也 只 要 能 “ 入 ” 对 窃

物理链路 , 听物理链路 上 的 O P 监 S F路 由 协 议 报 文 , 接 获 直

态 数 据 库 过 程 中 的 初 始 序 列 号 和 交 换 所 有 的 L A 数 据 包 头 列 值 , 生 1 节 的 消 息 摘 要 。 S 产 6字

D D交 换 过 程 发 现 的 本 路 由器 中 没 有 的 或 已 过 时 的 L A B S 已 经 写 入 到 OS F分 组 报 文 中 的公 共 密 钥 , 成 加 密过 程 。 P 完

OSPF 的四种认证方式总结

OSPF 的四种认证方式OSPF的四种认证,基于区域的认证两种:简单口令认证,MD5。

基于链路的认证有两种:简单口令认证,MD5。

简单介绍一下:基于区域的简单口令认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authenticationRouter(config)#int s1/3Router(config-if)#ip ospf authentication-key tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于区域的MD5认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authentication message-digestRouter(config)#int s1/3Router(config-if)#ip ospf message-digest-key 1 md5 tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于链路的简单口令认证:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key tyt这个很简单,在R3上的配置也是这样的基于链路的MD5认证的配置:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authentication message-digestRouter(config-if)#ip ospf message-digest-key 1 md5 tyt其实在认证配置方面很简单!因为文档太小的话,文库会不认上传,所以在后面加些无关紧要的东西,可以删掉!实验 1-2:在NAT中使用Access List 和Route Maps【实验目的】:在本次实验中,你需要使用网络地址转换(NAT)去允许内网路由器(PxR3 和 PxR4)从TFTP服务器下载配置文件为了完成本次实验,你需要完成下列任务:∙建立在NAT中需要使用的访问控制列表∙在NAT中使用ROUTE-MAPS执行分开的并发地址转换。

思科CCNA路由器配置——基于区域的OSPF简单认证配置实验详解

思科CCNA路由器配置——基于区域的OSPF简单认证配置实验详解本⽂实例讲述了思科CCNA基于区域的OSPF简单认证配置实验。

分享给⼤家供⼤家参考,具体如下:⼀、实验⽬的:掌握区域的OSPF简单认证⼆、拓扑图:三、具体步骤配置:(1)R1路由器配置Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R1R1(config)#interface s0/0/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#clock rate 64000R1(config-if)#no shutdown%LINK-5-CHANGED: Interface Serial0/0/0, changed state to downR1(config-if)#exitR1(config)#interface l0R1(config-if)#ip address 1.1.1.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#router ospf 1R1(config-router)#router-id 1.1.1.1R1(config-router)#network 192.168.1.0 0.0.0.255 area 0R1(config-router)#network 1.1.1.0 0.0.0.255 area 0R1(config-router)#area 0 authenticationR1(config-router)#interface s0/0/0R1(config-if)#ip ospf authentication-key 123R1(config-if)#end(2)R2路由器配置Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R2R2(config)#interface s0/0/0R2(config-if)#ip address 192.168.1.2 255.255.255.0R2(config-if)#clock rate 64000This command applies only to DCE interfacesR2(config-if)#no shutdownR2(config-if)#exitR2(config)#interface l0R2(config-if)#ip address 2.2.2.2 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#router ospf 1R2(config-router)#router-id 2.2.2.2R2(config-router)#network 192.168.1.0 0.0.0.255 area 0R2(config-router)#network 2.2.2.0 0.0.0.255 area 0R2(config-router)#area 0 authenticationR2(config-router)#interface s0/0/0R2(config-if)#ip ospf authentication-key 123R2(config-if)#end四、验证测试:1、检查端⼝是否启⽤了简单⼝令认证图中红⾊标记处信息表明端⼝启⽤了简单⼝令认证(2)检查区域是否采⽤了简单⼝令认证图中红⾊标记处表明区域0采⽤了简单⼝令认证(3)如果R1区域0没有启动认证,⽽R2区域0启动简单⼝令认证,则R2上出现下⾯的信息*Feb 10 11:03:03.071: OSPF: Rcv pkt from 192.168.12.1, Serial0/0/0 : Mismatch Authentication type. Input packet specified type 0, we use type 1(4)如果R1 和R2 的区域0 都启动简单⼝令认证,但是R2 的接⼝下没有配置密码或密码错误,则R2 上出现下⾯的信息:*Feb 10 10:55:53.071: OSPF: Rcv pkt from 192.168.12.1, Serial0/0/0 : Mismatch Authentication Key - Clear Text。

OSPF协议概述

OSPF协议概述一、协议介绍OSPF(Open Shortest Path First)是一种用于路由选择的链路状态路由协议。

它是一个开放标准的协议,由IETF(Internet Engineering Task Force)制定并广泛应用于大型企业网络和互联网。

OSPF协议基于Dijkstra算法,通过收集网络中的链路状态信息,计算出最短路径,并将最短路径的信息传播给其他路由器,从而实现网络中的路由选择。

二、协议特点1. 分层结构:OSPF协议将网络划分为不同的区域(Area),每个区域内部有一个主干区域(Backbone Area),区域之间通过区域边界路由器(Area Border Router)相连。

这种分层结构可以减少网络中路由器之间的通信负载,提高网络的可扩展性。

2. 支持多种网络类型:OSPF协议支持多种网络类型,包括点对点网络、广播网络、非广播多点网络和虚拟链路网络。

不同类型的网络可以根据其特点选择合适的OSPF配置方式。

3. 动态路由更新:OSPF协议可以根据网络中链路状态的变化动态更新路由表,从而实现快速的路由收敛。

当网络中某个链路发生故障或者恢复时,OSPF协议可以自动调整路由,选择最优路径。

4. 网络可靠性:OSPF协议支持路由器之间的热备份,即备用路由器可以在主路由器发生故障时接管路由功能,确保网络的连通性。

此外,OSPF协议还支持对链路的负载均衡,提高网络的可靠性和性能。

5. 安全性:OSPF协议支持认证机制,可以对路由器之间的邻居关系进行认证,防止未经授权的路由器加入网络。

同时,OSPF协议还支持对路由更新信息进行加密,保护路由信息的安全性。

三、OSPF协议的工作原理1. 邻居发现:OSPF协议通过Hello消息进行邻居发现,路由器发送Hello消息到相邻路由器,如果收到相应的Hello消息回应,则建立邻居关系。

2. 链路状态信息交换:建立邻居关系后,路由器之间开始交换链路状态信息。

ospf路由协议包的安全认证

此 口令的长度不超过 8个字节 , 区域上各链路接 口的 口 令可取不同的内容 , 但邻居之间的口令必须相同 在链

路 接 口加 上 口令 后 ,可 用 ae atet ao ( 域 认 ra u ni t n 区 h ci 证 ) 命令 来激 活 类型 l 证 , 图 l 认 如 所示 3MD . 5密 码 认 证 对于 MD 5安 全认 证算 法 , 发送 方 利 用 类 型 2 证 , 认

维普资讯

技

术

Te hn lgy c oo

5 置 文件 中的 口令不显 示 出来 酒己

区域 1 5 区域 0 区域 2 5

1 2-0. ./ 0 7 2 12 3 l 8.. / 4 0. 1 12

、

’

以上 配置 文 件 中的 口令是显 示 出

接 收到不 真实 的路 由协议包都会对 网络造 成致命 的灾

难 , 此 , 由器 对 所 接 收 到 的 路 由 协 议 包 进 行 认 证 是 因 路 很 重 要 的 本 文将 就 Cso 由器 及 op 协 议 ( i 路 e sf 主要 考 虑到 CsoIS及此 协 议 支持 M 5认证 ) 述路 由协议 i O e D 论 包 的认 证 1协 议 包 的 认 证 选 择 .

置对 op 协 议 包 的认 证 时 , 须 在整 个 区 域 的范 同 内进 sf 必

行这 种 配置

表 1

类 型

类型 0

径 ,如在路 由器的通信 口上设 置访问列表 以及认证等:

在 网络 路 由协 c 义的运 转 过 程 中 , 由器 所接 收 到 的协 议 路 包对 于 网络 路 由的确 定非 常 重 要 。路 由器 根据 这些 协 议 包 汁算 路 由并 在路 由表 中增 加或 刷 新 相 应 的路 由 ( 果 如 路 由表 中 原 来 已存 在 此 条路 由 ,则 只须 将 接 收 时 间 刷 新, 否则就 在 路 由表 中添 加 此 路 由 ) 从 而 为网络 上府 用 ,

OSPF认证

成功的简单密码身份验证示例

简单密码身份验证故障排除示例

简单密码身份验证故障排除示例

(1)如果在R1的一个接口上配置了简单密码身份验 证,但在R2的接口上没有配置,两台路由器将无 法通过该链路建立邻接关系。 各种OSPF身份验证类型的编码如下: OSPF Null:0类 简单密码:1类 MD5:2类 (2)在R1和R2上都配置了简单密码身份验证,但 密码不同。

1.配置简单密码身份验证 (2)设置认证口令,使用接口配置命令 ip ospf authentication-key password 指定一个密码(密钥),用于对邻接路由器进 行OSPF简单密码身份验证。参数 password是由可通过键盘输入的任何字符 组成的字符串,最长8个字符。

使用该命令指定的密码将被用作“密钥”, Cisco IOS发送路由协议分组时,将其直接 插入到OSPF报头中。在每个接口上可以指 定不同的密码,但同一个网络中的所有邻 接路由器都必须使用相同的密码,这样才 能交换OSPF信息。

如果在路由器之间正确地配置了身份验证, 将建立OSPF邻接关系、交换路由更新并将 OSPF路由加入路由表中。 可能导致OSPF身份验证故障的原因如下: OSPF (1)没有在两台路由器上都配置身份验证 (2)两台路由器配置的身份验证类型不同 (3)两台路由器配置的密码不同

命令debug ip ospf obj显示与OSPF邻接相 关的事件,对于排除身份验证故障很有帮 助。

默认情况下,OSPF使用身份验证方法null,即不 对通过网络交换的路由选择信息进行身份验证。 OSPF还支持其他两种身份验证方法:简单密码 身份验证(也叫明文身份验证)和MD5身份验证。 按认证作用的范围分为: 区域范围认证:区域内所有路由器都启用认证功 能 接口范围认证:在任意两个直连接口间启用认证 功能

OSPF三种安全认证方式

声明 接口(interface) 进程(router ospf process-id) 进程(router ospf process-id)

1. 链路认证 (A)明文认证 (1)设置密钥,进接口:

ip ospf authentication-key password

(2)指定身ห้องสมุดไป่ตู้验证方式,进接口:

ip ospf authentication

255.255.255.0 255.255.255.0

R3: s1/1 s1/0

23.1.1.3 34.1.1.3

255.255.255.0 255.255.255.0

R4: s1/0 34.1.1.4

loopback 0 4.4.4.4

255.255.255.0 255.255.255.0

router ospf 110 router-id 81.1.1.1 network 1.1.1.0 0.0.0.255 area 0 network 12.1.1.0 0.0.0.255 area 0 router ospf 110 router-id 82.2.2.2 network 12.1.1.0 0.0.0.255 area 0 network 23.1.1.0 0.0.0.255 area 1 router ospf 110 router-id 83.3.3.3 network 23.1.1.0 0.0.0.255 area 1 network 34.1.1.0 0.0.0.255 area 0 router ospf 110 router-id 84.4.4.4 network 4.4.4.0 0.0.0.255 area 0 network 34.1.1.0 0.0.0.255 area 0

配置OSPF身份验证和MD5验证

步骤 1. 将R1 配置为使用OSPF 简单身份验证。

要在R1 上启用简单身份验证,请在全局配置提示符下使用router ospf 1 命令进入路由器配置模式。

然后发出area 0 authentication 命令以启用身份验证。

R1(config)#router ospf 1R1(config-router)#area 0 authentication00:02:30: %OSPF-5-ADJCHG: Process 1, Nbr 10.2.2.1 on Serial0/0/0 from FULL toDOWN, Neighbor Down: Dead timer expired00:02:30: %OSPF-5-ADJCHG: Process 1, Nbr 10.2.2.1 on Serial0/0/0 from FULL toDown: Interface down or detachedarea 0 authentication命令可对区域0 中的所有接口启用身份验证。

通常,在R1 上只需使用该命令便可成功配置身份验证,因为R1 无须支持任何其它类型的身份验证。

最后,您将看到一条说明R1 与R2 的相邻关系已解除的控制台消息。

R1 路由表中的所有OSPF 路由全都消失,直至它能够向R2 验证路由。

即使未配置口令,R1 仍会要求所有邻居在OSPF 路由消息和更新中使用身份验证。

要为R1 配置简单身份验证口令,请进入连接至R2 的链路所对应的接口配置模式。

然后发出 ip ospf authentication-key cisco123命令。

该命令将身份验证口令设置为cisco123。

R1(config-router)#interface S0/0/0R1(config-if)#ip ospf authentication-key cisco123步骤 2. 将R2 配置为使用OSPF 简单身份验证。

配置OSPF认证详解-电脑资料

配置OSPF认证详解-电脑资料由于考试出了关于OSPF身份认证的题,有的同学对OSPF认证不是太熟悉,我就写了这篇文章希望对大家有所帮助,。

OSPF认证分为区域认证和接口认证,加密方法分为简单加密和MD5加密。

(下面所讲的都是在网络设备正确安装配置,OSPF协议正常运行,网络全互联状态下)(一)首先先讲下接口下的认证:1.接口下基于明文的认证R1(config)#interface serial 1/1R1(config-if)#ip ospf authenticationR1(config-if)#ip ospf authentication-key freeR1(config-if)#exit这时候debug会出现以下信息00:30:33: OSPF: 192.168.1.5 address 192.168.1.2 on Serial1/1 is dead00:30:33: OSPF: 192.168.1.5 address 192.168.1.2 on Serial1/1 is dead, state DOWN00:30:33: %OSPF-5-ADJCHG: Process 1, Nbr 192.168.1.5 on Serial1/1 from FULL to DOWN, Neighbor Down: Dead timer expired00:30:35: OSPF: Rcv pkt from 192.168.1.2, Serial1/1 : Mismatch Authentication type. Input packet specified type 0, we use type 100:54:45: OSPF: Rcv pkt from 192.168.1.2, Serial1/1 : Mismatch Authentication Key - Clear Text大意为认证的失败导致邻居关系DOWN,明文认证。

网络安全ospf

网络安全ospf网络安全是信息时代的重要问题之一,对于网络的安全性保障至关重要。

OSPF(Open Shortest Path First)是一种动态路由协议,它用于在大型网络中自动选择最佳路径,并且能够随时调整路由,以保证数据包能够以最佳路径传输。

然而,由于OSPf协议的开放性,也给网络安全带来了一些潜在的威胁和漏洞。

首先,OSPF协议的开放性意味着它在网络中传输的数据包是可见的,这就使得攻击者可以分析和篡改数据包内容,从而导致数据安全问题。

为了避免这种情况,使用加密技术对传输的数据包进行保护是十分必要的。

其次,OSPF协议使用安全性较低的认证方式。

它只使用了简单的明文密码进行身份验证,在面对具有高级攻击技术的攻击者时,很容易被破解。

因此,建议使用更强大的身份验证方式,例如使用数字证书来提高安全性。

此外,OSPF协议在网络中的路由器之间通信时,没有对数据的完整性进行校验。

这就使得攻击者可以以欺骗的方式向网络中的路由器发送虚假信息,从而导致路由器选择错误的路径。

为了有效地防止此类攻击,可以使用数字签名技术对数据进行完整性校验。

最后,对于网络中的OSPF路由器,应对其进行严格的管控和管理。

因为任何一个恶意的或未经授权的路由器都可以破坏整个网络的安全性。

因此,确保只有合法的和经过授权的路由器可以参与OSPF协议的通信非常重要。

综上所述,为了确保OSPF协议在网络中的安全性,可以采取一些具体的措施和安全策略,如数据包加密、强化的身份验证、完整性校验以及路由器的严格管控管理。

通过这些措施,可以加强网络安全,提高网络的抵抗攻击的能力。

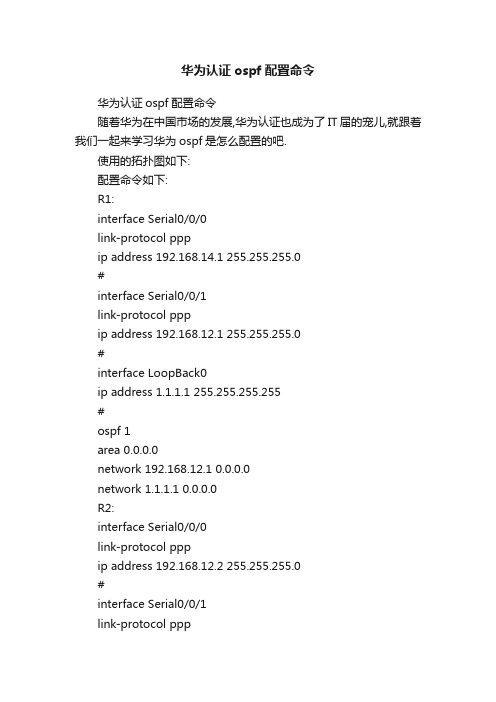

华为认证ospf配置命令

华为认证ospf配置命令华为认证ospf配置命令随着华为在中国市场的发展,华为认证也成为了IT届的宠儿,就跟着我们一起来学习华为ospf是怎么配置的吧.使用的拓扑图如下:配置命令如下:R1:interface Serial0/0/0link-protocol pppip address 192.168.14.1 255.255.255.0#interface Serial0/0/1link-protocol pppip address 192.168.12.1 255.255.255.0#interface LoopBack0ip address 1.1.1.1 255.255.255.255#ospf 1area 0.0.0.0network 192.168.12.1 0.0.0.0network 1.1.1.1 0.0.0.0R2:interface Serial0/0/0link-protocol pppip address 192.168.12.2 255.255.255.0#interface Serial0/0/1link-protocol pppip address 192.168.23.2 255.255.255.0#interface LoopBack0ip address 2.2.2.2 255.255.255.255#ospf 1area 0.0.0.0network 192.168.12.2 0.0.0.0network 192.168.23.2 0.0.0.0network 2.2.2.2 0.0.0.0R3:interface Serial0/0/0link-protocol pppip address 192.168.23.3 255.255.255.0#interface Serial0/0/1link-protocol pppip address 192.168.35.3 255.255.255.0#interface LoopBack0ip address 3.3.3.3 255.255.255.255#ospf 1area 0.0.0.0network 192.168.23.3 0.0.0.0network 3.3.3.3 0.0.0.0配置命令对于学习cisco的'学员可能会有一点绕,但是敲的时候也是很有意思的.结果如下:R1:[Huawei]dis ip rouRoute Flags: R - relay, D - download to fib------------------------------------------------------------------------------Routing Tables: PublicDestinations : 12 Routes : 12Destination/Mask Proto Pre Cost Flags NextHop Interface1.1.1.1/32 Direct 0 0 D 127.0.0.1 LoopBack02.2.2.2/32 OSPF 10 1562 D 192.168.23.2 Serial0/0/13.3.3.3/32 OSPF 10 3124 D 192.168.23.2 Serial0/0/1127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0192.168.12.0/24 Direct 0 0 D 192.168.12.1 Serial0/0/1192.168.12.1/32 Direct 0 0 D 127.0.0.1 Serial0/0/1192.168.23.0/24 OSPF 10 3124 D 192.168.23.2 Serial0/0/1192.168.23.2/32 Direct 0 0 D 192.168.23.2 Serial0/0/1R1:[Huawei]ping 3.3.3.3 ip-forwardingPING 3.3.3.3: 56 data bytes, press CTRL_C to breakReply from 3.3.3.3: bytes=56 Sequence=1 ttl=254 time=60 msReply from 3.3.3.3: bytes=56 Sequence=2 ttl=254 time=60 msReply from 3.3.3.3: bytes=56 Sequence=3 ttl=254 time=30 msReply from 3.3.3.3: bytes=56 Sequence=4 ttl=254 time=30 msReply from 3.3.3.3: bytes=56 Sequence=5 ttl=254 time=70 ms--- 3.3.3.3 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 30/50/70 ms路由学习没有任何问题,ping通测试也是OK的,这就是所有ospf 的基本配置了.【华为认证ospf配置命令】。

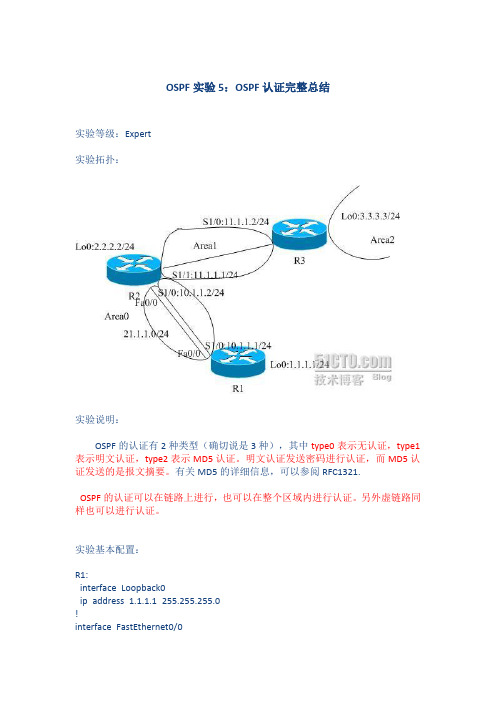

OSPF实验5:OSPF认证完整总结

OSPF实验5:OSPF认证完整总结实验等级:Expert实验拓扑:实验说明:OSPF的认证有2种类型(确切说是3种),其中type0表示无认证,type1表示明文认证,type2表示MD5认证。

明文认证发送密码进行认证,而MD5认证发送的是报文摘要。

有关MD5的详细信息,可以参阅RFC1321.OSPF的认证可以在链路上进行,也可以在整个区域内进行认证。

另外虚链路同样也可以进行认证。

实验基本配置:R1:interface Loopback0ip address 1.1.1.1 255.255.255.0!interface FastEthernet0/0ip address 21.1.1.1 255.255.255.0 duplex half!router ospf 10router-id 1.1.1.1log-adjacency-changesnetwork 10.1.1.0 0.0.0.255 area 0 network 21.1.1.0 0.0.0.255 area 0 R2:interface Loopback0ip address 2.2.2.2 255.255.255.0 !interface FastEthernet0/0ip address 21.1.1.2 255.255.255.0 duplex half!interface Serial1/0ip address 10.1.1.2 255.255.255.0 serial restart-delay 0!interface Serial1/1ip address 11.1.1.1 255.255.255.0 serial restart-delay 0!router ospf 10router-id 2.2.2.2log-adjacency-changesarea 1 virtual-link 3.3.3.3 network 10.1.1.0 0.0.0.255 area 0 network 11.1.1.0 0.0.0.255 area 1 network 21.1.1.0 0.0.0.255 area 0 R3:interface Loopback0ip address 3.3.3.3 255.255.255.0 !interface Serial1/0ip address 11.1.1.2 255.255.255.0 serial restart-delay 0!router ospf 10router-id 3.3.3.3log-adjacency-changesarea 1 virtual-link 2.2.2.2network 3.3.3.0 0.0.0.255 area 2network 11.1.1.0 0.0.0.255 area 1认证配置:1.在R1和R2的串行链路上进行OSPF明文认证:首先先在R1上做如下配置,看在R1配置完认证,R2还没有配置认证的时候的情况:R1(config)#int s1/0R1(config-if)#ip ospf authentication(启用认证)R1(config-if)#ip ospf authentication-key cisco(配置密码)通过debug工具我们可以看到如下信息:*Aug 15 22:51:54.275: OSPF: Rcv pkt from 10.1.1.2, Serial1/0 : MismatchAuthentication type. Input packet specified type 0, we use type 1这里的type0是指对方没有启用认证,type1是明文认证。

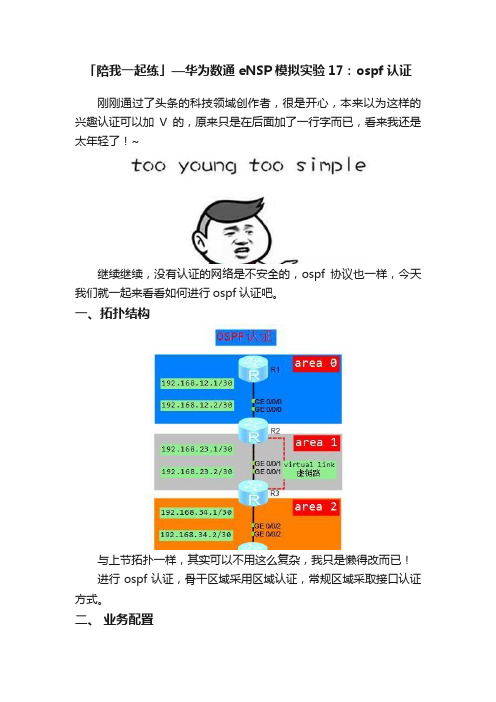

「陪我一起练」—华为数通eNSP模拟实验17:ospf认证

「陪我一起练」—华为数通eNSP模拟实验17:ospf认证刚刚通过了头条的科技领域创作者,很是开心,本来以为这样的兴趣认证可以加V的,原来只是在后面加了一行字而已,看来我还是太年轻了!~继续继续,没有认证的网络是不安全的,ospf协议也一样,今天我们就一起来看看如何进行ospf认证吧。

一、拓扑结构与上节拓扑一样,其实可以不用这么复杂,我只是懒得改而已!进行ospf认证,骨干区域采用区域认证,常规区域采取接口认证方式。

二、业务配置上节的配置保持不变,下面只帖出新增加(高亮)的认证命令。

R1路由器ospf区域(area0)认证认证方式md5,cipher为密文显示,密码为fight。

R2路由器ospf区域(area0)认证认证方式与R1路由器相同。

R2路由器ospf接口(area1)认证认证方式simple(明文),密码为addoil。

R3路由器ospf接口(area1)认证与R2路由器认证方式及密码相同。

请注意虚链路相当于是骨干区域area 0的延伸,那么骨干区域做了认证,延伸部分的虚链路也需要参与认证,R3作为虚链路的端点,同样配置区域认证。

虚链路area 0区域认证与R1和R2路由器认证方式及密码相同。

Area 2区域不做认证,R4路由器不需要配置。

以上命令即实现了ospf的认证功能。

三、配置验证配置验证也是比较简单检查相同区域内是否均配置了认证、邻居关系知否建立、是否学习到路由等。

还可以使用dis ospf brief命令,查看加密方式。

四、实验结论Ospf认证主要有两种区域认证和接口认证。

Ospf认证方式不建议采用simple(明文)方式,此方式认证密码会以明文的方式包含于ospf报文中,很不安全,推荐使用md5方式。

上图是我配置好之后做的抓包,在报文中明显能够看到认证密码为“addoil”。

而md5加密方式的密码是无法破解的。

请区分认证方式和密码显示方式是不同的概念。

一旦骨干区域(area 0)开启了区域认证,虚链路的端点设备也同样要开启area 0的区域认证,否则虚链路无法建立。

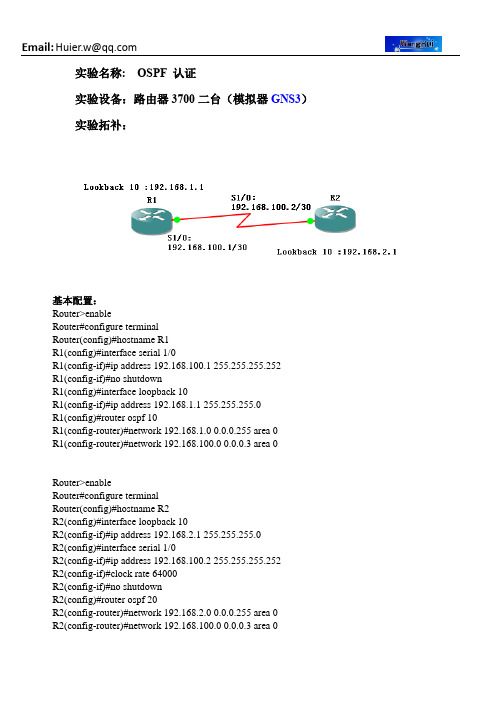

OSPF 认证

实验名称:OSPF 认证实验设备:路由器3700二台(模拟器GNS3)实验拓补:基本配置:Router>enableRouter#configure terminalRouter(config)#hostname R1R1(config)#interface serial 1/0R1(config-if)#ip address 192.168.100.1 255.255.255.252R1(config-if)#no shutdownR1(config)#interface loopback 10R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config)#router ospf 10R1(config-router)#network 192.168.1.0 0.0.0.255 area 0R1(config-router)#network 192.168.100.0 0.0.0.3 area 0 Router>enableRouter#configure terminalRouter(config)#hostname R2R2(config)#interface loopback 10R2(config-if)#ip address 192.168.2.1 255.255.255.0R2(config)#interface serial 1/0R2(config-if)#ip address 192.168.100.2 255.255.255.252R2(config-if)#clock rate 64000R2(config-if)#no shutdownR2(config)#router ospf 20R2(config-router)#network 192.168.2.0 0.0.0.255 area 0R2(config-router)#network 192.168.100.0 0.0.0.3 area 0认证方式:一、明文认证R1 配置R1(config)#interface serial 1/0R1(config-if)#ip ospf authentication /**在所有参与OSPF进程的接口启用明文验证R1(config-if)#ip ospf authentication-key cisco /**设置明文口令R1(config)#interface loopback 10R1(config-if)#ip ospf authenticationR1(config-if)#ip ospf authentication-key ciscoR1(config)#router ospf 10R1(config-router)#area 0 authentication /**声明在Area 0 使用明文验证R2配置R2(config)#interface serial 1/0R2(config-if)#ip ospf authenticationR2(config-if)#ip ospf authentication-key ciscoR2(config)#interface loopback 10R2(config-if)#ip ospf authenticationR2(config-if)#ip ospf authentication-key ciscoR2(config)#router ospf 20R2(config-router)#area 0 authentication二、MD5认证R1 配置R1(config)#interface serial 1/0R1(config-if)#no ip ospf authentication-key /**取消以前的明文密码R1(config-if)#ip ospf authentication message-digest /**启用MD5的密文验证R1(config-if)#ip ospf message-digest-key 1 md5 cisco /**设置密文验证的口令R1(config)#interface loopback 10R1(config-if)#no ip ospf authentication-keyR1(config-if)#ip ospf authentication message-digestR1(config-if)#ip ospf message-digest-key 1 md5 ciscoR1(config)#router ospf 10R1(config-router)#area 0 authentication message-digest /**声明Area 0 使用密文验证R2 配置R2(config)#interface serial 1/0R2(config-if)#no ip ospf authentication-keyR2(config-if)#ip ospf authentication message-digestR2(config-if)#ip ospf message-digest-key 1 md5 ciscoR2(config)#interface loopback 10R2(config-if)#no ip ospf authentication-keyR2(config-if)#ip ospf authentication message-digestR2(config-if)#ip ospf message-digest-key 1 md5 ciscoR2(config)#router ospf 20R2(config-router)#area 0 authentication message-digestR2#show ip ospf interface serial 1/0 /** 查看配置的验证。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一.OSPF区域认证

1.区域简单口令认证

R1(config)#router ospf 1

R1(config-router)#area 0 authentication //区域0启用简单口令认证

R1(config)#int s0/0

R1(config-if)#ip ospf authentication-key cisco //配置认证密码为cisco R2(config)#router ospf 1

R2(config-router)#area 0 authentication

R2(config)#int s0/0

R2(config-if)#ip ospf authentication-key cisco

实验调试

R1#show ip ospf

以上输出表明区域0采用了简单口令认证。

R1#show ip ospf int s0/0

以上输出最后一行信息表明该接口启用了简单口令认证。

R1#debug ip ospf packet

以上输出表明接收到认证类型为1的Hello数据包。

认证:

1).如果R1区域0没有启用认证,而R2区域0启用简单口令认证,则R2会出现下面的信息:

R2#debug ip ospf events

2).如果R1和R2的区域0都启用简单口令认证,但R2接口下没有配置密码或密码错误,则R2会出现下面的信息:

R2#debug ip ospf events

2.区域MD5认证

R1(config)#router ospf 1

R1(config-router)#area 0 authentication message-digest //区域0启用MD5认证

R1(config)#int s0/0

R1(config-if)#ip ospf message-digest-key 1 md5 cisco //配置认证Key ID 及密匙

R2(config)#router ospf 1

R2(config-router)#area 0 authentication message-digest

R2(config)#int s0/0

R2(config-if)#ip ospf message-digest-key 1 md5cisco

实验调试

R1#show ip ospf

以上输出表明区域0采用了MD5认证。

R1#show ip ospf int s0/0

以上输出最后两行信息表明该接口启用了MD5认证,而且使用密钥ID为1进行认证。

R1#debug ip ospf packet

以上输出表明接收到认证类型为2,Key ID为1,序列号为0x3C7ECCC1的Hello 数据包。

认证

1).如果R1的区域0启用MD5认证,而R2的区域0启用简单口令认证,则R2会出现下面的信息:

R2#debug ip ospf events

2).如果R1和R2的区域0都启用MD5认证,但R2的接口下没配置Key ID和密码或错误密码,则R2会出现下面的信息:

R2#debug ip ospf events

二.OSPF接口认证

1.接口简单口令认证

R1(config)#int s0/0

R1(config-if)#ip ospf authentication //接口启用简单口令认证

R1(config-if)#ip ospf authentication-key cisco //配置认证密码

R2(config)#int s0/0

R2(config-if)#ip ospf authentication

R2(config-if)#ip ospf authentication-key cisco

实验调试

R1#show ip ospf int s0/0

以上输出最后一行信息表明该接口启用了简单口令认证。

R1#debug ip ospf packet

以上输出表明接收到认证类型为1的Hello数据包。

认证:

1).如果R1的s0/0没有启用认证,而R2的s0/0启用简单口令认证,则R2会出现下面的信息:

R2#debug ip ospf

events

2).如果R1和R2的s0/0都启用简单口令认证,但R2的s0/0没有配置密码或密码错误,则R2会出现下面的信息:

R2#debug ip ospf events

2.接口MD5认证

R1(config)#int s0/0

R1(config-if)#ip ospf authentication message-digest //接口启用MD5认证

R1(config-if)#ip ospf message-digest-key 1 md5 cisco //配置认证Key ID 及密匙

R2(config)#int s0/0

R2(config-if)#ip ospf authentication message-digest

R2(config-if)#ip ospf message-digest-key 1 md5 cisco

实验调试

R1#show ip ospf int s0/0

以上输出最后两行信息表明该接口启用了MD5认证,而且使用密钥ID为1进行认证。

R1#debug ip ospf packet

以上输出表明接收到认证类型为2,Key ID为1,序列号为0x3C7EC76D的Hello 数据包。

认证

1).如果R1的s0/0启用MD5认证,而R2的s0/0启用简单口令认证,则R2会出现下面的信息:

R2#debug ip ospf events

2).如果R1和R2的s0/0都启用MD5认证,但R2的s0/0没配置Key ID和密码或错误密码,则R2会出现下面的信息:

R2#debug ip ospf events。