OSPF邻居加密认证配置

OSPF协议原理及配置详解

OSPF协议原理及配置详解OSPF(Open Shortest Path First)是一种用于计算机网络中的内部网关协议(IGP),用于在大型网络中动态确定数据包的传输路径。

其算法基于Dijkstra最短路径算法,并支持IPv4和IPv6网络。

OSPF的工作原理如下:1. 链路状态数据库(Link State Database):每个OSPF路由器都维护着一个链路状态数据库,其中存储了它所连接的所有网络的信息,包括链路的状态、带宽、延迟等。

每个OSPF路由器通过发送链路状态更新(Link State Update)将自己的链路状态信息告知其他路由器。

2.路由器之间的邻居关系建立:OSPF路由器之间通过邻居发现过程建立邻居关系。

当一个OSPF路由器启动时,它会向网络广播HELLO消息来寻找其他路由器。

当两个路由器之间收到彼此的HELLO消息时,它们可以建立邻居关系。

3. 路由计算:每个OSPF路由器通过收集链路状态信息来计算最短路径。

路由器将链路状态信息存储在链路状态数据库中,并使用Dijkstra 最短路径算法来确定到达目标网络最短路径。

4.路由更新:当链路状态发生变化时,OSPF路由器将会发送更新消息通知其他路由器。

其他路由器接收到更新消息后,会更新自己的链路状态数据库,并重新计算最短路径。

OSPF的配置如下:1. 启用OSPF协议:在路由器配置模式下使用"router ospf"命令启用OSPF协议。

2. 配置区域(Area):将网络划分为不同的区域。

在配置模式下使用"area <区域号> range <网络地址> <网络掩码>"命令将网络地址加入到区域中。

3. 配置邻居:使用"neighbor <邻居IP地址>"命令来配置OSPF邻居关系。

邻居IP地址可以手动配置或通过HELLO消息自动发现。

ospf全部知识点总结

ospf全部知识点总结一、OSPF的基本概念1.1 OSPF的发展历程OSPF是由IETF(Internet Engineering Task Force)定义的开放标准,最初在RFC 1131中提出,随后在RFC 1247和RFC 1245中进行了修订,成为了OSPFv2的标准。

OSPFv3则是OSPF在IPv6环境下的扩展,定义在RFC 5340中。

OSPF发展至今已经成为互联网上使用最广泛的动态路由协议之一。

1.2 OSPF的基本特点OSPF是一种链路状态路由协议,和距离矢量路由协议相比,它具有更快的收敛速度、更灵活的路由选择和更好的可扩展性。

OSPF使用SPF算法计算最短路径,能够支持VLSM 和CIDR的IP地址分配,并且提供了可靠的路由数据交换。

1.3 OSPF的组成部分OSPF由路由器、链路、网络和邻居关系组成。

路由器负责OSPF协议的计算和路由表的更新,链路是指连接路由器之间的物理或逻辑链路,网络是指可以发送OSPF Hello消息的链路,邻居关系是指路由器之间建立的可靠的邻居关系,用于交换路由信息。

1.4 OSPF的工作原理OSPF使用Hello消息来发现邻居,并且建立邻居关系。

建立邻居关系后,路由器之间会交换LSA(Link State Advertisement)来收集网络拓扑信息。

然后使用SPF算法计算最短路径,并且更新路由表。

最后,OSPF使用LSA更新来维护网络状态,并且保证网络的稳定性。

二、OSPF的工作原理2.1 OSPF消息格式OSPF消息有Hello消息、LSA消息和LSU(Link State Update)消息。

Hello消息用于邻居发现和建立邻居关系,LSA消息用于交换路由信息,LSU消息用于路由表的更新。

2.2 OSPF的邻居关系OSPF使用Hello消息来发现邻居,并且建立邻居关系。

当路由器接收到相邻路由器的Hello消息,并且满足了协议规定的条件,邻居关系就会建立成功。

ospf

ospf:收集链路状态信息完全了解网络拓扑,使用spf算法自主的计算路径。

ospf特性:open 无类手动汇总层次化结构收敛快速触发更新等价负载均衡邻居表(邻接关系数据库):领居建立过程:init state:一方组播hello包two-way state:双方收到hello包形成邻居关系exstart state:交换bdb包选举dr/bdrexchange state:交换bdb包交换lsdb摘要。

loading state:交换lsufull state:完全邻接拓朴表(lsdb,链路状态数据库):同一区域内每个路由器的lsdb一致lsa:包含接口ip前缀、开销、优先级,包含于LSU中,遵循水平分割原则。

lsa序列号:lsa的生存周期为60分钟,30分钟定期刷新,没有被刷新lsa将会在60分钟后被丢弃ospf的五种包:hello、dbd、lsr、lsu、lsackdbd、lsr、lsu需lsack确认路由表区域:CISCO建议每个区域的路由器不应超过50台。

双层结构:中转区域:又称骨干区域或核心区域(area 0),用于流量的中转没有终端用户。

常规区域:连接终端用户用于数据的收发。

常规区域必须与骨干区域直连,常规区域间不能有直连链路。

常规区域包括标准区域、末节区域、绝对末节区域、次末节区域。

区域的设计:凭经验公司:核心层做area 0,汇聚和接入做常规区域整个ospf网络在同一个AS中ospf中的路由器指的是:接口骨干路由器:位于area 0abr:abr连接的区域数不应超过3个,abr也可以是asbrasbr:重分发配置ospf:r1(conftig)# router ospf 1r1(config)# network …………area 0(等同于ip ospf 1 area 0)验证OSPF:sh ip protocolssh ip router ospfsh ip ospf interfacesh ip ospfsh ip ospf neighbor detaildebug ip ospf eventsdebug ip ospf adjospf的网络类型(dead time=4*hello time)点到点(PPP、HDLC串口):直接邻接,hello-time 10s2、广播(LAN):选dr/bdr,hello-time 10sdrother与dr/bdr:邻接;drother之间:领居dr组播224.0.0.5;drother组播224.0.0.6dr的轮选:数值最大接口优先级(默认值1)ip ospf priority ?2、rid:环回地址、物理接口ip地址router-id ip address(次于优先级,ip地址可以为存在或不存在,不能指定其他路由器已有IP)dr稳定性,先到先得clear ip ospf process(清除ospf进程让dr重选;清除ospf进程邻居关系重新形成)3、ospf在nbma网络运行的公有模式:1、nbma:默认模式hello time 30s在hub-spoke拓朴,选dr/bdr,同一子网,中心路由器为dr/bdr边缘路由器(spoke)相互之间要做dlci的映射(dlci复用)中心路由器手动指定领居(如:nei 192.168.1.2 priority 0把spoke优先级设为0)2、p2m:hello time 30s同一子网,不选dr/bdr,多点fr子接口无需修改网络类型,邻接关系可以正常建立,但路由就没法学到,因此建议在多点fr子接口修改网络类型。

路由器交换机配置任务4.3OSPF基于区域的MD5认证

二.接口认证配置命令

Router (config)#interface 接口名称 Router (config-if)#ip ospf authentication [message-digest] Router (config-if)#ip ospf message-digest-key 1 md5 密码

四.OSPF基于接口的MD5认证配置示例

r0(config)#interface s0/0/0 r0(config-if)#ip ospf authentication message-digest //验证方式为MD5 r0(config-if)#ip ospf message-digest-key 1 md5 cisco //验证密码为cisco

r1(config)#interface s0/0/0 r1(config-if)#ip ospf authentication message-digest //验证方式为MD5 r1(config-if)#ip ospf message-digest-key 1 md5 cisco //验证密码为cisco

路由器交换机配置任务4.3OSPF基于区域的MD5认证

【实训目的】

配置基于区域的OSPF MD5认证,提高网络安全性。

【实训任务】

1.配置OSPF路由协议。 2.配置基于区域的OSPF MD5 认证。 3.验证测试OSPF MD5 认证。

OSPF认证

区域认证

一.区域认证配置命令

Router(config)#router ospf 进程号 Router (config-router)#area 区域号 authentication [message-digest] // 带上message-digest选项,加密方式为MD5;省略message-digest选项, 则加密方式为明文。 Router (config)#interface 接口名称 Router (config-if)#ip ospf message-digest-key 1 md5 密码 //在接口下应用认证,并设置验证密码。

OSPF协议原理与配置详解

快速响应: 如果DR 由于某种故障而失效,这时必须重新选举DR,并与之同步。这需要较长的时间,在这段时间内,路由计算是不正确的。为了能够缩短这个过程,OSPF提出了BDR(Backup Designated Router)的概念。 BDR 实际上是对DR 的一个备份,在选举DR 的同时也选举出BDR,BDR 也和本网段内的所有路由器建立邻接关系并交换路由信息。当DR 失效后,BDR 会立即成为DR,由于不需要重新选举,并且邻接关系事先已建立,所以这个过程是非常短暂的。 当然这时还需要重新选举出一个新的BDR,虽然一样需要较长的时间,但并不会影响路由计算。

OSPF和RIP的比较(1)

向本自治系统中所有路由器发送信息。这里使用的方法是洪泛法(flooding),这样,最终整个区域中所有的路由器都得到了这个信息的一个副本。而RIP协议是仅仅向自己相邻的几个路由器发送信息。 发送的信息就是与本路由器相邻的所有路由器的链路状态,这是路由器所知道的部分信息。链路状态就是说明本路由器都和哪些路由器相邻,以及该链路的“度量”。OSPF将这个“度量”用来表示费用、距离、时延、带宽等等。而RIP协议发送的信息是:“到所有网络的距离和下一跳路由器”。

OSPF和RIP的比较(2)

只有当链路状态发生变化时,路由器才用洪泛法向所有路由器发送此信息。而RIP不管网络拓扑有无发生变化,路由器之间都要定期交换路由器表的信息。

基本的OSPF协议

Router ID:一个32bit的无符号整数,是一台路由器的唯一标识,在整个自治系统内惟一。一般是手工配置。 有些厂家路由器支持自动从当前所有接口的IP地址自动选举一个IP地址作为ROUTER ID. OSPF报文直接封装在IP报文中传输。IP头部中协议号为89。 。

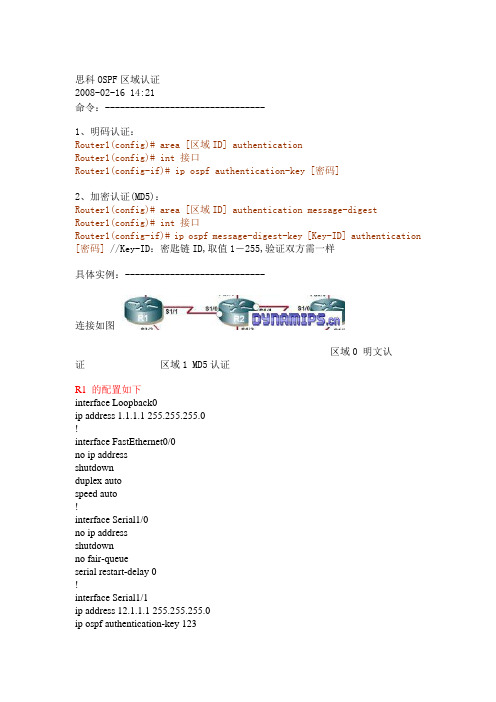

区域验证

思科OSPF区域认证2008-02-16 14:21命令:--------------------------------1、明码认证:Router1(config)# area [区域ID] authenticationRouter1(config)# int 接口Router1(config-if)# ip ospf authentication-key [密码]2、加密认证(MD5):Router1(config)# area [区域ID] authentication message-digestRouter1(config)# int 接口Router1(config-if)# ip ospf message-digest-key [Key-ID] authentication [密码] //Key-ID:密匙链ID,取值1-255,验证双方需一样具体实例:----------------------------连接如图区域0 明文认证区域1 MD5认证R1 的配置如下interface Loopback0ip address 1.1.1.1 255.255.255.0!interface FastEthernet0/0no ip addressshutdownduplex autospeed auto!interface Serial1/0no ip addressshutdownno fair-queueserial restart-delay 0!interface Serial1/1ip address 12.1.1.1 255.255.255.0ip ospf authentication-key 123serial restart-delay 0clock rate 64000!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!router ospf 1log-adjacency-changesarea 0 authenticationnetwork 1.1.1.1 0.0.0.0 area 0 network 12.1.1.1 0.0.0.0 area 0 !ip classlessip http server!!line con 0exec-timeout 0 0logging synchronousline aux 0line vty 0 4login!endR2 的配置如下:interface FastEthernet0/0no ip addressshutdownduplex autospeed auto!interface Serial1/0ip address 12.1.1.2 255.255.255.0 ip ospf authentication-key 123 serial restart-delay 0clock rate 64000!interface Serial1/1ip address 23.1.1.1 255.255.255.0ip ospf authentication-key 1 md5 123 serial restart-delay 0clock rate 64000!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!router ospf 1log-adjacency-changesarea 0 authenticationarea 1 authentication message-digest network 12.1.1.2 0.0.0.0 area 0 network 23.1.1.1 0.0.0.0 area 1!ip classlessip http server!!line con 0exec-timeout 0 0logging synchronousline aux 0line vty 0 4login!endR3 的配置如下:interface Loopback0ip address 3.3.3.3 255.255.255.0!interface FastEthernet0/0no ip addressshutdownduplex autospeed auto!interface Serial1/0ip address 23.1.1.2 255.255.255.0ip ospf authentication-key 1 md5 123 serial restart-delay 0clock rate 64000!interface Serial1/1no ip addressshutdownserial restart-delay 0!interface Serial1/2no ip addressshutdownserial restart-delay 0!interface Serial1/3no ip addressshutdownserial restart-delay 0!router ospf 1log-adjacency-changesarea 1 authentication message-digest network 3.3.3.3 0.0.0.0 area 1 network 23.1.1.2 0.0.0.0 area 1!ip classlessip http server!!line con 0exec-timeout 0 0logging synchronousline aux 0line vty 0 4login!end。

OSPF Authentication配置详解

OSPF Authentication配置详解在IOS12.0以前,如果在一个OSPF Area内任意一个接口上配置了认证,则所有area内的其它路由器的所有接口也必须配置认证。

在IOS12.0以后,允许在单独在一个接口上配置认证,与area内其它路由器无关。

命令语法:ip ospf authentication-key passwordip ospf message-digest-key key-id md5 passwordpassword:在特定接口、区域或Virtual Link上用于密码认证。

可以是1-8个字符串。

key-id:用于加密密码的密钥。

取值范围1-255。

key-id匹配检测是从小的ID到大的ID的。

大的ID被称为youngest-id。

key-id是基于接口、Virtual-link的,每个接口都有相应的一个key-id范围,相互之间key-id是分别开来的。

当ospf收到一个ospf packet时:1>检测packet中的认证类型与当前接口、链路或区域配置是否匹配。

0为无认证,1为明文认证,2为MD5认证。

2>检测packet中的密码是否匹配,如果是MD5认证则从key-id小的开始,找到一个匹配则结束。

无匹配则不能建立Adjacency关系。

链路两端必须配置相同的password和key-id。

Part I. AREA级明文认证!host r1description conn_to_r2ip add 192.168.1.1 255.255.255.0ip ospf authentication-key cisco!router ospf 100router-id 10.0.0.1net 192.168.1.0 0.0.0.255 area 0area 0 authentication!-------------------------------------------- !host r2!int s1/0description conn_to_r1ip add 192.168.1.2 255.255.255.0ip ospf authentication-key cisco!router ospf 100router-id 10.0.0.2net 192.168.1.0 0.0.0.255 area 0area 0 authentication!++++++++++++++++++++++++++++++service password-encryptionshow ip ospf neighbordebug ip ospf events++++++++++++++++++++++++++++++Part II. AREA级md5认证!host r1!int s1/0description conn_to_r2ip add 192.168.1.1 255.255.255.0ip ospf message-digest-key 1 md5 cisco!router ospf 100router-id 10.0.0.1net 192.168.1.0 0.0.0.255 area 0area 0 authentication message-digest!---------------------------------------------!int s1/0description conn_to_r1ip add 192.168.1.2 255.255.255.0ip ospf message-digest-key 1 md5 cisco!router ospf 100router-id 10.0.0.2net 192.168.1.0 0.0.0.255 area 0area 0 authentication message-digest!Part III. AREA级md5认证切换因为md5认证在收到时是从认证密码池中依次匹配密码的(密码ID从小到大),所以它可以同时配置多个密码,进而可以实现在多个密码中平滑的过度。

OSPF 的四种认证方式总结

OSPF 的四种认证方式OSPF的四种认证,基于区域的认证两种:简单口令认证,MD5。

基于链路的认证有两种:简单口令认证,MD5。

简单介绍一下:基于区域的简单口令认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authenticationRouter(config)#int s1/3Router(config-if)#ip ospf authentication-key tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于区域的MD5认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authentication message-digestRouter(config)#int s1/3Router(config-if)#ip ospf message-digest-key 1 md5 tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于链路的简单口令认证:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key tyt这个很简单,在R3上的配置也是这样的基于链路的MD5认证的配置:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authentication message-digestRouter(config-if)#ip ospf message-digest-key 1 md5 tyt其实在认证配置方面很简单!因为文档太小的话,文库会不认上传,所以在后面加些无关紧要的东西,可以删掉!实验 1-2:在NAT中使用Access List 和Route Maps【实验目的】:在本次实验中,你需要使用网络地址转换(NAT)去允许内网路由器(PxR3 和 PxR4)从TFTP服务器下载配置文件为了完成本次实验,你需要完成下列任务:∙建立在NAT中需要使用的访问控制列表∙在NAT中使用ROUTE-MAPS执行分开的并发地址转换。

ospf协议

OSPF协议1. 简介OSPF(Open Shortest Path First)是一种开放的链路状态路由协议,常被用于局域网(LAN)和广域网(WAN)中的内部网关协议(IGP)。

OSPF是基于Dijkstra算法的路由选择协议,它使用链路状态数据库(LSDB)来维护网络拓扑,并通过该拓扑信息计算最短路径。

OSPF具有以下特点:•支持VLSM(可变长子网掩码):不同子网可以使用不同的子网掩码,提高了IP地址的使用效率。

•支持分级路由:将网络划分为多个区域,降低了路由计算的复杂性。

•支持多路径:可以选择多条等价的路径作为备用路由,提高了网络的可靠性和容错性。

•支持无环路:OSPF使用了反向路径进行回路检测,确保路由没有环路。

2. OSPF网络拓扑OSPF网络拓扑由多个路由器组成,每个路由器都是一个LSDB的边界路由器(ABR)或区域边界路由器(ASBR)。

路由器之间通过链路互连,并通过Hello报文建立邻居关系。

OSPF将网络拓扑划分为多个区域(Area),每个区域由一个区域内部路由器(IR)负责管理。

OSPF区域间通过边界路由器(BR)进行转发,BR将区域内的路由信息汇总为一个摘要路由,然后广播到其他区域。

BR还负责处理区域之间的路由策略。

3. OSPF报文OSPF使用不同类型的报文来实现邻居发现、路由更新和链路状态同步等功能。

常用的报文类型包括:•Hello报文:用于建立邻居关系,确定相邻路由器的状态。

•DBD报文:用于数据库描述,包含路由器的数据库摘要。

•LSR报文:链路状态请求,用于请求邻居路由器的链路状态信息。

•LSU报文:链路状态更新,用于向邻居路由器发送自己的链路状态信息。

•LSAck报文:链路状态确认,用于确认邻居路由器发送的链路状态信息。

4. OSPF路由计算OSPF使用Dijkstra算法计算最短路径,每个路由器通过分析链路状态数据库(LSDB)来计算最短路径树(SPF树)。

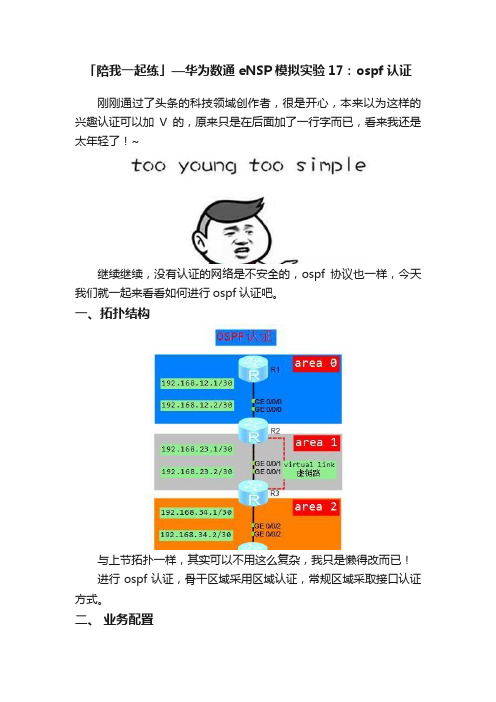

「陪我一起练」—华为数通eNSP模拟实验17:ospf认证

「陪我一起练」—华为数通eNSP模拟实验17:ospf认证刚刚通过了头条的科技领域创作者,很是开心,本来以为这样的兴趣认证可以加V的,原来只是在后面加了一行字而已,看来我还是太年轻了!~继续继续,没有认证的网络是不安全的,ospf协议也一样,今天我们就一起来看看如何进行ospf认证吧。

一、拓扑结构与上节拓扑一样,其实可以不用这么复杂,我只是懒得改而已!进行ospf认证,骨干区域采用区域认证,常规区域采取接口认证方式。

二、业务配置上节的配置保持不变,下面只帖出新增加(高亮)的认证命令。

R1路由器ospf区域(area0)认证认证方式md5,cipher为密文显示,密码为fight。

R2路由器ospf区域(area0)认证认证方式与R1路由器相同。

R2路由器ospf接口(area1)认证认证方式simple(明文),密码为addoil。

R3路由器ospf接口(area1)认证与R2路由器认证方式及密码相同。

请注意虚链路相当于是骨干区域area 0的延伸,那么骨干区域做了认证,延伸部分的虚链路也需要参与认证,R3作为虚链路的端点,同样配置区域认证。

虚链路area 0区域认证与R1和R2路由器认证方式及密码相同。

Area 2区域不做认证,R4路由器不需要配置。

以上命令即实现了ospf的认证功能。

三、配置验证配置验证也是比较简单检查相同区域内是否均配置了认证、邻居关系知否建立、是否学习到路由等。

还可以使用dis ospf brief命令,查看加密方式。

四、实验结论Ospf认证主要有两种区域认证和接口认证。

Ospf认证方式不建议采用simple(明文)方式,此方式认证密码会以明文的方式包含于ospf报文中,很不安全,推荐使用md5方式。

上图是我配置好之后做的抓包,在报文中明显能够看到认证密码为“addoil”。

而md5加密方式的密码是无法破解的。

请区分认证方式和密码显示方式是不同的概念。

一旦骨干区域(area 0)开启了区域认证,虚链路的端点设备也同样要开启area 0的区域认证,否则虚链路无法建立。

OSPF协议下可用命令areaOSPFareaparametersAreaarea-id后可跟的

OSPF协议下可用命令area OSPF area parametersArea area-id后可跟的参数:authentication Enable authentication可以设置认证message-digest Use message-digest authentication作用:在一个区域内使用md5 加密认证。

使用med 认证不仅安全可靠,而且更大的好处在于,可以定期更改密码,而不会出现断流情况。

default-cost Set the summary default-cost of a NSSA/stub area设置开销作用:Ospf 末梢到达外部的缺省度量值,值大小为0-16777215,缺省值为1,该值加到到达ABR 上的成本。

这个命令仅在ABR 上工作。

filter-list Filter networks between OSPF areas匹配前缀列表nssa Specify a NSSA area作用:将一个区域设置成NSSA 区,在NSSA 区域内ASBR 将始发类型7 的LSA 用来通告外部的网络。

用在ospfABR 以阻止ospf 区域间路由输入NSSA.也能在NSSA 产生一个OSPF 区域的缺省路由。

这使的NSSA 成为一个完全的存根区域。

通过Area area-id nssa default-infromation-orginate 将会在NSSA 区域内产生一条缺省路由no-summary产生一个NSSA的缺省路由,将阻止ospf 区域间路由。

总结:Area area-id nssa no-summary 将会在nssa 区域内产生一条缺省路由到达外部。

range Summarize routes matching address/mask (border routers only) sham-link Define a sham link and its parametersstub Specify a stub area作用::将一个区域设置成stub 区,stub 将阻止类型5 的LSA.,当一个区域被设置成stub 以后,将会在ABR 上产生一条缺省路由代替处部路由。

华为OSPF理论和配置命令

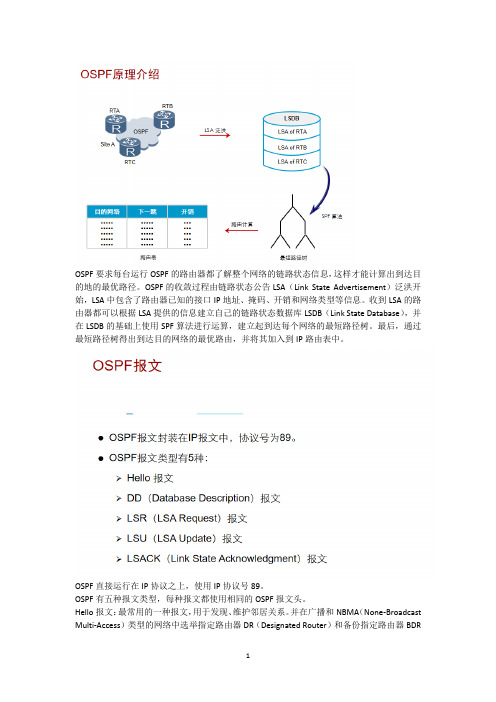

OSPF要求每台运行OSPF的路由器都了解整个网络的链路状态信息,这样才能计算出到达目的地的最优路径。

OSPF的收敛过程由链路状态公告LSA(Link State Advertisement)泛洪开始,LSA中包含了路由器已知的接口IP地址、掩码、开销和网络类型等信息。

收到LSA的路由器都可以根据LSA提供的信息建立自己的链路状态数据库LSDB(Link State Database),并在LSDB的基础上使用SPF算法进行运算,建立起到达每个网络的最短路径树。

最后,通过最短路径树得出到达目的网络的最优路由,并将其加入到IP路由表中。

OSPF直接运行在IP协议之上,使用IP协议号89。

OSPF有五种报文类型,每种报文都使用相同的OSPF报文头。

Hello报文:最常用的一种报文,用于发现、维护邻居关系。

并在广播和NBMA(None-Broadcast Multi-Access)类型的网络中选举指定路由器DR(Designated Router)和备份指定路由器BDR(Backup Designated Router)。

DD报文:两台路由器进行LSDB数据库同步时,用DD报文来描述自己的LSDB。

DD报文的内容包括LSDB中每一条LSA的头部(LSA的头部可以唯一标识一条LSA)。

LSA头部只占一条LSA的整个数据量的一小部分,所以,这样就可以减少路由器之间的协议报文流量。

LSR报文:两台路由器互相交换过DD报文之后,知道对端的路由器有哪些LSA是本地LSDB 所缺少的,这时需要发送LSR报文向对方请求缺少的LSA,LSR只包含了所需要的LSA的摘要信息。

LSU报文:用来向对端路由器发送所需要的LSA。

LSACK报文:用来对接收到的LSU报文进行确认。

邻居和邻接关系建立的过程如下:Down:这是邻居的初始状态,表示没有从邻居收到任何信息。

Attempt:此状态只在NBMA网络上存在,表示没有收到邻居的任何信息,但是已经周期性的向邻居发送报文,发送间隔为HelloInterval。

OSPF 的四种认证方式总结

OSPF 的四种认证方式OSPF的四种认证,基于区域的认证两种:简单口令认证,MD5。

基于链路的认证有两种:简单口令认证,MD5。

简单介绍一下:基于区域的简单口令认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authenticationRouter(config)#int s1/3Router(config-if)#ip ospf authentication-key tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于区域的MD5认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authentication message-digestRouter(config)#int s1/3Router(config-if)#ip ospf message-digest-key 1 md5 tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于链路的简单口令认证:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key tyt这个很简单,在R3上的配置也是这样的基于链路的MD5认证的配置:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authentication message-digestRouter(config-if)#ip ospf message-digest-key 1 md5 tyt其实在认证配置方面很简单!因为文档太小的话,文库会不认上传,所以在后面加些无关紧要的东西,可以删掉!实验 1-2:在NAT中使用Access List 和Route Maps【实验目的】:在本次实验中,你需要使用网络地址转换(NAT)去允许内网路由器(PxR3 和 PxR4)从TFTP服务器下载配置文件为了完成本次实验,你需要完成下列任务:∙建立在NAT中需要使用的访问控制列表∙在NAT中使用ROUTE-MAPS执行分开的并发地址转换。

OSPF协议概述

OSPF协议概述一、协议介绍OSPF(Open Shortest Path First)是一种用于路由选择的链路状态路由协议。

它是一个开放标准的协议,由IETF(Internet Engineering Task Force)制定并广泛应用于大型企业网络和互联网。

OSPF协议基于Dijkstra算法,通过收集网络中的链路状态信息,计算出最短路径,并将最短路径的信息传播给其他路由器,从而实现网络中的路由选择。

二、协议特点1. 分层结构:OSPF协议将网络划分为不同的区域(Area),每个区域内部有一个主干区域(Backbone Area),区域之间通过区域边界路由器(Area Border Router)相连。

这种分层结构可以减少网络中路由器之间的通信负载,提高网络的可扩展性。

2. 支持多种网络类型:OSPF协议支持多种网络类型,包括点对点网络、广播网络、非广播多点网络和虚拟链路网络。

不同类型的网络可以根据其特点选择合适的OSPF配置方式。

3. 动态路由更新:OSPF协议可以根据网络中链路状态的变化动态更新路由表,从而实现快速的路由收敛。

当网络中某个链路发生故障或者恢复时,OSPF协议可以自动调整路由,选择最优路径。

4. 网络可靠性:OSPF协议支持路由器之间的热备份,即备用路由器可以在主路由器发生故障时接管路由功能,确保网络的连通性。

此外,OSPF协议还支持对链路的负载均衡,提高网络的可靠性和性能。

5. 安全性:OSPF协议支持认证机制,可以对路由器之间的邻居关系进行认证,防止未经授权的路由器加入网络。

同时,OSPF协议还支持对路由更新信息进行加密,保护路由信息的安全性。

三、OSPF协议的工作原理1. 邻居发现:OSPF协议通过Hello消息进行邻居发现,路由器发送Hello消息到相邻路由器,如果收到相应的Hello消息回应,则建立邻居关系。

2. 链路状态信息交换:建立邻居关系后,路由器之间开始交换链路状态信息。

路由器OSPF协议配置命令

思科路由器OSPF协议配置命令大全1.default redistribute cost配置引入外部路由时缺省的花费值,no default redistribute cost命令取消配置。

default redistribute cost costno default redistribute cost【参数说明】cost为花费值,范围1~65535之间的整数。

【命令模式】OSPF协议配置模式【使用指南】在OSPF将路由器上其它路由协议发现的路由引入作为自己的自治系统外部路由信息时,还需要一些额外的参数,包括:路由的缺省花费和缺省的标记等。

【举例】配置OSPF引入外部路由时缺省的花费值为10。

Quidway(config-router-ospf)#default redistribute cost 10【相关命令】default redistribute tagdefault redistribute type2. default redistribute interval配置OSPF引入外部路由的时间间隔,no default redistribute interval命令恢复缺省值。

default redistribute interval timeno default redistribute interval【参数说明】time为引入外部路由的时间间隔,以秒为单位,范围1~65535之间的整数。

【缺省情况】OSPF引入外部路由的时间间隔缺省为1秒。

【命令模式】OSPF协议配置模式【使用指南】由于OSPF总是要不停的引入外部的路由信息并将它们传播到整个自治系统中去,因此,有必要规定协议引入外部路由的时间间隔。

【举例】指定OSPF引入外部路由的时间间隔为2秒。

Quidway(config-router-ospf)#default redistribute interval 2【相关命令】default istribute limit3. default redistribute limit配置OSPF可引入路由数量的上限,no default redistribute limit命令恢复缺省值。

OSPF-配置简单的密码认证

OSPF-配 置 简 单 的 密 码 认 证

配置简单的密码认证 拓扑#conf t Router0(config)#inter s0/0/0 Router0(config-if)#clock rate 64000 Router0(config-if)#ip add 192.168.1.1 255.255.255.0 Router0(config-if)#no sh Router0(config-if)#exit Router0(config)#inter loopback 0 Router0(config-if)#ip add 10.1.1.1 255.255.255.0 Router0(config-if)#exit Router0(config)#router ospf 1 Router0(config-router)#network 10.1.1.0 0.0.0.255 area 0 Router0(config-router)#network 192.168.1.0 0.0.0.255 area 0 Router0(config-router)#exit Router0(config)#inter s0/0/0 Router0(config-if)#ipospf authentication Router0(config-if)#ipospf authentication-key yuxi Router0(config-if)#exit Router1: Router>en Router#conf t Router(config)#hostname Router1 Router1(config)#inter loopback 0 Router1(config-if)#ip add 10.2.2.2 255.255.255.0 Router1(config-if)#exit Router1(config)#inter s0/0/0 Router1(config-if)#ip add 192.168.1.2 255.255.255.0 Router1(config-if)#no sh Router1(config-if)#exit Router1(config)#router ospf 1 Router1(config-router)#network 192.168.1.0 0.0.0.255 area 0 Router1(config-router)#network 10.2.2.0 0.0.0.255 area 0 Router1(config-router)#exit

OSPF三种安全认证方式

声明 接口(interface) 进程(router ospf process-id) 进程(router ospf process-id)

1. 链路认证 (A)明文认证 (1)设置密钥,进接口:

ip ospf authentication-key password

(2)指定身ห้องสมุดไป่ตู้验证方式,进接口:

ip ospf authentication

255.255.255.0 255.255.255.0

R3: s1/1 s1/0

23.1.1.3 34.1.1.3

255.255.255.0 255.255.255.0

R4: s1/0 34.1.1.4

loopback 0 4.4.4.4

255.255.255.0 255.255.255.0

router ospf 110 router-id 81.1.1.1 network 1.1.1.0 0.0.0.255 area 0 network 12.1.1.0 0.0.0.255 area 0 router ospf 110 router-id 82.2.2.2 network 12.1.1.0 0.0.0.255 area 0 network 23.1.1.0 0.0.0.255 area 1 router ospf 110 router-id 83.3.3.3 network 23.1.1.0 0.0.0.255 area 1 network 34.1.1.0 0.0.0.255 area 0 router ospf 110 router-id 84.4.4.4 network 4.4.4.0 0.0.0.255 area 0 network 34.1.1.0 0.0.0.255 area 0

OSPF协议原理与配置详解

调试OSPF协议的网络连通性

检查区域间的连通性

确认区域内和区域间的路由器能够正常通信。

检查OSPF路由汇总

配置正确的路由汇总,以确保网络的连通性。

检查OSPF下一跳地址

确认OSPF下一跳地址配置正确,以避免路由环路和黑洞路由问题。

05 OSPF协议的应用场景与 案例分析

OSPF协议在企业网络中的应用

02 路由器使用Dijkstra算法计算最短路径树,构建 路由表。

03 路由表中的每一项都包含目标网络、下一跳路由 器和接口等信息。

OSPF协议路由表的更新

当网络发生变化时,相关路由器会发送链路状态 更新报文,通知其他路由器网络变化情况。

收到更新报文的路由器会重新构建链路状态数据 库和路由表。

路由器之间通过OSPF协议的报文交互,实现路由 表的实时更新和维护。

3

路由器之间通过OSPF协议的报文交换链路状态 信息,并使用最短路径算法(Shortest Path Algorithm)来更新路由表。

OSPF协议的特点

支持区域划分

OSPF协议支持将大型网络划分 为多个区域(Area),每个区 域运行一个OSPF实例,维护一 个区域内路由的数据库,降低 了路由器的资源消耗。

使用OSPF版本3

03

在IPv6网络中,使用OSPF版本3替代OSPF版本2可

以减少路由器的资源消耗。

调试OSPF协议的路由问题

检查OSPF路由器间的链 路状态

通过查看OSPF邻居状态机,确认链路是否 正常工作。

检查OSPF路由表

查看OSPF路由表,确保正确的路由信息被学习。

使用调试命令

使用OSPF调试命令,如"debug ospf packet"和"debug ospf adjacency",以帮助 定位问题。

配置OSPF身份验证和MD5验证

步骤 1. 将R1 配置为使用OSPF 简单身份验证。

要在R1 上启用简单身份验证,请在全局配置提示符下使用router ospf 1 命令进入路由器配置模式。

然后发出area 0 authentication 命令以启用身份验证。

R1(config)#router ospf 1R1(config-router)#area 0 authentication00:02:30: %OSPF-5-ADJCHG: Process 1, Nbr 10.2.2.1 on Serial0/0/0 from FULL toDOWN, Neighbor Down: Dead timer expired00:02:30: %OSPF-5-ADJCHG: Process 1, Nbr 10.2.2.1 on Serial0/0/0 from FULL toDown: Interface down or detachedarea 0 authentication命令可对区域0 中的所有接口启用身份验证。

通常,在R1 上只需使用该命令便可成功配置身份验证,因为R1 无须支持任何其它类型的身份验证。

最后,您将看到一条说明R1 与R2 的相邻关系已解除的控制台消息。

R1 路由表中的所有OSPF 路由全都消失,直至它能够向R2 验证路由。

即使未配置口令,R1 仍会要求所有邻居在OSPF 路由消息和更新中使用身份验证。

要为R1 配置简单身份验证口令,请进入连接至R2 的链路所对应的接口配置模式。

然后发出 ip ospf authentication-key cisco123命令。

该命令将身份验证口令设置为cisco123。

R1(config-router)#interface S0/0/0R1(config-if)#ip ospf authentication-key cisco123步骤 2. 将R2 配置为使用OSPF 简单身份验证。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验十三OSPF邻居加密认证配置

试验目的:

掌握OSPF的邻居加密认证配置

背景描述:

你是一名高级技术支持工程师,某企业的网络整个的网络环境是ospf。

为了安全起见,新加入的路由器要通过认证,请你给予支持。

试验设备:

RG-RSR20 二台、网线若干

试验拓扑图:

实验步骤及要求:

1、配置各台路由器用户名和接口IP地址,并且使用ping命令确认各路由器的直连口的互通性。

具体配置请参考试验十二

2、在R1上启动OSPF路由协议

R1(config)#router ospf 100

R1(config-router)#area 0 authentication message-digest

R1(config-router)#inter f0/0

R1(config-if)#ip osp message-digest-key 1 md5 ruijie

R1(config-if)#end

R1#

*Apr 10 20:09:23: %OSPFV2-5-NBRCHG: OSPF[100] Nbr[2.2.2.2-FastEthernet 0/0] Full to Down, InactivityTimer

3、在R2上启动OSPF路由协议

R2(config)#router ospf 100

R2(config-router)#area 0 authentication message-digest

R2(config-router)#inter f0/1

R2(config-if)#ip osp message-digest-key 1 md5 ruijie

R2(config-if)#end

R2#

*Apr 10 20:11:08: %OSPFV2-5-NBRCHG: OSPF[100] Nbr[1.1.1.1-FastEthernet 0/1] Loading to Full, LoadingDone

4、验证测试:(以R1为例)

R1#sho ip route

Codes: C - connected, S - static, R - RIP, B - BGP

O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default

Gateway of last resort is no set

C 1.1.1.0/24 is directly connected, Loopback 0

C 1.1.1.1/32 is local host.

O 2.2.2.2/32 [110/1] via 12.1.1.2, 00:00:04, FastEthernet 0/0

C 12.1.1.0/24 is directly connected, FastEthernet 0/0

C 12.1.1.1/32 is local host.

R1#show ip ospf neighbor

OSPF process 100, 1 Neighbors, 1 is Full:

Neighbor ID Pri State Dead Time Address Interface

2.2.2.2 1 Full/BDR 00:00:37 12.1.1.2 FastEthernet 0/0

R1#show ip osp

Routing Process "ospf 100" with ID 1.1.1.1

Process uptime is 1 hour 23 minutes

Process bound to VRF default

Conforms to RFC2328, and RFC1583Compatibility flag is enabled

Supports only single TOS(TOS0) routes

Supports opaque LSA

SPF schedule delay 5 secs, Hold time between two SPFs 10 secs

LsaGroupPacing: 240 secs

Number of incomming current DD exchange neighbors 0/5

Number of outgoing current DD exchange neighbors 0/5

Number of external LSA 0. Checksum 0x000000

Number of opaque AS LSA 0. Checksum 0x000000

Number of non-default external LSA 0

External LSA database is unlimited.

Number of LSA originated 3

Number of LSA received 20

Log Neighbor Adjency Changes : Enabled

Number of areas attached to this router: 1: 1 normal 0 stub 0 nssa Area 0 (BACKBONE)

Number of interfaces in this area is 2(2)

Number of fully adjacent neighbors in this area is 1 Area has message digest authentication

SPF algorithm last executed 00:07:16.730 ago

SPF algorithm executed 20 times

Number of LSA 3. Checksum 0x00a138

5、试验完成

【注意事项】

在接口上配置的认证密码一定要一致。